はじめに

このドキュメントでは、Identity Service Engine(ISE)をプロキシとして使用する導入で外部TACACS+サーバを使用する機能について説明します。

前提条件

要件

- ISEでのデバイス管理の基本的な知識。

- このドキュメントは、Identity Service Engine(ISE)バージョン2.0に基づいており、バージョン2.0以降のすべてのバージョンのISEに適用できます。

使用するコンポーネント

注:このドキュメントでACSについて言及している箇所は、すべて外部TACACS+サーバのリファレンスであると解釈できます。ただし、ACS上の設定と他のTACACSサーバ上の設定は異なる場合があります。

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Identity Service Engine 2.0

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。稼働中のネットワークで作業を行う場合、設定の変更による潜在的な影響を十分に理解しておく必要があります。

設定

このセクションでは、TACACS+要求をACSにプロキシするようにISEを設定する方法を説明します。

ネットワーク図

ISE の設定

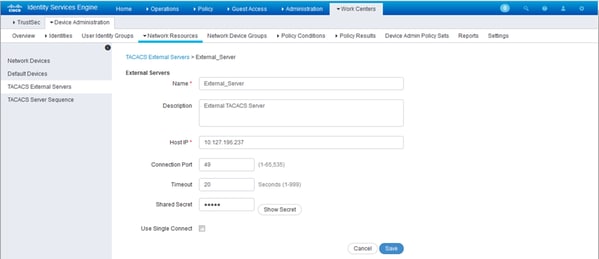

- 複数の外部TACACSサーバをISEで設定し、ユーザの認証に使用できます。ISEで外部TACACS+サーバを設定するには、Work Centers > Device Administration > Network Resources > TACACS External Serversの順に移動します。Addをクリックして、External Server Detailsの詳細情報を入力します。

このセクションで指定する共有秘密は、ACSで使用する秘密と同じにする必要があります。

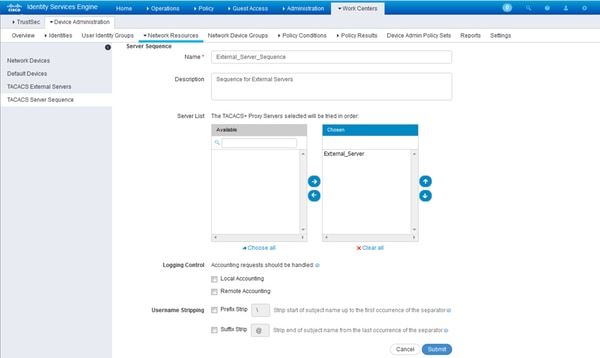

- 設定した外部TACACSサーバを使用するには、これをTACACSサーバシーケンスに追加して、ポリシーセットで使用する必要があります。TACACSサーバシーケンスを設定するには、Work Centers > Device Administration > Network Resources > TACACS Server Sequenceの順に移動します。Addをクリックして詳細を入力し、そのシーケンスで使用する必要があるサーバを選択します。

サーバシーケンスに加えて、他の2つのオプションが提供されています。ロギング制御とユーザ名の削除。

Logging Controlでは、アカウンティング要求をISE上でローカルに記録するか、または認証を処理する外部サーバにアカウンティング要求を記録するかを選択できます。

ユーザ名の削除は、要求を外部TACACSサーバに転送する前に、デリミタを指定してプレフィックスまたはサフィックスを削除するために使用されます。

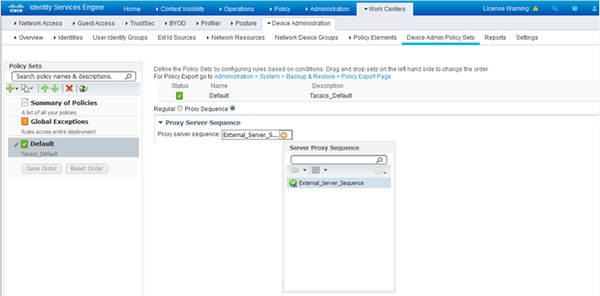

- 設定済みの外部TACACSサーバシーケンスを使用するには、作成したシーケンスを使用するようにポリシーセットを設定する必要があります。外部サーバシーケンスを使用するようにポリシーセットを設定するには、Work Centers > Device Administration > Device Admin Policy Sets > [select the policy set]に移動します。Proxy Sequenceと表示されているオプションボタンを切り替えます。作成した外部サーバシーケンスを選択します。

ACS の設定

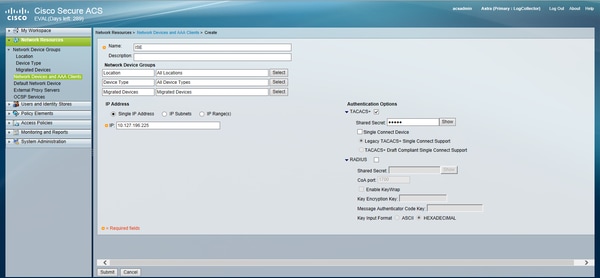

ACSの場合、ISEはTACACS要求を送信する別のネットワークデバイスです。ACSでネットワークデバイスとしてISEを設定するには、Network Resources > Network Devices and AAA Clientsの順に移動します。Createをクリックし、ISEで設定されたものと同じ共有秘密を使用して、ISEサーバの詳細を入力します。

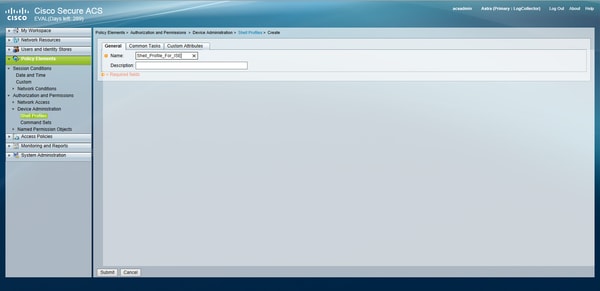

ACSでデバイス管理パラメータ(シェルプロファイルとコマンドセット)を設定します。シェルプロファイルを設定するには、Policy Elements > Authorization and Permissions > Device Administration > Shell Profilesの順に移動します。Createをクリックし、要件に応じて名前、共通タスク、カスタム属性を設定します。

コマンドセットを設定するには、Policy Elements > Authorization and Permissions > Device Administration > Command Setsの順に移動します。 Createをクリックし、要件に従って詳細を入力します。

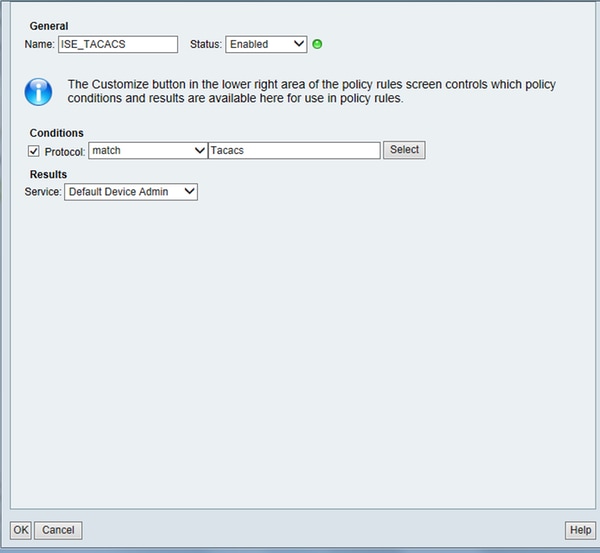

要件に従って、サービス選択ルールで選択したアクセスサービスを設定します。アクセスサービスルールを設定するには、Access Policies > Access Services >Default Device Admin > Identity に移動し、使用する必要があるIDストアを認証のために選択できます。認可ルールを設定するには、Access Policies > Access Services > Default Device Admin > Authorizationの順に移動します。

注:特定のデバイスに対する認可ポリシーおよびシェルプロファイルの設定は異なる場合があるため、このドキュメントでは説明しません。

確認

このセクションでは、設定が正しく動作していることを確認します。

検証は、ISEとACSの両方で実行できます。ISEまたはACSの設定に誤りがあると、認証が失敗します。ACSは、認証および許可要求を処理するプライマリサーバです。ISEはACSサーバとの間の通信に責任を持ち、要求のプロキシとして機能します。パケットは両方のサーバを通過するため、認証または許可要求の検証は両方のサーバで実行できます。

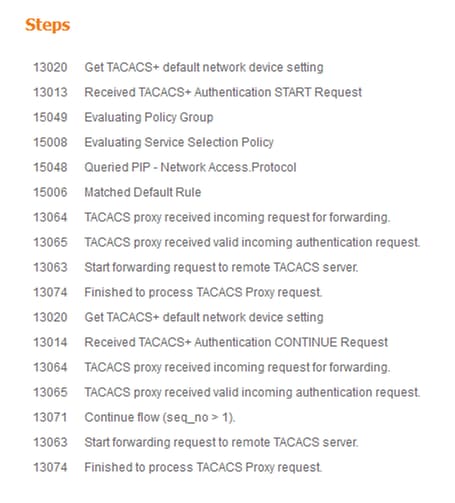

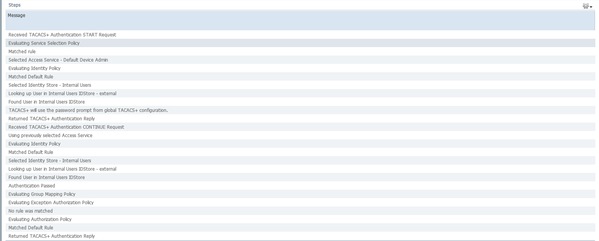

ネットワークデバイスは、ACSではなくTACACSサーバとしてISEで設定されます。したがって、要求は最初にISEに到達し、設定されたルールに基づいて、ISEは要求を外部サーバに転送する必要があるかどうかを決定します。これは、ISEのTACACSライブログで確認できます。

ISEのライブログを表示するには、Operations > TACACS > Live Logsの順に移動します。ライブレポートはこのページに表示され、関心のある特定のリクエストに関連する虫眼鏡アイコンをクリックして、特定のリクエストの詳細を確認できます。

ACSで認証レポートを表示するには、Monitoring and Reports > Launch Monitoring and Report Viewer > Monitoring and Reports > Reports > AAA Protocol > TACACS Authenticationの順に移動します。 ISEと同様に、特定のリクエストの詳細を確認するには、対象となる特定のリクエストに関連する虫眼鏡のアイコンをクリックします

トラブルシュート

このセクションでは、設定のトラブルシューティングに役立つ情報を提供します

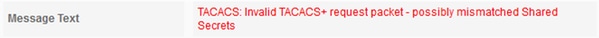

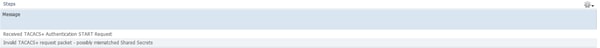

1. ISEのレポートの詳細に図に示すエラーメッセージが表示される場合、ISEまたはネットワークデバイス(NAD)のいずれかで設定されている無効な共有秘密を示しています。

2. ISE上に要求の認証レポートがなくても、ネットワークデバイスへのアクセスがエンドユーザに拒否される場合、通常はいくつかの事項が示されます。

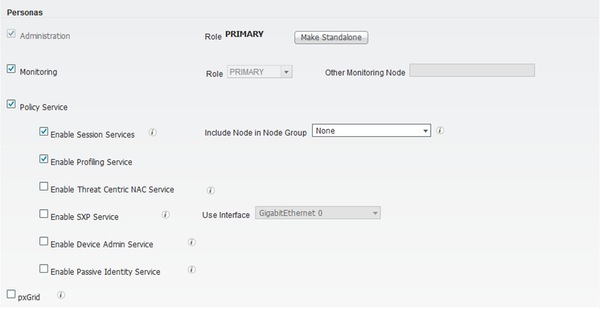

- デバイス管理のペルソナがISEで無効になっている場合は、ISEに対するすべてのTACACS+要求がサイレントにドロップされます。同じことを示すログは、レポートにもライブログにも表示されません。これを確認するには、Administration > System > Deployment > [select the node]の順に移動します。Editをクリックし、図に示すようにGeneral Settingsタブの下のEnable Device Admin Serviceチェックボックスに注目します。Device AdministrationをISEで動作させるには、このチェックボックスをオンにする必要があります。

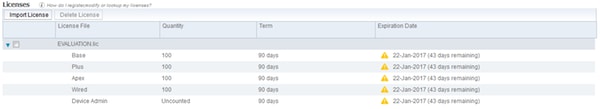

- 期限切れのデバイス管理ライセンスがない場合は、すべてのTACACS+要求がサイレントにドロップされます。GUIには同じログは表示されません。Administration > System > Licensingの順に移動し、デバイス管理ライセンスを確認します。

- ネットワークデバイスが設定されていない場合、またはISEで誤ったネットワークデバイスIPが設定されている場合、ISEは通知なしにパケットをドロップします。応答はクライアントに返されず、ログはGUIに表示されません。これは、要求が未知のネットワークデバイスまたはAAAクライアントから送信されたことを通知するACSの動作と比較した場合の、TACACS+のISEの動作の変更です。

- 要求はACSに到達しましたが、応答はISEに返されませんでした。このシナリオは、図に示すように、ACSのレポートで確認できます。これは通常、ISE用に設定されたACSまたはACS用に設定されたISEのいずれかで無効な共有秘密が原因です。

- ISEが設定されていない場合や、ネットワークデバイス設定のACSでISEの管理インターフェイスのIPアドレスが設定されていない場合でも、応答は送信されません。このようなシナリオでは、図のメッセージはACSで確認できます。

- ACSで正常な認証レポートが表示されるのに、ISEではレポートが表示されず、ユーザが拒否される場合は、ネットワークで問題が発生している可能性があります。これは、必要なフィルタを使用してISE上のパケットキャプチャによって確認できます。ISEでパケットキャプチャを収集するには、Operations > Troubleshoot > Diagnostic Tools > General tools > TCP Dumpの順に選択します。

3. ISEでレポートを表示できるが、ACSでは表示できない場合は、ISEのポリシーセットの設定ミスが原因で要求がACSに到達していない(ISEの詳細レポートに基づいてトラブルシューティング可能)か、ACSのパケットキャプチャで特定できるネットワークの問題を意味している可能性があります。

4. ISEとACSの両方でレポートが表示されるものの、ユーザのアクセスがまだ拒否されている場合、より多くの場合、ACSのアクセスポリシー設定の問題が原因であり、ACSの詳細レポートに基づいてトラブルシューティングできます。また、ISEからネットワークデバイスへのリターントラフィックを許可する必要があります。