概要

このドキュメントでは、Amazon Web Services(AWS)のAmazon Machine Images(AMI)を介してIdentity Services Engine(ISE)3.1をインストールする方法について説明します。 バージョン3.1以降のISEは、CloudFormationテンプレート(CFT)の助けを借りて、Amazon Elastic Compute Cloud(EC2)インスタンスとして展開できます。

前提条件

要件

次の項目に関する基本的な知識が推奨されます。

使用するコンポーネント

このドキュメントの情報は、Cisco ISEバージョン3.1に基づくものです。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

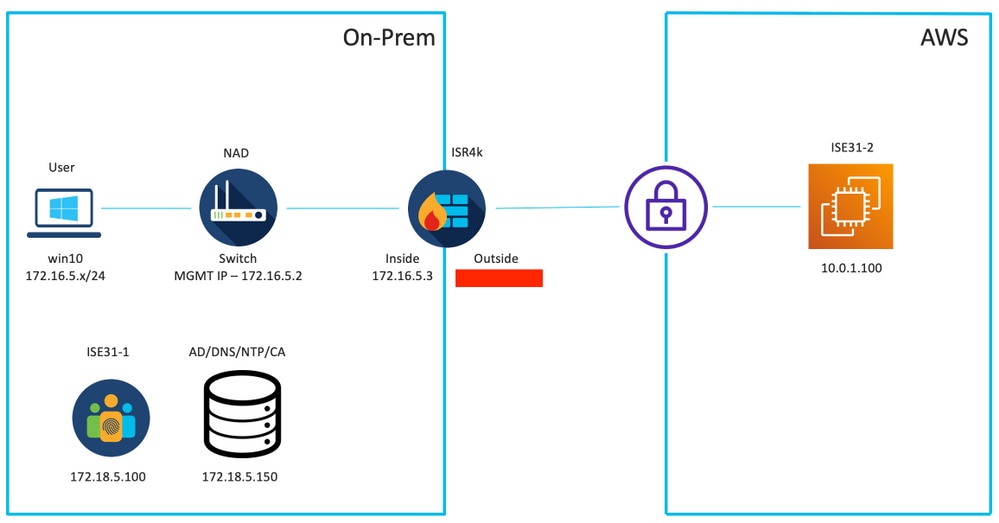

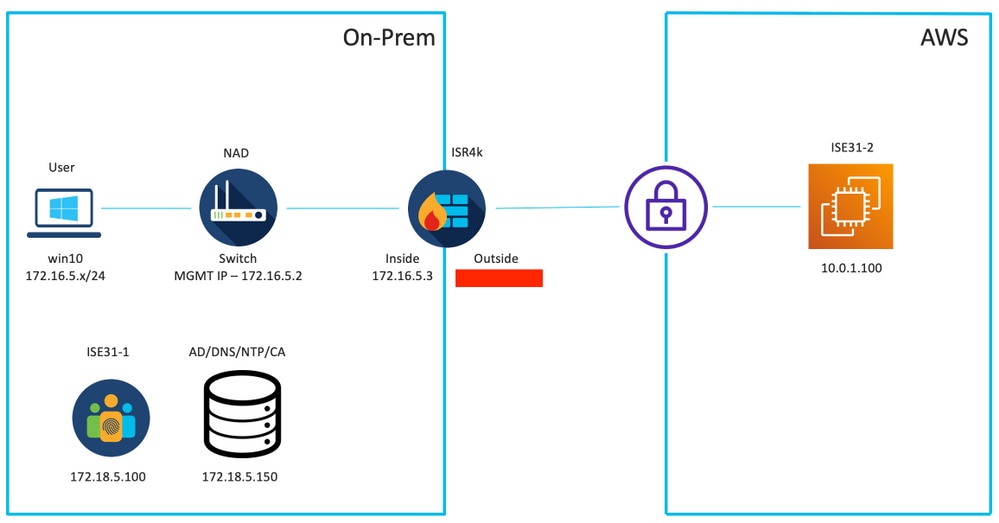

Network Topology

設定

VPC、セキュリティグループ、キーペア、およびVPNトンネルがまだ設定されていない場合は、オプションの手順に従う必要があります。そうでない場合は、手順1から開始します。

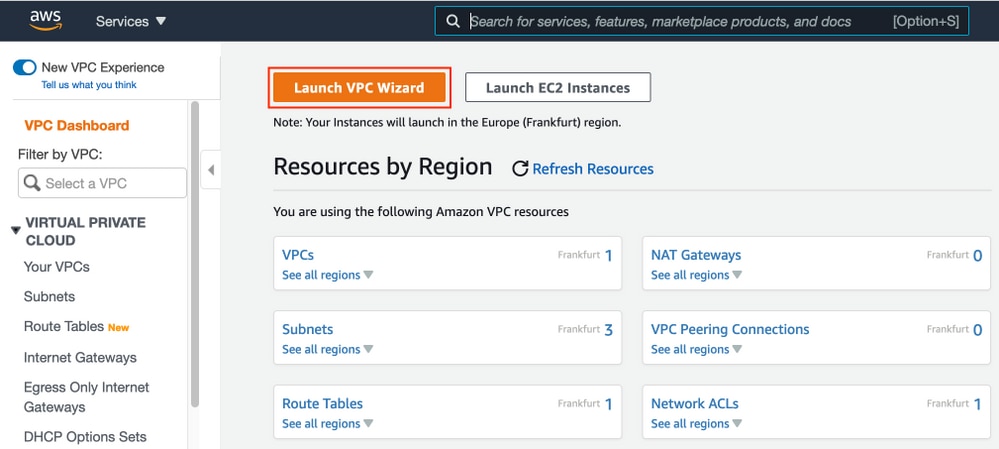

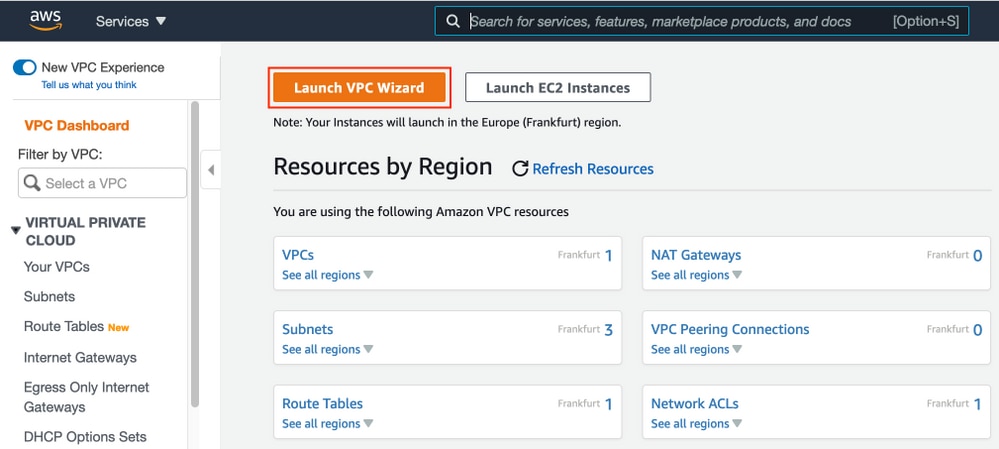

ステップA. VPCの作成(オプション)

VPC AWSサービスに移動します。図に示すように、[Launch VPC Wizard]を選択します。

[VPC with Private Subnet Only and Hardware VPN Access]を選択し、図に示すように[Select]をクリックします。

注:VPCウィザードのステップ1.のVPCの選択は、トポロジによって異なります。これは、ISEがインターネット公開サーバとして設計されていないためです。プライベートサブネットを持つVPNのみが使用されるためです。

ネットワーク設計に従ってVPCプライベートサブネット設定を設定し、[次へ]を選択します。

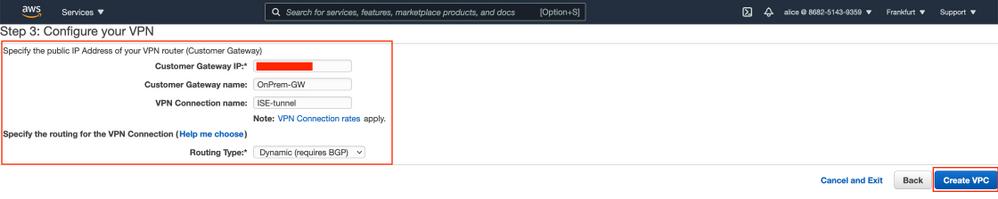

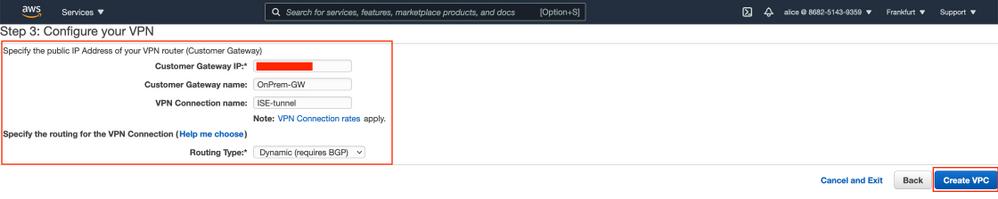

ネットワーク設計に従ってVPNを設定し、[Create VPC]を選択します。

VPCが作成されると、「Your VPC has been successfully created」というメッセージが表示されます。図に示すように[OK]をクリックします。

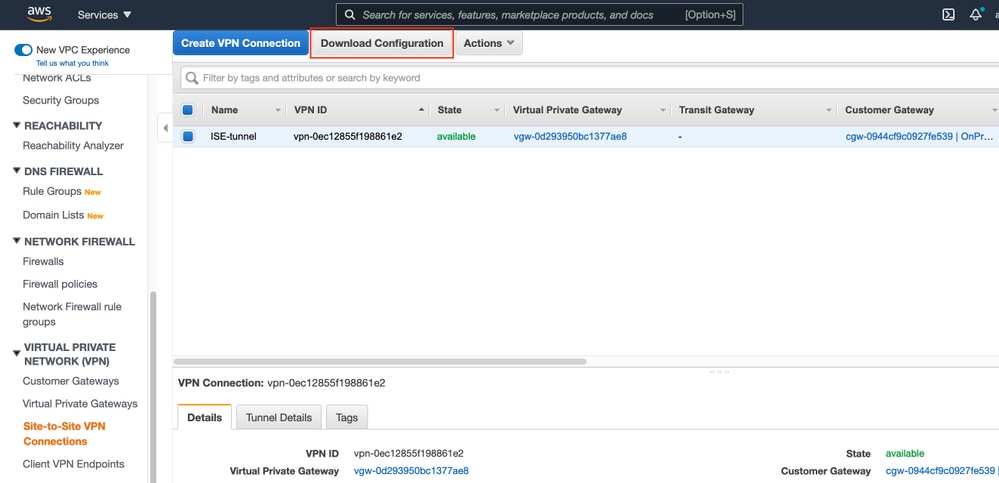

オプションの手順B.オンプレミスVPNヘッドエンドデバイスの設定

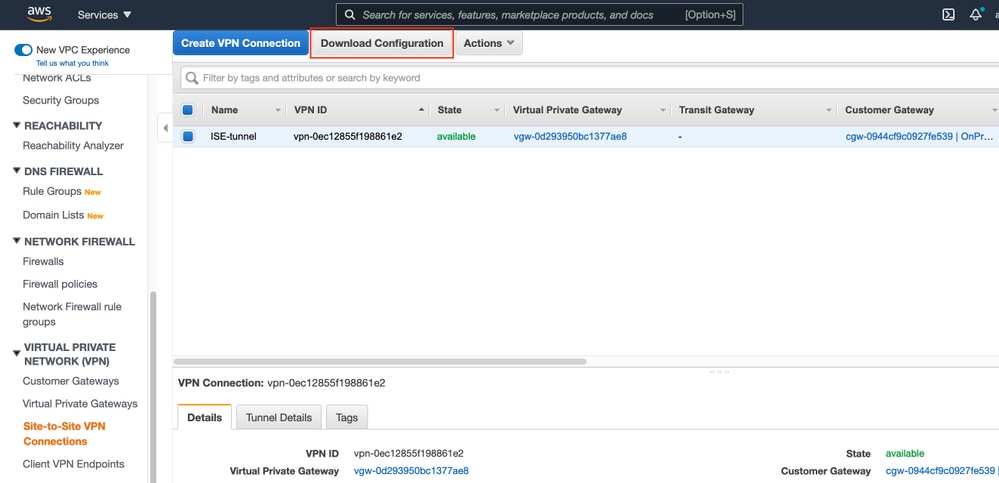

VPC AWSサービスに移動します。図に示すようにSite-to-Site VPN connectionsを選択し、新しく作成したVPNトンネルを選択し、Download Configurationを選択します。

図に示すように、[Vendor] 、[Platform] および[Software] を選択し、[Download] を選択します。

ダウンロードした設定をオンプレミスVPNヘッドエンドデバイスに適用します。

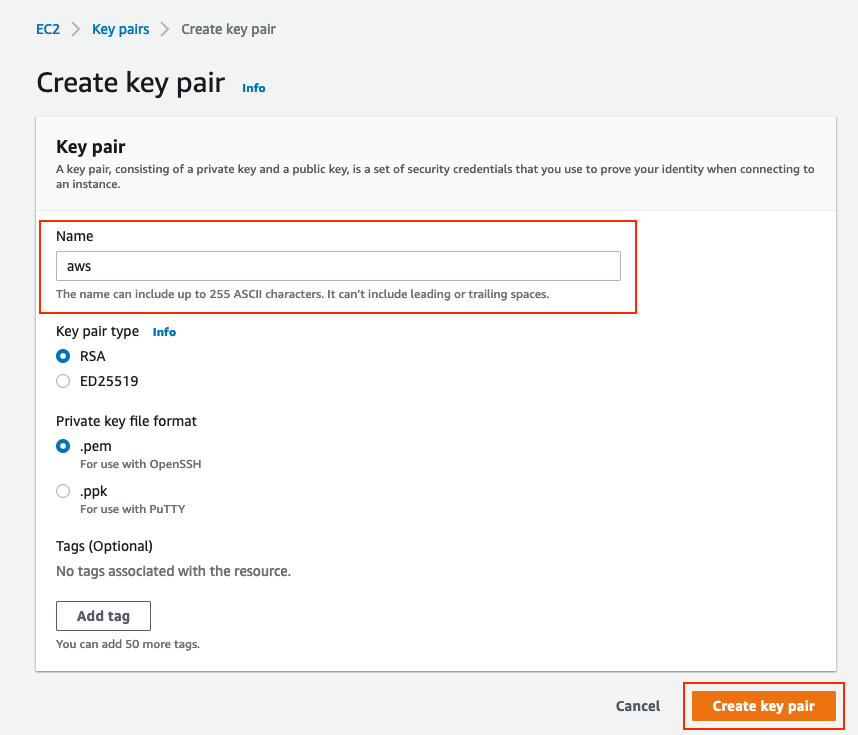

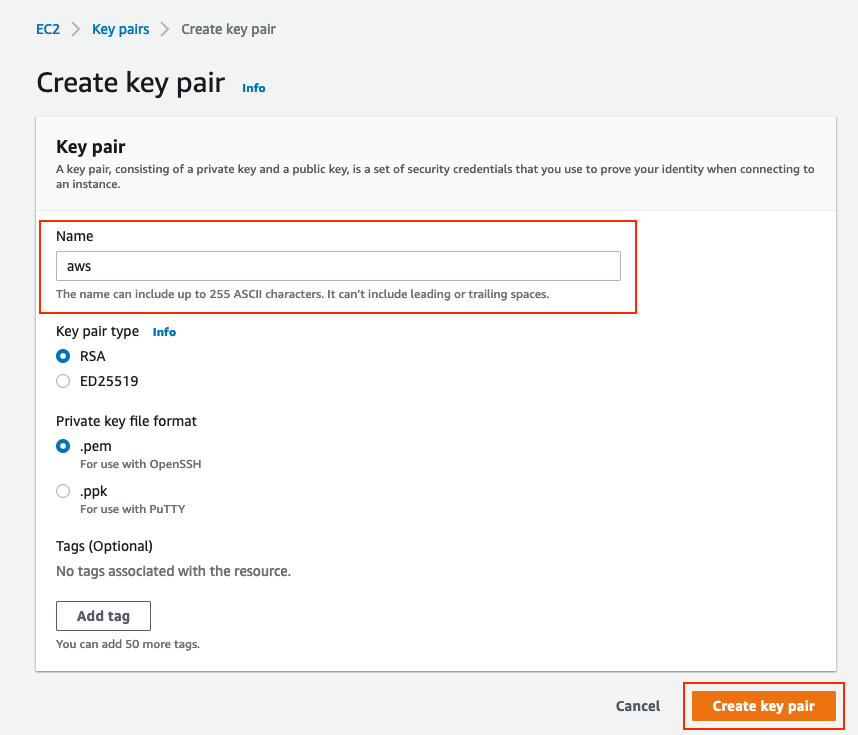

オプションのステップC.カスタムキーペアの作成

AWS EC2インスタンスには、キーペアを使用してアクセスします。キーペアを作成するには、[EC2 Service]に移動します。[ネットワークとセキュリティ]の[キーペア]メニューを選択します。 Create Key Pairを選択して、名前を付けて、他の値をデフォルトのままにし、もう一度Create Key Pairを選択します。

オプションのステップD:カスタムセキュリティグループの作成

AWS EC2インスタンスのアクセスはセキュリティ・グループによって保護され、セキュリティ・グループを構成するために、EC2サービスに移動します。[ネットワークとセキュリティ]の[セキュリティグループ]メニューを選択します。[Create Security Group]を選択し、[Name]、[Description]を設定します。[VPC]フィールドで、新しく設定したVPCを選択します。ISEへの通信を許可するように着信ルールを設定します。図に示すように[Create Security Group]を選択します。

注:設定されたセキュリティグループは、ISEへのSSH、ICMP、HTTPSアクセス、およびすべてのプロトコルへのオンプレミスサブネットからのアクセスを許可します。

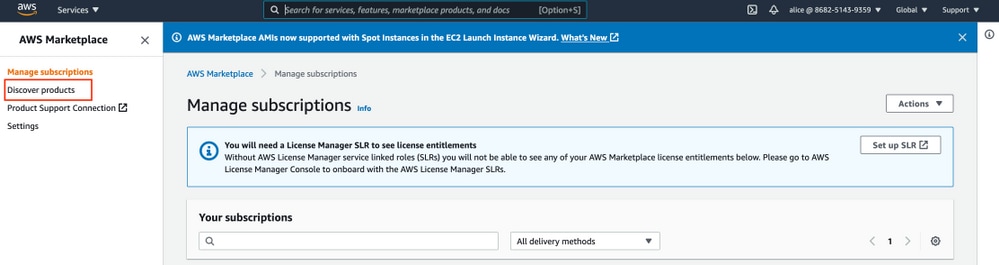

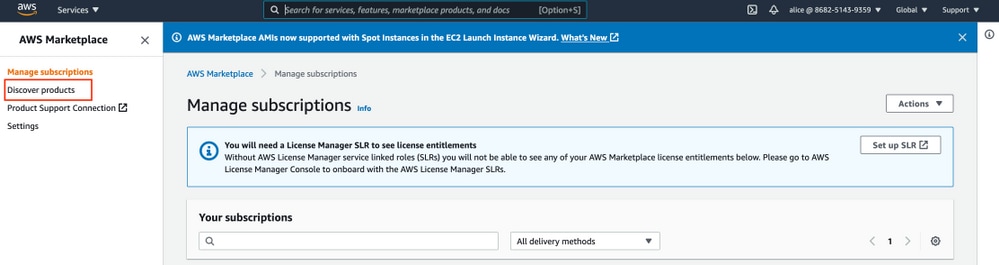

ステップ1:AWS ISE Marketplace製品の登録

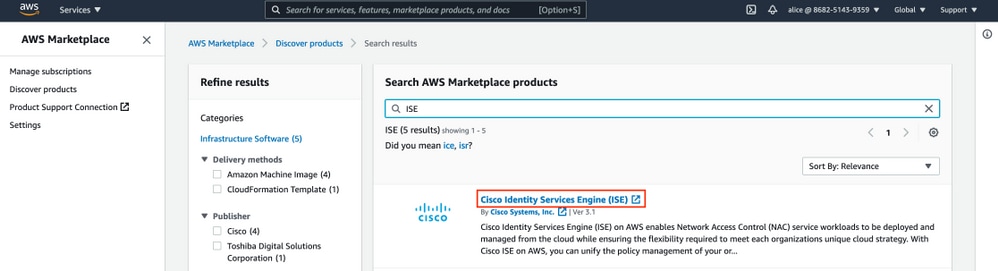

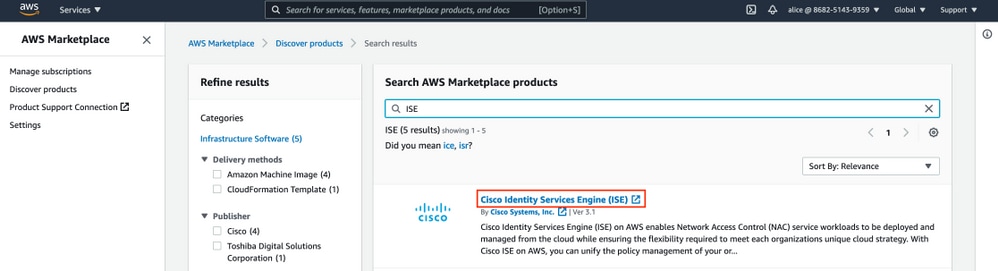

AWS Marketplace Subscriptions AWS Serviceに移動します。図に示す[Discover Products]を選択します。

図に示すようにISE製品を検索し、Cisco Identity Services Engine(ISE)を選択します。

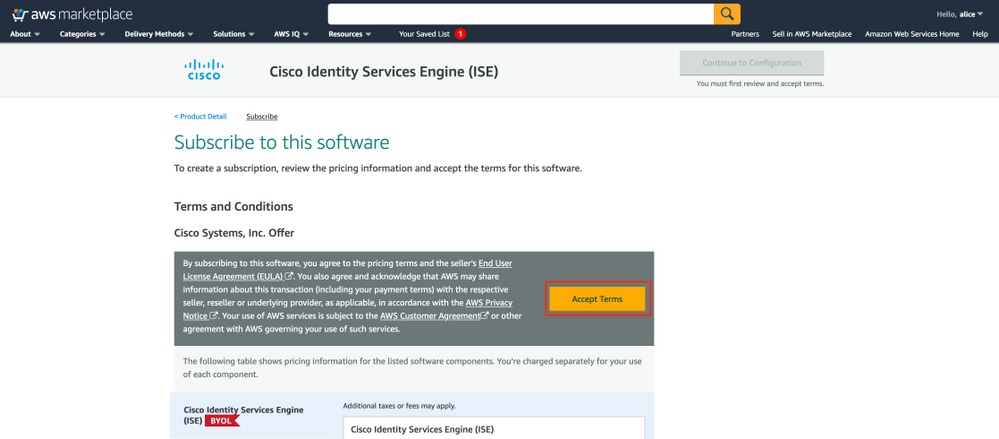

「購読を続行」ボタンを選択します

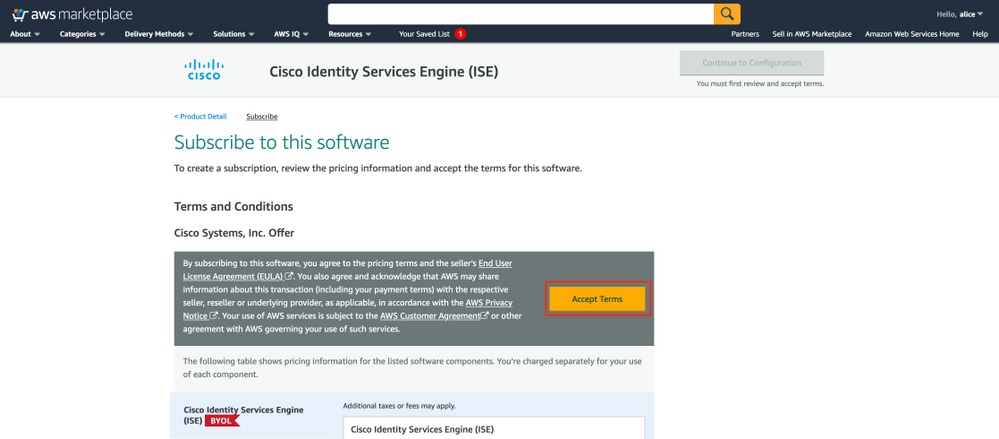

図に示すように、[Accept Terms]ボタンを選択します。

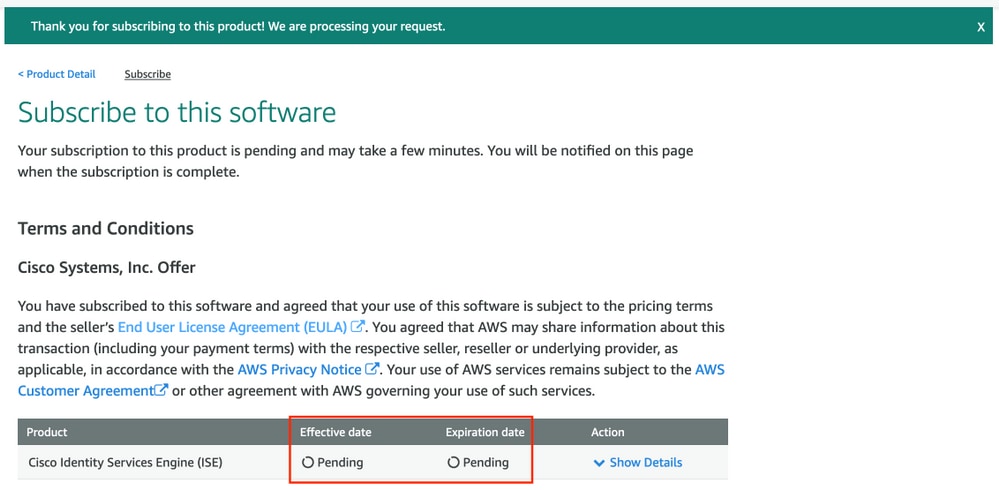

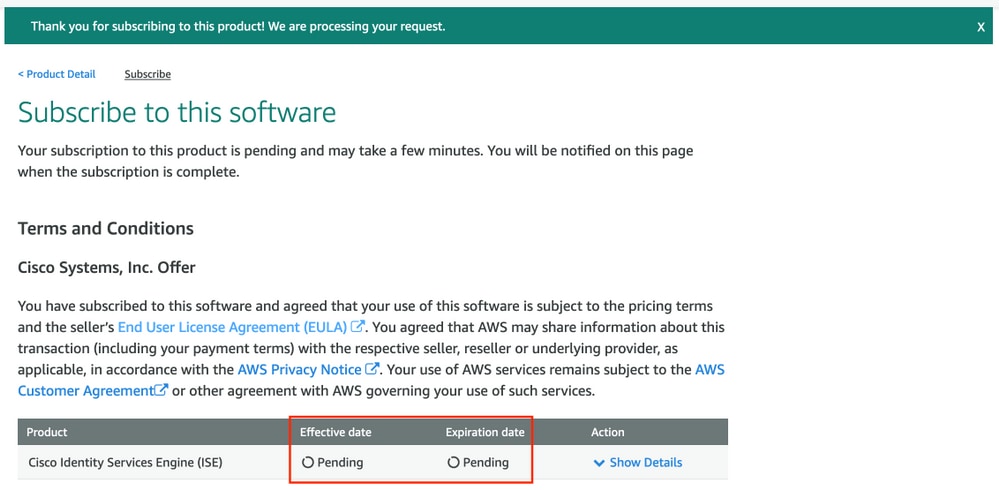

登録済みのステータスが[Effective]と[Expiration date]に変更されたら、図に示すように[Pending]。

発効日が加入日に変更され、有効期限が該当なしに変更された直後imaに示すように、[Continue to Configuration]を選択します

ステップ2:AWSでのISEの設定

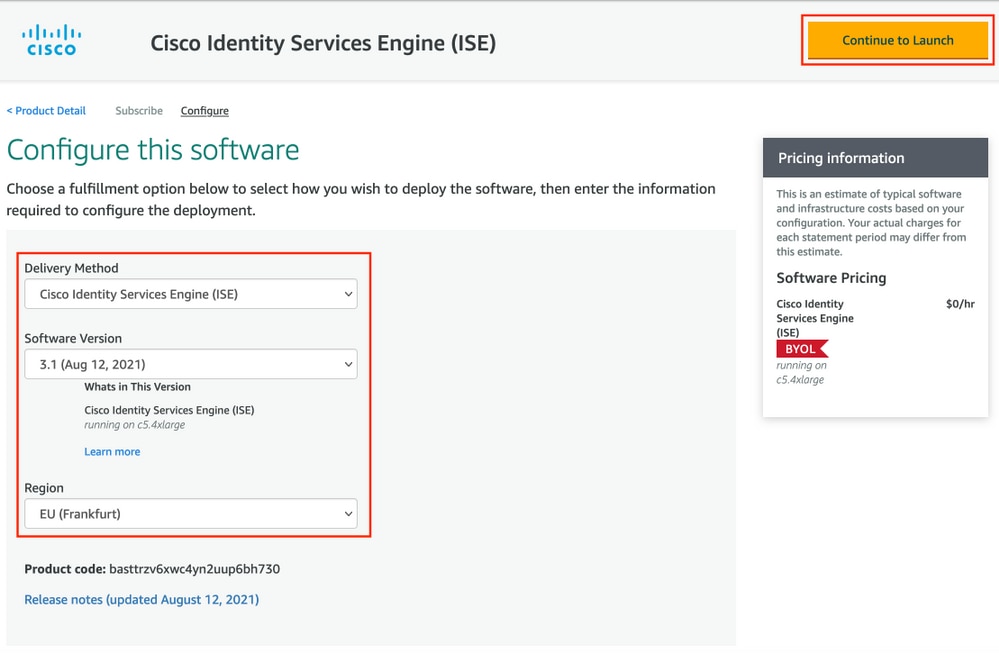

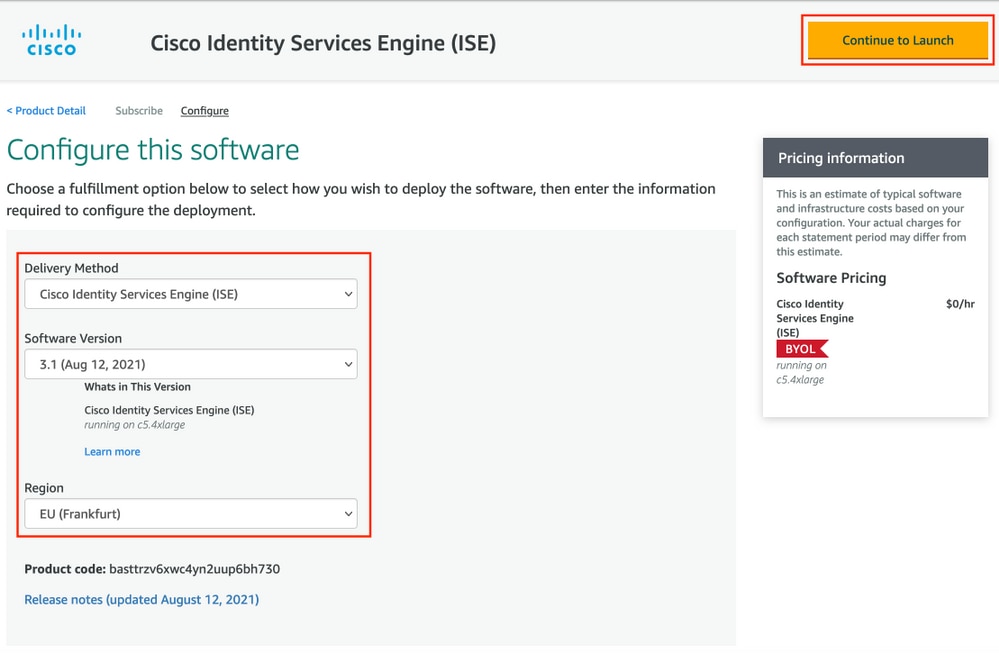

[Configure this software]画面の[Delivery Method]メニューで、[Cisco Identity Services Engine (ISE)]を選択します。 [Software Version]で[3.1 (Aug 12, 2021)]を選択します。 ISEの導入が計画されている[Region]を選択します。「起動の続行」を選択します。

ステップ3:AWSでのISEの起動

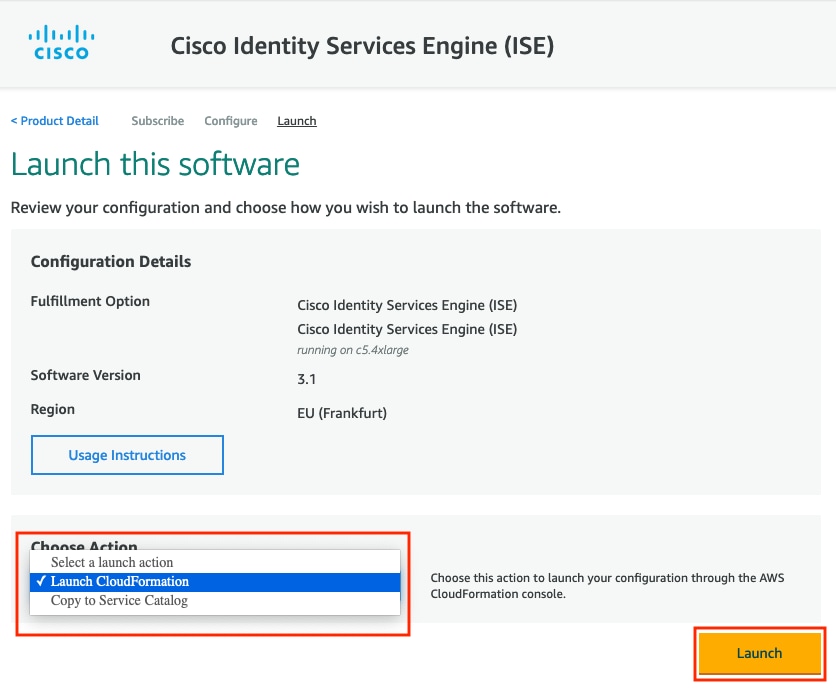

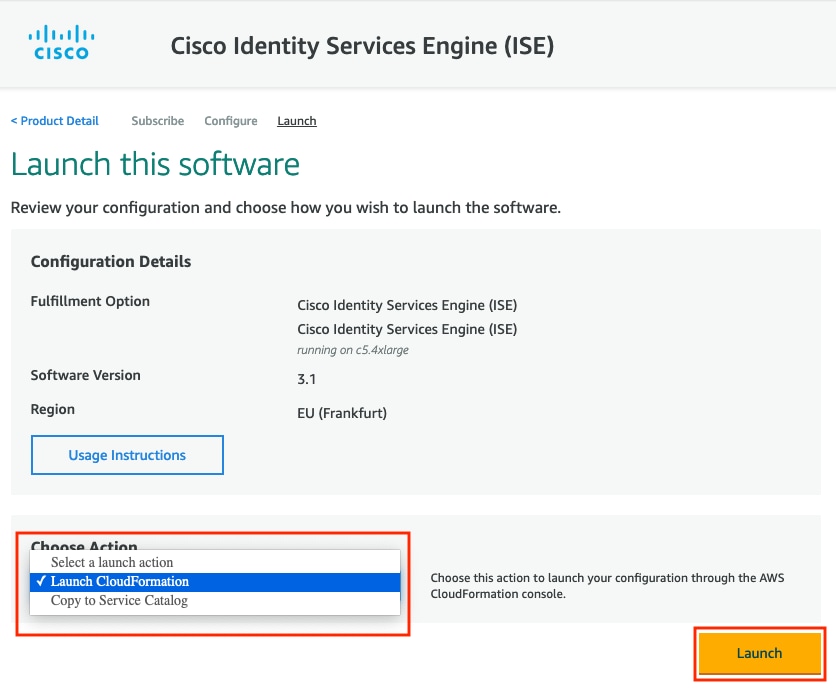

[Launch this Software]画面の[Actions]ドロップダウンメニューから、[Launch CloudFormation]を選択します。

(オプション)使用方法の説明を選択して使い慣れさせてください。「起動」を選択します。

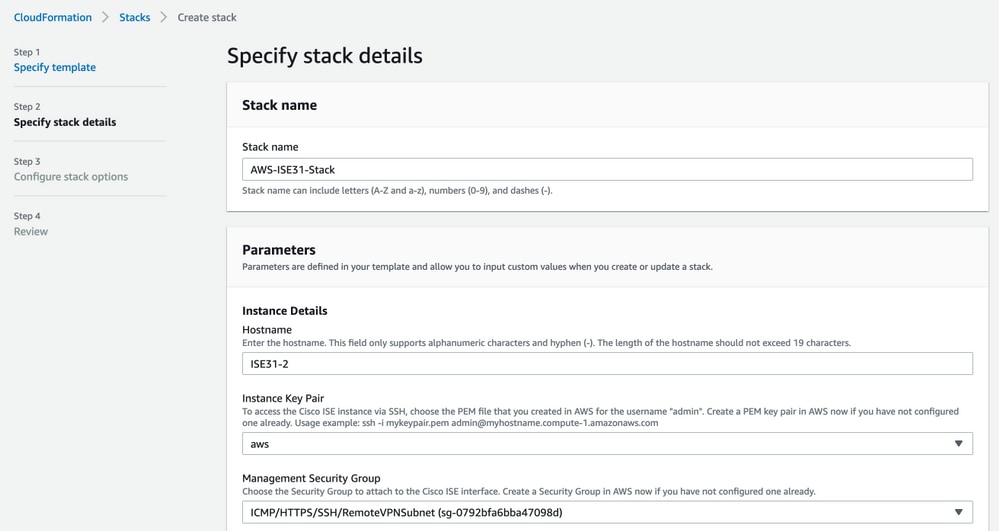

ステップ4:AWSでのISE用のCloudFormationスタックの設定

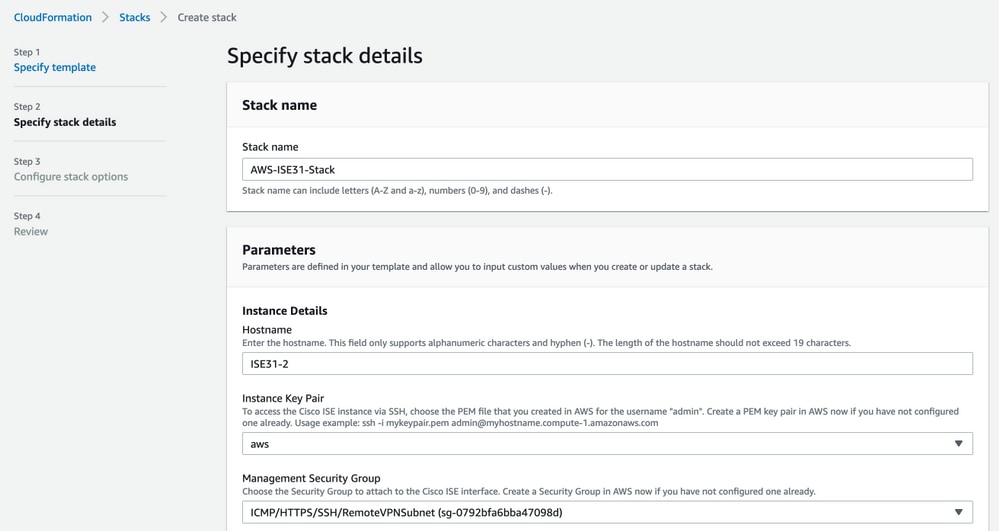

起動ボタンを押すと、CloudFormationスタックの設定画面に移動します。ISEのセットアップに使用する必要がある事前に作成されたテンプレートがあります。デフォルト設定のまま、[次へ]を選択します。

CloudFormationスタックデータにスタック名を入力します。ホスト名などのインスタンスの詳細を構成し、[インスタンスキーペア]と[管理セキュリティグループ]を選択します。

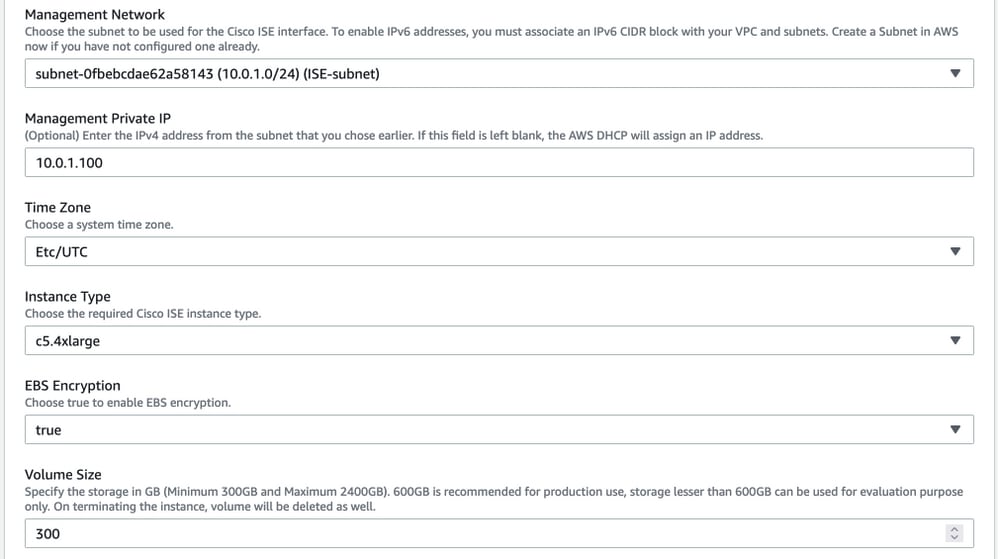

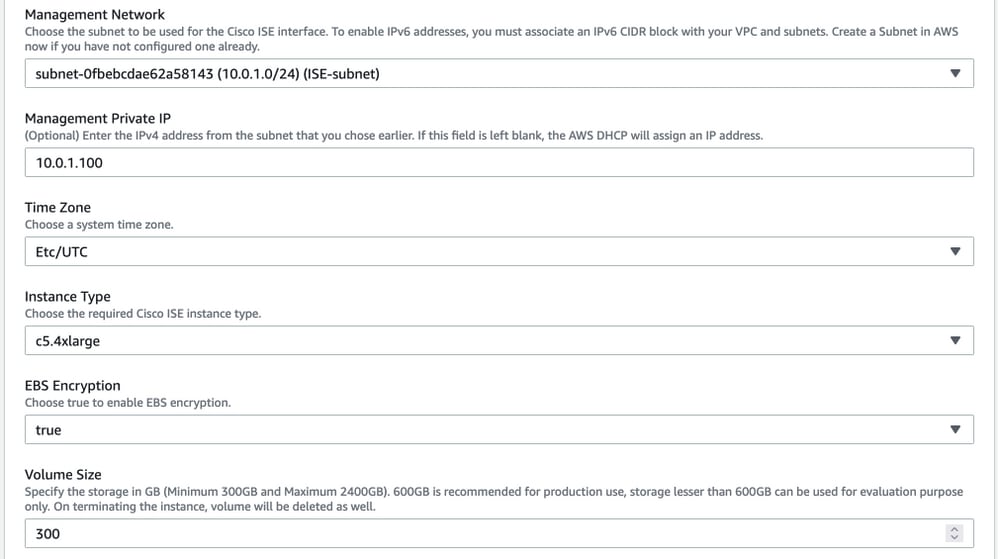

[管理ネットワーク]、[管理プライベートIP]、[タイムゾーン]、[インスタンスタイプ]、[EBS暗号化]、[ボリュームサイズ]を使用して構成を続行

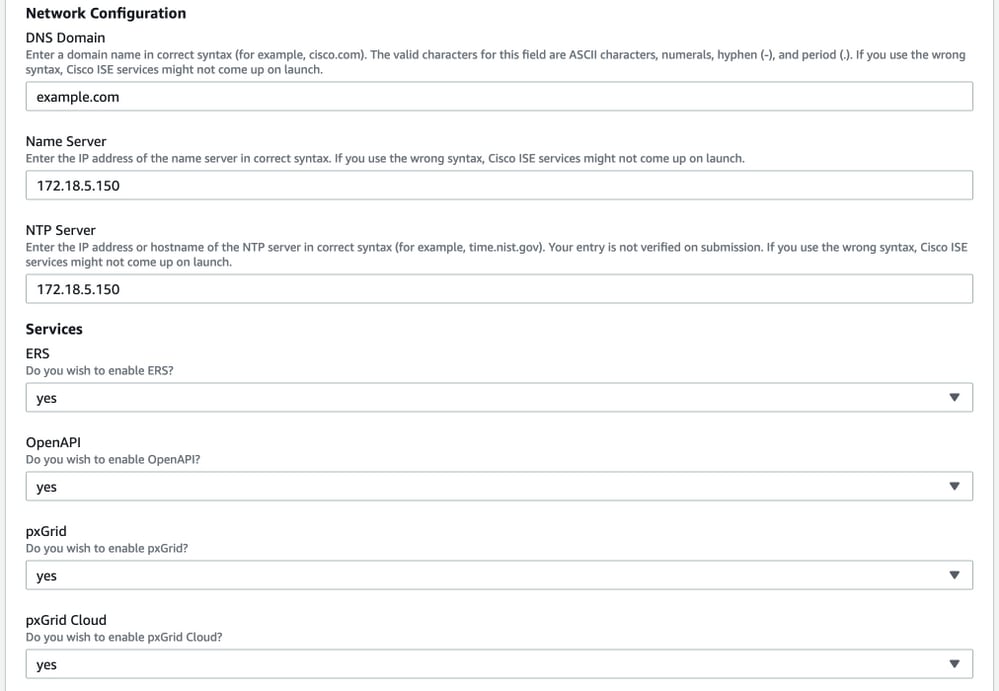

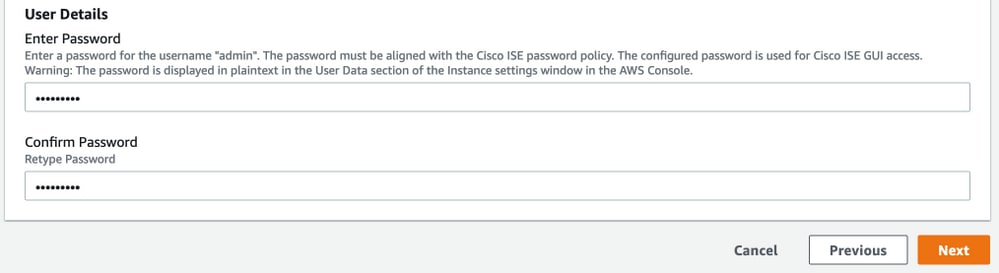

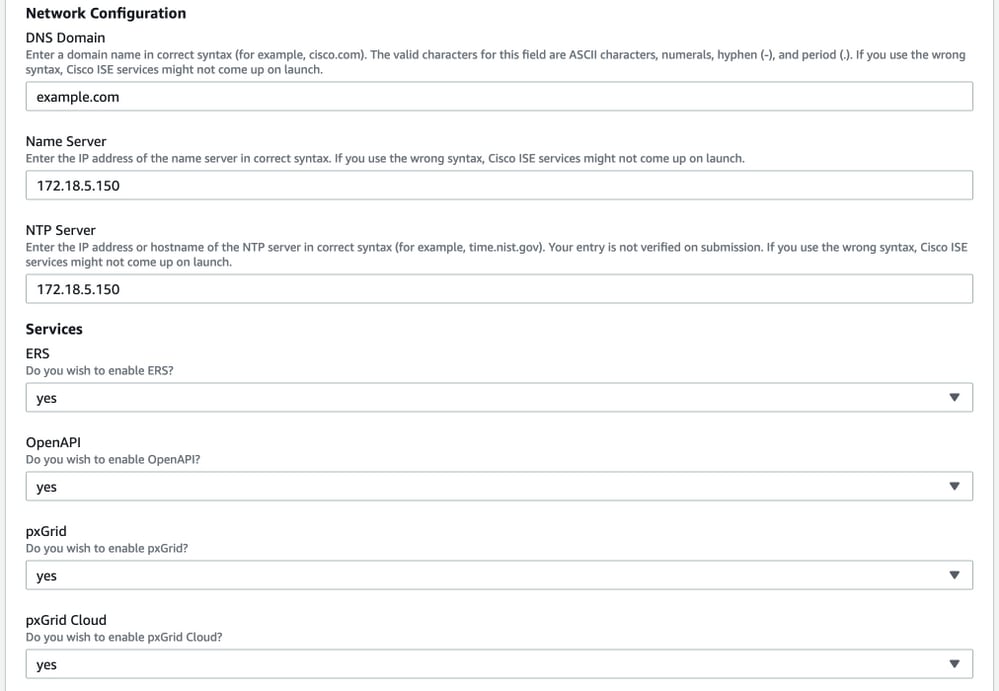

DNSドメイン、ネームサーバ、NTPサービス、およびサービスを使用してインスタンスの詳細の構成を続行します。

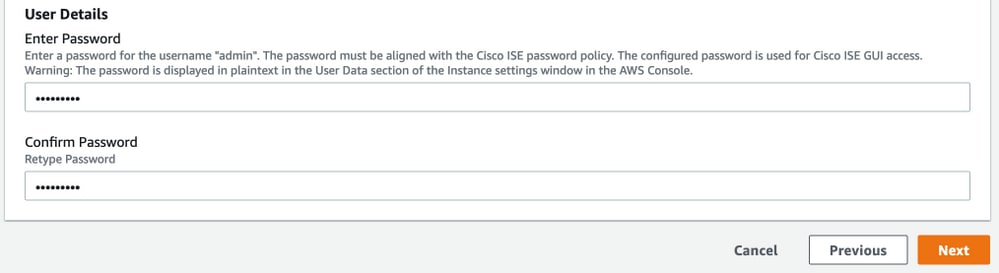

GUIユーザー・パスワードを構成し、「Next」を選択します。

次の画面では変更は必要ありません。[次へ(Next)] を選択します。

[スタックの確認]画面に移動し、下にスクロールして[スタックの作成]を選択します。

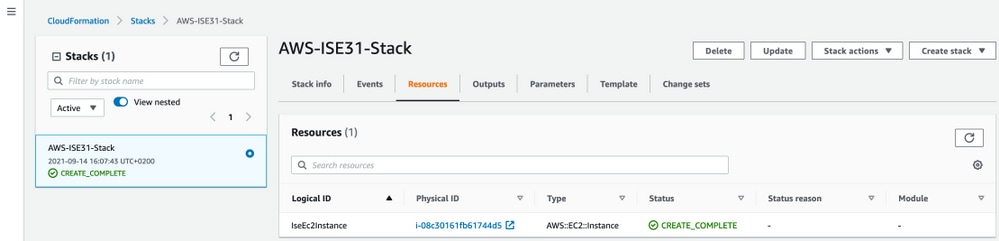

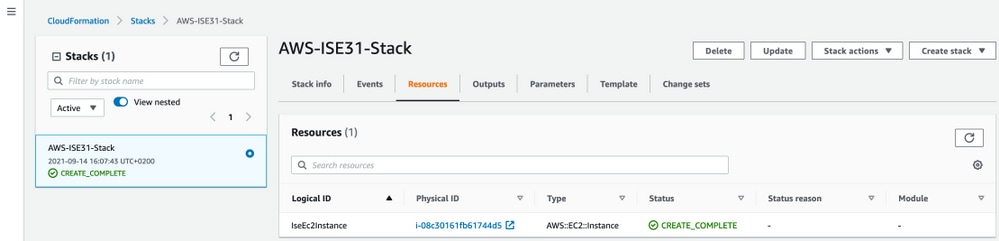

スタックが展開されると、CREATE_COMPLETEステータスが表示されます。

ステップ5:AWSでISEにアクセスする

ISEインスタンスにアクセスするには、[Resources] タブに移動し、CloudFormsから作成されたEC2インスタンスを表示します(図に示すように、[Services] > [EC2] > [Instances]に移動して)。

[Physical ID]を選択して、[EC2 Instances]メニューを開きます。ステータスチェックに合格ステータスが2/2であることを確認します。

[インスタンスID]を選択します。ISEには、SSHまたはHTTPSプロトコルを使用してプライベートIPv4アドレス/プライベートIPv4 DNSを介してアクセスできます。

注:プライベートIPv4アドレス/プライベートIPv4 DNSを介してISEにアクセスする場合は、ISEプライベートアドレスへのネットワーク接続があることを確認します。

SSHを介してプライベートIPv4アドレスでアクセスしたISEの例:

[centos@ip-172-31-42-104 ~]$ ssh -i aws.pem admin@10.0.1.100

The authenticity of host '10.0.1.100 (10.0.1.100)' can't be established.

ECDSA key fingerprint is SHA256:G5NdGZ1rgPYnjnldPcXOLcJg9VICLSxnZA0kn0CfMPs.

ECDSA key fingerprint is MD5:aa:e1:7f:8f:35:e8:44:13:f3:48:be:d3:4f:5f:05:f8.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '10.0.1.100' (ECDSA) to the list of known hosts.

Last login: Tue Sep 14 14:36:39 2021 from 172.31.42.104

Failed to log in 0 time(s)

ISE31-2/admin#

注:ISEがSSH経由でアクセスできるまでに約20分かかります。その時点まで、ISEへの接続が「Permission denied (publickey)」で失敗します。 というエラー メッセージが表示されます。

show application status iseを使用して、サービスが実行されていることを確認します。

ISE31-2/admin# show application status ise

ISE PROCESS NAME STATE PROCESS ID

--------------------------------------------------------------------

Database Listener running 27703

Database Server running 127 PROCESSES

Application Server running 47142

Profiler Database running 38593

ISE Indexing Engine running 48309

AD Connector running 56223

M&T Session Database running 37058

M&T Log Processor running 47400

Certificate Authority Service running 55683

EST Service running

SXP Engine Service disabled

TC-NAC Service disabled

PassiveID WMI Service disabled

PassiveID Syslog Service disabled

PassiveID API Service disabled

PassiveID Agent Service disabled

PassiveID Endpoint Service disabled

PassiveID SPAN Service disabled

DHCP Server (dhcpd) disabled

DNS Server (named) disabled

ISE Messaging Service running 30760

ISE API Gateway Database Service running 35316

ISE API Gateway Service running 44900

Segmentation Policy Service disabled

REST Auth Service disabled

SSE Connector disabled

Hermes (pxGrid Cloud Agent) Service disabled

ISE31-2/admin#

注:ISEサービスが実行状態に移行するためにSSHが使用できるようになってから、約10 ~ 15分かかります。

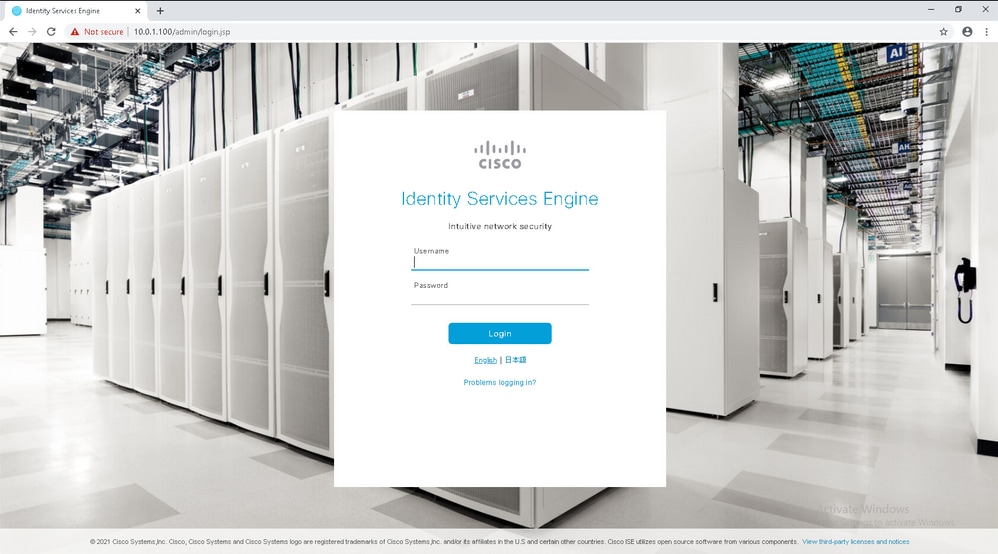

Application Serverが実行状態になったら、図に示すようにGUIからISEにアクセスできます。

ステップ6:オンプレミスISEとAWS上のISEの間の分散デプロイを設定する

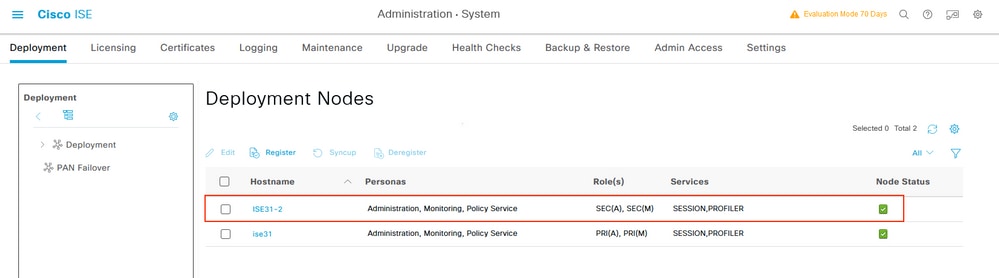

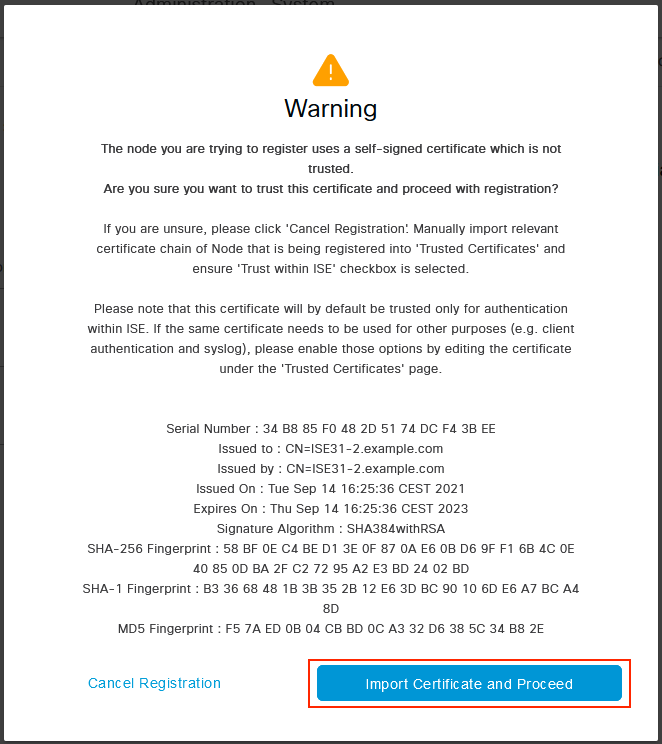

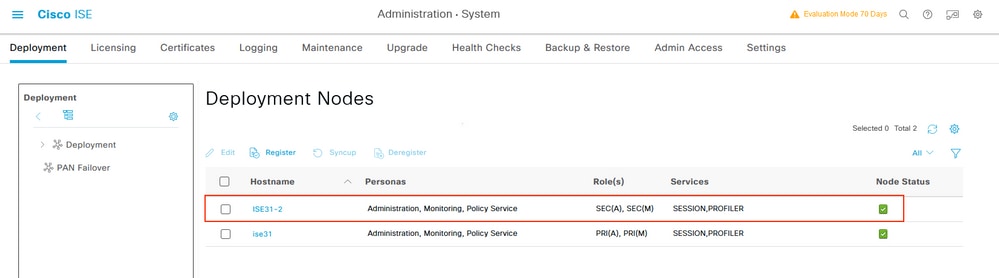

On-Prem ISEにログインし、[Administration] > [System] > [Deployment]に移動します。ノードを選択し、「プライマリに設定」を選択します。[Administration] > [System] > [Deployment]に戻り、[Register]を選択します。AWS、GUIユーザー名、およびパスワードでISEのホストFQDNを設定します。[next] をクリックします。

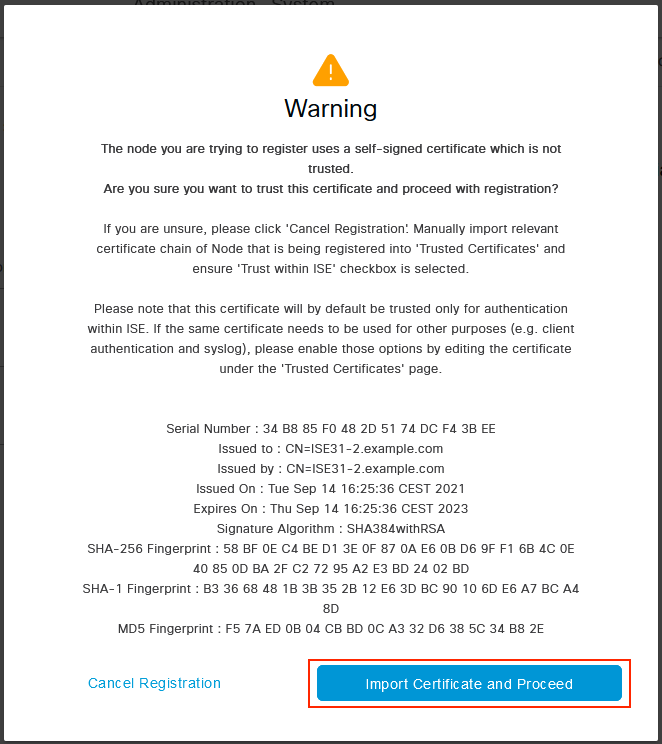

このトポロジでは自己署名証明書が使用されるため、信頼ストアに管理者証明書をクロスインポートするには[証明書のインポートと続行]を選択します。

選択したペルソナを選択し、[送信]をクリックします。

同期が完了すると、ノードは接続状態に移行し、緑色のチェックボックスが表示されます。

ステップ7:ISE導入とオンプレミスADの統合

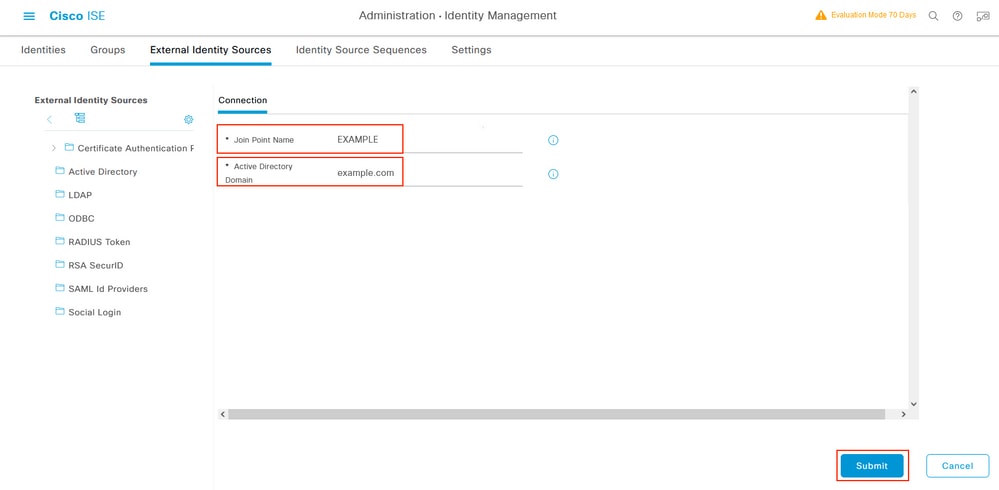

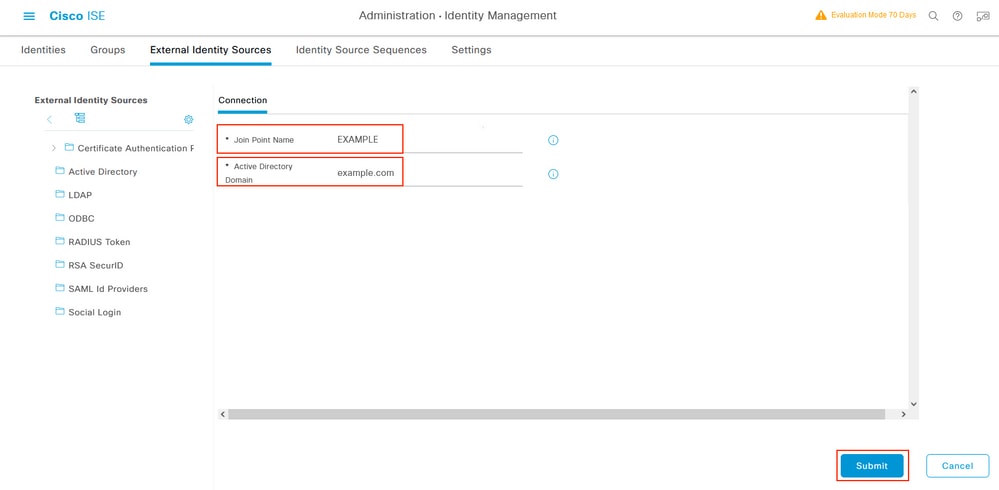

[Administration] > [Identity Management] > [External Identity Sources] に移動します。[Active Directory]を選択し、[追加]を選択します。

ジョイントポイント名とActive Directoryドメインを設定し、[送信]を選択します。

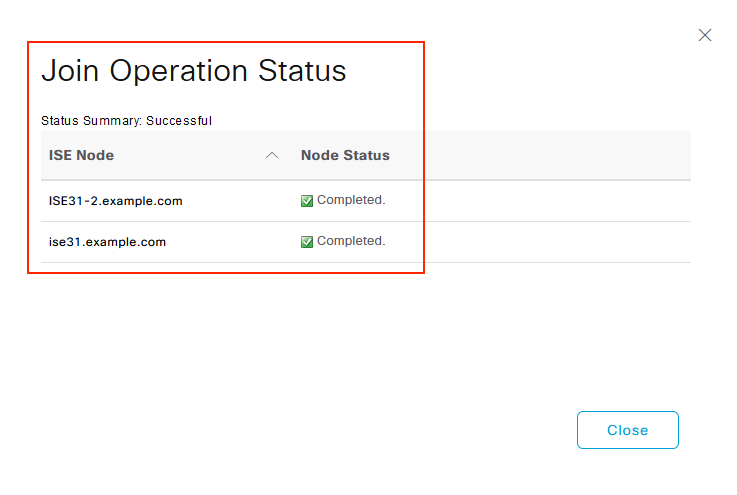

両方のノードをActive Directoryと統合するには、[はい]を選択します。

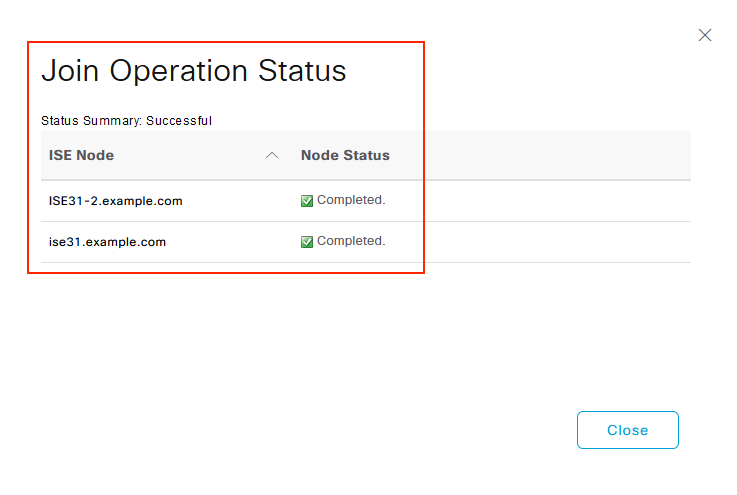

ADユーザー名とパスワードを入力し、[OK]をクリックします。ISEノードがActive Directoryに正常に統合されると、[Node Status]が[Completed]に変わります。

制限

AWSでのISEの制限については、『ISE Admin Guide』の「Known Limitations」セクションを参照してください。

確認

ここでは、設定が正常に機能しているかどうかを確認します。

認証がAWSにあるISE PSNで実行されていることを確認するには、[Operations] > [Radius] > [Live Logs]に移動し、[Server]列でAWS PSNのISEが確認されます。

トラブルシュート

ここでは、設定のトラブルシューティングに使用できる情報を示します。

CloudFormationスタックの作成に失敗しました

CloudFormationスタックの作成は、複数の理由により失敗する可能性があります。そのうちの1つは、ISEの管理ネットワークとは異なるVPNからそのセキュリティグループを選択した場合です。エラーは図の中のエラーのように表示されます。

ソリューション:

同じVPCからセキュリティグループを選択してください。[VPC Service]の下の[Security Groups]に移動し、[Security Group ID]に注目し、適切なVPC(ISEが存在する場合)に対応していることを確認し、VPC IDを確認します。

接続性の問題

AWS上のISEへの接続が機能しない原因となる問題が複数ある可能性があります。

1.セキュリティグループの設定ミスによる接続の問題です。

ソリューション:ISEは、セキュリティグループの設定に誤りがあると、オンプレミスネットワークまたはAWSネットワーク内からアクセスできません。必要なプロトコルとポートがISEネットワークに関連付けられたセキュリティグループで許可されていることを確認してください。開く必要のあるポートについては、『ISEポートリファレンス』を参照してください。

2.ルーティングの設定ミスによる接続の問題

ソリューション:トポロジが複雑なため、オンプレミスネットワークとAWS間のルートを簡単に失うことができます。ISE機能を使用する前に、エンドツーエンド接続が確立されていることを確認します。

付録

スイッチAAA/Radius関連の設定

aaa new-model

!

!

aaa group server radius ISE-Group

server name ISE31-2

server name ISE31-1

!

aaa authentication dot1x default group ISE-Group

aaa authorization network default group ISE-Group

aaa accounting dot1x default start-stop group ISE-Group

!

aaa server radius dynamic-author

client 172.18.5.100 server-key cisco

client 10.0.1.100 server-key cisco

!

aaa session-id common

!

dot1x system-auth-control

!

vlan 1805

!

interface GigabitEthernet1/0/2

description VMWIN10

switchport access vlan 1805

switchport mode access

authentication host-mode multi-auth

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

mab

dot1x pae authenticator

!

interface Vlan1805

ip address 172.18.5.3 255.255.255.0

!

!

radius server ISE31-1

address ipv4 172.18.5.100 auth-port 1645 acct-port 1646

key cisco

!

radius server ISE31-2

address ipv4 10.0.1.100 auth-port 1645 acct-port 1646

key cisco

フィードバック

フィードバック