はじめに

このドキュメントでは、Cisco DNA Center GUI管理の外部認証としてCisco Identity Services Engine(ISE)を設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- TACACS+およびRADIUSプロトコル。

- Cisco ISEとCisco DNA Centerの統合

- Cisco ISEポリシー評価

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco Identity Services Engine(ISE)バージョン3.4パッチ1。

- Cisco DNA Centerバージョン2.3.5.5

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

はじめる前に

- System > Settings > External Services > Authentication and Policy Serversで、少なくとも1つのRADIUS認証サーバが設定されていることを確認します。

- DNACでSUPER-ADMIN-ROLE権限を持つユーザのみがこの手順を実行できます。

- 外部認証フォールバックを有効にします。

注意:2.1.xより前のリリースでは、外部認証が有効な場合、AAAサーバに到達できないか、AAAサーバが未知のユーザ名を拒否すると、Cisco DNA Centerはローカルユーザにフォールバックします。現在のリリースでは、AAAサーバに到達できない場合、またはAAAサーバが未知のユーザ名を拒否した場合、Cisco DNA Centerはローカルユーザにフォールバックしません。外部認証フォールバックを有効にすると、外部ユーザとローカル管理者はCisco DNA Centerにログインできます。

外部認証フォールバックを有効にするには、Cisco DNA CenterインスタンスにSSHで接続し、次のCLIコマンドを入力します(magctl rbac external_auth_fallback enable)。

設定

(オプション1)RADIUSを使用したDNAC外部認証の設定

ステップ1:(オプション)カスタムロールを定義します。

要件を満たすカスタムロールを設定する代わりに、デフォルトのユーザロールを使用できます。これは、System > Users & Roles > Role Based Access Controlの順に選択することで実行できます。

手順

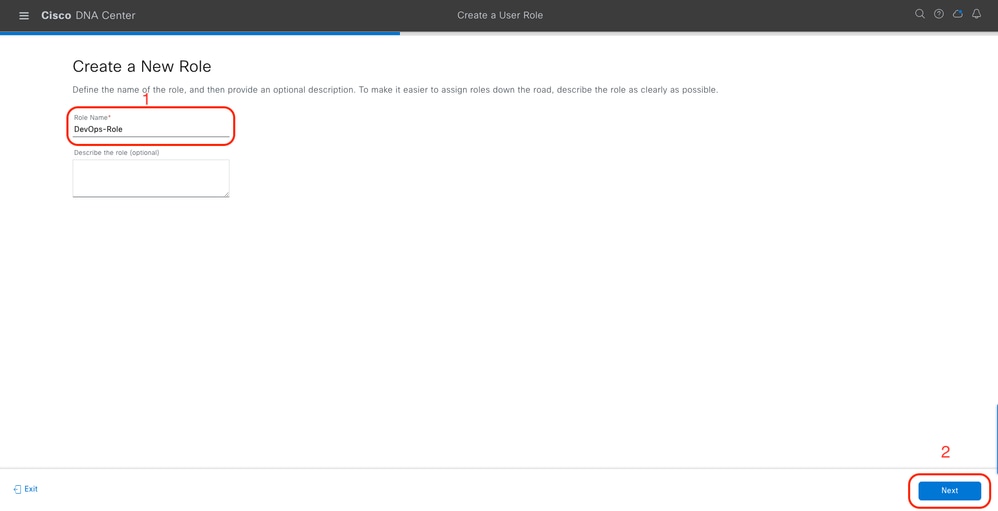

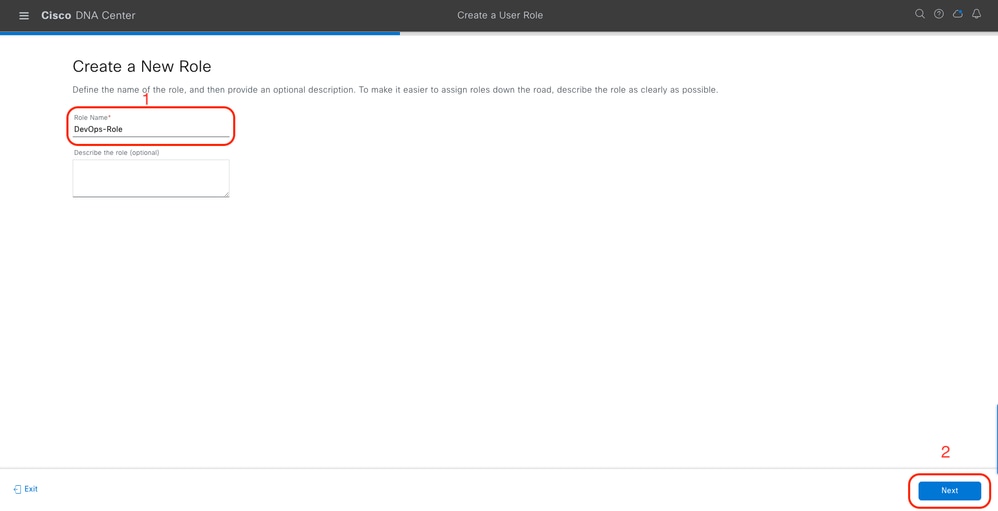

a.新しいロールを作成します。

DevOpsロール名

DevOpsロール名

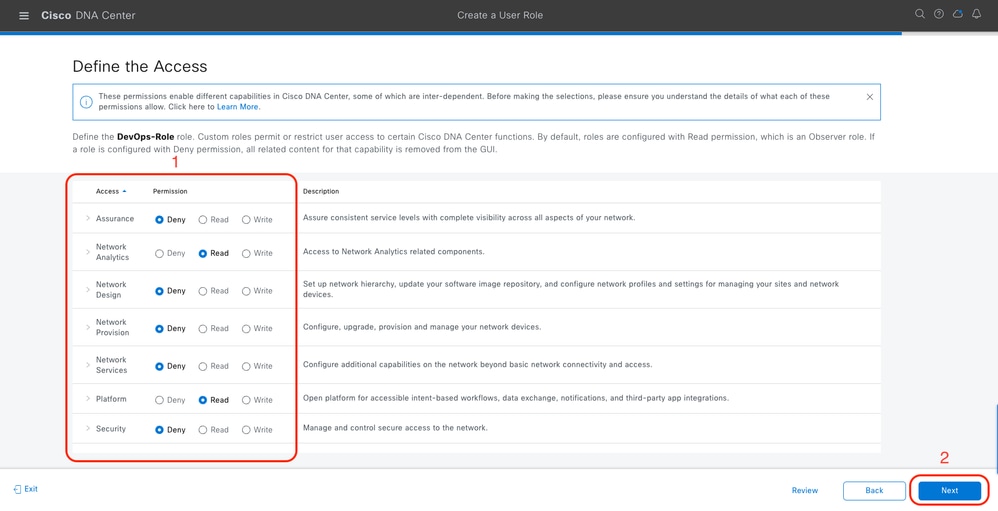

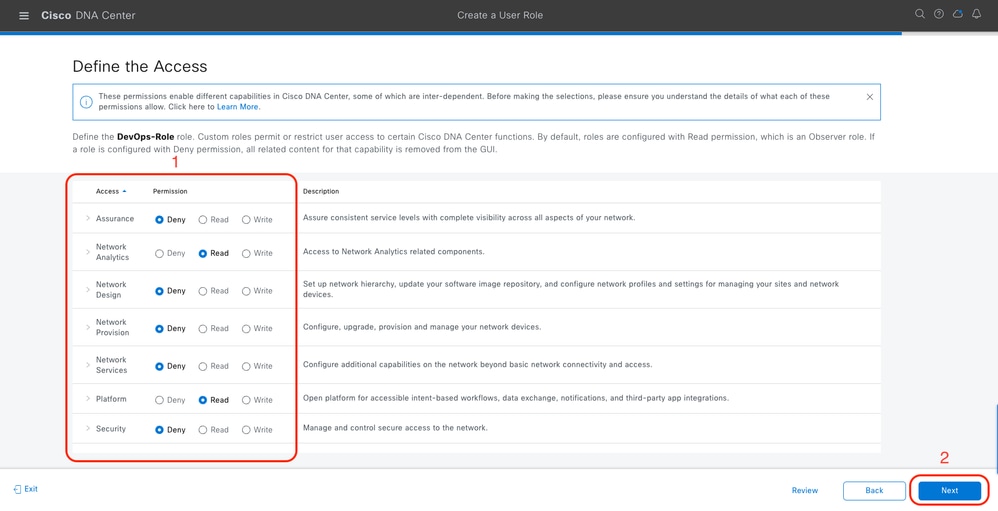

b.アクセスを定義します。

DevOpsロールアクセス

DevOpsロールアクセス

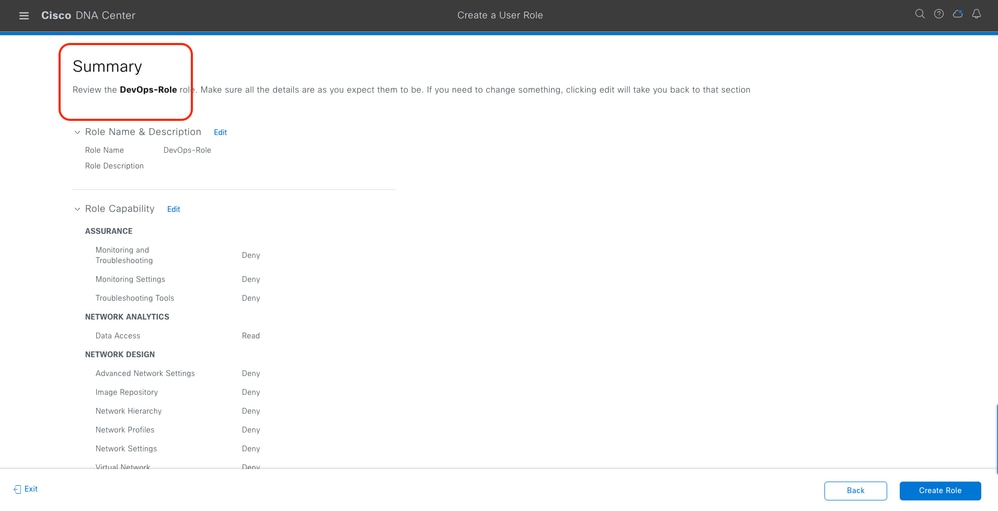

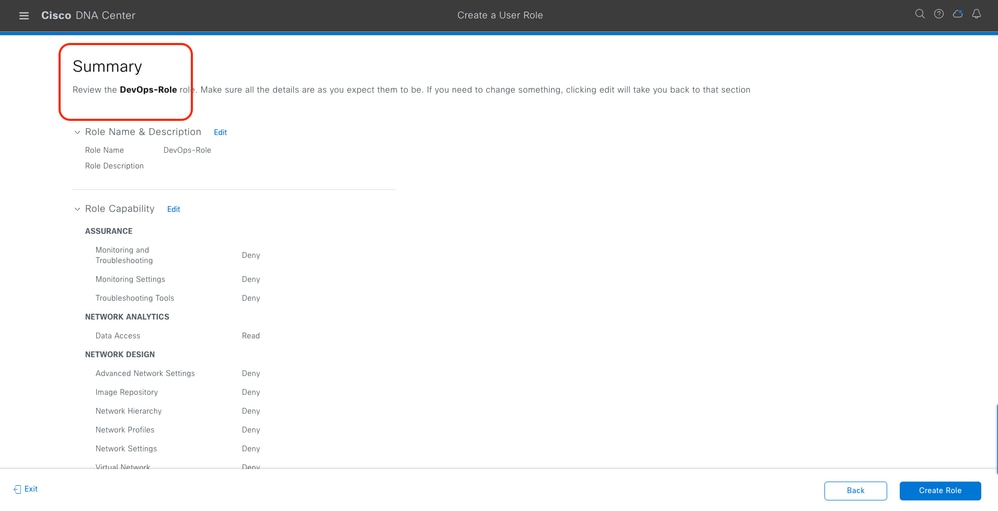

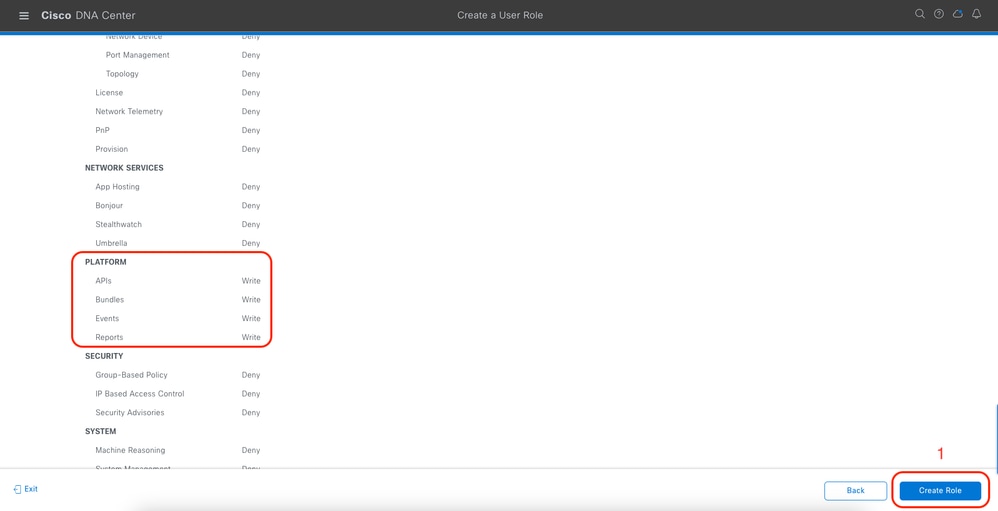

c.新しいロールを作成します。

DevOpsロールの概要

DevOpsロールの概要

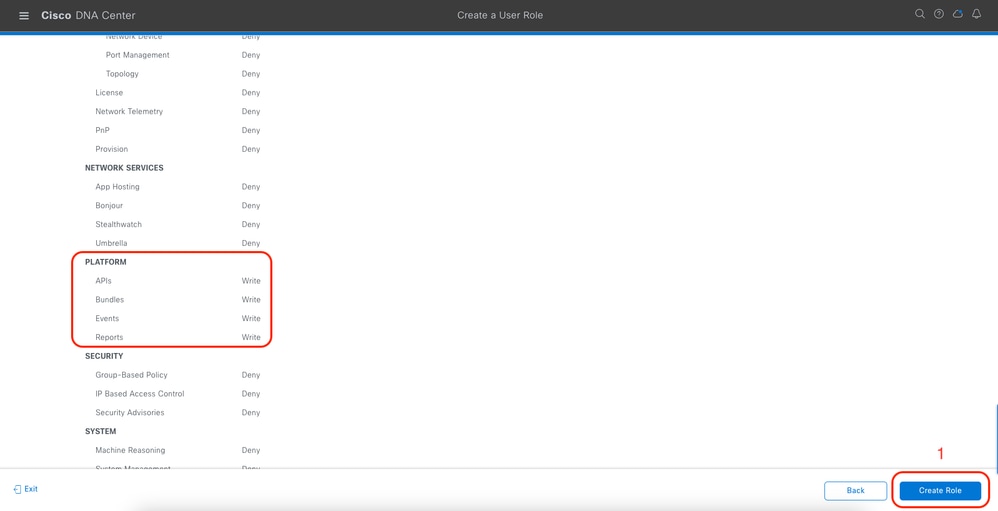

DevOpsロールのレビューと作成

DevOpsロールのレビューと作成

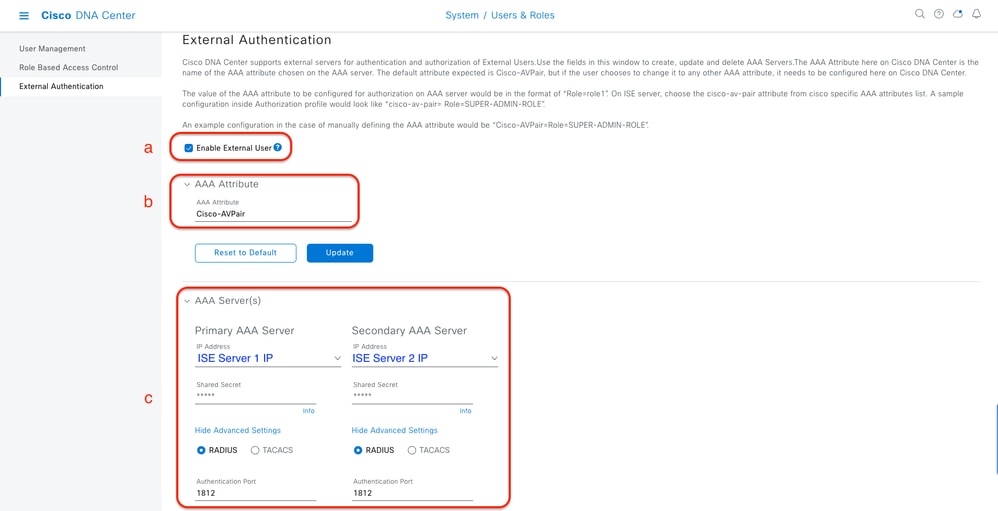

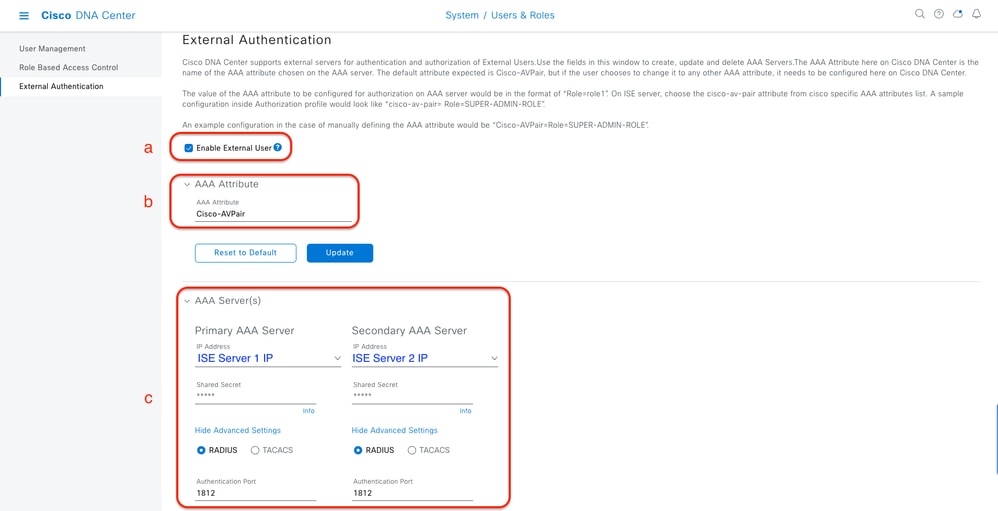

ステップ 2:RADIUSを使用して外部認証を設定する。

これは、System > Users & Roles > External Authenticationの順にタブから実行できます。

手順

a. Cisco DNA Centerで外部認証を有効にするには、Enable External Userチェックボックスにチェックマークを入れます。

b. AAA属性を設定します。

AAA attributesフィールドに、Cisco-AVPairと入力します。

c. (オプション)プライマリおよびセカンダリAAAサーバを設定します。

RADIUSプロトコルがプライマリAAAサーバで、少なくとも、またはプライマリとセカンダリの両方のサーバで有効になっていることを確認します。

(RADIUS)外部認証の設定手順

(RADIUS)外部認証の設定手順

(オプション1)RADIUS用のISEの設定

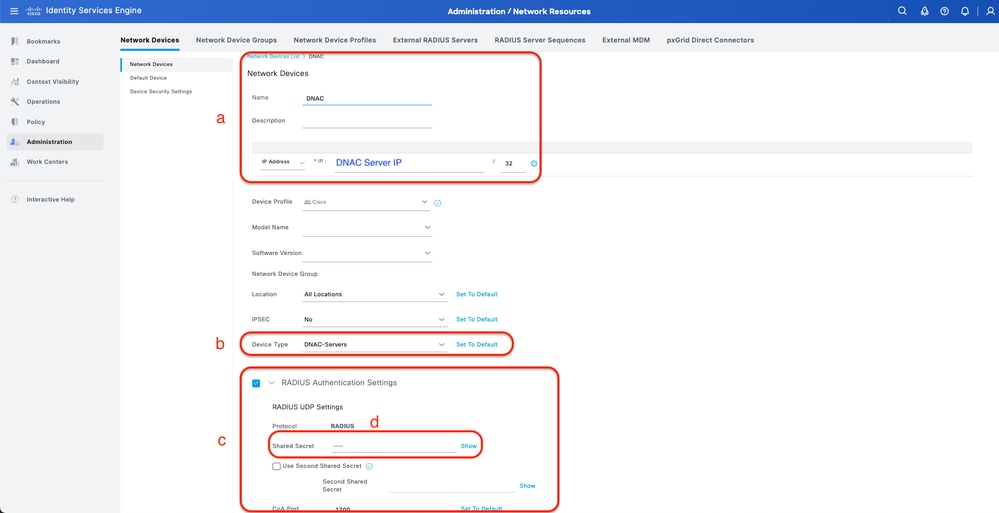

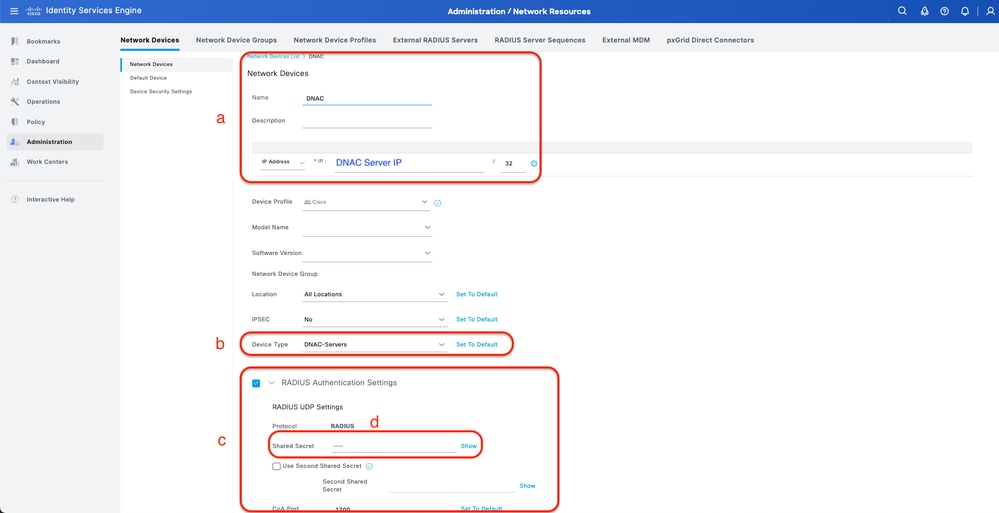

ステップ 1:DNACサーバをISE上のネットワークデバイスとして追加します。

これは、タブAdministration > Network Resources > Network Devicesから実行できます。

手順

a. (DNAC)ネットワークデバイス名とIPを定義します。

b. (オプション)ポリシーセット条件のデバイスタイプを分類します。

c. RADIUS認証設定を有効にします。

d. RADIUS共有秘密を設定します。

RADIUS用ISEネットワークデバイス(DNAC)

RADIUS用ISEネットワークデバイス(DNAC)

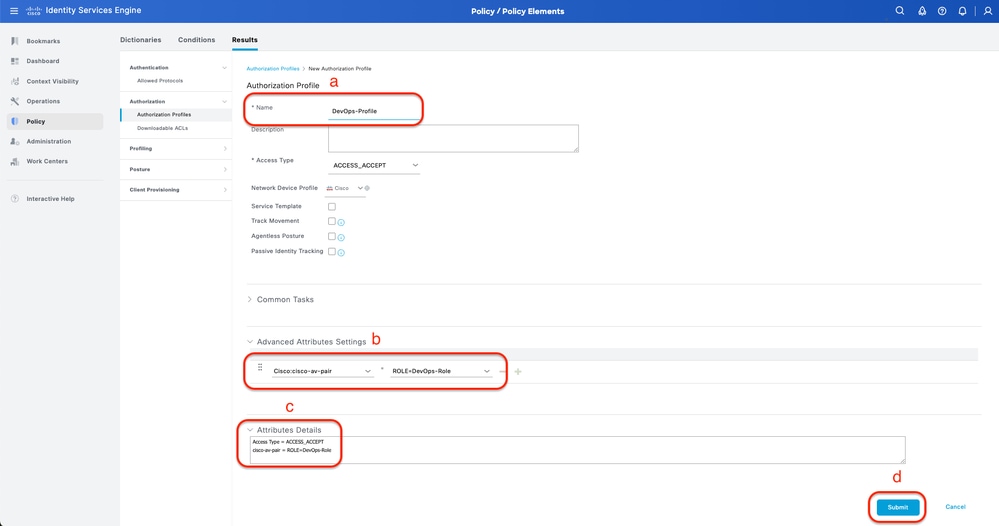

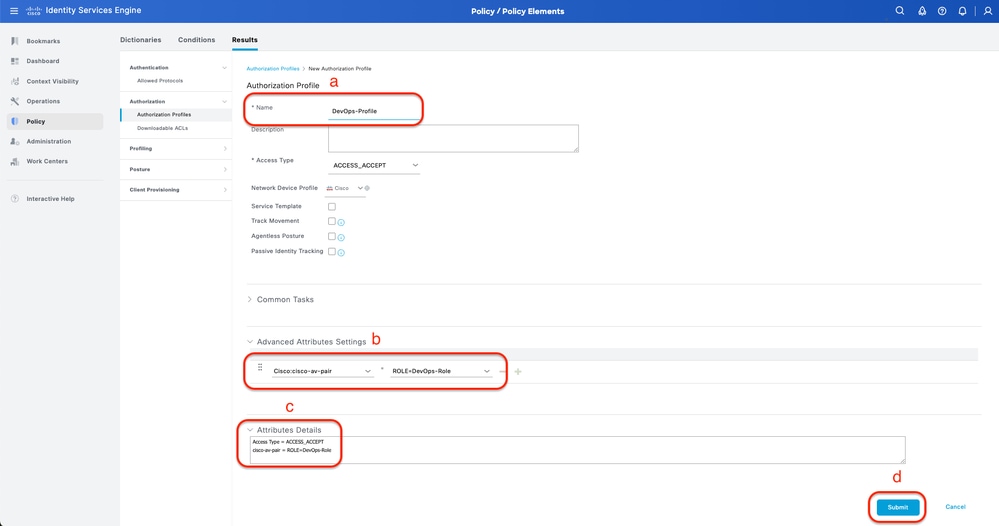

ステップ 2:RADIUS認可プロファイルを作成します。

これは、タブから実行できます Policy > Policy Elements > Results > Authorization > 認可プロファイル.

注:各ユーザロールに1つずつ、3つのRADIUS認可プロファイルを作成します。

手順

a. Addをクリックして、RADIUS許可プロファイル名を定義します。

b. Advanced Attributes SettingsでCisco:cisco-av-pairを入力し、正しいユーザロールを入力します。

- (DecOps-Role)ユーザロールに、ROLE=DevOps-Roleと入力します。

- (NETWORK-ADMIN-ROLE)ユーザロールに、ROLE=NETWORK-ADMIN-ROLEと入力します。

- (SUPER-ADMIN-ROLE)ユーザロールに、ROLE=SUPER-ADMIN-ROLEと入力します。

c. 属性の詳細を確認します。

d. Saveをクリックします。

認証プロファイルの作成

認証プロファイルの作成

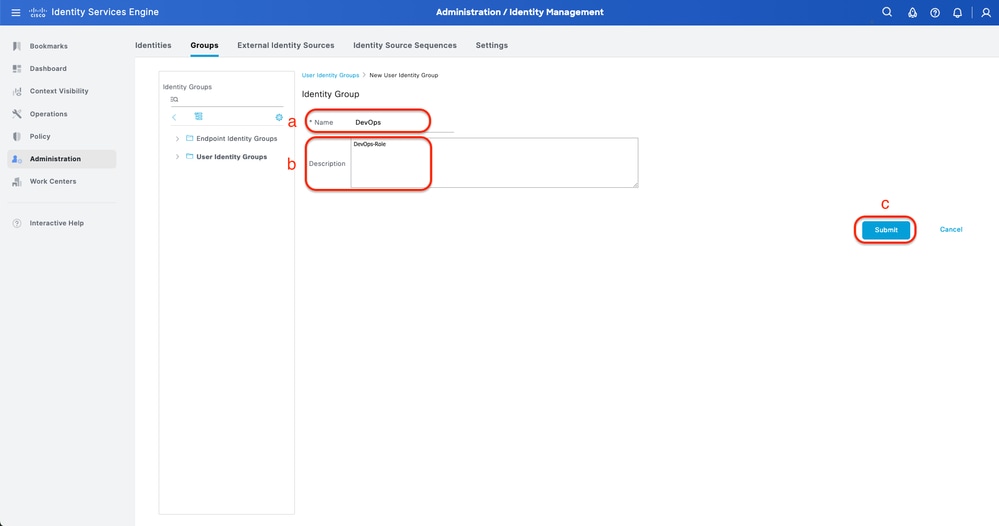

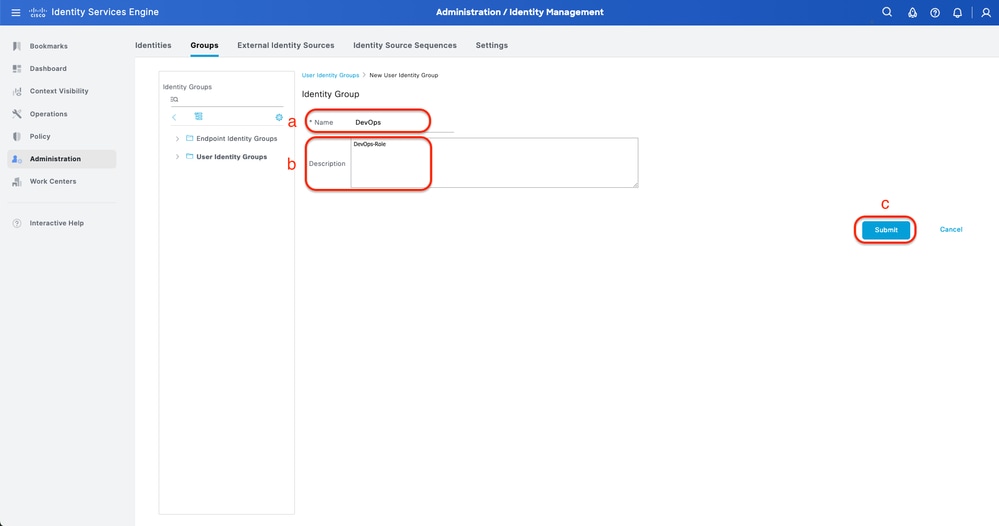

ステップ 3:ユーザグループを作成します。

これは、タブAdministration > Identity Management > Groups > User Identity Groupsから実行できます。

手順

a. Addをクリックして、IDグループ名を定義します

b. (オプション)摘要を定義します。

c. Submitをクリックします。

ユーザIDグループの作成

ユーザIDグループの作成

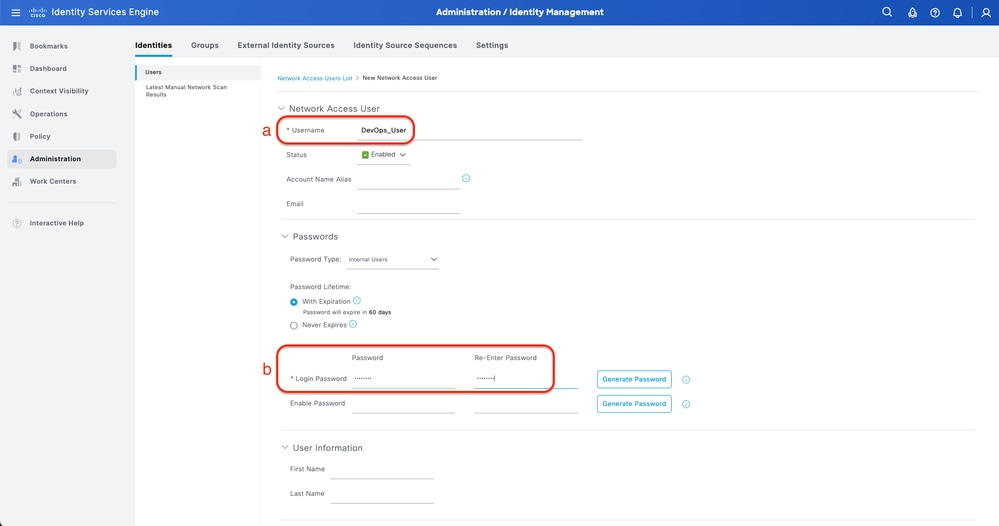

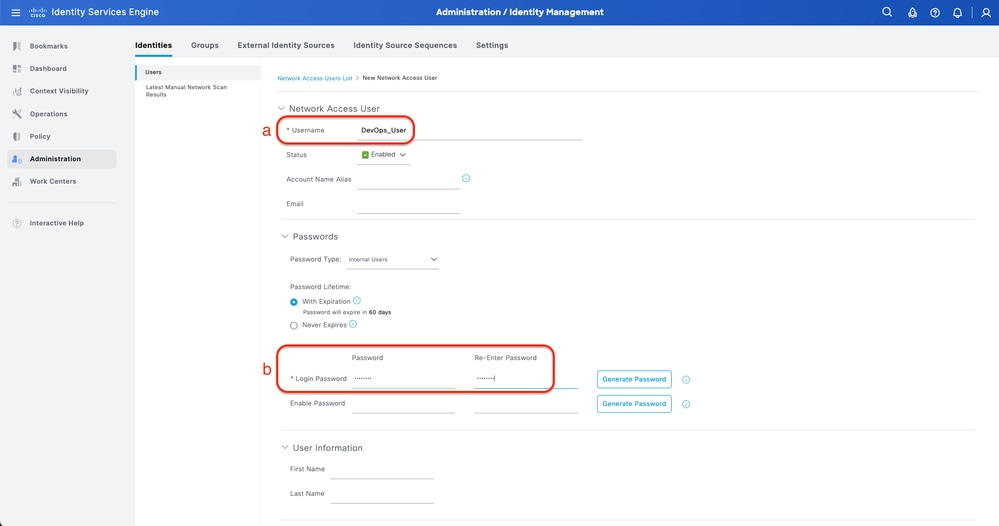

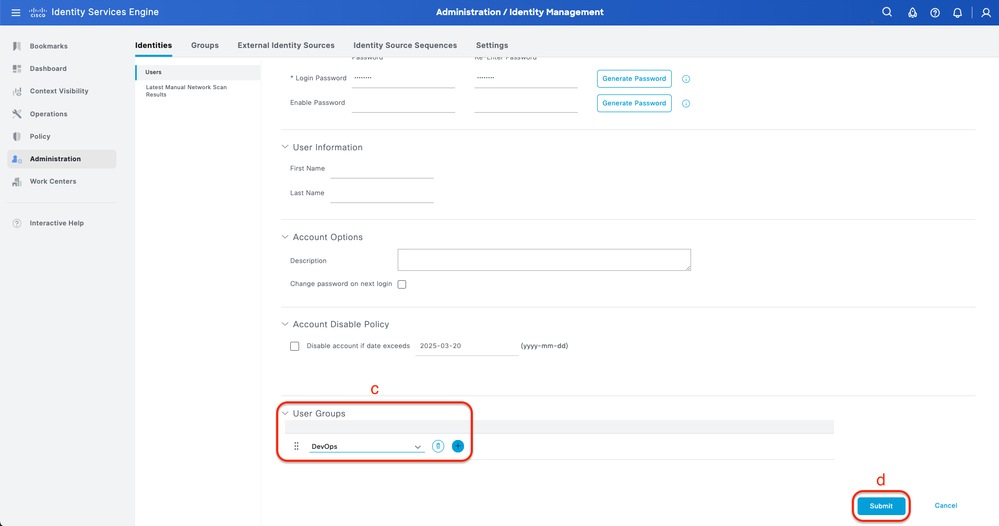

ステップ 4:ローカルユーザを作成します。

これは、タブAdministration > Identity Management > Identities > Usersから実行できます。

手順

a. Addをクリックして、ユーザ名を定義します。

b.ログインパスワードを設定します。

c.関連するユーザグループにユーザを追加します。

d. Submitをクリックします。

ローカルユーザの作成1-2

ローカルユーザの作成1-2

ローカルユーザの作成2-2

ローカルユーザの作成2-2

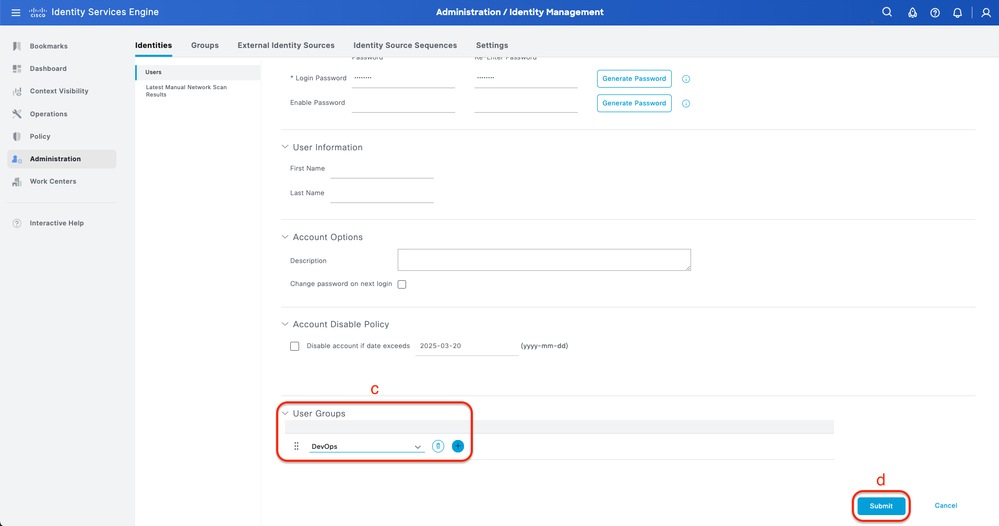

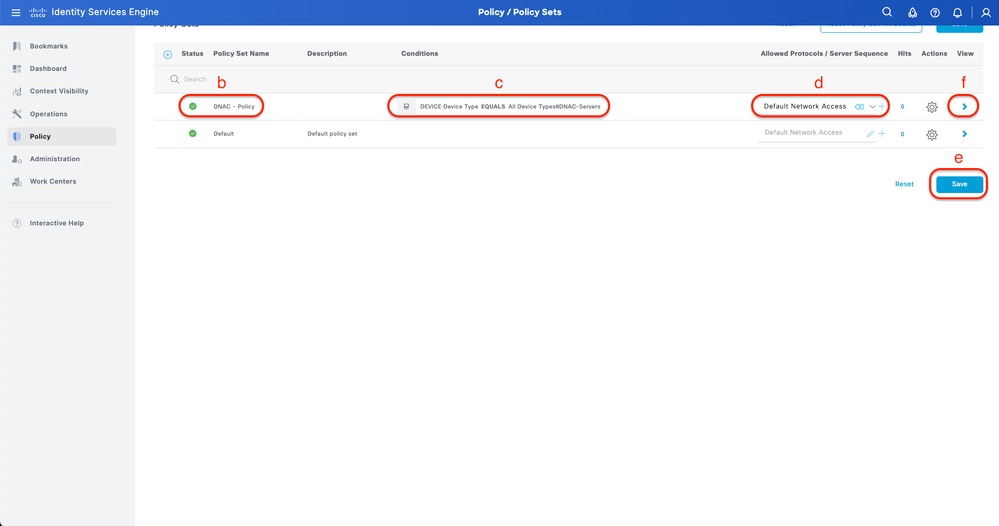

ステップ5:(オプション)RADIUSポリシーセットを追加します。

これは、Policy > Policy Setsタブで実行できます。

手順

a. Actionsをクリックし、選択(上に新しい行を挿入)します。

b.ポリシーセット名を定義します。

c.ポリシーセットConditionを、先ほど作成したSelect Device Type(ステップ1 > b)に設定します。

d. Allowedプロトコルを設定します。

e. Saveをクリックします。

f. (>) Policy Set Viewをクリックして、認証および認可ルールを設定します。

RADIUSポリシーセットの追加

RADIUSポリシーセットの追加

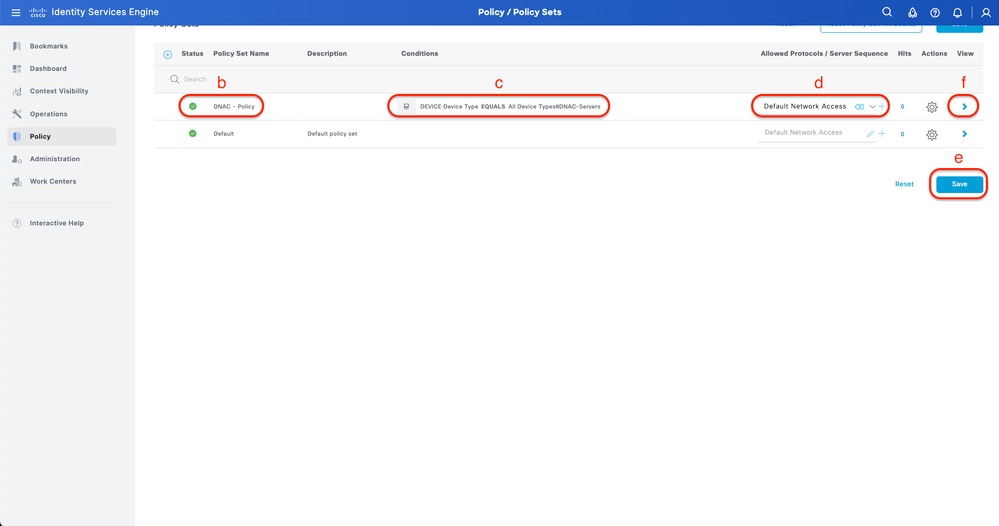

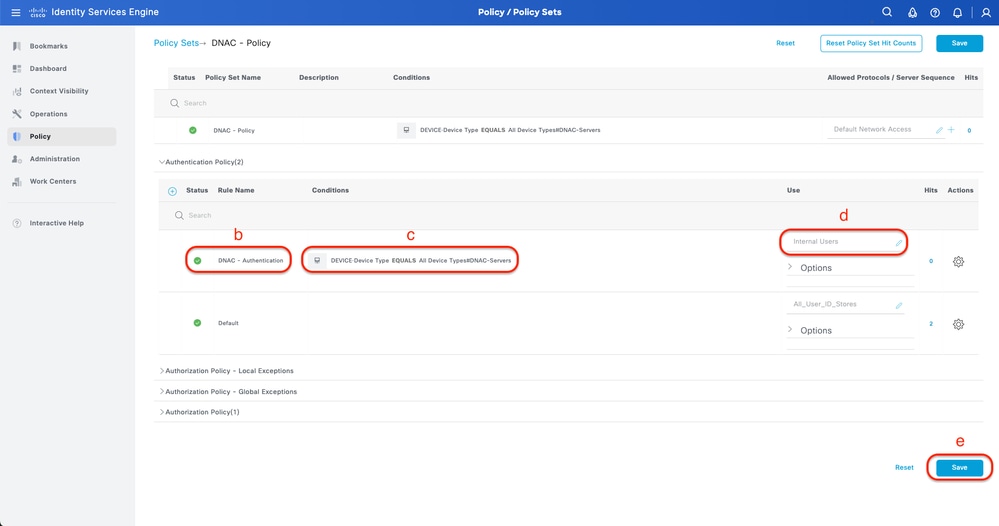

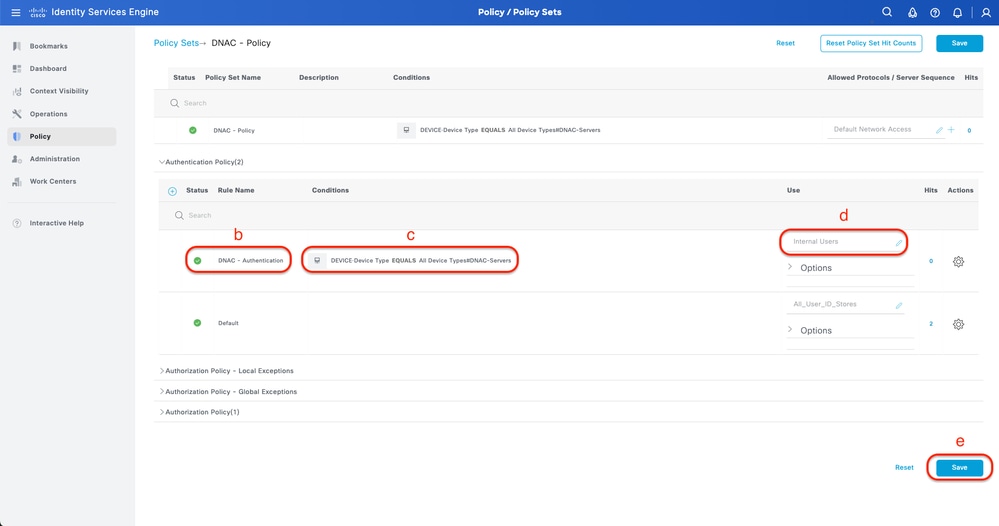

手順 6:RADIUS認証ポリシーを設定します。

これは、タブPolicy > Policy Sets > (>)をクリックすることで実行できます。

手順

a. Actionsをクリックし、選択(上に新しい行を挿入)します。

b.認証ポリシー名を定義します。

c.認証ポリシーの条件を設定し、前に作成したデバイスタイプを選択します(ステップ1 >b)。

d.アイデンティティソースの認証ポリシーUseを設定します。

e. Saveをクリックします。

RADIUS認証ポリシーの追加

RADIUS認証ポリシーの追加

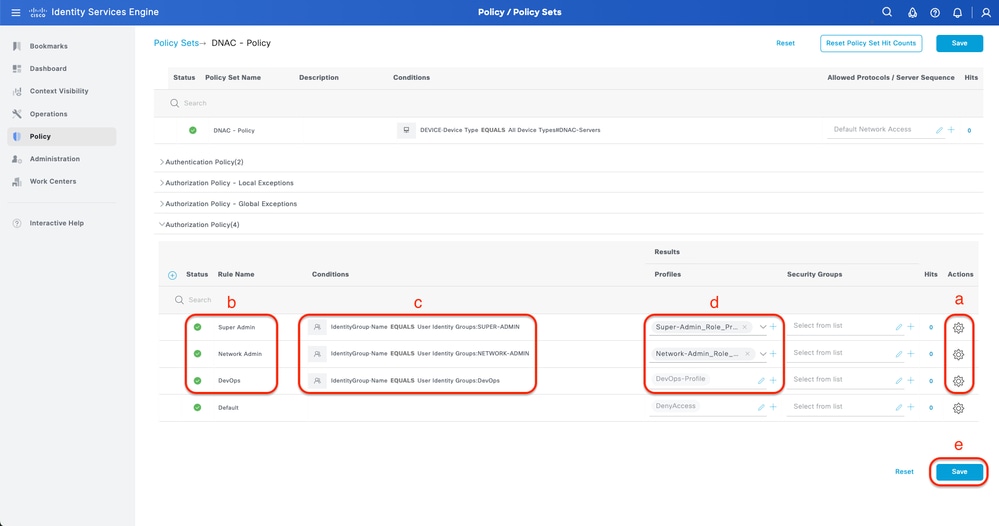

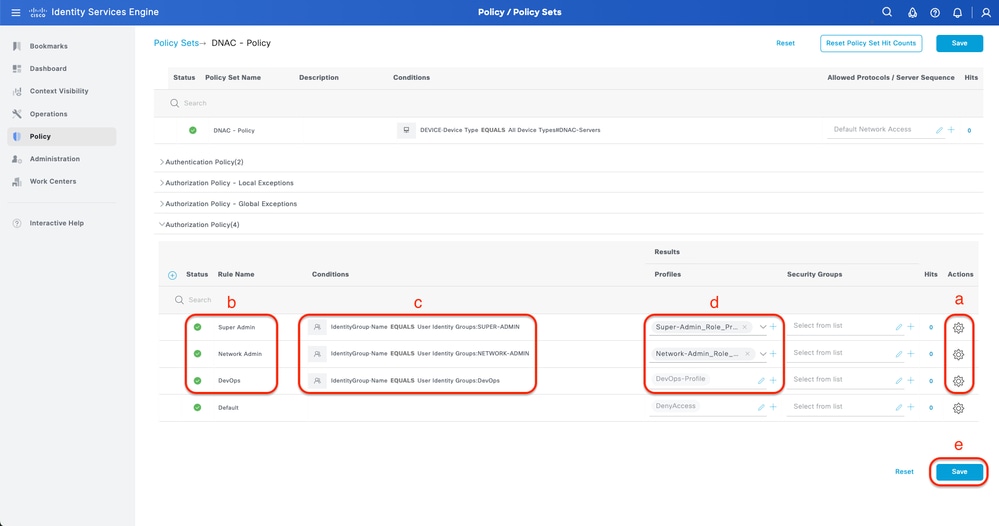

手順 7:RADIUS許可ポリシーを設定します。

これは、タブPolicy > Policy Sets> Click (>)から実行できます。

各ユーザの役割の許可ポリシーを作成するには、次の手順を実行します。

- スーパー管理者ロール

- ネットワーク管理者ロール

- DevOpsロール

手順

a. Actionsをクリックし、選択(上に新しい行を挿入)します。

b.許可ポリシー名を定義します。

c.許可ポリシー条件を設定し、(ステップ3)で作成したユーザグループを選択します。

d.許可ポリシーの結果/プロファイルを設定し、(ステップ2)で作成した許可プロファイルを選択します。

e. Saveをクリックします。

許可ポリシーの追加

許可ポリシーの追加

(オプション2)TACACS+を使用したDNAC外部認証の設定

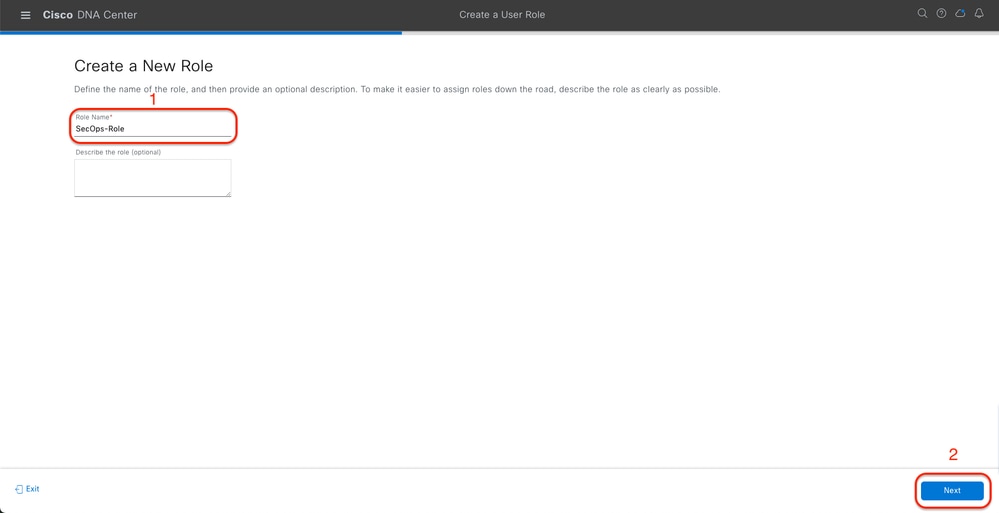

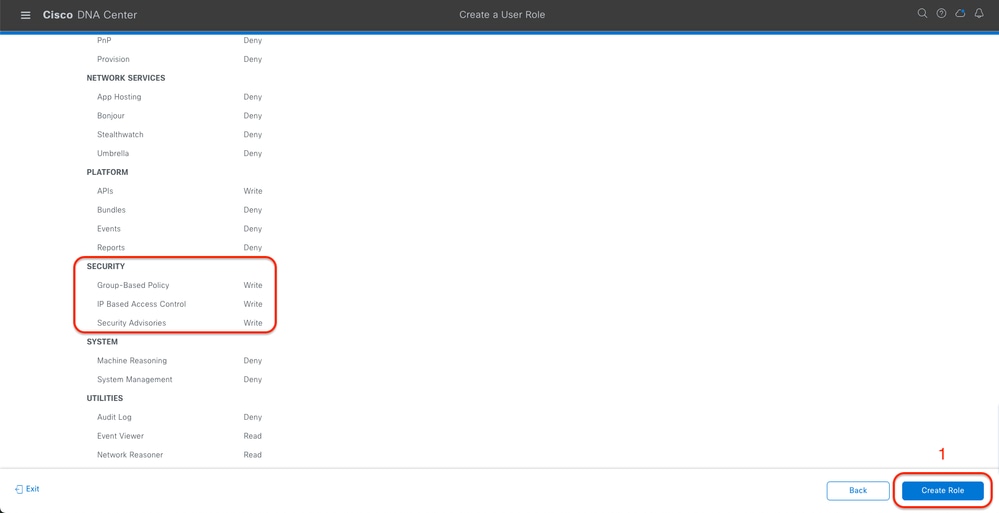

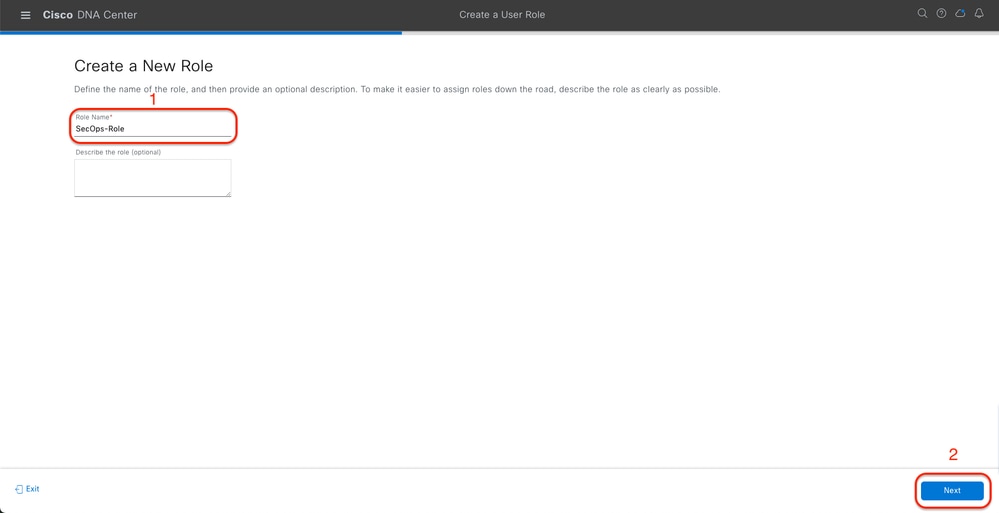

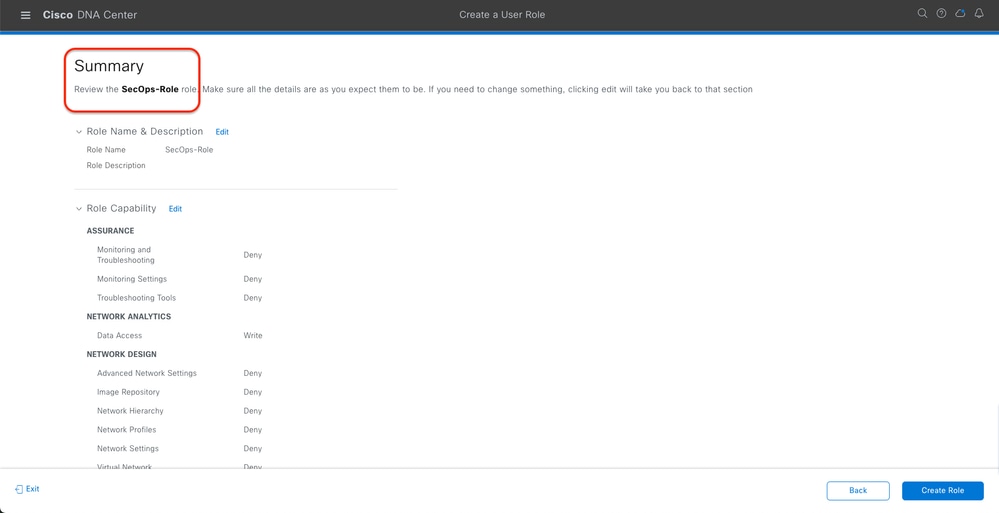

ステップ1:(オプション)カスタムロールを定義します。

要件を満たすカスタムロールを設定する代わりに、デフォルトのユーザロールを使用できます。これは、System > Users & Roles > Role Based Access Controlの順に選択することで実行できます。

手順

a.新しいロールを作成します。

SecOpsロール名

SecOpsロール名

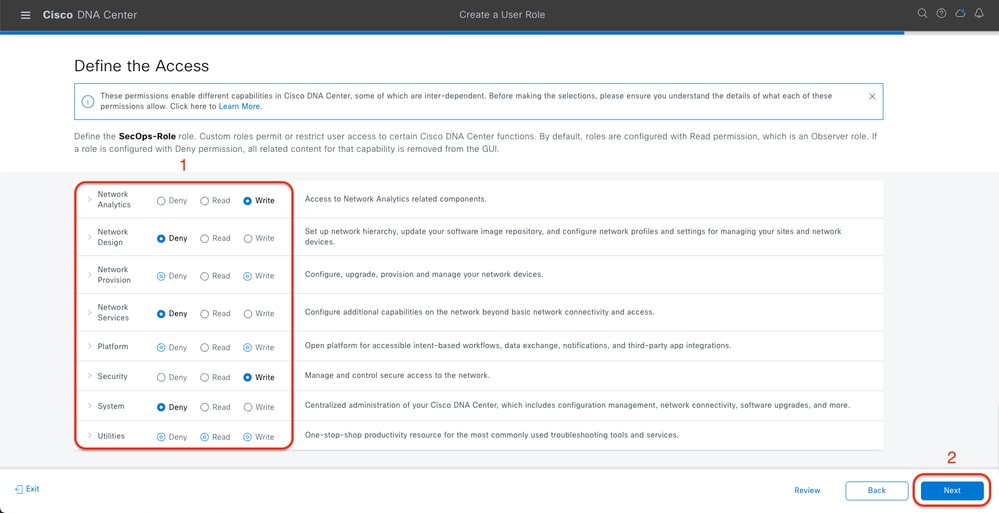

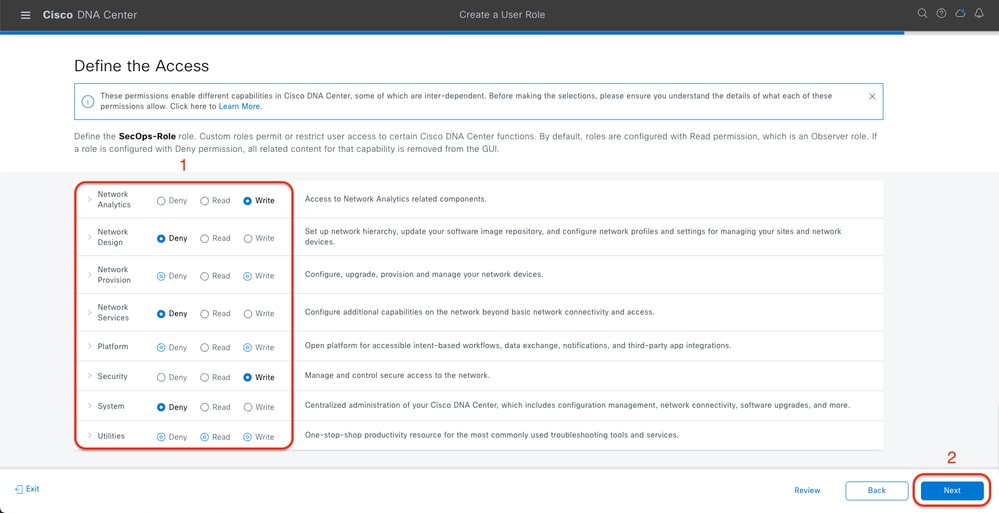

b.アクセスを定義します。

SecOpsロールアクセス

SecOpsロールアクセス

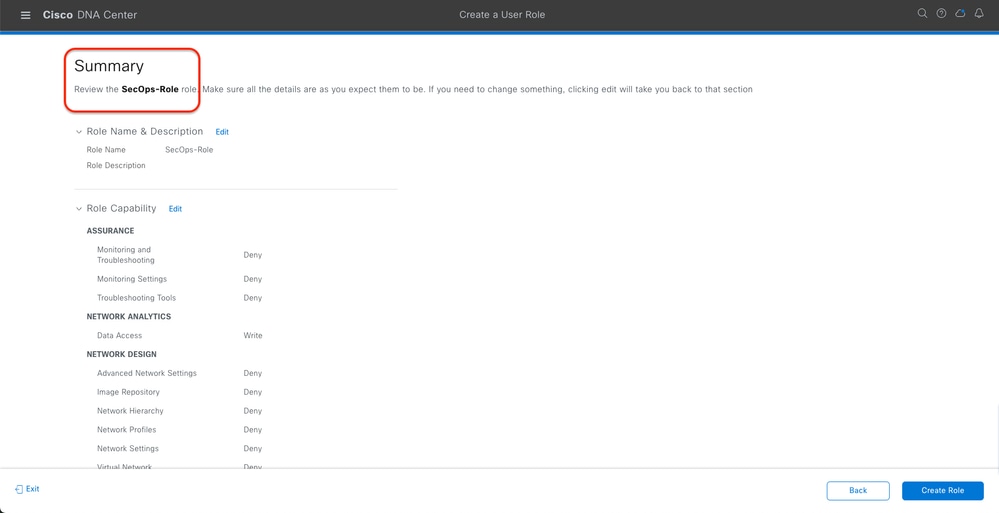

c.新しいロールを作成します。

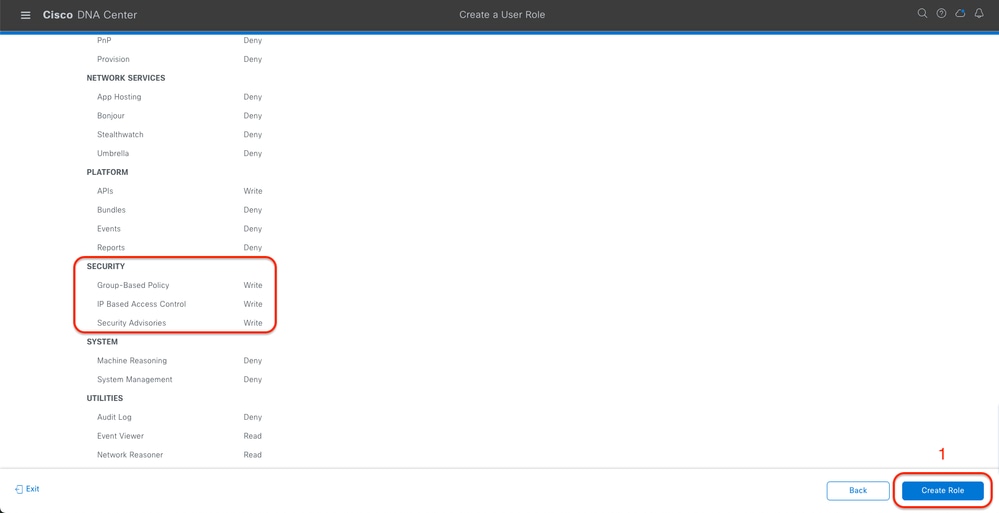

SecOpsロールの概要

SecOpsロールの概要

SecOpsロールのレビューと作成

SecOpsロールのレビューと作成

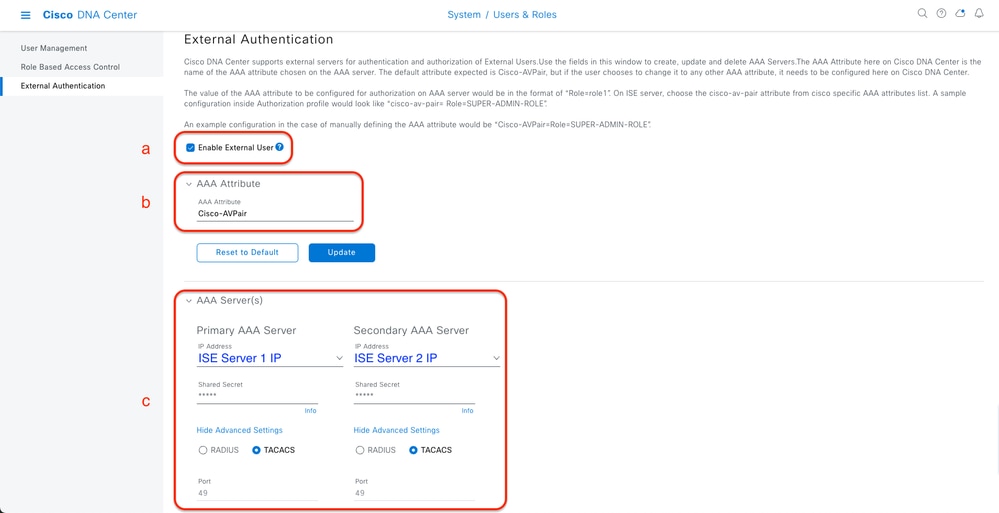

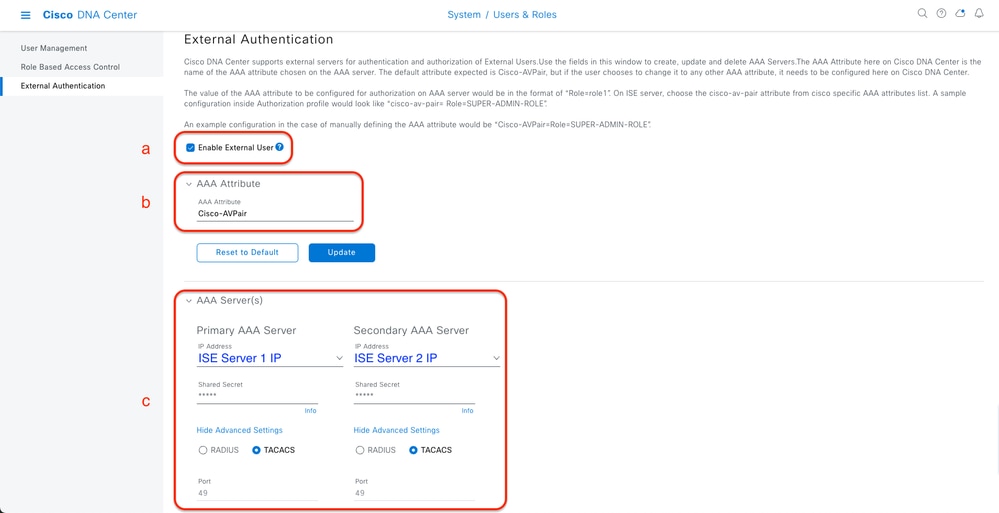

ステップ 2:TACACS+を使用して外部認証を設定する。

これは、System > Users & Roles > External Authenticationの順にタブから実行できます。

a. Cisco DNA Centerで外部認証を有効にするには、Enable External Userチェックボックスにチェックマークを入れます。

b. AAA属性を設定します。

AAA attributesフィールドに、Cisco-AVPairと入力します。

c. (オプション)プライマリおよびセカンダリAAAサーバを設定します。

TACACS+プロトコルがプライマリAAAサーバで、少なくとも、またはプライマリとセカンダリの両方のサーバで有効になっていることを確認します。

(TACACS+)外部認証の設定手順

(TACACS+)外部認証の設定手順

(オプション2)TACACS+用のISEの設定

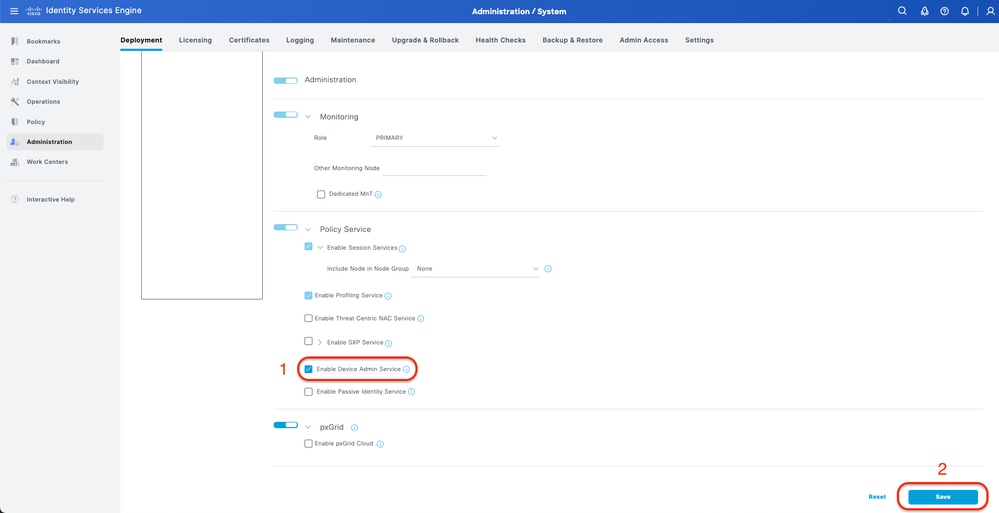

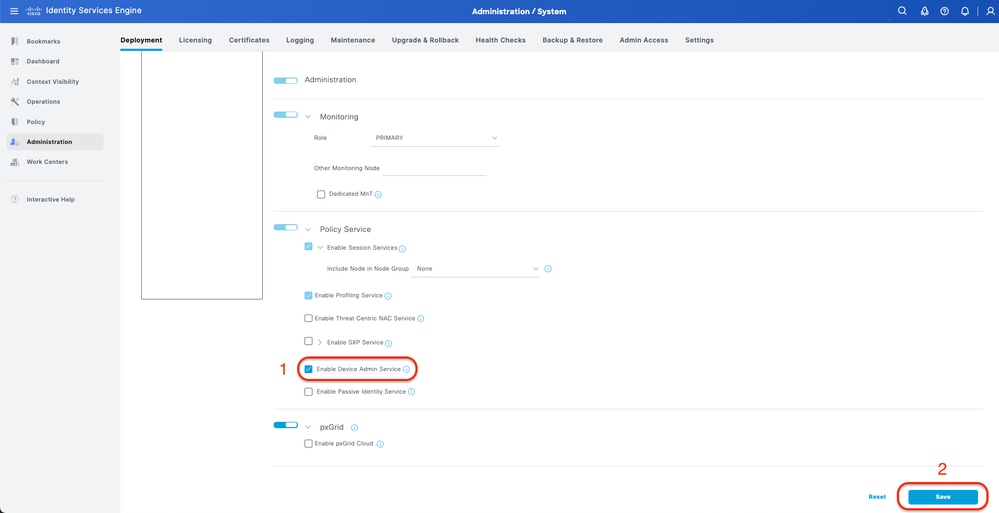

ステップ 1:Enable Device Admin Service.

これは、タブAdministration > System > Deployment > Edit (ISE PSN Node) > Check Enable Device Admin Serviceから実行できます。

[デバイス管理サービスを有効にする(Enable Device Admin Service)]

[デバイス管理サービスを有効にする(Enable Device Admin Service)]

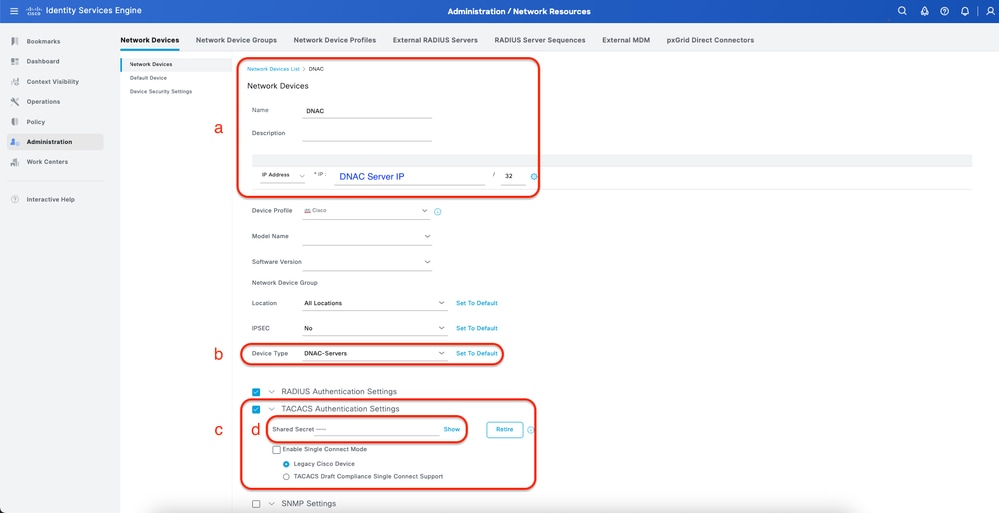

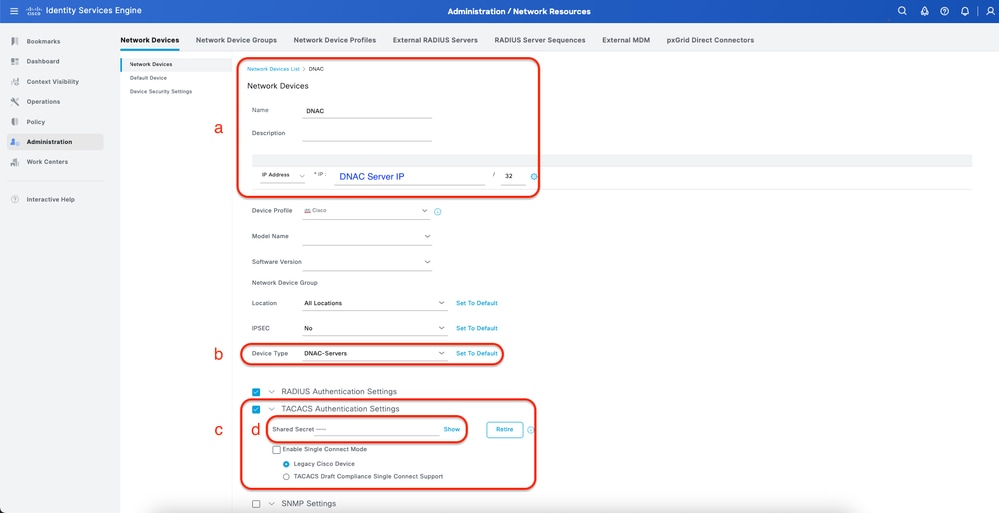

ステップ 2:DNACサーバをISE上のネットワークデバイスとして追加します。

これは、タブAdministration > Network Resources > Network Devicesから実行できます。

手順

a. (DNAC)ネットワークデバイス名とIPを定義します。

b. (オプション)ポリシーセット条件のデバイスタイプを分類します。

c. TACACS+認証設定を有効にします。

d. TACACS+共有秘密を設定します。

TACACS+用ISEネットワークデバイス(DNAC)

TACACS+用ISEネットワークデバイス(DNAC)

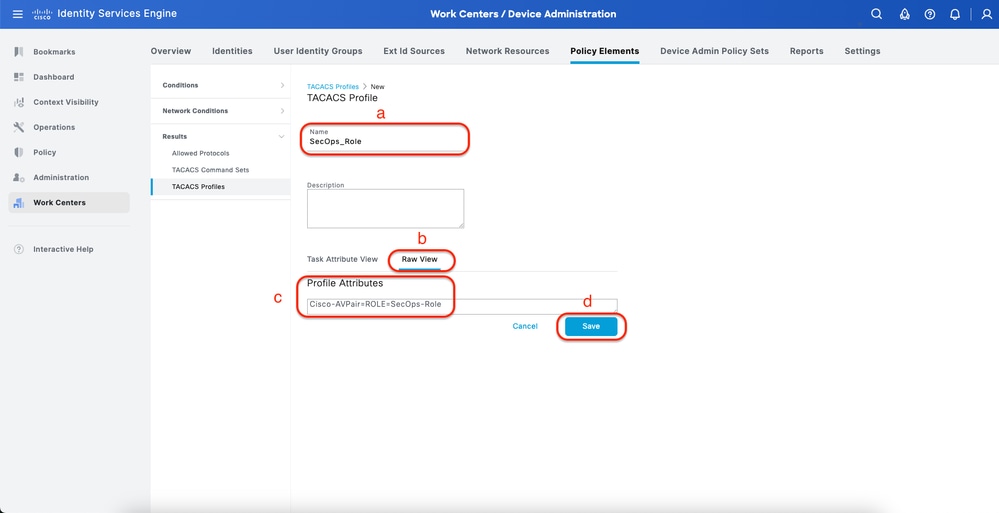

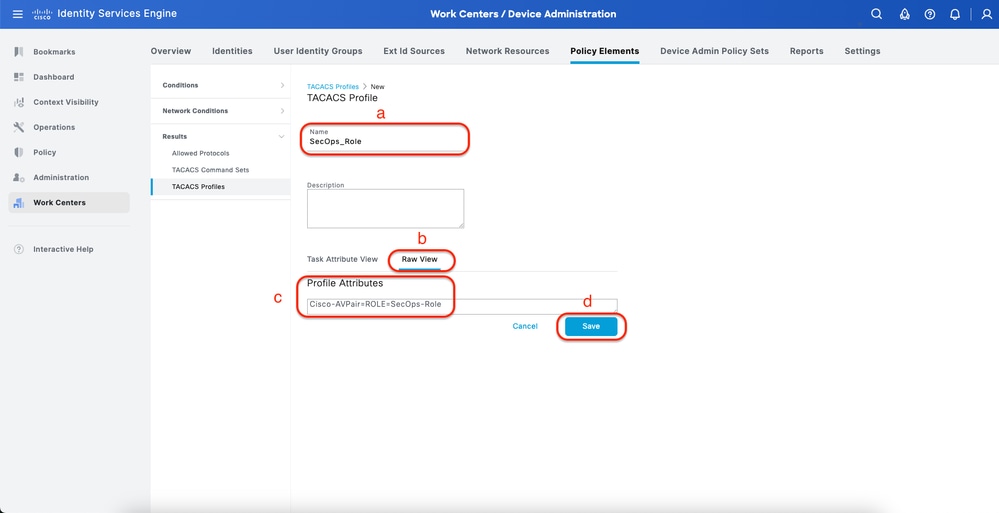

ステップ 3:各DNACロールのTACACS+プロファイルを作成します。

これは、タブWork Centers > Device Administration > Policy Elements > Results > TACACS Profilesから実行できます。

注:ユーザロールごとに1つずつ、3つのTACACS+プロファイルを作成します。

手順

a. Addをクリックして、TACACS Profileの名前を定義します。

b. Raw Viewタブをクリックします。

c. Cisco-AVPair=ROLE=と入力し、正しいユーザロールを入力します。

- (SecOps-Role)ユーザロールに、Cisco-AVPair=ROLE=SecOps-Roleと入力します。

- (NETWORK-ADMIN-ROLE)ユーザロールに、Cisco-AVPair=ROLE=NETWORK-ADMIN-ROLEと入力します。

- (SUPER-ADMIN-ROLE)ユーザロールに、Cisco-AVPair=ROLE=SUPER-ADMIN-ROLEと入力します。

注:AVPair値(Cisco-AVPair=ROLE=)は大文字と小文字が区別されることを覚えておき、DNACユーザロールに一致していることを確認してください。

d. Saveをクリックします。

TACACSプロファイルの作成(SecOps_Role)

TACACSプロファイルの作成(SecOps_Role)

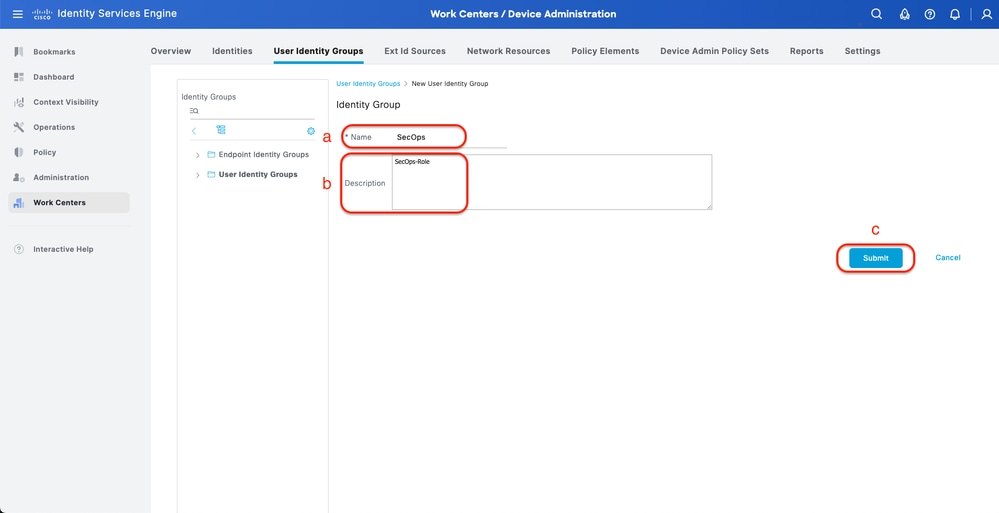

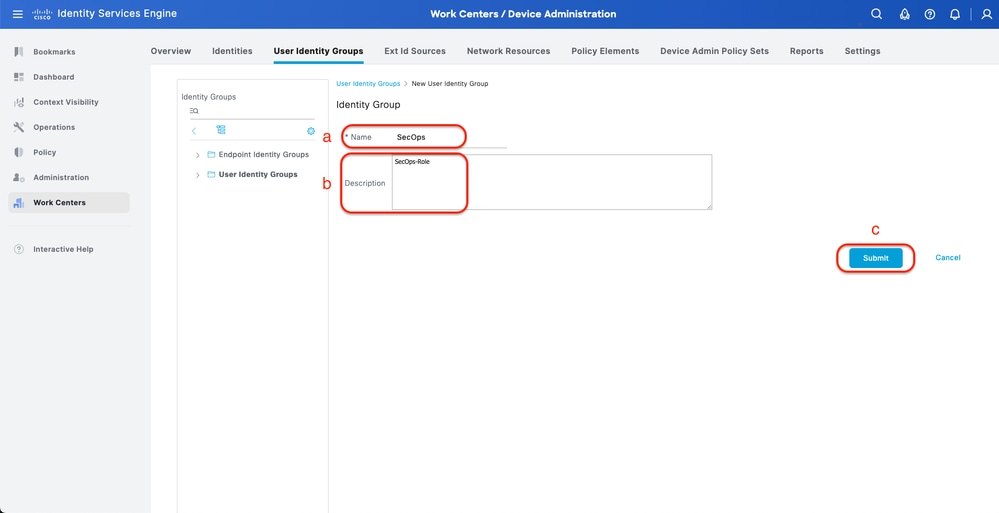

ステップ 4:ユーザグループを作成します。

これは、タブWork Centers > Device Administration > User Identity Groupsから実行できます。

手順

a. Addをクリックして、IDグループ名を定義します。

b. (オプション)摘要を定義します。

c. Submitをクリックします。

ユーザIDグループの作成

ユーザIDグループの作成

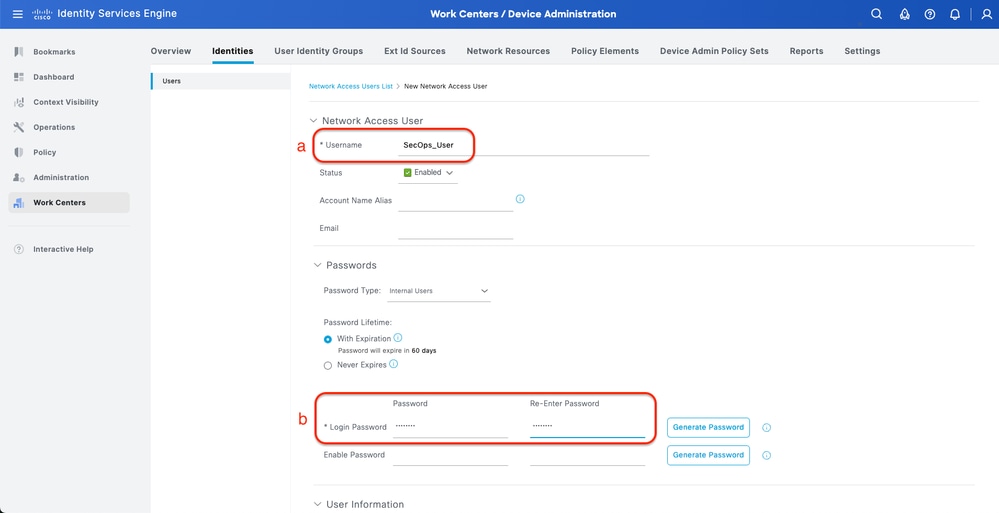

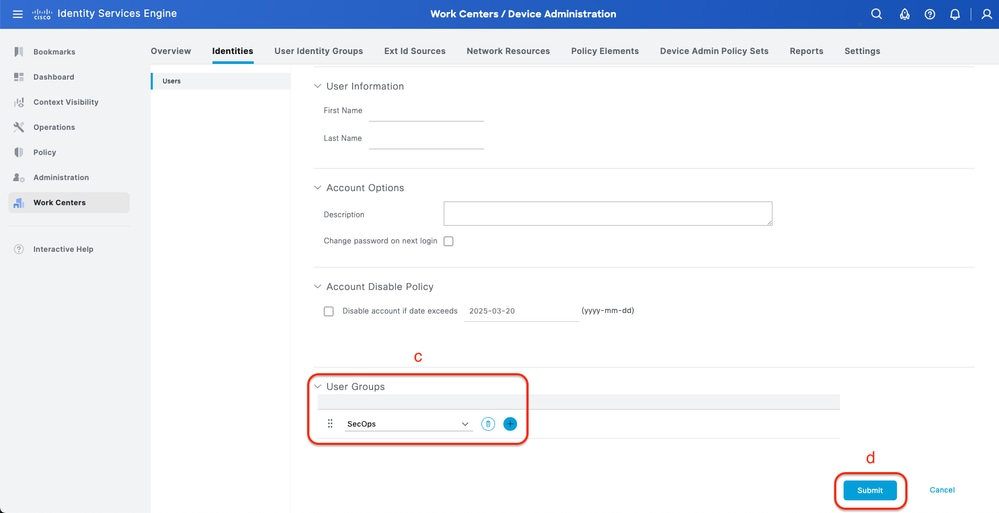

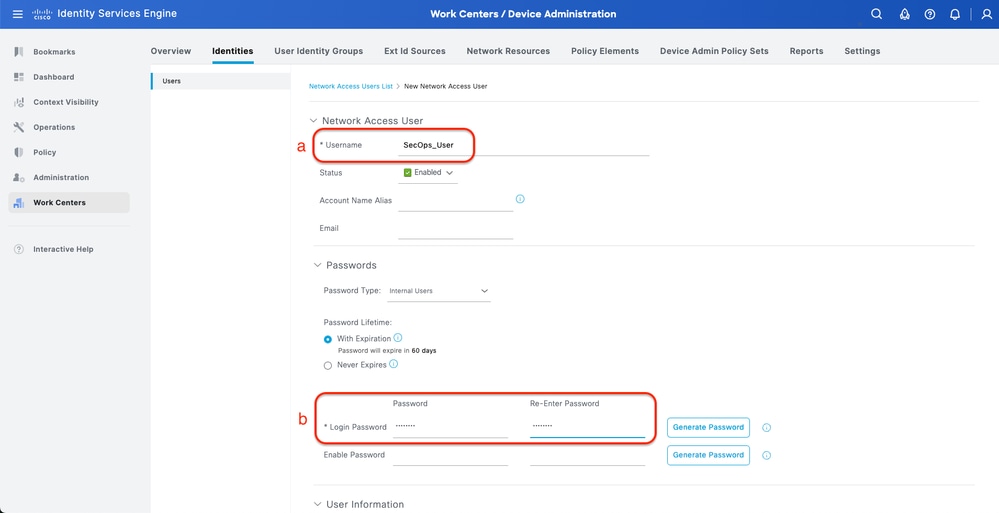

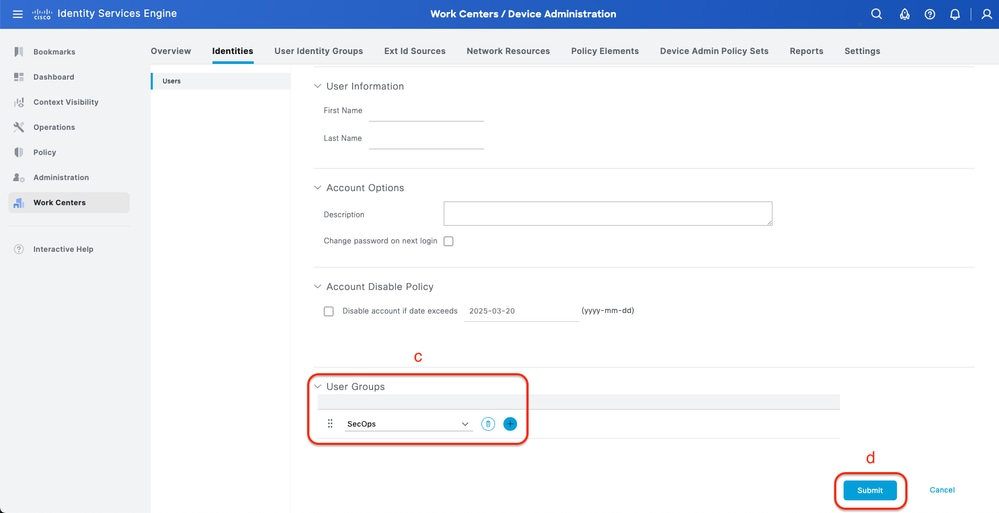

ステップ 5:ローカルユーザを作成します。

これは、タブWork Centers > Device Administration > Identities > Usersから実行できます。

手順

a. Addをクリックして、ユーザ名を定義します。

b.ログインパスワードを設定します。

c.関連するユーザグループにユーザを追加します。

d. Submitをクリックします。

ローカルユーザの作成1-2

ローカルユーザの作成1-2

ローカルユーザの作成2-2

ローカルユーザの作成2-2

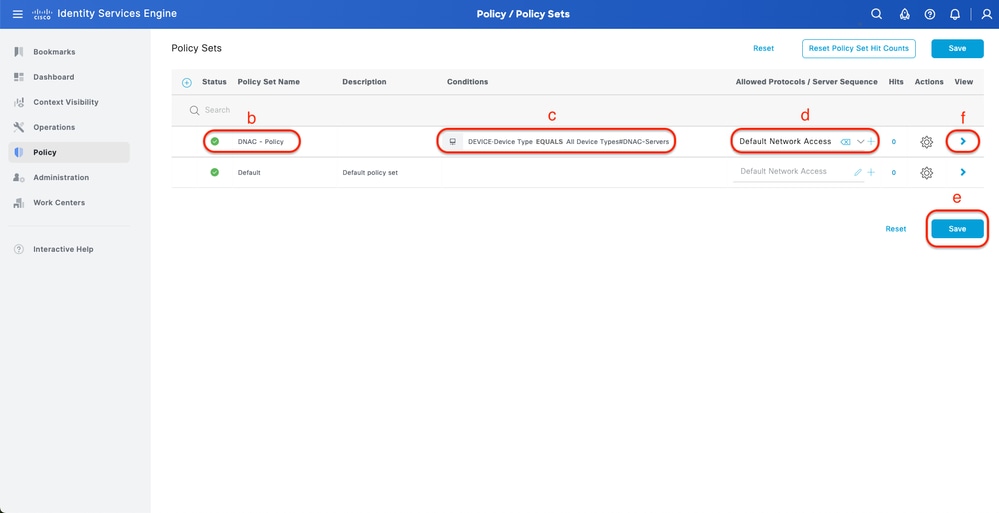

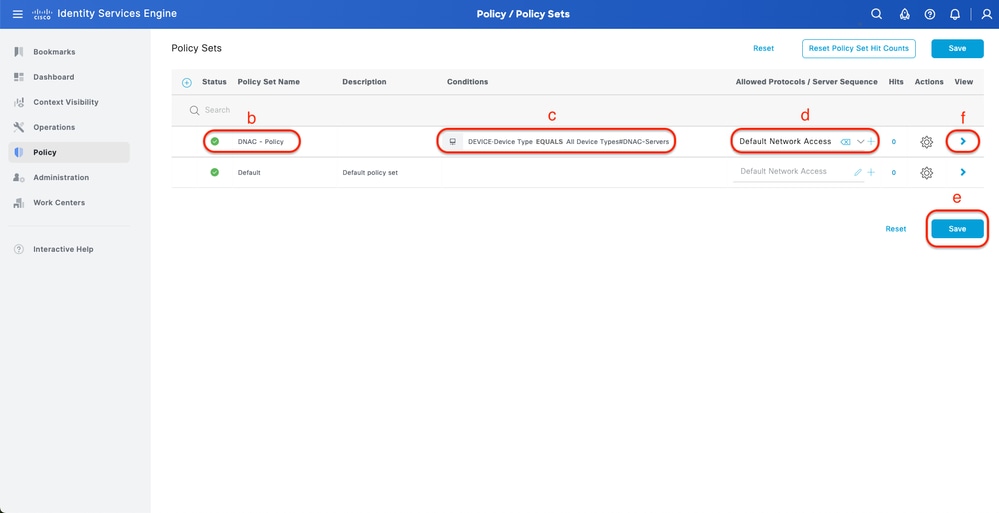

ステップ6:(オプション)TACACS+ポリシーセットを追加します。

これは、タブWork Centers > Device Administration > Device Admin Policy Setsから実行できます。

手順

a. Actionsをクリックし、選択(上に新しい行を挿入)します。

b.ポリシーセット名を定義します。

c.ポリシーセットConditionを、先ほど作成したSelect Device Type(ステップ2 > b)に設定します。

d. Allowedプロトコルを設定します。

e. Saveをクリックします。

f. (>) Policy Set Viewをクリックして、認証および認可ルールを設定します。

TACACS+ポリシーセットの追加

TACACS+ポリシーセットの追加

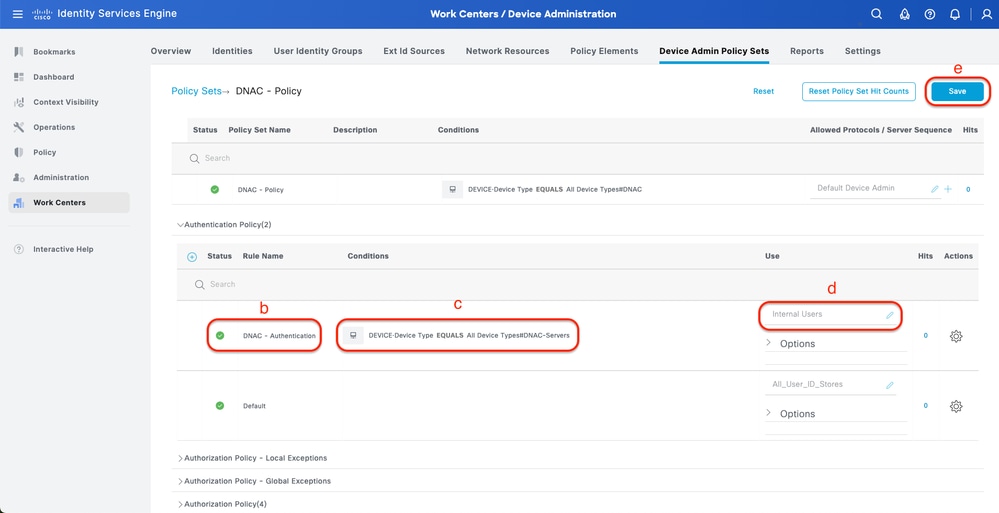

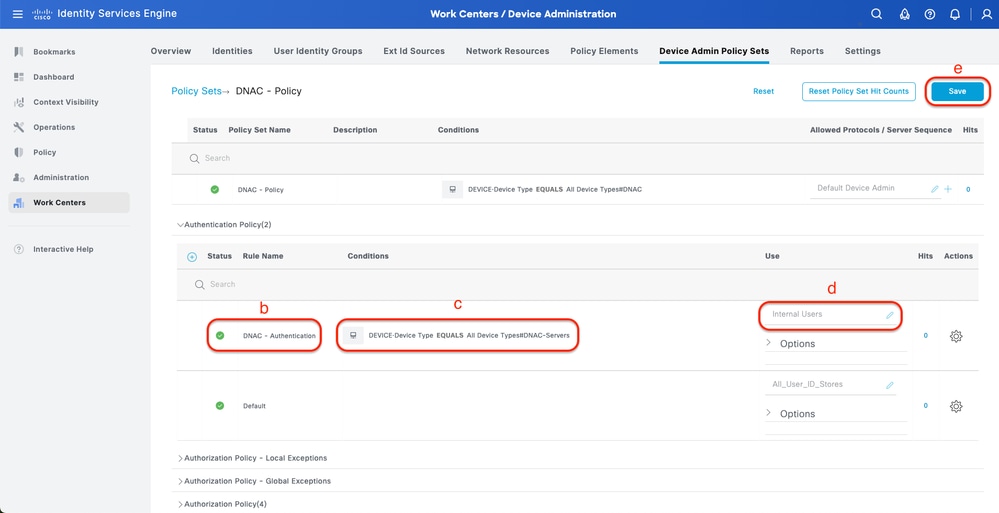

手順 7:TACACS+認証ポリシーを設定します。

これを行うには、タブWork Centers > Device Administration > Device Admin Policy Sets >(>)をクリックします。

手順

a. Actionsをクリックし、選択(上に新しい行を挿入)します。

b.認証ポリシー名を定義します。

c.認証ポリシーの条件を設定し、前に作成したデバイスタイプを選択します(ステップ2 > b)。

d.アイデンティティソースの認証ポリシーUseを設定します。

e. Saveをクリックします。

TACACS+認証ポリシーの追加

TACACS+認証ポリシーの追加

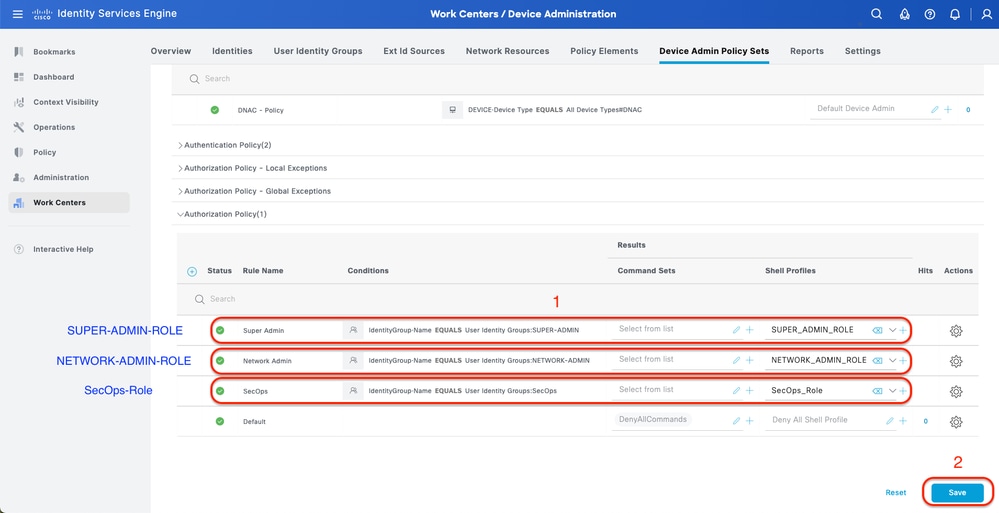

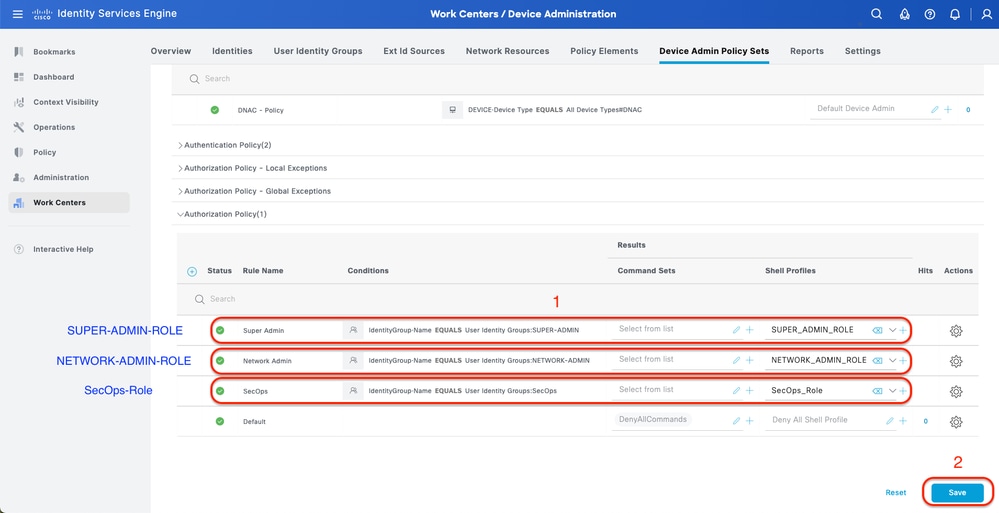

ステップ 8:TACACS+認可ポリシーを設定します。

これを行うには、タブWork Centers > Device Administration > Device Admin Policy Sets >(>)の順にクリックします。

各ユーザの役割の許可ポリシーを作成するには、次の手順を実行します。

- スーパー管理者ロール

- ネットワーク管理者ロール

- SecOpsロール

手順

a. Actionsをクリックし、選択(上に新しい行を挿入)します。

b.許可ポリシー名を定義します。

c.許可ポリシー条件を設定し、(ステップ4)で作成したユーザグループを選択します。

d. (ステップ3)で作成した認可ポリシーシェルプロファイルと選択 TACACSプロファイルを設定します。

e. Saveをクリックします。

許可ポリシーの追加

許可ポリシーの追加

確認

RADIUS設定の確認

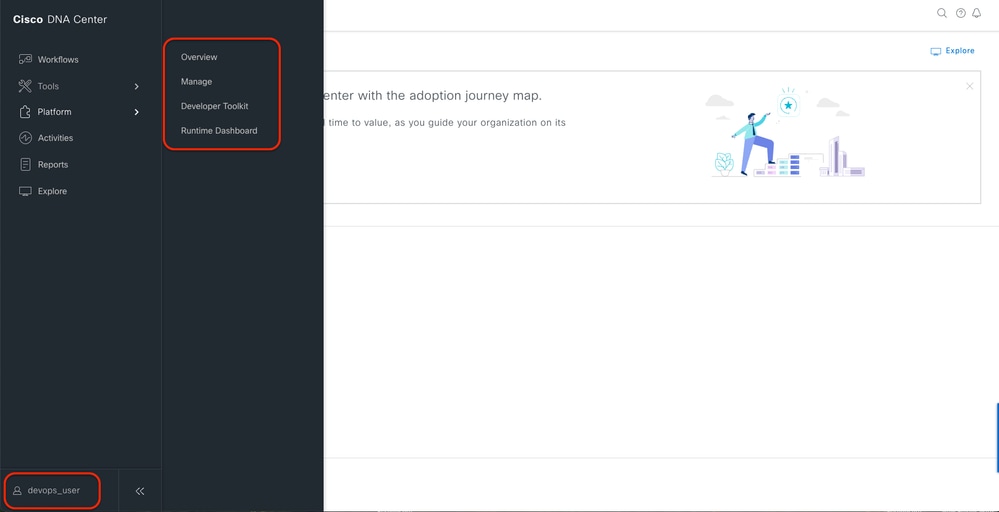

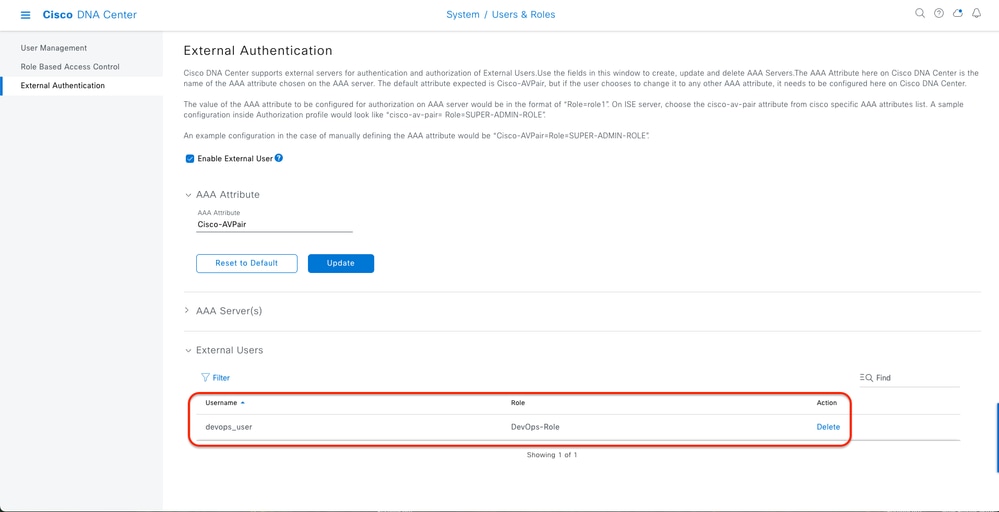

1- DNAC – 外部ユーザの表示システム>ユーザとロール>外部認証>外部ユーザ

RADIUSから初めてログインした外部ユーザのリストを表示できます。表示される情報には、ユーザ名とロールが含まれます。

外部ユーザ

外部ユーザ

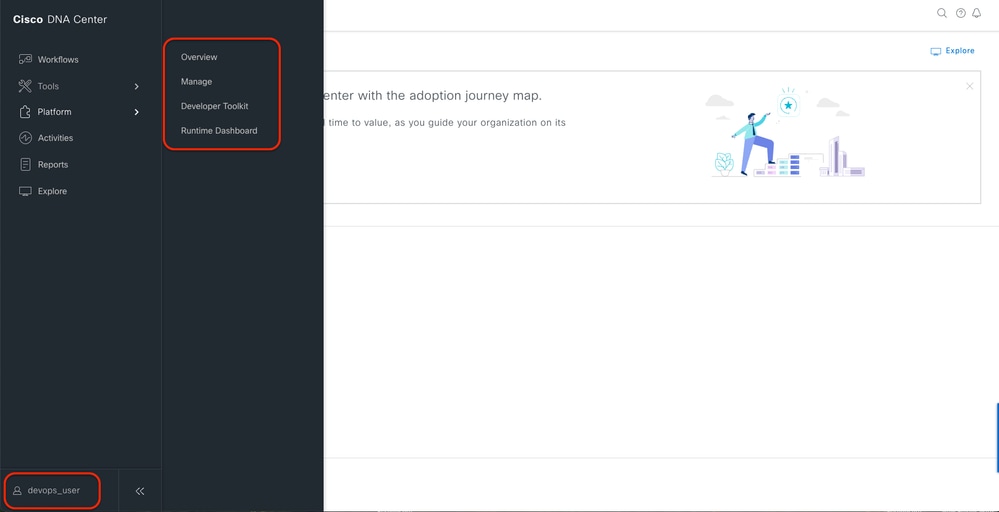

2. DNAC – ユーザアクセスを確認します。

制限付きユーザアクセス

制限付きユーザアクセス

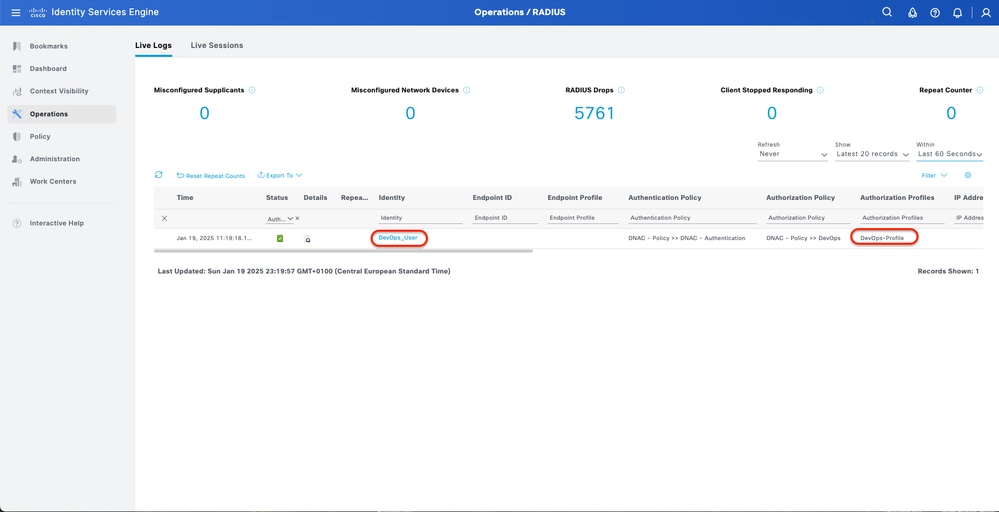

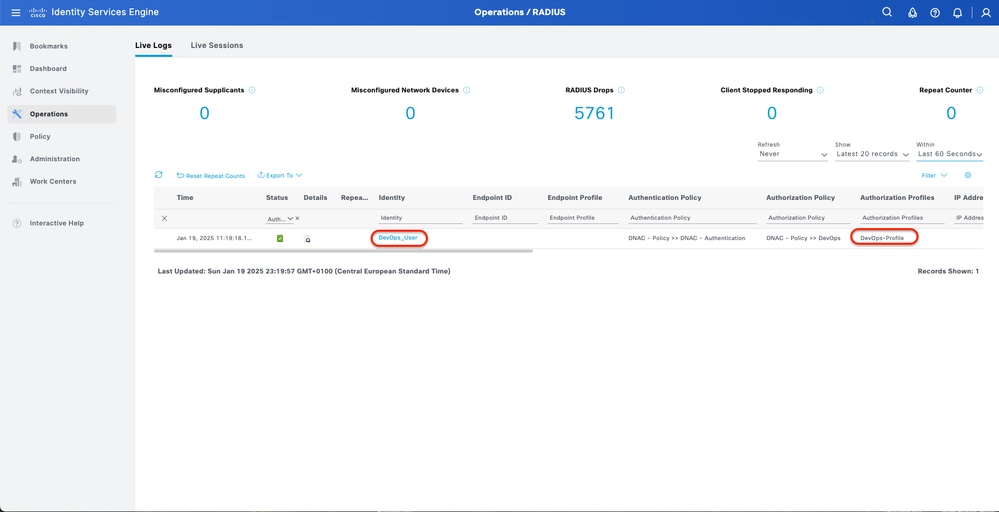

3.a ISE:RADIUSライブログ操作> RADIUS >ライブログ。

RADIUSライブログ

RADIUSライブログ

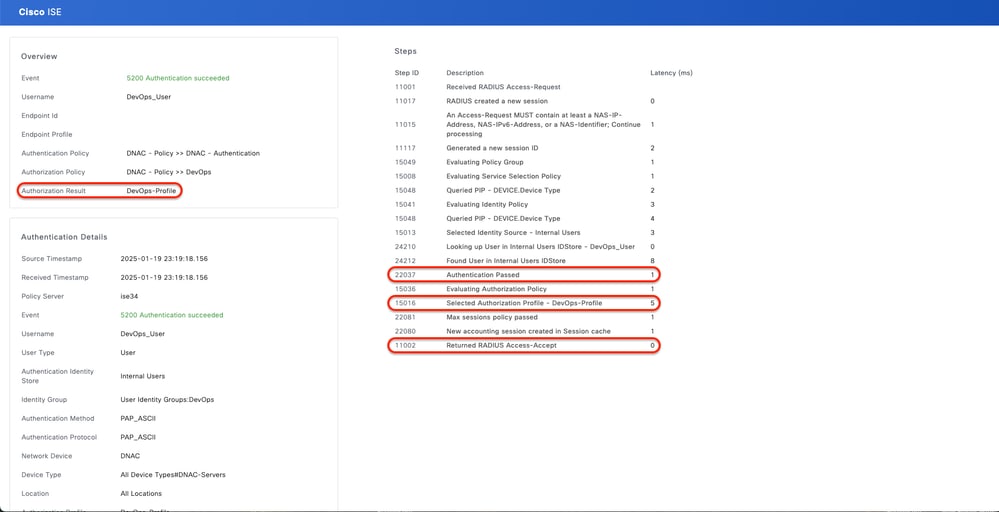

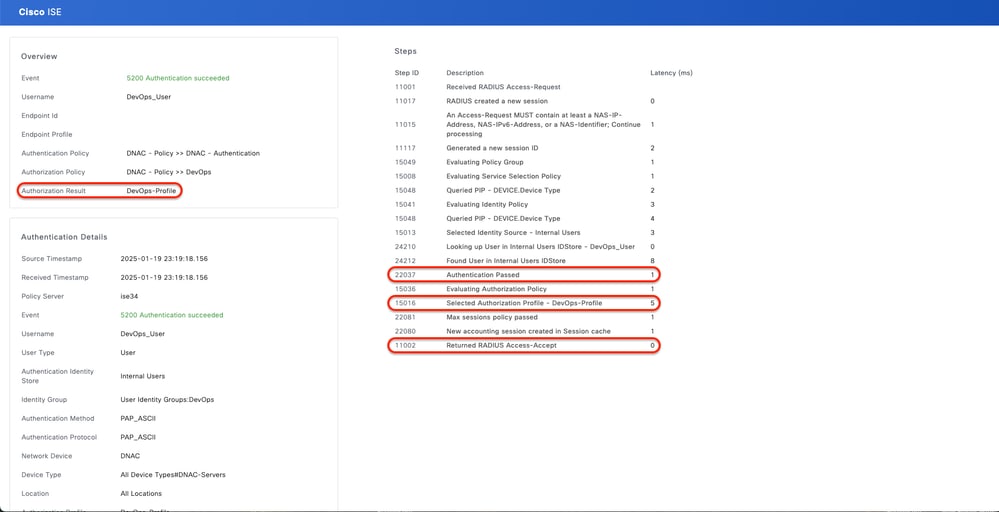

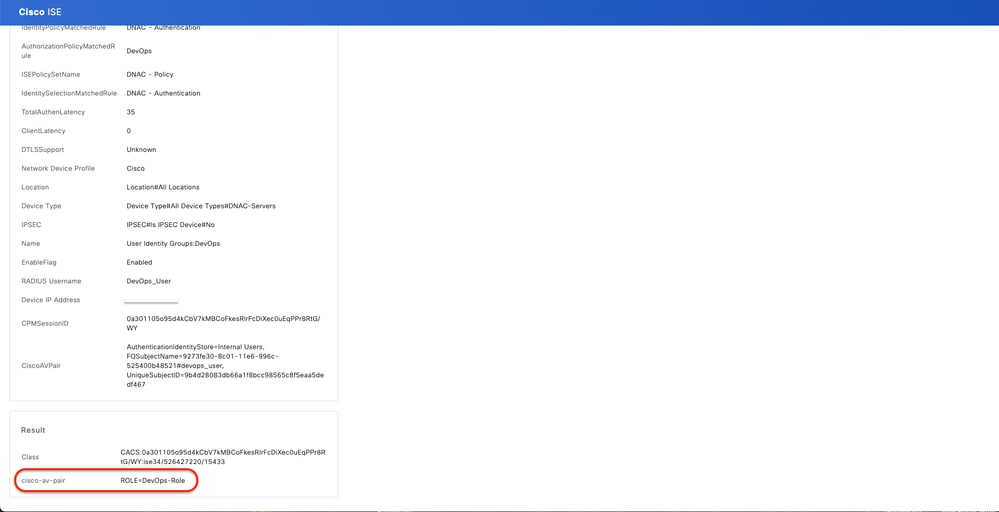

3.b ISE:RADIUSライブログ操作> RADIUS >ライブログ>認証ログの(詳細)をクリックします。

RADIUS詳細ライブログ1-2

RADIUS詳細ライブログ1-2

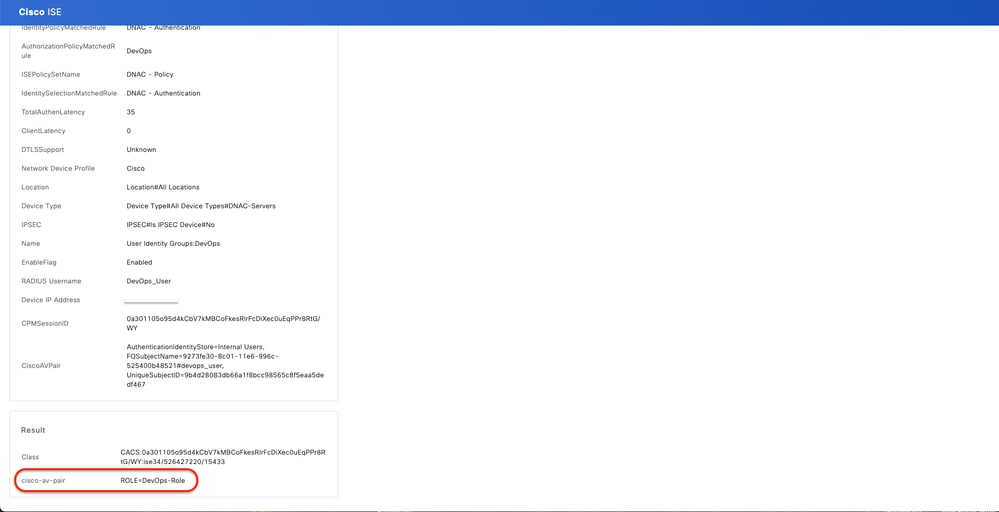

RADIUS詳細ライブログ2-2

RADIUS詳細ライブログ2-2

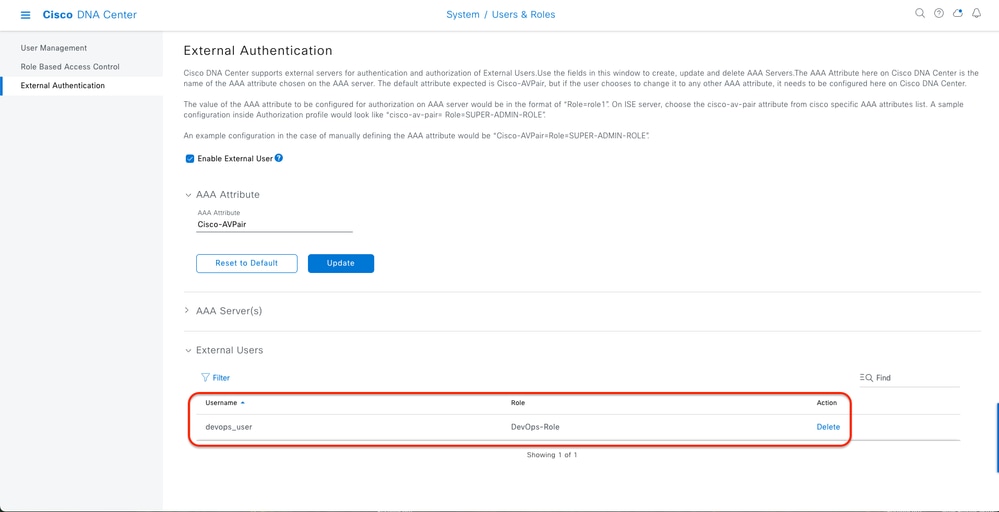

TACACS+設定の確認

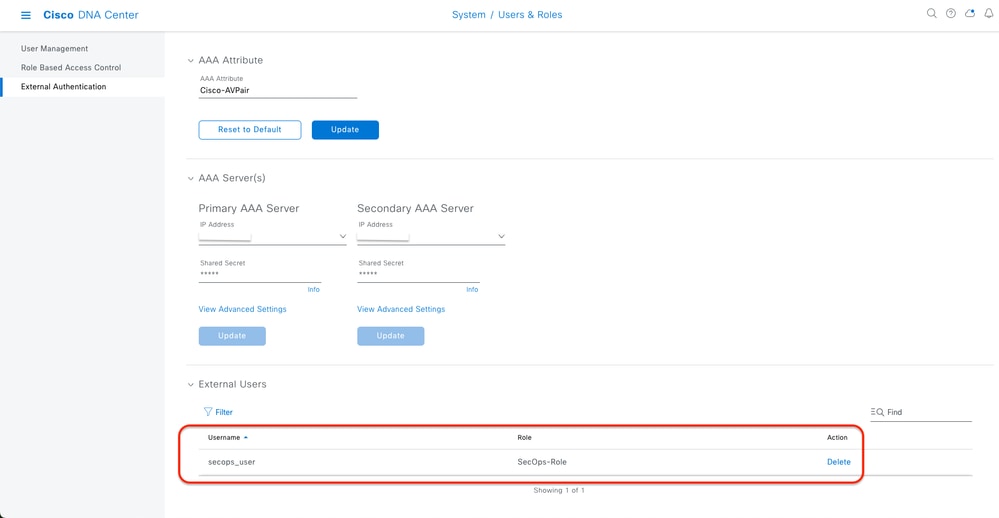

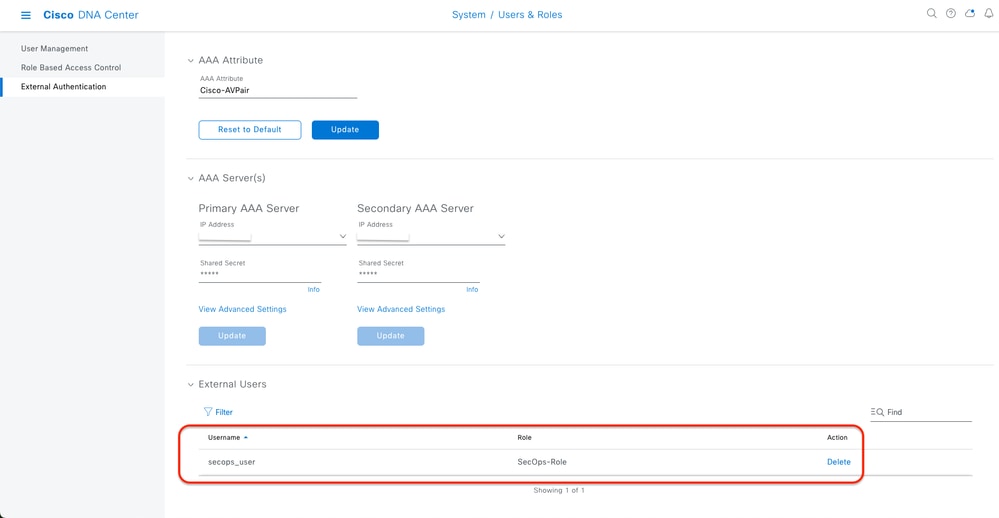

1- DNAC – 外部ユーザの表示システム>ユーザとロール>外部認証>外部ユーザ

TACACS+から初めてログインした外部ユーザのリストを表示できます。表示される情報には、ユーザ名とロールが含まれます。

外部ユーザ

外部ユーザ

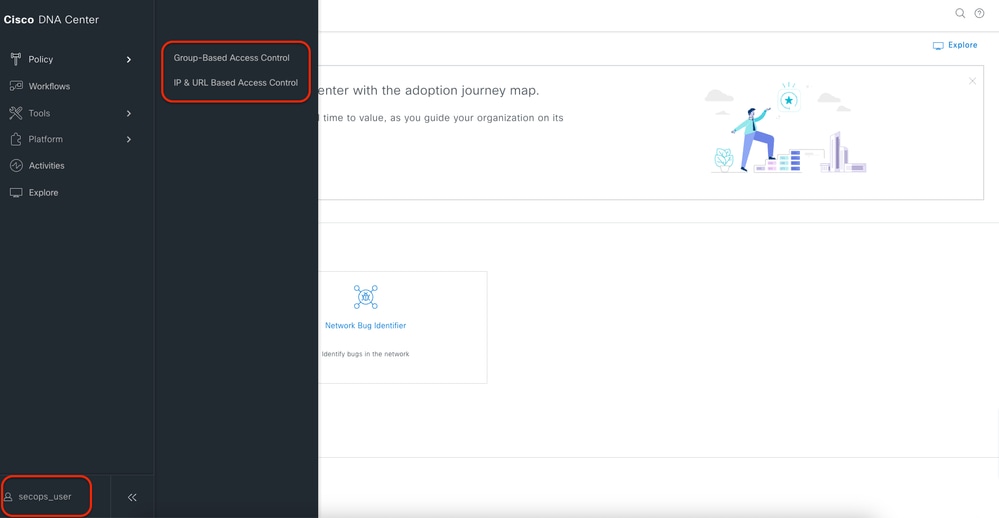

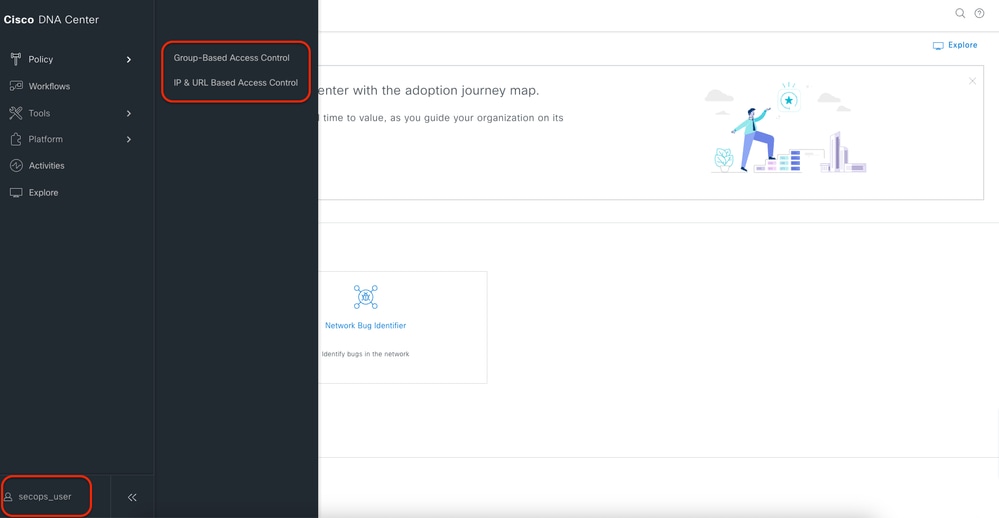

2. DNAC – ユーザアクセスを確認します。

制限付きユーザアクセス

制限付きユーザアクセス

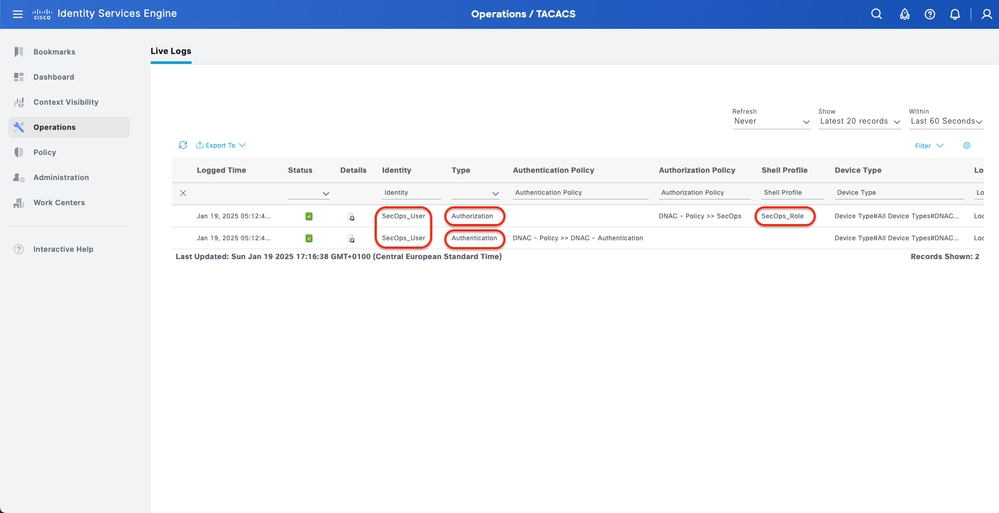

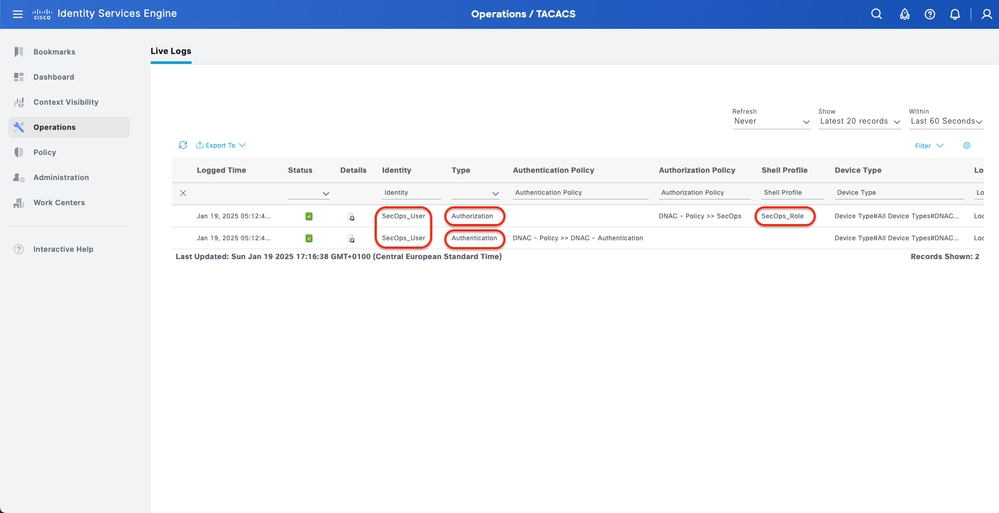

3.a ISE:TACACS+ライブログワークセンター>デバイス管理>概要> TACACS Livelog。

TACACSライブログ

TACACSライブログ

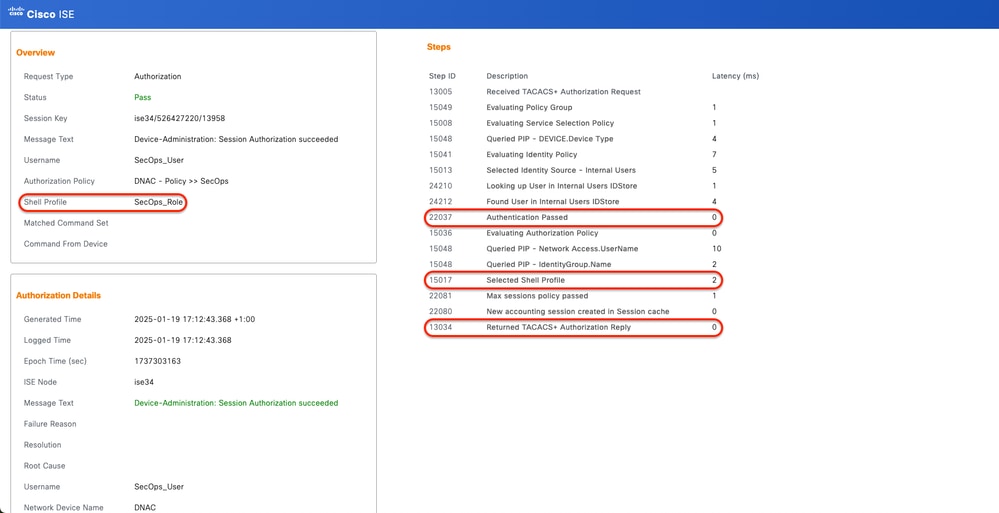

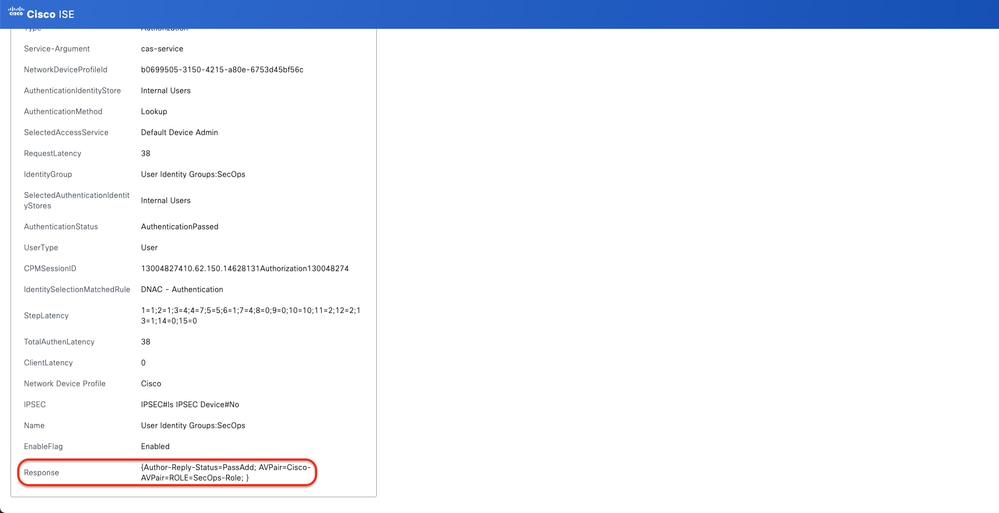

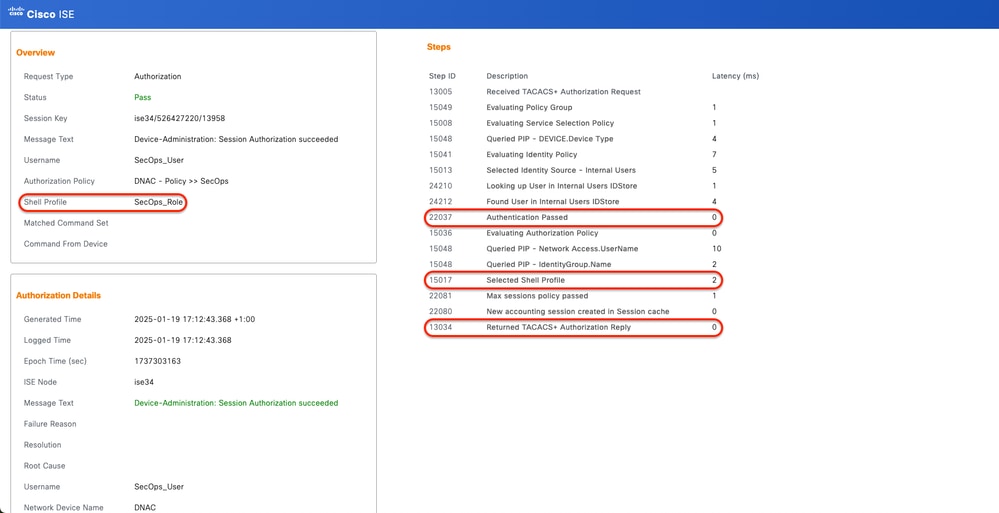

3.b ISE:詳細なTACACS+ライブログワークセンター>デバイス管理>概要> TACACS Livelog > (詳細)をクリックして認証ログを表示します。

TACACS+の詳細なライブログ1-2

TACACS+の詳細なライブログ1-2

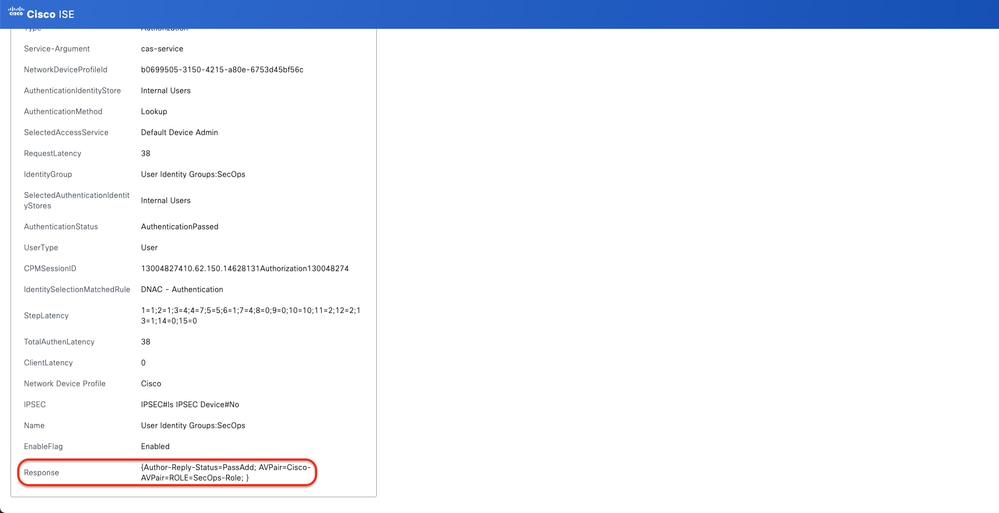

TACACS+の詳細なライブログ2-2

TACACS+の詳細なライブログ2-2

トラブルシュート

現在のところ、この設定に関する特定の診断情報はありません。

参考資料

フィードバック

フィードバック