概要

このドキュメントでは、Cisco Secure Email Encryption Service(CES)(登録済みエンベロープ)へのログイン用にOKTA SSO外部認証を設定する方法について説明します。

前提条件

Cisco Secure Email Encryption Service(登録済みエンベロープ)への管理者アクセス。

OKTAへの管理者アクセス。

自己署名またはCA署名(オプション)PKCS #12またはPEM形式のX.509 SSL証明書(OKTAから提供)。

背景説明

- Cisco Secure Email Encryption Service(Registered Envelope)により、SAMLを使用するエンドユーザのSSOログインが可能になります。

- OKTAは、アプリケーションに認証および許可サービスを提供するアイデンティティマネージャです。

- Cisco Secure Email Encryption Service(Registered Envelope)は、OKTAに接続して認証と認可を行うアプリケーションとして設定できます。

- SAMLは、XMLベースのオープンな標準データ形式で、管理者はいずれかのアプリケーションにサインインした後、定義された一連のアプリケーションにシームレスにアクセスできます。

- SAMLの詳細については、「SAMLの一般情報」を参照してください。

要件

- Cisco Secure Email Encryption Service(Registered Envelope)管理者アカウント

- OKTA管理者アカウント。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリア(デフォルト)設定で開始されています。ネットワークが稼働中の場合は、コマンドによる潜在的な影響を十分に理解しておく必要があります。

設定

オクタの下で。

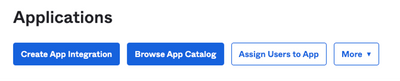

1.アプリケーションポータルに移動し、 Create App Integration(図を参照)。

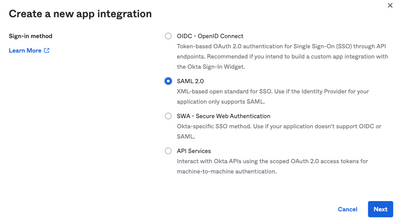

2.選択 SAML 2.0 をアプリケーションタイプとして使用します(図を参照)。

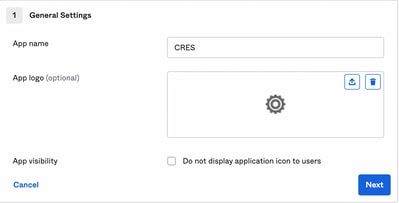

3.アプリ名を入力します CRES を選択し、 Next(図を参照)。

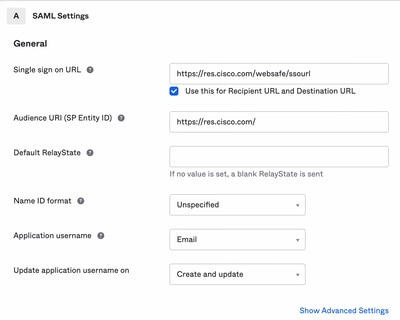

4. SAML settingsをクリックして、図に示すようにギャップを埋めます。

– シングルサインオンURL:これは、Cisco Secure Email Encryption Serviceから取得したアサーションコンシューマサービスです。

- Audience URI(SP Entity ID):これは、Cisco Secure Email Encryption Serviceから取得したエンティティIDです。

– 名前IDの形式:未指定のままにしておきます。

– アプリケーションユーザ名:電子メール。認証プロセスで電子メールアドレスの入力を求めるプロンプトが表示されます。

– アプリケーションのユーザー名の更新:作成および更新。

下にスクロールして Group Attibute Statements (optional)(図を参照)。

次の属性文を入力します。

-Name: group

– 名前の形式: Unspecified

-フィルタ: Equals と OKTA

選択 Next .

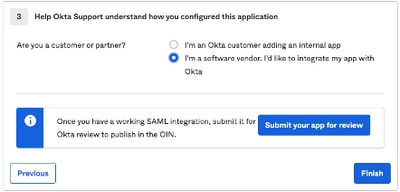

5.依頼された場合 Help Okta to understand how you configured this applicationを選択した場合は、次の図に示すように、現在の環境に該当する理由を入力してください。

選択 Finish 次のステップに進みます。

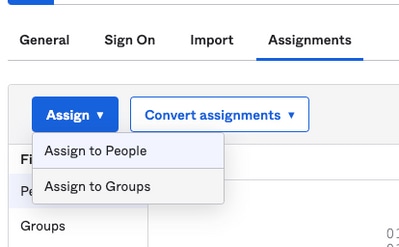

6.選択 Assignments タブをクリックし、 Assign > Assign to Groups(図を参照)。

7. OKTAグループを選択します。このグループは、環境にアクセスする権限を持つユーザーのグループです。

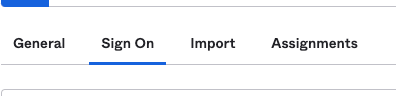

8.選択 Sign On(図を参照)。

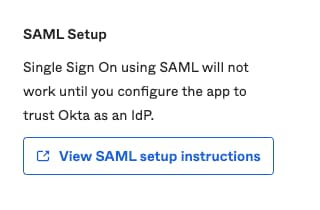

9.下にスクロールして右隅に移動し、 View SAML setup instructions オプションを選択します(図を参照)。

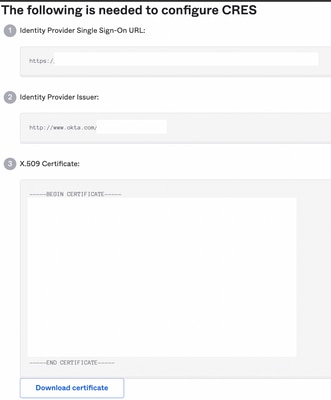

10.メモ帳に次の情報を保存します。この情報は、 Cisco Secure Email Encryption Service 図に示すように、ポータルは次のようになります。

– アイデンティティプロバイダーのシングルサインオンURL

– アイデンティティプロバイダー発行者

- X.509証明書

11. OKTAの設定が完了したら、Cisco Secure Email Encryption Serviceに戻ることができます。

[Cisco Secure Email Encryption Service (Registered Envelope)]:

1.管理者として組織ポータルにログインします。次の図に示すように、リンクはCRES Administration Portalです。

2. Accounts タブをクリックし、 Manage Accounts タブをクリックします(図を参照)。

3.アカウント番号をクリックし、 Details タブをクリックします(図を参照)。

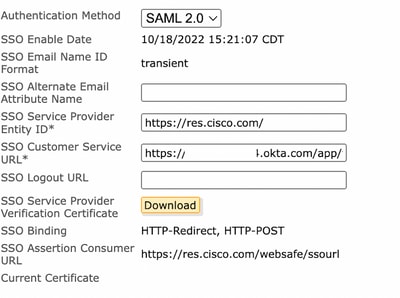

4.スクロールダウンして、 Authentication Method を選択し、 SAML 2.0(図を参照)。

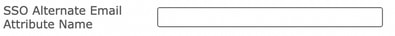

5. SSO Alternate Email Attribute、図に示すように、空白のままにします。

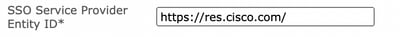

6. SSO Service Provider Entity ID*, https://res.cisco.com/ (図を参照)。

7. SSO Customer Service URL*を入力し、 Identity Provider Single Sign-On URL 次の図に示すように、Oktaから提供されます。

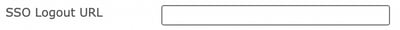

8. SSO Logout URL、図に示すように、空白のままにします。

9. SSO Identity Provider Verification CertificateOKTAから提供されたX.509証明書をアップロードします。

10.選択 Save 図に示すように、設定を保存するには、次の手順を実行します。

11.選択 Activate SAML 図に示すように、SAML認証プロセスを開始し、SSO認証を適用するには、次の手順を実行します。

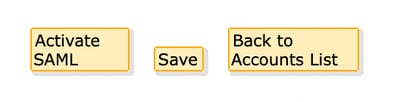

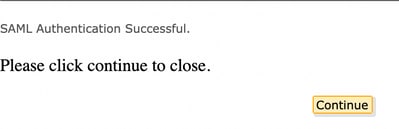

12.新しいウィンドウが開き、SAML IDプロバイダーによる認証が成功した後にSAML認証がアクティブになることを通知します。選択 Continue(図を参照)。

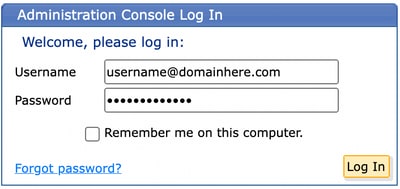

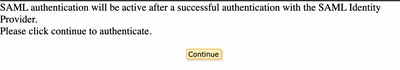

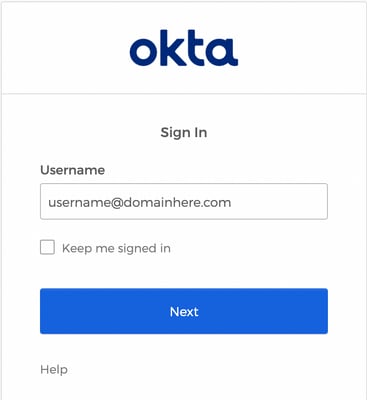

13. OKTAクレデンシャルで認証するための新しいウィンドウが開きます。次を入力します。 Username を選択し、 Next(図を参照)。

14.認証プロセスが成功した場合、 SAML Authentication Successful が表示されます。選択 Continue 図に示すように、このウィンドウを閉じるには、次の手順を実行します。

15.次を確認します。 SSO Enable Date は、次の図に示すように、SAML認証が成功した日時に設定されます。

SAMLの設定が完了しました。この時点で、CRES組織に属するユーザは、Eメールアドレスを入力する際にOKTAクレデンシャルを使用するようにリダイレクトされます。

確認

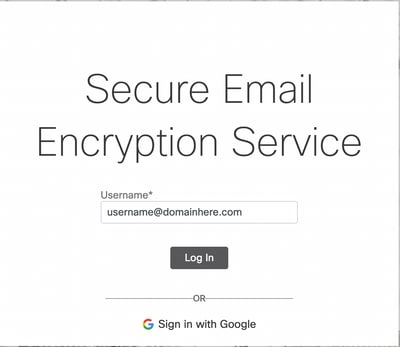

1. [Secure Email Encryption Service Portal] に移動します。図に示すように、CRESに登録されている電子メールアドレスを入力します。

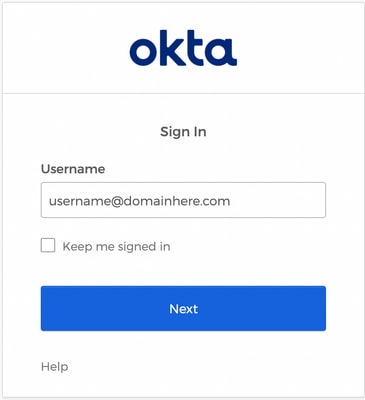

2.次の図に示すように、新しいウィンドウが開き、OKTA認証に進みます。OKTAクレデンシャルでサインインします。

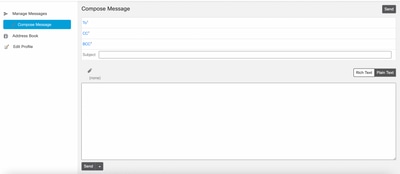

3.認証が成功すると、Secure Email Encryption Serviceによって Compose Message ウィンドウを開きます(次の図を参照)。

これで、エンドユーザはSecure Email Encryption Serviceポータルにアクセスして、セキュアな電子メールを作成したり、OKTAクレデンシャルを使用して新しいエンベロープを開いたりできるようになります。

関連情報

『Cisco Secure Email Encryption Service 6.2 Account Administrator Guide』

Cisco Secure Gatewayエンドユーザガイド

OKTAサポート