はじめに

このドキュメントでは、Cisco Secure FirewallでSAML認証を使用してグループポリシーを動的に割り当てるプロセスについて説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- リモートアクセスVPN、SSL、および証明書の基本的な知識

- SAMLに関する基礎知識

- firepower Management Centerの経験

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco Secure Firewall v7.2.0

- Cisco Secure Firewall Management Center(FMC)v7.2.0

- Cisco Secureクライアント5.0.04032

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

このドキュメントでは、アイデンティティプロバイダー(IdP)としてOktaを使用します。ただし、SAMLアサーションで送信される属性のカスタマイズを可能にする任意のIdPを使用できることに注意してください。

SAML IdPは、認証アサーションに加えてアサーション属性を送信するように設定できます。ASA/FTDのSAMLサービスプロバイダーコンポーネントは、IdPから受信したSAMLアサーションを解釈し、それに基づいてポリシーを選択します。

設定

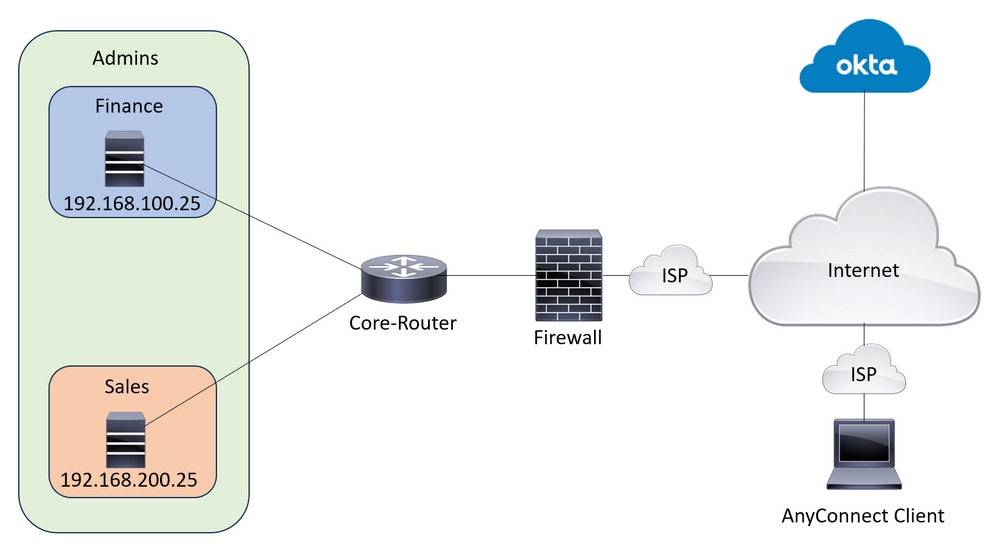

ネットワーク図

ラボのトポロジ

ラボのトポロジ

注:この設定は、ユーザが1つのグループに属している場合にのみ機能し、ユーザが複数のグループに属している場合には機能しません。

コンフィギュレーション

Okta:SAML設定パート#1

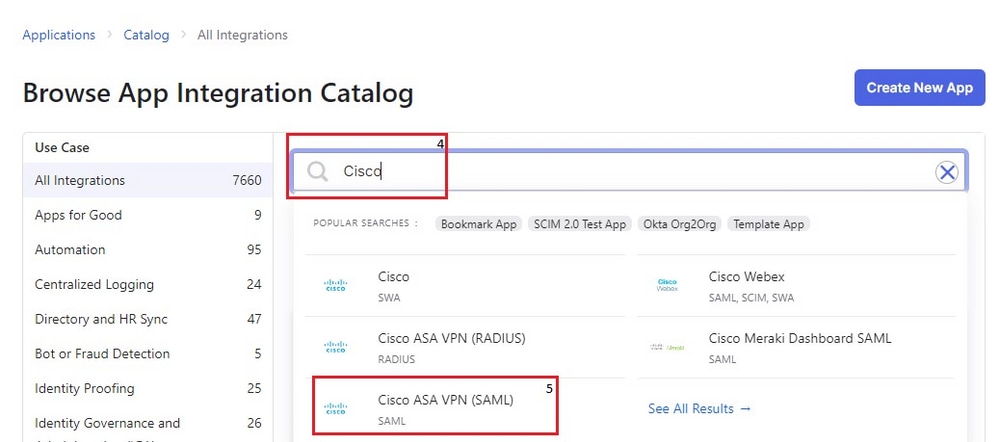

1.次に移動します。 Applications > Applications をクリックして Browse App Catalogを参照。次を検索Cisco を選択し、 Cisco ASA VPN SAMLをクリックし、 Add Integrationを参照。

Oktaアプリケーションの追加

Oktaアプリケーションの追加

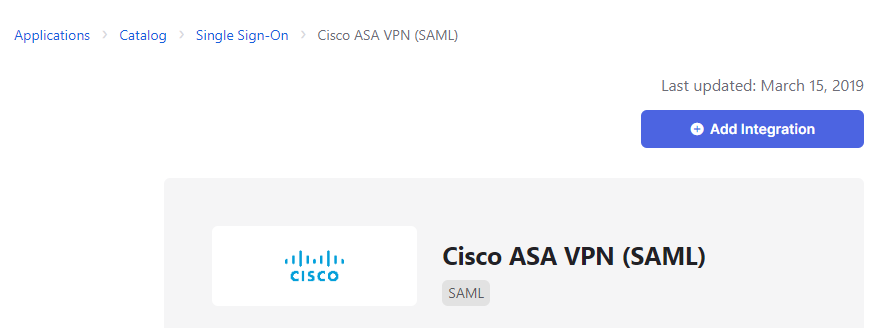

Okta ASA SAMLアプリケーション

Okta ASA SAMLアプリケーション

Oktaアプリケーションの追加ボタン

Oktaアプリケーションの追加ボタン

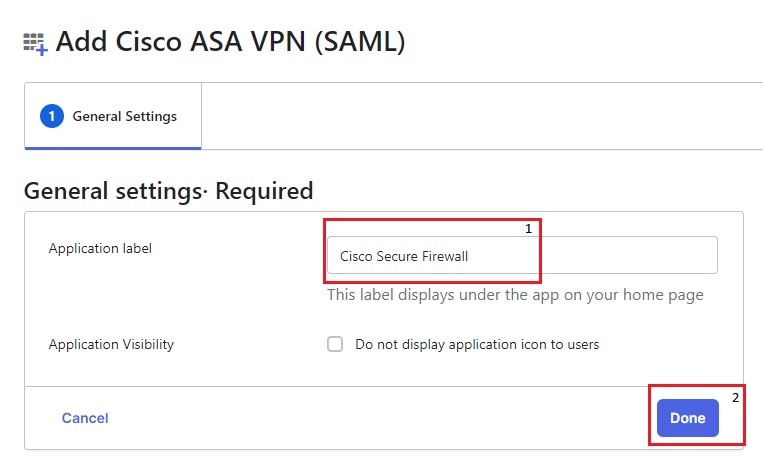

2. Application Label の General Settings セクションとクリック Doneを参照。

Oktaの全般設定

Oktaの全般設定

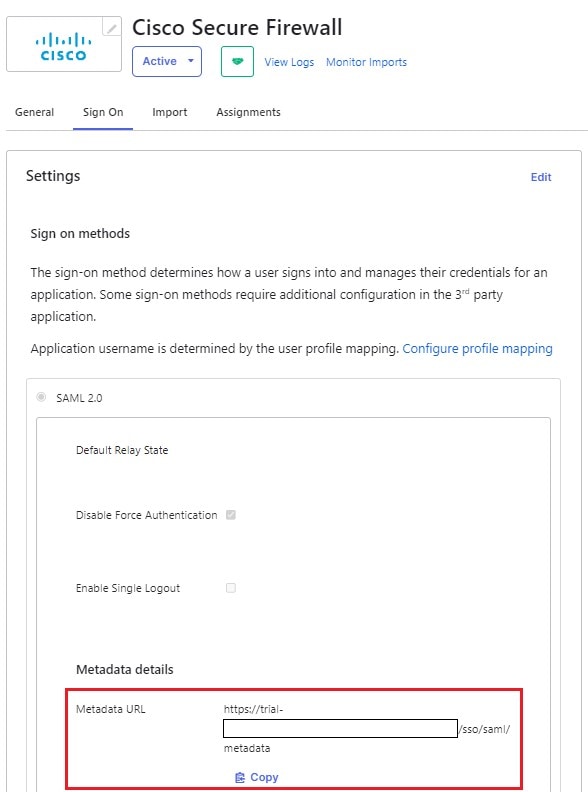

3. Sign Onを検索し、 Metadata URLコピーして、新しいタブで開きます。「 Metadata XML ファイルは次の図のように表示されます。

Oktaサインオンページ

Oktaサインオンページ

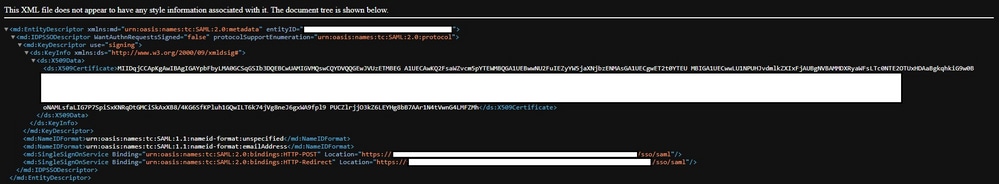

メタデータXML

メタデータXML

4. SAML SIgning Certificate同じ画面から Sign On 。これは、FMCでSSOを設定するために必要です。

5.次に、FMCでSSOサーバを設定します。FTDに対してSSL証明書が設定され、登録されていることが前提となっています(ここでは、トラストポイント名は RAVPN-SSL)。

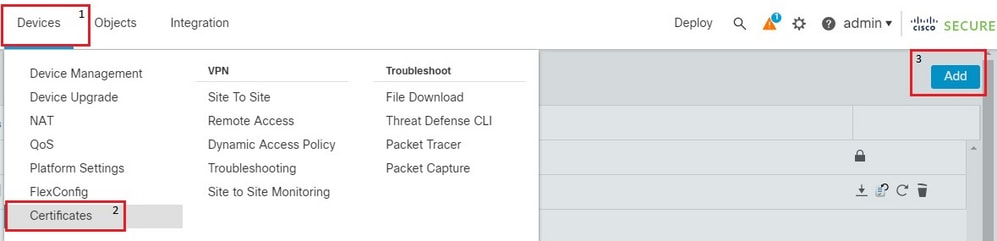

FMC:SAML設定

1. FMCで、 Devices > Certificates をクリックして Addを参照。

FMCデバイスのナビゲーション

FMCデバイスのナビゲーション

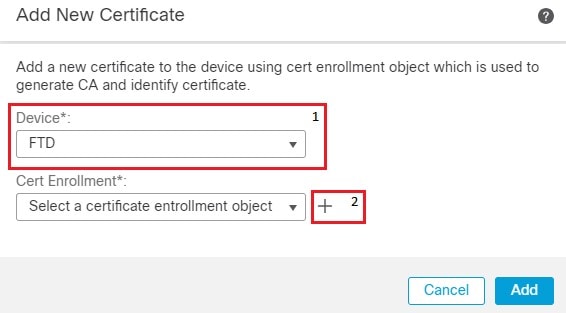

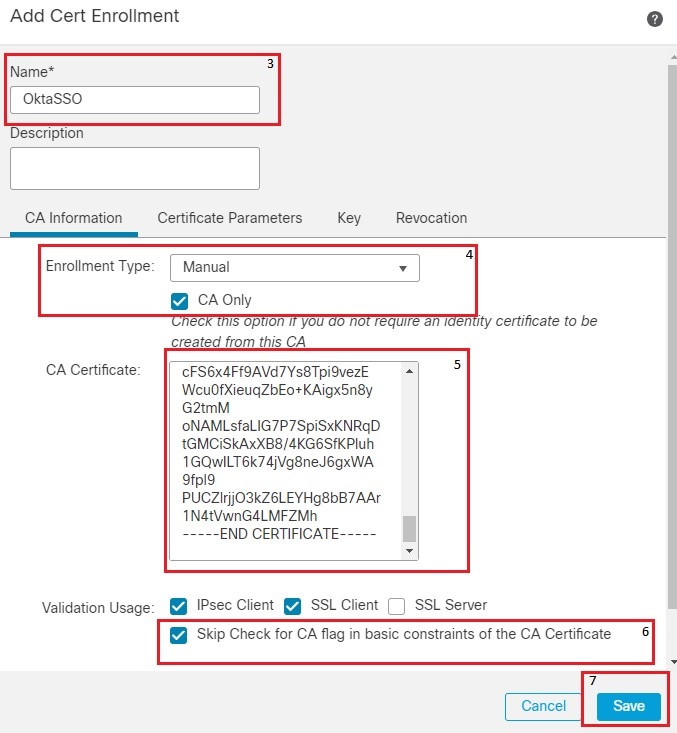

2.適切なデバイスを選択し、[Cert Enrollment]の横にある[+]をクリックします。証明書登録の名前を指定します。通常の CA Informationを選択し、登録タイプを Manualを参照。 次の項目を確認します。 CA Only チェックボックスと CA Certificate セクションOkta SAMLページから先ほど受け取った証明書の内容を貼り付けます。完了したら、 Saveを参照。

FMC証明書の登録

FMC証明書の登録

fmc証明書登録の詳細

fmc証明書登録の詳細

注:オプションをオンにします。 Skip Check for CA flag in basic constraints of the CA certificateIdPによって提供される証明書は通常は自己署名であるため、このコマンドを使用します。

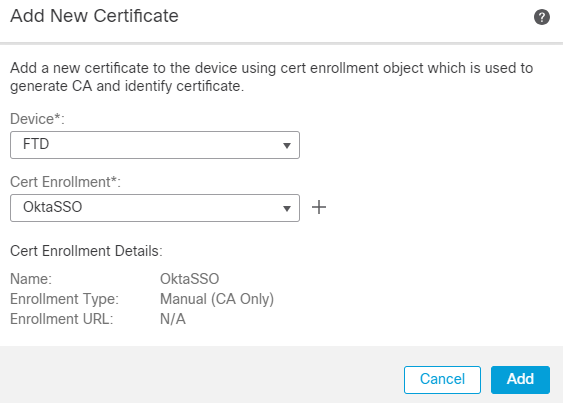

3.クリック Add 証明書に登録します。

fmc証明書登録の追加

fmc証明書登録の追加

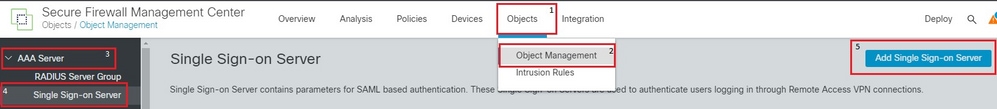

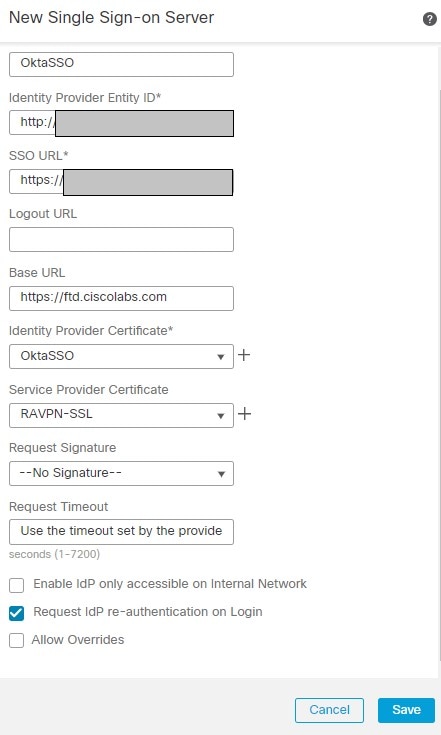

4.次に移動します。 Objects > Object Management > AAA Server > Single Sign-on Server をクリックして Add Single Sign-on Serverを参照。メタデータXML(エンティティIDおよびSSO URL)から必要な情報を入力します。ベースURLは common name (CN) FTDのSSL証明書用に用意されています。IdP証明書が OktaSSO サービスプロバイダー証明書は以前に登録されており、 SSL certificate FTDの場合は次のようになります。 RAVPN-SSL コピーされます。その他はすべてデフォルトのままにします。作業が完了したら、 Saveを参照。

FMCオブジェクトナビゲーション

FMCオブジェクトナビゲーション

FMC SSOの設定

FMC SSOの設定

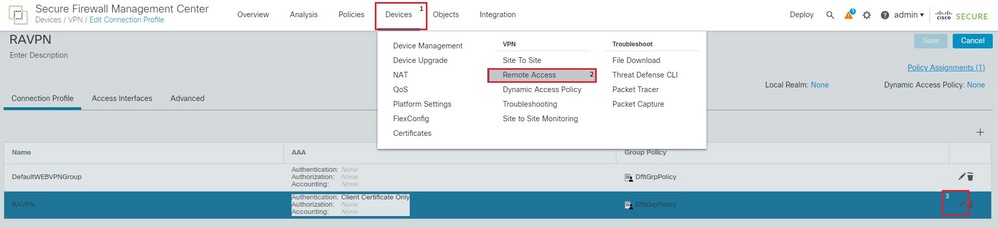

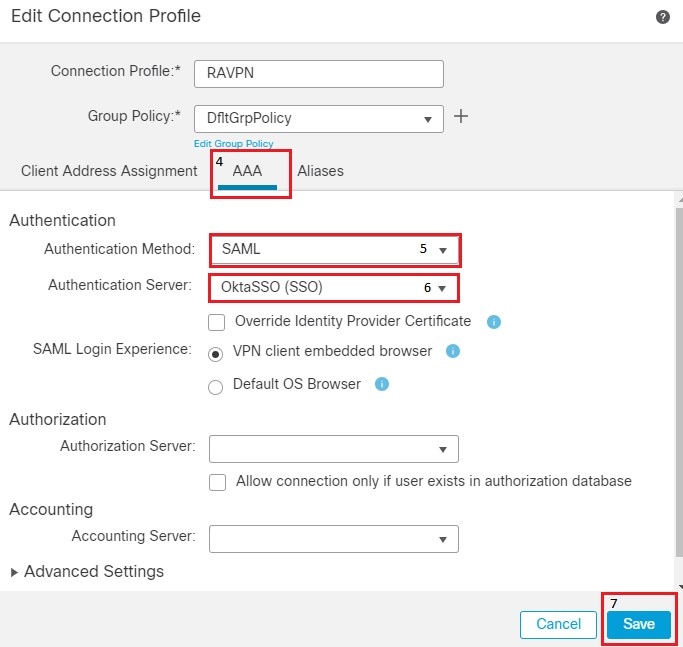

5.このSSOサーバは、リモートアクセスプロファイルの認証として使用されます。移動先 Devices > Remote Access > Edit Concernの接続プロファイルを編集します。AAAセクションで、認証方式として以前に作成したSSOサーバを使用します。完了したら、 Saveを参照。変更を保存するには、 Save をクリックします。

FMCデバイスRAナビゲーション

FMCデバイスRAナビゲーション

FMC接続プロファイルの設定値

FMC接続プロファイルの設定値

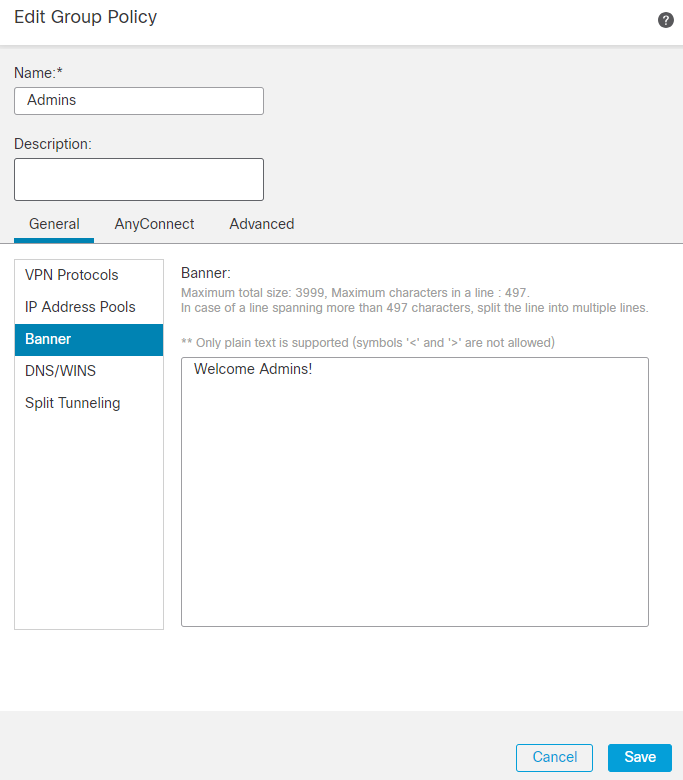

6.次に、3つのグループポリシーを作成します。 Admins、 Finance、およびSalesです。

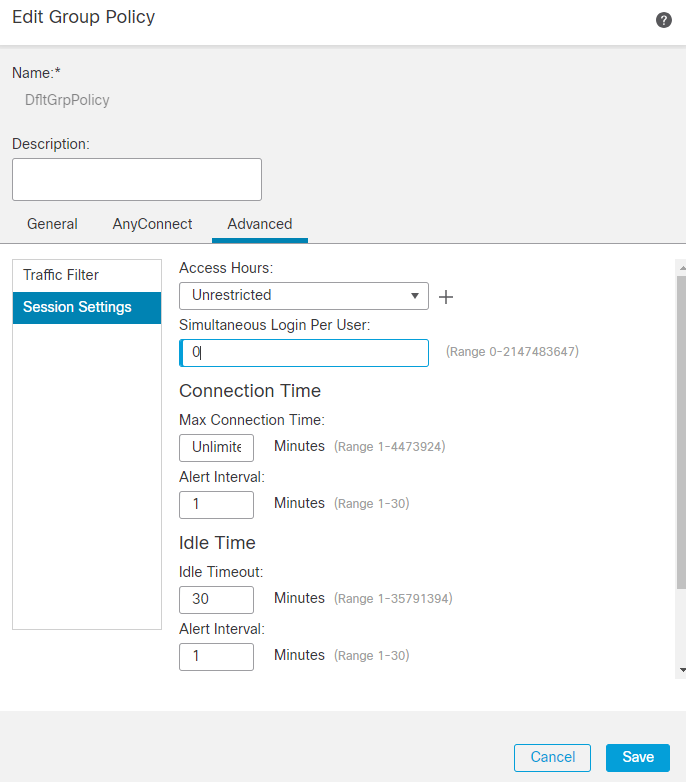

7.グループポリシー DfltGrpPolicy の場合、 Simultaneous Login Per User値を0に設定し、ユーザが使用しないようにします。

FMC DfltGrpPolicyの設定

FMC DfltGrpPolicyの設定

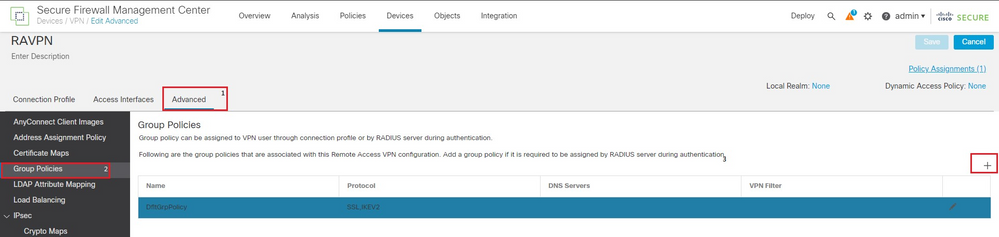

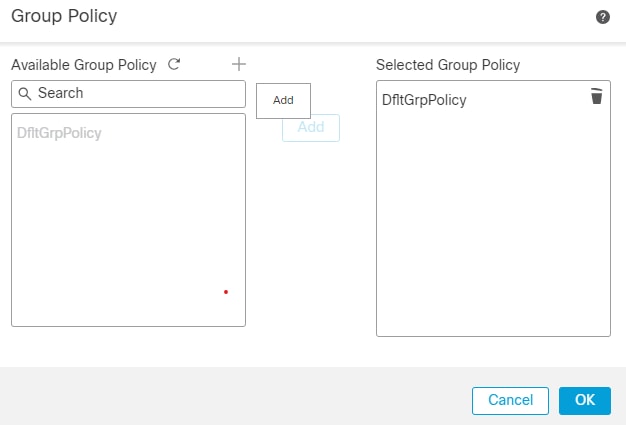

8.次に移動します。 Advanced Section > Group Policies をクリックして +を参照。クリック + 新しいグループポリシーを作成します。

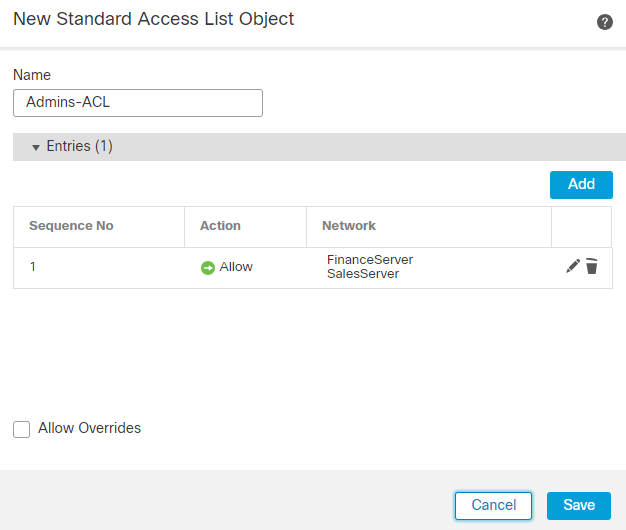

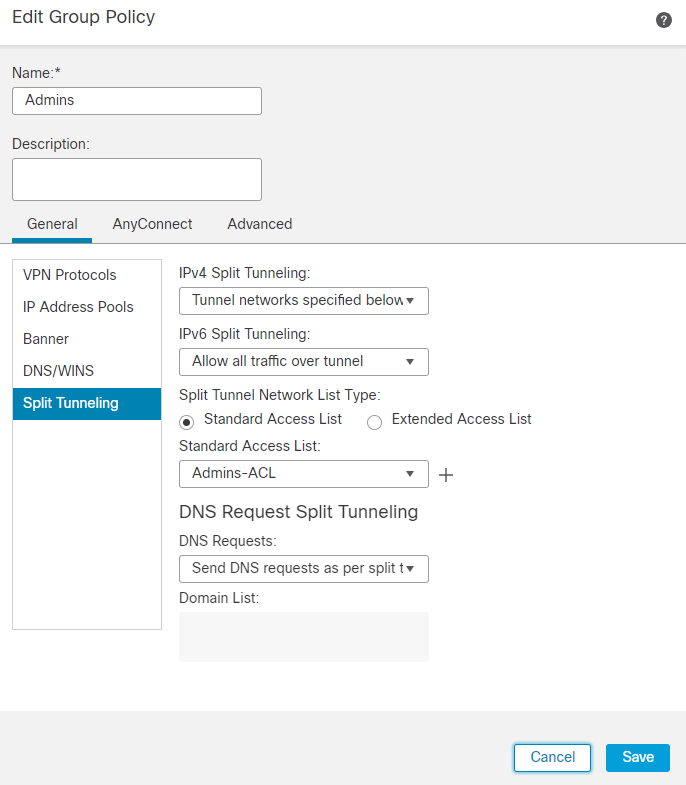

9.グループの例を次の図に示します Adminsを参照。 名前を次のように入力します。 Admins このグループは Welcome Admins! 説明しますこのグループには、スプリットトンネリングが Tunnel networks specified below 両方にアクセスできます Finance と Sales チームサーバ。残りのオプションはデフォルトのままにします。作業が完了したら、 Saveを参照。

FMC RAVPNアドバンスGP

FMC RAVPNアドバンスGP

GP追加ダイアログ

GP追加ダイアログ

管理GPダイアログ

管理GPダイアログ

管理GP ACL

管理GP ACL

Admin GP ACLダイアログ

Admin GP ACLダイアログ

9.同様に、残りの2つのグループを作成します Finance と Salesを参照。このラボでは、これらのインターフェイスにバナー値が設定されています Welcome Finance Team! と Welcome Sales Team! それぞれに対応.また、次のようにスプリットトンネリングで設定されます。 Admins サーバのみにアクセスするグループを作成します。つまり、 Finance グループはアクセスのみ FinanceServer および Sales グループはアクセスのみ可能 SalesServerを参照。

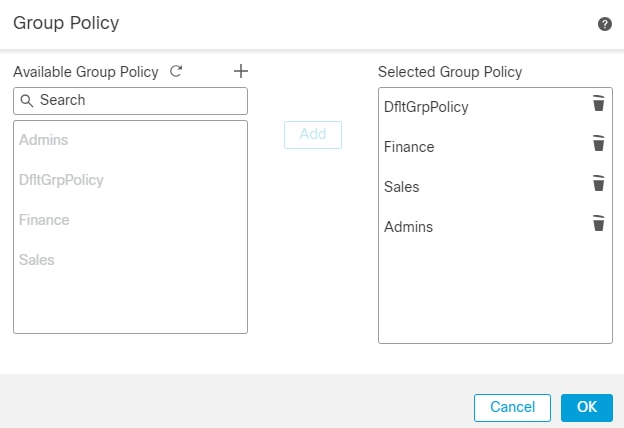

10.作成したら、それらすべてを追加し、 OKを参照。

すべてのGPを追加

すべてのGPを追加

11.次のボタンをクリックします。 Save 変更を適用します。

12. FTD/FMCで必要な設定が完了していること。Oktaの残りのSAML設定は、次のセクションで設定します。

Okta:SAML設定パート#2

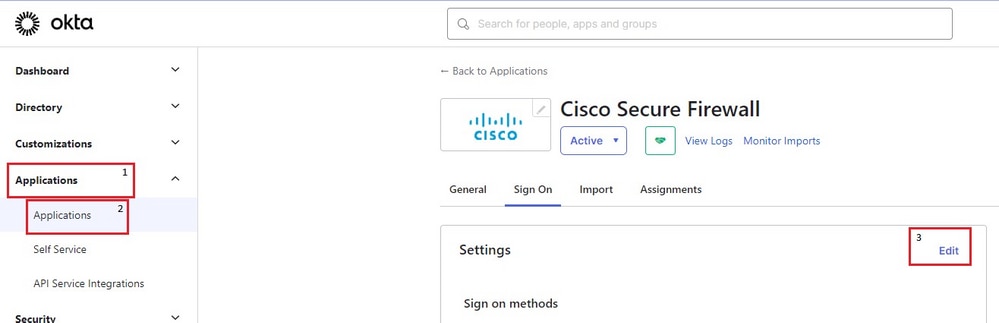

1.次に移動します。 Applications > Applications をクリックして Application > Sign on Section > Editを参照。

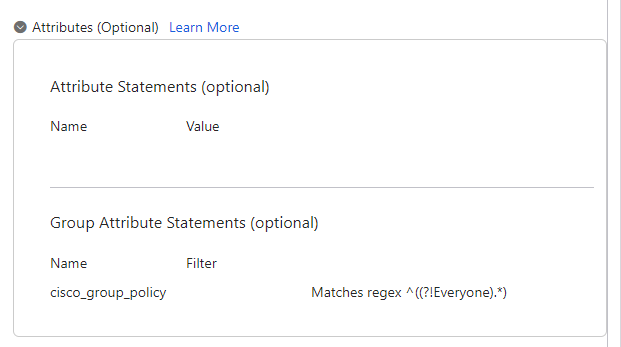

2.で設定されたカスタムグループ属性 Okta - SAML Config Part #1 これは次のとおりです cisco_group_policyは、SAMLアサーションで送信する必要があります。 左側のドロップダウン矢印をクリックします。 Attributes (Optional) また、 Group Attributes Statements (Optional), group as Name と cisco_group_policy as Filter これは正規表現に一致します ^((?!Everyone).*) を参照してください。

Oktaサインオンの設定

Oktaサインオンの設定

Oktaアプリケーション属性

Oktaアプリケーション属性

注:正規表現フィルタ ^((?!Everyone).*)を選択すると、ユーザに割り当てられたグループが表示されます(このラボではユーザごとに1つのみ)。 Everyoneの値として送信します。 cisco_group_policy SAMLアサーション内に含まれます。

4.クリック Preview SAML アサーションがどのように見えるかを確認します。

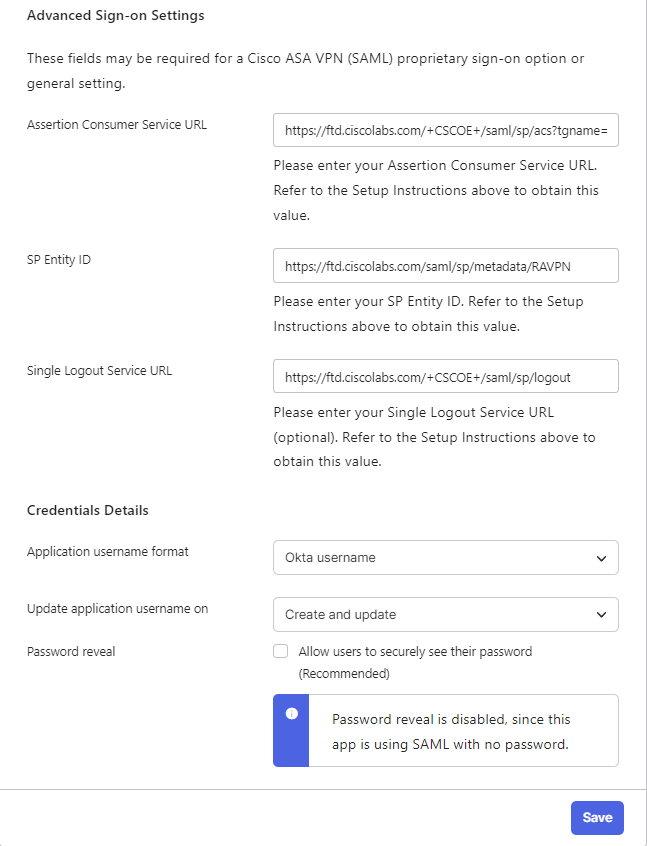

5.アンダー Advanced Settings oktaでSAML設定を完了するには、フィールドに値を入力します。完了したら、 Saveを参照。

エンティティID: https://

/saml/sp/metadata/

アサーションコンシューマURL: https://

/+CSCOE+/saml/sp/acs?tgname=

シングルログアウトサービスURL: https://

/+CSCOE+/saml/sp/logout

Okta SSOの設定

Okta SSOの設定

Okta:ユーザとグループ

1.グループを設定することから始め、ネットワークダイアグラムに基づいて3つのグループを作成します。 Admins、 Finance,と Salesを参照。

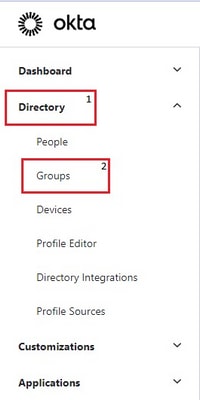

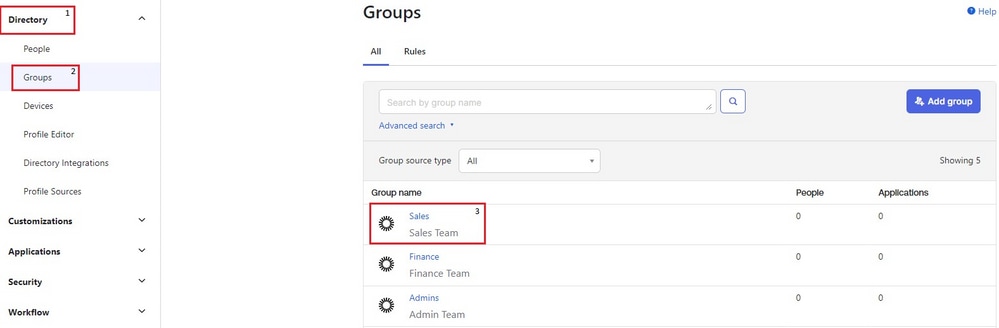

2. Okta Admin Dashboardにログインします。移動先 Directory > Groupsを参照。

Oktaディレクトリグループnav

Oktaディレクトリグループnav

3.クリック Add groupを参照。

Oktaグループの追加

Oktaグループの追加

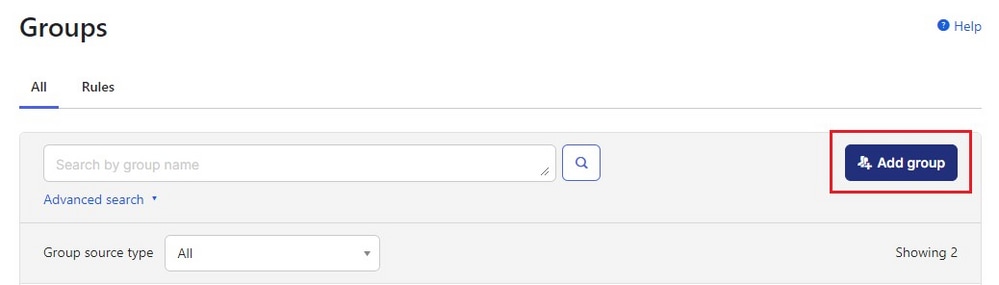

4.グループ名と説明(オプション)を入力します。この設定は、 Admins groupを参照。完了したら、 Saveを参照。

Okta管理グループ

Okta管理グループ

5.同じ手順を繰り返して、 Finance と Sales グループ.

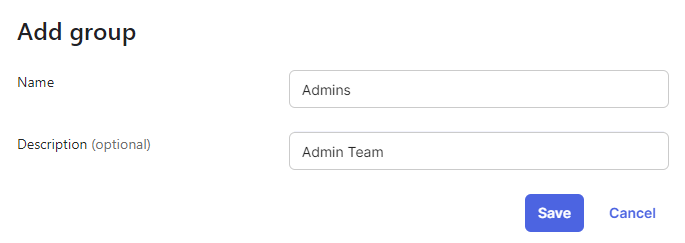

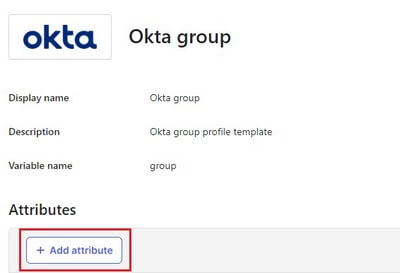

6.次に、 Directory > Profile Editor > Groups を参照してください。クリック Okta groupを参照。

Oktaグループ属性

Oktaグループ属性

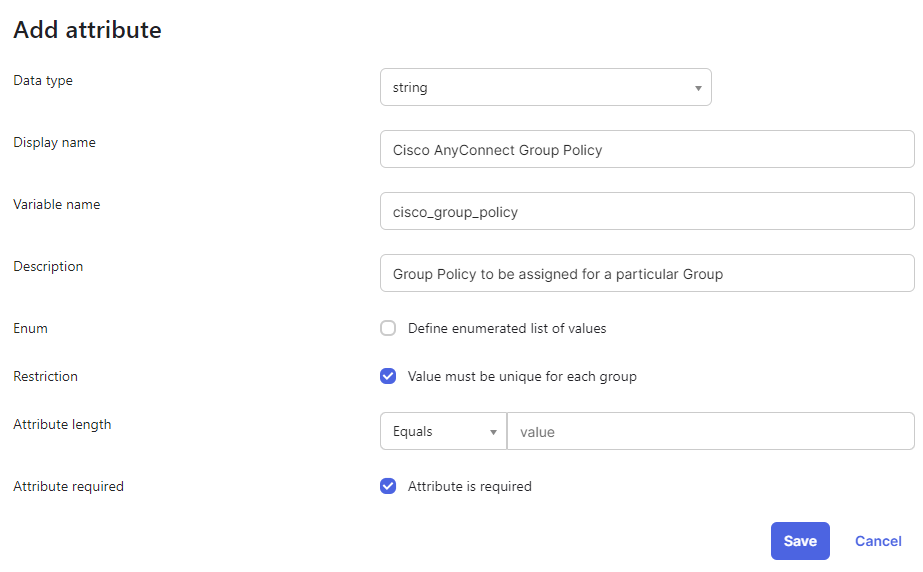

7.クリック Add Attributeをクリックし、次に示すように値を入力します。

Okta属性の追加

Okta属性の追加

Oktaグループ属性ダイアログ

Oktaグループ属性ダイアログ

注:フィールド値 Variable name 厳密に指定する必要があります cisco_group_policyを参照。

8.完了したら、 Saveを参照。

9.次に移動します。 Directory > Groupsで、前に作成した3つのグループのいずれかをクリックします。次の図に、この例を示します。 Salesグループ.

Oktaグループリスト

Oktaグループリスト

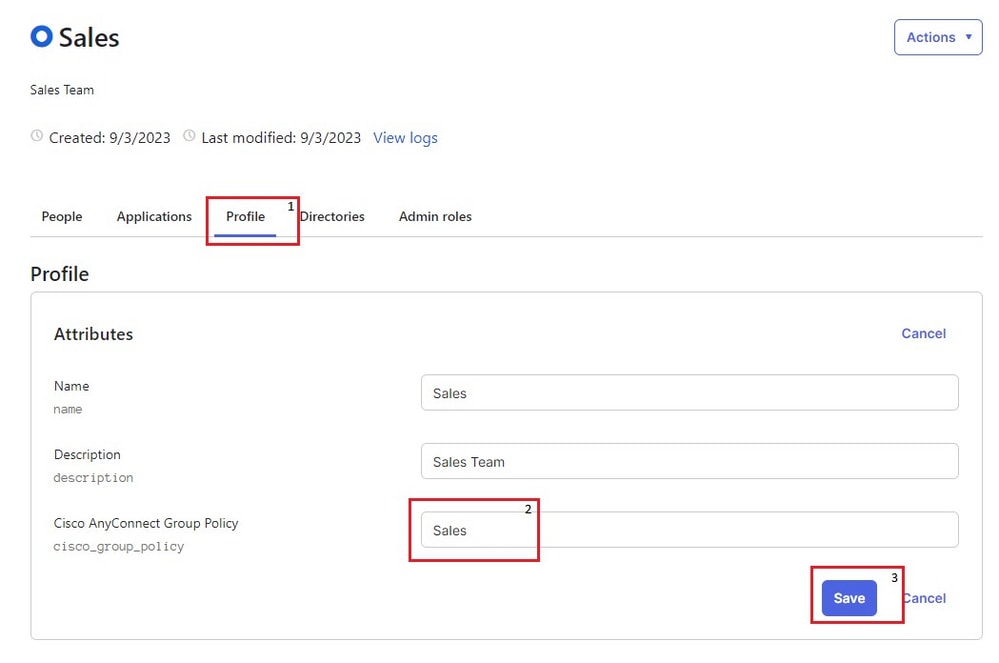

10. Profile セクションを参照すると、ステップ7で作成した属性が表示されます。クリック Edit そのグループに割り当てるグループポリシーの名前を値に入力します。値の設定 Sales シンプルに保つために。完了したら、 Saveを参照。

Okta営業グループ

Okta営業グループ

11.グループに対して同じ手順を繰り返します Admins と Financeを参照。の値を設定します cisco_group_policy から Admins と Finance それぞれに対応.

注:値 cisco_group_policy 前に設定したグループポリシー名と完全に同じにする必要があります。

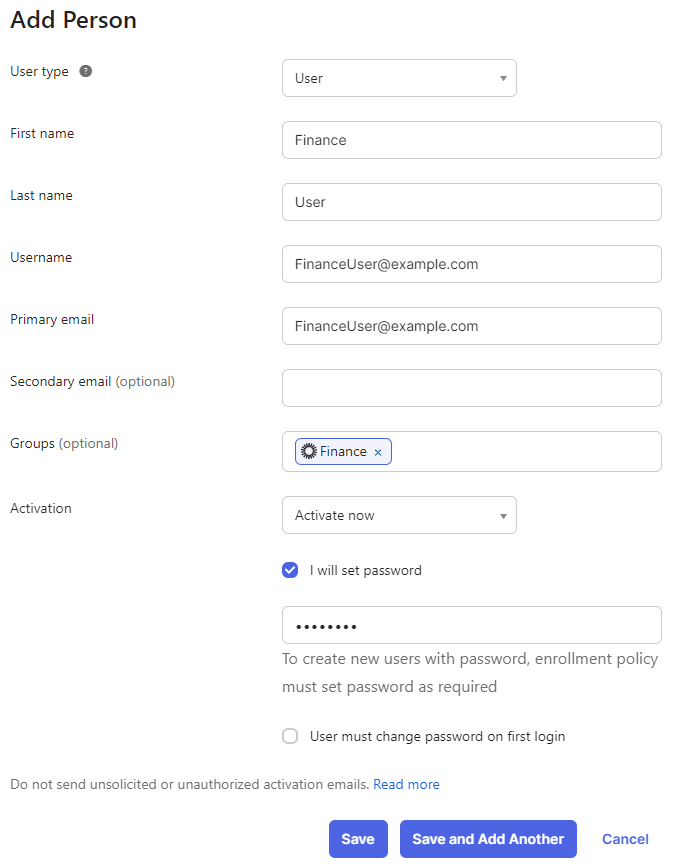

12.次に、いくつかのユーザを作成し、前の手順で作成したグループに割り当てます。移動先 Directory > People をクリックして Add Personを参照。

13. 3人のユーザを作成してラボをテストします。 FinanceUser、 SalesUser,と AdminUser に属する Finance、 Sales,と Admins グループを作成します。次の図に例を示します。 FinanceUser グループ.

Oktaユーザーの追加

Oktaユーザーの追加

Okta財務ユーザー

Okta財務ユーザー

14.残りの2人のユーザに対して同じ手順を繰り返します。 AdminUser と SalesUserを参照。

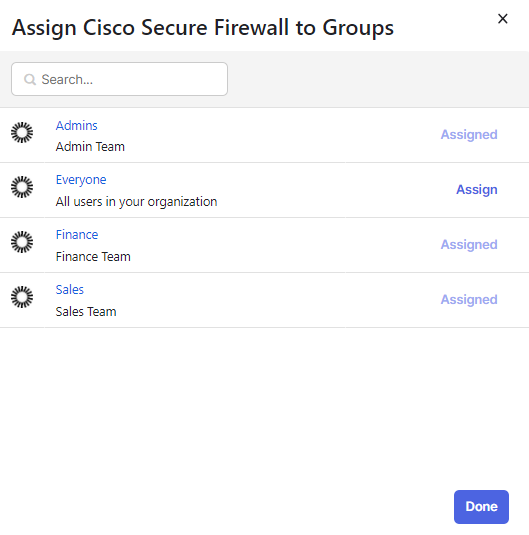

15.最後に、作成したグループをSAMLアプリケーションに追加します。移動先 Applications > Applications > Edit > Assignmentsを参照。クリック Assign > Assign to Groupsを参照。先ほど作成した3つのグループに割り当て、 Doneを参照。

Oktaグループへのユーザーの割り当て

Oktaグループへのユーザーの割り当て

Oktaグループの割り当て

Oktaグループの割り当て

確認

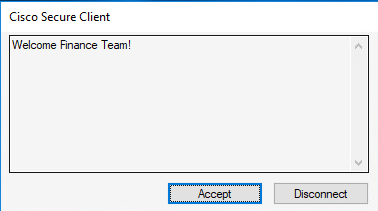

財務ユーザ

バナー

財務チームのバナー

財務チームのバナー

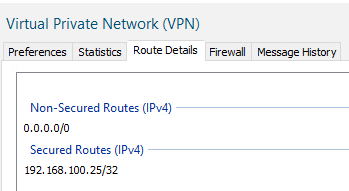

保護されたルート

財務のセキュアなルート

財務のセキュアなルート

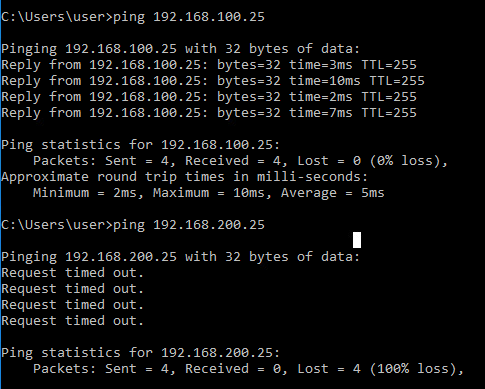

サーバの到達可能性

宛先へのICMP

宛先へのICMP

FTDのセッション

firepower# sh vpn-sessiondb anyconnect filter name FinanceUser@xxxxxxx

Username : FinanceUser@xxxxxxx Index : 14

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Finance Tunnel Group : RAVPN

Duration : 0h:03m:26s

セールスユーザ

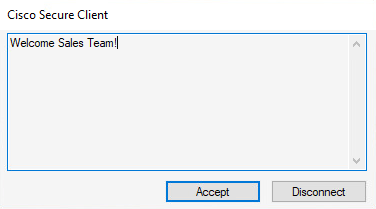

バナー

セールスチームバナー

セールスチームバナー

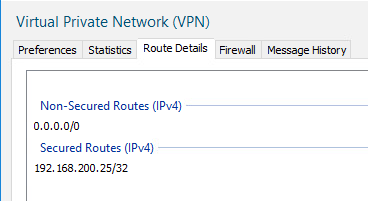

保護されたルート

販売チームのセキュアなルート

販売チームのセキュアなルート

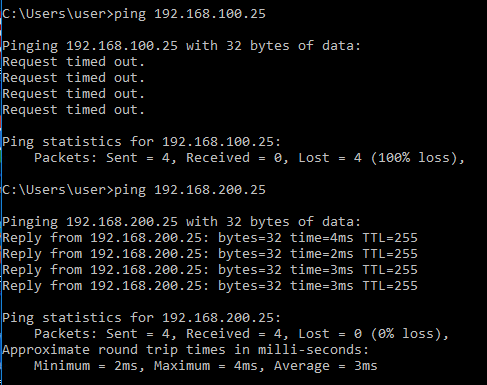

サーバの到達可能性

宛先へのICMP

宛先へのICMP

FTDのセッション

firepower# sh vpn-sessiondb anyconnect filter name SalesUser@xxxxxxx

Username : SalesUser@xxxxxxx Index : 15

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Sales Tunnel Group : RAVPN

Duration : 0h:02m:57s

管理者ユーザ

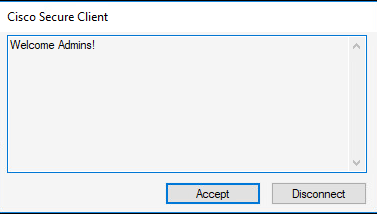

バナー

管理チームバナー

管理チームバナー

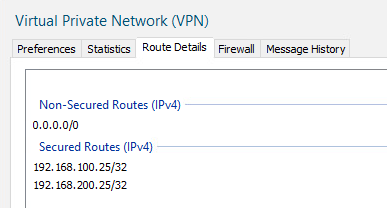

保護されたルート

管理セキュアルート

管理セキュアルート

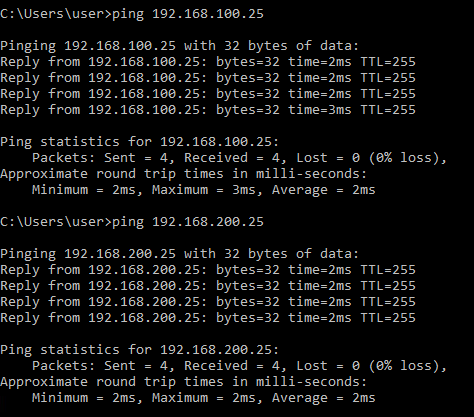

サーバの到達可能性

宛先へのICMP

宛先へのICMP

FTDのセッション

firepower# sh vpn-sessiondb anyconnect filter name AdminUser@xxxxxxx

Username : AdminUser@xxxxxxx Index : 16

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Admins Tunnel Group : RAVPN

Duration : 0h:03m:05s

トラブルシュート

1. FTDとOktaで時刻が同期されていることを確認します。次のコマンドを使用して同じことを確認します。 show clock FTDのCLIで設定します。

firepower# sh clock

05:14:52.494 UTC Mon Sep 4 2023

2. SAMLアサーションが成功したかどうかを確認するために、SAMLデバッグを適用します。

firepower# debug webvpn saml 255

------------ OUTPUT OMMITTED ------------

Sep 04 05:20:42

[SAML] consume_assertion:

http://www[.]okta[.]com/XXXXXXXXXXXXXX FinanceUser@xxxxxxx

[saml] webvpn_login_primary_username: SAML assertion validation succeeded

------------ OUTPUT OMMITTED ------------

3.クライアント側で見つかる一般的な問題をトラブルシューティングするには、このドキュメントを参照してください。