概要

このドキュメントでは、Cisco Secure Email GatewayとCisco Security Awareness(CSA)統合を設定するために必要な手順について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco Secure Email Gatewayの概念と設定

- CSAクラウドサービス

使用するコンポーネント

このドキュメントの情報は、SEG 14.0以降のAsyncOSに基づくものです。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

CSAクラウドサービスからのフィッシングシミュレーションの作成と送信

ステップ 1:CSAクラウドサービスにログインします。

次を参照してください。

1. https://secat.cisco.com/(アメリカ地域)

2.ヨーロッパ地域ではhttps://secat-eu.cisco.com/

ステップ 2:フィッシングメール受信者の作成

移動先 Environment > Users > Add New User 電子メール、名、姓、および言語のフィールドに入力し、 Save Changes図に示すように。

新しいユーザを追加するためのユーザインターフェイスページのスクリーンショット

新しいユーザを追加するためのユーザインターフェイスページのスクリーンショット

注:パスワードは、シミュレーションの作成と起動を許可されたCSA管理者ユーザに対してのみ設定する必要があります。

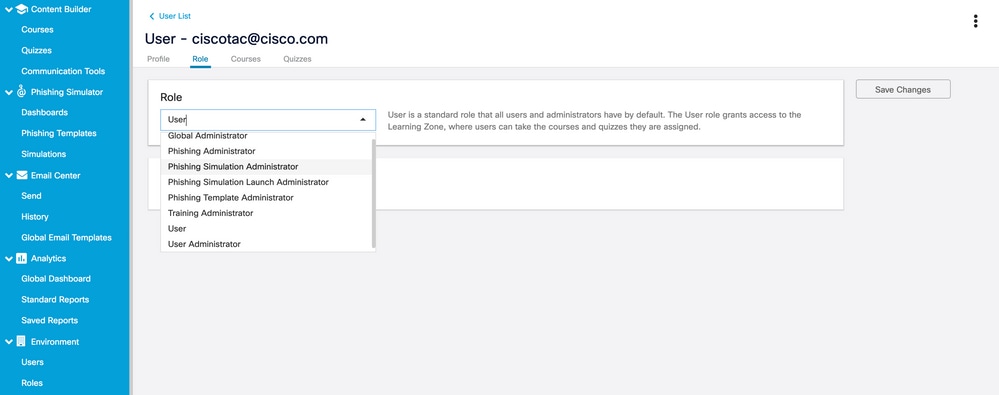

ユーザのロールは、ユーザの作成後に選択できます。次の図に示すように、ドロップダウンからロールを選択できます。

ユーザロールのドロップダウンオプションの表示

ユーザロールのドロップダウンオプションの表示

チェックボックスを選択します。User is Phishing Recipient > Save Changes図に示すように。

「ユーザはフィッシング受信者です」チェックボックスが有効になっていることを示すスクリーンショット

「ユーザはフィッシング受信者です」チェックボックスが有効になっていることを示すスクリーンショット

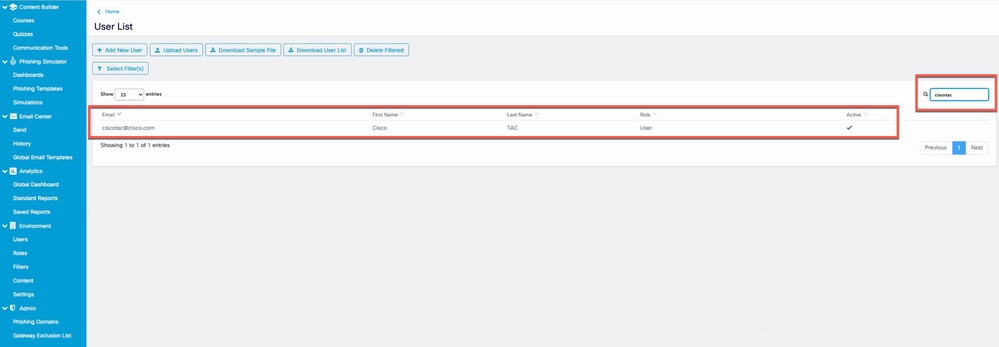

図に示すように、ユーザが正常に追加され、フィルタの電子メールアドレスに基づいて検索された際にリストされることを確認します。

ユーザリストの新規ユーザのスクリーンショット

ユーザリストの新規ユーザのスクリーンショット

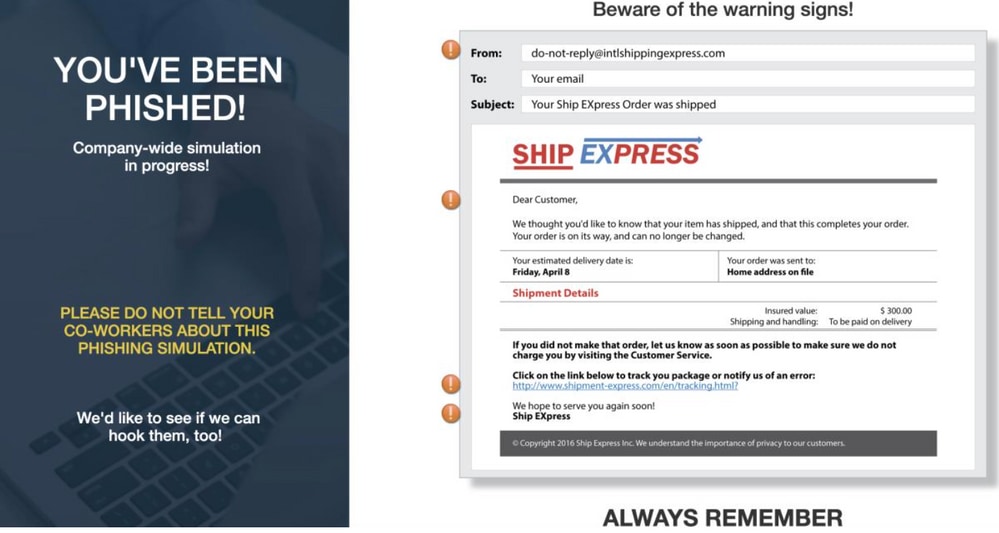

ステップ 3:レポートAPIの有効化

移動先 Environments > Settings > Report API タブとチェックEnable Report API > Save Changes を参照。

注:ベアラトークンをメモします。SEGをCSAと統合するには、これが必要です。

「レポートAPIを有効にする」チェックボックスが有効になっていることを示すスクリーンショット

「レポートAPIを有効にする」チェックボックスが有効になっていることを示すスクリーンショット

ステップ 4:フィッシングシミュレーションの作成

a.次に移動します。 Phishing Simulator > Simulations > Create New Simulation を選択し、 Template をクリックします。

「新規シミュレーションの作成」ボタンをハイライトしたスクリーンショット

「新規シミュレーションの作成」ボタンをハイライトしたスクリーンショット

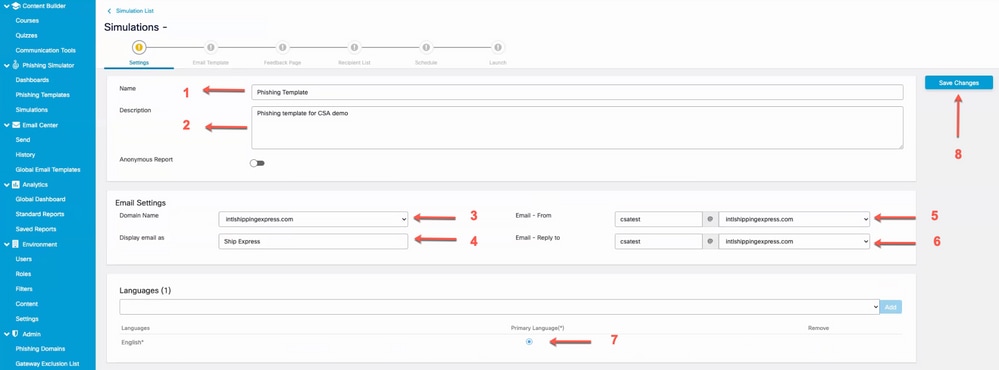

b.次の情報を入力します。

- テンプレートの名前を選択します。

- テンプレートについて説明します。

- フィッシングメールが送信されるドメイン名。

- フィッシングメールの表示名。

- Eメール送信者のアドレス(ドロップダウンから選択)。

- 返信先住所(ドロップダウンから選択)

- [Language] を選択します。

- 変更を保存します。

新しいシミュレーションの設定に入力する必要があるフィールドを強調表示するスクリーンショット

新しいシミュレーションの設定に入力する必要があるフィールドを強調表示するスクリーンショット

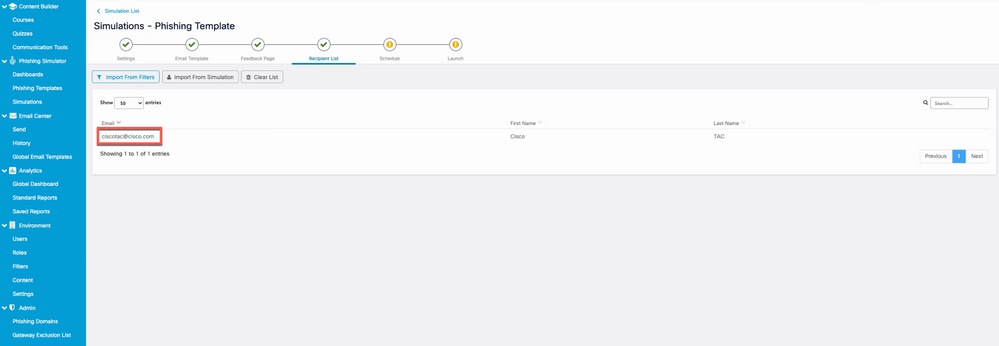

c.をクリックします Import from Filters フィッシングメールの受信者を Recipient Listを参照してください。

「フィルタからのインポート」ボタンを強調表示するスクリーンショット

「フィルタからのインポート」ボタンを強調表示するスクリーンショット

言語またはマネージャでユーザをフィルタリングできます。クリックして Add 図に示すように。

言語またはマネージャによるフィルタリング用の[ユーザのフィルタ]ダイアログボックスのスクリーンショット

言語またはマネージャによるフィルタリング用の[ユーザのフィルタ]ダイアログボックスのスクリーンショット

次に、ステップ2で作成したユーザの例を示します。これは、図に示すように受信者リストに追加されます。

以前に作成したユーザのスクリーンショットがフィッシングシミュレーションの受信者として表示される

以前に作成したユーザのスクリーンショットがフィッシングシミュレーションの受信者として表示される

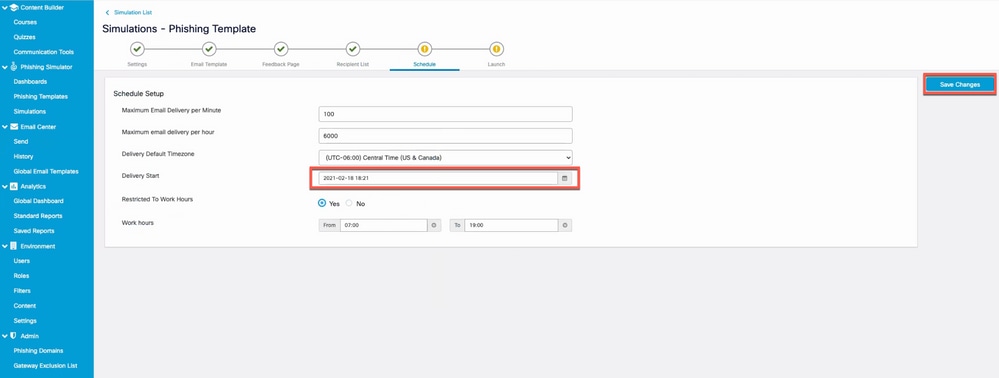

d.Delivery Start日付および Save 図に示すように、キャンペーンのスケジュールを変更します。

「Delivery start」フィールドを強調表示したスクリーンショット

「Delivery start」フィールドを強調表示したスクリーンショット

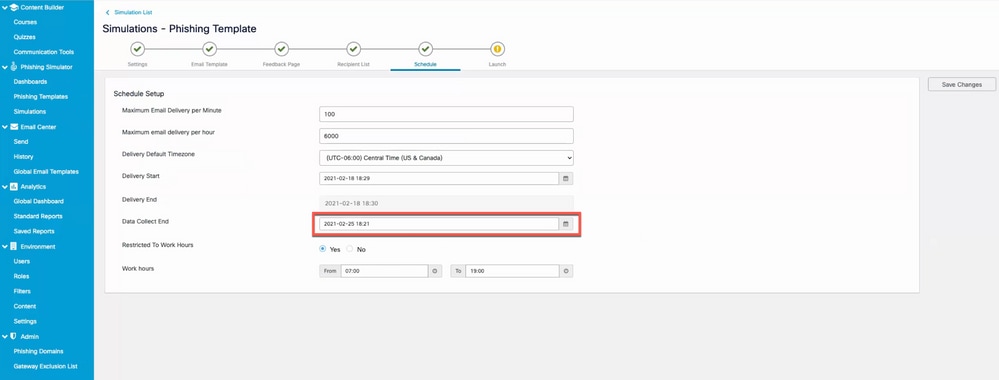

開始日を選択したら、オプションを使用して end date 図に示すように、キャンペーンが有効になっています。

シミュレーションを終了するタイミングを指定するデータ収集終了フィールドを強調表示したスクリーンショット

シミュレーションを終了するタイミングを指定するデータ収集終了フィールドを強調表示したスクリーンショット

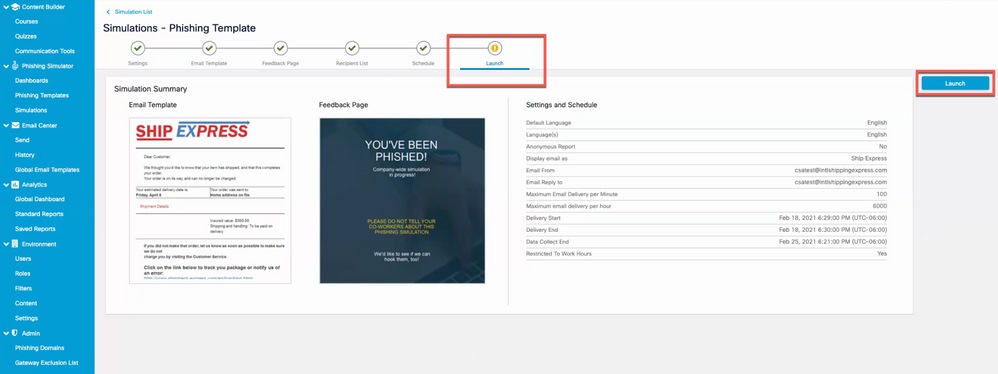

e.クリックして Launch をクリックしてキャンペーンを開始します(図を参照)。

キャンペーンを起動できるシミュレーション作成ウィザードの最後のタブのスクリーンショット

キャンペーンを起動できるシミュレーション作成ウィザードの最後のタブのスクリーンショット

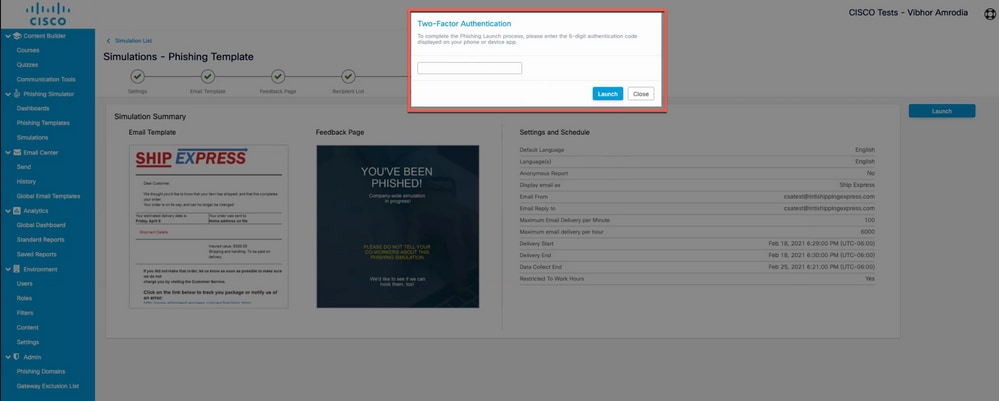

起動ボタンをクリックした後、2要素認証コードを要求できます。コードを入力し、 Launch図に示すように。

2要素認証コードを求めるポップアップのスクリーンショット

2要素認証コードを求めるポップアップのスクリーンショット

ステップ 5:アクティブなシミュレーションの検証

移動先 Phishing Simulator > Dashboardsを参照。現在アクティブなシミュレーションリストには、アクティブなシミュレーションが表示されます。次のリンクをクリックして、 Export as PDF 図に示されているのと同じレポートを取得します。

フィッシングシミュレーションダッシュボードのスクリーンショット

フィッシングシミュレーションダッシュボードのスクリーンショット

受信者の側に何が表示されますか。

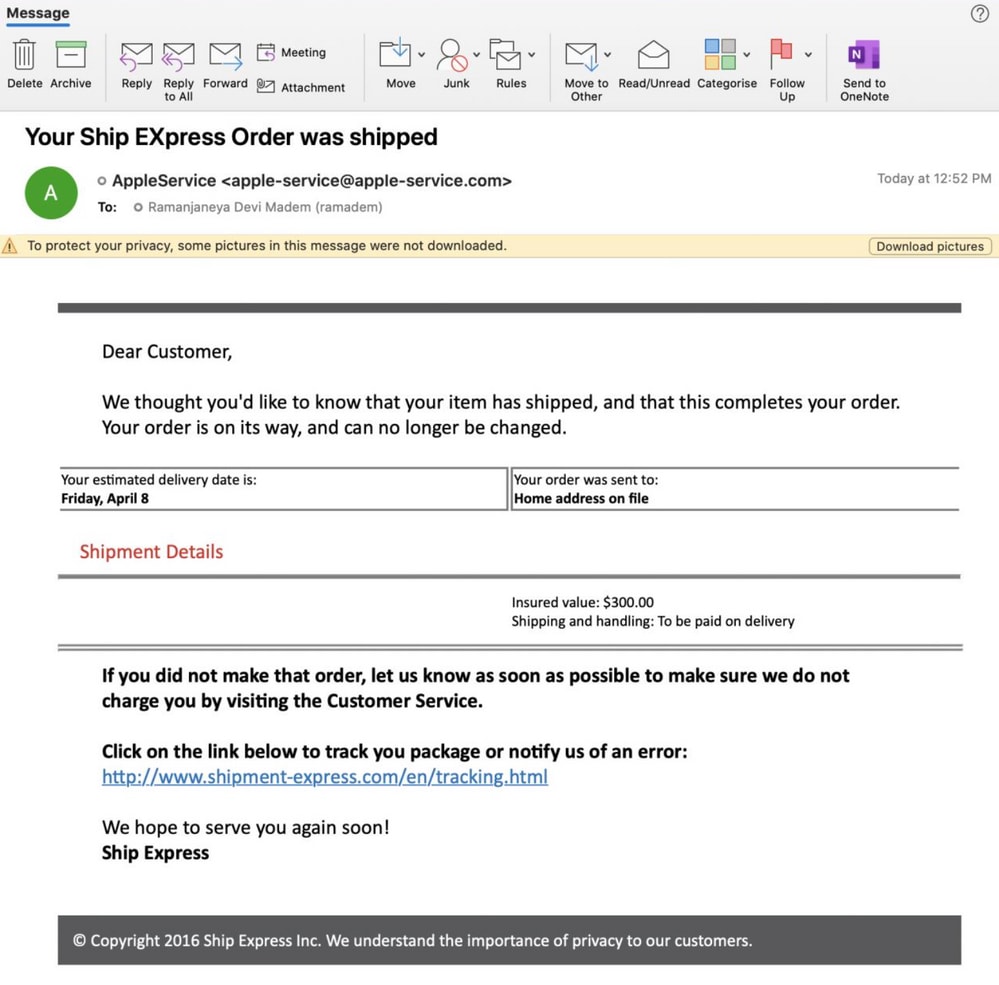

受信者の受信トレイにあるフィッシングシミュレーション電子メールの例。

ユーザメールボックス内のシミュレートされたフィッシング電子メールの例

ユーザメールボックス内のシミュレートされたフィッシング電子メールの例

受信者がURLをクリックすると、このフィードバックページがユーザに表示され、このユーザはCSAのRepeat Clickersリスト(フィッシングURLを自由にクリックしたユーザ)の一部として表示されます。

フィッシング電子メールのURLをクリックすると表示されるフィードバックページの例

フィッシング電子メールのURLをクリックすると表示されるフィードバックページの例

CSAでの確認

リピートクリッカーリストは、の下に表示されます。Analytics > Standard Reports > Phishing Simulations > Repeat Clickersas shown in the image.

リピートクリッカーページのスクリーンショット

リピートクリッカーページのスクリーンショット

セキュアEメールゲートウェイの設定

注:セクションの下 Create and Send Phishing Simulations CSA Cloud Serviceの手順3を参照してください。 Report API 、ベアラートークンを書き留めました。これを手近においておきなさい。

管理者がベアラートークンを見つけることができるレポートAPIのページのスクリーンショット

管理者がベアラートークンを見つけることができるレポートAPIのページのスクリーンショット

ステップ 1:Secure Email GatewayでCisco Security Awareness機能を有効にする

Secure Email GatewayのGUIで、 Security Services > Cisco Security Awareness > Enable . リージョンとCSAトークン(前述の注に示すようにCSA Cloud Serviceから取得したベアラトークン)を入力し、変更を送信して確定します。

Cisco Secure Email GatewayのCisco Security Awareness Settingsページのスクリーンショット

Cisco Secure Email GatewayのCisco Security Awareness Settingsページのスクリーンショット

CLI での設定

Type csaconfig CLIを使用してCSAを設定します。

ESA (SERVICE)> csaconfig

Choose the operation you want to perform:

- EDIT - To edit CSA settings

- DISABLE - To disable CSA service

- UPDATE_LIST - To update the Repeat Clickers list

- SHOW_LIST - To view details of the Repeat Clickers list

[]> edit

Currently used CSA Server is: https://secat.cisco.com

Available list of Servers:

1. AMERICAS

2. EUROPE

Select the CSA region to connect

[1]>

Do you want to set the token? [Y]>

Please enter the CSA token for the region selected :

The CSA token should not:

- Be blank

- Have spaces between characters

- Exceed 256 characters.

Please enter the CSA token for the region selected :

Please specify the Poll Interval

[1d]>

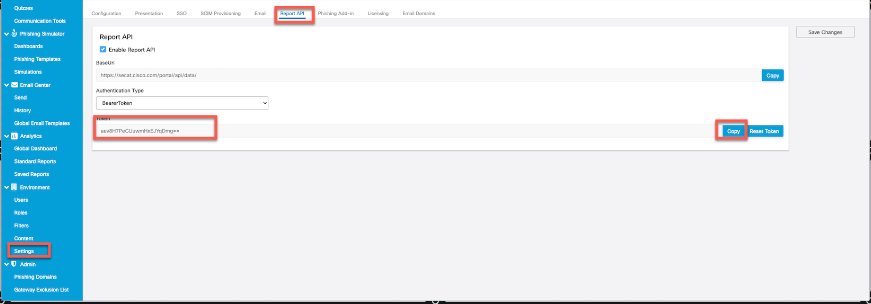

ステップ 2:CSAクラウドサービスからの疑似フィッシングメールの許可

注: CYBERSEC_AWARENESS_ALLOWED 次に示すように、メールフローポリシーはデフォルトで作成され、すべてのスキャンエンジンがオフに設定されます。

セキュリティ機能が無効になっている「CYBERSEC_AWARENESS_ALLOWED」メールフローポリシーのスクリーンショット

セキュリティ機能が無効になっている「CYBERSEC_AWARENESS_ALLOWED」メールフローポリシーのスクリーンショット

CSA Cloud Serviceからのフィッシング詐欺キャンペーン電子メールをシミュレートして、Secure Email Gateway上のすべてのスキャンエンジンをバイパスするには、次の手順を実行します。

a.新しい送信者グループを作成し、 CYBERSEC_AWARENESS_ALLOWED メール フロー ポリシー.移動先 Mail Policies > HAT Overview > Add Sender Group ポリシーを選択します CYBERSEC_AWARENESS_ALLOWED 注文を1に設定してから、 Submit and Add Senders.

b.送信者の追加 IP/domain または Geo Location フィッシングキャンペーンの電子メールが開始された場所から。

移動先 Mail Polices > HAT Overview > Add Sender Group > Submit and Add Senders > Add the sender IP > Submit と Commit 図に示すように変更します。

「CYBERSEC_AWARENESS_ALLOWED」メールフローポリシーが選択されたCybersec_Awareness_Allowed送信者グループのスクリーンショット。

「CYBERSEC_AWARENESS_ALLOWED」メールフローポリシーが選択されたCybersec_Awareness_Allowed送信者グループのスクリーンショット。

Cisco Secure Email GatewayのCisco Security Awareness Settingsページのスクリーンショット

Cisco Secure Email GatewayのCisco Security Awareness Settingsページのスクリーンショット

CLI による設定:

1.次に移動します。 listenerconfig > Edit > Inbound (PublicInterface) > HOSTACCESS > NEW > New Sender Group .

2.新しい送信者グループの作成 CYBERSEC_AWARENESS_ALLOWED フィッシングキャンペーンメールを開始する送信元の送信元IP/ドメインを追加します。

3.新しい送信者グループの順序を1に設定し、 Move オプション listenerconfig > EDIT > Inbound (PublicInterface) > HOSTACCESS > MOVE .

4.コミット

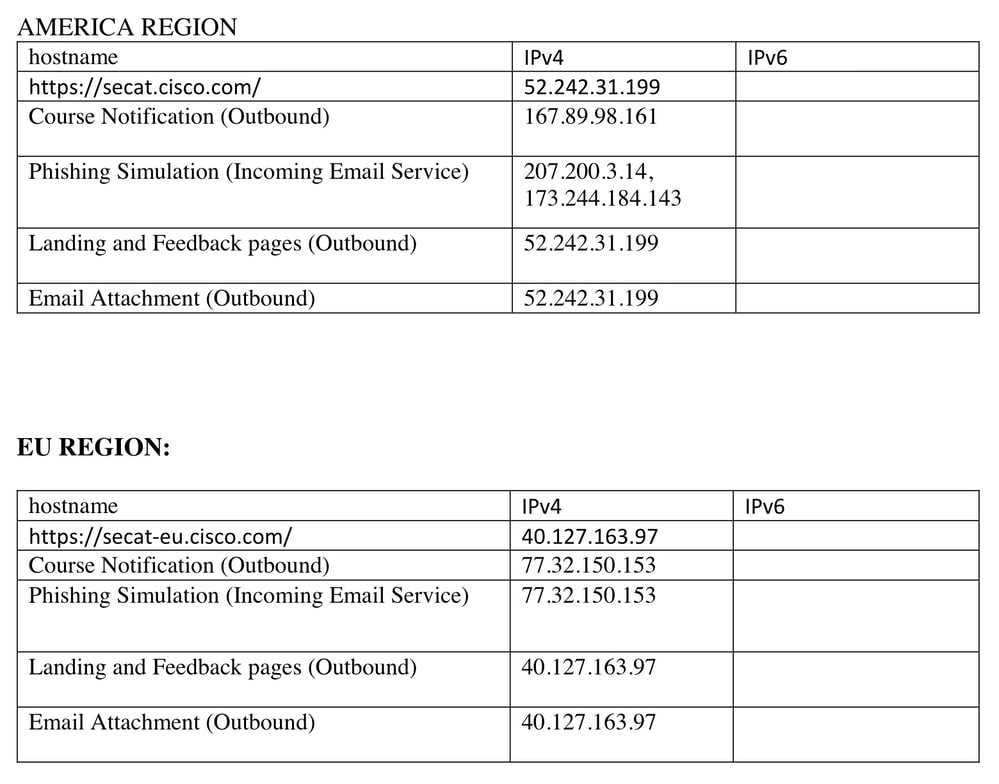

注:送信元IPはCSAのIPアドレスであり、選択した地域に基づいています。使用する正しいIPアドレスについては、表を参照してください。SEG 14.0.0-xxxのポート番号443のファイアウォールでこれらのIPアドレスまたはホスト名がCSAクラウドサービスに接続できるようにします。

CSA AmericasおよびEU地域のIPアドレスとホスト名のスクリーンショット

CSA AmericasおよびEU地域のIPアドレスとホスト名のスクリーンショット

ステップ 3:SEGからの繰り返しクリックに対するアクションの実行

フィッシングメールが送信され、SEGにリピートクリッカーリストが入力されると、特定のユーザへのメールに対してアクションを実行するアグレッシブな受信メールポリシーを作成できます。

新しいアグレッシブな着信カスタムメールポリシーを作成し、 Include Repeat Clickers List チェックボックスをオンにします。

GUIから、 Mail Policies > Incoming Mail Policies > Add Policy > Add User > Include Repeat Clickers List > Submit と Commit 変更を反映します。

繰り返しクリック者宛てのメールを処理するように設定されたカスタム受信メールポリシーのスクリーンショット

繰り返しクリック者宛てのメールを処理するように設定されたカスタム受信メールポリシーのスクリーンショット

トラブルシューティング ガイド

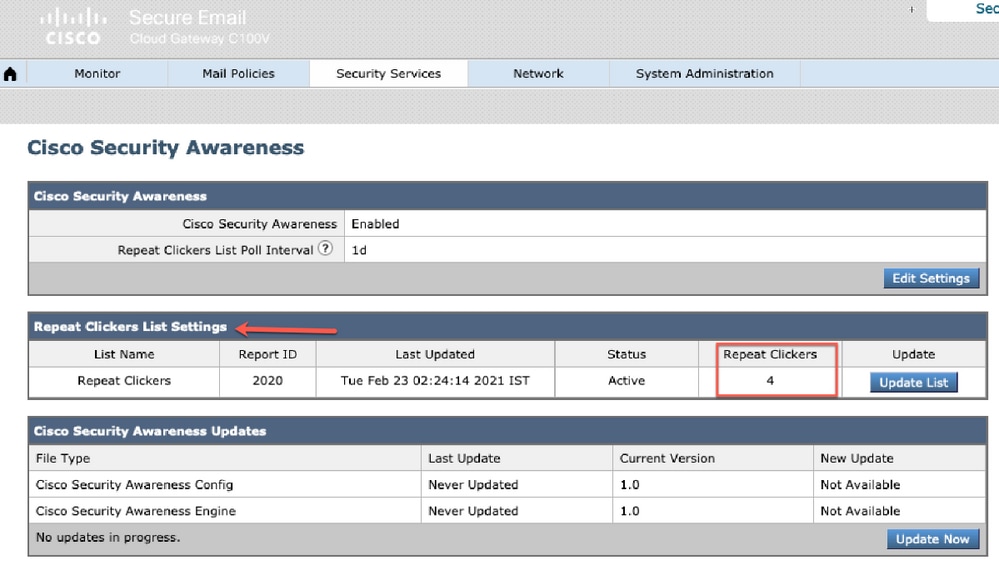

1.次に移動します。 csaconfig > SHOW_LISTをクリックして、リピートクリッカーリストの詳細を表示します。

ESA (SERVICE)> csaconfig

Choose the operation you want to perform:

- EDIT - To edit CSA settings

- DISABLE - To disable CSA service

- UPDATE_LIST - To update the Repeat Clickers list

- SHOW_LIST - To view details of the Repeat Clickers list

[]> show_list

List Name : Repeat Clickers

Report ID : 2020

Last Updated : 2021-02-22 22:19:08

List Status : Active

Repeat Clickers : 4

2.次に移動します csaconfig > UPDATE_LIST リピートのクリッカーリストを強制的に更新する場合。

ESA (SERVICE)> csaconfig

Choose the operation you want to perform:

- EDIT - To edit CSA settings

- DISABLE - To disable CSA service

- UPDATE_LIST - To update the Repeat Clickers list

- SHOW_LIST - To view details of the Repeat Clickers list

[]> update_list

Machine: ESA An update for the Repeat Clickers list was initiated successfully.

3.次に移動します /data/pub/csa/ リピートクリッカーリストがダウンロードされたかどうか、またはエラーが発生しているかどうかを確認します。これは、 working setup:

Tue Jan 5 13:20:31 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/license/info]

Tue Jan 5 13:20:31 2021 Info: CSA: Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list.

Tue Jan 5 13:20:31 2021 Info: CSA: Trying to get the license expiry date: loop count 0

Tue Jan 5 13:20:31 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/data/report/2020]

Tue Jan 5 13:20:31 2021 Info: CSA: Trying to download Repeat clickers list: loop count 0

Tue Jan 5 13:20:31 2021 Info: CSA: The update of the Repeat Clickers list was completed at [Tue Jan 5 13:20:29 2021]. Version: 1

Wed Jan 6 13:20:32 2021 Info: CSA: Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list.

Here is an output when you have entered the incorrect token:

Fri Feb 19 12:28:39 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/license/info]

Fri Feb 19 12:28:39 2021 Info: CSA: Trying to get the license expiry date: loop count 0

Fri Feb 19 12:28:39 2021 Info: CSA: Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list.

Fri Feb 19 12:28:43 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/data/report/2020]

Fri Feb 19 12:28:43 2021 Info: CSA: Trying to download Repeat clickers list: loop count 0

Fri Feb 19 12:28:44 2021 Warning: CSA: The download of the Repeat Clickers list from the Cisco Security Awareness cloud service failed because of an invalid token.

/data/log/heimdall/csa 詳細なログを取得します。

Working output:

2021-01-05 13:20:22,292 INFO csa Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/license/info]

Tue Jan 5 13:20:22 2021: DEBUG: csa: THR : ExpiryPoller Trying to get the license expiry date : loop count 0

2021-01-05 13:20:22,293 INFO csa Trying to get the license expiry date: loop count 0

2021-01-05 13:20:22,293 INFO csa Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list.

2021-01-05 13:20:22,300 INFO requests.packages.urllib3.connectionpool Starting new HTTPS connection (1): secat.cisco.com

2021-01-05 13:20:27,343 INFO csa Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/data/report/2020]

Tue Jan 5 13:20:27 2021: DEBUG: csa: THR : CSAPoller Trying to download Repeat clickers list: loop count 0

2021-01-05 13:20:27,343 INFO csa Trying to download Repeat clickers list: loop count 0

2021-01-05 13:20:27,344 INFO requests.packages.urllib3.connectionpool Starting new HTTPS connection (1): secat.cisco.com

Tue Jan 5 13:20:29 2021: INFO: csa: THR : CSAPoller Downloaded Repeat Clicker List.

Tue Jan 5 13:20:29 2021: INFO: csa: THR : CSAPoller Updated the repeat clickers list at [Tue Jan 5 13:20:29 2021] with version [1]

2021-01-05 13:20:29,934 INFO csa The update of the Repeat Clickers list was completed at [Tue Jan 5 13:20:29 2021]. Version: 1

Tue Jan 5 13:20:32 2021: DEBUG: csa: THR : CSAPoller Queue is empty: No need of any config update

Tue Jan 5 13:20:32 2021: DEBUG: csa: THR : CSAPoller Waiting for timeout of [86400.0]s or notify signal

5.次に移動します。 data/csa/reports ユーザを含むレポートidを暗号化された形式で取得します。

6.リピートクリッカーリストのカウントは、GUIからも確認できます。移動先 Security Services > Cisco Security Awareness図に示すように。

Cisco Security Awareness page highlighting the number of repeat clickers" />セキュリティサービスのスクリーンショット> Cisco Security Awareness page highlighting the number of repeat clickers

Cisco Security Awareness page highlighting the number of repeat clickers" />セキュリティサービスのスクリーンショット> Cisco Security Awareness page highlighting the number of repeat clickers

関連情報