概要

このドキュメントでは、Security Assertion Markup Language(SAML)認証用のEメールセキュリティアプライアンス(ESA)とOKTAの統合について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Active Directory

- Cisco Eメールセキュリティアプライアンス13.x.x以降のバージョン

- オクタ

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

OKTAは、SAML認証にセキュリティレイヤを追加する2要素認証サービスプロバイダーです。

SAMLは、認証のフェデレーション方式です。これは、セキュアなアクセスを提供し、IDプロバイダーとサービスプロバイダーを分離するために開発されました。

アイデンティティプロバイダー(IdP)は、認証を許可するためにユーザのすべての情報を保存するIDです(つまり、OKTAは認証要求を確認および承認するためのすべてのユーザ情報を持ちます)。

サービスプロバイダー(SP)はESAです。

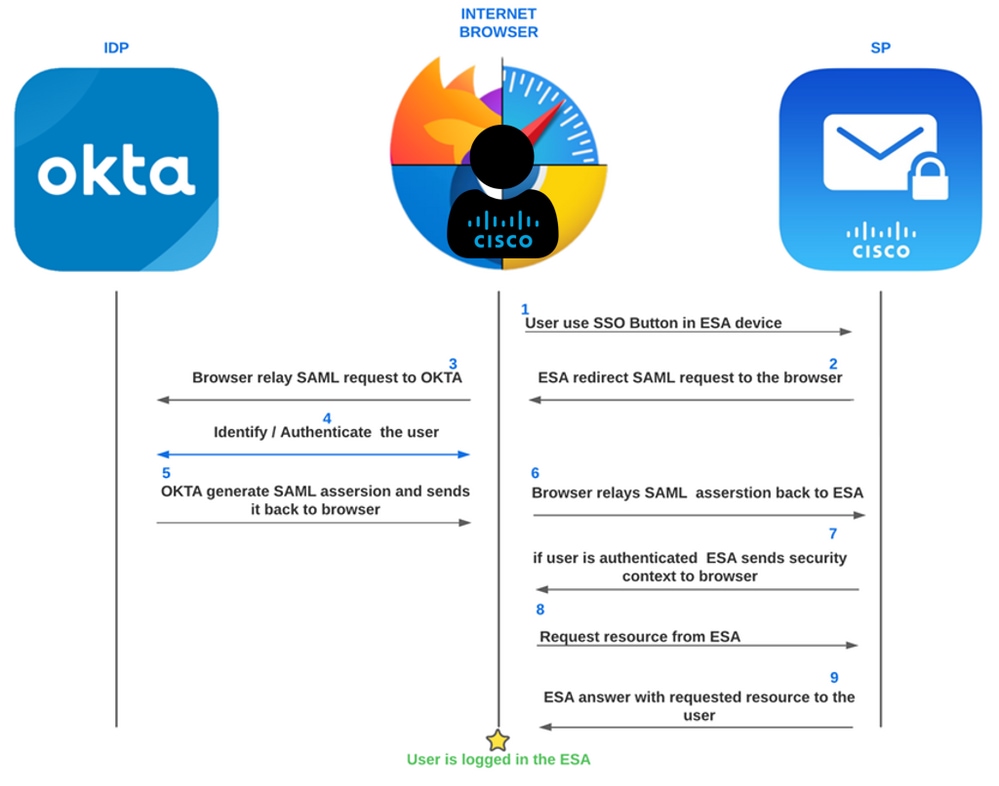

ESA OKTA SAMLプロセス

ESA OKTA SAMLプロセス

設定

OKTAの設定

- OKTAの作成

Applicationを参照。次に、 Applicationsを参照。

Oktaを開始する

Oktaを開始する

- クリック

Create App Integrationを参照。

Okta統合プロセス

Okta統合プロセス

- 選択

SAML 2.0 図に示すように。

Okta SAML 2.0

Okta SAML 2.0

- 統合の設定を編集し、統合、ロゴ、可視性に関するオプションの名前を設定します。クリック

next図に示すように。

Oktaアプリケーション名

Oktaアプリケーション名

- この手順では、ユーザがSAMLで正しいパラメータを認証して送信できるように、IdPの最も重要な部分を設定します。

Oktaの設定

Oktaの設定

- シングルサインオンURL:SAMLアサーションがHTTP POSTで送信される場所。これは、アプリケーションのSAMLアサーションコンシューマサービス(ACS)URLと呼ばれることがよくあります。

これは、OKTAの動作に関するステップ5と6の図で使用されます。

- これを受信者URLと宛先URLに使用します:そのオプションをマークします。

- 対象者URI(SPエンティティID):SAMLアサーションの対象となる対象者であるアプリケーション定義の一意の識別子。これは通常、アプリケーションのSPエンティティIDです。シングルサインオンURLと同じものを設定します。

- アプリケーションユーザ名:ユーザアプリケーションユーザ名のデフォルト値を決定します。アサーションのsubject文には、アプリケーションのユーザ名が使用されます。電子メールを使用します。

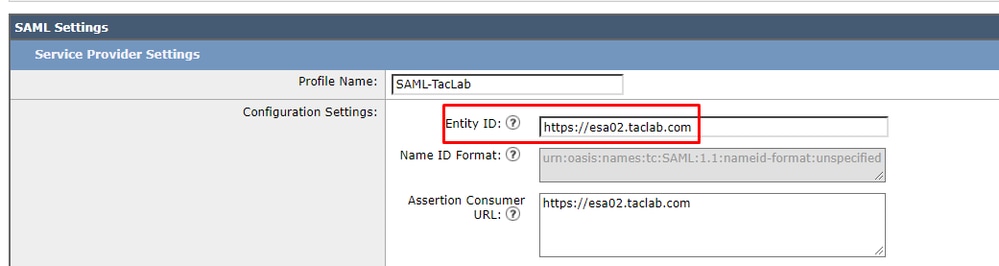

このためには、同じESAをから設定する必要があります System Administration > SAML > Service Provider Settings.

ESA SAML設定

ESA SAML設定

注:サインオンURLと対象ユーザURIは、ESAログインURLと同じである必要があります。

- 名前ID形式:アサーションサブジェクトステートメントのSAML処理ルールと制約を識別します。アプリケーションが明示的に特定のフォーマットを要求しない限り、デフォルト値の「Unspecified」を使用します。名前IDの形式が指定されていないため、ESAでは指定されたIDの形式は必要ありません。

ESA名IDの形式

ESA名IDの形式

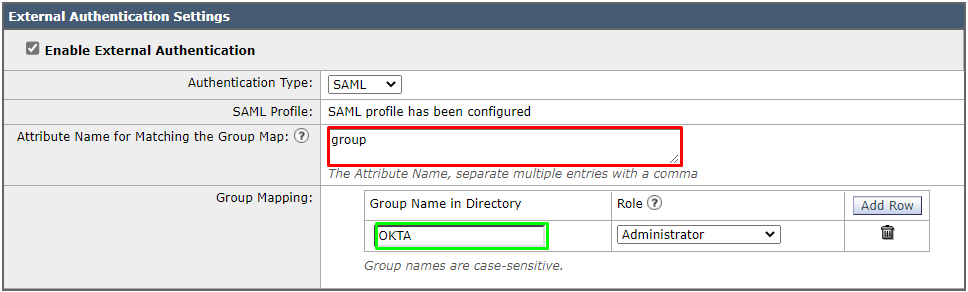

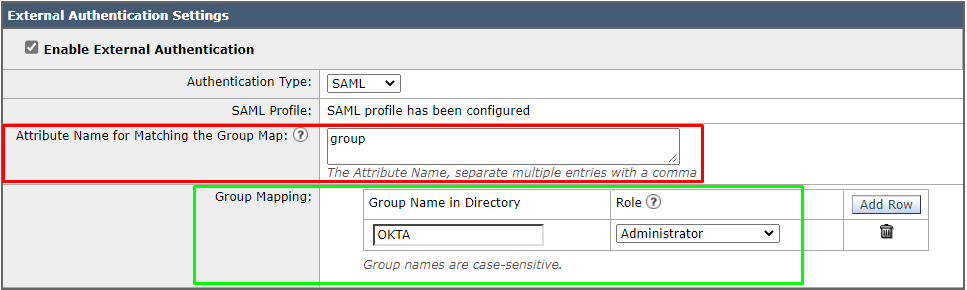

- 次の手順では、グループで選択されたユーザと一致するように、ESAがIdPによって受信されたパラメータを検索する方法を設定します。

ステップ5と同じウィンドウで、 Group Attribute Statements 次のパラメータを設定して、認証を許可します。

OKTAグループ属性ステートメント

OKTAグループ属性ステートメント

- 名前:ESAで使用する単語を設定します。

External Authentication Settigns saml経由(大文字と小文字が区別されます)。

- フィルタ:設定

equals ESAデバイスで一致を作成するために使用するグループの名前 External Authentication Settingsを参照。

(次の図は、ESAの設定部分を完了したときの表示例です)。

ESA SAML外部認証設定

ESA SAML外部認証設定

- 検証ステップでのみ、SAMLアサーションのプレビューを確認してください。

OKTAメタデータ情報

OKTAメタデータ情報

その後、 nextを参照。

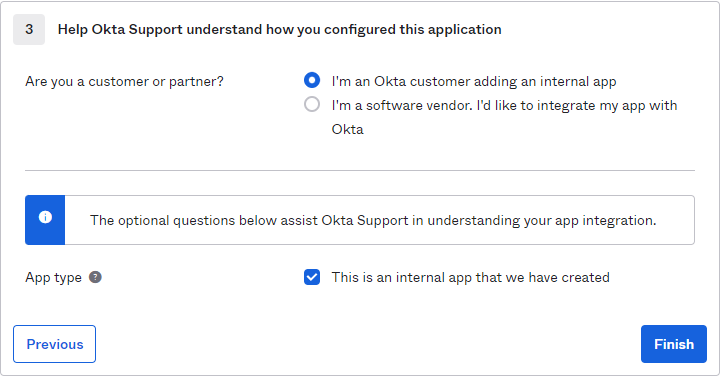

- OKTAでアプリケーションを完了するには、次の図に示すようにパラメータを設定できます。

Okta確定アプリの統合

Okta確定アプリの統合

ポリシーの横の [レポート(Report)] Finish ボタンをクリックします。

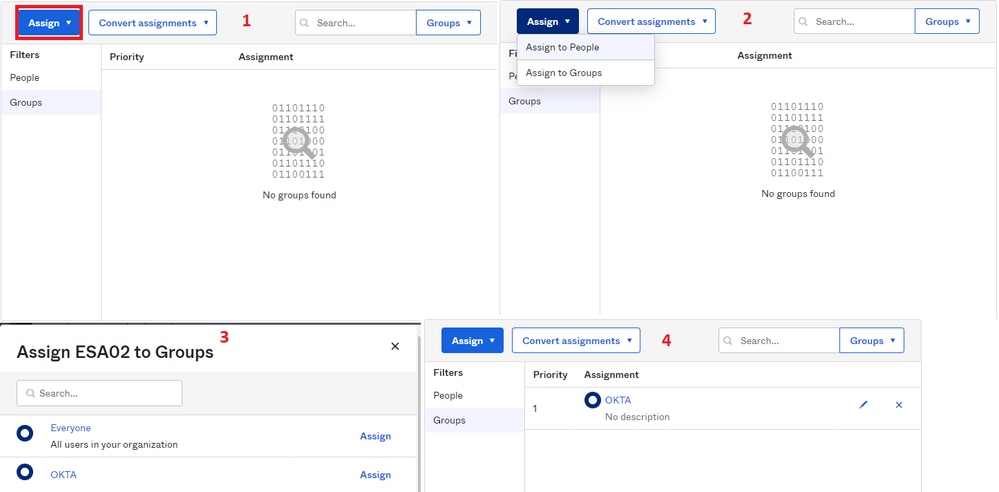

- OKTAの設定を完了するには、アプリケーションに移動し、アプリケーションで認証を許可する割り当てとユーザまたはグループを選択する必要があります。

OKTA割り当て,ユーザーグループ

OKTA割り当て,ユーザーグループ

- 結果は次の図のようになります。

OKTAによって割り当てられたグループ

OKTAによって割り当てられたグループ

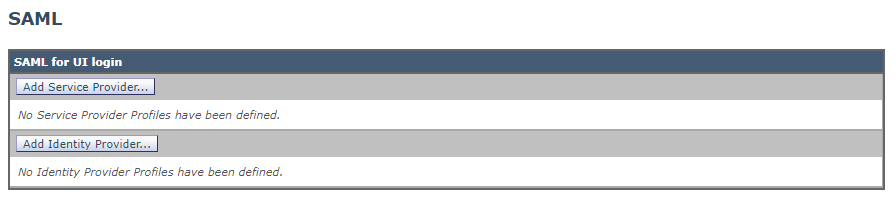

ESA の設定

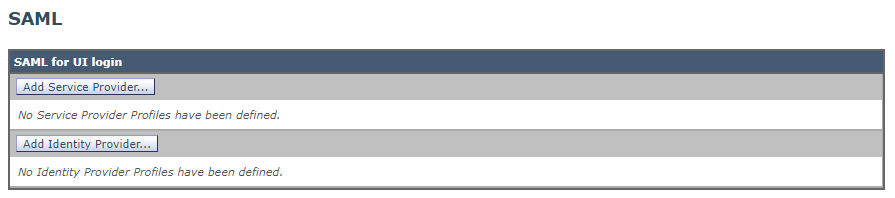

- SAML設定の構成次に、

System Administration > SAML.

ESA SAML設定

ESA SAML設定

- 選択

Add Service Provider 前の図のように表示されます。

ESA SAML設定

ESA SAML設定

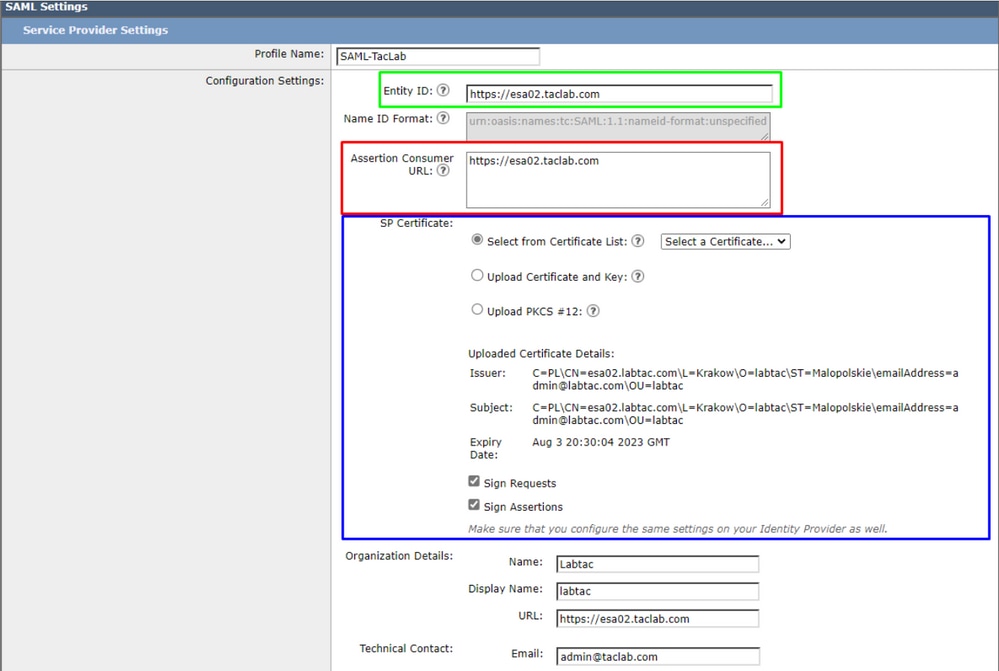

- エンティティID:サービスプロバイダーエンティティIDは、サービスプロバイダーを一意に識別するために使用されます。サービスプロバイダーエンティティIDの形式は、通常はURIです。

注:このパラメータはESAとOKTAで同じにする必要があります。

ESAエンティティID

ESAエンティティID

- アサーションコンシューマURL:アサーションコンシューマURLは、認証が成功した後にアイデンティティプロバイダーがSAMLアサーションを送信する必要があるURLです。アプライアンスのWebインターフェイスへのアクセスに使用するURLは、アサーションコンシューマURLと同じである必要があります。この値は、アイデンティティプロバイダーでサービスプロバイダー設定を構成するときに必要です。

注:このパラメータはESAとOKTAで同じにする必要があります。

ESAアサーションURL

ESAアサーションURL

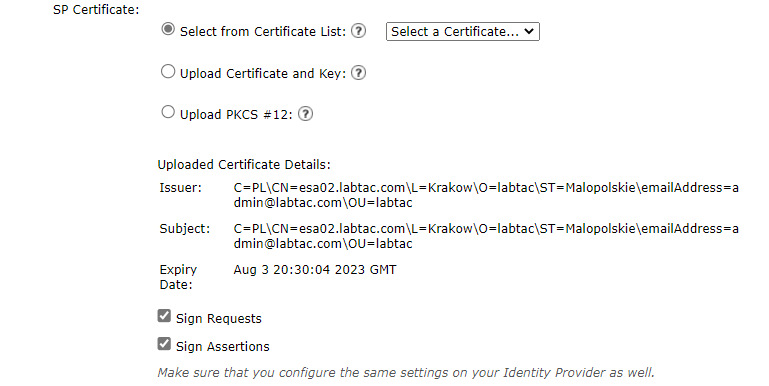

- SP証明書:これは、アサーションコンシューマURLを設定したホスト名の証明書です。

ESA証明書

ESA証明書

使用するのが最適です。 openssl (WindowsまたはLinux)。自己署名証明書を設定する場合は、次の手順を実行するか、証明書を使用します。

1.秘密キーを作成します。これにより、暗号化または復号化が可能になります。

openssl genrsa -out domain.key 2048

2.証明書署名要求(CSR)を作成します。

openssl req -key domain.key -new -out domain.csr

3.自己署名証明書を作成します。

openssl x509 -signkey domain.key -in domain.csr -req -days 365 -out domain.crt

日数を増やす場合は、次の日数が経過した後に値を変更できます。 -days .

注:ベストプラクティスでは、証明書の有効期間を5年を超えないようにしてください。

その後、オプションでESAにアップロードする証明書とキーが用意されます upload certificate and keyを参照。

注:証明書をPKCS #12形式でアップロードする場合は、ステップ3の後で作成できます。

(オプション)PEM形式からPKCS#12形式へ。

openssl pkcs12 -inkey domain.key -in domain.crt -export -out domain.pfx

組織の詳細については、必要に応じて入力し、「送信」をクリックします。

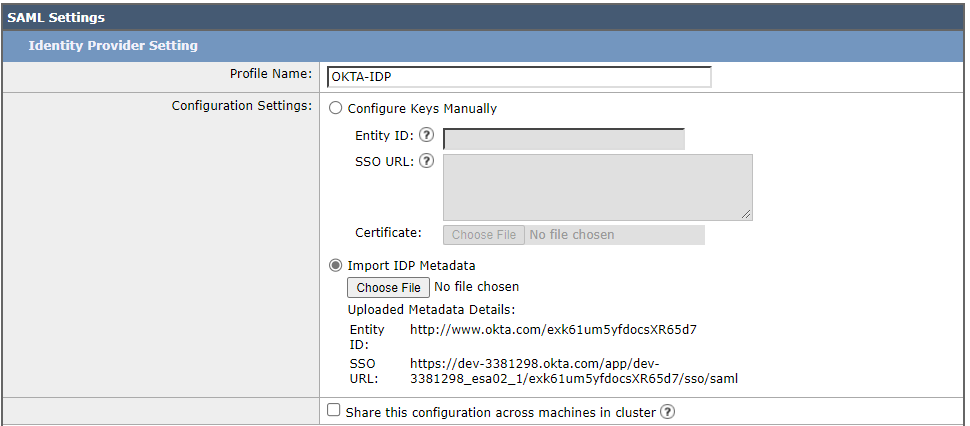

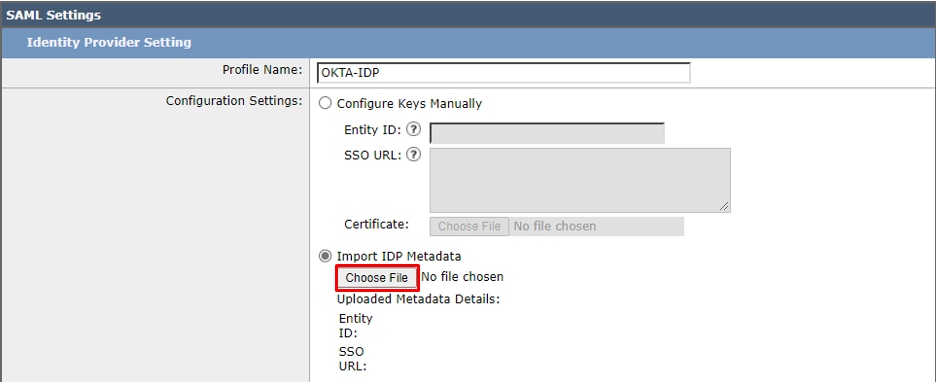

- 移動先

System Administration > SAML 選択します Add Identity Provider.

ESA SAML IdP設定

ESA SAML IdP設定

ESA IdP設定の設定

ESA IdP設定の設定

この手順には2つのオプションがあります。これらの情報は手動で、または XML 出力を提供してください。

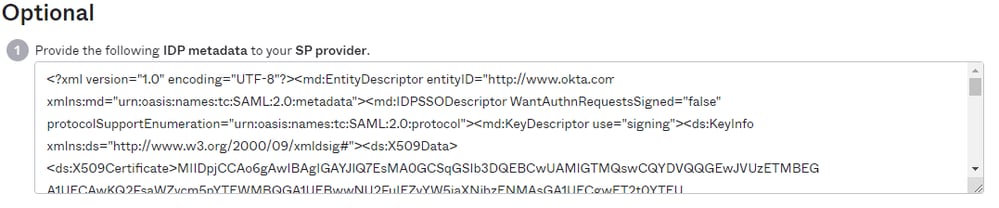

これを行うには、OKTAアプリケーションに移動し、 IDP metadata を参照。

OKTA IdPメタデータ

OKTA IdPメタデータ

下にスクロールして OKTA Sign On option オプションを見つける SAML Setupを参照。

OKTA SAMLメタデータの手順

OKTA SAMLメタデータの手順

選択 View SAML setup instructionsを参照。下にスクロールして、 optional step.

OKTA IdPメタデータ情報

OKTA IdPメタデータ情報

すべての情報をコピーしてメモ帳に貼り付け、名前を付けて保存します IDP.xmlオプションにアップロードします。 Import IDP metadata ESAでの設定 Identity Providerを参照。

ESAメタデータのインポート

ESAメタデータのインポート

その後、submitをクリックすると、設定の概要が次のように表示されます。

ESA SAML設定の概要

ESA SAML設定の概要

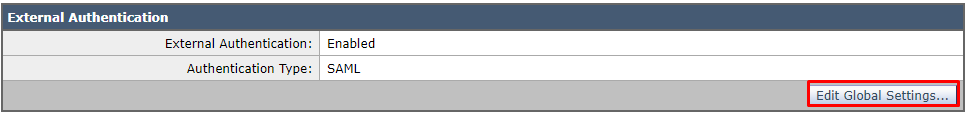

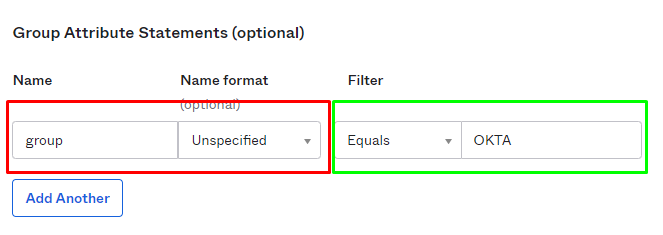

SAMLを設定したら、外部認証を設定する必要があります。

- 移動先

System Administration > Users. Csamlを使用するための外部認証の設定を変更します。

ESA外部認証設定

ESA外部認証設定

選択 Edit Global Settings グループのOKTAで設定されたパラメータと同じ次のパラメータを設定します。

ESA外部認証設定

ESA外部認証設定

OKTA外部認証設定

OKTA外部認証設定

その後、クリックします。 Commitを参照。

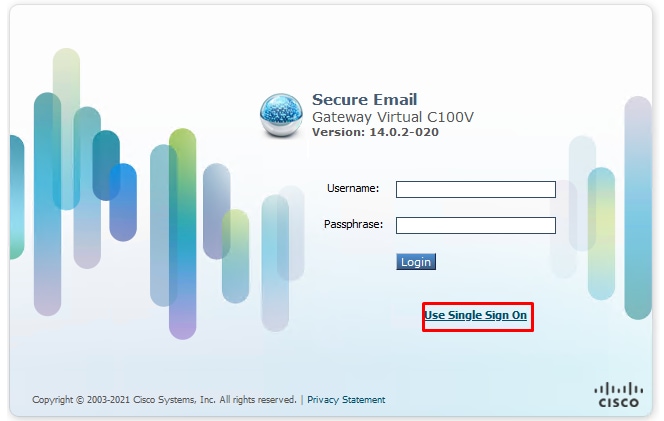

確認

確認するには、 Use Single Onを参照。

SSOを介したESA認証

SSOを介したESA認証

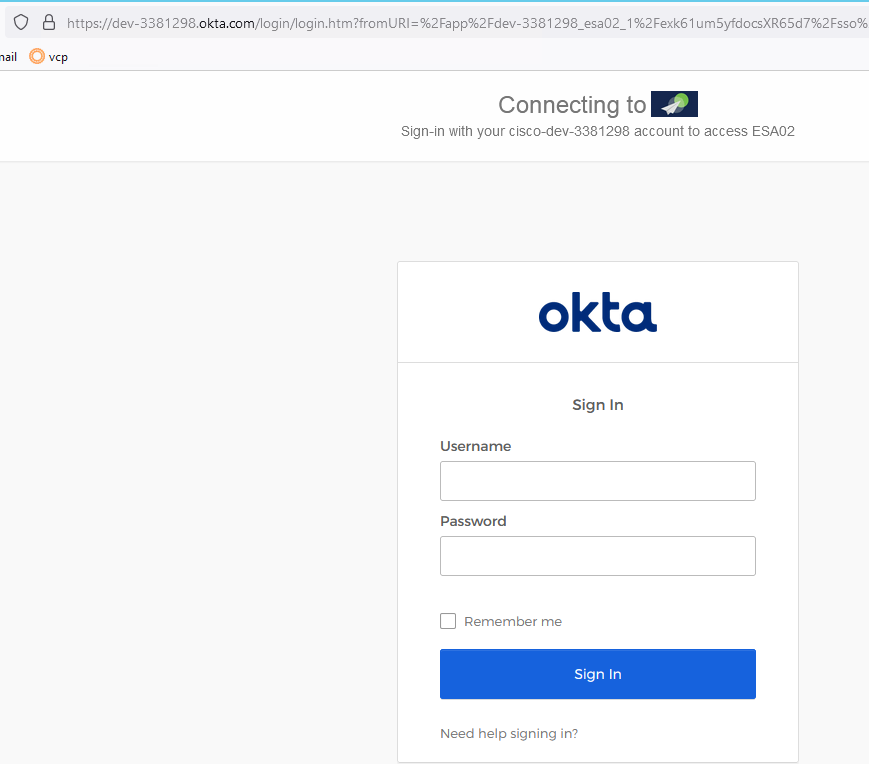

をクリックした後、 Use Single Sign-On ボタンをクリックすると、IdPサービス(OKTA)にリダイレクトされ、認証するユーザ名とパスワードを入力する必要があります。ドメインと完全に統合されている場合は、ESAで自動的に認証されます。

ESA OKTA認証

ESA OKTA認証

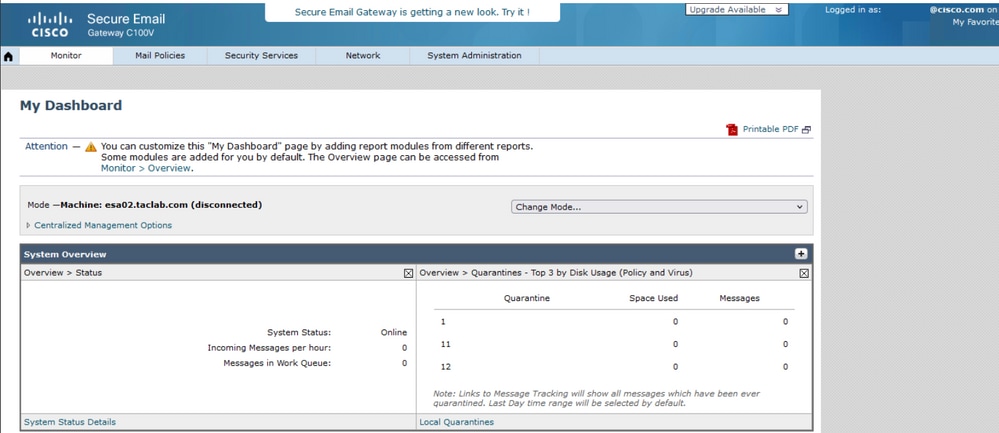

OKTAログインクレデンシャルを入力すると、ESAにリダイレクトされ、次の図のように認証されます。

ESA認証が成功しました

ESA認証が成功しました

トラブルシュート

現在、この設定に関する特定のトラブルシューティング情報はありません。

関連情報