概要

このドキュメントでは、自動アクションをトリガーするために満たす必要がある条件について説明します。

背景説明

自動アクションは、侵害が発生したときにトリガーされます(侵害されていないマシンが侵害されたマシンになることを意味します)。すでに侵害されたマシンが新しい検出をトリガーした場合、この検出は侵害に追加されますが、これは新しい侵害ではないため、自動アクションはトリガーされません。

ただし、重大度レベルは例外です。重大度という基準に基づいて自動アクションがトリガーされますが、妥協そのものには重大度はありません(個々の検出のみ)。自動アクションが重大度レベルhighに設定され、検出が中レベルでトリガーされる場合、アクションはトリガーされません。後続のイベントが高いセキュリティ侵害に追加されると、この新しい検出が既存のセキュリティ侵害に含まれるため、アクションがトリガーされます。

侵害されたマシンとは?

侵害されたマシンとは、アクティブな侵害が関連付けられているエンドポイントです。侵害されたマシンは、設計上、一度にアクティブにできる侵害は1つだけです。

適用性

Windows、Mac

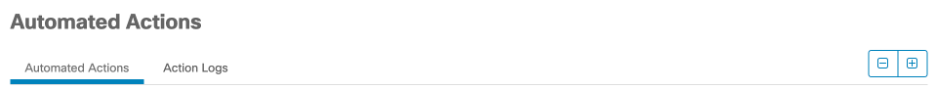

自動化されたアクションが利用可能

-

[セキュリティ侵害の際にフォレンジックスナップショットを作成する]:セキュリティ侵害が発生したときにコンピュータのフォレンジックスナップショットを作成します。セキュリティ侵害イベントは、基本的に、悪意のある可能性のあることを通知するコネクタによって送信されるイベントです。

この自動アクションをトリガーする条件:選択された重大度またはそれ以上のイベントが自動アクションをトリガーします。

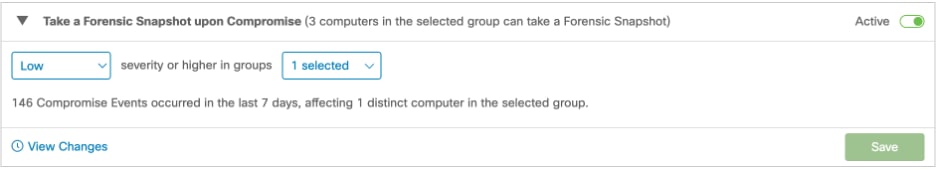

次に、侵害されたマシンの例を示します。

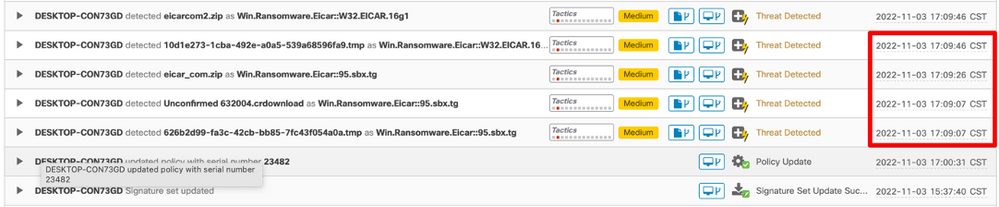

これは自動化アクションのログです([監査ログ(Audit Log)]タブから)。

-

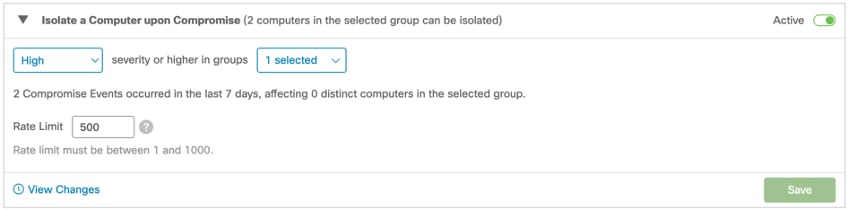

[セキュリティ侵害が発生したコンピュータを分離する]:セキュリティ侵害が発生したときにコンピュータを分離します。

この自動アクションをトリガーする条件:選択された重大度またはそれ以上のイベントが自動アクションをトリガーします。レート制限により、誤検出から保護されます。Rate Limit機能は、24時間のローリングウィンドウにおけるアイソレーションの総数を表示します。アイソレーションの数が制限を超える場合、以降のアイソレーションはトリガーされません。セキュリティ侵害のイベントの数が24時間のローリングウィンドウの制限を下回った場合、または自動的に分離されたコンピューターで分離を停止した場合は、コンピューターは再び分離されます。

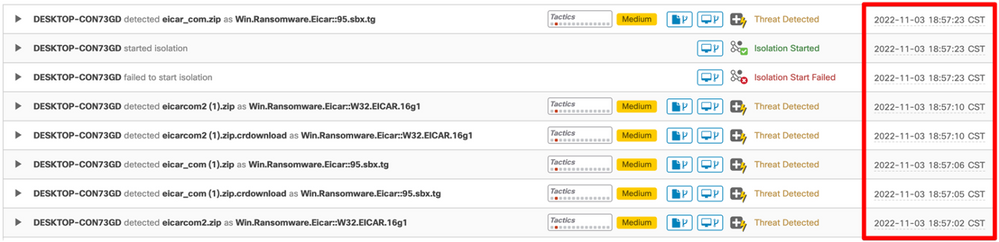

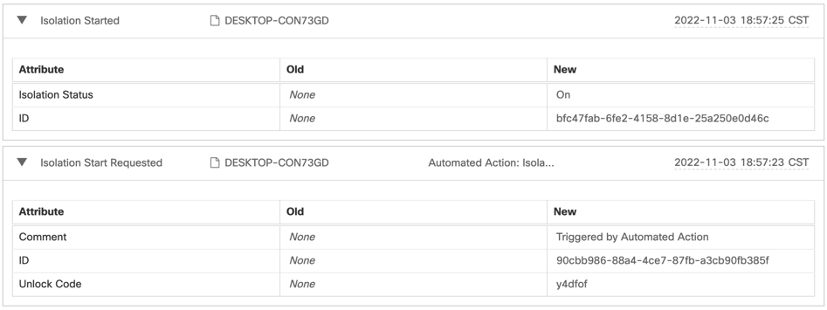

次に、侵害されたマシンの例を示します。

これは自動化アクションのログです([Audit Log]タブから)。

-

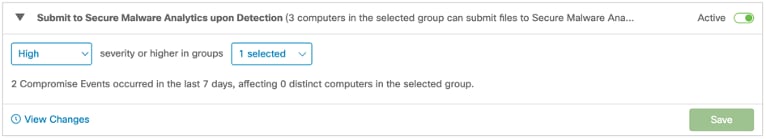

検出時にSecure Malware Analyticsに送信:検出時にファイルをSecure Malware Analytics for File Analysisに送信します。

この自動アクションをトリガーする条件:選択された重大度またはそれ以上のイベントが自動アクションをトリガーします。

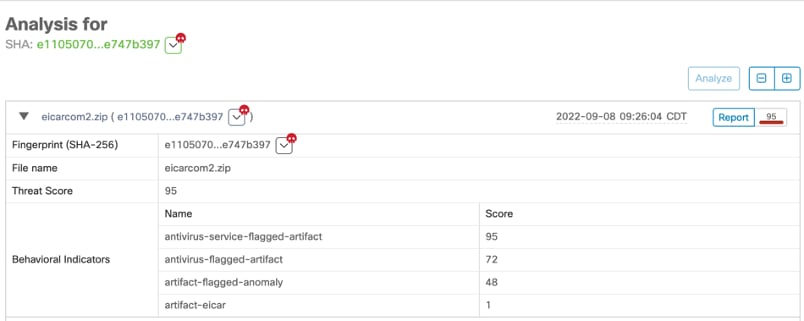

侵害されたマシンの例:

この場合、ファイルは以前にSecure Malware Analyticsに送信されているため、ファイル分析はすでに完了しています。次に例を示します。

注:この自動アクションはセキュリティ侵害とは無関係で、検出ごとに実行されます。

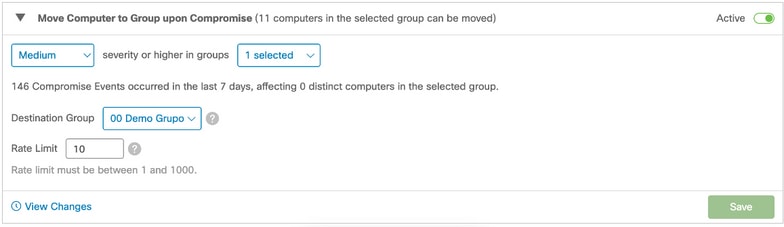

- [セキュリティ侵害の発生時にコンピュータをグループに移動する]:アクションがトリガーされたときに、コンピュータを現在のグループから別のグループに移動します。これにより、セキュリティ侵害を受けたコンピュータを、セキュリティ侵害を修復するためのスキャンとエンジンの設定がより厳しいポリシーを持つグループに移動できます。

この自動アクションをトリガーする条件:選択された重大度またはそれ以上のイベントが自動アクションをトリガーします。

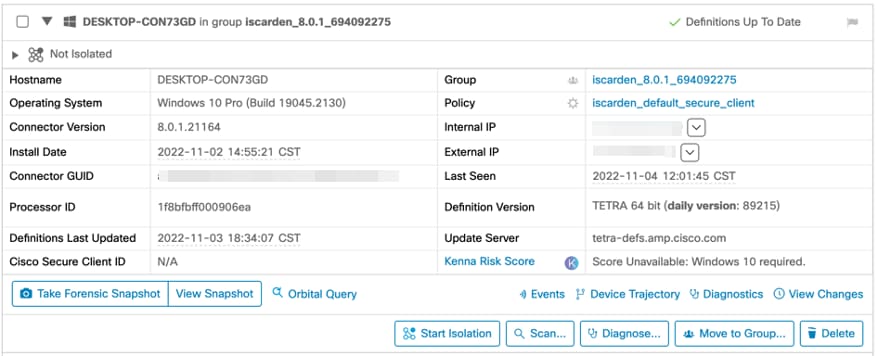

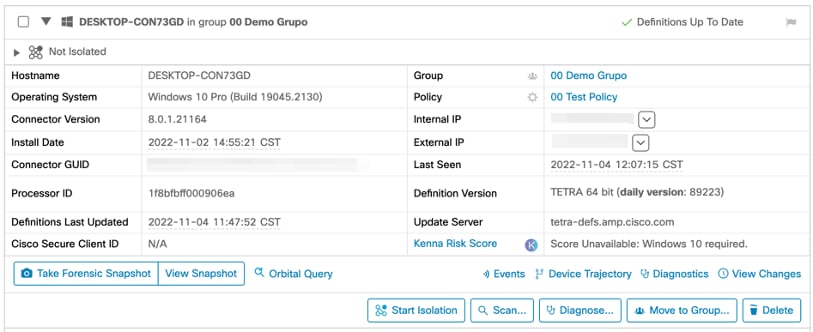

これは元のグループのコンピュータです:

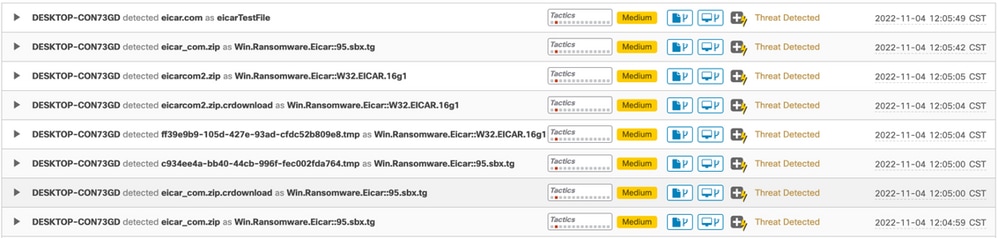

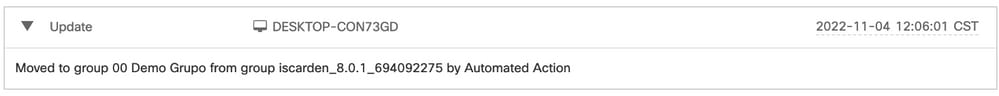

次に、セキュリティ侵害のイベントを示します。

これは自動化アクションのログです([Audit Log]タブから)。

コンピューターは、次の自動操作の設定で指定されたグループに移動されました:

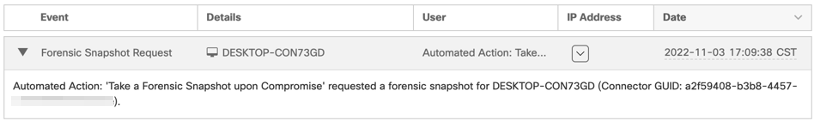

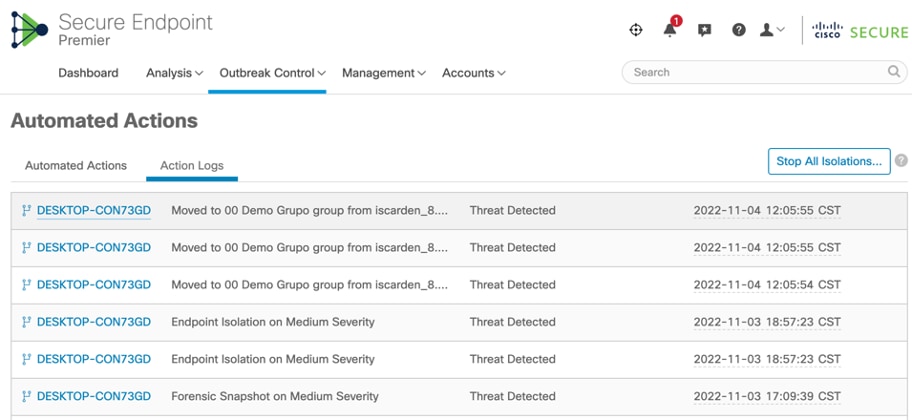

アクションログ

これは、[Automated Actions]タブの[Automated Action Logs]の完全なリストです。

関連情報

セキュアエンドポイントユーザガイド