概要

このドキュメントでは、Windowsコネクタのさまざまなタイプのスキャンについて説明します。

前提条件

このドキュメントの前提条件は次のとおりです。

- Windowsエンドポイント

- セキュアエンドポイント(CSE)バージョンv.8.0.1.21164以降

- セキュアエンドポイントコンソールへのアクセス

要件

このドキュメントに関する固有の要件はありません。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- セキュアなエンドポイントコンソール

- Windows 10エンドポイント

- セキュアエンドポイントバージョンv.8.0.1.21164

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

スキャンは、ポリシーがデバッグに設定されたラボ環境でテストされました。

インストール時のフラッシュスキャンは、コネクタのダウンロードによって有効になりました。

スキャンは、Secure Client GUIおよびスケジューラから実行されました。

フルスキャン

このログは、CSEグラフィックユーザインターフェイス(GUI)からフルスキャンが要求された場合に表示されます。

ユーザインターフェイスからのスキャン

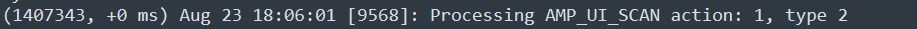

ユーザインターフェイスからのスキャン

ここで、ScanInitiatorプロセスがScanプロセスを開始します。

(1407343, +0 ms) Aug 23 18:06:01 [9568]: ScanInitiator::RequestScan: Attempting to start scan: dConnected: TRUE, FileName: , Options: 0, PID: 0, Type: 5

図に示すように、フルスキャンはGUIでトリガーされるスキャンのタイプであることがわかります。

次に、この特定のイベントに割り当てられた可変長の値であるセキュリティ識別子(SID)があり、このセキュリティ識別子はログ内のスキャンの追跡に役立ちます。

公開イベント

公開イベント

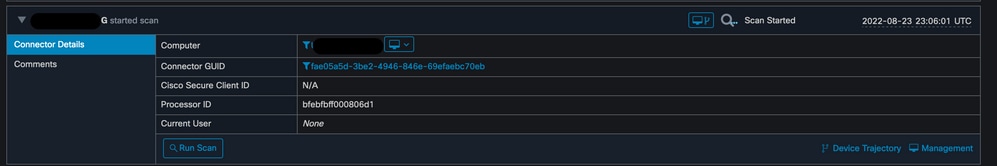

これをCSEコンソールからのイベントと照合できます。

コンソールイベント

コンソールイベント

次に、ログで次の内容を確認できます。

発行に成功しました

発行に成功しました

これは、イベントがCSEクラウドに正常に公開されたことを意味します。

次のアクションは、実際にスキャンを実行することです。

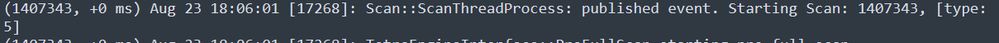

スキャン開始

スキャン開始

SIDは同じであるため、SID 1407343のストリームの下にあります。

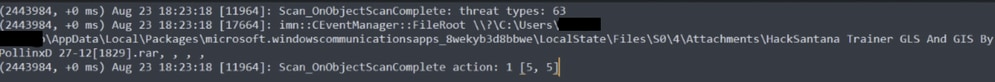

これらは、スキャン中に脅威が検出されたときにコネクタが実行する手順です。

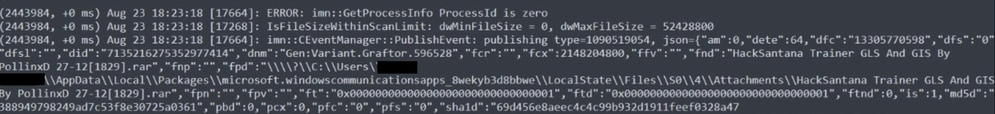

ステップ 1:コネクタは検出を引き起こしたファイルを示します。この例では、Hacksantana Trainer GLSによって引き起こされています。

検出されたファイル

検出されたファイル

ステップ 2:イベントは、脅威検出名と検出されたパスを使用してCSEコンソールに発行されます。

検出名

検出名

脅威イベントの公開

脅威イベントの公開

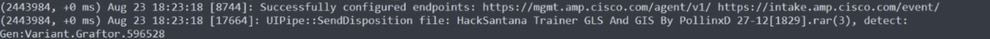

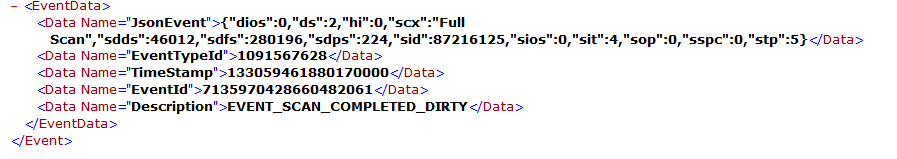

スキャンが完了したら、イベントビューアでスキャンの概要を確認できます。

イベント ビューア

イベント ビューア

フラッシュスキャン

フラッシュスキャンは短時間で実行でき、完了までに数秒から数分かかります。

この例では、スキャンがいつ開始されるかを確認できます。以前と同様に、SIDが指定されており、今回は値2458015が指定されています。

フラッシュスキャンの開始

フラッシュスキャンの開始

次のアクションは、イベントをCSEクラウドに公開することです。

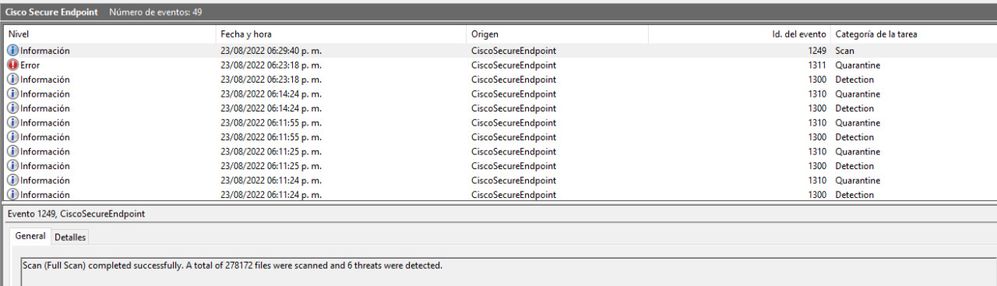

スキャンが完了すると、イベントがクラウドに公開されます。

スキャン終了パブリッシュ

スキャン終了パブリッシュ

イベントはWindowsイベントビューアで確認できます。ご覧のように、情報はログに表示される情報と同じです。

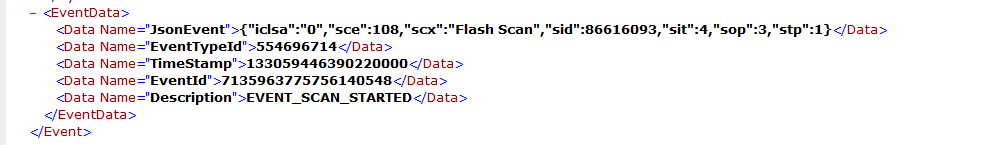

JSONイベント

JSONイベント

スケジュール済みスキャン

スケジュール設定されたスキャンについては、一連の側面に注意する必要があります。

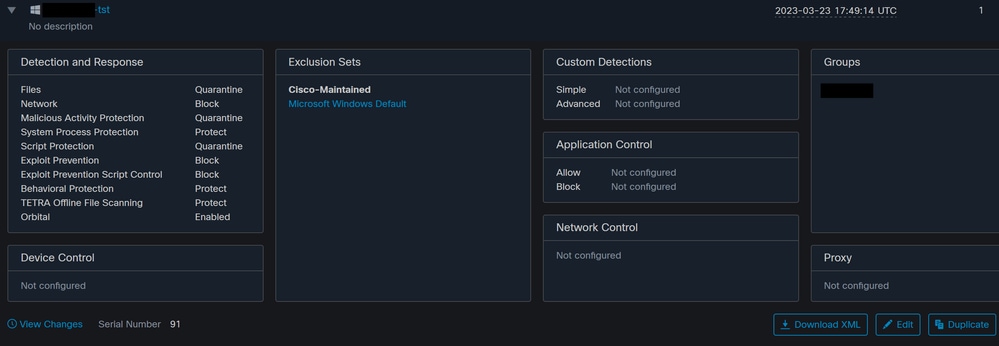

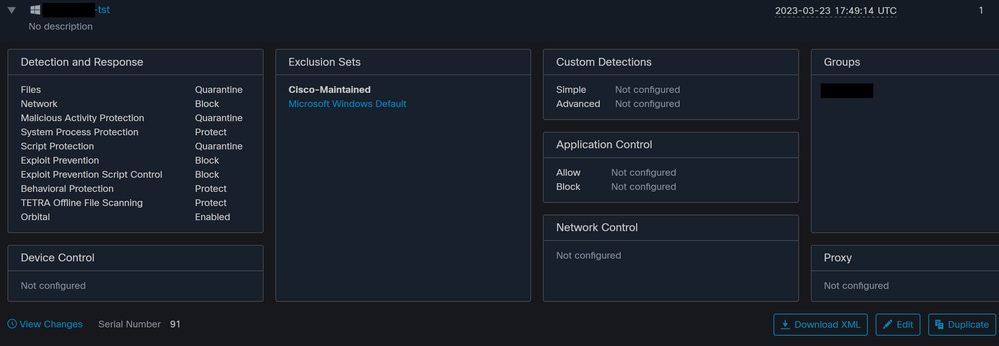

スキャンがスケジュールされると、シリアル番号が変更されます。

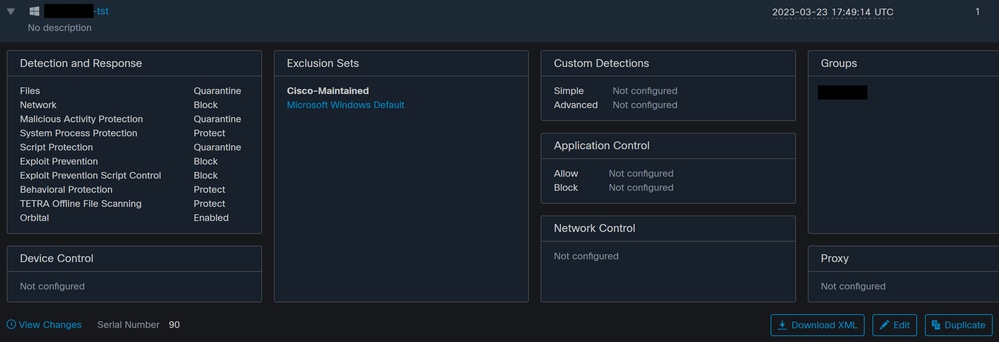

ここでは、テストポリシーにスケジュールされたスキャンはありません。

ポリシーのシリアル番号

ポリシーのシリアル番号

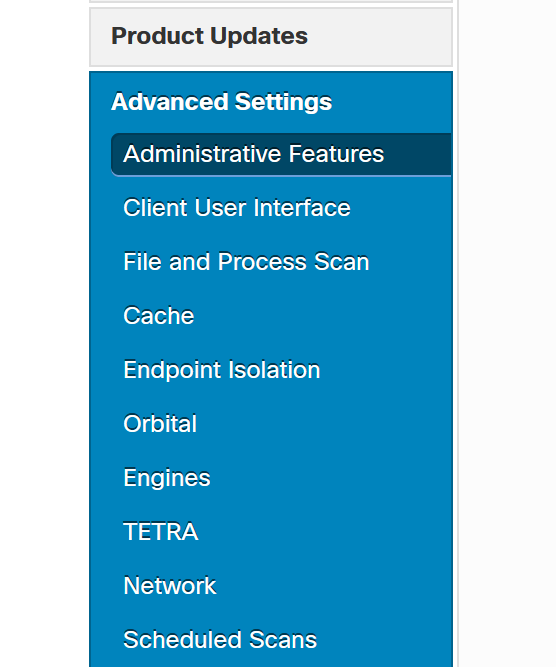

スキャンをスケジュールする場合は、[編集]をクリックします。

移動先 Advanced Settings > Scheduled Scans.

高度な設定

高度な設定

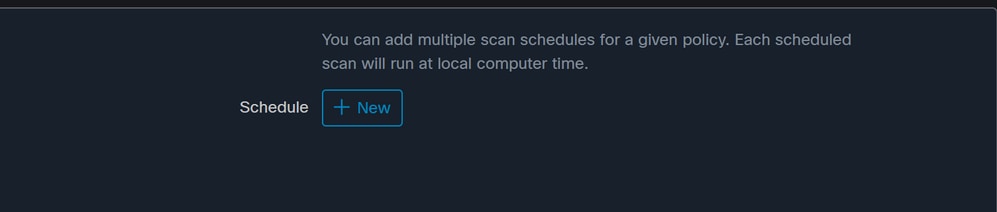

[New] をクリックします。

新しいスキャン構成

新しいスキャン構成

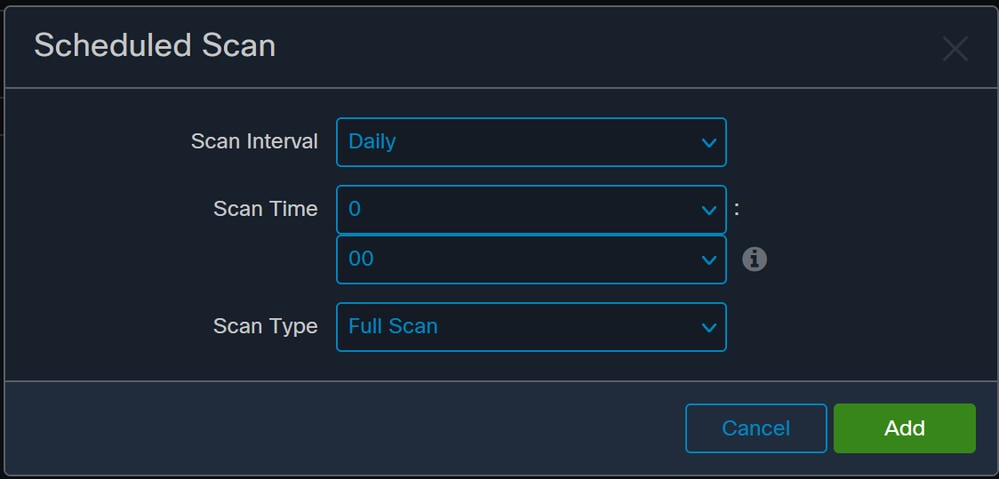

次のオプションがあります。

スキャンを設定したら、Addをクリックします。

スケジュールされたスキャンの構成

スケジュールされたスキャンの構成

ポリシーの変更を保存すると、変更を確認するポップアップが表示されます。

ポップアップ

ポップアップ

シリアル番号の変更

シリアル番号の変更

シリアル番号の変更

シリアル番号の変更

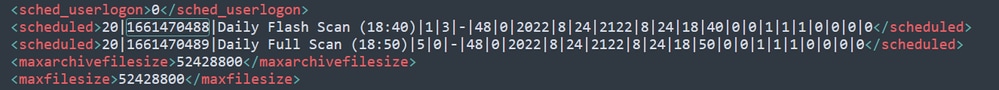

スキャンはポリシーで設定します。この例では、フラッシュスキャンとフルスキャンの2つのスキャンが設定されています。

ポリシーXML

ポリシーXML

HistoryDBのスケジューラに追加されます。<scheduled>タグの横の文字は、スキャンを識別するプロセスID(PID)です。

プロセス ID

プロセス ID

図に示すように、それはキューに入れられます。

キューにスキャン

キューにスキャン

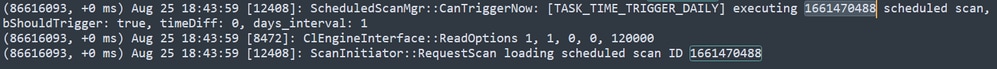

ログでスキャンを検索し、スキャンを今すぐ実行できるかどうかを確認できます。可能な場合は、スキャンが実行されます。

スキャンは実行可能

スキャンは実行可能

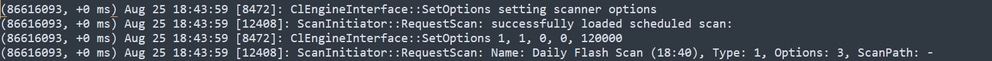

スキャンのオプションがロードされ、ScanInitiatorプロセスがスキャンの開始を要求していることを確認できます。

次に、プロセスScan::ScanThreadProcessがスキャンを開始します。

前のイベントと同様に、CSEクラウドで公開する必要があります。ログからスキャンのタイプがわかります。この場合はFlashです。

スケジュールされたスキャンの発行イベント

スケジュールされたスキャンの発行イベント

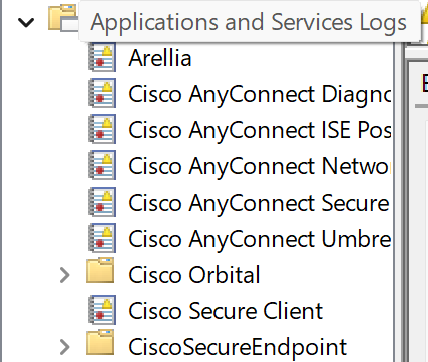

次の場所に移動できます。 Event Viewer > App and Services Registries.

アプリケーションとサービスのログ

アプリケーションとサービスのログ

Cisco Secureエンドポイントを検索し、クラウドとイベントを開きます。各タブには異なるビューが表示されます。

イベント:

イベントビュー

イベントビュー

クラウド:

クラウドビュー

クラウドビュー

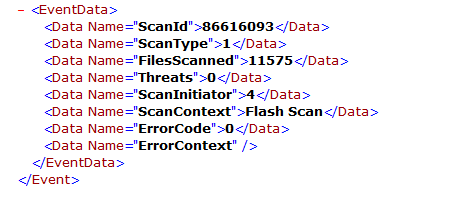

スキャンが完了すると、クラウドに公開されたイベントを確認できます。

スキャン終了パブリッシュ

スキャン終了パブリッシュ

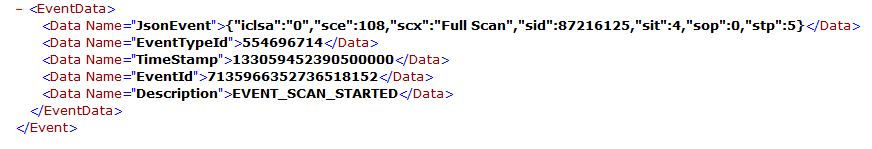

スケジュールされたフルスキャン

図に示すように、Windowsイベントビューアに「Event Scan Started」と表示されます。

完了したら、パブリッシュされたイベントを比較できます。

これは、Windowsのイベントビューアで確認できます。

イベント ビューア

イベント ビューア

その他のスキャン

カスタムスキャンまたはルートキットスキャンの場合、主な違いは、イベントビューアまたはログのスキャンタイプです。

トラブルシュート

スケジュールスキャンが実行されない場合:

- スキャンが実行される時間までにエンドポイントが使用可能であることを確認します。

- スキャンがポリシーでスケジュールされていることを確認します。表示されない場合は、ポリシー同期をトリガーします。