概要

このドキュメントでは、Cisco Secure Firewallデバイスでのリンクフェールオーバー時のIKEv2暗号マップバックアップピアの機能について説明します。

前提条件

・適応型セキュリティアプライアンスバージョン9.14(1)以降

・ Firewall Threat Defenseバージョン6.6以降

・ Firewall Management Centerバージョン6.6以降

・ Firewall Device Managerバージョン6.6 - 7.0(API経由)または7.1+(GUI経由)

要件

次の項目に関する知識があることが推奨されます。

・ IKEv2サイト間暗号化マップの基本的な知識

・ VPNエンドポイント間の基本的なアンダーレイ接続

・ IPサービスレベル契約(SLA)機能に関する基本的な知識

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアバージョンとハードウェアのバージョンに基づくものです。

・ 2台のCisco ASAvデバイスバージョン9.16(2)

・ 3台のCisco IOS®ルータバージョン15.9(3)M4

・ 2台のUbuntu Hostsバージョン20.04

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

理論

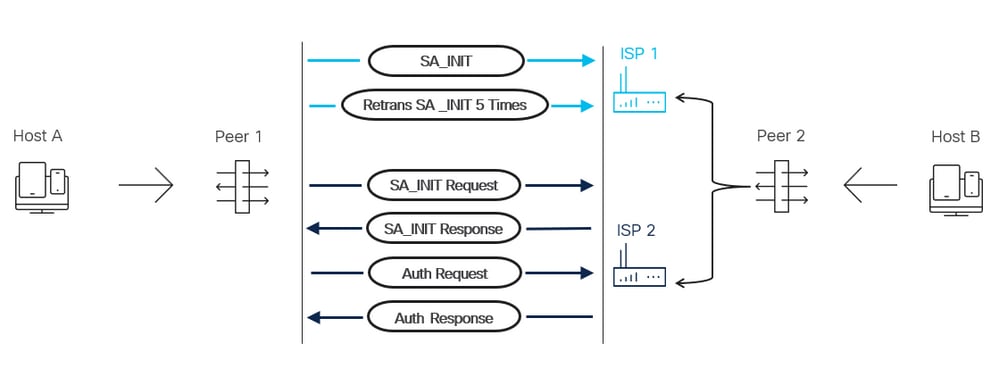

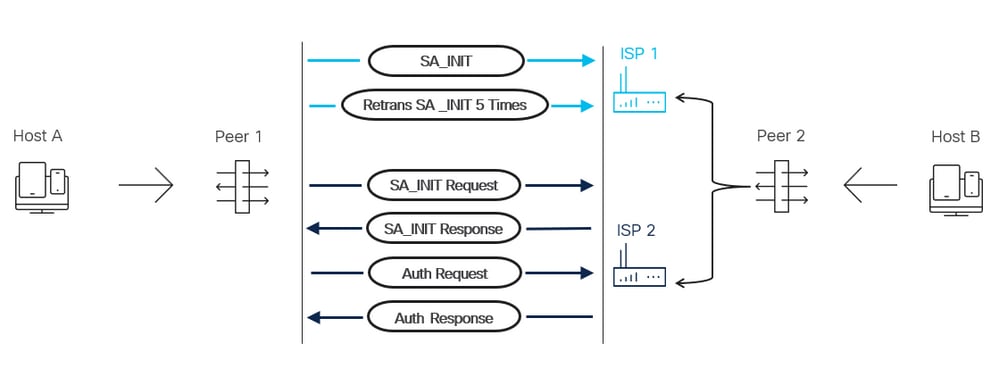

IKEv2ピアトラバーサルは、IKEv2マルチピアトポロジの応答側ではサポートされません。たとえば、Peer 1とPeer 2というトポロジに2つのVPNエンドポイントがあるとします。ピア2には2つのISPインターフェイスがあり、ピア1には1つのISPインターフェイスがあります。ISPのフェールオーバーが発生した場合、パスを監視する設定が行われていれば、ピア2はセカンダリISPインターフェイスでIKEを開始します。ピア1は、ピア2のISPフェールオーバーに対応するために、暗号マップにリストされているバックアップピアを使用するために自動的にIPアドレスを通過しません。トラフィックがピア1から開始されるまで、接続は失敗します。ピア1がクリプトACLに基づいてトラフィックを開始すると、プライマリISPパスを介して通信を試み、そのパスが再送信によるデッドと宣言されるまで通信を試みます。このプロセスには約2分かかります。プライマリピアが非アクティブであると宣言されると、ピア1はリストされたバックアップピアとの接続を開始し、接続が確立されます。プライマリISPパスが再び使用可能になり、ピア2がプライマリISPインターフェイスに切り替わると、ピア1は対象トラフィックを生成する必要があります。このプロセスにより、ピア1はクリプトマップにリストされているプライマリピアとの接続を開始し、通常どおりIKE接続を確立できます。

操作の順序

1. VPNピア2 SLAがパス障害を検出する。

2. VPNピア2には、VPNピア1に到達するために使用されるパスを変更するためのルーティングテーブル更新があり、これによりIKE IDが変更されます。

3.ホストAがホストBを宛先とするトラフィックを継続的に開始する。

4. VPNピア1は、5回再送されるまで、VPNピア2のプライマリISPインターフェイスとのIKE接続を確立しようとします。

5. VPN Peer 1は、ピアがデッドであると宣言し、VPN Peer 2のセカンダリISPインターフェイスであるクリプトマップ内のセカンダリピアに移動します。この接続は正常に確立されます。

ネットワーク図

設定例

VPNピア2

Interfaces:

interface GigabitEthernet0/0

nameif PRIMARY-ISP

security-level 0

ip address 203.0.113.1 255.255.255.0

interface GigabitEthernet0/1

nameif BACKUP-ISP

security-level 0

ip address 198.51.100.1 255.255.255.0

interface GigabitEthernet0/2

nameif inside

security-level 100

ip address 192.168.10.2 255.255.255.00

SLAとルーティング:

sla monitor 500

type echo protocol ipIcmpEcho 209.165.200.226 interface PRIMARY-ISP

num-packets 3

frequency 5

sla monitor schedule 500 life forever start-time now

track 1 rtr 500 reachability

route PRIMARY-ISP 0.0.0.0 0.0.0.0 203.0.113.2 1 track 1

route BACKUP-ISP 0.0.0.0 0.0.0.0 198.51.100.2 254

CRYPTO:

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 21

prf sha256

lifetime seconds 86400

crypto ikev2 enable PRIMARY-ISP

crypto ikev2 enable BACKUP-ISP

crypto ipsec ikev2 ipsec-proposal PROPOSAL

protocol esp encryption aes-256

protocol esp integrity sha-256

crypto map MAP 1 match address CRYPTO

crypto map MAP 1 set peer 192.0.2.1

crypto map MAP 1 set ikev2 ipsec-proposal PROPOSAL

crypto map MAP interface PRIMARY-ISP

crypto map MAP interface BACKUP-ISP

トンネルグループ:

tunnel-group 192.0.2.1 type ipsec-l2l

tunnel-group 192.0.2.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

アクセスリスト:

access-list CRYPTO line 1 extended permit ip 192.168.10.0 255.255.255.0 10.10.10.0 255.255.255.0

VPNピア1

Interfaces:

interface GigabitEthernet0/0

nameif OUTSIDE

security-level 0

ip address 192.0.2.1 255.255.255.0

interface GigabitEthernet0/1

nameif INSIDE

security-level 100

ip address 10.10.10.2 255.255.255.0

ルーティング:

route OUTSIDE 0.0.0.0 0.0.0.0 192.0.2.2

CRYPTO:

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 21

prf sha256

lifetime seconds 86400

crypto ikev2 enable OUTSIDE

crypto ipsec ikev2 ipsec-proposal PROPOSAL

protocol esp encryption aes-256

protocol esp integrity sha-256

crypto map MAP-2 1 match address CRYPTO-2

crypto map MAP-2 1 set peer 203.0.113.1 198.51.100.1

crypto map MAP-2 1 set ikev2 ipsec-proposal PROPOSAL

crypto map MAP-2 interface OUTSIDE

トンネルグループ:

tunnel-group 203.0.113.1 type ipsec-l2l

tunnel-group 203.0.113.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

tunnel-group 198.51.100.1 type ipsec-l2l

tunnel-group 198.51.100.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

アクセスリスト:

access-list CRYPTO-2 line 1 extended permit ip 10.10.10.0 255.255.255.0 192.168.10.0 255.255.255.0

プライマリ ISP

インターフェイス:

GigabitEthernet0/0 203.0.113.2 255.255.255.0

GigabitEthernet0/1 209.165.200.225 255.255.255.224

バックアップISP

インターフェイス:

GigabitEthernet0/0 198.51.100.2 255.255.255.0

GigabitEthernet0/1 209.165.202.130 255.255.255.224

ISP

インターフェイス:

GigabitEthernet0/0 209.165.202.129 255.255.255.224

GigabitEthernet0/1 209.165.200.226 255.255.255.224

ホスト

ホスト2:

192.168.10.1 255.255.255.0 dev ens2

ホスト1:

10.10.10.1 255.255.255.0 dev ens2

設定の目的

この実習では、VPNピア2がプライマリISPのG0/1インターフェイスの到達可能性を照会します。このクエリは、SLAモニタリングを介してICMPで実行されます。SLA設定はトラックに結び付けられ、次にプライマリISPルートに結び付けられます。このルートがSLA到達可能性の障害によって使用できなくなった場合、バックアップISPルートは自動的にアクティブになります。つまり、VPNピア2からのIKEネゴシエーションが、IPアドレス198.51.100.1のBACKUP-ISPインターフェイスから開始されます。VPNピア1側で、198.51.100.1アドレスがクリプトマップにセカンダリピアとしてリストされます。VPNピア1は、クリプトマップ内のプライマリピアへのクリプトACLトラフィックを開始する必要があります。次に、クリプトマップ内のセカンダリピアが使用される前に、ピアが再送信によって非アクティブであることを宣言します。

確認

このセクションを使用して、設定が意図したとおりに機能することを確認します

SLAが障害を検出する前:

VPN-PEER-2# show track

Track 1

Response Time Reporter 500 reachability

Reachability is Up

12 changes, last change 05:51:34

Latest operation return code: OK

Latest RTT (millisecs) 7

Tracked by:

STATIC-IP-ROUTING 0

VPN-PEER-2# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF

Gateway of last resort is 203.0.113.2 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 203.0.113.2, PRIMARY-ISP

C 192.168.10.0 255.255.255.0 is directly connected, inside

L 192.168.10.2 255.255.255.255 is directly connected, inside

C 198.51.100.0 255.255.255.0 is directly connected, BACKUP-ISP

L 198.51.100.1 255.255.255.255 is directly connected, BACKUP-ISP

C 203.0.113.0 255.255.255.0 is directly connected, PRIMARY-ISP

L 203.0.113.1 255.255.255.255 is directly connected, PRIMARY-ISP

VPN-PEER-2# show crypto ikev2 sa

IKEv2 SAs:

Session-id:75, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

160993547 203.0.113.1/500 192.0.2.1/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/21202 sec

Child sa: local selector 192.168.10.0/0 - 192.168.10.255/65535

remote selector 10.10.10.0/0 - 10.10.10.255/65535

ESP spi in/out: 0x30138366/0x7405d4a0

VPN-PEER-1# show crypto ikev2 sa

IKEv2 SAs:

Session-id:75, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

168559091 192.0.2.1/500 203.0.113.1/500 READY RESPONDER

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/21386 sec

Child sa: local selector 10.10.10.0/0 - 10.10.10.255/65535

remote selector 192.168.10.0/0 - 192.168.10.255/65535

ESP spi in/out: 0x7405d4a0/0x30138366

SLAが障害を検出した後:

VPN-PEER-2# show track 1

Track 1

Response Time Reporter 500 reachability

Reachability is Down

13 changes, last change 00:05:23

Latest operation return code: Timeout

Tracked by:

STATIC-IP-ROUTING 0

VPN-PEER-2# show route

S* 0.0.0.0 0.0.0.0 [254/0] via 198.51.100.2, BACKUP-ISP

VPN-PEER-2# show crypto ikev2 sa

There are no IKEv2 SAs

注意:IKEは、ホストAがホストB宛てのトラフィックを開始するまでダウンしたままになります。VPNピア1は、暗号マップ「dead」でプライマリピアを宣言し、バックアップピアのIPアドレスに移動します。

VPN-PEER-1# show crypto ikev2 sa

IKEv2 SAs:

Session-id:79, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

178593183 192.0.2.1/500 198.51.100.1/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/232 sec

Child sa: local selector 10.10.10.0/0 - 10.10.10.255/65535

remote selector 192.168.10.0/0 - 192.168.10.255/65535

ESP spi in/out: 0x695d6bf0/0xbefc13c

注:VPNピア1は、クリプトマップ「dead」内のプライマリピアを宣言し、バックアップピアのIPアドレスへの接続を開始します。

トラブルシュート

Debug crypto ikev2 platform 255

Debug crypto ikev2 protocol 255

Debug crypto ispec 255

Debug sla monitor error #

Debug sla monitor trace

フィードバック

フィードバック