Firepower 4100でのFTDマルチインスタンスハイアベイラビリティの設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、FTDコンテナインスタンス(マルチインスタンス)でフェールオーバーを設定する方法について説明します。

前提条件

要件

Firepower Management Center(FMC)およびファイアウォール脅威対策に関する知識があることが推奨されます。

使用するコンポーネント

Cisco Firepower Management Center(FMC)仮想7.2.5

Cisco Firepower 4145 NGFWアプライアンス(FTD)7.2.5

Firepower eXtensibleオペレーティングシステム(FXOS)2.12(0.498)

Windows 10

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

FTDマルチインスタンスを導入する前に、それがシステムのパフォーマンスに与える影響を理解し、それに応じて計画を立てることが重要です。最適な導入と設定を行うには、必ずシスコの公式文書を参照するか、シスコの技術担当者に相談してください。

背景説明

マルチインスタンスは、ASAマルチコンテキストモードに似たFirepower Threat Defense(FTD)の機能です。これにより、単一のハードウェア上でFTDの複数の個別コンテナインスタンスを実行できます。各コンテナインスタンスでは、リソースの分離、構成管理、リロードの分離、ソフトウェアのアップデートの分離、脅威防御機能の完全なサポートが可能です。これは、部門やプロジェクトごとに異なるセキュリティポリシーを必要とするが、複数の個別のハードウェアアプライアンスに投資したくない組織に特に役立ちます。マルチインスタンス機能は現在、FTD 6.4以降を実行するFirepower 3100、4100、4200、および9300シリーズのセキュリティアプライアンスでサポートされています。

このドキュメントでは、最大14のコンテナインスタンスをサポートするFirepower4145を使用します。Firepowerアプライアンスでサポートされる最大インスタンス数については、「モデルあたりのコンテナインスタンスおよびリソースの最大数」を参照してください。

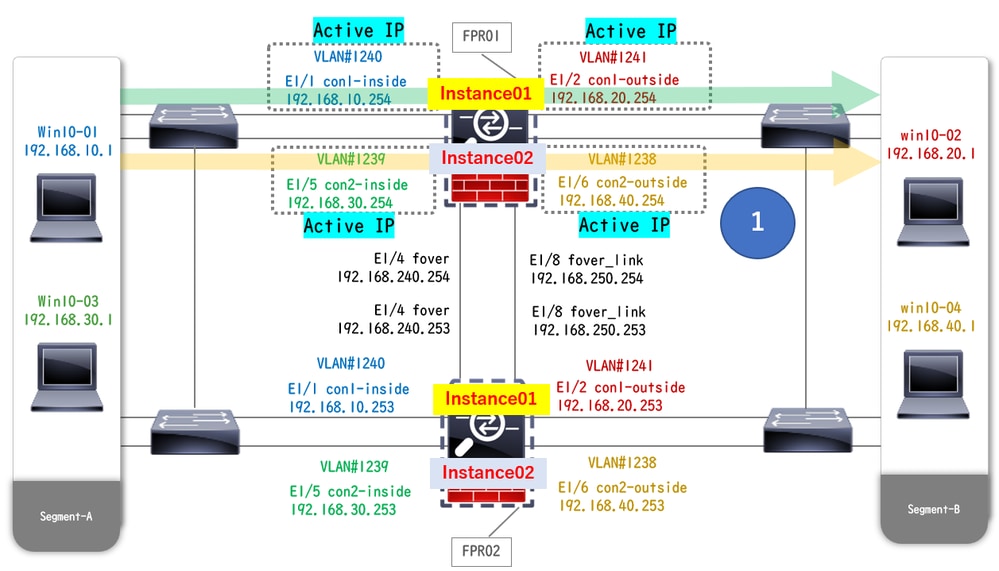

ネットワーク図

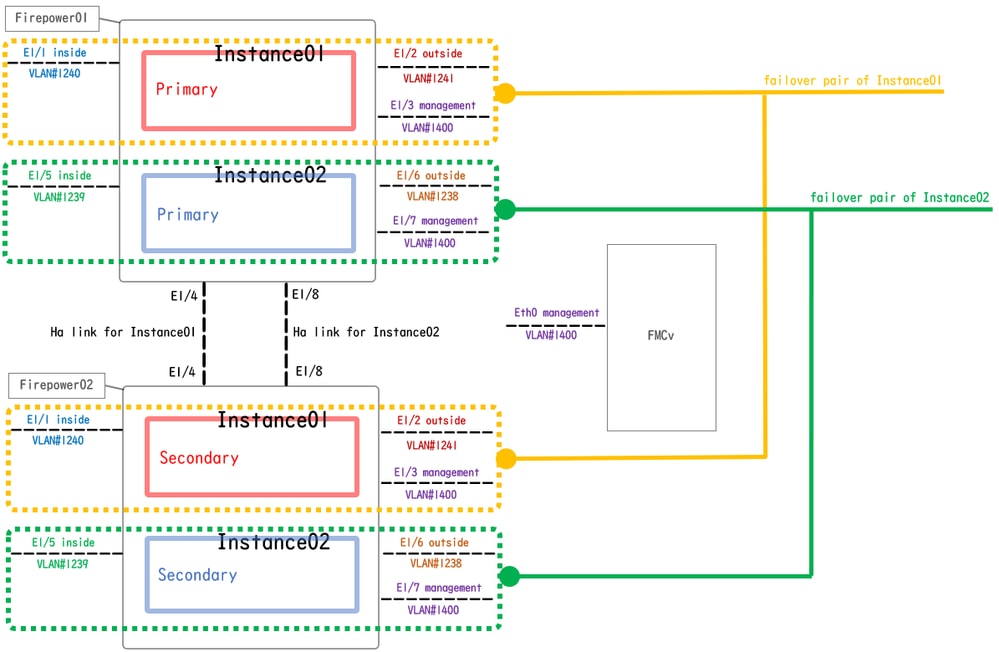

このドキュメントでは、この図でマルチインスタンスのHAの設定と検証を紹介します。

論理構成図

論理構成図

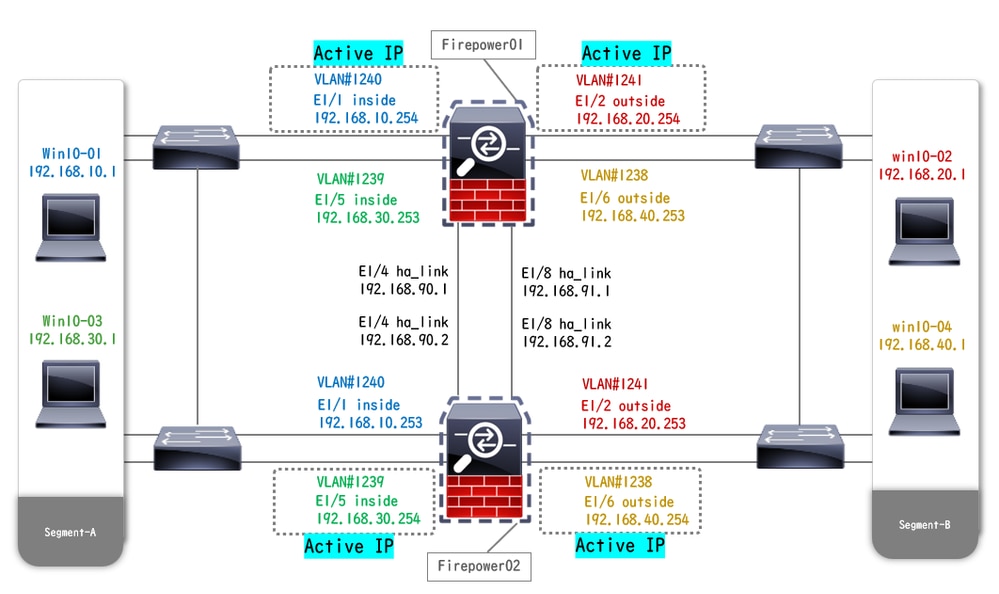

物理構成図

物理構成図

コンフィギュレーション

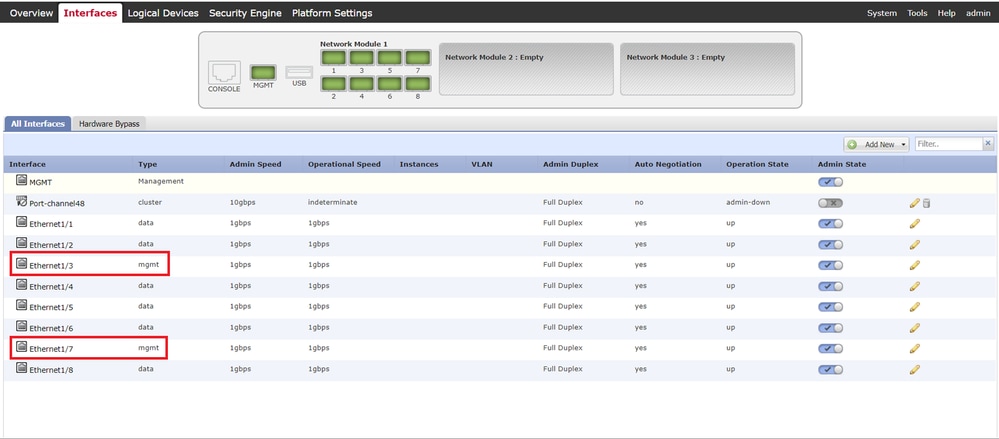

ステップ 1:インターフェイスの事前設定

a. FCMでインターフェイスに移動します。管理インターフェイスを2つ設定します。この例では、Ethernet1/3とEthernet1/7です。

インターフェイスの事前設定

インターフェイスの事前設定

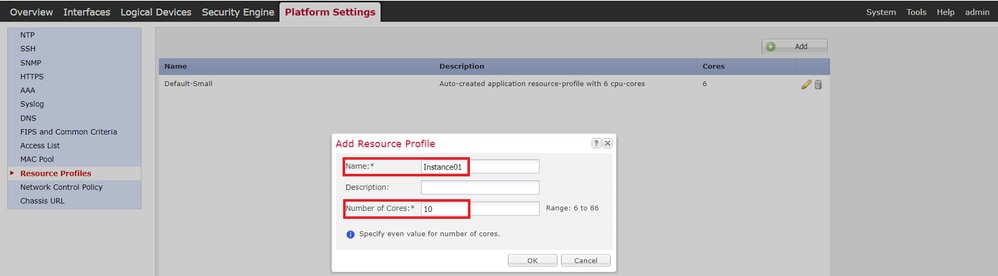

ステップ 2:コンテナインスタンスに2つのリソースプロファイルを追加します。

a. FCMで、Platform Settings > Resource Profiles > Add の順に移動します。1番目のリソースプロファイルを設定します。

この例では、

・名前:Instance01

・コア数:10

注:コンテナインスタンスペアのHAでは、同じリソースプロファイル属性を使用する必要があります。

プロファイルの名前を1 ~ 64文字に設定します。このプロファイルを追加した後は、このプロファイルの名前を変更できないことに注意してください。

プロファイルのコア数を6から最大の間で設定します。

1番目のリソースプロファイルの追加

1番目のリソースプロファイルの追加

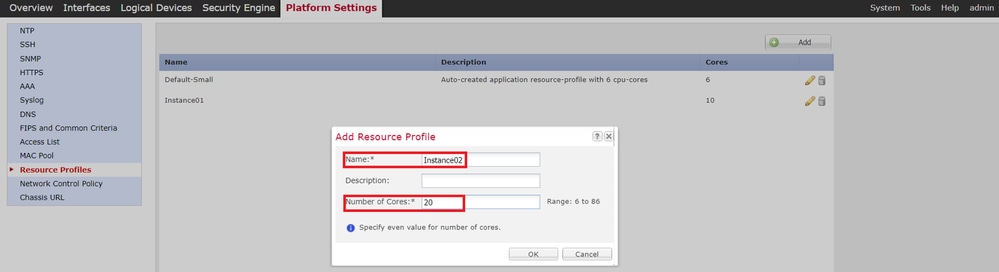

b.ステップ2のa.を繰り返して、2番目のリソースプロファイルを設定します。

この例では、

・名前:Instance02

・コア数:20

2番目のリソースプロファイルの追加

2番目のリソースプロファイルの追加

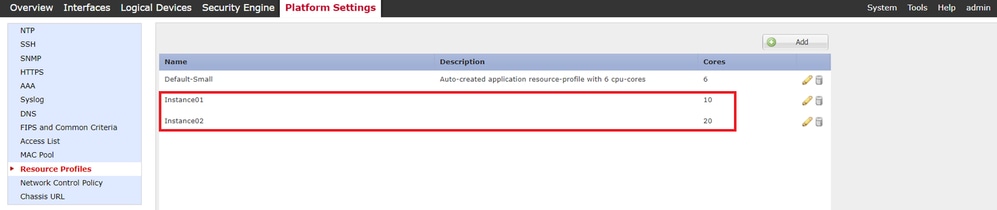

c. 2つのリソースプロファイルが正常に追加されたことを確認します。

リソースプロファイルの確認

リソースプロファイルの確認

ステップ3:(オプション)コンテナインスタンスインターフェイスの仮想MACアドレスのMACプールプレフィックスを追加します。

アクティブ/スタンバイインターフェイスの仮想MACアドレスは手動で設定できます。マルチインスタンス機能に対して仮想MACアドレスが設定されていない(または設定されていない)場合、シャーシはインスタンスインターフェイスに対してMACアドレスを自動的に生成し、各インスタンスの共有インターフェイスが一意のMACアドレスを使用することを保証します。

MACアドレスの詳細については、「MACプールプレフィックスの追加とコンテナインスタンスインターフェイスのMACアドレスの表示」を確認してください。

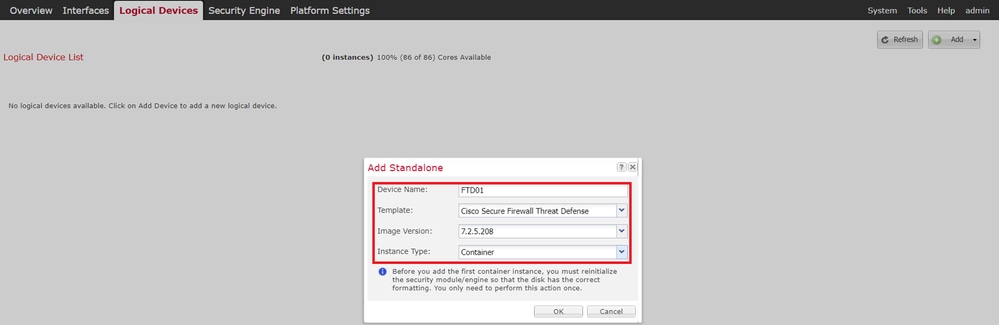

ステップ 4:スタンドアロンインスタンスを追加する

a. Logical Devices > Add Standaloneの順に移動します。第1インスタンスを設定します。

この例では、

・デバイス名:FTD01

・インスタンスタイプ:コンテナ

注:コンテナアプリケーションを導入する唯一の方法は、インスタンスタイプをコンテナに設定したアプリケーションインスタンスを事前導入することです。 Containerを選択したことを確認します。

論理デバイスを追加した後でこの名前を変更することはできません。

インスタンスの追加

インスタンスの追加

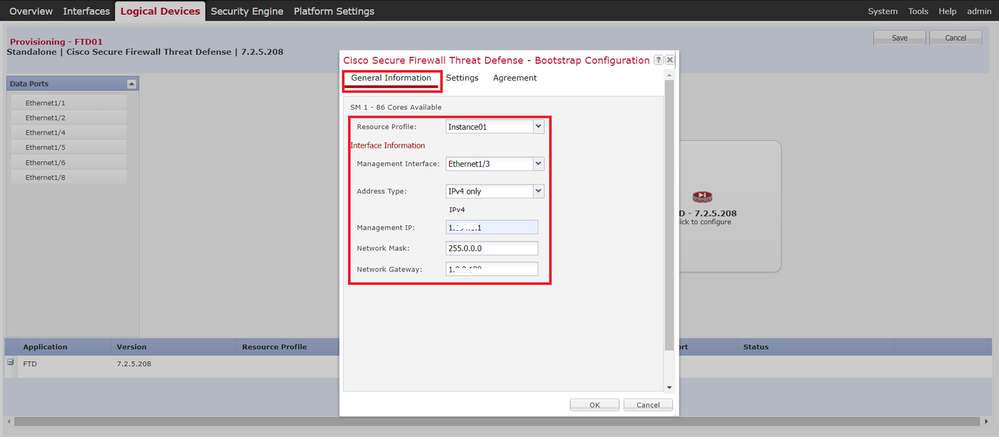

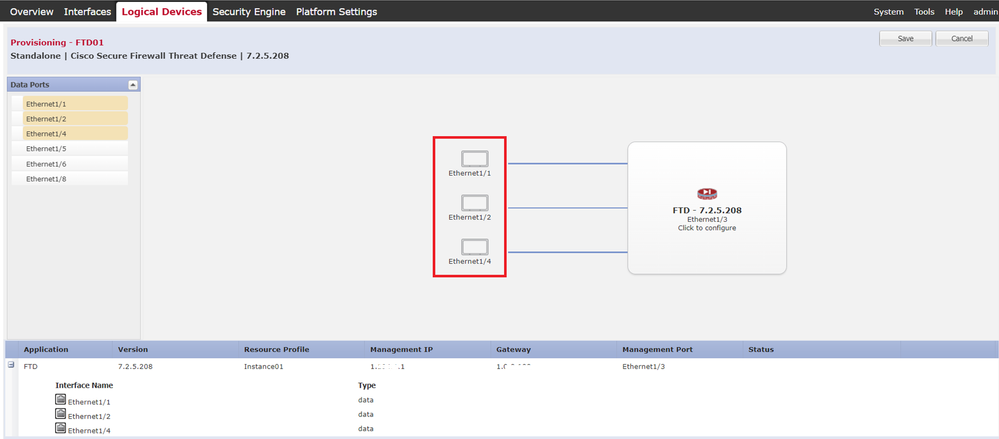

ステップ 5:インターフェイスの設定

a. Instance01のリソースプロファイル、管理インターフェイス、管理IPを設定します。

この例では、

・リソースプロファイル:Instance01

・管理インターフェイス:Ethernet1/3

・ManagementIP : x.x.1.1

プロファイル/管理インターフェイス/管理IPの設定

プロファイル/管理インターフェイス/管理IPの設定

b.データインターフェイスを設定します。

この例では、

・Ethernet1/1(内部で使用)

・Ethernet1/2(外部に使用)

・Ethernet1/4(HAリンクに使用)

データインターフェイスの設定

データインターフェイスの設定

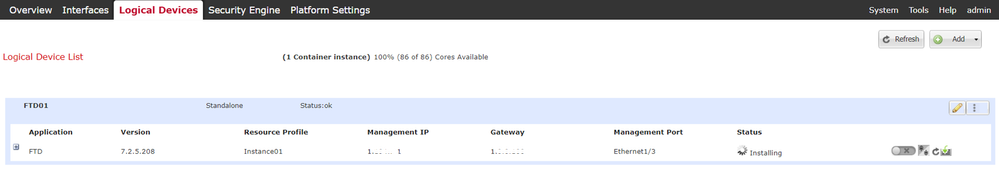

c. Logical Devicesに移動します。インスタンスのブートアップを待機しています。

Instance01のステータスの確認

Instance01のステータスの確認

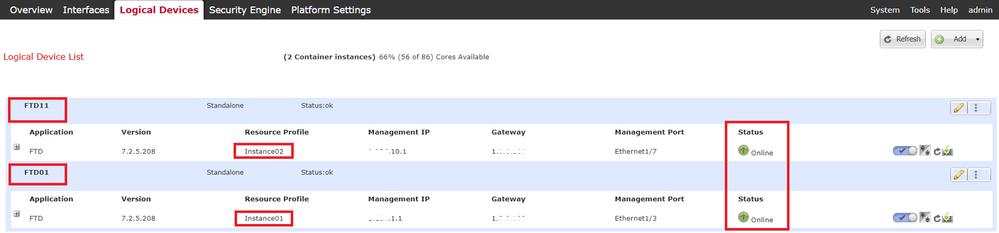

d.手順4.aと手順5.a ~ cのa.を繰り返して2つ目のインスタンスを追加し、そのインスタンスの詳細を設定します。

この例では、

・ デバイス名:FTD11

・ インスタンスタイプ:コンテナ

・ リソースプロファイル:Instance02

・ 管理インターフェイス:Ethernet1/7

・ManagementIP : x.x.10.1

・Ethernet1/5 =内部

・Ethernet1/6 =外部

・Ethernet1/8 = HAリンク

e. FCMで2つのインスタンスがオンライン状態であることを確認します。

プライマリデバイスのインスタンスステータスの確認

プライマリデバイスのインスタンスステータスの確認

f.(オプション) scope ssa、 scope slot 1、および show app-Instanceコマンドを実行し、2つのインスタンスがFirepower CLIでオンラインステータスであることを確認します。

FPR4145-ASA-K9# scope ssa

FPR4145-ASA-K9 /ssa # scope slot 1

FPR4145-ASA-K9 /ssa/slot # show app-Instance

Application Instance:

App Name Identifier Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd FTD01 Enabled Online 7.2.5 208 7.2.5 208 Container No Instance01 Not Applicable None --> FTD01 Instance is Online

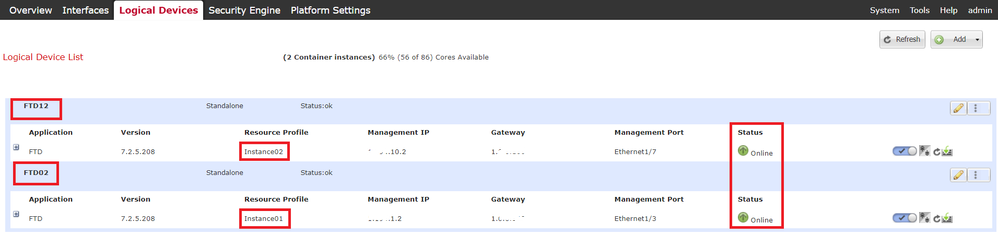

ftd FTD11 Enabled Online 7.2.5 208 7.2.5 208 Container No Instance02 Not Applicable None --> FTD11 Instance is Onlineg.セカンダリデバイスでも同じ操作を行います。 2つのインスタンスがオンライン状態であることを確認します。

セカンダリデバイスのインスタンスステータスの確認

セカンダリデバイスのインスタンスステータスの確認

手順 6:各インスタンスにハイアベイラビリティペアを追加します。

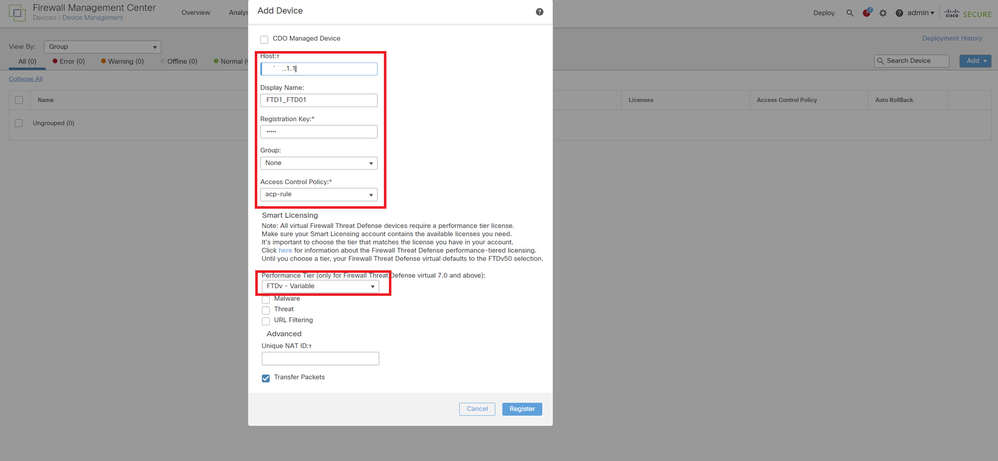

A. FMCで、Devices > Add Deviceの順に選択します。FMCにすべてのインスタンスを追加します。

この例では、

・FTD1のInstance01の表示名:FTD1_FTD01

・FTD1のInstance02の表示名:FTD1_FTD11

・FTD2のInstance01の表示名:FTD2_FTD02

・FTD2のInstance02の表示名:FTD2_FTD12

次の図にFTD1_FTD01の設定を示します。

FMCへのFTDインスタンスの追加

FMCへのFTDインスタンスの追加

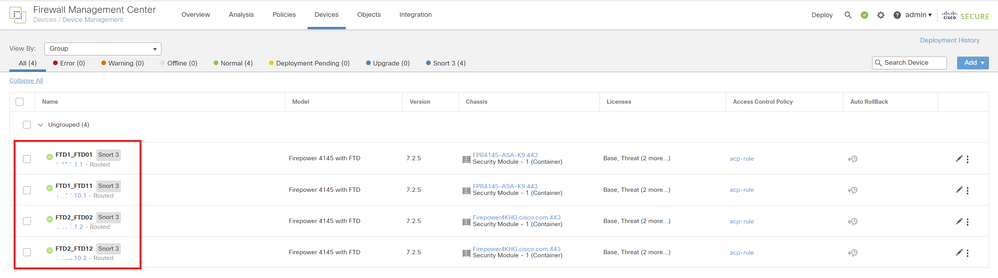

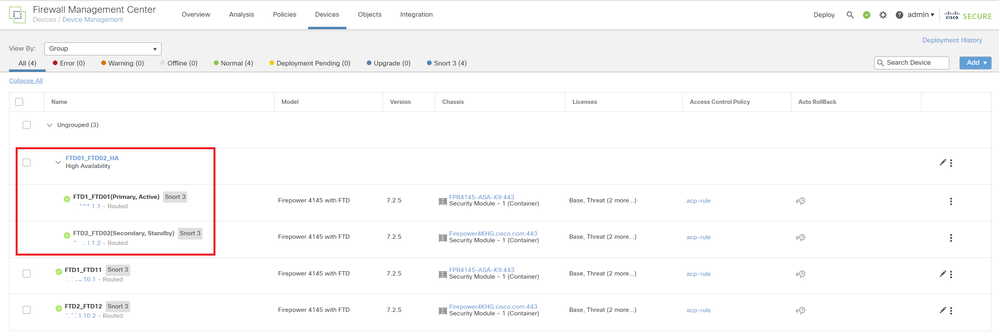

b.すべてのインスタンスが正常であることを確認します。

FMCでのインスタンスステータスの確認

FMCでのインスタンスステータスの確認

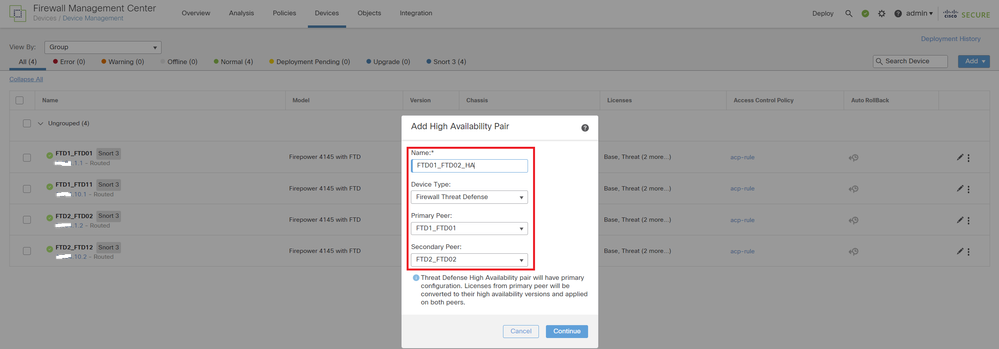

c. Devices > Add High Availabilityの順に移動します。1番目のフェールオーバーペアを設定します。

この例では、

・名称:FTD01_FTD02_HA

・プライマリピア:FTD1_FTD01

・セカンダリピア:FTD2_FTD02

注:必ず正しいユニットをプライマリユニットとして選択してください。

最初のフェールオーバーペアの追加

最初のフェールオーバーペアの追加

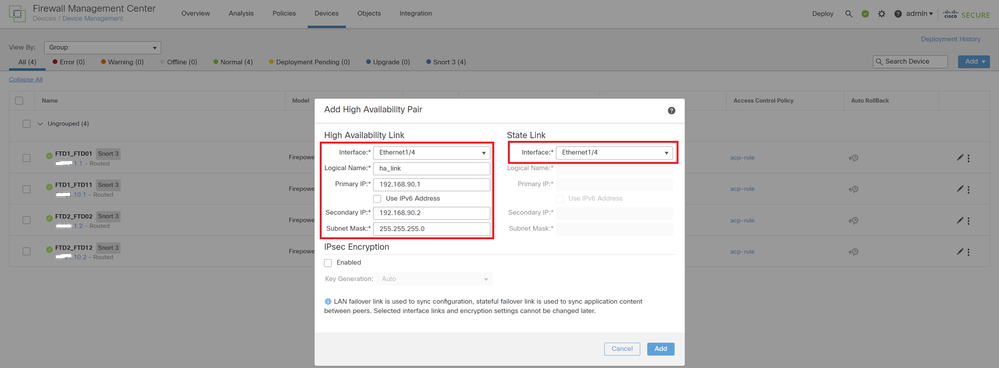

d. 1番目のフェールオーバーペアのフェールオーバーリンクのIPを設定します。

この例では、

・ハイアベイラビリティリンク:Ethernet1/4

・ステートリンク:Ethernet1/4

・プライマリIP:192.168.90.1/24

・セカンダリIP:192.168.90.2/24

1番目のフェールオーバーペアのHAインターフェイスとIPの設定

1番目のフェールオーバーペアのHAインターフェイスとIPの設定

e.フェールオーバーのステータスの確認

・FTD1_FTD01:プライマリ、アクティブ

・FTD2_FTD02:セカンダリ、スタンバイ

最初のフェールオーバーペアのステータスの確認

最初のフェールオーバーペアのステータスの確認

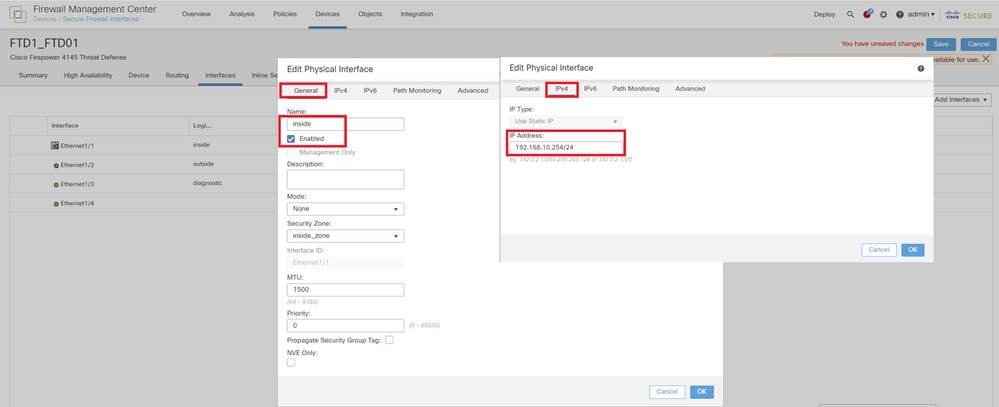

f. Devicesに移動し、FTD01_FTD02_HA(この例では)をクリックし、Interfacesをクリックします。 データインターフェイスのアクティブIPを設定します。

この例では、

・Ethernet1/1(内部):192.168.10.254/24

・Ethernet1/2(外部):192.168.20.254/24

・Ethernet1/3(診断):192.168.80.1/24

次の図に、Ethernet1/1のアクティブIPの設定を示します。

データインターフェイスのアクティブIPの設定

データインターフェイスのアクティブIPの設定

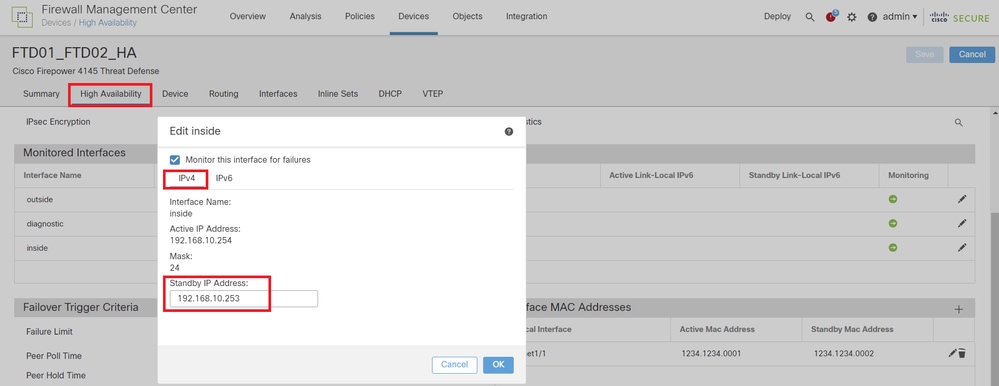

g. Devicesに移動し、FTD01_FTD02_HA(この例の場合)をクリックし、High Availabilityをクリックします。 データインターフェイスのスタンバイIPを設定します。

この例では、

・Ethernet1/1(内部):192.168.10.253/24

・Ethernet1/2(外部):192.168.20.253/24

・Ethernet1/3(診断):192.168.80.2/24

次の図に、Ethernet1/1のスタンバイIPの設定を示します。

データインターフェイスのスタンバイIPの設定

データインターフェイスのスタンバイIPの設定

h.ステップ6.c ~ gを繰り返して、2番目のフェールオーバーペアを追加します。

この例では、

・ 名称:FTD11_FTD12_HA

・ プライマリピア:FTD1_FTD11

・ セカンダリピア:FTD2_FTD12

・ ハイアベイラビリティリンク:Ethernet1/8

・ ステートリンク:Ethernet1/8

・Ethernet1/8(ha_linkアクティブ):192.168.91.1/24

・Ethernet1/5(内部アクティブ):192.168.30.254/24

・Ethernet1/6(外部アクティブ):192.168.40.254/24

・Ethernet1/7(診断アクティブ):192.168.81.1/24

・Ethernet1/8(ha_link Standby):192.168.91.2/24

・Ethernet1/5(内部スタンバイ):192.168.30.253/24

・Ethernet1/6(外部スタンバイ):192.168.40.253/24

・Ethernet1/7(診断スタンバイ):192.168.81.2/24

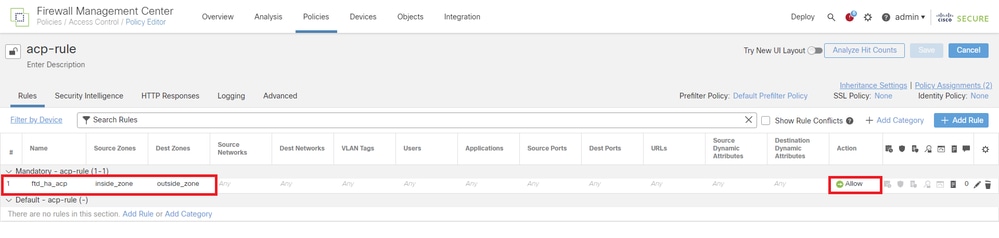

i. Logical Devices > Add Standaloneの順に移動します。内部から外部へのトラフィックを許可するようにACPルールを設定します。

ACPルールの設定

ACPルールの設定

j.設定をFTDに展開します。

k. CLIでのHAステータスの確認

各インスタンスのHAステータスは、ASAと同じFirepower CLIでも確認できます。

show running-config failoverコマンドと show failoverコマンドを実行して、FTD1_FTD01(プライマリInstance01)のHAステータスを確認します。

// confrim HA status of FTD1_FTD01 (Instance01 of Primary Device)

> show running-config failover

failover

failover lan unit primary

failover lan interface ha_link Ethernet1/4

failover replication http

failover link ha_link Ethernet1/4

failover interface ip ha_link 192.168.90.1 255.255.255.0 standby 192.168.90.2

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Primary - Active <---- Instance01 of FPR01 is Active

Interface diagnostic (192.168.80.1): Normal (Monitored)

Interface inside (192.168.10.254): Normal (Monitored)

Interface outside (192.168.20.254): Normal (Monitored)

......

Other host: Secondary - Standby Ready <---- Instance01 of FPR02 is Standby

Interface diagnostic (192.168.80.2): Normal (Monitored)

Interface inside (192.168.10.253): Normal (Monitored)

Interface outside (192.168.20.253): Normal (Monitored) show running-config failoverコマンドと show failoverコマンドを実行して、FTD1_FTD11(Primary Instance02)のHAステータスを確認します。

// confrim HA status of FTD1_FTD11 (Instance02 of Primary Device)

> show running-config failover

failover

failover lan unit primary

failover lan interface ha_link Ethernet1/8

failover replication http

failover link ha_link Ethernet1/8

failover interface ip ha_link 192.168.91.1 255.255.255.0 standby 192.168.91.2

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Primary - Active <---- Instance02 of FPR01 is Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

......

Other host: Secondary - Standby Ready <---- Instance02 of FPR02 is Standby

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored) show running-config failoverコマンドと show failoverコマンドを実行して、FTD2_FTD02(セカンダリインスタンス01)のHAステータスを確認します。

// confrim HA status of FTD2_FTD02 (Instance01 of Secondary Device)

> show running-config failover

failover

failover lan unit secondary

failover lan interface ha_link Ethernet1/4

failover replication http

failover link ha_link Ethernet1/4

failover interface ip ha_link 192.168.90.1 255.255.255.0 standby 192.168.90.2

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Secondary - Standby Ready <---- Instance01 of FPR02 is Standby

Interface diagnostic (192.168.80.2): Normal (Monitored)

Interface inside (192.168.10.253): Normal (Monitored)

Interface outside (192.168.20.253): Normal (Monitored)

......

Other host: Primary - Active <---- Instance01 of FPR01 is Active

Active time: 31651 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface diagnostic (192.168.80.1): Normal (Monitored)

Interface inside (192.168.10.254): Normal (Monitored)

Interface outside (192.168.20.254): Normal (Monitored)

show running-config failoverコマンドと show failoverコマンドを実行して、FTD2_FTD12(セカンダリInstance02)のHAステータスを確認します。

// confrim HA status of FTD2_FTD12 (Instance02 of Secondary Device)

> show running-config failover

failover

failover lan unit secondary

failover lan interface ha_link Ethernet1/8

failover replication http

failover link ha_link Ethernet1/8

failover interface ip ha_link 192.168.91.1 255.255.255.0 standby 192.168.91.2

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready <---- Instance02 of FPR02 is Standby

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active <---- Instance02 of FPR01 is Active

Active time: 31275 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

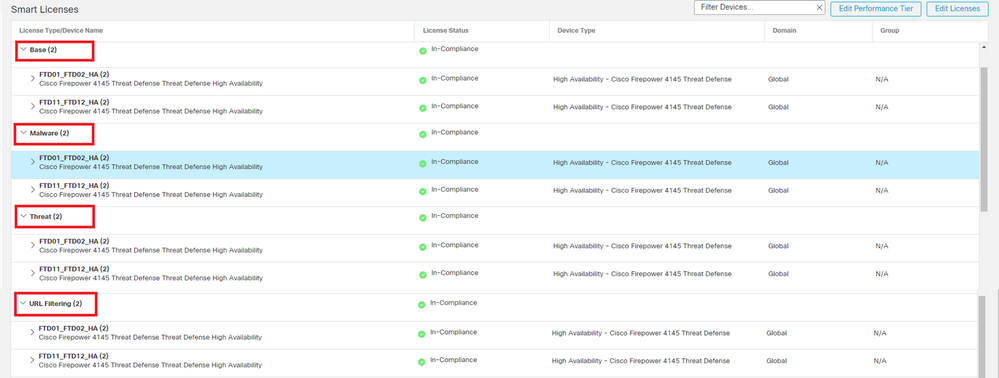

l.ライセンス消費の確認

すべてのライセンスは、コンテナインスタンスごとではなく、セキュリティエンジン/シャーシごとに消費されます。

・ベースライセンスは自動的に割り当てられます:セキュリティエンジン/シャーシごとに1つ。

・機能ライセンスは各インスタンスに手動で割り当てられますが、使用するライセンスは機能パーセキュリティエンジン/シャーシあたり1つだけです。特定の機能ライセンスに必要なライセンスは、使用中のインスタンスの数に関係なく、合計1つだけです。

次の表に、このドキュメントでのライセンスの消費方法を示します。

| FPR01 |

インスタンス01 |

ベース、 URL フィルタリング、 マルウェア、脅威 |

| インスタンス02 |

ベース、 URL フィルタリング、 マルウェア、脅威 |

|

| FPR02 |

インスタンス01 |

ベース、 URL フィルタリング、 マルウェア、脅威 |

| インスタンス02 |

ベース、 URL フィルタリング、 マルウェア、脅威 |

ライセンスの総数

| ベース |

URL フィルタリング |

マルウェア |

脅威 |

| 2 |

2 |

2 |

2 |

FMC GUIで消費されたライセンス数を確認します。

使用されたライセンスの確認

使用されたライセンスの確認

確認

FTD1_FTD01(プライマリInstance01)でクラッシュが発生すると、Instance01のフェールオーバーがトリガーされ、スタンバイ側のデータインターフェイスが元のアクティブインターフェイスのIP/MACアドレスを引き継いで、トラフィック(このドキュメントではFTP接続)がFirepowerによって継続的に渡されることを確認します。

クラッシュの前

クラッシュの前

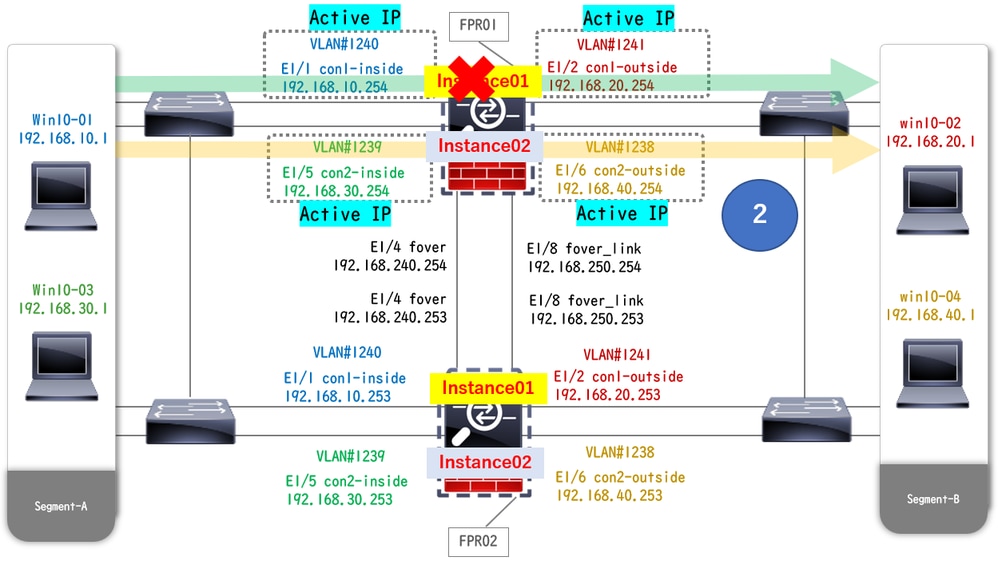

クラッシュ中

クラッシュ中

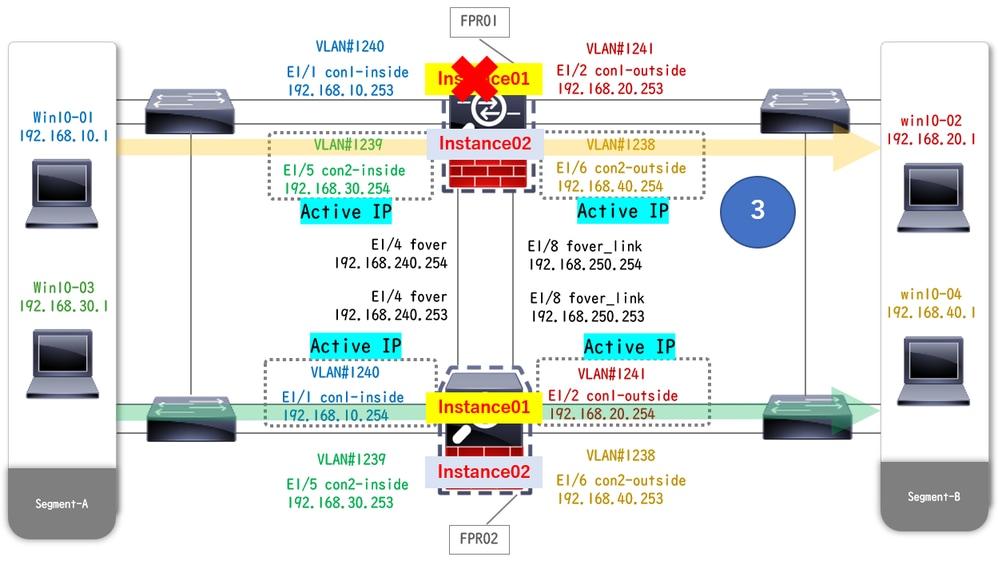

フェールオーバーがトリガーされる

フェールオーバーがトリガーされる

ステップ 1:Win10-01からWin10-02へのFTP接続を開始します。

ステップ 2: show conn

// Confirm the connection in Instance01 of FPR01

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:00:11, bytes 529, flags UIO N1

// Confirm the connection in Instance01 of FPR02

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:00:42, bytes 530, flags UIO N1ステップ 3:Win10-03からWin10-04へのFTP接続を開始します。

ステップ 4: show conn コマンドを実行して、FTP接続が両方のInstance02で確立されていることを確認します。

// Confirm the connection in Instance02 of FPR01

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:00:02, bytes 530, flags UIO N1

// Confirm the connection in Instance02 of FPR02

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:00:13, bytes 530, flags UIO N1ステップ 5: connect ftd FTD01コマンドと system support diagnostic-cliコマンドを実行して、ASA CLIに入ります。 enableおよび crashinfo force watchdogコマンドを実行して、プライマリ/アクティブユニットのInstance01をクラッシュさせます。

Firepower-module1>connect ftd FTD01

> system support diagnostic-cli

FTD01> enable

Password:

FTD01#

FTD01# crashinfo force watchdog

reboot. Do you wish to proceed? [confirm]:手順 6:Instance01でフェールオーバーが発生し、FTP接続が中断されません。 show failoverコマンドおよび show connコマンドを実行して、FPR02のInstance01のステータスを確認します。

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Secondary - Active <---- Instance01 of FPR02 is Switching to Active

Interface diagnostic (192.168.80.1): Normal (Waiting)

Interface inside (192.168.10.254): Unknown (Waiting)

Interface outside (192.168.20.254): Unknown (Waiting)

......

Other host: Primary - Failed

Interface diagnostic (192.168.80.2): Unknown (Monitored)

Interface inside (192.168.10.253): Unknown (Monitored)

Interface outside (192.168.20.253): Unknown (Monitored)

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:02:25, bytes 533, flags U N1手順 7:Instance01で発生したクラッシュは、Instance02には影響しませんでした。 show failoverコマンドおよび show connコマンドを実行して、Instance02のステータスを確認します。

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

> show conn

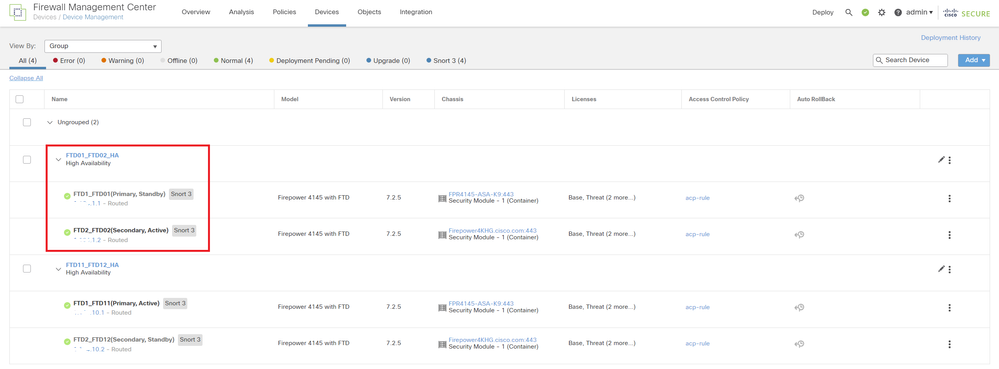

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:01:18, bytes 533, flags UIO N1ステップ 8:FMCで、Devices > Allの順に移動します。HAステータスを確認します。

・FTD1_FTD01:プライマリ、スタンバイ

・FTD2_FTD02:セカンダリ、アクティブ

HAステータスの確認

HAステータスの確認

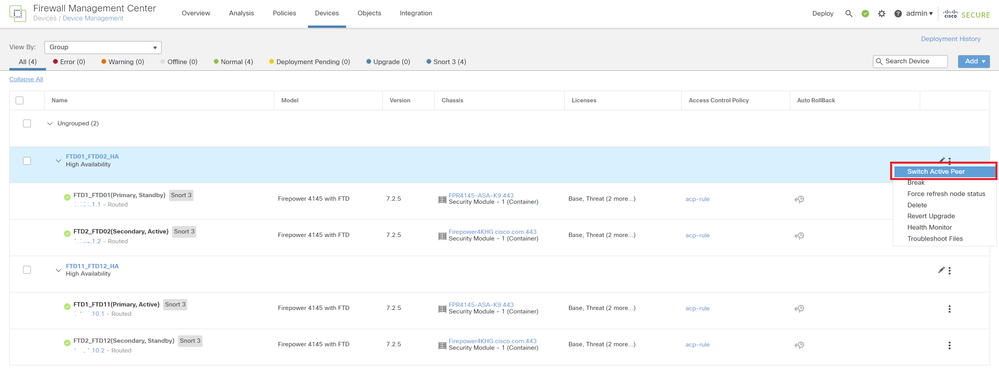

ステップ9:(オプション)FPR01のInstance01が正常に戻った後で、手動でHAのステータスを切り替えることができます。これは、FMC GUIまたはFRP CLIで実行できます。

FMCで、Devices > Allの順に移動します。FTD01_FTD02_HAのHAステータスをスイッチするには、Switch Active Peerをクリックします。

スイッチHAステータス

スイッチHAステータス

Firepower CLIで、 connect ftd FTD01コマンドと system support diagnostic-cliコマンドを実行して、ASA CLIに入ります。 FTD01_FTD02_HAのHAを切り替えるには、 enableおよび failover activeコマンドを実行します。

Firepower-module1>connect ftd FTD01

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower> enable

firepower# failover activeトラブルシュート

フェールオーバーのステータスを検証するには、 show failoverコマンドと show failover historyコマンドを実行します。

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

> show failover history

==========================================================================

From State To State Reason

==========================================================================

07:26:52 UTC Jan 22 2024

Negotiation Cold Standby Detected an Active peer

07:26:53 UTC Jan 22 2024

Cold Standby App Sync Detected an Active peer

07:28:14 UTC Jan 22 2024

App Sync Sync Config Detected an Active peer

07:28:18 UTC Jan 22 2024

Sync Config Sync File System Detected an Active peer

07:28:18 UTC Jan 22 2024

Sync File System Bulk Sync Detected an Active peer

07:28:33 UTC Jan 22 2024

Bulk Sync Standby Ready Detected an Active peer debug fover

> debug fover

auth Failover Cloud authentication

cable Failover LAN status

cmd-exec Failover EXEC command execution

conn Failover Cloud connection

fail Failover internal exception

fmsg Failover message

ifc Network interface status trace

open Failover device open

rx Failover Message receive

rxdmp Failover recv message dump (serial console only)

rxip IP network failover packet recv

snort Failover NGFW mode snort processing

switch Failover Switching status

sync Failover config/command replication

synccount Failover Sync Count

tx Failover Message xmit

txdmp Failover xmit message dump (serial console only)

txip IP network failover packet xmit

verbose Enable verbose logging

verify Failover message verify参考

https://www.cisco.com/c/en/us/support/docs/security/firepower-management-center/212699-configure-ftd-high-availability-on-firep.html

https://www.cisco.com/c/en/us/td/docs/security/firepower/fxos/multi-Instance/multi-Instance_solution.html

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

06-Feb-2024 |

初版 |

フィードバック

フィードバック