はじめに

このドキュメントでは、Secure Firewall Management Center(FMC)を使用して、Secure Firewall Threat Defense(FTD)のVXLANインターフェイス(VXLAN)を設定する方法について説明します

前提条件

要件

次の項目について理解しておくことをお勧めします。

- VLAN/VXLANの基本概念。

- ネットワークに関する基本的な知識

- Cisco Secure Management Centerの基本的なエクスペリエンス

- Cisco Secure Firewall Threat Defenseの基本的なエクスペリエンス

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- 7.2.4リリースを実行しているCisco Secure Firewall Management Center(FMCv)Virtual VMware。

- 7.2.4リリースを実行しているCisco Secure Firewall Threat Defense(FTDv)仮想アプライアンス(VMware)

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

仮想拡張VLAN(VXLAN)は、従来のVLANと同様にイーサネットレイヤ2ネットワークサービスを提供します。仮想環境ではVLANセグメントの需要が高いため、VXLANは拡張性と柔軟性に優れており、また、元のレイヤ2フレームにVXLANヘッダーが追加されてUDP-IPパケットに配置されるMAC-in-UDPカプセル化スキームも定義しています。このMAC-in-UDPカプセル化を使用して、VXLANはレイヤ3ネットワーク経由でレイヤ2ネットワークをトンネリングします。VXLANには次のような利点があります。

- マルチテナントセグメントにおけるVLANの柔軟性:

- より多くのレイヤ2(L2)セグメントに対応できる高い拡張性

- ネットワーク使用率の向上

Cisco Secure Firewall Threat Defense(FTD)は、2種類のVXLANカプセル化をサポートしています。

- VXLAN(すべてのセキュアファイアウォール脅威防御モデルに使用)

- Geneve(セキュアファイアウォール脅威対策の仮想アプライアンスに使用)

Geneveカプセル化は、アマゾンウェブサービス(AWS)ゲートウェイロードバランサーとアプライアンス間のパケットの透過的なルーティング、および追加情報の送信に必要です。

VXLANは、VXLANトンネルエンドポイント(VTEP)を使用して、テナントのエンドデバイスをVXLANセグメントにマッピングし、VXLANのカプセル化とカプセル化解除を実行します。各VTEPには2つのインターフェイスタイプがあります。1つ以上の仮想インターフェイスは、セキュリティポリシーを適用できるVXLANネットワーク識別子(VNI)インターフェイスと、VTEP間でVNIインターフェイスをトンネリングするVTEP送信元インターフェイスと呼ばれる標準インターフェイスです。VTEP送信元インターフェイスは、VTEP間の通信のためにトランスポートIPネットワークに接続されます。VNIインターフェイスはVLANインターフェイスと似ており、タギングを使用してネットワークトラフィックを特定の物理インターフェイス上で分離する仮想インターフェイスです。セキュリティポリシーは各VNIインターフェイスに適用されます。1つのVTEPインターフェイスを追加でき、すべてのVNIインターフェイスは同じVTEPインターフェイスに関連付けられます。AWSでの脅威防御仮想クラスタリングには例外があります。

脅威対策では、3つの方法でカプセル化とカプセル化解除を行います。

- 単一ピアのVTEP IPアドレスは、脅威対策に静的に設定できます。

- ピアVTEP IPアドレスのグループは、脅威対策に静的に設定できます。

- マルチキャストグループは、各VNIインターフェイスで設定できます。

このドキュメントでは、2つのピアVTEP IPアドレスのグループが静的に設定されたVXLANカプセル化のVXLANインターフェイスに焦点を当てています。Geneveインターフェイスを設定する必要がある場合は、AWSのGeneveインターフェイスに関する公式ドキュメントを参照するか、単一のピアまたはマルチキャストグループでVTEPを設定するか、単一のピアまたはマルチキャストグループでVTEPインターフェイスを確認してください。

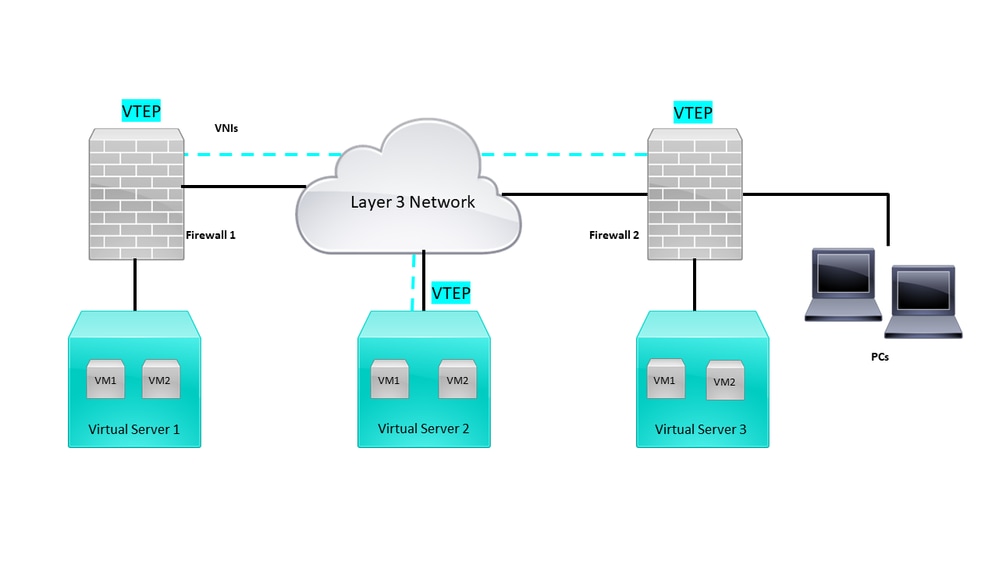

ネットワーク図

Network Topology

Network Topology

「設定」セクションでは、アンダーレイネットワークがSecure Firewall Management Centerを介して脅威対策にすでに設定されていることを前提としています。このドキュメントでは、オーバーレイネットワーク設定を中心に説明します。

設定

VTEPピアグループの設定

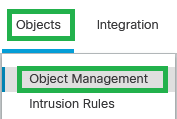

ステップ1:Objects > Object Managementの順に移動します。

オブジェクト – オブジェクト管理

オブジェクト – オブジェクト管理

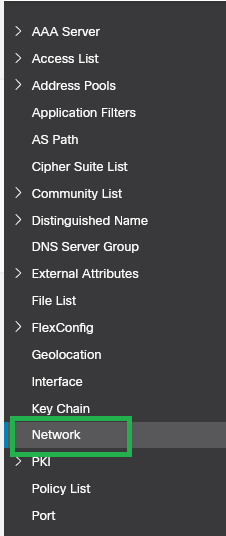

ステップ2:左側のメニューでNetworkをクリックします。

Network

Network

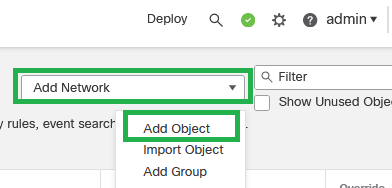

手順3:VTEPピアのIPアドレスに対するネットワークホストオブジェクトを作成します。Add Network > Add Objectの順にクリックします。

ネットワークの追加 – オブジェクトの追加

ネットワークの追加 – オブジェクトの追加

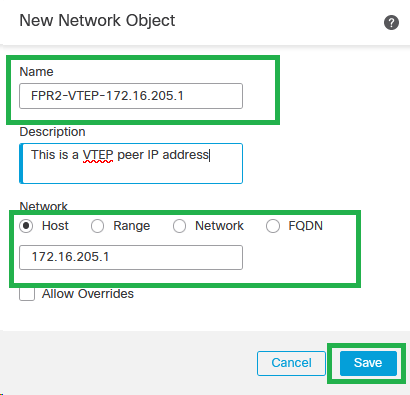

ステップ4:VTEPピアの新しいホストネットワークオブジェクトを作成します。オブジェクトの名前とIPアドレスを設定し、Saveをクリックします。

新しいネットワークオブジェクト

新しいネットワークオブジェクト

注:使用するVTEPピアIPアドレスごとに、さらに多くのホストネットワークオブジェクトを設定します。この設定ガイドには2つのオブジェクトがあります。

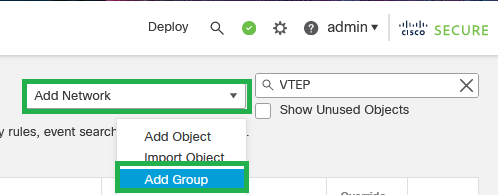

ステップ5:オブジェクトグループを作成し、Add Network > Add Groupの順にクリックします。

ネットワークの追加 – グループの追加

ネットワークの追加 – グループの追加

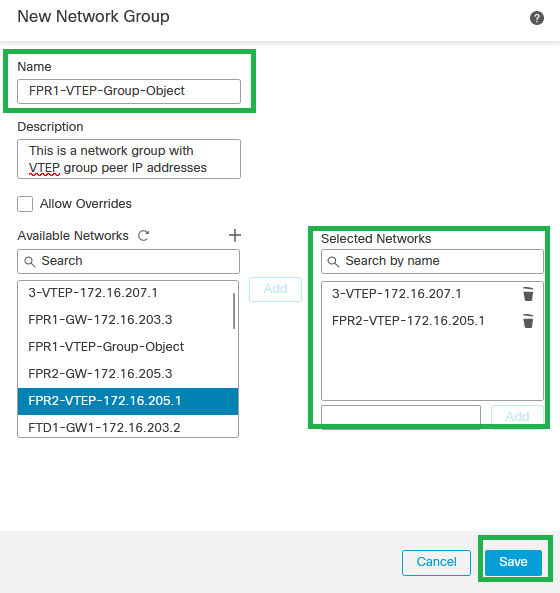

ステップ6:すべてのVTEPピアIPアドレスを使用してネットワークオブジェクトグループを作成します。ネットワークグループ名を設定し、必要なネットワークオブジェクトグループを選択してから、Saveをクリックします。

ネットワークオブジェクトグループの作成

ネットワークオブジェクトグループの作成

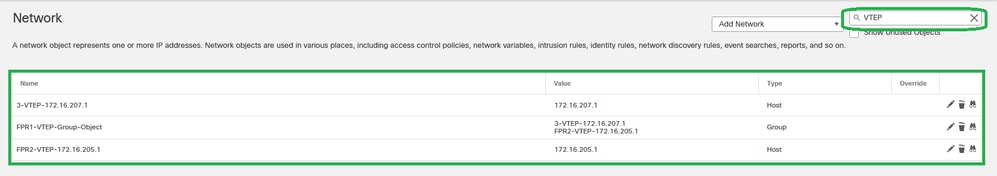

ステップ7:ネットワークオブジェクトフィルタでネットワークオブジェクトとネットワークオブジェクトグループを確認します。

VTEPオブジェクトグループの検証

VTEPオブジェクトグループの検証

VTEP送信元インターフェイスの設定

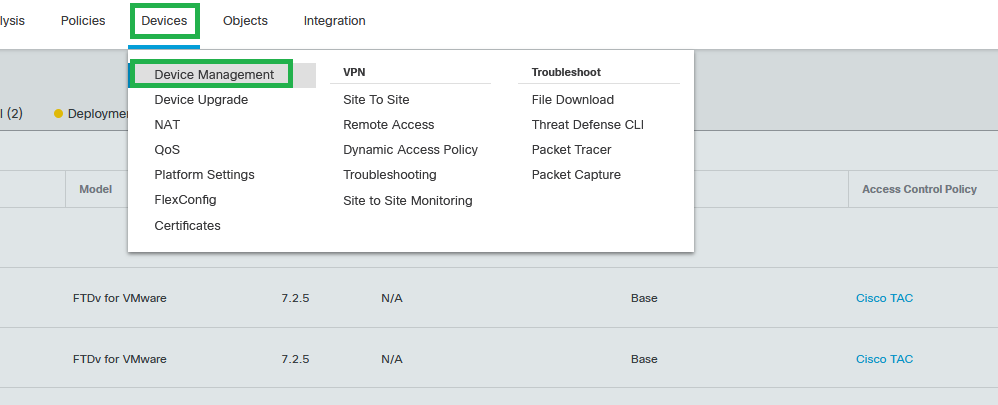

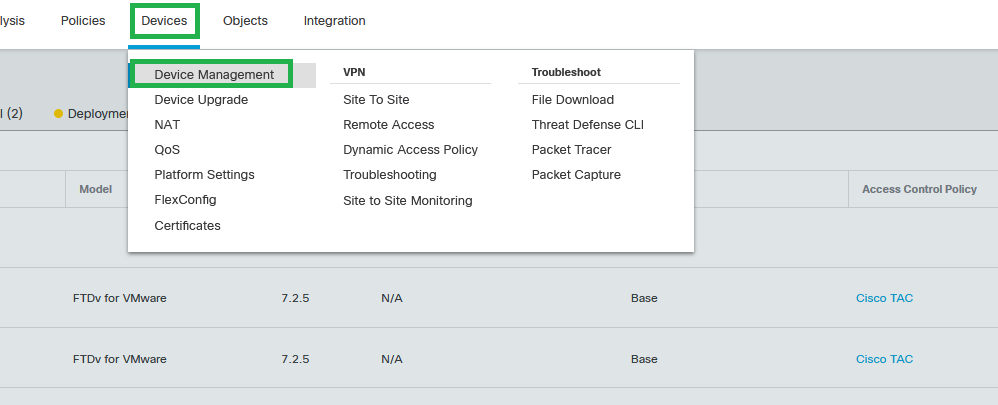

ステップ1:Devices > Device Managementの順に移動し、脅威対策を編集します。

デバイス – デバイス管理

デバイス – デバイス管理

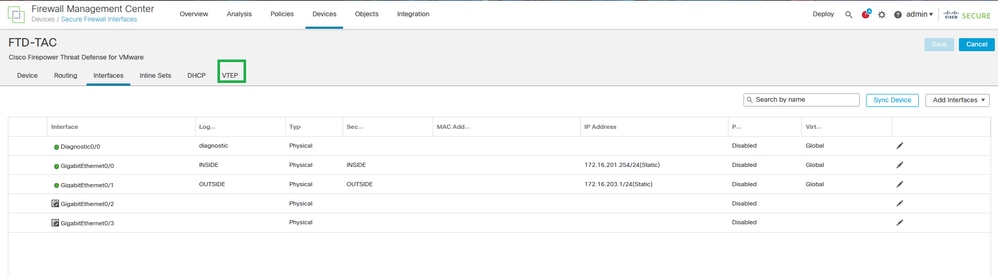

ステップ2:VTEPセクションに移動します。

VTEPセクション

VTEPセクション

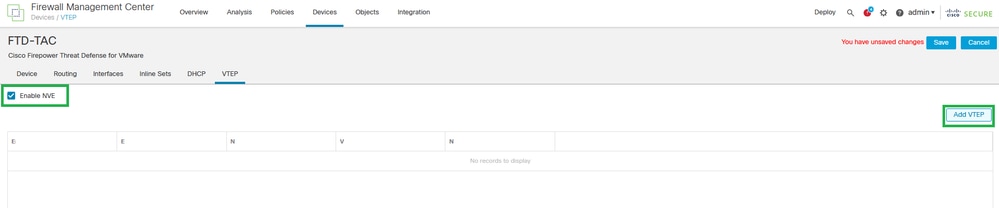

ステップ3:Enable VNEチェックボックスを選択し、Add VTEPをクリックします。

NVEの有効化とVTEPの追加

NVEの有効化とVTEPの追加

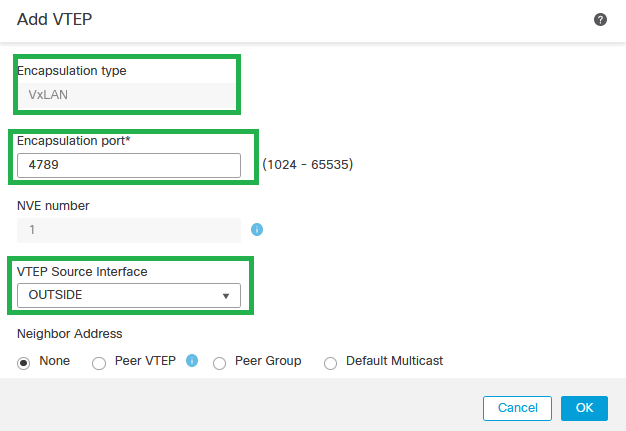

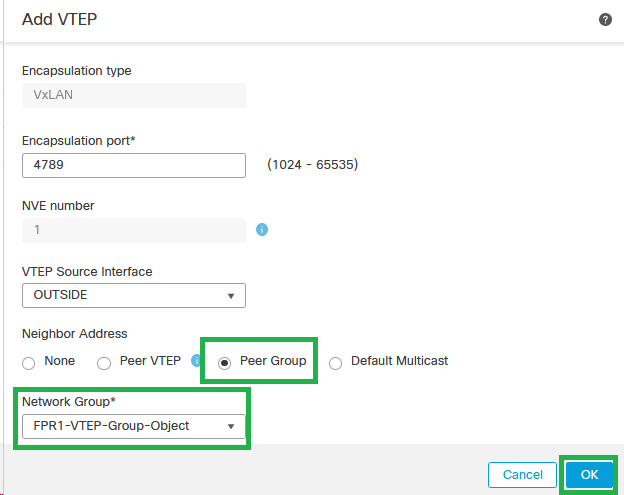

ステップ4:カプセル化タイプとしてVxLANを選択し、Encapsulation Portの値を入力して、この脅威対策でVTEP送信元に使用するインターフェイス(この設定ガイドではOutsideインターフェイス)を選択します

VTEPの追加

VTEPの追加

注:VxLANのカプセル化はデフォルトです。AWSでは、VxLANとGeneveから選択できます。デフォルト値は4789です。カプセル化ポートは設計に従って1024 ~ 65535の範囲で選択できます。

ステップ5:Peer Groupを選択し、前の設定セクションで作成したNetwork Object Groupを選択して、OKをクリックします。

ピアグループ – ネットワークオブジェクトグループ

ピアグループ – ネットワークオブジェクトグループ

ステップ6:変更を保存します。

警告:変更が保存されると、ジャンボフレームの変更メッセージが表示されます。MTUはVTEPとして1554に割り当てられたインターフェイス上で変更されるので、アンダーレイネットワーク上では必ず同じMTUを使用してください。

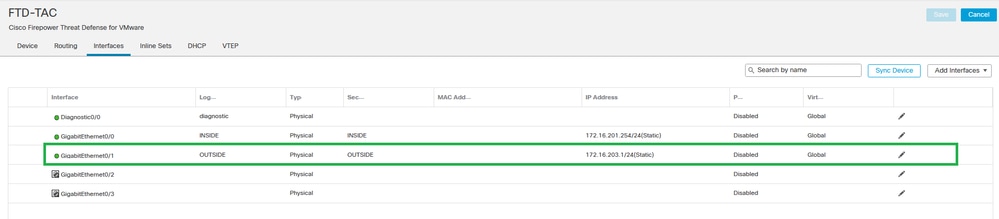

ステップ7:Interfacesをクリックし、VTEP送信元インターフェイスに使用されているインターフェイスを編集します。(このコンフィギュレーションガイドの外部インターフェイス)

外部をVTEP送信元インターフェイスとして

外部をVTEP送信元インターフェイスとして

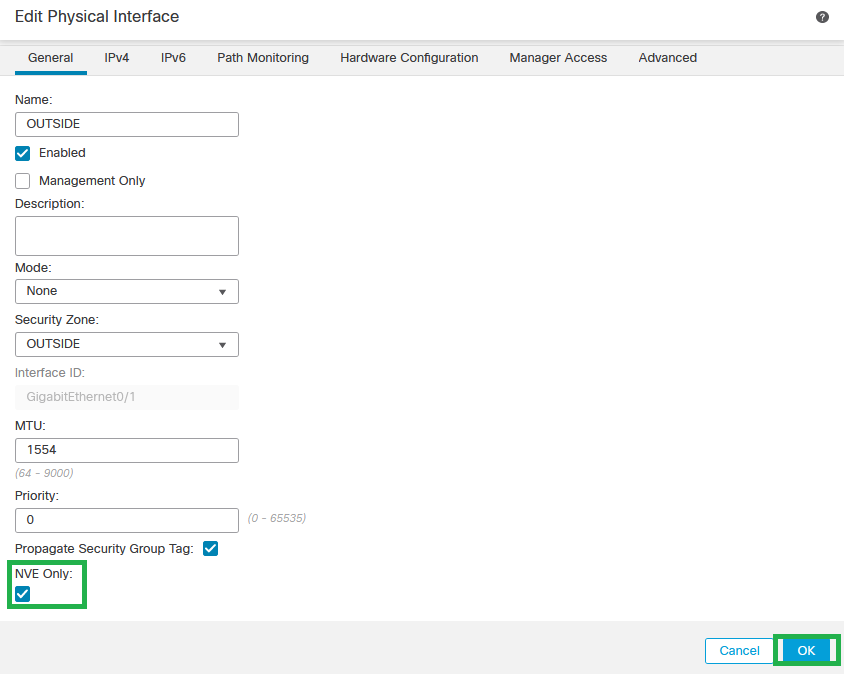

ステップ8(オプション):Generalページで、NVE Onlyのチェックボックスにチェックマークを入れてから、OKをクリックします。

NVEのみの設定

NVEのみの設定

警告:この設定は、このインターフェイスでのみトラフィックをVXLANおよび共通管理トラフィックに制限するルーテッドモードのオプションです。この設定は、トランスペアレントファイアウォールモードに対して自動的に有効になります。

ステップ9:変更を保存します。

VTEP VNIインターフェイスの設定

ステップ1:Devices > Device Managementの順に移動し、脅威対策を編集します。

デバイス – デバイス管理

デバイス – デバイス管理

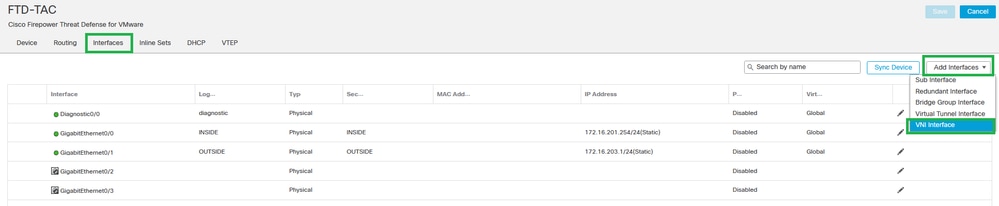

ステップ2:Interfacesセクションで、Add Interfaces > VNI Interfacesの順にクリックします。

インターフェイス – インターフェイスの追加 – VNIインターフェイス

インターフェイス – インターフェイスの追加 – VNIインターフェイス

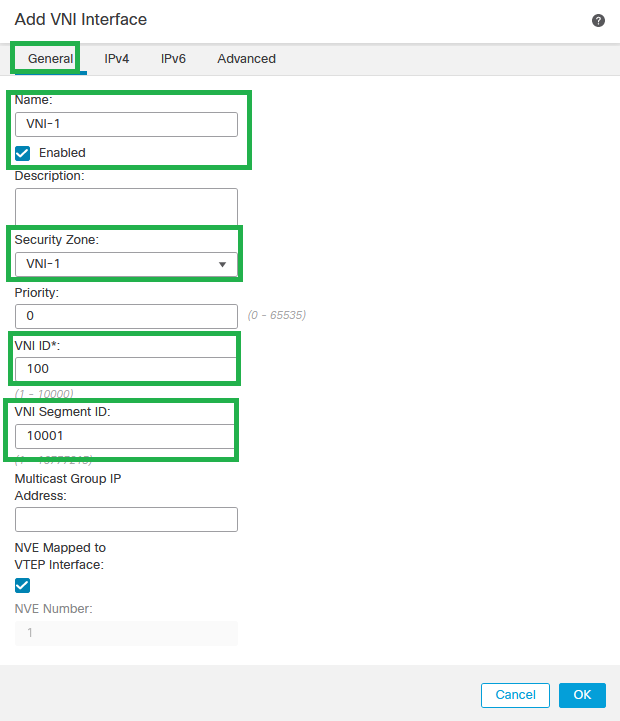

ステップ3:Generalセクションで、VNIインターフェイスを名前、説明、セキュリティゾーン、VNI ID、およびVNIセグメントIDで設定します。

VNIインターフェイスの追加

VNIインターフェイスの追加

注:VNI IDは1 ~ 10000に設定され、VNIセグメントIDは1 ~ 16777215に設定されます(セグメントIDはVXLANタギングに使用されます)。

注意:マルチキャストグループがVNIインターフェイスで設定されていない場合、VTEP送信元インターフェイス設定のデフォルトグループが使用されます(使用可能な場合)。VTEP送信元インターフェイスのVTEPピアIPを手動で設定した場合、VNIインターフェイスのマルチキャストグループは指定できません。

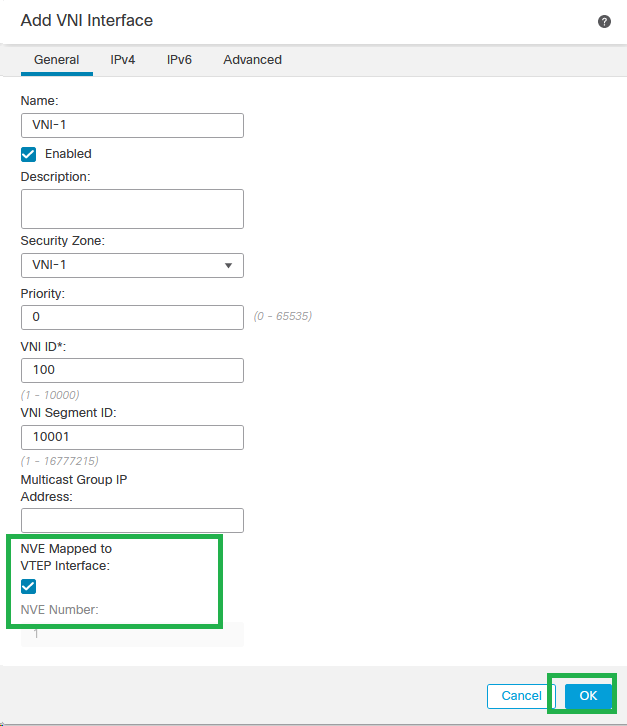

ステップ3:NVE Mapped to VTEP Interfaceチェックボックスを選択して、OKをクリックします。

VTEPインターフェイスにマッピングされたNVE

VTEPインターフェイスにマッピングされたNVE

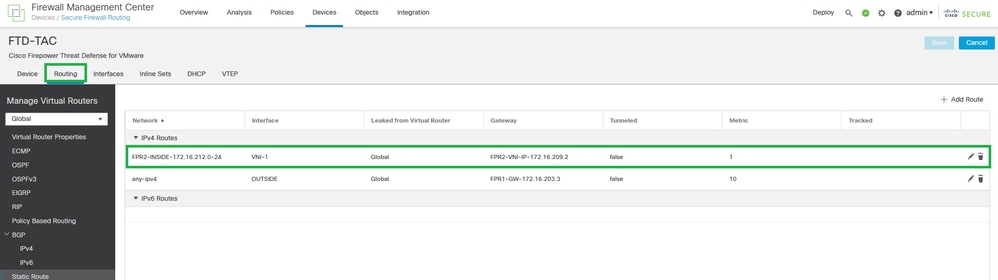

手順4:VXLANの宛先ネットワークをVNIピアインターフェイスにアドバタイズするスタティックルートを設定します。Routing > Static Routeの順に選択します。

スタティックルートの設定

スタティックルートの設定

注意: VXLANの宛先ネットワークは、ピアVNIインターフェイス経由で送信する必要があります。すべてのVNIインターフェイスは、同じブロードキャストドメイン(論理セグメント)上にある必要があります。

手順5:変更を保存して展開します。

警告:展開の前に検証の警告が表示される可能性があります。VTEPピアのIPアドレスが物理VTEP送信元インターフェイスから到達可能であることを確認してください。

確認

NVE設定を確認します。

firepower# show running-config nve

nve 1

encapsulation vxlan

source-interface OUTSIDE

peer-group FPR1-VTEP-Group-Object

firepower# show nve 1

nve 1, source-interface "OUTSIDE" is up (nve-only cluster is OFF)

IP address 172.16.203.1, subnet mask 255.255.255.0

Encapsulation: vxlan

Encapsulated traffic statistics:

1309 packets input, 128170 bytes

2009 packets output, 230006 bytes

142 packets dropped

Number of configured static peer VTEPs: 0

Configured static peer group: FPR1-VTEP-Group-Object

Configured static peer group VTEPs:

IP address 172.16.205.1 MAC address 0050.56b3.c30a (learned)

IP address 172.16.207.1 MAC address 0050.56b3.c30a (learned)

Number of discovered peer VTEPs: 1

Discovered peer VTEPs:

IP address 172.16.205.1

IP address 172.16.207.1

Number of VNIs attached to nve 1: 1

VNIs attached:

vni 100: proxy off, segment-id 10001, mcast-group none

NVE proxy single-arm channel is off.

firepower# show nve 1 summary

nve 1, source-interface "OUTSIDE" is up (nve-only cluster is OFF)

Encapsulation: vxlan

Number of configured static peer VTEPs: 0

Configured static peer group: FPR1-VTEP-Group-Object

Number of discovered peer VTEPs: 2

Number of VNIs attached to nve 1: 1

NVE proxy single-arm channel is off.

VNIインターフェイスの設定を確認します。

firepower# show run interface

interface vni100

segment-id 10001

nameif VNI-1

security-level 0

ip address 172.16.209.1 255.255.255.0

vtep-nve 1

VTEPインターフェイスのMTU設定を確認します。

firepower# show interface GigabitEthernet0/1

Interface GigabitEthernet0/1 "OUTSIDE", is up, line protocol is up

Hardware is net_vmxnet3, BW 10000 Mbps, DLY 10 usec

Auto-Duplex(Full-duplex), Auto-Speed(10000 Mbps)

Input flow control is unsupported, output flow control is unsupported

MAC address 0050.56b3.26b8, MTU 1554

IP address 172.16.203.1, subnet mask 255.255.255.0

---

[Output omitted]

---

宛先ネットワークのスタティックルート設定を確認します。

firepower# show run route

route OUTSIDE 0.0.0.0 0.0.0.0 172.16.203.3 10

route VNI-1 172.16.212.0 255.255.255.0 172.16.209.2 1

route VNI-1 172.16.215.0 255.255.255.0 172.16.209.3 1

注:すべてのピアのVNIインターフェイスが同じブロードキャストドメイン上に設定されていることを確認します。

トラブルシュート

VTEPピアとの接続をチェックします。

ピア1:

firepower# ping 172.16.205.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.205.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

ピア2:

firepower# ping 172.16.207.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.207.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

注:VTEPピア接続の問題により、Secure FMCで導入エラーが発生する可能性があります。すべてのVTEPピア設定への接続が維持されていることを確認します。

VNIピアとの接続をチェックします。

.

ピア1:

firepower# ping 172.16.209.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.209.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/10 ms

ピア2:

firepower# ping 172.16.209.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.209.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/10 ms

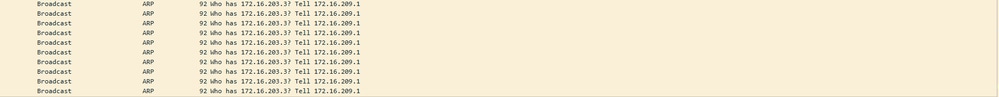

設定されているスタティックルートが正しくないと、ARPの不完全な出力が生成される場合があります。VXLANパケットのVTEPインターフェイスでキャプチャを設定し、pcap形式でダウンロードします。パケットアナライザツールは、ルートに問題があるかどうかを確認するのに役立ちます。VNIピアのIPアドレスをゲートウェイとして使用していることを確認します。

ルーティング問題

ルーティング問題

Secure FTDでASPドロップキャプチャを設定する:ファイアウォールのドロップが発生した場合、show asp dropコマンドでASPドロップカウンタを確認します。分析については、Cisco TACにお問い合わせください。

VNI/VTEPインターフェイスでVXLAN UDPトラフィックを許可するようにアクセスコントロールポリシールールを設定してください。

VXLANパケットがフラグメント化される可能性がある場合があります。フラグメント化を回避するために、アンダーレイネットワークでMTUをジャンボフレームに変更してください。

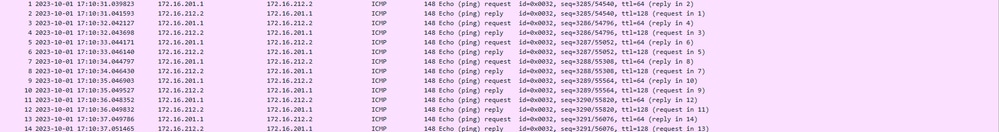

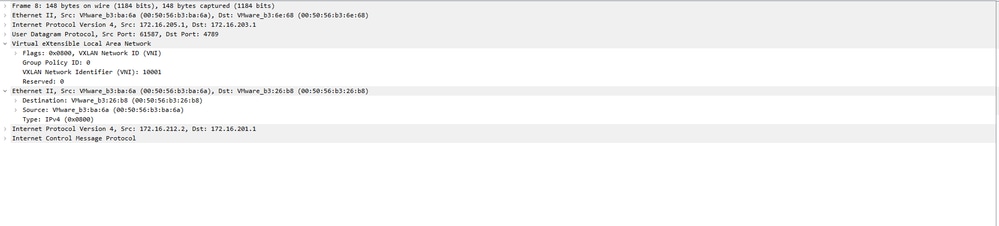

入力/VTEPインターフェイスでキャプチャを設定し、分析用に.pcap形式でキャプチャをダウンロードします。パケットには、VTEPインターフェイスのVXLANヘッダーが含まれている必要があります。

VXLANヘッダーでキャプチャされたping

VXLANヘッダーでキャプチャされたping

VXLANヘッダー

VXLANヘッダー

関連情報