FMCのHTTPパスモニタを使用したPBRの設定

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

概要

このドキュメントでは、Cisco Secure Firewall Management Center(FMC)でHTTPパスモニタリングを使用してポリシーベースルーティング(PBR)を設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- PBRの基礎知識

- Cisco Secure Management Centerの基本的なエクスペリエンス

- 基本的なCisco Secure Firewall Threat Defense(FTD)

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- 7.4リリースを実行するCisco Secure Firewall Management Center Virtual(FMCv)VMware

- 7.4リリースを実行するCisco Secure Firewall Threat Defense(FTDv)仮想アプライアンス(VMware)

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

従来のルーティングでは、パケットは宛先IPアドレスに基づいてルーティングされますが、宛先ベースのルーティングシステムでトラフィックを指定するルーティングを変更することは困難です。PBRを使用すると、ルーティングプロトコルによって提供される既存のメカニズムを拡張および補完することによって、ルーティングをより詳細に制御できます。

PBRでは、IP優先順位を設定できます。また、高コストリンク上のプライオリティトラフィックなど、特定のトラフィックのパスを指定することもできます。PBRでは、ルーティングは、送信元ポート、宛先アドレス、宛先ポート、プロトコルアプリケーション、またはこれらのオブジェクトの組み合わせなど、宛先ネットワーク以外の基準に基づきます。PBRを使用すると、アプリケーション、ユーザ名、グループメンバーシップ、およびセキュリティグループアソシエーションに基づいてネットワークトラフィックを分類できます。このルーティング方式は、大規模なネットワーク展開で多数のデバイスがアプリケーションやデータにアクセスする状況に適用できます。従来、大規模な導入では、すべてのネットワークトラフィックをハブにルーテッドベースのVPNで暗号化されたトラフィックとしてバックホールするトポロジが採用されていました。これらのトポロジでは、パケット遅延、帯域幅の減少、パケットのドロップなどの問題が発生することがよくあります。

PBRはルーテッドファイアウォールモードでのみサポートされ、初期接続には適用されません。HTTPベースのアプリケーションは、物理、ポートチャネル、サブインターフェイス、およびステータストンネルインターフェイスでサポートされます。クラスタデバイスではサポートされません。

設定されたインターフェイスが、ラウンドトリップ時間(RTT)、ジッター、平均オピニオン評点(MOS)、インターフェイスごとのパケット損失などのメトリックを導出する場合、それらはPBRトラフィックをルーティングするためのベストパスを決定するために使用されます。パスモニタリングは、インターフェイスごとに複数のリモートピアの柔軟なメトリックを計算します。ブランチファイアウォール上のポリシーを介した複数のアプリケーションのベストパスを監視および決定するには、次の理由からICMPよりもHTTPが優先されます。

- HTTP-pingは、アプリケーションがホストされているサーバのアプリケーション層までのパスのパフォーマンスメトリックを取得できます。

- アプリケーションドメインはIPアドレスではなく追跡されるので、アプリケーションサーバのIPアドレスが変更されるたびにファイアウォール設定を変更する必要がなくなります。

設定

ネットワーク図

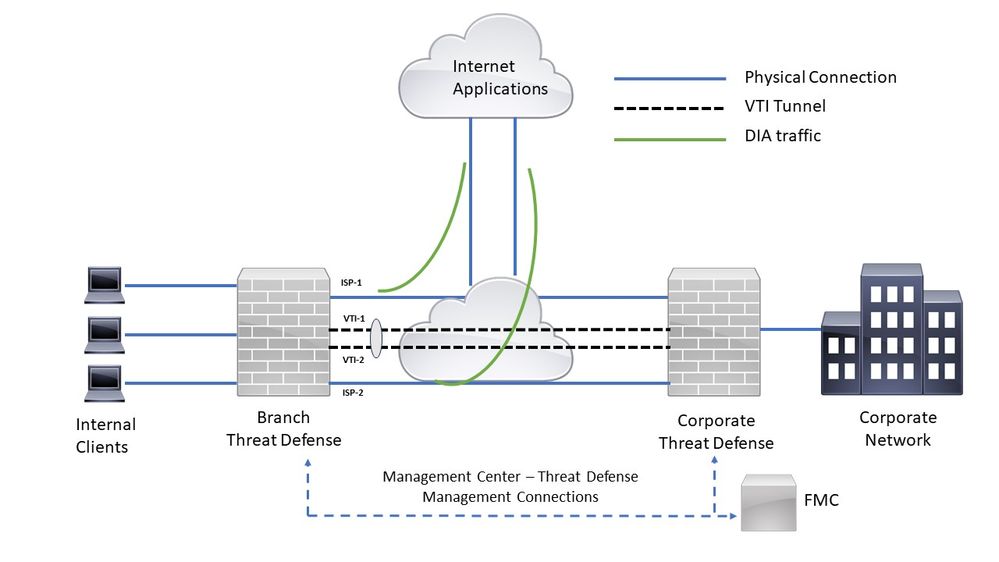

すべてのブランチネットワークトラフィックが企業ネットワークのルートベースのVPNを介して送信され、必要に応じてエクストラネットに分岐する、一般的な企業ネットワークのシナリオを考えてみます。次のトポロジは、ルートベースのVPNを介して企業ネットワークに接続されたブランチネットワークを示しています。従来、企業の脅威対策は、ブランチオフィスの内部トラフィックと外部トラフィックの両方を処理するように設定されていました。PBRポリシーを使用すると、ブランチの脅威に対する防御は、仮想トンネルではなくWANネットワークに特定のトラフィックをルーティングするポリシーで設定されます。残りのトラフィックは、通常どおり、ルートベースのVPNを通過します。

Network Topology

Network Topology

「設定」セクションでは、ISPおよびVTIインターフェイスが、セキュアFMCでブランチの脅威対策に対してすでに設定されていることを前提としています。

HTTPパスモニタリング用のPBRの設定

この設定セクションでは、ISP-1およびISP-2インターフェイスでのパスモニタリングの設定を示します。

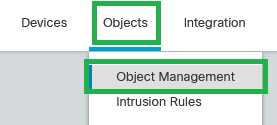

ステップ 1:監視対象アプリケーションの拡張アクセスリストを作成します。移動先 Objects > Object Management

オブジェクト – オブジェクト管理

オブジェクト – オブジェクト管理

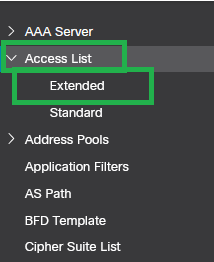

ステップ 2:移動先 Access-list > Extended

アクセスリスト:拡張

アクセスリスト:拡張

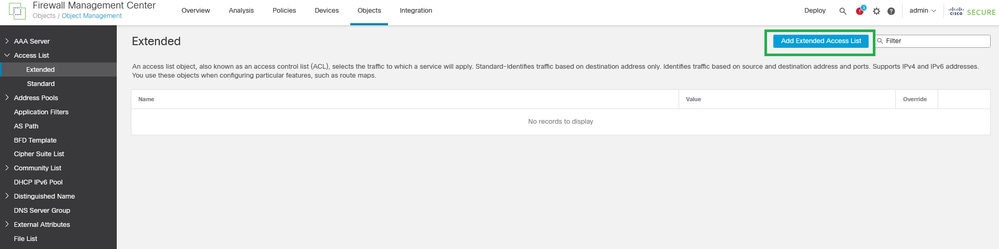

ステップ 3:クリック Add Extended Access Listを参照。

拡張アクセスリストの追加

拡張アクセスリストの追加

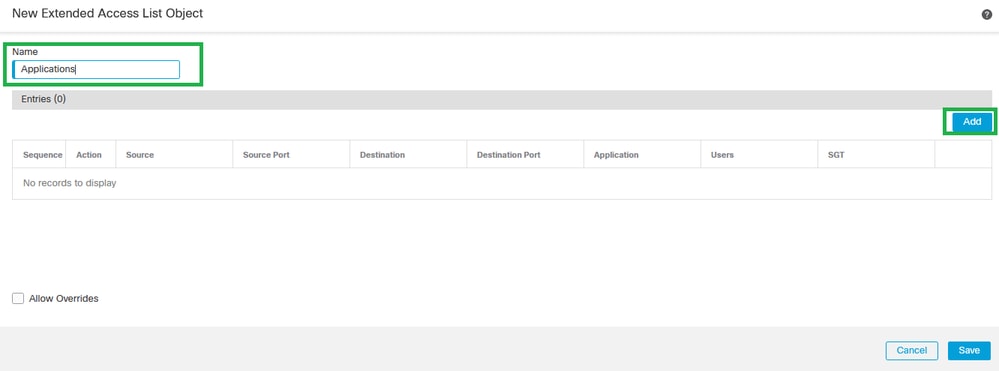

ステップ 4:拡張アクセスリストで名前を設定し、 Addを参照。

新しい拡張アクセスリストオブジェクト

新しい拡張アクセスリストオブジェクト

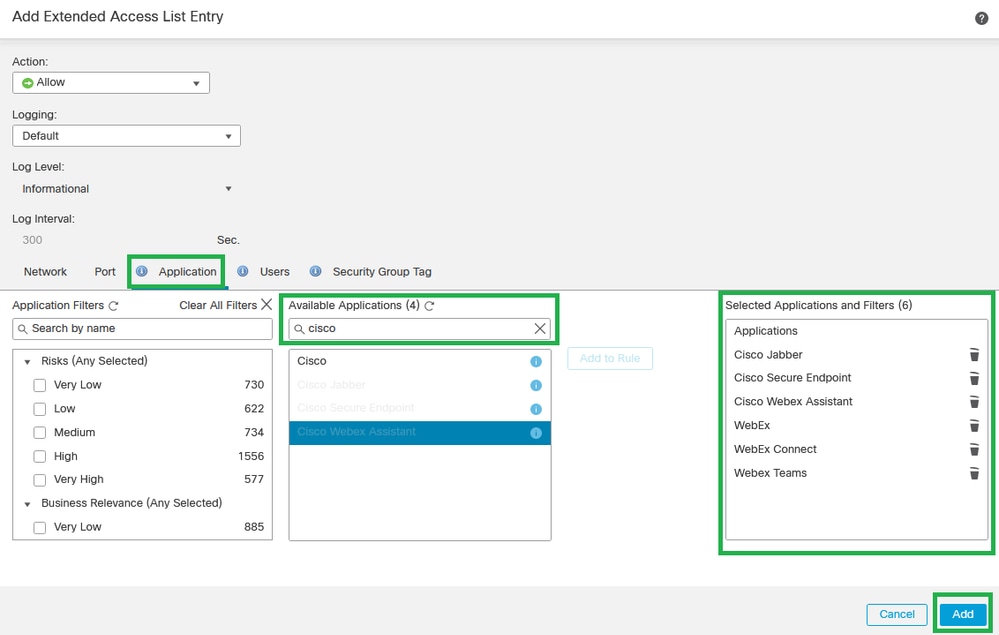

ステップ 5:クリック ApplicationAddを参照。

拡張アクセスリストエントリの追加

拡張アクセスリストエントリの追加

注:拡張アクセスリストは、特定のトラフィックを目的のアプリケーションと照合するために、送信元/宛先IPとポートで設定できます。PBR設定に適用するために、複数の拡張アクセスコントロールリスト(ACL)を作成できます。

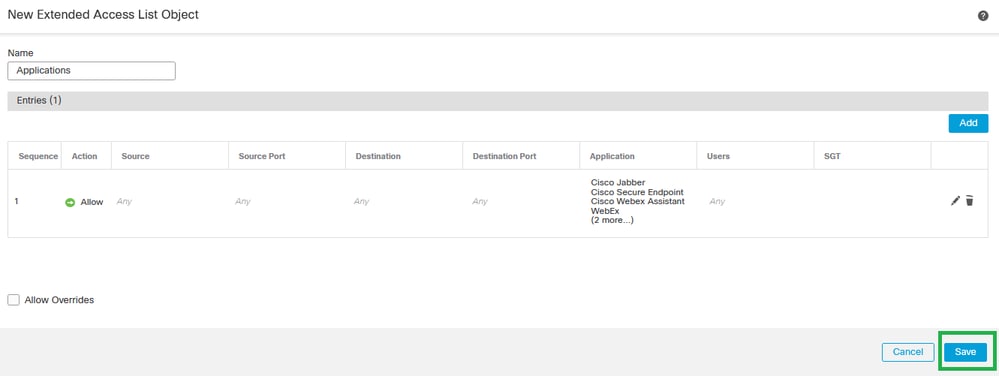

手順 6:拡張アクセスリストの設定を検証し、 Saveを参照。

拡張アクセスリストオブジェクトの保存

拡張アクセスリストオブジェクトの保存

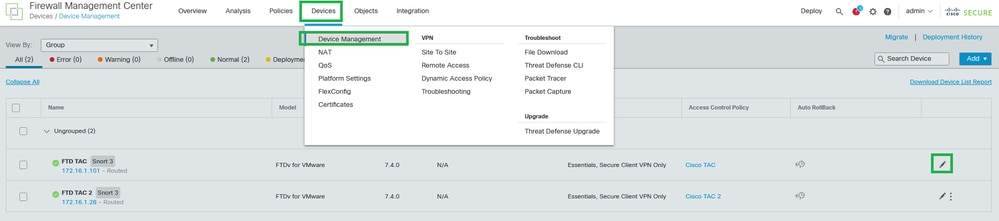

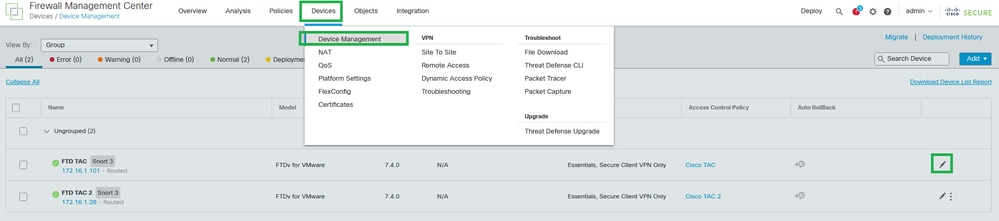

ステップ7:に移動します。 Devices > Device Management

デバイス – デバイス管理

デバイス – デバイス管理

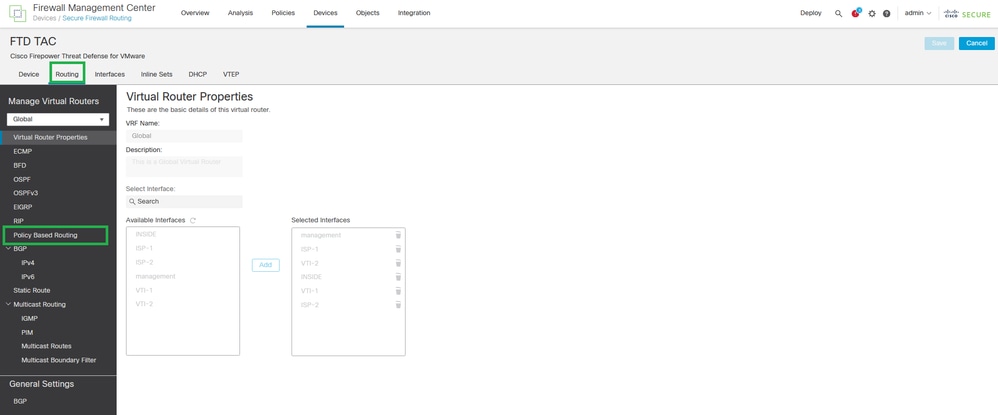

ステップ 8:移動先 Routing > Policy-Based Routing

ルーティング – ポリシーベースルーティング

ルーティング – ポリシーベースルーティング

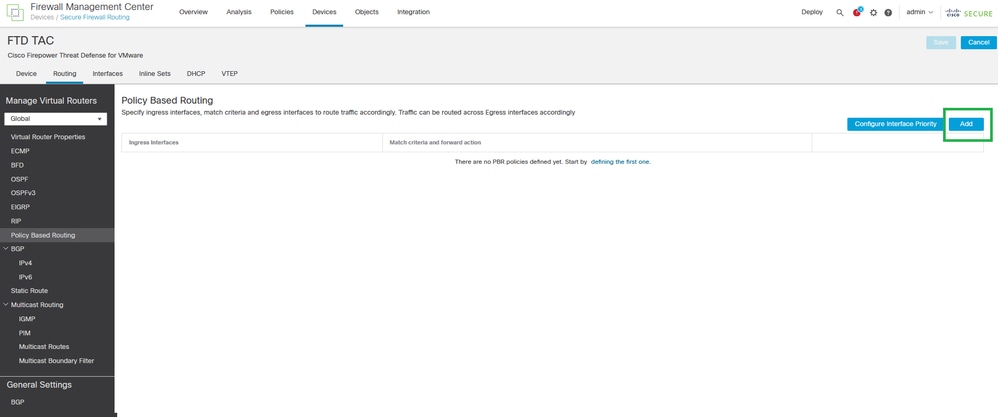

ステップ 9:クリック Addを参照。

ポリシーベースルーティングの追加

ポリシーベースルーティングの追加

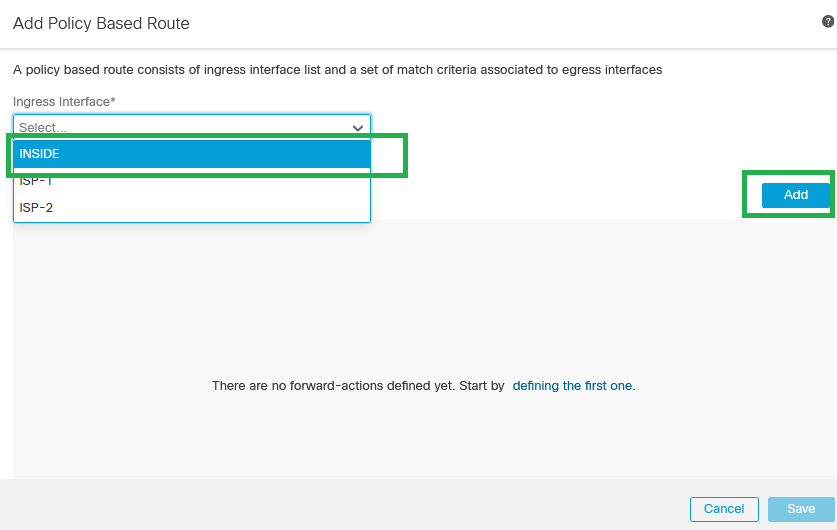

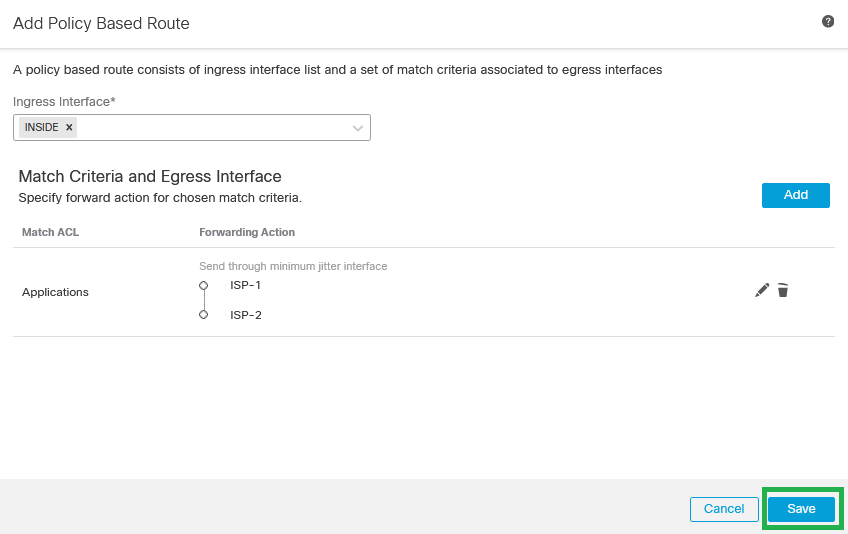

ステップ 10:PBR設定用の入力インターフェイス(この例ではINSIDE)を追加し、 Addを参照。

ポリシーベースのルートの追加

ポリシーベースのルートの追加

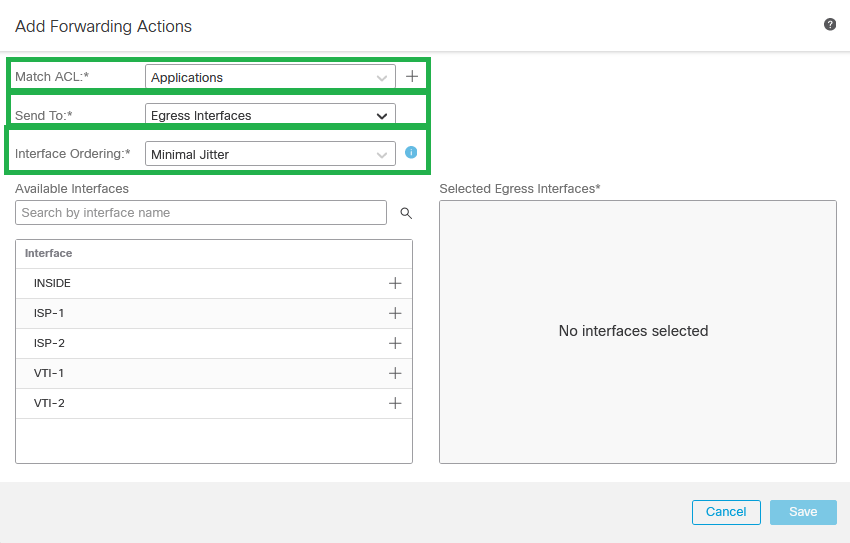

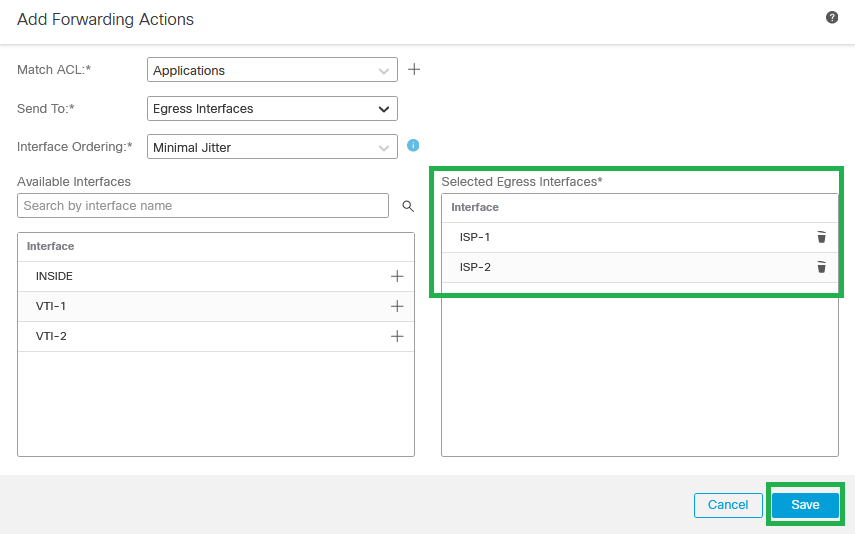

ステップ 11一致基準(前の手順で作成した拡張アクセスリストを使用)、出力インターフェイス、およびインターフェイスの順序を定義します。

転送アクションの追加

転送アクションの追加

注: Egress Interfaces と Minimal Jitter この構成ガイド用に選択されました。その他のオプションの詳細については、公式のPBRドキュメントを参照してください。

ステップ 12出力インターフェイス(この例ではISP-1とISP-2)を選択し、 Saveを参照。

選択した出力インターフェイス

選択した出力インターフェイス

ステップ 13PBRの設定を確認し、 Saveを参照。

ポリシーベースルーティングの検証

ポリシーベースルーティングの検証

ステップ14:(オプション)拡張アクセスコントロールリスト(ACL)をさらに作成した場合、またはPBR設定を適用する必要がある送信元インターフェイスがさらに存在する場合は、ステップ9、10、11、12、および13を繰り返します。

ステップ 15:FMCから変更を保存して展開します。

等コストマルチパス(ECMP)の設定

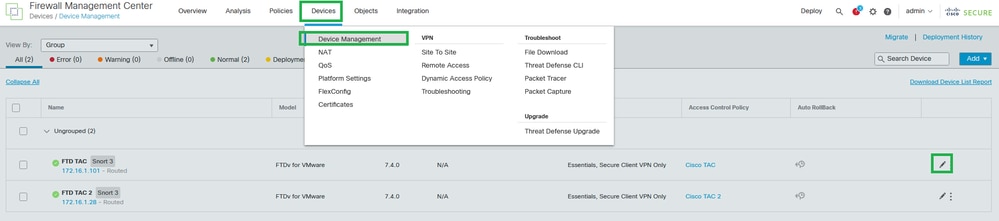

ステップ 1:移動先 Devices > Device Managementをクリックして、脅威対策を編集します。

デバイス – デバイス管理

デバイス – デバイス管理

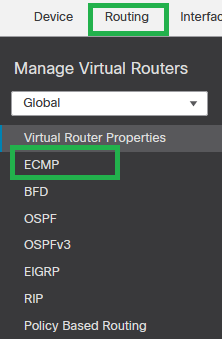

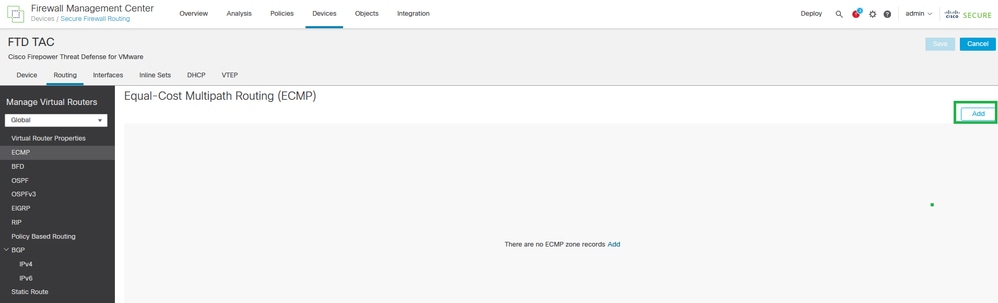

ステップ 2:移動先 Routing > ECMPを参照。

ルーティング:ECMP

ルーティング:ECMP

ステップ 3:クリック Add VTIとWANインターフェイス(この設定ガイドではISP-1とISP-2)の間にECMPを作成します。

等コストマルチパスルーティング(ECMP)

等コストマルチパスルーティング(ECMP)

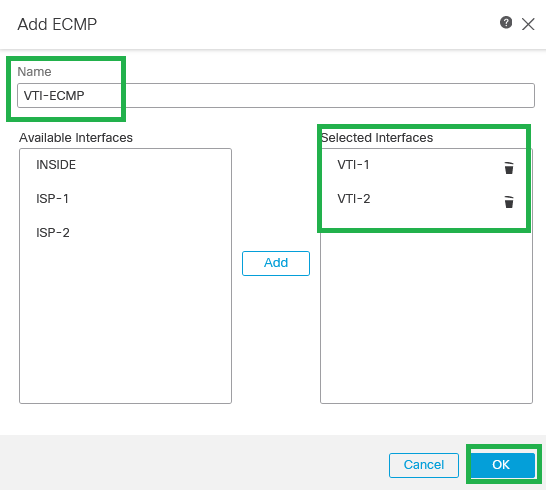

ステップ 4:ECMP名を設定し、すべてのVTIインターフェイスを選択してから、 Addを参照。

VTI向けECMP

VTI向けECMP

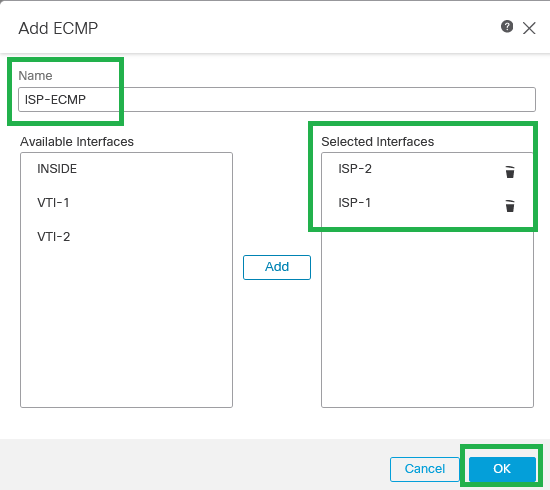

ステップ 5:ステップ3と4を繰り返して、WANインターフェイス間にECMPを作成します(この設定ガイドではISP-1とISP-2)。

ISPインターフェイス用のECMP

ISPインターフェイス用のECMP

手順 6:ECMP設定を保存します。

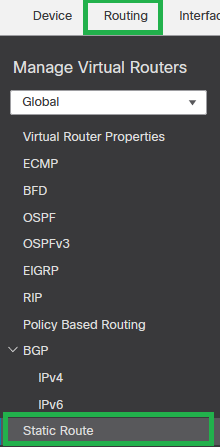

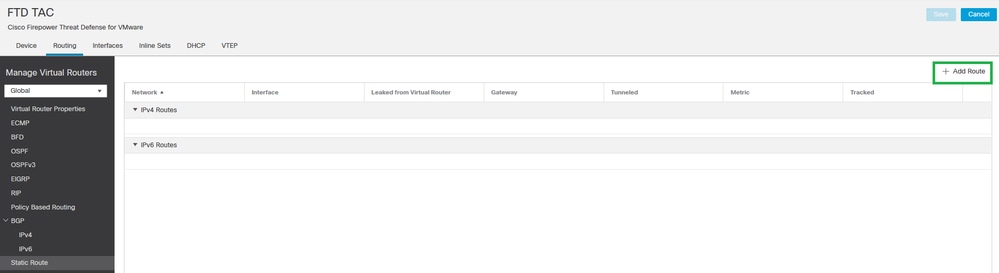

手順 7:ロードバランスを行うために、ゾーンインターフェイスのスタティックルートを設定します。移動先 Routing > Static Route.

ルーティング – スタティックルート

ルーティング – スタティックルート

ステップ 8:クリック + Add Routeを参照。

+ルートの追加

+ルートの追加

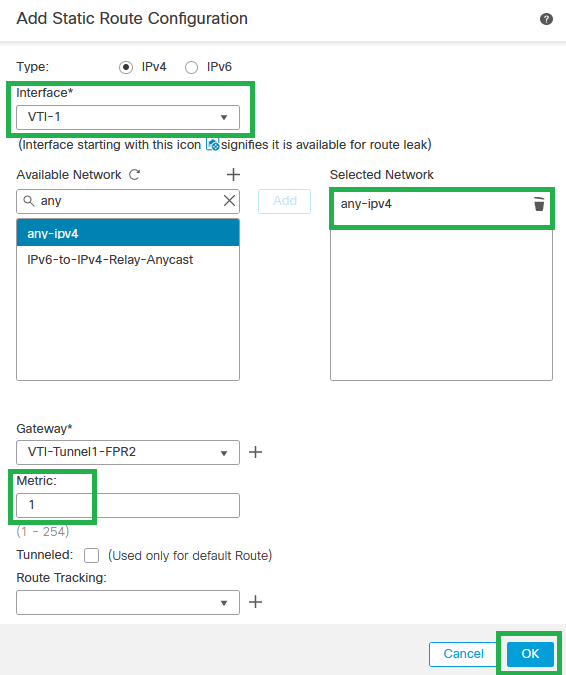

ステップ 9:VTIインターフェイス(この設定ガイドではVTI-1)のデフォルトスタティックルートを作成し、メトリック値を1にして、 OKを参照。

VTI-1のデフォルトスタティックルート

VTI-1のデフォルトスタティックルート

ステップ 10:さらにVTIインターフェイスが設定されている場合は、ステップ8を繰り返します。

注:設定されている各VTIインターフェイスにデフォルトルートを作成します。

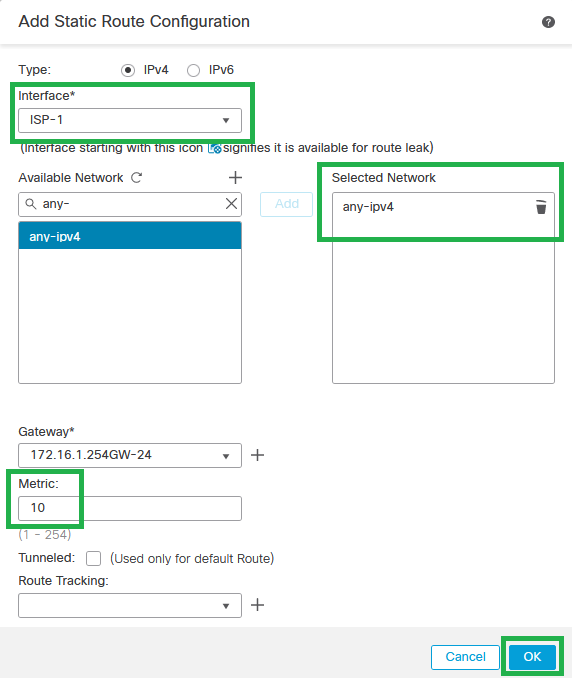

ステップ 11WAN/ISPインターフェイス(この設定ガイドではISP-1)のデフォルトスタティックルートを、VTIよりも大きいメトリック値で作成し、 OKを参照。

ISP-1のデフォルトスタティックルート

ISP-1のデフォルトスタティックルート

ステップ 12さらにWAN/ISPインターフェイスが設定されている場合は、ステップ10を繰り返します。

注:設定されているWAN/ISPインターフェイスごとにデフォルトルートを作成します。

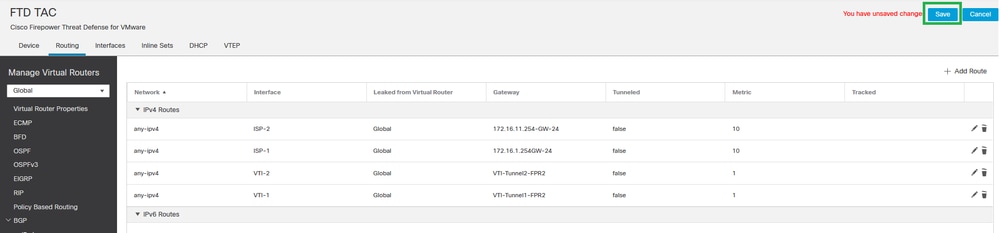

ステップ 13デフォルトルートの設定を確認し、 OKを参照。

スタティックルートの設定

スタティックルートの設定

Secure FTD用の信頼できるDNSの設定

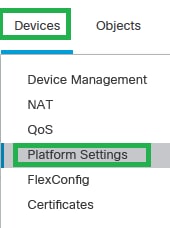

ステップ 1:移動先 Devices > Platform Settingsを参照。

デバイス – プラットフォームの設定

デバイス – プラットフォームの設定

ステップ 2:既存のプラットフォーム設定ポリシーを作成または編集します。

注:プラットフォーム設定ポリシーがセキュアな脅威対策デバイスに適用されていることを確認してください。

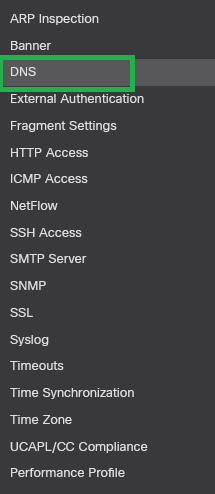

ステップ 3:クリック DNSを参照。

DNSプラットフォームの設定

DNSプラットフォームの設定

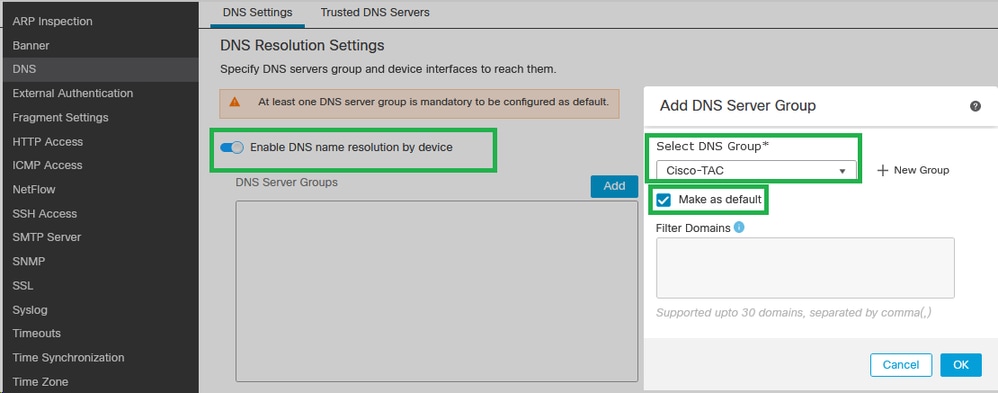

ステップ 4:[Enable] DNS name resolution by deviceをクリックして Add または、既存のDNSグループを選択します。選択 Make as defaultをクリックし、 OKを参照。

DNSサーバグループの追加

DNSサーバグループの追加

注:プラットフォーム設定ポリシーのDNS設定の詳細については、公式のプラットフォーム設定ドキュメントを参照してください。

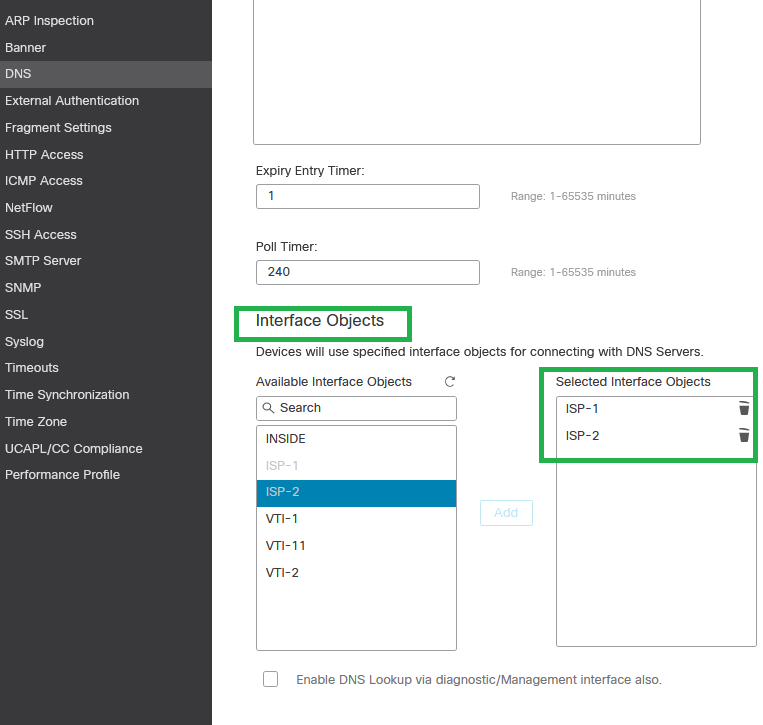

ステップ 5:WAN/ISPインターフェイスを Interface Objects 。

DNSインターフェイスの設定

DNSインターフェイスの設定

手順 6:変更を保存します。

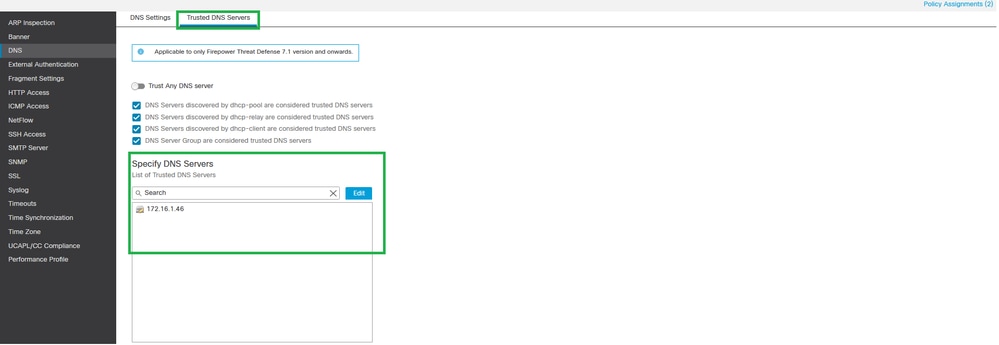

手順 7:次に移動します。 Trusted DNS Servers 信頼できるDNSサーバを指定します。

信頼できるDNSサーバ

信頼できるDNSサーバ

ステップ 8:クリック Save 変更を導入します

パスモニタリングの有効化

ステップ 1:移動先 Devices > Device Managementをクリックして、脅威対策を編集します。

デバイス – デバイス管理

デバイス – デバイス管理

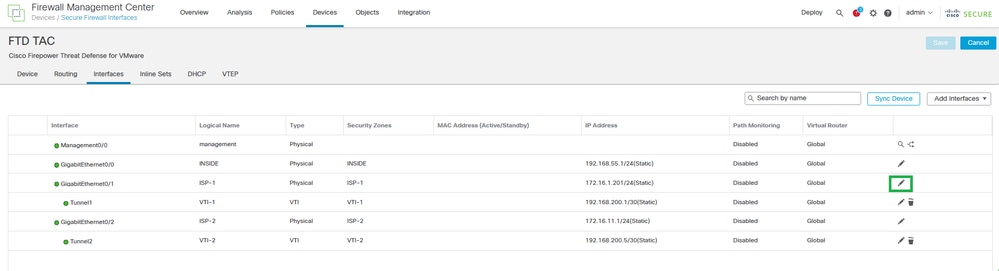

ステップ 2:の下 Interfaces タブで、インターフェイスWAN/ISPインターフェイス(この設定ガイドではISP-1およびISP-2)を編集します。

インターフェイス設定

インターフェイス設定

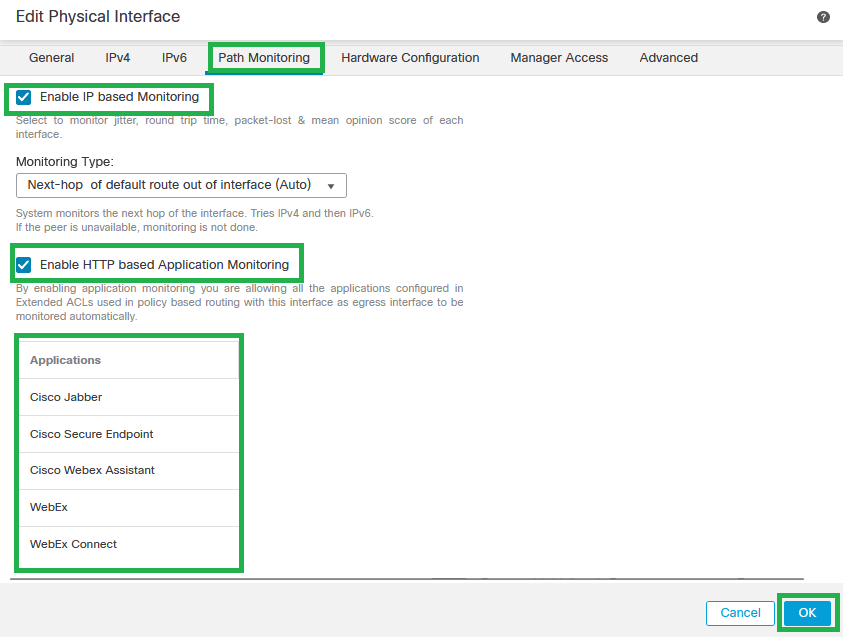

ステップ 3:ポリシーの横の [レポート(Report)] Path MonitoringEnable IP Monitoring を有効にし、 HTTP-based Application Monitoring チェックボックスにマークを付けます。次に、 Saveを参照。

インターフェイスパスモニタリングの設定

インターフェイスパスモニタリングの設定

注意:前の設定セクションで設定したアプリケーションがリストに含まれている必要があります。

注:この構成ガイドでは、「監視タイプ」が選択されています。その他のオプションの詳細については、公式のコンフィギュレーションガイドで「パスモニタリングの設定」を参照してください。

ステップ 4:設定されているすべてのWAN/ISPインターフェイスに対してステップ2と3を繰り返します。

ステップ 5:クリック Save 変更を導入します

監視ダッシュボードの追加

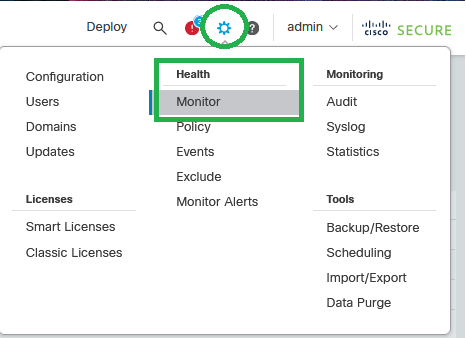

ステップ 1:移動先 System > Health > Monitorを参照。

システム – ヘルス – モニタ

システム – ヘルス – モニタ

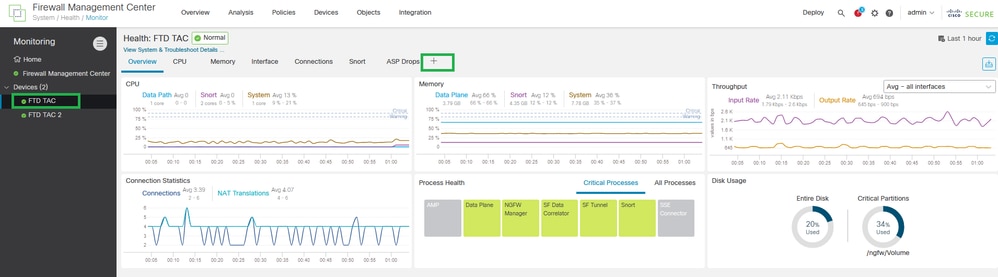

ステップ2:Secure FTDデバイスを選択し、 Add New Dashboardを参照。

新しいダッシュボードの追加

新しいダッシュボードの追加

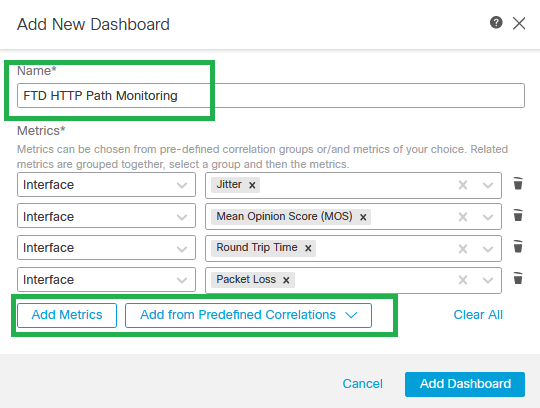

ステップ 3:ダッシュボード名を設定し、 Correlate Metrics ダイアログボックスのドロップダウンリストから、 Interface - Path Metricsを参照。次に、 Add Dashboardを参照。

パスメトリックを使用した新しいダッシュボードの追加

パスメトリックを使用した新しいダッシュボードの追加

確認

このセクションでは、フローティングスタティックルート、ECMP、アプリケーションを使用したオブジェクトグループ、およびPBR設定を確認する方法について説明します。

デフォルトルートとフローティングスタティックルートの設定を確認します。

firepower# show run route

route VTI-1 0.0.0.0 0.0.0.0 192.168.200.1 1

route VTI-2 0.0.0.0 0.0.0.0 192.168.200.5 1

route ISP-1 0.0.0.0 0.0.0.0 172.16.1.254 10

route ISP-2 0.0.0.0 0.0.0.0 172.16.11.254 10

ECMP設定を確認します。

firepower# sh run | i ecmp

zone ECMP-VTI ecmp

zone ECMP-ISP ecmp

ルーティングテーブルで、トラフィックがECMPによってバランシングされているかどうかを確認します。ルーティングテーブルは、Secure FTDルーティングテーブルに両方のルートをインストールする必要があります。

firepower# show route static

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is 172.16.11.254 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 192.168.200.5, VTI-2

[1/0] via 192.168.200.1, VTI-1

PBRルートマップ設定を確認します。

firepower# show run route-map

!

route-map FMC_GENERATED_PBR_1694885402369 permit 5

match ip address Applications

set adaptive-interface cost ISP-1 ISP-2

!

PBR設定に割り当てられたACLを確認します(ルートマップ設定のACL名を確認します)。

firepower# show run access-list | i Applications

access-list Applications extended permit ip any object-group-network-service FMC_NSG_639950173988

アクセスリストにアプリケーションが割り当てられているオブジェクトグループを確認します(ACL設定のオブジェクトグループ名を確認します)。

firepower# show run object-group

object-group network-service FMC_NSG_639950173988

network-service-member "Cisco Jabber"

network-service-member "Cisco Secure Endpoint"

network-service-member "Cisco Webex Assistant"

network-service-member "WebEx"

network-service-member "WebEx Connect"

network-service-member "Webex Teams"

PBR設定で使用されるデータインターフェイスに割り当てられたポリシールートを確認します。

interface GigabitEthernet0/0

nameif INSIDE

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

ip address 172.16.35.1 255.255.255.0

policy-route route-map FMC_GENERATED_PBR_1694885402369

!

interface GigabitEthernet0/1

nameif ISP-1

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

zone-member ECMP-ISP

ip address 172.16.1.202 255.255.255.0

policy-route path-monitoring auto

!

interface GigabitEthernet0/2

nameif ISP-2

security-level 0

zone-member ECMP-ISP

ip address 172.16.11.2 255.255.255.0

policy-route path-monitoring auto

!

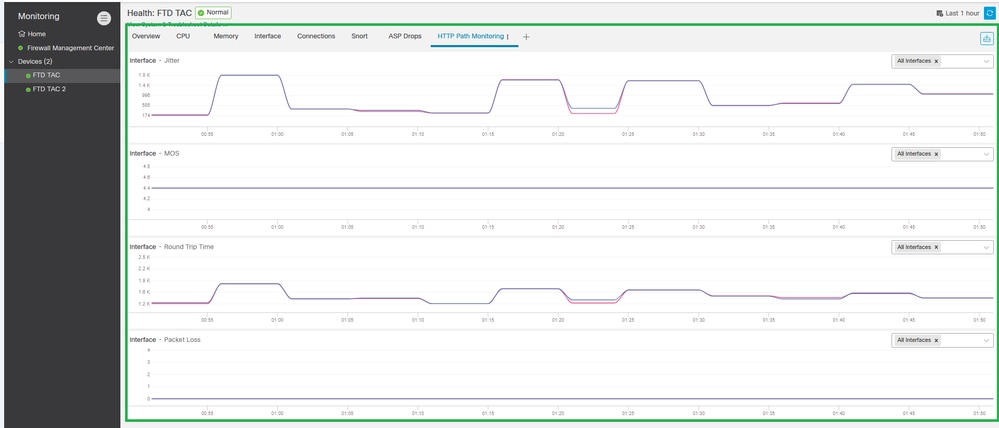

HTTPパスモニタリングダッシュボードの情報から、ジッタ、MOS、ラウンドトリップ時間、およびパケット損失の統計情報を確認して確認します。

HTTPパスモニタリングダッシュボードの確認

HTTPパスモニタリングダッシュボードの確認

トラブルシュート

パスモニタリングに失敗し、IPベースのモニタリングが有効になっている場合、WAN/ISPインターフェイスは、スタティックルートで設定されたゲートウェイにICMPプローブパケットを送信するように設定されます。WAN/ISPインターフェイスで入力/出力キャプチャを設定し、ICMPが機能するかどうかを確認します。

入力および出力キャプチャ:

firepower# cap in interface ISP-1 trace match icmp any any

firepower# cap in2 interface isP-2 trace match icmp any any

入力キャプチャ:

firepower# show cap in

12 packets captured

1: 00:08:28.073604 172.16.1.202 > 172.16.1.254 icmp: echo request

2: 00:08:28.074672 172.16.1.254 > 172.16.1.202 icmp: echo reply

3: 00:08:29.150871 172.16.1.202 > 172.16.1.254 icmp: echo request

4: 00:08:29.151832 172.16.1.254 > 172.16.1.202 icmp: echo reply

5: 00:08:30.217701 172.16.1.202 > 172.16.1.254 icmp: echo request

6: 00:08:30.218876 172.16.1.254 > 172.16.1.202 icmp: echo reply

7: 00:08:31.247728 172.16.1.202 > 172.16.1.254 icmp: echo request

8: 00:08:31.248980 172.16.1.254 > 172.16.1.202 icmp: echo reply

9: 00:08:32.309005 172.16.1.202 > 172.16.1.254 icmp: echo request

10: 00:08:32.310317 172.16.1.254 > 172.16.1.202 icmp: echo reply

11: 00:08:33.386622 172.16.1.202 > 172.16.1.254 icmp: echo request

12: 00:08:33.387751 172.16.1.254 > 172.16.1.202 icmp: echo reply

12 packets shown

1: 00:08:28.073604 172.16.1.202 > 172.16.1.254 icmp: echo request

2: 00:08:28.074672 172.16.1.254 > 172.16.1.202 icmp: echo reply

3: 00:08:29.150871 172.16.1.202 > 172.16.1.254 icmp: echo request

4: 00:08:29.151832 172.16.1.254 > 172.16.1.202 icmp: echo reply

5: 00:08:30.217701 172.16.1.202 > 172.16.1.254 icmp: echo request

6: 00:08:30.218876 172.16.1.254 > 172.16.1.202 icmp: echo reply

7: 00:08:31.247728 172.16.1.202 > 172.16.1.254 icmp: echo request

8: 00:08:31.248980 172.16.1.254 > 172.16.1.202 icmp: echo reply

9: 00:08:32.309005 172.16.1.202 > 172.16.1.254 icmp: echo request

10: 00:08:32.310317 172.16.1.254 > 172.16.1.202 icmp: echo reply

11: 00:08:33.386622 172.16.1.202 > 172.16.1.254 icmp: echo request

12: 00:08:33.387751 172.16.1.254 > 172.16.1.202 icmp: echo reply

12 packets shown

出力キャプチャ:

firepower# show cap in2

12 packets captured

1: 00:08:28.073543 172.16.11.2 > 172.16.11.254 icmp: echo request

2: 00:08:28.074764 172.16.11.254 > 172.16.11.2 icmp: echo reply

3: 00:08:29.150810 172.16.11.2 > 172.16.11.254 icmp: echo request

4: 00:08:29.151954 172.16.11.254 > 172.16.11.2 icmp: echo reply

5: 00:08:30.217640 172.16.11.2 > 172.16.11.254 icmp: echo request

6: 00:08:30.218799 172.16.11.254 > 172.16.11.2 icmp: echo reply

7: 00:08:31.247667 172.16.11.2 > 172.16.11.254 icmp: echo request

8: 00:08:31.248888 172.16.11.254 > 172.16.11.2 icmp: echo reply

9: 00:08:32.308913 172.16.11.2 > 172.16.11.254 icmp: echo request

10: 00:08:32.310012 172.16.11.254 > 172.16.11.2 icmp: echo reply

11: 00:08:33.386576 172.16.11.2 > 172.16.11.254 icmp: echo request

12: 00:08:33.387888 172.16.11.254 > 172.16.11.2 icmp: echo reply

12 packets captured

注意:キャプチャはボックスのパフォーマンスを大幅に向上させる可能性があるため、送信元と宛先のIPアドレスでキャプチャを設定してください。

ヒント:pingが機能しない場合は、デフォルトゲートウェイとの直接接続をトラブルシューティングし、ARPテーブルを確認するか、Cisco TACに問い合わせてください。

PBRが動作しているかどうかを確認するには、パケットトレーサツールを使用して、アプリケーショントラフィックがPBRでルーティングされていることを確認します。

firepower# packet-tracer input insIDE tcp 172.16.35.2 54352 'PUBLIC-IP-ADDRESS-FOR-WEBEX' $

---

[Output omitted]

---

Phase: 3

Type: PBR-LOOKUP

Subtype: policy-route

Result: ALLOW

Config:

route-map FMC_GENERATED_PBR_1694885402369 permit 5

match ip address Applications

set ip next-hop 172.16.1.254

Additional Information:

Matched route-map FMC_GENERATED_PBR_1694885402369, sequence 5, permit

Found next-hop 172.16.1.254 using egress ifc ISP-1

---

[Output omitted]

---

Result:

input-interface: INSIDE

input-status: up

input-line-status: up

output-interface: ISP-1

output-status: up

output-line-status: up

Action: allow

注:オブジェクトグループに設定されているネットワークサービスのアプリケーションIPアドレスを調べるには、次のコマンドを使用します。 show object-group network-service detailを参照。

関連情報

HTTPパスモニタリングを使用したPBRに関連するその他のドキュメントについては、次を参照してください。

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

10-Oct-2023 |

初版 |

シスコ エンジニア提供

- フアンカルロスカルヴェンテフアレスCisco TACエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック