はじめに

このドキュメントでは、Azure Marketplaceとテンプレートを使用して仮想マシンにCisco Secure Firewall Threat Defense(FDM)仮想マシンを導入する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco Secure Firewall Management Center(FMC)

- Cisco Secure Firewall Threat Defense(FTD)

- Azureアカウント/アクセス

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアのバージョンに基づいています。

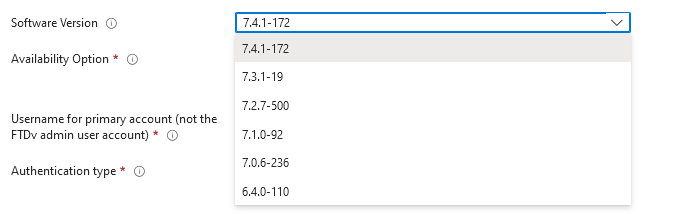

- Cisco Secure Firewall Threat Defense仮想バージョン:7.4.1、7.3.1、7.2.7、7.1.0、7.0.6、および6.4.0

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

お客様がAzureから仮想マシンにFirepower Device Manager (FDM)をデプロイしようとすると、特にAzure Marketplaceとテンプレートを使用するときに問題が発生します。

Azureポータル上のテンプレートからのFDMの配置

AzureポータルからFDMを配置するには、次の手順を使用します:

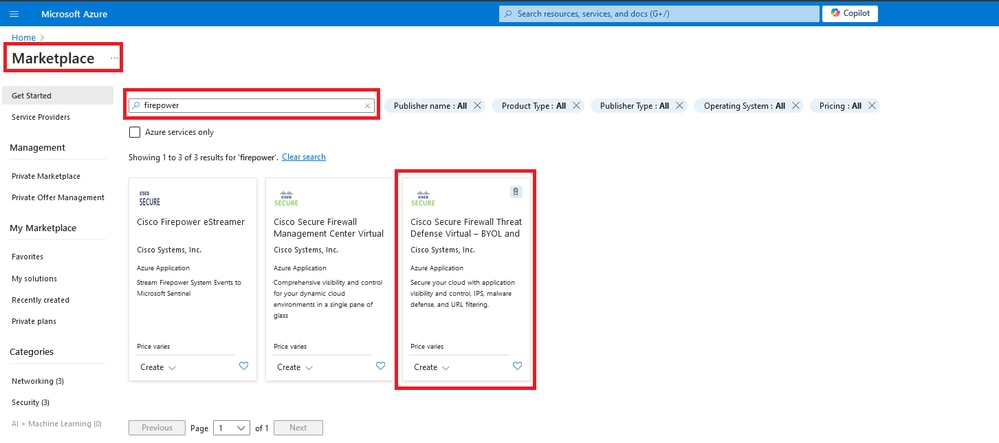

1. Azure Portalに移動し、Azure Services内でMarketplaceを見つけます。Cisco Secure Firewall Threat Defense Virtual - BYOL and PAYGを検索して選択します。

Firepowerを検索し、Cisco Secure Firewall Threat Defense Virtuaを選択する – BOYL

Firepowerを検索し、Cisco Secure Firewall Threat Defense Virtuaを選択する – BOYL

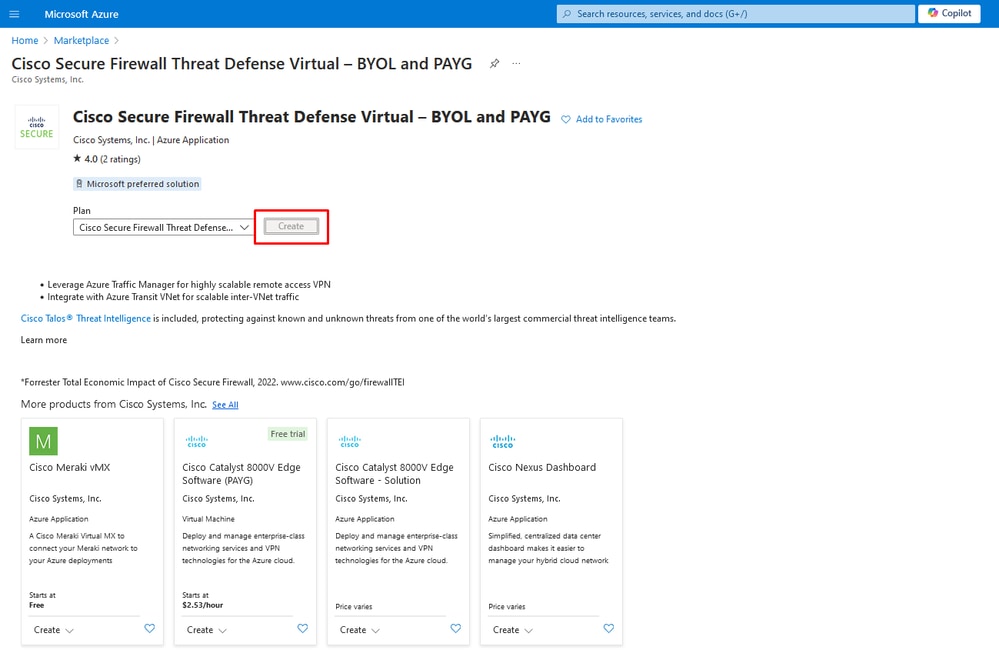

2. Createをクリックして、FTDの設定プロセスを開始します。

AzureポータルからのVMの作成

AzureポータルからのVMの作成

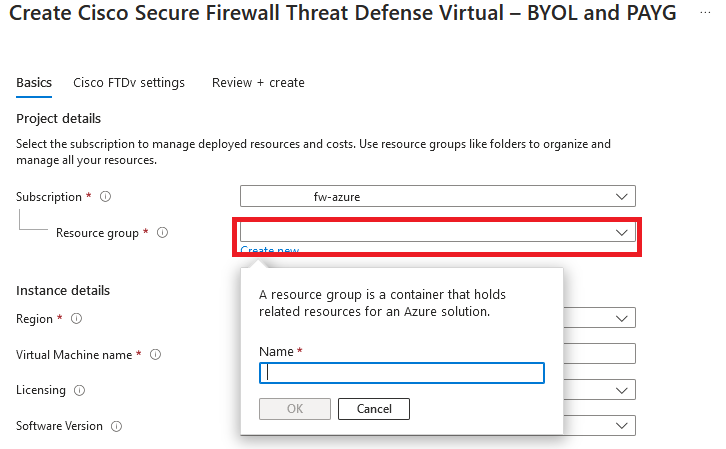

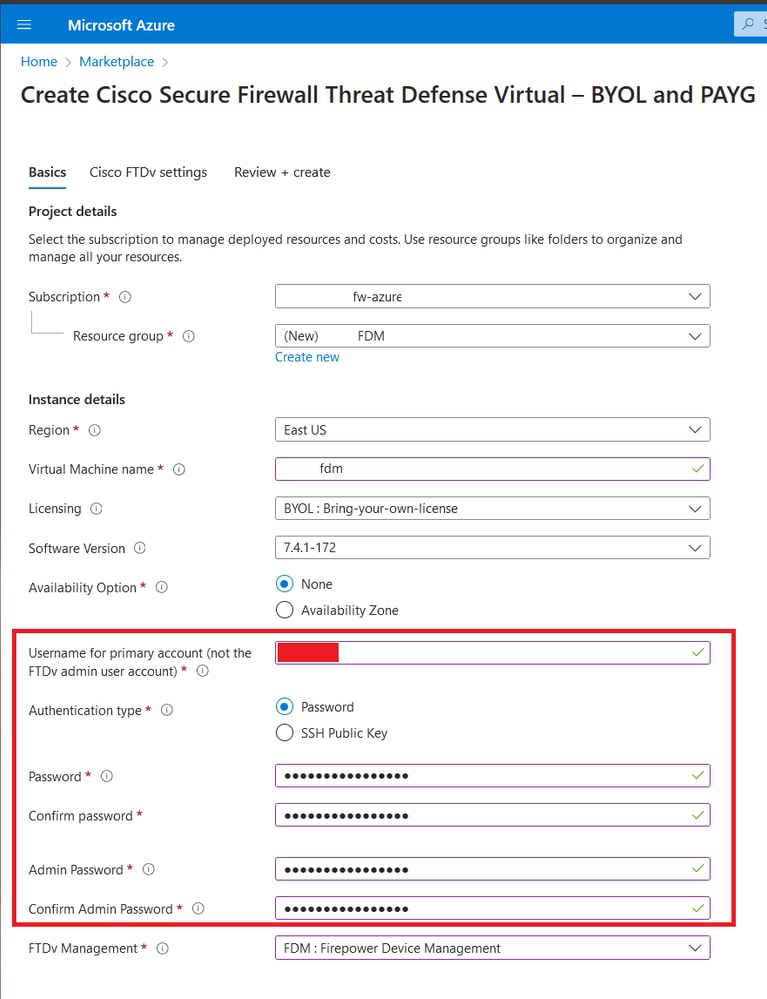

3. 基本設定ページで、デバイスのリソースグループを作成し、リージョンを選択し、VMの名前を選択します。

新しいリソースグループの作成

新しいリソースグループの作成

4. 使用可能なオプションから、VM導入に必要なバージョンを選択します。

Azure Marketで展開できるバージョン

Azure Marketで展開できるバージョン

5. プライマリアカウントのユーザ名を設定し、認証タイプとしてPasswordを選択し、VMアクセスのパスワードと管理者パスワードを設定します。

ユーザ名と管理者パスワード。

ユーザ名と管理者パスワード。

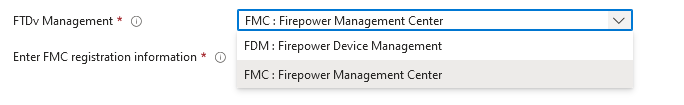

6. 管理タイプについては、このドキュメントの目的に合わせてFDMを選択します。

管理デバイス。

管理デバイス。

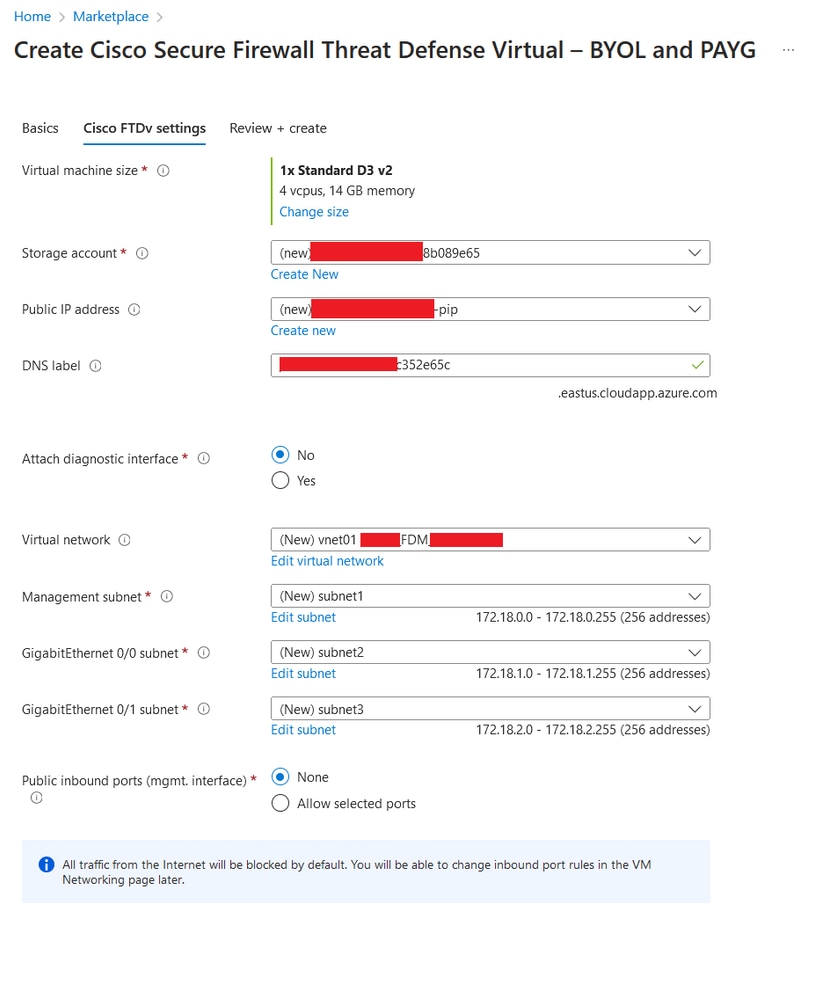

7. Cisco FTDv Settingsタブで、基本設定が完了した後にデフォルトで作成されるVMサイズ、ストレージアカウント、パブリックIPアドレス、およびDNSラベルを確認します。

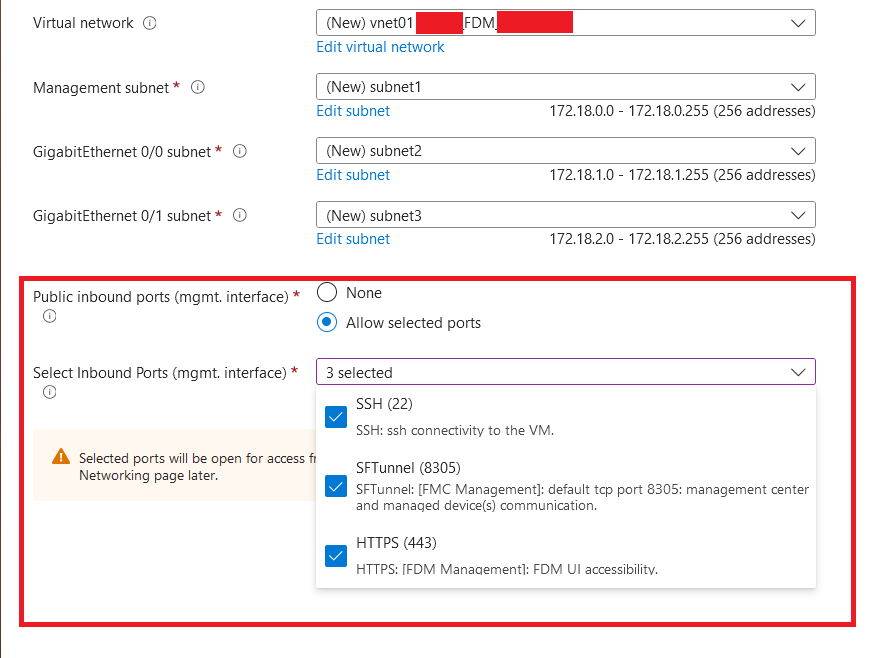

仮想ネットワーク、管理サブネット、およびその他のイーサネット設定が正しいことを確認します。

Cisco FTDvの設定

Cisco FTDvの設定

8. [選択したポートの許可]を選択して、VMへのHTTPSアクセスに対してポートSSH(22)、SFTunnel(8305)、およびHTTPS(443)を有効にし、デバイスをFMCに移行するためにSFTunnelポートを有効にします。

Cisco FTDvで許可されるポート

Cisco FTDvで許可されるポート

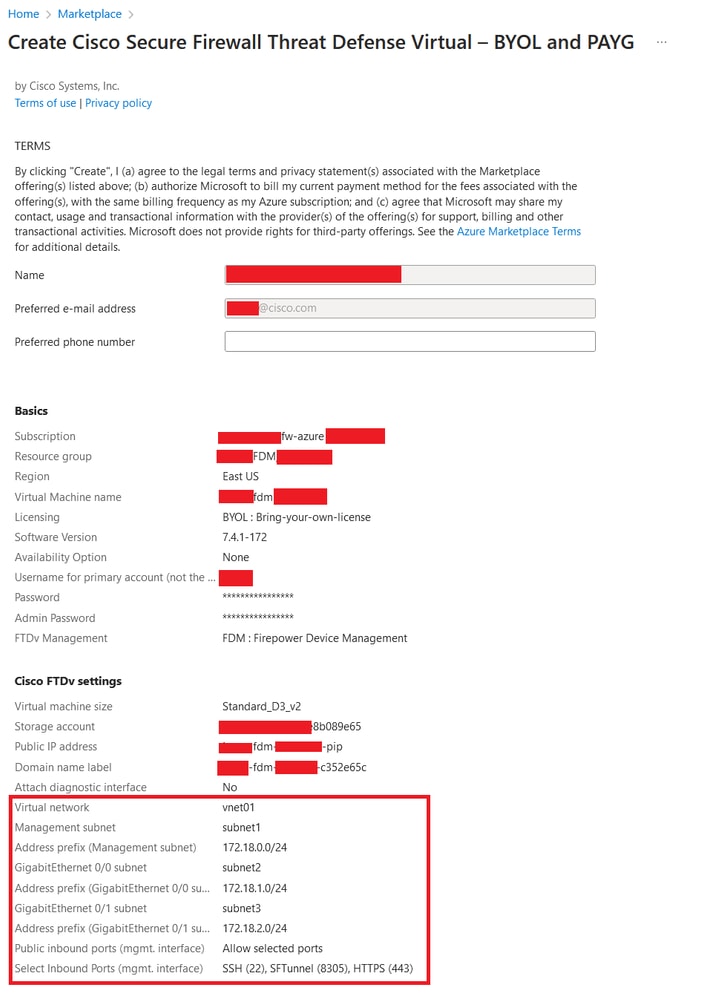

VMの設定の確認

9. Review + Createタブで設定を確認し、VMを作成します。

レビューと作成

レビューと作成

この時点で、VMの作成を送信できます。

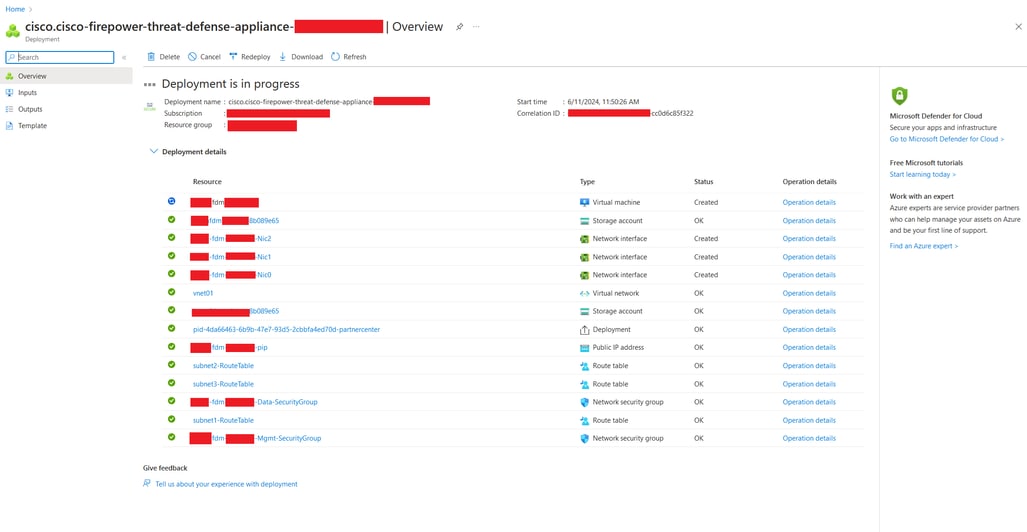

10. デプロイの進行状況を「概要」タブで監視します。このタブには、デプロイが進行中であることを示すメッセージが表示されます。

展開中です.

展開中です.

AzureにデプロイされたVMの確認

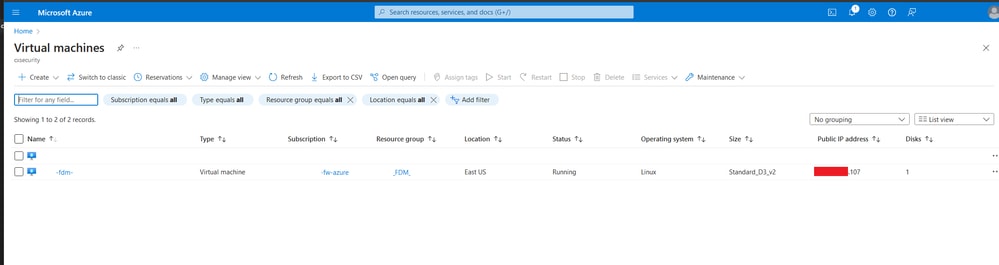

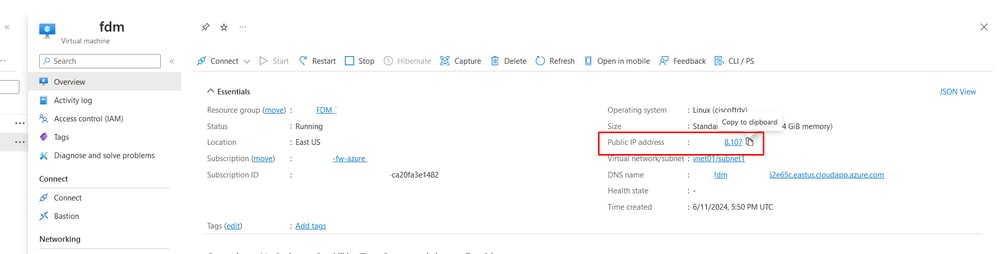

11. VMが作成されたら、Virtual MachinesセクションでそのVMを見つけて、その特性と割り当てられているパブリックIPアドレスを確認します。

仮想マシンの場所

仮想マシンの場所

12. ブラウザを使用してデバイスの割り当てられたIPアドレスに移動し、FDMの初期設定を開始します。

FDMのパブリックIP

FDMのパブリックIP

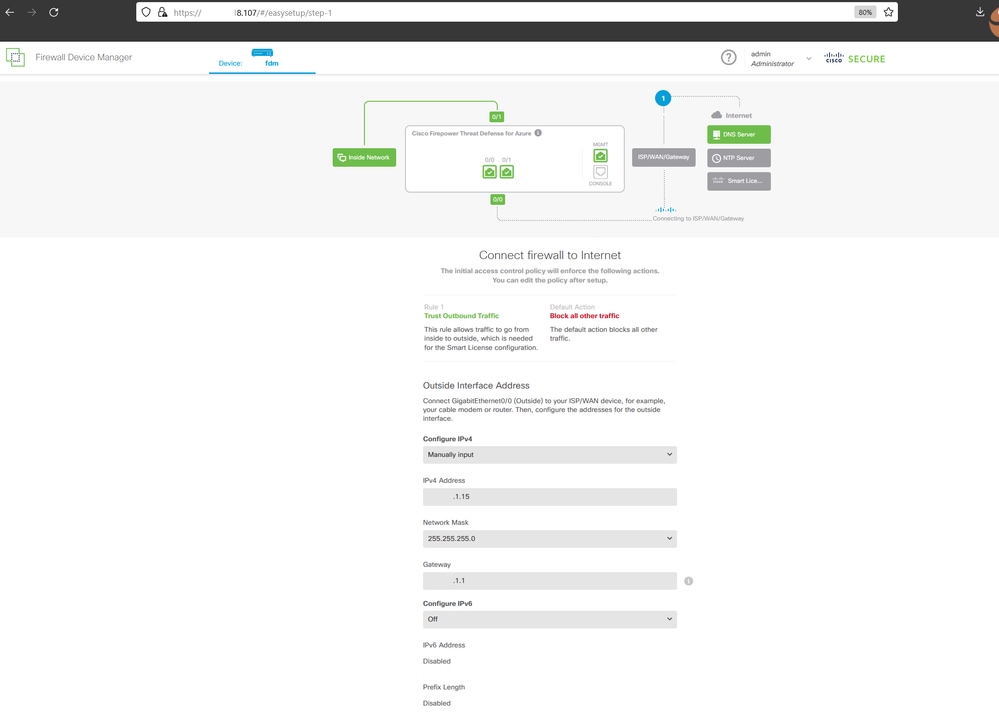

FDMの基本設定

13. 割り当てられた範囲内のIPを選択し、NTPを設定し、デバイスをライセンスに登録して、基本設定を行います。

ここでは、FDM初期設定に関するドキュメントを参照できます。

FDMの基本設定

FDMの基本設定

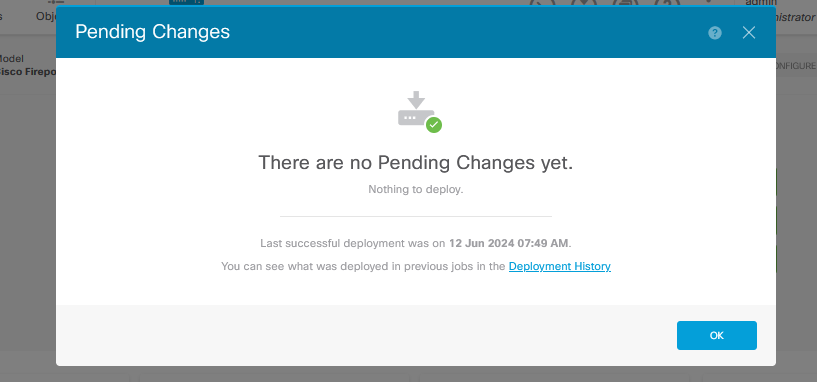

14. デバイスを登録した後、保留中の展開が残っていないことを確認します。