FDMによって管理されるFTDでのRAVPNのLDAP属性マップの構成

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、Lightweight Directory Access Protocol(LDAP)サーバを使用してリモートアクセスVPN(RA VPN)ユーザを認証および許可し、LDAPサーバ上のグループメンバーシップに基づいて異なるネットワークアクセスをユーザに付与する手順について説明します。

前提条件

要件

- ファイアウォールデバイスマネージャ(FDM)でのRA VPN設定に関する基本的な知識

- FDMでのLDAPサーバ設定に関する基本的な知識

- REST(Representational State Transfer)アプリケーション・プログラム・インタフェース(API)およびFDM Rest APIエクスプローラの基礎知識

- FDMで管理されるCisco FTDバージョン6.5.0以降

使用するコンポーネント

次のハードウェアおよびソフトウェアバージョンのアプリケーション/デバイスが使用されました。

- Cisco FTDバージョン6.5.0、ビルド115

- Cisco AnyConnectバージョン4.10

- Microsoft Active Directory(AD)サーバ

- Postmanまたはその他のAPI開発ツール

注:Microsoft AD Server and Postmalツールの設定サポートは、シスコから提供されません。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

認証フロー

LDAP属性マップフローの説明

- ユーザはFTDへのリモートアクセスVPN接続を開始し、Active Directory(AD)アカウントにユーザ名とパスワードを提供します。

- FTDがADサーバにポート389または636(LDAP over SSL)でLDAP要求を送信します

- ADは、ユーザに関連付けられているすべての属性を使用してFTDに応答します。

- FTDは、受信した属性値を、FTDで作成されたLDAP属性マップと照合します。これは許可プロセスです。

- 次に、ユーザはLDAP属性マップのmemberOf属性に一致するグループポリシーの設定に接続し、継承します。

このドキュメントの目的に従い、AnyConnectユーザの許可はmemberOf LDAP属性を使用して行われます。

- 各ユーザのLDAPサーバのmemberOf属性は、FTDのldapValueエンティティにマッピングされます。ユーザが一致するADグループに属している場合、そのldapValueに関連付けられているグループポリシーがユーザに継承されます。

- ユーザのmemberOf属性値がFTDのldapValueエンティティのいずれとも一致しない場合、選択した接続プロファイルのデフォルトのグループポリシーが継承されます。この例では、NOACCESSグループポリシーがに継承されます。

設定

FDMによって管理されるFTDのLDAP属性マップは、REST APIを使用して設定されます。

FDMでの構成手順

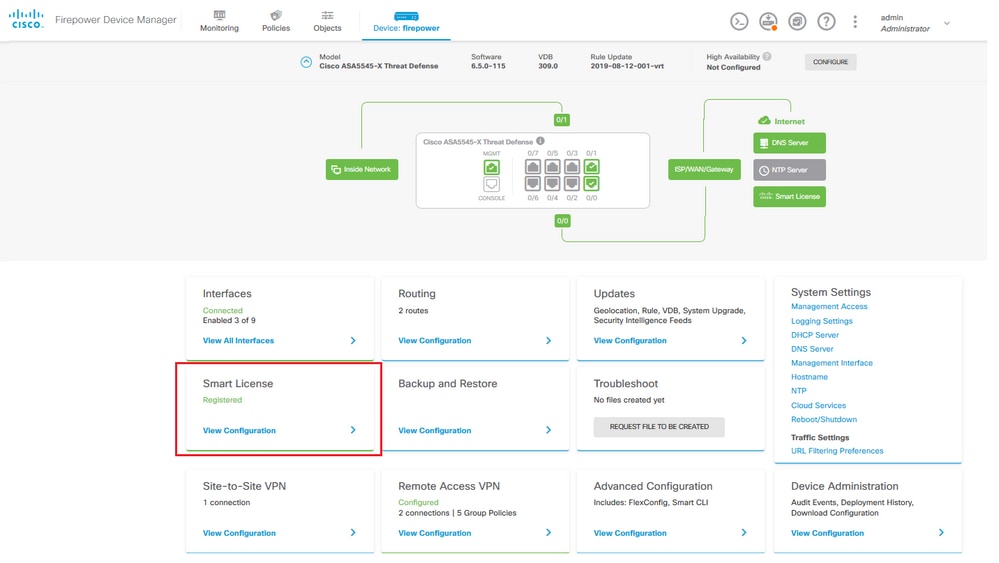

ステップ 1:デバイスがSmart Licensingに登録されていることを確認します。

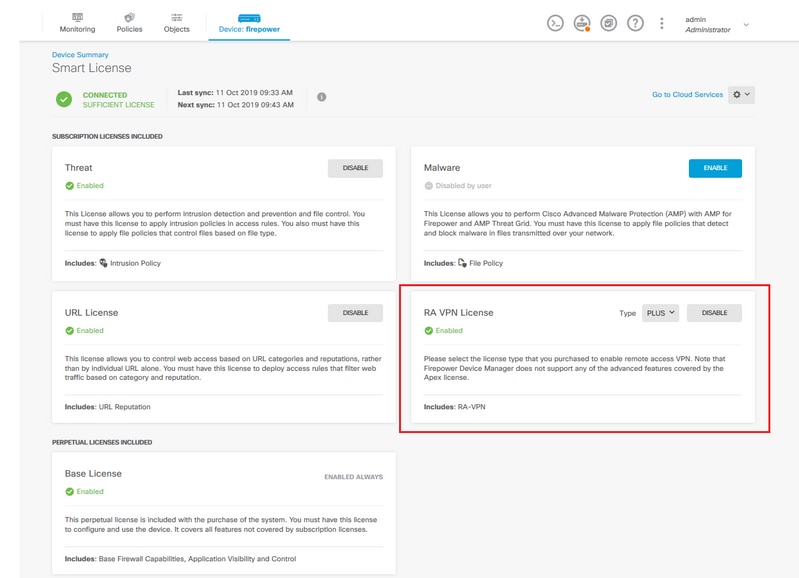

ステップ 2:FDMでAnyConnectライセンスが有効になっていることを確認します。

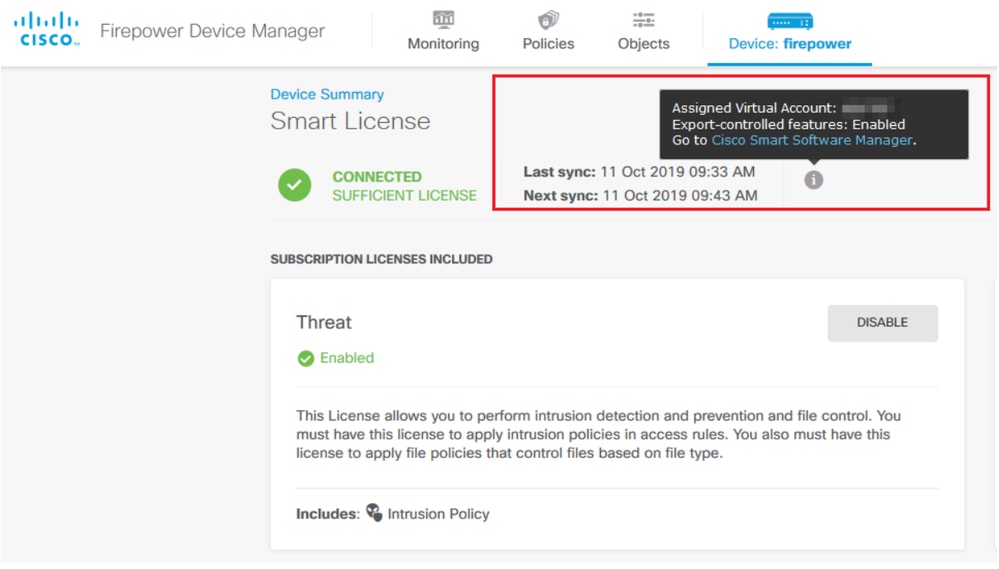

ステップ 3:トークンでエクスポート制御機能が有効になっていることを確認します。

注:このドキュメントでは、RA VPNがすでに設定されていることを前提としています。FDMによって管理されるFTDでRAVPNを設定する方法の詳細については、次のドキュメントを参照してください。

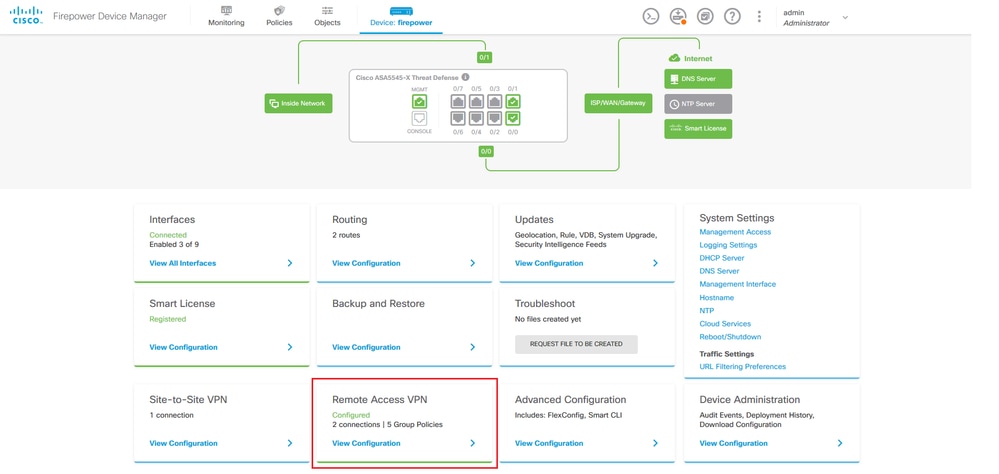

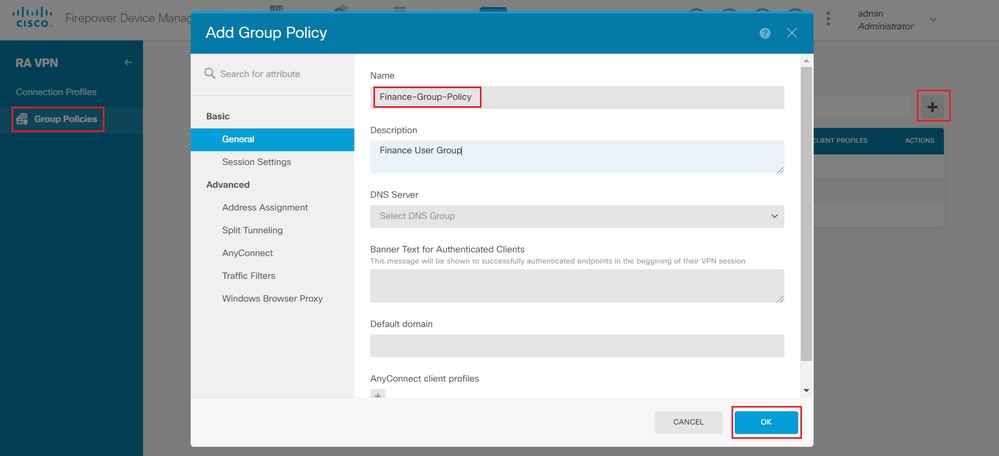

ステップ 4:Remote Access VPN > Group Policiesの順に移動します。

ステップ 5:Group Policiesに移動します。ADグループごとに異なるグループポリシーを設定するには、「+」をクリックします。この例では、グループポリシーFinance-Group-Policy、HR-Group-Policy、およびIT-Group-Policyが、異なるサブネットにアクセスできるように設定されています。

Finance-Group-Policyの設定は次のとおりです。

firepower# show run group-policy Finance-Group-Policy group-policy Finance-Group-Policy internal group-policy Finance-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value Finance-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

同様に、HR-Group-Policyの設定は次のとおりです。

firepower# show run group-policy HR-Group-Policy group-policy HR-Group-Policy internal group-policy HR-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value HR-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

最後に、IT-Group-Policyには次の設定があります。

firepower# show run group-policy IT-Group-Policy group-policy IT-Group-Policy internal group-policy IT-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value IT-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

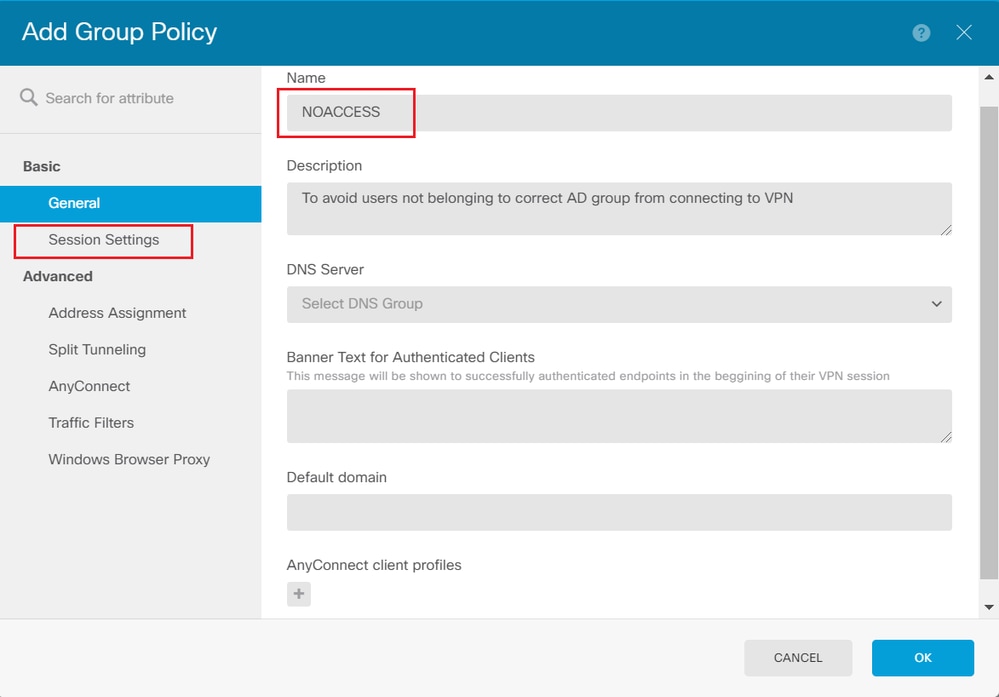

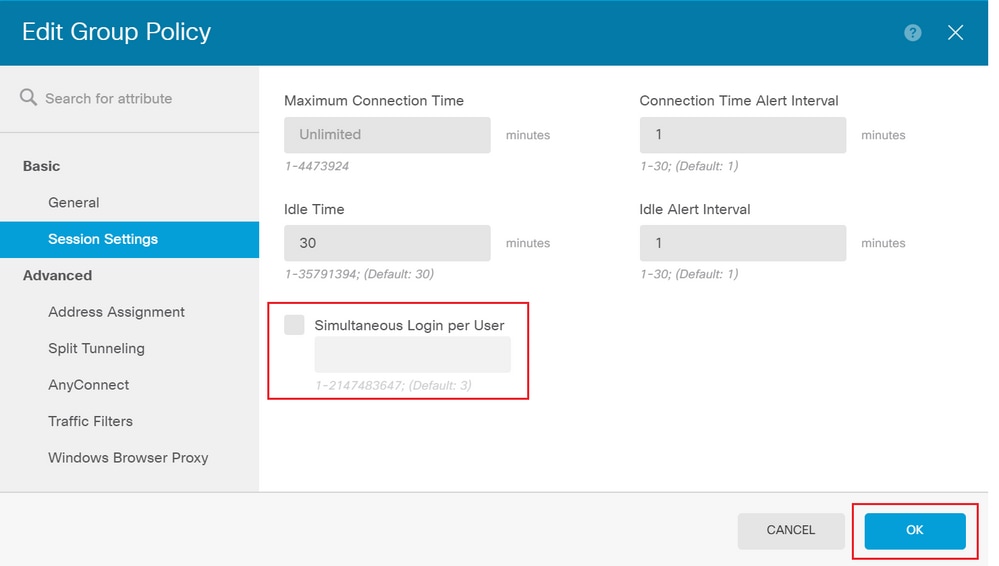

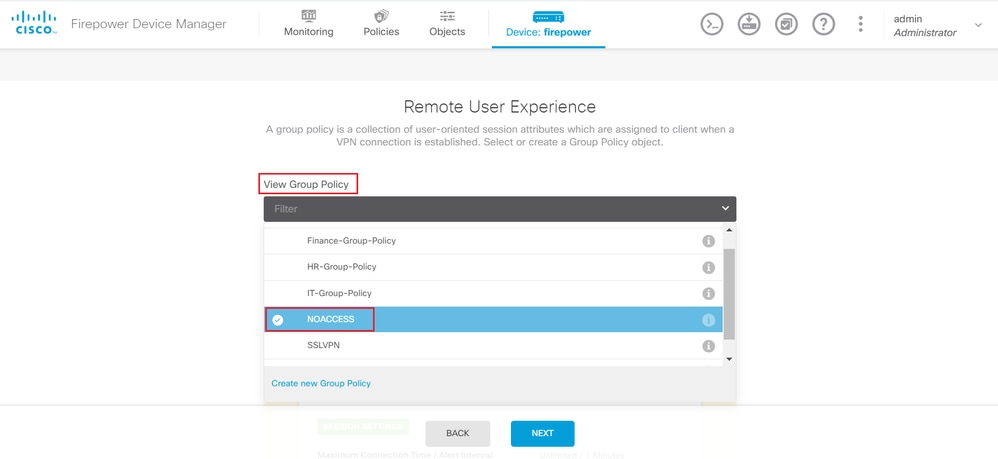

手順 6:グループポリシーNOACCESSを作成し、Session Settingsに移動して、Simultaneous Login per Userオプションのチェックマークを外します。これにより、vpn-simultaneous-loginsの値が0に設定されます。

グループポリシーのvpn-simultaneous-logins値を0に設定すると、ユーザのVPN接続がただちに終了します。 このメカニズムを使用して、設定済みグループ(この例ではFinance、HR、またはIT)以外のADユーザグループに属するユーザがFTDへの接続を正常に確立し、許可されたユーザグループアカウントだけに使用できるセキュアなリソースにアクセスすることを防止します。

正しいADユーザグループに属するユーザは、FTDのLDAP属性マップに一致し、マッピングされたグループポリシーを継承しますが、許可されたグループのいずれにも属さないユーザは、接続プロファイルのデフォルトのグループポリシー(この場合はNOACCESS)を継承します。

NOACCESSグループポリシーの設定は次のとおりです。

firepower# show run group-policy NOACCESS group-policy NOACCESS internal group-policy NOACCESS attributes dhcp-network-scope none vpn-simultaneous-logins 0 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelall ipv6-split-tunnel-policy tunnelall split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn anyconnect ssl dtls none anyconnect mtu 1406 anyconnect ssl keepalive 20 anyconnect ssl rekey time 4 anyconnect ssl rekey method new-tunnel anyconnect dpd-interval client 30 anyconnect dpd-interval gateway 30 anyconnect ssl compression none anyconnect dtls compression none anyconnect profiles none anyconnect ssl df-bit-ignore disable always-on-vpn profile-setting

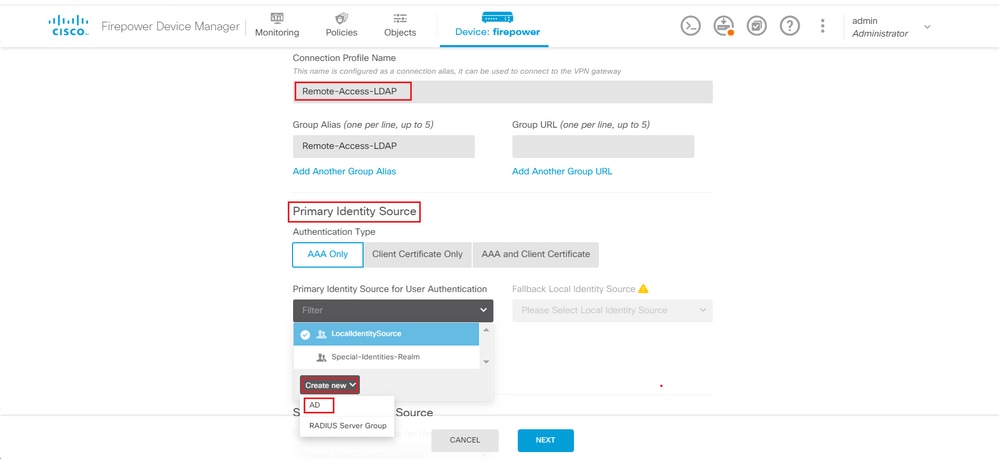

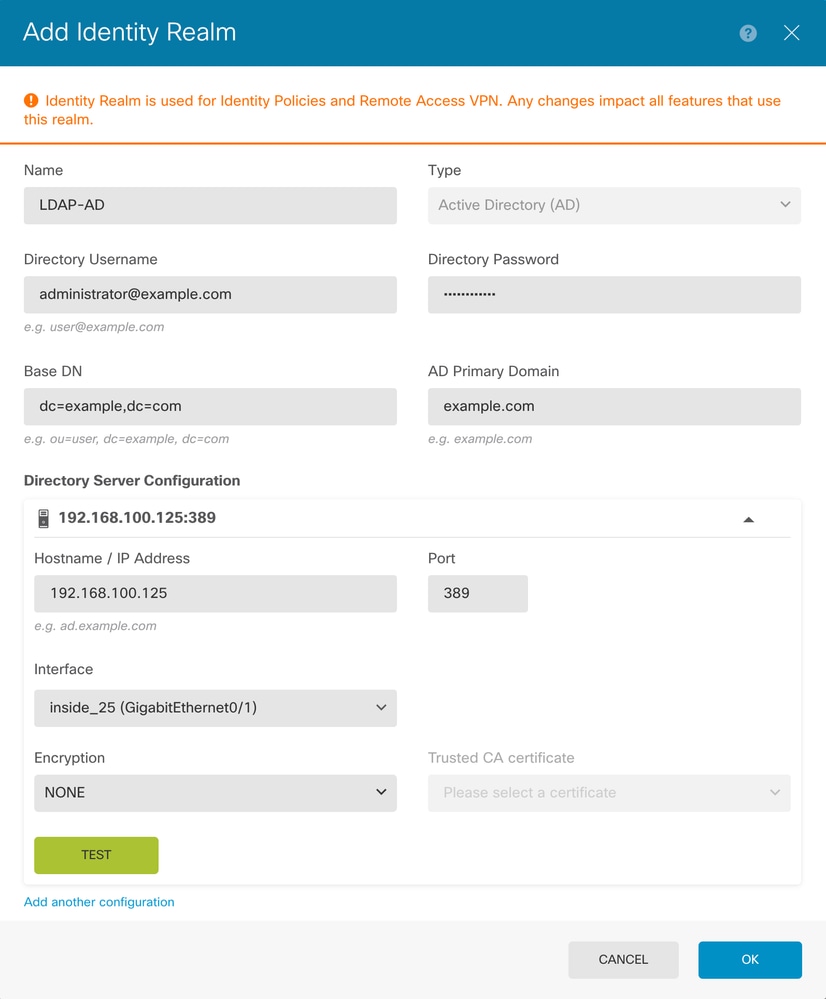

手順 7:Connection Profilesに移動し、Connection-Profileを作成します。この例では、プロファイル名はRemote-Access-LDAPです。Primary Identity Source AAA Onlyを選択し、新しい認証サーバタイプADを作成します。

ADサーバの情報を入力します。

- ディレクトリユーザ名

- ディレクトリパスワード

- ベース DN

- ADプライマリドメイン

- ホスト名/IPアドレス

- ポート

- 暗号化タイプ

Nextをクリックし、この接続プロファイルのデフォルトのグループポリシーとしてNOACCESSを選択します。

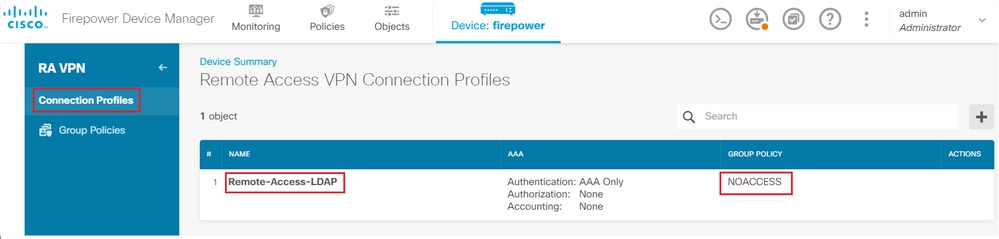

すべての変更を保存します。これで、接続プロファイルRemote-Access-LDAPがRA VPN設定に表示されるようになります。

LDAP属性マップの設定手順

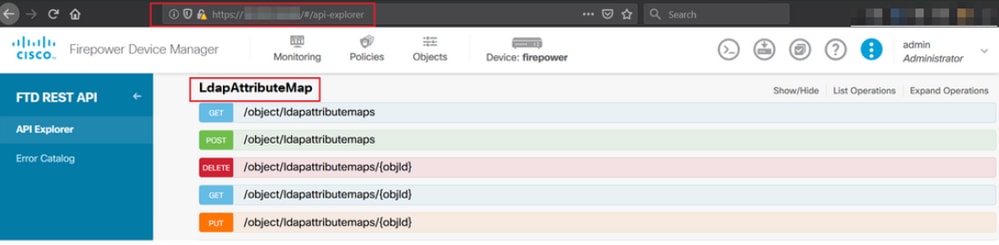

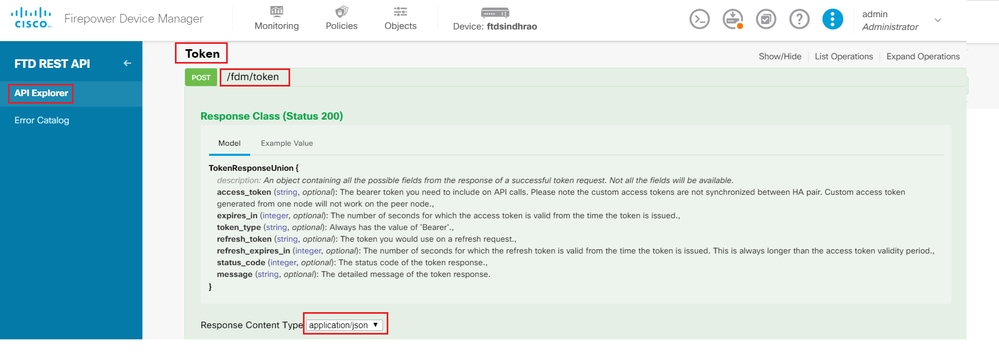

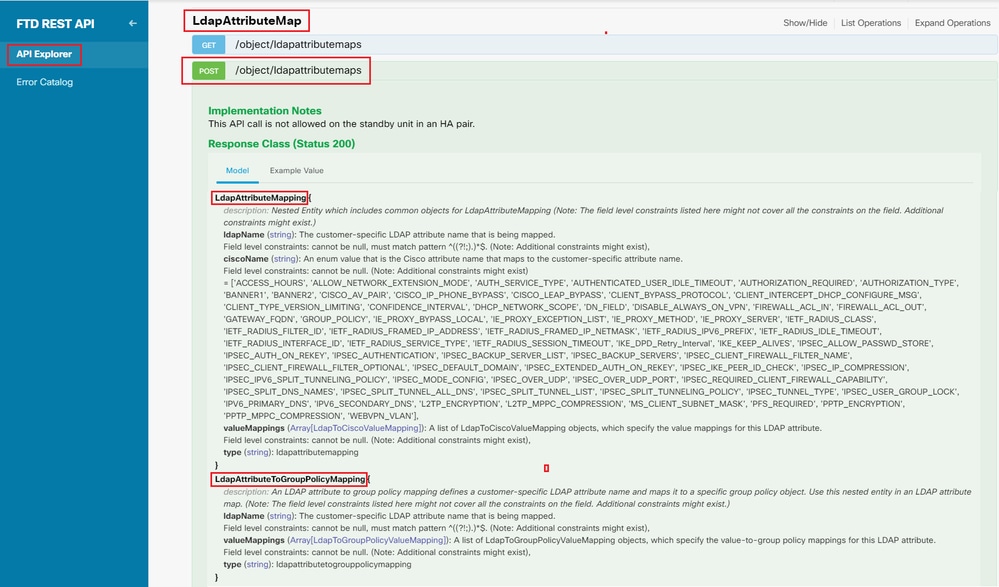

ステップ 1:FTDのAPI Explorerを起動します。

APIエクスプローラには、FTDで使用可能なAPIの全リストが含まれています。https://<FTD Management IP>/api-explorerに移動します。

LdapAttributeMapセクションまでスクロールダウンして、このセクションをクリックすると、サポートされているすべてのオプションが表示されます。

注:この例では、LDAP属性マップを設定するためのAPIツールとしてPostmanを使用します。

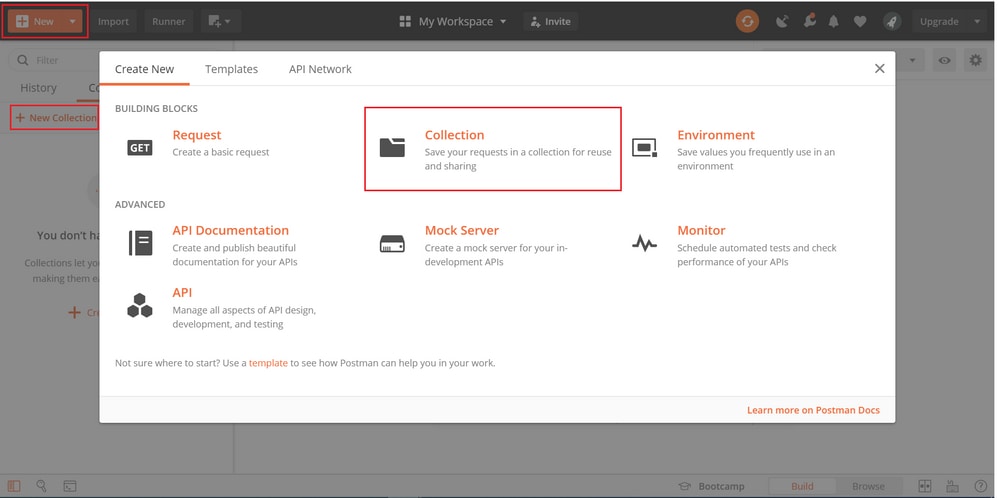

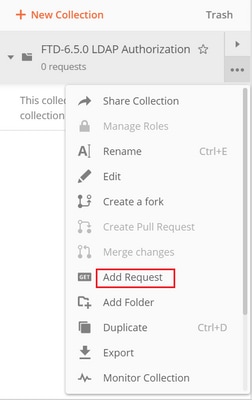

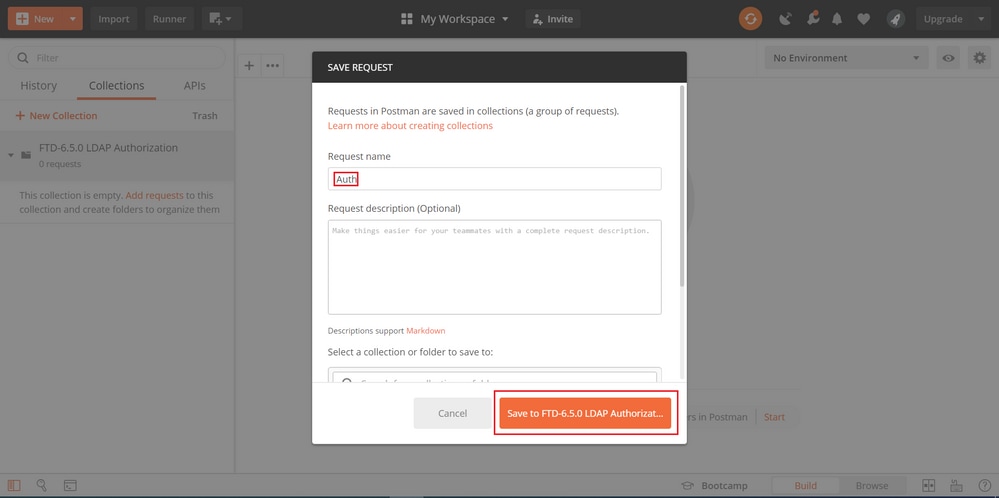

ステップ 2:LDAP許可用のPostmanコレクションを追加します。

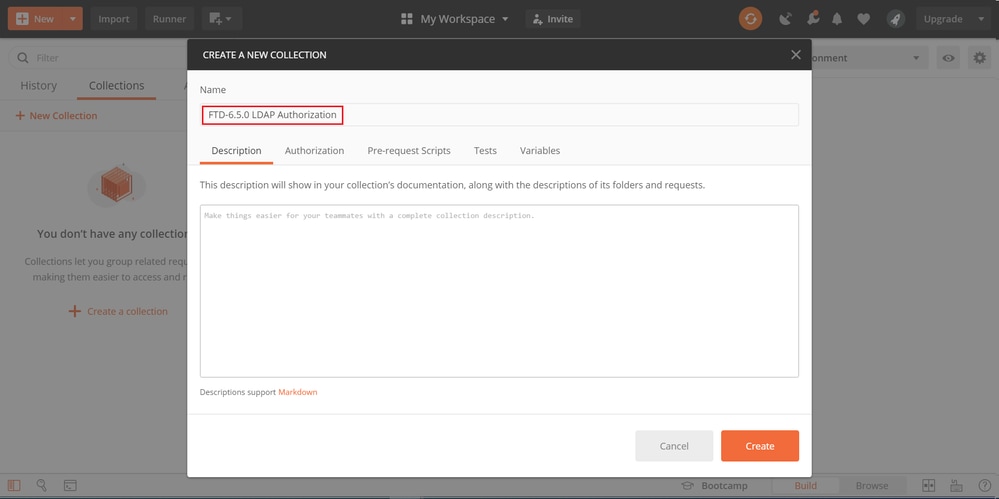

このコレクションの名前を入力します。

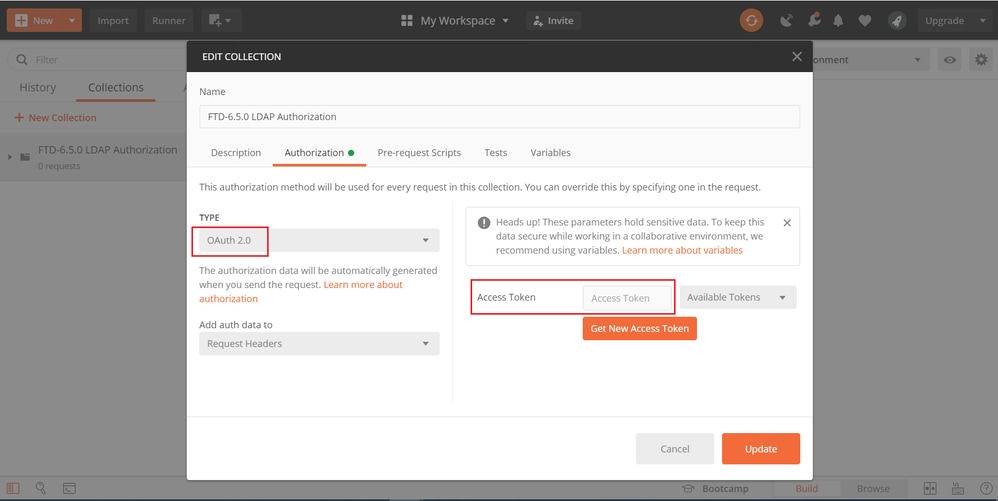

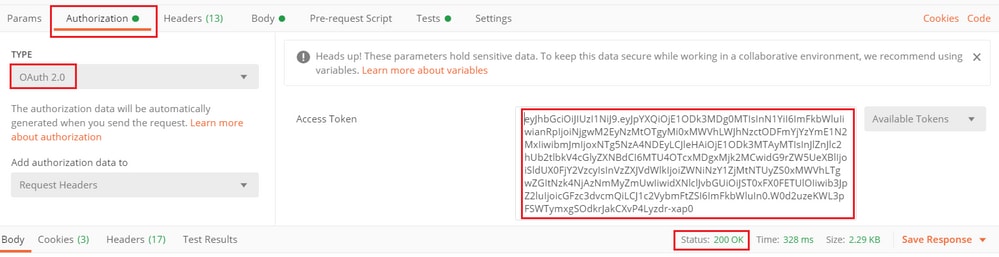

を編集します 許可 tabキーを押して選択します タイプOAuth 2.0

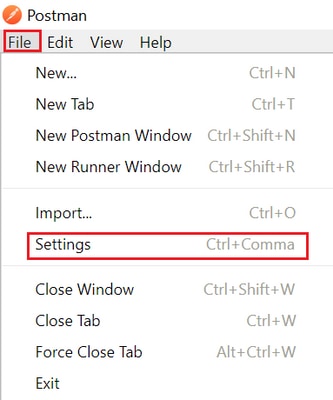

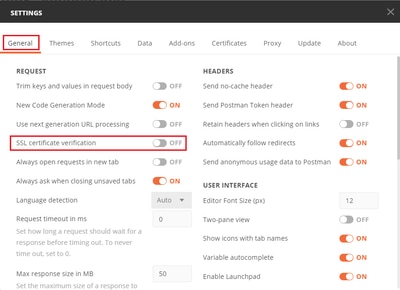

手順3: API要求をFTDに送信するときにSSLハンドシェイクの失敗を回避するには、File > Settingsの順に移動し、SSL証明書検証をオフにします。これは、FTDが自己署名証明書を使用する場合に実行されます。

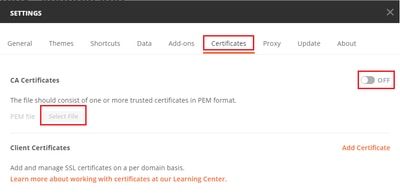

または、FTDで使用される証明書をCA証明書として設定の証明書セクションに追加できます。

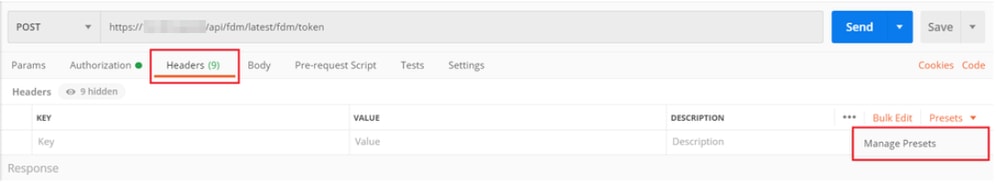

ステップ 4: 新しいPOST要求Authを追加してFTDにログインPOST要求を作成し、トークンがPOST/GET要求を承認できるようにします。

このコレクションに対するすべてのPostman要求には、次の要素が含まれている必要があります。

ベースURL:https://<FTD Management IP>/api/fdm/latest/

要求URLに、追加または変更する必要がある各オブジェクトを含むベースURLを追加します。

ここで、トークンの認証要求が作成されます。これは、https://<FTD Management IP>/api-explorerから参照されます。他のオブジェクトについてこれをチェックし、必要な変更を加える必要があります。

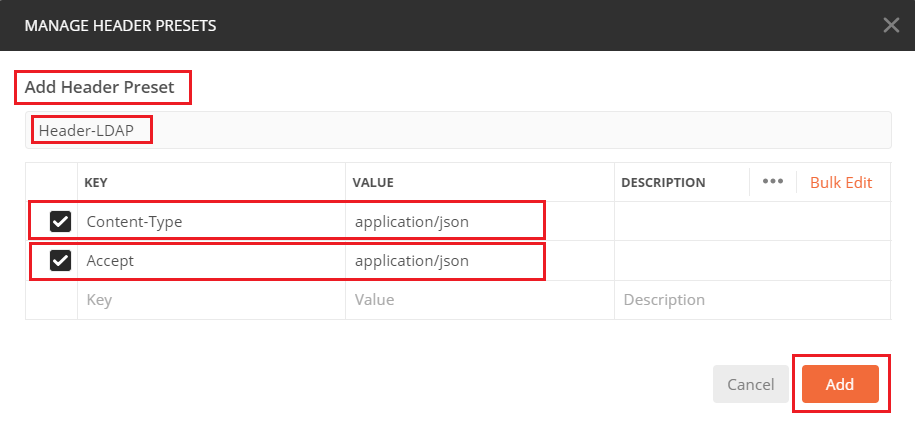

Headersに移動して、Manage Presetsをクリックします。

新しいプリセットHeader-LDAPを作成し、次のキーと値のペアを追加します。

| Content-Type | application/json |

| Accept | application/json |

その他のすべてのリクエストについては、それぞれのヘッダータブに移動し、REST APIリクエストでプライマリデータタイプとしてjsonを使用するために、このプリセットヘッダー値Header-LDAPを選択します。

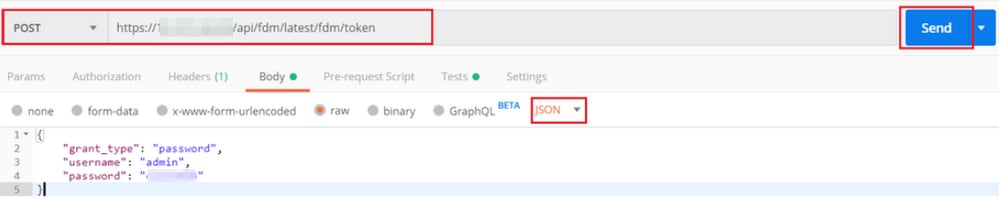

トークンを取得するためのPOST要求の本文には、次の内容が含まれている必要があります。

| Type | raw:JSON(application/json) |

| grant_type(認可タイプ) | password |

| username | FTDにログインするための管理者ユーザ名 |

| password | 管理者ユーザアカウントに関連付けられたパスワード |

{

"grant_type": "password",

"username": "admin",

"password": "<enter the password>"

}

sendをクリックすると、応答の本文に、FTDにPUT/GET/POST要求を送信するために使用されるアクセストークンが含まれます。

{

"access_token": "eyJhbGciOiJIUzI1[...output omitted...]dkrJakCXvP4Lyzdr-xap0",

"expires_in": 1800,

"token_type": "Bearer",

"refresh_token":"eyJhbGciOiJIUzI1[...output omitted...]dkrJakCXvP4Lyzdr-xap0",

"refresh_expires_in": 2400

}

このトークンは、後続のすべての要求を承認するために使用されます。

すべての新しい要求のAuthorizationタブに移動し、次のいずれかを選択します。

| Type | OAuth 2.0 |

| トークン | ログインPOST要求の実行によって受信されたアクセストークン |

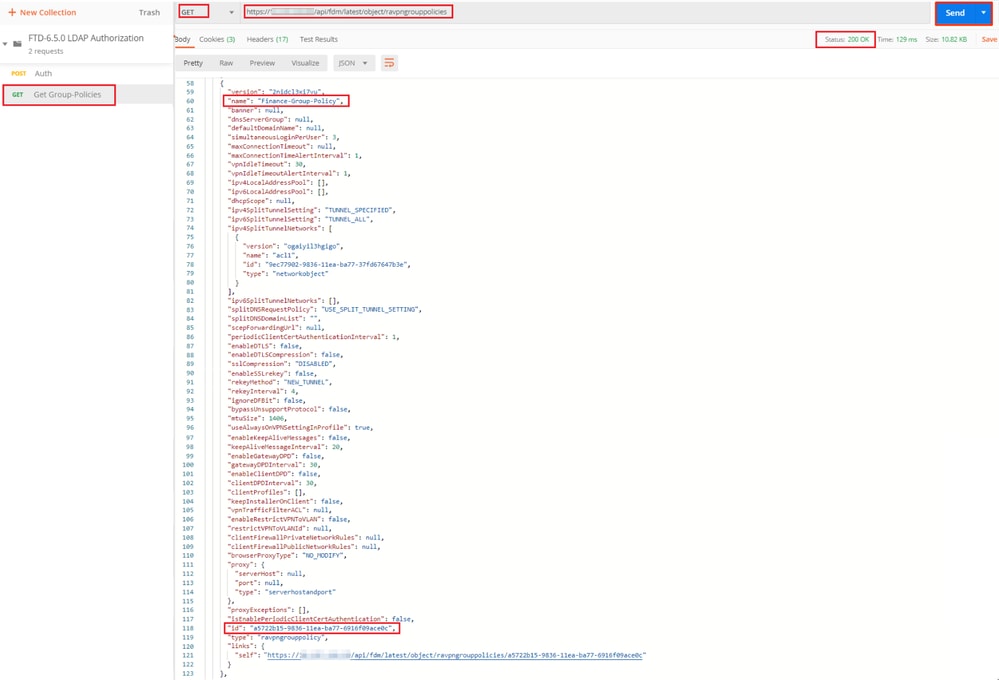

ステップ 5:新しいGET要求Get Group-Policiesを追加して、グループポリシーのステータスと設定を取得します。次のステップで使用する、設定済みの各グループポリシー(この例ではFinance-Group-Policy、HR-Group-Policy、およびIT-Group-Policy)の名前とIDを収集します。

設定済みのグループポリシーを取得するURLは、https://<FTD Management IP>/api/fdm/latest/object/ravpngrouppoliciesです。

次の例では、Group-Policy Finance-Group-Policyが強調表示されています。

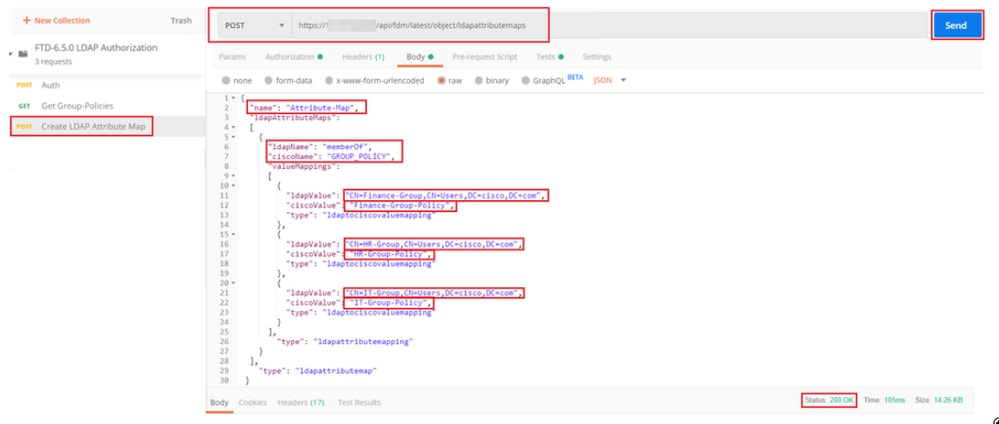

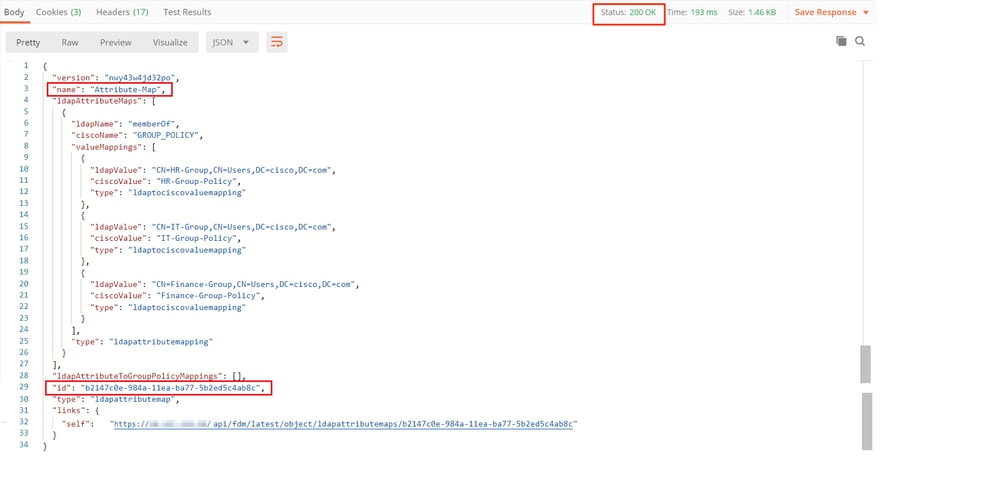

手順 6:新しいPOST要求Create LDAP Attribute Mapを追加して、LDAP Attribute Mapを作成します。このドキュメントでは、モデルLdapAttributeMappingを使用します。他のモデルにも、アトリビュートマップを作成するための同様の操作とメソッドがあります。これらのモデルの例は、このドキュメントで前述したようにapi-explorerで入手できます。

LDAP属性マップをPOSTするURLは、https://<FTD Management IP>/api/fdm/latest/object/ldapattributemapsです。

POST要求の本文には、次の情報が含まれている必要があります。

| name | LDAP属性マップの名前 |

| 種類 | ldapattributemapping |

| ldapName | memberOf |

| シスコ名 | GROUP_POLICY(グループポリシー) |

| ldap値 | ADからのユーザのmemberOf値 |

| シスコの価値 | FDMでの各ユーザー・グループのグループ・ポリシー名 |

POST要求の本文には、memberOf値に基づいて特定のグループポリシーをADグループにマッピングするLDAP属性マップ情報が含まれています。

{

"name": "Attribute-Map",

"ldapAttributeMaps":

[

{

"ldapName": "memberOf",

"ciscoName": "GROUP_POLICY",

"valueMappings":

[

{

"ldapValue": "CN=Finance-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "Finance-Group-Policy",

"type": "ldaptociscovaluemapping"

},

{

"ldapValue": "CN=HR-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "HR-Group-Policy",

"type": "ldaptociscovaluemapping"

},

{

"ldapValue": "CN=IT-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "IT-Group-Policy",

"type": "ldaptociscovaluemapping"

}

],

"type": "ldapattributemapping"

}

],

"type": "ldapattributemap"

}

注:memberOfフィールドは、dsqueryコマンドを使用してADサーバから取得するか、FTDのLDAPデバッグからフェッチできます。デバッグログで、memberOf value:フィールドを探します。

このPOST要求の応答は、次の出力のようになります。

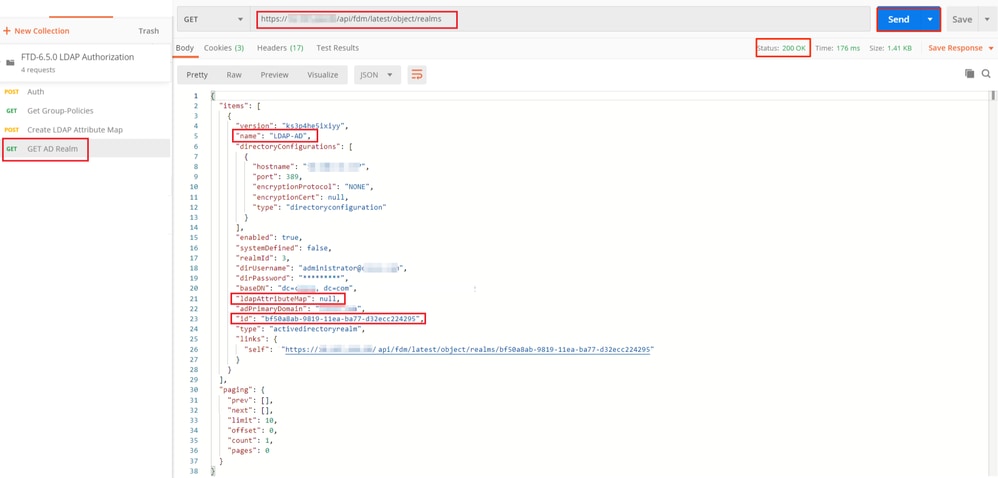

手順 7:FDMで現在のADレルム構成を取得するための新しいGET要求を追加します。

現在のADレルム設定を取得するURLは、https://<FTD Management IP>/api/fdm/latest/object/realmsです。

キーldapAttributeMapの値がnullであることに注意してください。

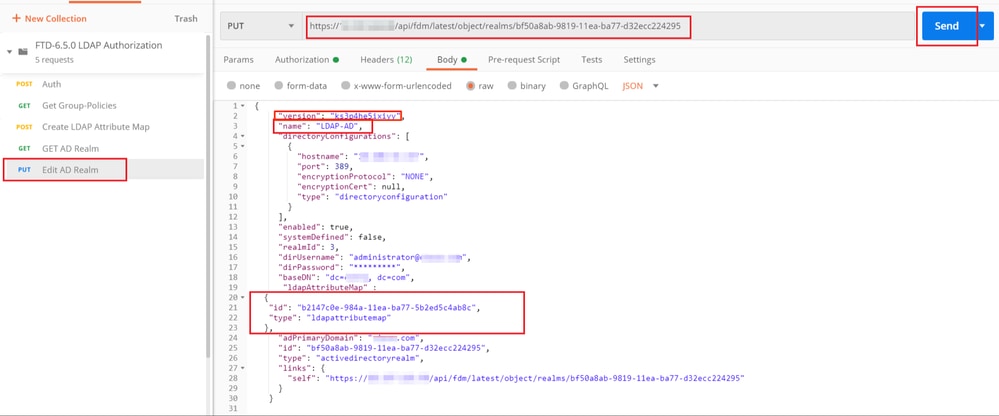

ステップ 8:ADレルムを編集するための新しいPUT要求を作成します。 前のステップで出力したGET応答をコピーして、この新しいPUT要求の本文に追加します。この手順を使用して、現在のADレルムの設定を変更できます。たとえば、パスワード、IPアドレスを変更したり、この場合のldapAttributeMapなどの任意のキーに新しい値を追加したりできます。

注意: GET応答の出力全体ではなく、項目リストの内容をコピーすることが重要です。PUT要求の要求URLには、変更を行うオブジェクトの項目IDを追加する必要があります。この例では、値はbf50a8ab-9819-11ea-ba77-d32ecc224295です。

現在のADレルム設定を編集するURLは、https://<FTD Management IP>/api/fdm/latest/object/realms/<realm ID>です。

PUT要求の本文には、次のものが含まれている必要があります。

| version | 以前のGET要求の応答から取得されたバージョン |

| [id] | 前のGET要求の応答から取得されたID |

| ldapAttributeMap | LDAP属性マップの作成要求の応答からのLDAP-ID |

この例の設定の本文は次のとおりです。

{

"version": "ks3p4he5ixiyy",

"name": "LDAP-AD",

"directoryConfigurations": [

{

"hostname": "<IP Address>",

"port": 389,

"encryptionProtocol": "NONE",

"encryptionCert": null,

"type": "directoryconfiguration"

}

],

"enabled": true,

"systemDefined": false,

"realmId": 3,

"dirUsername": "administrator@example.com",

"dirPassword": "*********",

"baseDN": "dc=example, dc=com",

"ldapAttributeMap" :

{

"id": "b2147c0e-984a-11ea-ba77-5b2ed5c4ab8c",

"type": "ldapattributemap"

},

"adPrimaryDomain": "example.com",

"id": "bf50a8ab-9819-11ea-ba77-d32ecc224295",

"type": "activedirectoryrealm",

"links": {

"self": "https://

/api/fdm/latest/object/realms/bf50a8ab-9819-11ea-ba77-d32ecc224295"

}

}

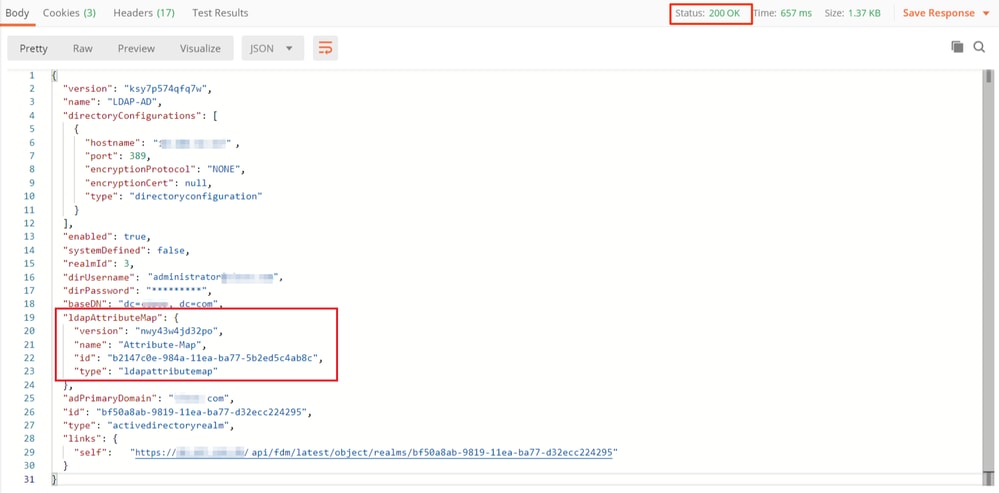

この要求の応答本文のldapAttributeMap idが一致することを確認します。

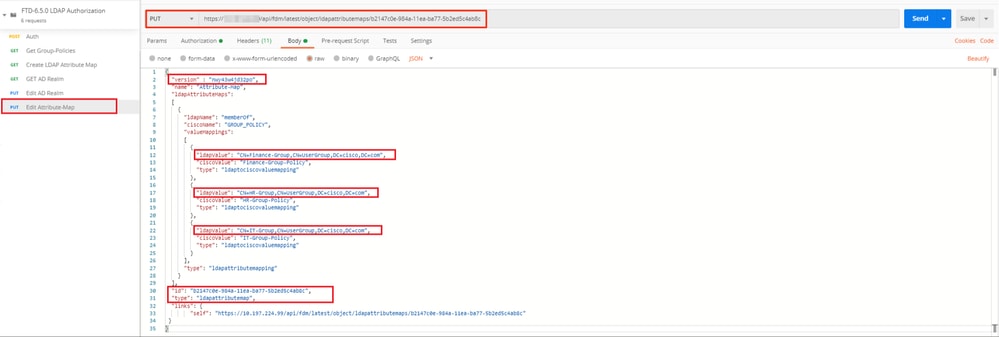

(オプション)。LDAP属性マップは、PUT要求を使用して変更できます。新しいPUT要求Edit Attribute-Mapを作成し、Attribute-Mapの名前やmemberOf値などの変更を行います。T

次の例では、3つすべてのグループについて、ldapvalueの値がCN=UsersからCN=UserGroupに変更されています。

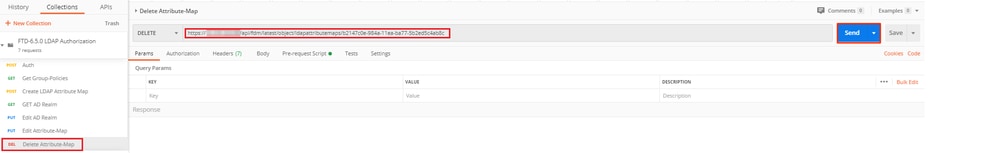

(オプション)。既存のLDAP属性マップを削除するには、DELETE要求のDelete Attribute-Mapを作成します。前のHTTP応答のmap-idを含め、削除要求のベースURLを付加します。

注:memberOf属性にスペースが含まれている場合、Webサーバで解析するにはURLでエンコードする必要があります。それ以外の場合は、400 Bad Request HTTP Responseが受信されます。 空白文字を含む文字列の場合、このエラーを回避するには%20または+を使用できます。

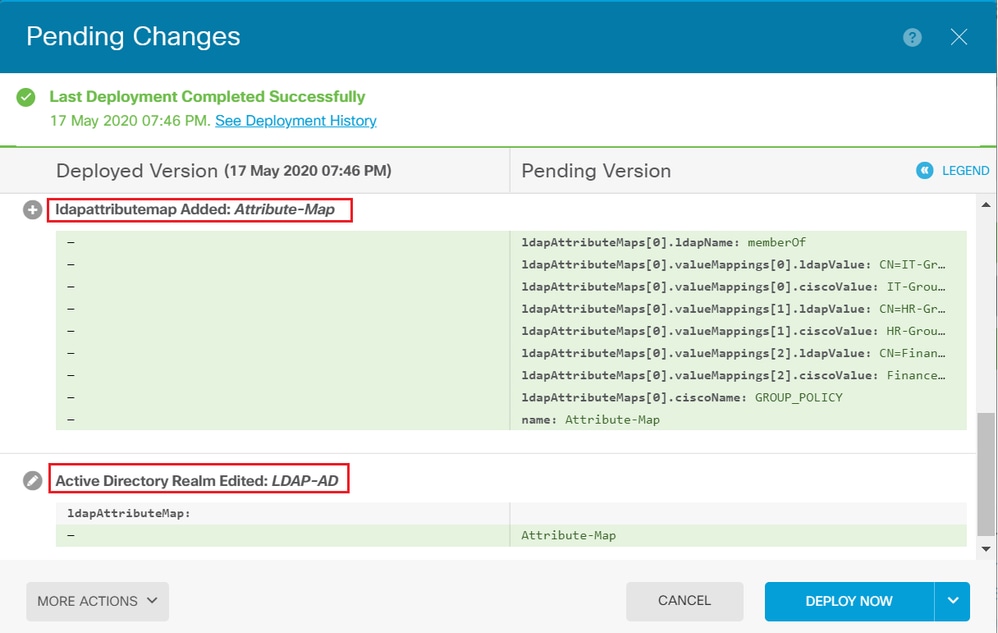

ステップ 9:FDMに戻り、「配置」アイコンを選択して「今すぐ配置」をクリックします。

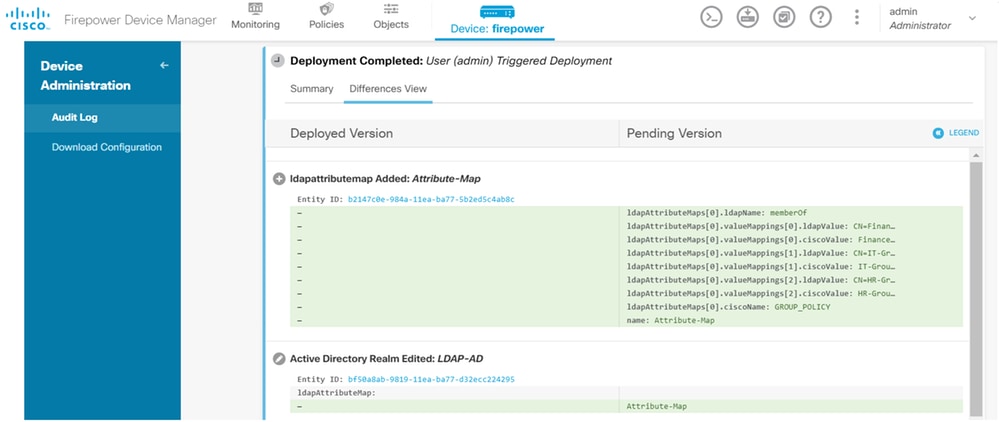

確認

配置の変更は、FDMの「配置履歴」セクションで確認できます。

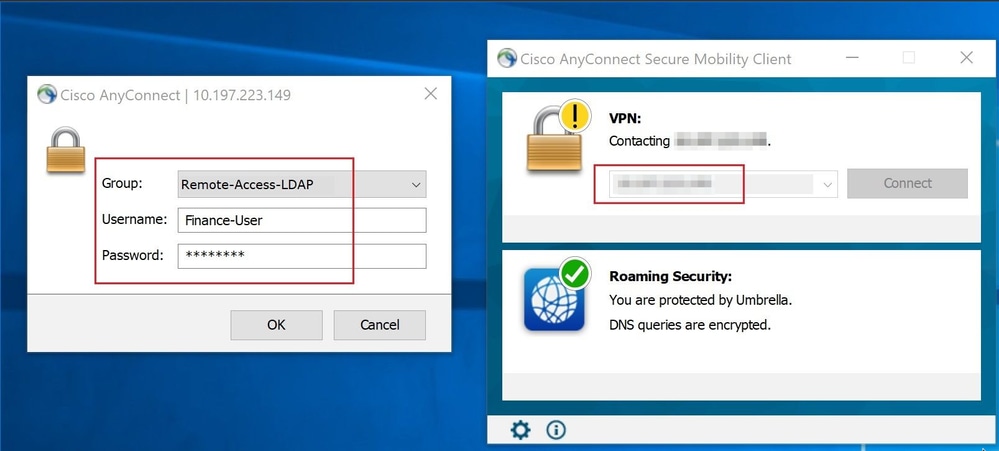

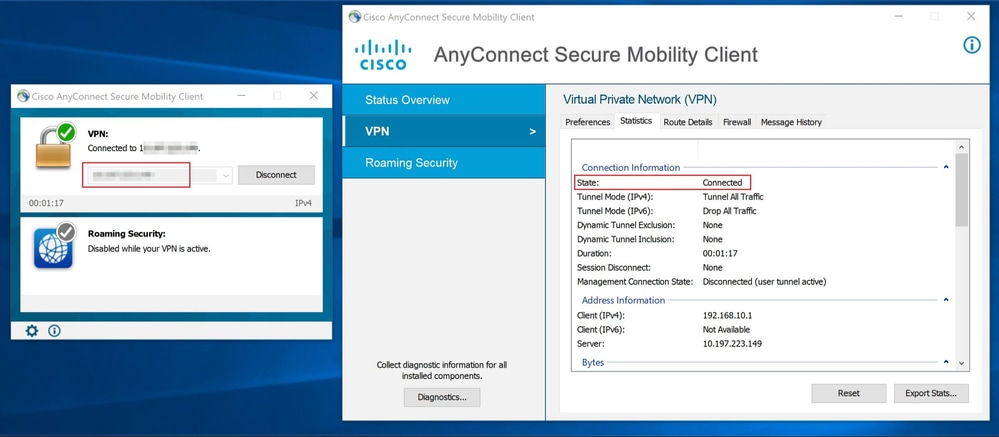

この設定をテストするには、UsernameフィールドとPasswordフィールドにADクレデンシャルを入力します。

ADグループFinance-Groupに属するユーザがログインを試みると、期待どおりにログイン試行が成功します。

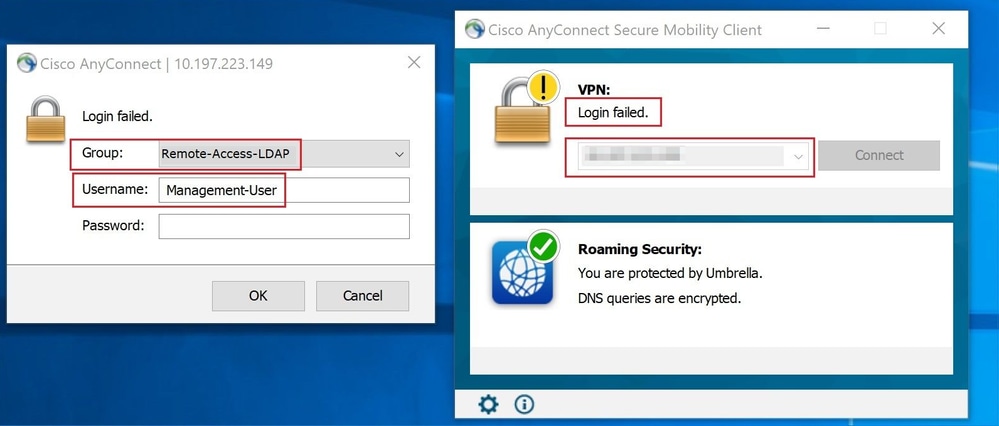

ADのManagement-Groupに属するユーザがConnection-Profile Remote-Access-LDAPに接続しようとすると、一致するLDAP属性マップが返されないため、このユーザがFTDで継承するグループポリシーは、vpn-simultaneous-loginsの値が0に設定されているNOACCESSです。したがって、このユーザに対するログイン試行は失敗します。

設定は、FTD CLIから次のshowコマンドを使用して確認できます。

firepower# show vpn-sessiondb anyconnect Session Type: AnyConnect Username : Finance-User Index : 26 Assigned IP : 192.168.10.1 Public IP : 10.1.1.1 Protocol : AnyConnect-Parent SSL-Tunnel License : AnyConnect Premium Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 Bytes Tx : 22491197 Bytes Rx : 14392 Group Policy : Finance-Group-Policy Tunnel Group : Remote-Access-LDAP Login Time : 11:14:43 UTC Sat Oct 12 2019 Duration : 0h:02m:09s Inactivity : 0h:00m:00s VLAN Mapping : N/A VLAN : none Audt Sess ID : 000000000001a0005da1b5a3 Security Grp : none Tunnel Zone : 0

firepower# show run aaa-server LDAP-AD aaa-server LDAP-AD protocol ldap realm-id 3 aaa-server AD1 host 192.168.1.1 server-port 389 ldap-base-dn dc=example, dc=com ldap-scope subtree ldap-login-password ***** ldap-login-dn Administrator@example.com server-type auto-detect ldap-attribute-map Attribute-Map

firepower# show run ldap attribute-map ldap attribute-map Attribute-Map map-name memberOf Group-Policy map-value memberOf CN=Finance-Group,CN=Users,DC=cisco,DC=com Finance-Group-Policy map-value memberOf CN=HR-Group,CN=Users,DC=cisco,DC=com HR-Group-Policy map-value memberOf CN=IT-Group,CN=Users,DC=cisco,DC=com IT-Group-Policy

トラブルシュート

REST APIの設定に関する最も一般的な問題の1つは、ベアラートークンを適宜更新することです。トークンの有効期限は、認証要求の応答で指定されます。この時間が経過すると、追加の更新トークンをより長く使用できます。更新トークンも期限切れになると、新しいアクセストークンを取得するために新しい認証要求を送信する必要があります。

注:debug コマンドを使用する前に、『debug コマンドの重要な情報』を参照してください。

さまざまなデバッグレベルを設定できます。デフォルトでは、レベル 1 が使用されます。デバッグ レベルを変更すると、デバッグの冗長性が高くなる場合があります。特に実稼働環境では、注意して実行してください。

LDAP属性マップに関連する問題のトラブルシューティングには、FTD CLIでの次のデバッグが役立ちます

debug ldap 255

debug webvpn condition user <username> debug webvpn anyconnect 255

debug aaa common 127

この例では、前に説明したテストユーザが接続したときにADサーバから受信した情報を示すために、次のデバッグが収集されました。

Finance-UserのLDAPデバッグ

[48] Session Start

[48] New request Session, context 0x00002b0482c2d8e0, reqType = Authentication

[48] Fiber started

[48] Creating LDAP context with uri=ldap://192.168.1.1:389

[48] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful

[48] supportedLDAPVersion: value = 3

[48] supportedLDAPVersion: value = 2

[48] LDAP server192.168.1.1 is Active directory

[48] Binding as Administrator@cisco.com

[48] Performing Simple authentication for Administrator@example.com to192.168.1.1

[48] LDAP Search:

Base DN = [dc=cisco, dc=com]

Filter = [sAMAccountName=Finance-User]

Scope = [SUBTREE]

[48] User DN = [CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com]

[48] Talking to Active Directory server 192.168.1.1

[48] Reading password policy for Finance-User, dn:CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com

[48] Read bad password count 0

[48] Binding as Finance-User

[48] Performing Simple authentication for Finance-User to 192.168.1.1

[48] Processing LDAP response for user Finance-User

[48] Message (Finance-User):

[48] Authentication successful for Finance-User to 192.168.1.1

[48] Retrieved User Attributes:

[48] objectClass: value = top

[48] objectClass: value = person

[48] objectClass: value = organizationalPerson

[48] objectClass: value = user

[48] cn: value = Finance-User

[48] givenName: value = Finance-User

[48] distinguishedName: value = CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com

[48] instanceType: value = 4

[48] whenCreated: value = 20191011094454.0Z

[48] whenChanged: value = 20191012080802.0Z

[48] displayName: value = Finance-User

[48] uSNCreated: value = 16036

[48] memberOf: value = CN=Finance-Group,CN=Users,DC=cisco,DC=com

[48] mapped to Group-Policy: value = Finance-Group-Policy

[48] mapped to LDAP-Class: value = Finance-Group-Policy

[48] memberOf: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] mapped to Group-Policy: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] mapped to LDAP-Class: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] uSNChanged: value = 16178

[48] name: value = Finance-User

[48] objectGUID: value = .J.2...N....X.OQ

[48] userAccountControl: value = 512

[48] badPwdCount: value = 0

[48] codePage: value = 0

[48] countryCode: value = 0

[48] badPasswordTime: value = 0

[48] lastLogoff: value = 0

[48] lastLogon: value = 0

[48] pwdLastSet: value = 132152606948243269

[48] primaryGroupID: value = 513

[48] objectSid: value = .............B...a5/ID.dT...

[48] accountExpires: value = 9223372036854775807

[48] logonCount: value = 0

[48] sAMAccountName: value = Finance-User

[48] sAMAccountType: value = 805306368

[48] userPrincipalName: value = Finance-User@cisco.com

[48] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,DC=cisco,DC=com

[48] dSCorePropagationData: value = 20191011094757.0Z

[48] dSCorePropagationData: value = 20191011094614.0Z

[48] dSCorePropagationData: value = 16010101000000.0Z

[48] lastLogonTimestamp: value = 132153412825919405

[48] Fiber exit Tx=538 bytes Rx=2720 bytes, status=1

[48] Session End

Management-UserのLDAPデバッグ

[51] Session Start

[51] New request Session, context 0x00002b0482c2d8e0, reqType = Authentication

[51] Fiber started

[51] Creating LDAP context with uri=ldap://192.168.1.1:389

[51] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful

[51] supportedLDAPVersion: value = 3

[51] supportedLDAPVersion: value = 2

[51] LDAP server 192.168.1.1 is Active directory

[51] Binding as Administrator@cisco.com

[51] Performing Simple authentication for Administrator@example.com to 192.168.1.1

[51] LDAP Search:

Base DN = [dc=cisco, dc=com]

Filter = [sAMAccountName=Management-User]

Scope = [SUBTREE]

[51] User DN = [CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com]

[51] Talking to Active Directory server 192.168.1.1

[51] Reading password policy for Management-User, dn:CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com

[51] Read bad password count 0

[51] Binding as Management-User

[51] Performing Simple authentication for Management-User to 192.168.1.1

[51] Processing LDAP response for user Management-User

[51] Message (Management-User):

[51] Authentication successful for Management-User to 192.168.1.1

[51] Retrieved User Attributes:

[51] objectClass: value = top

[51] objectClass: value = person

[51] objectClass: value = organizationalPerson

[51] objectClass: value = user

[51] cn: value = Management-User

[51] givenName: value = Management-User

[51] distinguishedName: value = CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com

[51] instanceType: value = 4

[51] whenCreated: value = 20191011095036.0Z

[51] whenChanged: value = 20191011095056.0Z

[51] displayName: value = Management-User

[51] uSNCreated: value = 16068

[51] memberOf: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] mapped to Group-Policy: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] mapped to LDAP-Class: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] memberOf: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] mapped to Group-Policy: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] mapped to LDAP-Class: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] uSNChanged: value = 16076

[51] name: value = Management-User

[51] objectGUID: value = i._(.E.O.....Gig

[51] userAccountControl: value = 512

[51] badPwdCount: value = 0

[51] codePage: value = 0

[51] countryCode: value = 0

[51] badPasswordTime: value = 0

[51] lastLogoff: value = 0

[51] lastLogon: value = 0

[51] pwdLastSet: value = 132152610365026101

[51] primaryGroupID: value = 513

[51] objectSid: value = .............B...a5/ID.dW...

[51] accountExpires: value = 9223372036854775807

[51] logonCount: value = 0

[51] sAMAccountName: value = Management-User

[51] sAMAccountType: value = 805306368

[51] userPrincipalName: value = Management-User@cisco.com

[51] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,DC=cisco,DC=com

[51] dSCorePropagationData: value = 20191011095056.0Z

[51] dSCorePropagationData: value = 16010101000000.0Z

[51] Fiber exit Tx=553 bytes Rx=2688 bytes, status=1

[51] Session End

関連情報

詳細については、Cisco Technical Assistance Center(TAC)にお問い合わせください。有効なサポート契約が必要です。 各国のシスコ サポートの連絡先.

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

07-Jul-2023 |

初版 |

シスコ エンジニア提供

- タジー・カーンTACエンジニア

- シンドゥジャラオTACエンジニア

- エンジェル・オルティス技術リーダー

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック