概要

このドキュメントでは、セキュアファイアウォール脅威対策のサイト間セキュアインターネットゲートウェイ(SIG)VPNトンネルの段階的な設定について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Umbrella管理ポータル

- セキュアファイアウォール管理センター(FMC)

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Umbrella管理ポータル

- Secure Firewallバージョン7.2

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

ネットワーク図

包括ネットワークトンネルの設定

ネットワークトンネル

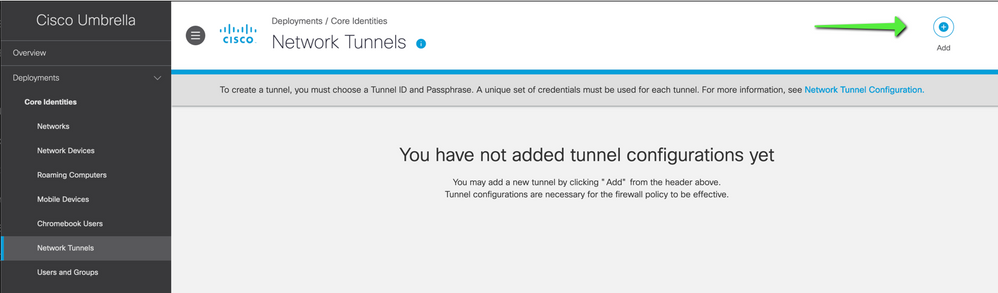

Umbrellaダッシュボードにログインします。

移動先 Deployments > Network Tunnels > Addを参照。

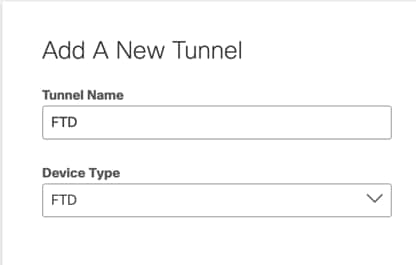

新しいトンネルを追加し、デバイスタイプとしてFTDを選択し、適切な名前を付けます。

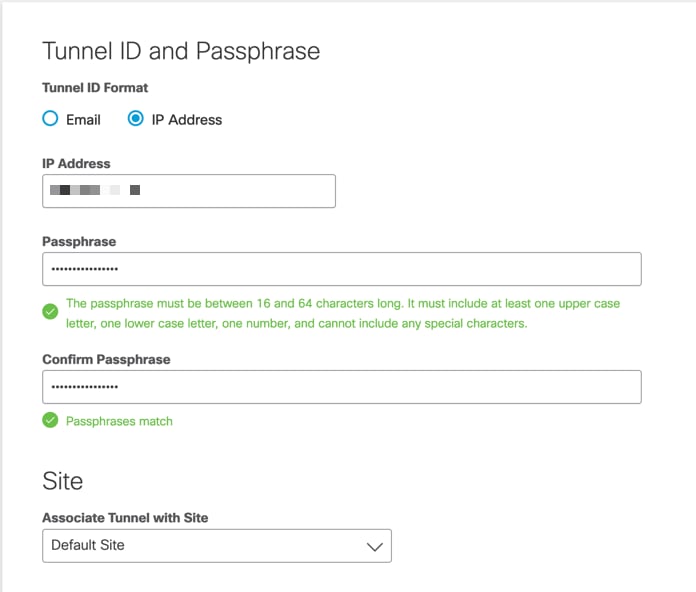

FTDのパブリックIPアドレスとセキュアな事前共有キーを入力します。

トンネルを適切なサイトに接続して、ファイアウォールとトラフィックインスペクションポリシーを適用します。

これで、Umbrellaポータルからの設定が完了しました。

トンネルが接続されたらUmbrellaポータルに移動し、VPNステータスを確認します。

セキュアファイアウォール管理センターの設定

サイト間の設定

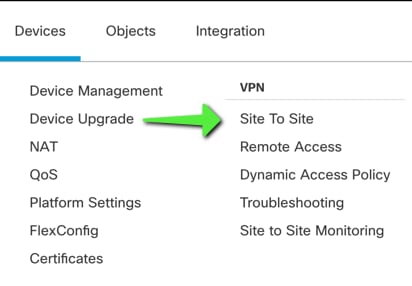

移動先 Devices > Site-to-Site :を入力します。

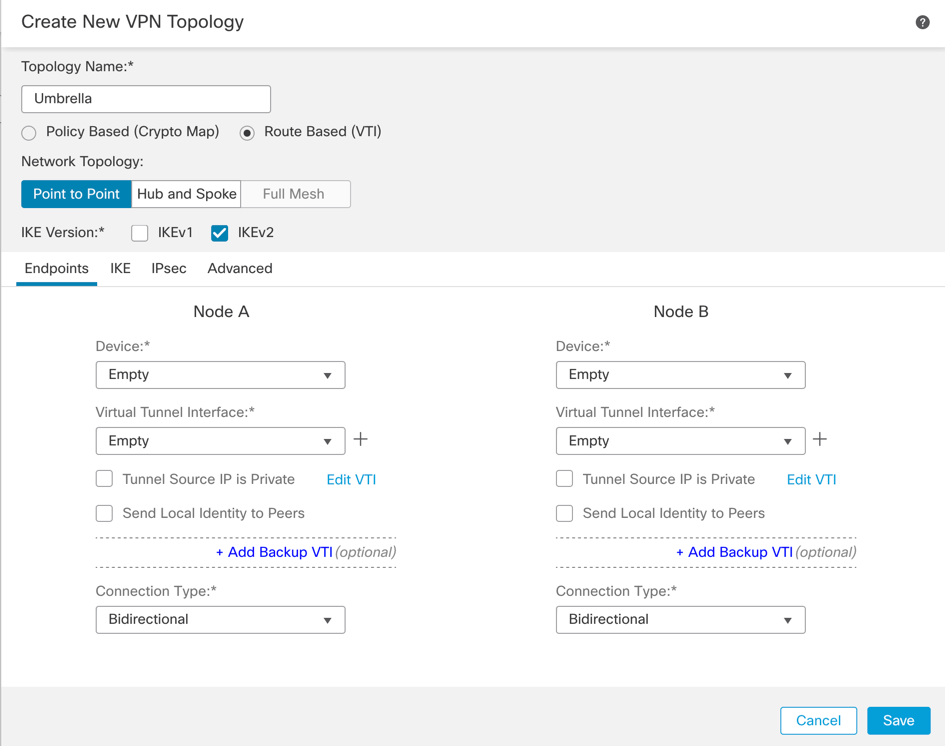

新しいサイト間トンネルの追加

トポロジに名前を付け、Route-based VTIを選択します。

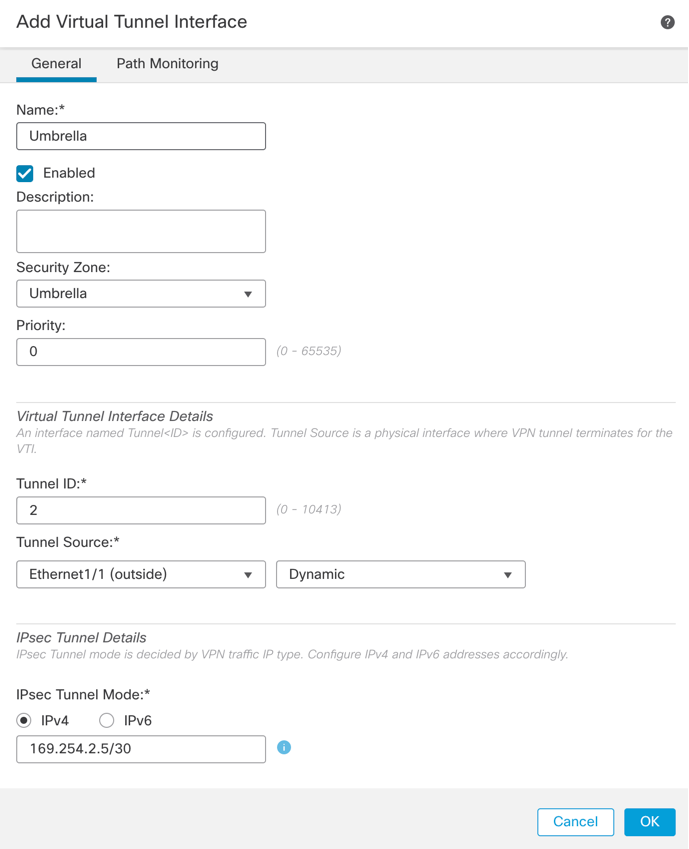

新しい仮想トンネルインターフェイスの追加

- トンネルインターフェイスに名前を付ける

- インターフェイスへの新しいセキュリティゾーンの適用

- 0 ~ 10413の間のトンネルID番号を割り当てます。

- トンネル送信元の選択(Umbrellaポータルで定義されたパブリックIPを使用するインターフェイス)

- VPNで使用するルーティング不能/30サブネットを作成します。例:169.254.72.0/30

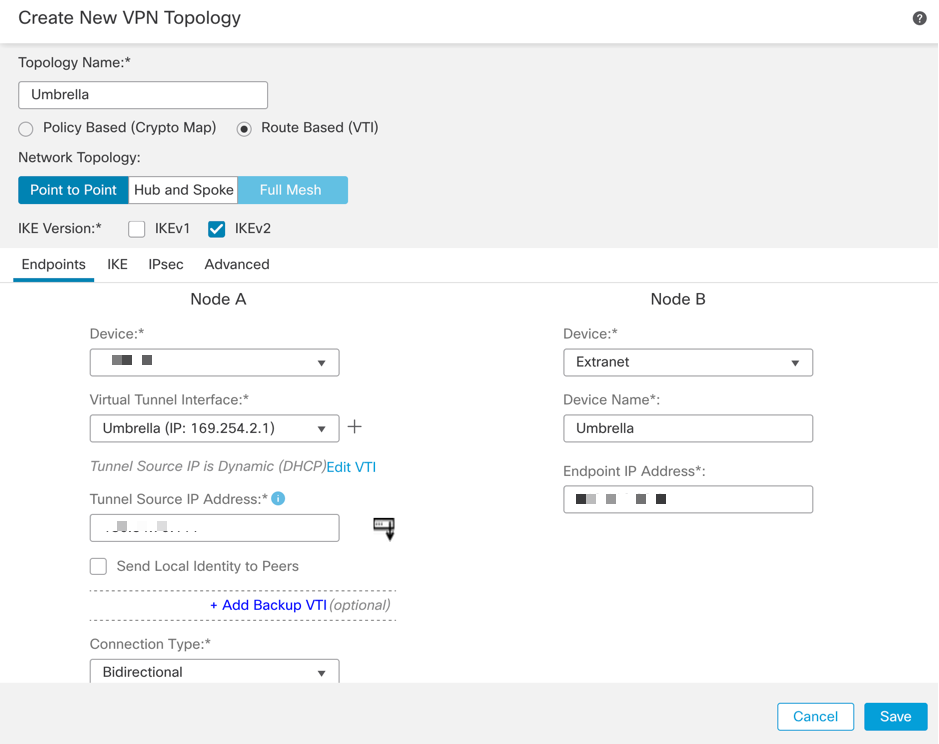

トポロジノードの設定

FTDをノードAに、UmbrellaをエクストラネットノードBに割り当てます。

Umbrellaデータセンターで使用するエンドポイントIPアドレスは、ここから入手できます。

デバイスの物理的な場所に最も近いデータセンターを選択します。

IKEv2フェーズ1パラメータを定義します。

トンネルネゴシエーションで使用できるパラメータについては、ここを参照してください。

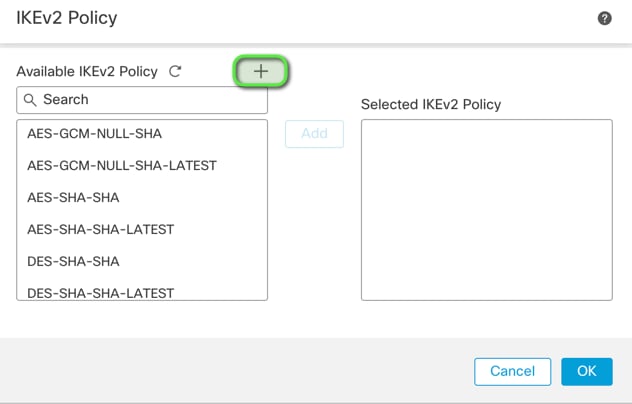

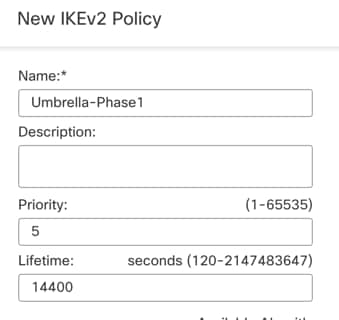

IKEタブに移動し、新しいIKEv2ポリシーを作成します。

- 既存のポリシーと競合しないように、適切な優先順位を割り当てます。

- フェーズ1のライフタイムは14400秒です。

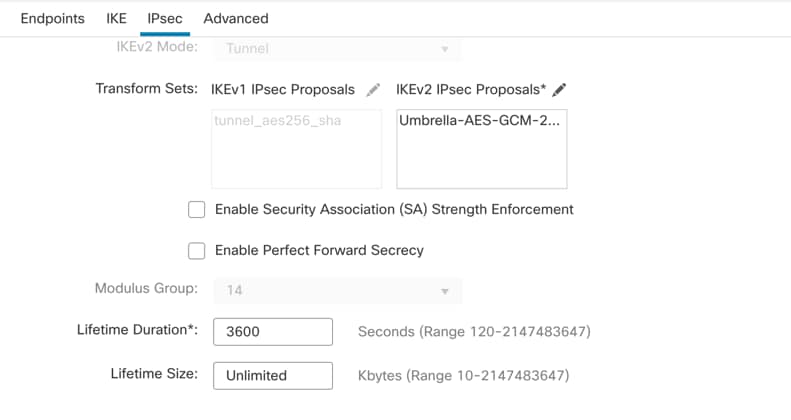

IPSecフェーズ2パラメータを定義します。

- トンネルネゴシエーションで使用できるパラメータについては、ここを参照してください。

- 次に移動します。

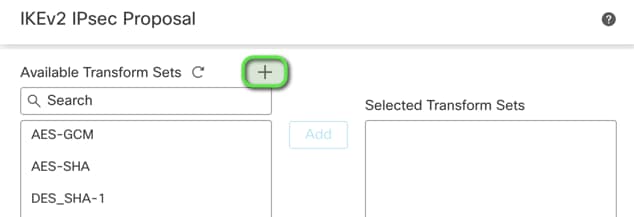

IPsec タブをクリックし、新しいIPsecプロポーザルを作成します。

フェーズ2のパラメータが次の条件に一致していることを確認します。

トポロジを保存し、ファイアウォールに展開します。

ポリシーベースルーティング(PBR)の設定

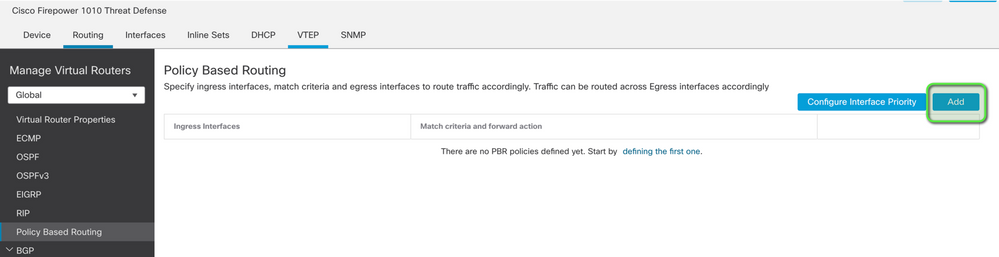

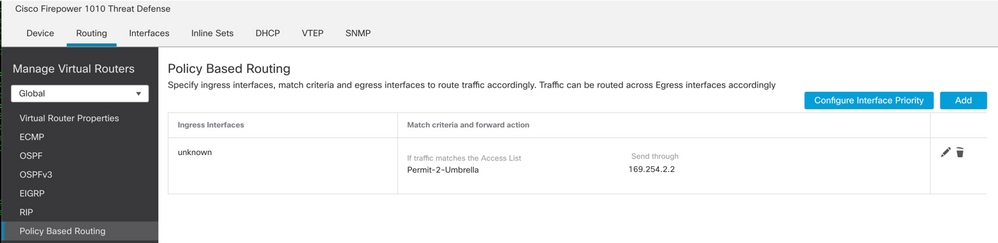

移動先 Devices > Device Management > Select the FTD/HA Pair > Routing > Policy Based Routingを参照。

新しいポリシーの追加

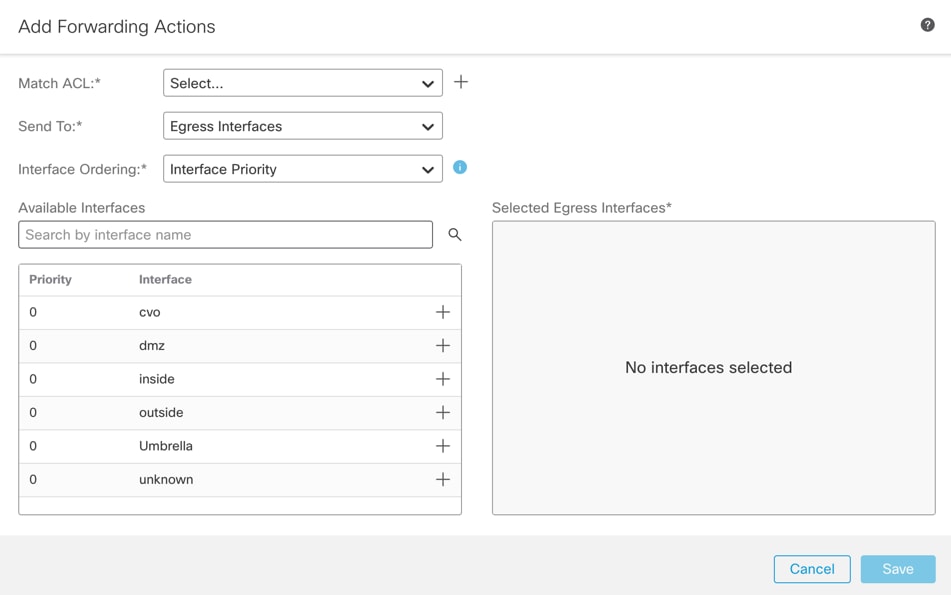

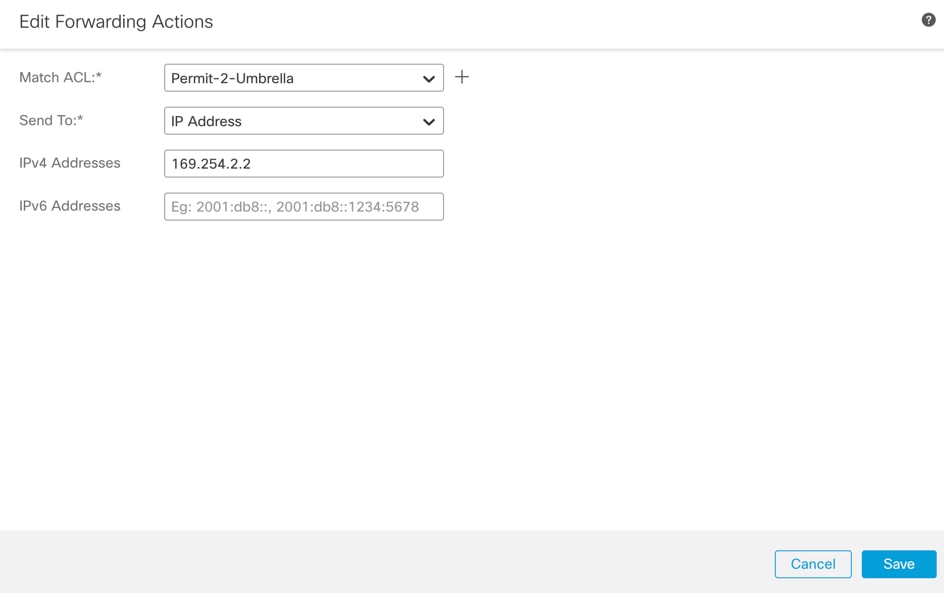

転送アクションを設定します。

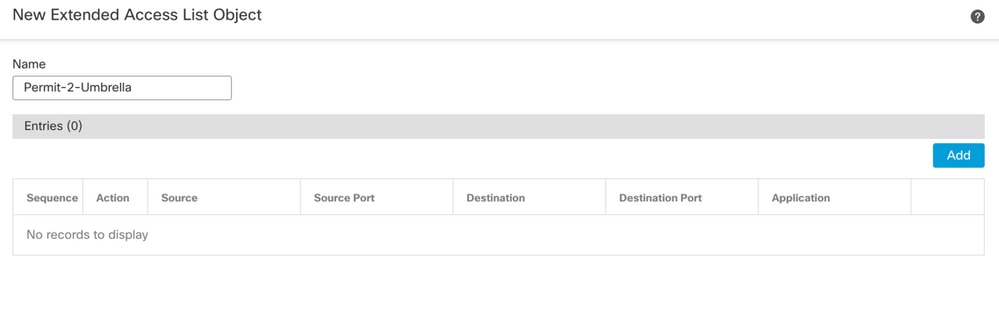

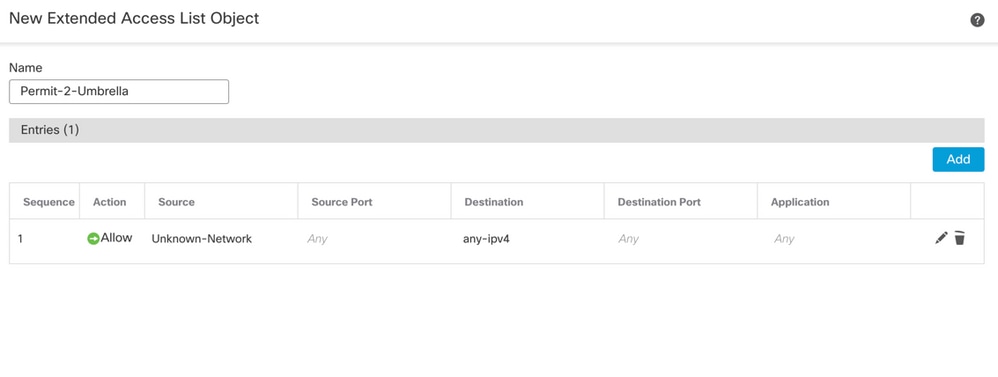

SIGトンネルを通過する必要があるトラフィックの一致ACLを作成します。

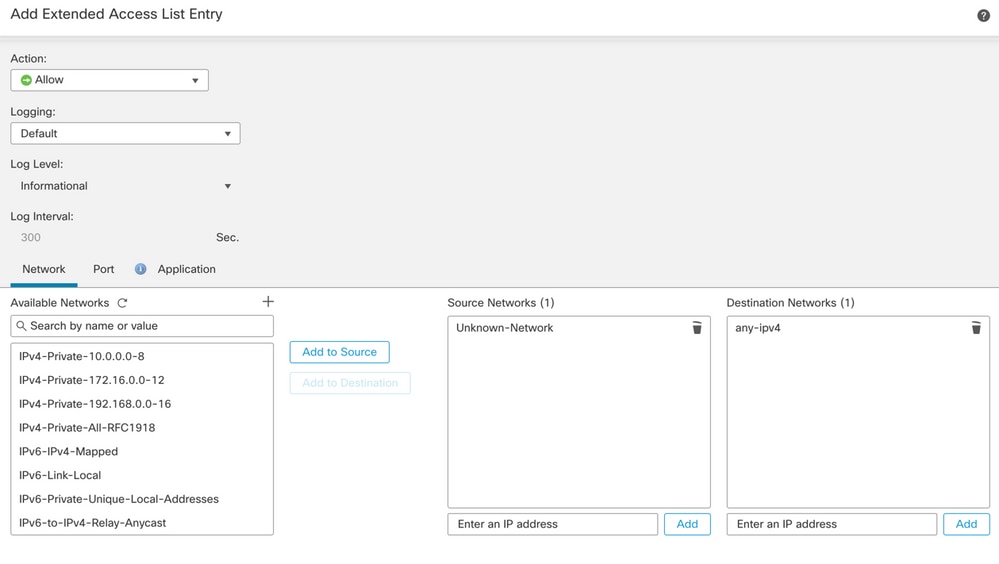

Umbrella SIGトラフィックを定義するアクセスコントロールエントリ(ACE)を追加します。

-

- 送信元ネットワークは内部トラフィックを定義します。

- 宛先ネットワークは、Umbrellaによって検査される必要があるリモートネットワークです。

完成した拡張ACL:

設定 Send To:を入力します。

次を定義します。 Send To /30サブネットで2番目に使用可能なIPとしてIPv4アドレスを使用します。

注:このIPアドレスはUmbrellaでは定義されていません。トラフィック転送にのみ必要です。

完了したPBR:

入力インターフェイスを書き留めます。これは、後でアクセスコントロールポリシー(ACP)とネットワークアドレス変換(NAT)の設定に必要になります。

設定を保存し、ファイアウォールに展開します。

NATとACPの設定

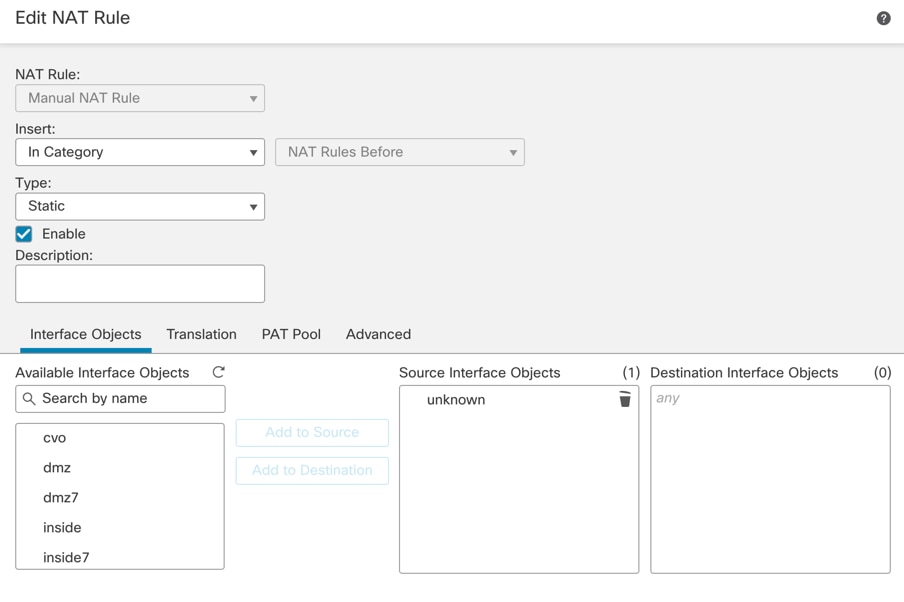

移動先 Devices > NATを参照。

次のように、新しい手動NATルールを作成します。

-

- 送信元インターフェイス:内部保護された送信元。

- Destination Interface - Any:トラフィックをVTIに転送できます。

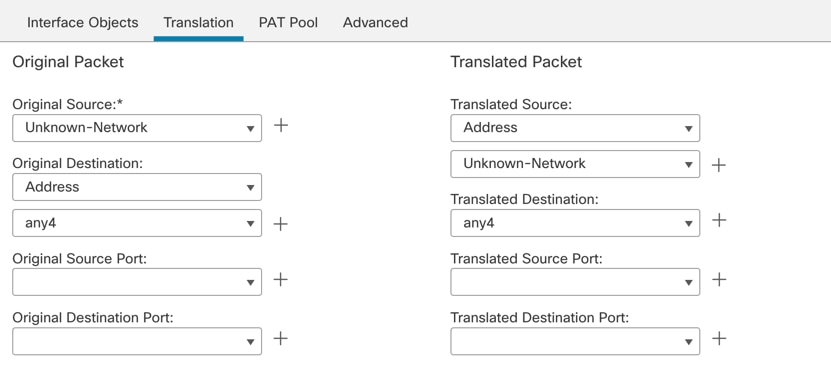

変換:

-

- 元のソースと変換されたソース:内部保護されたネットワークオブジェクト

- 元の宛先と変換後の宛先 – any4 - 0.0.0.0/0

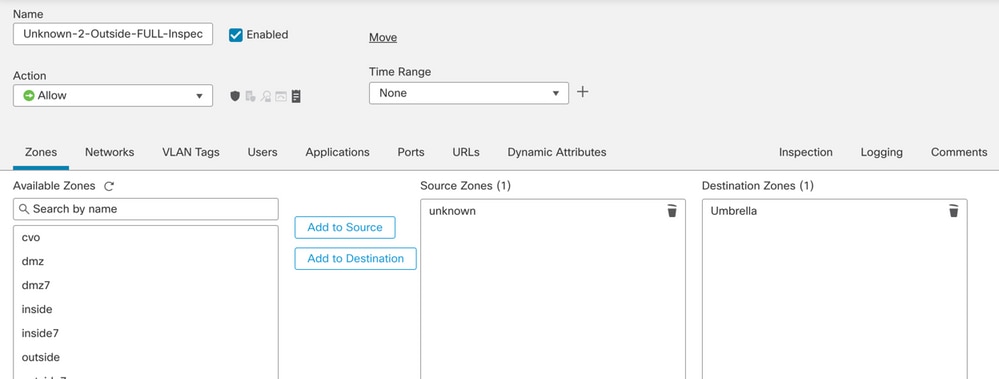

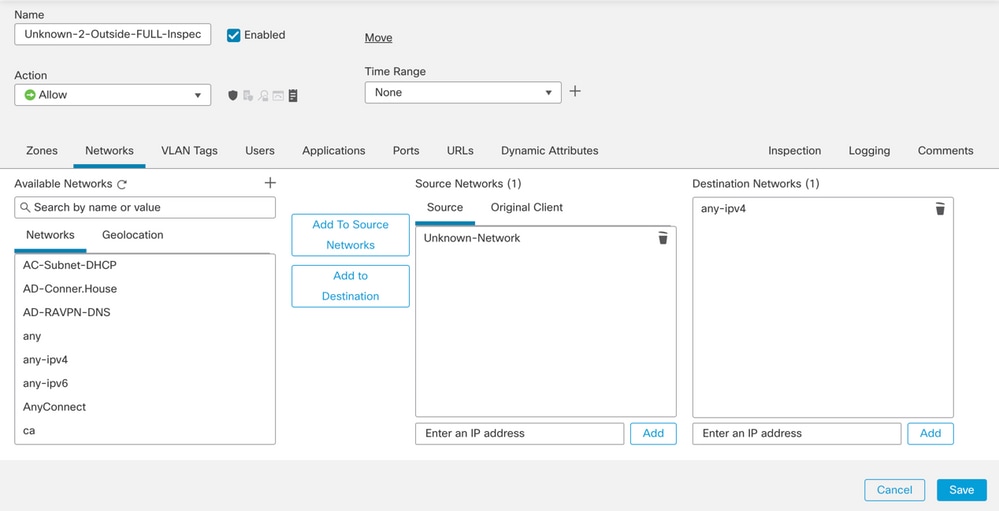

移動先 Policy > Access Controlを参照。

次のように新しいACPルールを作成します。

-

- ソースゾーン – 内部保護ソース。

- 宛先ゾーン – VTIゾーン:トラフィックをVTIに転送できます。

ネットワーク:

-

- ソースネットワーク – 内部保護されたネットワークオブジェクト

- 宛先ネットワーク – any4 - 0.0.0.0/0

設定を保存し、ファイアウォールに展開します。

確認

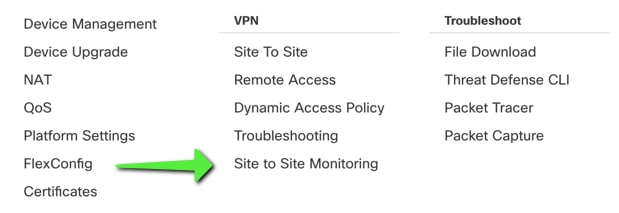

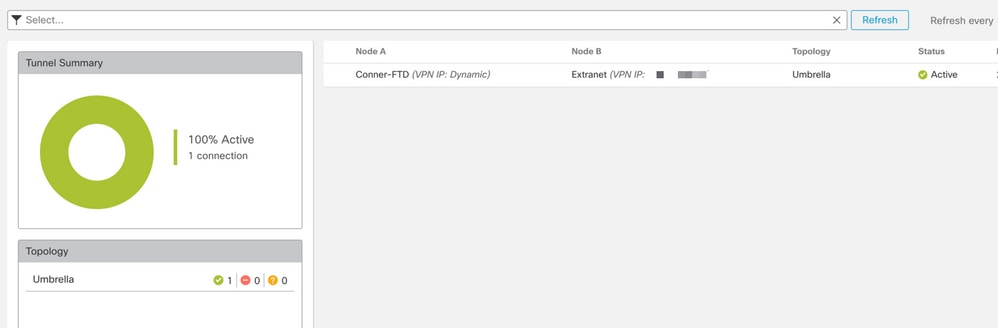

サイト間モニタリング

Secure Firewall Management Center(FMC)Site-to-Site Monitoringツールを使用して、トンネルのステータスを確認します。

移動先 Devices > Site to Site Monitoringを参照。

トンネルステータスがconnectedになったことを確認します。

トポロジにカーソルを合わせると、より詳細なオプションが表示されます。これは、トンネルのアップ時間やその他のさまざまなトンネル統計情報とともに、トンネルの内外を移動するパケットを検査するために使用できます。

Umbrellaダッシュボード

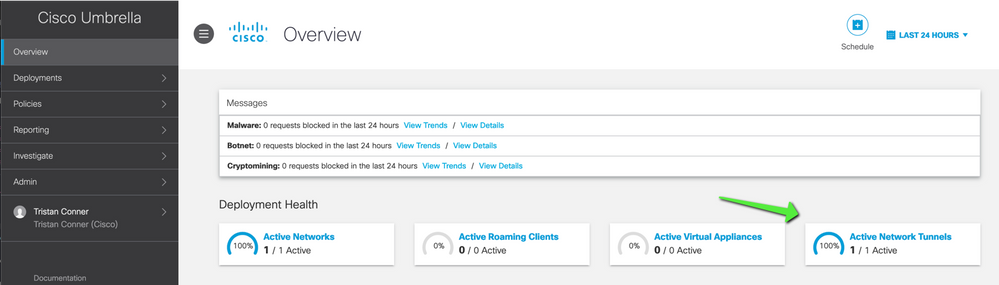

ダッシュボードから、 Active Network Tunnelsを参照。トンネルが接続されていることを示す青いリングが表示されている必要があります。

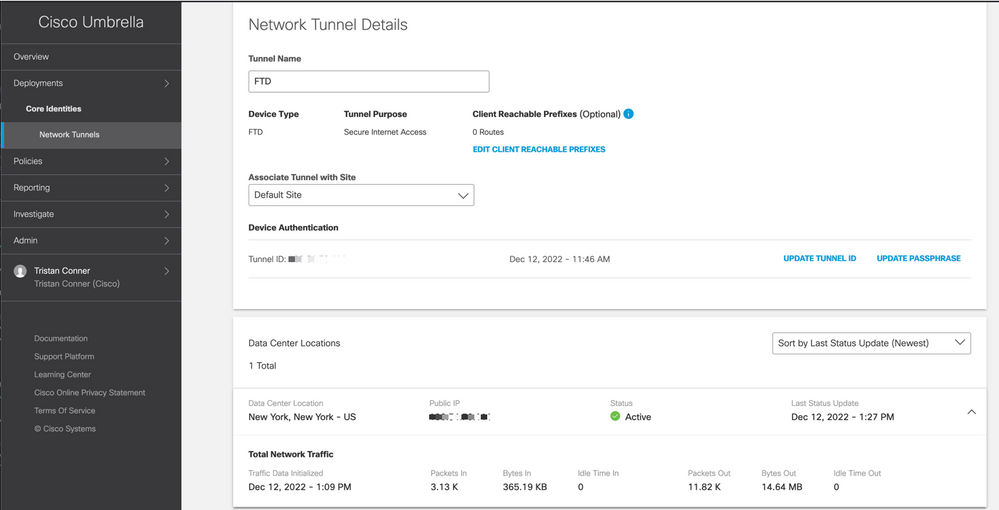

トンネルを通過するトラフィックフローの詳細を表示するには、適切なトンネルを展開します。

トンネルを通過するデータを含むトンネルがアクティブとして表示される。

内部ホスト

トラフィックがトンネルを通過する内部ホストから、WebブラウザからパブリックIPルックアップを実行します。示されているパブリックIPアドレスがこの2つの範囲に含まれている場合、そのデバイスはSIGによって保護されています。

ファイアウォール脅威対策CLI

show コマンド:

show crypto ikev2 sashow crypto ipsec sashow vpn-sessiondb l2l filter ipaddress Umbrella-DC-IP

トラブルシュート

ファイアウォール脅威対策CLI

IKEv2デバッグ:

Debug crypto ikev2 protocol 255Debug crypto ikev2 platform 255Debug crypto ipsec 255

ISAKMPキャプチャ:

ISAKMPキャプチャを使用すると、デバッグを行わずに、トンネル接続の問題の原因を特定できます。推奨されるキャプチャ構文は次のとおりです。 capture name type isakmp interface FTD-Tunnel-Source match ip host FTD-Public-IP host Umbrella-DC-IPを参照。