FTDとStrongSwanサーバ間のサイト間トンネルの設定

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、証明書認証を使用してCisco FTDとStrongSwan間のサイト間IKEv2 VPN接続を設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- サイト間 VPN

- 証明書認証(IKEv2)

- 公開キー インフラストラクチャ(PKI)

- StrongSwanの基礎知識

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- バージョン7.2.0ビルド18を実行しているCisco FTD

- バージョン7.2.0ビルド18を実行しているCisco FMC

- バージョン20.04(Focal Fossa)を実行しているUbuntuサーバ

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

シナリオ

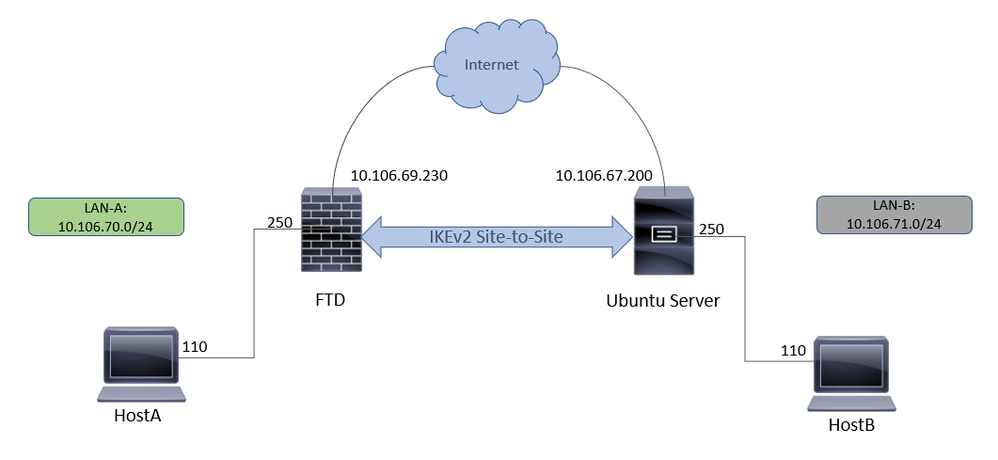

この設定では、LAN-AのHOST-AがLAN-BのHOST-Bと通信します。このトラフィックは暗号化され、FTDとStrongSwanを実行するUbuntuサーバ間のIKEv2トンネルを介して送信される必要があります。両方のピアが証明書認証を使用して相互に認証します。

ネットワーク図

FMCの設定

FTDの証明書の取得

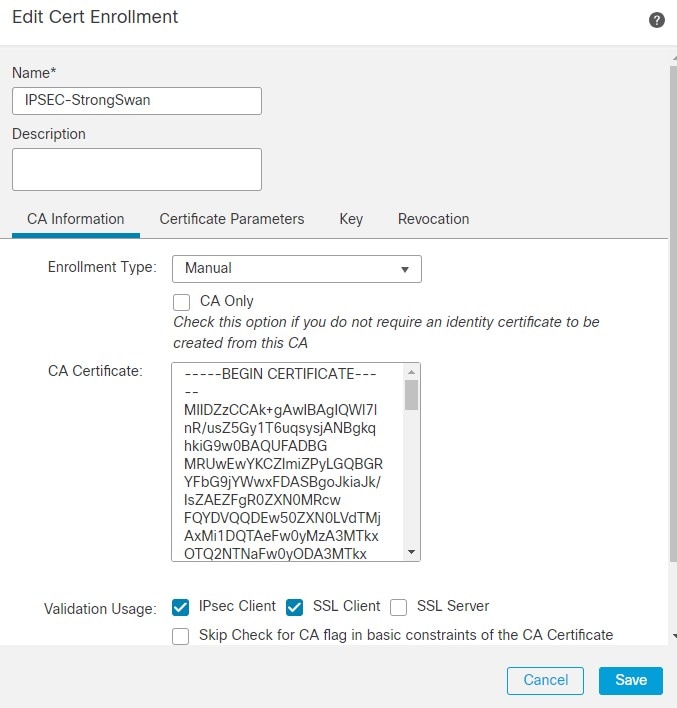

1. FMCから、 Objects > Object Management > PKI > Cert Enrollmentを参照。

2.クリック Add Cert Enrollmentを参照。

3. [名前]セクションは必須フィールドです。トラストポイントの名前を指定してください。

4.手動の証明書登録が使用されます。CA情報タブで、発行者証明書を貼り付けます。

注:発行者証明書がない場合は、それなしでCSRの生成を続行できます。CAからCSRに署名を取得したら、ステップ1で説明したようにトラストポイントを編集し、ステップ4で説明したようにCA情報を貼り付けます。

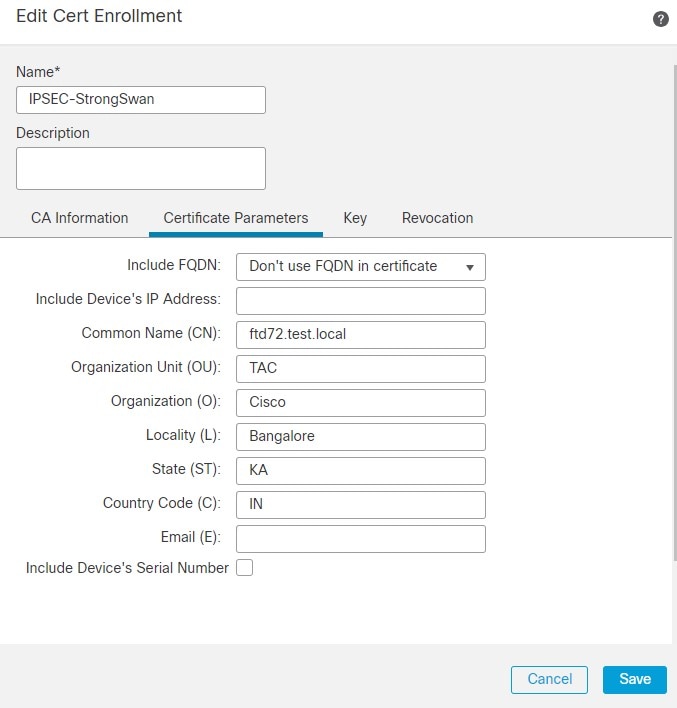

5. 「証明書パラメータ」フィールドに、要件に従ってパラメータを入力します。

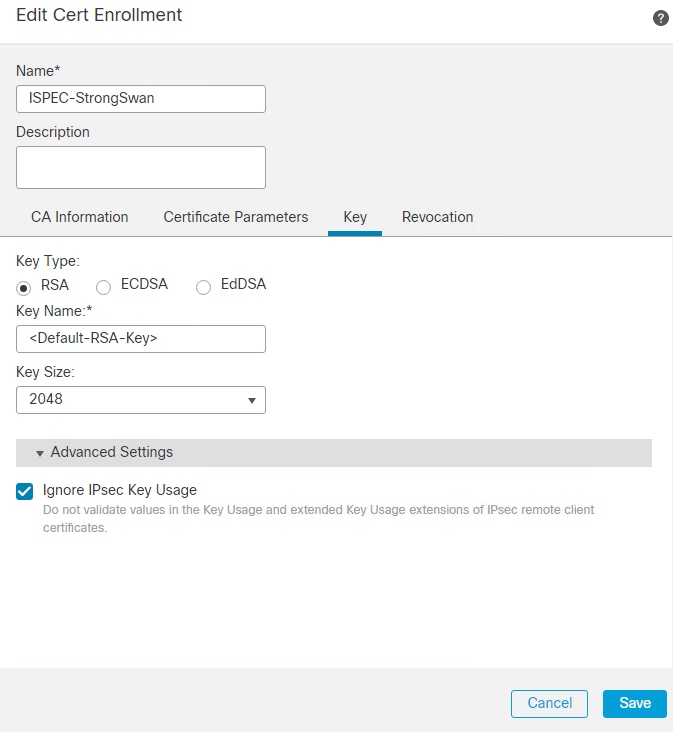

6. Key Fieldでは、デフォルトのRSAキーペアを使用することも、Key Nameフィールドを編集して新しいキーペアを生成することもできます。

注:Windowsの認証局(CA)を使用する場合、デフォルトのアプリケーションポリシー拡張はIPセキュリティIKE中間です。この既定の設定を使用する場合は、選択したオブジェクトの[PKI証明書の登録]ダイアログボックスにある[キー]タブの[詳細設定]セクションで、[ IPsecキーの使用を無視する]を選択する必要があります。そうしないと、エンドポイントはサイト間VPN接続を完了できません。

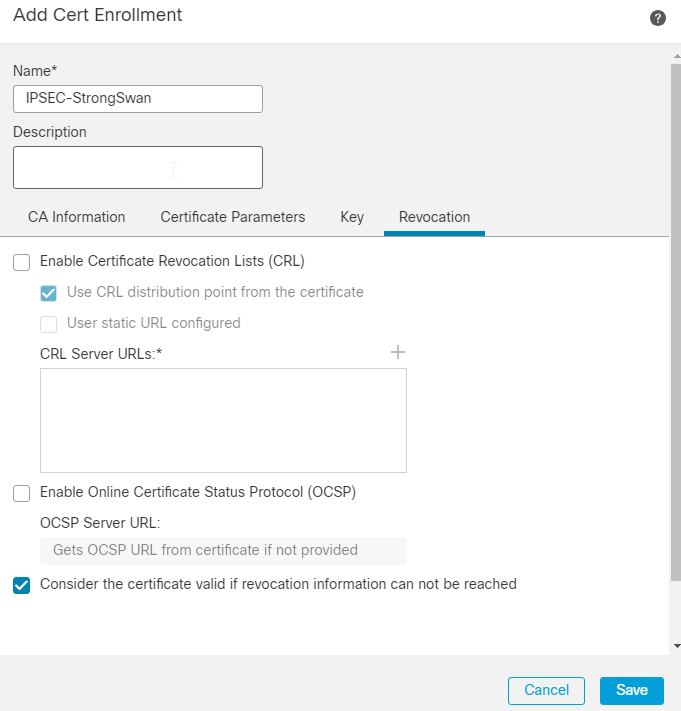

7. 「失効」フィールドで、 Consider the Certificate valid if revocation information can not be reachedを参照。CRLまたはOCSPチェックは使用されません。 [Save] をクリックします。

注:デバイスがFTDからCRLまたはOCSPサーバに到達できる場合は、証明書のステータスを取得するために広範な失効チェックを有効にできます。Consider the Certificate valid if revocation information can be unreachedチェックボックスは、CRLサーバとFTDデバイスの間に接続がない場合にのみ有効になります。これは、FMCではデフォルトでオンになっています。

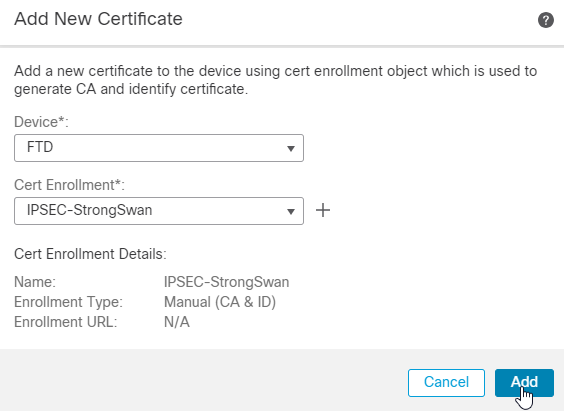

8.次に、 Devices > Certificatesをクリックし、 Addを選択し、作成したFTDデバイスとトラストポイントを選択します。次に、 Addを参照。

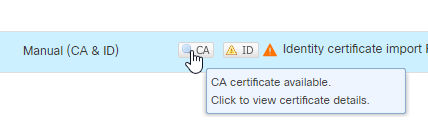

9.次のようにマークされた虫眼鏡アイコンをクリックして、発行者証明書を確認できます。 CAを参照。

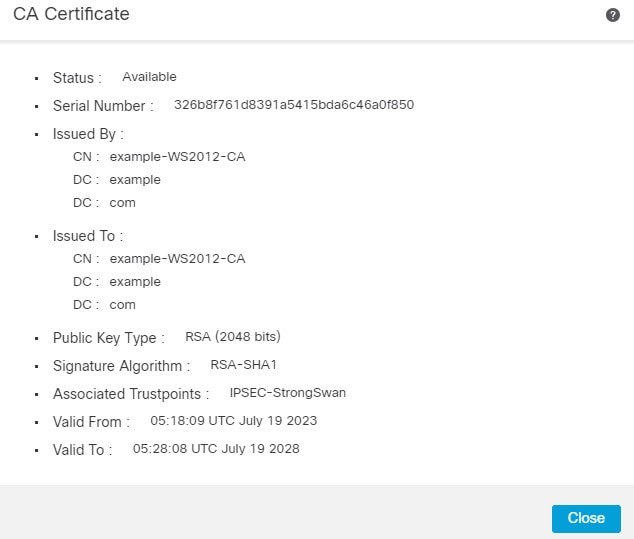

10.同様の出力が得られます。

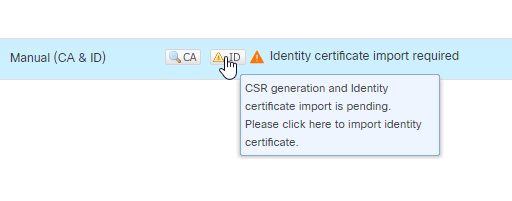

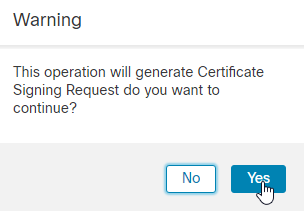

11.次の手順では、 ID CSRを生成するためのポップアップが表示されますクリック Yesを参照。

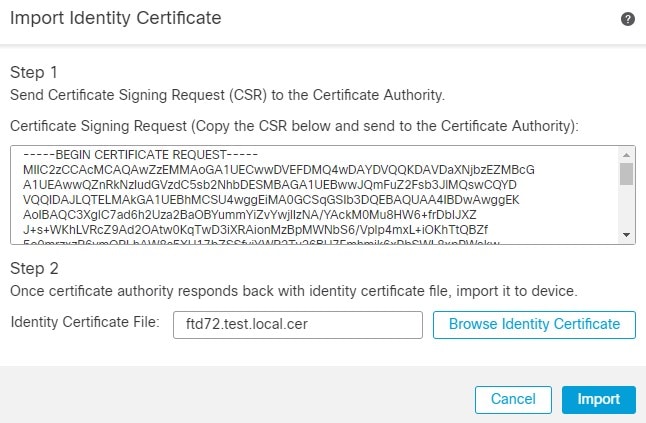

12. CAからID証明書ファイルを取得したら、 Browse Identity Certificate クリックして – Importを参照。

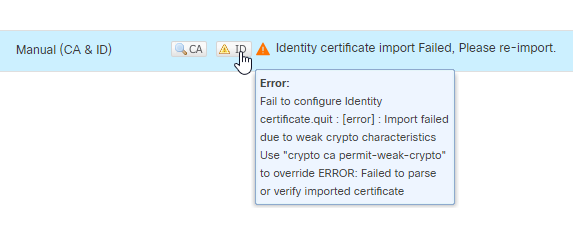

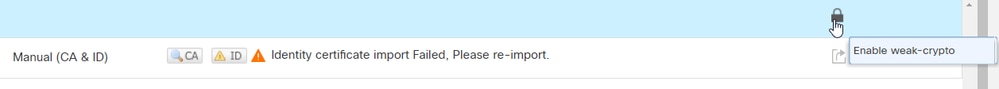

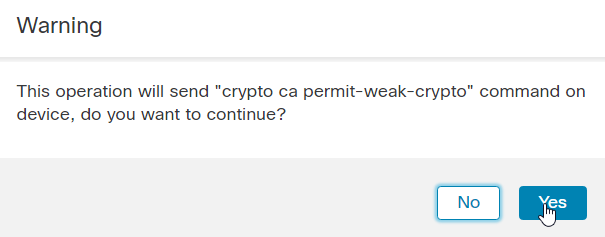

注:次に関するエラーが表示された場合 Import failed due to weak crypto characteristics, Enable weak-crypto オプションを選択し、ポップアップが表示されたら、Yesをクリックして続行します。

13.手順を繰り返してCSRを生成し、ID証明書をインポートします。

デバイスについては何も変更されていないため、CSRを再送信する必要はありません。CAに移動して、発行済み証明書を直接インポートできます。

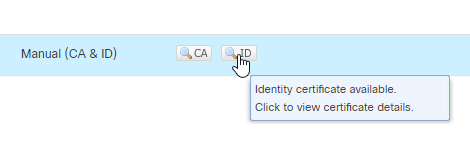

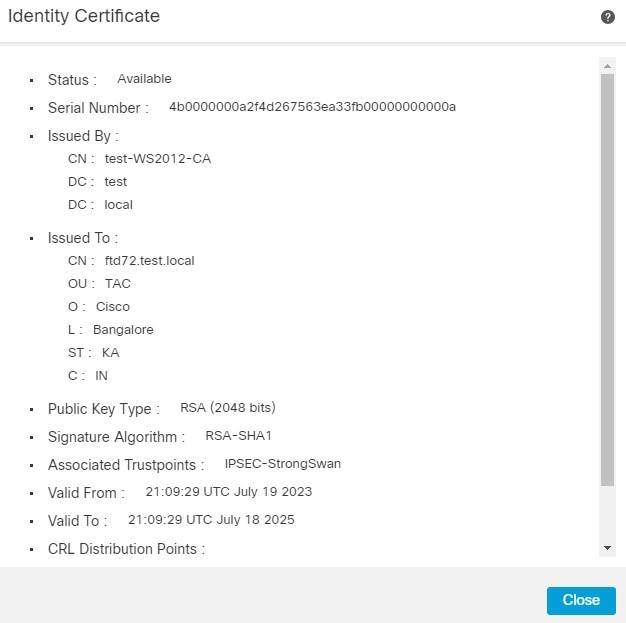

14.次のようにマークされた虫眼鏡のアイコンをクリックすると、ID証明書を表示できます。 IDを参照。

15.証明書が正常に追加されました。

VPN の設定

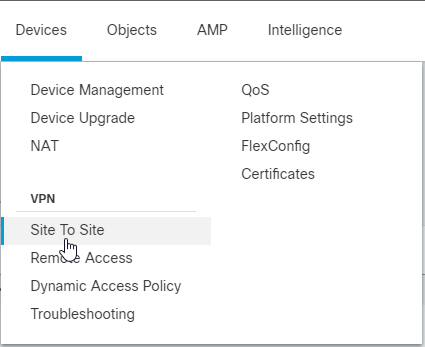

1.次に移動します。 Devices > Site to Site VPN を参照。

2.クリック Add > VPN Tunnelを参照。

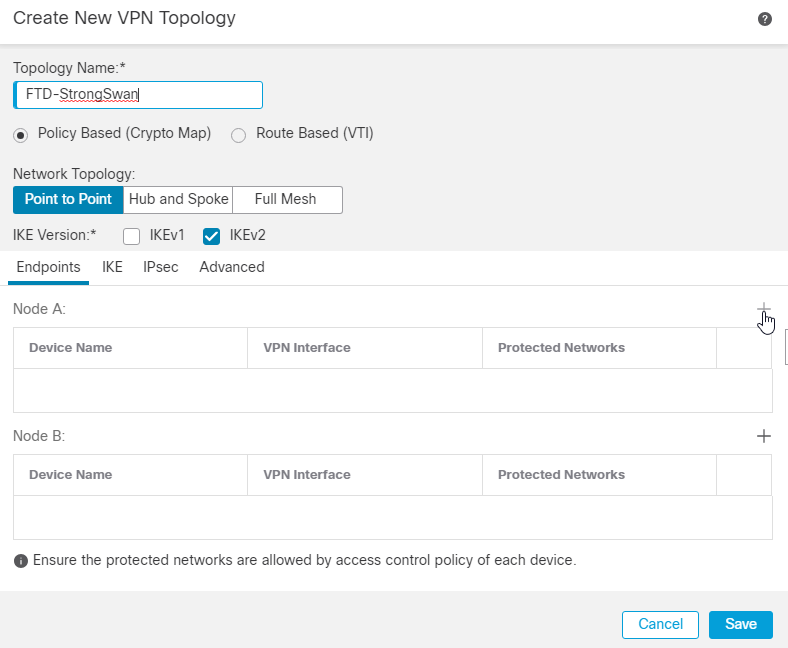

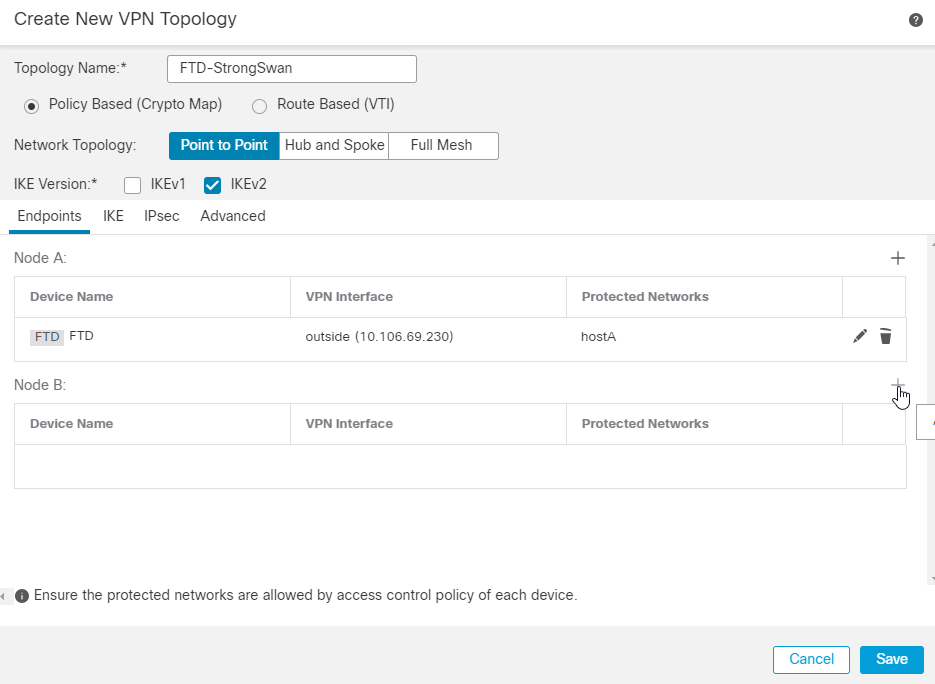

3.必須フィールドであるトポロジ名を入力します。 Policy based (Crypto Map)、 Point-to-Point Topology,と IKEv2 デフォルトで選択されているため、これらのオプションを使用する必要があります。

4. [エンドポイント]セクションで、 + アイコンをクリックします。

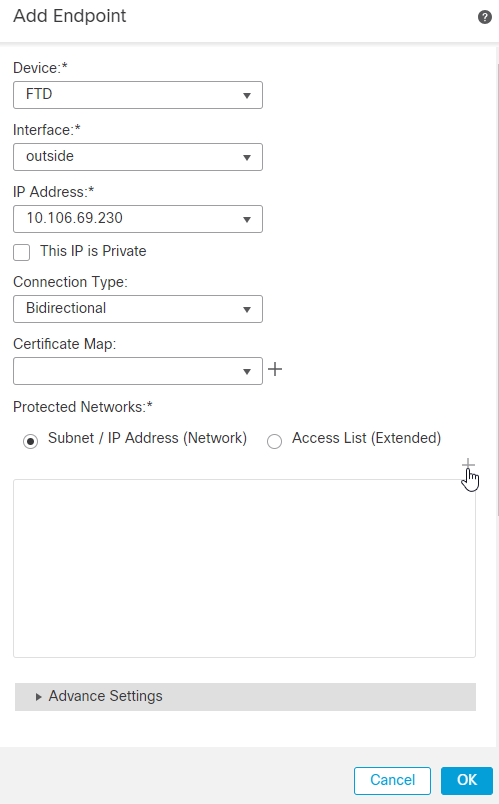

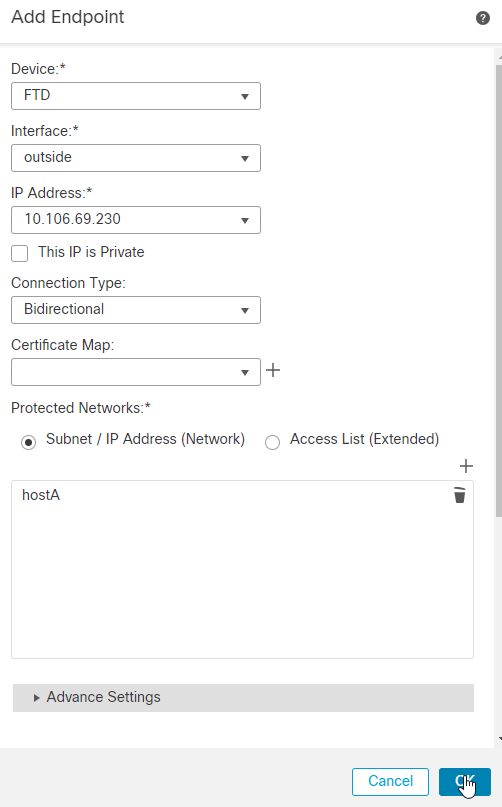

5. FTDデバイスとしてノードAを選択し、VPN終端インターフェイスが外部インターフェイスです。

6. Protected Networksフィールドで、Subnet/IP Address (Network)を選択し、 + アイコンをクリックします。

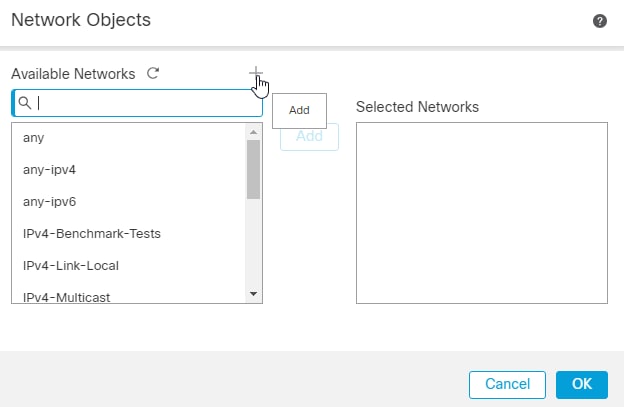

7. 「次へ」の横にある+アイコンをクリックします。 Available Networksを参照。

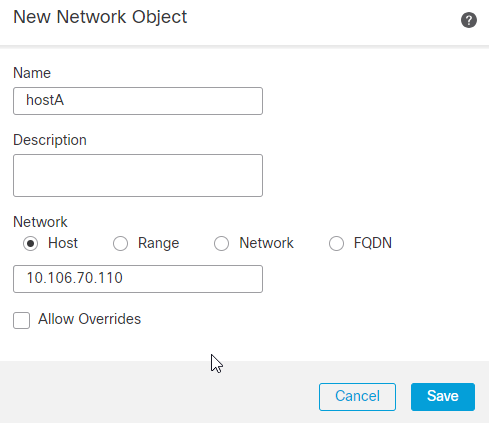

8.ここでは、保護する必要があるFTDの背後のネットワーク、ホスト、またはIPアドレスの範囲を定義します。この例では、IPアドレスが10.106.70.110/32のhostAです。クリック Saveを参照。

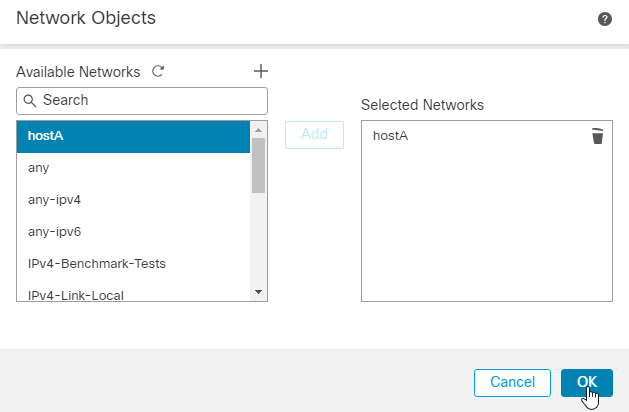

9.前の手順でネットワークオブジェクトに入力した名前を選択し、 Addを参照。選択したネットワークに設定されているネットワークオブジェクト名が表示されます。クリック OKを参照。

10.これで、Protected NetworksリストにNetwork Objectが設定されたことが確認できます。クリック OKを参照。これでFTDエンドポイントが設定され、次にリモートピア側の設定が行われます。

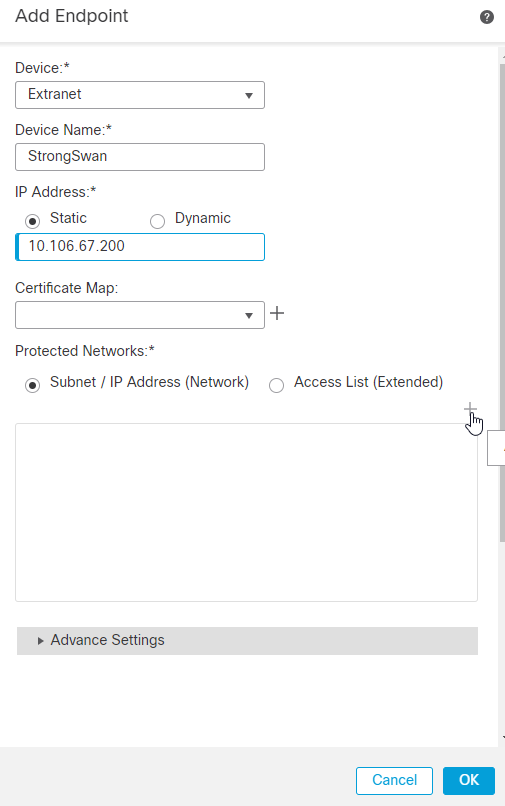

11.ノードBに対して同じプロセスを実行します。 + アイコンをクリックします。

12.リモートピアデバイスが外部の場合は、デバイスをエクストラネットとして選択する必要があります。デバイス名とパブリック側のIPアドレスをピアアドレスとして追加します。

13. Protected Networksフィールドで、Subnet/IP Address (Network)を選択し、 +を参照。

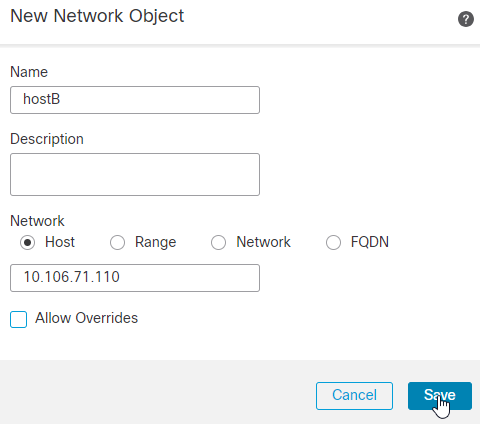

14. + アイコンをクリックします。

15. Ubuntu Serverの背後にある、保護するホストまたはネットワーク、あるいは範囲のIPアドレスを入力します。 この例では、IPアドレス10.106.71.110/32が設定されているのはhostBです。[Save] をクリックします。

16.前の手順でネットワークオブジェクトに入力した名前を選択して、 Addこれで、選択したネットワークに設定されているネットワークオブジェクト名が表示されます。クリック OK を参照。

17.これで、Protected NetworksリストでNetwork Objectが設定されたことが確認できます。[OK] をクリックします。

18.これで、保護する必要があるエンドポイントとネットワークが設定されました。

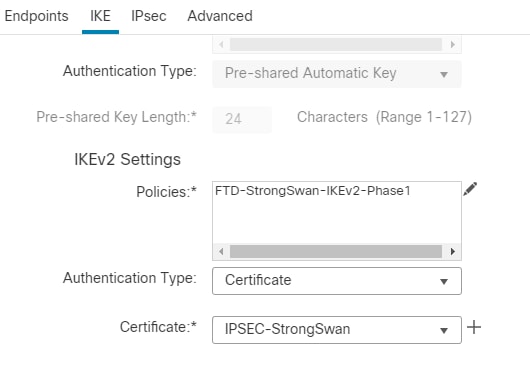

19.次に、Endpointsセクションから、IKEセクションに進みます。IKEv2設定の下のポリシーを編集するには、 Pencil アイコンをクリックします。

20.ポリシーセクションで、 Encryption AES、 Integrity SHA1、 PRF SHA1、 DH Group 14 (mod 2048),と FTD-StrongSwan-IKEv2-Phase1 使用されます。

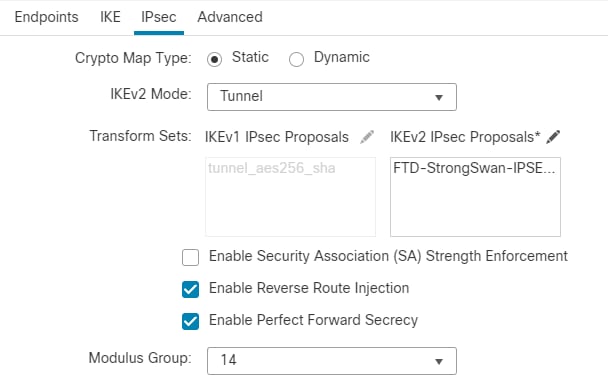

21.デフォルトのクリプトマップはstaticのままにし、IKEv2モードはTunnelのままにしておきます。トランスフォームセットで、 Pencil アイコンをクリックします。提案書で、次のいずれかを選択します Encryption AES, Integrity sha-1,と PFS DH group 14 (2048) FTD-StrongSwan-IPSecのプロポーザルと同じです。

22.次に、上部のナビゲーションペインから、 Policies > Access Controlを参照。処理するFTDのACPを編集します。

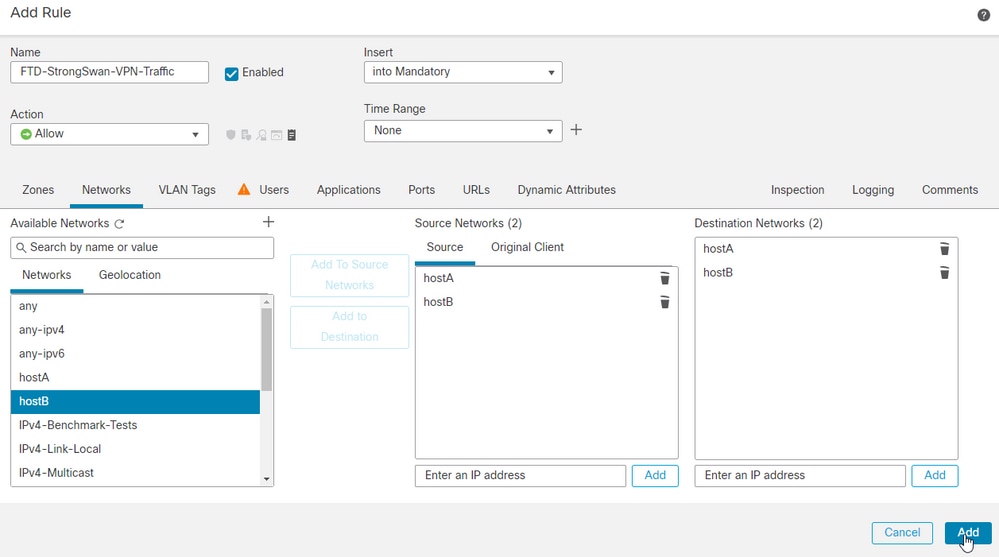

23.クリック Add Ruleを参照。

24.デフォルトのルールでは、すべてのトラフィックをブロックして、hostAとhostBの間の双方向のトラフィックフローを許可します。ゾーンを設定した場合は、関連するゾーンを選択し、送信元と宛先に追加します。次に、 Add を参照。

25.ルールを追加したら、 Save を参照。

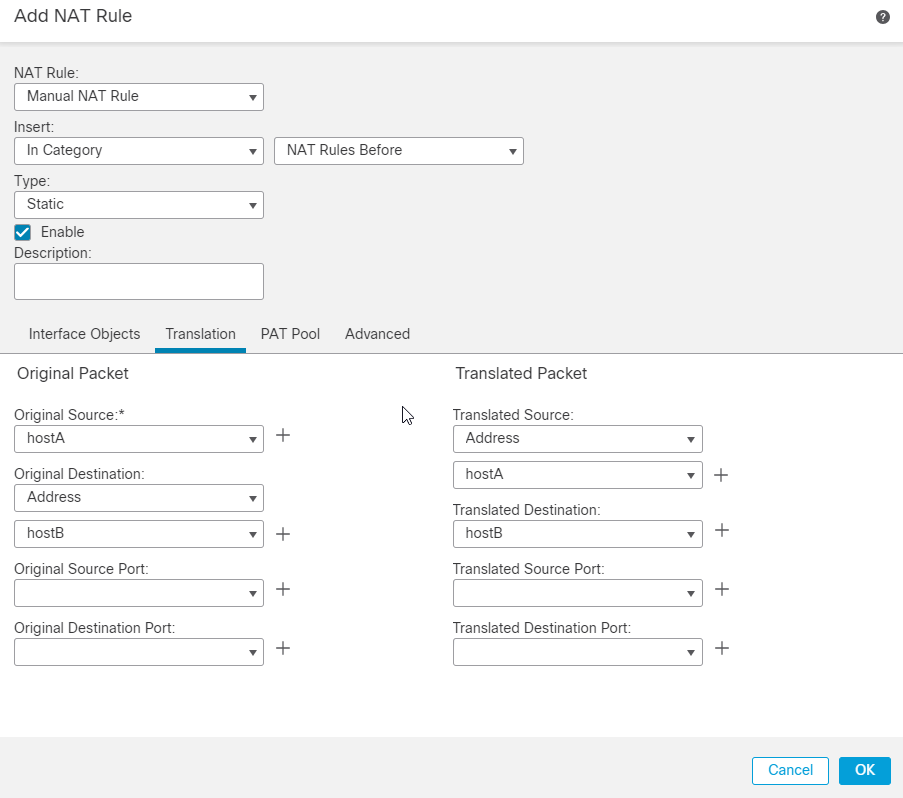

26.最後に、FTDにNATが存在する場合に備えて、VPNトラフィックに対してNo NAT文を設定して免除する必要があります。移動先 Devices > NATを参照。クリック Add Ruleを参照。

27.関連するインターフェイスオブジェクトを追加し、変換セクションで、FTDの背後にあるVPNで保護されたネットワークとしてOriginalおよびTranslatedソースを選択します。この場合はhostAです。同様に、OriginalおよびTranslatedの宛先に対して、リモートエンドの背後にあるVPNで保護されたネットワーク(この場合はhostB)を選択します。

28. [Advanced] (詳細設定)セクションで、 Do not proxy ARP on Destination Interface と Perform Route Lookup for Destination Interface No NAT文に必要なチェックボックス。

strongSwan 設定

証明書の取得

表示されているすべてのコマンドにはsudo権限が必要です。ソフトウェアをインストールするためのsudoアクセス権またはアクセス許可がない場合は、システム管理者に問い合わせてください。StrongSwanの公式な設定例はこちらから入手できます。

1.システムパッケージキャッシュの更新から開始します。

apt update

2. StrongSwanとその依存関係をインストールします。パッケージの詳細については、こちらを参照してください。

apt install strongswan strongswan-pki strongswan-swanctl libcharon-extra-plugins libcharon-extauth-plugins libstrongswan-extra-plugins

3. StrongSwanデーモンの状態を確認します。ステータスはactive(running)である必要があります。

systemctl status strongswan-starter.service

4.何らかの理由でその機能が有効になっていない場合は、このコマンドを使用して有効にしてから起動します。

systemctl enable --now strongswan-starter.service

5.次に、 strong-swan pki コマンドラインツールを使用して、秘密キーとCSRを生成します。サーバの秘密キーを生成するには、次のコマンドを実行します。

pki --gen > sswan.priv.key

6. StrongSwanサーバのCSR要求を生成します。次の設定を変更できます。 --dn お客様の要件に従って引数を指定します。

pki --req --in sswan.priv.key --dn "CN=sswan.test.local, O=Cisco, OU=TAC, ST=KA, C=IN" --outform pem > sswan.test.local.pem

7. CAによって署名されたCSRを取得した後、発行者証明書、ID証明書、秘密鍵を各CAにコピーします /etc/swanctl ディレクトリ。

cp $HOME/certs/root-ca.cer /etc/swanctl/x509ca/

cp $HOME/certs/sswan.test.local.cer /etc/swanctl/x509/

cp $HOME/certs/sswan.priv.key /etc/swanctl/private/

Swanctl構成ファイル

connections {

strongswan-ftd {

# Peer IP's

local_addrs = 10.106.67.200

remote_addrs = 10.106.69.230

local {

auth = pubkey

certs = sswan.test.local.cer

id = "sswan.test.local"

}

remote {

auth = pubkey

id = "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

}

children {

hostB-hostA {

local_ts = 10.106.71.110/32

remote_ts = 10.106.70.110/32

rekey_time = 28800 # Phase-2 Lifetime

esp_proposals = aes-sha-modp2048 # Phase-2 Paramters

}

}

mobike = no

version = 2 # IKE version 2

reauth_time = 86400 # Phase-1 Lifetime

proposals = aes-sha-prfsha1-modp2048 # Phase-1 Paramters

}

}

確認

FTD

1. IKEv2フェーズ1パラメータを確認します。

firepower# sh run crypto ikev2

crypto ikev2 policy 1

encryption aes

integrity sha

group 14

prf sha

lifetime seconds 86400

crypto ikev2 enable outside

2. Phase-2パラメータを確認します。

firepower# sh run crypto ipsec

crypto ipsec ikev2 ipsec-proposal CSM_IP_2

protocol esp encryption aes

protocol esp integrity sha-1

3.クリプトマップ設定をチェックします。

注:FTD 7.2.0バージョンでは、 PFS is DH Group 14 (MOD 2048)を参照。次の方法で同じことを確認できます running sh run all crypto mapを参照。

firepower# sh run crypto map

crypto map CSM_outside_map 1 match address CSM_IPSEC_ACL_1

crypto map CSM_outside_map 1 set pfs

crypto map CSM_outside_map 1 set peer 10.106.67.200

crypto map CSM_outside_map 1 set ikev2 ipsec-proposal CSM_IP_2

crypto map CSM_outside_map 1 set trustpoint IPSEC-StrongSwan

crypto map CSM_outside_map 1 set reverse-route

crypto map CSM_outside_map interface outside

4.クリプトACLをチェックします。

firepower# sh access-list CSM_IPSEC_ACL_1

access-list CSM_IPSEC_ACL_1; 1 elements; name hash: 0x1fb1fb7

access-list CSM_IPSEC_ACL_1 line 1 extended permit ip host 10.106.70.110 host 10.106.71.110 (hitcnt=37) 0xc8d25938

5.トンネルのステータスをチェックします。

firepower# sh vpn-sessiondb det l2l

Session Type: LAN-to-LAN Detailed

Connection : 10.106.67.200

Index : 61 IP Addr : 10.106.67.200

Protocol : IKEv2 IPsec

Encryption : IKEv2: (1)AES128 IPsec: (1)AES128

Hashing : IKEv2: (1)SHA1 IPsec: (1)SHA1

Bytes Tx : 0

Bytes Rx : 0

Login Time : 12:16:25 UTC Mon Jul 17 2023

Duration : 0h:11m:30s

Tunnel Zone : 0

IKEv2 Tunnels: 1

IPsec Tunnels: 1

IKEv2:

Tunnel ID : 61.1

UDP Src Port : 500 UDP Dst Port : 500

Rem Auth Mode: rsaCertificate

Loc Auth Mode: rsaCertificate

Encryption : AES128 Hashing : SHA1

Rekey Int (T): 86400 Seconds Rekey Left(T): 85710 Seconds

PRF : SHA1 D/H Group : 14

Filter Name :

IPsec:

Tunnel ID : 61.2

Local Addr : 10.106.70.110/255.255.255.255/0/0

Remote Addr : 10.106.71.110/255.255.255.255/0/0

Encryption : AES128 Hashing : SHA1

Encapsulation: Tunnel PFS Group : 14

Rekey Int (T): 28800 Seconds Rekey Left(T): 28110 Seconds

Rekey Int (D): 4608000 K-Bytes Rekey Left(D): 4608000 K-Bytes

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Conn Time Out: 1032728 Minutes Conn TO Left : 1032714 Minutes

Bytes Tx : 600 Bytes Rx : 880

Pkts Tx : 10 Pkts Rx : 10

6. IPSEC SAカウンタを確認します。

firepower# sh cry ipsec sa

interface: outside

Crypto map tag: CSM_outside_map, seq num: 1, local addr: 10.106.69.230

access-list CSM_IPSEC_ACL_1 extended permit ip host 10.106.70.110 host 10.106.71.110

Protected vrf:

local ident (addr/mask/prot/port): (10.106.70.110/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (10.106.71.110/255.255.255.255/0/0)

current_peer: 10.106.67.200

#pkts encaps: 10, #pkts encrypt: 10, #pkts digest: 10

#pkts decaps: 10, #pkts decrypt: 10, #pkts verify: 10

StrongSwan

1.ロードされている接続を確認します。接続が見られない場合は、 swanctl --load-allを参照。

root@strongswan:~# swanctl --list-conn

strongswan-ftd: IKEv2, reauthentication every 86400s, no rekeying

local: 10.106.67.200

remote: 10.106.69.230

local public key authentication:

id: sswan.test.local

certs: C=IN, ST=KA, O=Cisco, OU=TAC, CN=sswan.test.local

remote public key authentication:

id: C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local

hostB-hostA: TUNNEL, rekeying every 28800s

local: 10.106.71.110/32

remote: 10.106.70.110/32

2.子のSAステータスを確認します。

root@strongswan:~# swanctl --list-sas

strongswan-ftd: #11, ESTABLISHED, IKEv2, 791c5a5633f9ea83_i a4e0487769c49dad_r*

local 'sswan.test.local' @ 10.106.67.200[500]

remote 'C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local' @ 10.106.69.230[500]

AES_CBC-128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048

established 279s ago, reauth in 83226s

hostB-hostA: #8, reqid 6, INSTALLED, TUNNEL, ESP:AES_CBC-128/HMAC_SHA1_96

installed 279s ago, rekeying in 25753s, expires in 31401s

in cc01a2a7, 600 bytes, 10 packets, 10s ago

out 3594c049, 600 bytes, 10 packets, 10s ago

local 10.106.71.110/32

remote 10.106.70.110/32

トラブルシュート

FTD

debug crypto condition peer 10.106.67.200

debug crypto ikev2 platfform 127

debug crypto ikev2 protocol 127

debug crypto ipsec 127

ピアIDの検証がオンになっています。

==== OUTPUT OMITTED ====

IKEv2-PLAT-4: (203): Peer ID check started, received ID type: IPv4 address

IKEv2-PLAT-4: (203): Peer ID check: failed to retreive IP from SAN

IKEv2-PLAT-4: (203): Peer ID check: failed to retreive DNS name from SAN

IKEv2-PLAT-4: (203): Peer ID check: failed to retreive RFC822 name from SAN

IKEv2-PLAT-4: (203): retrieving SAN for peer ID check

IKEv2-PLAT-2: (203): Peer ID check failed

IKEv2-PROTO-2: (203): Failed to locate an item in the database

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: I_PROC_AUTH Event: EV_AUTH_FAIL

IKEv2-PROTO-4: (203): Verification of peer's authentication data FAILED

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: AUTH_DONE Event: EV_FAIL

IKEv2-PROTO-4: (203): Auth exchange failed

IKEv2-PROTO-2: (203): Auth exchange failed

IKEv2-PROTO-2: (203): Auth exchange failed

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: EXIT Event: EV_ABORT

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: EXIT Event: EV_CHK_PENDING_ABORT

IKEv2-PLAT-7: Negotiating SA request deleted

IKEv2-PLAT-7: Decrement count for outgoing negotiating

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: EXIT Event: EV_UPDATE_CAC_STATS

IKEv2-PROTO-4: (203): Abort exchange

IKEv2-PROTO-4: (203): Deleting SA

==== OUTPUT OMITTED ====

StrongSwan

root@strongswan:~# swanctl --log

01[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (574 bytes)

01[ENC] parsed IKE_SA_INIT request 0 [ SA KE No V V N(NATD_S_IP) N(NATD_D_IP) N(FRAG_SUP) V ]

01[IKE] received Cisco Delete Reason vendor ID

01[IKE] received Cisco Copyright (c) 2009 vendor ID

01[IKE] received FRAGMENTATION vendor ID

01[IKE] 10.106.69.230 is initiating an IKE_SA

01[CFG] selected proposal: IKE:AES_CBC_128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048

01[IKE] sending cert request for "DC=local, DC=test, CN=test-WS2012-CA"

01[ENC] generating IKE_SA_INIT response 0 [ SA KE No N(NATD_S_IP) N(NATD_D_IP) CERTREQ N(FRAG_SUP) N(CHDLESS_SUP) N(MULT_AUTH) ]

01[NET] sending packet: from 10.106.67.200[500] to 10.106.69.230[500] (481 bytes)

06[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

06[ENC] parsed IKE_AUTH request 1 [ EF(1/5) ]

06[ENC] received fragment #1 of 5, waiting for complete IKE message

07[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

07[ENC] parsed IKE_AUTH request 1 [ EF(2/5) ]

07[ENC] received fragment #2 of 5, waiting for complete IKE message

12[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

12[ENC] parsed IKE_AUTH request 1 [ EF(3/5) ]

12[ENC] received fragment #3 of 5, waiting for complete IKE message

11[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

11[ENC] parsed IKE_AUTH request 1 [ EF(4/5) ]

11[ENC] received fragment #4 of 5, waiting for complete IKE message

09[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (208 bytes)

09[ENC] parsed IKE_AUTH request 1 [ EF(5/5) ]

09[ENC] received fragment #5 of 5, reassembled fragmented IKE message (2012 bytes)

09[ENC] parsed IKE_AUTH request 1 [ V IDi CERT CERTREQ AUTH SA TSi TSr N(INIT_CONTACT) N(ESP_TFC_PAD_N) N(NON_FIRST_FRAG) ]

09[IKE] received cert request for "DC=local, DC=test, CN=test-WS2012-CA"

09[IKE] received end entity cert "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

09[CFG] looking for peer configs matching 10.106.67.200[%any]...10.106.69.230[C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local]

09[CFG] selected peer config 'strongswan-ftd'

09[CFG] using certificate "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

09[CFG] using trusted ca certificate "DC=local, DC=test, CN=test-WS2012-CA"

09[CFG] reached self-signed root ca with a path length of 0

09[CFG] checking certificate status of "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

09[CFG] fetching crl from 'ldap:///CN=test-WS2012-CA,CN=ws2012,CN=CDP,CN=Public%20Key%20Services,CN=Services,CN=Configuration,DC=test,DC=local?certificateRevocationList?base?objectClass=cRLDistributionPoint' ...

09[LIB] LDAP bind to 'ldap:///CN=test-WS2012-CA,CN=ws2012,CN=CDP,CN=Public%20Key%20Services,CN=Services,CN=Configuration,DC=test,DC=local?certificateRevocationList?base?objectClass=cRLDistributionPoint' failed: Can't contact LDAP server

09[CFG] crl fetching failed

09[CFG] certificate status is not available

09[IKE] authentication of 'C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local' with RSA signature successful

09[IKE] received ESP_TFC_PADDING_NOT_SUPPORTED, not using ESPv3 TFC padding

09[IKE] authentication of 'sswan.test.local' (myself) with RSA signature successful

09[IKE] IKE_SA strongswan-ftd[11] established between 10.106.67.200[sswan.test.local]...10.106.69.230[C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local]

09[IKE] scheduling reauthentication in 83505s

09[IKE] maximum IKE_SA lifetime 92145s

09[IKE] sending end entity cert "C=IN, ST=KA, O=Cisco, OU=TAC, CN=sswan.test.local"

09[CFG] selected proposal: ESP:AES_CBC_128/HMAC_SHA1_96/NO_EXT_SEQ

09[IKE] CHILD_SA hostB-hostA{8} established with SPIs cc01a2a7_i 3594c049_o and TS 10.106.71.110/32 === 10.106.70.110/32

09[ENC] generating IKE_AUTH response 1 [ IDr CERT AUTH SA TSi TSr N(AUTH_LFT) ]

09[ENC] splitting IKE message (1852 bytes) into 2 fragments

09[ENC] generating IKE_AUTH response 1 [ EF(1/2) ]

09[ENC] generating IKE_AUTH response 1 [ EF(2/2) ]

09[NET] sending packet: from 10.106.67.200[500] to 10.106.69.230[500] (1248 bytes)

09[NET] sending packet: from 10.106.67.200[500] to 10.106.69.230[500] (672 bytes)

12[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (76 bytes)

12[ENC] parsed INFORMATIONAL request 2 [ ]

12[ENC] generating INFORMATIONAL response 2 [ ]

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

28-Jul-2023 |

初版 |

シスコ エンジニア提供

- イシャンシュリマリCisco TACエンジニア

- パバングンドゥCisco TACエンジニア

- スリニバスルポダCisco TACエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック