はじめに

このドキュメントでは、Firewall Management Center(FMC)によって管理されるハイアベイラビリティのCisco Secure Firewall Threat Defenseのアップグレードプロセスについて説明します。

前提条件

要件

次の項目に関する知識があることを推奨しています。

- ハイアベイラビリティ(HA)の概念と設定

- セキュアファイアウォール管理センター(FMC)の設定

- Cisco Secure Firewall Threat Defense(FTD)の設定

使用するコンポーネント

このドキュメントの情報は、次のハードウェアに基づくものです。

- 仮想ファイアウォール管理センター(FMC)、バージョン7.2.4

- 仮想シスコファイアウォール脅威対策(FTD)、バージョン7.0.1

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

概要

FMCが動作する方法は、一度に1つのピアをアップグレードすることです。最初にスタンバイ、次にアクティブで、アクティブなアップグレードが完了する前にフェールオーバーを実行します。

背景説明

アップグレードパッケージは、アップグレードの前にsoftware.cisco.comからダウンロードする必要があります。

CLIクリックで、アクティブFTDのshow high-availability configコマンドを実行して、ハイアベイラビリティのステータスを確認します。

> show high-availability config

Failover On

Failover unit Secondary

Failover LAN Interface: FAILOVER_LINK GigabitEthernet0/0 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 3 of 1285 maximum

MAC Address Move Notification Interval not set

failover replication http

Version: Ours 9.16(2)5, Mate 9.16(2)5

Serial Number: Ours 9AJJSEGJS2T, Mate 9AVLW3FSSK8

Last Failover at: 00:37:48 UTC Jul 20 2023

This host: Secondary - Standby Ready

Active time: 4585 (sec)

slot 0: ASAv hw/sw rev (/9.16(2)5) status (Up Sys)

Interface INSIDE (10.10.153.2): Normal (Monitored)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface OUTSIDE (10.20.153.2): Normal (Monitored)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Other host: Primary - Active

Active time: 60847 (sec)

Interface INSIDE (10.10.153.1): Normal (Monitored)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface OUTSIDE (10.20.153.1): Normal (Monitored)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Stateful Failover Logical Update Statistics

Link : FAILOVER_LINK GigabitEthernet0/0 (up)

Stateful Obj xmit xerr rcv rerr

General 9192 0 10774 0

sys cmd 9094 0 9092 0

…

Rule DB B-Sync 0 0 0 0

Rule DB P-Sync 0 0 204 0

Rule DB Delete 0 0 1 0

Logical Update Queue Information

Cur Max Total

Recv Q: 0 9 45336

Xmit Q: 0 11 11572

エラーが表示されない場合は、アップグレードに進みます。

設定

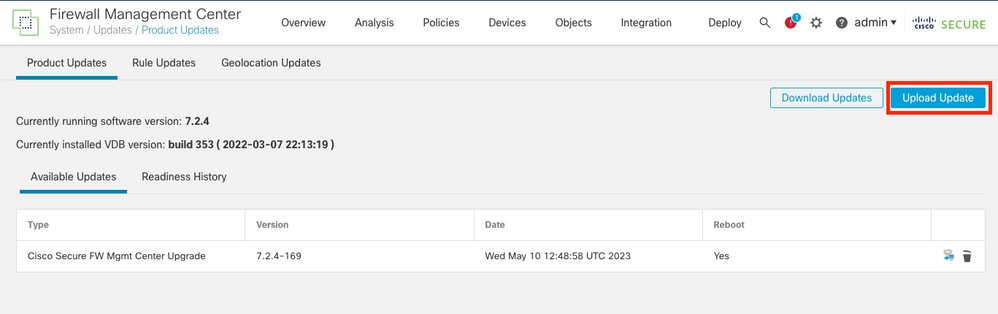

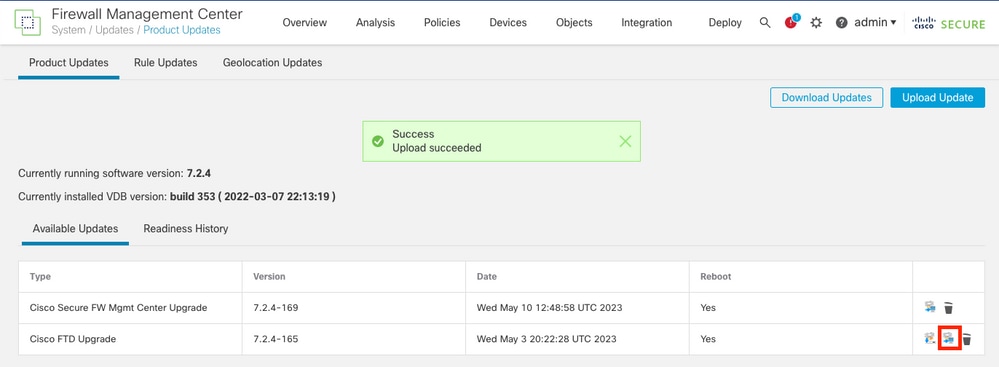

ステップ 1:アップグレードパッケージのアップロード

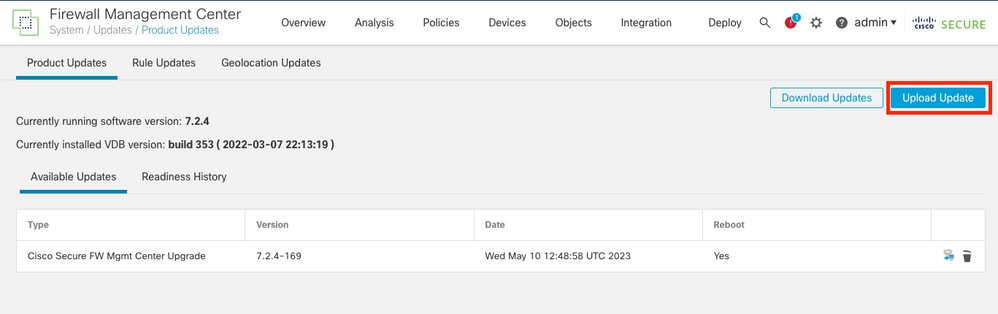

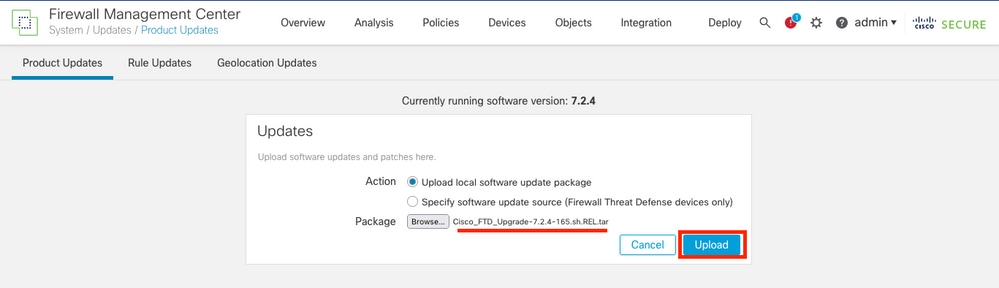

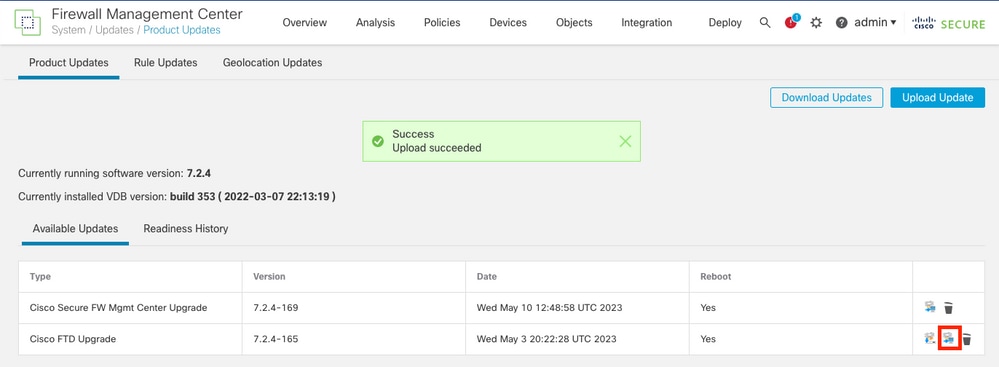

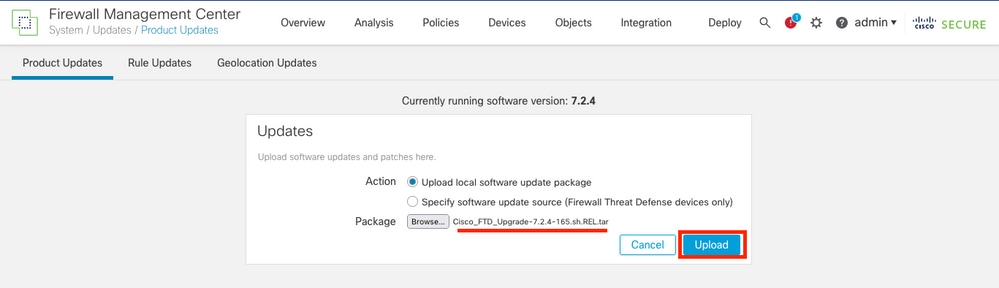

- グラフィカルユーザインターフェイス(GUI)を使用して、FTDアップグレードパッケージをFMCにアップロードします。

このファイルは、FTDモデルと希望のバージョンに基づいて、シスコのソフトウェアサイトから事前にダウンロードしておく必要があります。

警告:アップグレードするFMCのバージョンが新しいFTDのバージョン以上であることを確認してください。

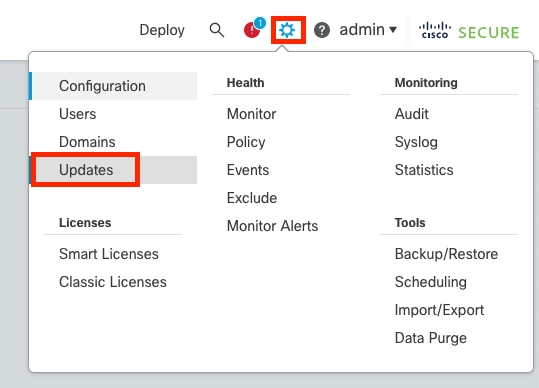

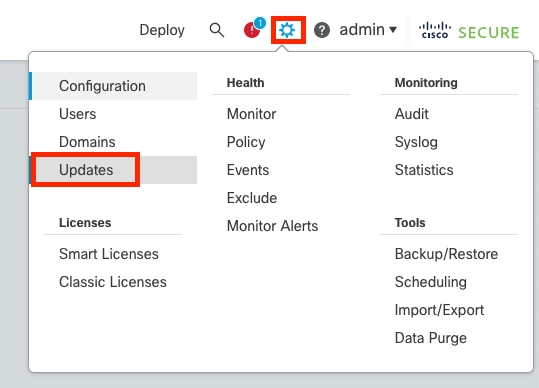

[システム] > [更新]

- 以前にダウンロードしたイメージを参照し、Uploadを選択します。

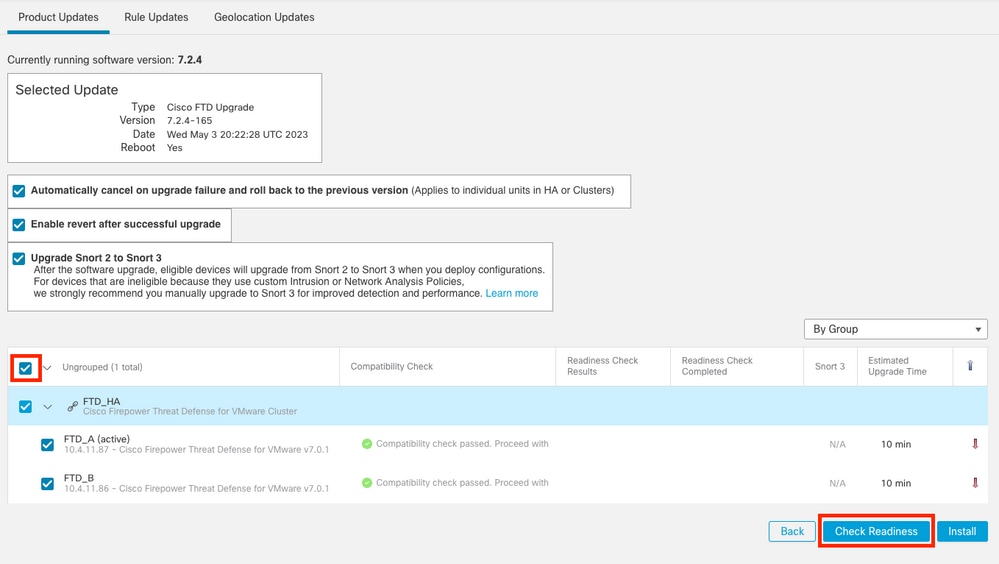

ステップ 2:準備状況の確認

準備状況のチェックにより、アプライアンスでアップグレードを続行する準備が整っているかどうかが確認されます。

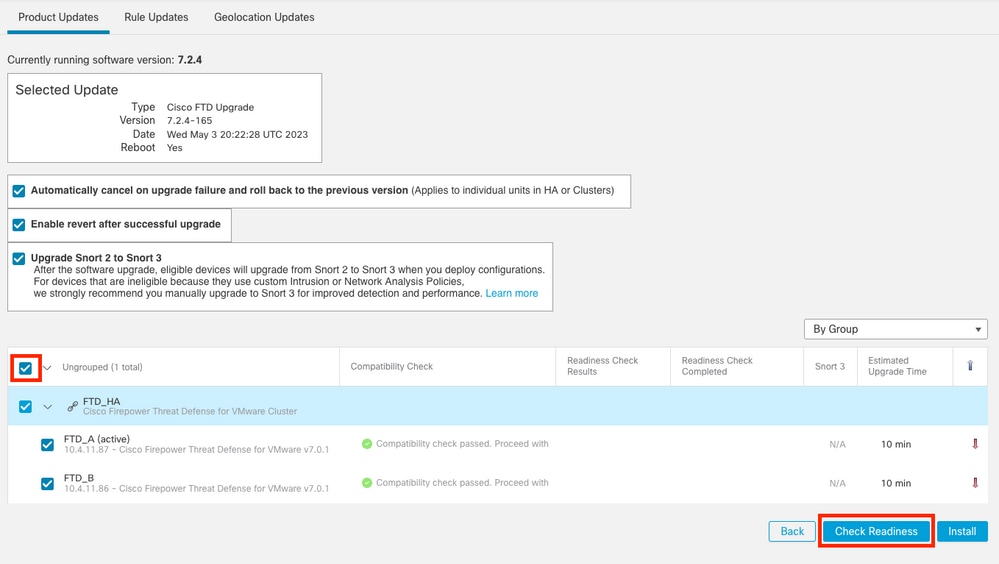

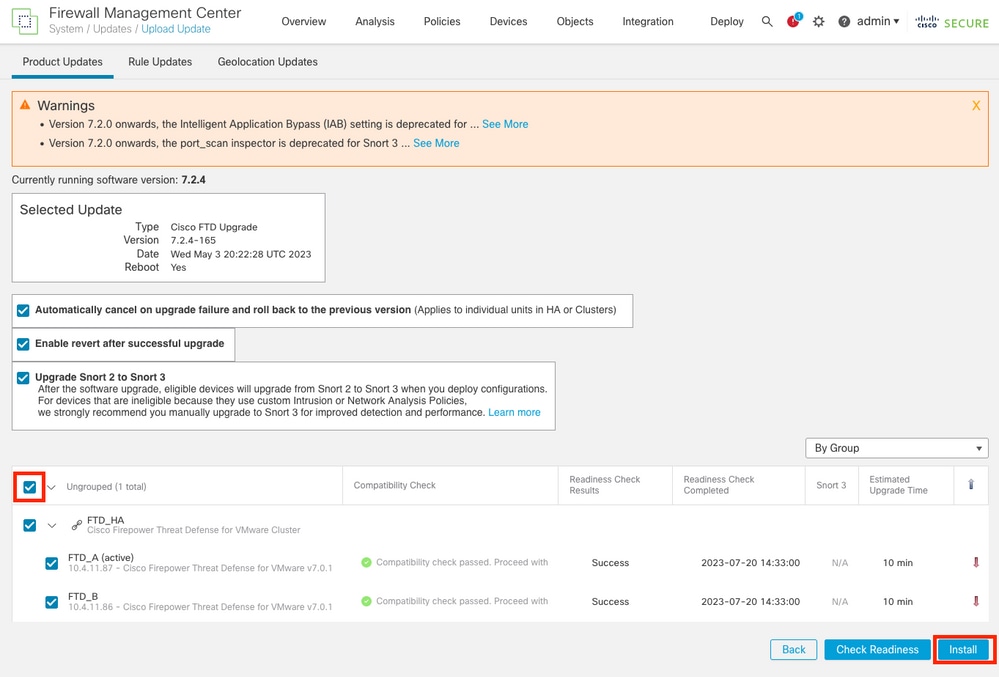

- 正しいアップグレードパッケージのインストールオプションを選択します。

必要なアップグレードを選択します。この場合、次の項目が選択されます。

- アップグレードが失敗すると自動的にキャンセルし、前のバージョンにロールバックする

- アップグレードが正常に行われた後の復元を有効にします。

- Snort 2をSnort 3にアップグレードします。

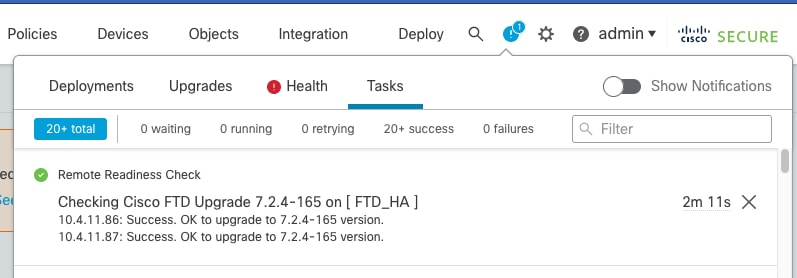

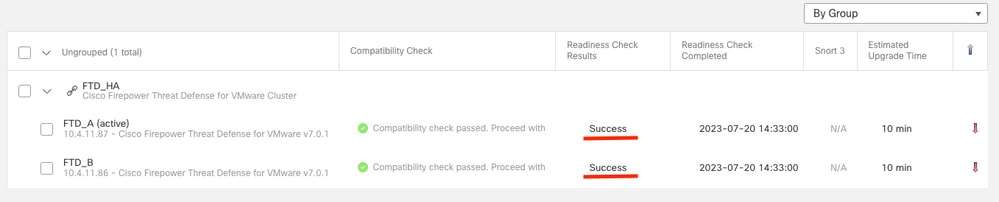

- FTDのHAグループを選択し、Check Readinessをクリックします。

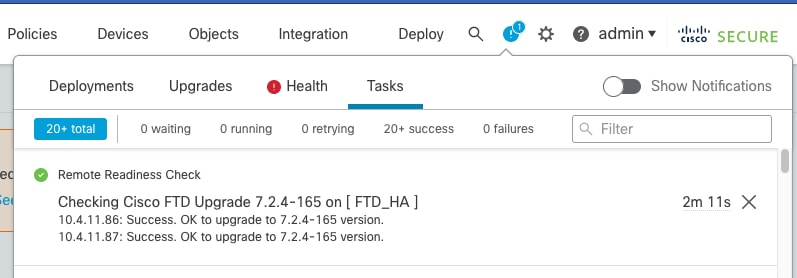

進行状況は、メッセージセンターのMessages > Tasksで確認できます。

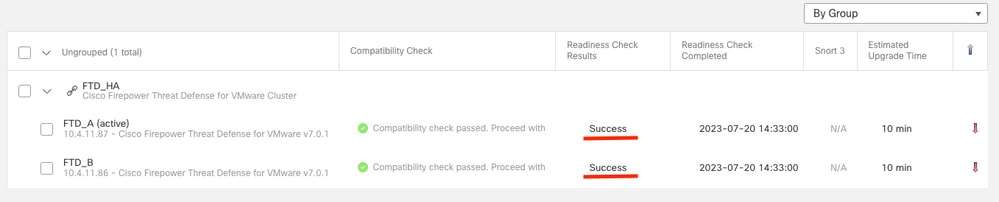

FTDの両方で準備状況の確認が完了し、結果がSuccessになったら、アップグレードを実行できます。

ステップ 3:ハイアベイラビリティでのFTDのアップグレード

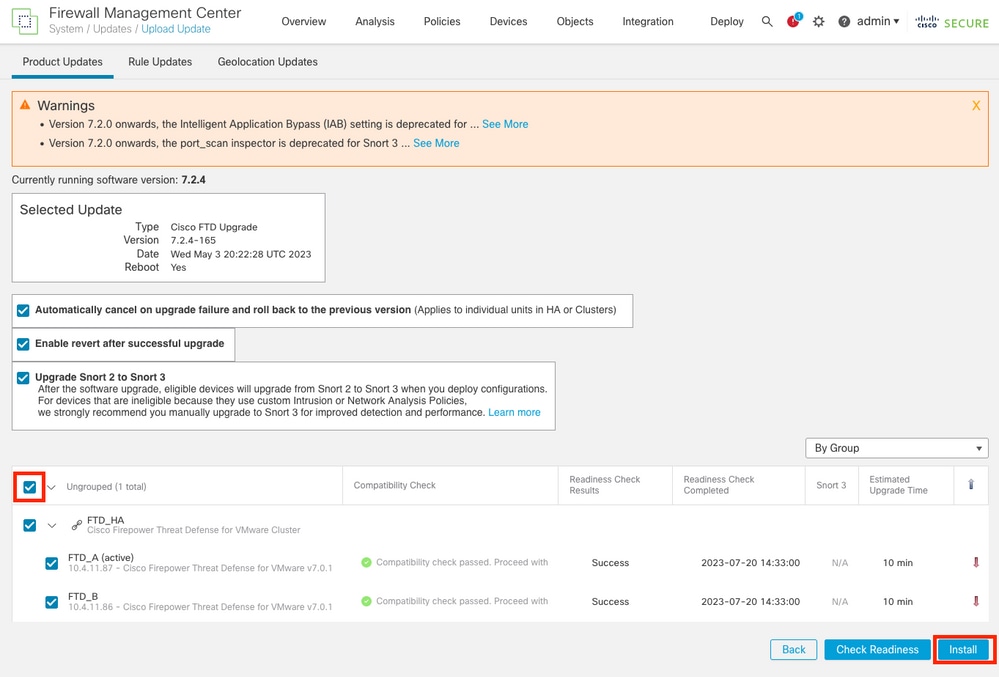

- HAペアを選択し、Installをクリックします。

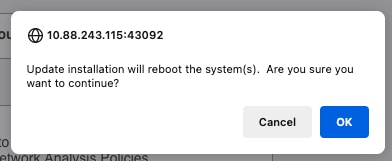

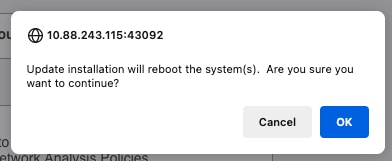

警告:アップグレードを続行すると、システムが再起動してアップグレードが完了します。OKを選択します。

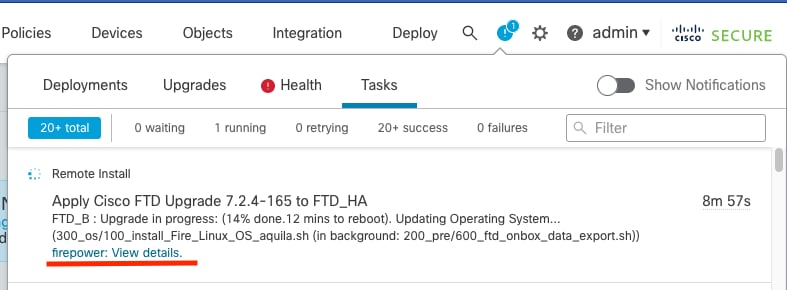

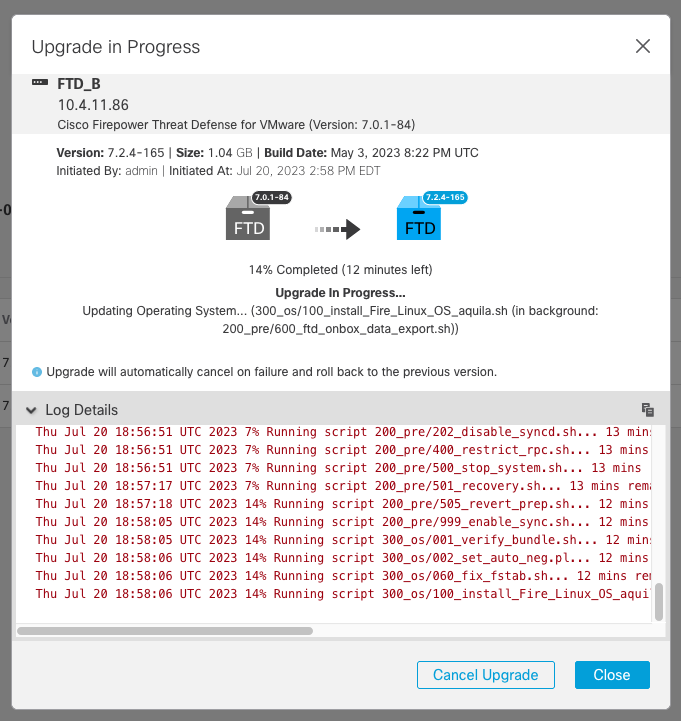

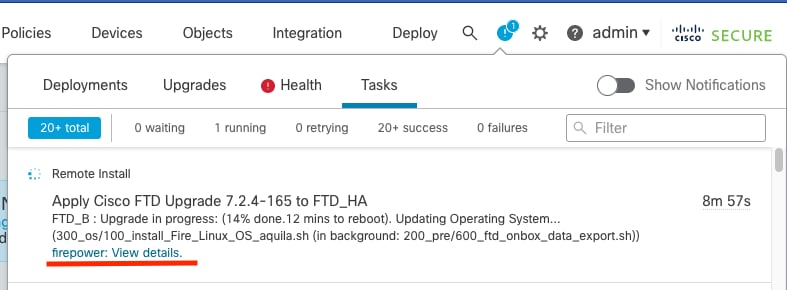

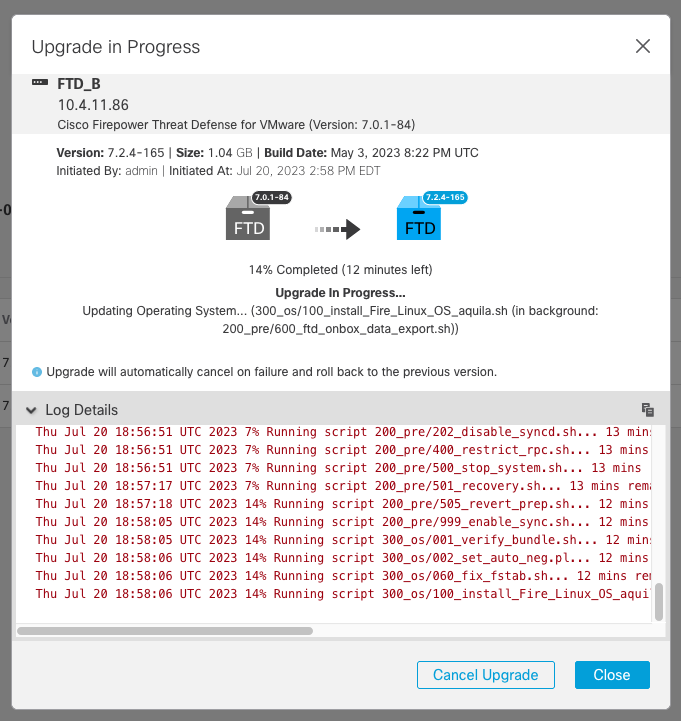

進行状況は、メッセージセンターのMessages > Tasksで確認できます。

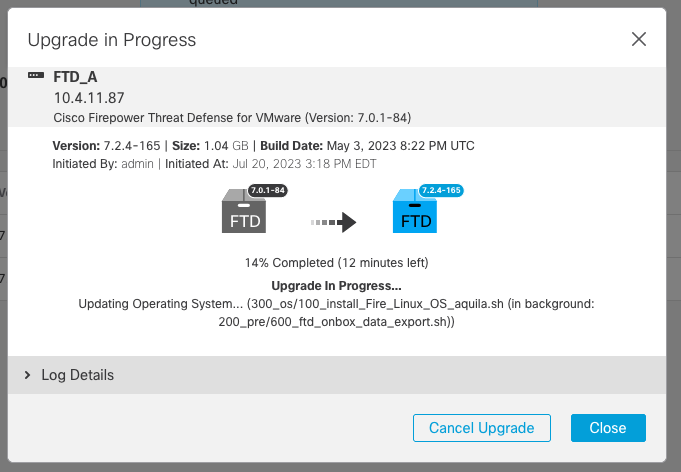

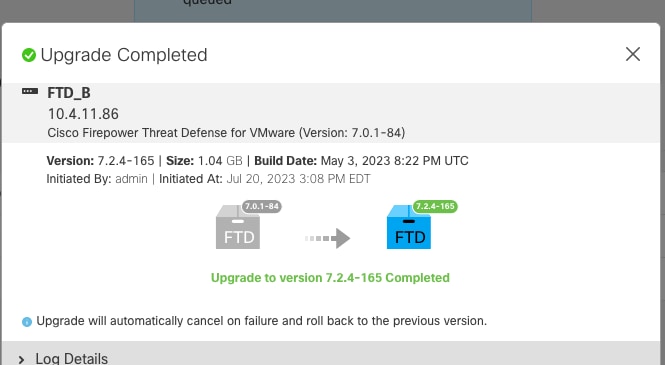

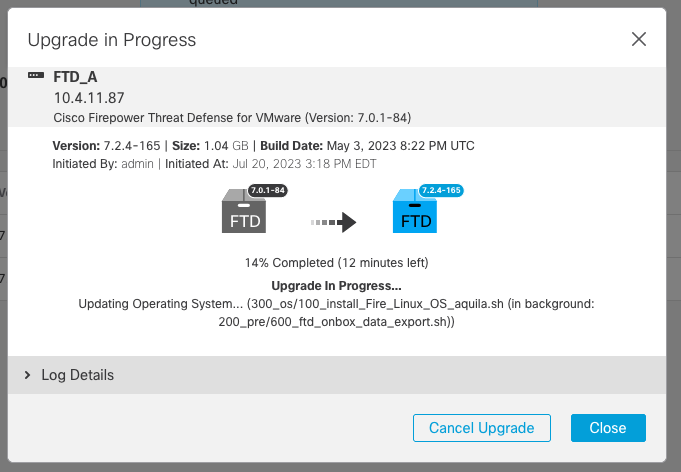

firepower: View detailsをクリックすると、進行状況とstatus.logのログがグラフィカルに表示されます。

注:アップグレードには、FTDあたり約20分かかります。

CLIでは、アップグレードフォルダ/ngfw/var/log/sfで進捗状況を確認できます。expertモードに移行し、root accessと入力します。

> expert

admin@firepower:~$ sudo su

Password:

root@firepower:/home/admin# cd /ngfw/var/log/sf

root@firepower:/ngfw/var/log/sf# ls

Cisco_FTD_Upgrade-7.2.4

root@firepower:/ngfw/var/log/sf# cd Cisco_FTD_Upgrade-7.2.4

root@firepower:/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.4# ls

000_start AQ_UUID DBCheck.log finished_kickstart.flag flags.conf main_upgrade_script.log status.log status.log.202307201832 upgrade_readiness upgrade_status.json upgrade_status.log upgrade_version_build

root@firepower:/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.4# tail -f status.log

state:running

ui:Upgrade has begun.

ui: Upgrade in progress: ( 0% done.14 mins to reboot). Checking device readiness... (000_start/000_00_run_cli_kick_start.sh)

…

ui: Upgrade in progress: (64% done. 5 mins to reboot). Finishing the upgrade... (999_finish/999_zzz_complete_upgrade_message.sh)

ui: Upgrade complete

ui: The system will now reboot.

ui:System will now reboot.

Broadcast message from root@firepower (Thu Jul 20 19:05:20 2023):

System will reboot in 5 seconds due to system upgrade.

Broadcast message from root@firepower (Thu Jul 20 19:05:25 2023):

System will reboot now due to system upgrade.

Broadcast message from root@firepower (Thu Jul 20 19:05:34 2023):

The system is going down for reboot NOW!

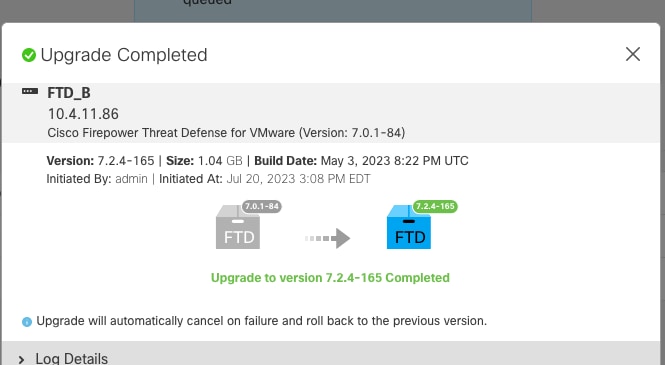

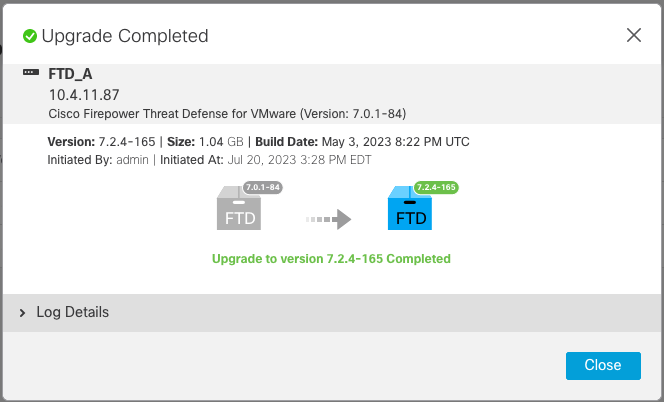

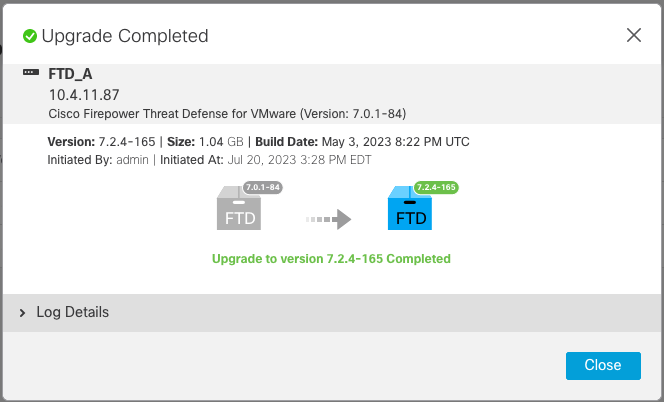

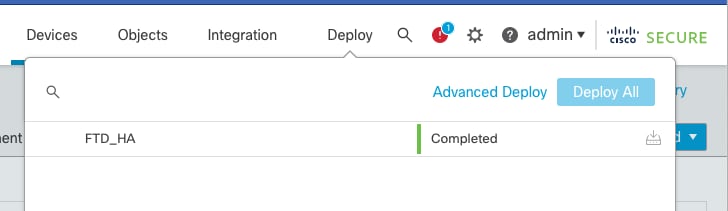

アップグレードステータスはGUIで完了とマークされ、次のステップが表示されます。

スタンバイデバイスでアップグレードが完了すると、アクティブデバイスでアップグレードが開始されます。

CLIでLINA(system support diagnostic-cli)に移動し、show failover stateコマンドを使用してスタンバイFTDのフェールオーバー状態を確認します。

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower> enable

Password:

firepower# show failover state

State Last Failure Reason Date/Time

This host - Secondary

Standby Ready None

Other host - Primary

Active None

====Configuration State===

Sync Done - STANDBY

====Communication State===

Mac set

firepower#

Switching to Active

注:フェールオーバーは、アップグレードの一部として自動的に発生します。Active FTDがリブートしてアップグレードが完了する前に。

アップグレードが完了したら、リブートが必要です。

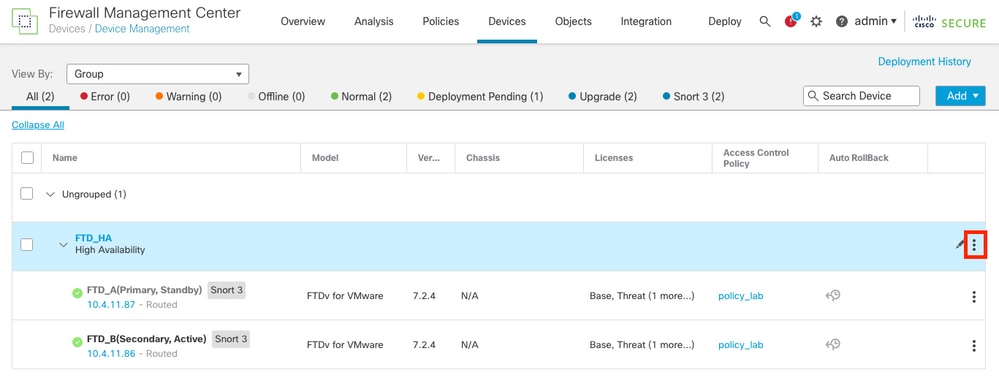

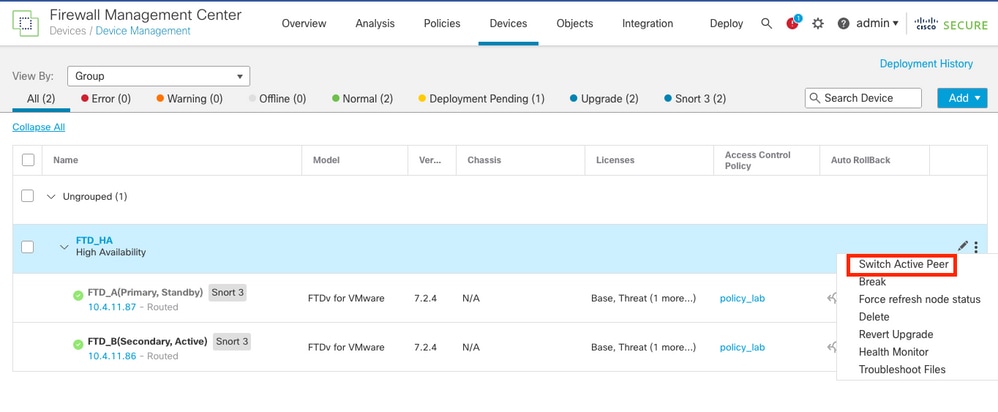

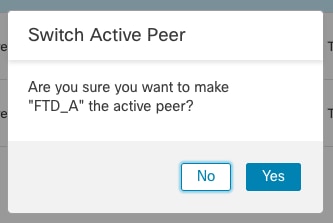

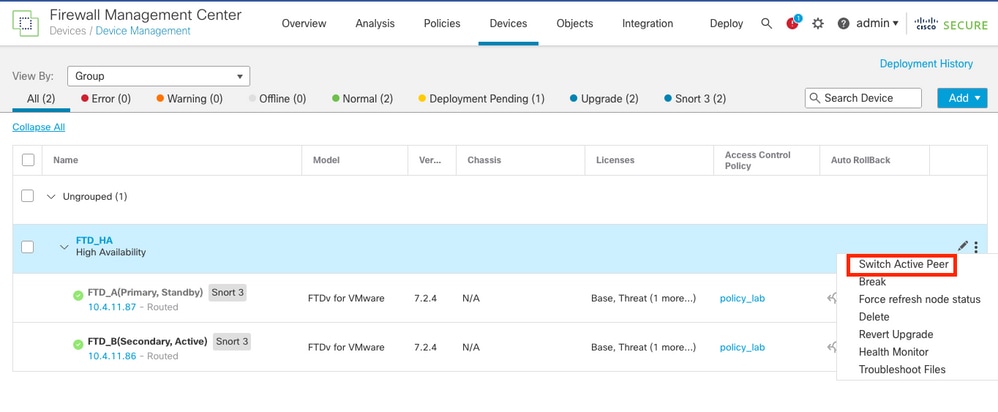

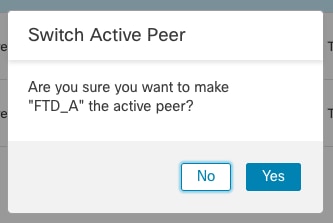

ステップ 4:スイッチアクティブピア(オプション)

注:セカンダリデバイスがアクティブの場合、操作に影響はありません。

ベストプラクティスは、プライマリデバイスをアクティブに、セカンダリデバイスをスタンバイにすることです。これにより、発生する可能性のあるあらゆるフェールオーバーを追跡できます。

この場合、FTDアクティブはスタンバイになり、手動フェールオーバーを使用してアクティブに戻すことができます。

- Switch Active Peerを選択します。

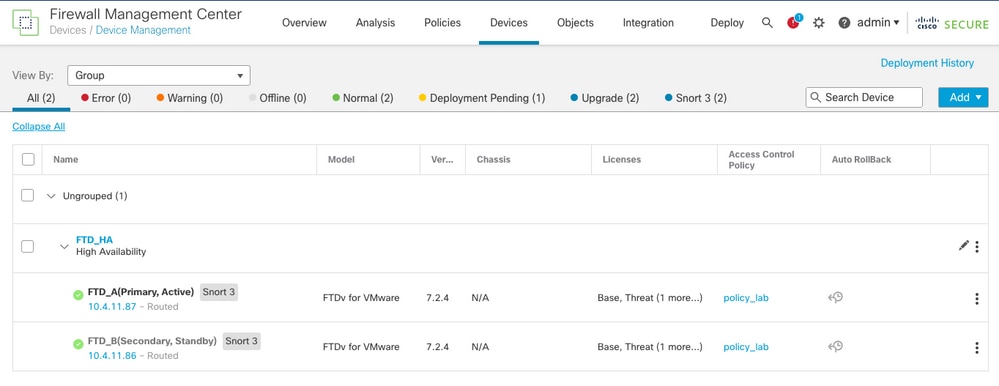

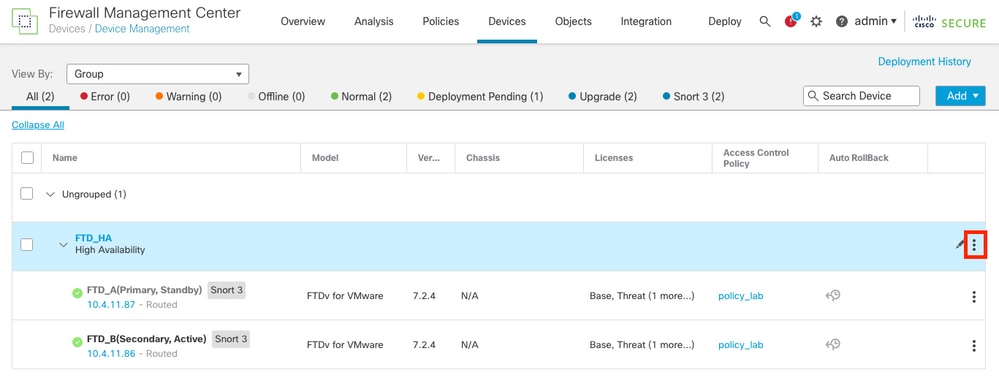

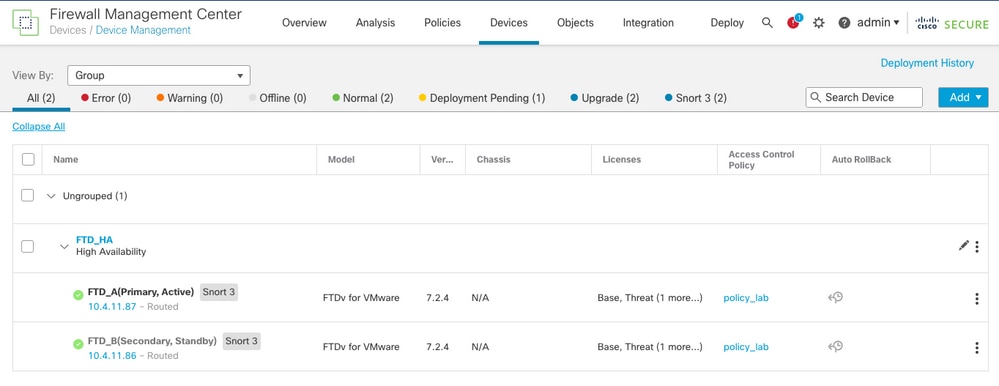

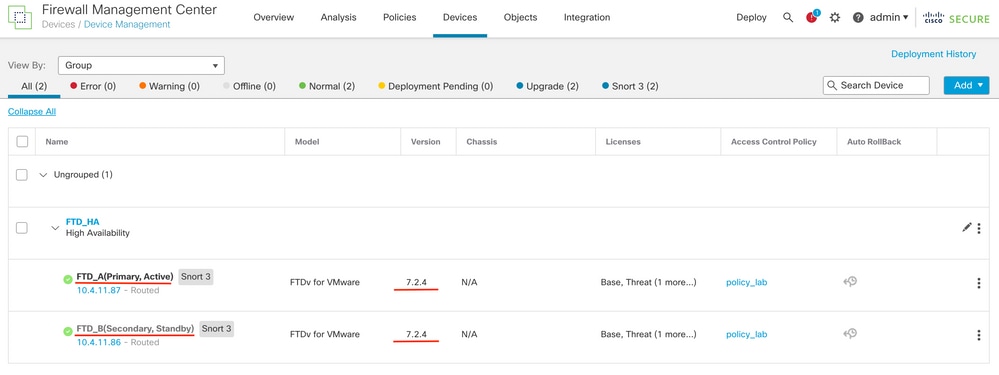

アップグレードとフェールオーバーの終了時にハイアベイラビリティステータスの検証が完了しました。

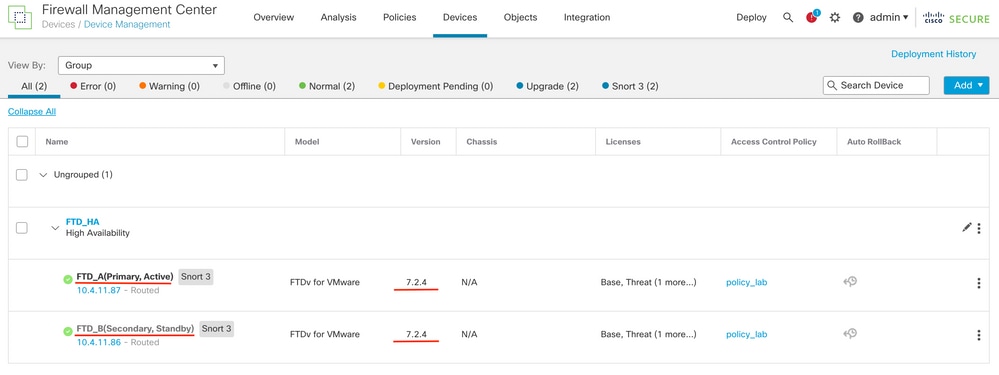

デバイス>デバイス管理

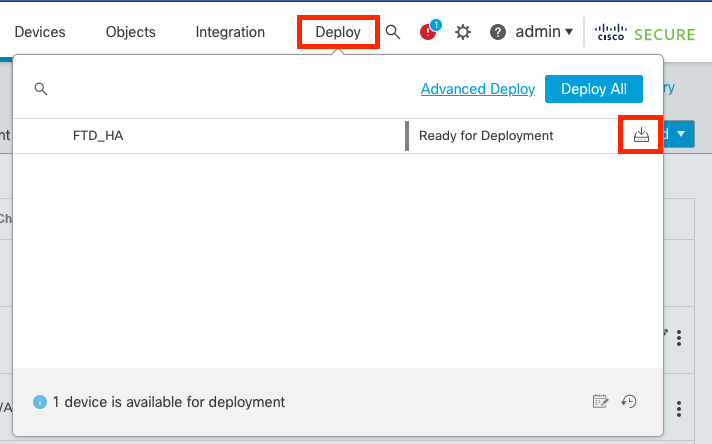

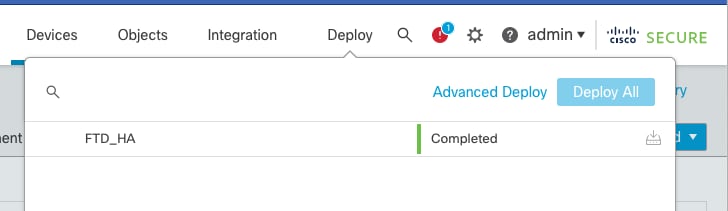

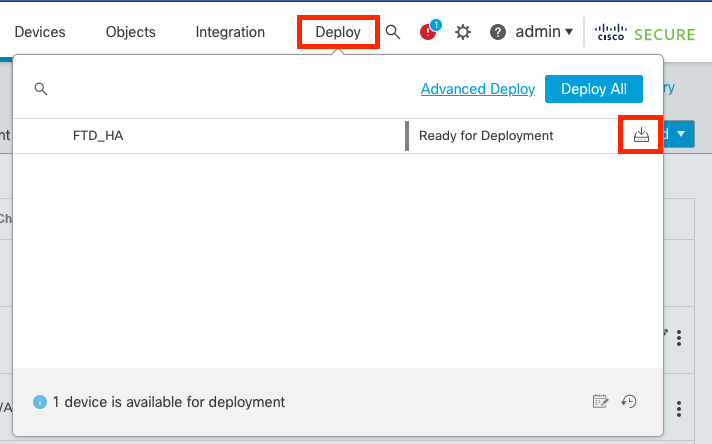

ステップ 5:最終導入

- ポリシーをデバイスに展開します。展開>このデバイスに展開。

検証

ハイアベイラビリティのステータスとアップグレードが完了したことを検証するには、ステータスを確認する必要があります。

プライマリ:アクティブ

セカンダリ:スタンバイ準備完了

両方とも、最近変更されたバージョンの下にあります(この例では7.2.4)。

- FMCのGUIで、Devices > Device Managementの順に移動します。

- 詳細は、CLIでshow failover stateコマンドとshow failoverコマンドを使用して、フェールオーバーの状態をチェックします。

Cisco Firepower Extensible Operating System (FX-OS) v2.12.0 (build 499)

Cisco Firepower Threat Defense for VMware v7.2.4 (build 165)

> show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready None

====Configuration State===

====Communication State===

Mac set

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: FAILOVER_LINK GigabitEthernet0/0 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 3 of 1285 maximum

MAC Address Move Notification Interval not set

failover replication http

Version: Ours 9.18(3)39, Mate 9.18(3)39

Serial Number: Ours 9AVLW3FSSK8, Mate 9AJJSEGJS2T

Last Failover at: 19:56:41 UTC Jul 20 2023

This host: Primary - Active

Active time: 181629 (sec)

slot 0: ASAv hw/sw rev (/9.18(3)39) status (Up Sys)

Interface INSIDE (10.10.153.1): Normal (Monitored)

Interface OUTSIDE (10.20.153.1): Normal (Monitored)

Interface diagnostic (0.0.0.0): Normal (Waiting)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Other host: Secondary - Standby Ready

Active time: 2390 (sec)

Interface INSIDE (10.10.153.2): Normal (Monitored)

Interface OUTSIDE (10.20.153.2): Normal (Monitored)

Interface diagnostic (0.0.0.0): Normal (Waiting)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Stateful Failover Logical Update Statistics

Link : FAILOVER_LINK GigabitEthernet0/0 (up)

Stateful Obj xmit xerr rcv rerr

General 29336 0 24445 0

sys cmd 24418 0 24393 0

...

Logical Update Queue Information

Cur Max Total

Recv Q: 0 11 25331

Xmit Q: 0 1 127887

両方のFTDが同じバージョンにあり、ハイアベイラビリティステータスが正常である場合は、アップグレードは完了です。

フィードバック

フィードバック