セキュアファイアウォール脅威対策およびASA用のコントロールプレーンアクセスコントロールポリシーの設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、セキュアファイアウォール脅威対策(SFTD)および適応型セキュリティアプライアンス(ASA)のコントロールプレーンアクセスルールを設定するプロセスについて説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- セキュアファイアウォール脅威対策(FTD)

- セキュア・ファイアウォール・デバイス・マネージャ(FDM)

- セキュアファイアウォール管理センター(FMC)

- セキュアなファイアウォールASA

- Access Control List(ACL; アクセス コントロール リスト)

- FlexConfig

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Secure Firewall Threat Defenseバージョン7.2.5

- Secure Firewall Manager Centerバージョン7.2.5

- Secure Firewall Device Managerバージョン7.2.5

- セキュアファイアウォールASAバージョン9.18.3

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

通常、トラフィックはファイアウォールを通過し、データインターフェイス間でルーティングされます。状況によっては、セキュアなファイアウォールを「宛先」とするトラフィックを拒否することが有益です。シスコのセキュアファイアウォールでは、コントロールプレーンアクセスコントロールリスト(ACL)を使用して、「to-the-box」トラフィックを制限できます。コントロールプレーンACLが役立つ可能性がある例は、セキュアファイアウォールへのVPN(サイト間またはリモートアクセスVPN)トンネルを確立できるピアを制御することです。

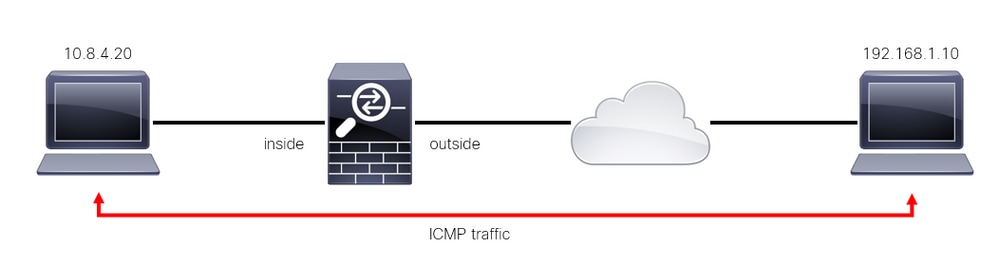

ファイアウォールの「through-the-box」トラフィックの保護

トラフィックは通常、1つのインターフェイス(インバウンド)から別のインターフェイス(アウトバウンド)にファイアウォールを通過します。これは「through-the-box」トラフィックと呼ばれ、アクセスコントロールポリシー(ACP)とプレフィルタルールの両方で管理されます。

画像 1.through-the-boxトラフィックの例

画像 1.through-the-boxトラフィックの例

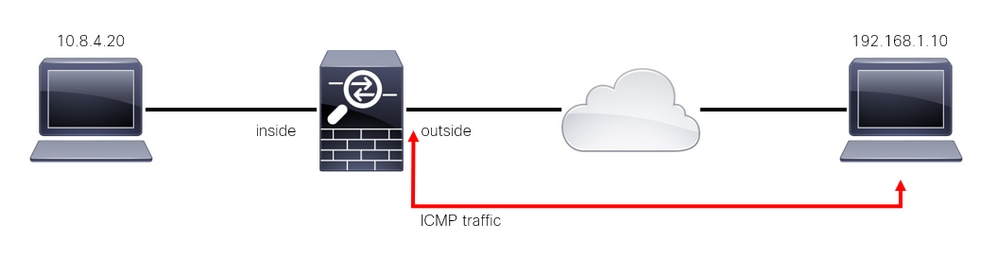

ファイアウォールの「to-the-box」トラフィックの保護

トラフィックがFTDインターフェイス(サイト間またはリモートアクセスVPN)宛てである別のケースもあります。これは「to-the-box」トラフィックと呼ばれ、その特定のインターフェイスのコントロールプレーンによって管理されます。

画像 2.To-the-boxトラフィックの例

画像 2.To-the-boxトラフィックの例

コントロールプレーンACLに関する重要な考慮事項

- FMC/FTDバージョン7.0以降では、コントロールプレーンACLは、ASAで使用されるのと同じコマンド構文を使用して、FlexConfigを使用して設定する必要があります。

- キーワードcontrol-planeはaccess-group設定に追加され、これによりトラフィックがセキュアなファイアウォールインターフェイスに「適用」されます。コマンドにコントロールプレーンワードが追加されないと、ACLはセキュアファイアウォールを「通過する」トラフィックを制限します。

- コントロールプレーンACLは、セキュアなファイアウォールインターフェイスへのSSH、ICMP、またはTELNET着信を制限しません。これらはプラットフォーム設定ポリシーに従って処理(許可/拒否)され、より高い優先順位を持ちます。

- コントロールプレーンACLは、セキュアファイアウォール自体へのトラフィックを「制限」しますが、FTDのアクセスコントロールポリシーまたはASAの通常のACLは、セキュアファイアウォールを「通過する」トラフィックを制御します。

- 通常のACLとは異なり、ACLの最後には暗黙の「deny」は存在しません。

- オブジェクトグループ検索(OGS)機能は、コントロールプレーンACL(CSCwi58818)では動作しません。

- このドキュメントの作成時点では、FTDの位置情報機能を使用してFTDへのアクセスを制限することはできません。

設定

次の例では、特定の国からのIPアドレスのセットが、FTD RAVPNへのログインを試みることにより、VPNへのブルートフォースを試みます。これらのVPNの総当たり攻撃からFTDを保護する最善のオプションは、コントロールプレーンACLを設定して、外部のFTDインターフェイスへの接続をブロックすることです。

コンフィギュレーション

FMCによって管理されるFTDのコントロールプレーンACLの設定

次に、外部のFTDインターフェイスに対する着信VPNブルートフォース攻撃をブロックするようにコントロールプレーンACLを設定するために、FMCで従う必要がある手順を示します。

ステップ 1:HTTPS経由でFMCグラフィックユーザインターフェイス(GUI)を開き、クレデンシャルでログインします。

画像 3.FMCログインページ

画像 3.FMCログインページ

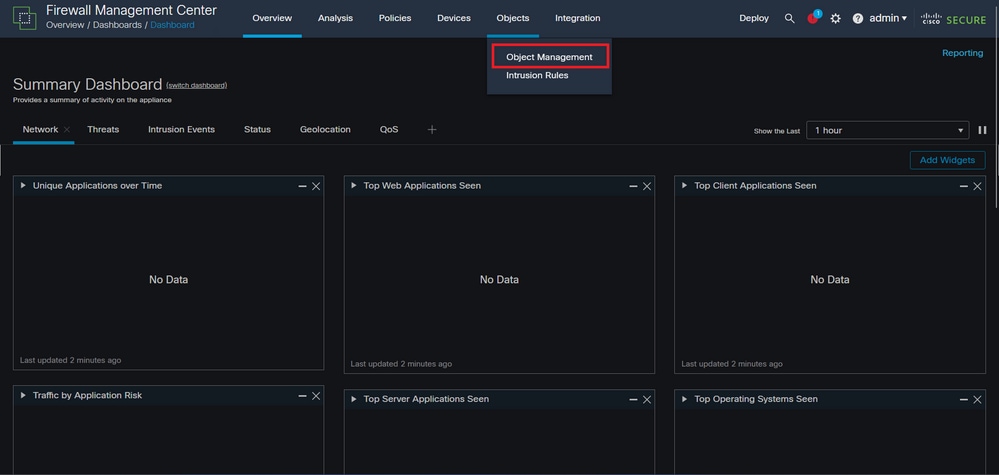

ステップ 2:拡張ACLを作成する必要があります。このためには、Objects > Object Managementの順に移動します。

図 4.オブジェクト管理

図 4.オブジェクト管理

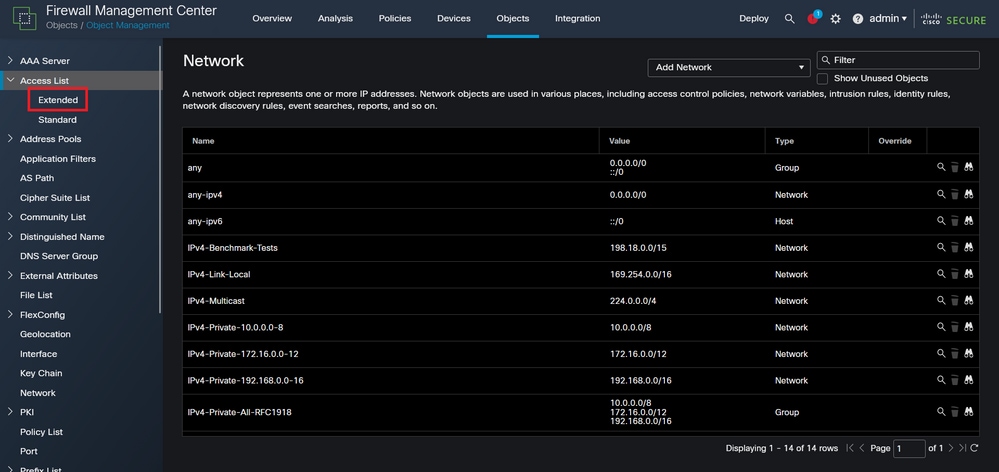

ステップ 2.1:左側のパネルで、Access List > Extendedの順に選択し、拡張ACLを作成します。

図 5.拡張ACLメニュー

図 5.拡張ACLメニュー

ステップ 2.2:次に、Add Extended Access Listを選択します。

図 6.拡張ACLの追加

図 6.拡張ACLの追加

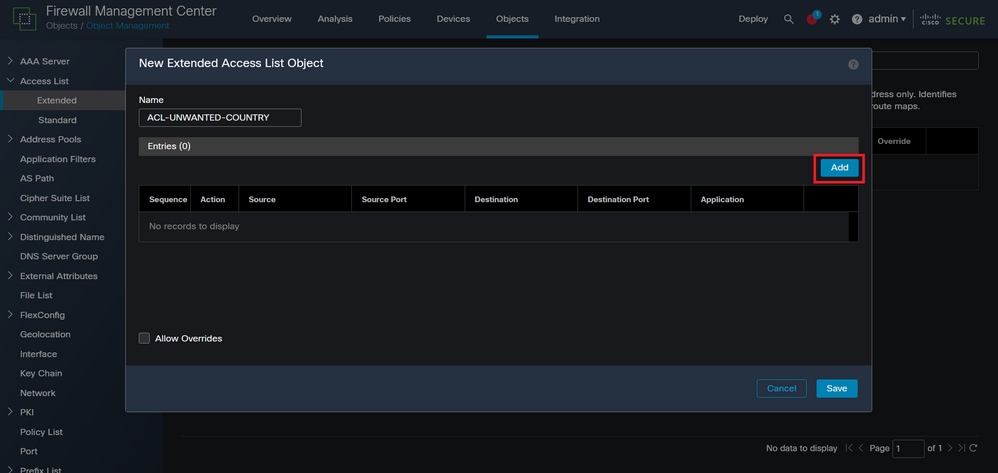

ステップ 2.3:拡張ACLの名前を入力してからAddボタンをクリックし、アクセスコントロールエントリ(ACE)を作成します。

図 7.拡張ACLエントリ

図 7.拡張ACLエントリ

ステップ 2.4:ACEのアクションをBlockに変更し、FTDに対して拒否する必要があるトラフィックと一致するように送信元ネットワークを追加し、宛先ネットワークをAnyのままにして、ACEのエントリを完了するためにAddボタンをクリックします。

– この例では、設定されたACEエントリにより、192.168.1.0/24サブネットからのVPNブルートフォース攻撃がブロックされます。

図 8.拒否されたネットワーク

図 8.拒否されたネットワーク

ステップ 2.5:さらにACEエントリを追加する必要がある場合は、再度Addボタンをクリックして、ステップ2.4を繰り返します。その後、Saveボタンをクリックして、ACLの設定を完了します。

図 9.完成した拡張ACLエントリ

図 9.完成した拡張ACLエントリ

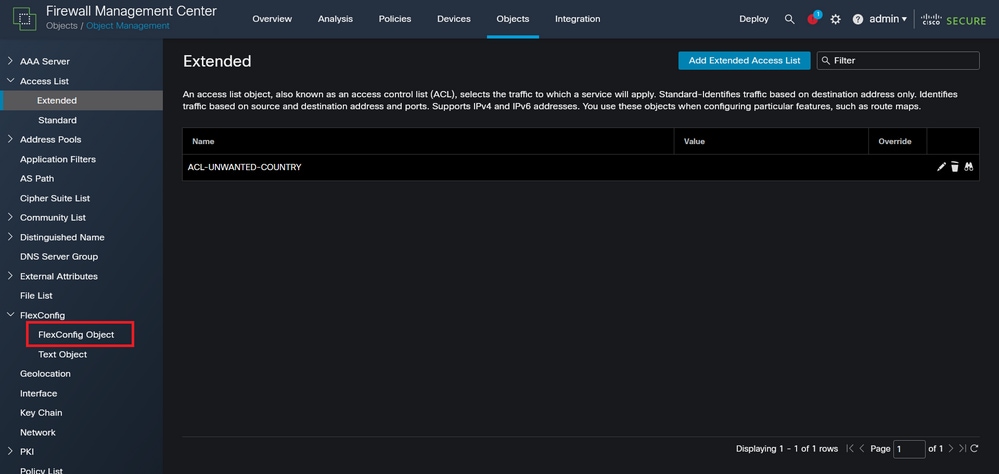

ステップ 3:次に、コントロールプレーンACLを外部FTDインターフェイスに適用するようにFlex-Configオブジェクトを設定する必要があります。それには、左側のパネルに移動し、オプションFlexConfig > FlexConfig Objectを選択します。

図 10.FlexConfigオブジェクトメニュー

図 10.FlexConfigオブジェクトメニュー

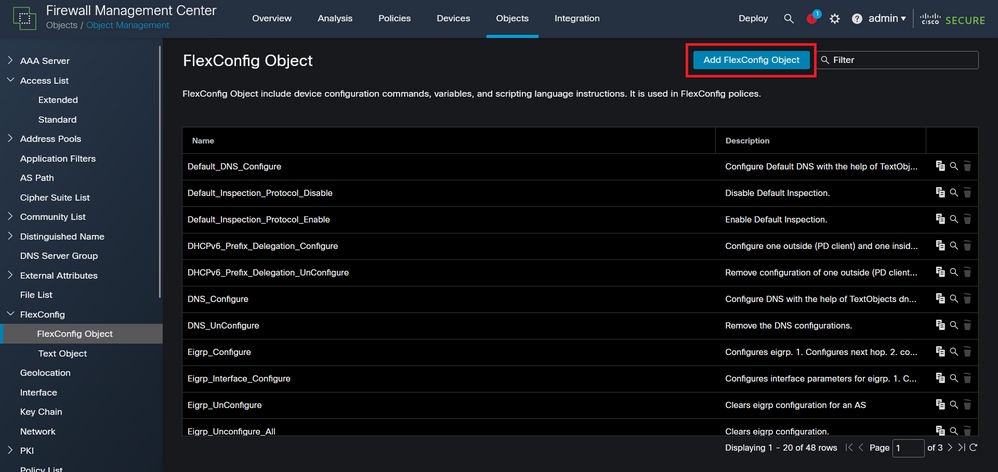

ステップ 3.1:Add FlexConfig Objectをクリックします。

図 11.Flexconfigオブジェクトの追加

図 11.Flexconfigオブジェクトの追加

ステップ 3.2:FlexConfigオブジェクトの名前を追加し、ACLポリシーオブジェクトを挿入します。それには、Insert > Insert Policy Object > Extended ACL Objectの順に選択します。

図 12.FlexConfigオブジェクト変数

図 12.FlexConfigオブジェクト変数

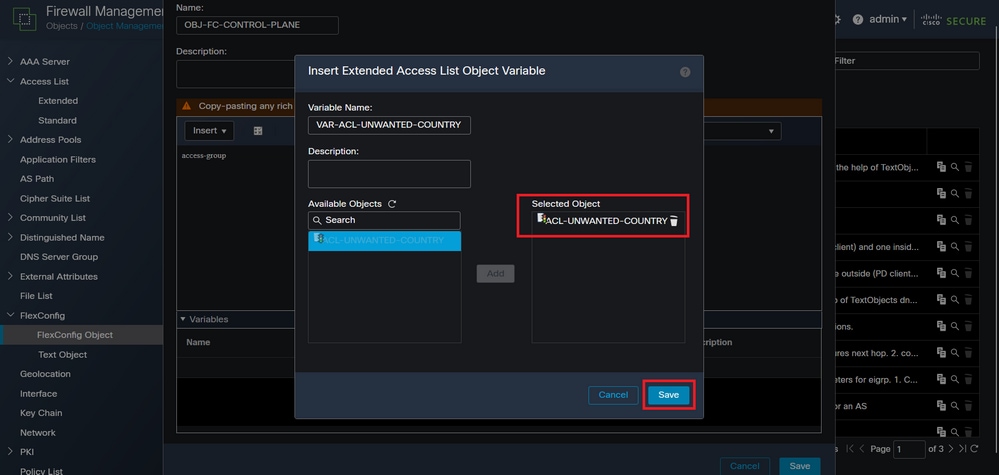

ステップ 3.3:ACLオブジェクト変数の名前を追加してから、ステップ2.3で作成した拡張ACLを選択します。その後、Saveボタンをクリックします。

図 13.FlexConfigオブジェクト変数ACL割り当て

図 13.FlexConfigオブジェクト変数ACL割り当て

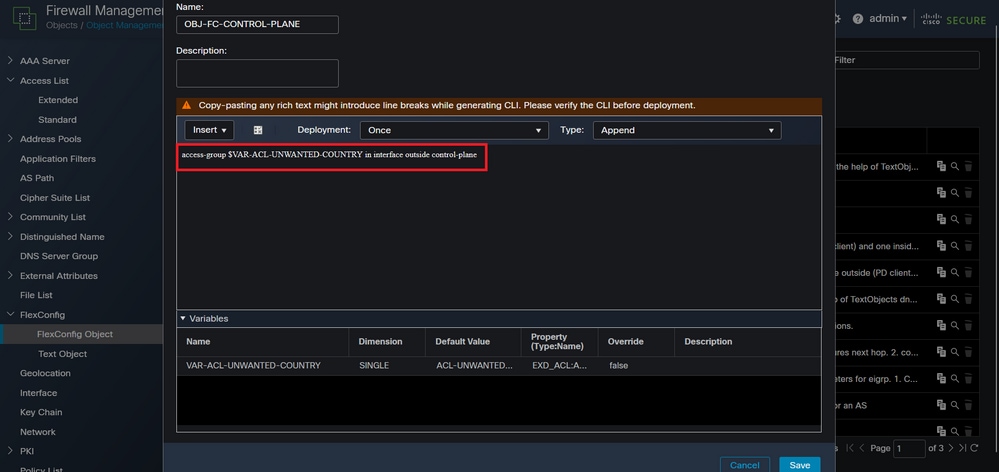

ステップ 3.4:次に、コントロールプレーンACLを外部インターフェイスのインバウンドとして設定します。

コマンドライン構文:

access-group "variable name starting with $ symbol" in interface "interface-name" control-plane

これは、次のコマンド例に変換されます。この例では、ステップ2.3で作成したACL変数「VAR-ACL-UNWANTED-COUNTRY」を使用しています。

access-group $VAR-ACL-UNWANTED-COUNTRY in interface outside control-plane

次に、FlexConfigオブジェクトウィンドウでの設定方法を示します。その後、Saveボタンを選択してFlexConfigオブジェクトを完成させます。

図 14.Flexconfigオブジェクト完全コマンドライン

図 14.Flexconfigオブジェクト完全コマンドライン

注:外部インターフェイスなど、セキュアファイアウォール内の着信リモートアクセスVPNセッションを受信するインターフェイスに対してのみ、コントロールプレーンACLを設定することを強く推奨します。

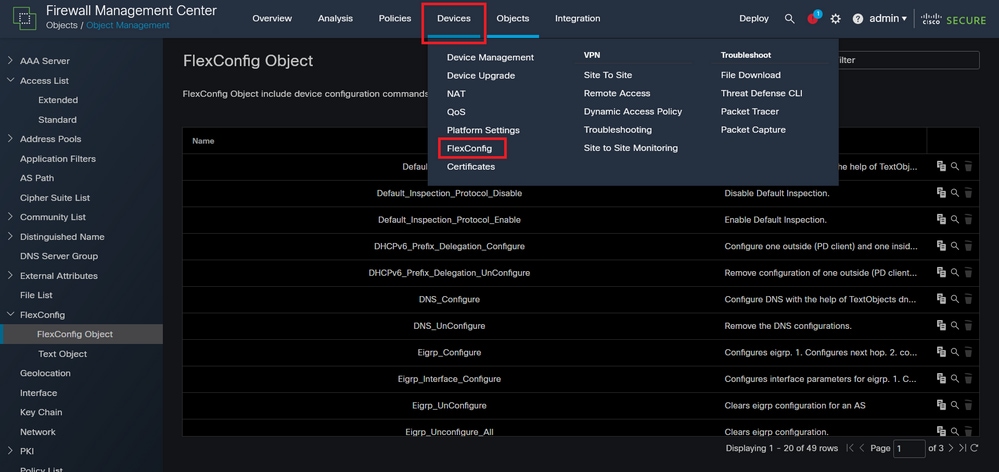

ステップ 4:FlexConfigオブジェクト設定をFTDに適用する必要があります。そのためには、Devices > FlexConfigに移動します。

図 15.FlexConfig Policyメニュー

図 15.FlexConfig Policyメニュー

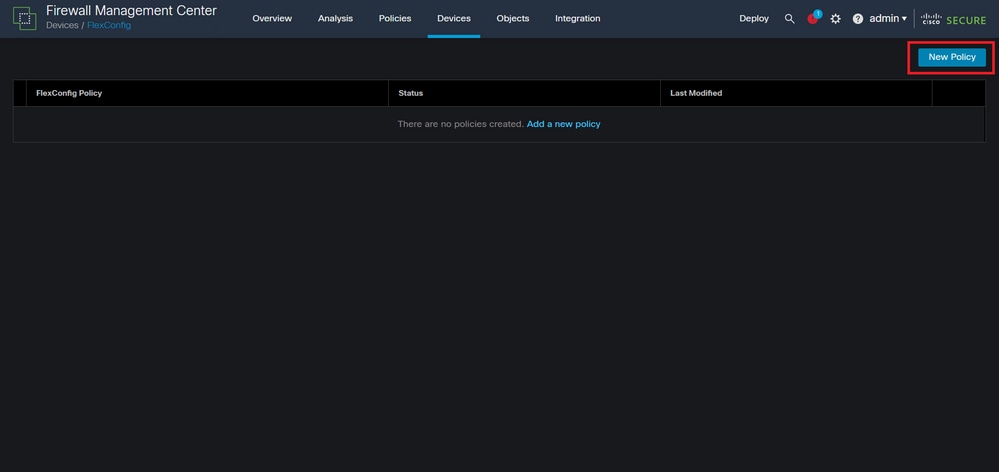

ステップ 4.1:次に、FTD用に作成されたFlexConfigがない場合はNew Policyをクリックするか、既存のFlexConfigポリシーを編集します。

図 16.FlexConfigポリシーの作成

図 16.FlexConfigポリシーの作成

ステップ 4.2:新しいFlexConfigポリシーの名前を追加し、作成したコントロールプレーンACLを適用するFTDを選択します。

図 17.FlexConfigポリシーデバイスの割り当て

図 17.FlexConfigポリシーデバイスの割り当て

ステップ 4.3:左側のパネルで、ステップ3.2で作成したFlexConfigオブジェクトを検索し、ウィンドウの中央にある右矢印をクリックしてそれをFlexConfigポリシーに追加します。その後、Saveボタンをクリックします。

図 18.FlexConfigポリシーオブジェクトの割り当て

図 18.FlexConfigポリシーオブジェクトの割り当て

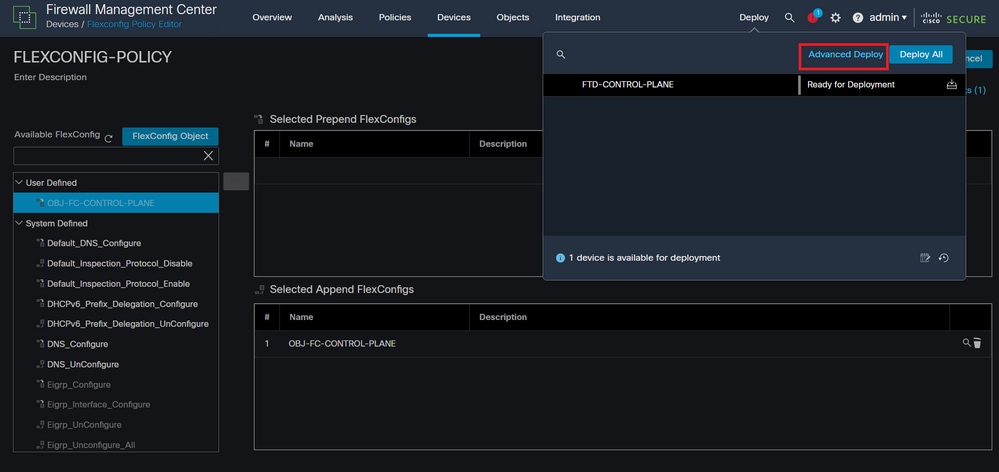

ステップ 5:FTDへの設定変更の導入に進み、その場合はDeploy > Advanced Deployの順に移動します。

図 19.FTDの高度な導入

図 19.FTDの高度な導入

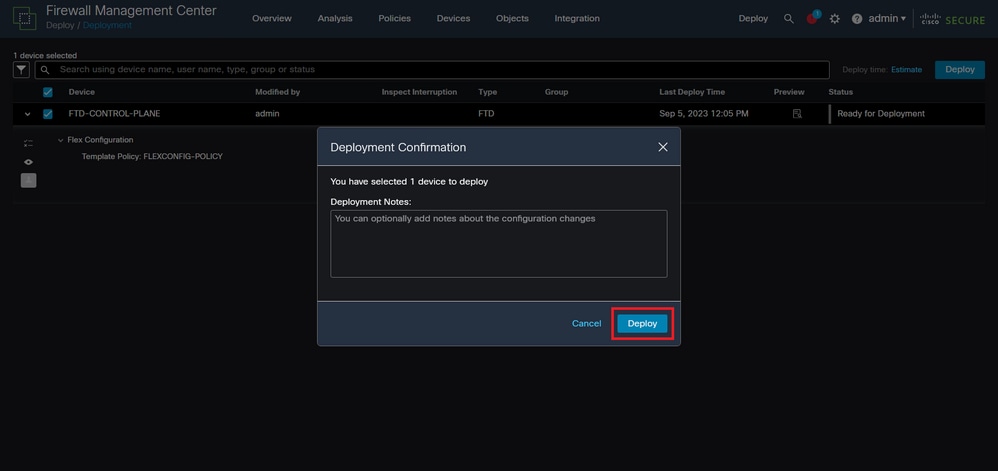

ステップ 5.1:次に、FlexConfigポリシーを適用するFTDを選択します。すべてが正しければ、Deployをクリックします。

図 20.FTD導入の検証

図 20.FTD導入の検証

ステップ 5.2:この後、Deployment Confirmationウィンドウが表示されたら、コメントを追加して展開を追跡し、展開に進みます。

図 21.FTD導入に関するコメント

図 21.FTD導入に関するコメント

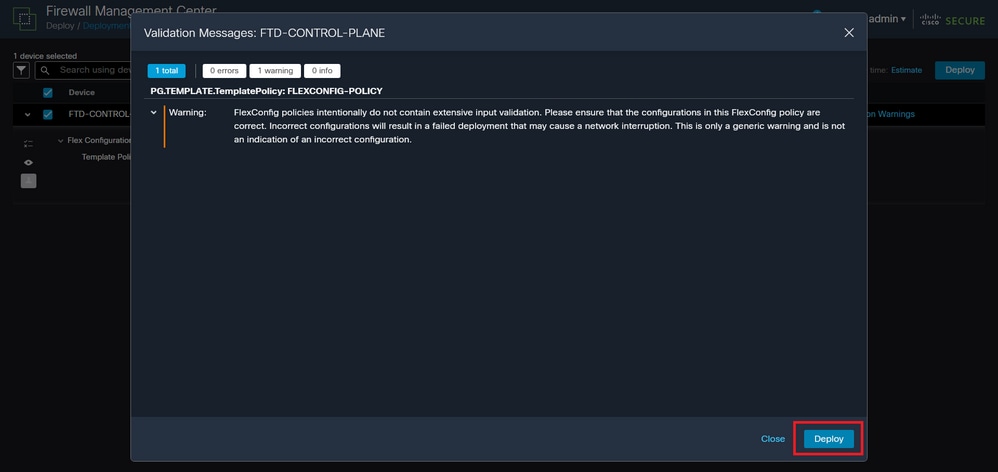

ステップ 5.3:FlexConfigの変更を導入するときに警告メッセージが表示される場合があります。ポリシー設定が正しいことが完全に確認できている場合にのみ、Deployをクリックします。

図 22.FTD展開Flexconfigの警告

図 22.FTD展開Flexconfigの警告

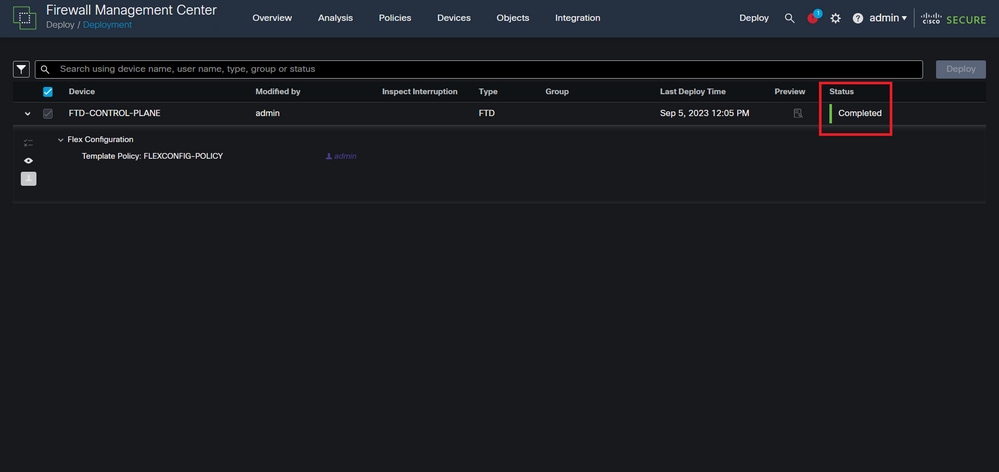

ステップ 5.4:ポリシーがFTDに対して正常に展開されたことを確認します。

図 23.FTDの導入に成功

図 23.FTDの導入に成功

手順 6: FTD用に新しいコントロールプレーンACLを作成するか、またはアクティブに使用されている既存のコントロールプレーンACLを編集した場合は、加えられた設定の変更がFTDへの既存の接続に適用されないことを強調することが重要です。そのため、FTDへのアクティブな接続試行を手動でクリアする必要があります。このために、FTDのCLIに接続し、アクティブな接続をクリアします。

特定のホストIPアドレスのアクティブな接続をクリアするには、次の手順を実行します。

> clear conn address 192.168.1.10 all

サブネットネットワーク全体のアクティブな接続をクリアするには、次の手順を実行します。

> clear conn address 192.168.1.0 netmask 255.255.255.0 all

特定の範囲のIPアドレスに対するアクティブな接続をクリアするには、次の手順を実行します。

> clear conn address 192.168.1.1-192.168.1.10 all

注: clear conn addressコマンドの最後にキーワード「all」を使用して、アクティブなVPNブルートフォース接続の解除をセキュアファイアウォールに対して強制的に実行することを強くお勧めします。主に、VPNブルートフォース攻撃の性質によって定常的な接続試行の爆発が発生している場合です。

[ビデオ] FMCによって管理されるFTDのコントロールプレーンACLの設定

FDMによって管理されるFTDのコントロールプレーンACLの設定

次に、外部FTDインターフェイスへの着信VPNブルートフォース攻撃をブロックするようにコントロールプレーンACLを設定するためにFDMで実行する必要がある手順を示します。

ステップ 1:HTTPS経由でFDM GUIを開き、ログイン情報を使用してログインします。

図 24.FDMログイン・ページ

図 24.FDMログイン・ページ

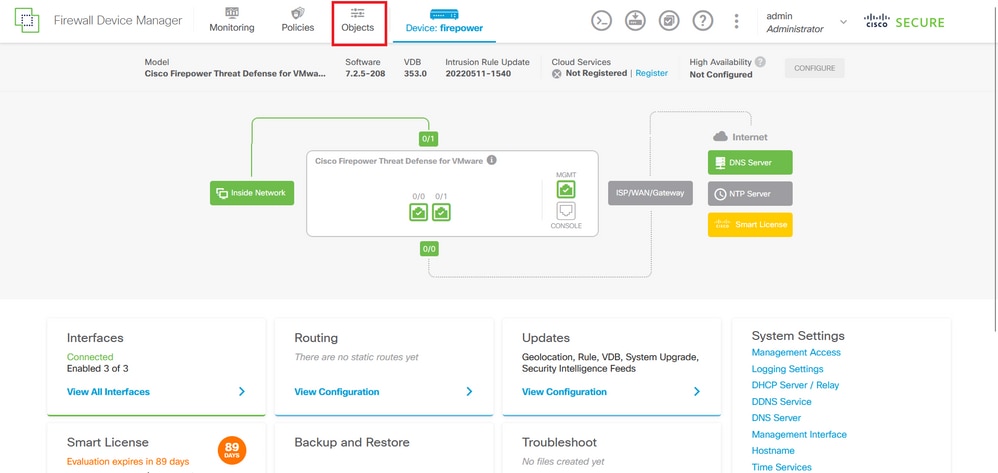

ステップ 2:オブジェクトネットワークを作成する必要があります。そのために、Objectsに移動します。

図 25.FDMメイン・ダッシュボード

図 25.FDMメイン・ダッシュボード

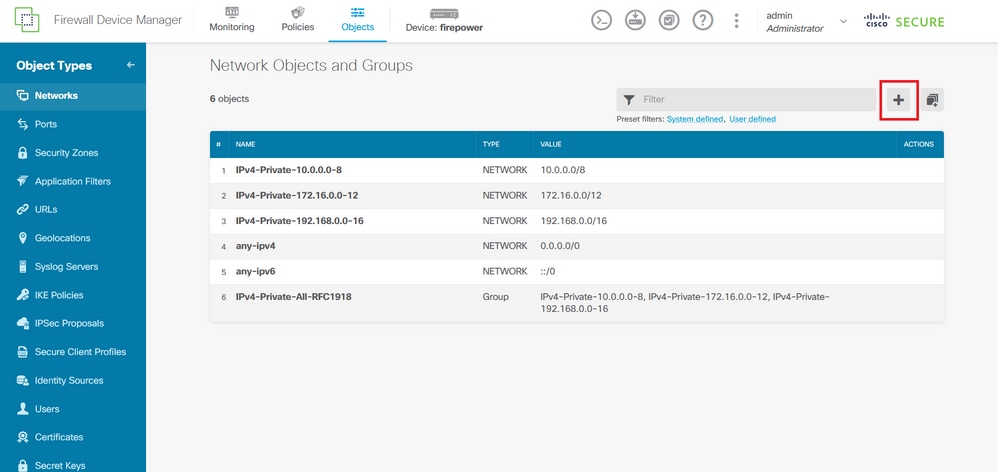

ステップ 2.1:左側のパネルからNetworksを選択し、+ボタンをクリックして新しいネットワークオブジェクトを作成します。

図 26.オブジェクトの作成

図 26.オブジェクトの作成

ステップ 2.2:ネットワークオブジェクトの名前を追加し、オブジェクトのネットワークタイプを選択し、FTDに対して拒否する必要があるトラフィックに一致するようにIPアドレス、ネットワークアドレス、またはIPの範囲を追加します。次にOkボタンをクリックして、オブジェクトネットワークを完成させます。

– この例で設定するオブジェクトネットワークは、192.168.1.0/24サブネットからのVPNブルートフォース攻撃をブロックすることを目的としています。

図 27.ネットワークオブジェクトの追加

図 27.ネットワークオブジェクトの追加

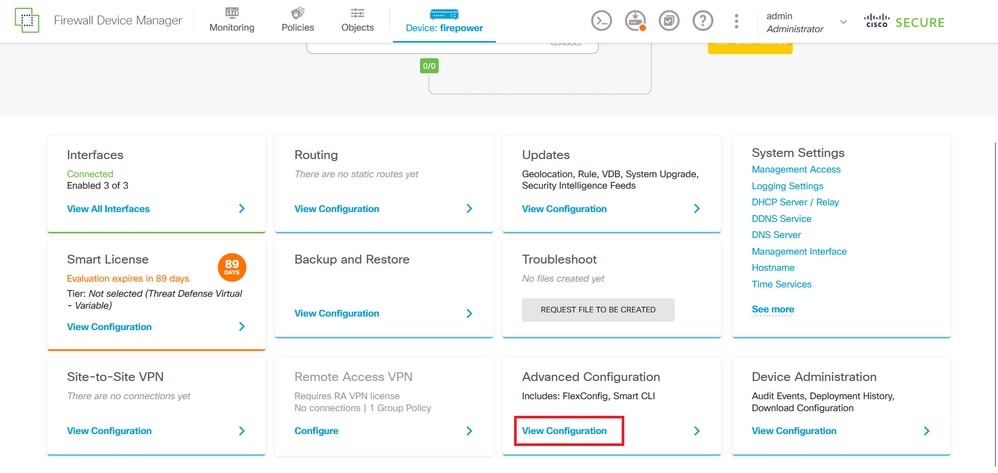

ステップ 3:次に、拡張ACLを作成する必要があります。このためには、トップメニューのDeviceタブに移動します。

図 28.デバイス設定ページ

図 28.デバイス設定ページ

ステップ 3.1:下にスクロールして、図のようにAdvanced Configurationの画面でView Configurationを選択します。

図 29.FDMの詳細設定

図 29.FDMの詳細設定

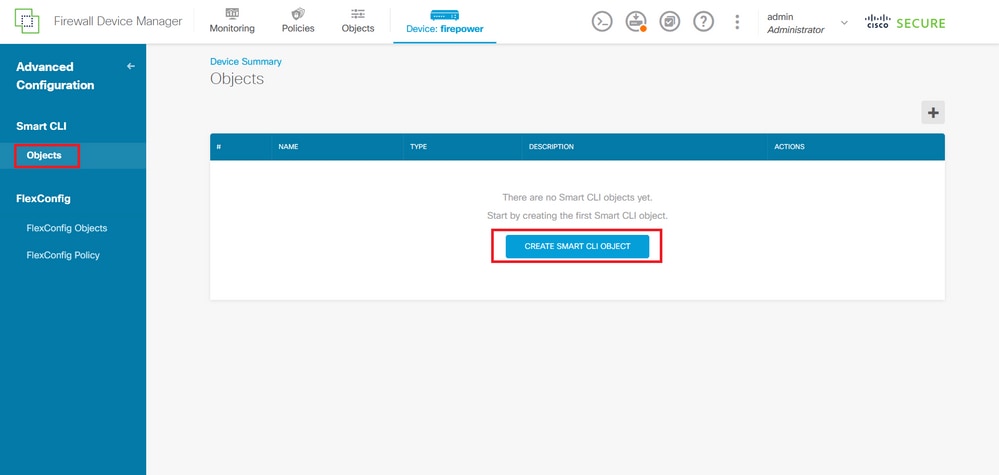

ステップ 3.2:次に、左側のパネルからSmart CLI > Objectsに移動し、CREATE SMART CLI OBJECTをクリックします。

図 30.Smart CLIオブジェクト

図 30.Smart CLIオブジェクト

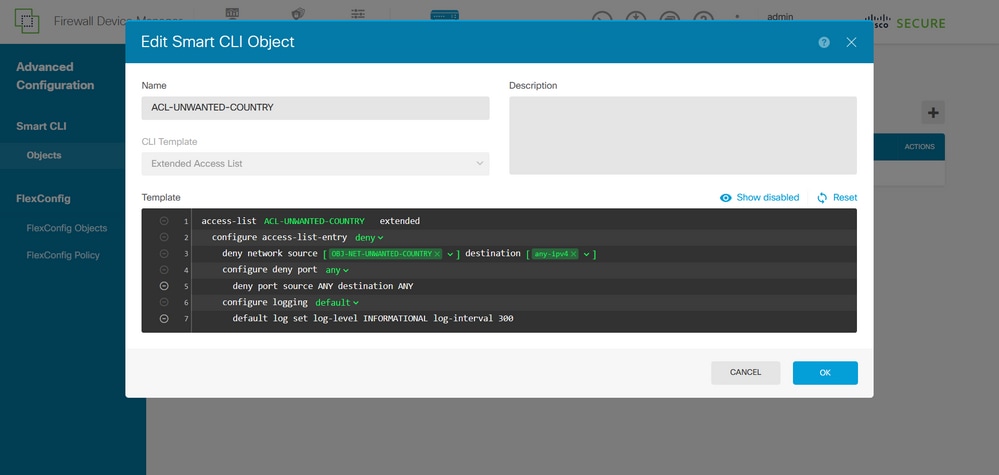

ステップ 3.3:作成する拡張ACLの名前を追加し、CLIテンプレートのドロップダウンメニューからExtended Access Listを選択し、手順2.2で作成したネットワークオブジェクトを使用して必要なACEを設定してから、OKボタンをクリックしてACLの設定を完了します。

図 31.拡張ACLの作成

図 31.拡張ACLの作成

注:ACL用にさらにACEを追加する必要がある場合は、現在のACEの左側にマウスを置くことで追加できます。追加した場合、クリック可能な3つのドットは表示されません。これらをクリックし、Duplicateを選択してさらにACEを追加します。

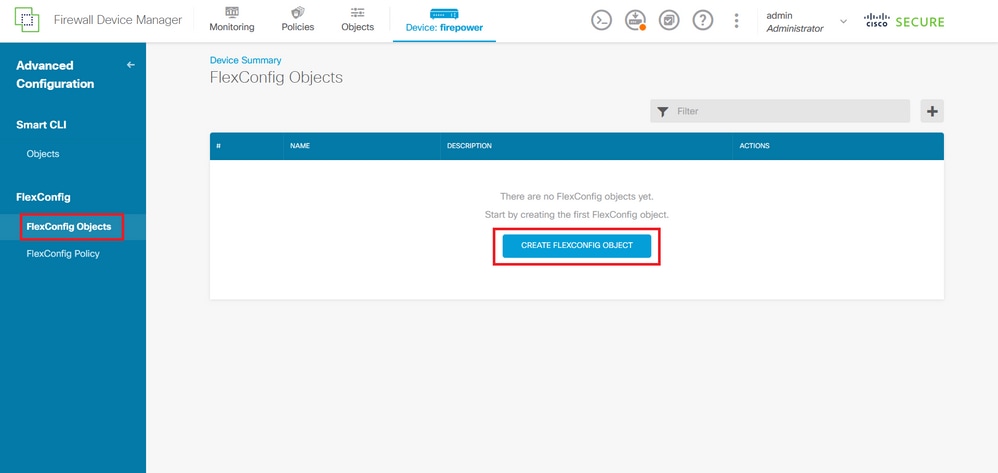

ステップ 4:次に、このためにFlexConfigオブジェクトを作成する必要があります。左側のパネルに移動し、FlexConfig > FlexConfig Objectsを選択して、CREATE FLEXCONFIG OBJECTをクリックします。

図 32.FlexConfigオブジェクト

図 32.FlexConfigオブジェクト

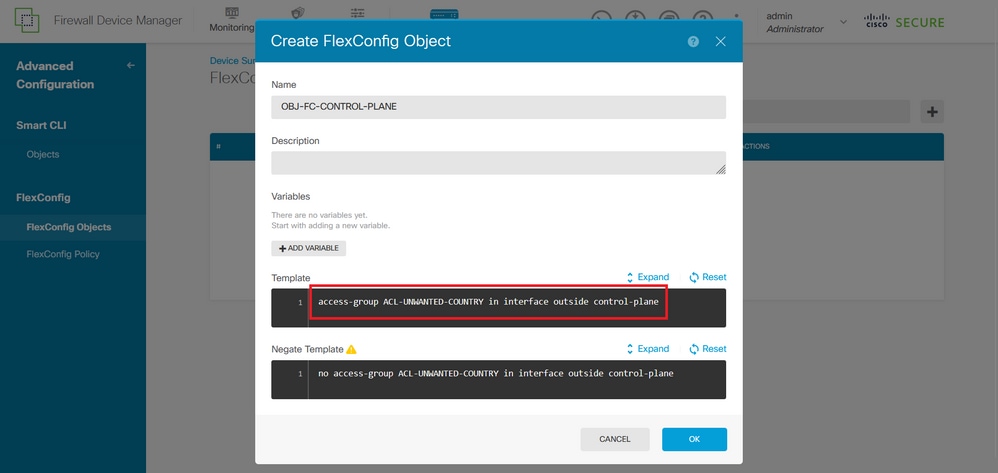

ステップ 4.1:図に示すように、FlexConfigオブジェクトの名前を追加して、コントロールプレーンACLを作成し、外部インターフェイスのインバウンドとして設定します。

コマンドライン構文:

access-group "ACL-name" in interface "interface-name" control-plane

これは、次のコマンド例に変換されます。この例では、ステップ3.3で作成した拡張ACLである「ACL-UNWANTED-COUNTRY」を使用しています。

access-group ACL-UNWANTED-COUNTRY in interface outside control-plane

次に、FlexConfigオブジェクトウィンドウでの設定方法を示します。その後、OKボタンを選択してFlexConfigオブジェクトの設定を完了します。

図 33.FlexConfigオブジェクトの作成

図 33.FlexConfigオブジェクトの作成

注:外部インターフェイスなど、セキュアファイアウォール内の着信リモートアクセスVPNセッションを受信するインターフェイスに対してのみ、コントロールプレーンACLを設定することを強く推奨します。

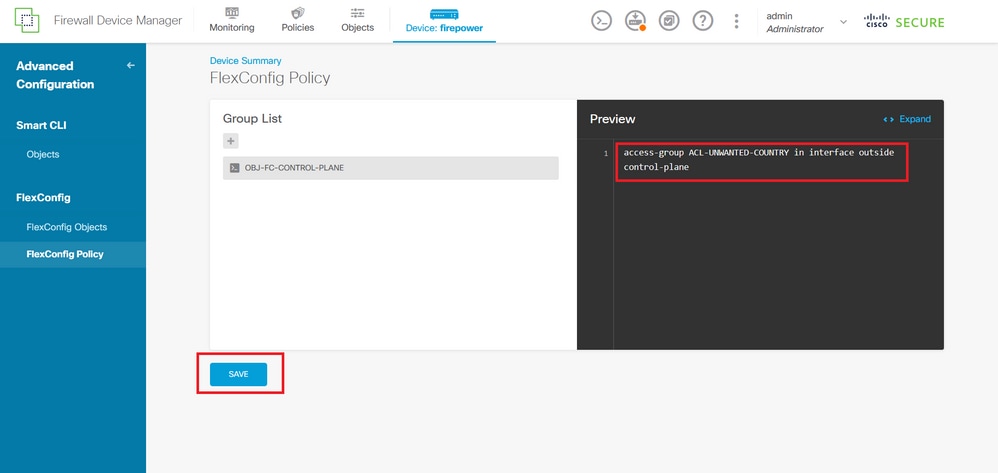

ステップ 5:FlexConfigポリシーの作成に進み、そのためにFlexconfig > FlexConfig Policyに移動し、「+」ボタンをクリックし、ステップ4.1で作成されたFlexConfigオブジェクトを選択します。

図 34.FlexConfigポリシー

図 34.FlexConfigポリシー

ステップ 5.1:FlexConfigプレビューで、作成されたコントロールプレーンACLの設定が正しいことを確認し、Saveボタンをクリックします。

図 35.FlexConfigポリシーのプレビュー

図 35.FlexConfigポリシーのプレビュー

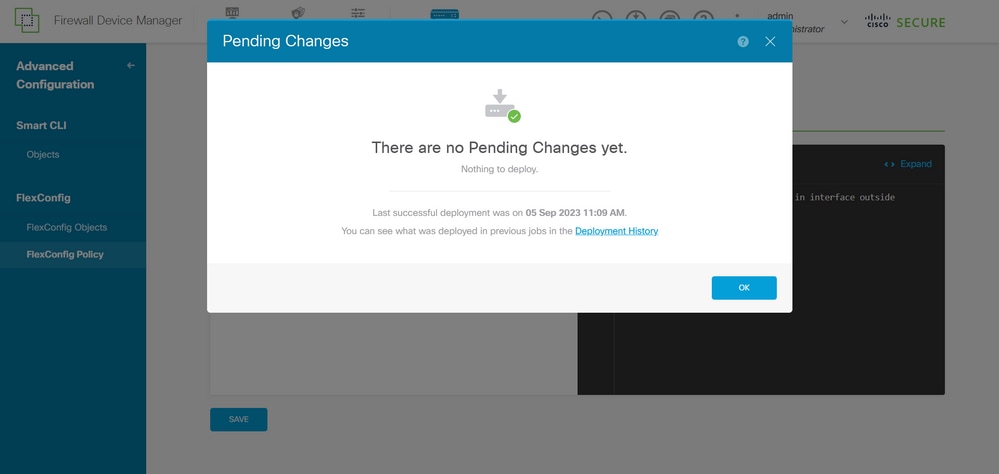

手順 6:VPNの総当たり攻撃から保護したいFTDに設定変更を加えます。それには、トップメニューのDeploymentボタンをクリックし、導入する設定変更が正しいことを確認して、DEPLOY NOWをクリックします。

図 36.保留中の展開

図 36.保留中の展開

ステップ 6.1:ポリシーが正常に展開されたことを検証します。

図 37.正常に展開されました

図 37.正常に展開されました

手順 7: FTD用に新しいコントロールプレーンACLを作成するか、またはアクティブに使用されている既存のコントロールプレーンACLを編集した場合は、加えられた設定の変更がFTDへの既存の接続に適用されないことを強調することが重要です。そのため、FTDへのアクティブな接続試行を手動でクリアする必要があります。このために、FTDのCLIに接続し、アクティブな接続をクリアします。

特定のホストIPアドレスのアクティブな接続をクリアするには、次の手順を実行します。

> clear conn address 192.168.1.10 all

サブネットネットワーク全体のアクティブな接続をクリアするには、次の手順を実行します。

> clear conn address 192.168.1.0 netmask 255.255.255.0 all

特定の範囲のIPアドレスに対するアクティブな接続をクリアするには、次の手順を実行します。

> clear conn address 192.168.1.1-192.168.1.10 all

注: clear conn addressコマンドの最後にキーワード「all」を使用して、アクティブなVPNブルートフォース接続の解除をセキュアファイアウォールに対して強制的に実行することを強くお勧めします。主に、VPNブルートフォース攻撃の性質によって定常的な接続試行の爆発が発生している場合です。

CLIを使用したASAのコントロールプレーンACLの設定

次に、外部インターフェイスへの着信VPNブルートフォース攻撃をブロックするようにコントロールプレーンACLを設定するために、ASA CLIで実行する必要がある手順を示します。

ステップ 1:CLIを介してセキュアファイアウォールASAにログインし、「configure terminal」にアクセスします。

asa# configure terminal

ステップ 2:ASAに対してブロックする必要があるトラフィックのホストIPアドレスまたはネットワークアドレスをブロックするように拡張ACLを設定するには、次のコマンドを使用します。

– この例では、「ACL-UNWANTED-COUNTRY」という名前の新しいACLを作成し、設定されたACEエントリによって、192.168.1.0/24サブネットからのVPNブルートフォース攻撃をブロックします。

asa(config)# access-list ACL-UNWANTED-COUNTRY extended deny ip 192.168.1.0 255.255.255.0 any

ステップ 3:次のaccess-groupコマンドを使用して、「ACL-UNWANTED-COUNTRY」ACLをOutside ASAインターフェイスのコントロールプレーンACLとして設定します。

asa(config)# access-group ACL-UNWANTED-COUNTRY in interface outside control-plane

注:外部インターフェイスなど、セキュアファイアウォール内の着信リモートアクセスVPNセッションを受信するインターフェイスに対してのみ、コントロールプレーンACLを設定することを強く推奨します。

ステップ 4: 新しいコントロールプレーンACLを作成する場合、またはアクティブに使用されている既存のコントロールプレーンACLを編集する場合は、加えられた設定の変更がASAへの既存の接続に適用されないことを強調することが重要です。そのため、ASAへのアクティブな接続試行を手動でクリアする必要があります。そのためには、アクティブな接続をクリアします。

特定のホストIPアドレスのアクティブな接続をクリアするには、次の手順を実行します。

asa# clear conn address 192.168.1.10 all

サブネットネットワーク全体のアクティブな接続をクリアするには、次の手順を実行します。

asa# clear conn address 192.168.1.0 netmask 255.255.255.0 all

特定の範囲のIPアドレスに対するアクティブな接続をクリアするには、次の手順を実行します。

asa# clear conn address 192.168.1.1-192.168.1.10 all

注: clear conn addressコマンドの最後にキーワード「all」を使用して、アクティブなVPNブルートフォース接続の解除をセキュアファイアウォールに対して強制的に実行することを強くお勧めします。主に、VPNブルートフォース攻撃の性質によって定常的な接続試行の爆発が発生している場合です。

「shun」コマンドを使用してセキュアファイアウォールの攻撃をブロックする代替設定

セキュアなファイアウォールに対する攻撃を即時にブロックするオプションがある場合は、「shun」コマンドを使用できます。huncommandを使用すると、攻撃ホストからの接続をブロックできます。このshunコマンドの詳細を次に示します。

- IPアドレスを回避すると、発信元IPアドレスからの以降の接続はすべて廃棄され、ブロッキング機能が手動で削除されるまでログに記録されます。

- huncommandのblocking関数は、指定したホストアドレスを持つ接続が現在アクティブであるかどうかにかかわらず適用されます。

- 宛先アドレス、送信元ポートと宛先ポート、およびプロトコルを指定した場合は、一致する接続をドロップし、送信元IPアドレスからの以降のすべての接続を回避します。これらの特定の接続パラメータに一致する接続だけでなく、以降のすべての接続が回避されます。

- 送信元IPアドレスごとにonescuncommandしか指定できません。

- huncommandは攻撃を動的にブロックするために使用されるため、threat defensedevice設定には表示されません。

- インターフェイス設定が削除されると、そのインターフェイスに接続されているすべての回線も削除されます。

- shunコマンドの構文:

shun source_ip [ dest_ip source_port dest_port [ protocol]] [ vlan vlan_id]

- shunを無効にするには、このコマンドのno形式を使用します。

no shun source_ip [ vlan vlan_id]

ホストIPアドレスを回避するには、セキュアファイアウォールに対して次の手順を実行します。 この例では、「shun」コマンドを使用して、送信元IPアドレス192.168.1.10からのVPNブルートフォースアタックをブロックしています。

FTDの設定例

ステップ 1:CLIを使用してFTDにログインし、shunコマンドを適用します。

> shun 192.168.1.10

Shun 192.168.1.10 added in context: single_vf

Shun 192.168.1.10 successful

ステップ 2: showコマンドを使用すると、FTDでshun IPアドレスを確認し、IPアドレスごとのshunヒットカウントをモニタできます。

> show shun shun (outside) 192.168.1.10 0.0.0.0 0 0 0

> show shun statistics diagnostic=OFF, cnt=0 outside=ON, cnt=0 Shun 192.168.1.10 cnt=0, time=(0:00:28)

ASAの設定例

ステップ 1:CLIでASAにログインし、shunコマンドを適用します。

asa# shun 192.168.1.10

Shun 192.168.1.10 added in context: single_vf

Shun 192.168.1.10 successful

ステップ 2: showコマンドを使用すると、ASAのshun IPアドレスを確認し、IPアドレスごとのshunヒットカウントをモニタできます。

asa# show shun shun (outside) 192.168.1.10 0.0.0.0 0 0 0

asa# show shun statistics outside=ON, cnt=0 inside=OFF, cnt=0 dmz=OFF, cnt=0 outside1=OFF, cnt=0 mgmt=OFF, cnt=0 Shun 192.168.1.10 cnt=0, time=(0:01:39)

注:secure firewall shunコマンドの詳細は、『Cisco Secure Firewall Threat Defense Command Reference』を参照してください。

確認

コントロールプレーンACL設定がセキュアファイアウォールに対して設定されていることを確認するには、次の手順を実行します。

ステップ 1:CLIを介してセキュアファイアウォールにログインし、次のコマンドを実行して、コントロールプレーンACL設定が適用されていることを確認します。

FMCが管理するFTDの出力例は次のとおりです。

> show running-config access-list ACL-UNWANTED-COUNTRY

access-list ACL-UNWANTED-COUNTRY extended deny ip 192.168.1.0 255.255.255.0 any

> show running-config access-group

***OUTPUT OMITTED FOR BREVITY***

access-group ACL-UNWANTED-COUNTRY in interface outside control-plane

FDMで管理されるFTDの出力例を次に示します:

> show running-config object id OBJ-NET-UNWANTED-COUNTRY

object network OBJ-NET-UNWANTED-COUNTRY

subnet 192.168.1.0 255.255.255.0

> show running-config access-list ACL-UNWANTED-COUNTRY

access-list ACL-UNWANTED-COUNTRY extended deny ip 192.168.1.0 255.255.255.0 any4 log default

> show running-config access-group

***OUTPUT OMITTED FOR BREVITY***

access-group ACL-UNWANTED-COUNTRY in interface outside control-plane

ASAの出力例:

asa# show running-config access-list ACL-UNWANTED-COUNTRY

access-list ACL-UNWANTED-COUNTRY extended deny ip 192.168.1.0 255.255.255.0 any

asa# show running-config access-group

***OUTPUT OMITTED FOR BREVITY***

access-group ACL-UNWANTED-COUNTRY in interface outside control-plane

ステップ 2: コントロールプレーンACLが必要なトラフィックをブロックしていることを確認するには、packet-tracerコマンドを使用して、セキュアファイアウォールの外部インターフェイスへの着信TCP 443接続をシミュレートします。次に、show access-list <acl-name>コマンドを使用します。コントロールプレーンACLによってセキュアファイアウォールへのVPNブルートフォース接続がブロックされるたびに、ACLヒットカウントが増加します。

– この例では、packet-tracerコマンドが、ホスト192.168.1.10を送信元、セキュアファイアウォールの外部IPアドレスを宛先とする着信TCP 443接続をシミュレートしています。「packet-tracer」の出力では、トラフィックがドロップされていることを確認し、「show access-list」の出力では、設定されているコントロールプレーンACLのヒットカウントの増分が表示されます。

FTDの出力例

> packet-tracer input outside tcp 192.168.1.10 1234 10.3.3.251 443 Phase: 1 Type: ACCESS-LIST Subtype: log Result: DROP Elapsed time: 21700 ns Config: Additional Information: Result: input-interface: outside(vrfid:0) input-status: up input-line-status: up Action: drop Time Taken: 21700 ns Drop-reason: (acl-drop) Flow is denied by configured rule, Drop-location: frame 0x00005623c7f324e7 flow (NA)/NA

> show access-list ACL-UNWANTED-COUNTRY

access-list ACL-UNWANTED-COUNTRY; 1 elements; name hash: 0x42732b1f

access-list ACL-UNWANTED-COUNTRY line 1 extended deny ip 192.168.1.0 255.255.255.0 any (hitcnt=1) 0x142f69bf

ASAの出力例

asa# packet-tracer input outside tcp 192.168.1.10 1234 10.3.3.5 443 Phase: 1 Type: ACCESS-LIST Subtype: Result: ALLOW Elapsed time: 19688 ns Config: Implicit Rule Additional Information: MAC Access list Phase: 2 Type: ACCESS-LIST Subtype: log Result: DROP Elapsed time: 17833 ns Config: Additional Information: Result: input-interface: outside input-status: up input-line-status: up Action: drop Time Taken: 37521 ns Drop-reason: (acl-drop) Flow is denied by configured rule, Drop-location: frame 0x0000556e6808cac8 flow (NA)/NA asa# show access-list ACL-UNWANTED-COUNTRY access-list ACL-UNWANTED-COUNTRY; 1 elements; name hash: 0x42732b1f access-list ACL-UNWANTED-COUNTRY line 1 extended deny ip 192.168.1.0 255.255.255.0 any (hitcnt=1) 0x9b4d26ac

注:Cisco Secure Client VPNなどのRAVPNソリューションがセキュアファイアウォールに実装されている場合は、セキュアファイアウォールに対して実際の接続を実行し、コントロールプレーンACLが期待どおりに動作して必要なトラフィックをブロックしていることを確認できます。

関連バグ

- ENH | 位置情報ベースのAnyConnectクライアント接続:Cisco Bug ID CSCvs65322

- DOC:ASA/FTDオブジェクトグループ検索がコントロールプレーンACLをサポートしていない:Cisco Bug ID CSCwi58818

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

21-Dec-2023 |

初版 |

シスコ エンジニア提供

- カルロス・アルテアガCisco TACエンジニア

- クリスチャン・ヘルナンデスシスコのセキュリティテクニカルリーダー

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック