はじめに

このドキュメントでは、セキュアファイアウォールのリモートアクセスVPNサービスを対象としたパスワードスプレー攻撃に対して考慮すべき推奨事項について説明します。

背景説明

パスワードスプレー攻撃は総当たり攻撃の一種で、攻撃者が多数のアカウントで一般的に使用される数個のパスワードを体系的に試行することによって、複数のユーザアカウントへの不正アクセスを試みます。 パスワードスプレー攻撃に成功すると、機密情報への不正アクセス、データ漏洩、ネットワークの整合性の低下を招く可能性があります

さらに、これらの攻撃は、アクセスを試みても失敗した場合でも、セキュアファイアウォールの計算リソースを消費し、有効なユーザがリモートアクセスVPNサービスに接続できなくなる可能性があります。

確認された動作

セキュアファイアウォールがリモートアクセスVPNサービスのパスワードスプレー攻撃の標的になっている場合は、syslogを監視して特定のshowコマンドを使用することで、これらの攻撃を特定できます。最も一般的な動作を次に示します。

拒否された認証要求の異常な量

VPNヘッドエンドのCisco Secure Firewall ASAまたはFTDに、認証試行の拒否という異常な率のパスワードスプレー攻撃の症状が表示されます。

注:このような通常とは異なる認証の試みは、LOCALデータベースまたは外部認証サーバに転送できます。

これを検出する最善の方法は、syslogを確認することです。次のASA syslog IDのうち、異常な数を探します。

%ASA-6-113015: AAA user authentication Rejected : reason = User was not found : local database : user = admin : user IP = x.x.x.x

%ASA-6-113005: AAA user authentication Rejected : reason = Unspecified : server = x.x.x.x : user = ***** : user IP = x.x.x.x

%ASA-6-716039: Group <DfltGrpPolicy> User <admin> IP <x.x.x.x> Authentication: rejected, Session Type: WebVPN.

ユーザ名は、ASAでno logging hide usernameコマンドが設定されるまで、常に非表示になります。

注:有効なユーザが生成されたか、または悪意のあるIPによって認識されたかを確認するための情報が提供されますが、ユーザ名がログに表示されるので注意してください。

確認するには、ASAまたはFTDのコマンドラインインターフェイス(CLI)にログインして、show aaa-serverコマンドを実行し、設定済みのいずれかのAAAサーバに対して試行された認証要求と拒否された認証要求の数が異常でないかどうかを調べます。

ciscoasa# show aaa-server

Server Group: LDAP-SERVER - - - - - >>>> Sprays against external server

Server Protocol: ldap

Server Hostname: ldap-server.example.com

Server Address: 10.10.10.10

Server port: 636

Server status: ACTIVE, Last transaction at unknown

Number of pending requests 0

Average round trip time 0ms

Number of authentication requests 2228536 - - - - - >>>> Unusual increments

Number of authorization requests 0

Number of accounting requests 0

Number of retransmissions 0

Number of accepts 1312

Number of rejects 2225363 - - - - - >>>> Unusual increments / Unusual rejection rate

Number of challenges 0

Number of malformed responses 0

Number of bad authenticators 0

Number of timeouts 1

Number of unrecognized responses 0

推奨事項

次の推奨事項を検討して適用します。

1. ロギングを有効にします。

ロギングは、システム内で発生するイベントの記録を含むサイバーセキュリティの重要な部分です。詳細なログがないため、理解にギャップが残り、攻撃方法の明確な分析を妨げます。さまざまなネットワークデバイス間のネットワークおよびセキュリティインシデントの関連付けと監査を改善するために、リモートsyslogサーバへのロギングを有効にすることをお勧めします。

ロギングの設定方法については、次のプラットフォーム固有のガイドを参照してください。

Cisco ASAソフトウェア:

Cisco FTDソフトウェア:

注:このドキュメントで概説されている動作(113015、113005、および716039)を確認するために必要なsyslogメッセージIDは、情報レベル(6)で有効にする必要があります。 これらのIDは、「auth」および「webvpn」ロギングクラスに分類されます。

2. リモートアクセスVPNの脅威検出機能または強化対策を構成します。

この影響を軽減し、RAVPN接続でこのようなブルートフォース攻撃が発生する可能性を低減するには、次の設定オプションを確認して適用します。

オプション1(推奨):リモートアクセスVPNサービスの脅威検出を設定します。

リモートアクセスVPNサービスの脅威検出機能は、設定されたしきい値を超えるホスト(IPアドレス)を自動的にブロックして、IPアドレスの回避を手動で解除するまで攻撃を続けないようにすることで、IPv4アドレスからのサービス拒否(DoS)攻撃を防止します。次のタイプの攻撃に対しては、個別のサービスを利用できます。

- リモートアクセスVPNサービスに対する認証の試みが繰り返し失敗する(ユーザ名/パスワードスキャンのブルートフォース攻撃)。

- Client initiation attacks:攻撃者が起動するが、リモートアクセスVPNヘッドエンドへの接続試行を1つのホストから繰り返し完了しない。

- リモートアクセスVPNサービスの接続が無効になります。つまり、攻撃者がデバイスの内部機能のみを目的とした特定の組み込みトンネルグループに接続しようとした場合です。正規のエンドポイントは、これらのトンネルグループへの接続を決して試行しないでください。

これらの脅威検出機能は、次に示すバージョンのCisco Secure Firewallで現在サポートされています。

ASAソフトウェア:

- 9.16 version train ->この特定のトレイン内の9.16(4)67以降のバージョンでサポートされます。

- 9.17バージョン群:9.17(1)45以降でサポートされています。

- 9.18 version train ->この特定のトレイン内の9.18(4)40以降のバージョンでサポートされます。

- 9.19 version train ->この特定のトレイン内の9.19(1).37以降のバージョンからサポートされます。

- 9.20バージョン群 ->この特定の群内の9.20(3)以降のバージョンでサポートされます。

- 9.22バージョン群 -> 9.22(1.1)以降およびそれ以降のバージョンでサポートされています。

FTDソフトウェア:

- 7.0 version train -> 7.0.6.3以降でサポートされ、この特定のトレイン内の新しいバージョンが必要です。

- 7.2 version train ->この特定のトレイン内の7.2.9以降のバージョンからサポートされます。

- 7.4 version train ->この特定のトレイン内の7.4.2.1以降のバージョンからサポートされます。

- 7.6 version train -> 7.6.0以降のバージョンでサポートされています。

注:これらの機能は、現在バージョン7.1または7.3ではサポートされていません。

詳細および設定のガイダンスについては、次のドキュメントを参照してください。

オプション2:リモートアクセスVPNの強化対策を適用します。

注:これらの対策はリスクの軽減に役立ちますが、RAVPNサービスを対象としたDoS攻撃に対する予防策ではありません。

リモートアクセスVPNサービスの脅威検出機能が、ご使用のセキュアファイアウォールバージョンでサポートされていない場合は、次の強化対策を実装して、これらの攻撃による影響のリスクを軽減してください。

- DefaultWEBVPNおよびDefaultRAGroup接続プロファイルでAAA認証を無効にします(詳細手順:ASA|FMCにより管理されるFTD)。

- DefaultWEBVPNGroupおよびDefaultRAGroupから、セキュアファイアウォールポスチャ(Hostscan)を無効にします(詳細手順:ASA|FMCで管理されるFTD)。

- 残りの接続プロファイルでグループエイリアスを無効にし、グループURLを有効にします(詳細手順:ASA|FMCによって管理されるFTD)。

注:ローカルのFirewall Device Management(FDM)で管理されるFTDに関するサポートが必要な場合は、Technical Assistance Center(TAC)に連絡して、専門家のガイダンスを受けてください。

詳細については、『セキュアクライアントAnyConnect VPNの強化対策の実装』ガイドを参照してください。

関連する動作

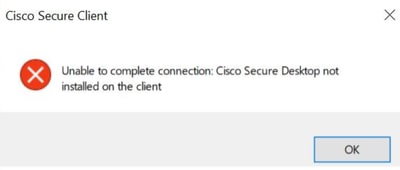

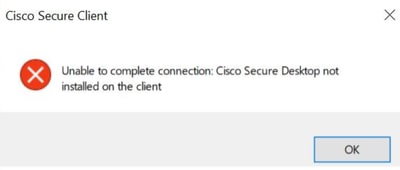

Secure FirewallでFirewall Posture(HostScan)が有効になっていると、Cisco Secure Client(AnyConnect)でVPN接続を確立できない場合があります。断続的に、「Unable to complete connection.Cisco Secure Desktop not installed on the client."」というエラーメッセージが表示されます。

この動作は、次に説明する脆弱性CVE-2024-20481の不正利用が成功した結果です。

Cisco Bug ID CSCwj45822:

Cisco ASAおよびFTDソフトウェアのリモートアクセスVPNのブルートフォースによるDoS脆弱性(CVE-2024-20481)

この脆弱性は、攻撃者がターゲットデバイスに多数のVPN認証要求を送信するパスワードスプレー攻撃によるリソースの枯渇から発生します。不正利用に成功すると、RAVPNサービスのサービス拒否(DoS)につながる可能性があります。この不正利用の主な症状は、ユーザが断続的に「Unable to complete connection.Cisco Secure Desktop not installed on the client」というエラーメッセージをトラブルシューティングするための方法について説明します。

この脆弱性を修正するには、セキュリティアドバイザリに記載されているソフトウェアバージョンにアップグレードする必要があります。さらに、RAVPNサービスを対象としたDoS攻撃から保護するために、セキュアファイアウォールをこれらのバージョンにアップグレードした後で、リモートアクセスVPNの脅威検出機能を有効にすることをお勧めします。

詳細については、セキュリティアドバイザリ『Cisco ASA and FTD Software Remote Access VPN Brute Force Denial of Service Vulnerability』を参照してください。

追加情報

フィードバック

フィードバック