はじめに

このドキュメントでは、Firepower Threat Defense(FTD)上のManager Access(MA)を管理インターフェイスからデータインターフェイスに変更するプロセスについて説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Firepower Threat Defense(Ftd)

- Firepower Management Center

使用するコンポーネント

- Firepower Management Center(FMC)仮想7.4.1

- Firepower Threat Defense(FTD)仮想7.2.5

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

各デバイスには、FMCと通信するための単一の専用管理インターフェイスが含まれています。必要に応じて、専用管理インターフェイスの代わりにデータインターフェイスを使用するようにデバイスを設定できます。データインターフェイスのFMCアクセスは、Firepower Threat Defenseを外部インターフェイスからリモートで管理する場合や、個別の管理ネットワークがない場合に便利です。この変更は、FMCによって管理されるFTDのFirepower Management Center(FMC)で実行する必要があります。

データインターフェイスからのFMCアクセスには、いくつかの制限があります。

- 1つの物理データインターフェイスでのみマネージャアクセスを有効にできます。サブインターフェイスまたはEtherChannelは使用できません。

- ルーテッドファイアウォールモードのみ(ルーテッドインターフェイスを使用)

- PPPoEはサポートされていません。ISPがPPPoEを必要とする場合は、Firepower Threat Defense(FTD)とWANモデムの間にPPPoEをサポートするルータを配置する必要があります。

- 個別の管理インターフェイスとイベント専用インターフェイスは使用できません。

設定

インターフェイスの移行を進める

注:変更を行う前に、FTDとFMCの両方の最新のバックアップを用意することを強く推奨します。

-

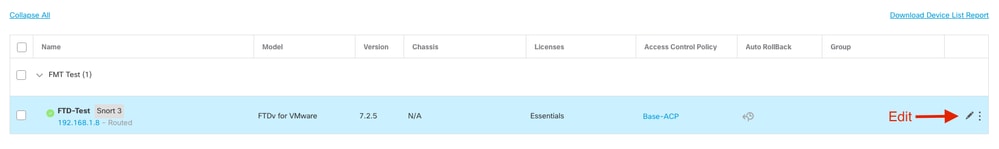

Devices > Device Managementページに移動し、変更するデバイスのEditをクリックします。

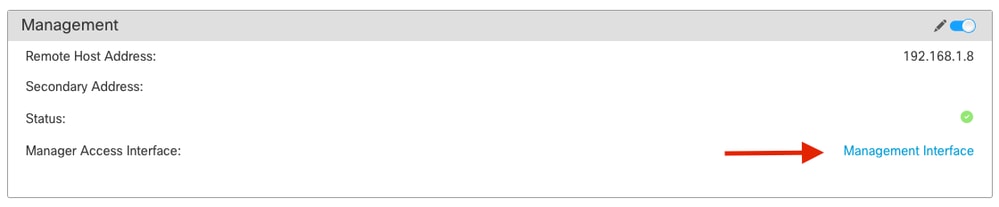

2. > セクションに移動し、のリンクをクリックします。

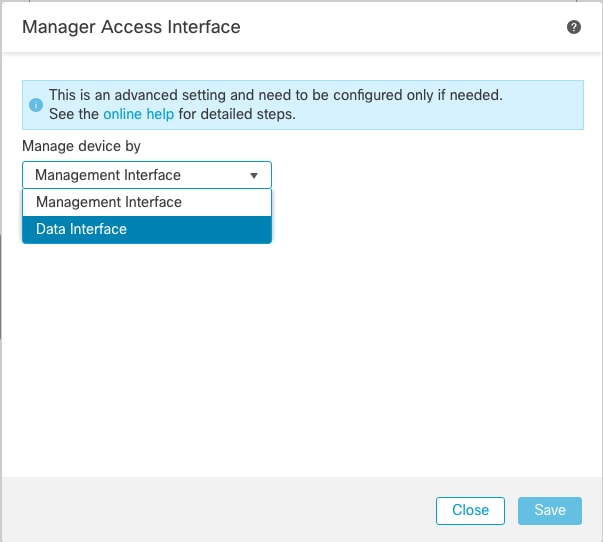

Manager Access Interfaceフィールドに既存の管理インターフェイスが表示されます。リンクをクリックして、新しいインターフェイスタイプを選択します。これは、「Manage device by」ドロップダウンリストの「Data Interface」オプションで、「Save」をクリックします。

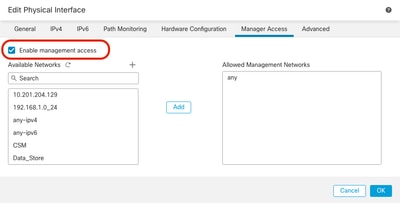

3. 次に、データインターフェイスで管理アクセスをイネーブルにするに進み、Devices > Device Management > Interfaces > Edit Physical Interface > Manager Accessの順に移動します。

注:(オプション)冗長性のためにセカンダリインターフェイスを使用する場合は、冗長性のために使用するインターフェイスで管理アクセスを有効にします。

(オプション)インターフェイスにDHCPを使用する場合は、Devices > Device Management > DHCP > DDNSダイアログでWebタイプのDDNS方式を有効にします。

(オプション)プラットフォーム設定ポリシーでDNSを設定し、デバイス>プラットフォーム設定> DNSでこのデバイスに適用します。

4. 脅威対策がデータインターフェイスを介してManagement Centerにルーティングできることを確認し、必要に応じてDevices > Device Management > Routing > Static Route

- 追加するスタティックルートのタイプに応じて、IPv4またはIPv6をクリックします。

- このスタティックルートを適用するインターフェイスを選択します。

- Available Networkリストで、宛先ネットワークを選択します。

- GatewayまたはIPv6 Gatewayフィールドで、このルートのネクストホップであるゲートウェイルータを入力または選択します。

(オプション)ルートのアベイラビリティをモニタするには、モニタリングポリシーを定義するサービスレベル契約(SLA)モニタオブジェクトの名前をルートトラッキングフィールドで入力または選択します。

5. 設定変更を導入します。現在の管理インターフェイスに設定の変更が適用されています。

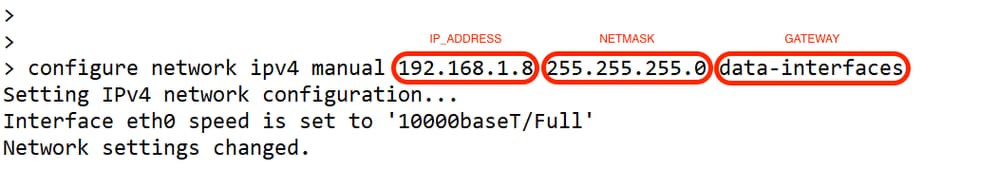

6. FTD CLIで、静的IPアドレスを使用するように管理インターフェイスを設定し、データインターフェイスになるようにゲートウェイを設定します。

configure network {ipv4 | ipv6} manual ip_address netmask data-interfaces

注:管理インターフェイスを使用する予定はありませんが、固定IPアドレスを設定する必要があります。たとえば、ゲートウェイをdata-interfacesに設定できるようにするプライベートアドレスです。この管理は、tap_nlpインターフェイスを使用してデータインターフェイスに管理トラフィックを転送するために使用されます。

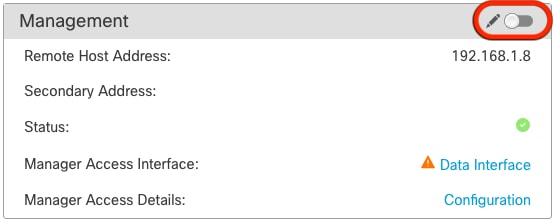

7. Management Centerで管理を無効にし、Editをクリックして、Devices > Device Management > Device > Managementセクションで、脅威対策のリモートホストアドレスIPアドレス(オプション)セカンダリアドレス(オプション)セカンダリアドレスを更新し、接続を有効にします。

プラットフォーム設定でのSSHの有効化

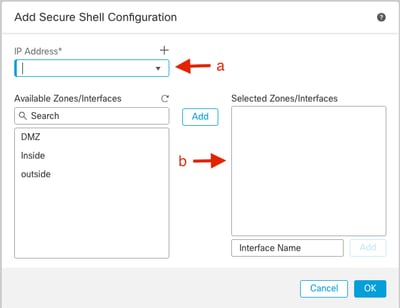

Platform Settingsポリシーでデータインターフェイス用にSSHを有効にし、Devices > Platform Settings > SSH Accessの順に選択してこのデバイスに適用します。Addをクリックします。

- SSH接続の作成を許可しているホストまたはネットワーク。

- SSH接続を許可するインターフェイスを含むゾーンを追加します。ゾーンに含まれないインターフェイスの場合は、Selected Zones/Interfacesリストのフィールドにインターフェイス名を入力して、Addをクリックします。

- [OK] をクリックします。 変更の展開

注:データインターフェイスではSSHはデフォルトで有効になっていません。そのため、SSHを使用して脅威に対する防御を管理する場合は、明示的に許可する必要があります。

確認

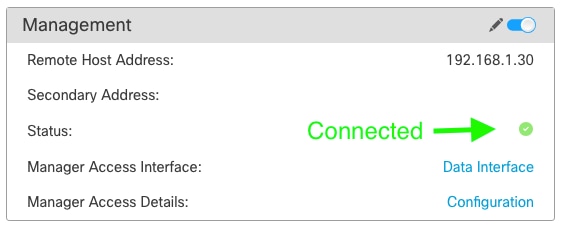

データインターフェイスで管理接続が確立されていることを確認します。

FMCのグラフィカルユーザインターフェイス(GUI)からの確認

Management Centerで、Devices > Device > > ページの管理接続ステータスを確認します。

FTDコマンドラインインターフェイス(CLI)からの確認

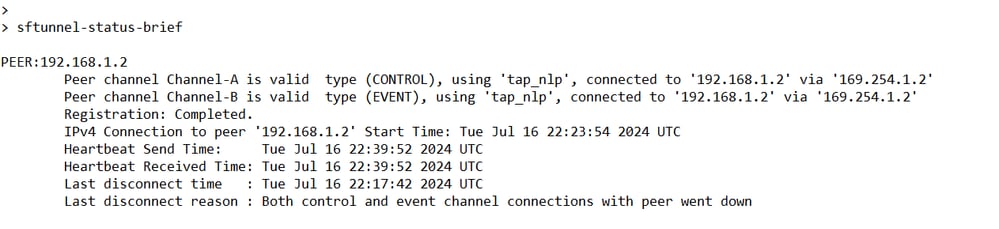

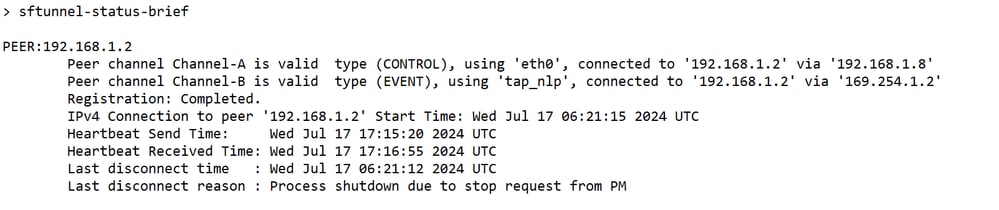

threat defense CLIでthesftunnel-status-briefコマンドを入力し、管理接続のステータスを表示します。

ステータスには、データインターフェイスの接続が成功したことが示され、内部のtap_nlpインターフェイスが示されます。

トラブルシュート

Management Centerで、Devices > Device > > ページの管理接続ステータスを確認します。

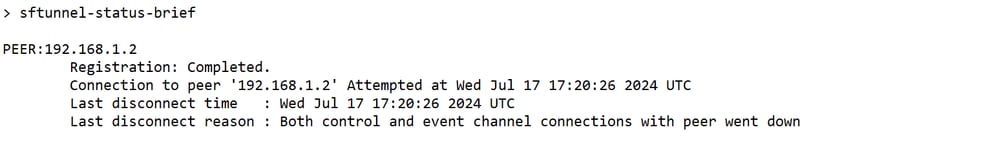

threat defense CLIでthesftunnel-status-briefコマンドを入力し、管理接続のステータスを表示します。また、ftunnel-statusを使用して詳細な情報を表示することもできます。

管理接続ステータス

正常動作シナリオ

動作しないシナリオ

ネットワーク情報の検証

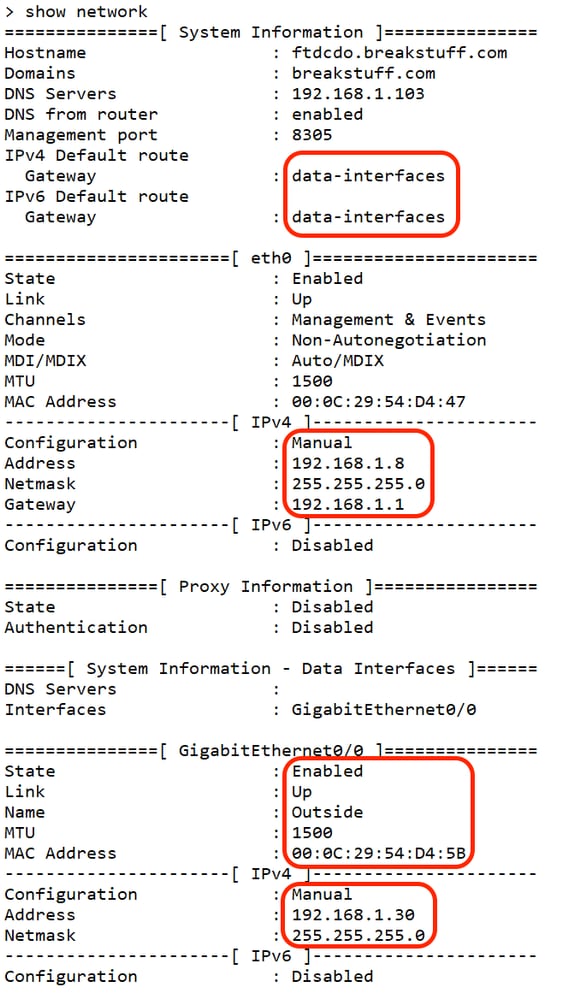

脅威に対する防御のCLIで、管理およびマネージャのアクセスデータインターフェイスのネットワーク設定を表示します。

> show network

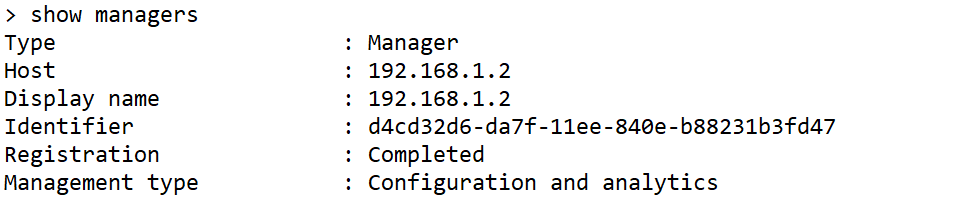

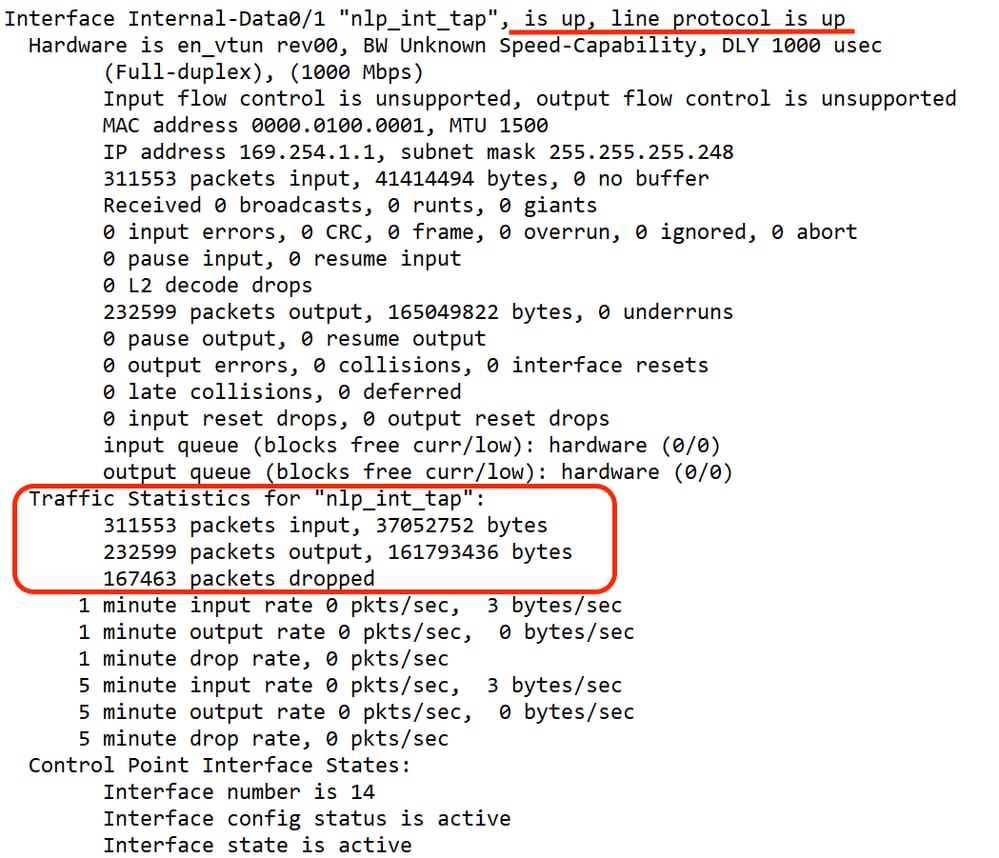

マネージャの状態の検証

threat defense CLIで、management centerの登録が完了したことを確認します。

>マネージャの表示

注:このコマンドでは、管理接続の現在のステータスは表示されません。

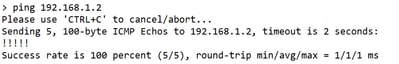

ネットワーク接続の検証

Management Centerへのping

脅威に対する防御のCLIで、データインターフェイスから管理センターに対してpingを実行するコマンドを使用します。

> fmc_ipにpingします。

脅威に対する防御のCLIで、管理インターフェイスから管理センターにpingするコマンドを使用します。管理インターフェイスは、バックプレーンを介してデータインターフェイスにルーティングします。

> pingシステムfmc_ip

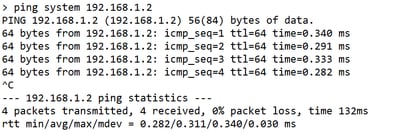

インターフェイスのステータス、統計情報、パケットカウントの確認

threat defenseCLIでは、内部バックプレーンインターフェイスであるnlp_int_tapに関する次の情報を参照してください。

> show interface detail

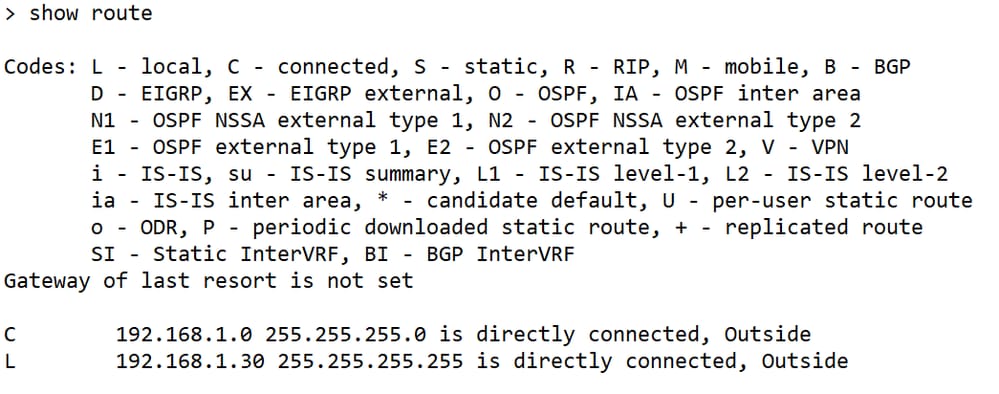

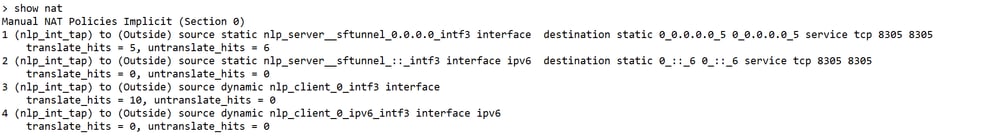

FMCに到達するためのFTD上のルートの検証

threat defenseCLIで、デフォルトルート(S*)が追加されていること、および管理インターフェイス(nlp_int_tap)に対する内部NATルールが存在することを確認します。

> show route

> show nat

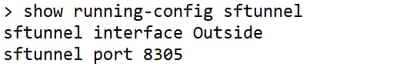

Sftunnelと接続の統計情報の確認

> show running-config sftunnelの順に選択します。

警告:マネージャアクセスの変更中は、FTD上のマネージャを削除したり、FTDをFMCから登録解除したり強制的に削除したりしないでください。

関連情報