はじめに

このドキュメントでは、マネージャとしてFMCを使用してFTDデバイスのEIGRP設定を確認し、トラブルシューティングする方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Enhanced Interior Gateway Routing Protocol(EIGRP)の概念と機能

- Cisco Secure Firewall Management Center(FMC)

- Cisco Secure Firewall Threat Defense(FTD)

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- VMWare用のFTDvのバージョンは7.2.8です。

- VMWareのFMCのバージョンは7.2.8です。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

EIGRPの背景

FTDデバイスと他のEIGRP対応デバイス間でダイナミックルーティングを使用するように、FMCでEIGRPを設定できます。

FMCでは、1つのEIGRP自律システム(AS)をシングルモードで設定することしかできません。

次のパラメータは、EIGRPアジャセンシー関係を形成するためにEIGRPネイバーと一致する必要があります。

– 同じIPサブネットに属するインターフェイス。

- EIGRP AS

- Helloおよびホールド間隔

-MTU

-インターフェイス認証.

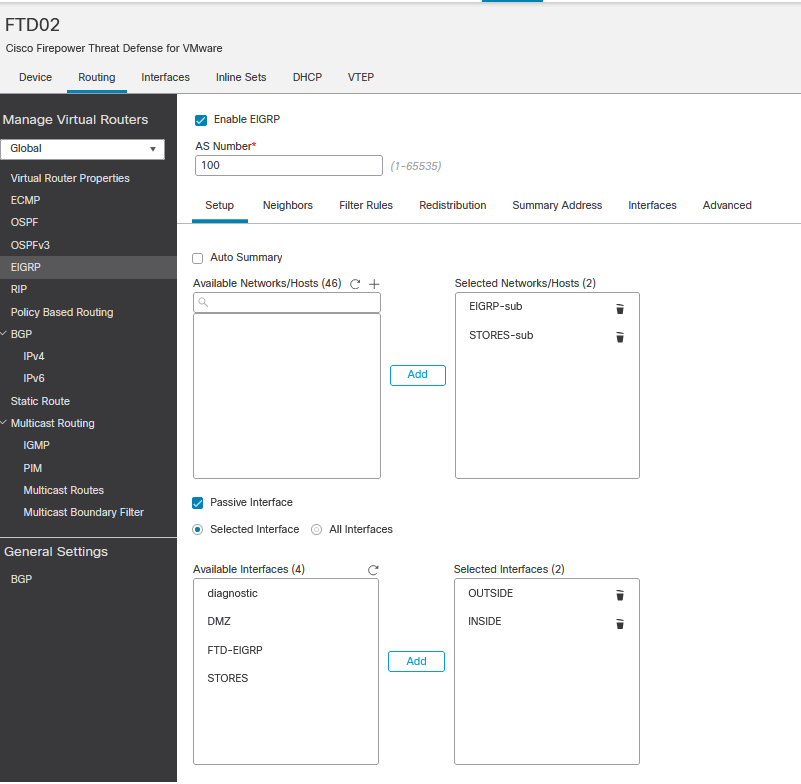

基本設定

このセクションでは、EIGRPの設定に必要なパラメータについて説明します。

- Devices > Device Management > Edit deviceの順に移動します

- Routingタブをクリックします。

- 左側のメニューバーでEIGRPをクリックします。

- Enable EIGRPチェックボックスをオンにしてプロトコルを有効にし、AS番号に1 ~ 65535の値を割り当てます。

- Auto Summaryオプションはデフォルトで無効になっています

- ネットワーク/ホストを1つ選択します。前に作成したオブジェクトを使用するか、追加ボタン(+)をクリックして新しいオブジェクトを追加できます。

- (オプション)チェックボックスをオンにして、トラフィックを再配布しないインターフェイスを選択します。パッシブインターフェイス。

- Saveをクリックして、変更を保存します。

フィルタルール

FTDでは、ユーザは配布リストを設定して、着信ルートと発信ルートを制御できます。

- Devices > Device Management > Edit deviceの順に移動します

- Routingタブをクリックします。

- EIGRPをクリックします。

- Filtering Rules > Addの順にクリックします。

- フィルタリングフィールドに対応する情報を選択します。

- フィルタの方向

- インターフェイスの選択

- アクセスリストの選択

6. 標準アクセスリストが設定されている場合は、手順に進みます。

標準アクセスリストを設定する必要がある場合は、プラスボタンをクリックするか、Objects > Object Management > Access List > Standard > Add Standard Access Listで作成します。

7. リストに名前を割り当てます

8. プラス( + )ボタンをクリックします

- アクションの選択

- ネットワークまたはホストをAvailable NetworkからSelected Networkに追加します。

9. 下部にあるAddをクリックして、アクセスリストエントリを保存します。

10. Saveをクリックして、標準アクセスリストを保存します。

11. Okをクリックします。

12. 「保存」をクリックして変更を検証します。

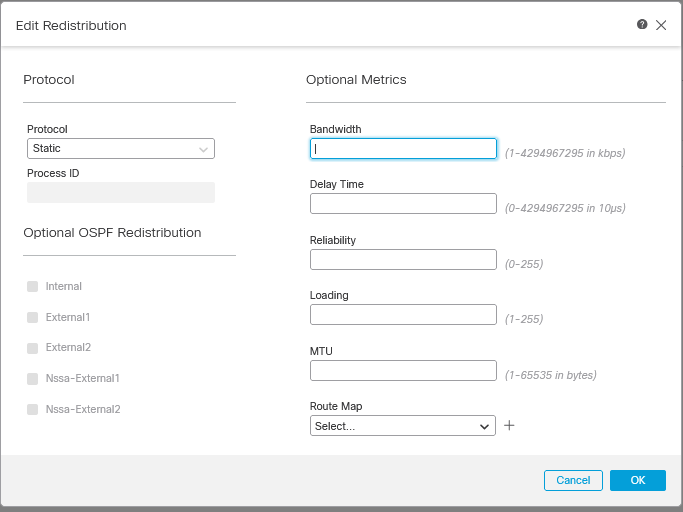

再配布

FTDには、BGP、RIP、およびOSPFプロトコルから生成されたルート、またはスタティックルートおよび接続されたルートからEIGRPに再配布する機能があります。

- Devices > Device Management > Edit deviceの順に移動します

- Routingタブをクリックします。

- EIGRPをクリックします。

- Redistributionをクリックします。

- 再配布フィールドに情報を入力します。

OSPFではプロセスIDを指定する必要があり、BGPではフィールドされたプロセスID*のAS番号です。

設定でOSPFプロトコルによって生成された情報の再配布が必要な場合、ユーザは再配布のOSPFタイプを選択できます。

オプションのメトリックは、EIGRPメトリックとルートマップを参照します。

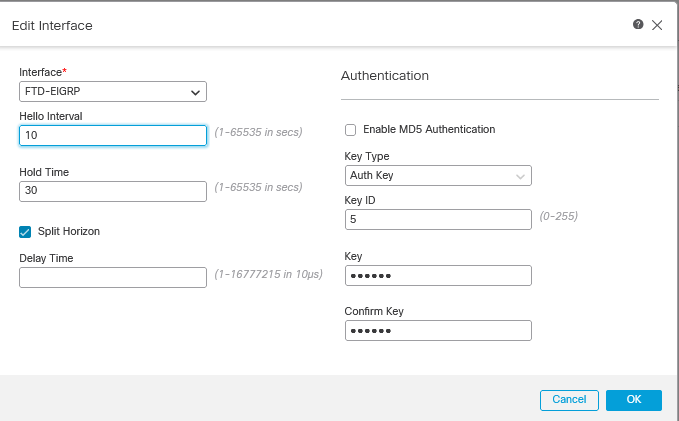

インターフェイス

Hello およびホールド タイマー

Helloパケットは、ネイバー探索と、使用可能なネイバーの検出に使用されます。これらのパケットは間隔を置いて送信されます。デフォルトでは、このタイマーの値は5秒です。

ホールドタイマーは、ルートが到達可能で機能しているとEIGRPが判断する時間を決定します。デフォルトでは、ホールドタイム値はhelloインターバルの3倍です。

[Authentication]

FTDは、EIGRPパケットを認証するMD5ハッシュアルゴリズムをサポートします。デフォルトでは、認証は無効になっています。

MD5認証チェックボックスをオンにして、MD5ハッシュアルゴリズムを有効にします。

キー

非暗号化 – プレーンテキスト。

[Encrypted]

トラブルシューティングおよび検証コマンド

- show run router eigrpを発行します。EIGRP設定を表示します。

- show run interface [ interface]。EIGRPインターフェイス認証とタイマーの情報を表示します。

- show eigrp events [{ start end} | type]を使用します。EIGRPイベントログを表示します。

- show eigrp interfaces [ if-name] [ detail]を実行します。EIGRPルーティングに参加しているインターフェイスを表示します。

- show eigrp neighbors [詳細 | static] [ if-name]です。EIGRPネイバーテーブルを表示します。

- show eigrp topology [ ip-addr [ mask] | active | 全リンク | pending | 概要 | zero-successors]で計算されます。EIGRPトポロジテーブルを表示します。

- show eigrp trafficを発行します。EIGRPトラフィック統計情報を表示します。

検証

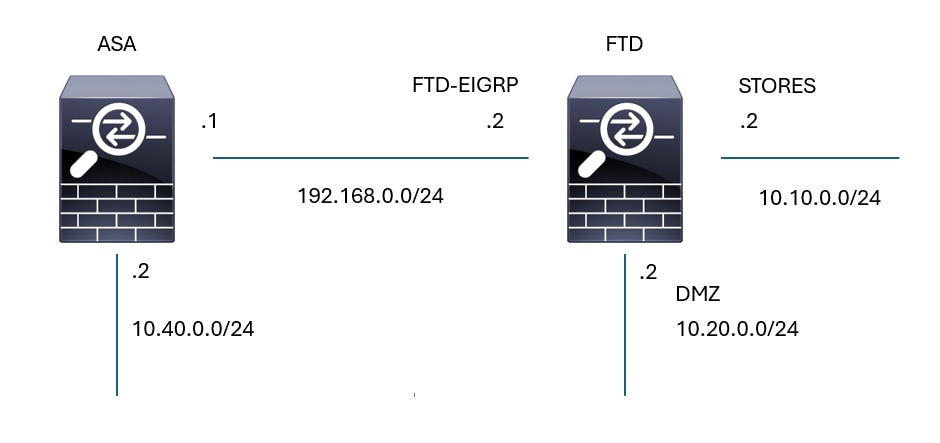

次のトポロジについて考えます。このセクションでは、前述したコマンドを使用して、FTDに適用されたEIGRP設定を検証します。

EIGRPトポロジ

EIGRPトポロジ

基本設定

EIGRPの基本設定

EIGRPの基本設定

再配布

EIGRP再配布の設定

EIGRP再配布の設定

インターフェイス設定

EIGRPインターフェイスの設定

EIGRPインターフェイスの設定

コマンドを使用した検証

firepower# show run router eigrp

router eigrp 100

no default-information in

no default-information out

no eigrp log-neighbor-warnings

no eigrp log-neighbor-changes

network 10.10.0.0 255.255.255.0

network 192.168.0.0 255.255.255.0

passive-interface OUTSIDE

passive-interface INSIDE

redistribute static

!

firepower# show run int g 0/2

!

interface GigabitEthernet0/2

nameif FTD-EIGRP

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

ip address 192.168.0.2 255.255.255.0

hello-interval eigrp 100 10

hold-time eigrp 100 30

firepower# show eigrp events

106 04:24:27.980 Conn rt change: 192.168.0.0 255.255.255.0 FTD-EIGRP

107 04:24:27.980 Lost route 1=forceactv: 192.168.0.0 255.255.255.0 0

108 04:24:27.980 Change queue emptied, entries: 1

109 04:24:27.980 Metric set: 192.168.0.0 255.255.255.0 512

110 04:24:27.980 Update reason, delay: new if 4294967295

111 04:24:27.980 Update sent, RD: 192.168.0.0 255.255.255.0 4294967295

112 04:24:27.980 Update reason, delay: metric chg 4294967295

113 04:24:27.980 Update sent, RD: 192.168.0.0 255.255.255.0 4294967295

114 04:24:27.980 Route installed: 192.168.0.0 255.255.255.0 0.0.0.0

115 04:24:27.980 Find FS: 192.168.0.0 255.255.255.0 4294967295

116 04:24:27.980 Rcv update met/succmet: 512 0

117 04:24:27.980 Rcv update dest/orig: 192.168.0.0 255.255.255.0 Connected

118 04:24:27.980 Metric set: 192.168.0.0 255.255.255.0 4294967295

119 04:24:27.980 Conn rt change: 192.168.0.0 255.255.255.0 FTD-EIGRP

firepower# show eigrp interfaces

EIGRP-IPv4 Interfaces for AS(100)

Xmit Queue Mean Pacing Time Multicast Pending

Interface Peers Un/Reliable SRTT Un/Reliable Flow Timer Routes

FTD-EIGRP 1 0 / 0 48 0 / 1 193 0

firepower# show eigrp neighbors

EIGRP-IPv4 Neighbors for AS(100)

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

0 192.168.0.1 FTD-EIGRP 27 09:15:22 48 1458 0 4

firepower# show eigrp topology

EIGRP-IPv4 Topology Table for AS(100)/ID(192.168.0.2)

Codes: P - Passive, A - Active, U - Update, Q - Query, R - Reply,

r - reply Status, s - sia Status

P 10.10.0.0 255.255.255.0, 1 successors, FD is 512

via Connected, STORES

P 10.40.0.0 255.255.255.0, 1 successors, FD is 768 ---------- Route learn from EIGRP neighbor

via 192.168.0.1 (768/512), FTD-EIGRP

P 192.168.0.0 255.255.255.0, 1 successors, FD is 512

via Connected, FTD-EIGRP

P 0.0.0.0 0.0.0.0, 1 successors, FD is 512

via Rstatic (512/0)

firepower# show eigrp traffic

EIGRP-IPv4 Traffic Statistics for AS(100)

Hellos sent/received: 16606/6989

Updates sent/received: 8/4

Queries sent/received: 2/0

Replies sent/received: 0/1

Acks sent/received: 3/5

SIA-Queries sent/received: 0/0

SIA-Replies sent/received: 0/0

Hello Process ID: 4007513056

PDM Process ID: 4007513984

Socket Queue:

Input Queue: 0/2000/2/0 (current/max/highest/drops)