はじめに

このドキュメントでは、FMCのCSFによって管理されるRAVPN接続での証明書認証に対するISEサーバ認可ポリシーの設定について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- シスコセキュアファイアウォール(CSF)

- Cisco Secure Firewall Management Center(FMC)

- Cisco Identity Services Engine(ISE)

- 証明書の登録とSSLの基本』を参照してください。

- 認証局(CA)

使用するコンポーネント

このドキュメントの内容は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco Secure Clientバージョン5.1.6

- Cisco Secure Firewallバージョン7.2.8

- Cisco Secure Firewall Management Centerバージョン7.2.8

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

ステップ1:信頼できるCA証明書のインストール

注:CA証明書がサーバ認証に使用したものと異なる場合は、この手順に従う必要があります。同じCAサーバがユーザ証明書を発行する場合は、同じCA証明書を再度インポートする必要はありません。

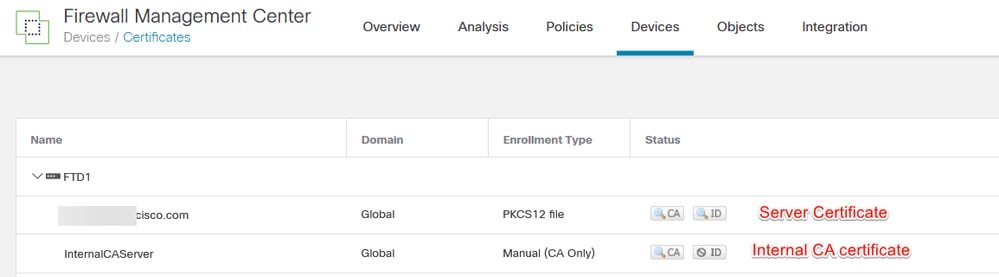

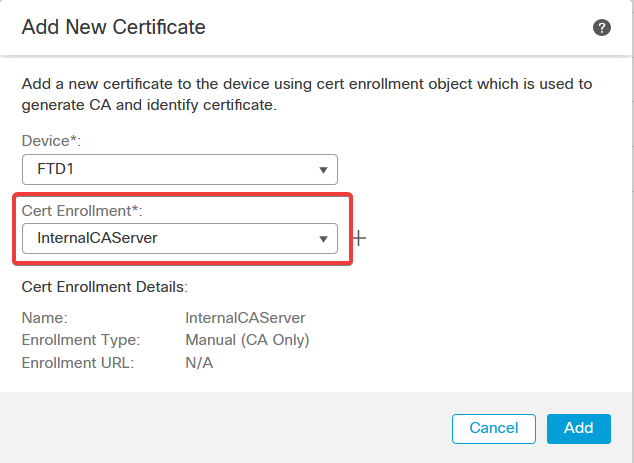

a.に移動し、Devices > CertificatesAddます。

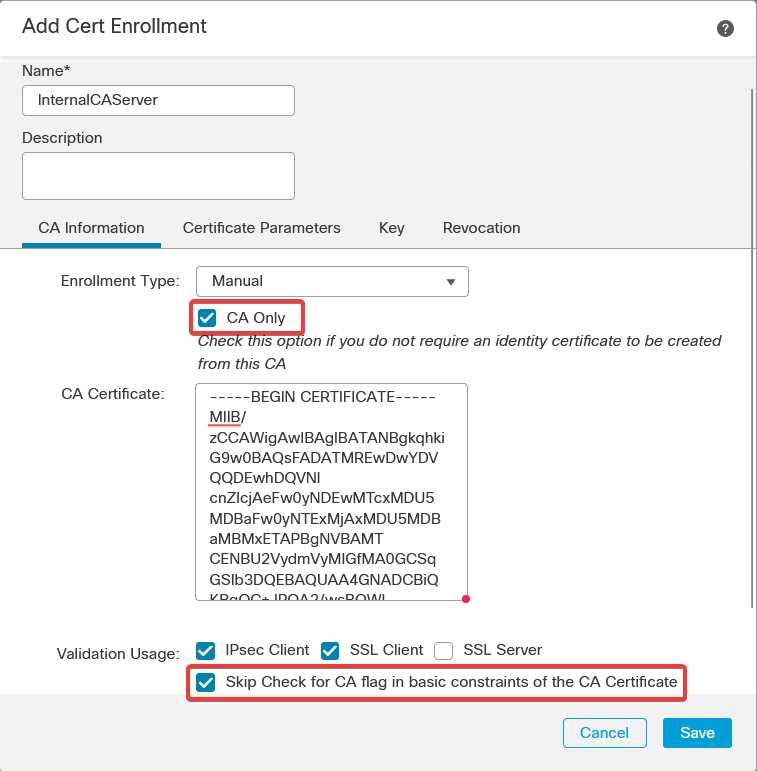

b. trustpoint nameを入力し、CA情報の下の登録タイプとしてManualを選択します。

c.CA Onlyをチェックし、信頼できる/内部のCA証明書をpem形式で貼り付けます。

d. Skip Check for CA flag in basic constraints of the CA Certificateにチェックマークを付けて、Saveをクリックします。

e. Cert Enrollmentの下で、先ほど作成したドロップダウンからtrustpointを選択して、Addをクリックします。

ステップ2:ISE/RADIUSサーバグループおよび接続プロファイルの設定

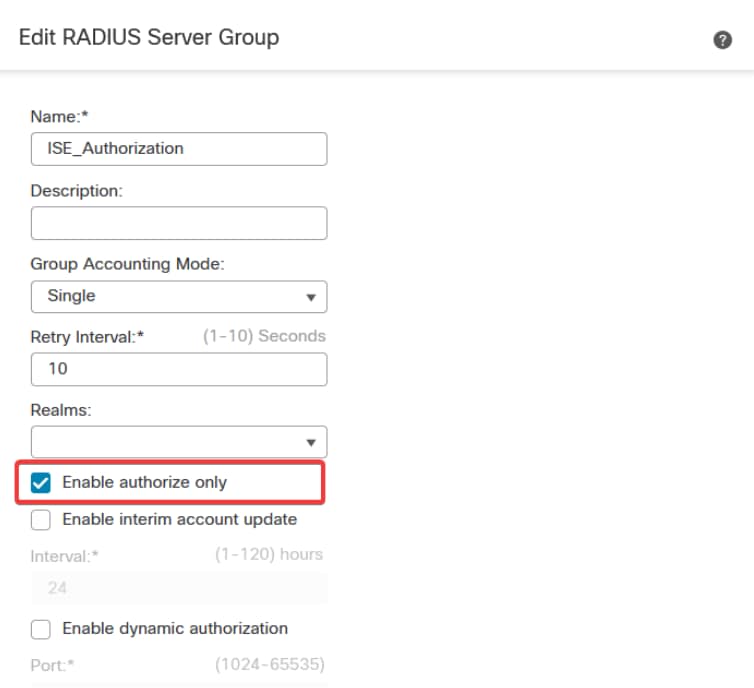

a. Objects > AAA Server > RADIUS Server Groupに移動し、Add RADIUS Server Groupをクリックします。Enable authorize onlyオプションをチェックします。

警告: Enable authorize onlyオプションにチェックマークが入っていない場合、ファイアウォールは認証要求を送信します。ただし、ISEは要求とともにユーザ名とパスワードを受信することを想定しており、パスワードは証明書で使用されません。その結果、ISEは要求を認証に失敗したとマークします。

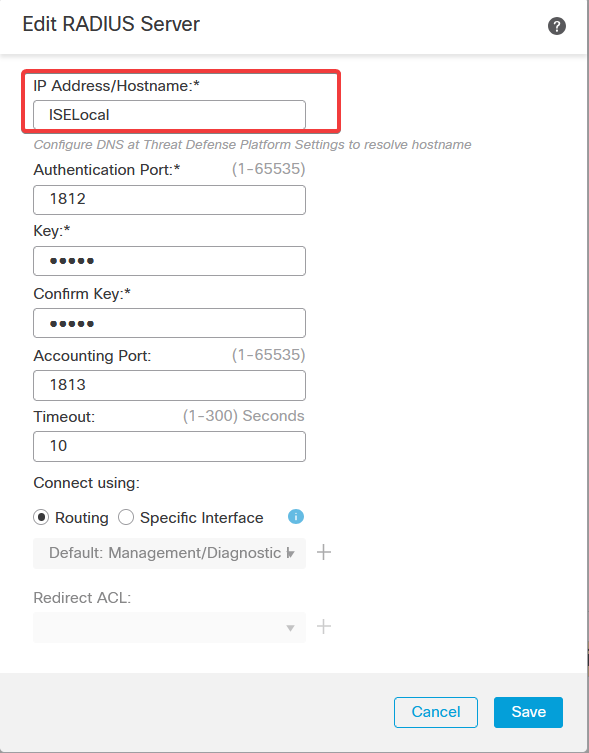

b. Add (+)アイコンをクリックし、IPアドレスまたはホスト名を使用してRadius server/ISE serverを追加します。

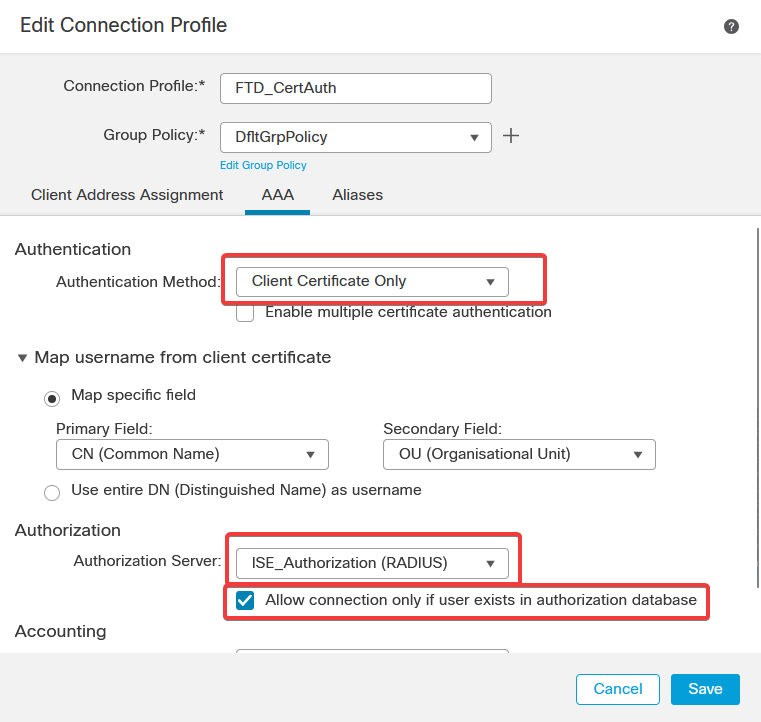

c. Devices > Remote Access configurationに移動します。new connection profileを作成し、認証方式をClient Certificate Onlyに設定します。認可サーバで、前の手順で作成したサーバを選択します。

Allow connection only if user exists in authorization databaseオプションにチェックマークを付けます。この設定により、許可が許可されている場合にのみ、RAVPNへの接続が完了します。

クライアント証明書からのマップユーザ名は、証明書から取得した情報を参照してユーザを識別します。この例では、デフォルトの設定を使用していますが、ユーザの識別に使用する情報に応じて変更できます。

をクリックします。Save

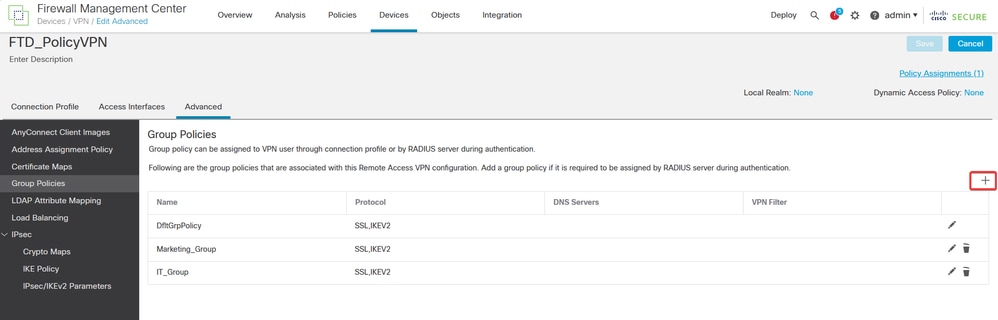

d. Advanced > Group Policiesに移動します。右側にあるAdd (+)アイコンをクリックします。

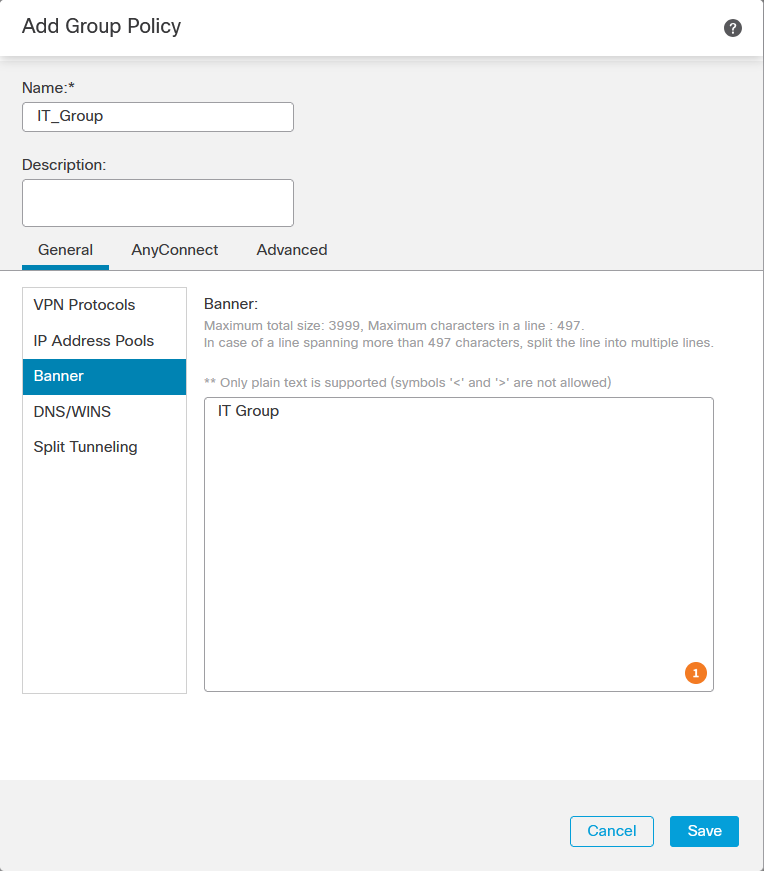

e. group policiesを作成します。各グループポリシーは、組織グループと、各グループがアクセスできるネットワークに基づいて設定されます。

f.グループポリシーで、各グループに固有の設定を実行します。接続が成功した後に、バナーメッセージを追加して表示できます。

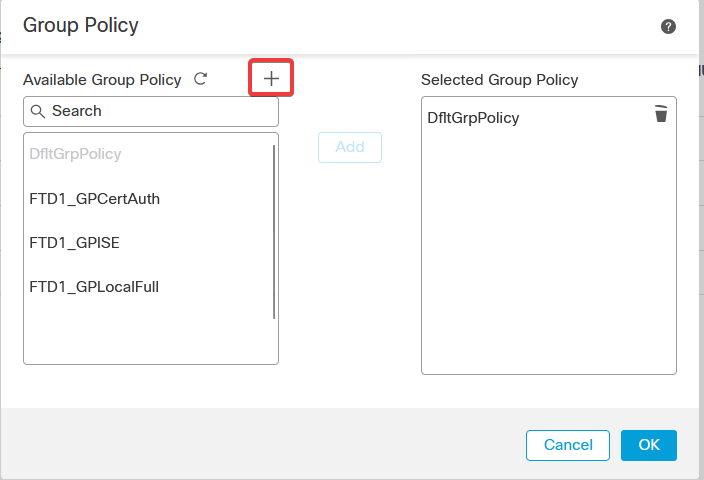

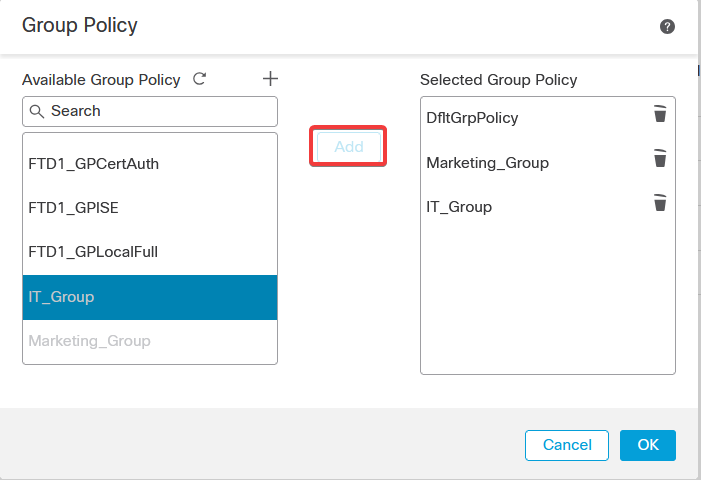

g.左側の「group policies」を選択し、をクリックして右側に移動しますAdd。これにより、設定で使用されているグループポリシーが指定されます。

e. 変更を展開します。

ステップ3:ISEの設定

ステップ3.1:ユーザ、グループ、および証明書認証プロファイルの作成

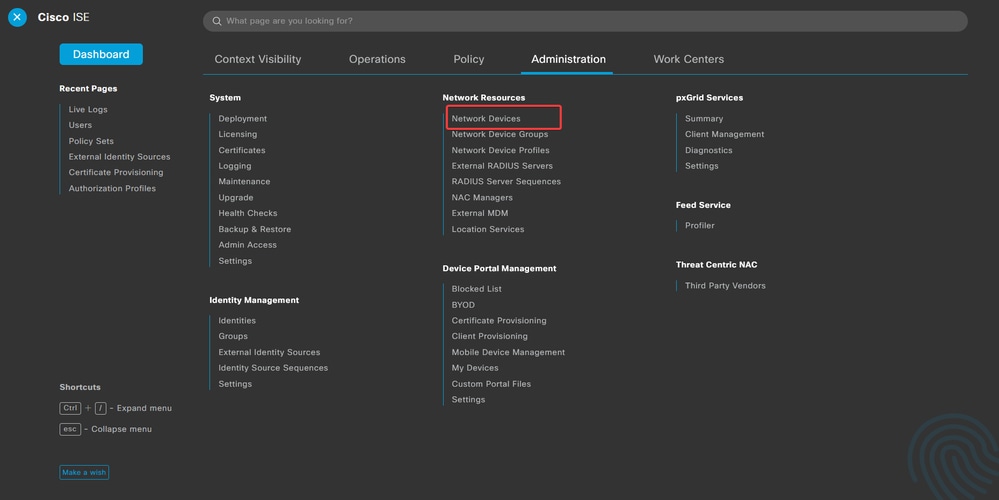

a. ISEサーバにログインし、Administration > Network Resources > Network Devicesに移動します。

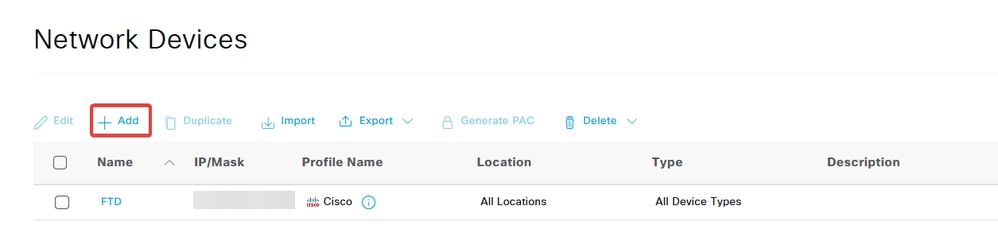

b. Addをクリックして、ファイアウォールをAAAクライアントとして設定します。

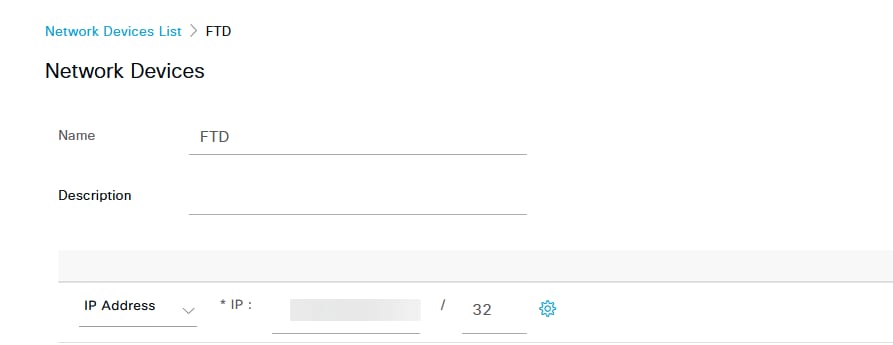

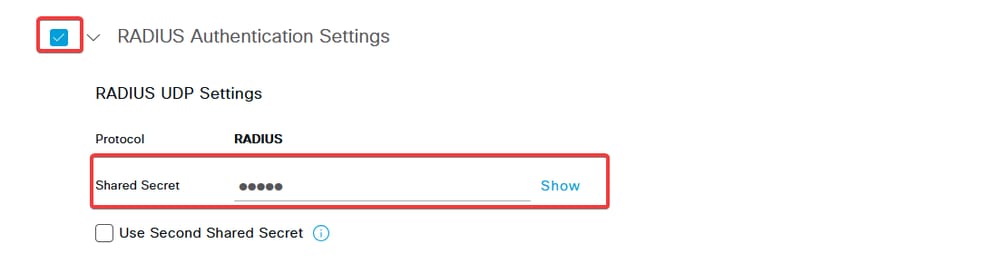

c. ネットワークデバイスのNameフィールドとIP Addressフィールドを入力してから、RADIUS Authentication Settingsボックスにチェックマークを入れて、Shared Secret.を追加します。この値は、FMCでRADIUSサーバオブジェクトが作成されたときに使用された値と同じでなければなりません。をクリックします。Save

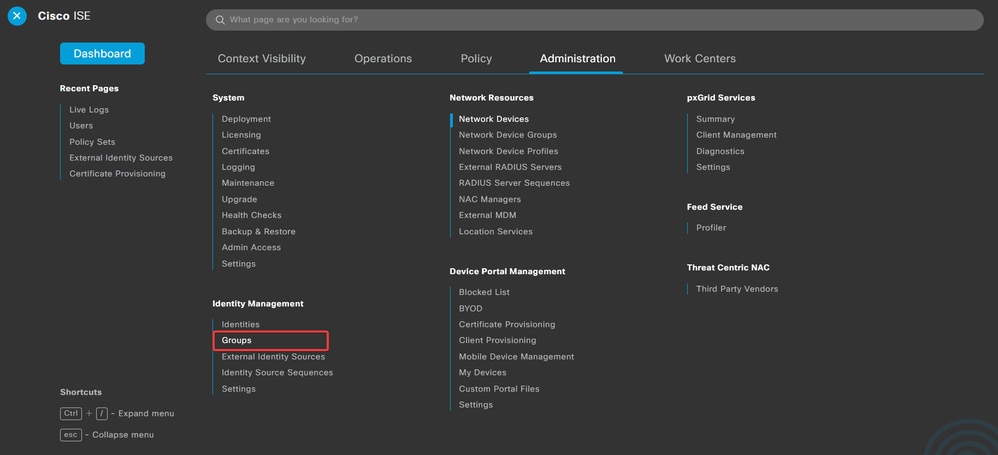

d. Administration > Identity Management > Groupsに移動します。

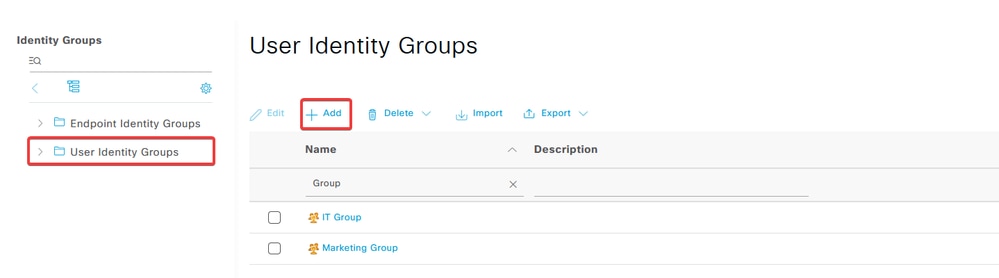

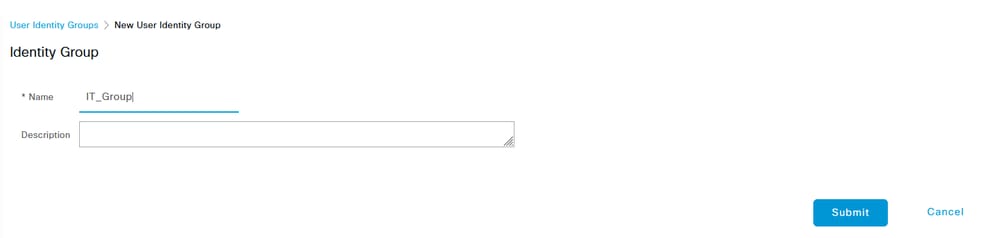

e. User Identity Groupsをクリックし、次にAddをクリックします。

グループ名を入力し、Submitをクリックします。

注:この手順を繰り返して、必要な数のグループを作成します。

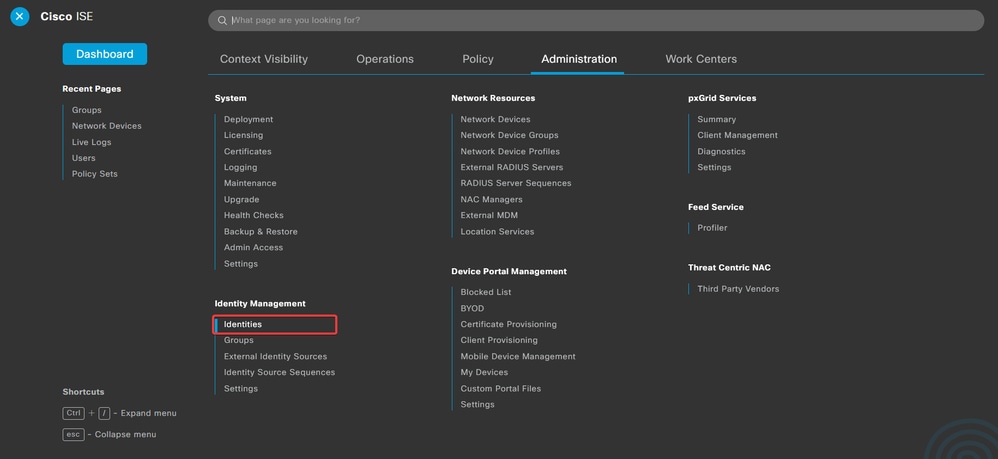

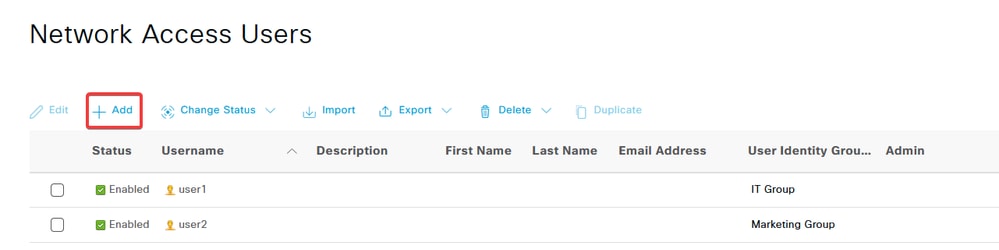

d. Administration > Identity Management > Identitiesに移動します。

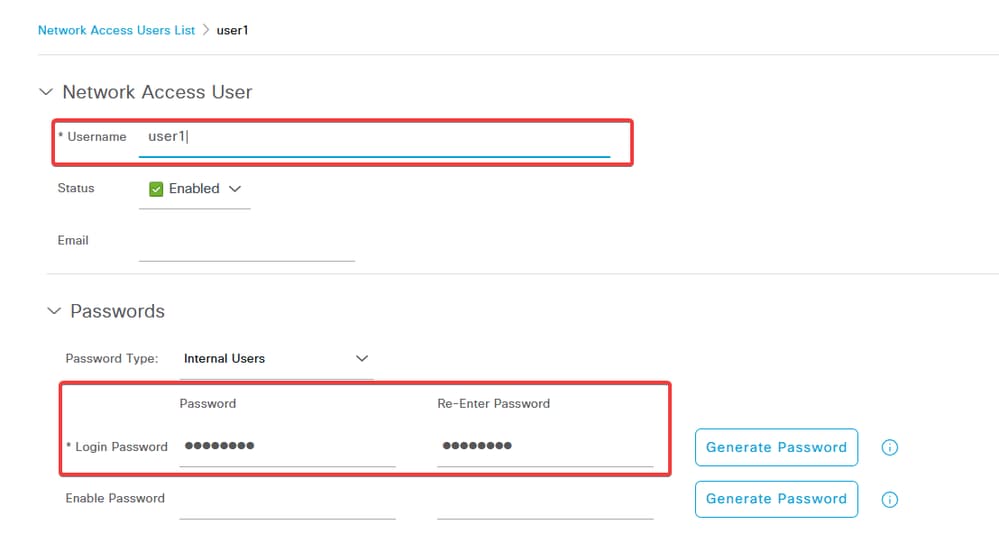

e. Addをクリックして、サーバローカルデータベースに新しいユーザを作成します。

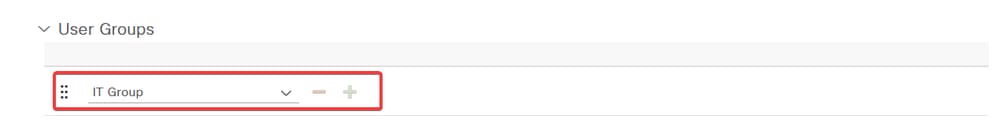

UsernameコマンドとLogin Passwordコマンドを入力します。次に、このページの最後に移動し、User Groupを選択します。

をクリックします。Save

注:内部ユーザを作成するには、ユーザ名とパスワードを設定する必要があります。証明書を使用して実行されるRAVPN認証には必要ありませんが、これらのユーザはパスワードを必要とする他の内部サービスに使用できます。したがって、必ず強力なパスワードを使用してください。

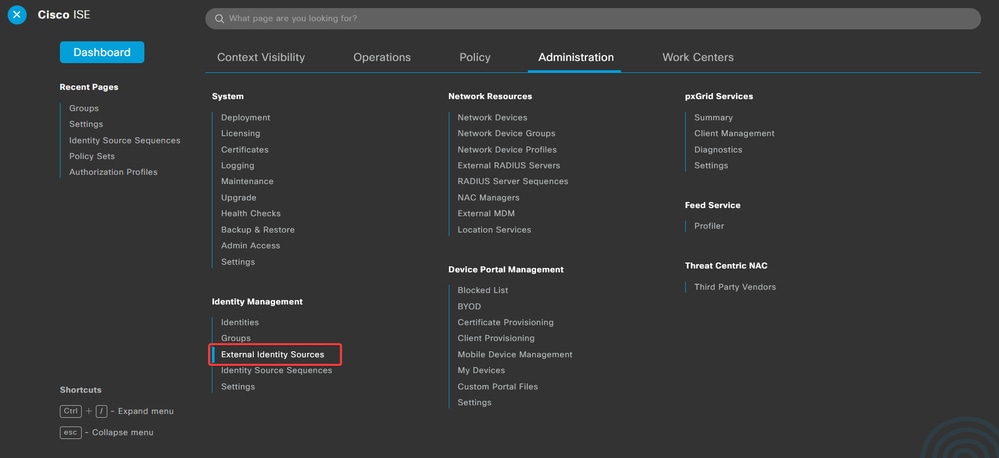

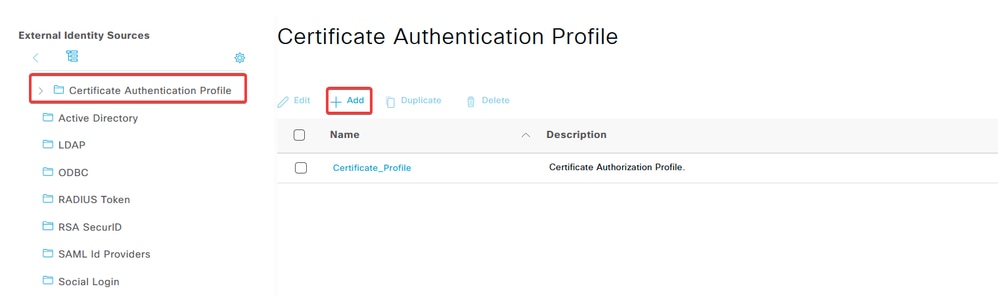

f. Administration > Identity Management > External Identify Sourcesに移動します。

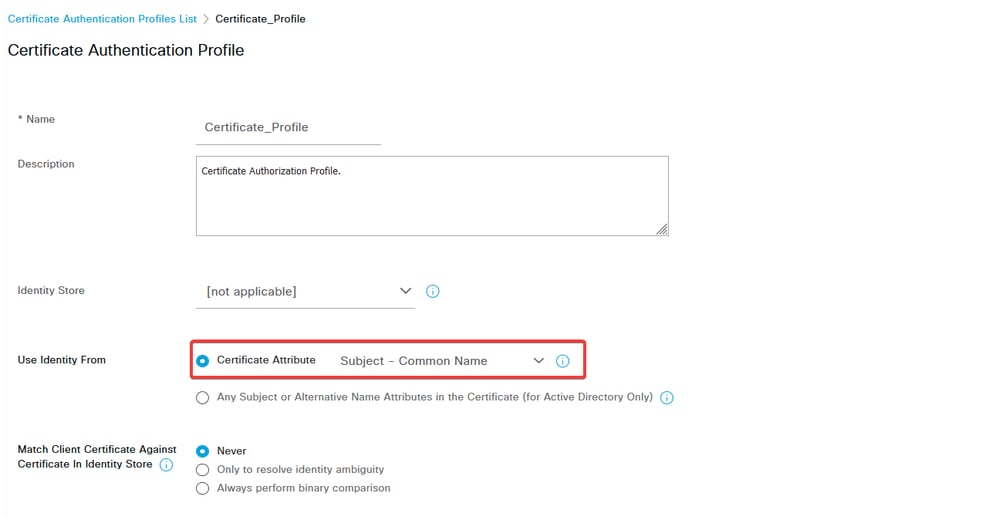

g. AddをクリックしてCertificate Authentication Profileを作成します。

証明書認証プロファイルは、クライアント証明書の検証方法を指定します。これには、証明書のどのフィールドをチェックできるかが含まれます(サブジェクト代替名、共通名など)。

ステップ3.2:認証ポリシーの設定

認証ポリシーは、要求がファイアウォールと特定の接続プロファイルから発信されることを認証するために使用されます。

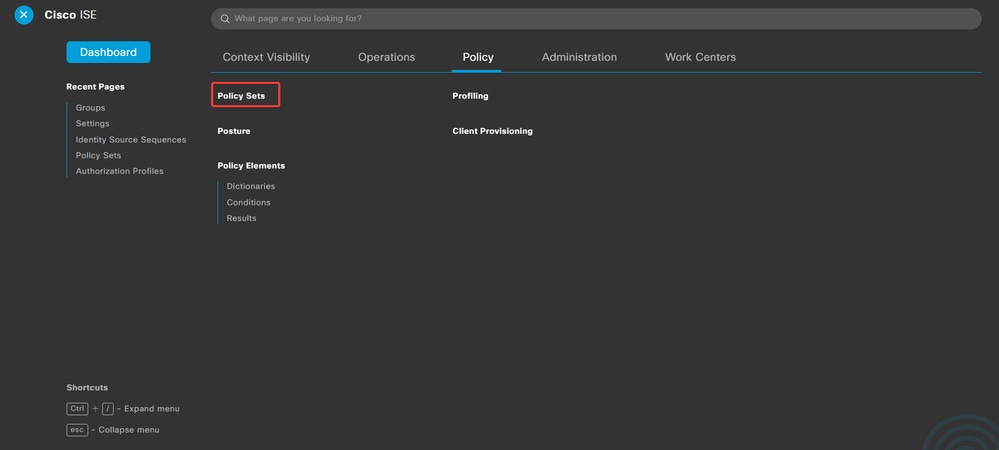

a. Policy > Policy Setsに移動します。

画面右側の矢印をクリックして、デフォルトの認可ポリシーを選択します。

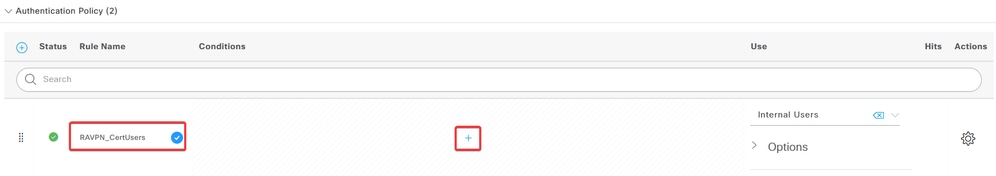

b. Authentication Policyの横にあるドロップダウンメニューの矢印をクリックして展開します。次に、add (+)アイコンをクリックして新しいルールを追加します。

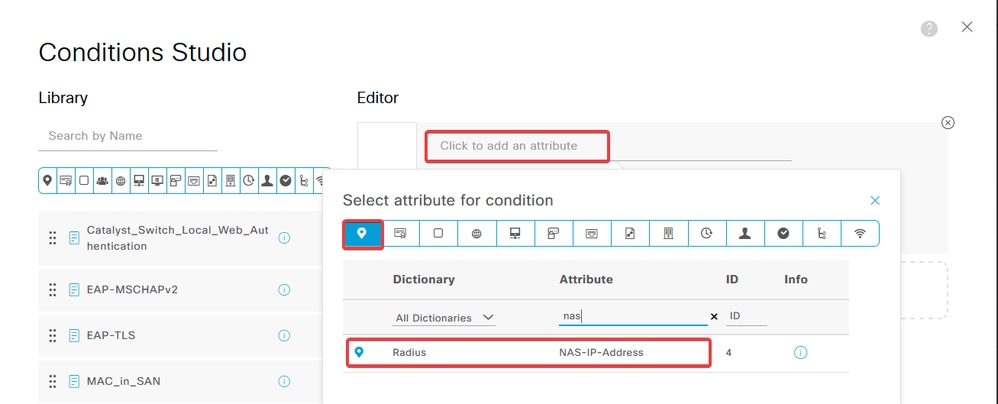

ルールの名前を入力し、add (+)アイコンを条件列で選択します。

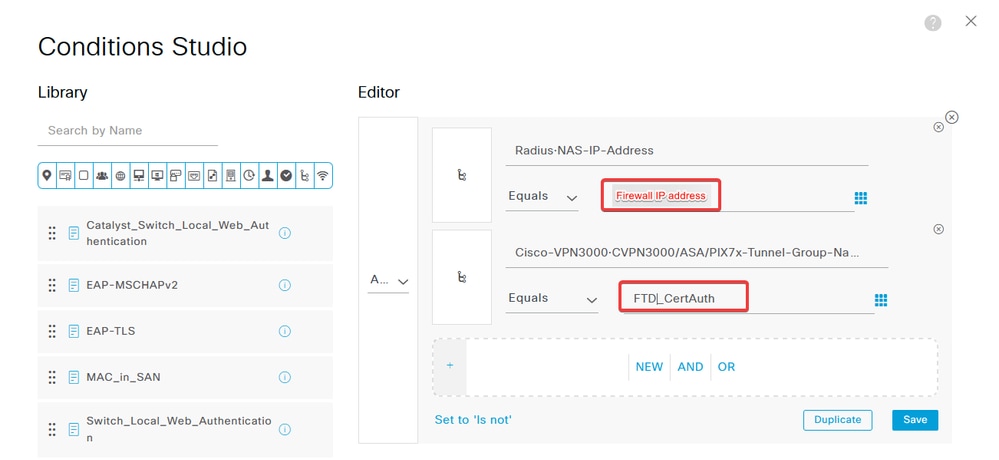

c. Attribute Editorテキストボックスをクリックし、NAS-IP-Addressアイコンをクリックします。ファイアウォールのIPアドレスを入力します。

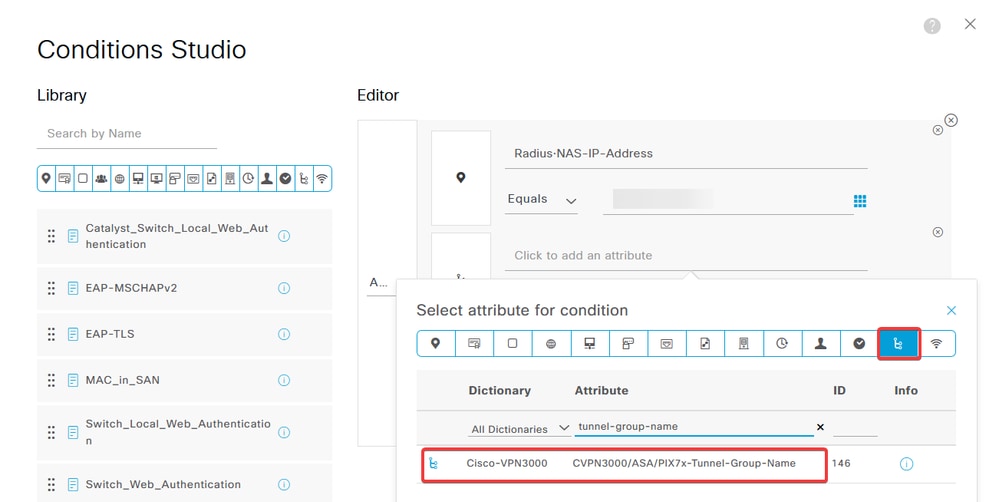

d. Newをクリックし、他の属性Tunnel-Group-nameを追加します。FMCで設定されたConnection Profileの名前を入力します。

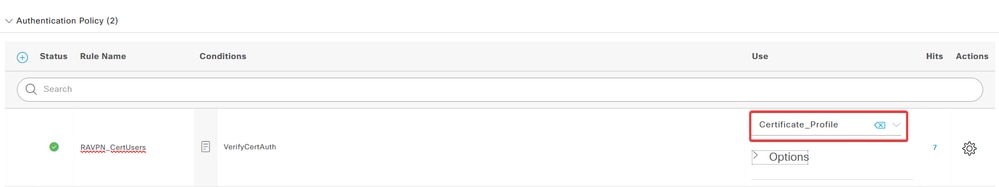

e. Use列で、作成したCertificate Authentication Profileを選択します。これにより、ユーザの識別に使用されるプロファイルで定義された情報が指定されます。

をクリックします。Save

ステップ3.3:許可ポリシーの設定

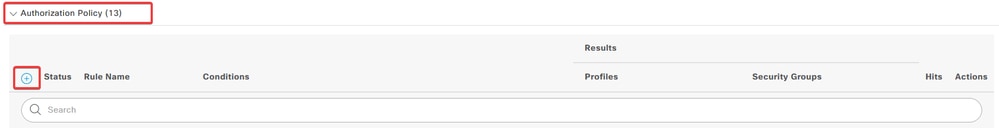

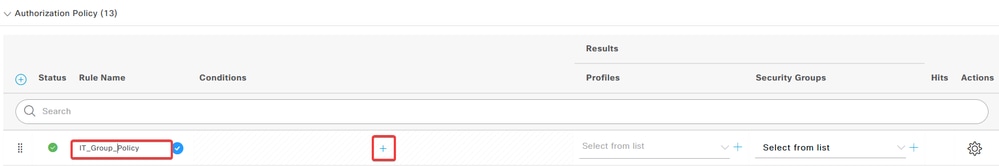

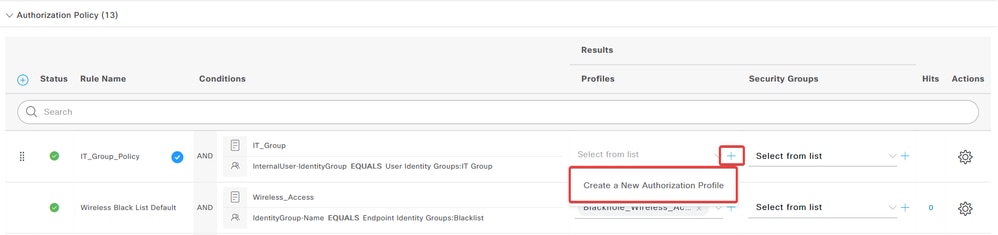

a. Authorization Policyの横にあるドロップダウンメニューの矢印をクリックして展開します。次に、「add (+)」アイコンをクリックして新しいルールを追加します。

ルールの名前を入力し、Conditions列の下のadd (+)アイコンを選択します。

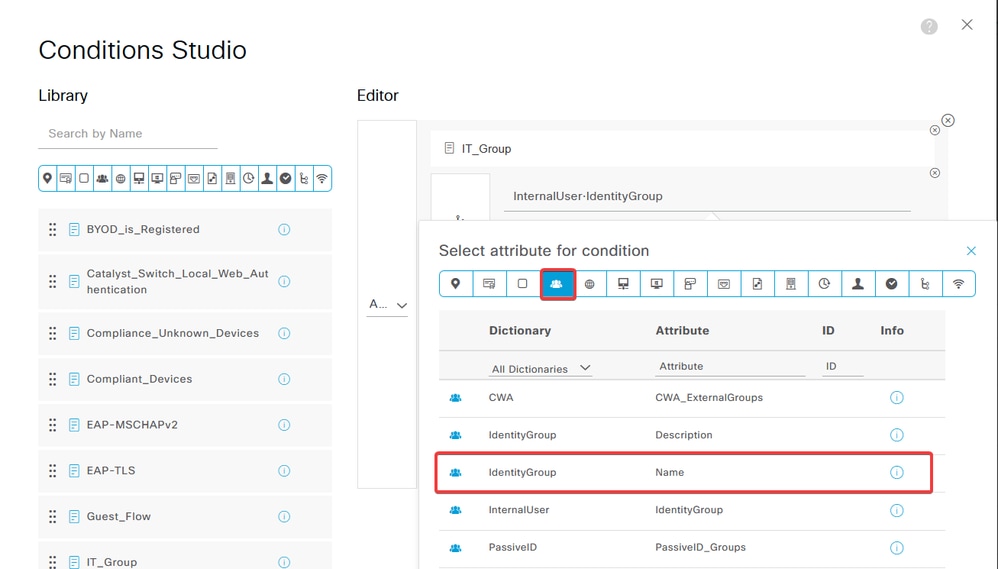

b. Attribute Editorテキストボックスをクリックし、Identity groupアイコンをクリックします。Identity group - Name属性を選択します。

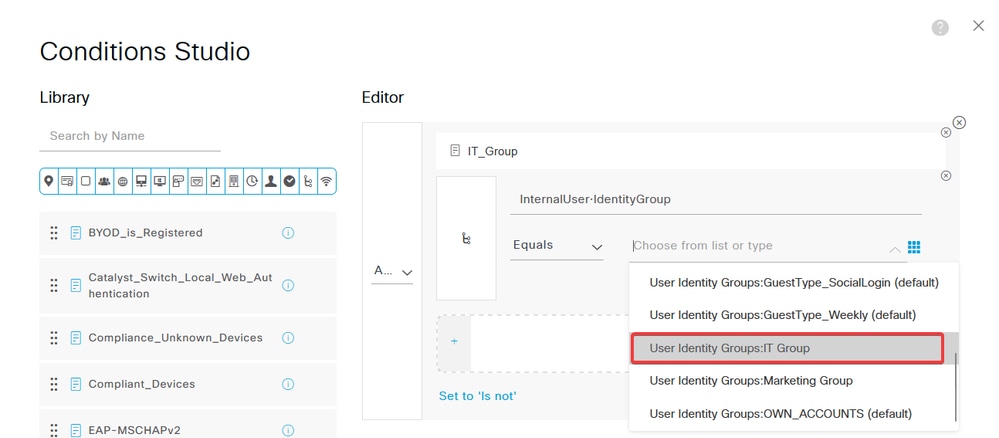

演算子としてEqualsを選択し、ドロップダウンメニューの矢印をクリックして使用可能なオプションを表示し、User Identity Groups:

を選択します。

c. Profilesカラムでadd (+)アイコンをクリックし、Create a New Authorization Profileを選択します。

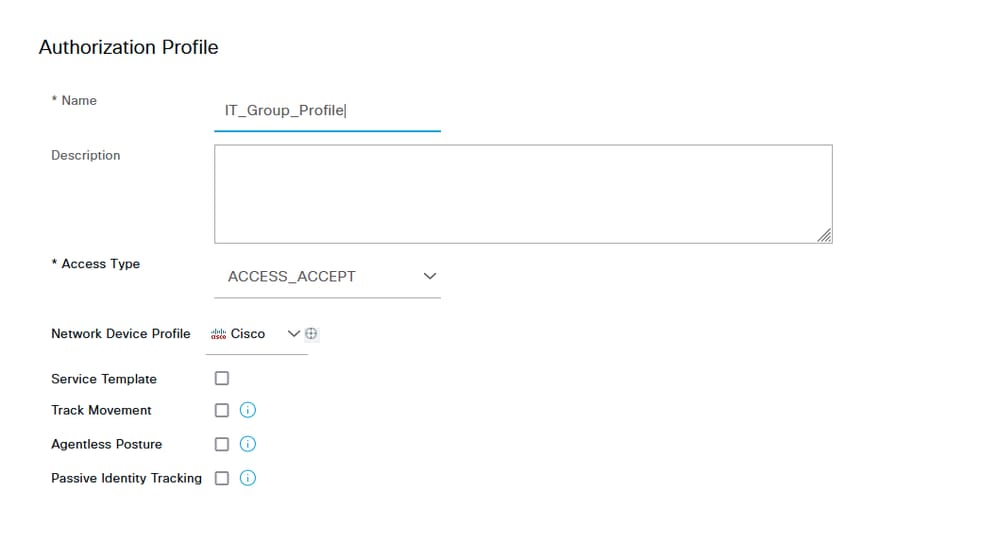

profile を入力しNameます。

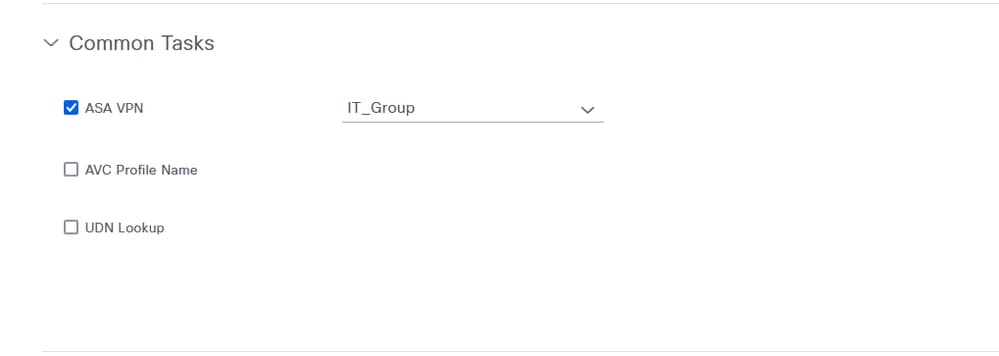

Common Tasksに移動し、ASA VPNをチェックします。次に、group policy nameを入力します。これは、FMCで作成したコマンドと同じである必要があります。

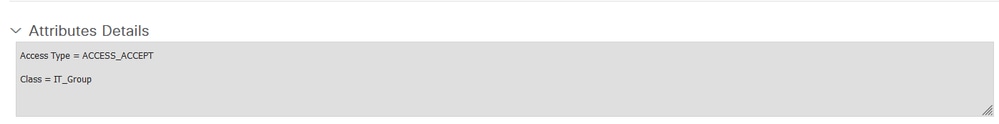

次に来る属性は、各グループに割り当てられました。

[Save] をクリックします。

注:作成した各グループに対して、「ステップ3.3:許可ポリシーの設定」を繰り返します。

確認

1. コマンドshow vpn-sessiondb anyconnectを実行し、ユーザが正しいグループポリシーを使用しているかどうかを確認します。

firepower# show vpn-sessiondb anyconnect

Session Type : AnyConnect

Username : user1 Index : 64

Assigned IP : 192.168.55.2 Public IP :

Protocol : AnyConnect-Parent

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none

Hashing : AnyConnect-Parent: (1)none

Bytes Tx : 15084 Bytes Rx : 99611

Group Policy : IT_Group Tunnel Group : FTD_CertAuth

Login Time : 22:21:43 UTC Tue Oct 22 2024

Duration : 3h:03m:50s

Inactivity : 0h:41m:44s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 96130a0f0004000067182577

Security Grp : none Tunnel Zone : 0

Username : User2 Index : 70

Assigned IP : 192.168.55.3 Public IP :

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15112 Bytes Rx : 19738

Group Policy : Marketing_Group Tunnel Group : FTD_CertAuth

Login Time : 01:23:08 UTC Wed Oct 23 2024

Duration : 0h:02m:25s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 96130a0f0004600067184ffc

Security Grp : none Tunnel Zone : 0

firepower#

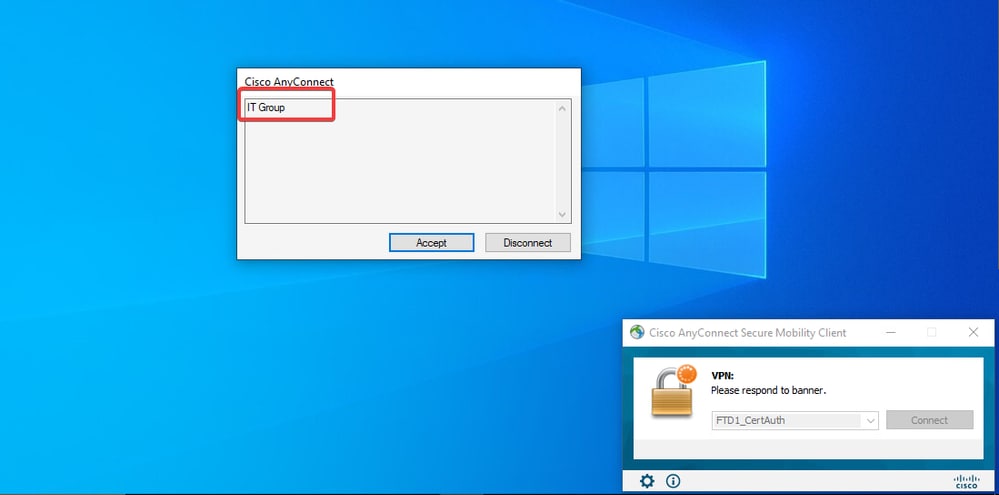

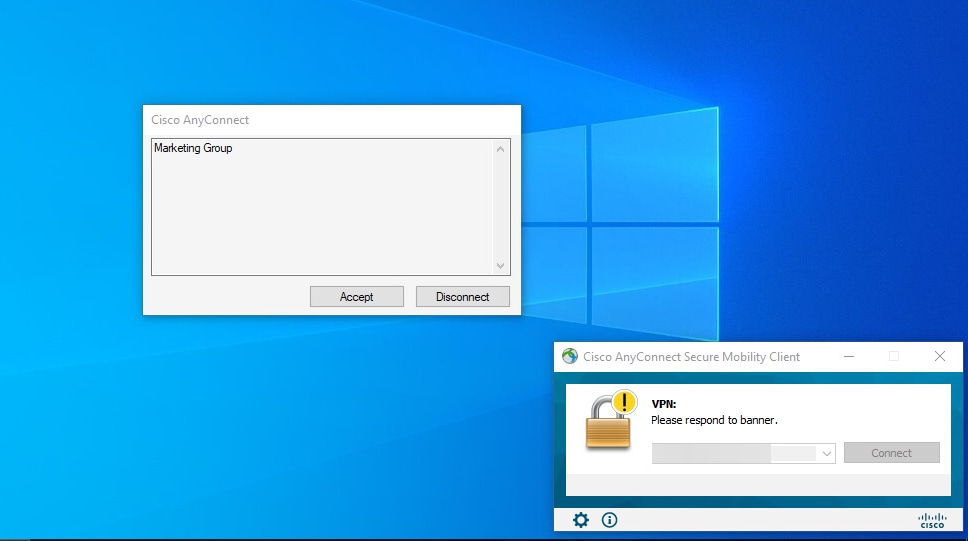

- グループポリシーでは、ユーザが正常に接続したときに表示されるバナーメッセージを設定できます。各バナーを使用して、認可を受けているグループを識別できます。

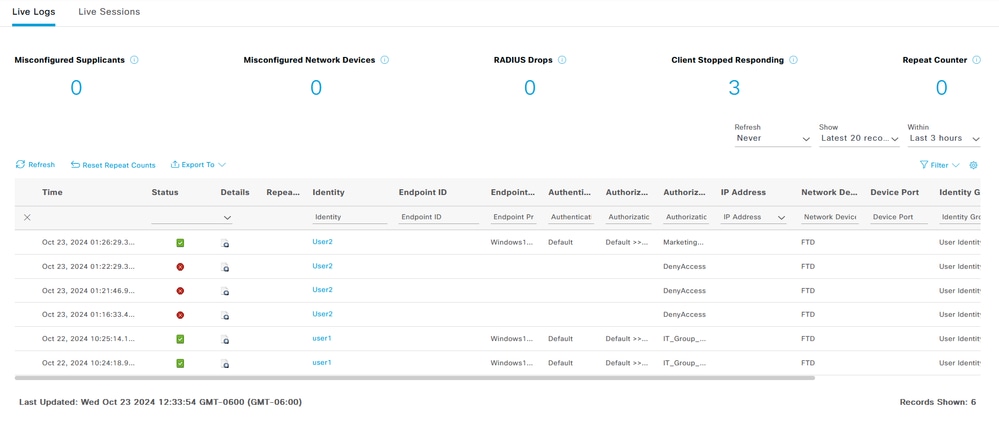

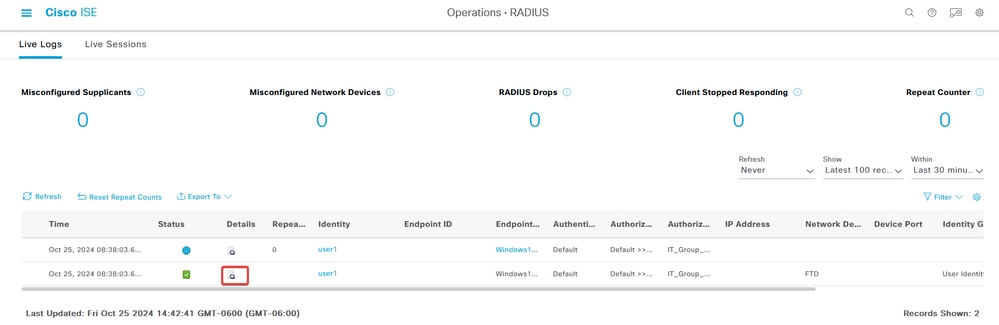

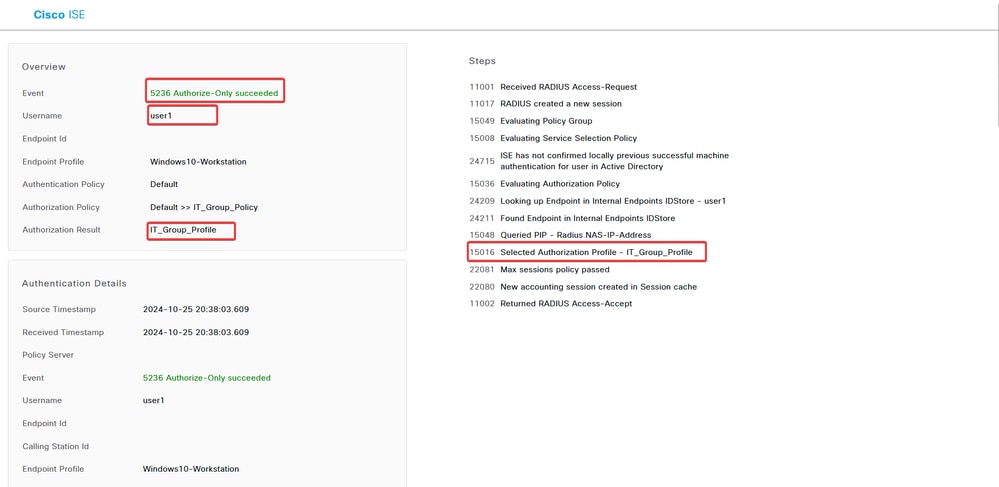

- ライブログで、接続が適切な許可ポリシーを使用しているかどうかを確認します。をクリック

Detailsして、認証レポートを表示します。

トラブルシュート

ここでは、設定のトラブルシューティングに使用できる情報を示します。

1. 証明書認証のCSFの診断CLIからデバッグを実行できます。

debug crypto ca 14

debug webvpn anyconnect 255

debug crypto ike-common 255

2. AAAデバッグを使用して、ローカル属性またはリモート属性(あるいはその両方)の割り当てを確認します。

debug aaa common 255

debug aaa shim 255

debug aaa authentication

debug aaa authorization

debug radius all

ISEで次を実行します。

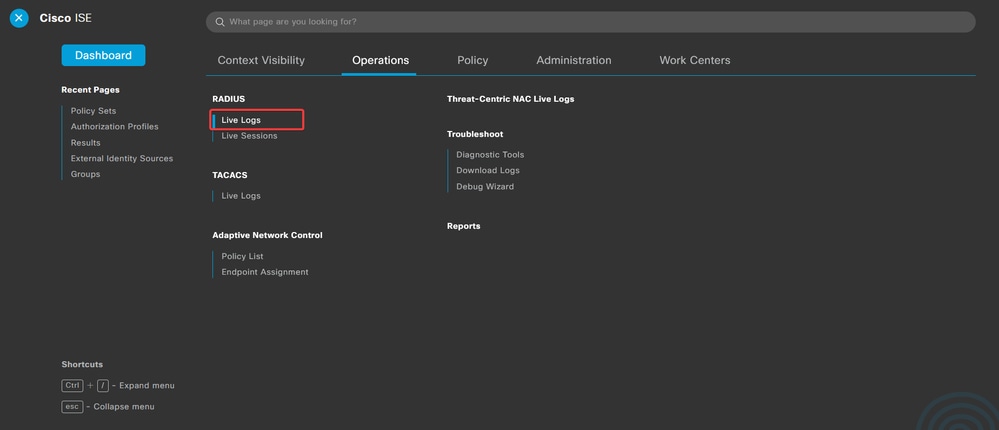

1. Operations > RADIUS > Live Logsに移動します。