概要

このドキュメントでは、管理者ユーザがTACACS+プロトコルで認証できるように、Cisco Security Manager(CSM)とIdentity Services Engine(ISE)を統合する手順について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco Security Manager(CSM)

- Identity Services Engine(ISE)。

- TACACSプロトコル。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- CSMサーババージョン4.22

- ISE バージョン 3.0

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

デフォルトでは、Cisco Security Manager(CSM)はCiscoworksという認証モードを使用してユーザをローカルで認証および許可し、中央集中型の認証方式を使用するために、TACACSプロトコルを使用してCisco Identity Service Engineを使用できます。

設定

ネットワーク図

認証手順

ステップ1:管理ユーザのクレデンシャルを使用してCSMアプリケーションにログインします。

ステップ2:認証プロセスがトリガーされ、ISEがローカルまたはActive Directoryを介してクレデンシャルを検証します。

ステップ3:認証が成功すると、ISEはCSMへのアクセスを許可する許可パケットを送信します。

ステップ4:CSMはユーザ名とローカルユーザロールの割り当てをマッピングします。

ステップ5:ISEは成功した認証のライブログを表示します。

ISE の設定

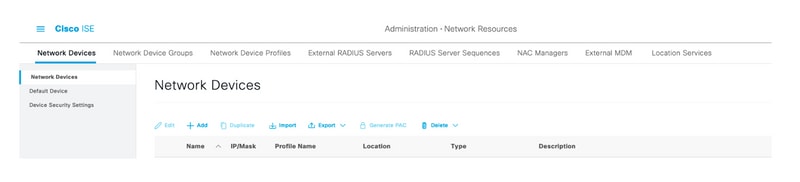

ステップ1:3回線アイコンを選択します 左上に表示され、[Administration] > [Network Resources] > [Network Devices]に移動します。

左上に表示され、[Administration] > [Network Resources] > [Network Devices]に移動します。

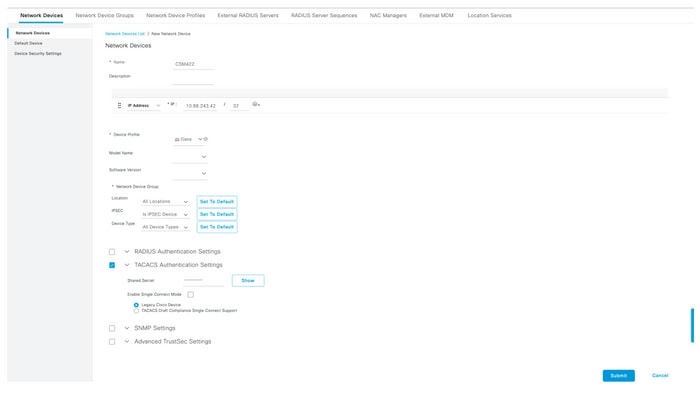

ステップ2:+Addボタンを選択して、Network Access Device NameとIP Addressに適切な値を入力し、次にTACACS Authentication Settingsチェックボックスを確認し、共有秘密を定義します。「送信」ボタンを選択します。

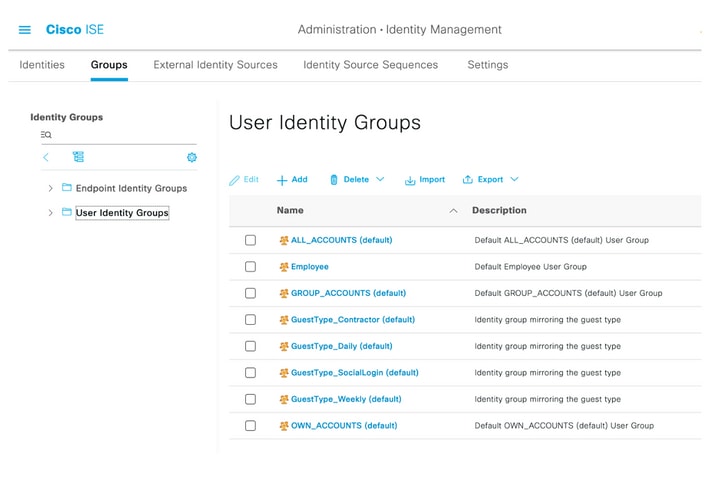

ステップ3:3つの回線アイコンを選択します 左上隅に表示され、[Administration] > [Identity Management] > [Groups]に移動します。

左上隅に表示され、[Administration] > [Identity Management] > [Groups]に移動します。

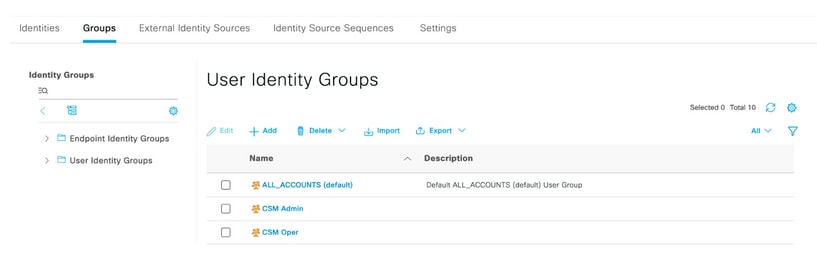

ステップ4:[User Identity Groups]フォルダに移動し、[+Add]ボタンを選択します。名前を定義し、「送信」ボタンを選択します。

注:この例では、CSM AdminおよびCSM Oper Identityグループを作成します。CSMの管理ユーザのタイプごとに、ステップ4を繰り返すことができます

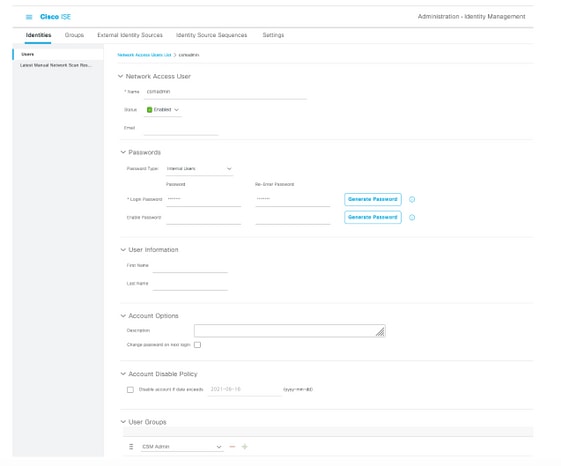

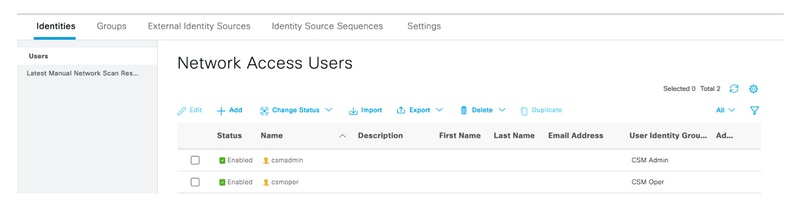

ステップ5:3回線アイコンを選択します [Administration] > [Identity Management] > [Identities]に移動します。[+Add]ボタンを選択し、ユーザ名とパスワードを定義してから、ユーザが属するグループを選択します。この例では、csmadminユーザとcsmoperユーザを作成し、それぞれCSM AdminおよびCSM Operグループに割り当てます。

[Administration] > [Identity Management] > [Identities]に移動します。[+Add]ボタンを選択し、ユーザ名とパスワードを定義してから、ユーザが属するグループを選択します。この例では、csmadminユーザとcsmoperユーザを作成し、それぞれCSM AdminおよびCSM Operグループに割り当てます。

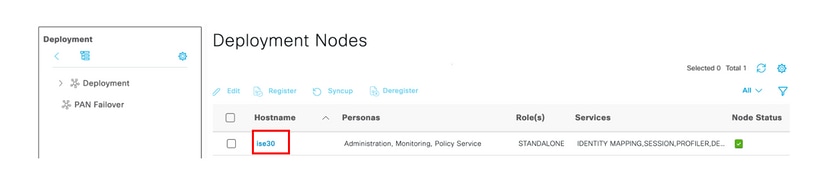

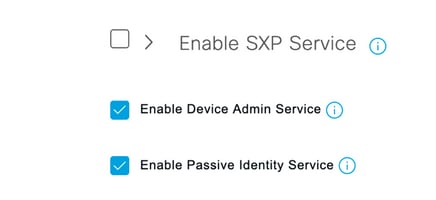

ステップ6:選択 [Administration] > [System] > [Deployment]に移動します。ホスト名ノードを選択し、デバイス管理サービスを有効にします

[Administration] > [System] > [Deployment]に移動します。ホスト名ノードを選択し、デバイス管理サービスを有効にします

注:分散導入の場合は、TACACS要求を処理するPSNノードを選択します

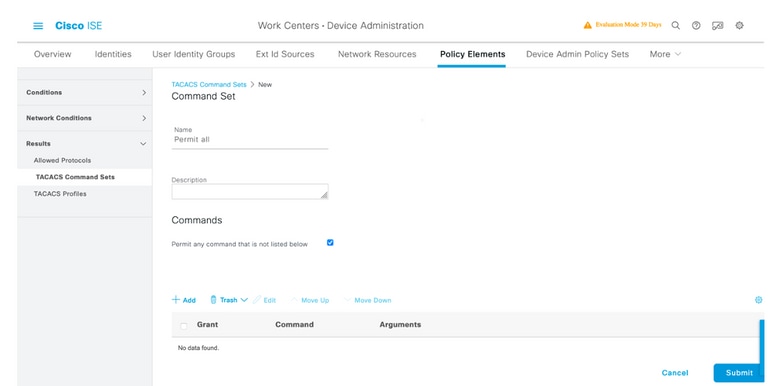

ステップ7:3つの回線アイコンを選択し、[Administration] > [Device Administration] > [Policy Elements]に移動します。[Results] > [TACACS Command Sets]に移動します。[+ Add]ボタンを選択して、コマンドセットの名前を定義し、[Permit any command that is not listed below]チェックボックスをオンにします。Submit を選択します。

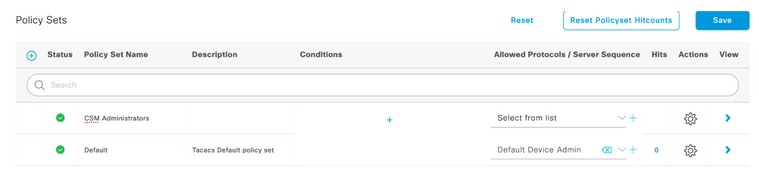

ステップ8:左上の3つの回線アイコンを選択し、[Administration] > [Device Administration] > [Device Admin Policy Sets]に移動します。選択  [Policy Sets title]の下にある名前を定義し、中央の[+]ボタンを選択して新しい条件を追加します。

[Policy Sets title]の下にある名前を定義し、中央の[+]ボタンを選択して新しい条件を追加します。

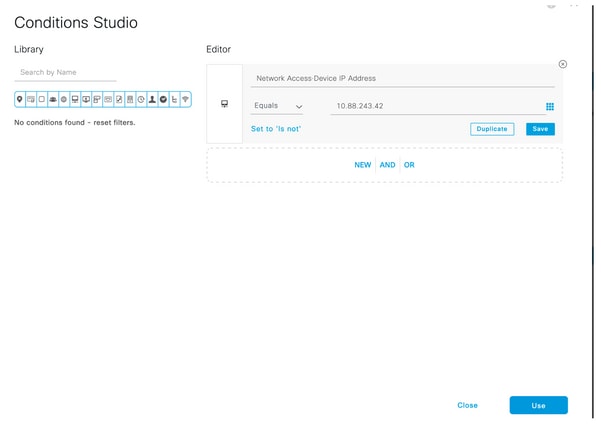

ステップ9:[Condition]ウィンドウで、[add a attribute]を選択し、[Network Device Icon]、[Network access device IP address]の順に選択します。 [Attribute Value]を選択し、CSM IPアドレスを追加します。[Use once done]を選択します。

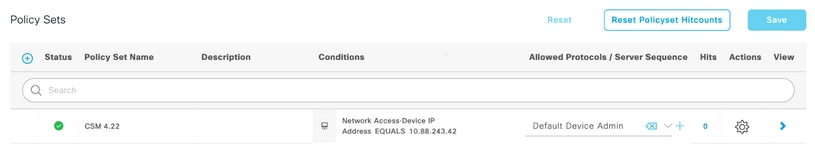

ステップ10:[allow protocols]セクションで、[Device Default Admin]を選択します。[保存(Save)] を選択します。

ステップ11:右矢印を選択します  アイコンをクリックします。

アイコンをクリックします。

ステップ12:選択  [Authentication Policy title]の下にある名前を定義し、中央の[+]を選択して新しい条件を追加します。[条件]ウィンドウで、[属性の追加]を選択し、[ネットワークデバイスアイコン]を選択し、次に[ネットワークアクセスデバイスのIPアドレス]を選択します。 [Attribute Value]を選択し、CSM IPアドレスを追加します。完了したら[使用]を選択します

[Authentication Policy title]の下にある名前を定義し、中央の[+]を選択して新しい条件を追加します。[条件]ウィンドウで、[属性の追加]を選択し、[ネットワークデバイスアイコン]を選択し、次に[ネットワークアクセスデバイスのIPアドレス]を選択します。 [Attribute Value]を選択し、CSM IPアドレスを追加します。完了したら[使用]を選択します

ステップ13:IDストアとして[内部ユーザー]を選択し、[保存]を選択します

注:ISEがActive Directoryに参加している場合、IDストアをADストアに変更できます。

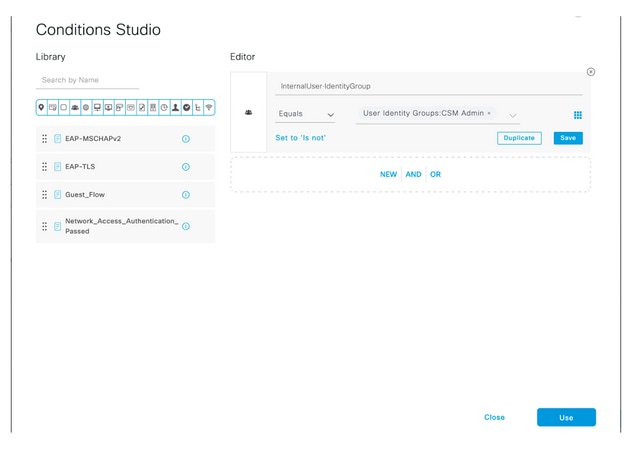

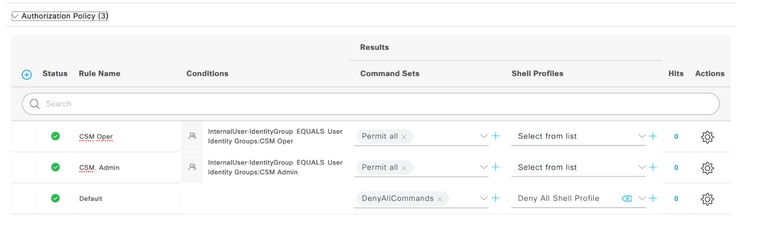

ステップ14:選択  認可ポリシーのタイトルの下にある名前を定義し、中央の+ボタンを選択して新しい条件を追加します。[Condition]ウィンドウで、[add an attribute]を選択し、[Identity Group]アイコンを選択し、続いて[Internal User:Identity Group。[CSM Admin Group]を選択し、[Use]を選択します。

認可ポリシーのタイトルの下にある名前を定義し、中央の+ボタンを選択して新しい条件を追加します。[Condition]ウィンドウで、[add an attribute]を選択し、[Identity Group]アイコンを選択し、続いて[Internal User:Identity Group。[CSM Admin Group]を選択し、[Use]を選択します。

ステップ15:[Command Set]で、[Step 7で作成したすべてのコマンドセットを許可]を選択し、[Save]を選択します

CSM Operグループに対してステップ14と15を繰り返します

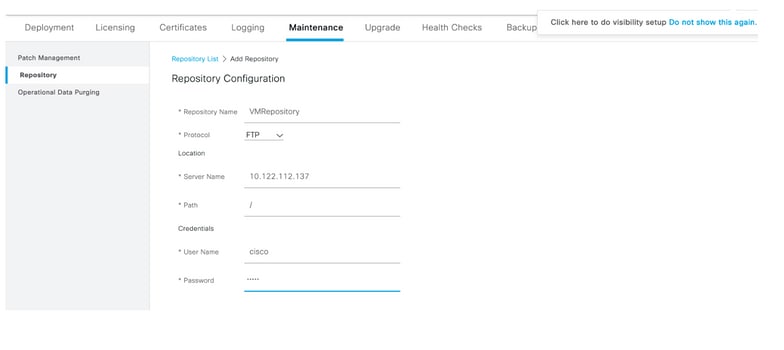

ステップ 16(オプション): 左上にある3つの回線アイコンを選択し、[Administration] > [System] > [Maintenance] > [Repository]を選択して、[+Add]を選択し、トラブルシューティングのためにTCPダンプファイルを保存するリポジトリを追加します。

ステップ 17(オプション): リポジトリ名、プロトコル、サーバ名、パス、およびクレデンシャルを定義します。完了したら[送信]を選択します。

CSMの設定

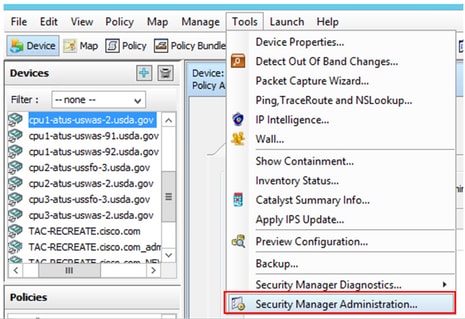

ステップ1:ローカル管理者アカウントでCisco Security Managerクライアントアプリケーションにログインします。メニューから[Tools] > [Security Manager Administration]に移動します

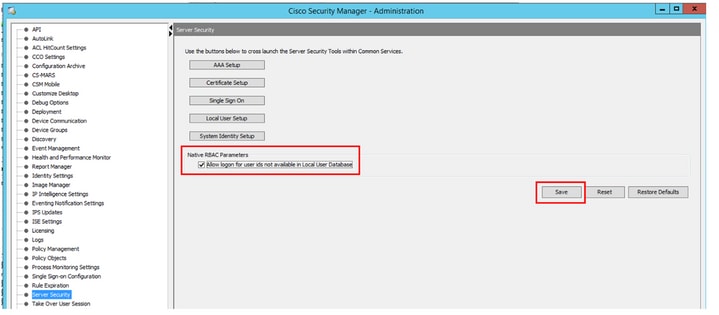

ステップ2:[Native RBAC Parameters]の下のボックスをオンにします。[保存して閉じる]を選択します

ステップ3:メニューから[File] > [Submit]を選択します。[File] > [Submit]を選択します。

注:設定変更の場合は、すべての変更を保存する必要があります。これらの変更を送信して展開する必要があります。

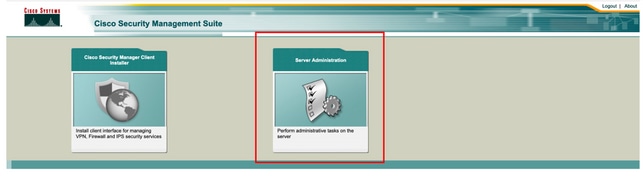

ステップ4:CSM Management UIに移動し、https://<enter_CSM_IP_Addressと入力してServer Administrationを選択します。

注:手順4 ~ 7は、ISEで定義されていないすべての管理者のデフォルトロールを定義する手順を示しています。次の手順はオプションです。

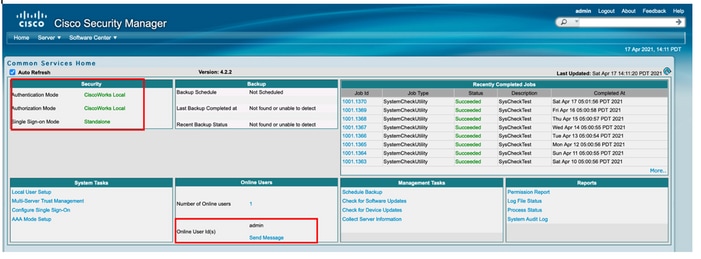

ステップ5:認証モードがCiscoWorks Localに設定されていることを確認し、Online userIDはCSMで作成されたローカル管理者アカウントです。

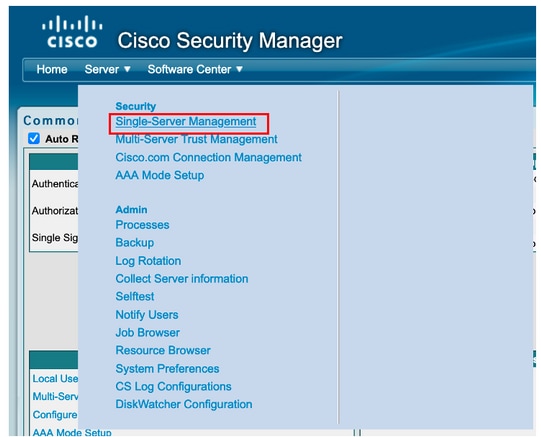

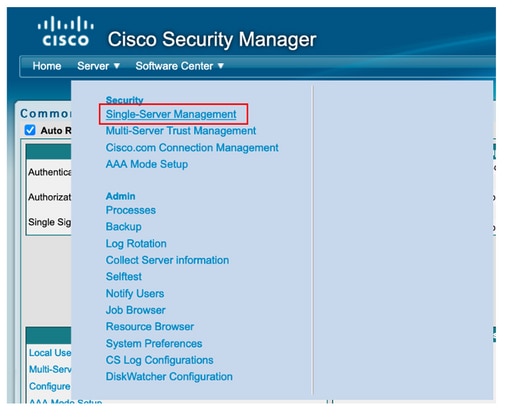

ステップ6:[Server]に移動し、[Single-Server Management]を選択します

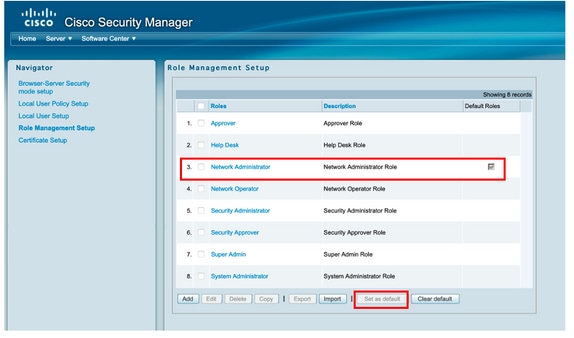

ステップ7:[Role Management Setup]を選択し、認証時にすべての管理者ユーザが受け取るデフォルトの権限を選択します。この例では、Network Administratorが使用されています。選択したら、既定として設定を選択します。

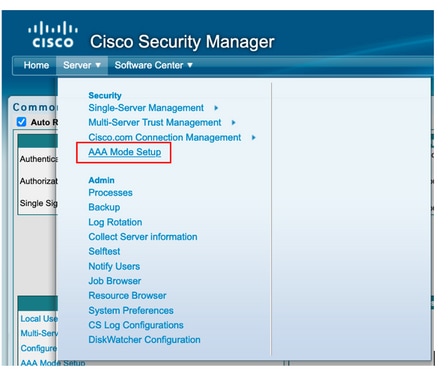

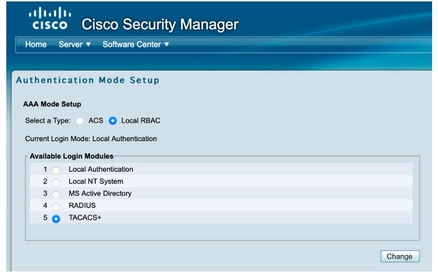

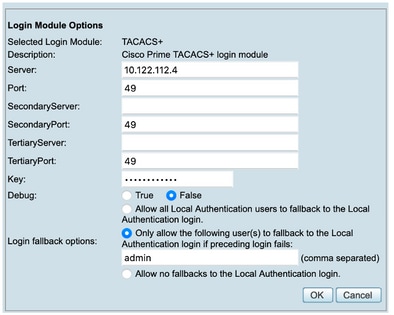

ステップ8:[Sever] > [AAA Mode Setup Role]の順に選択し、[TACACS+]オプションを選択し、最後に[change]を選択してISE情報を追加します。

ステップ9:ISE Ipアドレスとキーを定義します。オプションで、すべてのローカル認証ユーザを許可するか、ログインに失敗した場合は1人のユーザのみを許可するかを選択できます。この例では、フォールバック方式としてOnly adminユーザが許可されています。[OK]を選択して、変更を保存します。

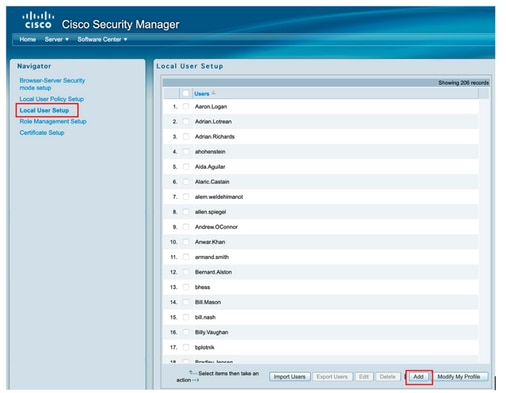

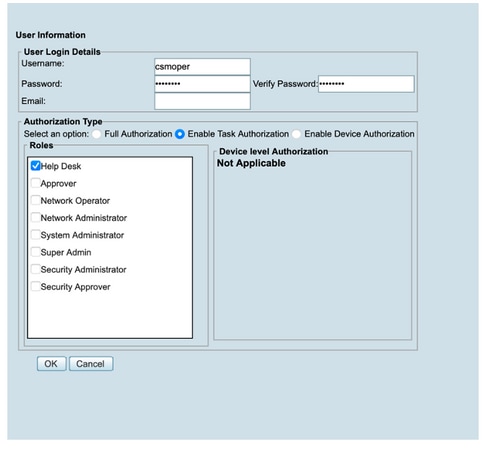

ステップ10:[Server] > [Single Server Management]を選択し、[Local User Setup]を選択して[add]を選択します。

ステップ11:ステップ5でISEの設定セクションの下に作成した同じユーザ名とパスワードを定義します。この例ではcsmoperとHelp Deskのタスク許可ロールを使用します。[OK]を選択して、管理者ユーザを保存します。

確認

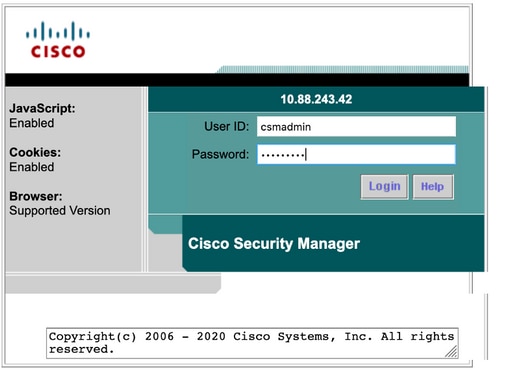

Cisco Security ManagerクライアントUI

ステップ1:新しいウィンドウブラウザを開き、https://<enter_CSM_IP_Addressと入力し、csmadminのユーザ名とパスワードを使用し、ISE設定セクションのステップ5で作成します。

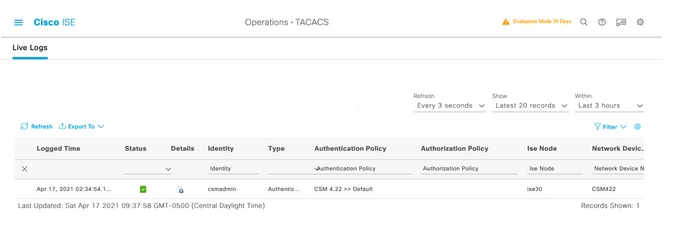

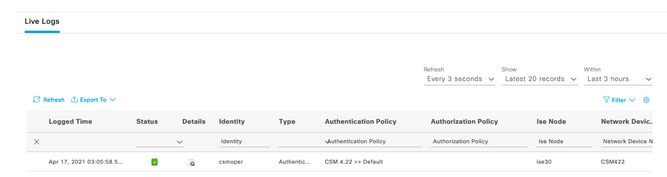

試行の成功したログインは、ISE TACACSライブログで確認できます

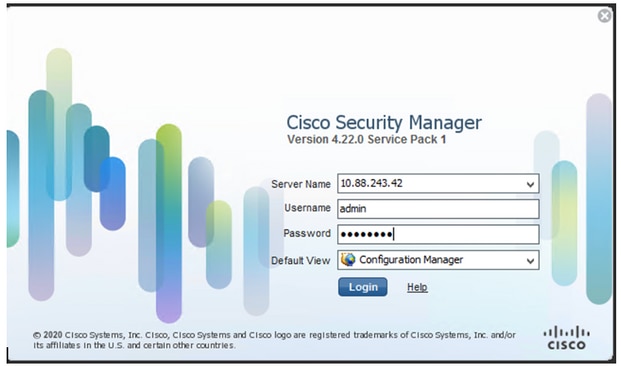

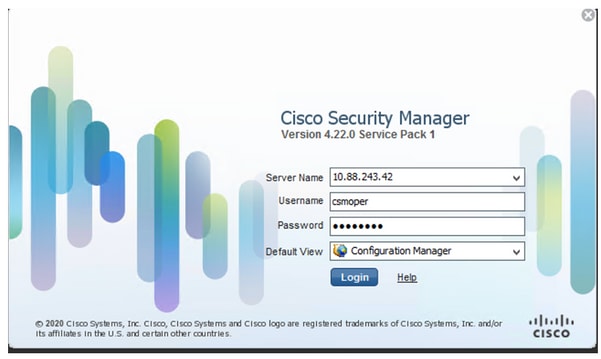

Cisco Security Managerクライアントアプリケーション

ステップ1:helpdesk adminアカウントを使用して、Cisco Security Managerクライアントアプリケーションにログインします。

試行の成功したログインは、ISE TACACSライブログで確認できます

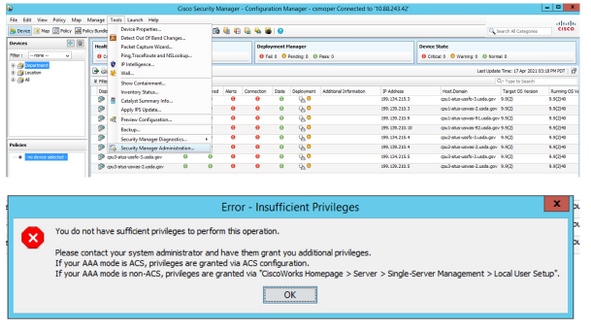

ステップ2:CSMクライアントアプリケーションメニューから[Tools] > [Security Manager Administration]を選択すると、特権がないことを示すエラーメッセージが表示されます。

ステップ3:ステップ1から3をcsmadminアカウントで繰り返し、このユーザーに適切な権限が与えられていることを確認します。

トラブルシュート

このセクションでは、設定のトラブルシューティングに役立つ情報を説明します。

ISEのTCPダンプツールによる通信検証

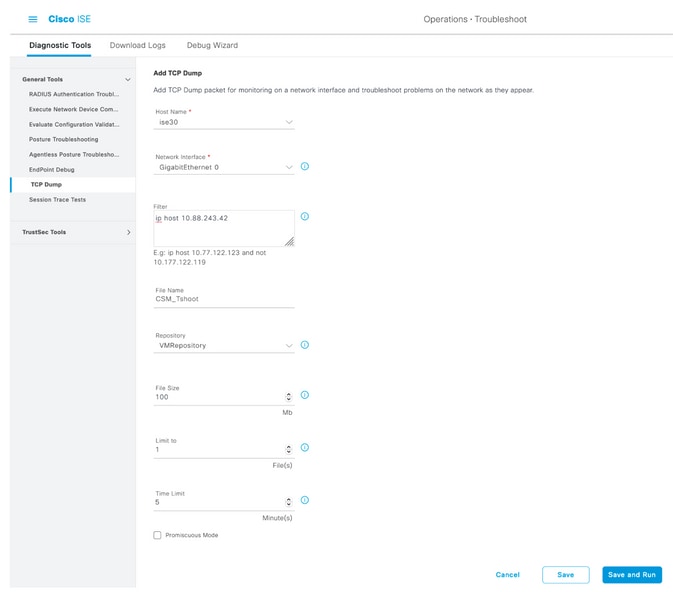

ステップ1:ISEにログインし、左上にある3つの回線アイコンに移動し、[Operations] > [Troubleshoot] > [Diagnostic Tools]を選択します。

ステップ2:[一般ツール]で[TCPダンプ]を選択し、[Add+]を選択します。[Hostname]、[Network Interface File Name]、[Repository]を選択し、オプションでCSM IPアドレス通信フローのみを収集するフィルタを選択します。[保存して実行]を選択します

ステップ3:CSMクライアントアプリケーションまたはクライアントUIにログインし、管理者クレデンシャルを入力します。

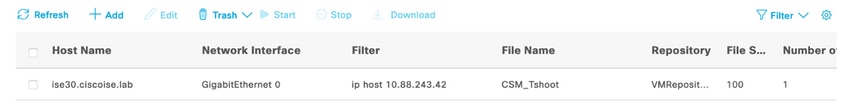

ステップ4:ISEで[Stop]ボタンを選択し、pcapファイルが定義されたリポジトリに送信されたことを確認します。

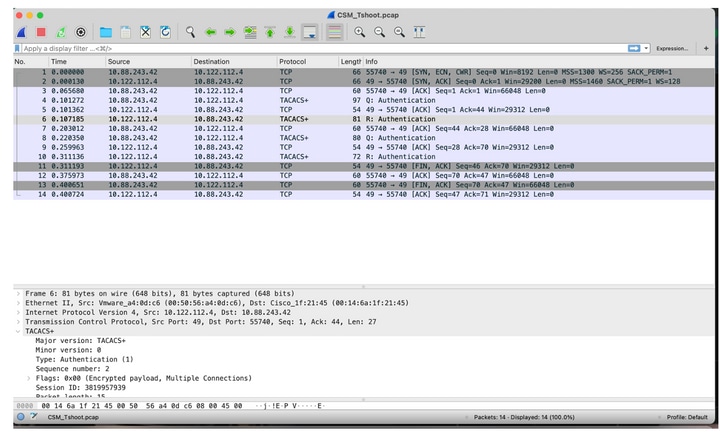

ステップ5:pcapファイルを開き、CSMとISE間の正常な通信を検証します。

pcapファイルにエントリが表示されない場合は、次の点を検証します。

- ISEノードでデバイス管理サービスが有効になっている

- CSM設定に正しいISE IPアドレスが追加されている

- ファイアウォールが中央にある場合は、ポート49(TACACS)が許可されていることを確認します。