はじめに

このドキュメントでは、Secure Malware Analytics Appliance(以前のThreat Grid)バージョン2.10で導入されたRemote Authentication Dial In User Service(RADIUS)認証機能について説明します。このモードでは、ユーザは、RADIUS over DTLS認証(draft-ietf-radext-dtls-04)をサポートする認証、認可、アカウンティング(AAA)サーバに保存されたクレデンシャルを使用して、管理ポータルやコンソールポータルにログインできます。 この例では、Cisco Identity Services Engine(ISE)が使用されています。

このドキュメントでは、機能を設定するために必要な手順を説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Secure Malware Analyticsアプライアンス(旧称:Threat Grid)

- Identity Services Engine(ISE)

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- セキュアマルウェア分析アプライアンス2.10

- Identity Services Engine 2.7

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

設定

このセクションでは、RADIUS認証機能のためにSecure Malware Analytics ApplianceおよびISEを設定する方法について詳しく説明します。

注:認証を設定するには、Secure Malware AnalyticsアプライアンスのクリーンインターフェイスとISEポリシーサービスノード(PSN)の間でポートUDP 2083での通信が許可されていることを確認してください。

コンフィギュレーション

ステップ 1:認証用のSecure Malware Analyticsアプライアンス証明書を準備します。

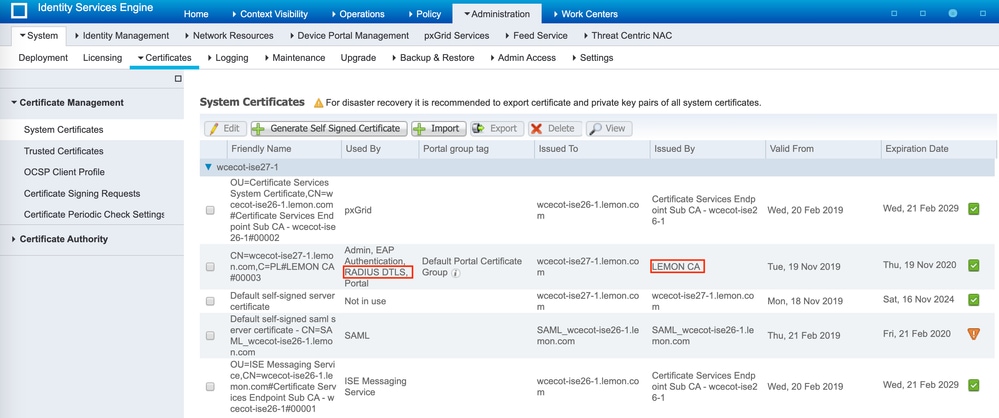

RADIUS over DTLSでは、相互証明書認証を使用します。つまり、ISEからの認証局(CA)証明書が必要です。最初に、どのCA署名付きRADIUS DTLS証明書を確認します。

ステップ 2:ISEからCA証明書をエクスポートします。

Administration > System > Certificates > Certificate Management > Trusted Certificatesの順に移動し、CAを見つけて、図に示すようにExportを選択し、後で使用するために証明書をディスクに保存します。

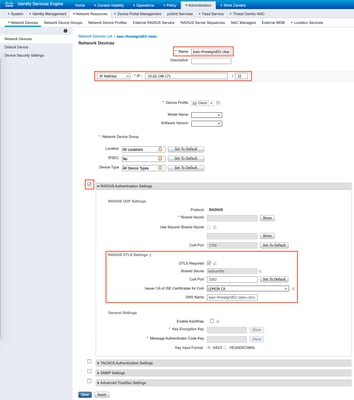

ステップ 3:セキュアマルウェア分析アプライアンスをネットワークアクセスデバイスとして追加します。

Administration > Network Resources > Network Devices > Addの順に移動し、TGの新しいエントリを作成します。次の図に示すように、NameとIP addressにClean interfaceを入力し、DTLS Requiredを選択します。最下部のSaveをクリックします。

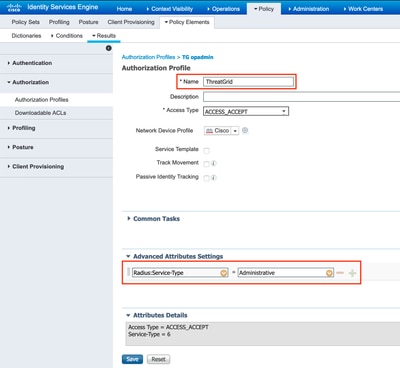

ステップ 4:認可ポリシーの認可プロファイルを作成します。

Policy > Policy elements > Results > Authorization > Authorization Profilesの順に移動し、Addをクリックします。Nameを入力し、図に示すようにAdvanced Attributes Settingsを選択してSaveをクリックします。

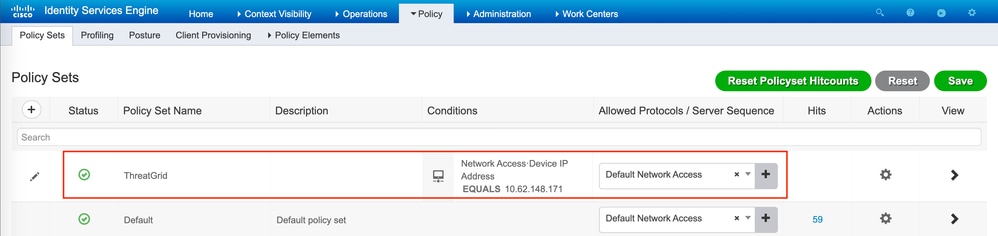

ステップ 5:認証ポリシーを作成します。

Policy > Policy Setsの順に移動し、+をクリックします。ポリシーセット名を入力し、条件をNAD IP Addressに設定します。これは、セキュアマルウェア分析アプライアンスのクリーンインターフェイスに割り当てられており、図に示すようにSaveをクリックします。

手順 6:許可ポリシーの作成。

>をクリックして認可ポリシーに移動し、認可ポリシーを展開して、+をクリックし、図に示すように設定します。完了したら、Saveをクリックします。

ヒント:管理者とUIの両方の条件に一致するすべてのユーザに対して1つの認可ルールを作成できます。

手順 7:Secure Malware AnalyticsアプライアンスのID証明書を作成します。

Secure Malware Analyticsアプライアンスのクライアント証明書は、次の楕円曲線キーに基づいている必要があります。

openssl ecparam -name secp256r1 -genkey -out private-ec-key.pem

そのキーに基づいてCSRを作成し、ISEが信頼するCAによって署名される必要があります。ISEの信頼できる証明書ストアにCA証明書を追加する方法の詳細については、「信頼できる証明書ストアへのルート証明書のインポート」ページを確認してください。

ステップ 8:RADIUSを使用するようにSecure Malware Analyticsアプライアンスを設定します。

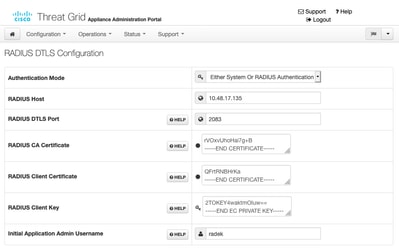

管理ポータルにログインし、Configuration > RADIUSに移動します。図に示すように、RADIUS CA証明書では、ISEから収集したPEMファイルの内容を貼り付け、クライアント証明書では、CAから受信したPEM形式の証明書を貼り付け、前のステップで作成したprivate-ec-key.pemファイルの内容をクライアント鍵に貼り付けます。Saveをクリックします。

注:RADIUS設定を保存した後、Secure Malware Analyticsアプライアンスを再設定する必要があります。

ステップ 9:コンソールユーザにRADIUSユーザ名を追加します。

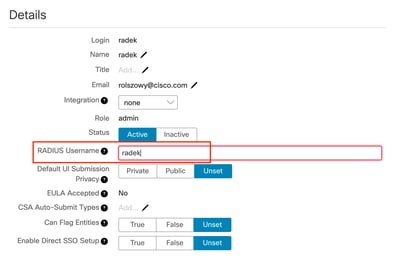

コンソールポータルにログインするには、次の図に示すように、RADIUSユーザ名属性をそれぞれのユーザに追加する必要があります。

ステップ 10:RADIUSのみの認証を有効にします。

管理ポータルへのログインに成功すると、新しいオプションが表示され、ローカルシステム認証が完全に無効になり、RADIUSベースの認証だけが残ります。

確認

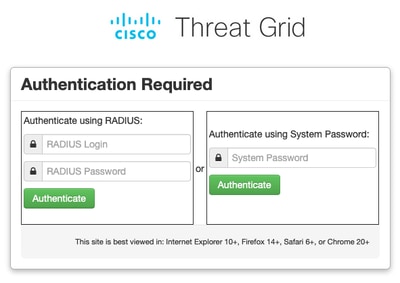

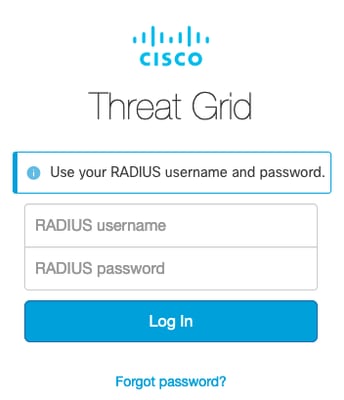

Secure Malware Analyticsアプライアンスの再設定後にログオフすると、ログインページが、イメージ、管理者、コンソールポータルにそれぞれ次のように表示されます。

トラブルシュート

問題を引き起こす可能性のあるコンポーネントは、ISE、ネットワーク接続、およびセキュアマルウェア分析アプライアンスの3つです。

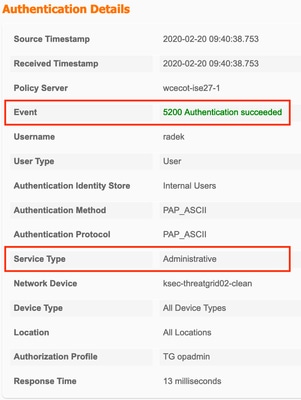

- ISEで、ServiceType=AdministrativeがSecure Malware Analyticsアプライアンスの認証要求に返されることを確認します。ISEでOperations > RADIUS > Live Logsの順に移動し、詳細を確認します。

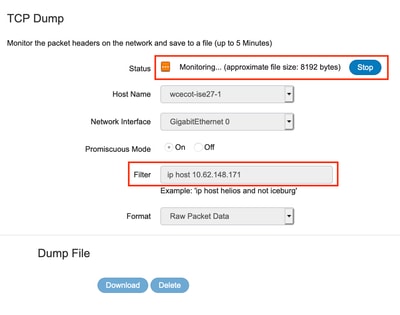

- これらの要求が表示されない場合は、ISEでパケットキャプチャを実行します。Operations > Troubleshoot > Diagnostic Tools > TCP Dumpの順に移動し、TGのcleanインターフェイスのFilterフィールドにIPを入力し、Startをクリックして、Secure Malware Analytics Applianceへのログインを試行します。

バイト数が増加していることが確認できるはずです。詳細については、Wiresharkでpcapファイルを開いてください。

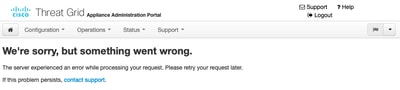

- Secure Malware AnalyticsアプライアンスでSaveをクリックした後に「We're sorry, but something was wrong」というエラーが表示され、ページが次のように表示されます。

これは、クライアント証明書にRSAキーを使用した可能性が最も高いことを意味します。手順7で指定したパラメータでECCキーを使用する必要があります。