RV34Xシリーズルータに接続するためのShrew Soft VPN Clientの設定

目的

このドキュメントの目的は、Shrew Soft VPN Clientを使用してRV340シリーズルータに接続する方法を示すことです。

最新バージョンのShrew Soft VPN Clientソフトウェアは、次の場所からダウンロードできます。

該当するデバイス |ソフトウェアバージョン

-

RV340 | 1.0.3.17 (最新のダウンロード)

概要/使用例

IPSec VPN(Virtual Private Network)を使用すると、インターネット経由で暗号化されたトンネルを確立することで、リモートリソースを安全に取得できます。RV34XシリーズルータはIPSEC VPNサーバとして動作し、Shrew Soft VPN Clientをサポートします。このガイドでは、ルータとShrew Soft Clientを設定して、VPNへの接続を保護する方法について説明します。

このドキュメントには、次の2つの部分があります。

-

RV340シリーズルータの設定

-

Shrew Soft VPN Clientの設定

RV34Xシリーズルータを設定します。

まず、RV34xでクライアントからサイトへのVPNを設定します

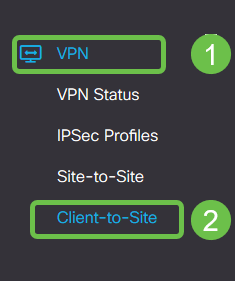

手順 1

[VPN] > [Client-to-Site]で、

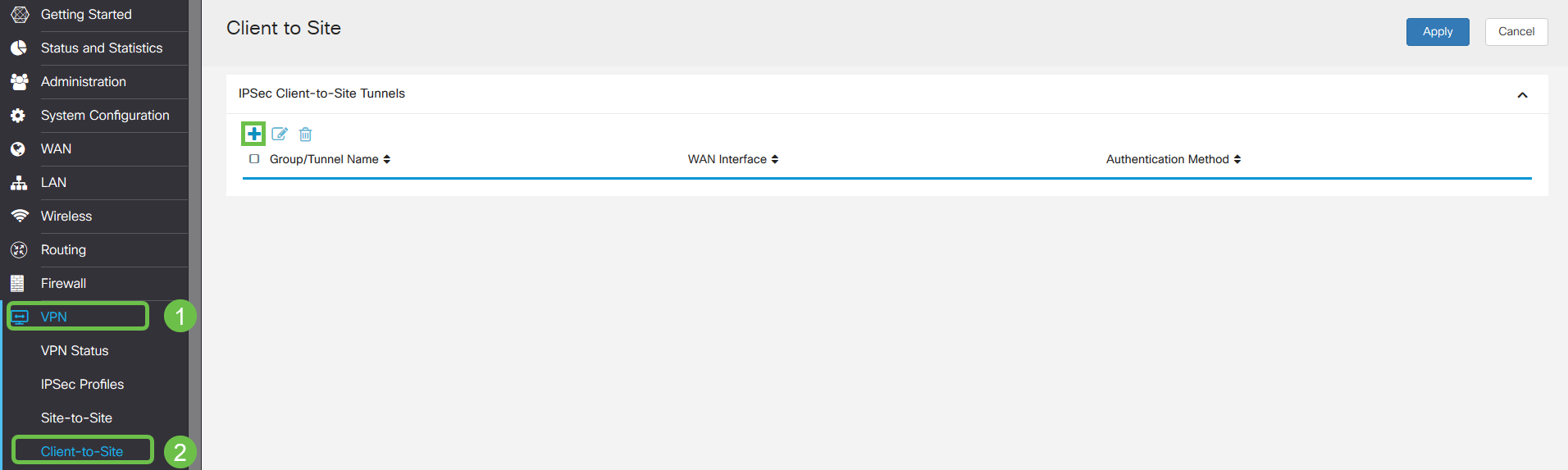

手順 2

クライアントからサイトへのVPNプロファイルの追加

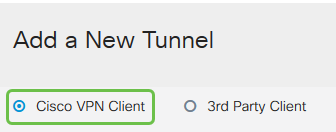

手順 3

[Cisco VPN Client]オプションを選択します。

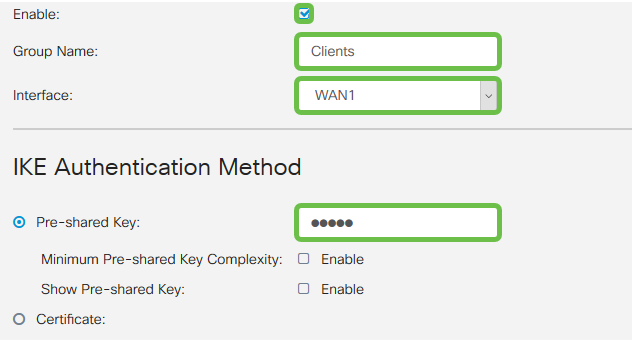

手順 4

[Enable] ボックスをオンにして、VPN Clientプロファイルをアクティブにします。グループ名を設定し、WANインターフェイスを選択し、事前共有キーを入力します。

注:後でクライアントを構成する際に使用するグループ名と事前共有キーに注意してください。

手順 5

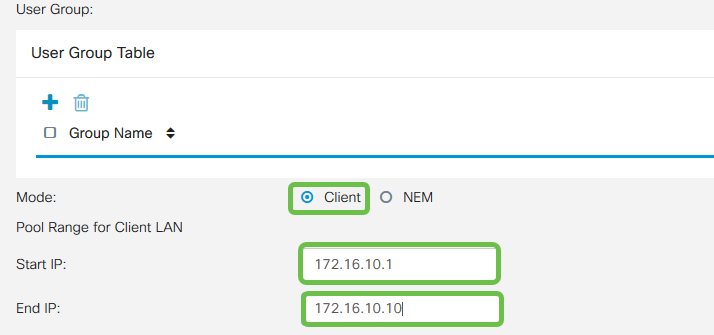

ここでは、[ユーザーグループ表]は空白のままにします。これはルータ上のユーザグループ用ですが、まだ設定していません。[Mode]が[Client]に設定されていることを確認します。クライアントLANのプール範囲を入力します。172.16.10.1 ~ 172.16.10.10を使用します。

注:プール範囲は、ネットワーク上の他の場所では使用されない一意のサブネットを使用する必要があります。

手順 6

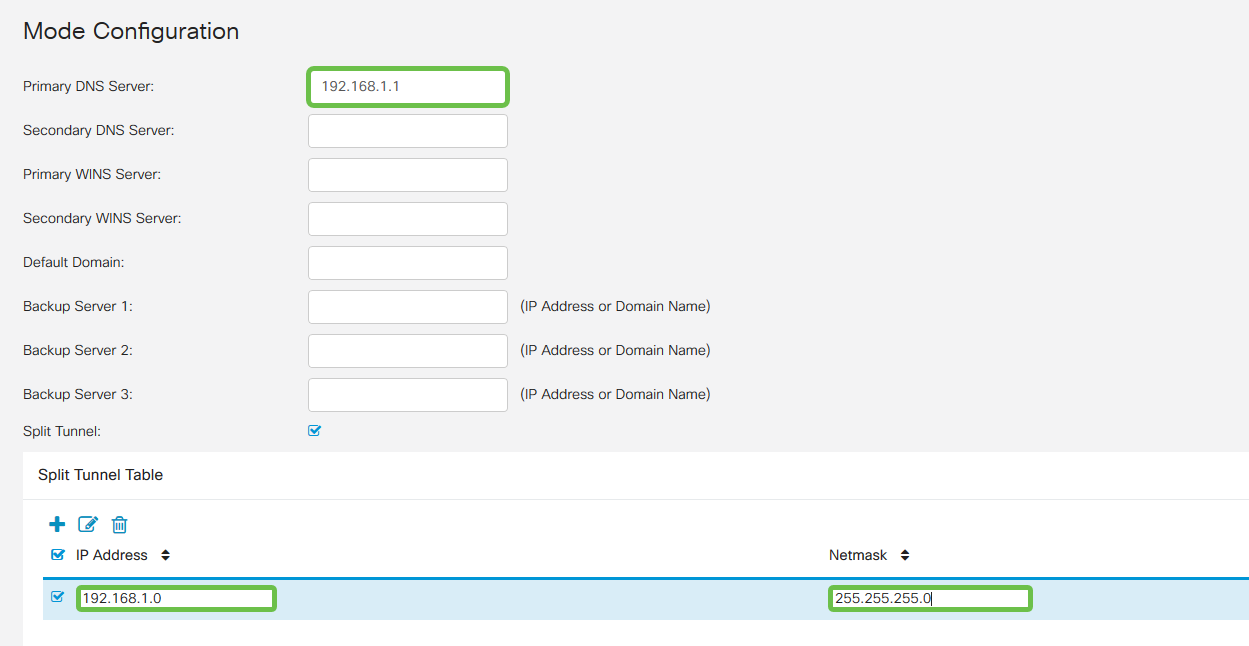

ここでは、モード設定を構成します。使用する設定は次のとおりです。

-

プライマリDNSサーバ:内部DNSサーバがある場合、または外部DNSサーバを使用する場合は、ここに入力できます。それ以外の場合、デフォルトはRV340 LAN IPアドレスに設定されます。この例では、デフォルトを使用します。

-

スプリットトンネル:[Split Tunneling]をオンにします。これは、VPNトンネルを通過するトラフィックを指定するために使用されます。この例では、スプリットトンネルを使用します。

-

スプリットトンネルテーブル:VPNクライアントがVPN経由でアクセスする必要があるネットワークを入力します。この例では、RV340 LANネットワークを使用しています。

ステップ7

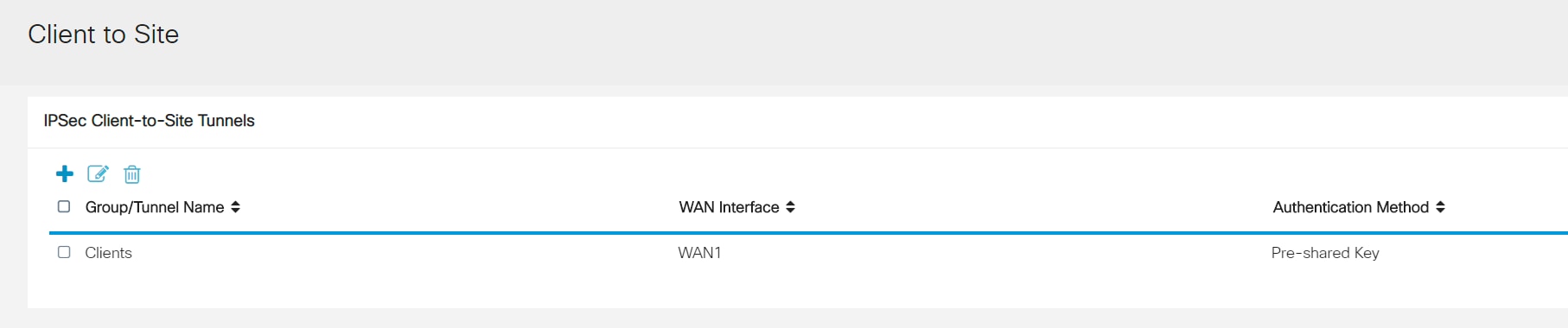

[Save]をクリックすると、[IPSec Client-to-Site Groups]リストにプロファイルが表示されます。

手順 8

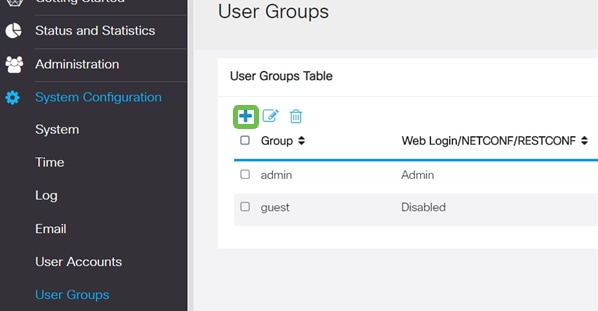

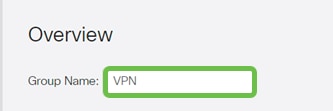

次に、VPN Clientユーザの認証に使用するユーザグループを設定します。[システム構成] > [ユーザーグループ]で[+]をクリックし、ユーザグループを追加します。

手順 9

グループ名を入力します。

手順 10

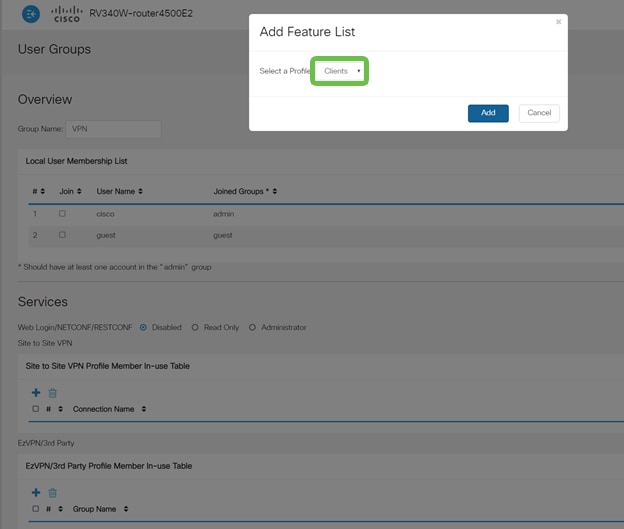

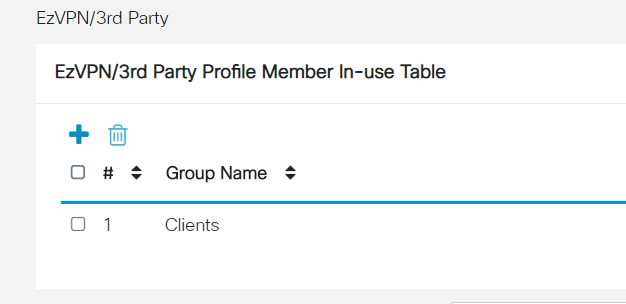

[Services] セクション> [EzVPN/3rd Party] で、[Add] をクリックし、このユーザグループを以前に設定したクライアントからサイトへのプロファイルにリンクします。

手順 11

EzVPN/3rd Partyのリストに[Client-to-Site Group Name]が表示されます

ステップ 12

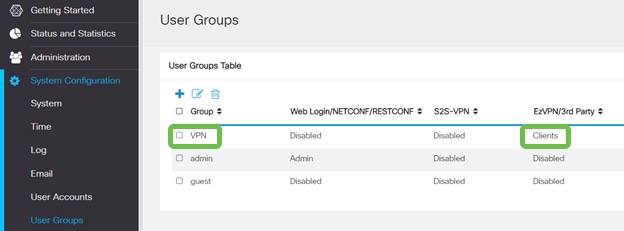

ユーザグループの設定を適用すると、[ユーザグループ]リストに表示され、以前に作成したクライアント間プロファイルで新しいユーザグループが使用されることが表示されます。

手順 13

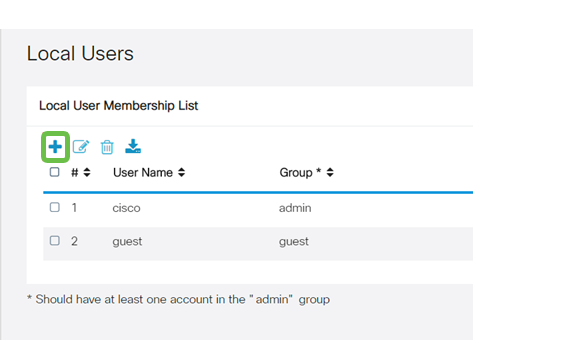

次に、[System Configuration] > [User Accounts]で新しいユーザを設定します。[+]をクリックして新しいユーザーを作成します。

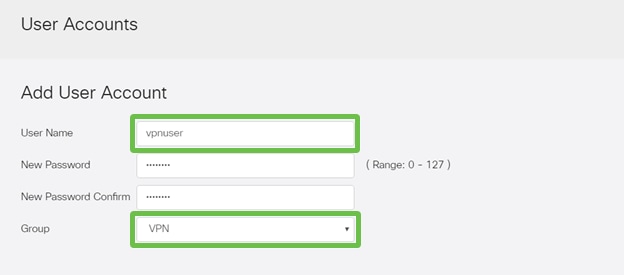

ステップ 14

新しいユーザー名と新しいパスワードを入力します。グループが、構成した新しいユーザーグループに設定されていることを確認してください。最後に、[Apply] をクリックします

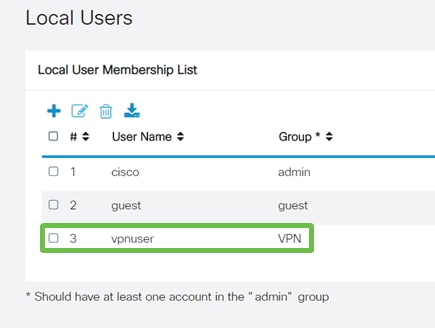

ステップ 15

新しいユーザーがローカルユーザーのリストに表示されます。

これで、RV340シリーズルータの設定は完了です。次に、Shrew Soft VPN Clientを設定します。

ShrewSoft VPNクライアントの設定

次に、Shrew Soft VPN Clientを設定します。

手順 1

ShrewSoft VPN Access Managerを開き、Addをクリックしてプロファイルを追加します。表示される[VPN Site Configuration]ウィンドウでGeneralタブを設定します。

-

ホスト名またはIPアドレス:WAN IPアドレス(またはRV340のホスト名)を使用する

-

自動設定:ike config pullを選択します

-

アダプタモード:[仮想アダプタと割り当てられたアドレスを使用する]を選択します

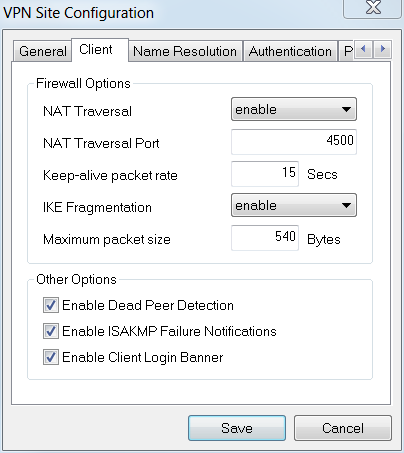

手順 2

[クライアント]タブを設定します。ここでは、デフォルト設定だけを使用します。

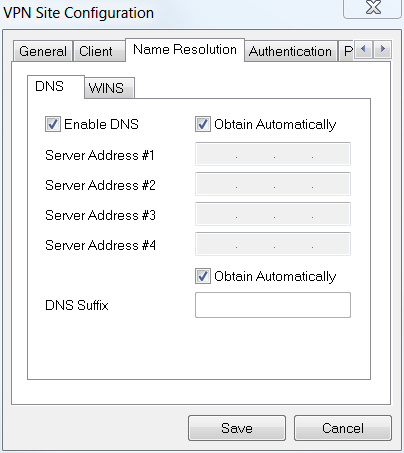

手順 3

[名前解決]タブ> [DNS]タブで、[DNSを有効にする]ボックスをオンにし、[自動的に取得する]ボックスをオンのままにします。

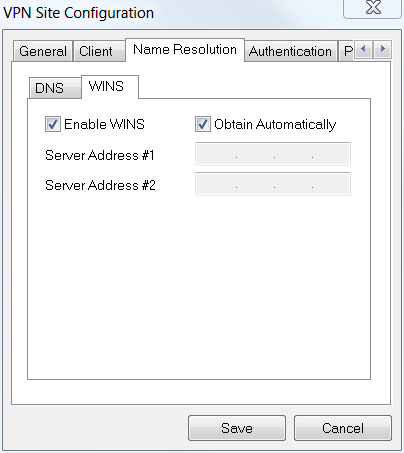

手順 4

[Name Resolution]タブ> [WINS]タブで、[Enable WINS]ボックスにチェックマークを入れ、[Obtain Automatically]ボックスをオンのままにします。

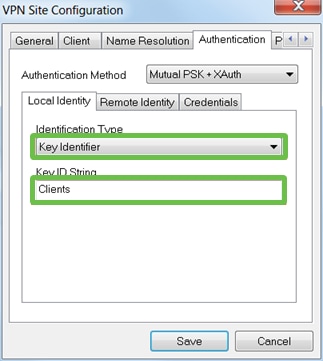

手順 5

[Authentication]タブ> [Local Identity]タブを設定します。

-

IDタイプ:キー識別子の選択

-

キーID文字列:RV34xで設定されたグループ名を入力します

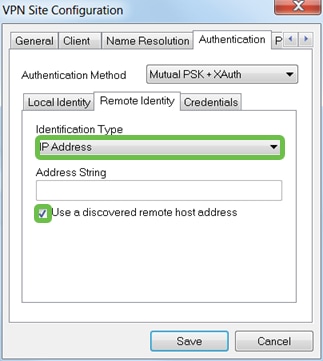

手順 6

[Authentication]タブ> [Remote Identity]タブで、[Default]の設定を終了します。

-

IDタイプ:iSCSIポータルの

-

アドレス文字列:<blank>

-

検出されたリモートホストアドレスボックスを使用します。チェックボックスをオンにします。

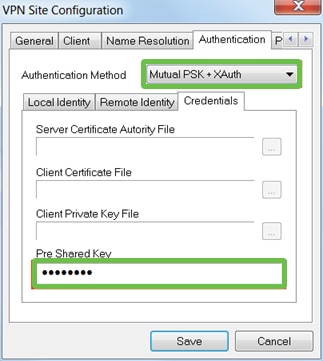

ステップ7

[Authentication]タブ> [Credentials]タブで、次の項目を設定します。

-

Authentication Method:[相互PSK + XAuth]を選択します

-

Pre-Shared Key:RV340クライアント・プロファイルに設定されている事前共有キーを入力

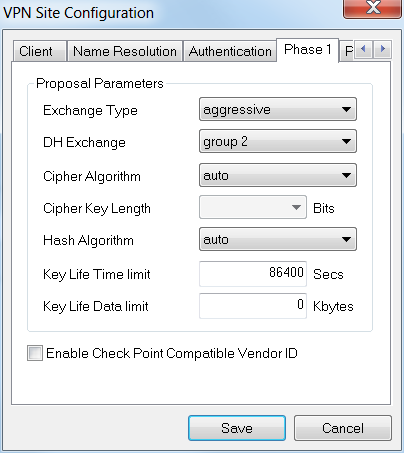

手順 8

[Phase 1]タブでは、デフォルト設定はそのままにします。

-

Exchange Type:アグレッシブ

-

DH交換:group 2

-

暗号アルゴリズム:自動

-

hash algorithm:自動

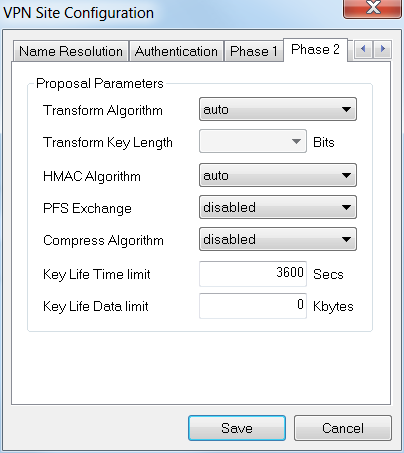

手順 9

[Phase 2]タブのデフォルトも使用します。

-

変換アルゴリズム:自動

-

HMAC Algorithm:自動

-

PFS交換:Disabled

-

圧縮アルゴリズム:Disabled

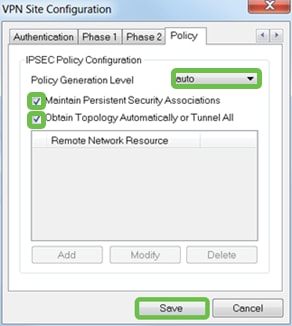

手順 10

[ポリシー]タブでは、次の設定を使用します。

-

ポリシー生成レベル:自動

-

永続的なセキュリティアソシエーションの管理:チェックボックスをオンにします。

-

トポロジを自動的に取得するか、[Tunnel All]:チェックボックスをオンにします。

RV340でSplit-Tunnelingを設定したため、ここで設定する必要はありません。

終了したら、[保存]をクリックします。

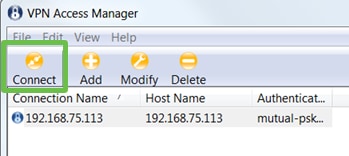

手順 11

接続をテストする準備ができました。VPN Access Managerで、接続プロファイルを強調表示し、[Connect]ボタンをクリックします。

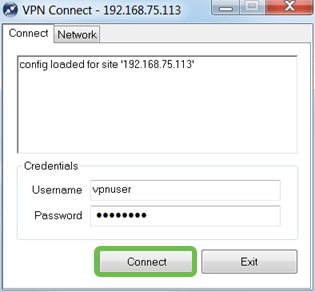

ステップ 12

表示される[VPN Connect]ウィンドウで、RV340で作成したユーザアカウントのクレデンシャルを使用してユーザ名とパスワードを入力します(ステップ13 & 14)。

終了したら、[接続]をクリックします。

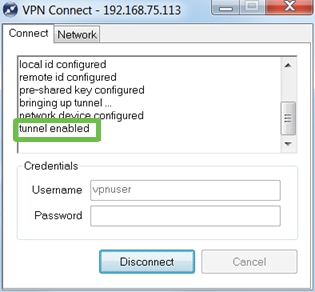

手順 13

トンネルが接続されていることを確認します。トンネルが有効になっているはずです。

結論

これで、VPNを介してネットワークに接続するようにセットアップされました。

フィードバック

フィードバック