RV016、RV042、RV042G、およびRV082 VPNルータでのゲートウェイ間VPNの設定

目的

仮想プライベートネットワーク(VPN)は、パブリックインターネットまたは共有インターネットを介して、いわゆるVPNトンネル経由で2つのエンドポイント間にセキュアな接続を形成するために使用されます。具体的には、ゲートウェイ間VPN接続では、2台のルータを安全に接続し、一方の端にあるクライアントを、他方の端にあるネットワークの一部であるかのように論理的に認識させることができます。これにより、データとリソースをインターネット経由でより簡単かつ安全に共有できます。

ゲートウェイ間VPNを有効にするには、両方のルータで設定を行う必要があります。「ローカルグループの設定」と「リモートグループの設定」の項で行った設定は、2台のルータ間で逆にして、一方のローカルグループがもう一方のリモートグループになるようにします。

このドキュメントの目的は、RV016、RV042、RV042G、およびRV082 VPNシリーズルータでゲートウェイ間VPNを設定する方法について説明することです。

適用可能なデバイス

・ RV016

・ RV042

・ RV042G

・ RV082

[Software Version]

・ v4.2.2.08

ゲートウェイからゲートウェイへのVPNの設定

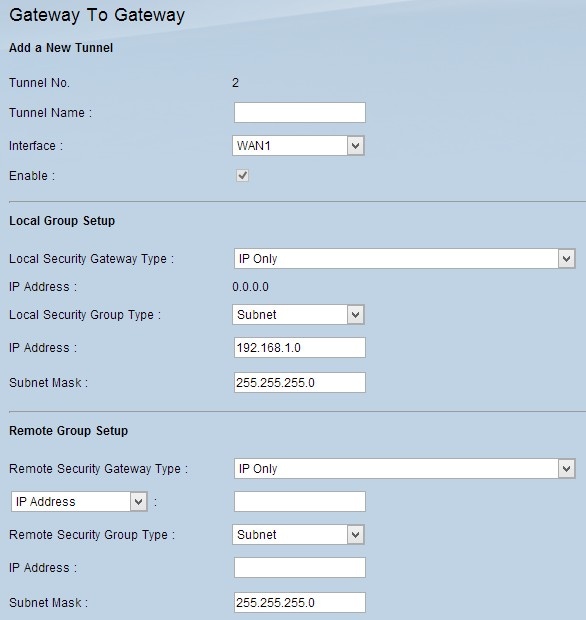

ステップ 1:Router Configuration Utilityにログインし、VPN > Gateway to Gatewayの順に選択します。ゲートウェイからゲートウェイへのリンクページが開きます。

ゲートウェイからゲートウェイへのVPNを設定するには、次の機能を設定する必要があります。

1. 新しいトンネルの追加

2. ローカルグループの設定

4. IPSecの設定

新しいトンネルの追加

トンネル番号は、作成される現在のトンネルを表示する読み取り専用フィールドです。

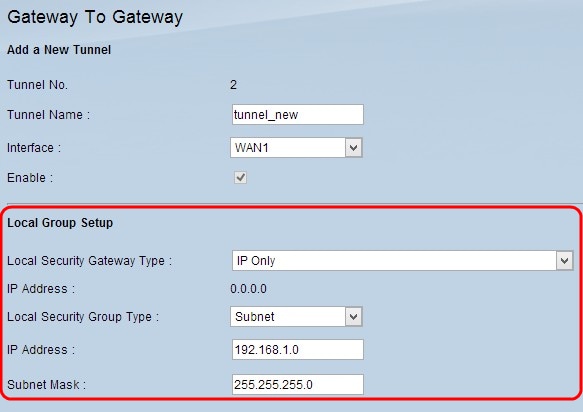

ステップ 1:Tunnel NameフィールドにVPNトンネルの名前を入力します。トンネルの反対側で使用される名前と一致している必要はありません。

ステップ 2:Interfaceドロップダウンリストから、トンネルに使用するWide Area Network(WAN;ワイドエリアネットワーク)ポートを選択します。

・ WAN1:RV0XXシリーズVPNルータの専用WANポート。

・ WAN2:RV0XXシリーズVPNルータのWAN2/DMZポートです。WANとして設定され、非武装地帯(DMZ)ポートとして設定されていない場合にのみ、ドロップダウンメニューに表示されます。

ステップ3:(オプション)VPNを有効にするには、Enableフィールドのチェックボックスをオンにします。VPNはデフォルトで有効になっています。

ローカルグループの設定

注:一方のルータのローカルグループセットアップの設定は、もう一方のルータのリモートグループセットアップの設定と同じである必要があります。

ステップ 1: Local Security Gateway Typeドロップダウンリストから、VPNトンネルを確立するための適切なルータ識別方法を選択します。

・ IP Only:ローカルルータ(このルータ)はスタティックIPアドレスで認識されます。このオプションは、ルータにスタティックWAN IPが設定されている場合にのみ選択できます。スタティックWAN IPアドレスがIP Addressフィールドに自動的に表示されます。

・ IP +ドメイン名(FQDN)認証:静的IPアドレスと登録済みドメインを介してトンネルにアクセスできます。このオプションを選択した場合は、登録したドメインの名前をDomain Nameフィールドに入力します。スタティックWAN IPアドレスがIP Addressフィールドに自動的に表示されます。

・ IP + E-mail Addr(USER FQDN)認証:静的IPアドレスと電子メールアドレスを使用してトンネルにアクセスできます。このオプションを選択した場合は、[電子メールアドレス]フィールドに電子メールアドレスを入力します。スタティックWAN IPアドレスがIP Addressフィールドに自動的に表示されます。

・ ダイナミックIP +ドメイン名(FQDN)認証:ダイナミックIPアドレスと登録済みドメインを介してトンネルにアクセスできます。このオプションを選択した場合は、登録したドメインの名前をDomain Nameフィールドに入力します。

・ ダイナミックIP +電子メールアドレス(USER FQDN)認証:ダイナミックIPアドレスと電子メールアドレスを使用してトンネルにアクセスできます。このオプションを選択した場合は、[電子メールアドレス]フィールドに電子メールアドレスを入力します。

ステップ 2:Local Security Groupドロップダウンリストから、VPNトンネルにアクセスできる適切なローカルLANユーザまたはユーザグループを選択します。デフォルトはSubnetです。

・ IP:1つのLANデバイスのみがVPNトンネルにアクセスできます。このオプションを選択した場合は、IP AddressフィールドにLANデバイスのIPアドレスを入力します。

・ サブネット:特定のサブネット上のすべてのLANデバイスがトンネルにアクセスできます。このオプションを選択した場合は、LANデバイスのサブネットワークIPアドレスとサブネットマスクをそれぞれIPアドレスフィールドとサブネットマスクフィールドに入力します。デフォルトマスクは255.255.255.0です。

・ IP範囲:一定範囲のLANデバイスがトンネルにアクセスできます。このオプションを選択した場合は、Begin IPフィールドに開始IPアドレスを、End IPフィールドに終了IPアドレスを、それぞれ入力します。

ステップ 3:[Save] をクリックして、設定を保存します。

リモートグループ設定

注:一方のルータのリモートグループセットアップの設定は、もう一方のルータのローカルグループセットアップの設定と同じである必要があります。

ステップ 1:Remote Security Gateway Typeドロップダウンリストから、VPNトンネルを確立するリモートルータを識別する方法を選択します。

・ IPのみ:スタティックWAN IPを介してトンネルにアクセスできます。リモートルータのIPアドレスがわかっている場合は、Remote Security Gateway Typeフィールドのすぐ下にあるドロップダウンリストからIP addressを選択し、IPアドレスを入力します。IPアドレスはわからないが、ドメイン名はわかっている場合は、IP by DNS Resolvedを選択し、IP by DNS Resolvedフィールドにルータのドメイン名を入力します。

・ IP +ドメイン名(FQDN)認証:ルータの静的IPアドレスと登録済みドメインを使用して、トンネルにアクセスできます。リモートルータのIPアドレスがわかっている場合は、Remote Security Gateway Typeフィールドのすぐ下にあるドロップダウンリストでIP addressを選択し、アドレスを入力します。IPアドレスはわからないが、ドメイン名はわかっている場合は、IP by DNS Resolvedを選択し、IP by DNS Resolvedフィールドにルータのドメイン名を入力します。Domain Nameフィールドに、ルータのドメイン名を入力します。ルータの識別に使用する方法は関係ありません。

・ IP + Email Addr(USER FQDN)認証:静的IPアドレスと電子メールアドレスを使用してトンネルにアクセスできます。リモートルータのIPアドレスがわかっている場合は、Remote Security Gateway Typeフィールドのすぐ下にあるドロップダウンリストでIP addressを選択し、アドレスを入力します。IPアドレスはわからないが、ドメイン名はわかっている場合は、IP by DNS Resolvedを選択し、IP by DNS Resolvedフィールドにルータのドメイン名を入力します。Email AddressフィールドにEメールアドレスを入力します。

・ ダイナミックIP +ドメイン名(FQDN)認証:ダイナミックIPアドレスと登録済みドメインを介してトンネルにアクセスできます。このオプションを選択した場合は、登録したドメインの名前をDomain Nameフィールドに入力します。

・ ダイナミックIP +電子メールアドレス(USER FQDN)認証:ダイナミックIPアドレスと電子メールアドレスを使用してトンネルにアクセスできます。このオプションを選択した場合は、Email AddressフィールドにEmail Addressを入力します。

ステップ 2:Remote Security Group Typeドロップダウンリストから、VPNトンネルにアクセスできる適切なリモートLANユーザまたはユーザグループを選択します。

・ IP:特定の1つのLANデバイスのみがトンネルにアクセスできます。このオプションを選択した場合は、IP AddressフィールドにLANデバイスのIPアドレスを入力します。

・ サブネット:特定のサブネット上のすべてのLANデバイスがトンネルにアクセスできます。このオプションを選択した場合は、LANデバイスのサブネットワークIPアドレスとサブネットマスクをそれぞれIPアドレスフィールドとサブネットマスクフィールドに入力します。

・ IP範囲:一定範囲のLANデバイスがトンネルにアクセスできます。このオプションを選択した場合は、Begin IPフィールドに開始IPアドレスを、End IPフィールドに終了IPアドレスを、それぞれ入力します。

注:トンネルの終端にある2台のルータを同じサブネット上に置くことはできません。

ステップ 3:[Save] をクリックして、設定を保存します。

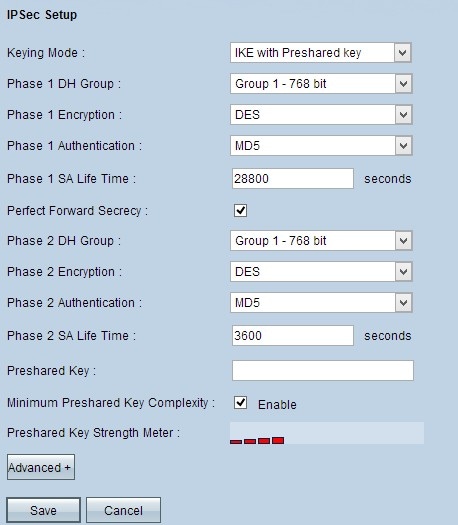

IPSecの設定

インターネットプロトコルセキュリティ(IPSec)は、通信セッション中に認証と暗号化を通じてエンドツーエンドのセキュリティを提供するインターネット層のセキュリティプロトコルです。

注:VPNが正常に動作するには、両端で同じ暗号化、復号化、および認証方式が使用されている必要があります。両方のルータに同じIPSec設定を入力します。

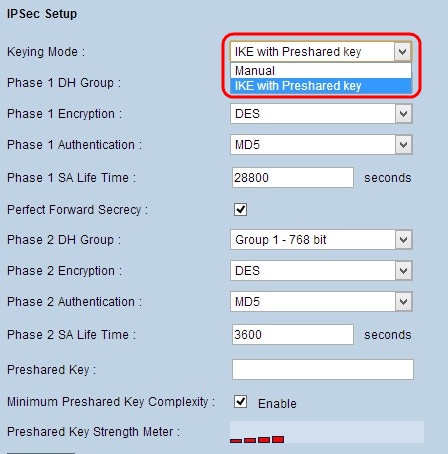

ステップ 1:Keying Modeドロップダウンリストから、セキュリティを確保するための適切なキー管理モードを選択します。デフォルトモードは事前共有キーを使用したIKEです。

・ 手動:新しいセキュリティキーを自分で生成し、キーとのネゴシエーションを行わないカスタムセキュリティモード。トラブルシューティング時や小規模な静的環境での使用に最適です。

・ 事前共有キーを使用したIKE:インターネットキーエクスチェンジ(IKE)プロトコルは、トンネルの認証通信を確立するために事前共有キーを自動的に生成して交換するために使用されます。

手動キーイングモードのIPSec設定

ステップ 1:着信SPIフィールドに、着信SPIの一意の16進数値を入力します。SPIは、Encapsulating Security Payload Protocol(ESP)ヘッダーで伝送され、着信パケットの保護を決定します。100 ~ ffffffffの値を入力できます。ローカルルータの着信SPIは、リモートルータの発信SPIと一致する必要があります。

ステップ 2:発信SPIフィールドに、発信SPIの一意の16進数値を入力します。 100 ~ ffffffffの値を入力できます。リモートルータの発信SPIは、ローカルルータの着信SPIと一致する必要があります。

注:2つのトンネルに同じSPIを設定することはできません。

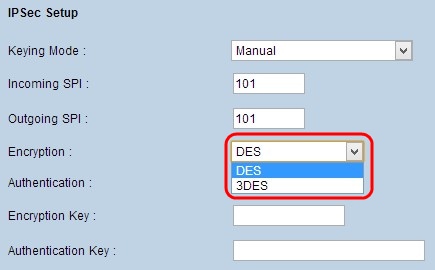

ステップ 3:Encryptionドロップダウンリストから、データに適した暗号化方式を選択します。推奨される暗号化は3DESです。VPNトンネルでは、両端で同じ暗号化方式を使用する必要があります。

・ DES:Data Encryption Standard(DES;データ暗号規格)では、データ暗号化に56ビットのキーサイズが使用されます。DESは旧式であるため、1つのエンドポイントがDESのみをサポートする場合にのみ使用する必要があります。

・ 3DES:Triple Data Encryption Standard(3DES)は168ビットのシンプルな暗号化方式です。3DESはデータを3回暗号化するため、DESよりもセキュリティが強化されます。

ステップ 4: Authenticationドロップダウンリストから、データに適した認証方式を選択します。MD5よりも安全なので、推奨される認証はSHA1です。 VPNトンネルでは、両端で同じ認証方式を使用する必要があります。

・ MD5:Message Digest Algorithm-5(MD5)は、チェックサム計算によって悪意のある攻撃からデータを保護する128ビットハッシュ関数です。

・ SHA1:Secure Hash Algorithm(SHA)バージョン1(SHA1)は160ビットのハッシュ関数で、MD5よりも安全ですが、計算に時間がかかります。

ステップ 5:データを暗号化および復号化するキーをEncryption Keyフィールドに入力します。ステップ3で暗号化方式としてDESを選択した場合は、16桁の16進数値を入力します。手順3で暗号化方式として3DESを選択した場合は、40桁の16進数値を入力します。

手順 6:Authentication Keyフィールドに、トラフィックを認証するための事前共有キーを入力します。 手順4で認証方式としてMD5を選択する場合は、32桁の16進数値を入力します。手順4で認証方式としてSHA1を選択する場合は、40桁の16進数値を入力します。十分な桁数を追加しないと、十分な桁数になるまで末尾にゼロが追加されます。VPNトンネルでは、両端で同じ事前共有キーを使用する必要があります。

手順 7:[Save] をクリックして、設定を保存します。

事前共有キーモードを使用したIKEの設定

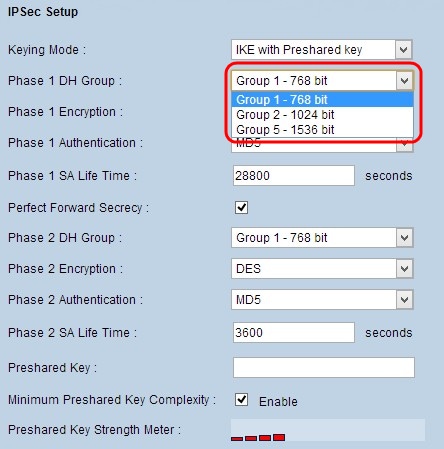

ステップ 1:Phase 1 DH Groupドロップダウンリストから、適切なPhase 1 DH Groupを選択します。フェーズ1は、トンネルの2つのエンド間にシンプレックスの論理セキュリティアソシエーション(SA)を確立して、セキュアな認証通信をサポートするために使用されます。Diffie-Hellman(DH)は、フェーズ1のキーの強度を決定するために使用される暗号キー交換プロトコルであり、通信を認証するための秘密キーも共有します。

・ グループ1 - 768ビット:最も低い強度のキーで最も安全性の低い認証グループですが、IKEキーの計算に必要な時間が最も短くなります。このオプションは、ネットワークの速度が遅い場合に推奨されます。

・ グループ2 - 1024ビット:グループ1よりも強度が高くセキュアな認証グループですが、IKEキーの計算に時間がかかります。

・ グループ5 - 1536ビット:最も強力なキーで、最も安全な認証グループです。IKEキーを計算するには、さらに時間が必要です。ネットワークの速度が速い場合に推奨されます。

ステップ 2: Phase 1 Encryptionドロップダウンリストから、キーを暗号化する適切なPhase 1 Encryptionを選択します。AES-128、AES-192、またはAES-256が推奨されます。 VPNトンネルでは、両端で同じ暗号化方式を使用する必要があります。

・ DES:Data Encryption Standard(DES;データ暗号規格)では、データ暗号化に56ビットのキーサイズが使用されます。DESは旧式であるため、1つのエンドポイントがDESのみをサポートする場合にのみ使用する必要があります。

・ 3DES:Triple Data Encryption Standard(3DES)は168ビットのシンプルな暗号化方式です。3DESはデータを3回暗号化するため、DESよりもセキュリティが強化されます。

・ AES-128:高度暗号化規格(AES)は、10サイクルの繰り返しでプレーンテキストを暗号テキストに変換する128ビットの暗号化方式です。

・ AES-192:高度暗号化規格(AES)は、12サイクルの繰り返しによってプレーンテキストを暗号テキストに変換する192ビットの暗号化方式です。AES-192はAES-128よりも安全です。

・ AES-256:AES(Advanced Encryption Standard)は256ビットの暗号化方式で、平文を14サイクル繰り返して暗号文に変換します。AES-256は、最も安全な暗号化方式です。

ステップ 3:Phase 1 Authenticationドロップダウンリストから、適切なPhase 1認証方式を選択します。 VPNトンネルでは、両端で同じ認証方式を使用する必要があります。SHA1が推奨されます。

・ MD5:Message Digest Algorithm-5(MD5)は、チェックサム計算によって悪意のある攻撃からデータを保護する128ビットハッシュ関数です。

・ SHA1:Secure Hash Algorithm(SHA)バージョン1(SHA1)は160ビットのハッシュ関数で、MD5よりも安全ですが、計算に時間がかかります。

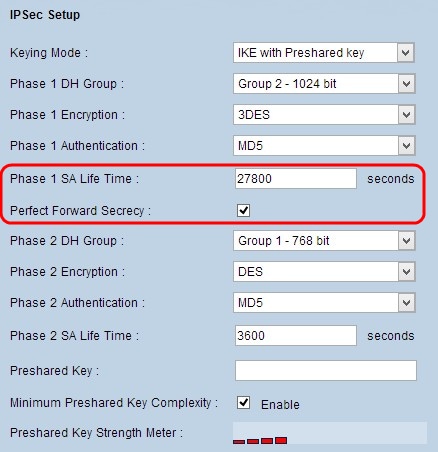

ステップ 4:Phase 1 SA Life Timeフィールドに、Phase 1キーが有効でVPNトンネルがアクティブなままである時間を秒単位で入力します。

ステップ 5:キーの保護を強化するには、Perfect Forward Secrecyチェックボックスにチェックマークを付けます。このオプションを使用すると、いずれかのキーが侵害された場合にルータが新しいキーを生成できます。暗号化されたデータは、侵害されたキーを介してのみ侵害されます。セキュリティが強化されるため、この方法を使用することを推奨します。

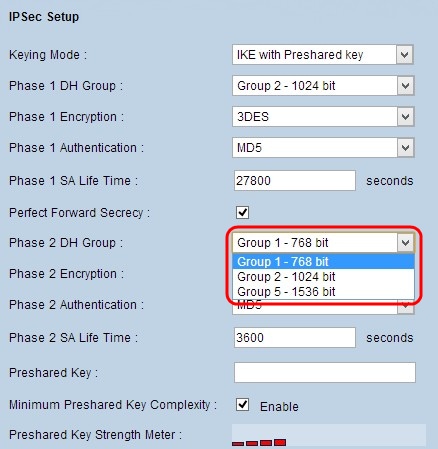

手順 6: Phase 2 DH Groupドロップダウンリストから、適切なPhase 2 DH Groupを選択します。フェーズ2では、セキュリティアソシエーションを使用して、データパケットが2つのエンドポイントを通過するときのデータパケットのセキュリティを決定します。

・ Group 1 - 768ビット:最も低い強度のキーで最も安全性の低い認証グループですが、IKEキーの計算に必要な時間は最も短くなります。このオプションは、ネットワークの速度が遅い場合に推奨されます。

・ グループ2 - 1024ビット:グループ1よりも強度が高く安全な認証グループですが、IKEキーの計算に時間がかかります。

・ グループ5 - 1536ビット:最も強力なキーで、最も安全な認証グループです。IKEキーを計算するには、さらに時間が必要です。ネットワークの速度が速い場合に推奨されます。

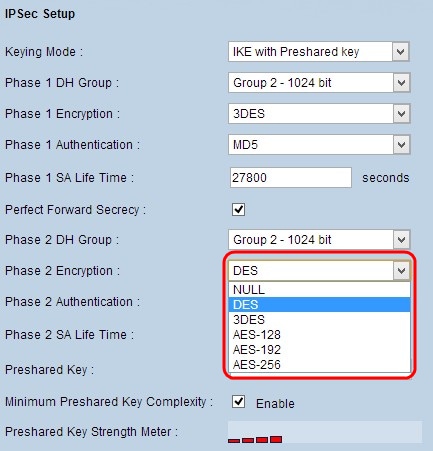

手順 7: Phase 2 Encryptionドロップダウンリストから、キーを暗号化する適切なPhase 2 Encryptionを選択します。AES-128、AES-192、またはAES-256が推奨されます。 VPNトンネルでは、両端で同じ暗号化方式を使用する必要があります。

・ NULL – 暗号化は使用されません。

・ DES:Data Encryption Standard(DES;データ暗号規格)では、データ暗号化に56ビットのキーサイズが使用されます。DESは旧式であるため、1つのエンドポイントがDESのみをサポートする場合にのみ使用する必要があります。

・ 3DES:Triple Data Encryption Standard(3DES)は168ビットのシンプルな暗号化方式です。3DESはデータを3回暗号化するため、DESよりもセキュリティが強化されます。

・ AES-128:高度暗号化規格(AES)は、10サイクルの繰り返しでプレーンテキストを暗号テキストに変換する128ビットの暗号化方式です。

・ AES-192:高度暗号化規格(AES)は、12サイクル繰り返しによってプレーンテキストを暗号テキストに変換する192ビットの暗号化方式です。AES-192は、AES-128よりも安全です。

・ AES-256:AES(Advanced Encryption Standard)は256ビットの暗号化方式で、14サイクルの繰り返しでプレーンテキストを暗号化テキストに変換します。AES-256は、最も安全な暗号化方式です。

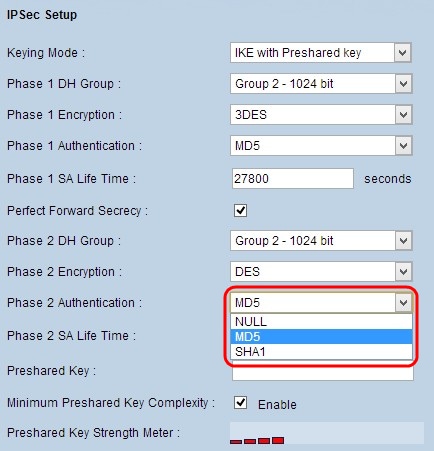

ステップ 8:Phase 2 Authenticationドロップダウンリストから、適切な認証方式を選択します。 VPNトンネルでは、両端で同じ認証方式を使用する必要があります。SHA1が推奨されます。

・ MD5:Message Digest Algorithm-5(MD5)は128ビットの16進数ハッシュ関数で、チェックサム計算によって悪意のある攻撃からデータを保護します。

・ SHA1:Secure Hash Algorithm(SHA)バージョン1(SHA1)は160ビットのハッシュ関数で、MD5よりも安全ですが、計算に時間がかかります。

・ Null:認証方式は使用されません。

ステップ 9:Phase 2 SA Life Timeフィールドに、Phase 2キーが有効でVPNトンネルがアクティブなままである時間を秒単位で入力します。

ステップ 10:事前共有キーフィールドに、ピアを認証するためにIKEピア間で事前に共有されているキーを入力します。事前共有キーとして、最大30桁の16進数と文字を使用できます。VPNトンネルでは、両端で同じ事前共有キーを使用する必要があります。

注:VPNのセキュリティを維持するために、IKEピア間の事前共有キーを頻繁に変更することを強くお勧めします。

ステップ11:(オプション)事前共有キーの強度メーターを有効にする場合は、Minimum Preshared Key Complexityチェックボックスにチェックマークを付けます。これは、カラーバーを通じて事前共有キーの強度を決定するために使用されます。

・ 事前共有キーの強度メーター:これは、色付きのバーを通して事前共有キーの強度を示します。赤色は弱い強度、黄色は許容可能な強度、緑色は強い強度を示します。

ステップ 12[Save] をクリックして、設定を保存します。

注:ゲートウェイからゲートウェイへのVPNの詳細設定セクションで使用できるオプションを設定する場合は、記事『RV016、RV042、RV042G、およびRV082 VPNルータでのゲートウェイからゲートウェイへのVPNの詳細設定』を参照してください。

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

11-Dec-2018 |

初版 |

フィードバック

フィードバック