RV016、RV042、RV042G、および RV082 VPN ルータ上で VPN クライアント用のリモート アクセス トンネル(クライアントからゲートウェイへ)をセットアップする

目的

この記事では、サードパーティのVPNクライアントソフトウェアであるThe Green BowまたはVPN Trackerを使用して、RV016、RV042、RV042G、およびRV082 VPNルータ上のクライアントからゲートウェイへのリモートアクセス仮想プライベートネットワーク(VPN)トンネルを設定する方法について説明します。

概要

VPNは、リモートユーザのデバイスをパブリックネットワーク経由で仮想的に接続してセキュリティを提供するために使用されるプライベートネットワークです。リモートアクセストンネルVPNは、クライアントコンピューターとネットワーク間のVPNを構成するために使用されるプロセスです。クライアントは、VPNクライアントソフトウェアを使用して、ユーザのデスクトップまたはラップトップに設定されます。ユーザはリモートからネットワークに安全に接続できます。クライアントからゲートウェイへのVPN接続は、リモートの従業員がオフィスのネットワークにリモートで安全に接続するのに役立ちます。

該当するデバイス

- RV016

- RV042

- RV042G

- RV082

[Software Version]

- v4.2.2.08

VPNトンネルの設定

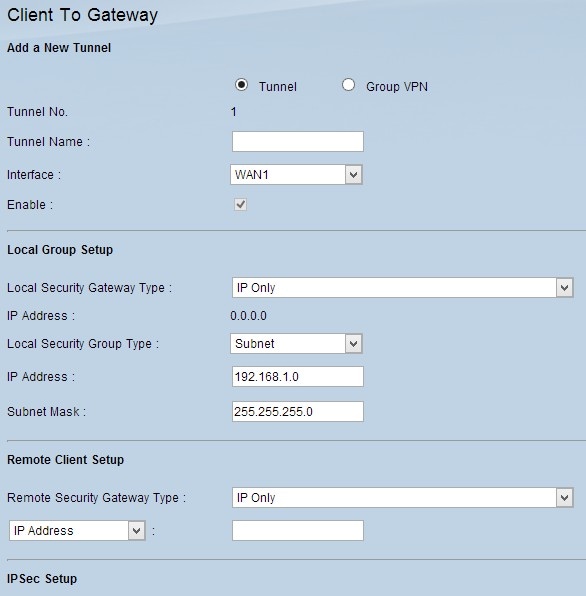

ステップ 1:Web設定ユーティリティにログインし、[VPN] > [Client to Gateway] の順に選択します。[Client to Gateway] ページが開きます。

新しいトンネルの追加

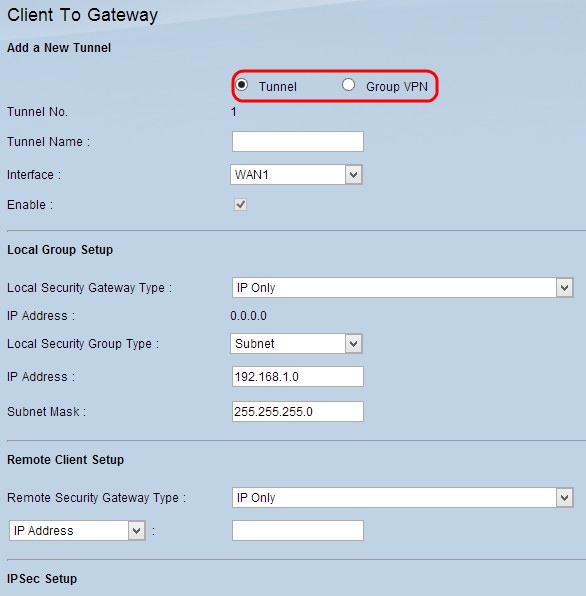

ステップ 1:追加するトンネルの種類に応じて、適切なオプションボタンをクリックします。

- トンネル:リモートシングルユーザのトンネルを表します。

- グループVPN:ユーザのリモートグループのトンネルを表します。

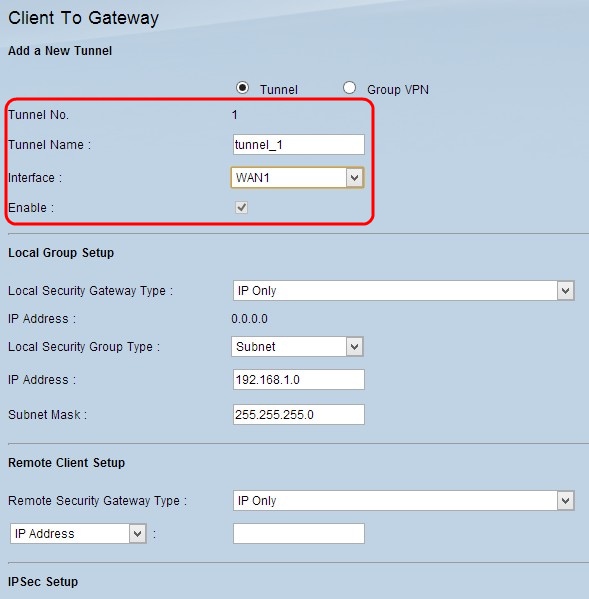

[トンネル番号(Tunnel Number)]は、トンネルの番号を表示する自動生成フィールドです。

ステップ 2:[Tunnel Name]フィールドにトンネルの名前を入力します。

ステップ 3:[Interface]ドロップダウンリストから、VPNトンネルに使用する適切なWANインターフェイスを選択します。

ステップ4:(オプション)VPNを有効にするには、[Enable]フィールドのチェックボックスをオンにします。デフォルトでは、常にオンになっています。

ローカルグループの設定

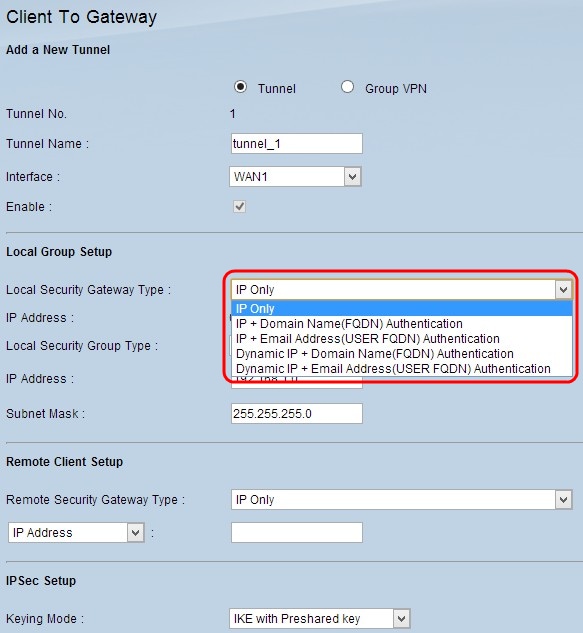

ステップ 1:[Local Security Gateway] ドロップダウンリストから、VPNトンネルを確立するための適切なルータ識別方法を選択します。 「新しいトンネルの追加」セクションのステップ1で[Group VPN]を選択した場合は、このステップをスキップします。

- IPのみ:スタティックWAN IPアドレスを使用してトンネルにアクセスできます。このオプションは、ルータにスタティックWAN IPがある場合にのみ選択できます。スタティックWAN IPアドレスが自動的に表示されます。

- IP +ドメイン名(FQDN)認証:静的IPアドレスと登録済みの完全修飾ドメイン名(FQDN)ドメインを使用して、トンネルにアクセスできます。スタティックWAN IPアドレスは、自動生成されたフィールドです。

- IP +電子メールアドレス(ユーザFQDN)認証:静的IPアドレスと電子メールアドレスを使用してトンネルにアクセスできます。スタティックWAN IPアドレスは、自動生成されたフィールドです。

- ダイナミックIP +ドメイン名(FQDN)認証:ダイナミックIPアドレスと登録済みドメインを使用してトンネルにアクセスできます。

- ダイナミックIP +電子メールアドレス(ユーザFQDN)認証:ダイナミックIPアドレスと電子メールアドレスを使用してトンネルにアクセスできます。

ステップ 2:ステップ1で[IP + Domain Name (FQDN) Authentication] または[Dynamic IP + Domain Name (FQDN) Authentication] を選択した場合は、[Domain Name]フィールドに登録済みの完全修飾ドメイン(FQDN)の名前を入力します。

ステップ 3:ステップ1で[IP + E-mail Address(USER FQDN) Authentication] または[Dynamic IP + E-mail Address(USER FQDN) Authentication] を選択した場合は、[Email Address]フィールドに電子メールアドレスを入力します。

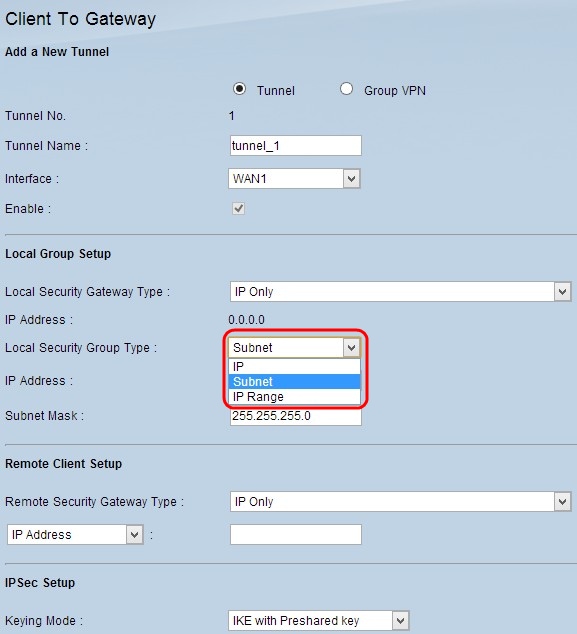

ステップ 4:[Local Security Group] ドロップダウンリストから、VPNトンネルにアクセスできる適切なローカルLANユーザまたはユーザグループを選択します。デフォルトは[サブネット(Subnet)]です。

- IP:特定の1つのLANデバイスだけがトンネルにアクセスできます。このオプションを選択した場合は、[IP Address]フィールドにLANデバイスのIPアドレスを入力します。デフォルトのIPは192.168.1.0です。

- サブネット:特定のサブネット上のすべてのLANデバイスがトンネルにアクセスできます。このオプションを選択した場合は、LANデバイスのIPアドレスとサブネットマスクをそれぞれ[IP Address]フィールドと[Subnet Mask]フィールドに入力します。デフォルトマスクは255.255.255.0です。

- IP範囲:LANデバイスの範囲がトンネルにアクセスできます。このオプションを選択した場合は、[Begin IP]フィールドと[End IP]フィールドにそれぞれ開始IPアドレスと終了IPアドレスを入力します。デフォルトの範囲は192.168.1.0 ~ 192.168.1.254です。

ステップ 5:[Save] をクリックして、設定を保存します。

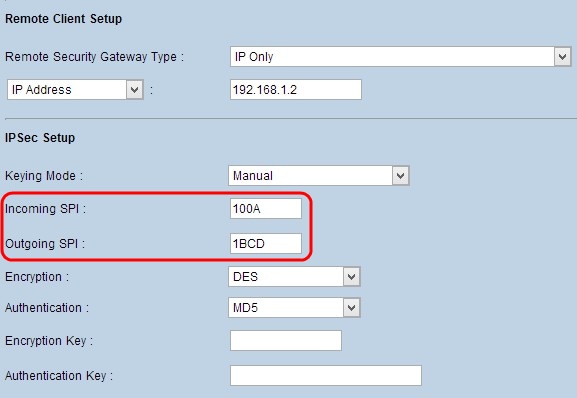

リモートクライアントの設定

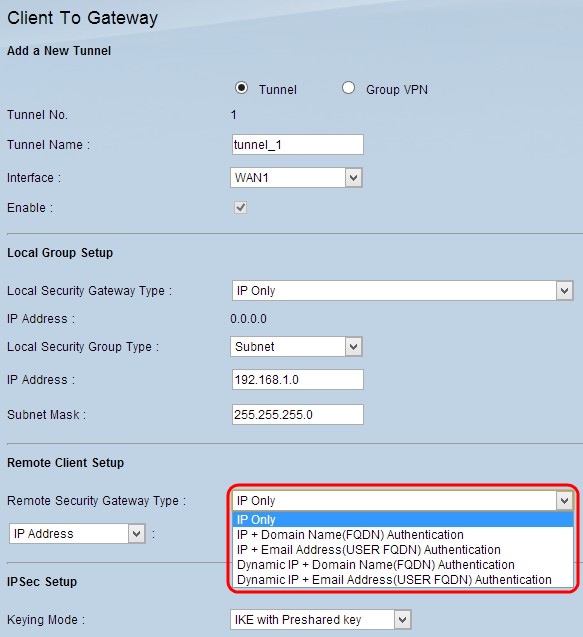

ステップ 1:[Tunnel]を選択した場合は、[Remote Security Gateway Type] ドロップダウンリストから、VPNトンネルを確立するための適切なクライアント識別方法を選択します。デフォルトは[IPのみ(IP Only)]です。 「新しいトンネルの追加」セクションのステップ1でグループVPNを選択した場合は、このステップをスキップします。

- IPのみ:クライアントのスタティックWAN IPのみを介してトンネルにアクセスできます。このオプションを使用するには、クライアントのスタティックWAN IPを知っている必要があります。

- IP +ドメイン名(FQDN)認証:クライアントの静的IPアドレスと登録済みドメインを使用して、トンネルにアクセスできます。

- IP +電子メールアドレス(ユーザFQDN)認証:クライアントの静的IPアドレスと電子メールアドレスを使用して、トンネルにアクセスできます。

- ダイナミックIP +ドメイン名(FQDN)認証:クライアントのダイナミックIPアドレスと登録済みドメインを使用して、トンネルにアクセスできます。

- ダイナミックIP +電子メールアドレス(ユーザFQDN)認証:クライアントのダイナミックIPアドレスと電子メールアドレスを使用して、トンネルにアクセスできます。

ステップ 2:ステップ1で[IP Only]、[IP + Domain Name (FQDN)]、または[IP + E-mail Address (User FQDN) Authentication] を選択した場合は、[IP Address] フィールドにリモートクライアントのIPアドレスを入力します。

ステップ 3:ドロップダウンリストから適切なオプションを選択し、IPアドレスが分かっている場合はIPアドレスを入力し、ステップ1でIP OnlyまたはIP + Domain Name (FQDN) AuthenticationまたはIP + E-mail Address (USER FQDN) Authenticationを選択している場合はDNSサーバからIPアドレスを解決します。

- IPアドレス:リモートクライアントの静的IPアドレスを表します。フィールドに固定IPアドレスを入力します。

- IP by DNS Resolved:リモートクライアントの静的IPアドレスがわからない場合に、ローカルDNSサーバを介して自動的にIPアドレスを取得するIPアドレスのドメイン名を表します。フィールドにIPアドレスのドメイン名を入力します。

ステップ 4:ステップ1で[IP + Domain Name (FQDN) Authentication] または[Dynamic IP + Domain Name (FQDN) Authentication] を選択した場合は、[Domain name]フィールドにIPアドレスのドメイン名を入力します。

ステップ 5:ステップ1で[IP + E-mail Address(USER FQDN) Authentication] または[Dynamic IP + E-mail Address(USER FQDN) Authentication] を選択した場合は、[Email Address]フィールドに電子メールアドレスを入力します。

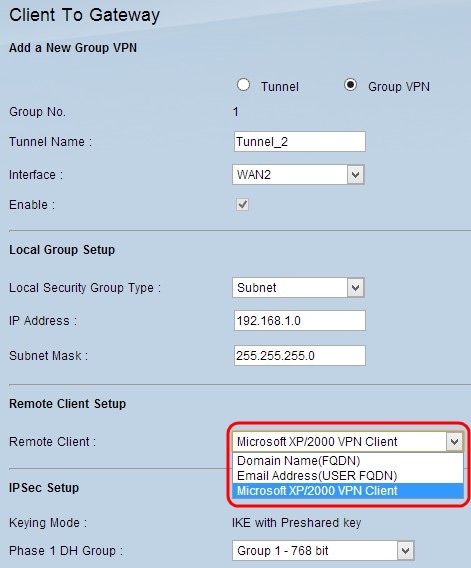

手順 6:[Group]を選択した場合は、[Remote Client] ドロップダウンリストから適切なリモートクライアントタイプを選択します。 「新しいトンネルの追加」セクションのステップ1でトンネルVPNを選択した場合は、このステップをスキップします。

- ドメイン名(FQDN):登録済みドメインを介してトンネルにアクセスできます。このオプションを選択した場合は、[Domain Name]フィールドに登録済みドメインの名前を入力します。

- E-mail Addr(USER FQDN):クライアントのEメールアドレスを使用してトンネルにアクセスできます。このオプションを選択した場合は、[Email Address]フィールドに電子メールアドレスを入力します。

- Microsoft XP/2000 VPN Client:Microsoft XPまたはMicrosoft 2000 Windowsソフトウェアを使用してトンネルにアクセスできます。Microsoft VPNクライアントソフトウェアを使用するリモートユーザは、ソフトウェアを介してトンネルにアクセスできます。

手順 7:[Save] をクリックして、設定を保存します。

IPSecの設定

Internet Protocol Security(IPSec;インターネットプロトコルセキュリティ)は、任意の通信セッション中に認証と暗号化を通じてエンドツーエンドのセキュリティを提供するインターネット層のセキュリティプロトコルです。

注:VPNの両端で、IPSecが機能するためには、同じ暗号化、復号化、および認証の方式が必要です。また、トンネルの両側でPerfect Forward Secrecy(PFS;完全転送秘密)キーが同じである必要があります。

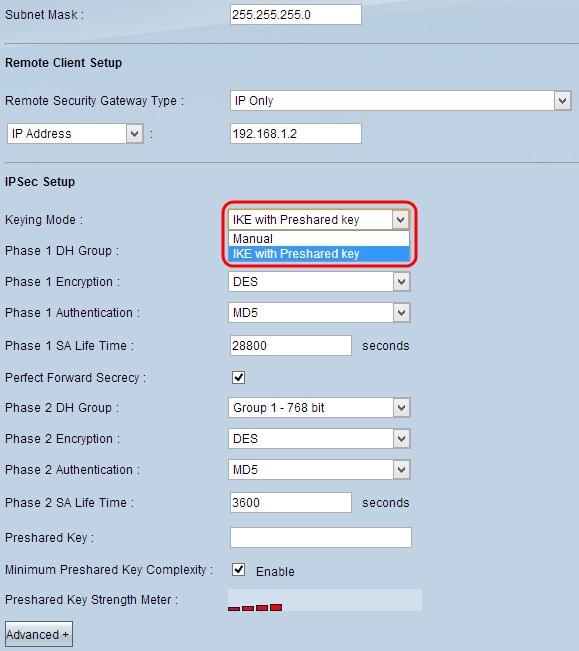

ステップ 1:[Keying Mode] ドロップダウンリストから、セキュリティを確保するためのキー管理の適切なモードを選択します。デフォルトモードはIKE with Preshared keyです。

- Manual:自分で新しいセキュリティキーを生成し、キーとのネゴシエーションを行わないカスタムセキュリティモード。これは、トラブルシューティングや小規模な静的環境で使用するのが最適です。「新しいトンネルの追加」セクションのステップ1でGroup VPNを選択した場合、このオプションは無効になります。

- 事前共有キーを使用したIKE:インターネットキー交換(IKE)プロトコルは、事前共有キーを自動的に生成して交換し、トンネルの認証通信を確立するために使用されます。

手動キーモードの設定

ステップ 1:[Incoming SPI] フィールドに、着信セキュリティパラメータインデックス(SPI)の一意の16進数値を入力します。SPIはEncapsulating Security Payload Protocol(ESP)ヘッダーで伝送され、これらとともに着信パケットの保護を決定します。100 ~ ffffffffの範囲で入力できます。ローカルルータの着信SPIは、リモートルータの発信SPIと一致する必要があります。

ステップ 2:[Outgoing SPI] フィールドに、発信セキュリティパラメータインデックス(SPI)の一意の16進数値を入力します。SPIはEncapsulating Security Payload Protocol(ESP)ヘッダーで伝送され、これらとともに発信パケットの保護を決定します。 100 ~ ffffffffの範囲で入力できます。リモートルータの発信SPIは、ローカルルータの着信SPIと一致する必要があります。

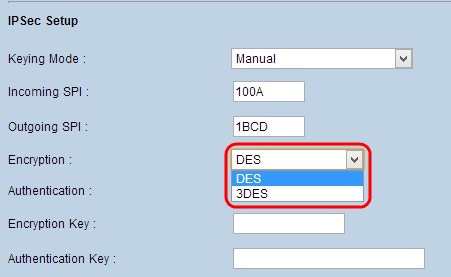

ステップ 3:[Encryption] ドロップダウンリストから、データに適した暗号化方式を選択します。推奨される暗号化は3DESです。 VPNトンネルでは、両端で同じ暗号化方式を使用する必要があります。

- DES:Data Encryption Standard(DES;データ暗号規格)では、データ暗号化に56ビットのキーサイズが使用されます。DESは旧式であり、1つのエンドポイントがDESのみをサポートする場合にのみ使用する必要があります。

- 3DES:Triple Data Encryption Standard(3DES)は、168ビットのシンプルな暗号化方式です。3DESはデータを3回暗号化するため、DESよりもセキュリティが高くなります。

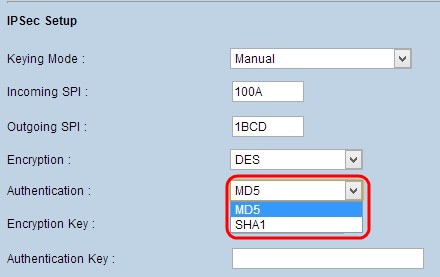

ステップ 4:[Authentication] ドロップダウンリストから、データに適切な認証方式を選択します。MD5よりも安全であるため、推奨される認証はSHA1です。VPNトンネルでは、両端で同じ認証方式を使用する必要があります。

- MD5:Message Digest Algorithm-5(MD5)は、チェックサム計算によって悪意のある攻撃からデータを保護する32桁の16進数ハッシュ関数です。

- SHA1:Secure Hash Algorithm version 1(SHA1)は160ビットのハッシュ関数で、MD5よりも安全ですが、計算に時間がかかります。

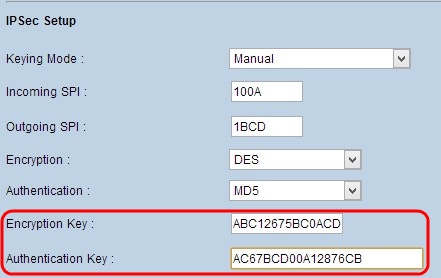

ステップ 5:[Encryption Key] フィールドに、データを暗号化および復号化するためのキーを入力します。ステップ3で暗号化方式としてDESを選択した場合は、16桁の16進数値を入力します。手順3で暗号化方式として3DESを選択した場合は、40桁の16進数値を入力します。

手順 6:[Authentication Key] フィールドに、トラフィックを認証するための事前共有キーを入力します。 手順4で認証方式としてMD5を選択した場合は、32桁の16進数値を入力します。ステップ4で認証方式としてSHAを選択した場合は、40桁の16進数値を入力します。VPNトンネルは、両端で同じ事前共有キーを使用する必要があります。

手順 7:[Save] をクリックして、設定を保存します。

事前共有キーモードでのIKEの設定

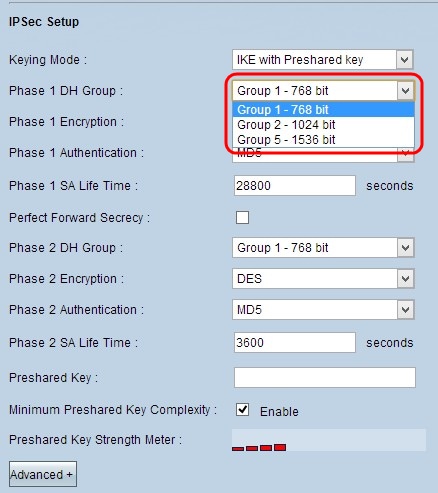

ステップ 1:[Phase 1 DH Group] ドロップダウンリストから、適切なフェーズ1 DHグループを選択します。フェーズ1は、トンネルの両端の間にシンプレックスの論理セキュリティアソシエーション(SA)を確立して、セキュアな認証通信をサポートするために使用されます。Diffie-Hellman(DH)は、フェーズ1の間にキーの強度を決定するために使用される暗号キー交換プロトコルであり、通信を認証するために秘密キーも共有します。

- Group 1 - 768ビット – 最も低い強度のキーで、最も安全でない認証グループ。ただし、IKEキーの計算に要する時間は短くなります。このオプションは、ネットワークの速度が遅い場合に推奨されます。

- Group 2 - 1024ビット:強度の高いキーで、より安全な認証グループです。ただし、IKEキーの計算には時間がかかります。

- Group 5 - 1536ビット:最も強度の高いキーと最も安全な認証グループを表します。IKEキーを計算するには、さらに時間が必要です。ネットワークの速度が高い場合に推奨されます。

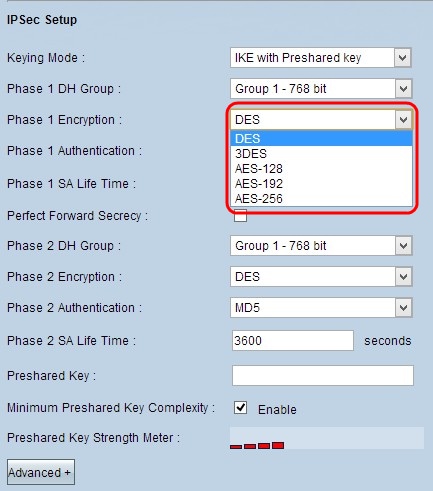

ステップ 2: [Phase 1 Encryption] ドロップダウンリストから、キーを暗号化するための適切な[Phase 1 Encryption]を選択します。3DESは最も安全な暗号化方式であるため、推奨されます。VPNトンネルでは、両端で同じ暗号化方式を使用する必要があります。

- DES:Data Encryption Standard(DES;データ暗号規格)では、データ暗号化に56ビットのキーサイズが使用されます。DESは旧式であり、1つのエンドポイントがDESのみをサポートする場合にのみ使用する必要があります。

- 3DES:Triple Data Encryption Standard(3DES)は、168ビットのシンプルな暗号化方式です。3DESはデータを3回暗号化するため、DESよりもセキュリティが高くなります。

- AES-128:Advanced Encryption Standard(AES)は、10サイクルの繰り返しによってプレーンテキストを暗号テキストに変換する128ビットの暗号化方式です。

- AES-192:Advanced Encryption Standard(AES)は、12サイクルの繰り返しによってプレーンテキストを暗号テキストに変換する192ビットの暗号化方式です。AES-192はAES-128よりも安全です。

- AES-256:Advanced Encryption Standard(AES)は、プレーンテキストを14サイクル繰り返して暗号テキストに変換する256ビットの暗号化方式です。AES-256は、最も安全な暗号化方式です。

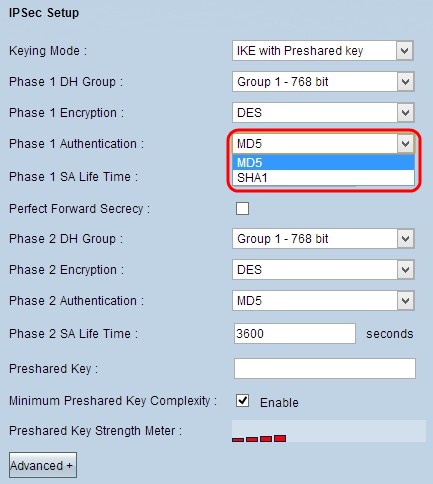

ステップ 3:[Phase 1 Authentication] ドロップダウンリストから、適切なフェーズ1認証方式を選択します。 VPNトンネルでは、両端で同じ認証方式を使用する必要があります。

- MD5:Message Digest Algorithm-5(MD5)は、チェックサム計算によって悪意のある攻撃からデータを保護する32桁の16進数ハッシュ関数です。

- SHA1:Secure Hash Algorithm version 1(SHA1)は160ビットのハッシュ関数で、MD5よりも安全ですが、計算に時間がかかります。

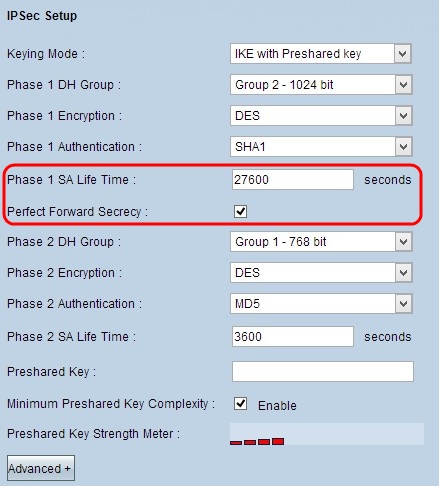

ステップ 4:Phase 1キーが有効で、VPNトンネルがアクティブのままである時間を秒単位で[Phase 1 SA Life Time] フィールドに入力します。

ステップ 5:キーの保護を強化するには、[Perfect Forward Secrecy] チェックボックスをオンにします。このオプションを使用すると、キーが侵害された場合にルータが新しいキーを生成できます。暗号化されたデータは、侵害されたキーを介してのみ侵害されます。そのため、キーが侵害されても他のキーを保護するため、より安全で認証された通信が提供されます。セキュリティが強化されるため、この方法を使用することを推奨します。

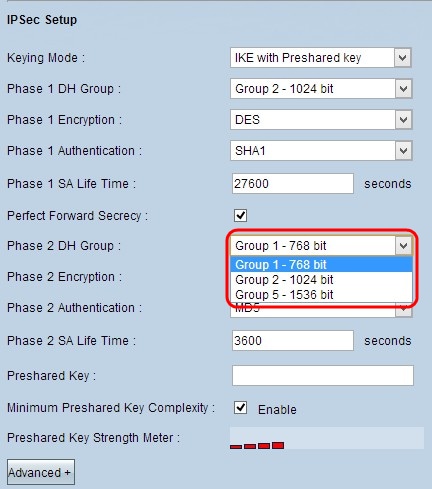

手順 6: [Phase 2 DH Group] ドロップダウンリストから、適切なフェーズ2 DHグループを選択します。フェーズ2では、セキュリティアソシエーションを使用し、データパケットが2つのエンドポイントを通過する間のデータパケットのセキュリティを決定するために使用されます。

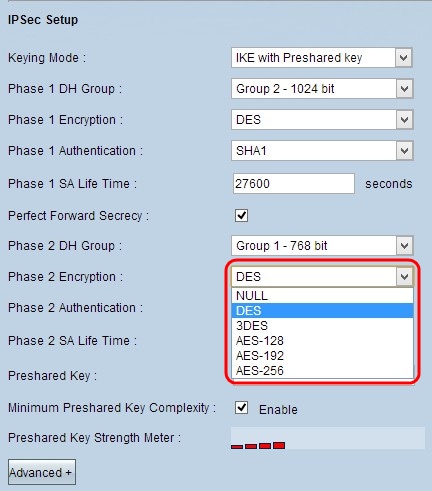

手順 7:[Phase 2 Encryption] ドロップダウンリストから、キーを暗号化するための適切な[Phase 2 Encryption]を選択します。最も安全な暗号化方式であるAES-256が推奨されます。VPNトンネルでは、両端で同じ暗号化方式を使用する必要があります。

- DES:Data Encryption Standard(DES;データ暗号規格)では、データ暗号化に56ビットのキーサイズが使用されます。DESは旧式であり、1つのエンドポイントがDESのみをサポートする場合にのみ使用する必要があります。

- 3DES:Triple Data Encryption Standard(3DES)は、168ビットのシンプルな暗号化方式です。3DESはデータを3回暗号化するため、DESよりもセキュリティが高くなります。

- AES-128:Advanced Encryption Standard(AES)は、10サイクルの繰り返しによってプレーンテキストを暗号テキストに変換する128ビットの暗号化方式です。

- AES-192:Advanced Encryption Standard(AES)は、12サイクルの繰り返しによってプレーンテキストを暗号テキストに変換する192ビットの暗号化方式です。AES-192はAES-128よりも安全です。

- AES-256:Advanced Encryption Standard(AES)は、プレーンテキストを14サイクル繰り返して暗号テキストに変換する256ビットの暗号化方式です。AES-256は、最も安全な暗号化方式です。

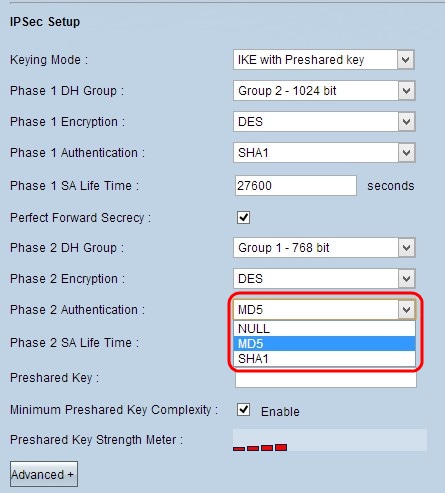

ステップ 8:[Phase 2 Authentication] ドロップダウンリストから適切な認証方式を選択します。 VPNトンネルでは、両端で同じ認証方式を使用する必要があります。

- MD5:Message Digest Algorithm-5(MD5)は、チェックサム計算によって悪意のある攻撃からデータを保護する32桁の16進数ハッシュ関数です。

- SHA1:Secure Hash Algorithm version 1(SHA1)は160ビットのハッシュ関数で、MD5よりも安全ですが、計算に時間がかかります。

- Null:認証方式は使用されません。

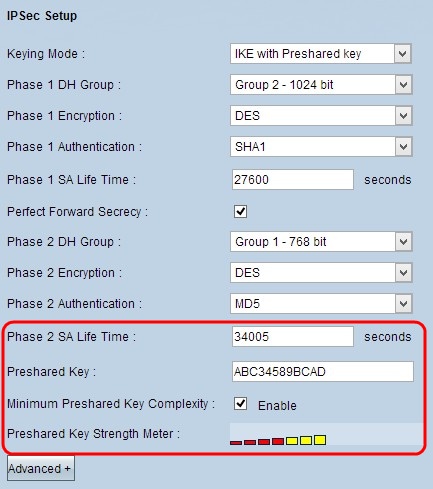

ステップ 9:Phase 2キーが有効で、VPNトンネルがアクティブのままである時間を秒単位でPhase 2 SA Life Timeフィールドに入力します。

ステップ 10:Preshared Keyフィールドに、ピアを認証するためにIKEピア間で以前に共有したキーを入力します。事前共有キーとして最大30の16進数と文字を使用できます。VPNトンネルは、両端で同じ事前共有キーを使用する必要があります。

注:VPNがセキュリティで保護されるように、IKEピア間で事前共有キーを頻繁に変更することを強くお勧めします。

ステップ 11事前共有キーの強度メーターを有効にする場合は、[Minimum Preshared Key Complexity] チェックボックスをオンにします。カラーバーを通して事前共有キーの強度を決定するために使用されます

注:事前共有キーの強度メーターには、色付きのバーを通して事前共有キーの強度が表示されます。赤は弱い強度、黄色は許容可能な強度、緑は強い強度を示します。

ステップ 12[Save] をクリックして、設定を保存します。

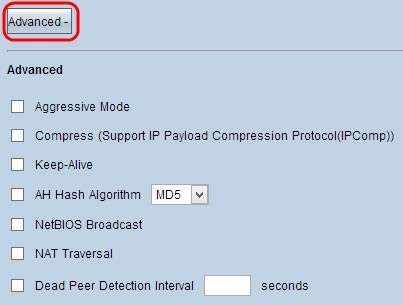

事前共有キーモードを使用した高度なIKEの設定

ステップ 1:[Advanced] をクリックして、事前共有キーを使用したIKEの詳細設定を表示します。

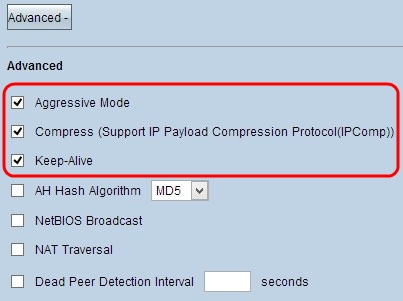

ステップ 2:ネットワーク速度が低い場合は、[Aggressive Mode] チェックボックスをオンにします。これにより、SA接続中(フェーズ1)にクリアテキストでトンネルのエンドポイントのIDが交換されます。交換に必要な時間は短くなりますが、安全性は低下します。

注:アグレッシブモードは、グループクライアントからゲートウェイへのVPN接続では使用できません。

ステップ 3:IPデータグラムのサイズを圧縮する場合は、[Compress (Support IP Payload Compression Protocol (IPComp))] チェックボックスをオンにします。IPCompは、IPデータグラムのサイズを圧縮するために使用されるIP圧縮プロトコルです。IP圧縮は、ネットワーク速度が遅く、ユーザが低速ネットワークを通じてデータを損失なく迅速に送信したいと考えている場合に役立ちますが、セキュリティは提供されません。

ステップ 4:VPNトンネルの接続を常にアクティブのままにする場合は、[Keep-Alive] チェックボックスをオンにします。キープアライブは、接続が非アクティブになった場合に、接続を直ちに再確立するのに役立ちます。

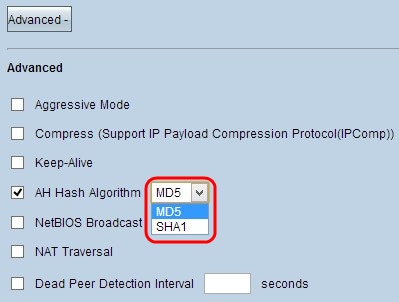

ステップ 5: 認証ヘッダー(AH)を有効にする場合は、[AH Hash Algorithm] チェックボックスをオンにします。AHは、発信元データに対する認証、チェックサムによるデータ整合性、およびIPヘッダーへの保護を提供します。トンネルの両側で同じアルゴリズムを使用する必要があります。

- MD5:Message Digest Algorithm-5(MD5)は、チェックサム計算によって悪意のある攻撃からデータを保護する128桁の16進数ハッシュ関数です。

- SHA1:Secure Hash Algorithm version 1(SHA1)は160ビットのハッシュ関数で、MD5よりも安全ですが、計算に時間がかかります。

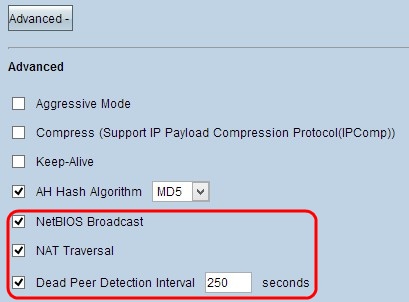

手順 6:VPNトンネルを通過するルーティング不可能なトラフィックを許可する場合は、[NetBIOS Broadcast] をオンにします。デフォルトはオフです。NetBIOSは、一部のソフトウェアアプリケーションおよびNetwork NeighborhoodなどのWindows機能を通じて、ネットワーク内のプリンタやコンピュータなどのネットワークリソースを検出するために使用されます。

手順 7:パブリックIPアドレスを介してプライベートLANからインターネットにアクセスする場合は、[NAT Traversal] チェックボックスをオンにします。VPNルータがNATゲートウェイの背後にある場合は、このチェックボックスをオンにしてNATトラバーサルを有効にします。トンネルの両端で同じ設定を使用する必要があります。

ステップ 8:Dead Peer Detection Intervalをチェックして、HelloまたはACKを介したVPNトンネルの動作を定期的にチェックします。このチェックボックスをオンにした場合は、helloメッセージの期間または間隔を入力します。

注:Dead Peer Detection Intervalは、クライアントからゲートウェイへの単一のVPN接続に対してのみ設定できます。グループクライアントからゲートウェイへのVPN接続に対しては設定できません。

ステップ 9:[Save] をクリックして、設定を保存します。

ここまでは、RV016、RV042、RV042G、およびRV082 VPNルータ上でクライアントからゲートウェイへのリモートアクセスVPNトンネルを設定する方法について学習しました。

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

10-Dec-2018 |

初版 |

フィードバック

フィードバック