シスコワイヤレスネットワークでキャプティブポータルを有効にする

シスコワイヤレスネットワークでのキャプティブポータルの有効化

モバイル化が進むコラボレーションが進むビジネス環境では、ビジネスパートナー、顧客、およびその他のゲストとのリソース共有を制御するために、ネットワーク環境を開放する組織が増えています。企業は、次のようないくつかの方法を求めています。

・訪問客にセキュアなワイヤレスインターネットアクセスを提供

・ビジネスパートナー向けの企業ネットワークリソースへの制限付きアクセスを可能にする

・個人所有のモバイルデバイスを使用している従業員に対して、迅速な認証と接続を提供

WAP321やWAP561などのCisco Small Businessワイヤレスアクセスポイント(AP)を既存の有線ネットワークに簡単に統合して、一般的な有線接続に匹敵する速度とセキュリティでワイヤレス接続を提供できます。

Cisco Captive Portal機能は、社内ネットワークのセキュリティを維持しながら、クライアントやその他の訪問者にワイヤレスアクセスを提供するための、便利でセキュアでコスト効率の高い方法を提供します。ゲストネットワークは、パートナーとのビジネスの合理化、顧客満足度の向上、従業員の生産性の向上など、多くの重要なビジネス目的に役立ちます。

キャプティブポータルには、次の基本機能があります。

・会社ロゴを含むカスタマイズされたゲストログインページ

・キャプティブポータルの複数のインスタンスを作成可能

・複数の認証オプション

・異なる権限と役割を割り当てる機能

・帯域幅の割り当て(アップストリームおよびダウンストリーム)

キャプティブポータルの設定方法

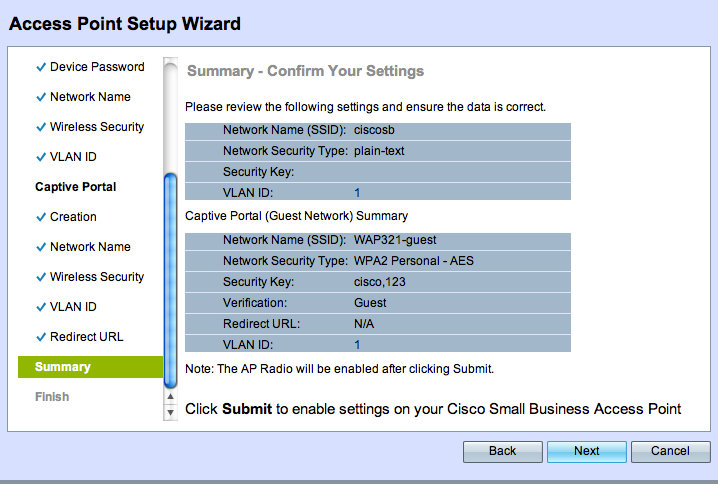

キャプティブポータルはデバイスのGUIから設定できます。セットアップウィザードを使用して機能を有効にできる基本的なセットアップを迅速に行うには、次の手順を参照してください。

セットアップウィザードの使用

デバイスGUIのメインダッシュボードからセットアップウィザードを実行します。

ウィザードの画面に従います。

ゲストアクセス(キャプティブポータル)を有効にします。

ゲストネットワークに「My Company- Guest」などの名前を付けます。

セキュリティタイプを選択します。

ユーザーがウェルカムページからサービス利用規約に同意した後に表示する特定のWebページがある場合は、URLを入力し、次に、このURLを会社のWebサイトにすることができます。

[次へ]を選択して、次のページに移動します。

これでキャプティブポータルのセットアップが完了しました。お客様はゲストネットワークに接続してウェルカムページを入手できます。

ポータルの高度なセットアップとカスタマイズを行うには、キャプティブポータルメニューからデバイスのGUIにログインします。

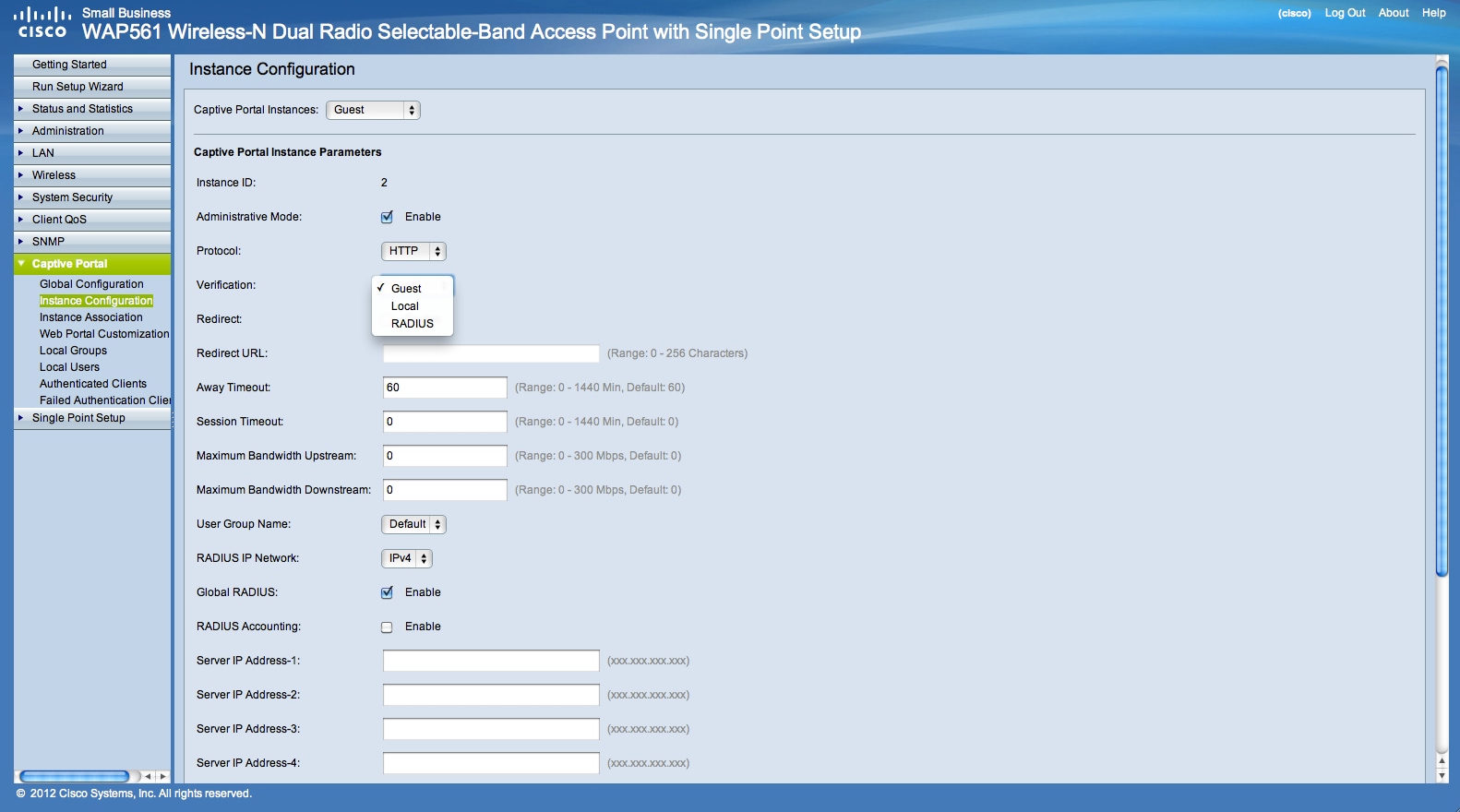

[Instance Configuration]を選択します。ウィザードによって「wiz-cp-inst1」という名前のインスタンス名が作成されました。この名前を選択するか、インスタンス設定の新しい名前を作成して保存できます。 「wiz-cp-inst1」を選択すると、[Instance Configuration]ページが表示されます。

セットアップウィザードは、キャプティブポータルインスタンス名「wiz-cp-inst1」を、セットアップウィザード中に作成したゲストSSIDに自動的に関連付けることに気付きます。

GUIを使用してインスタンスを作成した場合は、作成したゲストネットワークに関連付ける必要があります。

ドロップダウンメニューから、インスタンス名「Guest」またはウィザード「wiz-cp-inst1」によって作成されたインスタンスを選択します。

メニューから[Web Portal Configuration]を選択してゲストのウェルカムページを設定し、ドロップダウンメニューからインスタンス名を選択します。

クライアントの確認に使用するキャプティブポータルの認証方式を選択します。

・ Guest:ユーザはデータベースによって認証される必要はありません。

・ Local — WAPデバイスは、認証されたユーザにローカルデータベースを使用します。

・ RADIUS:WAPデバイスは、リモートRADIUSサーバ上のデータベースを使用してユーザを認証します。

確認方法として「ロケール」を選択した場合は、ローカルユーザを作成する必要があります。

メニューから[Local]を選択します。

ユーザパラメータ(ユーザの名前)を入力し、ユーザプロファイルのパラメータを選択します。

Web Portal Page Customizationでは、企業ロゴとグラフィックをアップロードできます。最大3つのグラフィックファイルをアップロードできます。1つは企業ロゴのページ背景(デフォルトのcisco-bkg)、もう1つはログイン画面(デフォルトのログキー)です。

**このアートワークのファイルサイズは5 KBである必要があります。

Webポータルページをカスタマイズできます。たとえば、承認ポリシー、ウィンドウのタイトル、名前などを追加できます。

検証方法をゲストとして設定したカスタマイズされたページ。これは認証の必要がないことを意味します。ユーザはサービス規約に同意し、[Connect]ボタンを選択するだけで、ユーザ名を入力することはオプションです。

確認方法が[Local]のカスタマイズされたページでは、ユーザが認証するユーザ名とパスワードを入力する必要があります。その後、ユーザはサービス規約に同意し、[Connect]ボタンを選択する必要があります。

マルチVLAN環境のキャプティブポータル

場合によっては、ネットワークに複数のVLANが必要であり、目的が異なり、異なるユーザグループにサービスを提供します。一般的な例は、権限のないユーザが企業ネットワーク上のリソースにアクセスするのを防ぐために、ゲストユーザ用の別のネットワークです。同じ理由で、異なるユーザが利用できる必要がある複数のワイヤレスネットワークが存在する場合があります。WAP321およびWAP561は、キャプティブポータルを使用してこれらのニーズを満たすことができますが、ネットワーク上で少し追加設定が必要です。このセクションでは、その設定について説明します。

概要 – 既存の設定

このドキュメントでは、ネットワーク設定がすでに行われていることを前提としています。 この例では、メインネットワークとゲストネットワークの2つのネットワークがあります。 DHCPアドレスを作成して各ネットワークに提供する設定はすでに設定されています。 WAP321は、ネットワークごとに異なるSSIDをブロードキャストするように設定されています。 現在の設定は次のようになります。

設定が完了すると、ネットワーク上でInterVLANルーティングが有効になり、すべてのワイヤレスクライアントがキャプティブポータルにアクセスして、ネットワーク接続が可能になります。

コンフィギュレーション

最初に、コアルータ(この場合はRV320)でインターVLANルーティングを有効にします。これを設定するには、[Port Management] > [VLAN Membership]に移動し、インターVLANルーティングを有効にします。ページ左側のVLAN 1とVLAN 25の両方をチェックし、[Edit]をクリックします。[InterVLANルーティング(InterVLAN Routing)]列で、それぞれのドロップダウンボックスをクリックし、[有効(Enabled)]を選択します。設定を保存します。

これで、すべてのユーザがキャプティブポータルにアクセスできるようになったが、メインVLANまたはゲストVLAN上の任意のリソースにアクセスすることもできます。 アクセスを制限するには、RV320でアクセスコントロールルールを設定します。 この制限を設定するには、[Firewall] > [Access Rules]に移動します。

ページの下部にある[Add]をクリックします。 このシナリオでは、合計2つのアクセスルールを追加します。 まず、右側に表示されているように、192.168.25.x/24ゲストサブネットから192.168.1.x/24内部サブネットへのアクセスを拒否するルールを設定します。

ページの下部にある[Save]をクリックし、[back]をクリックします。 次に、別のルールを追加します。今度はアクションを「許可」に、宛先IPを「単一」に設定します。192.168.25.x/24サブネットから192.168.1.5へのアクセスを許可するようにルールを設定します。これは現在WAP321静的IPとして設定されています。 このルールは、作成した拒否ルールの前に配置され、ゲストネットワークから192.168.1.5へのトラフィックを許可し、メインネットワークの他の場所にトラフィックを許可します。

完了すると、アクセスルールページは次のようになります。

この設定でキャプティブポータルを設定するには、キャプティブポータルの設定に必要な各ネットワークの最初のセクションの手順に従ってください。

フィードバック

フィードバック