ACIでのスイッチドポートアナライザ(SPAN)の設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、シスコアプリケーションセントリックインフラストラクチャ(ACI)でスイッチドポートアナライザ(SPAN)を設定する方法について説明します。

背景説明

一般に、SPANには3つのタイプがあります。ローカルSPAN、リモートSPAN(RSPAN)、およびEncapsulated Remote SPAN(ERSPAN)これらのSPAN間の違いは、主にコピーパケットの宛先です。Cisco ACIはローカルSPANとERSPANをサポートします。

注:このドキュメントでは、読者がローカルSPANやERSPANの違いなど、一般的なSPANについて理解していることを前提としています。

Cisco ACIのSPANタイプ

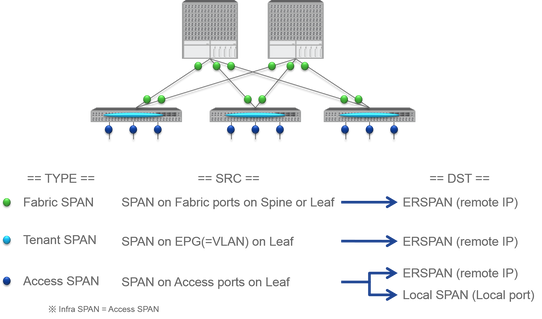

Cisco ACIには、Fabric SPAN、Tenant SPAN、およびAccess SPANの3種類のSPANがあります。各SPANの違いは、コピーパケットの送信元です。

すでに述べたように –

Fabric SPANinterfaces between Leaf and Spine switchesで送受信されるパケットをキャプチャすることです。Access SPANinterfaces between Leaf switches and external devicesで送受信されるパケットをキャプチャすることです。Tenant SPANEndPoint Group (EPG) on ACI Leaf switchesで送受信されるパケットをキャプチャすることです。

このSPAN名は、Cisco ACI GUIで設定する場所に対応します。

- ファブリックSPANは、

Fabric > Fabric Policies - アクセスSPANは、

Fabric > Access Policies - テナントSPANは、

Tenants > {each tenant}

各SPANの宛先に関しては、Access SPANだけがLocal SPANとERSPANの両方に対応しています。他の2つのSPAN(FabricおよびTenant)は、ERSPANのみをサポートしています。

制限とガイドライン

制限とガイドライン『Cisco APICトラブルシューティングガイド』の「制限事項とガイドライン」を参照してください。Troubleshooting Tools and Methodology > Using SPANで説明されています。

コンフィギュレーション

コンフィギュレーションこのセクションでは、各SPANタイプの設定に関連する簡単な例を紹介します。後のセクションで、スパンのタイプを選択する方法に関する特定のサンプルケースがあります。

SPANの設定については、『Cisco APICトラブルシューティングガイド:トラブルシューティングツールと方法論> SPANの使用』も参照してください。

UIが現在のバージョンと異なって表示されることがありますが、設定方法は同じです。

アクセスSPAN(ERSPAN)

アクセスSPAN(ERSPAN)トポロジの例

トポロジの例

設定例

設定例

場所:

FABRIC > ACCESS POLICIES > Troubleshoot Policies > SPANに移動します。

SPAN Source GroupsSPAN Destination Groups

SPAN Source Group tiesおよびDestinationSources。

方法:

SPAN Source Group(SRC_GRP1)を作成します。- (SRC_GRP1)の下に

SPAN SourceSPAN Source Group (SRC1)を作成します。 - (SRC1)にこれらのパラメータを設定します。

– 方向 – ソースEPG(オプション)

– 送信元パス(複数のインターフェイスが可能)

注:各パラメータの詳細については、図を参照してください。

SPAN Destination Group - (DST_EPG)を作成します。

- (DST)を作成します。

- (DST)の次のパラメータを設定します

– 宛先EPG

-宛先 IP

– 送信元IP/プレフィクス(任意のIPを指定できます。プレフィックスが使用されている場合、未定義ビットにはソースノードのノードIDが使用されます。たとえば、node-101 => src IP 1.0.0.101のprefix: 1.0.0.0/8)

– その他のパラメータはデフォルトのままにしておくことができます

注:各パラメータの詳細については、図を参照してください。

SPAN Destination Group - が適切な

SPAN Source Groupに関連付けられていることを確認します。 - が有効になっていることを確認します。

注:この管理状態でDisabledを選択すると、SPANは停止します。後で再利用する場合は、すべてのポリシーを削除する必要はありません。

SPAN Source SPAN Destination SPAN Destination Admin State また、ERSPANの宛先IPが、指定された宛先EPGの下のエンドポイントとして学習されていることを確認してください。前述の例では、192.168.254.1はTenant TK > Application profile SPAN_APP > EPG SPANで学習する必要があります。または、宛先デバイスがサイレントホストの場合、宛先IPをこのEPGの下で静的エンドポイントとして設定できます。

アクセスSPAN(ローカル)

アクセスSPAN(ローカル)トポロジの例

トポロジの例

設定例

設定例

- 場所:

Fabric > ACCESS POLICIES > Troubleshoot Policies > SPAN

- SPAN Source Groups

- SPAN Destination Groups

SPAN Source Group タイDestination と Sources.

- 方法:

- 作成

SPAN Source Group(SRC_GRP1) - (SRC_GRP1)の下に

SPAN SourceSPAN Source Group (SRC1)を作成します - (SRC1)の次のパラメータを設定します

-方向

– ソースEPG(オプション)

– 送信元パス(複数のインターフェイスが可能)

※各パラメータの詳細は画像を参照してください。 - 作成

SPAN Destination Group(DST_Leaf1) - 作成

SPAN Destination(DST) - (DST)の次のパラメータを設定します

– 宛先インターフェイスおよびノード。 - が適切な

SPAN Source Groupに関連付けられていることを確認します。 -

が有効になっていることを確認します。

こ※管理状態でDisabledを選択すると、SPANが停止します。後で再利用する場合は、すべてのポリシーを削除する必要はありません。

SPAN Source SPAN Destination SPAN Destination Group Admin State 宛先インターフェイスでは、インターフェイスポリシーグループによる設定は必要ありません。ACIリーフのインターフェイスにケーブルを接続すると機能します。

制限:

- ローカルSPANでは、宛先インターフェイスと送信元インターフェイスを同じリーフ上に設定する必要があります。

- 宛先インターフェイスは、UPである限り、EPG上にある必要はありません。

- 仮想ポートチャネル(vPC)インターフェイスが送信元ポートとして指定されている場合、ローカルSPANは使用できません

ただし、回避策があります。第1世代のリーフでは、vPCまたはPCのメンバである個々の物理ポートをSPANソースとして設定できます。このローカルSPANを使用して、vPCポート上のトラフィックに使用できます。

ただし、このオプションは第2世代リーフ(CSCvc11053)では使用できません。代わりに、「VPCコンポーネントPC」でのSPANのサポートは、2.1(2e)、2.2(2e)以降でCSCvc44643を介して追加されました。これにより、どの世代のリーフでも、vPCのメンバであるポートチャネルをSPANソースとして設定できます。これにより、どの世代のリーフでも、vPCポート上のトラフィックにローカルSPANを使用できます。 - 第2世代のリーフでポートチャネルの個々のポートを指定すると、パケットのサブセットのみがスパニングされます(CSCvc11053も原因)。

- PCとvPCは、ローカルSPANの宛先ポートとしては使用できません。4.1(1)から、PCはローカルSPANの宛先ポートとして使用できます。

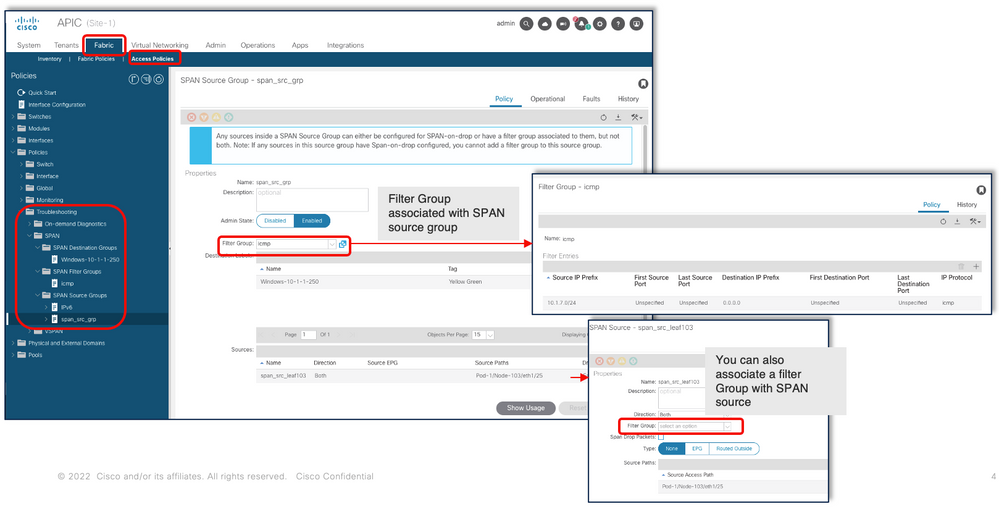

アクセスSPAN:ACLフィルタを使用

アクセスSPAN:ACLフィルタを使用アクセススパンソースでACLフィルタを使用できます。この機能により、特定のフローまたはSPANソースに出入りするトラフィックのフローにSPANを適用できます。

ユーザは、フロー固有のトラフィックにSPANを適用する必要がある場合に、SPAN Aclを送信元に適用できます。

ファブリックSPANおよびテナントSPANのソースグループ/ソースではサポートされません。

フィルタグループにフィルタエントリを追加する場合は注意が必要です。その理由は、現在フィルタグループを使用しているすべてのソースに対してtcamエントリが追加される可能性があるためです。

フィルタグループは次のものに関連付けることができます。

-Span Source:フィルタグループは、このSpan Sourceの下で定義されているすべてのインターフェイスのトラフィックをフィルタリングするために使用されます。

-Span Source Group:フィルタグループ(xなど)は、このSpan Source Groupの各Span Sourceで定義されたすべてのインターフェイスのトラフィックをフィルタリングするために使用されます。

この設定スナップショットでは、フィルタグループがSpanソースグループに適用されます。

特定のSPANソースがすでにフィルタグループ(yなど)に関連付けられている場合、そのフィルタグループ(y)が、この特定のSPANソースの下のすべてのインターフェイスでグループをフィルタリングするために使用されます

– ソースグループに適用されたフィルタグループは、そのソースグループ内のすべてのソースに自動的に適用されます。

– ソースに適用されるフィルタグループは、そのソースにのみ適用されます。

– フィルタ・グループは、ソース・グループとそのソース・グループ内のソースの両方に適用され、ソースに適用されたフィルタ・グループが優先されます。

– ソースに適用されたフィルタグループが削除され、親ソースグループに適用されたフィルタグループが自動的に適用されます。

– ソース・グループに適用されたフィルタ・グループが削除され、現在そのソース・グループを継承しているすべてのソースから削除されます。

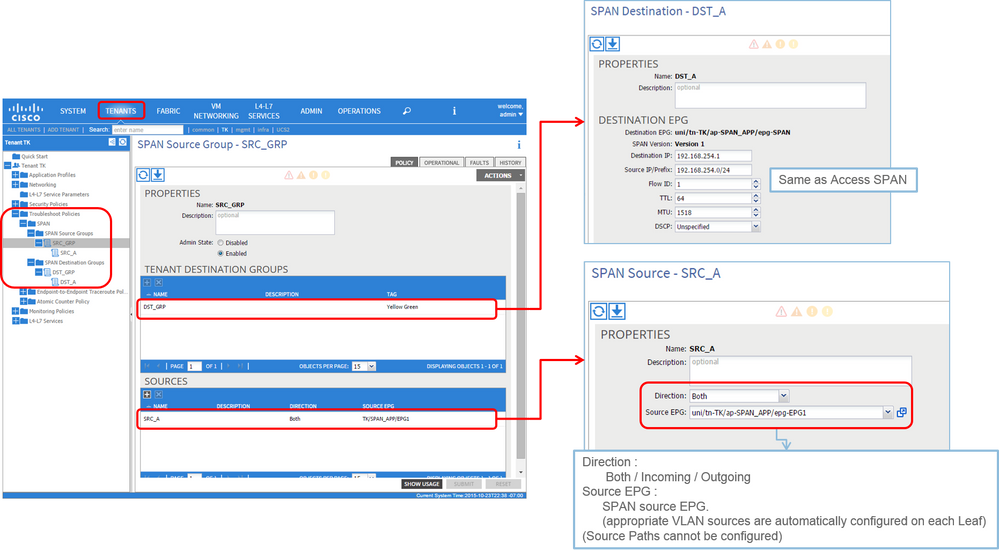

テナントSPAN(ERSPAN)

テナントSPAN(ERSPAN)トポロジの例

トポロジの例

設定例

設定例

- 場所:

Tenants > {tenant name} > Troubleshoot Policies > SPAN

- SPAN Source Groups

- SPAN Destination Groups

※ SPAN送信元グループDestinationの関係と Sources.

- 方法:

- 作成

SPAN Source Group(SRC_GRP) - (SRC_GRP)の下に

SPAN SourceSPAN Source Group(SRC_A)を作成します - (SRC_A)用に次のパラメータを設定します

-方向

– 送信元EPG

※各パラメータの詳細は画像を参照してください。 - 作成

SPAN Destination Group(DST_GRP) - 作成

SPAN Destination(DST_A) - (DST_A)の次のパラメータを設定します

– 宛先EPG

-宛先 IP

– 送信元IP/プレフィックス

– その他のパラメータはデフォルトのままにしておくことができます

※各パラメータの詳細は画像を参照してください。 - が適切な

SPAN Source Groupに関連付けられていることを確認します。 - が有効になっていることを確認します。

こ※管理状態でDisabledを選択すると、SPANが停止します。後で再利用する場合は、すべてのポリシーを削除する必要はありません。

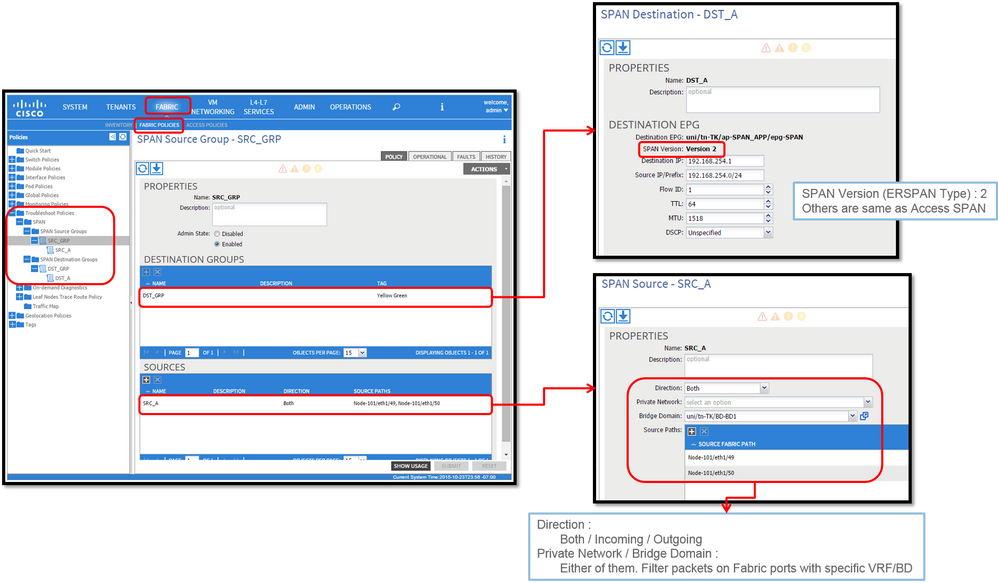

SPAN Source SPAN Destination SPAN Destination Group Admin State ファブリックSPAN(ERSPAN)

ファブリックSPAN(ERSPAN)トポロジの例

トポロジの例

設定例

設定例

- 場所:

Fabric > FABRIC POLICIES > Troubleshoot Policies > SPAN

- Fabric

- SPAN Destination Groups

※SPAN Source GroupDestination Sources

- 方法:

- 作成

SPAN Source Group(SRC_GRP) - (SRC_GRP)の下に

SPAN SourceSPAN Source Group(SRC_A)を作成します - (SRC_A)用に次のパラメータを設定します

-方向

– プライベートネットワーク(オプション)

– ブリッジドメイン(オプション)

– 送信元パス(複数のインターフェイスが可能)

※各パラメータの詳細は画像を参照してください。 - 作成

SPAN Destination Group(DST_GRP) - 作成

SPAN Destination(DST_A) - (DST_A)用に次のパラメータを設定します

– 宛先EPG

-宛先 IP

– 送信元IP/プレフィックス

– その他のパラメータはデフォルトのままにしておくことができます

※各パラメータの詳細は画像を参照してください。 - が適切な

SPAN Source Groupに関連付けられていることを確認します。 - が有効になっていることを確認します。

こ※Admin StateでDisabledを選択すると、SPANが停止します。後で再利用する場合は、すべてのポリシーを削除する必要はありません。

SPAN Source SPAN Destination SPAN Destination Group Admin State ERSPANバージョン(タイプ)については後のセクションで説明しますが、ERSPANバージョンIIがファブリックSPANに使用され、バージョンIがテナントSPANとアクセスSPANに使用されていることを確認できます。

GUI による確認

GUI による確認

- SPAN設定ポリシーの検証

Fabric > ACCESS POLICIES > Troubleshoot Policies > SPAN > SPAN Source Groups > Operational tabFabric > FABRIC POLICIES > Troubleshoot Policies > SPAN > SPAN Source Groups > Operational tabTenants > {tenant name} > Troubleshoot Policies > SPAN > SPAN Source Groups > Operational tab

動作状態が稼働していることを確認してください。

- ノード自体のSPANセッションの検証

- または

SPAN Configuration Policyから各セッションをダブルクリックします。Fabric > INVENTORY > Node > Span Sessions > { SPAN session name }

動作状態が稼働していることを確認してください。

SPANセッション命名規則:

– ファブリックSPAN:fabric_xxxx

– アクセスSPAN:infra_xxxx

– テナントSPAN:tn_xxxx

ACI SPANタイプの選択

ACI SPANタイプの選択

このセクションでは、各ACI SPANタイプ(Access, Tenant, Fabric)の詳細なシナリオについて説明します。各シナリオの基本トポロジは、前のセクションで説明しています。

これらのシナリオを理解していれば、要件に適したACI SPANタイプを選択できます。たとえば、特定のインターフェイス上のパケットだけをキャプチャする必要がある、またはインターフェイスに関係なく特定のEPG上のすべてのパケットをキャプチャする必要があるなどです。

Cisco ACIでは、source groupおよびdestination groupを使用してSPANを設定します。送信元グループには、インターフェイスやEPGなどの複数の送信元ファクタが含まれています。宛先グループには、ローカルSPANの宛先インターフェイスやESPANの宛先IPなどの宛先情報が含まれます。

パケットがキャプチャされた後、キャプチャされたパケットをデコードするには、「SPANデータの読み方」の項を参照してください。

注:各トポロジ内で緑色のライトで強調表示されているVMに注目してください。各シナリオでは、これらの強調表示されたVMからパケットをキャプチャします。

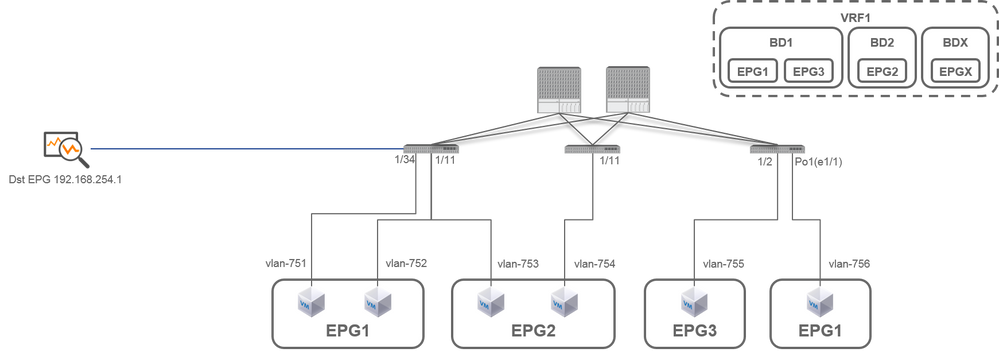

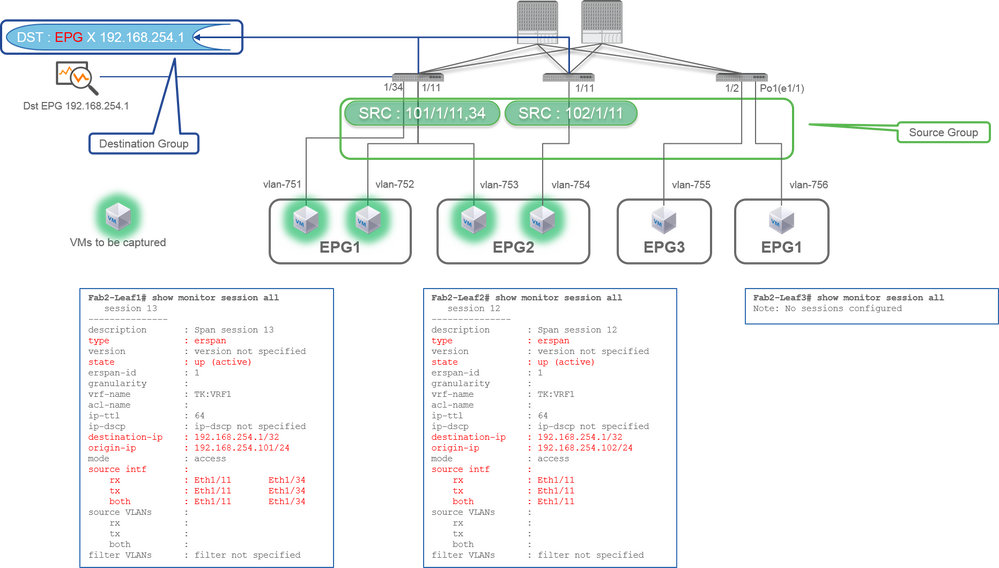

アクセスSPAN(ERSPAN)

アクセスSPAN(ERSPAN)Case 1.送信元「Leaf1 e1/11 e1/34およびLeaf2 e1/11」 | Dst「192.168.254.1」

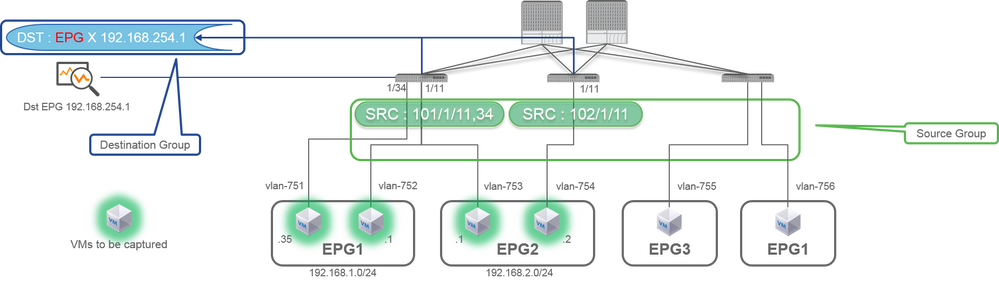

Case 1.送信元「Leaf1 e1/11 e1/34およびLeaf2 e1/11」 | Dst「192.168.254.1」

Source Group- リーフ1 e1/11

- リーフ1 e1/34

- リーフ2 e1/11

Destination Group- EPG Xの192.168.254.1

アクセスSPANでは、1つのSPANセッションに対して複数のインターフェイスを指定できます。EPGに関係なく、指定したインターフェイスで送受信されるすべてのパケットをキャプチャできます。

複数のリーフスイッチから複数のインターフェイスを送信元グループとして指定する場合、宛先グループはローカルSPANではなくERSPANである必要があります。

この例では、EPG1とEPG2のすべてのVMからパケットをコピーします。

CLIのチェックポイント

- ステータスが「up (active)」であることを確認してください。

- 「

destination-ip」はERSPANの宛先IPです。 - 「

origin-ip」はERSPANの送信元IPです。

Case 2.送信元「Leaf1 e1/11およびLeaf2 e1/11」 | Dst「192.168.254.1」

Case 2.送信元「Leaf1 e1/11およびLeaf2 e1/11」 | Dst「192.168.254.1」

- ソースグループ

- リーフ1 e1/11

- リーフ2 e1/11

- 通知先グループ

- EPG Xの192.168.254.1

この例では、Leaf1 e1/34が、前のCase1で設定されたSPANソースグループから削除されています。

この例で重要な点は、アクセスSPANがEPGに関係なく送信元インターフェイスを指定できることです。

CLIのチェックポイント

- leaf1の送信元インターフェイスが「Eth1/11 Eth1/34」から「Eth1/11」に変更されます。

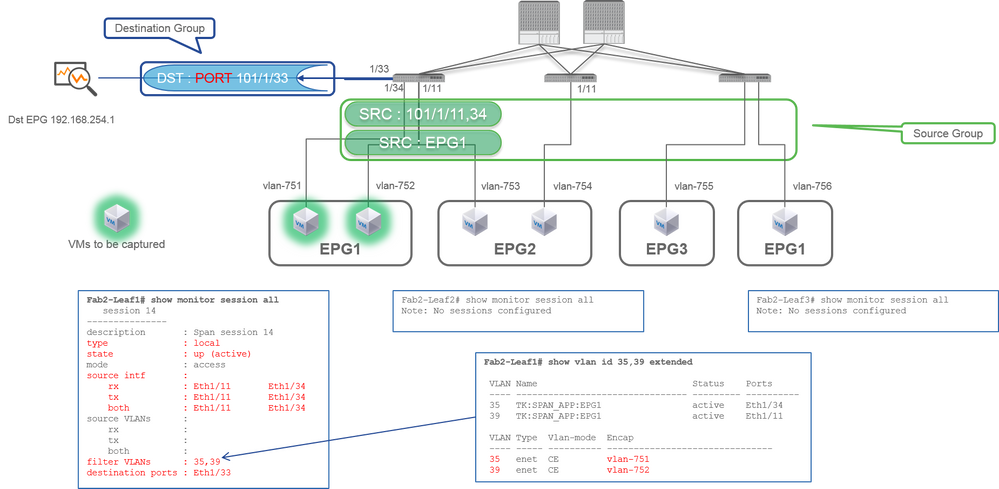

Case 3.送信元「Leaf1 e1/11 & Leaf2 e1/11 & EPG1 filter」 | Dst「192.168.254.1」

Case 3.送信元「Leaf1 e1/11 & Leaf2 e1/11 & EPG1 filter」 | Dst「192.168.254.1」

- ソースグループ

- リーフ1 e1/11

- リーフ2 e1/11

- フィルタEPG1

- 通知先グループ

- EPG Xの192.168.254.1

この例は、アクセスSPANが送信元ポートで特定のEPGを指定できることを示しています。これは、複数のEPGが1つのインターフェイス上を流れる場合に便利で、このインターフェイス上のEPG1のトラフィックのみをキャプチャする必要があります。

EPG1はリーフ2に展開されていないため、リーフ2のSPANは障害F1553およびF1561で失敗します。ただし、Leaf1上のSPANは引き続き動作します。

また、EPG1はLeaf1で2つのVLAN(VLAN-751、752)を使用するため、2つのVLANフィルタがLeaf1のSPANセッションに自動的に追加されます。

CLI(35、39)のVLAN IDは、いわゆるPI-VLAN(Platform Independent VLAN)と呼ばれる内部VLANであり、実際の回線上のIDではないことに注意してください。図に示すように、show vlan extendedコマンドは、実際のカプセル化VLAN IDとPI-VLANのマッピングを示します。

このSPANセッションでは、EPG2(VLAN-753)が同じインターフェイス上を流れる場合でも、Leaf1 e1/11上のEPG1(VLAN-752)のパケットだけをキャプチャできます。

CLIのチェックポイント

- フィルタVLANは、フィルタに使用されるEPGに従って追加されます。

- リーフに対応するEPGがない場合、そのリーフでのSPANセッションは失敗します。

ケース 4.送信元「Leaf1-Leaf2 vPC」 | Dst「192.168.254.1」

ケース 4.送信元「Leaf1-Leaf2 vPC」 | Dst「192.168.254.1」

- ソースグループ

- リーフ1 - 2e1/11

- 通知先グループ

- EPG Xの192.168.254.1

vPCインターフェイスが送信元として設定されている場合、宛先はインターフェイス(ローカルSPAN)ではなくリモートIP(ERSPAN)である必要があります

アクセスSPAN(ローカルSPAN)

アクセスSPAN(ローカルSPAN)Case 1.送信元「Leaf1 e1/11 e1/34」 | Dst「Leaf1 e1/33」

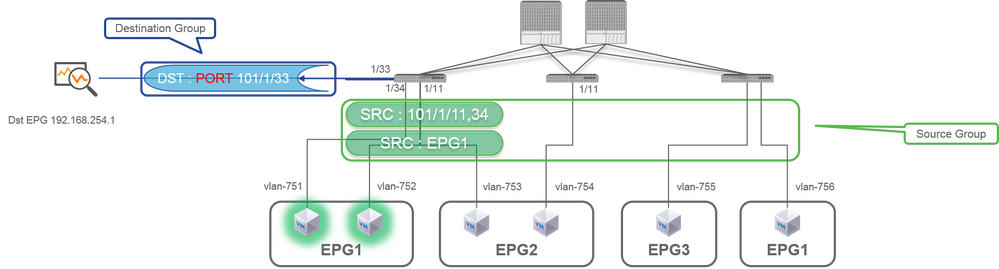

Case 1.送信元「Leaf1 e1/11 e1/34」 | Dst「Leaf1 e1/33」

- ソースグループ

- リーフ1 e1/11

- リーフ1 e1/34

- 通知先グループ

- リーフ1 e1/33

アクセスSPANは、ローカルSPAN(宛先として特定のインターフェイス)を使用することもできます

ただし、この場合、送信元インターフェイスは宛先インターフェイスと同じリーフ上に存在する必要があります。

Case 2.送信元「Leaf1 e1/11 e1/34 & EPG1 filter | Dst「リーフ1 e1/33」

Case 2.送信元「Leaf1 e1/11 e1/34 & EPG1 filter | Dst「リーフ1 e1/33」

- ソースグループ

- リーフ1 e1/11

- リーフ1 e1/34

- EPG1フィルタ

- 通知先グループ

- リーフ1 e1/33

ローカルSPANを使用するアクセスSPANは、ERSPANと同様にEPGフィルタも使用できます。

Case 3.送信元「Leaf1 e1/11およびLeaf2 e/11」 | Dst "Leaf1 e1/33" (悪いケース)

Case 3.送信元「Leaf1 e1/11およびLeaf2 e/11」 | Dst "Leaf1 e1/33" (悪いケース)

- ソースグループ

- リーフ1 e1/11

- リーフ2 e1/11

- 通知先グループ

- リーフ1 e1/33

ケース 4.送信元「Leaf1 e1/11 & EPG3 filter」 | Dst "Leaf1 e1/33" (悪いケース)

ケース 4.送信元「Leaf1 e1/11 & EPG3 filter」 | Dst "Leaf1 e1/33" (悪いケース)

- ソースグループ

- リーフ1 e1/11

- EPG3フィルタ

- 通知先グループ

- リーフ1 e1/33

これは、アクセスSPAN(ERSPAN)のケース3に似ていますが、この例では、EPG3がLeaf1に存在しないため、Leaf1上の1つだけのSPANセッションが失敗します。そのため、SPANはまったく機能しません。

ケース5:送信元「EPG1フィルタ」 | Dst "Leaf1 e1/33" (悪いケース)

ケース5:送信元「EPG1フィルタ」 | Dst "Leaf1 e1/33" (悪いケース)

- ソースグループ

- EPG1フィルタ

- 通知先グループ

- リーフ1 e1/33

アクセスSPANのEPGフィルタは、送信元ポートが設定されている場合にのみ機能します。指定するソースがEPGのみである場合は、アクセスSPANの代わりにテナントSPANを使用する必要があります。

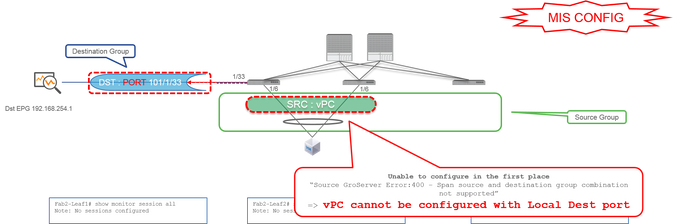

Case 6.送信元「Leaf1 - Leaf2 vPC」 | Dst "Leaf1 e1/33" (悪いケース)

Case 6.送信元「Leaf1 - Leaf2 vPC」 | Dst "Leaf1 e1/33" (悪いケース)

- ソースグループ

- リーフ1-2 vPC

- 通知先グループ

- リーフ1 e1/33

vPCインターフェイスは、ローカルSPANを使用して送信元として設定できません。ERSPANを使用してください。アクセスSPAN(ERSPAN)については、ケース4を参照してください。

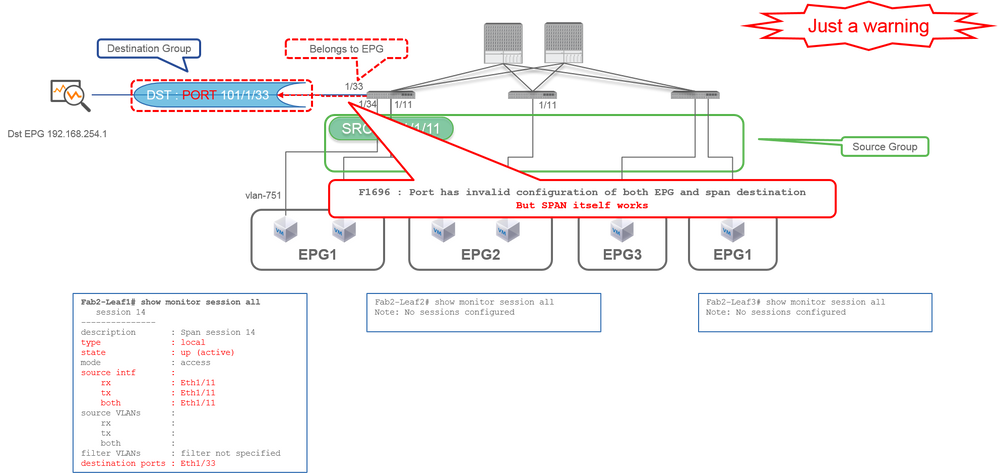

Case 7.送信元「Leaf1 e1/11 | Dst “Leaf1 e1/33 & e1/33 belongs to EPG”(障害あり)

Case 7.送信元「Leaf1 e1/11 | Dst “Leaf1 e1/33 & e1/33 belongs to EPG”(障害あり)

SPANの宛先I/FがすでにEPGに属している場合、物理I/Fの下で障害「F1696 : Port has an invalid configuration of EPG and span destination」が発生します。

しかし、この障害が発生しても、SPANは問題なく動作します。このエラーは、同じI/F上の顧客の通常のEPGトラフィックに影響を与える可能性があるため、SPANによって引き起こされる追加のトラフィックに関する警告にすぎません。

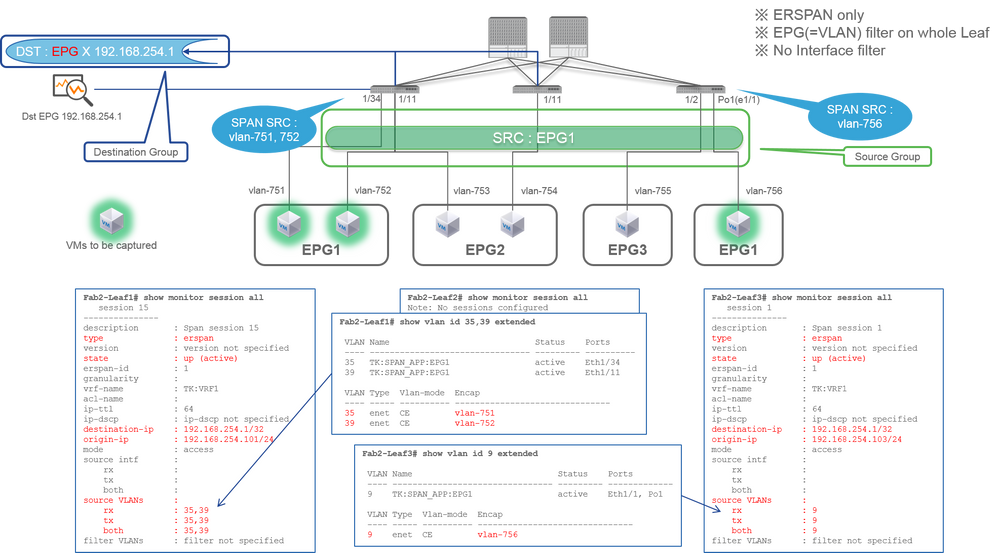

テナントSPAN(ERSPAN)

テナントSPAN(ERSPAN)Case 1.送信元「EPG1」 | Dst「192.168.254.1」

Case 1.送信元「EPG1」 | Dst「192.168.254.1」

- ソースグループ

- EPG1(フィルタなし)

- 通知先グループ

- EPG Xの192.168.254.1

テナントSPANはEPG自体を送信元として使用し、アクセスSPANはフィルタのためだけにEPGを使用します。

テナントSPANの重要な点は、個々のポートを指定する必要がなく、ACIが各リーフスイッチで適切なVLANを自動的に検出することです。したがって、これは特定のEPGのすべてのパケットをモニタする必要があり、そのEPGのエンドポイントがリーフスイッチ経由の複数のインターフェイスに属している場合に役立ちます。

ファブリックSPAN(ERSPAN)

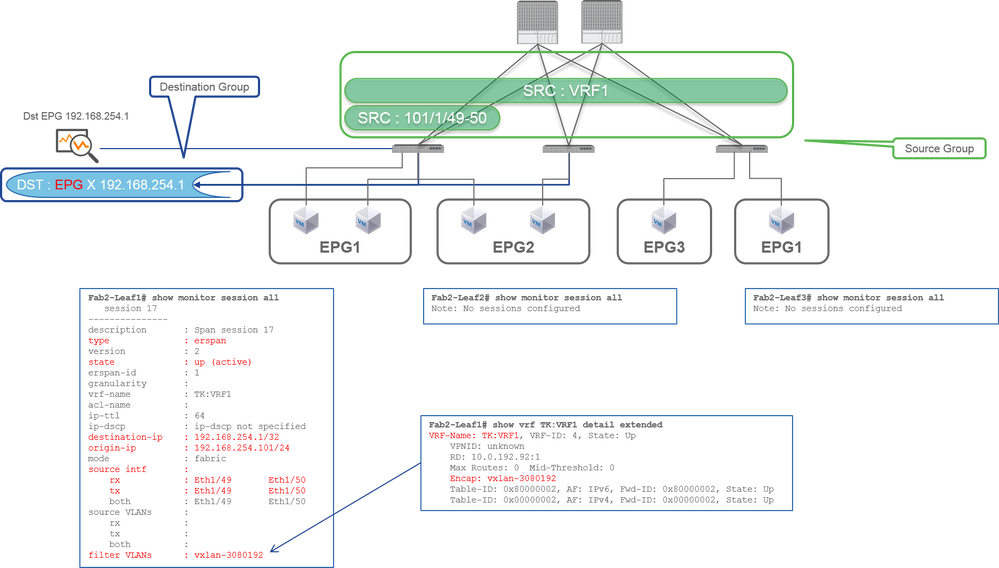

ファブリックSPAN(ERSPAN)Case 1.送信元「Leaf1 e1/49-50」 | Dst「192.168.254.1」

Case 1.送信元「Leaf1 e1/49-50」 | Dst「192.168.254.1」

- ソースグループ

- リーフ1 e1/49-50

- 通知先グループ

- EPG Xの192.168.254.1

ファブリックSPANは、送信元としてファブリックポートを指定します。ファブリックポートは、リーフスイッチとスパインスイッチ間のインターフェイスです。

このSPANは、リーフスイッチとスパインスイッチ間でパケットをコピーする必要がある場合に便利です。ただし、リーフスイッチとスパインスイッチ間のパケットは、iVxLANヘッダーでカプセル化されます。だから、それを読むにはちょっとしたトリックが必要です。「SPANデータの読み方」を参照してください。

注:iVxLANヘッダーは、ACIファブリック内部使用のみの拡張VxLANヘッダーです。

Case 2.送信元「Leaf1 e1/49-50 & VRF filter」 | Dst「192.168.254.1」

Case 2.送信元「Leaf1 e1/49-50 & VRF filter」 | Dst「192.168.254.1」

- ソースグループ

- リーフ1 e1/49-50

- VRFフィルタ

- 通知先グループ

- EPG Xの192.168.254.1

ファブリックSPANでは、アクセスSPANだけでなくフィルタも使用できます。ただし、フィルタタイプは異なります。ファブリックSPANは、フィルタとして仮想ルーティングおよび転送(VRF)またはBDを使用します。

Cisco ACIでは、前述のように、ファブリックポートを通過するパケットはiVxLANヘッダーでカプセル化されます。このiVxLANヘッダーには、仮想ネットワーク識別子(VNID)としてVRFまたはBD情報が含まれています。パケットがレイヤ2(L2)として転送されると、iVxLAN VNIDはBDを表します。パケットがレイヤ3(L3)として転送される場合、iVxLAN VNIDはVRFを表します。

そのため、ファブリックポート上のルーテッドトラフィックをキャプチャする必要がある場合は、フィルタとしてVRFを使用します。

Case 3.送信元「Leaf1 e1/49-50 & BDフィルタ」 | Dst「192.168.254.1」

Case 3.送信元「Leaf1 e1/49-50 & BDフィルタ」 | Dst「192.168.254.1」

- ソースグループ

- リーフ1 e1/49-50

- BDフィルタ

- 通知先グループ

- EPG Xの192.168.254.1

前のケース2で説明したように、ファブリックSPANはフィルタとしてBDを使用できます。

ファブリックポートでブリッジされたトラフィックをキャプチャする必要がある場合は、フィルタとしてBDを使用します。

注:一度に設定できるフィルタは、BDまたはVRFの1つだけです。

SPAN宛先デバイスに必要なものは何ですか。

SPAN宛先デバイスに必要なものは何ですか。tcpdump, wiresharkなどのパケットキャプチャアプリケーションを実行します。ERSPAN宛先セッションなどを設定する必要はありません。

ERSPANの場合

ERSPANの場合SPANパケットは宛先IPに転送されるため、必ずERSPANの宛先IPを持つインターフェイスでキャプチャツールを実行してください。

受信されたパケットはGREヘッダーでカプセル化されます。ERSPAN GREヘッダーをデコードする方法については、このセクションの「ERSPANデータの読み方」を参照してください。

ローカルSPAN用

ローカルSPAN用必ず、ACIリーフのSPAN宛先インターフェイスに接続するインターフェイスでキャプチャツールを実行してください。

このインターフェイスではrawパケットが受信されます。ERSPANヘッダーを処理する必要はありません。

ERSPANデータの読み方

ERSPANデータの読み方ERSPANバージョン(タイプ)

ERSPANバージョン(タイプ)ERSPANは、コピーされたパケットをカプセル化して、リモートの宛先に転送します。このカプセル化にはGREが使用されます。GREヘッダーでのERSPANのプロトコルタイプは0x88beです。

Internet Engineering Task Force(IETF;インターネット技術特別調査委員会)のドキュメントでは、ERSPANのバージョンはversionではなくtypeと記述されています。

ERSPANには3つのタイプがあります。I、II、およびIII。ERSPANタイプについては、このRFCドラフトで説明されています。また、このGRE RFC1701は各ERSPANタイプを理解するためにも役立つ可能性があります。

各タイプのパケット形式を次に示します。

ERSPANタイプI(Broadcom Trident 2で使用)

ERSPANタイプI(Broadcom Trident 2で使用)

タイプIは、GREヘッダーのシーケンスフィールドを使用しません。ERSPANタイプIIおよびIIIの場合、GREヘッダーの後に続く必要があるERSPANヘッダーも使用しません。Broadcom Trident 2はこのERSPANタイプIのみをサポートします。

ERSPANタイプIIまたはIII

ERSPANタイプIIまたはIII

シーケンスフィールドがSビットによってアクティブ化される場合、これはERSPANタイプIIまたはIIIである必要があります。ERSPANヘッダーのバージョンフィールドで、ERSPANタイプが識別されます。ACIでは、タイプIIIは2016年3月20日の時点ではサポートされていません。

アクセスまたはテナントSPANのSPAN送信元グループに、第1世代と第2世代の両方のノードの送信元がある場合、ERSPAN宛先は、ノードの各世代からERSPANタイプIとIIの両方のパケットを受信します。ただし、Wiresharkで一度にデコードできるERSPANタイプは1つだけです。デフォルトでは、ERSPAN Type IIだけがデコードされます。ERSPANタイプIのデコードを有効にすると、WiresharkはERSPANタイプIIをデコードしません。WiresharkでERSPANタイプIを復号化する方法については、後述のセクションを参照してください。

この種の問題を回避するには、SPAN宛先グループでERSPANタイプを設定します。

- SPANバージョン(バージョン1またはバージョン2):ERSPANタイプIまたはIIを指します

- Enforce SPAN Version(オンまたはオフ):ソースノードハードウェアで設定されたERSPANタイプがサポートされていない場合に、SPANセッションを失敗させるかどうかを決定します。

デフォルトでは、SPANバージョンはバージョン2で、Enforce SPAN Versionはチェックされていません。つまり、送信元ノードがERSPANタイプIIをサポートする第2世代以降の場合、送信元ノードはタイプIIでERSPANを生成します。ソース・ノードが、ERSPANタイプII(ファブリックSPANを除く)をサポートしない第1世代の場合、「Enforce SPAN Version」がチェックされていないため、タイプIにフォールバックします。その結果、ERSPANの宛先は、混合タイプのERSPANを受信します。

次の表に、アクセスSPANとテナントSPANの各組み合わせについて説明します。

| SPANバージョン |

SPANバージョンの適用 |

第1世代ソースノード |

第2世代ソースノード |

| バージョン 2 |

非選択 |

タイプIを使用 |

タイプIIを使用 |

| バージョン 2 |

オン |

失敗 |

タイプIIを使用 |

| バージョン 1 |

非選択 |

タイプIを使用 |

タイプIを使用 |

| バージョン 1 |

オン |

タイプIを使用 |

タイプIを使用 |

ERSPANデータの例

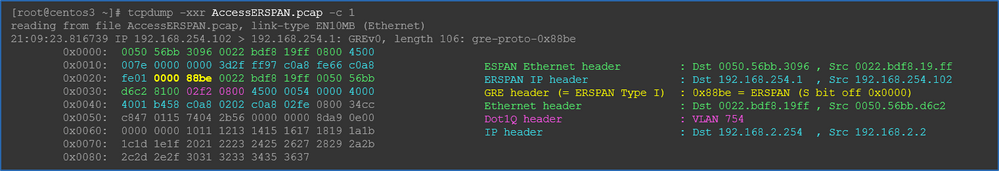

ERSPANデータの例テナントSPAN/アクセスSPAN(ERSPAN)

テナントSPAN/アクセスSPAN(ERSPAN)

パケットはERSPANタイプIでカプセル化されるため、デコードする必要があります。これはWiresharkで実行できます。「ERSPANタイプ1のデコード方法」の項を参照してください。

キャプチャパケットの詳細(ERSPANタイプI)

キャプチャパケットの詳細(ERSPANタイプI)

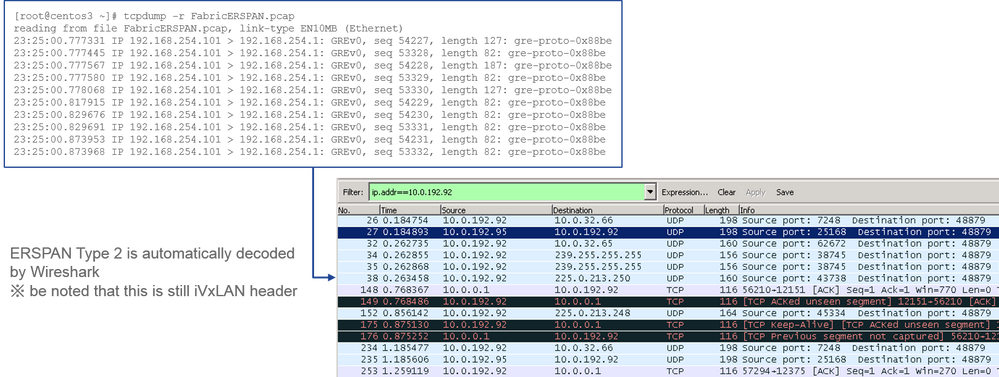

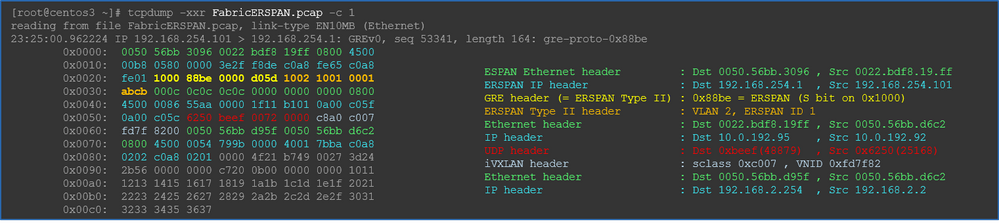

ファブリックSPAN(ERSPAN)

ファブリックSPAN(ERSPAN)

Wiresharkは自動的にERSPAN Type IIをデコードします。ただし、iVxLANヘッダーによってカプセル化されたままです。

デフォルトでは、WiresharkはACI内部ヘッダーであるため、iVxLANヘッダーを認識しません。「iVxLANヘッダーのデコード方法」を参照してください。

キャプチャパケットの詳細(ERSPANタイプII)

キャプチャパケットの詳細(ERSPANタイプII)

ERSPANタイプIのデコード方法

ERSPANタイプIのデコード方法オプション 1Edit > Preference > Protocols > ERSPANに移動し、FORCEにチェックマークを入れて疑似ERSPANフレームをデコードします。

- Wireshark(GUI)

- Tshark(WiresharkのCLIバージョン):

user1@linux# tshark -f 'proto GRE' -nV -i eth0 -o erspan.fake_erspan:true

注:ERSPANタイプIIまたはIIIを読み取る場合は、必ずこのオプションを無効にしてください。

オプション 2移動先 Decode As > Network > ICMP (if it’s ICMP).

iVxLANヘッダーのデコード方法

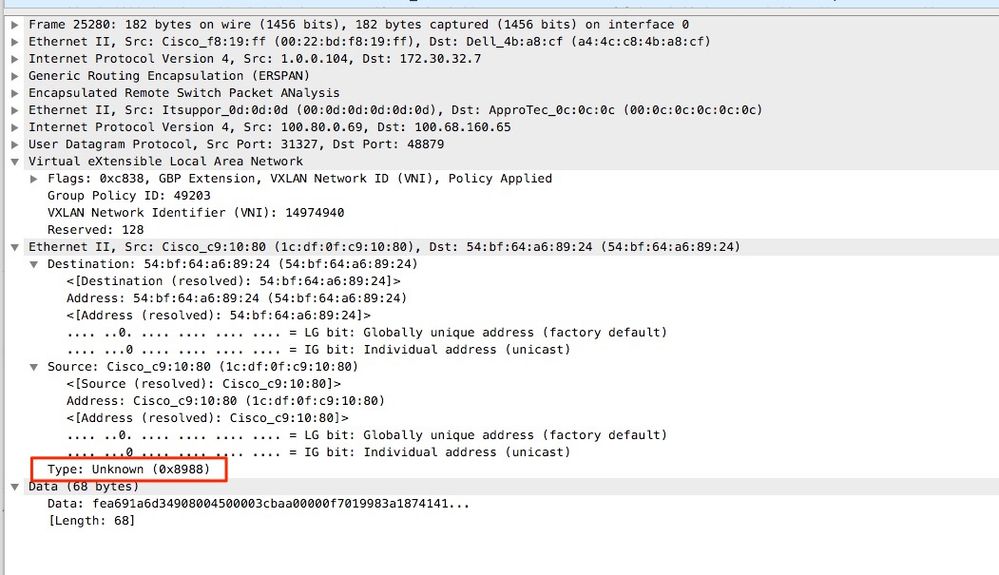

iVxLANヘッダーは宛先ポート48879を使用します。そのため、UDP宛先ポート48879をWireshark上のVxLANとして設定する場合は、VxLANだけでなくiVxLANヘッダーもデコードできます。

- 最初にiVxLANカプセル化パケットを選択してください。

Analyze > Decode As > Transport > UDP destination (48879) > VxLAN - に移動します。

- 次に

Applyを発行します。

注:ファブリックポート上のAPIC間には通信パケットがあります。これらのパケットは、iVxLANヘッダーによってカプセル化されません。

Precision Time Protocol(PTP)を実行しているユーザネットワークでerspanキャプチャを取得すると、GREカプセル化(0x8988)内の未知のethertypeが原因で、Wiresharkがデータを解釈しない場合があります。0x8988は、PTPが有効なときにデータプレーンパケットに挿入される時間タグのethertypeです。Ethertype 0x8988を「Cisco ttag」としてデコードし、パケットの詳細を明らかにします。

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

2.0 |

06-Aug-2024 |

Call-to-Actionワードを含むように名称変更

「フォロー」を削除

更新されたMDFタグ |

1.0 |

01-Feb-2023 |

初版 |

シスコ エンジニア提供

- 岸田拓也テクニカルマーケティングエンジニア

- ラジェッシュ・ガティシスコのテクニカルリーダー

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック