はじめに

このドキュメントでは、Cisco Threat Intelligence Director(TID)の設定およびトラブルシューティング方法について説明します。

前提条件

要件

次の項目について理解しておくことをお勧めします。

- Firepower Management Center(FMC)の管理

Cisco Threat Intelligence Director機能を設定する前に、次の条件を確認する必要があります。

- Firepower Management Center(FMC):

- 6.2.2以降のバージョンで実行する必要があります(物理または仮想FMCでホスト可能)。

- 15 GB以上のRAMメモリで構成する必要があります。

- REST APIアクセスを有効にして設定する必要があります。

- センサーは6.2.2バージョン(またはそれ以降)を実行する必要があります。

- アクセスコントロールポリシーオプションのAdvanced Settingsタブで、Enable Threat Intelligence Directorを有効にする必要があります。

- ルールが存在しない場合は、アクセスコントロールポリシーにルールを追加します。

- SHA-256観測可能データで観測イベントとFirepower Management Center(FMC)イベントを生成する場合は、1つ以上のMalware Cloud LookupまたはBlock Malwareファイルルールを作成し、そのファイルポリシーをアクセス制御ポリシーの1つ以上のルールに関連付けます。

- IPv4、IPv6、URL、またはドメイン名の観測によって接続およびセキュリティインテリジェンスイベントを生成する場合は、アクセスコントロールポリシーで接続およびセキュリティインテリジェンスロギングを有効にします。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアのバージョンに基づいています。

- 6.2.2.81が稼働するCisco Firepower Threat Defense(FTD)Virtual

- 6.2.2.81が稼働するFirepower Management Center(FMC)Virtual(vFMC)

注:このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されたものです。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

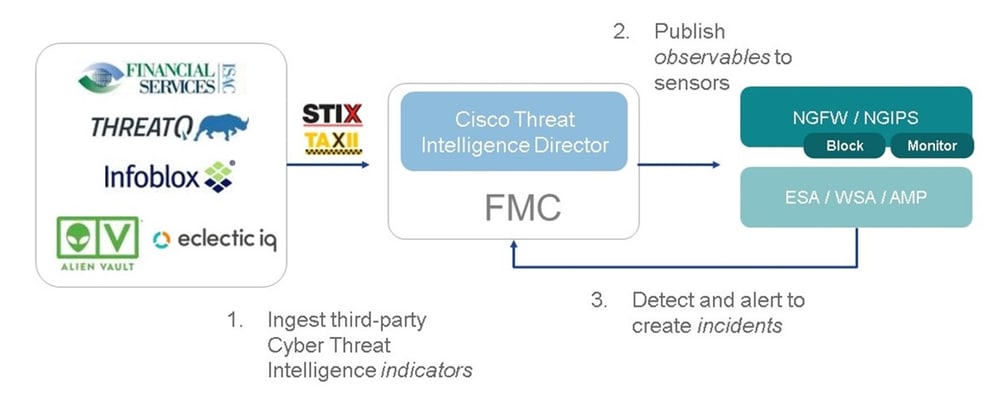

Cisco Threat Intelligence Director(TID)は、脅威インテリジェンス情報を運用化するシステムです。このシステムは、異種のサードパーティ製サイバー脅威インテリジェンスを消費して正規化し、そのインテリジェンスを検出テクノロジーに公開し、検出テクノロジーからの観察を関連付けます。

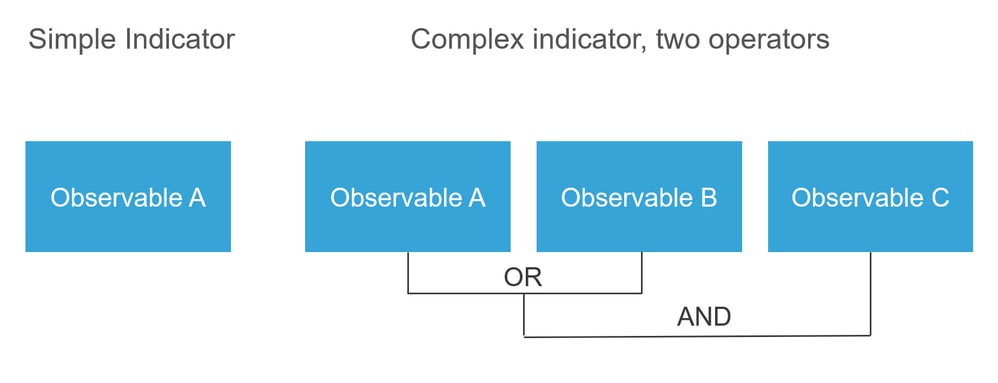

新しい用語には、観測可能、インジケータ、およびインシデントの3つがあります。Observableは単なる変数で、URL、ドメイン、IPアドレス、SHA256などが考えられます。インジケータは観察可能な物から作られています。インジケータには2つのタイプがあります。簡単なインジケータには、観察可能なインジケータが1つだけ含まれます。複雑なインジケータの場合、ANDやORなどの論理関数を使用して互いに接続されている2つ以上の観測可能があります。FMCでブロックまたはモニタする必要があるトラフィックがシステムで検出されると、インシデントが表示されます。

この仕組みを説明しましょう

図に示すように、FMCでは、脅威インテリジェンス情報のダウンロード元のソースを設定する必要があります。FMCは、その情報(観察可能)をセンサにプッシュします。トラフィックが観測可能なものに一致すると、インシデントはFMCのユーザインターフェイス(GUI)に表示されます。

次の2つの新しい用語があります。

- STIX(Structured Threat Intelligence eXpression)は、脅威インテリジェンス情報を共有および使用するための標準です。主な機能要素は、インジケータ、観察可能、インシデントの3つです。

- TAXII(Trusted Automated eXchange of Indicator Information)は、脅威情報の転送メカニズムです。

設定

設定を完了するには、次のセクションを考慮します。

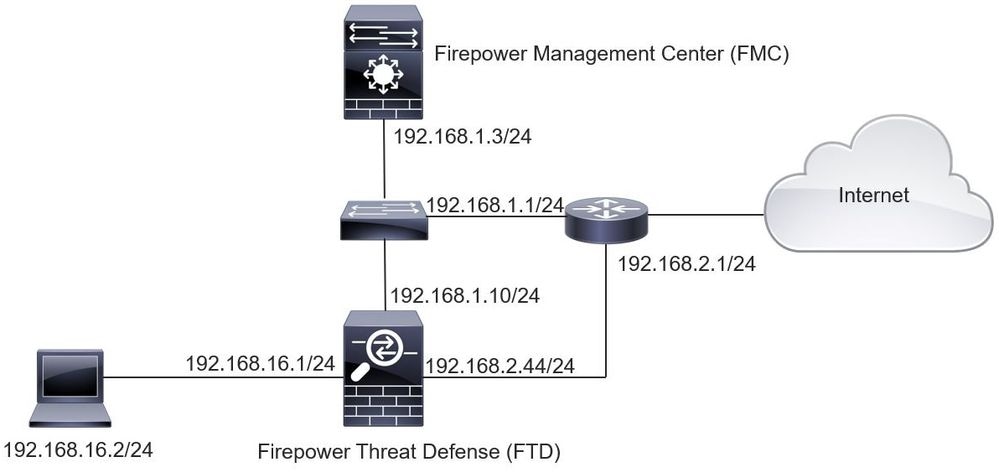

ネットワーク図

コンフィギュレーション

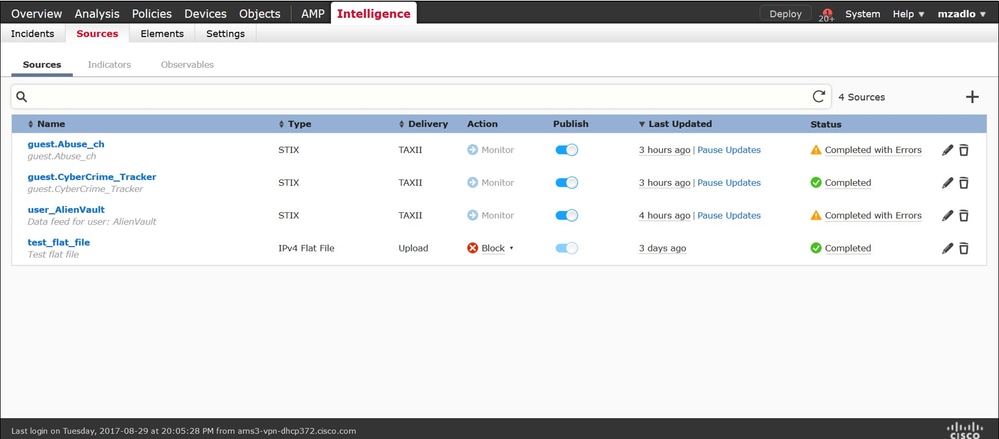

ステップ 1:TIDを設定するには、図に示すように、Intelligenceタブに移動する必要があります。

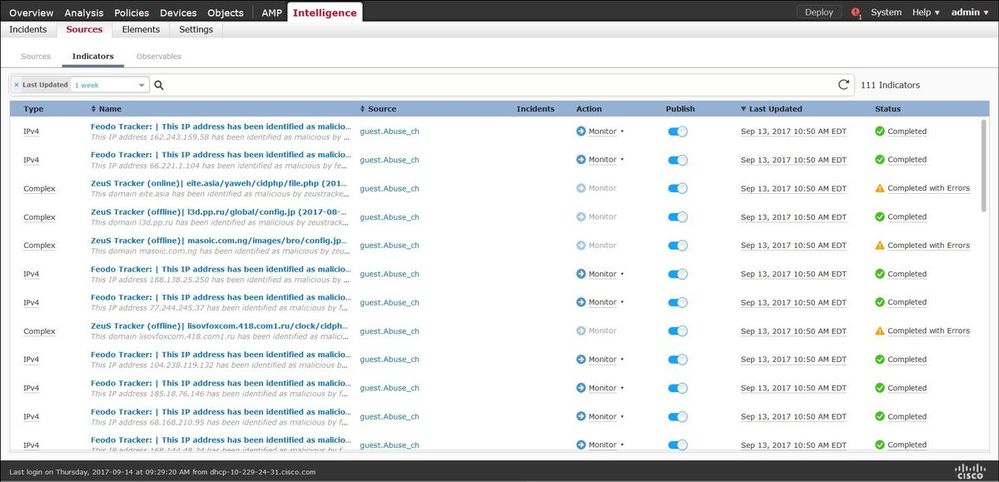

注意:サポートされていない監視可能なフィードが含まれている場合、状態'エラーで完了'が必要です。

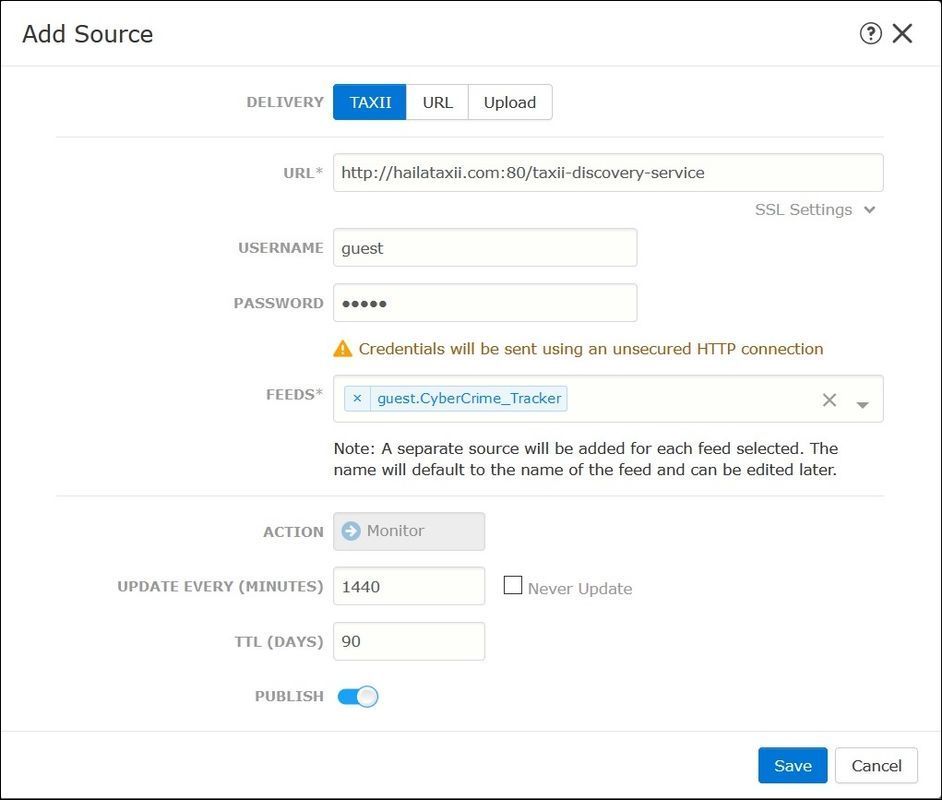

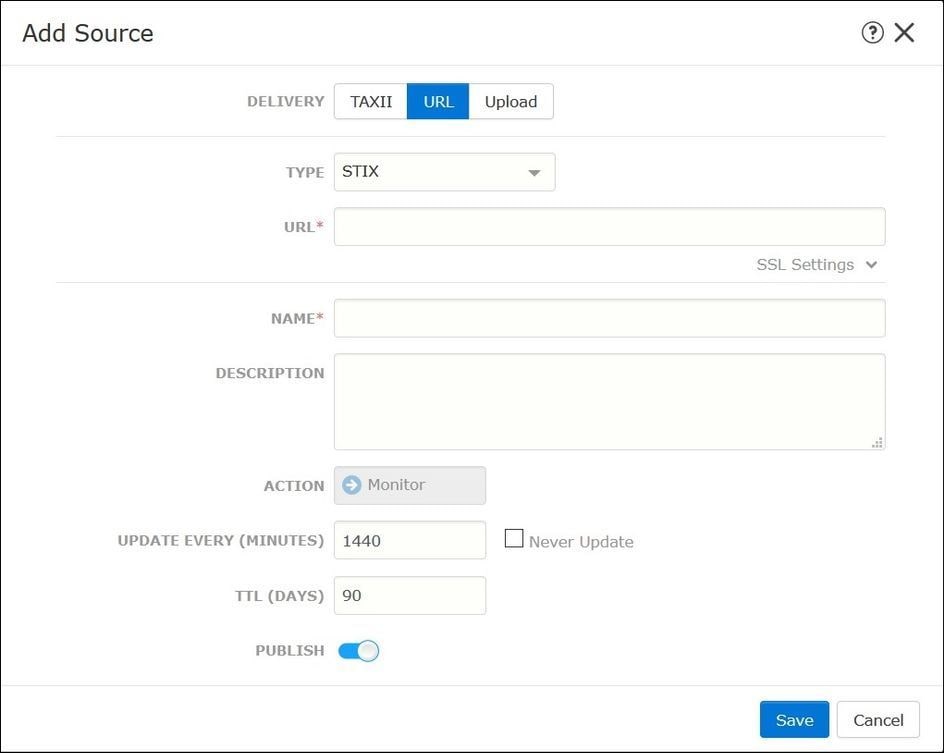

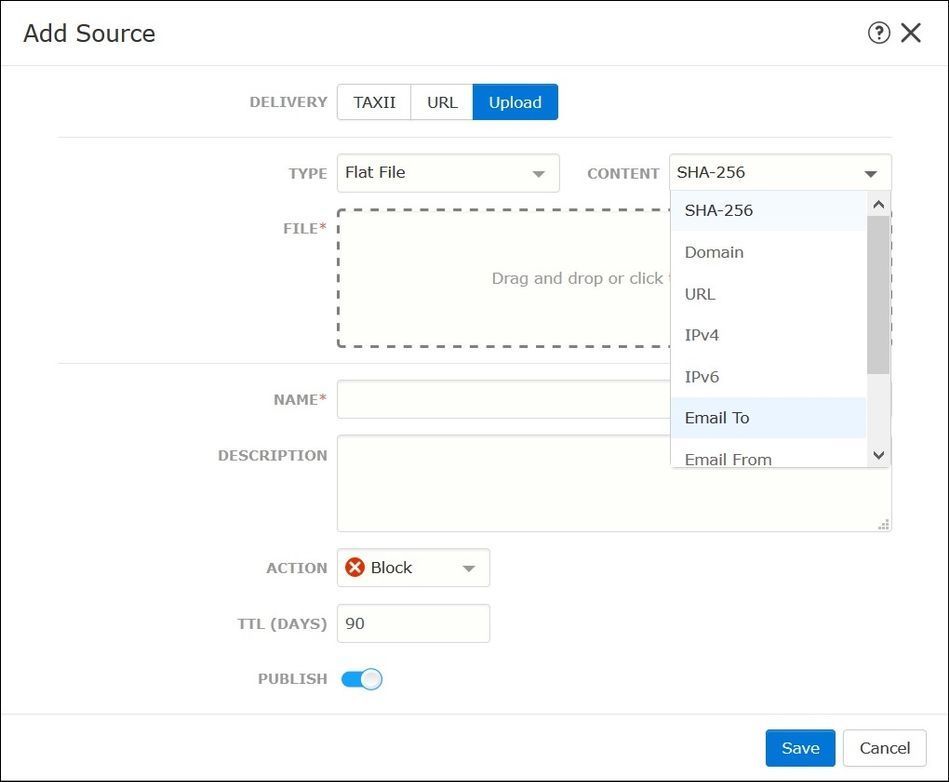

ステップ 2:脅威の発生源を追加する必要があります。ソースを追加するには、次の3つの方法があります。

- TAXII – このオプションを使用すると、脅威情報がSTIX形式で保存されるサーバを設定できます。

注:使用できるアクションはモニタだけです。STIX形式の脅威に対してブロックアクションを設定することはできません。

- URL:STIXの脅威またはフラットファイルがあるHTTP/HTTPSローカルサーバへのリンクを設定できます。

- フラットファイル:ファイルを*.txt形式でアップロードでき、ファイルの内容を指定する必要があります。ファイルには、1行に1つのコンテンツエントリを含める必要があります。

注:デフォルトでは、すべての送信元が公開されます。つまり、送信元はセンサーにプッシュされます。このプロセスには最大20分以上かかることがあります。

ステップ 3:[インジケータ]タブで、インジケータが設定済みのソースからプロパティをダウンロードしたかどうかを確認できます。

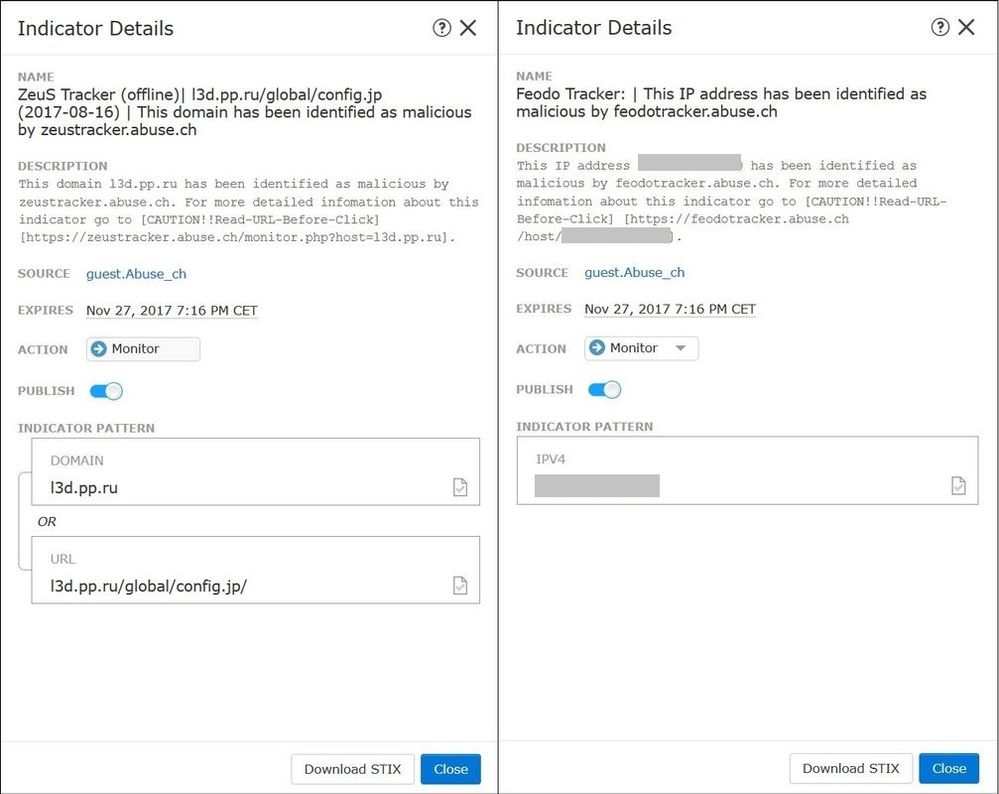

ステップ 4:インジケータの名前を選択すると、インジケータの詳細を確認できます。さらに、センサーに公開するか、アクションを変更するか(単純なインジケータの場合)を決定できます。

図に示すように、OR演算子で接続された2つのオブザーバブルを持つ複合インジケータがリストされます。

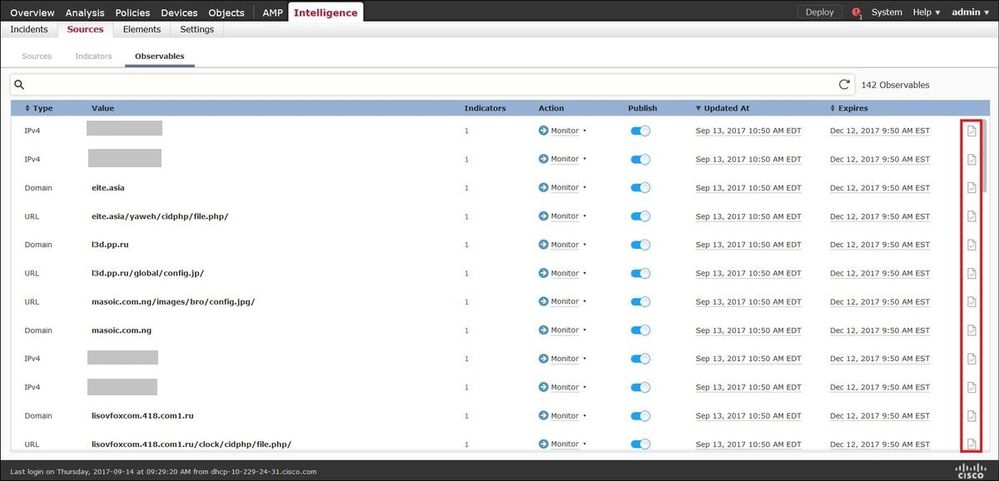

ステップ 5:Observablesタブに移動し、インジケータに含まれるURL、IPアドレス、ドメイン、およびSHA256を見つけることができます。センサーにプッシュする観測可能なデータを決定し、必要に応じてセンサーのアクションを変更できます。最後の列には、公開/非公開オプションに相当するホワイトリストボタンがあります。

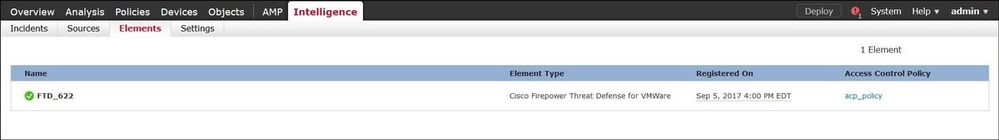

手順 6:Elementsタブに移動して、TIDが有効になっているデバイスのリストを確認します。

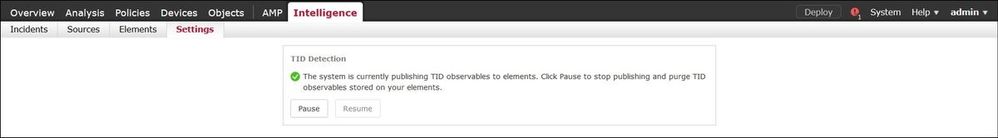

ステップ 7(オプション):[設定]タブに移動し、[一時停止]ボタンを選択して、センサーへのインジケータのプッシュを停止します。この操作には最大20分かかることがあります。

確認

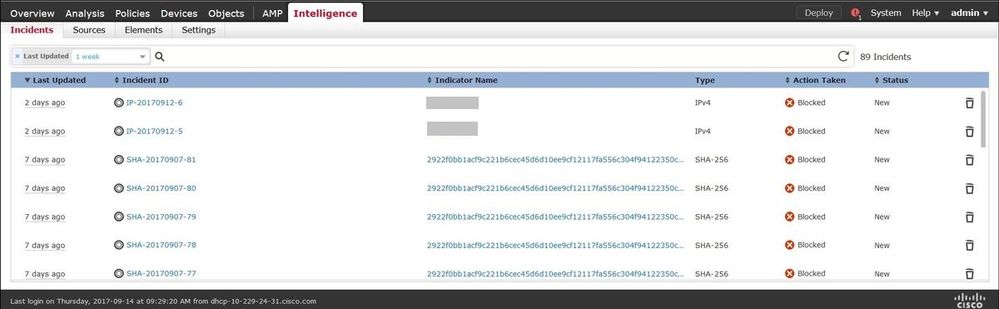

方式 1.TIDがトラフィックに作用するかどうかを確認するには、[インシデント]タブに移動する必要があります。

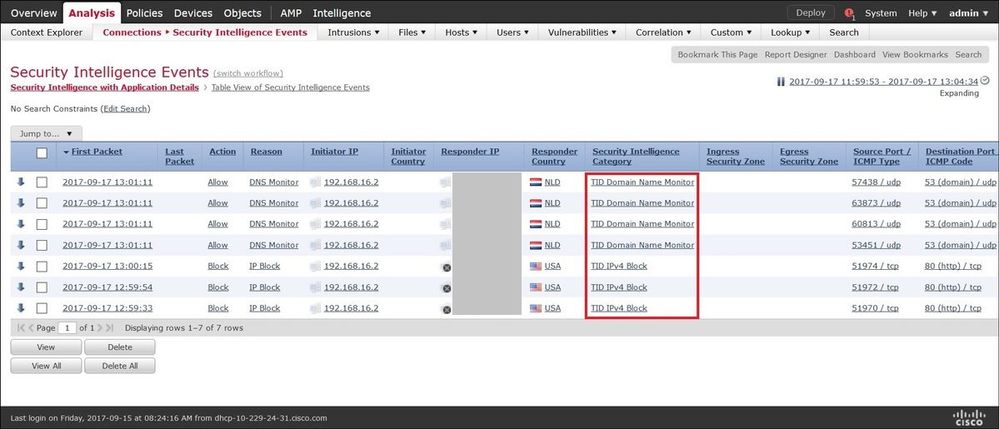

方式 2.インシデントは、TIDタグの下のSecurity Intelligence Eventsタブで確認できます。

注:TIDのストレージ容量は100万インシデントです。

方法 3.設定された送信元(フィード)がFMCとセンサーに存在するかどうかを確認できます。これを行うには、CLIで次の場所に移動します。

/var/sf/siurl_download/

/var/sf/sidns_download/

/var/sf/iprep_download/

SHA256フィード用に新しいディレクトリ/var/sf/sifile_download/が作成されました。

root@ftd622:/var/sf/sifile_download# ls -l

total 32

-rw-r--r-- 1 root root 166 Sep 14 07:13 8ba2b2c4-9275-11e7-8368-f6cc0e401935.lf

-rw-r--r-- 1 root root 38 Sep 14 07:13 8ba40804-9275-11e7-8368-f6cc0e401935.lf

-rw-r--r-- 1 root root 16 Sep 14 07:13 IPRVersion.dat

-rw-rw-r-- 1 root root 1970 Sep 14 07:13 dm_file1.acl

-rw-rw-r-- 1 www www 167 Sep 14 07:13 file.rules

drwxr-xr-x 2 www www 4096 Sep 4 16:13 health

drwxr-xr-x 2 www www 4096 Sep 7 22:06 peers

drwxr-xr-x 2 www www 4096 Sep 14 07:13 tmp

root@ftd622:/var/sf/sifile_download# cat 8ba2b2c4-9275-11e7-8368-f6cc0e401935.lf

#Cisco TID feed:TID SHA-256 Block:1

7a00ef4b801b2b2acd09b5fc72d7c79d20094ded6360fb936bf2c65a1ff16907

2922f0bb1acf9c221b6cec45d6d10ee9cf12117fa556c304f94122350c2bcbdc

注:TIDは、FMCのグローバルドメインでのみ有効になっています。

注:ハイアベイラビリティ構成(物理FMCアプライアンス)のアクティブなFirepower Management CenterでTIDをホストする場合、システムはTID構成とTIDデータをスタンバイFirepower Management Centerに同期しません。

トラブルシュート

tidと呼ばれるトップレベルのプロセスがあります。このプロセスは、mongo、RabbitMQ、redisの3つのプロセスに依存します。プロセスの実行pmtoolのステータスを確認する | grep 'RabbitMQ\|mongo\|redis\|tid' | grep " - "コマンドを実行します。

root@fmc622:/Volume/home/admin# pmtool status | grep 'RabbitMQ\|mongo\|redis\|tid' | grep " - "

RabbitMQ (normal) - Running 4221

mongo (system) - Running 4364

redis (system) - Running 4365

tid (normal) - Running 5128

root@fmc622:/Volume/home/admin#

実行されたアクションをリアルタイムで確認するには、system support firewall-engine-debugまたはsystem support traceコマンドを実行できます。

> system support firewall-engine-debug

Please specify an IP protocol:

Please specify a client IP address: 192.168.16.2

Please specify a client port:

Please specify a server IP address:

Please specify a server port:

Monitoring firewall engine debug messages

...

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 URL SI: ShmDBLookupURL("http://www.example.com/") returned 1

...

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 URL SI: Matched rule order 19, Id 19, si list id 1074790455, action 4

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 deny action

アクションに関しては、次の2つの可能性があります。

- URL SI:ルール順序19、ID 19、siリストID 1074790455、アクション4 – トラフィックがブロックされました。

- URL SI:ルール順序20、ID 20、siリストID 1074790456、アクション6 – トラフィックがモニタされました。