概要

このドキュメントでは、認証局(CA)署名付き証明書がCisco Unified Application Serverの既存の証明書署名要求(CSR)と一致するかどうかを確認する方法について説明します。

前提条件

要件

X.509/CSRに関する知識があることが推奨されます。

使用するコンポーネント

このドキュメントの内容は、特定のソフトウェアやハードウェアのバージョンに限定されるものではありません。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

関連製品

このドキュメントは、次のバージョンのハードウェアとソフトウェアにも使用できます。

- Cisco Unified Communications Manager(CUCM)

- Cisco Unified IM and Presence

- Cisco Unified Unity Connection

- CUIS

- Cisco MediaEnce

- Cisco Unified Contact Center Express(UCCX)

背景説明

認証リクエストは、識別名、公開キー、および認証を要求するエンティティによって一括署名されたオプションの属性セットで構成されます。認証要求は、要求をX.509公開キー証明書に変換する認証局に送信されます。証明機関が新しく署名された証明書を返す形式は、このドキュメントの範囲外です。 PKCS #7メッセージが1つの可能性があります(RFC:2986)。

Cisco Communications Manager証明書管理

一連の属性を含めるという意図は、2つあります。

- 特定のエンティティに関するその他の情報、または後で証明書失効を要求できるチャレンジパスワードを提供するために。

- X.509証明書に含める属性を提供します。現在のユニファイドコミュニケーション(UC)サーバは、チャレンジパスワードをサポートしていません。

現在のCisco UCサーバでは、次の表に示すように、CSRに次の属性が必要です。

| 情報 |

説明 |

| 組織 |

組織単位 |

| orgname |

組織名 |

| 地域 |

組織所在地 |

| state |

組織状態 |

| country |

国番号は変更できません |

| 代替ホスト名 |

代替ホスト名 |

問題

UCをサポートすると、CA署名付き証明書をUCサーバにアップロードできないケースが多く発生することがあります。署名付き証明書を作成するためにCSRを使用したユーザではないため、署名付き証明書の作成時に何が発生したかを常に特定することはできません。ほとんどのシナリオでは、新しい証明書の再署名に24時間以上かかります。CUCMなどのUCサーバには、証明書のアップロードが失敗した理由を特定するための詳細なログ/トレースはありませんが、エラーメッセージが表示されるだけです。この記事の目的は、UCサーバでもCAでも、問題を絞り込むことです。

CUCMでのCA署名付き証明書の一般的な方法

CUCMは、Cisco Unified Communicationsオペレーティングシステム(OS)証明書マネージャのGUIからアクセスできるPKCS#10 CSRメカニズムを使用して、サードパーティCAとの統合をサポートします。現在サードパーティCAを使用しているお客様は、Cisco CallManager、CAPF、IPSec、およびTomcatの証明書を発行するためにCSRメカニズムを使用する必要があります。

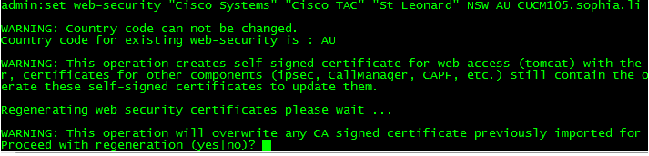

ステップ1:CSRを生成する前に[Identify]を変更します。

CSRを生成するためのCUCMサーバのIDは、次の図に示すようにset web-securityコマンドを使用して変更できます。

上記のフィールドにスペースがある場合は、図に示すようにコマンドを実行するために""を使用します。

ステップ2:図に示すようにCSRを生成します。

ステップ3:CSRをダウンロードし、図に示すようにCAによって署名されたCSRを取得します。

ステップ4:CA署名付き証明書をサーバにアップロードします。

CSRが生成され、証明書が署名された後、「Error reading the certificate」というエラーメッセージが表示されてアップロードに失敗した場合(次の図を参照)、CSRが再生成されたか、署名済み証明書自体が問題の原因であるかどうかを確認する必要があります。

CSRが再生成されたか、署名付き証明書自体が問題の原因であるかどうかを確認するには、3つの方法があります。

解決策1:ルート(またはlinux)でOpenSSLコマンドを使用する

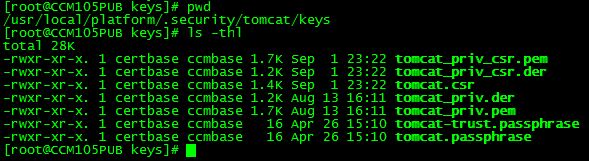

ステップ1:ルートにログインし、図に示すようにフォルダに移動します。

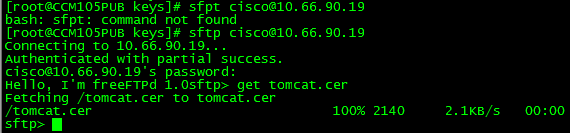

ステップ2:署名付き証明書をSecure FTP(SFTP)と同じフォルダにコピーします。 SFTPサーバをセットアップできない場合は、図に示すように、TFTPフォルダのアップロードでもCUCMに証明書を取得できます。

3.図に示すように、CSRのMD5と署名付き証明書を確認します。

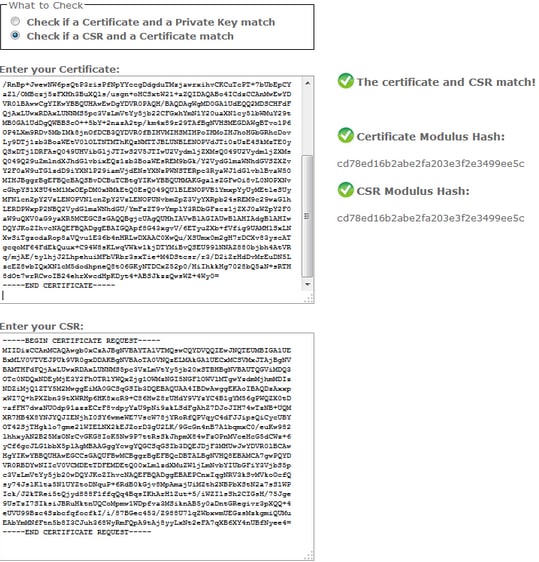

解決策2.インターネットからの任意のSSL証明書キーマッチャの使用

ソリューション3.インターネットのAny CSR Decoderのコンテンツの比較

ステップ1:次の図に示すように、それぞれのセッション証明書の詳細情報をコピーします。

ステップ2:次の図に示すように、Notepad++などのツールでCompareプラグインと比較します。