はじめに

このドキュメントでは、電話機の移行のためにCisco Unified Communications Manager(CUCM)クラスタ間のバルク証明書を管理する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

・ セキュア・ファイル転送プロトコル(SFTP)サーバ

・ CUCM証明書

使用するコンポーネント

このドキュメントの情報は、CUCM 10.Xに基づくものです。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

注:この手順は、『CUCMリリース12.5(1)アドミニストレーションガイド』の「バルク証明書の管理」の項でも説明しています

証明書の一括管理を使用すると、証明書のセットをCUCMクラスタ間で共有できます。この手順は、クラスタ間で信頼を確立する必要がある個々のクラスタのシステム機能(Extension Mobility Cross Cluster(EMCC)や、クラスタ間の電話機の移行など)に必要です。

手順の一部として、クラスタ内のすべてのノードからの証明書を含むPublic Key Cryptography Standards #12(PKCS12)ファイルが作成されます。すべてのクラスタは、同じSFTPサーバ上の同じSFTPディレクトリに証明書をエクスポートする必要があります。一括証明書管理設定は、送信元クラスタと宛先クラスタの両方のCUCMパブリッシャで手動で行う必要があります。移行元と移行先のクラスタが稼働していて、移行対象の電話機がこれら両方のクラスタに接続できる必要があります。移行元クラスタの電話機は、移行先クラスタに移行されます。

証明書の一括管理の手順

移行先クラスタ証明書のエクスポート

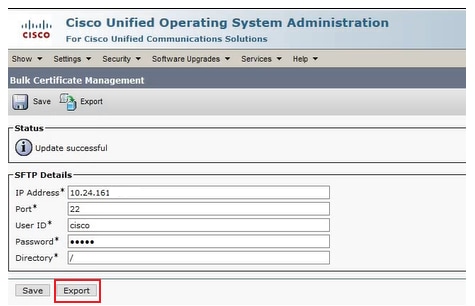

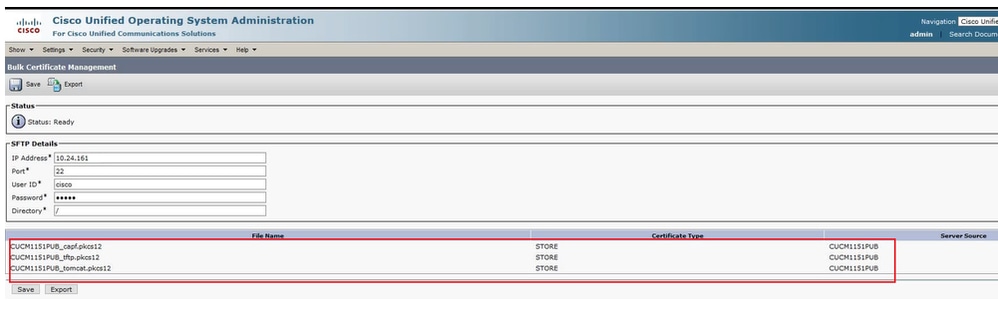

ステップ 1:宛先クラスタのCUCMパブリッシャ上の一括証明書管理用にSFTPサーバを設定します。

この例では、宛先クラスタのCUCMバージョンは11.5.1です。

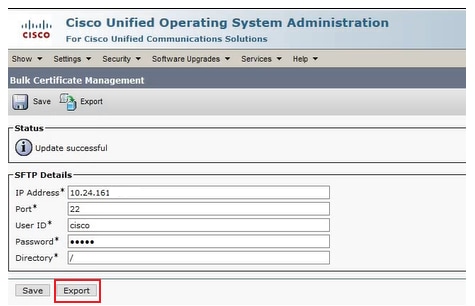

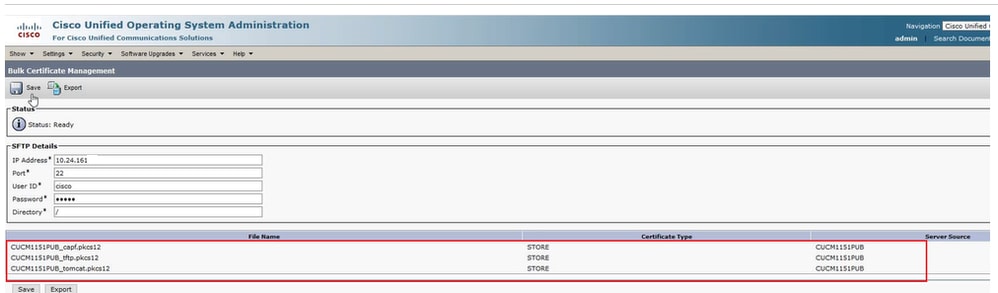

Cisco Unified OS Administration > Security > Bulk Certificate Managementの順に移動します。SFTPサーバの詳細を入力し、Exportをクリックします。

SFTPサーバの詳細を入力し、Exportをクリックします。

SFTPサーバの詳細を入力し、Exportをクリックします。

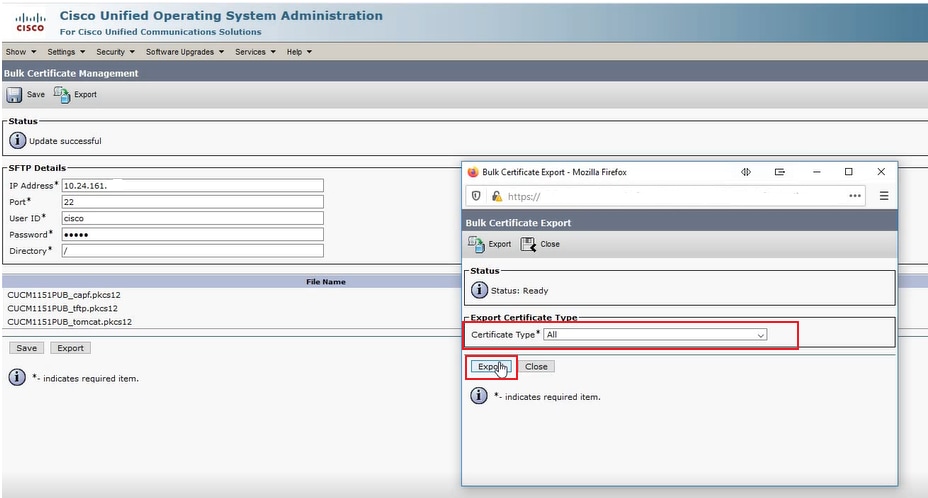

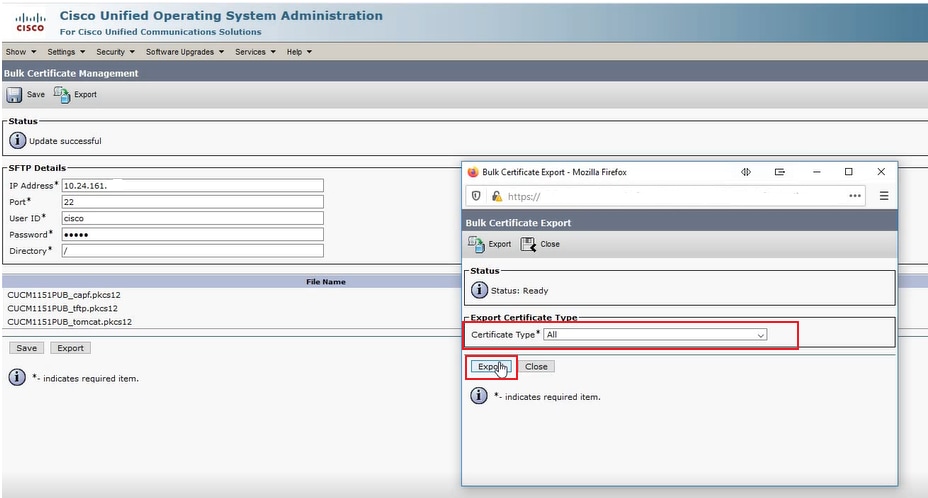

ステップ 2:宛先クラスタ内のすべてのノードのすべての証明書をSFTPサーバにエクスポートします。

Bulk Certificate Exportポップアップウィンドウで、Certificate TypeにAllを選択し、Exportをクリックします。

![[証明書の種類]で[すべて]を選択し、[エクスポート]をクリックします](/c/dam/en/us/support/docs/unified-communications/unified-communications-manager-callmanager/215539-procedure-for-bulk-certificate-managemen-01.png) [証明書の種類]で[すべて]を選択し、[エクスポート]をクリックします

[証明書の種類]で[すべて]を選択し、[エクスポート]をクリックします

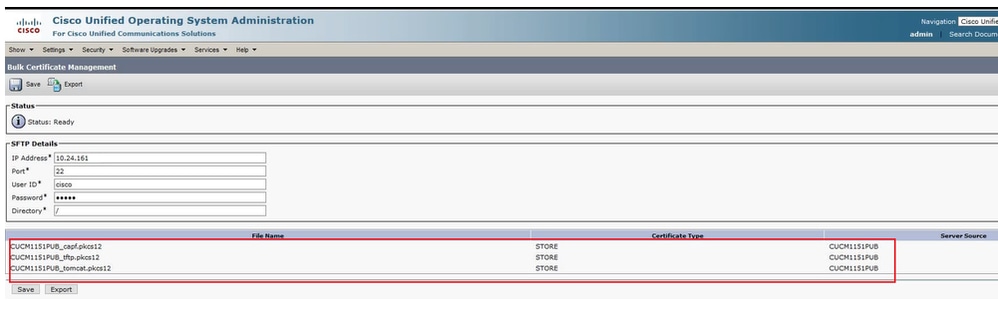

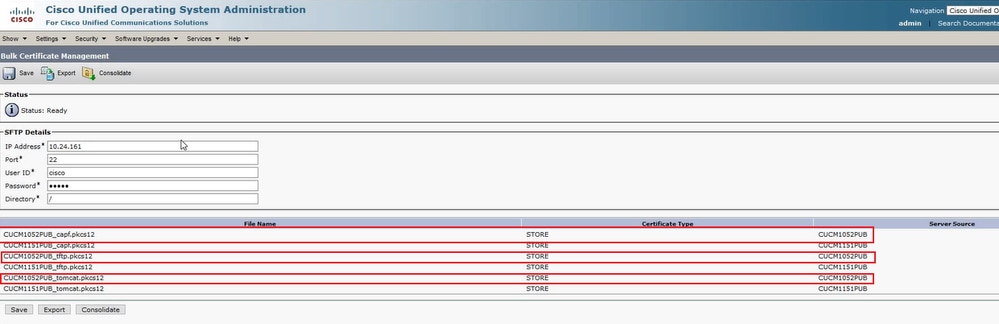

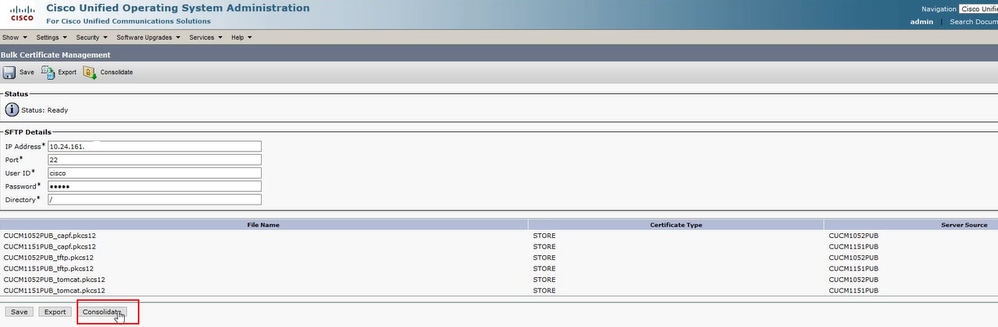

ウィンドウを閉じ、証明書の一括管理の更新を実行します。図に示すように、宛先クラスタ内の各ノードに対して作成されたPKCS12ファイルでWebページが更新され、この情報が表示されます。

PKCS12ファイルによる証明書管理の一括更新

PKCS12ファイルによる証明書管理の一括更新

移行元クラスター証明書のエクスポート

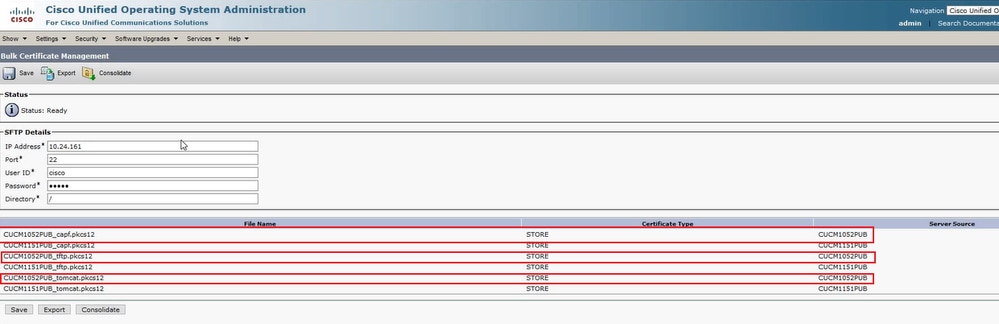

ステップ 1:ソースクラスタのCUCMパブリッシャ上の一括証明書管理用にSFTPサーバを設定します。

この例では、送信元クラスタのCUCMバージョンは10.5.2です。

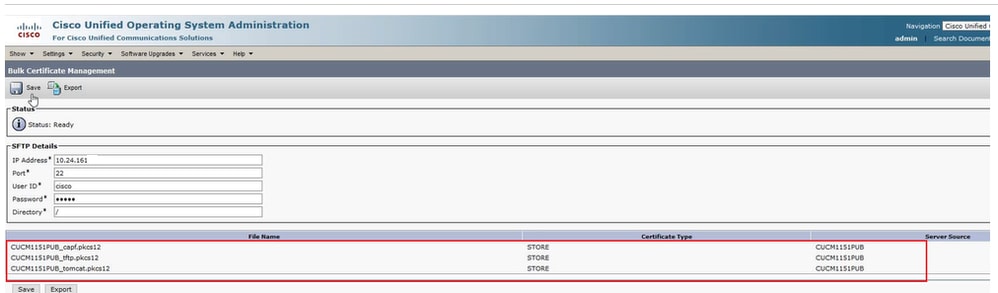

Cisco Unified OS Administration > Security > Bulk Certificate Managementの順に移動し、SFTPサーバの詳細を入力して、Exportをクリックします。

注:宛先クラスタからSFTPサーバにエクスポートされたPKCS12ファイルは、ソースクラスタのCUCMパブリッシャのBulk Certificate Management Webページにアクセスすると表示されます。

SFTPサーバの詳細を入力し、Exportをクリックします

SFTPサーバの詳細を入力し、Exportをクリックします

ステップ 2:ソースクラスタ内のすべてのノードのすべての証明書をSFTPサーバにエクスポートします。

Bulk Certificate Exportポップアップウィンドウで、Certificate TypeにAllを選択し、Exportをクリックします。

証明書の種類をすべてエクスポート

証明書の種類をすべてエクスポート

Closeをクリックして、このウィンドウを閉じます。Bulk Certificate Managementは、ソースクラスタ内のノードごとに作成されたPKCS12ファイルで更新され、この情報でWebページが更新されます。ソースクラスタのBulk Certificate ManagementのWebページに、SFTPにエクスポートされた送信元と宛先の両方のPKCS12ファイルが表示されます。

SFTPにエクスポートされるPKCS12ファイル。

SFTPにエクスポートされるPKCS12ファイル。

ソースとターゲットのPKCS12ファイルの統合

注:Bulk Certificate Management(BAT;一括証明書管理)のエクスポートは送信元クラスタと宛先クラスタの両方で実行されますが、統合は一方のクラスタでのみCUCMパブリッシャを介して実行されます。

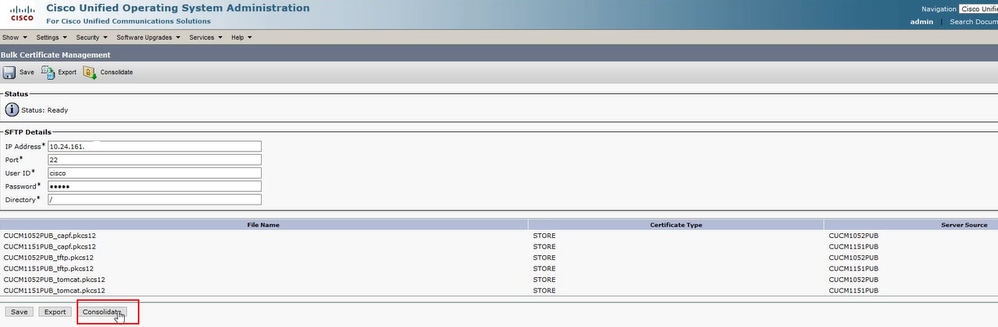

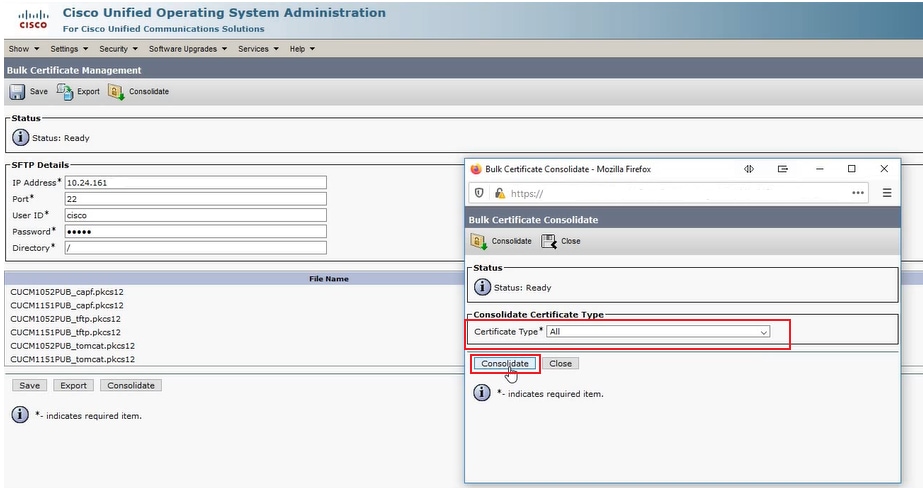

ステップ 1:ソースクラスタのCUCMパブリッシャのBulk Certificate Managementページに戻り、Consolidateをクリックします。

「連結」をクリックします

「連結」をクリックします

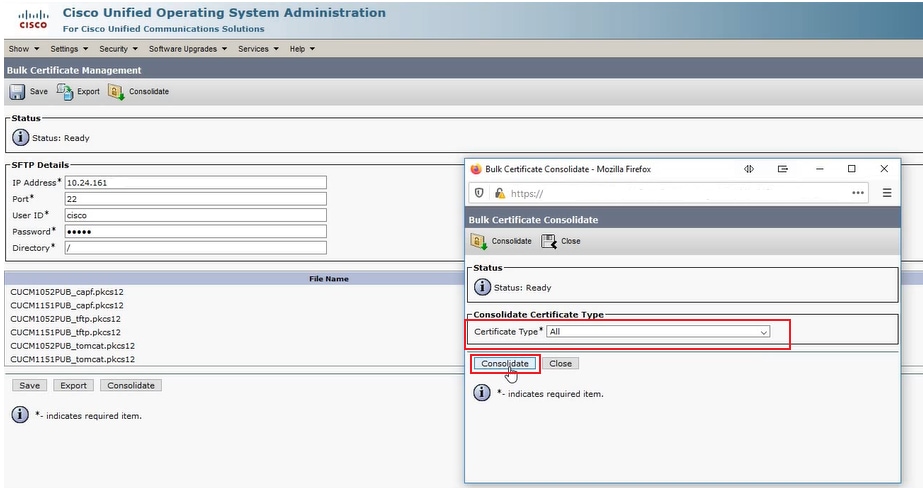

Bulk Certificate Consolidateポップアップウィンドウで、Certificate TypeにAllを選択し、Consolidateをクリックします。 Closeをクリックして、このウィンドウを閉じます。

すべての証明書タイプの統合

すべての証明書タイプの統合

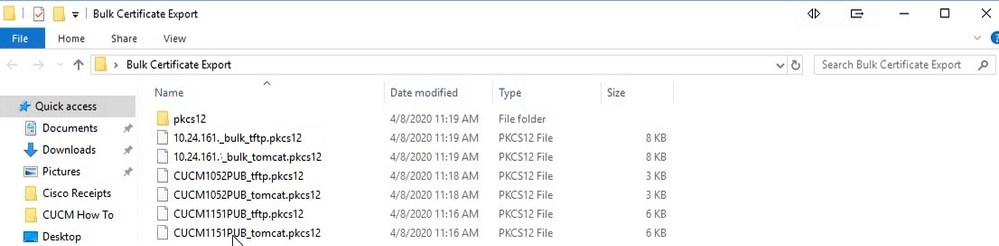

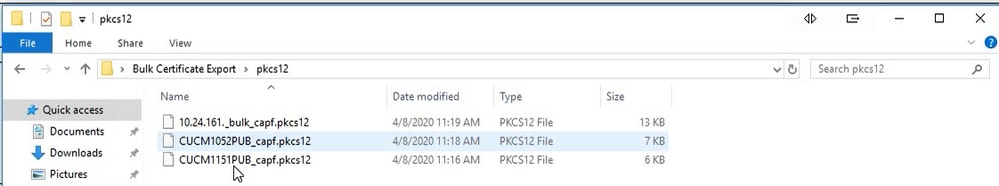

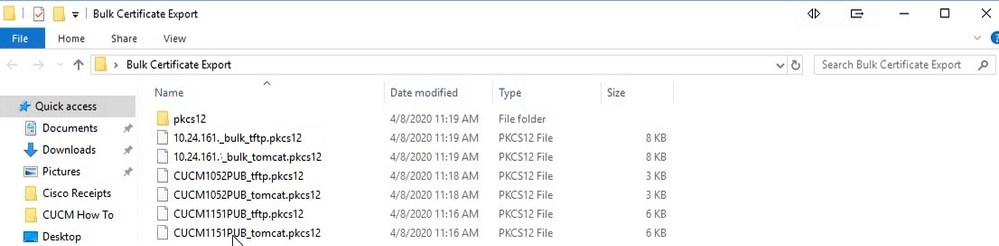

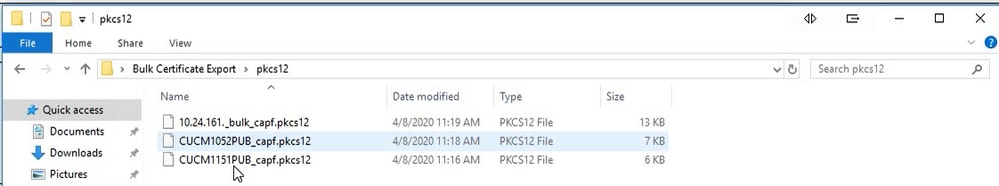

いつでもSFTPディレクトリを確認して、送信元クラスタと宛先クラスタの両方に含まれているpkcs12ファイルを確認できます。宛先クラスタと送信元クラスタの両方からすべての証明書をエクスポートした後のSFTPディレクトリの内容が完了している。これを次の図に示します。

すべての証明書のエクスポート後のSFTPディレクトリの内容

すべての証明書のエクスポート後のSFTPディレクトリの内容

SFTPディレクトリの内容

SFTPディレクトリの内容

宛先クラスタと送信元クラスタへの証明書のインポート

ステップ 1:移行先クラスタに証明書をインポートします。

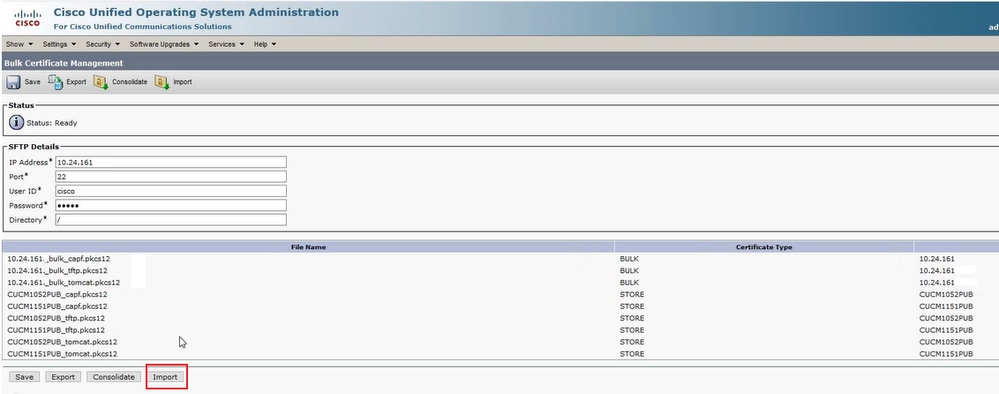

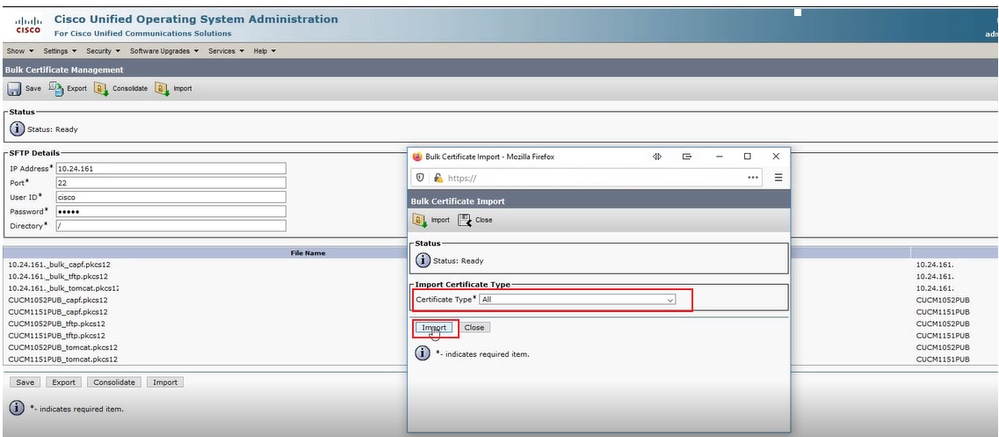

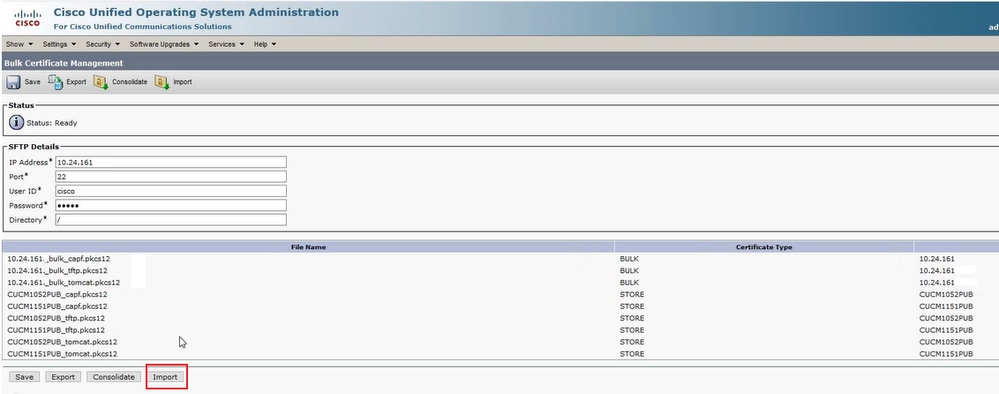

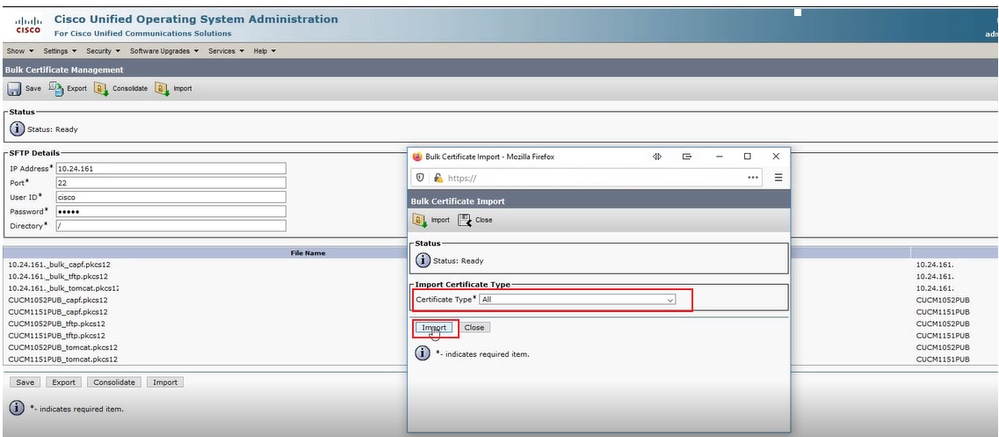

移行先クラスタのCUCMパブリッシャで、Cisco Unified OS Administration > Security > Bulk Certificate Managementに移動し、ページを更新してから、Importをクリックします。

Bulk Certificate Importポップアップウィンドウで、Certificate TypeにAllを選択し、Importをクリックします。Closeをクリックして、このウィンドウを閉じます。

「すべて」を選択し、「インポート」を選択します

「すべて」を選択し、「インポート」を選択します

ステップ2:ソースクラスタに対してステップ1を繰り返します。

注:証明書の一括インポートが実行されると、証明書は次のようにリモートクラスタにアップロードされます。

- Certificate Authority Proxy Function(CAPF)証明書がCallManager-trustとしてアップロードされている。

- Tomcat証明書がtomcat-trustとしてアップロードされます。

- CallManager証明書がPhone-SAST-trustおよびCallManager-trustとしてアップロードされます。

- Identity Trust List Recovery(ITLRecovery)証明書が、Phone-SAST-trustおよびCallManager-trustとしてアップロードされます。

移行元クラスタの電話機に移行先クラスタのTFTPサーバ情報を設定

トリビアルファイル転送プロトコル(TFTP)オプション150を使用してソースクラスタの電話機のDHCPスコープを設定し、宛先クラスタのCUCM TFTPサーバをポイントするようにします。

移行プロセスを完了するため、移行元クラスタの電話機をリセットして移行先クラスタのITL/CTLファイルを取得する

移行プロセスの一環として、移行元クラスタの電話機は、移行先クラスタのCallManagerまたはITLRecovery証明書を確認するために移行元クラスタのCisco Trust Verification Service(TVS)へのセキュアな接続を確立しようとします。

注:TFTPサービスを実行するCUCMサーバからのソースクラスタCallManager証明書(TFTP証明書とも呼ばれる)またはITLRecovery証明書が、ソースクラスタCUCMノード証明書信頼リスト(CTL)またはアイデンティティ信頼リスト(ITL)ファイルに署名します。同様に、TFTPサービスを実行するCUCMサーバからの宛先クラスタCallManager証明書、またはそのITLRecovery証明書が、宛先クラスタCUCMノードCTLファイルまたはITLファイル、あるいはその両方に署名します。CTLファイルとITLファイルは、TFTPサービスを実行するCUCMノード上に作成されます。宛先クラスタのCTLファイルまたはITLファイル、あるいはその両方が送信元クラスタのTVSによって検証されない場合、宛先クラスタへの電話機の移行は失敗します。

注:移行元クラスタの電話の移行プロセスを開始する前に、移行元の電話に有効なCTLファイルまたはITLファイル、あるいはその両方がインストールされていることを確認してください。また、ソースクラスタで、エンタープライズ機能のPrepare Cluster for Rollback to Pre 8.0がFalseに設定されていることを確認します。さらに、TFTPサービスを実行する宛先クラスタのCUCMノードに、有効なCTLファイルまたはITLファイル(あるいはその両方)がインストールされていることを確認します。

これは、電話機の移行を完了するために、移行元の電話機が移行先クラスタのITLファイルを取得するための、安全なクラスタがないプロセスです。

手順 1:現在インストールされているITLファイルの検証には、CallManagerも、リセット時に移行元クラスタの電話機に提供される、移行先クラスタのITLファイルに含まれているITLRecovery証明書も使用できません。これにより、送信元クラスタの電話機は、宛先クラスタのITLファイルを検証するために送信元クラスタのTVSへの接続を確立します。

ステップ 2:電話機は、tcpポート2445で送信元クラスタTVSへの接続を確立します。

ステップ 3:送信元クラスタTVSは、その証明書を電話機に提示します。電話機は接続を検証し、電話機が宛先クラスタITLファイルをダウンロードできるように、送信元クラスタTVSに宛先クラスタCallManagerまたはITLRecovery証明書の検証を要求します。

ステップ 4:宛先クラスタのITLファイルの検証とインストールが完了したら、送信元クラスタの電話機は、宛先クラスタから署名済み設定ファイルを検証してダウンロードできます。

これは、電話機の移行を完了するために、移行元の電話機が移行先クラスタのCTLファイルを取得するための、セキュアクラスタを使用したプロセスです。

ステップ 1:電話機が起動し、宛先クラスタからCTLファイルのダウンロードを試みます。

ステップ 2:CTLファイルは、電話機の現在のCTLファイルまたはITLファイルにない宛先クラスタのCallManagerまたはITLRecovery証明書によって署名されています。

ステップ 3:その結果、電話機は送信元クラスタのTVSに到達し、CallManagerまたはITLRecovery証明書を確認します。

注:この時点では、電話機には、移行元クラスタのTVSサービスのIPアドレスを含む古い設定がまだ残っています。電話機の設定で指定されたTVSサーバは、電話機のCallManagerグループと同じです。

ステップ 4:電話機は、送信元クラスタ上のTVSへのTransport Layer Security(TLS)接続をセットアップします。

ステップ 5:送信元クラスタTVSが自身の証明書を電話機に提示すると、電話機はこのTVS証明書を現在のITLファイル内の証明書と照合します。

手順 6:これらが同じである場合、ハンドシェイクは正常に完了します。

手順 7:発信元の電話機は、発信元クラスタTVSに対して、宛先クラスタCTLファイルからのCallManagerまたはITLRecovery証明書を確認するように要求します。

ステップ 8:送信元TVSサービスは、証明書ストアで宛先クラスタCallManagerまたはITLRecoveryを検出して検証し、送信元クラスタの電話機が宛先クラスタCTLファイルの更新に進みます。

ステップ 9:転送元の電話機は、転送先クラスタITLファイルをダウンロードします。このファイルは、現在含まれている転送先クラスタCTLファイルと照合して検証されます。現在、移行元の電話機のCTLファイルには、移行先クラスタのCallManagerまたはITLRecovery証明書が含まれているため、移行元の電話機は、移行元のクラスタTVSに問い合わせることなく、CallManagerまたはITLRecovery証明書を検証できます。

確認

現在、この設定に使用できる確認手順はありません。

トラブルシュート

現在、この設定に関する特定のトラブルシューティング情報はありません。

設定ビデオ

このリンクは、CUCMクラスタ間のバルク証明書管理を説明するビデオへのアクセスを提供します。

CUCMクラスタ間での証明書の一括管理

関連情報

![[証明書の種類]で[すべて]を選択し、[エクスポート]をクリックします](/c/dam/en/us/support/docs/unified-communications/unified-communications-manager-callmanager/215539-procedure-for-bulk-certificate-managemen-01.png)

フィードバック

フィードバック