ADFS 3.0を使用したCisco Unified Communications ManagerでのSAML SSOの設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

概要

このドキュメントでは、Cisco Unified Communication Manager(CUCM)、Cisco Unity Connection(CUC)、Expressway製品でWindows 2012 R2を使用して、Active Directoryフェデレーションサービス(ADFS 3.0)でシングルサインオンを設定する手順について説明します。このドキュメントには、Kerberosを設定する手順も含まれています。

前提条件

要件

シングルサインオン(SSO)およびWindows製品に関する知識があることが推奨されます。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- CUCM 11.5

- CUC 11.5

- Expressway 12

- 次の役割を持つWindows 2012 R2 Server:

- Active Directory証明書サービス

- Active Directoryフェデレーションサービス

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定前チェック

ADFS3をインストールする前に、次のサーバーの役割が環境にすでに存在している必要があります。

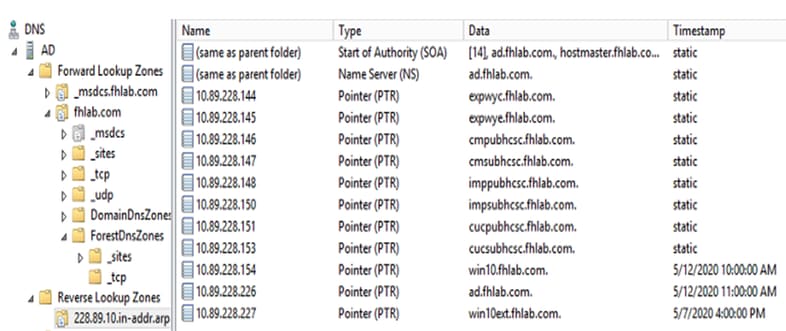

・ドメインコントローラとDNS

・すべてのサーバを、ポインタレコード(IPアドレスをドメインまたはホスト名に解決するDNSレコードのタイプ)とともにAレコードとして追加する必要があります

レコード

fhlab.comホストcmpubhcsc、cmsubhcsc、cucpuhcsc、cucsubhcsc、cucsubhcsc、expwyc、expwye、impuhcsc、imsubhcscが追加されました。

ポインタ(PTR)レコード

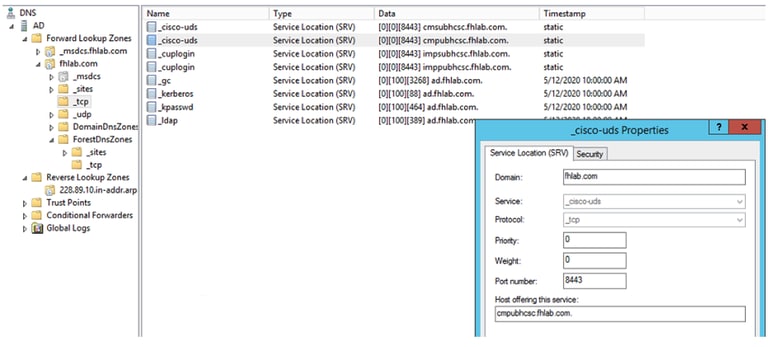

Jabber DiscoveryサービスにSRVレコードを配置する必要がある

-

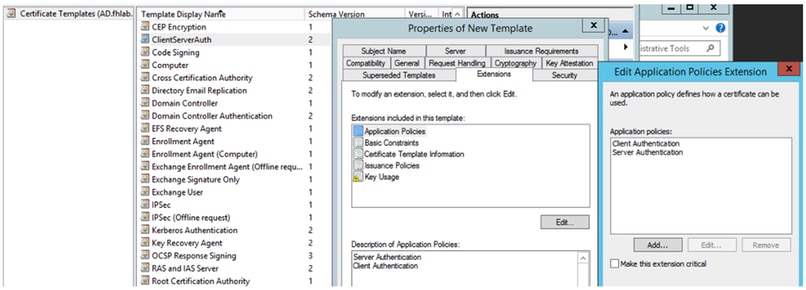

ルートCA(証明書がエンタープライズCA署名付きであると仮定)

証明書テンプレートは、Webサーバ証明書テンプレートに基づいて作成する必要があります。証明書テンプレートは、複製、名前変更され、[Extensions]タブで[Application Policies is modified adding a Client Authentication Application Policy]に変更されます。このテンプレートは、内部CAがExpressway E証明書署名要求(CSR)にも署名できるLAB環境のすべての内部証明書(CUCM、CUC、IMP、およびExpressway Core)に署名するために必要です。

CSRに署名できるようにするには、作成したテンプレートを発行する必要があります。

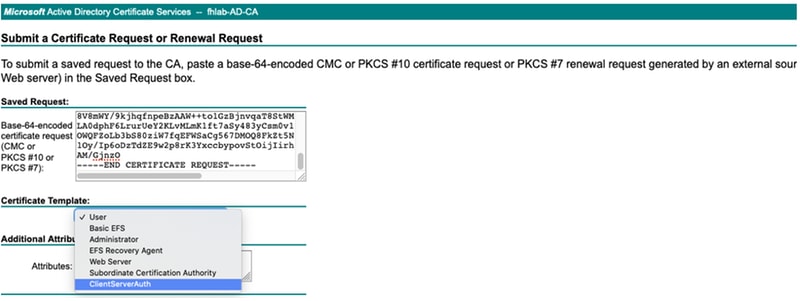

CA証明書Webで、以前に作成したテンプレートを選択します。

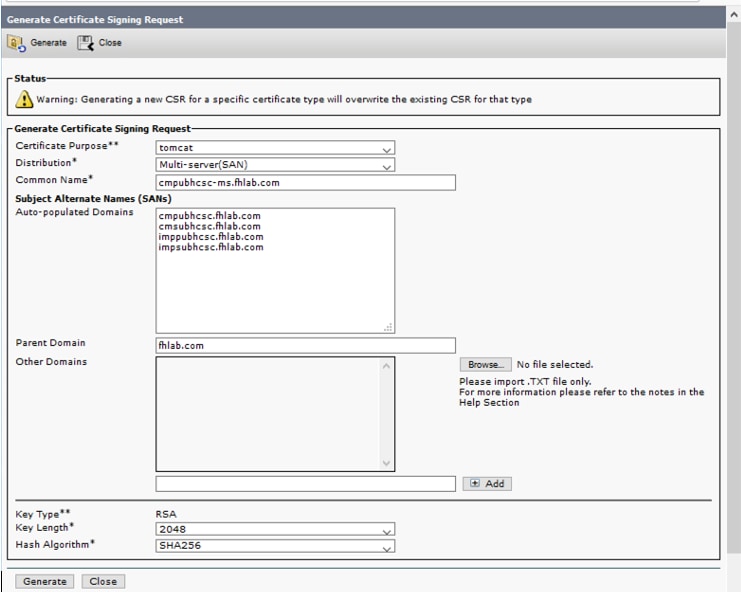

CUCM、IMP、およびCUCマルチサーバCSRは、CAによって生成および署名される必要があります。証明書の目的はtomcatである必要があります。

CAルート証明書をTomcat信頼にアップロードし、署名付き証明書をtomcatにアップロードする必要があります。

-

IIS

そうでない場合は、このセクションでこれらのロールのインストールについて説明します。それ以外の場合は、このセクションをスキップして、MicrosoftからのADFS3のダウンロードに直接進んでください。

DNSを使用してWindows 2012 R2をインストールした後、サーバをドメインコントローラに昇格します。

次に、Microsoft証明書サービスをインストールします。

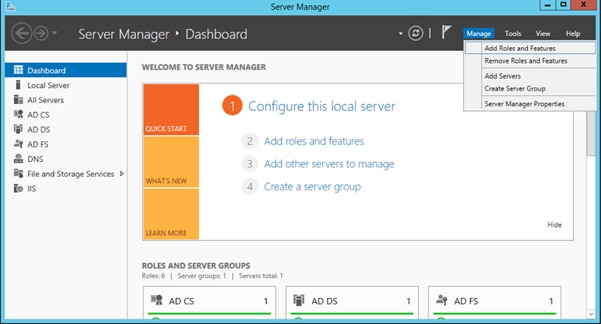

[Server Manager]に移動し、新しいロールを追加します。

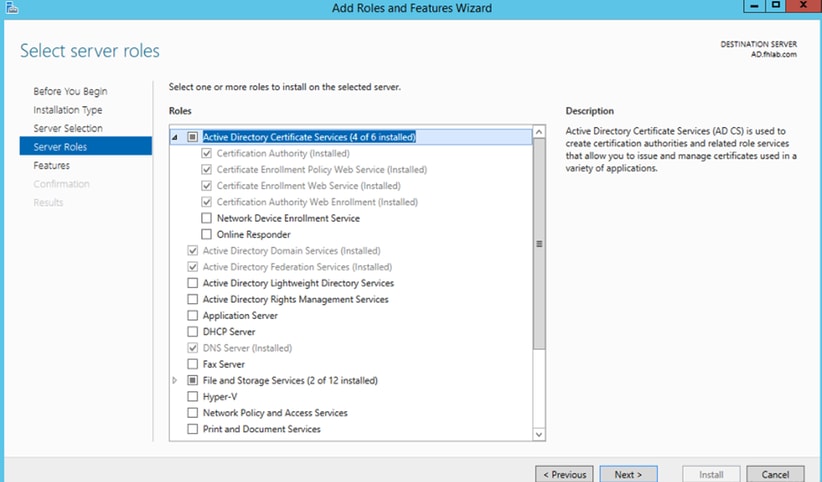

Active Directory証明書サービスの役割を選択します。

さらに、これらのサービスを導入します。まず、Certificate Authority Certificate Enrollment Policy Web Serviceです。これら2つの役割をインストールした後、それらを設定し、Certificate Enrollment Web ServiceとCertificate Authority Web Enrollmentをインストールします。設定します。

IISなどの追加の役割サービスおよび機能は、証明機関のインストール時にも追加されます。

導入に応じて、[エンタープライズ(Enterprise)]または[スタンドアロン(Standalone)]を選択できます。

[CA Type]では、[Root CA]または[Subordinate CA]を選択できます。組織内で実行中のCAが他にない場合は、[ルートCA]を選択します。

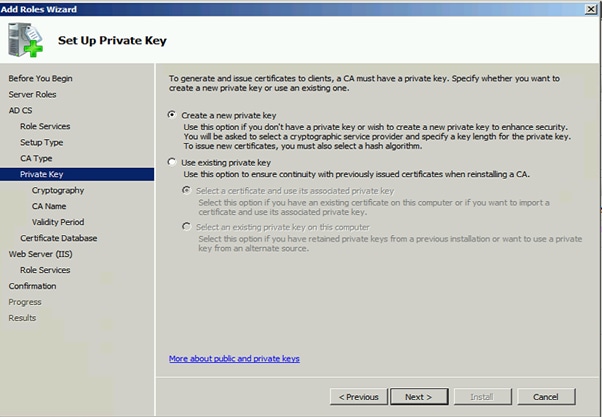

次に、CAの秘密キーを作成します。

この手順は、ADFS3を別のWindows Server 2012にインストールする場合にのみ必要です。CAを設定したら、IISの役割サービスを設定する必要があります。これは、CAでのWeb登録に必要です。ほとんどのADFSの展開では、IISに追加の役割が必要です。アプリケーション開発の下のASP.NETをクリックしてください。

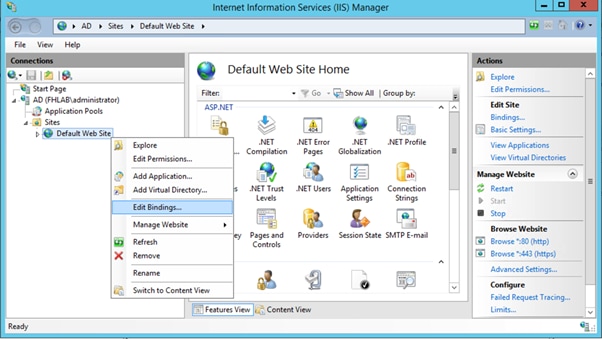

サーバーマネージャーで、[Webサーバー] > [IIS]をクリックし、[既定のWebサイト]を右クリックします。HTTPに加えてHTTPSを許可するようにバインドを変更する必要があります。これは、HTTPSをサポートするために行われます。

「バインディングの編集」を選択します。

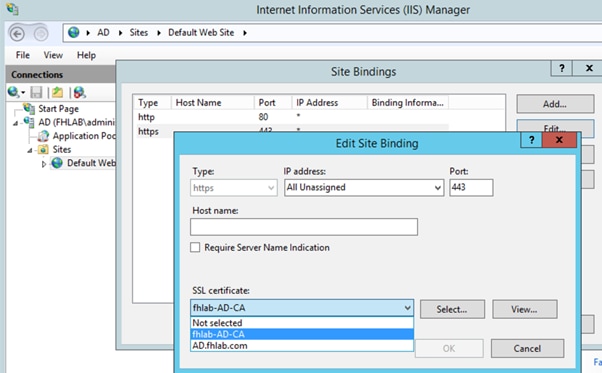

新しいサイトバインドを追加し、タイプとしてHTTPSを選択します。SSL証明書で、ADサーバと同じFQDNを持つサーバ証明書を選択します。

前提条件のすべての役割が環境にインストールされているため、ADFS3 Active Directoryフェデレーションサービス(Windows Server 2012)のインストールを続行できます。

サーバーの役割については、[サーバーマネージャー] > [管理] > [サーバーの役割と機能の追加]に移動して、プライベートLAN上の顧客ネットワーク内にIDPをインストールすると、[Active Directoryフェデレーションサービス]を選択します。

インストールが完了したら、タスクバーまたは[スタート]メニューから開くことができます。

ADFS3の初期設定

このセクションでは、新しいスタンドアロンフェデレーションサーバのインストールについて説明しますが、ドメインコントローラにインストールする場合にも使用できます

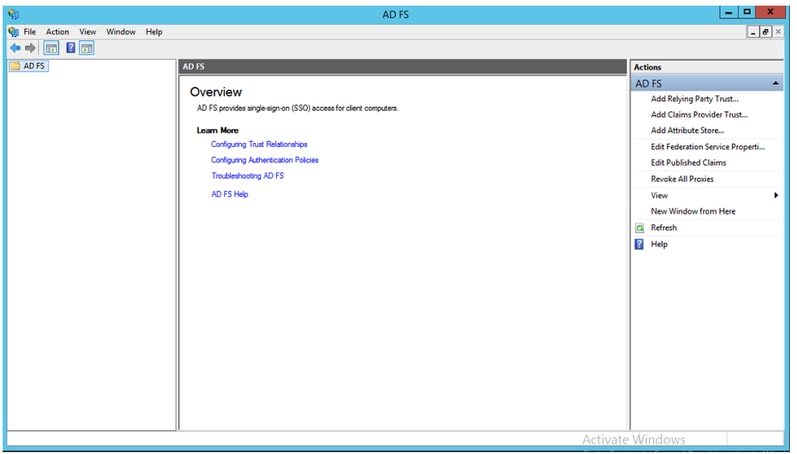

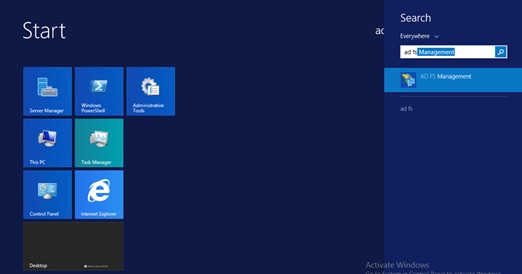

図に示すようにADFS管理コンソールを起動するには、[Windows]を選択して、「AD FS Management」と入力します。

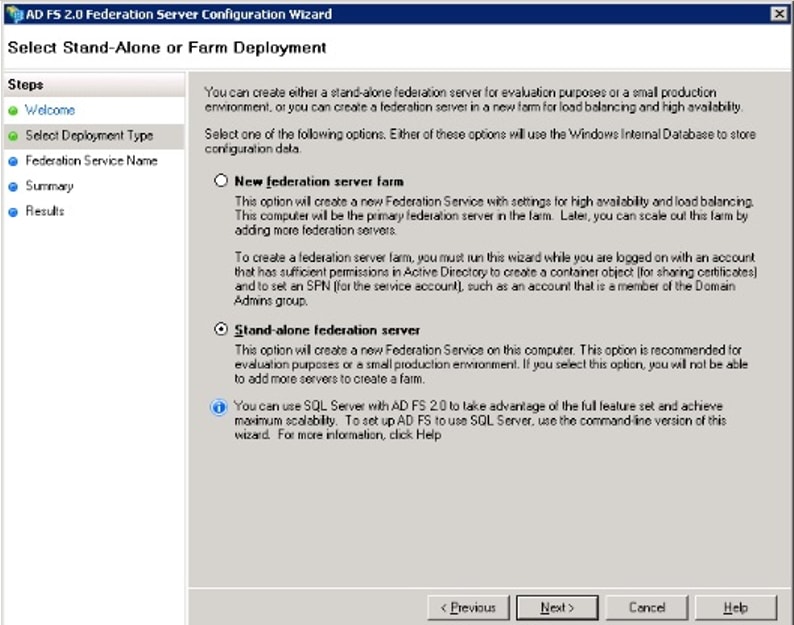

[AD FS 3.0 Federation Server Configuration Wizard]オプションを選択して、ADFSサーバの設定を開始します。これらのスクリーンショットは、AD FS 3の同じ手順を表しています。

[新しいフェデレーションサービスを作成する]を選択し、[次へ]をクリックします。

図に示すように、[スタンドアロンフェデレーションサーバ]を選択し、[次へ]をクリックします。

[SSL certificate]で、リストから自己署名証明書を選択します。フェデレーションサービス名が自動的に入力されます。[next] をクリックします。

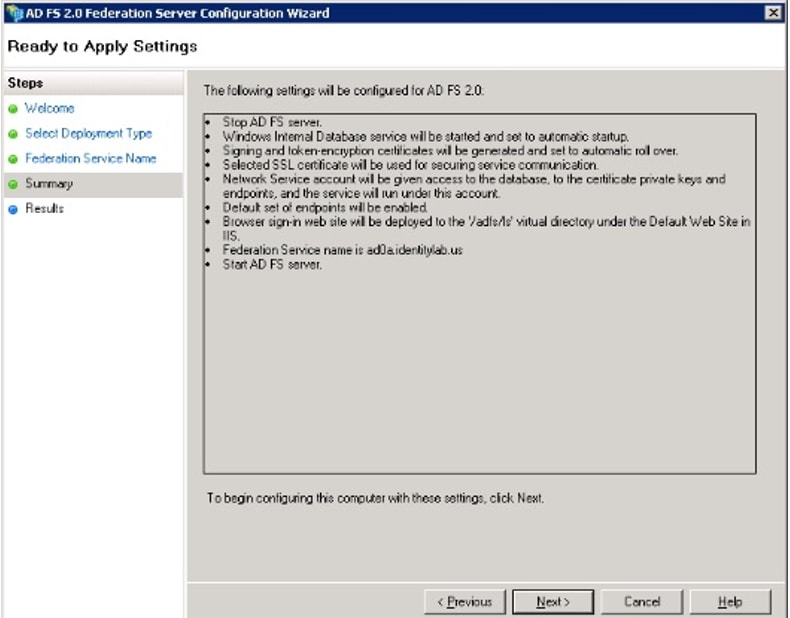

設定を確認し、[Next]をクリックして設定を適用します。

すべてのコンポーネントが正常に完了したことを確認し、[Close]をクリックしてウィザードを終了し、メイン管理コンソールに戻ります。これには数分かかることがあります。

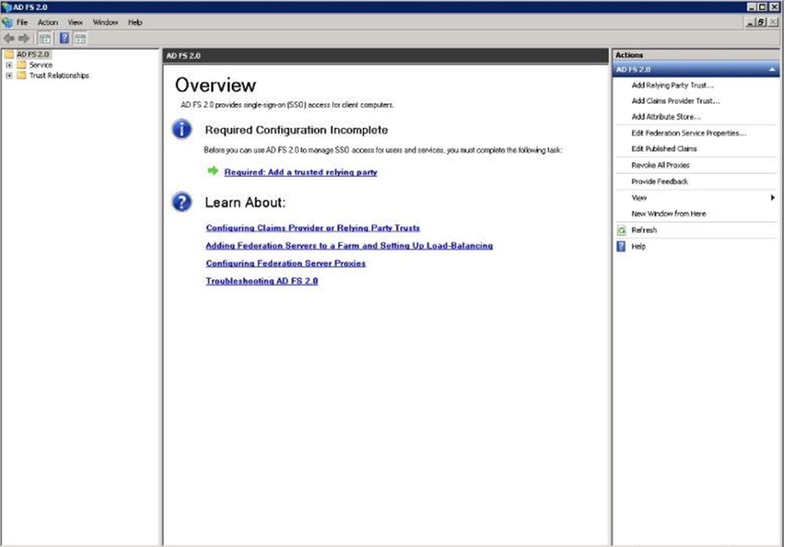

ADFSが有効になり、アイデンティティプロバイダー(IdP)として設定されるようになりました。 次に、信頼できる証明書利用者としてCUCMを追加する必要があります。これを行う前に、まずCUCM Administrationで設定を行う必要があります。

ADFSを使用したCUCMでのSSOの設定

LDAP設定

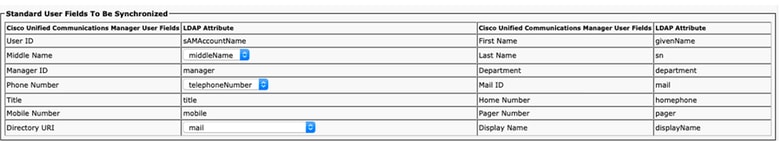

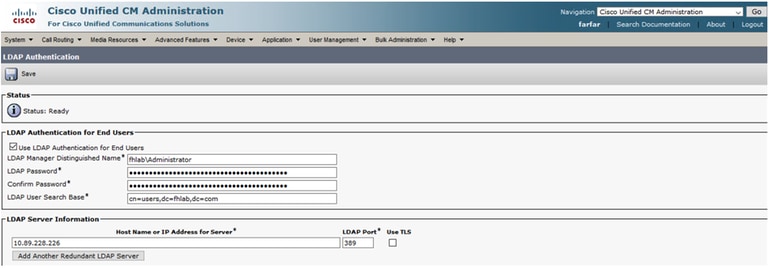

クラスタはActive DirectoryとLDAP統合する必要があり、さらに先に進む前にLDAP認証を設定する必要があります。図に示すように、[System]タブ> [LDAP System]に移動します。

次に、[システム]タブ> [LDAPディレクトリ]に移動します。

Active DirectoryユーザをCUCMと同期した後、LDAP認証を設定する必要があります。

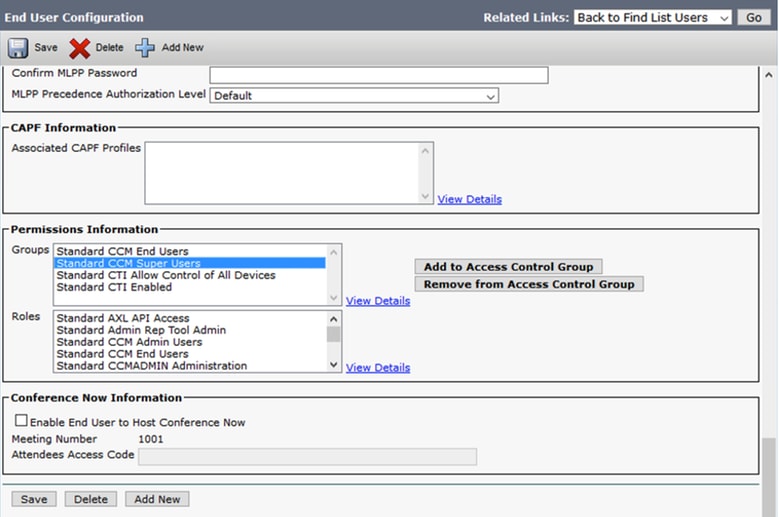

CUCMのエンドユーザは、特定のアクセスコントロールグループを自分のエンドユーザプロファイルに割り当てる必要があります。ACGは標準CCMスーパーユーザです。ユーザは、環境の準備ができたらSSOをテストするために使用されます。

CUCMメタデータ

このセクションでは、CUCMパブリッシャのプロセスを示します。

最初の作業は、URLを参照する必要があるCUCMメタデータを取得することです。https://<CUCM Pub FQDN>:8443/ssosp/ws/config/metadata/spをダウンロードするか、[System]タブ> [SAML Single Sign-on]からダウンロードできます。これは、ノードまたはクラスタ全体ごとに実行できます。このクラスタ全体を実行することをお勧めします。

sp_cucm0a.xmlなどの意味のある名前でデータをローカルに保存します。後で必要になります。

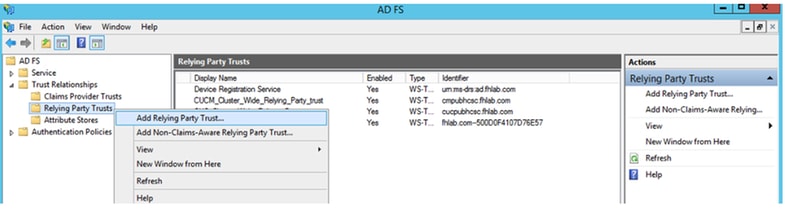

ADFS証明書利用者の設定

AD FS 3.0管理コンソールに戻ります。

[Add Relying Party Trust Wizard]をクリックします。

続行するには[開始]をクリックします。

以前に保存したfederationmedatada.xmlメタデータXMLファイルを選択し、「次へ」をクリックします。

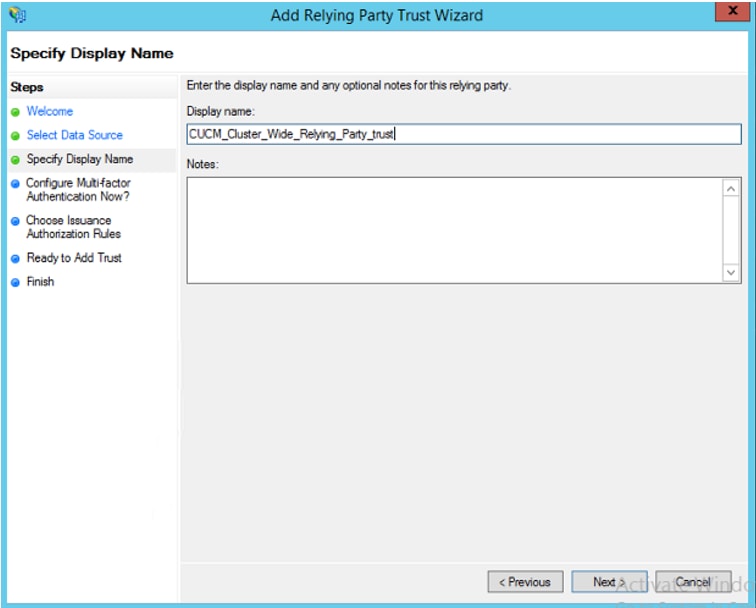

表示名としてCUCM_Cluster_Wide_Relying_Party_trustを使用し、[Next]をクリックします。

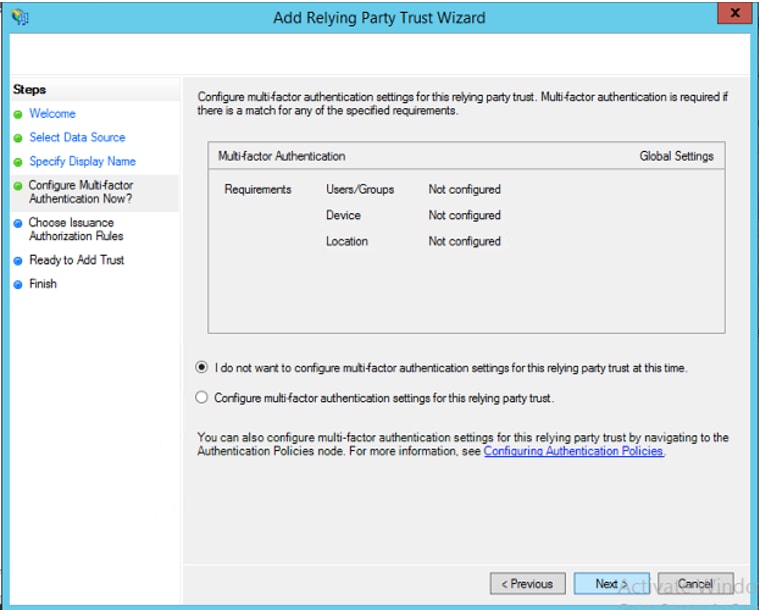

最初のオプションを選択し、「次へ」をクリックします。

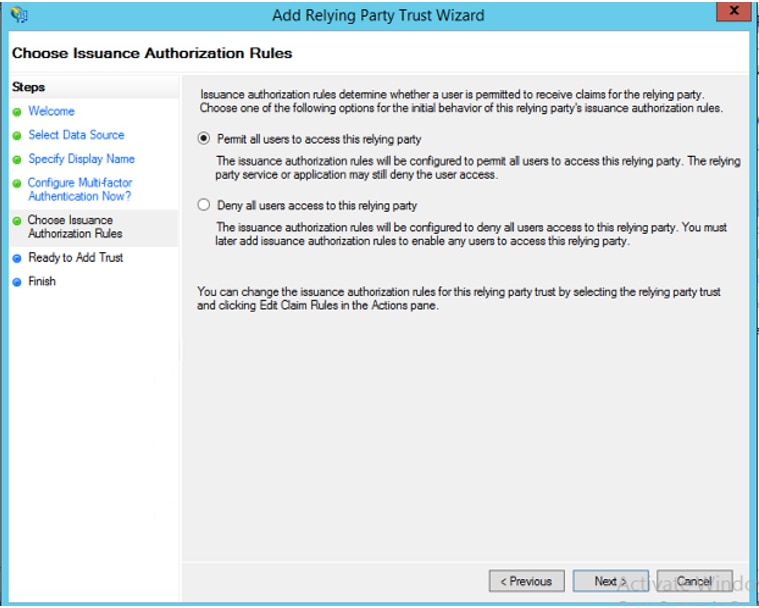

[Permit all users to access this relying party]を選択し、図に示すように[Next]をクリックします。

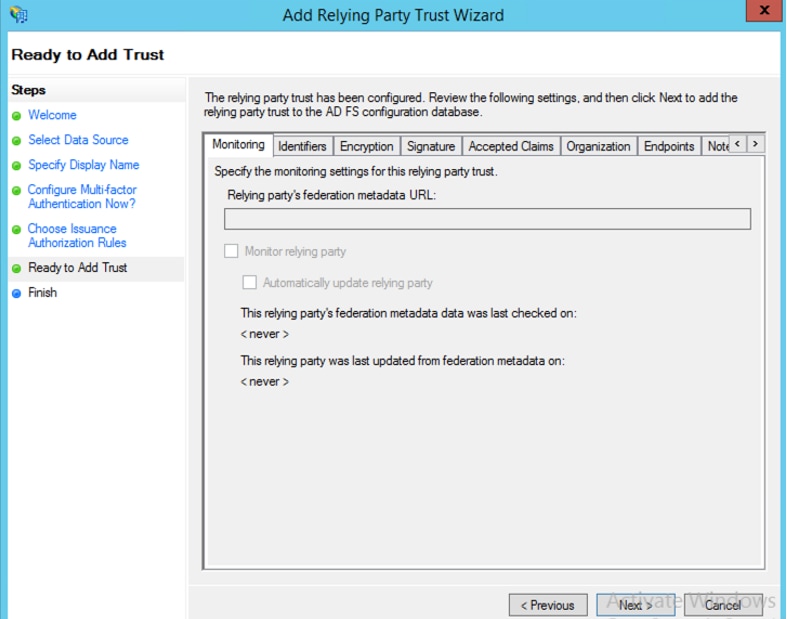

設定を確認し、図に示すように[Next]をクリックします。

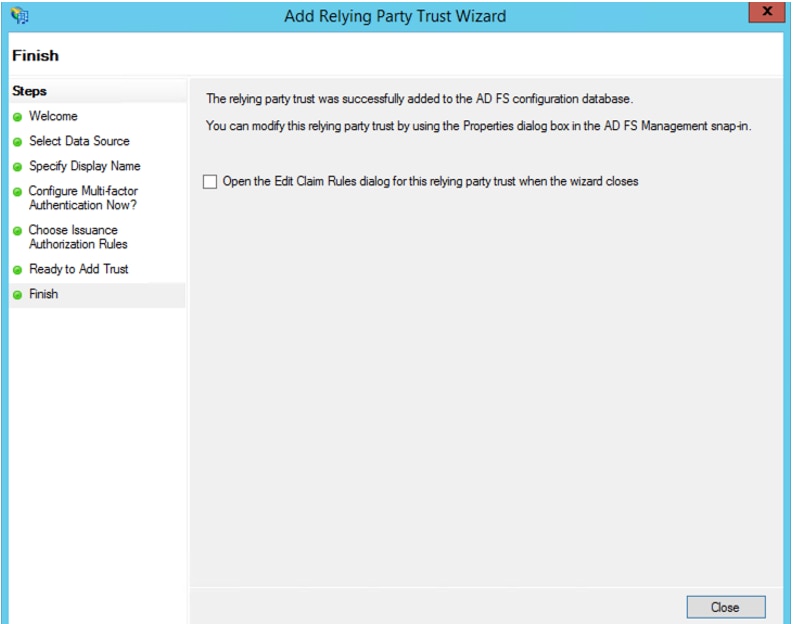

チェックボックスをオフにして、[閉じる]をクリックします。

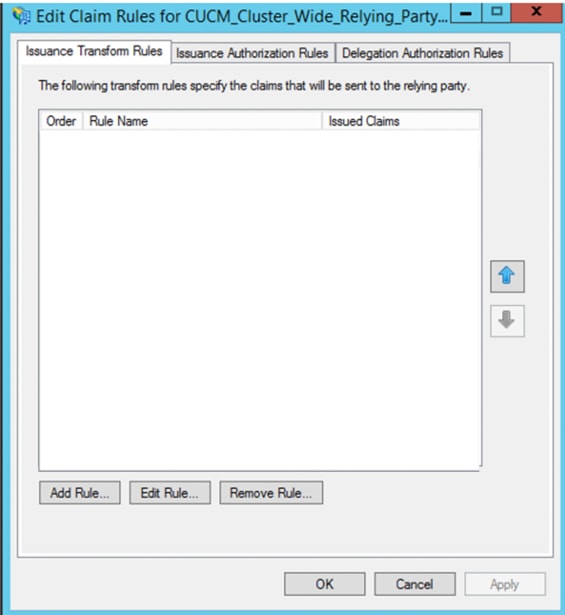

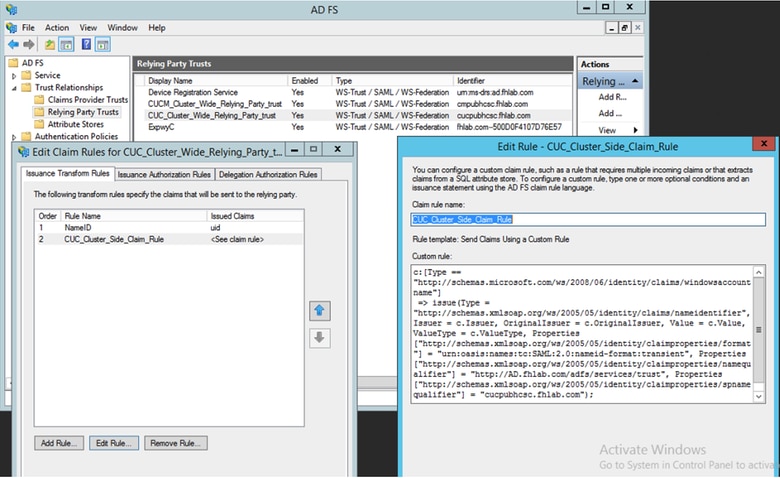

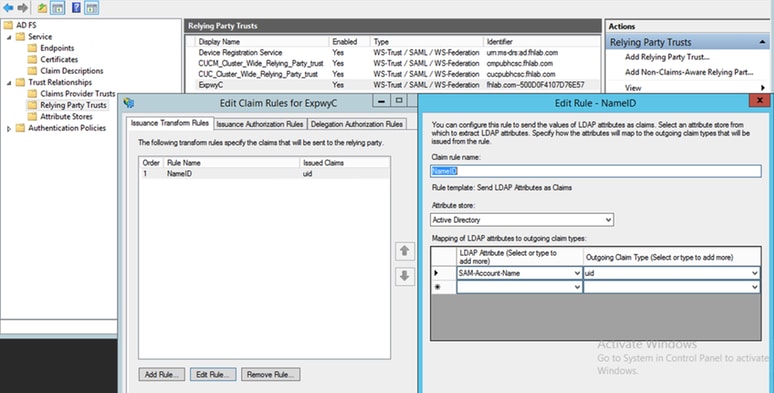

図に示すように、マウスの二次ボタンを使用して、作成した証明書利用者の信頼を選択し、要求ルールの構成を編集します。

図に示すように[Add Rule]をクリックします。

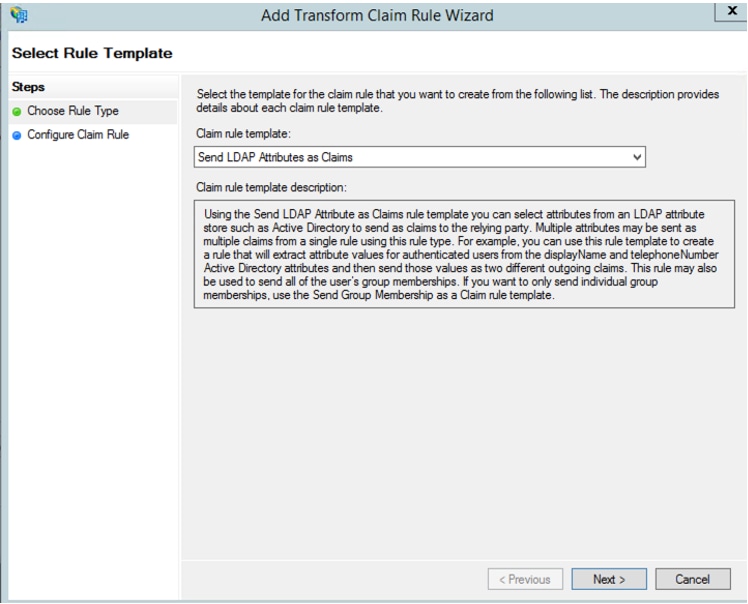

[Send LDAP Attributes as Claims]を選択し、[Next]をクリックします。

次のパラメータを設定します。

クレームルール名:NameID

属性ストア:Active Directory(ドロップダウンメニューの矢印をダブルクリック)

LDAP 属性:SAM-Account-Name

送信要求の種類:uid

[FINISH/OK]をクリックして続行します。

uidは小文字ではなく、ドロップダウンメニューに存在しないことに注意してください。入力します。

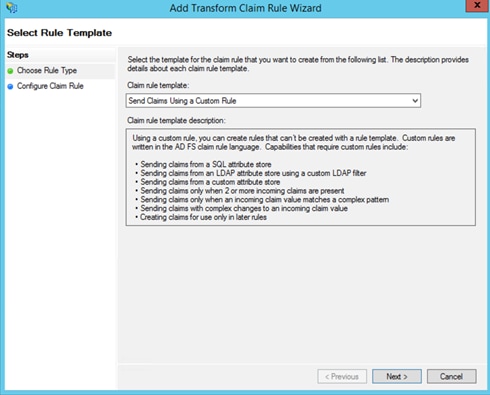

別のルールを追加するには、再度[Add Rule]をクリックします。

[Send Claims Using a Custom Rule]を選択し、[Next]をクリックします。

Cluster_Side_Claim_Ruleというカスタムルールを作成します。

このテキストを、ここから直接ルールウィンドウにコピーアンドペーストします。テキストエディタで編集すると引用符が変更され、SSOをテストするときにルールが失敗する場合があります。

c:[Type ==

"http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]

=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier",

Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType,

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] =

"urn:oasis:names:tc:SAML:2.0:nameid-format:transient",

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"]

= "http://<ADFS FQDN>/adfs/com/adfs/services/trust",

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] =

"<CUCM Pub FQDN>");

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]

=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier",

Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType,

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] =

"urn:oasis:names:tc:SAML:2.0:nameid-format:transient",

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] =

"http://AD.fhlab.com/adfs/services/trust",

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] =

"cmpubhcsc.fhlab.com");

[完了]をクリックして続行します。

これで、ADFSで2つのルールが定義されます。「適用」および「OK」をクリックし、ルール・ウィンドウを閉じます。

これで、CUCMが信頼できる証明書利用者としてADFSに正常に追加されました。

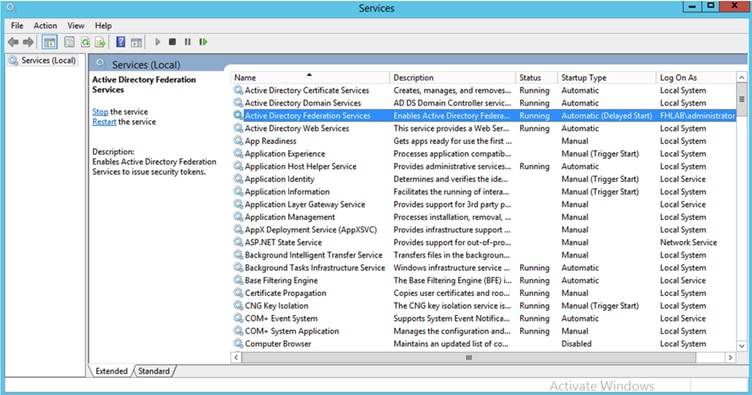

続行する前に、ADFSサービスを再起動してください。[スタートメニュー] > [管理ツール] > [サービス]に移動します。

IDPメタデータ

CUCMにIdPに関する情報を提供する必要があります。この情報は、XMLメタデータを使用して交換されます。ADFSがインストールされているサーバでこの手順を実行してください。

まず、Firefoxブラウザを使用してADFS(IdP)に接続し、XMLメタデータをダウンロードする必要があります。ブラウザでhttps://<ADFS FQDN>/FederationMetadata/2007-06/FederationMetadata.xmlを開き、メタデータをローカルフォルダに保存します。

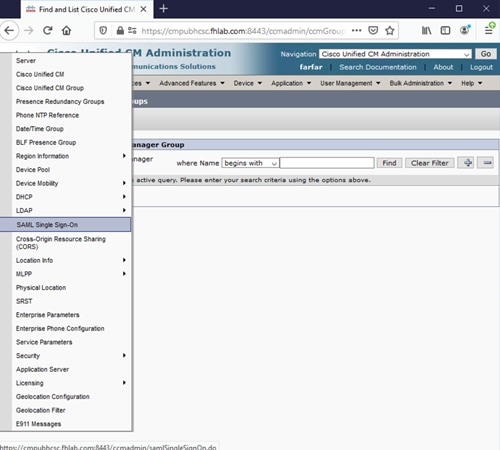

ここで、[CUCM configuration]に移動し、[System Menu] > [SAML Single Sign-On]メニューに移動します。

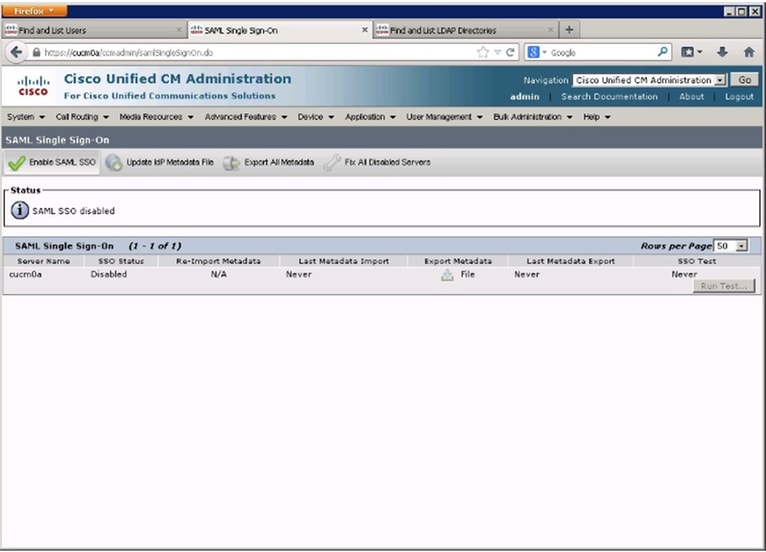

CUCM Administrationに戻り、[SYSTEM] > [SAML Single Sign-On]を選択します。

[Enable SAML SSO]を選択します。

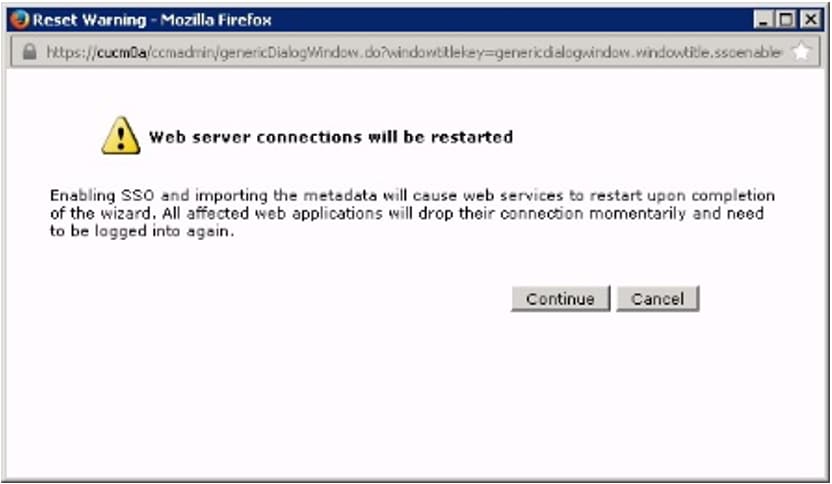

[Continue]をクリックして、警告を確認します。

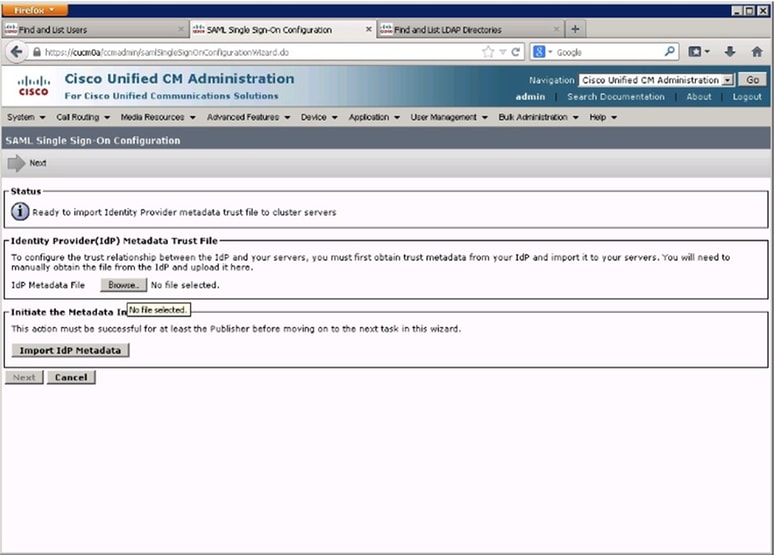

SSO画面で[Browse..]をクリックして、図に示すように、以前に保存したFederationMetadata.xmlメタデータXMLファイルをインポートします。

XMLファイルを選択し、[Open]をクリックして、[Downloads]の[Favorites]からCUCMにアップロードします。

アップロードが完了したら、[Import IdP Metadata]をクリックして、IdP情報をCUCMにインポートします。インポートが成功したことを確認し、[Next]をクリックして続行します。

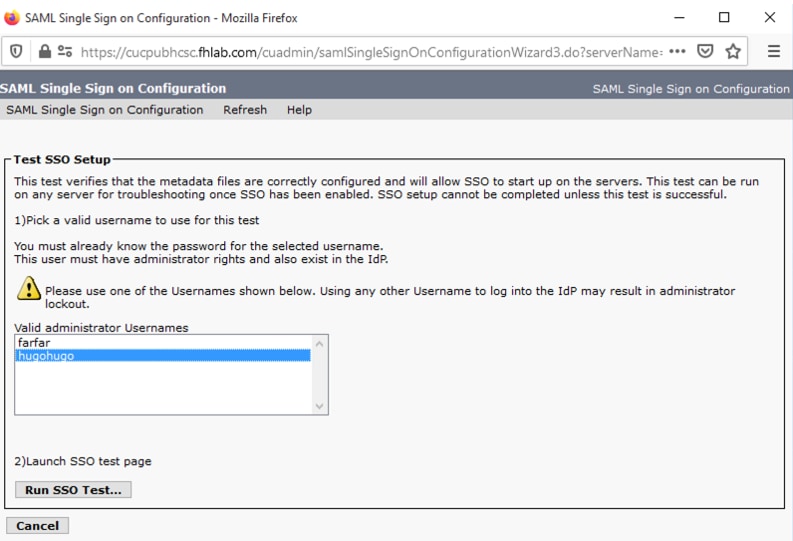

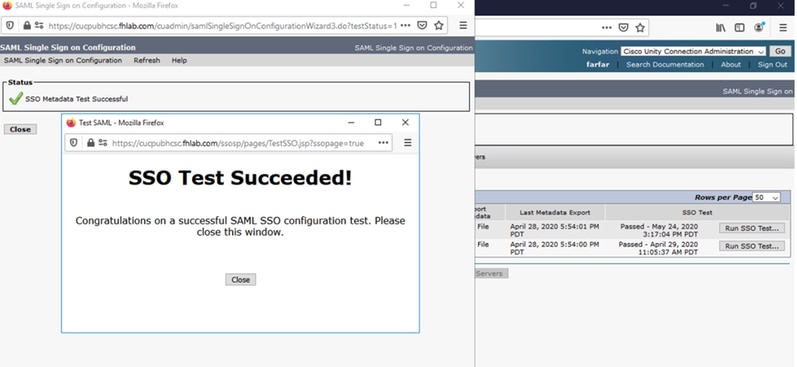

[Standard CCM Super Users]に属するユーザを選択し、[RUN SSO TEST]をクリックします。

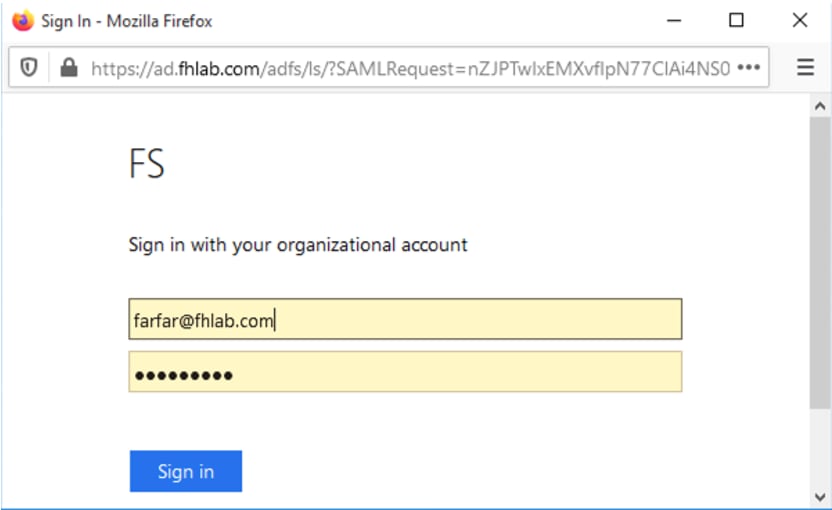

ユーザ認証ダイアログボックスが表示されたら、適切なユーザ名とパスワードでログインします。

すべてが正しく設定されていれば、「SSO Test Succeeded!」というメッセージが表示されます。

[Close] 、[Finish] の順にクリックして続行します。

これで、ADFSを使用してCUCMでSSOを有効にするための基本的な設定作業が完了しました。

CUCでのSSOの設定

Unity ConnectionでSSOを有効にするには、同じプロセスに従います。

CUCとのLDAP統合。

LDAP 認証の設定.

ボイスメールが割り当てられるLDAPからのユーザと、SSOのテストに使用するユーザをインポートします。

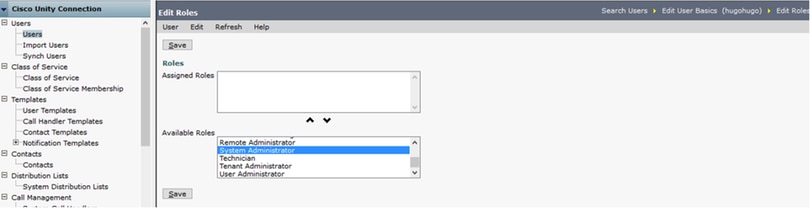

図に示すように、[Users] > [Edit] > [Roles]に移動します。

テストユーザにシステム管理者の役割を割り当てます。

CUCメタデータ

これでCUCメタデータがダウンロードされ、CUC用RelyingPartyTrustが作成され、CUCメタデータがアップロードされ、ADFS 3.0でI AD FSルールが作成されました

[SAML Single Sign-On]に移動し、[Enable SAML SSO]を有効にします。

ExpresswayでのSSOの設定

Expressway Cへのメタデータのインポート

ブラウザでhttps://<ADFS FQDN>/FederationMetadata/2007-06/FederationMetadata.xmlを開き、メタデータをローカルフォルダに保存します

[Configuration] > [Unified Communications] > [IDP]にアップロードします。

Expressway Cからメタデータをエクスポート

[configuration] -> [Unified Communications] -> [IDP] -> [Export SAML Data]に移動します。

クラスタモードでは、SAMLに含まれる自己署名証明書(長いライフタイムを含む)が使用されます

SAML要求の署名に使用されるメタデータ

-

クラスタ全体のモードで、単一のクラスタ全体のメタデータ・ファイルをダウンロードするには、「ダウンロード」をクリックします

-

ピア単位モードで、個々のピアのメタデータファイルをダウンロードするには、ピアの横にある[Download]をクリックします。すべて.zipファイルにエクスポートするには、[すべてダウンロード(Download All)]をクリックします。

Cisco Expressway-Eの証明書利用者信頼の追加

まず、Expressway-Eの証明書利用者信頼を作成し、次にIDをUID属性として送信する要求ルールを追加します。

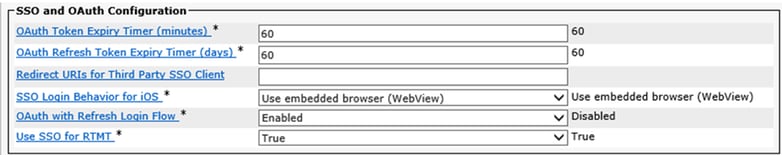

ログインの更新によるOAuth

Cisco CUCMエンタープライズパラメータで、[Refresh login flow parameter]が有効になっていることを確認します。[Cisco Unified CM Administration] > [Enterprise Parameters] > [SSO and OAuth Configuration]に移動します。

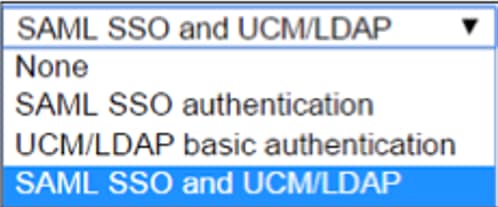

認証パス

- 認証パスが「SAML SSO認証」に設定されている場合、SSO対応のUnified CMクラスタを使用するJabberクライアントだけが、このExpresswayでMRAを使用できます。これはSSOのみの設定です。

- すべてのIP電話、すべてのTelePresenceエンドポイント、およびSSOが設定されていないUnified CMクラスタにホーム接続されているJabberクライアントに対するExpressway MRAのサポートには、UCM/LDAP認証を含める認証パスが必要があります。

- 1つ以上のUnified CMクラスタがJabber SSOをサポートしている場合は、[SAML SSOおよびUCM/LDAP]を選択して、SSOと基本認証の両方を許可します。

SSOアーキテクチャ

SAMLは、XMLベースのオープンスタンダードなデータ形式で、管理者がいずれかのアプリケーションにサインインした後、定義済みのシスココラボレーションアプリケーションにシームレスにアクセスできるようにします。SAML SSOは、SAML 2.0プロトコルを使用して、シスココラボレーションソリューションのクロスドメインおよびクロスプロダクトシングルサインオンを提供します。

オンプレミスのログインフロー

MRAログインフロー

OAuth

OAuthは認可をサポートする標準です。ユーザを認証する前に、ユーザを認証する必要があります。認証コード許可フローは、クライアントがリソース(Unified CM、IM&P、Unity、およびExpresswayサービス)にアクセスするためのアクセストークンを取得し、更新する方法を提供します。 このフローはリダイレクションにも基づいているため、クライアントがユーザによって制御されるHTTPユーザエージェント(Webブラウザ)と対話できる必要があります。クライアントは、HTTPSを使用して認証サーバに対して最初の要求を行います。OAuthサーバは、ユーザを認証サービスにリダイレクトします。SAML SSOが有効になっている場合は、Unified CMまたは外部IdPで実行されている可能性があります。使用されている認証方法によっては、エンドユーザにWebページビューが表示され、自身を認証できます。(Kerberos認証は、Webページを表示しない例です)。 暗黙の許可フローとは異なり、認証コードの許可フローが成功すると、OAuthサーバはWebブラウザに「許可コード」を発行します。これは、Webブラウザからクライアントに返される、一時的な一意のコードです。クライアントは、この「認証コード」を事前共有秘密とともに認証サーバに提供し、「アクセストークン」と「リフレッシュトークン」を交換して受信します。この手順で使用するクライアントシークレットにより、認証サービスは、登録および認証されたクライアントのみに使用を制限できます。トークンは次の目的で使用されます。

アクセス/更新トークン

アクセストークン:このトークンは、認証サーバによって発行されます。クライアントは、そのサーバ上の保護されたリソースにアクセスする必要がある場合、そのサーバにトークンを提示します。リソースサーバは、トークンを使用してトークンを検証し、接続を信頼できます。(Ciscoアクセストークンのデフォルトは60分です)

トークンの更新:このトークンは、認証サーバによって再度発行されます。クライアントは、アクセストークンの有効期限が切れたか、期限が切れたときに、クライアントシークレットとともに、このトークンを認証サーバに提示します。更新トークンがまだ有効な場合、認証サーバは別の認証を必要とせずに新しいアクセストークンを発行します。(シスコの更新トークンは、デフォルトで60日間のライフタイムに設定されています)。 更新トークンの有効期限が切れた場合は、新しいトークンを取得するために、新しい完全なOAuth承認コード許可フローを開始する必要があります。

OAuth承認コード認可フローが改善されました

暗黙の許可フローでは、アクセストークンはHTTPユーザエージェント(ブラウザ)を介してJabberクライアントに渡されます。 認証コード許可フローでは、認証サーバとJabberクライアントの間でアクセストークンが直接交換されます。トークンは、時間制限された一意の認証コードを使用して認証サーバから要求されます。このアクセストークンの直接交換は、より安全で、リスクの発生を軽減します。

OAuth承認コード許可フローは、更新トークンの使用をサポートします。これにより、エンドユーザは頻繁に再認証する必要がないため(デフォルトでは60日)、エンドユーザのエクスペリエンスが向上します

Kerberosの設定

[Windows Authentication]を選択します

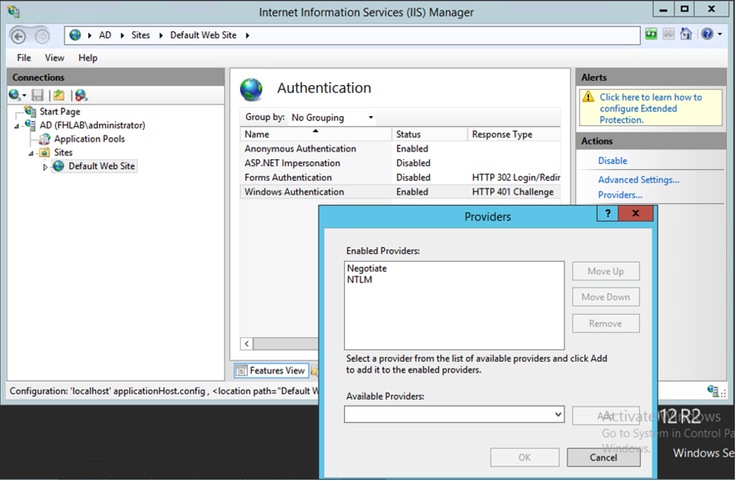

インターネットインフォメーションサービス(IIS)マネージャ>サイト>デフォルトのWebサイト>認証> Windows認証>詳細設定。

-

[Enable Kernel-mode authentication]をオフにします。

-

[Extended Protection]が[Off]になっていることを確認します。

ADFSは両方のKerberos NTLMをサポート

Windows 以外のすべてのクライアントは、Kerberos を使用できず、NTLM に依存するため、AD FS バージョン 3.0 が Kerberos プロトコルと NT LAN Manager (NTLM)プロトコルの両方をサポートすることを確認します。

右側のペインで[Providers]を選択し、[Enabled Providers]に[Negotiate]と[NTLM]が表示されていることを確認します。

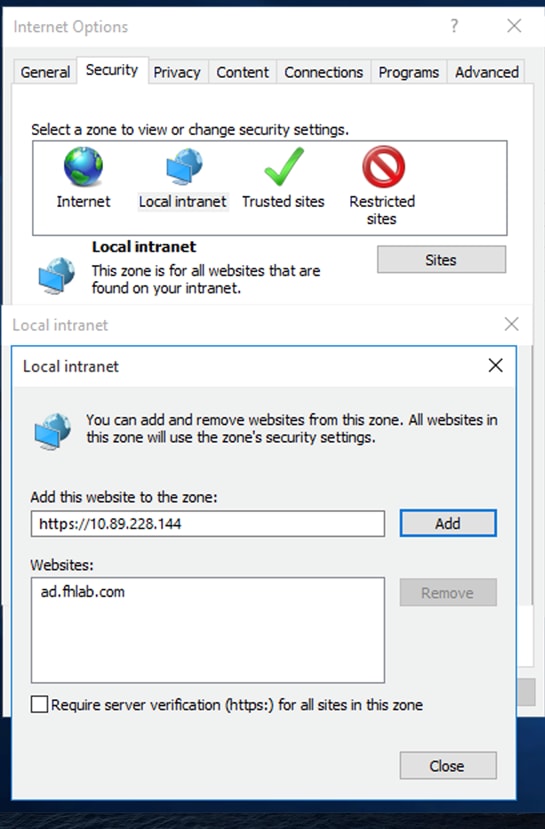

Microsoft Internet Explorerの設定

[Internet Explorer] > [Advanced] > [Enable Integrated Windows Authentication] がオンになっていることを確認します。

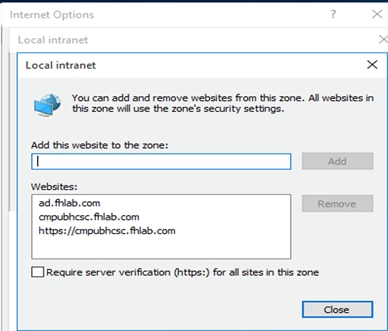

[Security] > [Intranet zones] > [Sites]でADFS URLを追加します

[Security] > [Trusted Sites]にCUCM、IMP、およびUnityホスト名を追加します

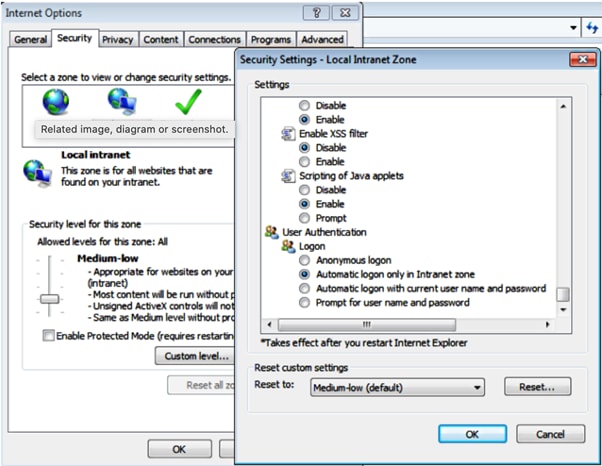

ユーザ認証

[Internet Explorer] > [Security] > [Local Intranet] > [Security Level for this Zone] > [Custom Level] > [User Authentication - Logon] > [Automatic Logon in Intranet Zone]を確認します。

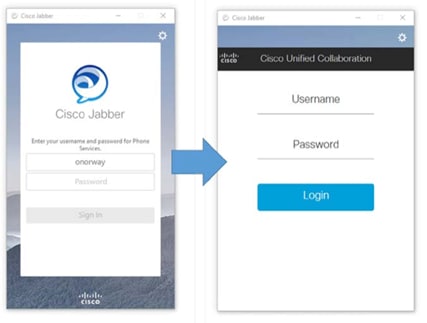

SSOでのJabberログイン

Cisco Jabberに必要な設定変更はありません。Unified CMが外部IdPでSAML SSOを使用するように設定されている場合、Unified CMのログイン画面ではなく、IdPのログイン画面が表示されることがあります。

トラブルシュート

学習したレッスンのほとんどは、ラボのセットアップ中でした。

Internet Explorer(IE)

Jabber SSOをテストするための前提条件として、IEブラウザのSSOを使用してCUCM/IM&Pにログインできることを確認します。

IEに追加するサイト

IEの[Internet Options]をクリックし、[Security]タブに移動します。[ローカルイントラネット] > [サイト] > [詳細設定]をクリックします。ゾーンにWebサイトを追加します(IDP FQDNをサイトに追加します)。

同期外れの問題

Out of syncのエラーが発生した場合は、次のようになります。

SAML応答が無効です。This may be caused when time is out of sync between the Cisco Unified Communications Manager and IDP servers.Please verify the NTP configuration on both servers.CLIから「utils ntp status」を実行して、Cisco Unified Communications Managerでこのステータスを確認します。CUCM と IdP の間の時間が不一致だと、次のエラーが表示されます。「Invalid SAML response」 このエラーは、CUCM と IdP サーバの間で時間が同期していないために発生した可能性があります。SAML SSO を動作させるには、正しい NTP 設定をインストールする必要があり、IdP と Unified Communications アプリケーションの間の時間差が 3 秒を超えていないことを確認する必要があります。

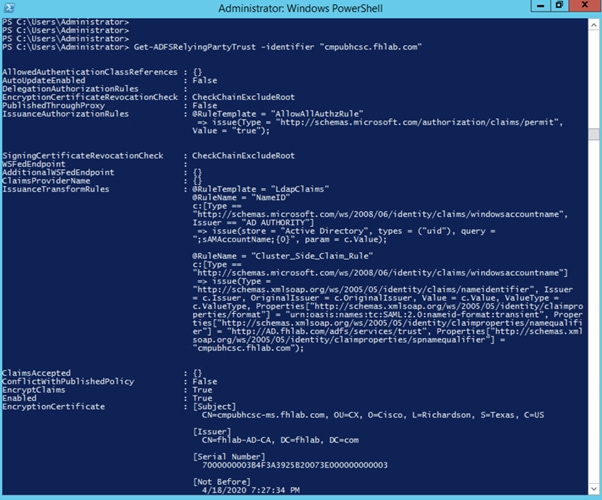

ユーザがサーバ同期の問題に該当しないことを確認するには、次の手順に従って、「NotBefore」属性に少なくとも2分間のスキューを設定してください。

-

ADFSでPowershellを開きます。

-

Powershellで次のコマンドを実行して、現在のNotBeforeSkewを確認します。

Get-ADFSRelyingPartyTrust -identifier "アプリケーションFQDN"

Get-ADFSRelyingPartyTrust -identifier "cmpubhcsc.fhlab.com"

* NotBeforeSkewは"3"に設定されます。

注:IDPからSP(CUCMなど)にメタデータをインポートする必要もあります。

トークンの取り消し

https://

:8443/ssosp/token/revoke?user_id=

https://10.89.228.146:8443/ssosp/token/revoke?user_id=farfar

{"revoked_tokens":{"status":"success","user_id":"farfar","clientID_tokens":

[{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"fa8ff04aabb4a40bc493f810f9fff09a8f735d24fb05df7c9191f294611710a3"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"9ecf6a5092f1167df085f018320e2135b487f585b9cbb3e59474a0643f1a961f"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"30ab864ce41c78b9b4324a46f865dd47add4b16d7717986d715405496119bc87"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"33d025dd7b88fefe99173757a54ada771821d763a23b71cc9ca233e1c91ffd65"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"a5f0d293d3dbbbe4ef1af9379a78df04ed9a168c450de42982e3796cef758c0f"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"252912f2af65346f7ec2887505aef7d0ee2cd918f0253662b9b53ebf45e490e8"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"28c33fcbbc4d47bc6d658855f0699bbe1b3c264c0ed7a04eedc578f6b89fd4de"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"cb5269c40cdf4cc4e2e0a0f520d719851f132691d609ffe65c143952a3f7d2d7"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"acd338a0858c8f140866962e1150bcfd1768b3d8fd959700ed70ea5bff571e83"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"3acee9b52c039e58a0be060c20b8134aea5445ba141d6daedc9fb2366e0eb4d0"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"4a4ac2e56c4663ff20797228b3e67511a56ae3fd1f831303df3642206f8a9742"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"db9ae2351f51e85a01a0dc64b35fa75f052eaa6b3793a29f9dfdb86d589dc97a"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"1118b7fbcaa407541dc8e21ed70ccc581f3e7f58a31fdb94c637d7ac1279a6b8"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"2f33962f1671acc9c7acfb6cff6dff3d9ddf7e2df0a5d7747020347c08e8f18a"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"70a46c24974499c1f87b1b167795c4654460e665f2f5f1696b0a93e2887ae442"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"c05fb1c913a0cbd2984d370365d085ad8315b916a5651511401a695d17129584"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"47ba99793ededfe1cba3f0b83a2738c0a79f1833979ad3c6c362291f92f8fdf8

LDAPの手動同期を実行するか、データベースからユーザを削除して、ユーザがJabberを使用できないようにする。JabberクライアントがCUCMのUDSサービスに対して有効なアクセスまたは更新トークンを提示した場合でも、認証を受けるには、CUCMユーザデータベースでユーザが「アクティブ」である必要があります。

Refresh Token expiry timer Enterpriseパラメータを変更すると、そのCUCMクラスタによって発行されたすべてのRefresh Tokenが自動的に無効になります。

ブートストラップファイル

Jabberユーザは、オンプレミスのインスタントメッセージとプレゼンス(IM&P)サーバの代わりに、またはモバイルとリモートアクセス(MRA)用に設定されたExpressway(Collaboration Edge)を介して、認証のためにWebEx Connectクラウドに転送されます。

Jabber-bootstrap.propertiesファイル(C:\ProgramData\Cisco Systems\Cisco Jabber file we can exclude webex)

ServiceDiscoveryExcludedServices:WebEx

MSIS7066によるSSOの失敗

SSOが失敗したシナリオが発生しました。FirefoxブラウザでCUCMへのSSOログインテストを実行すると、IdPにリダイレクトされ、クレデンシャルを入力しましたが、CUCMで次のエラーが表示されました。

応答の状態コードが無効です。これは、IDPの設定エラーが原因である可能性があります。IDPログと設定を確認してください

ADFS(IDPなど)イベントビューアを次の場所で確認しました

[イベントビューア] -> [アプリケーションおよびサービスログ] -> [AD FS] -> [管理者]

エラーの抜粋を次に示します。

例外の詳細:

Microsoft.IdentityServer.RequestFailedException:MSIS7066:要求の認証に失敗しました。—> System.Security.SecurityException:ユーザ名またはパスワードが正しくありません。

調査の結果、ドメインコントローラの管理者クレデンシャルが変更されましたが、ADFSサービスは更新されませんでした

-

「サービス」構成ウィンドウを開きます(「Windows Control Panel」>「管理ツール」からアクセスできます。または、「サービス」を入力するときに「スタート」メニューからアクセスできます)。

-

サービス(Active Directoryフェデレーションサービス)を探してダブルクリックすると、そのサービスのプロパティが開きます(右クリックして[プロパティ]を選択します)。

シスコ エンジニア提供

- Farrukh HassanCisco Advanced Services

- Hugo Levya VidalCisco Advanced Services

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック