はじめに

このドキュメントでは、Cisco ExpresswayのHTTP/2ラピッドリセット攻撃の脆弱性CVE-2023-44487を確認して回避する方法について説明します。

前提条件

要件

このドキュメントに関する固有の要件はありません。

使用するコンポーネント

このドキュメントの情報は、Cisco Expressway x14.Xに基づくものです。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

2023年10月10日に、新しい分散型サービス拒否(DDoS)攻撃手法を可能にするHTTP/2プロトコルレベルの脆弱性が、CVE-2023-44487:HTTP/2 Rapid Resetとして公開されました。

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-http2-reset-d8Kf32vZ

実施した調査から、Cisco Expresswayがこの影響を受けることが判明しました。

Cisco Expresswayでの効果を評価するための不具合を次に示します。 ディスカッション内のCVE-IDは現在評価中です。このドキュメントの情報は、このシスコの不具合から簡単に引用しています。最新の情報を入手するには、以下のリンクを参照してください。

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwh88665

このドキュメントでは、この不具合の影響を緩和するために、Expresswayでこの脆弱性に対する回避策を実行する手順について説明します。

Mobile Remote Access(MRA)が導入されたx14.0以降のリリースを実行している製品が影響を受けます。

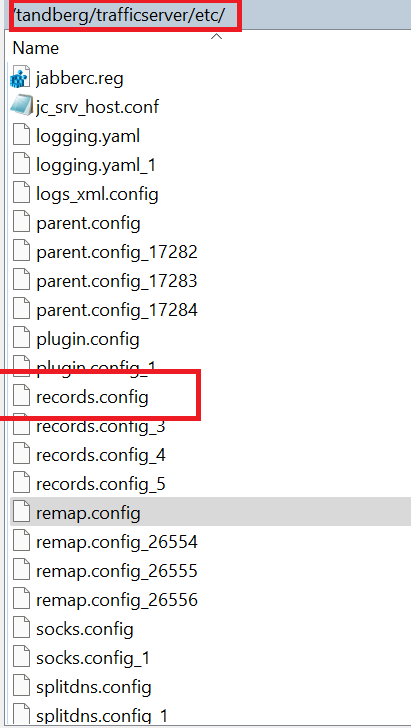

1. SCPクライアントを使用してExpresswayファイルシステムにアクセスします(ルートクレデンシャルを使用)。場所 /tandberg/trafficserver/etc/ 図に示すように。

2.ファイルのバックアップを作成し、PCに保存します。次に、元のファイルを開きます。

3.このファイルをメモ帳で開き++文字列、 CONFIG proxy.config.http.server_ports STRING 8443

次の強調表示された行が表示されます。

##############################################################################

CONFIG proxy.config.http.server_ports STRING 8443:ssl

CONFIG proxy.config.http.connect_ports STRING NULL

##############################################################################

4.次の行を変更します。

CONFIG proxy.config.http.server_ports STRING 8443:proto=http:ssl 8443:proto=http:ssl:ipv6

5.ファイルを保存し、WinSCPを使用してExpresswayの同じ場所にアップロードし直します。場所 /tandberg/trafficserver/etc/

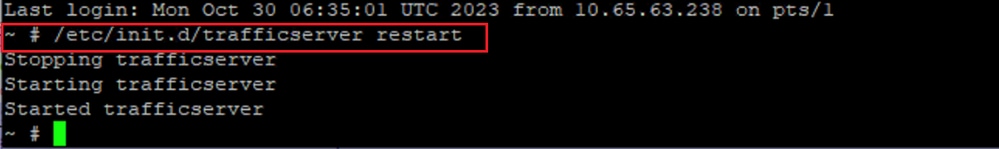

6.次に、ルートクレデンシャルを使用してExpressway CLIにログインし、次のコマンドで「Traffic Server」を再起動します /etc/init.d/trafficserver restart

注:システムを再起動すると、設定がデフォルトに戻り、変更は失われます。

注:詳細な情報が入手可能になり次第、このドキュメントはさらに更新されます。