ブリッジのセキュリティ

はじめに

イーサネット セグメント間のブリッジド ワイヤレス リンクを設計する際には、セキュリティを考慮することが重要です。この文書では、IPSec トンネルを使用してブリッジド ワイヤレス リンクを通過するトラフィックのセキュリティを確保する方法を例示します。

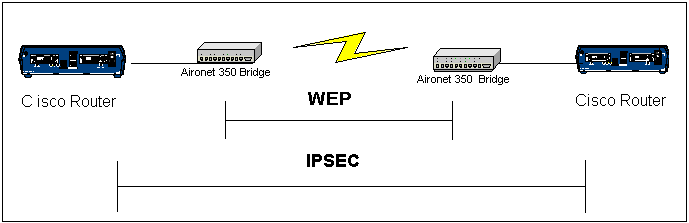

この例では、2台のCisco Aironet 350シリーズブリッジがWEPを確立し、2台のルータがIPSECトンネルをセットアップします。

前提条件

要件

この設定を試す前に、次の項目の使用に関して問題ないか確認してください。

-

Cisco Aironet Bridge 設定インターフェイス

-

Cisco IOS IOC コマンド ライン インターフェイス

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

-

IOS バージョン 12.1 を実行している Cisco2600 シリーズ ルータ

-

ファームウェア バージョン 11.08T を実行している Cisco Aironet 350 シリーズ ブリッジ

このマニュアルの情報は、特定のラボ環境に置かれたデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、使用前にその潜在的な影響について確実に理解しておく必要があります。

背景理論

Cisco Aironet 340、350、および 1400 シリーズ ブリッジは最大 128 ビットの WEP 暗号化を提供します。「WEPアルゴリズムのセキュリティ」![]() および『Cisco Aironetの報道への対応 – セキュリティの欠陥』で説明されているように、WEPアルゴリズムの既知の問題と悪用の容易さにより、これはセキュアな接続には依存できません。

および『Cisco Aironetの報道への対応 – セキュリティの欠陥』で説明されているように、WEPアルゴリズムの既知の問題と悪用の容易さにより、これはセキュアな接続には依存できません。

ワイヤレス ブリッジド リンクを通過するトラフィックのセキュリティを向上させる 1 つの方法は、リンクを使用するルータ間で暗号化された IPSec トンネルを作成する方法です。この方法を使用できるのは、ブリッジが OSI モデルのレイヤ 2 で動作しているためです。ブリッジ間の接続を利用するルータ間に IPSec を適用できます。

ワイヤレス リンクのセキュリティが侵害されても、それに含まれるトラフィックは引き続き暗号化されたままで安全です。

表記法

ドキュメント表記の詳細は、『シスコ テクニカル ティップスの表記法』を参照してください。

設定

このセクションでは、この文書で説明する機能を設定するために必要な情報を提供します。

注:このドキュメントで使用されているコマンドの詳細を調べるには、IOS Command Lookupツールを使用してください。

ネットワーク図

このドキュメントでは、次の図に示すネットワーク設定を使用します。

コンフィギュレーション

このドキュメントでは、次のコンフィギュレーションを使用します。

| RouterA(Cisco 2600 ルータ) |

|---|

RouterA#show running-config Building configuration... Current configuration : 1258 bytes ! version 12.1 no service single-slot-reload-enable no service pad service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterA ! logging rate-limit console 10 except errors ! ip subnet-zero no ip finger ip dhcp excluded-address 10.1.1.20 ip dhcp excluded-address 10.1.1.30 ! ip dhcp pool wireless network 10.1.1.0 255.255.255.0 ! ip audit notify log ip audit po max-events 100 call rsvp-sync ! crypto isakmp policy 10 hash md5 authentication pre-share crypto isakmp key cisco address 10.1.1.30 ! ! crypto ipsec transform-set set esp-3des esp-md5-hmac ! crypto map vpn 10 ipsec-isakmp set peer 10.1.1.30 set transform-set set match address 120 ! interface Loopback0 ip address 20.1.1.1 255.255.255.0 ! interface Ethernet0 ip address 10.1.1.20 255.255.255.0 crypto map vpn ! ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.30 no ip http server no ip http cable-monitor ! access-list 120 permit ip 20.1.1.0 0.0.0.255 30.1.1.0 0.0.0.255 ! ! line con 0 transport input none line vty 0 4 ! end |

| RouterB(Cisco 2600 ルータ) |

|---|

RouterB#show running-config Building configuration... Current configuration : 1177 bytes ! version 12.1 no service single-slot-reload-enable no service pad service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterB ! logging rate-limit console 10 except errors ! ip subnet-zero no ip finger ! ip audit notify log ip audit po max-events 100 call rsvp-sync crypto isakmp policy 10 hash md5 authentication pre-share crypto isakmp key cisco address 10.1.1.20 ! ! crypto ipsec transform-set set esp-3des esp-md5-hmac ! crypto map vpn 10 ipsec-isakmp set peer 10.1.1.20 set transform-set set match address 120 interface Loopback0 ip address 30.1.1.1 255.255.255.0 ! interface Ethernet0 ip address 10.1.1.30 255.255.255.0 no ip mroute-cache crypto map vpn ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.20 no ip http server no ip http cable-monitor ! access-list 120 permit ip 30.1.1.0 0.0.0.255 20.1.1.0 0.0.0.255 ! ! line con 0 transport input none line vty 0 4 login ! end |

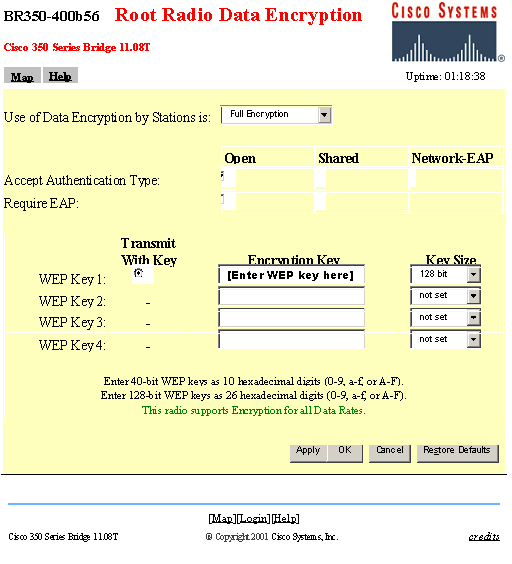

| Cisco Aironet ブリッジ |

|---|

| |

確認

ここでは、設定が正しく機能していることを確認するために使用する情報を示します。

特定の show コマンドは、Output Interpreter Tool(登録ユーザ専用)によってサポートされています。このツールを使用すると、show コマンド出力の分析を表示できます。

-

show crypto engine connections active :このコマンドは、現在アクティブな暗号化セッションの接続を表示するのに使用されます。

RouterA#show crypto engine connection active ID Interface IP-Address State Algorithm Encrypt Decrypt 1 Ethernet0 10.1.1.20 set HMAC_MD5+DES_56_CB 0 0 2002 Ethernet0 10.1.1.20 set HMAC_MD5+3DES_56_C 0 3 2003 Ethernet0 10.1.1.20 set HMAC_MD5+3DES_56_C 3 0 RouterB#show crypto engine connection active ID Interface IP-Address State Algorithm Encrypt Decrypt 1 <none> <none> set HMAC_MD5+DES_56_CB 0 0 2000 Ethernet0 10.1.1.30 set HMAC_MD5+3DES_56_C 0 3 2001 Ethernet0 10.1.1.30 set HMAC_MD5+3DES_56_C 3 0

トラブルシュート

このセクションでは、設定のトラブルシューティングに役立つ情報を紹介します。

IPSec 接続のトラブルシューティングについては、次の文書を参照してください。

ワイヤレス接続のトラブルシューティングについては、次を参照してください。

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

10-May-2006 |

初版 |

フィードバック

フィードバック