AireOSワイヤレスLANコントローラでの認証の設定

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

概要

このドキュメントでは、ワイヤレスLANコントローラ(WLC)でさまざまなタイプのレイヤ認証方式を設定する方法について説明します。

前提条件

要件

この設定を行う前に、次の要件が満たされていることを確認します。

-

Lightweight アクセス ポイント(LAP)および Cisco WLC の設定に関する知識

-

802.11i セキュリティ標準に関する知識

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

-

ファームウェア リリース 6.0.182.0 が稼動している Cisco 4400 WLC

-

Cisco 1000 シリーズ LAP

-

ファームウェア リリース 2.6 が稼働している Cisco 802.11a/b/g ワイヤレス クライアント アダプタ

-

Cisco Secure ACS サーバ バージョン 3.2

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

表記法

表記法の詳細については、『シスコ テクニカル ティップスの表記法』を参照してください。

WLC での認証

Cisco Unified Wireless Network(UWN)セキュリティ ソリューションでは、複雑になる場合もあるレイヤ 1、レイヤ 2、およびレイヤ 3 の 802.11 Access Point(AP; アクセス ポイント)のセキュリティ コンポーネントが、ワイヤレス LAN(WLAN)ごとにシステム全体のセキュリティ ポリシーをカスタマイズする簡単なポリシー マネージャにバンドルされています。Cisco UWN セキュリティ ソリューションは、簡単で統合的、体系的なセキュリティ マネジメント ツールを提供します。

これらのセキュリティ メカニズムは WLC 上に実装できます。

レイヤ 1 ソリューション

連続して失敗した試行の回数に基づいて、クライアント アクセスを制限します。

レイヤ 2 ソリューション

None Authentication:Layer 2 Securityドロップダウンリストからこのオプションを選択すると、WLANではレイヤ2認証が実行されません。これは 802.11 標準のオープン認証と同じです。

Static WEP:Static Wired Equivalent Privacy(WEP)を使用した場合、特定の WLAN 上のすべての AP とクライアントの無線 NIC で、同じ暗号キーが使用される必要があります。各送信元のステーションでは、送信前に各フレームの本文が WEP キーを使用して暗号化されます。また、受信側のステーションでは、受信時に同一キーを使用してそれが復号化されます。

802.1x:802.1xベースの認証を使用するようにWLANを設定します。IEEE 802.1X を使用して、保護されたネットワークに送信されるユーザ トラフィックの認証および制御、暗号キーの動的な変更を実施するための効果的なフレームワークが提供されます。802.1X では、有線 LAN メディアと WLAN メディアの両方に Extensible Authentication Protocol(EAP)と呼ばれるプロトコルを適用することにより、複数の認証方式がサポートされます。

Static WEP + 802.1x:このLayer 2 Security設定は、802.1xとStatic WEPの両方を有効にします。クライアントでは、ネットワークへの接続に Static WEP と 802.1x 認証のどちらも使用できます。

Wi-Fi Protected Access(WPA):WPAまたはWPA1とWPA2は、WLANシステムにデータ保護とアクセス制御を提供するWi-Fi Allianceによる標準ベースのセキュリティソリューションです。WPA1はIEEE 802.11i標準と互換性がありますが、標準の承認の前に実装されました。WPA2は、批准されたIEEE 802.11i標準のWi-Fi Alliance実装です。

デフォルトでは、WPA1 ではデータ保護のために Temporal Key Integrity Protocol(TKIP)や Message Integrity Check(MIC)が使用されます。WPA 2 では、Counter Mode with Cipher Block Chaining Message Authentication Code Protocol(CCMP)を使用して、より強力な Advanced Encryption Standard(AES; 高度暗号化規格)の暗号化アルゴリズム(AES-CCMP)が使用されます。WPA1 と WPA2 では、デフォルトでは、どちらも認証キー管理に 802.1X が使用されます。ただし、PSK、CCKM、およびCCKM+802.1xのオプションも使用できます。CCKM を選択する場合、Cisco では CCKM をサポートするクライアントだけが許容されます。CCKM+802.1x を選択する場合、Cisco では非 CCKM クライアントも許容されます。

CKIP:Cisco Key Integrity Protocol(CKIP)は、802.11 メディアを暗号化するための Cisco 独自のセキュリティ プロトコルです。CKIP では、キー置換(key permutation)、MIC、およびメッセージ シーケンス番号を使用して、インフラストラクチャ モードでの 802.11 セキュリティが改善されます。ソフトウェア リリース 4.0 では、スタティック キーによる CKIP がサポートされます。この機能が正しく動作するためには、WLAN で Aironet IE(Information Element; 情報要素)を有効にする必要があります。WLAN 内で指定された CKIP 設定は、関連付けを試行するすべてのクライアントに必須です。WLAN が CKIP キー置換と MMH MIC の両方に設定されている場合、クライアントではどちらもサポートする必要があります。WLAN がこれらの機能の 1 つだけに設定されている場合、クライアントではその CKIP 機能だけをサポートする必要があります。WLC では、(スタティック WEP と同様に)スタティック CKIPだけがサポートされます。WLC では、802.1x(ダイナミック CKIP)による CKIP はサポートされません。

レイヤ 3 ソリューション

None:Layer 3 Securityドロップダウンリストからこのオプションを選択すると、WLANではレイヤ3認証が実行されません。

注:No Layer 3 AuthenticationとNo Layer 2 Authenticationの設定例については、「None Authentication」の項で説明されています。

Web ポリシー(Web 認証と Web パススルー):通常、Web 認証はゲストアクセス ネットワークの導入を検討しているカスタマーによって使用されます。ゲストアクセス ネットワークでは、最初にユーザ名とパスワードの認証がありますが、それに続くトラフィックではセキュリティは不要です。一般的な展開では、T-Mobile やスターバックスなどの「ホット スポット」の場所がこれに該当します。

Cisco WLC の Web 認証は、ローカルに実行されます。インターフェイスを作成した後で、そのインターフェイスに WLAN または Service Set Identifier(SSID)を関連付けます。

Web 認証によって、サプリカントやクライアントなしで簡単な認証が提供されます。Web 認証はデータ暗号化を提供しないことを注意してください。一般に Web 認証は、接続性が唯一の問題である「ホット スポット」またはキャンパス環境に対するシンプルなゲスト アクセスとして使用されます。

Web パススルーは、ワイヤレス ユーザがインターネットに接続する際に、認証を受けることなく、アクセプタブル ユース ポリシーのページにリダイレクトされるソリューションです。このリダイレクションは WLC 自体によって行われます。唯一の要件は、基本的にクレデンシャルを入力する必要がない Web 認証である Web パススルーに対応した WLC を設定することです。

VPN パススルー:VPN パススルーは、クライアントが特定の VPN サーバだけを使用してトンネルを確立できるようにする機能です。したがって、設定された VPN サーバおよび別の VPN サーバやインターネットに安全にアクセスする必要がある場合、コントローラ上で有効にされた VPN パススルーではこれは可能ではありません。

次のセクションでは、それぞれの認証メカニズムの設定例が紹介されています。

設定例

WLAN と認証タイプの設定を行う前に、WLC の基本動作を設定し、WLC に LAP を登録する必要があります。このドキュメントでは、基本動作用に WLC が設定されており、WLC に LAP が登録されていることを前提としています。WLC で LAP との基本動作を初めて設定する場合は、『ワイヤレス LAN コントローラ(WLC)への Lightweight AP(LAP)の登録』を参照してください。

レイヤ 1 セキュリティ ソリューション

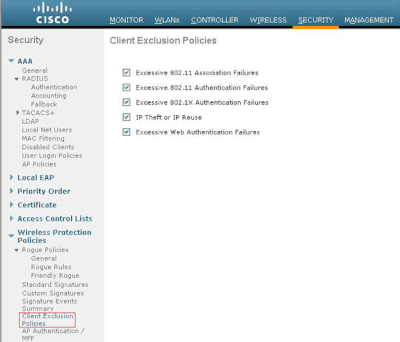

WLAN ネットワークへのアクセスに連続して失敗した試行回数に基づいて、ワイヤレス クライアントのアクセスを制限できます。デフォルトでは、下記の条件でクライアントの除外が発生します。これらの値は変更できません。

-

連続した 802.11 認証の失敗(連続 5 回、6 回目の試行は除外)

-

連続した 802.11 関連付けの失敗(連続 5 回、6 回目の試行は除外)

-

連続した 802.1x 認証の失敗(連続 3 回、4 回目の試行は除外)

-

外部ポリシー サーバの失敗

-

別のデバイスにすでに割り当てられている IP アドレスの使用を試行(IP 盗難または IP 再利用)

-

連続した Web 認証(連続 3 回、4 回目の試行は除外)

クライアント除外ポリシーを見つけるには、トップ メニューで [Security] をクリックしてから、ページ左側の [Wireless Protection Policies] > [Client Exclusion Policies] を選択します。

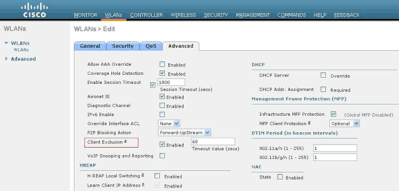

除外タイマーを設定できます。除外オプションは、コントローラごとに有効または無効にできます。除外タイマーは、WLAN ごとに有効または無効にできます。

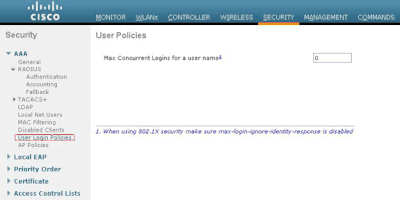

デフォルトでは、[Maximum Number of Concurrent Logins for a single user name] は 0 です。0 ~ 8 の任意の値を入力できます。このパラメータは、[SECURITY] > [AAA] > [User Login Policies] で設定できます。このパラメータにより、単一のクライアント名の同時ログインの最大数を 1 ~ 8 または 0(無制限)に指定できます。ランダム データの例は次のとおりです。

レイヤ 2 セキュリティ ソリューション

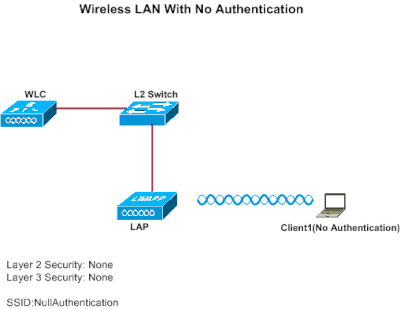

None Authentication

この例では、No Authentication に設定された WLAN を示しています。

注:この例は、レイヤ3認証を行わない場合にも有効です。

WLC を No Authentication に設定する

このセットアップのために WLC を設定するには、次の手順を実行します。

-

WLAN を作成するために、コントローラの GUI で [WLANs] をクリックします。

[WLANs] ウィンドウが表示されます。このウィンドウには、コントローラに設定されている WLAN の一覧が表示されます。

-

[Go] をクリックして新規の WLAN を設定します。

-

WLAN のパラメータを入力します。例では、この WLAN の設定を示しています。

-

[APPLY] をクリックします。

-

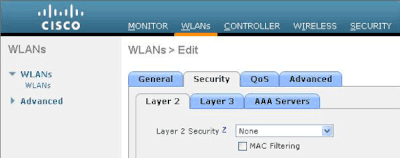

[WLAN] > [Edit] ウィンドウで、WLAN 固有のパラメータを定義します。

-

[Security] タブをクリックし、レイヤ 2 および レイヤ 3 セキュリティに [None] を選択します。

注:WLANをアクティブにするには、ステータスを有効にする必要があります。有効にするには、[General] タブの下の [Status] チェックボックスをオンにします。

これにより、WLAN に対して No Authentication が有効になります。

-

設計要件に従って、他のパラメータを選択します。この例ではデフォルトを使用しています。

-

[APPLY] をクリックします。

ワイヤレス クライアントを No Authentication に設定

この設定にワイヤレス LAN クライアントを設定するには、次の手順を実行します。

注:このドキュメントでは、ファームウェア3.5が稼働するAironet 802.11a/b/gクライアントアダプタを使用し、ADUバージョン3.5でのクライアントアダプタの設定について説明しています。

-

新しいプロファイルを作成するには、ADU の [Profile Management] タブをクリックします。

-

[New] をクリックします。

-

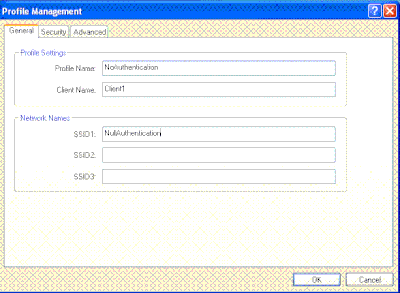

[Profile Management(General)] ウィンドウが表示されたら、次の手順を実行して、Profile Name、Client Name、および SSID を設定します。

-

[Profile Name] フィールドにプロファイル名を入力します。

この例では、プロファイル名として NoAuthentication を使用しています。

-

[Client Name] フィールドにクライアント名を入力します。

クライアント名は WLAN ネットワークで無線クライアントを識別するために使用します。この設定では、クライアント名として Client 1 を使用しています。

-

[Network Names] の下に、このプロファイルに使用される SSID を入力します。

この SSID は、WLC で設定した SSID と同じです。この例では、SSID は NullAuthentication です。

-

-

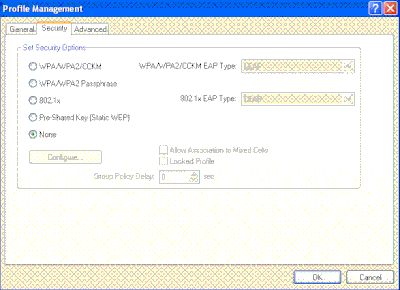

[Security] タブをクリックします。

-

[Set Security Options] で [None] オプション ボタンをクリックし、次に [OK] をクリックします。

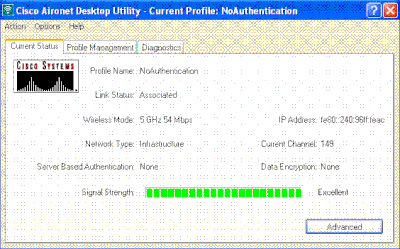

SSID がアクティブになると、次に示すように、認証なしでワイヤレス クライアントが WLAN に接続されます。

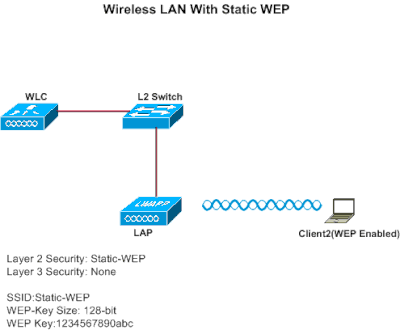

スタティック WEP

この例では、Static WEP に設定された WLAN を示しています。

WLC を Static WEP に設定

このセットアップのために WLC を設定するには、次の手順を実行します。

-

WLAN を作成するために、コントローラの GUI で [WLANs] をクリックします。

[WLANs] ウィンドウが表示されます。このウィンドウには、コントローラに設定されている WLAN の一覧が表示されます。

-

新しい WLAN を設定するために [New] をクリックします。

-

WLAN ID と WLAN SSID を入力します。

この例では、WLAN は StaticWEP という名前で、WLAN ID は 2 です。

-

[APPLY] をクリックします。

-

[WLAN] > [Edit] ウィンドウで、WLAN 固有のパラメータを定義します。

-

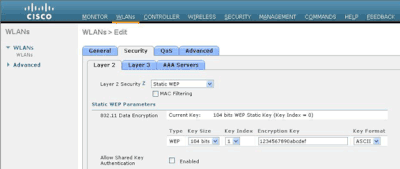

[Layer 2] ドロップダウン リストから、[Static WEP] を選択します。

これで、この WLAN で Static WEP が有効になります。

-

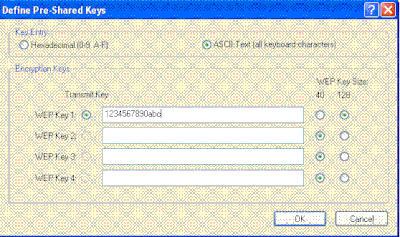

Static WEP パラメータで、WEP キー サイズ、キー インデックスを選択し、Static WEP の暗号キーを入力します。

キー サイズには、40 ビット または 104 ビットを指定できます。キー インデックスには、1 ~ 4 を指定できます。各 WLAN には一意な WEP キー インデックスを 1 つだけ適用できます。WEP キー インデックスは 4 つしかないため、静的 WEP レイヤ 2 暗号化には 4 つの WLAN しか設定できません。この例では、104 ビットの WEP が使用されており、使用される WEP キーは 1234567890abcdef です。

-

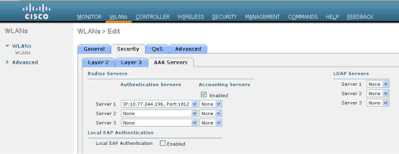

Radius サーバに認証が設定されているかどうかをチェックします。Radius サーバは、[AAA] > [Radius] > [Authentication] の [Security] タブで設定できます。設定が完了したら、認証用にRADIUSサーバをWLANに割り当てる必要があります。認証のために Radius サーバを WLAN に割り当てるには、[WLANs] > [Security] > [AAA Servers] にアクセスします。

この例では、10.77.244.196 が Radius サーバです。

-

-

設計要件に従って、他のパラメータを選択します。

この例ではデフォルトを使用しています。

-

[APPLY] をクリックします。

注:WEPは常に16進数(16進数)で表されます。ASCII で WEP キーを入力すると、ASCII WEP 文字列が 16 進数に変換され、これがパケットの暗号化に使用されます。ベンダーが16進数をASCIIに変換するために実行する標準的な方法はありません。パディングを実行できるベンダーもあれば、実行できないベンダーもあります。したがって、ベンダー間の互換性を最大限にするには、WEPキーに16進数を使用します。

注:WLANで共有キー認証を有効にする場合は、Static WEP Parametersの下のAllow Shared-Key Authenticationチェックボックスにチェックマークを付けます。このようにして、クライアントが共有キー認証にも設定されている場合、WLANで共有キー認証に続けてパケットのWEP暗号化を実行できます。

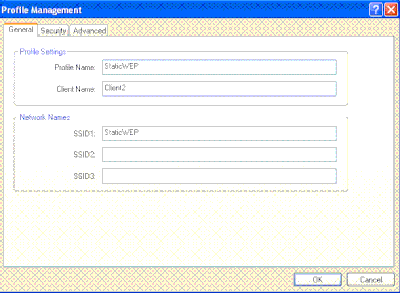

スタティック WEP 用のワイヤレス クライアントを設定する

この設定にワイヤレス LAN クライアントを設定するには、次の手順を実行します。

-

新しいプロファイルを作成するには、ADU の [Profile Management] タブをクリックします。

-

[New] をクリックします。

-

[Profile Management(General)] ウィンドウが表示されたら、次の手順を実行して、Profile Name、Client Name、および SSID を設定します。

-

[Profile Name] フィールドにプロファイル名を入力します。

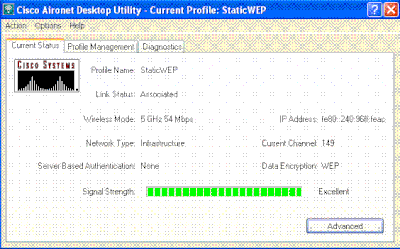

この例では、プロファイル名として StaticWEP を使用しています。

-

[Client Name] フィールドにクライアント名を入力します。

クライアント名は WLAN ネットワークで無線クライアントを識別するために使用します。この設定では、クライアント名として Client 2 を使用しています。

-

[Network Names] の下に、このプロファイルに使用される SSID を入力します。

この SSID は、WLC で設定した SSID と同じです。この例では、SSID は StaticWEP です。

-

-

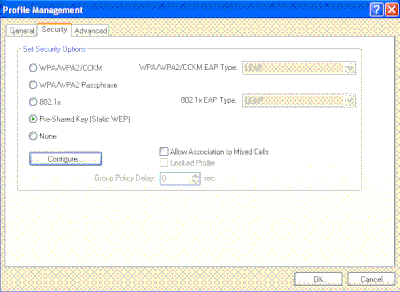

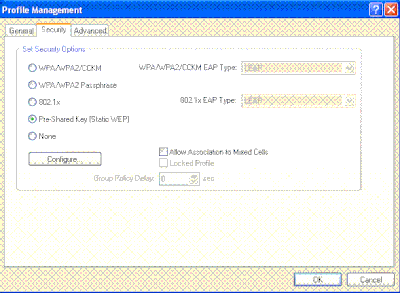

[Security] タブをクリックします。

-

[Set Security Options] の [Pre-Shared Key (Static WEP)] を選択します。

-

[Configure] をクリックし、WEP キー サイズと WEP キーを定義します。

これは、このWLANのWLCで設定されているWEPキーと一致する必要があります。

-

Applyをクリックします。

SSID がアクティブになると、ワイヤレス クライアントが WLAN に接続され、Static WEP キーを使用してパケットが暗号化されます。

802.1X 認証

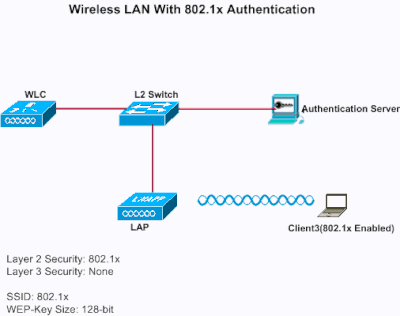

この例では、802.1x 認証に設定された WLAN を示しています。

WLC を 802.1x 認証に設定する

このセットアップのために WLC を設定するには、次の手順を実行します。

-

WLAN を作成するために、コントローラの GUI で [WLANs] をクリックします。

[WLANs] ウィンドウが表示されます。このウィンドウには、コントローラに設定されている WLAN の一覧が表示されます。

-

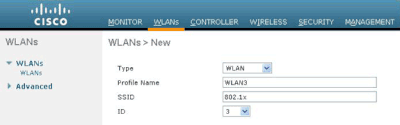

新しい WLAN を設定するために [New] をクリックします。

この例では、WLANに802.1xという名前を付け、WLAN IDは3です。プロファイル名も追加する必要があります。

-

[APPLY] をクリックします。

-

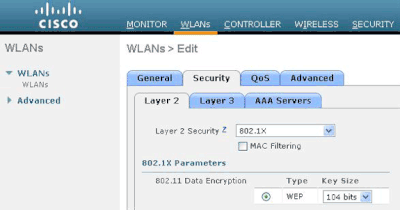

[WLAN] > [Edit] ウィンドウで、WLAN 固有のパラメータを定義します。

-

Layer 2ドロップダウンリストから、802.1xを選択します。

注:802.1xではWEP暗号化のみを使用できます。暗号化には 40 ビットまたは 104 ビットを選択します。また、レイヤ 3 セキュリティには None を設定してください。

これで、この WLAN で 802.1x 認証が有効になります。

-

RADIUSサーバパラメータで、クライアントのクレデンシャルの認証に使用できるRADIUSサーバを選択します。

-

設計要件に従って、他のパラメータを選択します。

この例ではデフォルトを使用しています。

-

-

[APPLY] をクリックします。

注意事項

-

Layer 2 Security に [802.1x] を選択すると、CCKM は使用できません。

-

Layer 2 Security に [WPA 1] または [WPA 2] を選択すると、[Auth Key Management] に次のオプションが表示されます。

-

802.1x+CCKM:このオプションを選択すると、CCKMクライアントとCCKM以外のクライアントの両方がサポートされます(CCKMはオプション)。

-

802.1x:このオプションを選択すると、802.1xクライアントだけがサポートされます。

-

CCKM:このオプションを選択すると、CCKM クライアントだけがサポートされ、クライアントは認証のために外部サーバに導かれます。

-

PSK:このオプションを選択すると、WLC とクライアントで事前共有キーが使用されます。また、すべての標準は、先行標準の前に使用されるように設定されています。たとえば、同時に使用される場合、CCKMよりもWPA/WPA2が優先されます。

-

クライアントの検証に使用される EAP 認証の種類は、RADIUS サーバとワイヤレス クライアントで設定された EAP の種類によって異なります。802.1x が WLC で有効になると、WLC では LAP、ワイヤレス クライアント、および RADIUS サーバ間でのフローで、EAP パケットのすべての種類が許容されます。

次のドキュメントに、EAP 認証の種類の一部についての設定例が説明されています。

-

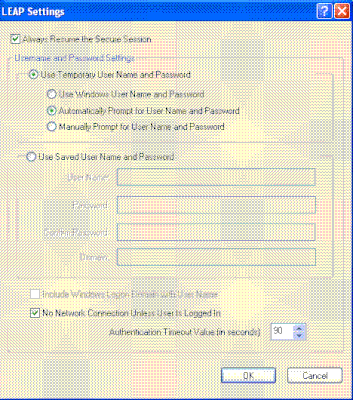

ワイヤレス クライアントを 802.1x 認証に設定

この設定にワイヤレス LAN クライアントを設定するには、次の手順を実行します。

-

新しいプロファイルを作成するには、ADU の [Profile Management] タブをクリックします。

-

[New] をクリックします。

-

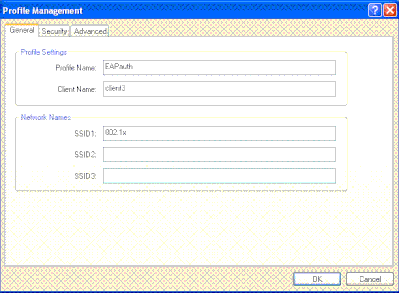

[Profile Management(General)] ウィンドウが表示されたら、次の手順を実行して、Profile Name、Client Name、および SSID を設定します。

-

[Profile Name] フィールドにプロファイル名を入力します。

この例では、プロファイル名として EAPAuth を使用しています。

-

[Client Name] フィールドにクライアント名を入力します。

クライアント名は WLAN ネットワークで無線クライアントを識別するために使用します。この設定では、クライアント名として Client 3 を使用しています。

-

[Network Names] の下に、このプロファイルに使用される SSID を入力します。

この SSID は、WLC で設定した SSID と同じです。この例では、SSIDは802.1xです。

-

-

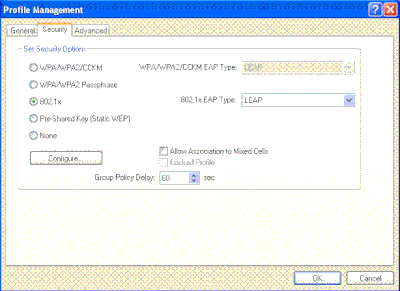

Security< /strong>タブをクリックします。

-

[802.1x] オプション ボタンをクリックします。

-

[802.1x EAP Type] ドロップダウン リストから、使用される EAP の種類を選択します。

-

[Configure] をクリックして、選択した EAP の種類に固有のパラメータを設定します。

-

[APPLY] をクリックします。

SSID がアクティブになると、802.1x 認証を使用して、ワイヤレス クライアントが WLAN に接続されます。セッションにはダイナミックな WEP キーが使用されます。

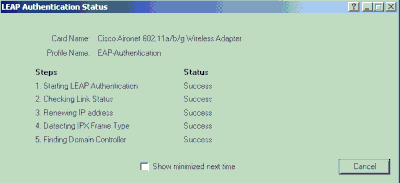

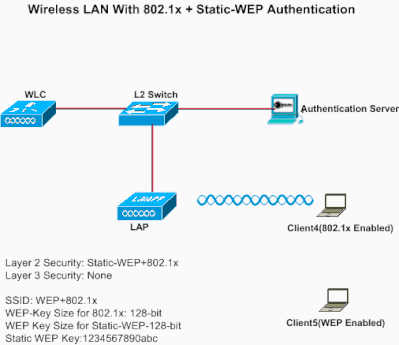

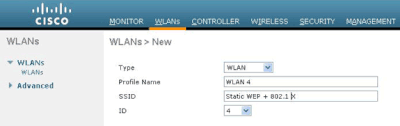

Static WEP + 802.1x 認証

この例では、Static WEP + 802.1x 認証に設定された WLAN を示しています。

このセットアップのために WLC を設定するには、次の手順を実行します。

-

WLAN を作成するために、コントローラの GUI で [WLANs] をクリックします。

[WLANs] ウィンドウが表示されます。このウィンドウには、コントローラに設定されている WLAN の一覧が表示されます。

-

新しい WLAN を設定するために [New] をクリックします。

-

WLAN ID と WLAN SSID を入力します。

この例では、WLANにWEP+802.1x という名前を付け、WLAN IDは4 です。

-

[APPLY] をクリックします。

-

[WLAN] > [Edit] ウィンドウで、WLAN 固有のパラメータを定義します。

-

[Layer 2] ドロップダウン リストから、[Static-WEP+802.1x] を選択します。

これで、この WLAN で Static WEP と 802.1x 認証が有効になります。

-

RADIUSサーバパラメータの下で、802.1xを使用してクライアントクレデンシャルを認証するために使用できるRADIUSサーバを選択し、前の例に示すようにRADIUSサーバを設定します。

-

前の図で示したのと同様に、Static WEP パラメータで、WEP キー サイズ、キー インデックスを選択し、Static WEP の暗号キーを入力します。

-

設計要件に従って、他のパラメータを選択します。

この例ではデフォルトを使用しています。

-

ワイヤレス クライアントを Static WEP と 802.1x に設定

ワイヤレス クライアントの設定方法の詳細は、「ワイヤレス クライアントを 802.1x 認証に設定する」セクションと「ワイヤレス クライアントを Static WEP に設定する」セクションを参照してください。

クライアント プロファイルが作成されると、Static WEP に設定されているクライアントは LAP に関連付けられます。ネットワークへ接続するには、SSID WEP+802.1x を使用します。

同様に、802.1x 認証を使用するように設定されているワイヤレス クライアントは、EAP を使用して認証され、同じ SSID WEP+802.1x を使用してネットワークにアクセスします。

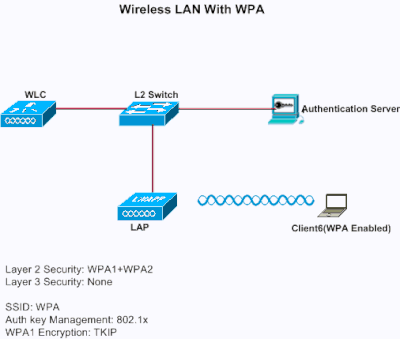

Wi-Fi Protected Access

この例では、802.1x の WPA に設定された WLAN を示しています。

WP用のWLCの設定

このセットアップのために WLC を設定するには、次の手順を実行します。

-

WLAN を作成するために、コントローラの GUI で [WLANs] をクリックします。

[WLANs] ウィンドウが表示されます。このウィンドウには、コントローラに設定されている WLAN の一覧が表示されます。

-

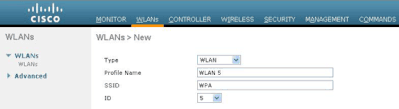

[Go] をクリックして新規の WLAN を設定します。

種類とプロファイル名を選択します。この例では、WLAN は WPA という名前で、WLAN ID は 5 です。

-

[APPLY] をクリックします。

-

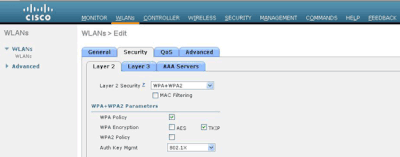

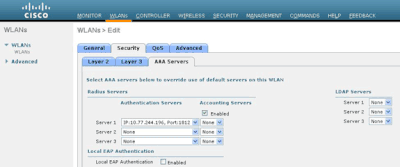

[WLAN] > [Edit] ウィンドウで、WLAN 固有のパラメータを定義します。

-

[Security] タブをクリックし、[Layer 2] タブをクリックし、[Layer 2 Security] ドロップダウン リストから [WPA1+WPA2] を選択します。

-

WPA1 を有効にするには、[WPA1+WPA2 Parameters] で [WPA1 Policy] チェックボックスをオンにし、WPA2 を有効にするには [WPA2 Policy] チェックボックスをオンにします。WPA1 と WPA2 の両方を有効にするには、両方のチェックボックスをオンにします。

デフォルト値は、WPA1 と WPA2 の両方がディセーブルです。WPA1 と WPA2 のどちらもディセーブルのままにすると、アクセス ポイントでは、選択した認証キー管理方式だけの情報要素のアドバタイズがビーコンとプローブ応答で行われます。

-

WPA1、WPA2、またはその両方について、AES データ暗号化を有効にするには、[AES] チェックボックスをオンにし、TKIP データ暗号化を有効にするには、[TKIP] チェックボックスをオンにします。

デフォルト値は WPA1 では TKIP、WPA2 では AES です。

-

[Auth Key Mgmt] ドロップダウン リストから、次のキー管理方式のいずれかを選択します。

-

802.1X:このオプションを選択すると、802.1xクライアントだけがサポートされます。

-

CCKM:このオプションを選択すると、CCKM クライアントだけがサポートされ、クライアントは認証のために外部サーバに導かれます。

-

PSK:このオプションを選択すると、WLC とクライアントで事前共有キーが使用されます。また、すべての標準は、先行標準の前に使用されるように設定されています。たとえば、同時に使用される場合、CCKMよりもWPA/WPA2が優先されます。

-

802.1x+CCKM:このオプションを選択すると、CCKM クライアントと非 CCKM クライアントの両方がサポートされます(CCKM オプション)。

次の例では、802.1x が使用されています。

注:PSKを選択する場合は、PSK Formatドロップダウンリストからasciiまたはhexを選択し、空白のフィールドに事前共有キーを入力します。WPA 事前共有キーは、8 ~ 63 文字の ASCII テキスト文字か、64 桁の 16 進数の文字で構成されている必要があります。

-

-

-

[Apply] をクリックして変更を適用します。

ワイヤレス クライアントを WPA に設定する

この設定にワイヤレス LAN クライアントを設定するには、次の手順を実行します。

-

ADU の [Profile Management] ウィンドウで、[New] をクリックして新しいプロファイルを作成します。

-

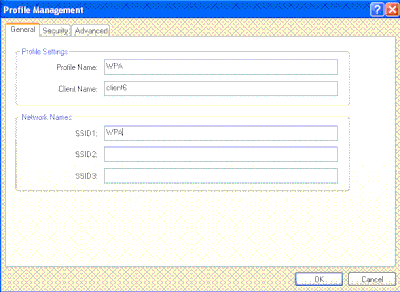

Generalタブをクリックし、クライアントアダプタが使用できるプロファイル名とSSIDを入力します。

この例では、プロファイル名と SSID に WPA を使用しています。この SSID は、WLC 上で WPA 用に設定されている SSID と一致している必要があります。

-

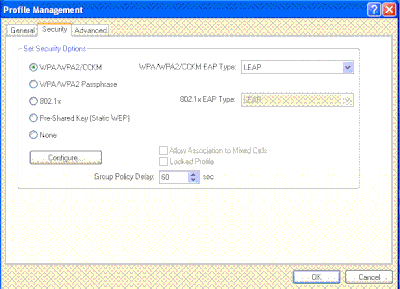

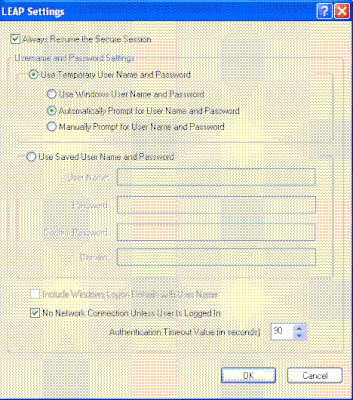

[Security] タブで、[WPA/WPA2/CCKM] をオプション ボタンをクリックし、[WPA/WPA2/CCKM EAP Type] ドロップダウン リストから適切な EAP の種類を選択します。この操作によって、WPA が有効になります。

-

[Configure] をクリックして、選択した EAP の種類に固有の EAP 設定を定義します。

-

OKをクリックします。

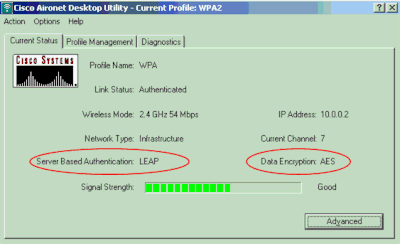

注:このプロファイルがアクティブ化されると、クライアントは802.1xを使用して認証され、認証が成功すると、クライアントはWLANに接続します。ADU Current Status をチェックして、クライアントが TKIP 暗号化(WPA1 によって使用されるデフォルトの暗号化)と EAP 認証を使用していることを確認します。

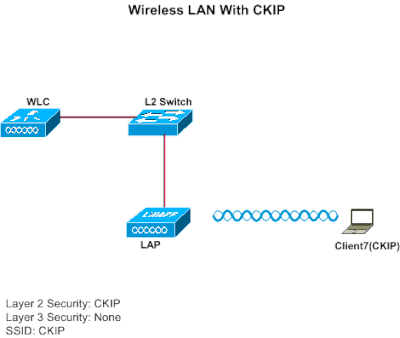

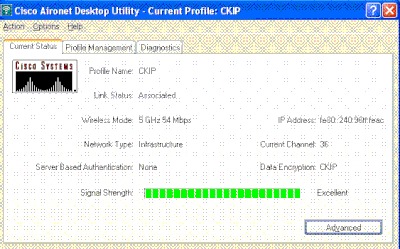

CKIP

この例では、CKIP に設定された WLAN を示しています。

WLC を CKIP に設定する

このセットアップのために WLC を設定するには、次の手順を実行します。

-

WLAN を作成するために、コントローラの GUI で [WLANs] をクリックします。

[WLANs] ウィンドウが表示されます。このウィンドウには、コントローラに設定されている WLAN の一覧が表示されます。

-

新しい WLAN を設定するために [New] をクリックします。

種類とプロファイル名を選択します。この例では、WLAN は CKIP という名前で、WLAN ID は 6 です。

-

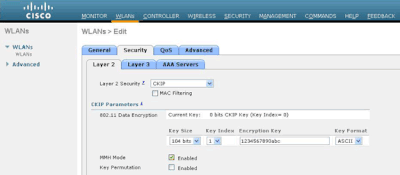

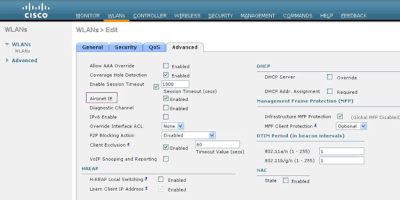

[WLAN] > [Edit] ウィンドウで、WLAN 固有のパラメータを定義します。

-

[Layer 2] ドロップダウン リストから、[CKIP] を選択します。

これで、この WLAN で CKIP がイネーブルになります。

-

UCKIP パラメータで、キー サイズ、キー インデックスを選択し、Static 暗号キーを入力します。

キー サイズには、40 ビット、104 ビット、または 128 ビットを指定できます。キー インデックスには、1 ~ 4 を指定できます。各 WLAN には一意な WEP キー インデックスを 1 つだけ適用できます。WEP キー インデックスは 4 つしかないため、静的 WEP レイヤ 2 暗号化には 4 つの WLAN しか設定できません。

-

CKIP に [MMH Mode] と [Key Permutation] のオプションのどちらか、または両方を選択します。

注:CKIPが期待どおりに動作するためには、これらのパラメータの一方または両方を選択する必要があります。これらのパラメータが選択されていない場合は、WLAN はディセーブル状態のままです。

この例では、104 ビット キーが使用され、使用されるキーは 1234567890abc です。

-

-

設計要件に従って、他のパラメータを選択します。

この例ではデフォルトを使用しています。

-

Applyをクリックします。

注:CKIPは1100、1130、および1200 APでは機能しますが、AP 1000では機能しません。この機能が動作するためには、Aironet IE を有効にする必要があります。CKIP によって暗号キーが 16 バイトに拡張されます。

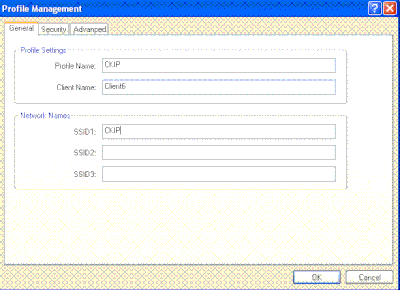

ワイヤレス クライアントを CKIP に設定する

この設定にワイヤレス LAN クライアントを設定するには、次の手順を実行します。

-

新しいプロファイルを作成するには、ADU の [Profile Management] タブをクリックし、次に [New] をクリックします。

-

[Profile Management(General)] ウィンドウが表示されたら、次の手順を実行して、Profile Name、Client Name、および SSID を設定します。

-

[Profile Name] フィールドにプロファイル名を入力します。

この例では、プロファイル名として CKIP を使用しています。

-

[Client Name] フィールドにクライアント名を入力します。

クライアント名は WLAN ネットワークで無線クライアントを識別するために使用します。この設定では、クライアント名として Client6 を使用しています。

-

[Network Names] の下に、このプロファイルに使用される SSID を入力します。

この SSID は、WLC で設定した SSID と同じです。この例では、SSID は CKIP です。

-

-

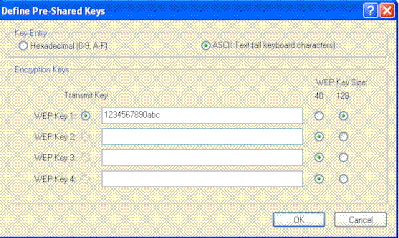

[Security] タブをクリックします。

-

[Set Security Options] にある [Pre-Shared Key (Static WEP)] を選択します。次に、[Configure] をクリックして WEP キー サイズと WEP キーを定義します。

これらの値は、このWLANのWLCで設定されているWEPキーと一致する必要があります。

-

[OK] をクリックします。

SSID がアクティブになると、パケットの暗号化に CKIP を使用するために、ワイヤレス クライアントは LAP および WLC とネゴシエーションします。

レイヤ 3 セキュリティ ソリューション

Web ポリシー(Web 認証と Web パススルー)

WLAN ネットワーク内で Web 認証を有効にする方法の詳細は、『ワイヤレス LAN コントローラ Web 認証の設定例』を参照してください。

WLAN 内で外部 Web 認証と Web パススルーを設定する方法の詳細は、『ワイヤレス LAN コントローラを使用した外部 Web 認証の設定例』を参照してください。

WLANネットワークでWebパススルーをイネーブルにする方法の詳細は、『ワイヤレスLANコントローラWebパススルーの設定例』を参照してください。

スプラッシュ ページ メカニズムは、クライアント認証に使用される、WLC バージョン 5.0 で導入されたレイヤ 3 セキュリティです。詳細は、『ワイヤレス LAN コントローラのスプラッシュ ページ リダイレクトの設定例』を参照してください。

[VPN パススルー]

WLAN で VPN パススルーを設定する方法の詳細については、『WLC を使用したワイヤレス LAN 上のクライアント VPN の設定例』を参照してください。

トラブルシュート

トラブルシューティングのためのコマンド

次の debug コマンドを使用して、設定のトラブルシューティングを行うことができます。

Web 認証のデバッグ:

-

debug mac addr<client-MAC-address xx:xx:xx:xx:xx:xx>:クライアントのMACアドレスデバッグを設定します。

-

debug aaa all enable:すべての AAA メッセージのデバッグを設定します。

-

debug pem state enable:ポリシー マネージャ ステート マシンのデバッグを設定します。

-

debug pem events enable:ポリシー マネージャ イベントのデバッグを設定します。

-

debug dhcp message enable:このコマンドを使用して、Dynamic Host Configuration Protocol(DHCP; ダイナミック ホスト コンフィギュレーション プロトコル)クライアント アクティビティに関するデバッグ情報を表示し、DHCP パケットのステータスを監視します。

-

debug dhcp packet enable:DHCP パケット レベル情報を表示するには、このコマンドを使用します。

-

debug pm ssh-appgw enable:アプリケーション ゲートウェイのデバッグを設定します。

-

debug pm ssh-tcp enable:ポリシー マネージャ tcp 処理のデバッグを設定します。

WEPのデバッグ:APで実行されるため、WEPのデバッグは行われません。ondebug dot11 all enableをオンにします。

802.1X/WPA/RSN/PMK キャッシングのデバッグ:

-

debug mac addr <client-MAC-address xx:xx:xx:xx:xx:xx>:クライアントのMACアドレスデバッグを設定します。

-

debug dot1x all enable:802.1X デバッグ情報を表示するには、このコマンドを使用します。

-

debug dot11 all enable:無線機能のデバッグを有効にするには、このコマンドを使用します。

-

debug pem events enable:ポリシー マネージャ イベントのデバッグを設定します。

-

debug pem state enable:ポリシー マネージャ ステート マシンのデバッグを設定します。

-

debug dhcp message enable:このコマンドを使用して、Dynamic Host Configuration Protocol(DHCP; ダイナミック ホスト コンフィギュレーション プロトコル)クライアント アクティビティに関するデバッグ情報を表示し、DHCP パケットのステータスを監視します。

-

debug dhcp packet enable:DHCP パケット レベル情報を表示するには、このコマンドを使用します。

-

debug mobility handoff enable (for intra-switch roaming):モビリティ パケットのデバッグを設定します。

-

show client detail <mac>:MAC アドレスごとにクライアントの詳細情報を表示します。WLAN と RADIUS セッションのタイムアウト設定をチェックします。

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

2.0 |

22-Sep-2023 |

再認定 |

1.0 |

09-Jul-2010 |

初版 |

フィードバック

フィードバック