Unified Wireless Networkにおける不正検出と緩和の解決

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、Ciscoワイヤレスネットワークでの不正の検出と緩和について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco ワイヤレス LAN コントローラ.

- Cisco Prime Infrastructure.

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

-

バージョン8.8.120.0が稼働するCisco Unified Wireless Lan Controller(5520、8540、および3504シリーズ)

-

Wave 2 AP 1832、1852、2802、および3802シリーズ

- Wave 1 AP 3700、2700、1700シリーズ

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

不正の概要

ワイヤレス ネットワークを導入すると有線ネットワークが拡張され、作業者の生産性が向上し、情報へのアクセスが拡大します。ただし、認証されていないワイヤレス ネットワークを追加すると、セキュリティの懸念が高まります。有線ネットワークではポートのセキュリティにあまり注意が向けられていませんが、ワイヤレス ネットワークもその延長上で考えられがちです。そのため、セキュリティでしっかりと保護されているワイヤレスまたは有線のインフラストラクチャに、従業員が各自のアクセス ポイント(シスコまたはシスコ以外)を持ち込むと、せっかくセキュリティで保護されているネットワークに対して不正なユーザ アクセスが許可されてしまうため、セキュアなネットワークが簡単に危険にさらされてしまいます。

ネットワーク管理者は不正検出を行うことで、このセキュリティの問題を監視して、解消することができます。Cisco Unified Network アーキテクチャには、不正の特定と抑止を高度に実行するソリューションを提供する不正検出の方法が用意されています。高価で有効性を検証しにくい追加のネットワークとツールは必要ありません。

スペクトルを共有し、管理者によって管理されていないデバイスは不正と見なされます。不正が危険と見なされるのは、次のような状況です。

-

ネットワーク(ハニーポット)と同じService Set Identifier(SSID)を使用するようにセットアップする場合

-

有線ネットワークで検出されたとき

-

アドホック不正

-

部外者によって設定された場合、ほとんどの場合、悪意のある意図で

ベストプラクティスは、不正検出を使用して、たとえば企業環境などのセキュリティリスクを最小限に抑えることです。

ただし、Office Extend Access Point(OEAP)の導入、市全域、屋外など、不正検出が不要なシナリオもあります。

屋外のメッシュAPを使用して不正を検出しても、分析にリソースを使用する一方で、ほとんど価値がありません。

最後に、不正の自動封じ込めを評価する(または完全に回避する)ことが重要です。自動運用を任せておくと、法的な問題や法的責任が発生する可能性があるからです。

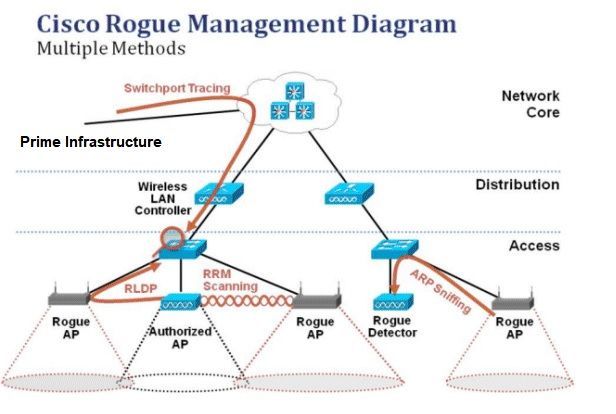

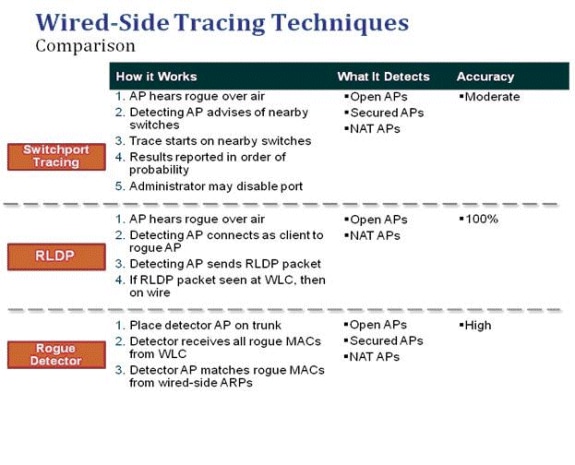

Cisco Unified Wireless Network(UWN)ソリューションの不正デバイス管理には、3 つの主な段階があります。

-

検出:Radio Resource Management(RRM)スキャンは、不正デバイスの存在を検出するために使用されます。

-

分類:Rogue Location Discovery Protocol(RLDP)、Rogue Detector(Wave 1 APのみ)、およびスイッチポートトレースを使用して、不正デバイスが有線ネットワークに接続されているかどうかを特定します。不正分類ルールは、不正をその特性に基づいて特定のカテゴリにフィルタリングするためにも役立ちます。

-

緩和:スイッチポートの閉鎖、不正の場所、および不正の抑止を使用して、不正の物理的な場所を突き止め、不正デバイスの脅威を無効にします。

不正検出

不正とは、本質的に、スペクトルを共有するが制御できない任意のデバイスです。これには、不正なアクセスポイント、ワイヤレスルータ、不正なクライアント、不正なアドホックネットワークが含まれます。Cisco UWNは、オフチャネルスキャンや専用モニタモード機能など、Wi-Fiベースの不正デバイスを検出するためのさまざまな方法を使用します。また、Cisco Spectrum Expert を使用して、Bluetooth ブリッジなどの 802.11 プロトコルに基づかない不正デバイスを特定できます。

オフチャネルスキャン

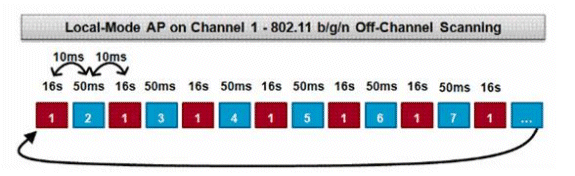

この操作は、ローカル(ローカル)およびFlex-Connect(接続モード)モードのAPによって実行され、同じ無線を使用してクライアントサービスとチャネルスキャンを可能にするタイムスライシング技術を利用します。オフチャネルへの移行が16秒ごとに50ミリ秒の間に行われると、APはデフォルトでは、クライアントにサービスを提供しない時間のごく一部しか費やしません。また、10ミリ秒のチャネル変更間隔が発生していることにも注意してください。デフォルトの 180 秒のスキャン間隔では、それぞれの 2.4Ghz FCC チャネル(1−11)が少なくとも一度はスキャンされます。ETSIなどのその他の規制区域では、APがオフチャネルである時間の割合がわずかに高くなります。RRM 設定では、チャネルのリストとスキャン間隔の両方を調整できます。これにより、パフォーマンスへの影響が最大で1.5 %に制限され、音声などの優先度の高いQoSフレームを配信する必要がある場合にスキャンを一時停止するインテリジェンスがアルゴリズムに組み込まれます。

この図は、2.4GHzの周波数帯域におけるローカルモードAPのオフチャネルスキャンアルゴリズムを示しています。APに存在する場合、5GHz無線でも同様の操作が並行して実行されます。赤い四角はAPのホームチャネルで費やされた時間を表し、青い四角はスキャン目的で隣接チャネルで費やされた時間を表します。

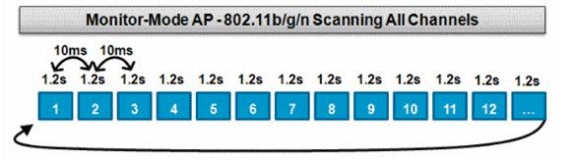

モニタモードスキャン

この操作は、モニタモードAPと適応型wIPSモニタモードAPで実行されます。このモードでは、無線時間を100 %利用して、それぞれの周波数帯域のすべてのチャネルをスキャンします。これにより、検出の速度が大幅に向上し、より多くの時間をそれぞれのチャネルに費やすことができます。モニタモードAPは、各チャネルで発生するアクティビティをより包括的に把握できるため、不正クライアントの検出にも優れています。

この図は、2.4GHzの周波数帯域におけるモニタモードAPのオフチャネルスキャンアルゴリズムを示しています。APに存在する場合、5GHz無線でも同様の操作が並行して実行されます。

ローカル モードとモニタ モードの比較

ローカルモードAPは、WLANクライアントのサービスとチャネルの脅威スキャンの間でサイクルを分割します。その結果、ローカルモードAPがすべてのチャネルを一巡するのに時間がかかり、クライアントの動作が中断されないように、特定のチャネルの収集データに費やす時間が短縮されます。そのため、不正と攻撃の検出時間がより長くなり(3 分~ 60 分)、検出できる地上波攻撃がモニタ モード AP よりも狭い範囲に限られます。

さらに、APはトラフィックの送受信と同時にトラフィックのチャネル上に存在する必要があるため、不正クライアントなどのバーストトラフィックの検出の決定性ははるかに低くなります。これにより、確率に課題が生じます。モニタモードAPは、チャネルのスキャンにすべてのサイクルを費やして、不正および地上波攻撃を検出します。モニタ モード AP は Adaptive wIPS、場所(状況認識)サービス、およびその他のモニタ モード サービスで同時に使用できます。

モニタ モード AP を導入する利点は、検出にかかる時間が短いことです。モニタ モード AP が Adaptive wIPS とともに追加で設定されている場合、より幅広い地上波の脅威と攻撃を検出できます。

| ローカルモードAP |

モニタモードAP |

| クライアントにタイムスライシングオフチャネルスキャンを提供 |

専用スキャン |

| 各チャネルで50ミリ秒間リッスンする |

各チャネルで1.2sをリッスン |

| スキャンを設定可能:

|

すべてのチャネルをスキャン |

不正の特定

不正デバイスからのプローブ応答またはビーコンがローカルモード、フレックスコネクトモード、またはモニタモードのAPで受信された場合、この情報はCAPWAP経由でプロセスのワイヤレスLANコントローラ(WLC)に送信されます。誤検知を防ぐために、さまざまな方法を使用して、他のシスコベースの管理対象 AP が不正デバイスとして識別されないようにします。これらの方法には、モビリティグループのアップデート、RFネイバーパケット、およびPrime Infrastructure(PI)を介した許可リストと友好的なAPが含まれます。

不正レコード

不正デバイスのコントローラのデータベースには、検出された不正の現在のセットのみが含まれていますが、PIにはすでに見られないイベント履歴と不正のログも含まれています。

不正の詳細

CAPWAP AP は、不正クライアント、ノイズ、チャネル干渉を監視するために、50 ミリ秒間オフチャネルになります。検出された不正クライアントや不正 AP はコントローラに送信され、次の情報が収集されます。

-

不正 AP の MAC アドレス

-

不正が検出された AP の名前

-

不正な接続クライアントの MAC アドレス

-

セキュリティ ポリシー

-

プリアンブル

-

信号対雑音比(SNR)

-

Receiver Signal Strength Indicator(RSSI)

-

不正検出のチャネル

-

不正が検出された無線

-

不正 SSID(不正 SSID がブロードキャストされている場合)

-

不正 IP アドレス

-

不正がレポートされた最初と最後の時間

-

チャネル幅

不正イベントをエクスポートするには

不正イベントをサード パーティのネットワーク管理システム(NMS)にエクスポートしてアーカイブするために、WLC には追加の SNMP トラップ レシーバを追加できます。コントローラによって不正が検出またはクリアされると、この情報を含むトラップがすべてのSNMPトラップレシーバに送信されます。SNMPを介してイベントをエクスポートする場合の注意点は、複数のコントローラが同じ不正を検出すると、関連付けはPIでのみ実行されるため、重複するイベントがNMSで見られることです。

不正レコードのタイムアウト

不正なAPがWLCレコードに追加されると、その不正なAPは確認されなくなるまで残ります。ユーザが設定可能なタイムアウト(デフォルトは1200秒)を過ぎると、_unclassified_category内の不正はエージングアウトします。

_Contained_and_Friendly_などの他の状態にある不正は保持され、それらが再び現れると、適切な分類が適用されます。

不正レコードのデータベースの最大サイズは、コントローラ プラットフォームによって異なります。

-

3504:最大600の不正APと1500の不正クライアントの検出と抑制

- 5520:最大24000台の不正APと32000台の不正クライアントの検出と抑制

- 8540:最大24000台の不正APと32000台の不正クライアントの検出と抑制

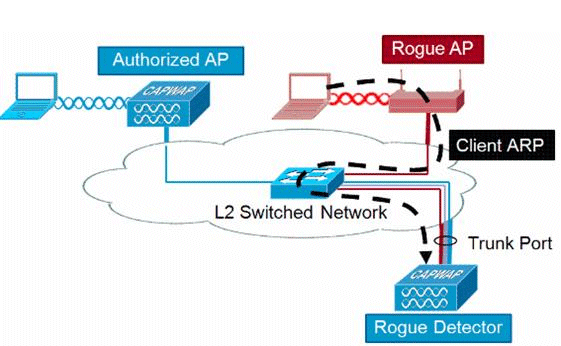

Rogue Detector AP

Rogue Detector AP は地上波で受信された不正情報を有線ネットワークから取得した ARP 情報と関連付けることを目的とします。MAC アドレスが不正 AP または不正クライアントとして地上波で受信され、有線ネットワークでも受信されると、有線ネットワーク上に不正が存在することが決定します。不正が有線ネットワーク上にあることが検出された場合、その不正APのアラーム重大度は_critical_に引き上げられます。Rogue Detector APは、NATを使用するデバイスの背後にある不正なクライアントを特定できません。

これは、不正 AP に何らかの認証(WEP または WPA)が設定されている場合に使用される手法です。不正APに認証形式が設定されている場合、不正APに設定されている認証方式とクレデンシャルがLightweight APで認識されないため、関連付けできません。

注:Rogue Detectorとして設定できるのはWave 1 APだけです。

スケーラビリティに関する考慮事項

Rogue Detector AP は最大 500 個の不正と 500 個の不正クライアントを検出できます。Rogue Detectorが、不正デバイスの数が多すぎるトランク上に置かれると、これらの制限を超えるため問題が発生します。この問題を防ぐには、Rogue Detector APをネットワークのディストリビューションレイヤまたはアクセスレイヤに配置します。

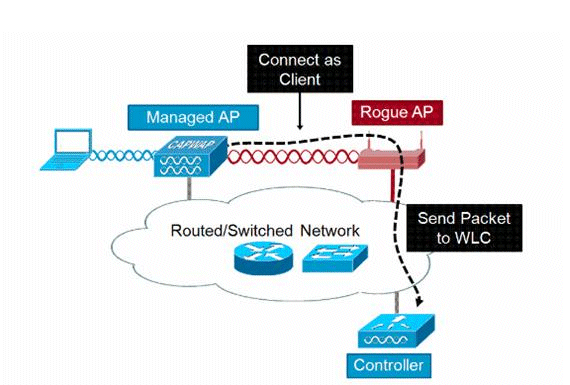

RLDP

RLDP の目的は、特定の不正 AP が有線インフラストラクチャに接続されているかどうかを特定することです。この機能では、基本的に、最も近いAPを使用して、ワイヤレスクライアントとして不正デバイスに接続します。クライアントとしての接続後、WLCの宛先アドレスを使用してパケットが送信され、APが有線ネットワークに接続されているかどうかが評価されます。不正が有線ネットワーク上にあることが検出された場合、その不正 AP のアラーム重大度は重大に引き上げられます。

次に、RLDP のアルゴリズムを示します。

-

信号強度値を使用して、不正に最も近いUnified APを特定します。

-

次に、APはWLANクライアントとして不正に接続し、タイムアウトになる前に3つのアソシエーションを試行します。

-

アソシエーションが成功すると、AP は DHCP を使用して IP アドレスを取得します。

-

IPアドレスを取得した場合、AP(WLANクライアントとして動作する)はUDPパケットを各コントローラのIPアドレスに送信します。

-

コントローラがクライアントから RLDP パケットを 1 つでも受信すると、その不正は接続済みとマーキングされ、重大度は重大になります。

注:コントローラネットワークと不正デバイスがあるネットワークの間にフィルタルールが設定されている場合、RLDPパケットはコントローラに到達できません。

RLDP の注意事項

-

RLDPは、認証と暗号化が無効なSSIDをブロードキャストするオープンな不正APでのみ動作します。

-

RLDPでは、クライアントとして機能する管理対象APが、不正ネットワーク上のDHCP経由でIPアドレスを取得できる必要があります

-

手動 RLDP を使用して、不正に対して RLDP トレースを何度も試行できます。

-

RLDPプロセスで、APがクライアントにサービスを提供できません。これは、ローカルモードAPのパフォーマンスと接続に悪影響を与えます。

-

RLDPは、5GHz DFSチャネルで動作する不正APへの接続を試行しません。

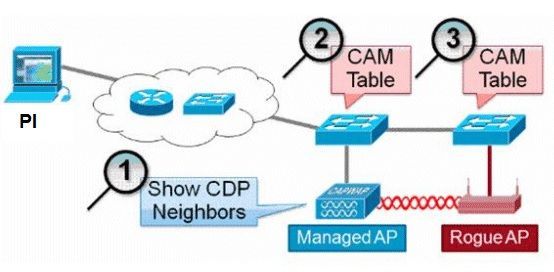

スイッチポートトレース

スイッチポートトレースは、不正なAPを軽減する手法です。スイッチポートトレースはPIで開始されますが、CDPとSNMPの両方の情報を使用して、ネットワーク内の特定のポートまで不正を追跡します。

スイッチポートトレースを実行するには、ネットワーク内のすべてのスイッチをSNMPクレデンシャルでPIに追加する必要があります。読み取り専用クレデンシャルは不正が存在するポートを特定するために機能しますが、読み取り/書き込みクレデンシャルを使用すると、PIもポートをシャットダウンできるため、脅威を封じ込めることができます。

現時点では、この機能は、CDPが有効なCisco IOS®が稼働するCiscoスイッチでのみ動作します。また、管理対象APでもCDPを有効にする必要があります。

スイッチポートトレースのアルゴリズムを次に示します。

-

PIは最も近いAPを検出し、APは不正なAPを地上波で検出し、そのCDPネイバーを取得します。

-

次にPIはSNMPを使用してネイバースイッチ内のCAMテーブルを調べ、正の一致を検索して不正な場所を特定します。

-

正一致は、完全に一致する不正 MAC アドレス、不正 MAC アドレスの +1/−1、任意の不正クライアント MAC アドレス、または MAC アドレスに継承されたベンダー情報に基づく OUI の一致に基づきます。

-

最も近いスイッチで正の一致が見つからない場合、PIは最大2ホップ離れたネイバースイッチで検索を続行します(デフォルト)。

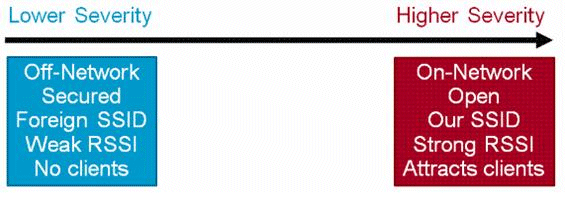

不正分類

デフォルトでは、Cisco UWN で検出されたすべての不正は未分類と見なされます。次の図に示すように、不正は、RSSI、SSID、セキュリティタイプ、オン/オフネットワーク、クライアント数など、さまざまな基準で分類できます。

不正分類ルール

不正分類ルールを使用すると、不正を悪意のある不正または友好的な不正としてマークする一連の条件を定義できます。これらのルールはPIまたはWLCで設定されますが、新しい不正が検出されると常にコントローラで実行されます。

WLCでの不正ルールの詳細については、『ワイヤレスLANコントローラ(WLC)およびPrime Infrastructure(PI)でのルールベースの不正分類』のドキュメントをお読みください。

HAファクト

不正デバイスを手動でcontained状態(任意のクラス)またはfriendly状態に移動した場合、この情報はスタンバイ側のCisco WLCフラッシュメモリに保存されますが、データベースは更新されません。HAスイッチオーバーが発生すると、以前スタンバイ状態のCisco WLCフラッシュメモリから不正リストがロードされます。

ハイアベイラビリティ(HA)のシナリオでは、不正検出のセキュリティレベルが高または重大に設定されている場合、スタンバイコントローラの不正タイマーは不正検出の終了の安定化時間が経過した後(300秒)にのみ開始されます。したがって、スタンバイコントローラのアクティブな設定は、300秒後にのみ反映されます。

Flex-Connectの事実

接続モードのFlexConnect AP(不正検出が有効)は、コントローラから抑止リストを取得します。コントローラでauto-contain SSIDとauto contain adhocが設定されている場合、これらの設定は接続モードのすべてのFlexConnect APに設定され、APはその設定をメモリに保存します。

FlexConnect APがスタンドアロンモードに移行すると、次のタスクが実行されます。

-

コントローラによって設定された抑止は続行されます。

-

FlexConnect APがinfra SSID(FlexConnect APが接続されているコントローラで設定されているSSID)と同じSSIDを持つ不正APを検出した場合、コントローラからスタンドアロンモードに移行する前にAuto Contain SSIDが有効になっていれば、抑止が開始されます。

-

FlexConnect APがアドホックな不正を検出した場合、接続モードのときにコントローラから自動抑止アドホックが有効になっていれば、抑止が開始されます。

スタンドアロンFlexConnect APが接続モードに戻ると、次のタスクが実行されます。

-

すべての抑止がクリアされます。

-

コントローラから開始された抑止が引き継ぎます。

不正緩和

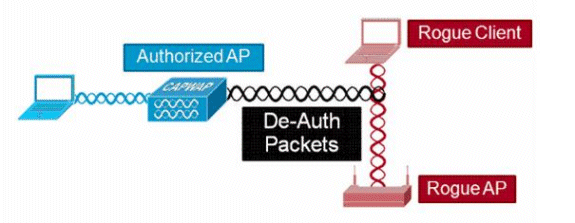

不正抑止

抑止とは、地上波パケットを使用して、不正デバイスが物理的に削除されるまで、不正デバイスのサービスを一時的に中断する方法です。抑止は、不正APのスプーフィングされた送信元アドレスを持つ認証解除パケットのスプーフィングと連携して機能するため、関連付けられたすべてのクライアントが追放されます。

不正抑止の詳細

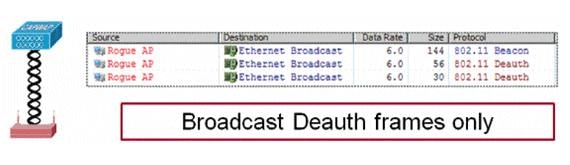

クライアントのない不正APで開始された抑止は、ブロードキャストアドレスに送信された認証解除フレームのみを使用します。

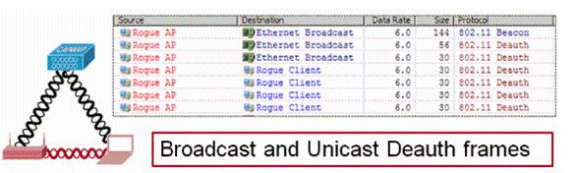

クライアントを使用して不正AP上で開始された抑止では、ブロードキャストアドレスとクライアントアドレスに送信された認証解除フレームが使用されます。

抑止パケットは、管理対象 AP の出力レベルと、イネーブルになっている最小のデータ レートで送信されます。

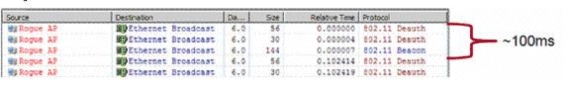

抑止は 100 ミリ秒ごとに少なくとも 2 つのパケット送信します。

注:非モニタモードAPで実行される抑止は、モニタモードAPで使用される100ミリ秒間隔ではなく、500ミリ秒間隔で送信されます。

-

個別の不正デバイスは、1 つから 4 つの管理対象 AP によって抑止されます。管理対象 AP は連係して脅威を一時的に緩和します。

-

抑止は、ローカルモード、モニタモード、およびフレックス接続(接続)モードのAPを使用して実行できます。Flex-Connect APのローカルモードでは、無線ごとに最大3つの不正デバイスを抑止できます。モニタ モード AP の場合、無線あたり最大 6 つの不正デバイスを抑止できます。

自動抑止

PIまたはWLC GUIを使用して不正デバイスの抑止を手動で開始する機能に加えて、特定のシナリオで抑止を自動的に起動する機能もあります。この設定は、PIまたはコントローラインターフェイスの不正ポリシーのGeneralin にあります。これらの各機能はデフォルトで無効になっており、最も大きな被害を引き起こす脅威を無効にするためだけに有効にされます。

-

Rogue on Wire:不正デバイスが有線ネットワークに接続されていることが特定されると、自動的に抑止状態になります。

-

SSIDの使用:不正デバイスがコントローラで設定されているものと同じSSIDを使用する場合、そのデバイスは自動的に抑止されます。この機能は、障害を引き起こす前にハニーポット攻撃に対応するための機能です。

-

Valid client on Rogue AP:Radius/AAAサーバにリストされているクライアントが不正デバイスに関連付けられていることが検出されると、抑止はそのクライアントに対してのみ起動され、管理対象ではないAPへの関連付けを阻止します。

-

AdHoc Rogue AP:アドホックネットワークが検出されると、自動的に抑止されます。

不正抑止の注意事項

-

抑止では管理対象AP無線時間の一部を使用して認証解除フレームを送信するため、データクライアントと音声クライアントの両方のパフォーマンスが最大20 %の悪影響を受けます。データ クライアントの場合、この影響によりスループットが低下します。音声クライアントの場合、抑止によって、会話が中断されたり、音声品質が低下したりすることがあります。

-

ネイバーネットワークに対して抑止を実行すると、法的な意味を持つ可能性があります。抑止を起動する前に、不正デバイスがネットワーク内にあり、セキュリティ リスクを引き起こすことを確認してください。

スイッチポートのシャットダウン

SPTを使用してスイッチポートをトレースした後、PIでそのポートを無効にするオプションがあります。管理者はこの操作を手動で行う必要があります。不正がネットワークから物理的に削除されている場合は、PIを介してスイッチポートを有効にするオプションを使用できます。

設定

不正検出の設定

デフォルトでは、コントローラでの不正検出はイネーブルです。

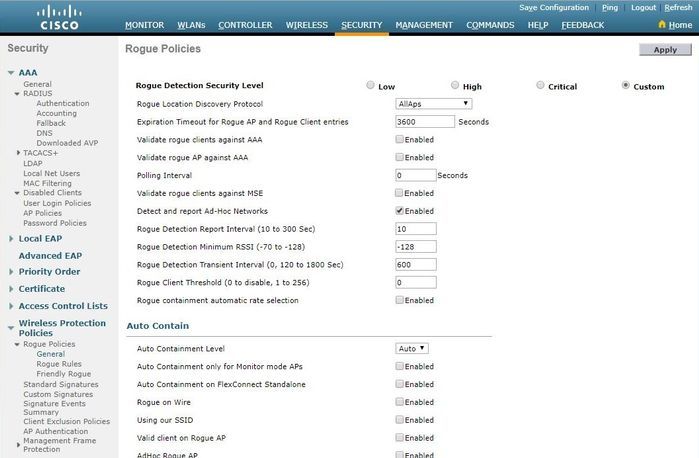

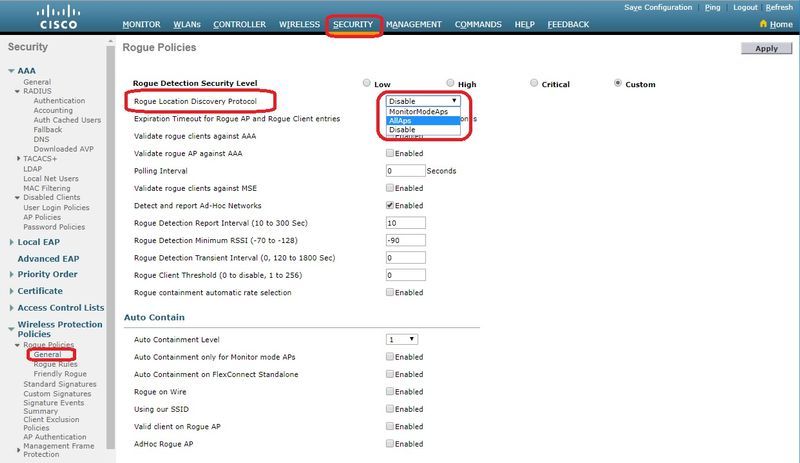

さまざまなオプションを設定するには、Security > Wireless Protection Policies > Rogue Policies > Generalの順に移動します。次に例を示します。

ステップ 1:不正 AP のタイムアウトを変更します。

ステップ 2:アドホック不正ネットワークの検出をイネーブルにします。

CLI から、

(Cisco Controller) >config rogue ap timeout ? <seconds> The number of seconds<240 - 3600> before rogue entries are flushed (Cisco Controller) >config rogue adhoc enable/disable

不正検出のチャネルスキャンの設定

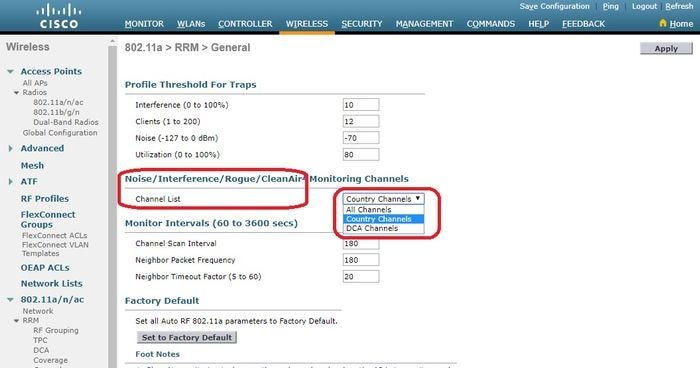

ローカル/Flex-Connect/MonitorモードのAPの場合、不正をスキャンするチャネルをユーザが選択できるようにするオプションがRRM設定の下にあります。設定に応じて、APはすべてのチャネル、カントリーチャネル、DCAチャネルで不正をスキャンします。

これをGUIから設定するには、図に示すように、Wireless > 802.11a/802.11b > RRM > Generalの順に移動します。

CLI から、

(Cisco Controller) >config advanced 802.11a monitor channel-list ? all Monitor all channels country Monitor channels used in configured country code dca Monitor channels used by automatic channel assignment

不正分類の設定

不正 AP の手動分類

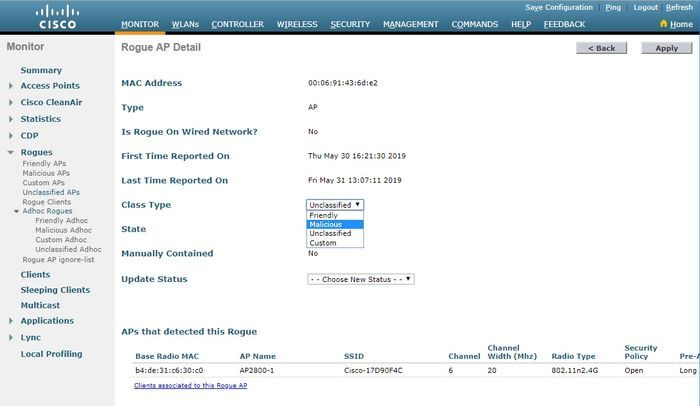

不正APをFriendly、Malicious、またはunclassifiedに分類するには、Monitor > Rogue > Unclassified APsの順に移動し、特定の不正APの名前をクリックします。図に示すように、ドロップダウンリストからオプションを選択します。

CLI から、

(Cisco Controller) >config rogue ap ? classify Configures rogue access points classification. friendly Configures friendly AP devices. rldp Configures Rogue Location Discovery Protocol. ssid Configures policy for rogue APs advertsing our SSID. timeout Configures the expiration time for rogue entries, in seconds. valid-client Configures policy for valid clients which use rogue APs.

不正エントリを不正リストから手動で削除するには、図に示すように、Monitor > Rogue > Unclassified APsの順に選択し、Removeをクリックします。

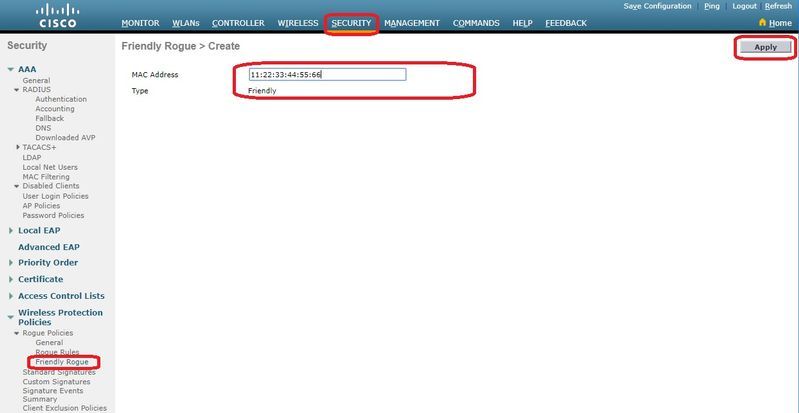

不正APを友好的APとして設定するには、Security > Wireless Protection Policies > Rogue Policies > Friendly Roguesand add the rogue MAC addressの順に移動します。

追加された友好的な不正エントリは、図に示すように、Monitor > Rogues > Friendly Roguepageで確認できます。

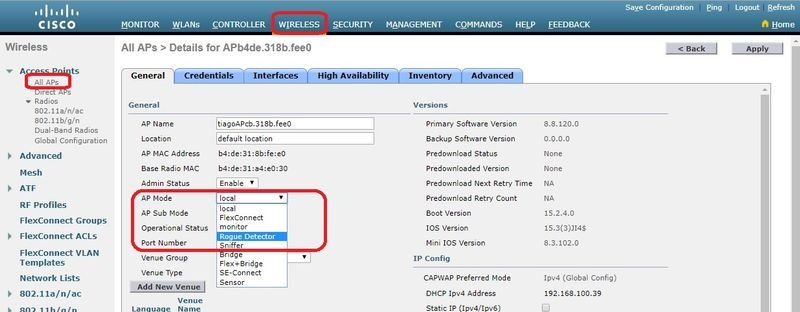

Rogue Detector AP の設定

GUIを使用してAPをRogue Detectorとして設定するには、Wireless > All APsの順に移動します。AP名を選択し、図に示すようにAPモードを変更します。

CLI から、

(Cisco Controller) >config ap mode rogue AP_Managed Changing the AP's mode cause the AP to reboot. Are you sure you want to continue? (y/n) y

Rogue Detector AP のスイッチ ポートの設定

interface GigabitEthernet1/0/5 description Rogue Detector switchport trunk native vlan 100 switchport mode trunk

注:この設定のネイティブVLANは、WLCにIP接続できるVLANです。

RLDP の設定

コントローラのGUIでRLDPを設定するには、Security > Wireless Protection Policies > Rogue Policies > Generalの順に選択します。

Monitor Mode APs:モニタ モードの AP にのみ RLDP への参加を許可します。

All APs:ローカル/Flex接続/モニタモードのAPがRLDPプロセスに参加します。

Disabled:RLDP は自動的にトリガーされません。ただし、ユーザは CLI から特定の MAC アドレスに対して RLDP を手動でトリガーできます。

注:モニタモードAPでは、-85dbm RSSIを超える特定の不正が両方で検出された場合、RLDPを実行するためにローカル/Flex-Connect APよりも優先されます。

CLI から、

(Cisco Controller) >config rogue ap rldp enable ?

alarm-only Enables RLDP and alarm if rogue is detected

auto-contain Enables RLDP, alarm and auto-contain if rogue is detected.

(Cisco Controller) >config rogue ap rldp enable alarm-only ?

monitor-ap-only Perform RLDP only on monitor AP

RLDPスケジュールおよび手動トリガーは、コマンドプロンプトからのみ設定できます。RLDPを手動で開始するには、次の手順を実行します。

(Cisco Controller) >config rogue ap rldp initiate ?

<MAC addr> Enter the MAC address of the rogue AP (e.g. 01:01:01:01:01:01).

RLDPのスケジュールの場合:

(Cisco Controller) >config rogue ap rldp schedule ? add Enter the days when RLDP scheduling to be done. delete Enter the days when RLDP scheduling needs to be deleted. enable Configure to enable RLDP scheduling. disable Configure to disable RLDP scheduling. (Cisco Controller) >config rogue ap rldp schedule add ? fri Configure Friday for RLDP scheduling. sat Configure Saturday for RLDP scheduling. sun Configure Sunday for RLDP scheduling. mon Configure Monday for RLDP scheduling. tue Configure Tuesday for RLDP scheduling. wed Configure Wednesday for RLDP scheduling. thu Configure Thursday for RLDP scheduling.

RLDP再試行は、次のコマンドで設定できます。

(Cisco Controller) >config rogue ap rldp retries ? <count> Enter the no.of times(1 - 5) RLDP to be tried per Rogue AP.

不正緩和の設定

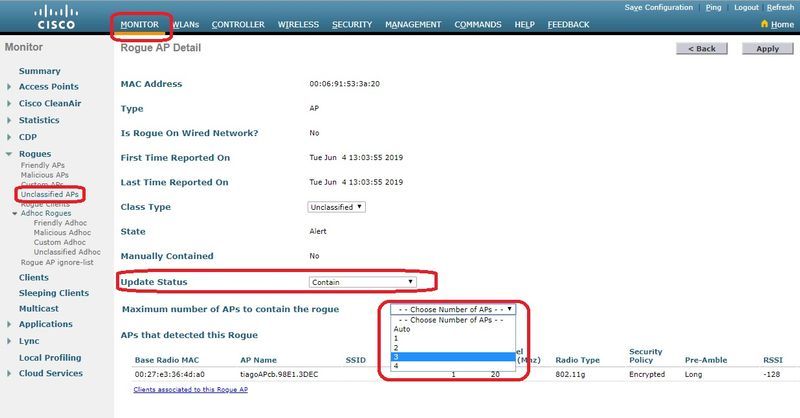

手動抑止の設定

不正APを手動で抑止するには、図に示すように、Monitor > Rogues > Unclassifiedの順に移動します。

CLI から、

(Cisco Controller) >config rogue client ?

aaa Configures to validate if a rogue client is a valid client which uses AAA/local database.

alert Configure the rogue client to the alarm state.

contain Start to contain a rogue client.

delete Delete rogue Client

mse Configures to validate if a rogue client is a valid client which uses MSE.

(Cisco Controller) >config rogue client contain 11:22:33:44:55:66 ?

<num of APs> Enter the maximum number of Cisco APs to actively contain the rogue client [1-4].

注:特定の不正は1 ~ 4台のAPで抑止できます。デフォルトでは、コントローラは1つのAPを使用してクライアントを抑止します。2 つの AP で特定の不正が検出される場合、AP のモードにかかわらず、最も高い RSSI を持つ AP がクライアントを抑止します。

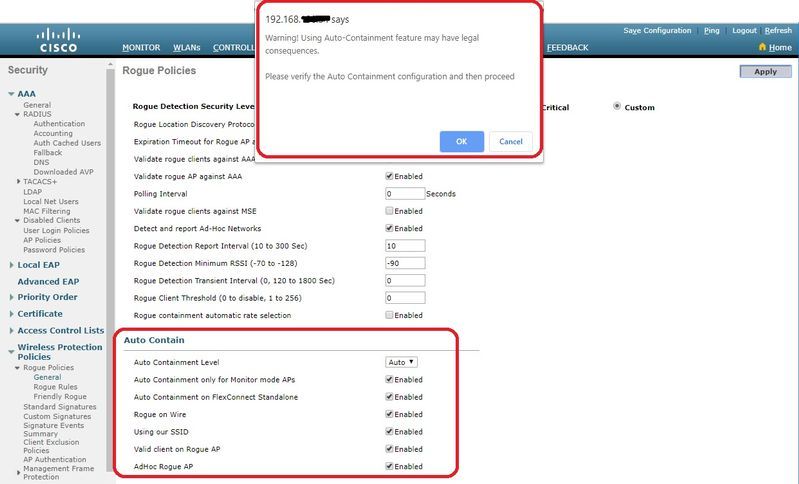

自動抑止

自動抑止を設定するには、Security>Wireless Protection Policies>Rogue Policies>Generalの順に選択し、ネットワークに適用可能なすべてのオプションをイネーブルにします。

Cisco WLCに特定の不正デバイスを自動的に含める場合は、これらのチェックボックスをオンにします。それ以外の場合は、デフォルト値であるチェックボックスをオフのままにします。

警告:これらのパラメータのいずれかを有効にすると、「この機能の使用は法的な影響があります。続行しますか?」 Industrial, Scientific, and Medical(ISM)帯域の2.4 GHzおよび5 GHzの周波数は一般に公開されており、ライセンスなしで使用できます。そのため、他のパーティのネットワーク上のデバイスの封じ込めは法的な影響を及ぼす可能性があります。

Auto Containパラメータは次のとおりです。

| パラメータ |

説明 |

|---|---|

| 自動包含レベル |

不正の自動抑止レベルを1から4の間で選択できるドロップダウンリスト。 任意の自動抑止ポリシーを使用して不正が抑止された状態に移行した場合、最大4つのAPを自動抑止に選択できます。 自動抑止に使用するAPの数を自動的に選択する場合は、Autoを選択することもできます。Cisco WLCは、RSSIに基づいて必要な数のAPを選択し、効果的な抑止を実現します。 各包含レベルに関連付けられるRSSI値は次のとおりです。

|

| 自動抑止はモニタモードAP専用 |

チェックボックスをオンにすると、モニタモードAPの自動抑止を有効にできます。デフォルトは無効ステートです。 |

| FlexConnectスタンドアロンでの自動抑止 |

スタンドアロンモードのFlexConnect APで自動抑止を有効にするために選択できるチェックボックス。デフォルトは無効ステートです。FlexConnect APがスタンドアロンモードの場合、有効にできるのは、Use our SSID or AdHoc Rogue AP auto containmentポリシーだけです。スタンドアロンAPがCisco WLCに接続し直されると、抑止は停止します。 |

| 有線での不正 |

を有効にして、有線ネットワークで検出された不正を自動的に抑止するチェックボックスをオンにします。デフォルトは無効ステートです。 |

| SSIDを使用する |

ネットワークのSSIDをアドバタイズする不正を自動的に含めるチェックボックスをオンにします。このパラメータを選択しない場合、Cisco WLCは、このような不正が検出された場合にのみアラームを生成します。デフォルトは無効ステートです。 |

| 不正AP上の有効なクライアント |

を有効にして、信頼できるクライアントが関連付けられている不正なアクセスポイントを自動的に抑止できるようにします。このパラメータを選択しない場合、Cisco WLCは、このような不正が検出された場合にのみアラームを生成します。デフォルトは無効ステートです。 |

| アドホック不正AP |

Cisco WLCによって検出されるアドホックネットワークを自動的に含めることができるようにするためのチェックボックス。このパラメータを選択しない場合、Cisco WLCは、そのようなネットワークが検出された場合にのみアラームを生成します。デフォルトは無効ステートです。 |

ApplyをクリックしてCisco WLCにデータを送信しますが、データは電源のオフ/オン時には保持されません。これらのパラメータは、揮発性RAMに一時的に保存されます。

CLI から、

(Cisco Controller) >config rogue adhoc ?

alert Stop Auto-Containment, generate a trap upon detection of the

adhoc rogue.

auto-contain Automatically contain adhoc rogue.

contain Start to contain adhoc rogue.

disable Disable detection and reporting of Ad-Hoc rogues.

enable Enable detection and reporting of Ad-Hoc rogues.

external Acknowledge presence of a adhoc rogue.

(Cisco Controller) >config rogue adhoc auto-contain ?

(Cisco Controller) >config rogue adhoc auto-contain

Warning! Use of this feature has legal consequences

Do you want to continue(y/n) :y

Prime Infrastructureを使用

Cisco Prime Infrastructureを使用すると、1つ以上のコントローラおよび関連するAPを設定および監視できます。Cisco PIには、大規模なシステムの監視と制御を容易にするツールがあります。シスコのワイヤレスソリューションでCisco PIを使用すると、コントローラはクライアント、不正なアクセスポイント、不正なアクセスポイントクライアント、無線周波数ID(RFID)タグの場所を定期的に判別し、その場所をCisco PIデータベースに保存します。

Cisco Prime Infrastructureは、ルールベースの分類をサポートし、コントローラで設定された分類ルールを使用します。コントローラは、次のイベントの後にトラップをCisco Prime Infrastructureに送信します。

-

不明なアクセスポイントが初めてFriendly状態に移行すると、コントローラは不正の状態がAlertの場合にのみCisco Prime Infrastructureにトラップを送信します。theroguestateがInternalまたはExternalの場合、トラップは送信されません。

-

タイムアウトが経過した後にArogueentryが削除された場合、コントローラはMalicious(Alert、Threat)またはUnclassified(Alert)に分類されたCisco Prime Infrastructureforrogueaccess pointsにトラップを送信します。 コントローラは、Contained、Contained Pending、Internal、およびExternalという固有のプロパティを持つエントリを削除しません。

確認

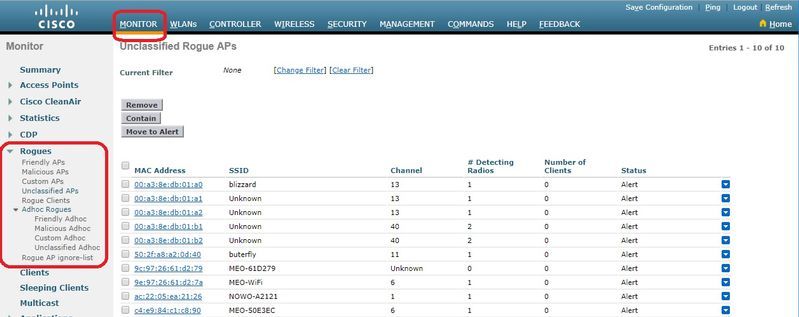

グラフィカルインターフェイスのコントローラで不正の詳細を検索するには、図に示すように、Monitor > Roguesの順に移動します。

このページでは、不正のさまざまな分類を利用できます。

-

Friendly APs:管理者によって友好的とマーキングされている AP です。

-

Malicious APs:RLDPまたはRogue Detector APによって悪意のあるAPとして特定されたAPです。

- Custom APs:Rogue RulesによってCustomに分類されているAPです。

-

Unclassified APs:デフォルトでは、不正APは未分類リストとしてコントローラに表示されます。

-

Rogue Clients:不正 AP に接続されているクライアント です。

-

Adhoc Rogues:アドホックの不正クライアントです。

-

Rogue AP ignore list:PIを介してリストされます。

注:WLCとAutonomous APが同じPIで管理されている場合、WLCは自動的にこのAutonomous APを不正AP無視リストにリストします。この機能をイネーブルにするために、WLC での追加の設定は必要ありません。

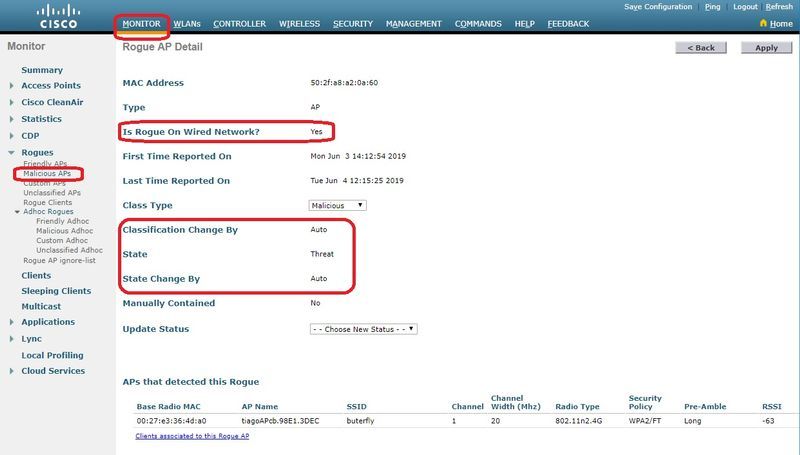

特定の不正エントリをクリックして、その不正の詳細を取得します。有線ネットワークで検出された不正の例を次に示します。

CLI から、

(Cisco Controller) >show rogue ap summary

Rogue Detection Security Level................... custom

Rogue Pending Time............................... 180 secs

Rogue on wire Auto-Contain....................... Disabled

Rogue uses our SSID Auto-Contain................ Disabled

Valid client on rogue AP Auto-Contain............ Disabled

Rogue AP timeout................................. 1200

Rogue Detection Report Interval.................. 10

Rogue Detection Min Rssi......................... -90

Rogue Detection Transient Interval............... 0

Rogue Detection Client Num Threshold............. 0

Validate rogue AP against AAA.................... Enabled

Rogue AP AAA validation interval................. 0 secs

Total Rogues(AP+Ad-hoc) supported................ 600

Total Rogues classified.......................... 12

MAC Address Class State #Det #Rogue #Highest RSSI #RSSI #Channel #Second Highest #RSSI #Channel

Aps Clients det-Ap RSSI Det-Ap

----------------- ------------ -------------------- ---- ------- ----------------- ------ --------------- ----------------- ------ ---------------

00:a3:8e:db:01:a0 Unclassified Alert 1 0 00:27:e3:36:4d:a0 -16 13

00:a3:8e:db:01:a1 Unclassified Alert 1 0 00:27:e3:36:4d:a0 -16 13

00:a3:8e:db:01:a2 Unclassified Alert 1 0 00:27:e3:36:4d:a0 -16 13

00:a3:8e:db:01:b0 Malicious Threat 2 1 00:27:e3:36:4d:a0 -27 40 00:27:e3:36:4d:a0 -37 40

00:a3:8e:db:01:b1 Unclassified Alert 2 0 00:27:e3:36:4d:a0 -28 40 00:27:e3:36:4d:a0 -36 40

00:a3:8e:db:01:b2 Unclassified Alert 2 0 00:27:e3:36:4d:a0 -28 40 00:27:e3:36:4d:a0 -37 40

50:2f:a8:a2:0a:60 Malicious Threat 1 2 00:27:e3:36:4d:a0 -66 1

50:2f:a8:a2:0d:40 Unclassified Alert 1 0 00:27:e3:36:4d:a0 -65 11

9c:97:26:61:d2:79 Unclassified Alert 1 0 00:27:e3:36:4d:a0 -89 6

ac:22:05:ea:21:26 Unclassified Alert 1 0 00:27:e3:36:4d:a0 -89 (1,5)

c4:e9:84:c1:c8:90 Unclassified Alert 1 0 00:27:e3:36:4d:a0 -89 (6,2)

d4:28:d5:da:e0:d4 Unclassified Alert 1 0 00:27:e3:36:4d:a0 -85 13

(Cisco Controller) >show rogue ap detailed 50:2f:a8:a2:0a:60

Rogue BSSID...................................... 50:2f:a8:a2:0a:60

Is Rogue on Wired Network........................ Yes

Classification................................... Malicious

Classification change by......................... Auto

Manual Contained................................. No

State............................................ Threat

State change by.................................. Auto

First Time Rogue was Reported.................... Tue Jun 4 13:06:55 2019

Last Time Rogue was Reported..................... Wed Jun 5 08:25:57 2019

Reported By

AP 1

MAC Address.............................. 00:27:e3:36:4d:a0

Name..................................... tiagoAPcb.98E1.3DEC

Radio Type............................... 802.11n2.4G

SSID..................................... buterfly

Channel.................................. 1

RSSI..................................... -64 dBm

SNR...................................... 29 dB

Security Policy.......................... WPA2/FT

ShortPreamble............................ Disabled

Last reported by this AP................. Wed Jun 5 08:25:57 2019

トラブルシュート

不正が検出されない場合

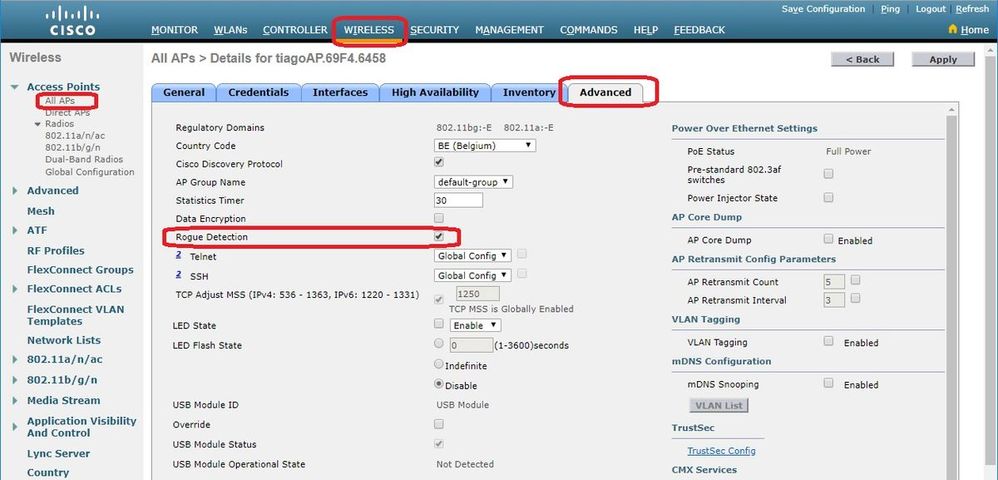

APで不正検出が有効になっていることを確認します。GUIで次の手順を実行します。

CLIで次のコマンドを実行します。

(Cisco Controller) >show ap config general tiagoAPcb.98E1.3DEC Cisco AP Identifier.............................. 13 Cisco AP Name.................................... tiagoAPcb.98E1.3DEC [...] Administrative State ............................ ADMIN_ENABLED Operation State ................................. REGISTERED Mirroring Mode .................................. Disabled AP Mode ......................................... Local Public Safety ................................... Disabled AP SubMode ...................................... Not Configured Rogue Detection ................................. Enabled Remote AP Debug ................................. Disabled Logging trap severity level ..................... informational KPI not configured .............................. Logging syslog facility ......................... kern S/W Version .................................... 8.8.120.0 Boot Version ................................... 1.1.2.4 [...] Power Type/Mode.................................. PoE/Full Power Number Of Slots.................................. 3 AP Model......................................... AIR-AP3802I-I-K9 AP Image......................................... AP3G3-K9W8-M Cisco IOS Version...................................... 8.8.120.0 Reset Button..................................... Enabled AP Serial Number................................. FGL2114A4SU [...]

APで不正検出をイネーブルにするには、次のコマンドを使用します。

(Cisco Controller) >config rogue detection enable ? all Applies the configuration to all connected APs. <Cisco AP> Enter the name of the Cisco AP.

ローカルモードAPは、カントリーチャネル/DCAチャネルのみをスキャンし、設定によって異なります。不正が他のチャネルにある場合、ネットワークにモニタ モード AP がなければ、コントローラではその不正を特定できません。確認するため、次のコマンドを発行します。

(Cisco Controller) >show advanced 802.11a monitor Default 802.11a AP monitoring 802.11a Monitor Mode........................... enable 802.11a Monitor Mode for Mesh AP Backhaul...... disable 802.11a Monitor Channels....................... Country channels 802.11a RRM Neighbor Discover Type............. Transparent 802.11a RRM Neighbor RSSI Normalization........ Enabled 802.11a AP Coverage Interval................... 90 seconds 802.11a AP Load Interval....................... 60 seconds 802.11a AP Monitor Measurement Interval........ 180 seconds 802.11a AP Neighbor Timeout Factor............. 20 802.11a AP Report Measurement Interval......... 180 seconds

-

不正APはSSIDをブロードキャストしません。

-

不正APのMACアドレスが友好的な不正リストに追加されていないこと、またはPIを介してリストされている許可されていないことを確認します。

-

不正APからのビーコンは、不正を検出したAPには到達できません。これは、APディテクタの不正に近いスニファでパケットをキャプチャすることで確認できます。

-

ローカルモードAPが不正を検出するには最大9分かかります(3サイクル180x3)。

-

Cisco AP では、パブリック セーフティ チャネル(4.9 Ghz)のような周波数上にある不正を検出できません。

-

Cisco APは、FHSS(周波数ホッピングスペクトラム拡散)で動作する不正を検出できません。

有益なデバッグ

(Cisco Controller) >debug client

(Cisco Controller) >debug dot11 rogue enable

(Cisco Controller) >*emWeb: Jun 05 08:39:46.828:

Debugging session started on Jun 05 08:39:46.828 for WLC AIR-CT3504-K9 Version :8.8.120.0 SN :FCW2245M09Y Hostname tiagoWLCcb

*iappSocketTask: Jun 05 08:39:57.104: 00:27:e3:36:4d:a0 Posting Rogue AP Iapp Report from AP for processing Payload version:c1, slot:0 , Total Entries:5, num entries this packet:5 Entry index :0, pakLen:285

*apfRogueTask_2: Jun 05 08:39:57.104: 00:27:e3:36:4d:a0 fakeAp check: slot=0, entryIndex=0, (Radio_upTime-now)=152838

*apfRogueTask_2: Jun 05 08:39:57.105: 00:27:e3:36:4d:a0 entries 5 slotId 0 bssid b0:72:bf:93:e0:d7 src b0:72:bf:93:e0:d7 channel 1 rssi -59 ssid SMA1930072865

*apfRogueTask_2: Jun 05 08:39:57.105: 00:27:e3:36:4d:a0 entries 5 slotId 0 bssid 50:2f:a8:a2:0a:60 src 50:2f:a8:a2:0a:60 channel 1 rssi -63 ssid buterfly

*apfRogueTask_2: Jun 05 08:39:57.105: 00:27:e3:36:4d:a0 entries 5 slotId 0 bssid 00:a3:8e:db:01:a1 src 00:a3:8e:db:01:a1 channel 13 rssi -16 ssid

*apfRogueTask_2: Jun 05 08:39:57.105: 00:27:e3:36:4d:a0 entries 5 slotId 0 bssid 00:a3:8e:db:01:b0 src a4:c3:f0:cf:db:18 channel 40 rssi -26 ssid blizzard

*apfRogueTask_1: Jun 05 08:39:57.105: 00:a3:8e:db:01:b2 New RSSI report from AP 00:27:e3:36:4d:a0 rssi -28, snr 61 wepMode 81 wpaMode 82, detectinglradtypes :30

*apfRogueTask_2: Jun 05 08:39:57.105: 00:27:e3:36:4d:a0 entries 5 slotId 0 bssid 00:a3:8e:db:01:b2 src 00:a3:8e:db:01:b2 channel 40 rssi -28 ssid

*apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:a1 Found Rogue AP: 00:a3:8e:db:01:a1 on slot 0

*apfRogueTask_1: Jun 05 08:39:57.105: 00:a3:8e:db:01:b2 Rogue SSID timestmap expired. last update at 0 Detecting lrad: 00:27:e3:36:4d:a0

*apfRogueTask_2: Jun 05 08:39:57.105: 00:27:e3:36:4d:a0 fakeAp check: knownApCount=0, totalNumOfRogueEntries=5, #entriesThisPkt=5, #totalEntries=5

*apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:a1 New RSSI report from AP 00:27:e3:36:4d:a0 rssi -16, snr 76 wepMode 81 wpaMode 82, detectinglradtypes :28

*apfRogueTask_2: Jun 05 08:39:57.105: 00:27:e3:36:4d:a0 fakeAp check: avgNumOfRogues[0]/10=4, rogueAlarmInitiated[0]=0

*apfRogueTask_1: Jun 05 08:39:57.105: 00:a3:8e:db:01:b2 SYNC for Channel (new/old : 40/0) or channel width (new/old :0/0) change detected on Detecting lrad: 00:27:e3:36:4d:a0

*apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:a1 Rogue SSID timestmap expired. last update at 0 Detecting lrad: 00:27:e3:36:4d:a0

*apfRogueTask_1: Jun 05 08:39:57.105: 00:a3:8e:db:01:b2 rg changed rssi prev -28, new -28

*apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:a1 SYNC for Channel (new/old : 13/0) or channel width (new/old :0/0) change detected on Detecting lrad: 00:27:e3:36:4d:a0

*apfRogueTask_1: Jun 05 08:39:57.105: 00:a3:8e:db:01:b2 Updated AP report 00:27:e3:36:4d:a0 rssi -28, snr 61

*apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:a1 Updated AP report 00:27:e3:36:4d:a0 rssi -16, snr 76

*apfRogueTask_1: Jun 05 08:39:57.105: 00:a3:8e:db:01:b2 RadioType: 3 lradInfo->containSlotId = 1 ReceiveSlotId = 0 ReceiveBandId = 1

*apfRogueTask_1: Jun 05 08:39:57.105: 00:a3:8e:db:01:b2 Rogue before Rule Classification : Class unclassified, Change by Default State Alert Change by Default

*apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Created rogue client table for Rogue AP at 0xfff0617238

*apfRogueTask_1: Jun 05 08:39:57.105: 00:a3:8e:db:01:b2 Rogue is Rule candidate for : Class Change by Default State Change by Default

*apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Added Rogue AP: b0:72:bf:93:e0:d7

*apfRogueTask_1: Jun 05 08:39:57.105: 00:a3:8e:db:01:b2 Applying Rogue rule to this MAC

*apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Looking for Rogue b0:72:bf:93:e0:d7 in known AP table

*apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Rogue AP b0:72:bf:93:e0:d7 is not found either in AP list or neighbor, known or Mobility group AP lists

*apfRogueTask_1: Jun 05 08:39:57.105: 00:a3:8e:db:01:b2 Rogue After Rule Classification : Class unclassified, Change by Default State Alert Change by Default

*apfRogueTask_1: Jun 05 08:39:57.105: 00:a3:8e:db:01:b2 Manual Contained Flag = 0, trustlevel = 2

*apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Scheduled pending Time 184 and expiry time 1200 for rogue AP b0:72:bf:93:e0:d7

*apfRogueTask_1: Jun 05 08:39:57.105: 00:a3:8e:db:01:b2 ssidLen = 0 min = 0 00:a3:8e:db:01:b2

*apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Change state from 0 to 1 for rogue AP b0:72:bf:93:e0:d7

*apfRogueTask_1: Jun 05 08:39:57.105: 00:a3:8e:db:01:b2 This rogue does not use my ssid. Rogue ssid=

*apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 rg change state Rogue AP: b0:72:bf:93:e0:d7

*apfRogueTask_1: Jun 05 08:39:57.105: 00:a3:8e:db:01:b2 Rogue AP: 00:a3:8e:db:01:b2 autocontain = 2 Mode = 2

*apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:a1 Rogue detected by AP: 00:27:e3:36:4d:a0

*apfRogueTask_1: Jun 05 08:39:57.105: 00:a3:8e:db:01:b2 Checking Impersonation source 00:a3:8e:db:01:b2 detected by 00:27:e3:36:4d:a0, FailCnt 0, mode 2, apAuthEnabled on mac 0, ptype -155740480 mfp_supported 1

*apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:a1 RadioType: 3 lradInfo->containSlotId = 2 ReceiveSlotId = 0 ReceiveBandId = 0

*apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 New RSSI report from AP 00:27:e3:36:4d:a0 rssi -59, snr 36 wepMode 81 wpaMode 83, detectinglradtypes :20

*apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:a1 Rogue is Rule candidate for : Class Change by Default State Change by Default

*apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Send Rogue Info Notificaiton for AP report 00:27:e3:36:4d:a0 Rogue ssid change from to SMA1930072865

*apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:a1 Applying Rogue rule to this MAC

*apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Rogue SSID timestmap set to 1559723997. Detecting lrad: 00:27:e3:36:4d:a0

*apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 rg send new rssi -59

*apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:a1 Rogue After Rule Classification : Class unclassified, Change by Default State Alert Change by Default

*apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Updated AP report 00:27:e3:36:4d:a0 rssi -59, snr 36

*apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:a1 Manual Contained Flag = 0, trustlevel = 2

*apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Rogue detected by AP: 00:27:e3:36:4d:a0

*apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:a1 ssidLen = 0 min = 0 00:a3:8e:db:01:a1

*apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 RadioType: 3 lradInfo->containSlotId = 2 ReceiveSlotId = 0 ReceiveBandId = 0

*apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:a1 This rogue does not use my ssid. Rogue ssid=

*apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Rogue before Rule Classification : Class unconfigured, Change by Default State Pending Change by Default *apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:a1 Rogue AP: 00:a3:8e:db:01:a1 autocontain = 2 Mode = 2 *apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Rogue state is pending or lrad, cannot apply rogue rule *apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Rogue doesnt qualify for rule classification : Class unconfigured, Change by Default State Pending Change by Default *apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:a1 Checking Impersonation source 00:a3:8e:db:01:a1 detected by 00:27:e3:36:4d:a0, FailCnt 0, mode 2, apAuthEnabled on mac 0, ptype -155740480 mfp_supported 1 *apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Manual Contained Flag = 0, trustlevel = 1 *apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:a1 Known AP 0 mfp global 0 AP Auth Global 0 mfp Impersonation 0 ids flags 6 *apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Checking Impersonation source b0:72:bf:93:e0:d7 detected by 00:27:e3:36:4d:a0, FailCnt 0, mode 1, apAuthEnabled on mac 0, ptype 318505456 mfp_supported 1 *apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Known AP 0 mfp global 0 AP Auth Global 0 mfp Impersonation 0 ids flags 2 *apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:b0 Found Rogue AP: 00:a3:8e:db:01:b0 on slot 0 *apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 rg new Rogue AP: b0:72:bf:93:e0:d7 *apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:b0 New RSSI report from AP 00:27:e3:36:4d:a0 rssi -26, snr 61 wepMode 81 wpaMode 82, detectinglradtypes :32 *apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:b0 Rogue SSID timestmap set to 1559723997. Detecting lrad: 00:27:e3:36:4d:a0 *apfRogueTask_2: Jun 05 08:39:57.105: 50:2f:a8:a2:0a:60 New RSSI report from AP 00:27:e3:36:4d:a0 rssi -63, snr 5 wepMode 81 wpaMode 86, detectinglradtypes :20 *apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:b0 SYNC for Channel (new/old : 40/0) or channel width (new/old :0/0) change detected on Detecting lrad: 00:27:e3:36:4d:a0 *apfRogueTask_2: Jun 05 08:39:57.105: 50:2f:a8:a2:0a:60 Rogue SSID timestmap set to 1559723997. Detecting lrad: 00:27:e3:36:4d:a0 *apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:b0 rg changed rssi prev -28, new -26 *apfRogueTask_2: Jun 05 08:39:57.105: 50:2f:a8:a2:0a:60 SYNC for Channel (new/old : 1/0) or channel width (new/old :0/0) change detected on Detecting lrad: 00:27:e3:36:4d:a0 *apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:b0 Updated AP report 00:27:e3:36:4d:a0 rssi -26, snr 61 *apfRogueTask_2: Jun 05 08:39:57.105: 50:2f:a8:a2:0a:60 rg changed rssi prev -65, new -63 *apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:b0 Rogue detected by AP: 00:27:e3:36:4d:a0 *apfRogueTask_2: Jun 05 08:39:57.105: 50:2f:a8:a2:0a:60 Updated AP report 00:27:e3:36:4d:a0 rssi -63, snr 5 *apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:b0 RadioType: 3 lradInfo->containSlotId = 1 ReceiveSlotId = 0 ReceiveBandId = 1 *apfRogueTask_2: Jun 05 08:39:57.105: 50:2f:a8:a2:0a:60 Rogue detected by AP: 00:27:e3:36:4d:a0 *apfRogueTask_2: Jun 05 08:39:57.105: 50:2f:a8:a2:0a:60 RadioType: 3 lradInfo->containSlotId = 2 ReceiveSlotId = 0 ReceiveBandId = 0 *apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:b0 Manual Contained Flag = 0, trustlevel = 7 *apfRogueTask_2: Jun 05 08:39:57.105: 50:2f:a8:a2:0a:60 Rogue before Rule Classification : Class malicious, Change by Auto State Threat Change by Auto *apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:b0 ssidLen = 8 min = 8 00:a3:8e:db:01:b0 *apfRogueTask_2: Jun 05 08:39:57.105: 50:2f:a8:a2:0a:60 Manual Contained Flag = 0, trustlevel = 7 *apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:b0 This rogue does not use my ssid. Rogue ssid=blizzard *apfRogueTask_2: Jun 05 08:39:57.105: 50:2f:a8:a2:0a:60 ssidLen = 8 min = 8 50:2f:a8:a2:0a:60 *apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:b0 Rogue AP: 00:a3:8e:db:01:b0 autocontain = 2 Mode = 7 *apfRogueTask_2: Jun 05 08:39:57.105: 50:2f:a8:a2:0a:60 This rogue does not use my ssid. Rogue ssid=buterfly *apfRogueTask_2: Jun 05 08:39:57.105: 50:2f:a8:a2:0a:60 Rogue AP: 50:2f:a8:a2:0a:60 autocontain = 2 Mode = 7 *apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:b0 Known AP 0 mfp global 0 AP Auth Global 0 mfp Impersonation 0 ids flags 2 *apfRogueTask_2: Jun 05 08:39:57.105: 50:2f:a8:a2:0a:60 Checking Impersonation source 50:2f:a8:a2:0a:60 detected by 00:27:e3:36:4d:a0, FailCnt 0, mode 7, apAuthEnabled on mac 0, ptype 318505456 mfp_supported 1 *apfRogueTask_2: Jun 05 08:39:57.105: 50:2f:a8:a2:0a:60 Known AP 0 mfp global 0 AP Auth Global 0 mfp Impersonation 0 ids flags 2 *apfRogueTask_3: Jun 05 08:39:57.105: a4:c3:f0:cf:db:18 APF processing Rogue Client: on slot 0 *apfRogueTask_3: Jun 05 08:39:57.105: a4:c3:f0:cf:db:18 Rogue Client IPv6 addr: Not known *apfRogueTask_2: Jun 05 08:39:57.105: b4:82:fe:54:b3:14 APF processing Rogue Client: on slot 0 *apfRogueTask_3: Jun 05 08:39:57.105: 00:a3:8e:db:01:b0 Rogue Client ssid: blizzard *apfRogueTask_2: Jun 05 08:39:57.105: b4:82:fe:54:b3:14 Rogue Client IPv6 addr: Not known *apfRogueTask_2: Jun 05 08:39:57.105: 50:2f:a8:a2:0a:60 Rogue Client ssid: buterfly *apfRogueTask_3: Jun 05 08:39:57.105: a4:c3:f0:cf:db:18 New AP report 00:27:e3:36:4d:a0 rssi -37, snr 50 *apfRogueTask_3: Jun 05 08:39:57.105: a4:c3:f0:cf:db:18 rgc change from -38 RSSI -37 *apfRogueTask_2: Jun 05 08:39:57.105: b4:82:fe:54:b3:14 rgc change from -39 RSSI -39 *apfRogueTask_3: Jun 05 08:39:57.105: a4:c3:f0:cf:db:18 Updated AP report 00:27:e3:36:4d:a0 rssi -37, snr 50 *apfRogueTask_2: Jun 05 08:39:57.105: b4:82:fe:54:b3:14 Updated AP report 00:27:e3:36:4d:a0 rssi -39, snr 43 *apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 APF processing Rogue Client: on slot 0 *apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Rogue Client IPv6 addr: Not known *apfRogueTask_2: Jun 05 08:39:57.105: 50:2f:a8:a2:0a:60 Rogue Client ssid: buterfly *apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 New AP report 00:27:e3:36:4d:a0 rssi -62, snr 32 *apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 rgc change from -61 RSSI -62 *apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Updated AP report 00:27:e3:36:4d:a0 rssi -62, snr 32 *apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Looking for Rogue b0:72:bf:93:e0:d7 in known AP table *apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Rogue AP b0:72:bf:93:e0:d7 is not found either in AP list or neighbor, known or Mobility group AP lists *apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 Change state from 1 to 2 for rogue AP b0:72:bf:93:e0:d7 *apfRogueTask_2: Jun 05 08:39:57.105: b0:72:bf:93:e0:d7 rg change state Rogue AP: b0:72:bf:93:e0:d7 *apfRogueTask_2: Jun 05 08:39:57.106: b0:72:bf:93:e0:d7 rg change state Rogue AP: b0:72:bf:93:e0:d7 *apfRogueTask_2: Jun 05 08:39:57.106: b0:72:bf:93:e0:d7 Deleting Rogue AP: b0:72:bf:93:e0:d7 *apfRogueTask_2: Jun 05 08:39:57.106: b0:72:bf:93:e0:d7 Freed rogue client table for Rogue AP at 0xfff0617238 *apfRogueTask_2: Jun 05 08:39:57.106: b0:72:bf:93:e0:d7 rg delete for Rogue AP: b0:72:bf:93:e0:d7

一般的なトラップ ログ

不正が検出され、不正リストから削除されると、次のようになります。

| 0 | 2019年6月5日(水)09:01:57 | 不正クライアント:b4:c0:f5:2b:4f:90が1つのAPによって検出されます。不正クライアントBssid:a6:b1:e9:f0:e8:41、状態:アラート、最終検出AP :00:27:e3:36:4d:a0不正クライアントゲートウェイmac 00:00:00:02:02:02。 |

| 1 | 2019年6月5日(水)09:00:39 | 不正AP(RAP):9c:97:26:61:d2:79、ベースRadio MACから削除:00:27:e3:36:4d:a0インターフェイス番号:0(802.11n(2.4 GHz)) |

| 2 | 2019年6月5日(水)08:53:39 | 不正AP:7c:b7:33:c0:51:14、ベースRadio MACから削除:00:27:e3:36:4d:a0インターフェイス番号:0(802.11n(2.4 GHz)) |

| 3 | 2019年6月5日(水)08:52:27 | 不正クライアント:fc:3f:7c:5f:b1:1bが1つのAPによって検出されます。不正クライアントBssid:50:2f:a8:a2:0a:60、状態:Alert、最終検出AP:00:27:e3:36:4d:a0不正クライアントゲートウェイmac 00:26:44:73:c5:1d。 |

| 4 | 2019年6月5日(水)08:52:17 | 不正AP(RAP):d4:28:d5:da:e0:d4を基本無線MACから削除:00:27:e3:36:4d:a0インターフェイス番号:0(802.11n(2.4 GHz)) |

推奨事項

-

ネットワーク内に不正の可能性があると疑われる場合は、すべてのチャネルに対してチャネルスキャンを設定します。

-

Rogue Detector APの数と場所は、フロアごとに1つから建物ごとに1つまでさまざまで、有線ネットワークのレイアウトによって異なります。フロアまたは建物ごとに少なくとも 1 つの Rogue Detector AP を配備することをお勧めします。Rogue Detector APには、モニタ対象のすべてのレイヤ2ネットワークブロードキャストドメインへのトランクが必要であるため、配置はネットワークの論理レイアウトによって異なります。

不正が分類されない場合

不正ルールが適切に設定されているかどうか確認します。

有益なデバッグ

(Cisco Controller) >debug dot11 rogue rule enable

(Cisco Controller) >*emWeb: Jun 05 09:12:27.095:

Debugging session started on Jun 05 09:12:27.095 for WLC AIR-CT3504-K9 Version :8.8.120.0 SN :FCW2245M09Y Hostname tiagoWLCcb

(Cisco Controller) >

*apfRogueTask_1: Jun 05 09:12:57.135: 00:a3:8e:db:01:a0 Rogue Rule Classify Params: rssi=-16, maxRssiLrad = 00:27:e3:36:4d:a0 ,client=0, duration=154623, wep=1, ssid=blizzard slotId = 0 channel = 13 snr = 76 dot11physupport =

*apfRogueTask_3: Jun 05 09:12:57.135: 00:a3:8e:db:01:a1 Rogue Rule Classify Params: rssi=-15, maxRssiLrad = 00:27:e3:36:4d:a0 ,client=0, duration=154683, wep=1, ssid= slotId = 0 channel = 13 snr = 77 dot11physupport = 3

*apfRogueTask_1: Jun 05 09:12:57.135: ac:22:05:ea:21:26 Rogue Rule Classify Params: rssi=-89, maxRssiLrad = 00:27:e3:36:4d:a0 ,client=0, duration=5790, wep=1, ssid=NOWO-A2121 slotId = 0 channel = 1 snr = 4 dot11physupport = 3

*apfRogueTask_1: Jun 05 09:13:27.135: ac:22:05:ea:21:26 Rogue Rule Classify Params: rssi=-89, maxRssiLrad = 00:27:e3:36:4d:a0 ,client=0, duration=5820, wep=1, ssid=NOWO-A2121 slotId = 0 channel = 1 snr = 4 dot11physupport = 3

*apfRogueTask_3: Jun 05 09:13:27.135: 50:2f:a8:a2:0d:40 Rogue Rule Classify Params: rssi=-62, maxRssiLrad = 00:27:e3:36:4d:a0 ,client=0, duration=154353, wep=1, ssid=buterfly slotId = 0 channel = 11 snr = 30 dot11physupport =

*apfRogueTask_3: Jun 05 09:13:27.135: 50:2f:a8:a2:0d:40 Rogue Classification:malicious, RuleName:TestRule, Rogue State:Containment Pending

*apfRogueTask_3: Jun 05 09:13:27.136: 00:a3:8e:db:01:a1 Rogue Rule Classify Params: rssi=-15, maxRssiLrad = 00:27:e3:36:4d:a0 ,client=0, duration=154713, wep=1, ssid= slotId = 0 channel = 13 snr = 77 dot11physupport = 3

*apfRogueTask_1: Jun 05 09:13:57.136: 00:a3:8e:db:01:a0 Rogue Rule Classify Params: rssi=-16, maxRssiLrad = 00:27:e3:36:4d:a0 ,client=0, duration=154683, wep=1, ssid=blizzard slotId = 0 channel = 13 snr = 76 dot11physupport =

*apfRogueTask_3: Jun 05 09:13:57.136: 50:2f:a8:a2:0d:40 Rogue Classification:malicious, RuleName:TestRule, Rogue State:Containment Pending

*apfRogueTask_3: Jun 05 09:13:57.136: 00:a3:8e:db:01:a1 Rogue Rule Classify Params: rssi=-15, maxRssiLrad = 00:27:e3:36:4d:a0 ,client=0, duration=154743, wep=1, ssid= slotId = 0 channel = 13 snr = 77 dot11physupport = 3

推奨事項

既知の不正エントリがある場合は、友好的リストに追加するか、AAAによる検証を有効にして、認証、認可、アカウンティング(AAA)データベースに既知のクライアントエントリがあることを確認します。

RLDPが不正を検出しない

- 不正が DFS チャネルにある場合、RLDP は動作しません。

- RLDPは、不正WLANが開いていて、DHCPが使用可能な場合にのみ機能します。

- ローカルモードAPがDFSチャネルでクライアントにサービスを提供する場合、RLDPプロセスには参加しません。

- RLDPは、APモデル1800i、1810 OEAP、1810W、1815、1830、1850、2800、および3800シリーズAPではサポートされていません。

有益なデバッグ

(Cisco Controller) >debug dot11 rldp enable

!--- RLDP not available when AP used to contain only has invalid channel for the AP country code

*apfRLDP: Jun 05 12:24:41.291: 50:2f:a8:a2:0a:61 Received request to detect Rogue

*apfRLDP: Jun 05 12:24:41.291: 50:2f:a8:a2:0a:61 Entering apfFindClosestLrad

*apfRLDP: Jun 05 12:24:41.292: Rogue detected slot :0 Rogue contains SlotId :2

*apfRLDP: Jun 05 12:24:41.292: 50:2f:a8:a2:0a:61 Invalid channel 1 for the country IL for AP 00:27:e3:36:4d:a0

*apfRLDP: Jun 05 12:24:41.292: 50:2f:a8:a2:0a:61 Cannot find any AP to perform RLDP operation

*apfRLDP: Jun 05 12:24:41.292: 50:2f:a8:a2:0a:61 Exiting apfFindClosestLrad

*apfRLDP: Jun 05 12:24:41.292: Waiting for ARLDP request

!--- ROGUE detected on DFS channel

*apfRLDP: Jun 05 12:43:16.659: 50:2f:a8:a2:0d:4e Received request to detect Rogue

*apfRLDP: Jun 05 12:43:16.659: 50:2f:a8:a2:0d:4e Entering apfFindClosestLrad

*apfRLDP: Jun 05 12:43:16.660: Rogue detected slot :1 Rogue contains SlotId :1

*apfRLDP: Jun 05 12:43:16.660: 50:2f:a8:a2:0d:4e Our AP 00:27:e3:36:4d:a0 detected this rogue on a DFS Channel 100

*apfRLDP: Jun 05 12:43:16.660: 50:2f:a8:a2:0d:4e Cannot find any AP to perform RLDP operation

*apfRLDP: Jun 05 12:43:16.660: 50:2f:a8:a2:0d:4e Exiting apfFindClosestLrad

*apfRLDP: Jun 05 12:43:16.660: Waiting for ARLDP request

!--- RLDP is not supported on AP model 1800i, 1810 OEAP, 1810W, 1815, 1830, 1850, 2800, and 3800 Series APs

*apfRLDP: Jun 05 12:52:41.980: 9e:97:26:a2:a1:1a Received request to detect Rogue

*apfRLDP: Jun 05 12:52:41.980: 9e:97:26:a2:a1:1a Entering apfFindClosestLrad

*apfRLDP: Jun 05 12:52:41.980: 9e:97:26:a2:a1:1a Skipping RLDP on AP 94:d4:69:f5:f7:e0 AP Model: AIR-AP1852I-E-K9

*apfRLDP: Jun 05 12:52:41.980: 9e:97:26:a2:a1:1a Cannot find any AP to perform RLDP operation

*apfRLDP: Jun 05 12:52:41.980: 9e:97:26:a2:a1:1a Exiting apfFindClosestLrad

*apfRLDP: Jun 05 12:52:41.980: Waiting for ARLDP request

!--- Association TO ROGUE AP

*apfRLDP: Jun 05 15:02:49.602: 50:2f:a8:a2:0a:61 Received request to detect Rogue *apfRLDP: Jun 05 15:02:49.602: 50:2f:a8:a2:0a:61 Entering apfFindClosestLrad *apfRLDP: Jun 05 15:02:49.602: 50:2f:a8:a2:0a:61 Skipping RLDP on AP 94:d4:69:f5:f7:e0 AP Model: AIR-AP1852I-E-K9 *apfRLDP: Jun 05 15:02:49.602: Rogue detected slot :0 Rogue contains SlotId :0 *apfRLDP: Jun 05 15:02:49.602: 50:2f:a8:a2:0a:61 Monitor Mode AP found b4:de:31:a4:e0:30 with RSSI -61 *apfRLDP: Jun 05 15:02:49.602: 50:2f:a8:a2:0a:61 found closest monitor AP b4:de:31:a4:e0:30 slot = 0, channel = 1 *apfRLDP: Jun 05 15:02:49.602: 50:2f:a8:a2:0a:61 Exiting apfFindClosestLrad *apfRLDP: Jun 05 15:02:49.602: 50:2f:a8:a2:0a:61 Found RAD: 0xffd682b5b8, slotId = 0, Type=1 *apfRLDP: Jun 05 15:02:50.102: 50:2f:a8:a2:0a:61 AP b4:de:31:a4:e0:30 Client b4:de:31:a4:e0:31 Slot = 0 *apfRLDP: Jun 05 15:02:50.102: 50:2f:a8:a2:0a:61 WARNING!!!!! mscb already exists! *apfRLDP: Jun 05 15:02:50.102: b4:de:31:a4:e0:31 In rldpSendAddMobile:724 setting Central switched to TRUE *apfRLDP: Jun 05 15:02:50.302: 50:2f:a8:a2:0a:61 rldp started association, attempt 1 *apfRLDP: Jun 05 15:02:55.346: 50:2f:a8:a2:0a:61 RLDP could not finish the association in time. RLDP State(2) *apfRLDP: Jun 05 15:02:55.346: 50:2f:a8:a2:0a:61 rldp started association, attempt 2 *apfRLDP: Jun 05 15:03:00.390: 50:2f:a8:a2:0a:61 RLDP could not finish the association in time. RLDP State(2) *apfRLDP: Jun 05 15:03:00.390: 50:2f:a8:a2:0a:61 rldp started association, attempt 3 *apfOpenDtlSocket: Jun 05 15:03:00.608: apfRoguePreamble = 0 mobile b4:de:31:a4:e0:31. *apfOpenDtlSocket: Jun 05 15:03:00.808: 50:2f:a8:a2:0a:61 RLDP state RLDP_ASSOC_DONE (3). *apfRLDP: Jun 05 15:03:00.870: 50:2f:a8:a2:0a:61 Successfully associated with rogue: 50:2F:A8:A2:0A:61

!--- Attempt to get ip from ROGUE

*apfRLDP: Jun 05 15:03:00.870: 50:2f:a8:a2:0a:61 Starting dhcp *apfRLDP: Jun 05 15:03:00.870: 50:2f:a8:a2:0a:61 Initializing RLDP DHCP for rogue 50:2f:a8:a2:0a:61 *apfRLDP: Jun 05 15:03:00.870: 50:2f:a8:a2:0a:61 RLDP DHCPSTATE_INIT for rogue 50:2f:a8:a2:0a:61 *apfRLDP: Jun 05 15:03:00.870: b4:de:31:a4:e0:31 BOOTP[rldp] op: REQUEST *apfRLDP: Jun 05 15:03:00.870: b4:de:31:a4:e0:31 htype: Ethernet *apfRLDP: Jun 05 15:03:00.870: b4:de:31:a4:e0:31 hlen: 6 *apfRLDP: Jun 05 15:03:00.870: b4:de:31:a4:e0:31 hops: 1 *apfRLDP: Jun 05 15:03:00.870: b4:de:31:a4:e0:31 xid: 0x3da1f13 *apfRLDP: Jun 05 15:03:00.870: b4:de:31:a4:e0:31 secs: 0 *apfRLDP: Jun 05 15:03:00.870: b4:de:31:a4:e0:31 flags: 0x0 *apfRLDP: Jun 05 15:03:00.870: b4:de:31:a4:e0:31 hw_addr: B4:DE:31:A4:E0:31 *apfRLDP: Jun 05 15:03:00.870: b4:de:31:a4:e0:31 client IP: 0.0.0.0 *apfRLDP: Jun 05 15:03:00.870: b4:de:31:a4:e0:31 my IP: 0.0.0.0 *apfRLDP: Jun 05 15:03:00.870: b4:de:31:a4:e0:31 server IP: 0.0.0.0 *apfRLDP: Jun 05 15:03:00.870: b4:de:31:a4:e0:31 gateway IP: 0.0.0.0 *apfRLDP: Jun 05 15:03:00.870: b4:de:31:a4:e0:31 options: *apfRLDP: Jun 05 15:03:00.870: b4:de:31:a4:e0:31 DHCP message: 1 DISCOVER *apfRLDP: Jun 05 15:03:00.870: DHCP option: 39/57.2: (2) *apfRLDP: Jun 05 15:03:00.870: [0000] 02 40 *apfRLDP: Jun 05 15:03:00.870: b4:de:31:a4:e0:31 host name: RLDP *apfRLDP: Jun 05 15:03:00.870: 50:2f:a8:a2:0a:61 Sending DHCP packet through rogue AP 50:2f:a8:a2:0a:61 *apfRLDP: Jun 05 15:03:00.870: 50:2f:a8:a2:0a:61 RLDP DHCP SELECTING for rogue 50:2f:a8:a2:0a:61 *apfRLDP: Jun 05 15:03:10.877: 50:2f:a8:a2:0a:61 Initializing RLDP DHCP for rogue 50:2f:a8:a2:0a:61 *apfRLDP: Jun 05 15:03:10.877: 50:2f:a8:a2:0a:61 RLDP DHCPSTATE_INIT for rogue 50:2f:a8:a2:0a:61 *apfRLDP: Jun 05 15:03:10.877: b4:de:31:a4:e0:31 BOOTP[rldp] op: REQUEST *apfRLDP: Jun 05 15:03:10.877: b4:de:31:a4:e0:31 htype: Ethernet *apfRLDP: Jun 05 15:03:10.877: b4:de:31:a4:e0:31 hlen: 6 *apfRLDP: Jun 05 15:03:10.877: b4:de:31:a4:e0:31 hops: 1 *apfRLDP: Jun 05 15:03:10.877: b4:de:31:a4:e0:31 xid: 0x3da1f13 *apfRLDP: Jun 05 15:03:10.877: b4:de:31:a4:e0:31 secs: 0 *apfRLDP: Jun 05 15:03:10.877: b4:de:31:a4:e0:31 flags: 0x0 *apfRLDP: Jun 05 15:03:10.877: b4:de:31:a4:e0:31 hw_addr: B4:DE:31:A4:E0:31 *apfRLDP: Jun 05 15:03:10.877: b4:de:31:a4:e0:31 client IP: 0.0.0.0 *apfRLDP: Jun 05 15:03:10.877: b4:de:31:a4:e0:31 my IP: 0.0.0.0 *apfRLDP: Jun 05 15:03:10.878: b4:de:31:a4:e0:31 server IP: 0.0.0.0 *apfRLDP: Jun 05 15:03:10.878: b4:de:31:a4:e0:31 gateway IP: 0.0.0.0 *apfRLDP: Jun 05 15:03:10.878: b4:de:31:a4:e0:31 options: *apfRLDP: Jun 05 15:03:10.878: b4:de:31:a4:e0:31 DHCP message: 1 DISCOVER *apfRLDP: Jun 05 15:03:10.878: DHCP option: 39/57.2: (2) *apfRLDP: Jun 05 15:03:10.878: [0000] 02 40 *apfRLDP: Jun 05 15:03:10.878: b4:de:31:a4:e0:31 host name: RLDP *apfRLDP: Jun 05 15:03:10.878: 50:2f:a8:a2:0a:61 Sending DHCP packet through rogue AP 50:2f:a8:a2:0a:61 *apfRLDP: Jun 05 15:03:10.878: 50:2f:a8:a2:0a:61 RLDP DHCP SELECTING for rogue 50:2f:a8:a2:0a:61 *apfRLDP: Jun 05 15:03:20.885: 50:2f:a8:a2:0a:61 Initializing RLDP DHCP for rogue 50:2f:a8:a2:0a:61 *apfRLDP: Jun 05 15:03:20.885: 50:2f:a8:a2:0a:61 RLDP DHCPSTATE_INIT for rogue 50:2f:a8:a2:0a:61 *apfRLDP: Jun 05 15:03:20.885: b4:de:31:a4:e0:31 BOOTP[rldp] op: REQUEST *apfRLDP: Jun 05 15:03:20.885: b4:de:31:a4:e0:31 htype: Ethernet *apfRLDP: Jun 05 15:03:20.885: b4:de:31:a4:e0:31 hlen: 6 *apfRLDP: Jun 05 15:03:20.885: b4:de:31:a4:e0:31 hops: 1 *apfRLDP: Jun 05 15:03:20.885: b4:de:31:a4:e0:31 xid: 0x3da1f13 *apfRLDP: Jun 05 15:03:20.885: b4:de:31:a4:e0:31 secs: 0 *apfRLDP: Jun 05 15:03:20.885: b4:de:31:a4:e0:31 flags: 0x0 *apfRLDP: Jun 05 15:03:20.885: b4:de:31:a4:e0:31 hw_addr: B4:DE:31:A4:E0:31 *apfRLDP: Jun 05 15:03:20.885: b4:de:31:a4:e0:31 client IP: 0.0.0.0 *apfRLDP: Jun 05 15:03:20.885: b4:de:31:a4:e0:31 my IP: 0.0.0.0 *apfRLDP: Jun 05 15:03:20.885: b4:de:31:a4:e0:31 server IP: 0.0.0.0 *apfRLDP: Jun 05 15:03:20.885: b4:de:31:a4:e0:31 gateway IP: 0.0.0.0 *apfRLDP: Jun 05 15:03:20.885: b4:de:31:a4:e0:31 options: *apfRLDP: Jun 05 15:03:20.885: b4:de:31:a4:e0:31 DHCP message: 1 DISCOVER *apfRLDP: Jun 05 15:03:20.885: DHCP option: 39/57.2: (2) *apfRLDP: Jun 05 15:03:20.885: [0000] 02 40 *apfRLDP: Jun 05 15:03:20.885: b4:de:31:a4:e0:31 host name: RLDP *apfRLDP: Jun 05 15:03:20.885: 50:2f:a8:a2:0a:61 Sending DHCP packet through rogue AP 50:2f:a8:a2:0a:61

!--- RLDP DHCP fails as there is no DHCP server providing IP address

*apfRLDP: Jun 05 15:03:20.885: 50:2f:a8:a2:0a:61 RLDP DHCP FAILED state for rogue 50:2f:a8:a2:0a:61 *apfRLDP: Jun 05 15:03:20.885: 50:2f:a8:a2:0a:61 DHCP failed *apfRLDP: Jun 05 15:03:20.885: Waiting for ARLDP request

推奨事項

-

疑わしい不正エントリ上で RLDP を手動で起動してください。

-

RLDP が定期的に実行されるようにスケジュールを設定してください。

- RLDP はローカル AP またはモニタ モード AP に配備できます。ほとんどのスケーラブルな展開では、クライアントサービスへの影響を排除するために、可能な場合はモニタモードAPにRLDPを展開します。ただし、この推奨事項では、5 つのローカル モード AP ごとに 1 つのモニタ モード AP という一般的な比率で、モニタ モード AP のオーバーレイを配備する必要があります。この作業には、Adaptive wIPS モニタ モードの AP を活用することもできます。

Rogue Detector AP

Rogue Detectorでの不正エントリは、APコンソールで次のコマンドを使用して確認できます。有線の不正の場合、フラグはsetステータスに移動します。

tiagoAP.6d09.eff0#show capwap rm rogue detector LWAPP Rogue Detector Mode Current Rogue Table: Rogue hindex = 0: MAC 502f.a8a2.0a61, flag = 0, unusedCount = 1 Rogue hindex = 0: MAC 502f.a8a2.0a60, flag = 0, unusedCount = 1 Rogue hindex = 7: MAC 502f.a8a2.0d41, flag = 0, unusedCount = 1 Rogue hindex = 7: MAC 502f.a8a2.0d40, flag = 0, unusedCount = 1 !--- once rogue is detected on wire, the flag is set to 1

AP コンソール内の便利なデバッグ コマンド

Rogue_Detector#debug capwap rm rogue detector *Jun 05 08:37:59.747: ROGUE_DET: Received a rogue table update of length 170 *Jun 05 08:37:59.747: ROGUE_DET: Got wired mac 0023.ebdc.1ac4 *Jun 05 08:37:59.747: ROGUE_DET: Got wired mac 0023.ebdc.1ac5

*Jun 05 08:37:59.747: ROGUE_DET: Got wired mac 0023.ebdc.1aca

*Jun 05 08:37:59.747: ROGUE_DET: Got wired mac 0023.ebdc.1acb

*Jun 05 08:37:59.747: ROGUE_DET: Got wired mac 0023.ebdc.1acc

*Jun 05 08:37:59.747: ROGUE_DET: Got wired mac 0023.ebdc.1acd

*Jun 05 08:37:59.747: ROGUE_DET: Got wired mac 0023.ebdc.1acf

*Jun 05 08:37:59.747: ROGUE_DET: Got wired mac 0024.1431.e9ef

*Jun 05 08:37:59.747: ROGUE_DET: Got wired mac 0024.148a.ca2b

*Jun 05 08:37:59.748: ROGUE_DET: Got wired mac 0024.148a.ca2d

*Jun 05 08:37:59.748: ROGUE_DET: Got wired mac 0024.148a.ca2f

*Jun 05 08:37:59.748: ROGUE_DET: Got wired mac 0024.14e8.3570

*Jun 05 08:37:59.748: ROGUE_DET: Got wired mac 0024.14e8.3574

*Jun 05 08:37:59.748: ROGUE_DET: Got wired mac 0024.14e8.357b

*Jun 05 08:37:59.748: ROGUE_DET: Got wired mac 0024.14e8.357c

*Jun 05 08:37:59.749: ROGUE_DET: Got wired mac 0024.14e8.357d

*Jun 05 08:37:59.749: ROGUE_DET: Got wired mac 0024.14e8.357f

*Jun 05 08:37:59.749: ROGUE_DET: Got wired mac 0024.14e8.3dcd

*Jun 05 08:37:59.749: ROGUE_DET: Got wired mac 0024.14e8.3ff0

*Jun 05 08:37:59.749: ROGUE_DET: Got wired mac 0024.14e8.3ff2

*Jun 05 08:37:59.774: ROGUE_DET: Got wired mac 0040.96b9.4aec

*Jun 05 08:37:59.774: ROGUE_DET: Got wired mac 0040.96b9.4b77

*Jun 05 08:37:59.774: ROGUE_DET: Flushing rogue entry 0040.96b9.4794

*Jun 05 08:37:59.774: ROGUE_DET: Flushing rogue entry 0022.0c97.af80

*Jun 05 08:37:59.775: ROGUE_DET: Flushing rogue entry 0024.9789.5710

*Jun 05 08:38:19.325: ROGUE_DET: Got ARP src 001d.a1cc.0e9e

*Jun 05 08:38:19.325: ROGUE_DET: Got wired mac 001d.a1cc.0e9e

*Jun 05 08:39:19.323: ROGUE_DET: Got ARP src 001d.a1cc.0e9e

*Jun 05 08:39:19.324: ROGUE_DET: Got wired mac 001d.a1cc.0e9e

不正抑止

予想されるデバッグ

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Updated AP report b4:de:31:a4:e0:30 rssi -33, snr 59

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Looking for Rogue 00:a3:8e:db:01:b0 in known AP table

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Rogue AP 00:a3:8e:db:01:b0 is not found either in AP list or neighbor, known or Mobility group AP lists

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Rogue in same state as before : 6 ContainmentLevel : 4 level 4

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Rogue detected by AP: b4:de:31:a4:e0:30

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 RadioType: 2 lradInfo->containSlotId = 1 ReceiveSlotId = 1 ReceiveBandId = 1

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Rogue before Rule Classification : Class malicious, Change by Auto State Contained Change by Auto

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Rogue doesnt qualify for rule classification : Class malicious, Change by Auto State Contained Change by Auto

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Manual Contained Flag = 0, trustlevel = 6

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Rogue AP: 00:a3:8e:db:01:b0 autocontain = 1 Mode = 6

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 apfRogueMode : 6 apfRogueContainmentLevel : 4 lineNumber : 8225 apfRogueManualContained : 0 function : apfUpdateRogueContainmentState

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Trying Containment on 1 band for rogue

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Skipping xor radio for 1 band and cont slotid 1

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Found 0 channels to try containment for rogue

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Trying Containment on 2 band for rogue

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Rogue detected on detected slot 0 contains slot 1 for detecting lrad 00:27:e3:36:4d:a0.

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Found 1 channels to try containment for rogue

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 RSSI SORTED AP MAC 00:27:e3:36:4d:a0 RSSI = -28

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 RSSI SORTED AP MAC 00:27:e3:36:4d:a0 RSSI = -31

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 RSSI SORTED AP MAC b4:de:31:a4:e0:30 RSSI = -33

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Detecting AP MAC 00:27:e3:36:4d:a0 RSSI = -28 totClientsDetected = 2

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Detecting AP MAC 00:27:e3:36:4d:a0 RSSI = -31 totClientsDetected = 2

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Detecting AP MAC b4:de:31:a4:e0:30 RSSI = -33 totClientsDetected = 1

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Rogue already contained by AP 00:27:e3:36:4d:a0. Containment mode 1

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Rogue already contained by AP 00:27:e3:36:4d:a0. Containment mode 1

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Rogue already contained by AP b4:de:31:a4:e0:30. Containment mode 1

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Contains rogue with 3 container AP(s).Requested containment level : 4

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Checking Impersonation source 00:a3:8e:db:01:b0 detected by b4:de:31:a4:e0:30, FailCnt 0, mode 6, apAuthEnabled on mac 0, ptype 318505456 mfp_supported 1

*apfRogueTask_3: Jun 06 13:25:11.840: 00:a3:8e:db:01:b0 Known AP 0 mfp global 0 AP Auth Global 0 mfp Impersonation 0 ids flags 3

推奨事項

-

ローカル/Flex-ConnectモードのAPには無線ごとに3台のデバイスを同時に含めることができ、モニタモードのAPには無線ごとに6台のデバイスを含めることができます。その結果、許可されているデバイスの最大数がAPにまだ含まれていないことを確認します。最大数のデバイスが抑止されていると、クライアントは抑止の保留状態にあります。

-

自動抑止ルールを検証してください。

結論

シスコの中央集中型コントローラ ソリューションの不正検出と抑止は、業界でも最も効果的で影響の少ない不正検出/抑止手法です。ネットワーク管理者はさらに柔軟にソリューションをカスタマイズして、ネットワークの要件に対応できます。

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

25-Jun-2010 |

初版 |

フィードバック

フィードバック