はじめに

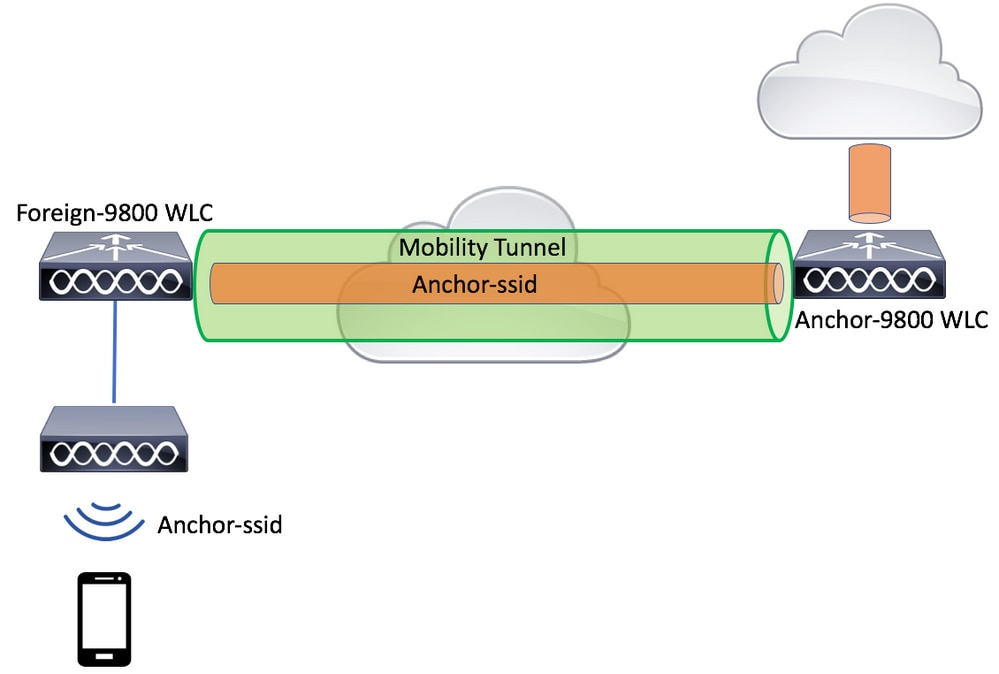

このドキュメントでは、モビリティアンカーとして別のWLCを指すCatalyst 9800でのCWAの設定およびトラブルシューティング方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- 中央Web認証(CWA)

- ワイヤレス LAN コントローラ(WLC)

- 9800 WLC

- AireOS WLC

- Cisco ISE

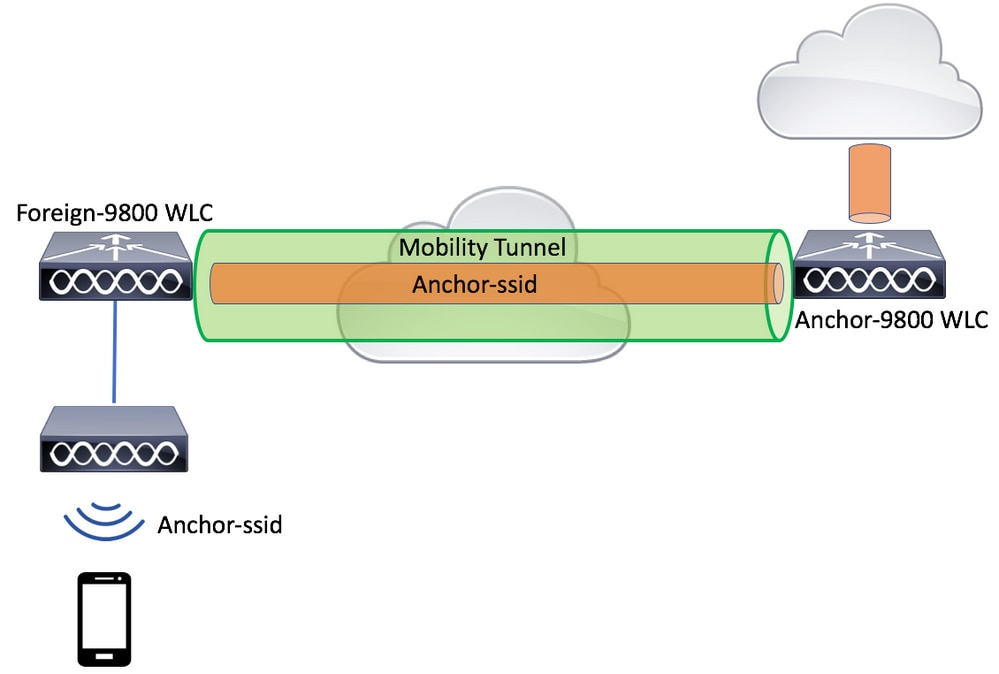

CWAアンカー設定を開始する前に、2つのWLC間のモビリティトンネルをすでに確立していることを前提としています。これは、この設定例の範囲外です。詳細については、『9800でのモビリティトポロジの設定』を参照してください。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- 9800 17.2.1

- 5520 8.5.164 IRCMイメージ

- ISE 2.4

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

別のCatalyst 9800にアンカーされたCatalyst 9800の設定

ネットワーク図

両方の9800でAAAを設定する

アンカーと外部の両方で、最初にRADIUSサーバを追加し、CoAが有効になっていることを確認する必要があります。そのためには、Configuration > Security > AAA > Servers/Groups > Serversの順にメニューを選択します。 次にAddボタンをクリックします。

次に、サーバグループを作成し、設定したサーバをそのグループに配置する必要があります。これを行うには、Configuration > Security > AAA > Servers/Groups > Server Groups > +Addの順に移動します。

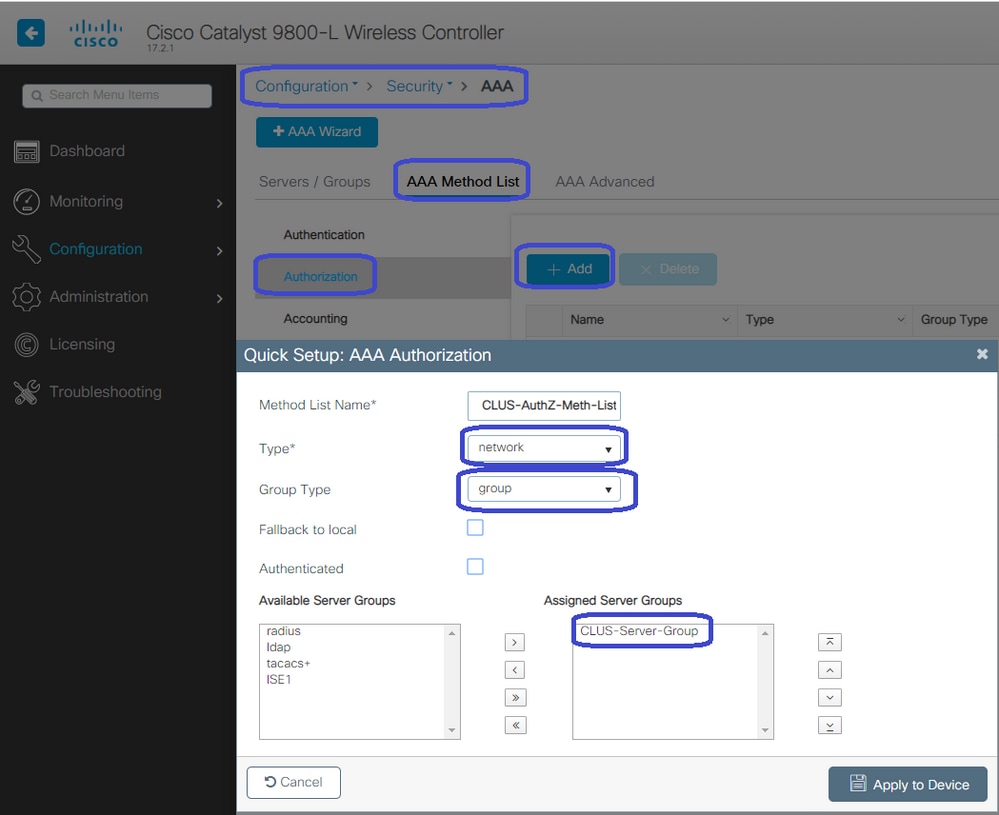

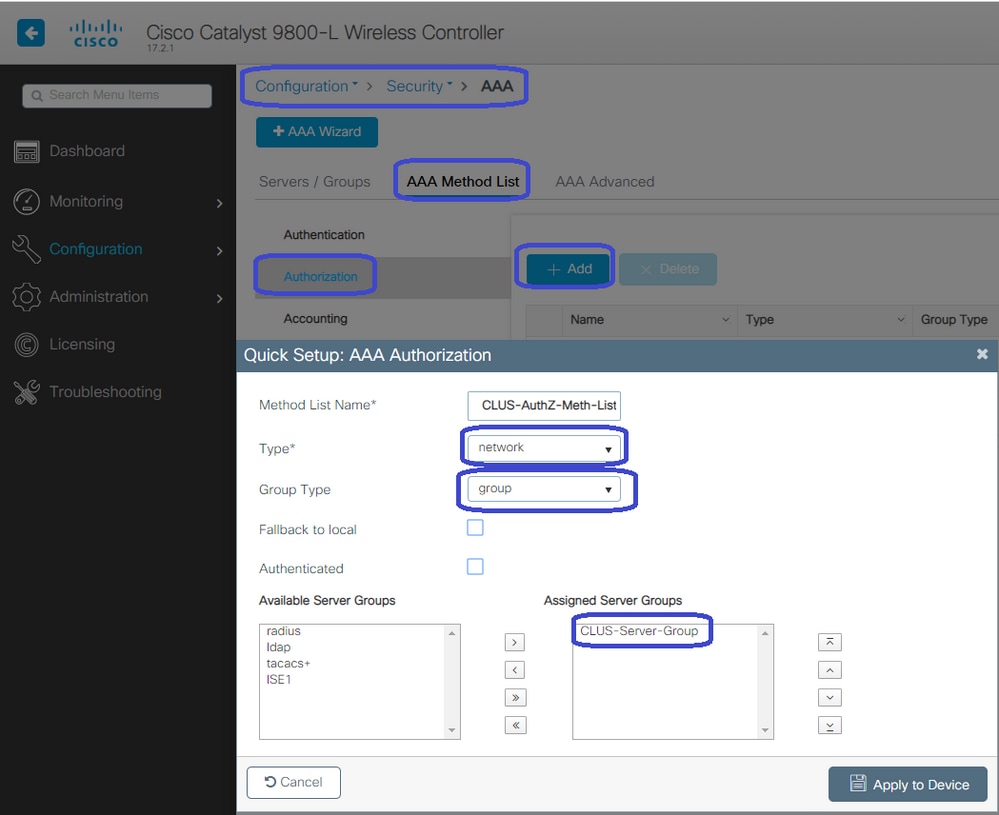

ここで、タイプがnetworkでグループタイプがgroupの認可方式リストを作成します(CWAでは認可方式リストは不要です)。前のアクションのサーバグループをこのメソッドリストに追加します。

それには、Configuration > Security > AAA > Servers/AAA Method List > Authorization > +Addの順に移動します。

(オプション)許可方式リストと同じサーバグループを使用して、アカウンティング方式リストを作成します。アカウンティングリストを作成するには、Configuration > Security > AAA > Servers/AAA Method List > Accounting > +Addの順に移動します。

WLCでのWLANの設定

両方のWLCでWLANを作成して設定します。WLANは両方で一致している必要があります。セキュリティタイプはMACフィルタリングである必要があり、前の手順の許可方式リストを適用する必要があります。これを設定するには、Configuration > Tags & Profiles > WLANs > +Addの順に移動します。

外部WLCでのポリシープロファイルとポリシータグの作成

外部WLC Web UIに移動します。 ポリシープロファイルを作成するには、Configuration > Tags & Profiles > Policy > +Addの順に選択します。 アンカーする場合は、中央スイッチングを使用する必要があります。

Advancedタブでは、AAA OverrideとRADIUS NACはCWAに必須です。ここで、アカウンティング方式リストを作成することを選択した場合は、アカウンティング方式リストを適用することもできます。

Mobilityタブで、Export Anchorチェックボックスにはチェックマークを入れずに、アンカーWLCをアンカーリストに追加します。必ずApply to Deviceと入力してください。2台のコントローラ間にモビリティトンネルがすでに設定されていることを前提としています

APでこのポリシープロファイルを使用するには、ポリシータグを作成して、使用するAPに適用する必要があります。

ポリシータグを作成するには、Configuration > Tags & Profiles > Tags?Policy > +Addの順に移動します。

これを複数のAPに同時に追加するには、Configuration > Wireless Setup > Advanced > Start Nowの順に選択します。Tag APsの横にある箇条書きバーをクリックして、選択したAPにタグを追加します。

アンカーWLCでのポリシープロファイルの作成

アンカーWLC Web UIに移動します。アンカー9800のConfiguration > Tags & Profiles > Tags > Policy > +Addで、ポリシープロファイルを追加します。これが、モビリティタブとアカウンティングリストを除き、外部で作成されたポリシープロファイルと一致することを確認します。

ここではアンカーを追加しませんが、Export Anchorチェックボックスにチェックマークを入れます。ここでアカウンティングリストを追加しないでください。ここでは、2つのコントローラ間にモビリティトンネルがすでに設定されていることを前提としています。

注:このプロファイルをポリシータグ内のWLANに関連付ける理由はありません。これを行うと、問題が発生します。このWLCのAPに同じWLANを使用する場合は、WLC用に別のポリシープロファイルを作成します。

両方の9800でACL設定をリダイレクトする

次に、両方の9800でリダイレクトACL設定を作成する必要があります。外部WLCはACLをトラフィックに適用するアンカーWLCであるため、外部WLCのエントリは重要ではありません。唯一の要件は、そこにあり、エントリがあることです。アンカー上のエントリは、ポート8443でのISEへのアクセスを拒否し、その他すべてを許可する必要があります。このACLはクライアントから着信するトラフィックにのみ適用されるため、リターントラフィックのルールは不要です。DHCPとDNSは、ACLにエントリなしでパススルーします。

ISE の設定

最後の手順では、CWA用にISEを設定します。この方法には多くのオプションがありますが、この例では基本に従い、デフォルトの自己登録型ゲストポータルを使用します。

ISEで、認可プロファイル、認証ポリシーを含むポリシーセット、および認可プロファイルを使用する認可ポリシーを作成し、ネットワークデバイスとして9800(外部)をISEに追加し、ネットワークにログインするためのユーザ名とパスワードを作成する必要があります。

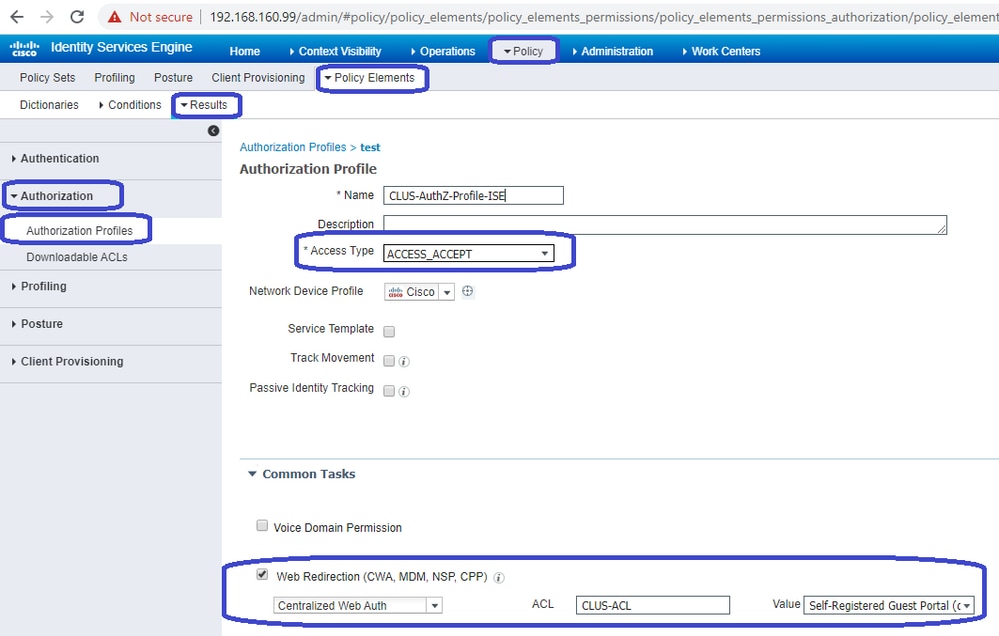

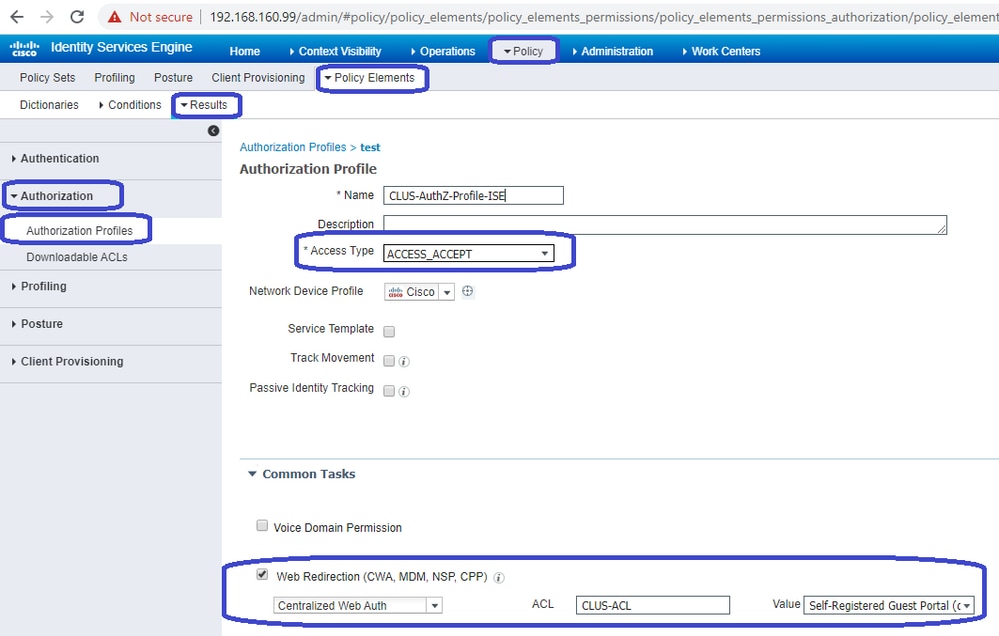

認可プロファイルを作成するには、Policy > Policy Elements > Authorization > Results > Authorization Profilesの順に移動し、Addをクリックします。返されるアクセスタイプがACCESS_ACCEPTであることを確認してから、返信する属性/値ペア(AVP)を設定します。CWAでは、リダイレクトACLとリダイレクトURLは必須ですが、VLAN IDやセッションタイムアウトなどを返信することもできます。ACL名が、外部ACLとアンカー9800の両方のリダイレクトACLの名前と一致することが重要です。

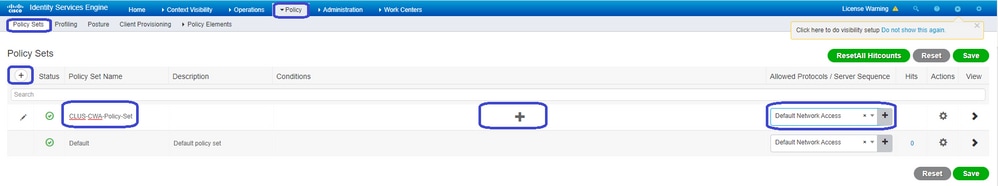

次に、作成した認可プロファイルをCWAを通過するクライアントに適用する方法を設定する必要があります。これを実現する1つの方法は、MABの使用時に認証をバイパスするポリシーセットを作成し、着信側ステーションIDで送信されるSSIDの使用時に認可プロファイルを適用することです。繰り返しますが、これを実現する方法はたくさんあります。より具体的で安全な方法が必要な場合は、これが最も簡単な方法です。

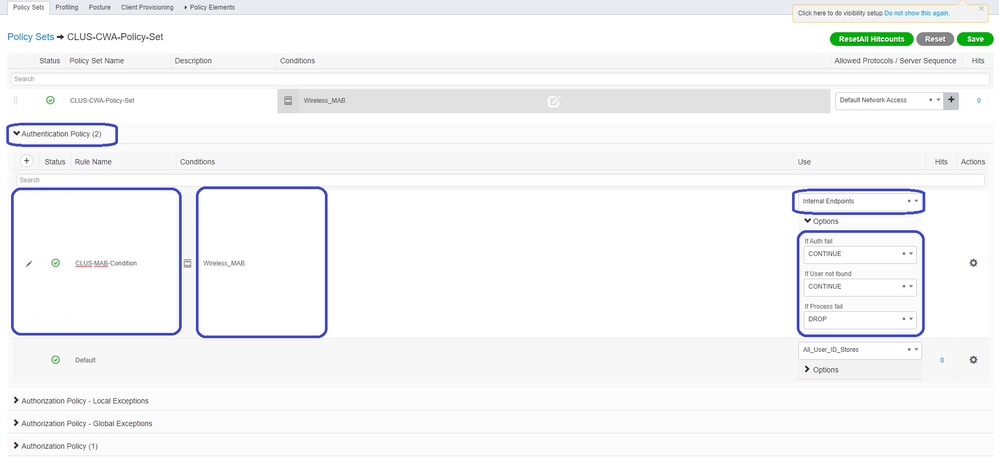

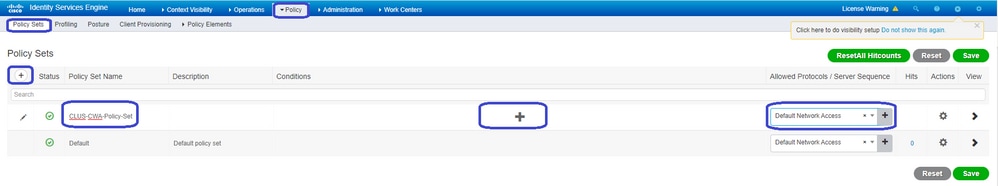

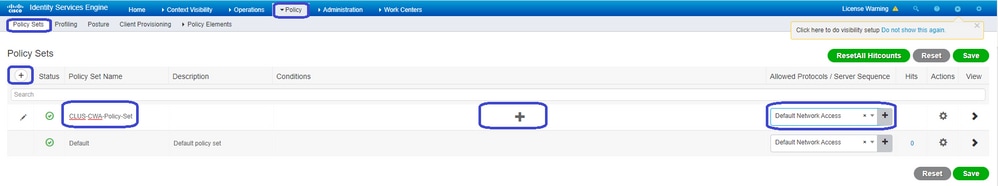

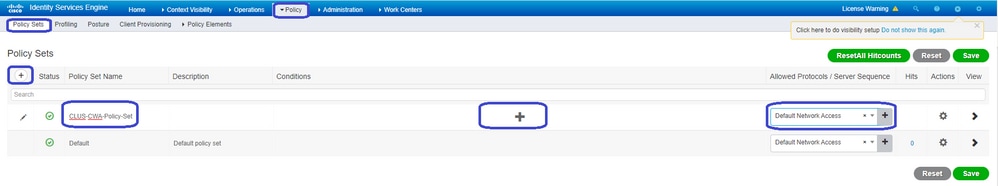

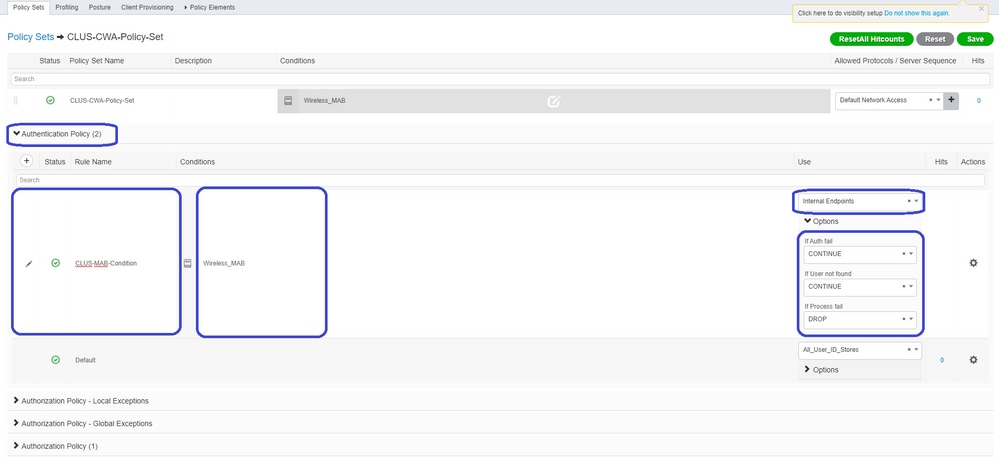

ポリシーセットを作成するには、Policy > Policy Setsの順に選択し、画面の左側にある+ボタンをクリックします。新しいポリシーセットに名前を付け、Default Network AccessまたはProcess Host Lookup for MABを許可する任意の許可プロトコルリストが設定されていることを確認します(許可されているプロトコルリストを確認するには、Policy > Policy Elements > Results > Authentication > Allowed Protocolsの順に進みます)。ここで、作成した新しいポリシーセットの中央にある+記号をクリックします。

ISEでMABを使用するたびにこのポリシーセットに対して、このポリシーセットが適用されます。後で、使用されているWLANに応じて異なる結果を適用できるように、着信ステーションIDに一致する認可ポリシーを作成できます。このプロセスは非常にカスタマイズ可能で、多くの条件を満たすことができます。

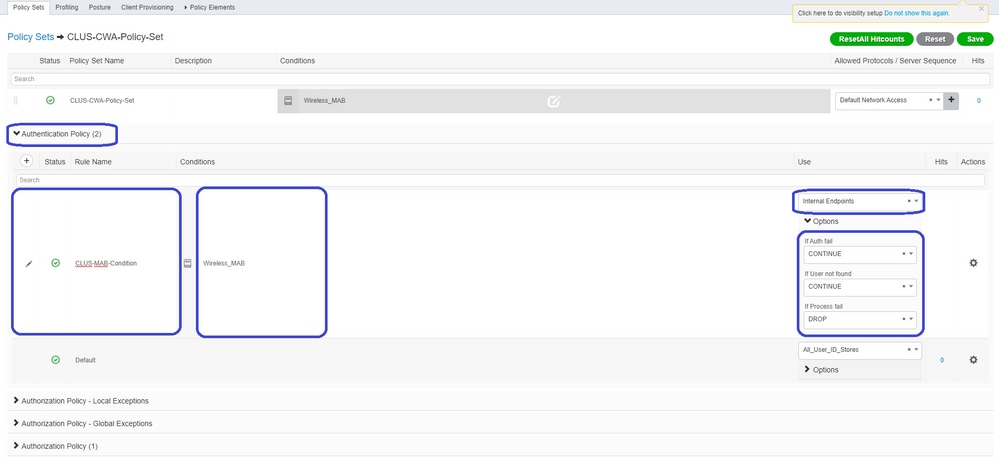

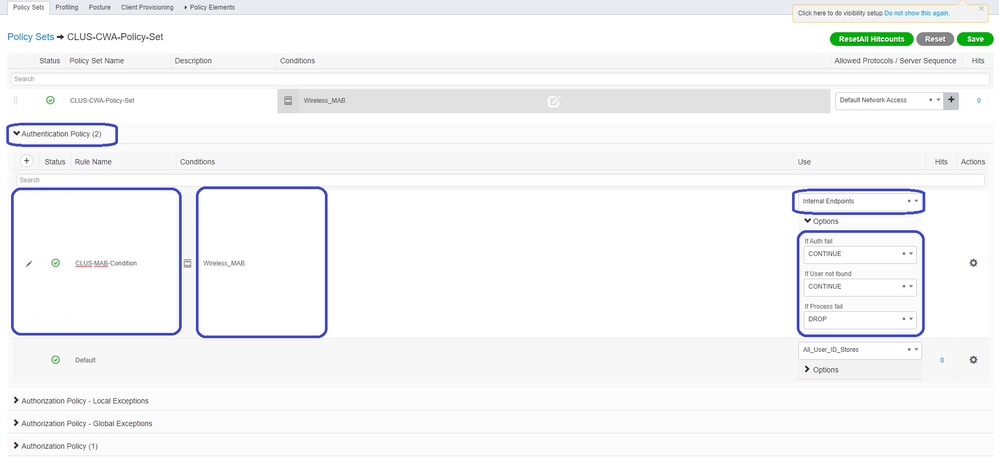

ポリシーセット内で、ポリシーを作成します。認証ポリシーはMABで再度一致する可能性がありますが、内部エンドポイントを使用するようにIDストアを変更する必要があり、続けて「Auth Fail」と「User Not Found」を使用するようにオプションを変更する必要があります。

認証ポリシーを設定したら、認可ポリシーに2つのルールを作成する必要があります。このポリシーはACLと同じように表示されるため、オーダーの上部にPost-Authルール、下部にPre-Authルールを配置する必要があります。Post-Authルールは、すでにゲストフローを通過しているユーザを照合します。つまり、すでにサインインしている場合は、ルールに到達し、そこで停止する必要があります。まだサインインしていない場合は、リストの下に移動してPre-Authルールに到達し、リダイレクトされます。認証ポリシールールを、SSIDで終わる着呼ステーションIDと照合して、そのように設定されているWLANだけに到達できるようにすることをお勧めします。

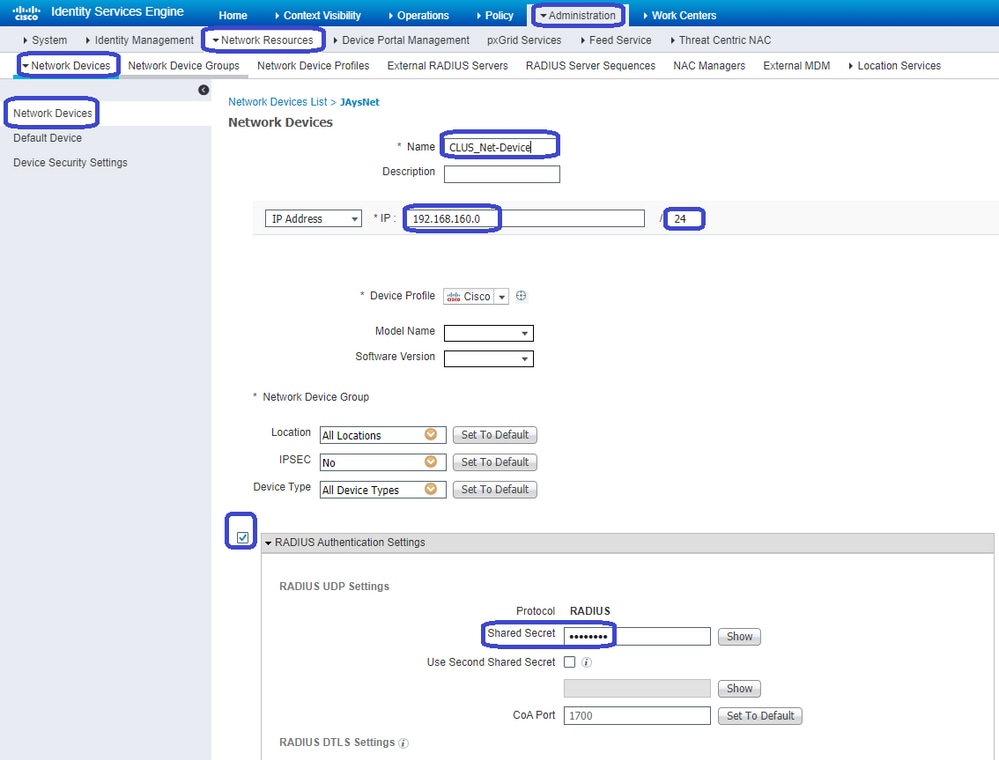

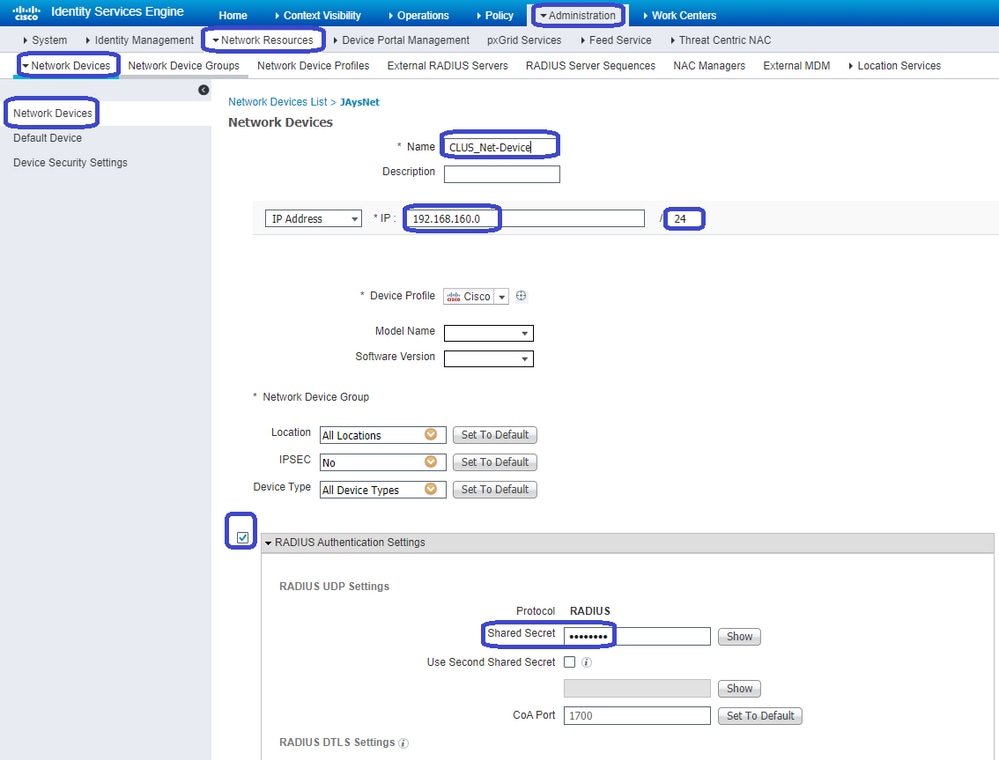

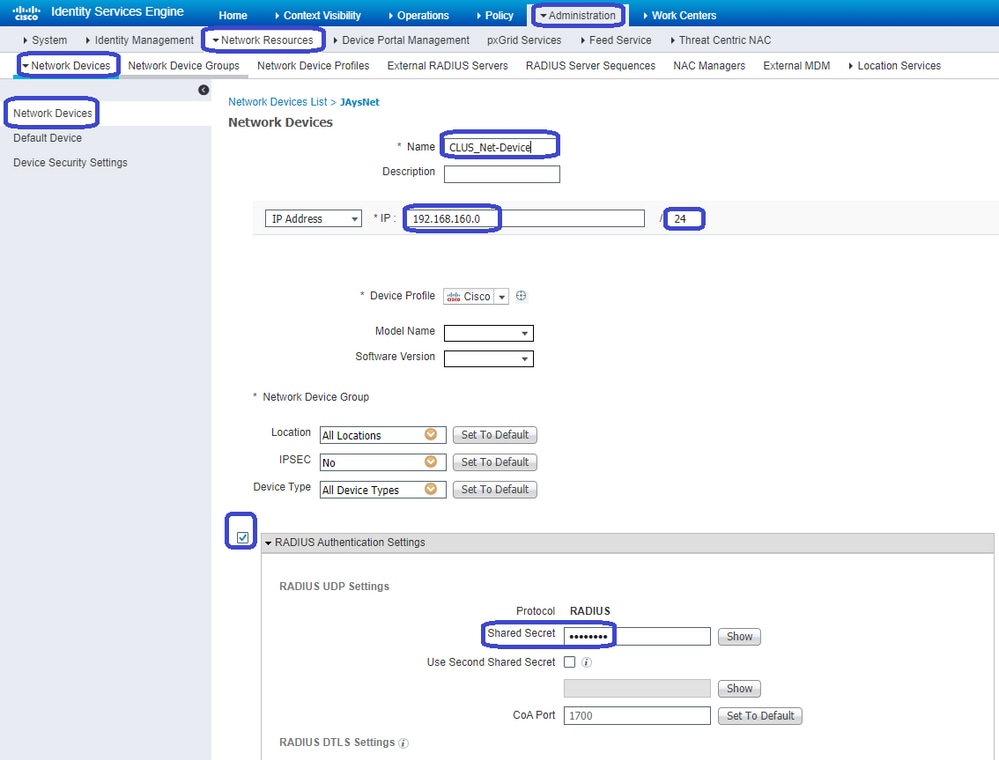

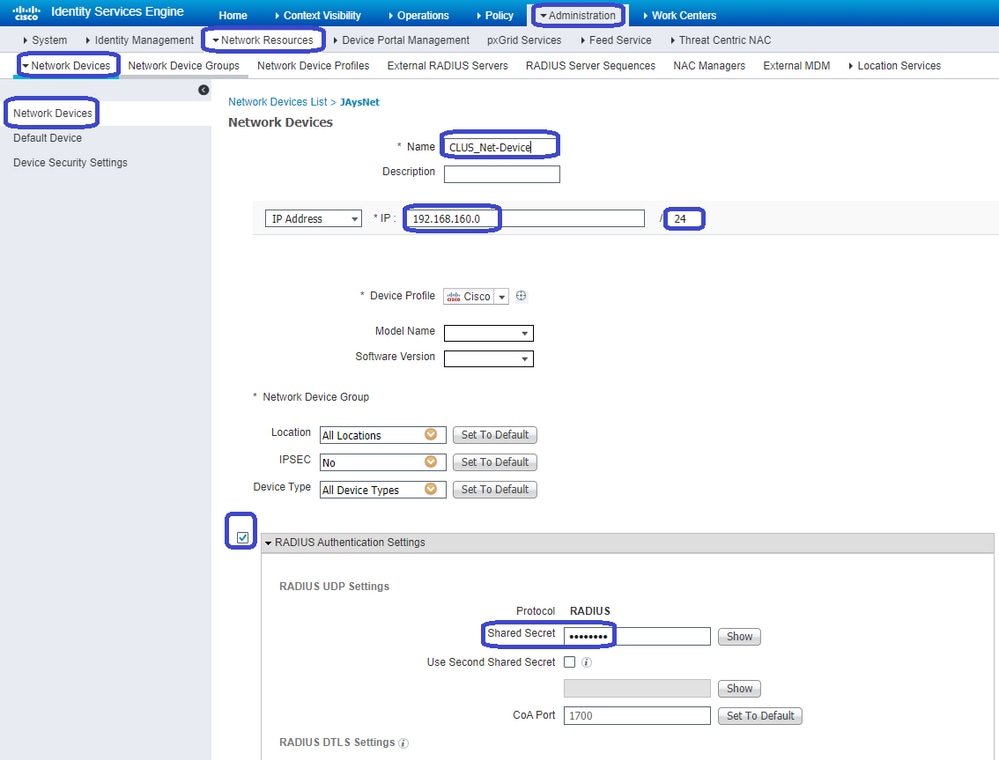

これでポリシーセットが設定されました。ISEがオーセンティケータとして信頼するように、9800(外部)についてISEに通知する必要があります。これを行うには、Admin > Network Resources > Network Device > +の順に移動します。名前を付け、IPアドレス(この場合はadminサブネット全体)を設定し、RADIUSをイネーブルにして、共有秘密を設定する必要があります。ISEの共有秘密は、9800の共有秘密と一致する必要があります。一致しない場合、このプロセスは失敗します。設定が追加されたら、Submitボタンをクリックして保存します。

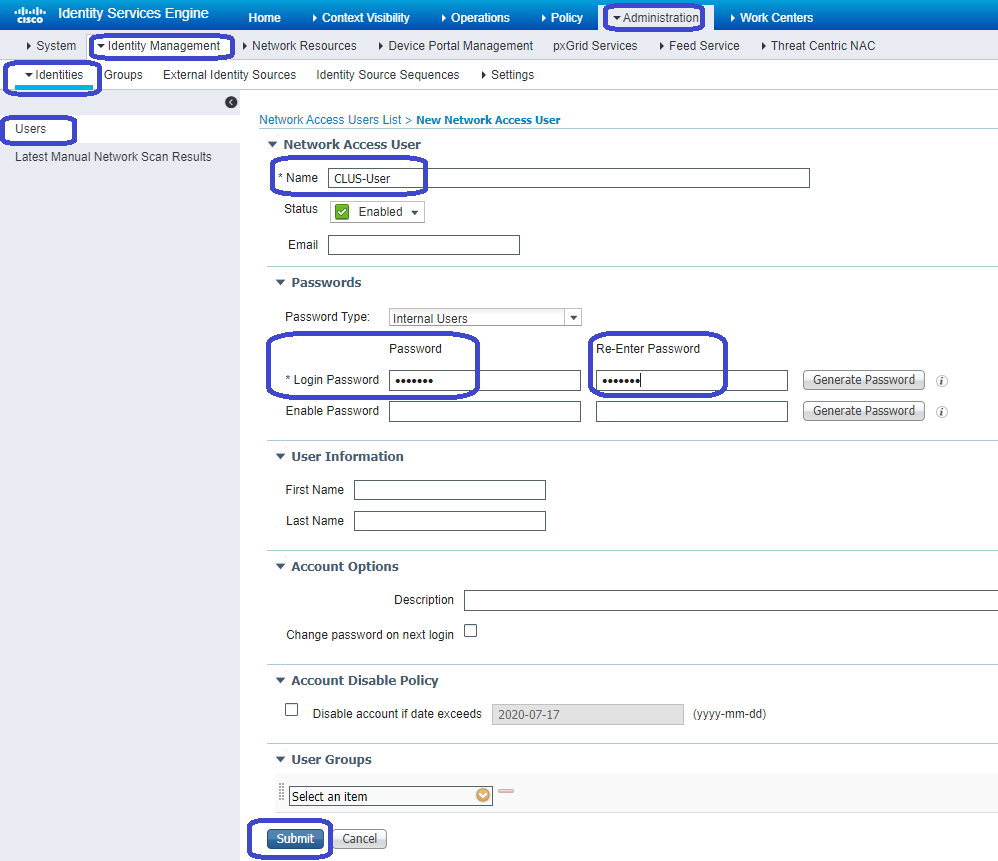

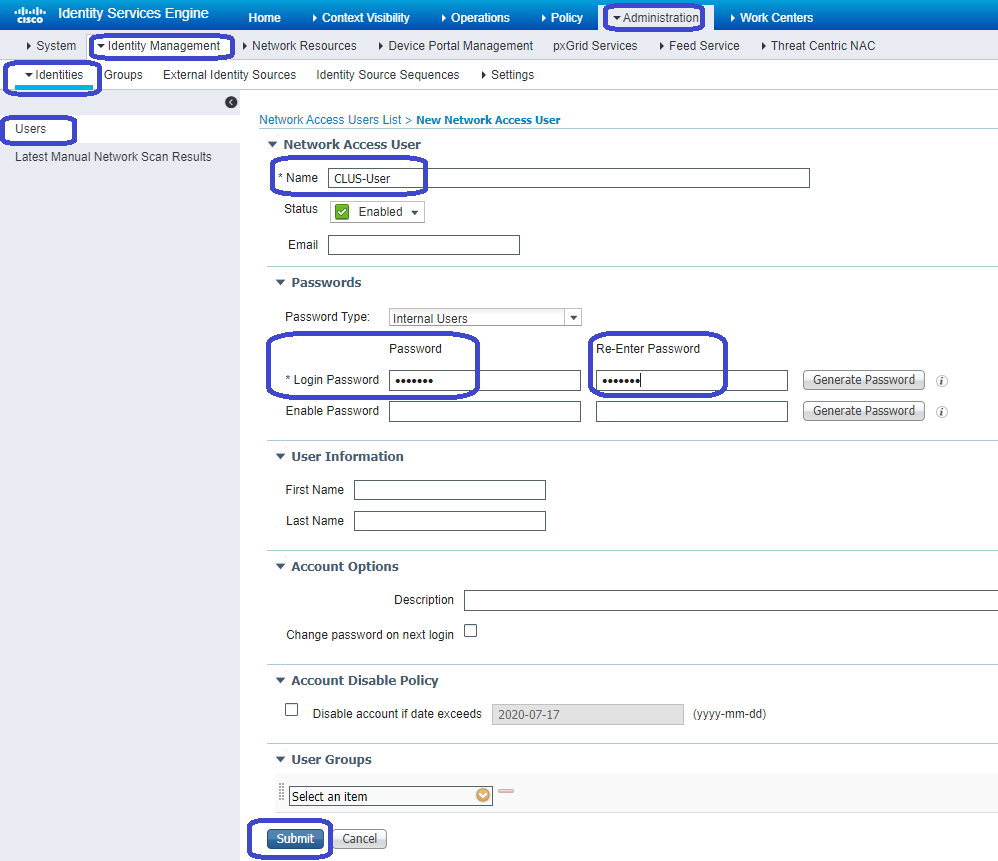

最後に、クライアントがログインページに入力するユーザ名とパスワードを追加して、ネットワークにアクセスする必要があることを検証する必要があります。これを行うには、Admin > Identity Management > Identity > Users > +Addの順に移動し、追加してからSubmitをクリックします。 ISEの他のすべての機能と同様に、これはカスタマイズ可能であり、ローカルに保存されているユーザである必要はありませんが、やはり最も簡単な設定です。

AireOS WLCにアンカーされたCatalyst 9800の設定

Catalyst 9800の外部設定

「アンカーWLCでのポリシープロファイルの作成」セクションをスキップし、前のステップと同じ手順を実行します。

アンカーAireOS WLCでのAAA設定

Security > AAA > RADIUS > Authentication > Newの順に選択して、WLCにサーバを追加します。サーバのIPアドレス、共有秘密、およびCoAのサポートを追加します。

AireOS WLCでのWLAN設定

WLANを作成するには、WLANs > Create New > Goの順に選択します。

プロファイル名、WLAN ID、およびSSIDを設定し、Applyをクリックします。

これにより、WLAN設定に移動します。Generalタブでは、AVPで送信するようにISEを設定しない場合に、クライアントで使用するインターフェイスを追加できます。次に、Security > Layer2タブに移動し、9800で使用したLayer 2 Security設定に一致し、MACフィルタリングを有効にします。

Security > AAA Serversタブに移動し、ISEサーバをAuthentication Serversとして設定します。Accounting Serverに何も設定しないでください。アカウンティングのEnableボックスのチェックマークを外します。

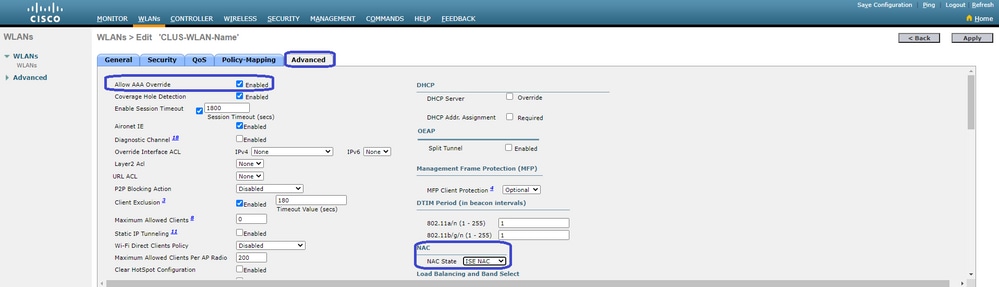

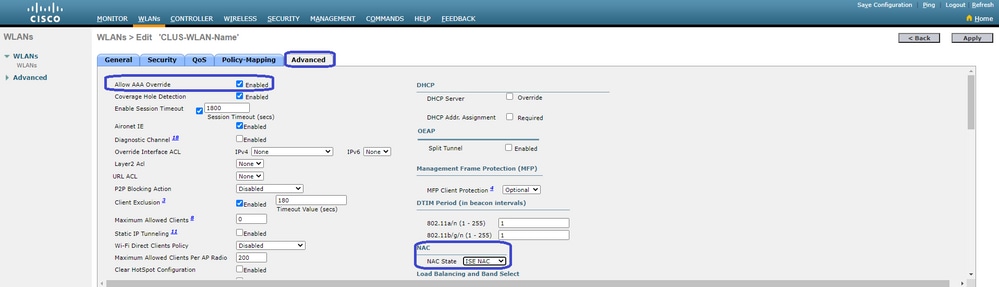

WLAN設定が表示されている状態で、Advancedタブに移動し、Allow AAA Overrideを有効にし、NAC StateをISE NACに変更します。

最後に、それを自分自身にアンカーすることです。このため、WLANsページに戻り、WLAN > Mobility Anchorsの右側にある青いボックスにカーソルを合わせます。Switch IP Address (Anchor)をlocalに設定し、Mobility Anchor Createボタンをクリックします。その後、優先度0のアンカー付きローカルでレポートが表示されます。

AireOS WLCでのACLのリダイレクト

これは、AireOS WLCで必要な最終的な設定です。リダイレクトACLを作成するには、Security > Access Control Lists > Access Control Lists > Newの順に選択します。ACL名を入力し(AVPで送信したものと一致する必要があります)、Applyをクリックします。

次に、作成したACLの名前をクリックします。Add New Ruleボタンをクリックします。9800コントローラとは異なり、AireOS WLCでは、リダイレクトされずにISEに到達することを許可するトラフィックに対して、許可ステートメントを設定します。DHCPとDNSはデフォルトで許可されます。

ISE の設定

最後の手順では、CWA用にISEを設定します。これには複数のオプションがありますが、この例では基本とデフォルトの自己登録型ゲストポータルを使用します。

ISEでは、認可プロファイル、認証ポリシーを含むポリシーセット、およびその認可プロファイルを使用する認可ポリシーを作成する必要があります。9800(外部)をネットワークデバイスとしてISEに追加し、ネットワークにログインするためのユーザ名とパスワードを作成します。

認可プロファイルを作成するには、Policy > Policy Elements > Authorization > Results > Authorization Profiles > +Addの順に選択します。返されたアクセスタイプがACCESS_ACCEPTであることを確認し、返信するAVPを設定します。CWAでは、リダイレクトACLとリダイレクトURLは必須ですが、VLAN IDなどの返信やセッションタイムアウトも可能です。ACL名が、外部WLCとアンカーWLCの両方のリダイレクトACLの名前と一致することが重要です。

次に、作成した認可プロファイルをCWAを通過するクライアントに適用する方法を設定する必要があります。これを実現する1つの方法は、MABの使用時に認証をバイパスするポリシーセットを作成し、着信側ステーションIDで送信されるSSIDの使用時に認可プロファイルを適用することです。繰り返しますが、これを実現する方法はたくさんあります。より具体的で安全な方法が必要な場合は、これが最も簡単な方法です。

ポリシーセットを作成するには、Policy > Policy Setの順に選択し、画面の左側にある+ボタンをクリックします。新しいポリシーセットに名前を付け、Default Network AccessまたはProcess Host Lookup for MABを許可する任意の許可プロトコルリストが設定されていることを確認します(許可されているプロトコルリストを確認するには、Policy > Policy Elements > Results > Authentication > Allowed Protocolsの順に進みます)。作成した新しいポリシーセットの中央にある+記号をクリックします。

ISEでMABを使用するたびにこのポリシーセットに対して、このポリシーセットを通過できます。後で、使用されているWLANに応じて異なる結果を適用できるように、着信ステーションIDに一致する認可ポリシーを作成できます。このプロセスは非常にカスタマイズ可能で、多数の機能を組み合わせることができます

ポリシーセット内で、ポリシーを作成します。認証ポリシーはMABで再度照合できますが、内部エンドポイントを使用するようにIDストアを変更する必要があり、続けてAuth FailとUser Not Foundを使用するようにオプションを変更する必要があります。

認証ポリシーを設定したら、認可ポリシーに2つのルールを作成する必要があります。このポリシーはACLと同じように表示されるため、オーダーの上部にPost-Authルール、下部にPre-Authルールが必要になります。Post-Authルールは、すでにゲストフローを通過しているユーザを照合します。これは、すでにサインインしている場合は、そのルールに到達し、そこで停止することを意味します。まだサインインしていない場合は、リストを下に移動し、リダイレクトを取得するPre-Authルールに該当します。認証ポリシールールをSSIDで終わる着呼ステーションIDと照合し、そのように設定されたWLANだけにヒットするようにすることをお勧めします。

これでポリシーセットが設定されました。ISEがオーセンティケータとして信頼するように、9800(外部)についてISEに通知する必要があります。これは、Admin > Network Resources > Network Device > +の順に選択して実行できます。名前を付け、IPアドレス(この場合はadminサブネット全体)を設定し、RADIUSをイネーブルにして、共有秘密を設定する必要があります。ISEの共有秘密は、9800の共有秘密と一致する必要があります。一致しない場合、このプロセスは失敗します。設定が追加されたら、submitボタンを押して保存します。

最後に、クライアントがログインページに入力するユーザ名とパスワードを追加して、ネットワークにアクセスする必要があることを検証する必要があります。これはAdmin > Identity Management > Identity > Users > +Addの順に選択し、追加したら必ずSubmitをクリックして確認してください。ISEの他のすべての機能と同様に、これはカスタマイズ可能であり、ローカルにユーザを保存する必要はありませんが、やはり最も簡単な設定です。

AireOS WLCが外部でCatalyst 9800がアンカーの場合の設定の違い

AireOs WLCを外部コントローラにする場合、設定は前述と同じですが、いくつかの違いがあります。

- アンカーではAAAアカウンティングが実行されないため、9800にはアカウンティング方式リストがなく、AireOS WLCではアカウンティングが有効でISEを指しています。

- AireOSは、それ自体ではなく、9800にアンカーする必要があります。ポリシープロファイルで、9800のアンカーは選択されていませんが、Export Anchorボックスにチェックマークが付いています。

- AireOS WLCがクライアントを9800にエクスポートする際には、ポリシープロファイルの概念がないことに注意してください。WLANプロファイル名のみを送信します。したがって、9800は、AireOSから送信されたWLANプロファイル名を、WLANプロファイル名とポリシープロファイル名の両方に適用します。AireOS WLCから9800 WLCにアンカーする場合は、両方のWLCのWLANプロファイル名と9800のポリシープロファイル名が一致している必要があります。

確認

9800 WLCの設定を確認するには、次のコマンドを実行します。

Show Run | section aaa|radius

Show wlan id <wlan id>

Show wireless profile policy detailed <profile name>

Show wireless tag policy detailed <policy tag name>

Show IP access-list <ACL name>

- アンカーでモビリティがアップしていることを確認します。

Show wireless mobility summary

AireOS WLCの設定を確認するには、コマンドを実行します。

Show radius summary

Show WLAN <wlan id>

Show acl detailed <acl name>

- モビリティが外部でアップしていることを確認します。

Show mobility summary

トラブルシュート

トラブルシューティングは、プロセスのどの時点でクライアントが停止したかによって異なります。たとえば、WLCがMAB上のISEから応答を受信しない場合、クライアントはPolicy Manager State: Associatingのままになり、アンカーにエクスポートされません。この状況では、外部でトラブルシューティングを行うだけで、WLCとISE間のトラフィックのRAトレースとパケットキャプチャを収集する必要があります。別の例として、MABは正常に通過したが、クライアントがリダイレクトを受信しない場合があります。この場合、外部デバイスがAVPでリダイレクトを受信してクライアントに適用したことを確認する必要があります。また、正しいACLを使用してクライアントがアンカーにあることを確認するために、アンカーを確認する必要があります。このトラブルシューティングの範囲は、この文書の設計範囲外です(一般的なクライアントのトラブルシューティングガイドラインについては、「関連情報」を参照してください)。

9800 WLCでのCWAのトラブルシューティングの詳細については、Cisco Live!プレゼンテーションDGTL-TSCORE-404を参照してください。

注:シスコの内部ツールおよび情報にアクセスできるのは、シスコの登録ユーザーのみです。

Catalyst 9800トラブルシューティング情報

クライアント詳細

show wireless client mac-address <client mac> detail

ここで、Policy Managerの状態、Session Manager > Auth Method、Mobility Roleを確認する必要があります。

この情報は、GUIのMonitoring > Clientsの順に選択して表示することもできます。

Embedded Packet Capture

CLIからcapture <capture name>コマンド#monitor開始し、オプションがその後に続きます。

GUIで、Troubleshoot > Packet Capture > +Addの順に選択します。

RadioActiveトレース

CLI から、

debug wireless mac|ip <client mac|ip>

これを停止するには、このコマンドのno形式を使用します。これは、ブートフラッシュ内のra_traceという名前のファイル、クライアントのMACアドレスまたはIPアドレス、および日時にログが記録されます。

GUIで、Troubleshoot > Radioactive Trace > +Addの順に移動します。クライアントのMACアドレスまたはIPアドレスを追加し、Applyをクリックして、startを押します。プロセスを数回実行した後、トレースを停止し、ログを生成して、デバイスにダウンロードします。

AireOSトラブルシューティング情報

クライアント詳細

CLIから、show client details <client mac>を実行します。

GUIで、Monitor > Clientsの順に選択します。

CLIからのデバッグ

Debug client <client mac>

Debug mobility handoff

Debug mobility config

関連情報

フィードバック

フィードバック