はじめに

このドキュメントでは、Ciscoアクセスポイント(AP)を802.1xサプリカントとして設定し、RADIUSサーバに対してスイッチポートで認可する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- ワイヤレスLANコントローラ(WLC)とLAP(Lightweightアクセスポイント)。

- CiscoスイッチおよびISEでの802.1x

- Extensible Authentication Protocol(EAP)

- Remote Authentication Dial-In User Service(RADIUS)

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- WS-C3560CX、Cisco IOS® XE、15.2(3r)E2

- C9800-CL-K9、Cisco IOS® XE、17.6.5

- ISE 3.0

- AIR-CAP3702

- AIR-AP3802

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

この設定では、アクセスポイント(AP)が802.1xサプリカントとして機能し、EAP方式EAP-FASTを使用してISEに対してスイッチによって認証されます。

ポートが802.1X認証用に設定されると、スイッチは、ポートに接続されたデバイスが正常に認証されるまでは、802.1Xトラフィック以外のトラフィックがポートを通過することを許可しません。

APは、WLCに加入する前、またはWLCに加入した後に認証できます。その場合、LAPがWLCに加入した後で、スイッチに802.1Xを設定します。

設定

このセクションでは、このドキュメントで説明する機能を設定するために必要な情報を提供しています。

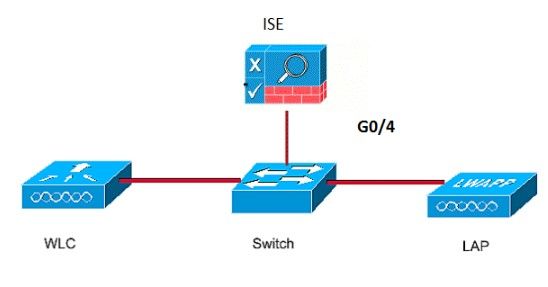

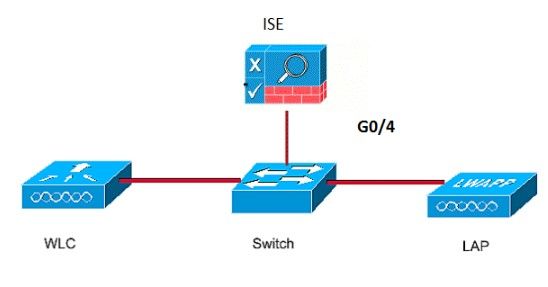

ネットワーク図

このドキュメントでは、次のネットワーク セットアップを使用します。

LAPを802.1xサプリカントとして設定

ApがすでにWlcに加入している場合:

802.1x認証タイプとローカルで有効な証明書(LSC)AP認証タイプを設定します。

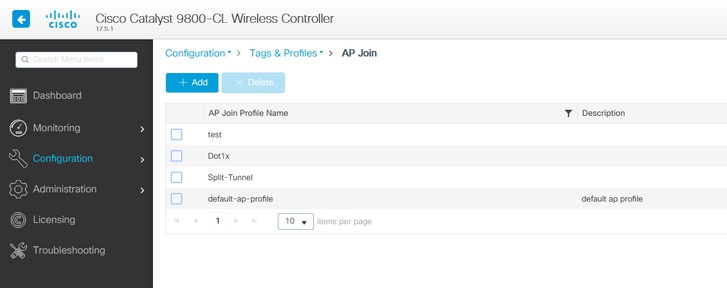

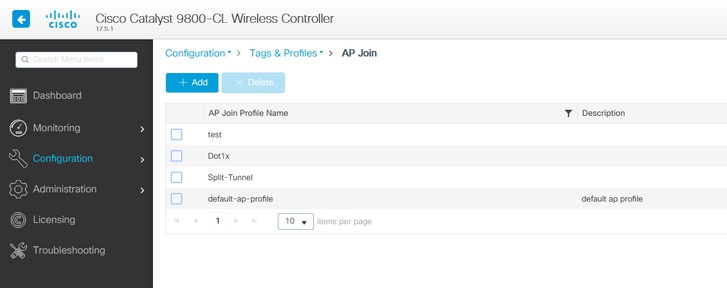

ステップ 1:Configuration > Tags & Profiles > AP Join >AP Join Profileページに移動し、Addをクリックして新しい加入プロファイルを追加するか、名前をクリックしてAP加入プロファイルを編集します。

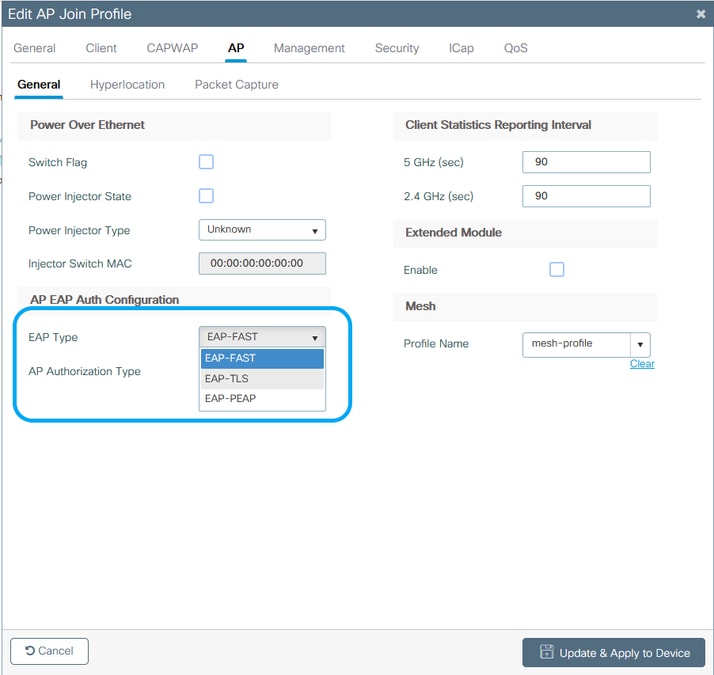

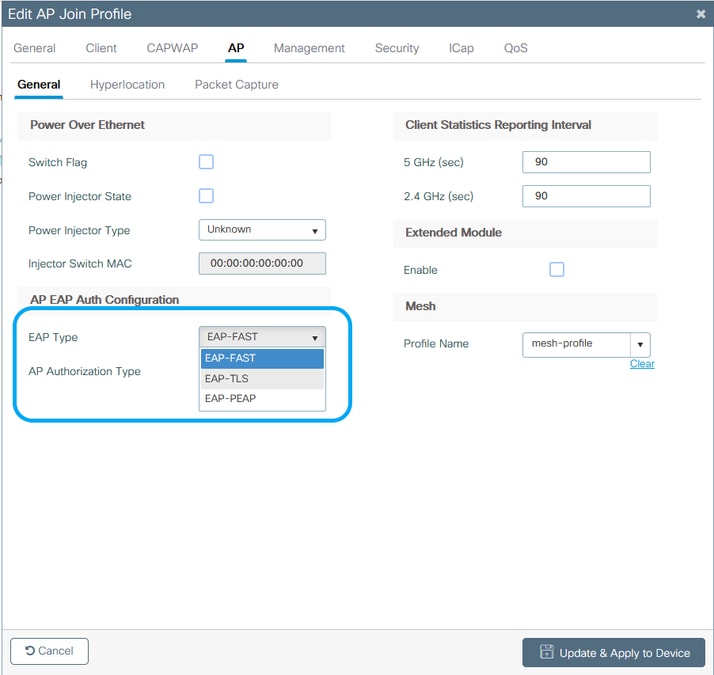

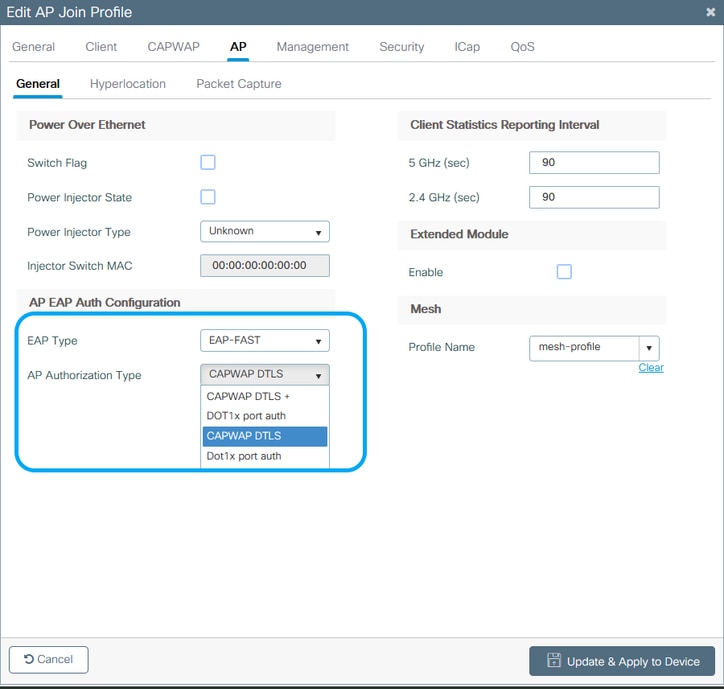

ステップ 2:AP Join Profileページで、AP > Generalの順に選択し、AP EAP Auth Configurationセクションに移動します。 EAP Typeドロップダウンリストから、EAPの種類としてEAP-FAST、EAP-TLS、またはEAP-PEAPを選択して、dot1x認証の種類を設定します。EAP-FASTは、ユーザ名とパスワードのみを使用する唯一の認証タイプで、最も簡単に設定できます。PEAPおよびEAP-TLSでは、LSCワークフローを使用してアクセスポイント上で証明書をプロビジョニングする必要があります(「参考資料」セクションを参照)。

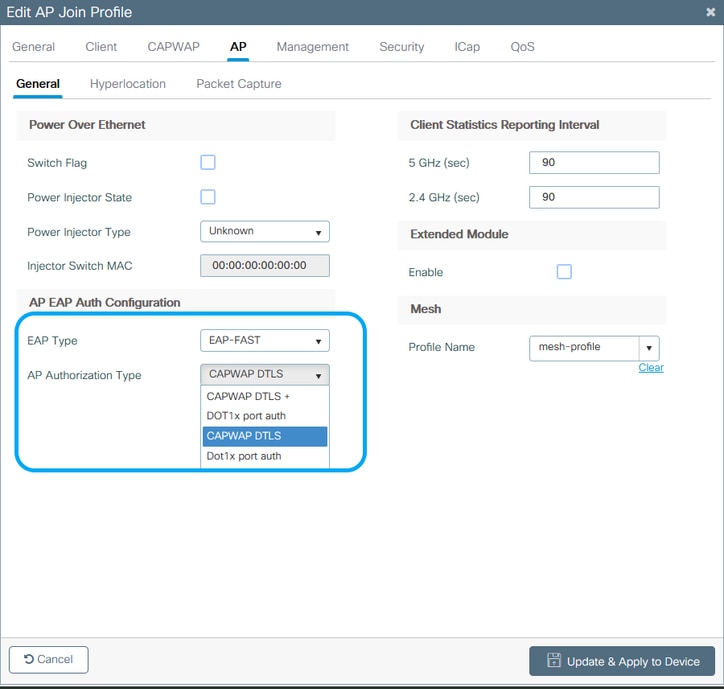

ステップ 3:AP Authorization Typeドロップダウンリストから、CAPWAP DTLS +またはCAPWAP DTLSのいずれかのタイプを選択し、Update & Apply to Deviceをクリックします。

802.1xのユーザ名とパスワードを設定します。

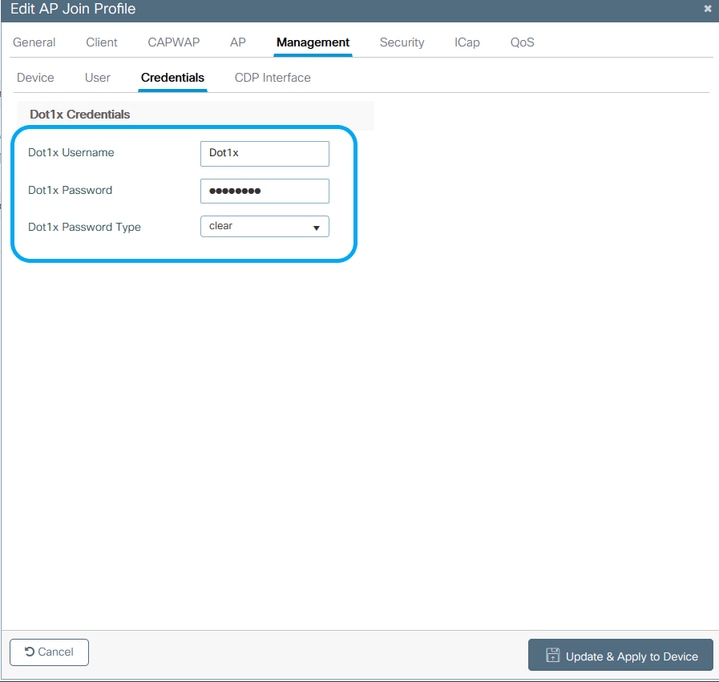

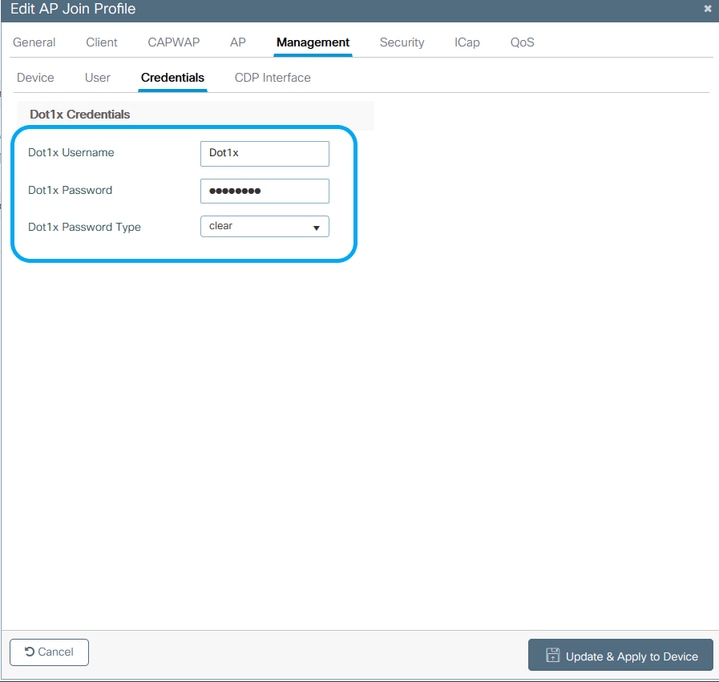

ステップ 1:Management > Credentials >から、Dot1xのユーザ名とパスワードの詳細を入力>適切な802.1xパスワードタイプを選択> Update & Apply to Deviceをクリックします。

ApがまだWlcに加入していない場合:

クレデンシャルを設定し、次のCLIコマンドを使用するために、LAPにコンソール接続します(Cheetah OSおよびCisco IOS® AP用)。

CLI:

LAP# debug capwap console cli

LAP# capwap ap dot1x username

password

APのDot1xクレデンシャルをクリアするには(必要な場合)

Cisco IOS® APの場合、APをリロードした後、次の手順を実行します。

CLI:

LAP# clear capwap ap dot1x

Cisco COS APの場合、リロード後にAPを次のように設定します。

CLI:

LAP# capwap ap dot1x disable

スイッチの設定

スイッチでdot1xをグローバルに有効にし、ISEサーバをスイッチに追加します。

CLI:

Enable

Configure terminal

aaa new-model

aaa authentication dot1x default group radius

aaa authorization network default group radius

dot1x system-auth-control

Radius-server host

auth-port

acct-port

key 7

APスイッチポートを設定します。

CLI:

configure terminal

interface GigabitEthernet

switchport access vlan <>

switchport mode access

authentication order dot1x

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast edge

end

APがFlex Connectモード、ローカルスイッチングの場合、クライアントトラフィックはAPレベルで解放されるため(これは、ローカルスイッチングとは異なります)、ポートで複数のMACアドレスを使用できるように、スイッチインターフェイスで追加設定を行う必要があります。

authentication host-mode multi-host

注:マルチホストモードでは、最初のMACアドレスが認証されてから、無制限の数のその他のMACアドレスが許可されます。接続されているAPがローカルスイッチングモードで設定されている場合は、スイッチポートでホストモードを有効にします。クライアントのトラフィックがスイッチポートを通過できるようにする。セキュアなトラフィックパスが必要な場合は、WLANでdot1xを有効にして、クライアントデータを保護します

ISEサーバの設定

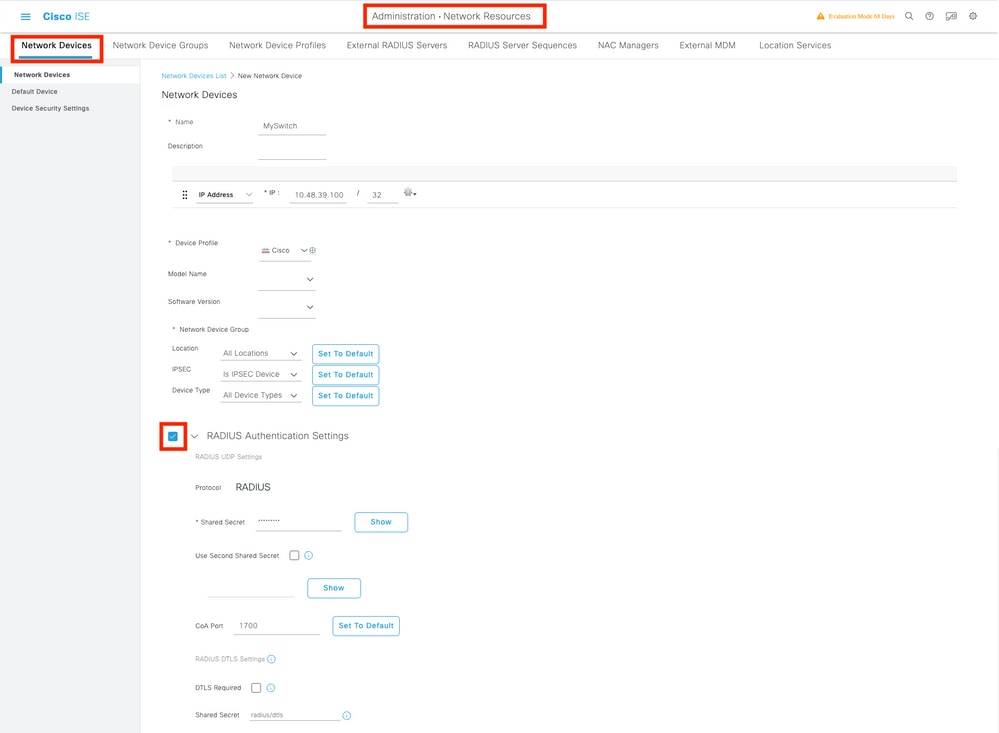

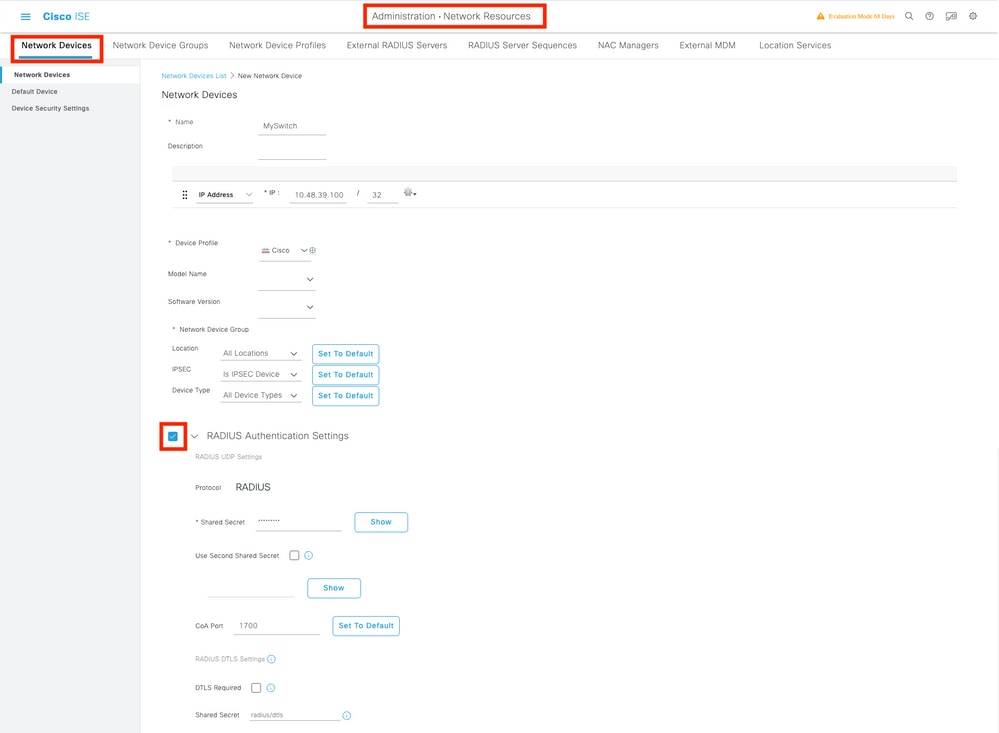

ステップ 1: スイッチをISEサーバ上のネットワークデバイスとして追加します。Administration > Network Resources > Network Devices > Add > Enter Device name, IP address, enable RADIUS Authentication Settingsの順にクリックし、共有秘密鍵とCOAポートを指定します(またはデフォルトのままにします) > Submitの順に移動します。

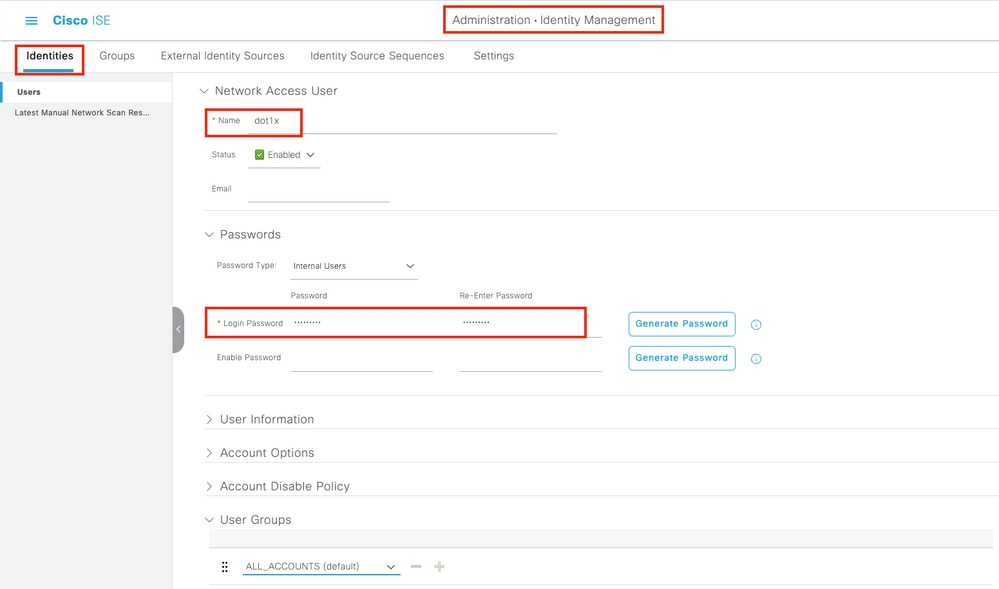

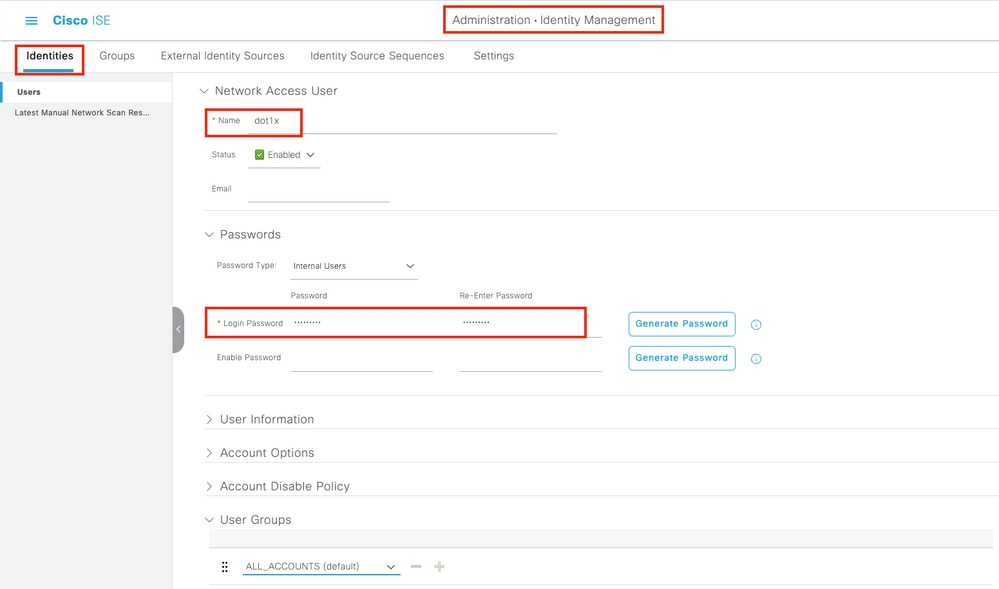

ステップ 2:APクレデンシャルをISEに追加します。Administration > Identity Management > Identities > Usersの順に移動し、Addボタンをクリックしてユーザを追加します。WLCのAP加入プロファイルで設定したクレデンシャルを入力します。ここでユーザがデフォルトグループに入りますが、これは要件に従って調整できます。

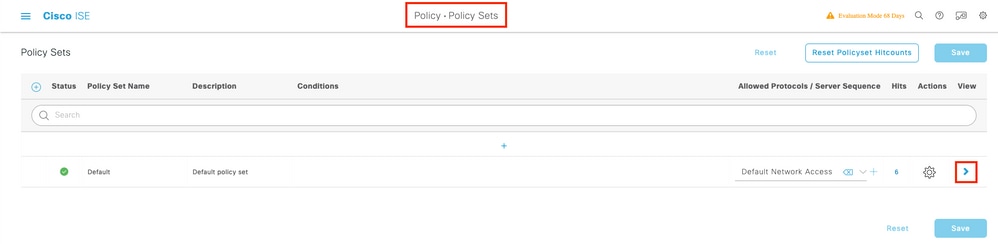

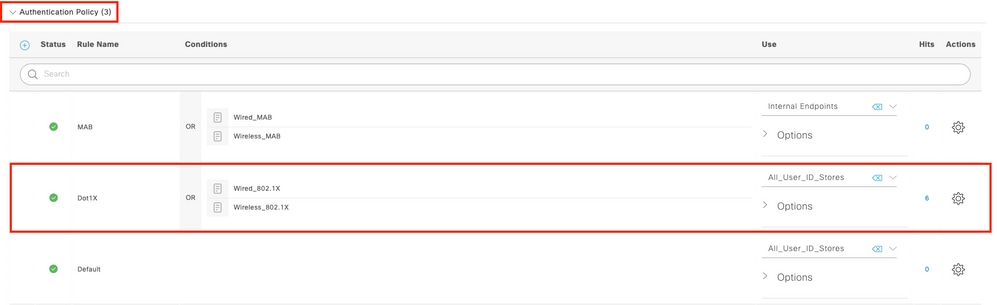

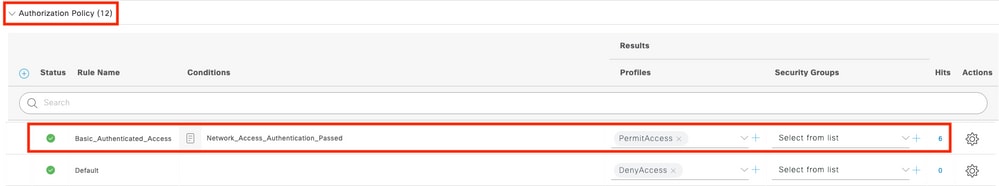

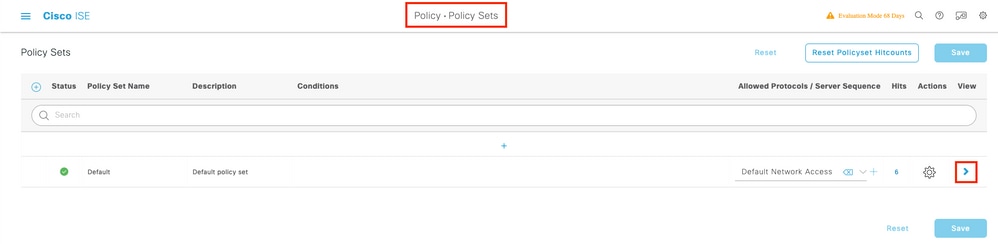

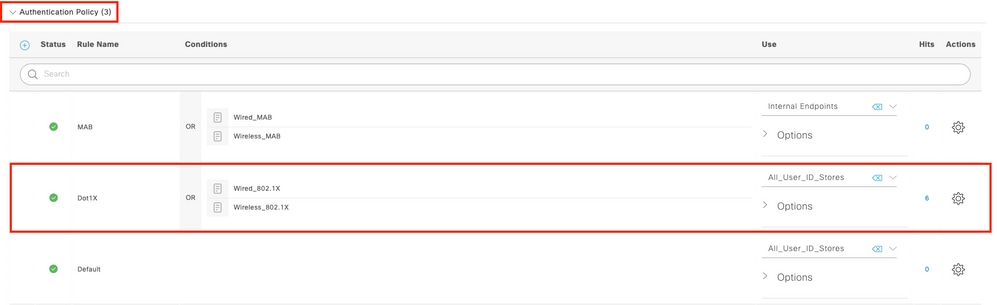

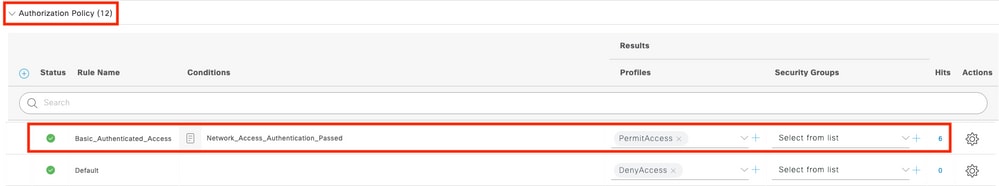

ステップ 3:ISEで、認証ポリシーと認可ポリシーを設定します。 Policy > Policy Setsの順に進み、設定するポリシーセットを選択し、右側に青い矢印が表示されます。この場合、デフォルトのポリシーセットが使用されますが、必要に応じてカスタマイズできます。

次に、認証ポリシーと認可ポリシーを設定します。ここに示すポリシーは、ISEサーバ上で作成されたデフォルトのポリシーですが、要件に応じて調整およびカスタマイズできます。

この例では、設定を次のように変換できます。「有線802.1Xが使用され、ユーザがISEサーバで既知である場合、認証に成功したユーザへのアクセスを許可します」 その後、APはISEサーバに対して認可されます。

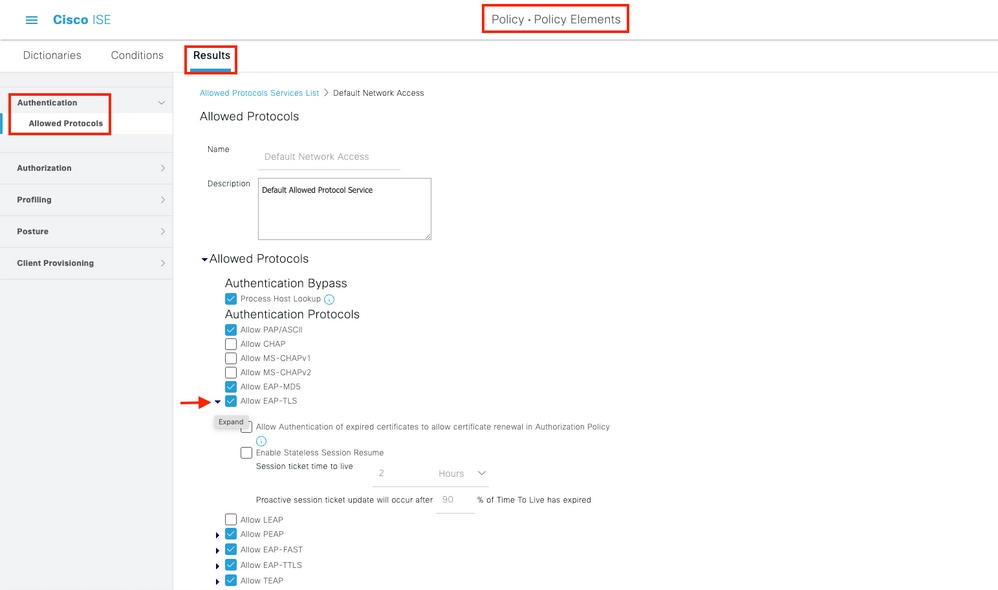

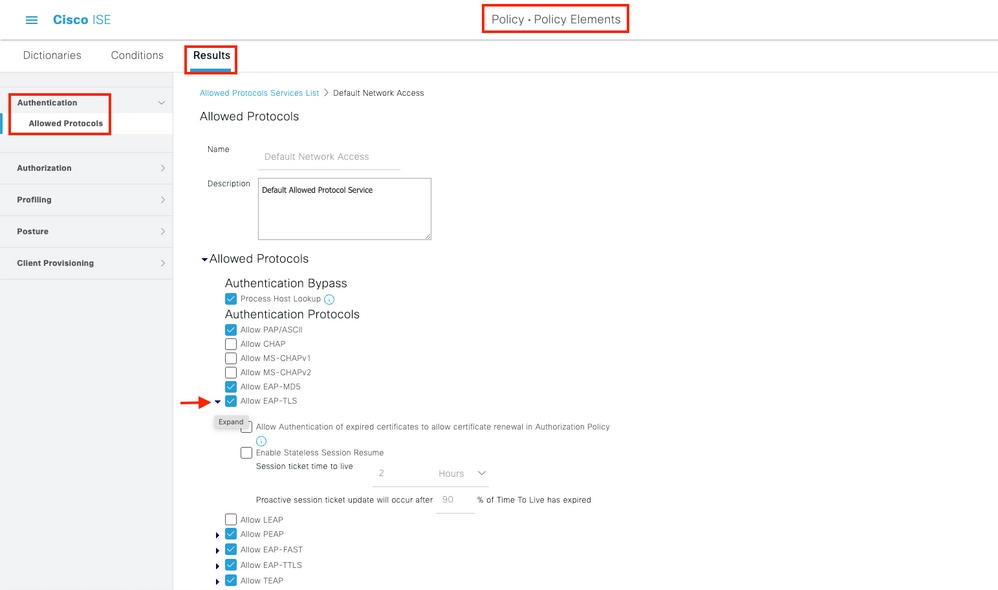

ステップ 4:許可されているプロトコルで、Default Network AccessにEAP-FASTが許可されていることを確認します。Policy > Policy Elements > Authentication > Results > Allowed Protocols > Default Network Access > Enable Allow EAP-TLS > Saveの順に移動します。

警告:ISEで匿名インバンドPACプロビジョニングを有効にする必要があります。アクセスポイントでPACを手動でインポート/エクスポートすることはできません。

確認

このセクションでは、設定が正常に動作していることを確認します。

認証タイプの確認

showコマンドは、APプロファイルの認証情報を表示します。

CLI:

9800WLC#show ap profile name <profile-name> detailed

例:

9800WLC#show ap profile name default-ap-profile detailed

AP Profile Name : Dot1x

…

Dot1x EAP Method : [EAP-FAST/EAP-TLS/EAP-PEAP/Not-Configured]

LSC AP AUTH STATE : [CAPWAP DTLS / DOT1x port auth / CAPWAP DTLS + DOT1x port auth]

スイッチポートでの802.1xの確認

showコマンドを使用すると、スイッチポートの802.1xの認証状態が表示されます。

CLI:

Switch# show dot1x all

出力例:

Sysauthcontrol Enabled

Dot1x Protocol Version 3

Dot1x Info for GigabitEthernet0/8

-----------------------------------

PAE = AUTHENTICATOR

QuietPeriod = 60

ServerTimeout = 0

SuppTimeout = 30

ReAuthMax = 2

MaxReq = 2

TxPeriod = 30

ポートが認証されたかどうかを確認します

CLI:

Switch#show dot1x interface <AP switch port number> details

出力例:

Dot1x Info for GigabitEthernet0/8

-----------------------------------

PAE = AUTHENTICATOR

QuietPeriod = 60

ServerTimeout = 0

SuppTimeout = 30

ReAuthMax = 2

MaxReq = 2

TxPeriod = 30

Dot1x Authenticator Client List

-------------------------------

EAP Method = FAST

Supplicant = f4db.e67e.dd16

Session ID = 0A30279E00000BB7411A6BC4

Auth SM State = AUTHENTICATED

Auth BEND SM State = IDLE

ED

Auth BEND SM State = IDLE

CLI から:

Switch#show authentication sessions

出力例:

Interface MAC Address Method Domain Status Fg Session ID

Gi0/8 f4db.e67e.dd16 dot1x DATA Auth 0A30279E00000BB7411A6BC4

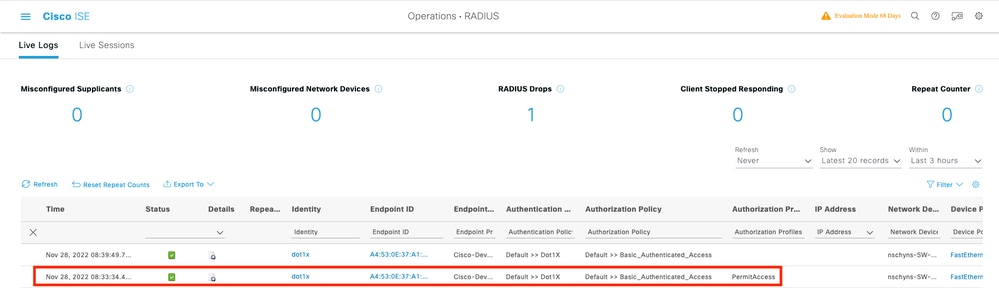

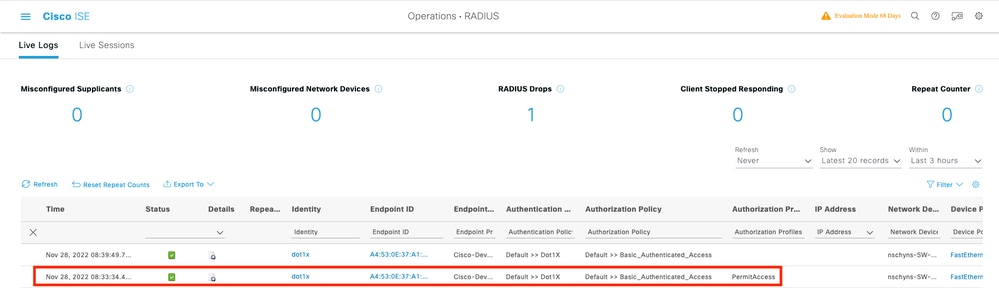

ISEで、Operations > Radius Livelogsの順に選択し、認証が成功して正しい認可プロファイルがプッシュされたことを確認します。

トラブルシュート

ここでは、設定のトラブルシューティングに使用できる情報を示します。

- pingコマンドを入力して、スイッチからISEサーバに到達できるかどうかを確認します。

- スイッチがISEサーバでAAAクライアントとして設定されていることを確認します。

- スイッチとISEサーバの間で共有秘密が同じであることを確認します。

- ISEサーバでEAP-FASTが有効になっているかどうかを確認します。

- 802.1xクレデンシャルがLAP用に設定され、ISEサーバ上で同じであるかどうかを確認します。

注:ユーザ名とパスワードでは大文字と小文字が区別されます。

- 認証が失敗する場合は、スイッチでdebug dot1xコマンドおよびdebug authenticationコマンドを入力します。

Cisco IOSベースのアクセスポイント(802.11ac wave 1)は、TLSバージョン1.1および1.2をサポートしていないことに注意してください。ISEまたはRADIUSサーバが802.1X内部のTLS 1.2認証のみを許可するように設定されている場合、これが問題を引き起こす可能性があります。

参考資料

PEAPおよびEAP-TLSを使用するAPでの802.1Xの設定

フィードバック

フィードバック