9800 WLCおよびAruba ClearPassの設定 – ゲストアクセス& FlexConnect

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、Catalyst 9800ワイヤレスLANコントローラ(WLC)とAruba ClearPassの統合について説明します。

前提条件

このガイドでは、次のコンポーネントが設定および検証されていることを前提としています。

- 関連するすべてのコンポーネントがNetwork Time Protocol(NTP)に同期され、正しい時刻であることが確認されます(証明書の検証に必要)

- 動作可能なDNSサーバ(ゲストトラフィックフロー、証明書失効リスト(CRL)の検証に必要)

- 稼働中のDHCPサーバ

- オプションの認証局(CA)(CPPMホスト型ゲストポータルへの署名に必要)

- Catalyst 9800 WLC

- Aruba ClearPassサーバ(プラットフォームのライセンス、アクセスライセンス、オンボードライセンスが必要)

- VMware ESXi

要件

次の項目に関する知識があることが推奨されます。

- C9800の導入と新しい構成モデル

- C9800でのFlexConnectスイッチング

- 9800 CWA認証(https://www.cisco.com/c/en/us/support/docs/wireless/catalyst-9800-series-wireless-controllers/213920-central-web-authentication-cwa-on-cata.htmlを参照)

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- 17.3.4cが稼働するCisco Catalyst C9800-L-C

- Cisco Catalyst C9130AX

- Aruba ClearPass、6-8-0-109592および6.8-3パッチ

- MS Windowsサーバ

- Active Directory(管理対象エンドポイントへの自動マシンベース証明書発行用に設定されたGP)

- オプション43およびオプション60のDHCPサーバ

- DNS サーバ

- すべてのコンポーネントの時刻同期を行うNTPサーバ

- CA

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

Catalyst 9800 WLC実装の統合では、アクセスポイント(AP)のFlexconnectモードでのワイヤレスクライアント用に中央Web認証(CWA)を利用します。

ゲストワイヤレス認証は、匿名許容ユーザポリシー(AUP)ページを使用してゲストポータルでサポートされ、セキュアな非武装地帯(DMZ)セグメントのAruba Clearpassでホストされます。

次の図は、ゲストユーザがネットワークへの接続を許可される前のゲストWi-Fiアクセス交換の詳細を示しています。

1. ゲストユーザは、リモートオフィスでゲストWi-Fiと関連付けられます。

2. 最初のRADIUSアクセス要求は、C9800によってRADIUSサーバにプロキシされます。

3. サーバは、ローカルMACエンドポイントデータベースで指定されたゲストMACアドレスを検索します。

MACアドレスが見つからない場合、サーバはMAC認証バイパス(MAB)プロファイルで応答します。このRADIUS応答には次のものが含まれます。

- URLリダイレクトアクセスコントロールリスト(ACL)

- URL リダイレクト

4. クライアントは、IPアドレスが割り当てられたIP学習プロセスを実行します。

5. C9800は、ゲストクライアント(MACアドレスで識別)を「Web Auth Pending」状態に移行します。

6. ゲストWLANに関連する最近のほとんどのデバイスOSは、何らかのキャプティブポータル検出を実行します。

正確な検出メカニズムは、特定のOSの実装によって異なります。クライアントOSは、RADIUS Access-Accept応答の一部として提供されるRADIUSサーバによってホストされるゲストポータルURLに、C9800によってリダイレクトされたページを含むポップアップ(擬似ブラウザ)ダイアログを開きます。

7. ゲストユーザが表示されたポップアップで利用規約に同意するClearPassは、クライアントが認証を完了したことを示すためにエンドポイントデータベース(DB)にクライアントのMACアドレスのフラグを設定し、ルーティングテーブルに基づいてインターフェイスを選択することによって、RADIUS認可変更(CoA)を開始します(ClearPassに複数のインターフェイスがある場合)。

8. WLCがゲストクライアントを「Run」状態に移行し、ユーザにはインターネットへのアクセスが許可されます。この時点でリダイレクトは行われません。

注:RADIUSおよび外部ホストのゲストポータルを使用するCisco 9800外部、アンカーワイヤレスコントローラの状態フロー図については、この記事の「付録」セクションを参照してください。

ゲストセントラルWeb認証(CWA)の状態図

ゲストセントラルWeb認証(CWA)の状態図

CWAゲストエンタープライズ導入のトラフィックフロー

複数のブランチオフィスを持つ一般的な企業の導入では、各ブランチオフィスは、ゲストがEULAに同意すると、ゲストポータルを通じてセキュアでセグメント化されたアクセスをゲストに提供するように設定されます。

この設定例では、ネットワークのセキュアDMZ内のゲストユーザ専用に導入された個別のClearPassインスタンスへの統合を介したゲストアクセスに9800 CWAが使用されます。

ゲストは、DMZ ClearPassサーバが提供するWeb同意ポップアップポータルに記載された利用規約に同意する必要があります。この設定例では、匿名ゲストアクセス方式に焦点を当てています(つまり、ゲストポータルで認証するためにゲストのユーザ名とパスワードは必要ありません)。

この導入に対応するトラフィックフローを図に示します。

1. 半径 – MABフェーズ

2. ゲストポータルへのゲストクライアントURLリダイレクト

3. ゲストポータルでゲストがEULAを承認した後、RADIUS CoA再認証がCPPMから9800 WLCに発行されます

4. ゲストがインターネットへのアクセスを許可される

ネットワーク図

注:ラボデモの目的では、ゲストと企業の両方のSSIDのネットワークアクセスサーバ(NAS)機能を提供するために、単一または組み合わされたAruba CPPMサーバインスタンスが使用されます。 ベスト・プラクティスの導入では、独立したNASインスタンスを提案します。

設定

この設定例では、dot1xの企業アクセスおよびCWAのゲストアクセスを企業ブランチに提供するために必要なプロファイルとタグを作成するために、C9800の新しい設定モデルを利用します。結果の設定を次の図に示します。

ゲストワイヤレスアクセスC9800パラメータの設定

C9800:ゲスト用AAA設定

注:Cisco Bug ID CSCvh03827について、このメカニズムはClearPass RADIUS交換に対するWLCでのセッションIDの永続性に依存しているため、定義された認証、認可、アカウンティング(AAA)サーバがロードバランシングされないことを確認してください。

ステップ 1:Aruba ClearPass DMZサーバを9800 WLC設定に追加し、認証方式リストを作成します。Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > +Addに移動し、RADIUSサーバ情報を入力します。

ステップ 2:ゲスト用のAAAサーバグループを定義し、ステップ1.で設定したサーバをこのサーバグループに割り当てます。Configuration > Security > AAA > Servers/Groups > RADIUS > Groups > +Addに移動します。

ステップ 3:ゲストアクセスの許可方式リストを定義し、手順2で作成したサーバグループをマッピングします。 Configuration > Security > AAA > AAA Method List > Authorization > +Addに移動します。Type Networkを選択し、ステップ2で設定したAAA Server Groupを選択します。

ステップ 4:ゲストアクセス用のアカウンティング方式リストを作成し、手順2で作成したサーバグループをマッピングします。 Configuration > Security > AAA > AAA Method List > Accounting > +Addに移動します。ドロップダウンメニューからType Identityを選択し、手順2で設定しますAAA Server Group。

C9800:リダイレクションACLの設定

C9800:リダイレクションACLの設定リダイレクトACLは、どのトラフィックをゲストポータルにリダイレクトする必要があるか、またはリダイレクトなしで通過させることを許可するかを定義します。 ここで、ACL denyはバイパスのリダイレクトまたはパススルーを意味し、permitはポータルへのリダイレクトを意味します。アクセスコントロールエントリ(ACE)を作成し、入力トラフィックと出力トラフィックの両方に一致するACEを作成する際には、トラフィッククラスごとにトラフィックの方向を考慮する必要があります。

Configuration > Security > ACLに移動し、CAPTIVE_PORTAL_REDIRECTという名前の新しいACLを定義します。次のACEを使用してACLを設定します。

- ACE1:双方向のInternet Control Message Protocol(ICMP)トラフィックがリダイレクトをバイパスできるようにします。主に到達可能性の確認に使用されます。

- ACE10、ACE30:DNSサーバ10.0.10.4への双方向DNSトラフィックフローを許可し、ポータルにリダイレクトされないようにします。ゲストフローをトリガーするには、応答のためのDNSルックアップと代行受信が必要です。

- ACE70、ACE80、ACE110、ACE120:ユーザがポータルを表示できるように、ゲストキャプティブポータルへのHTTPおよびHTTPSアクセスを許可します。

- ACE150:すべてのHTTPトラフィック(UDPポート80)がリダイレクトされます。

C9800:ゲストWLANプロファイルの設定

C9800:ゲストWLANプロファイルの設定ステップ 1:Configuration > Tags & Profiles > Wireless > +Addに移動します。 新しいSSIDプロファイルWP_Guestを作成し、ゲストクライアントが関連付けるSSID「Guest」のブロードキャストを設定します。

同じAdd WLANダイアログで、[Security > Layer 2]タブに移動します。

– レイヤ2セキュリティモード:なし

- MACフィルタリング:有効

– 許可リスト:ドロップダウンメニューのAAA_Authz_CPPM(AAA設定の一部としてステップ3で設定)

C9800:ゲストポリシープロファイルの定義

C9800:ゲストポリシープロファイルの定義C9800 WLCのGUIで、Configuration > Tags & Profiles > Policy > +Addに移動します。

名前:PP_Guest

ステータス:有効

中央スイッチング:無効

中央認証:有効

中央DHCP:無効

中央関連付け:無効

同じAdd Policy ProfileダイアログのAccess Policiesタブに移動します。

- RADIUSプロファイリング:有効

- VLAN/VLANグループ:210(つまり、VLAN 210は各ブランチロケーションのゲストローカルVLANです)

注:Flex用のゲストVLANは、9800 WLCのVLANの下で、VLAN/VLANグループタイプのVLAN番号を指定して定義する必要はありません。

既知の不具合:Cisco Bug ID CSCvn48234では、同じFlex Guest VLANがWLCで定義され、Flex Profileで定義されている場合、SSIDがブロードキャストされません。

同じAdd Policy Profileダイアログで、Advancedタブに移動します。

- AAAオーバーライドを許可:有効

- NAC状態:Enabled

- NACタイプ:RADIUS

– アカウンティングリスト:AAA_Accounting_CPPM(ステップ4でAAA設定の一部として定義)

注:C9800 WLCでRADIUS CoAメッセージを受け入れるようにするには、「Network Admission Control(NAC)State - Enable」が必要です。

C9800 – ポリシータグ

C9800 – ポリシータグC9800のGUIで、Configuration > Tags & Profiles > Tags > Policy > +Addに移動します。

– 名前: PT_CAN01

– 説明:CAN01ブランチサイトのポリシータグ

同じダイアログAdd Policy Tagで、WLAN-POLICY MAPSの下の+Addをクリックし、以前に作成したWLANプロファイルをポリシープロファイルにマッピングします。

- WLANプロファイル:WP_Guest

– ポリシープロファイル:PP_Guest

C9800 - AP加入プロファイル

C9800 - AP加入プロファイルC9800 WLCのGUIで、Configuration > Tags & Profiles > AP Join > +Addに移動します。

– 名前: Branch_AP_Profile

- NTPサーバ:10.0.10.4(実習のトポロジダイアグラムを参照)。これは、ブランチのAPが同期に使用するNTPサーバです。

C9800 – フレックスプロファイル

C9800 – フレックスプロファイルプロファイルとタグはモジュール型であり、複数のサイトで再利用できます。

FlexConnectの導入の場合、すべてのブランチサイトで同じVLAN IDが使用されていれば、同じFlexプロファイルを再利用できます。

ステップ 1:C9800 WLCのGUIで、Configuration > Tags & Profiles > Flex > +Addに移動します。

– 名前: FP_Branch

– ネイティブVLAN ID:10(デフォルト以外のネイティブVLANをAP管理インターフェイスとして使用する場合のみ必要)

同じAdd Flex Profileダイアログで、[Policy ACL]タブに移動し、[+Add]をクリックします。

- ACL名:CAPTIVE_PORTAL_REDIRECT

– 中央Web認証:有効

Flexconnectの導入では、C9800ではなくAPでリダイレクションが発生するため、管理対象の各APがリダイレクトACLをローカルにダウンロードすることが想定されます。

同じAdd Flex Profileダイアログで、VLANタブに移動し、+Addをクリックします(ラボのトポロジ図を参照)。

- VLAN名:guest

- VLAN Id:210

C9800 – サイトタグ

C9800 – サイトタグ9800 WLCのGUIで、Configuration > Tags & Profiles > Tags > Site > Addに移動します。

注:説明に従って、2つの無線SSIDをサポートする必要がある一意のサイトタグをリモートサイトごとに作成します。

地理的ロケーション、サイトタグ、およびフレックスプロファイル設定の間には、1 ~ 1のマッピングがあります。

フレックス接続サイトには、フレックス接続プロファイルが関連付けられている必要があります。Flex Connectサイトごとに最大100のアクセスポイントを設定できます。

– 名前: ST_CAN01

- AP加入プロファイル:Branch_AP_Profile

– フレックスプロファイル:FP_Branch

– ローカルサイトの有効化:無効

C9800 - RFプロファイル

C9800 - RFプロファイル9800 WLCのGUIで、Configuration > Tags & Profiles > Tags > RF > Addに移動します。

– 名前: Branch_RF

- 5 GHz帯無線周波数(RF)プロファイル:Typical_Client_Density_5gh(システム定義オプション)

- 2.4 GHz帯域RFプロファイル:Typical_Client_Density_2gh(システム定義オプション)

C9800 - APへのタグの割り当て

C9800 - APへのタグの割り当て定義されたタグを展開内の個々のAPに割り当てるには、次の2つのオプションを使用できます。

- AP名ベースの割り当て。これは、AP名フィールド(Configure > Tags & Profiles > Tags > AP > Filter)のパターンに一致する正規表現ルールを利用します。

- APのイーサネットMACアドレスベースの割り当て(Configure > Tags & Profiles > Tags > AP > Static)

Cisco DNA Centerを使用した実稼働環境への導入では、手動によるAP単位の割り当てを回避するために、DNACおよびAP PNPワークフローを使用するか、9800で使用可能な静的な一括のカンマ区切り値(CSV)アップロード方式を使用することを強く推奨します。Configure > Tags & Profiles > Tags > AP > Static > Addに移動します(Upload Fileオプションに注意してください)。

- AP MACアドレス:<AP_ETHERNET_MAC>

– ポリシータグ名: PT_CAN01

– サイトタグ名: ST_CAN01

- RFタグ名:Branch_RF

注:Cisco IOS® XE 17.3.4cの時点で、コントローラごとの制限として最大1,000個のregexルールがあります。展開するサイトの数がこの数を超える場合は、MACごとの静的な割り当てを利用する必要があります。

注:または、AP名regexベースのタグ割り当て方法を利用するには、Configure > Tags & Profiles > Tags > AP > Filter > Addに移動します。

– 名前: BR_CAN01

- AP名regex:BR-CAN01-.(7)(このルールは、組織内で採用されているAP名の表記法に一致します。この例では、タグは、「BR_CAN01 – 」の後に任意の7文字が続くAP名フィールドを持つAPに割り当てられます)。

– プライオリティ:1

– ポリシータグ名: PT_CAN01 (定義どおり)

– サイトタグ名: ST_CAN01

- RFタグ名:Branch_RF

Aruba CPPMインスタンスの設定

Aruba CPPMインスタンスの設定Aruba CPPM設定に基づく実稼働/ベストプラクティスについては、最寄りのHPE Aruba SEリソースにお問い合わせください。

Aruba ClearPassサーバの初期設定

Aruba ClearPassサーバの初期設定Aruba ClearPassは、次のリソースを割り当てるESXi <>サーバ上のOpen Virtualization Format(OVF)テンプレートを使用して導入されます。

- 2つの予約済み仮想CPU

- メモリ 6 GB

- 80 GBディスク(マシンの電源を入れる前に、最初のVM導入後に手動で追加する必要がある)

ライセンスの申請

ライセンスの申請Administration > Server Manager > Licensingを使用してプラットフォームライセンスを申請します。Platform、Access、およびOnboard licensesを追加します。

サーバホスト名

サーバホスト名Administration > Server Manager > Server Configurationに移動し、新しくプロビジョニングされたCPPMサーバを選択します。

– ホスト名:cppm

- FQDN:cppm.example.com

– 管理ポートのIPアドレスとDNSの確認

CPPM Webサーバ証明書(HTTPS)の生成

CPPM Webサーバ証明書(HTTPS)の生成この証明書は、ClearPassゲストポータルページがHTTPS経由でブランチのゲストWiFiに接続するゲストクライアントに提示されるときに使用されます。

ステップ 1:CA公開チェーン証明書をアップロードします。

Administration > Certificates > Trust List > Addに移動します。

– 使用法:他のユーザーを有効にする

ステップ 2: 証明書署名要求を作成します。

Administration > Certificates > Certificate Store > Server Certificates > Usage: HTTPS Server Certificateに移動します。

-ポリシーの横の [レポート(Report)] Create Certificate Signing Request

– 共通名:CPPM

-組織: cppm.example.com

SANフィールドに入力してください(必要に応じて、SANには共通名が存在し、IPおよびその他のFQDNも存在する必要があります)。形式はDNSで<fqdn1>,DNS:<fqdn2>,IP<ip1>す。

ステップ 3:選択したCAで、新しく生成されたCPPM HTTPSサービスCSRに署名します。

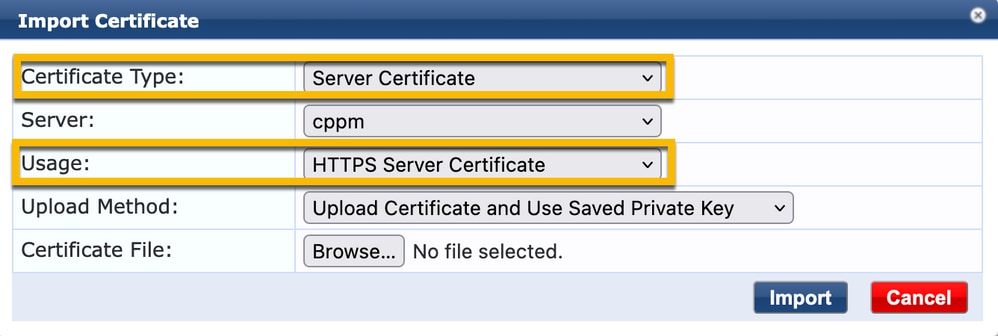

ステップ 4:Certificate Template > Web Server > Import Certificateに移動します。

– 証明書の種類:サーバー証明書

– 使用法: HTTPサーバー証明書

- Certificate File:参照して、CA signed CPPM HTTPS Service certificateを選択します。

ネットワークデバイスとしてのC9800 WLCの定義

ネットワークデバイスとしてのC9800 WLCの定義Configuration > Network > Devices > Addに移動します。

– 名前:WLC_9800_Branch

- IPアドレスまたはサブネットアドレス:10.85.54.99(実習トポロジ図を参照)

- RADIUS共有Cisco:<WLC RADIUSパスワード>

– ベンダー名:Cisco

- RADIUSの動的許可の有効化:1700

ゲストポータルページとCoAタイマー

ゲストポータルページとCoAタイマー設定全体を通じて正しいタイマー値を設定することが非常に重要です。タイマーが調整されていない場合は、「Run State」ではなく、クライアントとのWebポータルの循環型リダイレクトが発生する可能性があります。

注意が必要なタイマー:

- Portal Web Loginタイマー:このタイマーは、リダイレクトページが、ゲストポータルページへのアクセスを許可してCPPMサービスへの状態遷移を通知し、エンドポイントのカスタム属性「Allow-Guest-Internet」値を登録し、CPPMからWLCへのCoAプロセスをトリガーする前に遅延します。

Guest > Configuration > Pages > Web Loginsに移動します。

– ゲストポータル名:Lab Anonymous Guest Registrationを選択します(このゲストポータルページの設定は次のように詳細に説明されています)。

– クリックEdit

– ログイン遅延:6秒

- ClearPass CoA遅延タイマー:ClearPassからWLCへのCoAメッセージの発信を遅延させます。これは、CoA確認応答(ACK)がWLCから戻る前に、CPPMがクライアントエンドポイントの状態を内部で正常に移行するために必要です。ラボテストでは、WLCからのミリ秒未満の応答時間が示されます。また、CPPMがエンドポイント属性の更新を完了していない場合、WLCからの新しいRADIUSセッションは非認証MABサービス適用ポリシーに一致し、クライアントには再びリダイレクトページが与えられます。

CPPM > Administration > Server Manager > Server Configurationに移動し、CPPM Server > Service Parametersを選択します。

- RADIUS Dynamic Authorization(DM/CoA)Delay:6秒に設定

ClearPass:ゲストCWA設定

ClearPass:ゲストCWA設定ClearPass側のCWA設定は、次の3つのサービスポイント/ステージで構成されます。

| ClearPassコンポーネント |

サービスタイプ |

目的 |

| 1. ポリシーマネージャ |

サービス:Mac認証 |

カスタム属性 |

| 2. ゲスト |

Webログイン |

匿名ログインAUPページを表示します。 |

| 3. ポリシーマネージャ |

サービス:Webベース認証 |

エンドポイントの更新先 |

ClearPassエンドポイントメタデータ属性:Allow-Guest-Internet

ClearPassエンドポイントメタデータ属性:Allow-Guest-Internetクライアントが「Webauth Pending」と「Run」状態の間で遷移するときにゲストエンドポイントの状態を追跡するために、タイプがブールのメタデータ属性を作成します。

- WiFiに接続する新しいゲストには、Allow-Guest-Internet=falseを許可するためにデフォルトのメタデータ属性が設定されます。この属性に基づいて、クライアント認証はMABサービスを通過します

- AUP Acceptボタンをクリックすると、ゲストクライアントのメタデータ属性がAllow-Guest-Internet=trueに更新されます。この属性に基づく後続のMABがTrueに設定されると、インターネットへのリダイレクトされないアクセスが許可されます

ClearPass > Configuration > Endpointsに移動し、リストから任意のエンドポイントを選択し、AttributesAllow-Guest-Internet タブをクリックし、値falseとSaveを追加します。

注:同じエンドポイントを編集し、この属性をすぐに削除することもできます。この手順では、ポリシーで使用できるエンドポイントメタデータDBにフィールドを作成するだけです。

ClearPass再認証適用ポリシーの設定

ClearPass再認証適用ポリシーの設定ゲストポータルページでクライアントがAUPを受け入れた直後にゲストクライアントに割り当てられる強制プロファイルを作成します。

ClearPass > Configuration > Profiles > Addに移動します。

– テンプレート:RADIUSダイナミック認証

– 名前:Cisco_WLC_Guest_COA

| 半径:IETF |

コーリングステーションID |

%{Radius:IETF:Calling-Station-Id} |

| 半径:Cisco |

シスコとAVPair |

サブスクライバ:command=再認証 |

| 半径:Cisco |

シスコとAVPair |

%{Radius:Cisco:Cisco-AVPair:subscriber:audit-session-id} |

| 半径:Cisco |

シスコとAVPair |

サブスクライバ:reauthenticate-type=last-type=last |

ClearPassゲストポータルリダイレクト適用プロファイルの設定

ClearPassゲストポータルリダイレクト適用プロファイルの設定「Allow-Guest-Internet」が「true」に設定されたMACアドレスがCPPMエンドポイントデータベースで見つからない場合に、初期MABフェーズでゲストに適用される強制プロファイルを作成します。

これにより、9800 WLCは、外部認証のためにゲストクライアントをCPPMゲストポータルにリダイレクトします。

ClearPass > Enforcement > Profiles > Addに移動します。

– 名前:Cisco_Portal_Redirect

– タイプ:RADIUS

– アクション:承認

ClearPassリダイレクト強制プロファイル

ClearPassリダイレクト強制プロファイル

同じダイアログのAttributesタブで、次の図に示すように2つの属性を設定します。

ClearPassリダイレクトプロファイル属性

ClearPassリダイレクトプロファイル属性

url-redirect-acl属性はCAPTIVE-PORTAL-REDIRECTに設定されます。これは、C9800で作成されたACLの名前です。

注:RADIUSメッセージではACLへの参照のみが渡され、ACLの内容は渡されません。9800 WLC上に作成されたACLの名前が、示されているように、このRADIUS属性の値と正確に一致していることが重要です。

url-redirectの属性は、次の複数のパラメータで構成されます。

- ゲストポータルがホストされているターゲットURL、https://cppm.example.com/guest/iaccept.php

- ゲストクライアントMAC、マクロ%{Connection:Client-Mac-Address-Hyphen}

- オーセンティケータIP(9800 WLCがリダイレクトをトリガー)、マクロ%{Radius:IETF:NAS-IP-Address}

- cmd-loginアクション

CPPM > Guest > Configuration > Pages > Web Logins > Edit に移動すると、ClearPassゲストWebログインページのURLが表示されます。

この例では、CPPMのゲストポータルページの名前をiacceptと定義します。

注:ゲストポータルページの設定手順は説明のとおりです。

注:シスコデバイスの場合、通常はaudit_session_idが使用されますが、他のベンダーではサポートされていません。

ClearPassメタデータ強制プロファイルの設定

ClearPassメタデータ強制プロファイルの設定CPPMによる状態遷移の追跡に使用されるエンドポイントメタデータ属性を更新するには、強制プロファイルを設定します。

このプロファイルは、エンドポイントデータベースのゲストクライアントのMACアドレスエントリに適用され、Allow-Guest-Internet 引数を「true」に設定します。

ClearPass > Enforcement > Profiles > Addに移動します。

– テンプレート: ClearPassエンティティの更新の強制

– タイプ:Post_Authentication

同じダイアログで、Attributesタブをクリックします。

– タイプ:Endpoint

– 名前:Allow-Guest-Internet

注:この名前をドロップダウンメニューに表示するには、手順に従って少なくとも1つのエンドポイントに対してこのフィールドを手動で定義する必要があります。

– 値: true

ClearPassゲストインターネットアクセス強制ポリシーの設定

ClearPassゲストインターネットアクセス強制ポリシーの設定ClearPass > Enforcement > Policies > Addに移動します。

– 名前:WLC Cisco Guest Allow

– 適用タイプ: RADIUS

– デフォルトプロファイル:Cisco_Portal_Redirect

同じダイアログで、Rulesタブに移動して、Add Ruleをクリックします。

– タイプ:Endpoint

– 名前:Allow-Guest-Internet

– 演算子: EQUALS

– 値True

– プロファイル名/追加の選択:[RADIUS] [アクセスプロファイルの許可]

ClearPassゲストAUP後の適用ポリシーの設定

ClearPassゲストAUP後の適用ポリシーの設定ClearPass > Enforcement > Policies > Addに移動します。

– 名前:Cisco WLC Webauth Enforcement Policy

– 適用タイプ:WEBAUTH(SNMP/エージェント/CLI/CoA)

– デフォルトプロファイル:[RADIUS_CoA] Cisco_Reauthenticate_Session

同じダイアログで、Rules > Addに移動します。

– 条件:認証

– 名前:ステータス

– 演算子: EQUALS

– 値:User

– プロファイル名:

- [認証後] [エンドポイントの更新が既知]

- [認証後] [Make-Cisco-Guest-Valid]

- [RADIUS_CoA] [Cisco_WLC_Guest_COA]

注:ゲストポータルリダイレクト擬似ブラウザの継続的なポップアップが表示されるシナリオが発生した場合、CPPMタイマーで調整が必要か、RADIUS CoAメッセージがCPPMと9800 WLCの間で適切に交換されていない可能性があります。これらのサイトを確認します。

- CPPM > Monitoring > Live Monitoring > Access Trackerに移動し、RADIUSログエントリにRADIUS CoAの詳細が含まれていることを確認します。

- 9800 WLCでTroubleshooting > Packet Captureに移動し、RADIUS CoAパケットの受信が予想されるインターフェイスのPCAPを有効にし、CPPMからRADIUS CoAメッセージが受信されることを確認します。

ClearPass MAB認証サービスの設定

ClearPass MAB認証サービスの設定サービスは属性値(AV)ペアRADIUS:Ciscoで照合されます。 | CiscoAVPair | cisco-wlan-ssid(無線LAN用)

ClearPass > Configuration > Services > Addに移動します。

[サービス]タブ:

– 名前:GuestPortal - Mac認証

– タイプ:MAC認証

– その他のオプション:許可、エンドポイントのプロファイルの選択

一致ルールの追加:

– タイプ:Radius:Cisco

– 名前:Cisco-AVPair

– 演算子: EQUALS

– 値:cisco-wlan-ssid=Guest(設定したゲストSSID名に一致)

注:「Guest」は、9800 WLCによってブロードキャストされたゲストSSIDの名前です。

同じダイアログで、Authenticationタブを選択します。

– 認証方式:[MAC AUTH]の削除、[Allow All MAC AUTH]の追加

– 認証ソース:[Endpoints Repository][Local SQL DB], [Guest User Repository][Local SQL DB]

同じダイアログで、Enforcementタブを選択します。

– 適用ポリシー:WLC Cisco Guest Allow

同じダイアログで、Enforcementタブを選択します。

ClearPass Webauthサービスの設定

ClearPass Webauthサービスの設定ClearPass > Enforcement > Policies > Addに移動します。

– 名前: Guest_Portal_Webauth

– タイプ:Web-based Authentication

同じダイアログのEnforcementタブで、Enforcement Policy: Cisco WLC Webauth Enforcement Policyを選択します。

ClearPass:Webログイン

ClearPass:WebログインAnonymous AUP Guest Portalページでは、パスワードフィールドのない単一のユーザ名を使用します。

使用されるユーザ名には、次のフィールドが定義/設定されている必要があります。

ユーザ名_認証 | ユーザ名認証: | 1

ユーザの「username_auth」フィールドを設定するには、まずそのフィールドを「edit user」フォームで表示する必要があります。ClearPass > Guest > Configuration > Pages > Formsに移動し、「create_user」を選択します。

visitor_name (行20)を選択し、Insert Afterをクリックします。

ここで、AUPゲストポータルページの背後で使用するユーザ名を作成します。

CPPM > Guest > Guest > Manage Accounts > Createに移動します。

– ゲスト名:GuestWiFi

– 会社名:Cisco

– 電子メールアドレス:guest@example.com

– ユーザ名認証:ユーザ名のみを使用してゲストアクセスを許可する:有効

– アカウントの有効化:現在

– アカウントの有効期限:アカウントの有効期限は切れません

– 使用条件:私がスポンサー:有効

Webログインフォームを作成します。CPPM > Guest > Configuration > Web Loginsに移動します。

名前:ラボ匿名ゲストポータル

ページ名: iaccept

ベンダー設定:Aruba Networks

ログイン方式:サーバ開始 – コントローラに送信される認可変更(RFC 3576)

認証:匿名 – ユーザー名またはパスワードを必要としない

匿名ユーザ:GuestWifi

規約:規約の確認が必要

ログインラベル:承認して接続

デフォルトURL:www.example.com

ログイン遅延:6

エンドポイントの更新:ユーザのMACアドレスを既知のエンドポイントとしてマークします。

Advanced:エンドポイントとともに保存される属性、および認証後セクションのエンドポイント属性をカスタマイズします。

username | ユーザ名

ビジター名 | 訪問者の名前

cn | 訪問者の名前

ビジター_電話 | ビジターの電話番号

電子メール | Email

メール | Email

スポンサー名 | スポンサー名

スポンサー_電子メール | スポンサー電子メール

許可 – ゲストインターネット | true

検証:ゲストCWA認証

検証:ゲストCWA認証CPPMで、Live Monitoring > Access Trackerに移動します。

新しいゲストユーザが接続し、MABサービスをトリガーします。

[概要]タブ:

同じダイアログで、Inputタブに移動します。

同じダイアログで、Outputタブに移動します。

付録

付録ここでは、参考のために、Cisco 9800外部アンカーコントローラとRADIUSサーバおよび外部ホスト型ゲストポータルとのインタラクションの状態フロー図を示します。

アンカーWLCを使用したゲストセントラルWeb認証の状態図

アンカーWLCを使用したゲストセントラルWeb認証の状態図

関連情報

関連情報9800 WLCは、特定のワイヤレスクライアントのRADIUSトランザクションに同じUDP送信元ポートを確実に使用しないことに注意してください。これは、ClearPassが感知する可能性があるものです。また、クライアントのcalling-station-idに基づいてRADIUSロードバランシングを行い、WLC側からのUDP送信元ポートに依存しないようにすることも重要です。

- Cisco 9800導入のベストプラクティスガイド

- Catalyst 9800 ワイヤレスコントローラの設定モデルについて

- Catalyst 9800 ワイヤレスコントローラの FlexConnect について

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

3.0 |

20-Jun-2024 |

送信元ポートのRADIUSバランシングに関する注を追加 |

2.0 |

22-Jul-2022 |

初版リリース |

1.0 |

23-Jun-2022 |

初版 |

提供

- イゴール・マナシポフシステムアーキテクト

- フランシス・ジラールテクニカルソリューションアーキテクト

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック