はじめに

このドキュメントでは、ワイヤレスLANコントローラ(WLC)でのサードパーティ証明書の使用によって発生する問題について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- ワイヤレス LAN コントローラ(WLC)

- 公開キー インフラストラクチャ(PKI)

- X.509証明書

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- ファームウェアバージョン8.10.105.0を搭載した3504 WLC

- コマンドラインツール用OpenSSL 1.0.2p

- Windows 10 マシン

- 3つの証明書(リーフ、中間、ルート)を持つプライベートラボ認証局(CA)からの証明書チェーン

- Trivial File Transfer Protocol(TFTP;トリビアルファイル転送プロトコル)サーバによるファイル転送

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

AireOS WLCでは、WebAuthとWebAdminに使用するサードパーティ証明書をインストールできます。インストール時に、WLCは単一のPEM(Privacy Enhanced Mail)形式のファイルを作成します。このファイルには、ルートCA証明書と秘密キーに至るチェーン内のすべての証明書が含まれています。この手順の詳細については、『サードパーティ証明書用のCSRの生成とチェーン証明書のWLCへのダウンロード』を参照してください。

このドキュメントでは、最も一般的なインストールエラーを展開し、各シナリオのデバッグ例と解決方法を詳しく説明します。このドキュメント全体を通じて使用されるデバッグ出力は、『debug transfer all enable』および『WLCで有効になっているdebug pm pki enable』からの出力です。証明書ファイルの転送にTFTPが使用されました。

トラブルシュート

シナリオ 1.秘密キーの暗号化を解除するために指定されたパスワードが正しくないか、パスワードが指定されていません

*TransferTask: Apr 21 03:51:20.737: Add ID Cert: Adding certificate & private key using password check123

*TransferTask: Apr 21 03:51:20.737: Add Cert to ID Table: Adding certificate (name: bsnSslWebauthCert) to ID table using password check123

*TransferTask: Apr 21 03:51:20.737: Add Cert to ID Table: Decoding PEM-encoded Certificate (verify: YES)

*TransferTask: Apr 21 03:51:20.737: Decode & Verify PEM Cert: Cert/Key Length was 0, so taking string length instead

*TransferTask: Apr 21 03:51:20.737: Decode & Verify PEM Cert: Cert/Key Length 6276 & VERIFY

*TransferTask: Apr 21 03:51:20.741: Decode & Verify PEM Cert: X509 Cert Verification return code: 1

*TransferTask: Apr 21 03:51:20.741: Decode & Verify PEM Cert: X509 Cert Verification result text: ok

*TransferTask: Apr 21 03:51:20.741: Add Cert to ID Table: Decoding PEM-encoded Private Key using password check123

*TransferTask: Apr 21 03:51:20.799: Decode PEM Private Key: Error reading Private Key from PEM-encoded PKCS12 bundle using password check123

*TransferTask: Apr 21 03:51:20.799: Add ID Cert: Error decoding / adding cert to ID cert table (verifyChain: TRUE)

*TransferTask: Apr 21 03:51:20.799: Add WebAuth Cert: Error adding ID cert

*TransferTask: Apr 21 03:51:20.799: RESULT_STRING: Error installing certificate.

解決策:WLCがインストール用にデコードできるように、正しいパスワードが提供されていることを確認します。

シナリオ 2.チェーンに中間CA証明書がない

*TransferTask: Apr 21 04:34:43.319: Add ID Cert: Adding certificate & private key using password Cisco123

*TransferTask: Apr 21 04:34:43.319: Add Cert to ID Table: Adding certificate (name: bsnSslWebauthCert) to ID table using password Cisco123

*TransferTask: Apr 21 04:34:43.319: Add Cert to ID Table: Decoding PEM-encoded Certificate (verify: YES)

*TransferTask: Apr 21 04:34:43.319: Decode & Verify PEM Cert: Cert/Key Length was 0, so taking string length instead

*TransferTask: Apr 21 04:34:43.319: Decode & Verify PEM Cert: Cert/Key Length 4840 & VERIFY

*TransferTask: Apr 21 04:34:43.321: Decode & Verify PEM Cert: X509 Cert Verification return code: 0

*TransferTask: Apr 21 04:34:43.321: Decode & Verify PEM Cert: X509 Cert Verification result text: unable to get local issuer certificate

*TransferTask: Apr 21 04:34:43.321: Decode & Verify PEM Cert: Error in X509 Cert Verification at 0 depth: unable to get local issuer certificate

*TransferTask: Apr 21 04:34:43.321: Add Cert to ID Table: Error decoding (verify: YES) PEM certificate

*TransferTask: Apr 21 04:34:43.321: Add ID Cert: Error decoding / adding cert to ID cert table (verifyChain: TRUE)

*TransferTask: Apr 21 04:34:43.321: Add WebAuth Cert: Error adding ID cert

*TransferTask: Apr 21 04:34:43.321: RESULT_STRING: Error installing certificate.

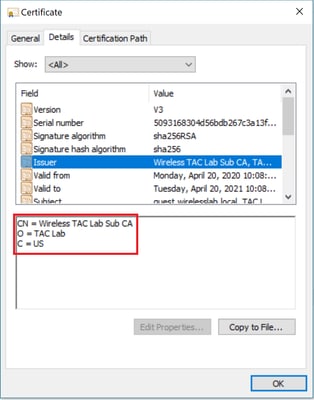

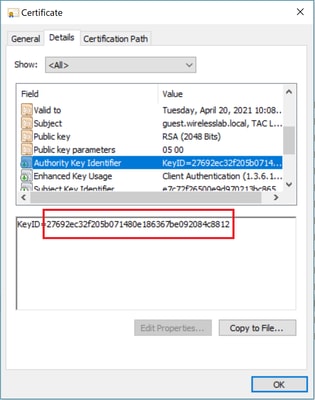

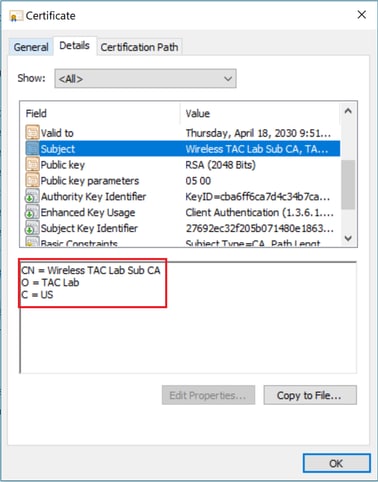

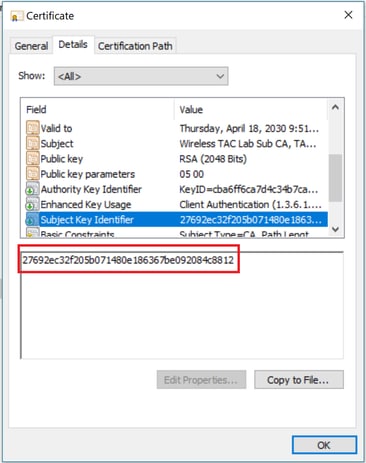

解決策:WLC証明書のIssuerフィールドとX509v3 Authority Key Identifierフィールドを検証し、証明書に署名したCA証明書を検証します。中間CA証明書がCAから提供された場合、それを使用して検証できます。それ以外の場合は、CAに証明書を要求します。

次のOpenSSLコマンドを使用して、各証明書の次の詳細を検証できます。

> openssl x509 -in wlc.crt -text -noout

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

50:93:16:83:04:d5:6b:db:26:7c:3a:13:f3:95:32:7e

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=US, O=TAC Lab, CN=Wireless TAC Lab Sub CA

Validity

Not Before: Apr 21 03:08:05 2020 GMT

Not After : Apr 21 03:08:05 2021 GMT

Subject: C=US, O=TAC Lab, CN=guest.wirelesslab.local

...

X509v3 extensions:

X509v3 Authority Key Identifier:

keyid:27:69:2E:C3:2F:20:5B:07:14:80:E1:86:36:7B:E0:92:08:4C:88:12

> openssl x509 -in int-ca.crt -text -noout

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

d1:ec:26:0e:be:f1:aa:65:7b:4a:8f:c7:d5:7f:a4:97

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=US, O=TAC Lab, CN=Wireless TAC Lab Root CA

Validity

Not Before: Apr 21 02:51:03 2020 GMT

Not After : Apr 19 02:51:03 2030 GMT

Subject: C=US, O=TAC Lab, CN=Wireless TAC Lab Sub CA

...

X509v3 Subject Key Identifier:

27:69:2E:C3:2F:20:5B:07:14:80:E1:86:36:7B:E0:92:08:4C:88:12

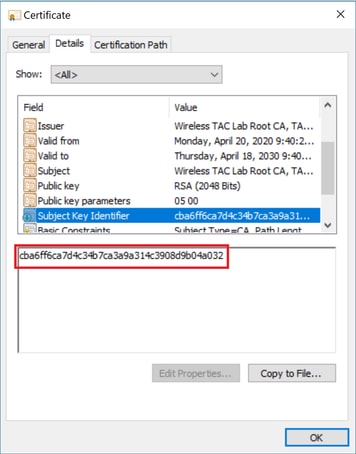

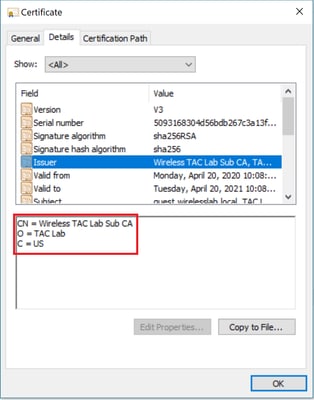

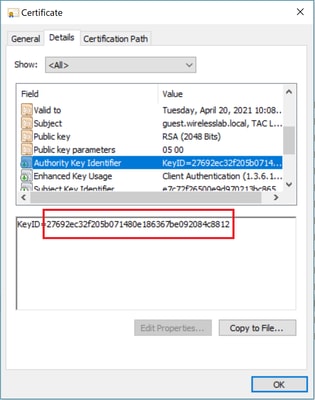

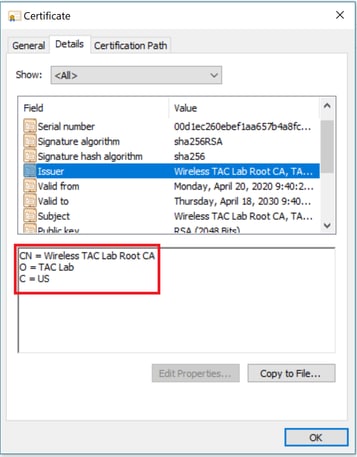

または、Windowsを使用している場合は、証明書に.crt拡張子を付け、ダブルクリックして詳細を検証します。

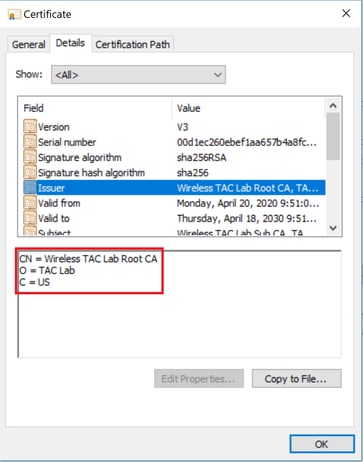

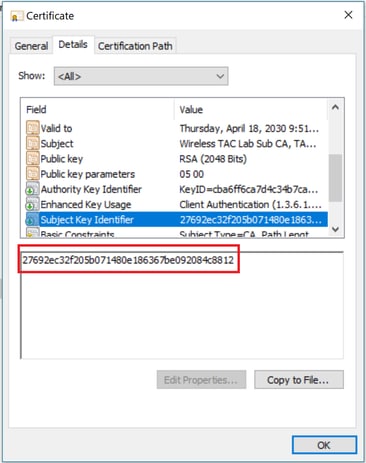

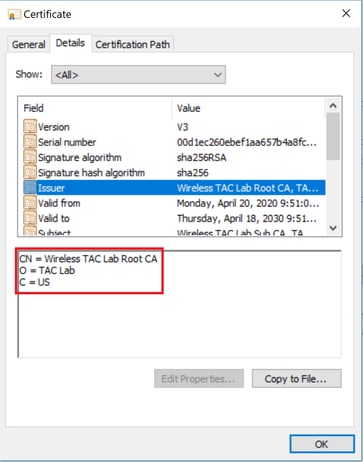

WLC証明書:

中間CA証明書:

中間CA証明書が特定されたら、それに応じてチェーンを続行し、再インストールします。

シナリオ 3.チェーンにルートCA証明書がない

*TransferTask: Apr 21 04:28:09.643: Add ID Cert: Adding certificate & private key using password Cisco123

*TransferTask: Apr 21 04:28:09.643: Add Cert to ID Table: Adding certificate (name: bsnSslWebauthCert) to ID table using password Cisco123

*TransferTask: Apr 21 04:28:09.643: Add Cert to ID Table: Decoding PEM-encoded Certificate (verify: YES)

*TransferTask: Apr 21 04:28:09.643: Decode & Verify PEM Cert: Cert/Key Length was 0, so taking string length instead

*TransferTask: Apr 21 04:28:09.643: Decode & Verify PEM Cert: Cert/Key Length 4929 & VERIFY

*TransferTask: Apr 21 04:28:09.645: Decode & Verify PEM Cert: X509 Cert Verification return code: 0

*TransferTask: Apr 21 04:28:09.645: Decode & Verify PEM Cert: X509 Cert Verification result text: unable to get issuer certificate

*TransferTask: Apr 21 04:28:09.645: Decode & Verify PEM Cert: Error in X509 Cert Verification at 1 depth: unable to get issuer certificate

*TransferTask: Apr 21 04:28:09.646: Add Cert to ID Table: Error decoding (verify: YES) PEM certificate

*TransferTask: Apr 21 04:28:09.646: Add ID Cert: Error decoding / adding cert to ID cert table (verifyChain: TRUE)

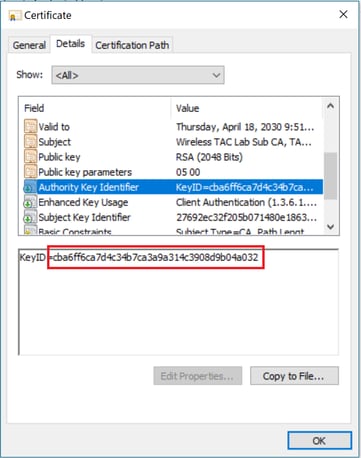

解決策:このシナリオはシナリオ2に似ていますが、今回は発行者(ルートCA)を検証する際の中間証明書に対するものです。 ルートCAを検証するために中間CA証明書のIssuerフィールドとX509v3 Authority Key Identifierフィールドの検証についても、同じ手順を実行できます。

次のOpenSSLコマンドを使用して、各証明書の次の詳細を検証できます。

> openssl x509 -in int-ca.crt -text -noout

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

d1:ec:26:0e:be:f1:aa:65:7b:4a:8f:c7:d5:7f:a4:97

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=US, O=TAC Lab, CN=Wireless TAC Lab Root CA

Validity

Not Before: Apr 21 02:51:03 2020 GMT

Not After : Apr 19 02:51:03 2030 GMT

Subject: C=US, O=TAC Lab, CN=Wireless TAC Lab Sub CA

...

X509v3 extensions:

X509v3 Authority Key Identifier:

keyid:CB:A6:FF:6C:A7:D4:C3:4B:7C:A3:A9:A3:14:C3:90:8D:9B:04:A0:32

> openssl x509 -in root-ca.crt -text -noout

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

d1:ec:26:0e:be:f1:aa:65:7b:4a:8f:c7:d5:7f:a4:96

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=US, O=TAC Lab, CN=Wireless TAC Lab Root CA

Validity

Not Before: Apr 21 02:40:24 2020 GMT

Not After : Apr 19 02:40:24 2030 GMT

Subject: C=US, O=TAC Lab, CN=Wireless TAC Lab Root CA

...

X509v3 Subject Key Identifier:

CB:A6:FF:6C:A7:D4:C3:4B:7C:A3:A9:A3:14:C3:90:8D:9B:04:A0:32

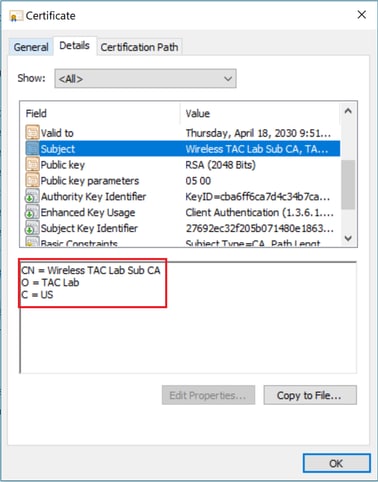

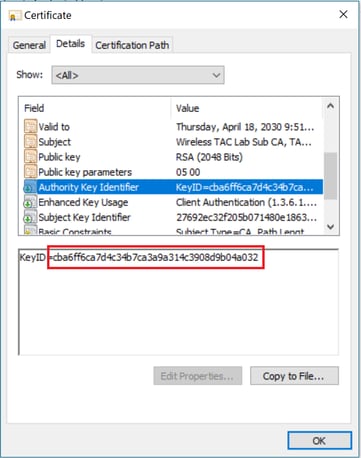

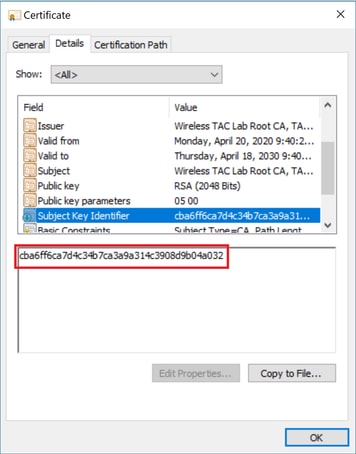

中間CA証明書

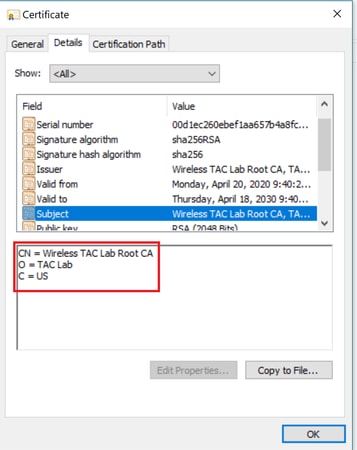

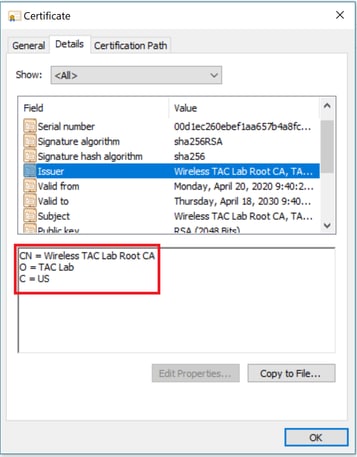

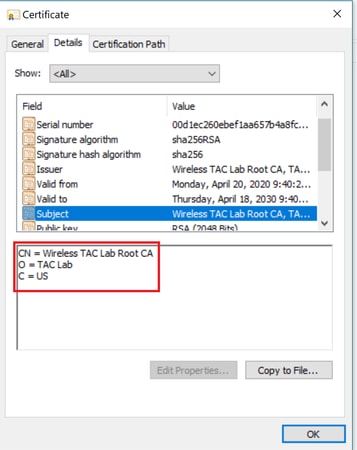

ルートCA証明書:

ルートCA証明書が識別されたら(発行者とサブジェクトの両方が同じ)、それに従ってチェーンを続行し、再インストールします。

注:このドキュメントでは、最も一般的なシナリオである3つの証明書チェーン(リーフ、中間CA、ルートCA)を使用します。2つの中間CA証明書が含まれる場合もあります。ルートCA証明書が見つかるまで、このシナリオと同じガイドラインを使用できます。

シナリオ 4.チェーンにCA証明書がない

*TransferTask: Apr 21 04:56:50.272: Add ID Cert: Adding certificate & private key using password Cisco123

*TransferTask: Apr 21 04:56:50.272: Add Cert to ID Table: Adding certificate (name: bsnSslWebauthCert) to ID table using password Cisco123

*TransferTask: Apr 21 04:56:50.272: Add Cert to ID Table: Decoding PEM-encoded Certificate (verify: YES)

*TransferTask: Apr 21 04:56:50.272: Decode & Verify PEM Cert: Cert/Key Length was 0, so taking string length instead

*TransferTask: Apr 21 04:56:50.272: Decode & Verify PEM Cert: Cert/Key Length 3493 & VERIFY

*TransferTask: Apr 21 04:56:50.273: Decode & Verify PEM Cert: X509 Cert Verification return code: 0

*TransferTask: Apr 21 04:56:50.273: Decode & Verify PEM Cert: Error in X509 Cert Verification at 0 depth: unable to get local issuer certificate

*TransferTask: Apr 21 04:56:50.274: Add Cert to ID Table: Error decoding (verify: YES) PEM certificate

*TransferTask: Apr 21 04:56:50.274: Add WebAuth Cert: Error adding ID cert

*TransferTask: Apr 21 04:56:50.274: RESULT_STRING: Error installing certificate.

解決策:ファイル内にWLC証明書以外の証明書がないと、深さ0での検証で検証が失敗します。このファイルは、テキストエディタで開いて検証できます。シナリオ2および3のガイドラインに従って、ルートCAまでのチェーンを特定し、それに応じて再チェーンして再インストールできます。

シナリオ 5.秘密キーなし

*TransferTask: Apr 21 05:02:34.764: Add WebAuth Cert: Adding certificate & private key using password

*TransferTask: Apr 21 05:02:34.764: Add ID Cert: Adding certificate & private key using password

*TransferTask: Apr 21 05:02:34.764: Add Cert to ID Table: Adding certificate (name: bsnSslWebauthCert) to ID table using password

*TransferTask: Apr 21 05:02:34.764: Add Cert to ID Table: Decoding PEM-encoded Certificate (verify: YES)

*TransferTask: Apr 21 05:02:34.764: Decode & Verify PEM Cert: Cert/Key Length was 0, so taking string length instead

*TransferTask: Apr 21 05:02:34.764: Decode & Verify PEM Cert: Cert/Key Length 3918 & VERIFY

*TransferTask: Apr 21 05:02:34.767: Decode & Verify PEM Cert: X509 Cert Verification return code: 1

*TransferTask: Apr 21 05:02:34.767: Decode & Verify PEM Cert: X509 Cert Verification result text: ok

*TransferTask: Apr 21 05:02:34.768: Add Cert to ID Table: Decoding PEM-encoded Private Key using password

*TransferTask: Apr 21 05:02:34.768: Retrieve CSR Key: can't open private key file for ssl cert.

*TransferTask: Apr 21 05:02:34.768: Add Cert to ID Table: No Private Key

*TransferTask: Apr 21 05:02:34.768: Add ID Cert: Error decoding / adding cert to ID cert table (verifyChain: TRUE)

*TransferTask: Apr 21 05:02:34.768: Add WebAuth Cert: Error adding ID cert

*TransferTask: Apr 21 05:02:34.768: RESULT_STRING: Error installing certificate.

解決策:証明書署名要求(CSR)が外部で生成され、ファイル内でチェーン接続する必要がある場合、WLCは秘密キーがファイルに含まれていることを想定します。CSRがWLCで生成された場合は、インストール前にWLCがリロードされていないことを確認してください。リロードされていないと、秘密キーが失われます。

関連情報

フィードバック

フィードバック