目次

CIMC Express

内容

CIMC-E の概要

管理インターフェイス

CIMC-E で実行可能なタスク

オペレーティング システムやアプリケーションのプロビジョニングや管理はできない

CIMC-E GUI

CIMC-E 要素

CIMC-E へのログイン

CIMC-E からのログアウト

Embedded Service Engine の概要

前提条件

コンパクト フラッシュ カードの要件

ルータ メモリの要件

CIMC-E 製品ファイル

Embedded Service Engine への CIMC-E のインストール

Embedded Service Engine の設定(必須)

Embedded Service Engine の設定:例

Embedded Service Engine への CIMC-E のインストール

Embedded Service Engine 上の CIMC-E のインストール:例

CIMC-E 用の Cisco ISR G2 の設定

HTTPS サーバおよび認証の設定

Web Services Management Agent の設定

ロールバック(WSMA 機能)の設定

CIMC-E CLI へのアクセス

CIMC-E の設定

CIMC-E の設定:例

CIMC-E が正しく設定されていることの確認

Embedded Service Engine の管理

Embedded Service Engine のディセーブル化

Embedded Service Engine のディセーブル化:例

Embedded Service Engine のトラブルシューティング

Embedded Service Engine がイネーブルになっていることの確認

システム リソースの確認

Embedded Service Engine のステータスの確認

Embedded Service Engine が起動されていることの確認

uboot イメージの破損

uboot 設定の破損

アプリケーションのインストールの確認

サーバの管理

CIMC-E プロパティの構成

全体のサーバ ステータスの表示

モジュールのシャットダウン

モジュールのリロード

モジュールのリセット

モジュールへのソフトウェアのインストール

サーバのプロパティの表示

CIMC-E 情報の表示

リモート コンソールの管理

リモート コンソールの設定

リモート コンソールの使用

ユーザ アカウントの管理

ローカル ユーザの作成

ユーザ権限の設定

ローカル ユーザの表示

ユーザ セッションの表示

ネットワーク関連の設定

NIC プロパティの設定

IPv4 の設定

モジュール プロパティの設定

VLAN の設定

コミュニケーション サービスの設定

HTTP の設定

SSH の設定

クライアント情報の表示

HTTP 動作の再起動

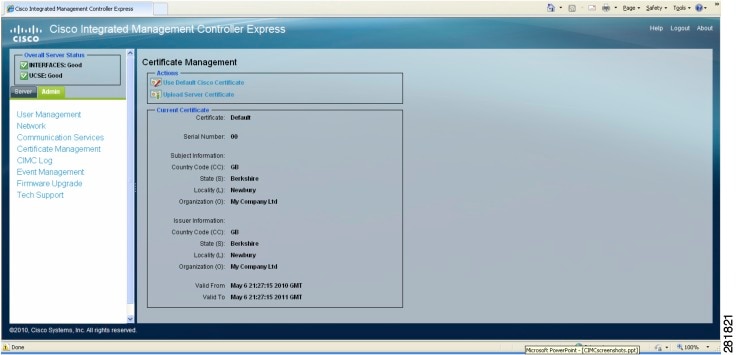

証明書の管理

デフォルトのシスコ証明書の使用

自己署名証明書の作成

サーバ証明書のアップロード

現在の証明書情報の表示

プラットフォーム イベント フィルタの設定

プラットフォーム イベント フィルタ

プラットフォーム イベント アラートのイネーブル化

プラットフォーム イベント アラートのディセーブル化

CIMC-E ファームウェア管理

ファームウェアの概要

シスコからの CIMC-E ファームウェアの取得

CIMC-E ファームウェアのインストール

ログの表示

CIMC-E ログ

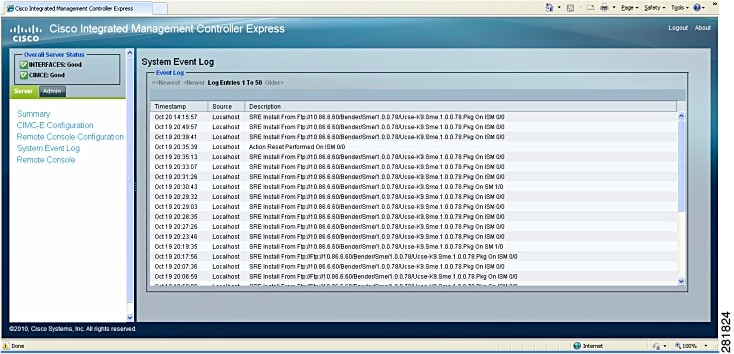

System Event Log

サーバ ユーティリティ

テクニカル サポート データのエクスポート

CIMC-E の再起動

CIMC-E コマンド リファレンス

scope router

show hardware

show log

set logbuffer

set loglevel

clear log

scope syslog

create server

show servers

delete server

scope service-module

scope module port

reload

reset

show statistics

show status(service-module/module port)

shutdown

scope interface

show description

show stat

show summary

scope interface port

show status(interface/interface port)

set ip

set mask

set module-gateway

set module-ip

set module-mask

set power noshutdown

set power shutdown

set unnumbered-interface

scope user

create username

set password

create permissions

delete username

delete permissions

show all

show username

show permissions

scope cimce

set url

set username

set password

set sshport

show config

show logs

show log(cimce)

show sshport

tail

scope http

set port

set ssl enable

set ssl disable

set cert default

show port

show ssl

show status(cimce/http)

shutdown(cimce/http)

start(cimce/http)

restart(cimce/http)

upload cert url

scope syslog(cimce)

set server

set syslog disable

show server(cimce/syslog)

Embedded Service Engine コマンド リファレンス

service-module enable

interface embedded-service-engine 0/0

service-module embedded-service-engine 0/0 install

service-module embedded-service-engine 0/0 password-reset

service-module embedded-service-engine 0/0 reload

service-module embedded-service-engine 0/0 reset

service-module embedded-service-engine 0/0 session

service-module embedded-service-engine 0/0 shutdown

service-module embedded-service-engine 0/0 statistics

service-module embedded-service-engine 0/0 status

show interface embedded-service-engine 0/0

「管理インターフェイス」

「CIMC-E で実行可能なタスク」

「オペレーティング システムやアプリケーションのプロビジョニングや管理はできない」

「CIMC-E GUI」

「CIMC-E 要素」

「CIMC-E へのログイン」

「CIMC-E からのログアウト」

図 1 に CIMC-E GUI を示します。

表 1

表 2

ステップ 1

ステップ 2

a.

b. をクリックして証明書を受け入れ、続行します。

ステップ 3

ステップ 4 をクリックします。

ステップ 1 をクリックします。

ステップ 2

Embedded Service Engine では、Linux ベースのアプリケーションを実行できます。

表 3 を参照してください。

注 ) CIMC-E は、Cisco IOS Release 15.1(4)M の Embedded Service Engine でサポートされる唯一のアプリケーションです。

注 ) Cisco SRE-V は、ISM-SRE-300-K9 ではサポートされません。

表 4

表 5

表 6

「Embedded Service Engine の設定(必須)」

「Embedded Service Engine への CIMC-E のインストール」

「CIMC-E 用の Cisco ISR G2 の設定」

「CIMC-E CLI へのアクセス」

「CIMC-E の設定」

「CIMC-E が正しく設定されていることの確認」

注 ) シスコによって CIMC-E ソフトウェアがプレインストールされている場合でも、この項の設定手順を実行する必要があります。

Embedded-Service-Engine が既存の service-module コマンドに追加されています。Embedded Service Engine を設定するには、次の手順を実行する必要があります。

1. service-module enable を入力します。

2.

3.

1. enable

2. configure terminal

3. interface Embedded-Service-Engine 0/0

4. service-module enable

5. ip address module-side-ip-address subnet-mask または ip unnumbered type number

6. service-module ip address module-side-ip-address subnet-mask

7. service-module ip default-gateway gateway-ip-address

8. no shutdown

9. exit

10. ip route prefix mask ip-address

11. end

12. copy running-config startup-config

13. show running-config

14. reload

enable

password

password

configure terminal

interface Embedded-Service-Engine 0/0

service-module enable

ip address module-side-ip-address subnet-mask

ip unnumbered type number

router-side-ip-address subnet-mask :ルータの IP アドレスとサブネット マスクを示します。

type :割り当てられた IP アドレスをルータが保持しているインターフェイスのタイプを示します。

number :割り当てられた IP アドレスをルータが保持しているインターフェイスの番号を示します。

service-module ip address module-side-ip-address subnet-mask

module-side-ip-address :モジュールの IP アドレスを示します。

subnet-mask :IP アドレスに追加するサブネット マスクで、ホスト ルータと同じサブネットにあることが必要

service-module ip default-gateway gateway-ip-address

gateway-ip-address :デフォルト ルータの IP アドレスを示します。

no shutdown

exit

ip route prefix mask ip-address

コマンドを使用してスタティック ルートを SM に追加する必要があります。

end

copy running-config startup-config

show running-config

reload

show running-config

copy running-config startup-config

reload

注 ) ファイルのダウンロード中および実際のインストール開始前にインストールを停止するには、service-module Embedded-Service-Engine 0/0 install abort コマンドを使用します。詳細については、『Cisco IOS Interface and Component Command Reference

1. enable

2. service-module embedded-service-engine 0/0 install url url

3. service-module embedded-service-engine 0/0 status

4. exit

enable

password

password

service-module embedded-service-engine 0/0 install url url

url url :RFC 2396 に定義されているように、サーバの URL と、アプリケーション パッケージおよび Tcl スクリプトがあるディレクトリを指定します。URL は、FTP サーバまたは HTTP サーバの .bin ファイルまたは .pkg ファイルを指す必要があります。ルータは、アプリケーションのインストールを完了するのに必要なその他すべてのファイルをダウンロードしインストールします。

service-module embedded-service-engine 0 /0 status

exit

service-module embedded-Service-Engine 0/0 install url ftp://10.86.26.195/vsem/cimce-k9.vsem.1.0.2.pkg

yes

service-module embedded-Service-Engine 0/0 status

Cisco CIMC-E Software 1.0

注 ) クライアント認証がイネーブルになっている場合は、CIMC-E が機能しません。CIMC-E には、ローカル認証が必要です。

1. enable

2. config terminal

3. ip http secure-server

4. ip http authentication local

5. exit

enable

password

password

configure terminal

ip http secure-server

ip http authentication local

local :認証および許可に、ローカル システム設定( username グローバル コンフィギュレーション コマンドを使用)で指定したログイン ユーザ名、パスワード、権限レベル アクセスの組み合わせを使用する必要があることを表します。

exit

ip http secure-server

ip http authentication local

1. config terminal

2. username name privilege privilege-level password 0 password

3. wsma profile listener profile-name

4. transport https path pathname

5. exit

6. wsma agent exec profile profile-name

7. wsma agent config profile profile-name

8. wsma agent notify profile profile-name

9. exit

configure terminal

username name privilege privilege-level password 0 password

wsma profile listener profile-name

transport https path pathname

exit

wsma agent exec profile profile-name

wsma agent config profile profile-name

wsma agent notify profile profile-name

exit

username wsmauser privilege 15 password 0 mypassword

wsma profile listener wsma

transport https path /cimce

exit

wsma agent exec profile wsma

wsma agent config profile wsma

wsma agent notify profile wsma

1. config terminal

2. archive

3. log config

4. hidekeys

5. exit

6. path url

7. maximum number

8. exit

configure terminal

archive

log config

hidekeys

exit

path url

maximum number

exit

log config

hidekeys

exit

path flash:roll

maximum 5

exit

Embedded-Service-Engine-Service-Module-IP-Address

ssh admin@10.0.0.2

注 ) CIMC-E のデフォルトのユーザ名とパスワードは、それぞれ「admin」と「password」です。

1. scope cimce

2. set username username

3. set password password

4. set url url

5. commit

scope cimce

set username username

set password password

set url url

commit

set username wsmauser

set password <PASSWORD>

set url 10.0.0.5/cimce

commit

注 ) URL は、Cisco ISR G2 の IP アドレスに続く、「Web Services Management Agent の設定」 で設定されたパスです。「Web Services Management Agent の設定」 で設定されるユーザ名とパスワードに対応する必要があります。

show hardware コマンドを使用します。次に、Embedded Service Engine の IP アドレスが 10.0.0.5 である例を示します。

scope router

show hardware

show hardware コマンドを実行すると、この例と同様の出力が表示されます。

「Embedded Service Engine のディセーブル化」

「Embedded Service Engine のトラブルシューティング」

1. no service-module enable を、入力します。

2.

3.

1. enable

2. configure terminal

3. interface Embedded-Service-Engine 0/0

4. no service-module enable

5. end

6. copy running-config startup-config

7. show running-config

8. reload

enable

password

password

configure terminal

interface Embedded-Service-Engine 0/0

no service-module enable

end

copy running-config startup-config

show running-config

reload

copy running-config startup-config

show running-config

reload

show running-config

Memory size does not meet the requirements of Embedded-Service-Engine 0/0

show diag コマンドを入力します。Embedded Service Engine リソースが、次の例のように表示されることを確認します。

2nd core configured enabled

service-module status コマンドを使用して、Embedded Service Engine のステータスを確認します。

service-module embedded-Service-Engine 0/0 status

Service Module is in Steady state

service-module embedded-Service-Engine 0/0 status コマンドを使用して、Embedded Service Engine がイネーブルになっていることを確認します。

show interface embedded-service-engine コマンドを使用して、インターフェイスがシャットダウンされていないことを確認します。

「uboot イメージの破損」 を参照してください。

*Sep 08 18:46:23.639: %SECONDCORE-5-BOOTSTAGE: KERNEL on 2nd core UP

*Sep 28 18:40:01.898: %SECONDCORE-3-UBOOT_BADMAGIC: Invalid Image magic is 0xD0A5468 expected 0x42553049

*Sep 28 18:40:03.894: %LINK-3-UPDOWN: Interface Embedded-Service-Engine0/0, changed state to down

1. enable

2. configure terminal

3. interface Embedded-Service-Engine 0/0

4. no service-module enable

5. service-module enable

6. end

service-module embedded-Service-Engine 0/0 session

show config

service-module embedded-service-engine 0/0 reset

service-module embedded-Service-Engine 0/0 install url ftp://example@10.86.26.195/new/vsep/cimce-k9.vsep.1.0.2.pkg

yes

service-module embedded-Service-Engine 0/0 status

Cisco CIMC-E Software 1.0

「CIMC-E プロパティの構成」

「全体のサーバ ステータスの表示」

「モジュールのシャットダウン」

「モジュールのリロード」

「モジュールのリセット」

「モジュールへのソフトウェアのインストール」

「CIMC-E の設定」 の説明に従って、CIMC-E コマンド ラインからこの設定を実行することもできます。

ステップ 1 ペインの [Server] タブをクリックします。

ステップ 2 をクリックします。

ステップ 3

ステップ 4 をクリックしてユーザ名を変更します。

ステップ 5 をクリックしてパスワードを変更します。

ステップ 6 をクリックして URL を変更します。

図 2 に、[CIMC-E Configuration] ペインを示します。

ステップ 1

ステップ 2 図 3 に、[Server Summary] ペインを示します。

ステップ 1 ペインの [Server] タブをクリックします。

ステップ 2 をクリックします。

ステップ 3 をクリックします。

ステップ 1 ペインの [Server] タブをクリックします。

ステップ 2 をクリックします。

ステップ 3 をクリックします。

ステップ 1 ペインの [Server] タブをクリックします。

ステップ 2 をクリックします。

ステップ 3 をクリックします。

ステップ 1 ペインの [Server] タブをクリックします。

ステップ 2 をクリックします。

ステップ 3 をクリックします。

ステップ 4 図 4 に示す [Install Software to Module] 画面で、次の情報を入力します。

Package URL

Username

Password

Arguments

ステップ 5 をクリックします。

ステップ 1 ペインの [Server] タブをクリックします。

ステップ 2 をクリックします。

ステップ 3

フィールド

フィールド

フィールド

フィールド

フィールド

フィールド

ステップ 1 ペインの [Server] タブをクリックします。

ステップ 2 をクリックします。

ステップ 3

フィールド

フィールド

フィールド

フィールド

「リモート コンソールの設定」

「リモート コンソールの使用」

ステップ 1 ペインの [Server] タブをクリックします。

ステップ 2 をクリックします。

ステップ 3 図 5 に示す [Remote Console Access] ペインで、次の情報を入力します。

フィールド

フィールド

ステップ 4 または [Change Port] をクリックします。

注 ) この画面では、Web ブラウザが Embedded Service Engine のポート 23 に到達する方法を提供します。このポートでネットワーク アドレス変換(NAT)が使用されている場合は、変換された IP アドレスと使用するポートを入力します。このポートで NAT が使用されていない場合は、Embedded Service Engine の IP アドレスを入力し、ポート 23 を使用します。

ステップ 1 ペインの [Server] タブをクリックします。

ステップ 2 タブの [Remote Console] をクリックします。

ステップ 3

図 6 に、[Remote Console] ペインを示します。

「ローカル ユーザの作成」

「ユーザ権限の設定」

「ローカル ユーザの表示」

「ユーザ セッションの表示」

図 7 に、[Create User] 画面を示します。

ステップ 1 ペインの [Admin] タブをクリックします。

ステップ 2 タブの [User Management] をクリックします。

ステップ 3 ペインの [Create User] タブをクリックします。

ステップ 4 タブをクリックします。

ステップ 5

ステップ 6

ステップ 7

ステップ 8 をクリックします。

ステップ 1 ペインの [Admin] タブをクリックします。

ステップ 2 タブの [User Management] をクリックします。

ステップ 3

ステップ 4 図 8 に示します。

注 ) admin ユーザの場合は、パスワードのみ変更できます。admin ユーザのモジュール権限を変更することはできません。

ステップ 5

ステップ 6 をクリックします。

ステップ 7 をクリックします。

ステップ 8 をクリックします。

ステップ 9

ステップ 10 をクリックします。

ステップ 11 Password]、[Delete User]、[Disable]、[Close] をクリックします。

ステップ 1 ペインの [Admin] タブをクリックします。

ステップ 2 タブの [User Management] をクリックします。

ステップ 3 タブをクリックします。

ステップ 4 図 9 に示す [Local Users] 画面で、ローカル ユーザに関する次の情報を表示します。

ステップ 1 ペインの [Admin] タブをクリックします。

ステップ 2 タブの [User Management] をクリックします。

ステップ 3 ペインの [Sessions] タブをクリックします。

ステップ 4 表 16

図 10 に、[Sessions] 画面を示します。

「NIC プロパティの設定」

「IPv4 の設定」

「モジュール プロパティの設定」

「VLAN の設定」

ステップ 1 ペインの [Admin] タブをクリックします。

ステップ 2 タブの [Network] をクリックします。

ステップ 3 ペインの [Network Settings] タブをクリックします。

ステップ 4

ステップ 1 ペインの [Admin] タブをクリックします。

ステップ 2 タブの [Network] をクリックします。

ステップ 3 ペインの [Network Settings] タブをクリックします。

ステップ 4

ステップ 5 をクリックして更新されたプロパティを保存します。

ステップ 6 をクリックして IPv4 をシャットダウンします。

ステップ 1 ペインの [Admin] タブをクリックします。

ステップ 2 タブの [Network] をクリックします。

ステップ 3 ペインの [Network Settings] タブをクリックします。

ステップ 4

ステップ 5 をクリックして更新されたプロパティを保存します。

図 11 に、[Network Settings] タブの [Module Properties] 領域を示します。

ステップ 1 ペインの [Admin] タブをクリックします。

ステップ 2 タブの [Network] をクリックします。

ステップ 3 ペインの [VLAN Settings] タブをクリックします。

ステップ 4

ステップ 5 をクリックして更新されたプロパティを保存します。

図 12 に、VLAN プロパティを示します。

「HTTP の設定」

「SSH の設定」

「クライアント情報の表示」

「HTTP 動作の再起動」

ステップ 1 ペインの [Admin] タブをクリックします。

ステップ 2 タブの [Communication Services] をクリックします。

ステップ 3 図 13 に示すように、次のプロパティが表示されます。

図 13 に、HTTP プロパティを示します。

ステップ 1 ペインの [Admin] タブをクリックします。

ステップ 2 タブの [Communication Services] をクリックします。

ステップ 3

ステップ 4 をクリックします。

ステップ 1 ペインの [Admin] タブをクリックします。

ステップ 2 タブの [Communication Services] をクリックします。

ステップ 3

ステップ 1 ペインの [Admin] タブをクリックします。

ステップ 2 タブの [Communication Services] をクリックします。

ステップ 3 領域で [Restart] をクリックします。

「デフォルトのシスコ証明書の使用」 の手順に従って、デフォルトのシスコ証明書を使用できます。

「自己署名証明書の作成」 で始まる項を参照してください。

注 ) CIMC-E は、認証局(CA)によって署名された証明書の使用をサポートしていません。

「デフォルトのシスコ証明書の使用」

「自己署名証明書の作成」

「サーバ証明書のアップロード」

「現在の証明書情報の表示」

ステップ 1 ペインの [Admin] タブをクリックします。

ステップ 2 タブの [Certificate Management] をクリックします。

ステップ 3 をクリックします。

注 ) これらのコマンドは、CIMC-E CLI ではなく、OpenSSL パッケージを使用している Linux サーバで入力します。

openssl genrsa -out key.pem 1024

openssl req -new -key key.pem -out request.pem [-batch]

openssl req -x509 -days 30 -key key.pem -in request.pem -out certificate.pem

cat key.pem certificate.pem > myNewKey.pem

ステップ 1 ペインの [Admin] タブをクリックします。

ステップ 2 タブの [Certificate Management] をクリックします。

ステップ 3 領域で [Upload Server Certificate] をクリックします。

ステップ 1 ペインの [Admin] タブをクリックします。

ステップ 2 タブの [Certificate Management] をクリックします。

ステップ 3 図 14 に、[Current Certificate] 領域を示します。

「プラットフォーム イベント フィルタ」

「プラットフォーム イベント アラートのイネーブル化」

「プラットフォーム イベント アラートのディセーブル化」

ステップ 1 ペインの [Admin] タブをクリックします。

ステップ 2 タブの [Event Management] をクリックします。

ステップ 3 図 15 に示す [Platform Event Filters] タブで、アラートを送信する各イベントの [Send Alert] チェックボックスをオンにします。

ステップ 1 ペインの [Admin] タブをクリックします。

ステップ 2 タブの [Event Management] をクリックします。

ステップ 3 チェックボックスの選択を解除します。

「ファームウェアの概要」

「シスコからの CIMC-E ファームウェアの取得」

「CIMC-E ファームウェアのインストール」

注 ) ファームウェアを更新するときは、古いバージョンのファームウェアを新しいバージョンのファームウェアにアップグレードすることも、新しいバージョンのファームウェアを古いバージョンのファームウェアにダウングレードすることもできます。

ステップ 1

ステップ 2

ステップ 3

「シスコからの CIMC-E ファームウェアの取得」 の説明に従って、シスコから CIMC-E ファームウェアを取得します。

ステップ 1 ペインの [Admin] タブをクリックします。

ステップ 2 タブの [Firmware Management] をクリックします。

ステップ 3 領域で [Install CIMC-E Firmware through Browser Client] をクリックします。

ステップ 4 図 16 に示す [Install Firmware] ダイアログボックスで、次のいずれかの操作を実行します。

をクリックし、[Choose File] ダイアログボックスを使用してインストールするファームウェア イメージを選択します。

ステップ 5 をクリックします。

「CIMC-E ログ」

「System Event Log」

ステップ 1 ペインの [Admin] タブをクリックします。

ステップ 2 タブの [CIMC Log] をクリックします。

ステップ 3 図 17 に、CIMC-E ログを示します。

ステップ 4 または [Older>] をクリックし、リストの先頭に移動するには [<<Newest] をクリックします。

ステップ 5

ステップ 1 ペインの [Server] タブをクリックします。

ステップ 2 タブの [System Event Log] をクリックします。

ステップ 3 図 18 に、システム イベント ログを示します。

ステップ 4 または [Older>] をクリックし、リストの先頭に移動するには [<<Newest] をクリックします。

ステップ 5

「テクニカル サポート データのエクスポート」

「CIMC-E の再起動」

ステップ 1 ペインの [Admin] タブをクリックします。

ステップ 2 タブの [Tech Support] をクリックします。

ステップ 3 タブの [Get Techsupport Data] をクリックします。図 19 に、テクニカル サポート データの例を示します。

ステップ 4 図 20 に示す、[Download] タブをクリックします。

ステップ 5

ステップ 6 をクリックします。

service-module embedded-service-engine 0/0 reload

scope tacacs コマンドを使用します。

scope router

構文の説明

コマンド モード

使用上のガイドライン

show hardware コマンドを使用します。

show hardware

構文の説明

コマンド モード

例

show hardware

show log コマンドを使用します。

show log

構文の説明

コマンド モード

例

show log

set logbuffer コマンドを使用します。

set logbuffer number

構文の説明

number

コマンド モード

使用上のガイドライン

commit コマンドを入力する必要があります。

例

set logbuffer 8192

set loglevel コマンドを使用します。

set loglevel [ 0 - 7 | level ]

構文の説明

0 - 7 | level

コマンド モード

使用上のガイドライン

commit コマンドを入力する必要があります。

例

set loglevel 7

clear log コマンドを使用します。

clear log

構文の説明

コマンド モード

例

clear log

scope syslog コマンドを使用します。

scope syslog

構文の説明

コマンド モード

使用上のガイドライン

例

scope syslog

create server コマンドを使用します。

create server ip-address

構文の説明

ip-address

コマンド モード

例

create server 172.1.1.60

show servers コマンドを使用します。

show servers

構文の説明

コマンド モード

例

show servers

delete server コマンドを使用します。

delete server ip-address

構文の説明

ip-address

コマンド モード

例

delete server 172.1.1.60

service-module コマンドを使用します。

scope service-module

構文の説明

コマンド モード

使用上のガイドライン

例

scope service-module

module port

module port モードを開始するには、サービス モジュール モードで scope module port コマンドを使用します。

scope module port

構文の説明

module

port

コマンド モード

module port (/service-module/ module port )

使用上のガイドライン

module port モードを使用して、指定した slot / port でサービス モジュールのプロパティを設定し、情報を表示します。

例

module port モードを開始する例を示します。

scope ism 0/0

module port モードで reload コマンドを使用します。

reload

構文の説明

コマンド モード

module port (/service-module/ module port )

使用上のガイドライン

Enter キーを押して操作を確認するか、 n と入力してキャンセルします。

例

reload

module port モードで reset コマンドを使用します。

reset

構文の説明

コマンド モード

module port (/service-module/ module port )

使用上のガイドライン

Enter キーを押して操作を確認するか、 n と入力してキャンセルします。

注意 データを消失する可能性があるため、

reset コマンドは、シャットダウンまたは障害状態から回復する目的に限り使用してください。

例

reset

module port モードで show statistics コマンドを使用します。

show statistics

構文の説明

コマンド モード

module port (/service-module/ module port )

例

show statistics

module port )

module port モードで show status コマンドを使用します。

show status

構文の説明

コマンド モード

module port (/service-module/ module port )

使用上のガイドライン

例

show status

module port モードで shutdown コマンドを使用します。

shutdown

構文の説明

コマンド モード

module port (/service-module/ module port )

使用上のガイドライン

Enter キーを押して操作を確認するか、 n と入力してキャンセルします。

例

shutdown

scope interface コマンドを使用します。

scope interface

構文の説明

コマンド モード

使用上のガイドライン

例

show description コマンドを使用します。

show description

構文の説明

コマンド モード

使用上のガイドライン

例

show description

show stat コマンドを使用します。

show stat

構文の説明

コマンド モード

使用上のガイドライン

例

show stat

show summary コマンドを使用します。

show summary

構文の説明

コマンド モード

使用上のガイドライン

例

show summary

interface port

interface port モードを開始するには、インターフェイス モードで scope interface port コマンドを使用します。

scope interface port

構文の説明

interface

port

コマンド モード

interface port (/interface/ interface port )

使用上のガイドライン

interface port モードを使用して、指定した interface port のプロパティを設定し、情報を表示します。

例

interface port モードを開始する例を示します。

scope ISM 0/0

interface port )

interface port モードで show status コマンドを使用します。

show status

構文の説明

コマンド モード

interface port (/interface/ module port )

例

show status

interface port モードで set ip コマンドを使用します。

set ip ip-address [ unnumbered ]

構文の説明

ip-address

unnumbered

コマンド モード

interface port (/interface/ module port )

使用上のガイドライン

set ip コマンドと set mask コマンドは、同時に入力する必要があります。一方のコマンドのみの入力は、サポートされていません。 unnumbered キーワードを使用する場合には、 set unnumbered-interface コマンドを入力して、割り当てられた IP アドレスをルータが保持しているインターフェイスを指定する必要があります。コマンドを入力する順序は関係ありません。 commit コマンドを入力する前に、両方のコマンドが入力されていない場合は、エラー メッセージが表示されます。

commit コマンドを入力する必要があります。

例

set ip 10.0.0.100

set mask 255.255.255.0

commit

set ip unnumbered

set unnumbered-interface GigabitEthernet0/0

commit

関連コマンド

commit

set mask

set unnumbered-interface

interface port モードで set mask コマンドを使用します。

set mask mask

コマンド モード

interface port (/interface/ module port )

使用上のガイドライン

set ip コマンドと set mask コマンドは、同時に入力する必要があります。一方のコマンドのみの入力は、サポートされていません。コマンドを入力する順序は関係ありません。 commit コマンドを入力する前に、両方のコマンドが入力されていない場合は、エラー メッセージが表示されます。変更を保存するには、 commit コマンドを入力する必要があります。

例

set ip 10.0.0.100

set mask 255.255.255.0

commit

関連コマンド

commit

set ip

interface port モードで set module-gateway コマンドを使用します。

set module-gateway ip-address

構文の説明

ip-address

コマンド モード

interface port (/interface/ module port )

使用上のガイドライン

例

set module-gateway 172.168.1.1

commit

interface port モードで set module-ip コマンドを使用します。

set module-ip ip-address

構文の説明

ip-address

コマンド モード

interface port (/interface/ module port )

使用上のガイドライン

set module-ip コマンドと set module-mask コマンドは、同時に入力する必要があります。一方のコマンドのみの入力は、サポートされていません。コマンドを入力する順序は関係ありません。 commit コマンドを入力する前に、両方のコマンドが入力されていない場合は、エラー メッセージが表示されます。変更を保存するには、 commit コマンドを入力する必要があります。

例

set module-mask 255.255.255.0

set module-ip 172.168.1.101

commit

関連コマンド

commit

set module-mask

interface port モードで set module-mask コマンドを使用します。

set module-mask mask

コマンド モード

interface port (/interface/ module port )

使用上のガイドライン

set module-ip コマンドと set module-mask コマンドは、同時に入力する必要があります。一方のコマンドのみの入力は、サポートされていません。コマンドを入力する順序は関係ありません。 commit コマンドを入力する前に、両方のコマンドが入力されていない場合は、エラー メッセージが表示されます。変更を保存するには、 commit コマンドを入力する必要があります。

例

set module-mask 255.255.255.0

set module-ip 172.168.1.101

commit

関連コマンド

commit

set module-ip

interface port モードで set power noshutdown コマンドを使用します。

set power noshutdown

構文の説明

コマンド モード

interface port (/interface/ module port )

使用上のガイドライン

commit コマンドを入力する必要があります。

例

set power noshutdown

commit

interface port モードで set power shutdown コマンドを使用します。

set power shutdown

構文の説明

コマンド モード

interface port (/interface/ module port )

使用上のガイドライン

commit コマンドを入力する必要があります。

例

set power shutdown

commit

interface port モードで set unnumbered-interface コマンドを使用します。

set unnumbered-interface type number

構文の説明

type

number

コマンド モード

interface port (/interface/ module port )

使用上のガイドライン

unnumbered キーワードを指定した set ip コマンドと組み合わせて使用する必要があります。アンナンバード インターフェイスにマスクを指定する必要はありません、コマンドを入力する順序は関係ありません。 commit コマンドを入力する前に、両方のコマンドが入力されていない場合は、エラー メッセージが表示されます。

commit コマンドを入力する必要があります。

例

set ip unnumbered

set unnumbered-interface GigabitEthernet0/0

commit

関連コマンド

commit

set ip

scope user コマンドを使用します。

scope user

構文の説明

コマンド モード

使用上のガイドライン

username モードを開始するには、ユーザ モードで create username コマンドを使用します。

create username username

コマンド モード

使用上のガイドライン

commit コマンドを入力する必要があります。

set password コマンドを使用してパスワードを作成する必要があります。

例

create username myuser

set password mypassword

commit

関連コマンド

commit

set password

username モードで set password コマンドを使用します。

set password password

コマンド モード

username (/user/ username )

使用上のガイドライン

commit コマンドを入力する必要があります。

例

scope username myuser

set password newpass

commit

username モードで create permissions コマンドを使用します。

create permissions module port

構文の説明

module

port

コマンド モード

username (/user/ username )

使用上のガイドライン

例

scope username myuser

create permissions SM 1/0

delete username コマンドを使用します。

delete username username

コマンド モード

使用上のガイドライン

commit コマンドを入力する必要があります。

例

delete username myuser

username モードで delete permissions コマンドを使用します。

delete permissions module port

構文の説明

module

port

コマンド モード

username (/user/ username )

使用上のガイドライン

例

scope username myuser

delete permissions SM 1/0

show all コマンドを使用します。

show all

構文の説明

コマンド モード

使用上のガイドライン

例

show username コマンドを使用します。

show username username

コマンド モード

使用上のガイドライン

例

show username myuser

username モードで show permissions コマンドを使用します。

show permissions

構文の説明

コマンド モード

username (/user/ username )

使用上のガイドライン

例

scope username myuser

show permissions

scope cimce コマンドを使用します。

scope cimce

構文の説明

コマンド モード

使用上のガイドライン

例

set url コマンドを使用します。

set url url

コマンド モード

使用上のガイドライン

set username コマンドを使用します。パスワードを設定するには、 set password コマンドを使用します。

commit コマンドを入力する必要があります。

例

set url 172.168.24.52/test

関連コマンド

commit

set password

set username

set username コマンドを使用します。

set username username

構文の説明

username

コマンド モード

使用上のガイドライン

set password コマンドを使用します。ルータの URL を設定するには、 set url コマンドを使用します。

commit コマンドを入力する必要があります。

例

set username myuser

関連コマンド

commit

set password

set url

set password コマンドを使用します。

set password password

構文の説明

password

コマンド モード

使用上のガイドライン

set username コマンドを使用します。ルータの URL を設定するには、 set url コマンドを使用します。

commit コマンドを入力する必要があります。

例

set password mypassword

関連コマンド

commit

set username

set sshport コマンドを使用します。

set sshport ssh-port

コマンド モード

使用上のガイドライン

commit コマンドを入力する必要があります。

例

set sshport 2222

show config コマンドを使用します。

show config

構文の説明

コマンド モード

使用上のガイドライン

例

show config

show logs コマンドを使用します。

show logs

構文の説明

コマンド モード

使用上のガイドライン

show log コマンドを使用します。

例

show logs

show log コマンドを使用します。

show log logname

構文の説明

コマンド モード

使用上のガイドライン

show logs コマンドを使用します。

例

show log lighttpd_error.log

関連コマンド

show logs

show sshport コマンドを使用します。

show sshport

構文の説明

コマンド モード

使用上のガイドライン

set sshport コマンドで設定された SSH ポートを表示します。

例

show sshport

関連コマンド

set sshport

tail コマンドを使用します。

tail logname number-of-lines

構文の説明

logname

number-of-lines

コマンド モード

例

tail messages.log 5

scope http コマンドを使用します。

scope http

構文の説明

コマンド モード

使用上のガイドライン

例

set port コマンドを使用します。

set port port

コマンド モード

使用上のガイドライン

commit コマンドを入力する必要があります。

例

set port 8080

commit

set ssl enable コマンドを使用します。

set ssl enable

構文の説明

コマンド モード

使用上のガイドライン

commit コマンドを入力する必要があります。

例

set ssl enable

commit

set ssl disable コマンドを使用します。

set ssl disable

構文の説明

コマンド モード

使用上のガイドライン

commit コマンドを入力する必要があります。

例

set ssl disable

commit

set cert default コマンドを使用します。

set cert default

構文の説明

コマンド モード

使用上のガイドライン

commit コマンドを入力する必要があります。

例

set cert default

commit

show port コマンドを使用します。

show port

構文の説明

コマンド モード

使用上のガイドライン

set port コマンドで設定した HTTP ポートを表示します。

例

show port

関連コマンド

set port

show ssl コマンドを使用します。

show ssl

構文の説明

コマンド モード

使用上のガイドライン

set ssl enable コマンドまたは set ssl disable コマンドで設定された SSL ステータスを表示します。

例

show ssl

関連コマンド

set ssl disable

set ssl enable

show status コマンドを使用します。

show status

構文の説明

コマンド モード

使用上のガイドライン

例

show status

関連コマンド

set ssl disable

set ssl enable

shutdown コマンドを使用します。

shutdown

構文の説明

コマンド モード

例

shutdown

関連コマンド

restart

start コマンドを使用します。

start

構文の説明

コマンド モード

例

start

関連コマンド

restart

restart コマンドを使用します。

restart

構文の説明

コマンド モード

使用上のガイドライン

shutdown(cimce/http) コマンドを使用して HTTP サービスをシャットダウンした後に、このコマンドを使用してサービスを再起動します。

例

restart

関連コマンド

shutdown

upload cert url コマンドを使用します。

upload cert url url

構文の説明

url

コマンド モード

使用上のガイドライン

restart コマンドを使用して、HTTP サーバを再起動し、変更を有効にします。

例

upload cert url ftp://192.1.1.60/pub/good.pem

関連コマンド

commit

restart(cimce/http)

scope syslog コマンドを使用します。

scope syslog

構文の説明

コマンド モード

使用上のガイドライン

例

scope syslog

set server コマンドを使用します。

set server server

コマンド モード

使用上のガイドライン

commit コマンドを入力する必要があります。

例

set server 192.1.1.60

commit

set syslog disable コマンドを使用します。

set syslog disable

構文の説明

コマンド モード

使用上のガイドライン

commit コマンドを入力する必要があります。

例

set syslog disable

commit

show server コマンドを使用します。

show server

構文の説明

コマンド モード

例

show server

service-module enable コマンドを使用します。Embedded Service Engine をディセーブルにしてハードウェア リソースを最初のコアに戻すには、このコマンドの no 形式を使用します。

service-module enable

no service-module enable

構文の説明

コマンド デフォルト

コマンド モード

使用上のガイドライン

Embedded Service Engine は、Linux ベースのアプリケーションを実行できます。このコマンドを使用して、Embedded Service Engine をイネーブルにして、最初のコアと Embedded Service Engine 間でハードウェア リソースをパーティション化できるようにします。Embedded Service Engine をイネーブルにするには、次の手順を実行する必要があります。

1. service-module enable を入力します。

2.

3.

1. no service-module enable を、入力します。

2.

3.

例

interface embedded-service-engine 0/0 コマンドを使用します。このコマンドには、no 形式はありません。

interface embedded-service-engine 0/0

構文の説明

コマンド デフォルト

コマンド モード

使用上のガイドライン

例

interface embedded-service-engine 0/0

関連コマンド

ip unnumbered

service-module ip address

show interface embedded-service-engine 0/0

service-module embedded-service-engine 0/0 install コマンドを使用します。

service-module embedded-service-engine 0/0 install url url [ script filename ] [ argument " string " ] [ force]

構文の説明

url url

script

filename 引数で指定されたスクリプトに変更します。

filename

argument

string 引数で指定された変数のオプションを表示しません。

string

force

コマンド モード

使用上のガイドライン

slot 引数と port 引数の間には、スラッシュ記号( / )が必要です。

service-module embedded-service-engine 0/0 install url ftp://username:passwd@server.com/axp

force キーワードを script キーワードまたは argument キーワードの前に使用したり、 argument キーワードを script キーワードの前に使用したりすることはできません。

script filename キーワード/引数の組み合わせを使用します。

argument " string " キーワード/引数の組み合わせを使用します。変数には、左右に引用符(" ")を含める必要があります。

force キーワードを使用します。このキーワードを使用する場合、インストール中に特定の変数を必要とするアプリケーションであれば、 argument " string " キーワード/引数の組み合わせも使用して、必要な変数を手動で指定する必要があります。 force キーワードを使用すると、インストーラでのインストール中のすべてのユーザ入力はバイパスされるためです。

service-module sm install abort コマンドを使用します。実際にインストールが開始すると、このコマンドは使用できません。

例

service-module embedded-service-engine 0/0 install url ftp://server.com/cimce script help.sre argument arg1

関連コマンド

service-module embedded-service-engine 0/0 install abort

service-module embedded-service-engine password-reset コマンドを使用します。

service-module embedded-service-engine 0/0 password-reset

構文の説明

コマンド モード

使用上のガイドライン

例

service-module embedded-service-engine 0/0 password-reset

service-module embedded-service-engine 0/0 session

関連コマンド

service-module embedded-service-engine 0/0 session

service-module embedded-service-engine 0/0 reload を使用します。

service-module embedded-service-engine 0/0 reload

構文の説明

コマンド モード

使用上のガイドライン

Enter キーを押して操作を確認するか、 n と入力してキャンセルします。

例

service-module embedded-service-engine 0/0 reload

関連コマンド

interface embedded-service-engine 0/0

service-module embedded-service-engine 0/0 reset

service-module embedded-service-engine 0/0 shutdown

show diag

show interfaces embedded-service-engine 0/0

service-module embedded-service-engine 0/0 reset コマンドを使用します。

service-module embedded-service-engine 0/0 reset

構文の説明

コマンド モード

使用上のガイドライン

Enter キーを押して操作を確認するか、 n と入力してキャンセルします。

注意 データを消失する可能性があるため、

service-module embedded-service-engine 0/0 reset コマンドは、シャットダウンまたは障害状態から回復する目的に限り使用してください。

例

service-module embedded-service-engine 0/0 reset

関連コマンド

interface embedded-service-engine 0/0

service-module embedded-service-engine 0/0 reload

service-module sm embedded-service-engine 0/0 shutdown

show diag

show interface embedded-service-engine 0/0

service-module embedded-service-engine 0/0 session コマンドを使用します。

service-module embedded-service-engine 0/0 session [ clear ]

構文の説明

clear

コマンド モード

使用上のガイドライン

enable コマンドを使用します。

clear キーワードを指定してこのコマンドを使用してセッションをクリアします。確認プロンプトで、 Enter キーを押して操作を確認するか、 n と入力してキャンセルします。

例

service-module embedded-service-engine 0/0 session

enable

service-module embedded-service-engine 0/0 session clear

関連コマンド

enable

interface

show diag

show interface embedded-service-engine 0/0

service-module embedded-service-engine 0/0 shutdown コマンドを使用します。

service-module embedded-service-engine 0/0 shutdown

構文の説明

コマンド モード

使用上のガイドライン

Enter キーを押して操作を確認するか、 n と入力してキャンセルします。

例

service-module embedded-service-engine 0/0 shutdown

関連コマンド

interface embedded-service-engine 0/0

service-module embedded-service-engine 0/0 reload

service-module embedded-service-engine 0/0 reset

show diag

show interface embedded-service-engine 0/0

service-module embedded-service-engine 0/0 statistics コマンドを使用します。

service-module embedded-service-engine 0/0 statistics

構文の説明

コマンド モード

例

service-module embedded-service-engine 0/0 statistics

関連コマンド

interface embedded-service-engine 0/0

service-module embedded-service-engine 0/0 reload

service-module embedded-service-engine 0/0 reset

service-module embedded-service-engine 0/0 shutdown

show interface embedded-service-engine 0/0

service-module embedded-service-engine 0/0 status コマンドを使用します。

service-module embedded-service-engine 0/0 status

構文の説明

コマンド モード

使用上のガイドライン

例

service-module embedded-service-engine 0/0 status

関連コマンド

interface embedded-service-engine 0/0

show diag

show interface embedded-service-engine 0/0

show interface embedded-service-engine 0/0 コマンドを使用します。

show interface embedded-service-engine 0/0

構文の説明

コマンド モード

使用上のガイドライン

例

show interface embedded-service-engine 0/0

表 25

5 分です。

関連コマンド

show controllers embedded-service-engine 0/0

www.cisco.com/go/trademarks . Third party trademarks mentioned are the property of their respective owners. The use of the word partner does not imply a partnership relationship between Cisco and any other company. (1005R)

![]() 「Embedded Service Engine の概要」

「Embedded Service Engine の概要」![]() 「Embedded Service Engine への CIMC-E のインストール」

「Embedded Service Engine への CIMC-E のインストール」![]() 「Embedded Service Engine の管理」

「Embedded Service Engine の管理」![]() 「サーバの管理」

「サーバの管理」![]() 「証明書の管理」

「証明書の管理」![]() 「ログの表示」

「ログの表示」![]() 「オペレーティング システムやアプリケーションのプロビジョニングや管理はできない」

「オペレーティング システムやアプリケーションのプロビジョニングや管理はできない」![]() CIMC-E GUI を使用して CIMC-E CLI を呼び出す

CIMC-E GUI を使用して CIMC-E CLI を呼び出す![]() モジュールの電源のオン、電源のオフ、電源再投入、リセット、およびシャットダウンを行う

モジュールの電源のオン、電源のオフ、電源再投入、リセット、およびシャットダウンを行う![]() ローカル ユーザ アカウントを作成して管理し、リモート ユーザの認証をイネーブルにする

ローカル ユーザ アカウントを作成して管理し、リモート ユーザの認証をイネーブルにする![]() IPv4、VLAN、ネットワーク セキュリティなど、ネットワーク関連の設定を行う

IPv4、VLAN、ネットワーク セキュリティなど、ネットワーク関連の設定を行う![]() OS やアプリケーションなどのソフトウェアに対するパッチの展開

OS やアプリケーションなどのソフトウェアに対するパッチの展開![]() アンチウイルス ソフトウェア、モニタリング エージェント、バックアップ クライアントなどのベース ソフトウェア コンポーネントのインストール

アンチウイルス ソフトウェア、モニタリング エージェント、バックアップ クライアントなどのベース ソフトウェア コンポーネントのインストール![]() データベース、アプリケーション サーバ ソフトウェア、Web サーバなどのソフトウェア アプリケーションのインストール

データベース、アプリケーション サーバ ソフトウェア、Web サーバなどのソフトウェア アプリケーションのインストール![]() Oracle データベースの再起動、プリンタ キューの再起動、CIMC-E 以外のユーザ アカウントの処理などのオペレータ処理の実行

Oracle データベースの再起動、プリンタ キューの再起動、CIMC-E 以外のユーザ アカウントの処理などのオペレータ処理の実行![]() Internet Explorer 7.0 を推奨します。

Internet Explorer 7.0 を推奨します。![]() Web ブラウザで、CIMC-E の Web リンクを入力または選択します。たとえば、Embedded Service Engine の IP アドレスが 10.1.1.63 255.255.255.0 の場合は、Web ブラウザで http://10.1.1.63 にログインします。

Web ブラウザで、CIMC-E の Web リンクを入力または選択します。たとえば、Embedded Service Engine の IP アドレスが 10.1.1.63 255.255.255.0 の場合は、Web ブラウザで http://10.1.1.63 にログインします。![]() セキュリティ ダイアログボックスが表示された場合は、次の操作を実行します。

セキュリティ ダイアログボックスが表示された場合は、次の操作を実行します。![]() (任意)チェックボックスをオンにして、シスコからのすべてのコンテンツを受け入れます。

(任意)チェックボックスをオンにして、シスコからのすべてのコンテンツを受け入れます。![]() [Yes] をクリックして証明書を受け入れ、続行します。

[Yes] をクリックして証明書を受け入れ、続行します。![]() ログイン ウィンドウで、ユーザ名とパスワードを入力します。

ログイン ウィンドウで、ユーザ名とパスワードを入力します。

![]() 「Embedded Service Engine の設定(必須)」

「Embedded Service Engine の設定(必須)」![]() 「Embedded Service Engine への CIMC-E のインストール」

「Embedded Service Engine への CIMC-E のインストール」![]() 「CIMC-E 用の Cisco ISR G2 の設定」

「CIMC-E 用の Cisco ISR G2 の設定」

![]() embedded-service-engine 0/0 インターフェイスで、コンフィギュレーション コマンド service-module enable を入力します。

embedded-service-engine 0/0 インターフェイスで、コンフィギュレーション コマンド service-module enable を入力します。![]() interface Embedded-Service-Engine 0/0

interface Embedded-Service-Engine 0/0 ![]() ip address module-side-ip-address subnet-mask

ip address module-side-ip-address subnet-mask![]() service-module ip address module-side-ip-address subnet-mask

service-module ip address module-side-ip-address subnet-mask ![]() service-module ip default-gateway gateway-ip-address

service-module ip default-gateway gateway-ip-address ![]() ip route prefix mask ip-address

ip route prefix mask ip-address

![]() service-module embedded-service-engine 0/0 install url url

service-module embedded-service-engine 0/0 install url url ![]() username name privilege privilege-level password 0 password

username name privilege privilege-level password 0 password ![]() wsma profile listener profile-name

wsma profile listener profile-name ![]() transport https path pathname

transport https path pathname ![]() wsma agent exec profile profile-name

wsma agent exec profile profile-name ![]() wsma agent config profile profile-name

wsma agent config profile profile-name

![]() 「Embedded Service Engine のディセーブル化」

「Embedded Service Engine のディセーブル化」![]() 「Embedded Service Engine のトラブルシューティング」

「Embedded Service Engine のトラブルシューティング」![]() embedded-service-engine 0/0 インターフェイス下で、コンフィギュレーション no service-module enable を、入力します。

embedded-service-engine 0/0 インターフェイス下で、コンフィギュレーション no service-module enable を、入力します。![]() 「Embedded Service Engine がイネーブルになっていることの確認」

「Embedded Service Engine がイネーブルになっていることの確認」![]() 「Embedded Service Engine のステータスの確認」

「Embedded Service Engine のステータスの確認」![]() service-module embedded-Service-Engine 0/0 status コマンドを使用して、Embedded Service Engine がイネーブルになっていることを確認します。

service-module embedded-Service-Engine 0/0 status コマンドを使用して、Embedded Service Engine がイネーブルになっていることを確認します。![]() show interface embedded-service-engine コマンドを使用して、インターフェイスがシャットダウンされていないことを確認します。

show interface embedded-service-engine コマンドを使用して、インターフェイスがシャットダウンされていないことを確認します。![]() [Navigation] ペインの [Server] タブをクリックします。

[Navigation] ペインの [Server] タブをクリックします。![]() [Server] タブの [CIMC-E Configuration] をクリックします。

[Server] タブの [CIMC-E Configuration] をクリックします。![]() [Change Username] をクリックしてユーザ名を変更します。

[Change Username] をクリックしてユーザ名を変更します。![]() [Change Password] をクリックしてパスワードを変更します。

[Change Password] をクリックしてパスワードを変更します。![]() [Change URL] をクリックして URL を変更します。

[Change URL] をクリックして URL を変更します。

![]() [Navigation] ペインの [Overall Server Status] 領域で、インターフェイスと CIMC-E ステータスを表示します。

[Navigation] ペインの [Overall Server Status] 領域で、インターフェイスと CIMC-E ステータスを表示します。![]() (任意)図 3 に、[Server Summary] ペインを示します。

(任意)図 3 に、[Server Summary] ペインを示します。

![]() [Navigation] ペインの [Server] タブをクリックします。

[Navigation] ペインの [Server] タブをクリックします。![]() [Server] タブの [Summary] をクリックします。

[Server] タブの [Summary] をクリックします。![]() [Actions] 領域で [Shutdown Module] をクリックします。

[Actions] 領域で [Shutdown Module] をクリックします。![]() [Navigation] ペインの [Server] タブをクリックします。

[Navigation] ペインの [Server] タブをクリックします。![]() [Server] タブの [Summary] をクリックします。

[Server] タブの [Summary] をクリックします。![]() [Actions] 領域で [Reload Module] をクリックします。

[Actions] 領域で [Reload Module] をクリックします。![]() [Navigation] ペインの [Server] タブをクリックします。

[Navigation] ペインの [Server] タブをクリックします。![]() [Server] タブの [Summary] をクリックします。

[Server] タブの [Summary] をクリックします。![]() [Actions] 領域で [Reset Module] をクリックします。

[Actions] 領域で [Reset Module] をクリックします。![]() [Navigation] ペインの [Server] タブをクリックします。

[Navigation] ペインの [Server] タブをクリックします。![]() [Server] タブの [Summary] をクリックします。

[Server] タブの [Summary] をクリックします。![]() [Actions] 領域で [Install Software] をクリックします。

[Actions] 領域で [Install Software] をクリックします。![]() 図 4 に示す [Install Software to Module] 画面で、次の情報を入力します。

図 4 に示す [Install Software to Module] 画面で、次の情報を入力します。

![]() [Install Software Now] をクリックします。

[Install Software Now] をクリックします。![]() [Navigation] ペインの [Server] タブをクリックします。

[Navigation] ペインの [Server] タブをクリックします。![]() [Server] タブの [Summary] をクリックします。

[Server] タブの [Summary] をクリックします。![]() [Navigation] ペインの [Server] タブをクリックします。

[Navigation] ペインの [Server] タブをクリックします。![]() [Server] タブの [Summary] をクリックします。

[Server] タブの [Summary] をクリックします。![]() [Navigation] ペインの [Server] タブをクリックします。

[Navigation] ペインの [Server] タブをクリックします。![]() [Server] タブの [Remote Console Configuration] をクリックします。

[Server] タブの [Remote Console Configuration] をクリックします。![]() 図 5 に示す [Remote Console Access] ペインで、次の情報を入力します。

図 5 に示す [Remote Console Access] ペインで、次の情報を入力します。![]() 新しい情報を入力した後、[Change IP] または [Change Port] をクリックします。

新しい情報を入力した後、[Change IP] または [Change Port] をクリックします。

![]() [Navigation] ペインの [Server] タブをクリックします。

[Navigation] ペインの [Server] タブをクリックします。![]() [Server] タブの [Remote Console] をクリックします。

[Server] タブの [Remote Console] をクリックします。![]() [Remote Console] ペインのプロンプトに CIMC-E コマンドを入力します。

[Remote Console] ペインのプロンプトに CIMC-E コマンドを入力します。

![]() [Navigation] ペインの [Admin] タブをクリックします。

[Navigation] ペインの [Admin] タブをクリックします。![]() [Admin] タブの [User Management] をクリックします。

[Admin] タブの [User Management] をクリックします。![]() [User Management] ペインの [Create User] タブをクリックします。

[User Management] ペインの [Create User] タブをクリックします。![]() ローカル ユーザを設定するには、[Local User] タブをクリックします。

ローカル ユーザを設定するには、[Local User] タブをクリックします。![]() [User Details] ダイアログボックスで、次のプロパティを更新します。

[User Details] ダイアログボックスで、次のプロパティを更新します。![]() [Save Changes] をクリックします。

[Save Changes] をクリックします。![]() [Navigation] ペインの [Admin] タブをクリックします。

[Navigation] ペインの [Admin] タブをクリックします。![]() [Admin] タブの [User Management] をクリックします。

[Admin] タブの [User Management] をクリックします。![]() [Local User] タブで、ローカル ユーザの行をクリックします。

[Local User] タブで、ローカル ユーザの行をクリックします。![]() [Edit User Information] ダイアログボックスを図 8 に示します。

[Edit User Information] ダイアログボックスを図 8 に示します。

![]() (任意)ユーザのパスワードを変更するには、パスワード情報を入力します。

(任意)ユーザのパスワードを変更するには、パスワード情報を入力します。![]() [Change Password] をクリックします。

[Change Password] をクリックします。![]() (任意)ユーザを削除するには、[Delete User] をクリックします。

(任意)ユーザを削除するには、[Delete User] をクリックします。![]() (任意)ユーザをディセーブルにするには、[Disable] をクリックします。

(任意)ユーザをディセーブルにするには、[Disable] をクリックします。![]() (任意)モジュールの権限を割り当てるには、適切なモジュールのチェックボックスをオンにします。

(任意)モジュールの権限を割り当てるには、適切なモジュールのチェックボックスをオンにします。![]() [Change Password]、[Delete User]、[Disable]、[Close] をクリックします。

[Change Password]、[Delete User]、[Disable]、[Close] をクリックします。 ![]() [Navigation] ペインの [Admin] タブをクリックします。

[Navigation] ペインの [Admin] タブをクリックします。![]() [Admin] タブの [User Management] をクリックします。

[Admin] タブの [User Management] をクリックします。![]() [User Management] ペインの [Local Users] タブをクリックします。

[User Management] ペインの [Local Users] タブをクリックします。![]() 図 9 に示す [Local Users] 画面で、ローカル ユーザに関する次の情報を表示します。

図 9 に示す [Local Users] 画面で、ローカル ユーザに関する次の情報を表示します。

![]() [Navigation] ペインの [Admin] タブをクリックします。

[Navigation] ペインの [Admin] タブをクリックします。![]() [Admin] タブの [Network] をクリックします。

[Admin] タブの [Network] をクリックします。![]() [Network] ペインの [Network Settings] タブをクリックします。

[Network] ペインの [Network Settings] タブをクリックします。![]() [NIC Properties] 領域で、インターフェイスを選択します。

[NIC Properties] 領域で、インターフェイスを選択します。![]() [Navigation] ペインの [Admin] タブをクリックします。

[Navigation] ペインの [Admin] タブをクリックします。![]() [Admin] タブの [Network] をクリックします。

[Admin] タブの [Network] をクリックします。![]() [Network] ペインの [Network Settings] タブをクリックします。

[Network] ペインの [Network Settings] タブをクリックします。![]() [IPv4 Properties] 領域で、次のプロパティを更新します。

[IPv4 Properties] 領域で、次のプロパティを更新します。![]() [Save Changes] をクリックして更新されたプロパティを保存します。

[Save Changes] をクリックして更新されたプロパティを保存します。![]() [Shutdown] をクリックして IPv4 をシャットダウンします。

[Shutdown] をクリックして IPv4 をシャットダウンします。![]() [Navigation] ペインの [Admin] タブをクリックします。

[Navigation] ペインの [Admin] タブをクリックします。![]() [Admin] タブの [Network] をクリックします。

[Admin] タブの [Network] をクリックします。![]() [Network] ペインの [Network Settings] タブをクリックします。

[Network] ペインの [Network Settings] タブをクリックします。![]() [Module Properties] 領域で、次のプロパティを更新します。

[Module Properties] 領域で、次のプロパティを更新します。![]() [Save Changes] をクリックして更新されたプロパティを保存します。

[Save Changes] をクリックして更新されたプロパティを保存します。

![]() [Navigation] ペインの [Admin] タブをクリックします。

[Navigation] ペインの [Admin] タブをクリックします。![]() [Admin] タブの [Network] をクリックします。

[Admin] タブの [Network] をクリックします。![]() [Network] ペインの [VLAN Settings] タブをクリックします。

[Network] ペインの [VLAN Settings] タブをクリックします。![]() [VLAN Properties] 領域で、次のプロパティを更新します。

[VLAN Properties] 領域で、次のプロパティを更新します。![]() [Save Changes] をクリックして更新されたプロパティを保存します。

[Save Changes] をクリックして更新されたプロパティを保存します。

![]() [Navigation] ペインの [Admin] タブをクリックします。

[Navigation] ペインの [Admin] タブをクリックします。![]() [Admin] タブの [Communication Services] をクリックします。

[Admin] タブの [Communication Services] をクリックします。![]() [HTTP Properties] 領域の [Server Port] フィールドを更新します。図 13 に示すように、次のプロパティが表示されます。

[HTTP Properties] 領域の [Server Port] フィールドを更新します。図 13 に示すように、次のプロパティが表示されます。

![]() [Navigation] ペインの [Admin] タブをクリックします。

[Navigation] ペインの [Admin] タブをクリックします。![]() [Admin] タブの [Communication Services] をクリックします。

[Admin] タブの [Communication Services] をクリックします。![]() [SSH Properties] 領域の [SSH Port] フィールドを更新します。

[SSH Properties] 領域の [SSH Port] フィールドを更新します。![]() [Change SSH Port] をクリックします。

[Change SSH Port] をクリックします。![]() 「デフォルトのシスコ証明書の使用」の手順に従って、デフォルトのシスコ証明書を使用できます。

「デフォルトのシスコ証明書の使用」の手順に従って、デフォルトのシスコ証明書を使用できます。![]() 独自の自己署名証明書を使用できます。「自己署名証明書の作成」で始まる項を参照してください。

独自の自己署名証明書を使用できます。「自己署名証明書の作成」で始まる項を参照してください。

![]() [Navigation] ペインの [Admin] タブをクリックします。

[Navigation] ペインの [Admin] タブをクリックします。![]() [Admin] タブの [Certificate Management] をクリックします。

[Admin] タブの [Certificate Management] をクリックします。![]() [Actions] 領域で [Use Default Cisco Certificate] をクリックします。

[Actions] 領域で [Use Default Cisco Certificate] をクリックします。

![]() [Navigation] ペインの [Admin] タブをクリックします。

[Navigation] ペインの [Admin] タブをクリックします。![]() [Admin] タブの [Certificate Management] をクリックします。

[Admin] タブの [Certificate Management] をクリックします。![]() [Actions] 領域で [Upload Server Certificate] をクリックします。

[Actions] 領域で [Upload Server Certificate] をクリックします。![]() [Navigation] ペインの [Admin] タブをクリックします。

[Navigation] ペインの [Admin] タブをクリックします。![]() [Admin] タブの [Certificate Management] をクリックします。

[Admin] タブの [Certificate Management] をクリックします。![]() 図 14 に、[Current Certificate] 領域を示します。

図 14 に、[Current Certificate] 領域を示します。

![]() 「プラットフォーム イベント アラートのディセーブル化」

「プラットフォーム イベント アラートのディセーブル化」![]() [Navigation] ペインの [Admin] タブをクリックします。

[Navigation] ペインの [Admin] タブをクリックします。![]() [Admin] タブの [Event Management] をクリックします。

[Admin] タブの [Event Management] をクリックします。![]() 図 15 に示す [Platform Event Filters] タブで、アラートを送信する各イベントの [Send Alert] チェックボックスをオンにします。

図 15 に示す [Platform Event Filters] タブで、アラートを送信する各イベントの [Send Alert] チェックボックスをオンにします。

![]() [Navigation] ペインの [Admin] タブをクリックします。

[Navigation] ペインの [Admin] タブをクリックします。![]() [Admin] タブの [Event Management] をクリックします。

[Admin] タブの [Event Management] をクリックします。![]() [Platform Event Filters] タブで、ディセーブルにする各イベントの [Send Alert] チェックボックスの選択を解除します。

[Platform Event Filters] タブで、ディセーブルにする各イベントの [Send Alert] チェックボックスの選択を解除します。

![]() Web ブラウザで、Cisco から提供されている Web リンクに移動して、サーバのファームウェア イメージを入手します。

Web ブラウザで、Cisco から提供されている Web リンクに移動して、サーバのファームウェア イメージを入手します。![]() 1 つ以上のファームウェア イメージを選択し、ネットワーク サーバにコピーします。

1 つ以上のファームウェア イメージを選択し、ネットワーク サーバにコピーします。![]() イメージ(複数可)とともに提供されているリリース ノートをお読みください。

イメージ(複数可)とともに提供されているリリース ノートをお読みください。![]() 「シスコからの CIMC-E ファームウェアの取得」の説明に従って、シスコから CIMC-E ファームウェアを取得します。

「シスコからの CIMC-E ファームウェアの取得」の説明に従って、シスコから CIMC-E ファームウェアを取得します。![]() ブラウザ経由で CIMC-E ファームウェアをインストールするには、admin 権限を持つユーザとしてログインする必要があります。

ブラウザ経由で CIMC-E ファームウェアをインストールするには、admin 権限を持つユーザとしてログインする必要があります。![]() [Navigation] ペインの [Admin] タブをクリックします。

[Navigation] ペインの [Admin] タブをクリックします。![]() [Admin] タブの [Firmware Management] をクリックします。

[Admin] タブの [Firmware Management] をクリックします。![]() [Actions] 領域で [Install CIMC-E Firmware through Browser Client] をクリックします。

[Actions] 領域で [Install CIMC-E Firmware through Browser Client] をクリックします。![]() 図 16 に示す [Install Firmware] ダイアログボックスで、次のいずれかの操作を実行します。

図 16 に示す [Install Firmware] ダイアログボックスで、次のいずれかの操作を実行します。![]() [Browse] をクリックし、[Choose File] ダイアログボックスを使用してインストールするファームウェア イメージを選択します。

[Browse] をクリックし、[Choose File] ダイアログボックスを使用してインストールするファームウェア イメージを選択します。![]() インストールするファームウェア イメージのフル パスとファイル名を入力します。

インストールするファームウェア イメージのフル パスとファイル名を入力します。

![]() [Install Firmware] をクリックします。

[Install Firmware] をクリックします。![]() [Navigation] ペインの [Admin] タブをクリックします。

[Navigation] ペインの [Admin] タブをクリックします。![]() [Admin] タブの [CIMC Log] をクリックします。

[Admin] タブの [CIMC Log] をクリックします。![]() 図 17 に、CIMC-E ログを示します。

図 17 に、CIMC-E ログを示します。

![]() CIMC-E イベントのページを前方および後方に移動するには [<Newer] または [Older>] をクリックし、リストの先頭に移動するには [<<Newest] をクリックします。

CIMC-E イベントのページを前方および後方に移動するには [<Newer] または [Older>] をクリックし、リストの先頭に移動するには [<<Newest] をクリックします。![]() カラムの見出し([Timestamp]、[Source]、[Description])をクリックして、そのカラムでログをソートします。

カラムの見出し([Timestamp]、[Source]、[Description])をクリックして、そのカラムでログをソートします。 ![]() [Navigation] ペインの [Server] タブをクリックします。

[Navigation] ペインの [Server] タブをクリックします。![]() [Server] タブの [System Event Log] をクリックします。

[Server] タブの [System Event Log] をクリックします。![]() 図 18 に、システム イベント ログを示します。

図 18 に、システム イベント ログを示します。

![]() CIMC-E イベントのページを前方および後方に移動するには [<Newer] または [Older>] をクリックし、リストの先頭に移動するには [<<Newest] をクリックします。

CIMC-E イベントのページを前方および後方に移動するには [<Newer] または [Older>] をクリックし、リストの先頭に移動するには [<<Newest] をクリックします。![]() カラムの見出し([Timestamp]、[Source]、[Description])をクリックして、そのカラムでログをソートします。

カラムの見出し([Timestamp]、[Source]、[Description])をクリックして、そのカラムでログをソートします。![]() [Navigation] ペインの [Admin] タブをクリックします。

[Navigation] ペインの [Admin] タブをクリックします。![]() [Admin] タブの [Tech Support] をクリックします。

[Admin] タブの [Tech Support] をクリックします。![]() [View] タブの [Get Techsupport Data] をクリックします。図 19 に、テクニカル サポート データの例を示します。

[View] タブの [Get Techsupport Data] をクリックします。図 19 に、テクニカル サポート データの例を示します。

![]() 図 20 に示す、[Download] タブをクリックします。

図 20 に示す、[Download] タブをクリックします。

![]() [Download to Remote Server] 領域で、リモート サーバ名を入力します、

[Download to Remote Server] 領域で、リモート サーバ名を入力します、![]() [Download Now] をクリックします。

[Download Now] をクリックします。![]() show log

show log![]() reload

reload![]() reset

reset![]() show status(service-module/module port)

show status(service-module/module port)![]() shutdown

shutdown![]() show status(interface/interface port)

show status(interface/interface port)![]() set ip

set ip![]() set mask

set mask![]() show all

show all![]() set url

set url![]() tail

tail![]() set port

set port![]() show ssl

show ssl![]() 初期起動時には、唯一のユーザとして admin が存在します。パスワードは、「password」です。

初期起動時には、唯一のユーザとして admin が存在します。パスワードは、「password」です。![]() あるユーザ userA が存在する場合、userA のパスワードは、userA と admin だけが変更できます。

あるユーザ userA が存在する場合、userA のパスワードは、userA と admin だけが変更できます。![]() interface embedded-service-engine 0/0

interface embedded-service-engine 0/0![]() service-module embedded-service-engine 0/0 install

service-module embedded-service-engine 0/0 install![]() service-module embedded-service-engine 0/0 password-reset

service-module embedded-service-engine 0/0 password-reset![]() service-module embedded-service-engine 0/0 reload

service-module embedded-service-engine 0/0 reload ![]() service-module embedded-service-engine 0/0 reset

service-module embedded-service-engine 0/0 reset ![]() service-module embedded-service-engine 0/0 session

service-module embedded-service-engine 0/0 session ![]() service-module embedded-service-engine 0/0 shutdown

service-module embedded-service-engine 0/0 shutdown ![]() service-module embedded-service-engine 0/0 statistics

service-module embedded-service-engine 0/0 statistics ![]() service-module embedded-service-engine 0/0 status

service-module embedded-service-engine 0/0 status ![]() show interface embedded-service-engine 0/0

show interface embedded-service-engine 0/0![]() embedded-service-engine 0/0 インターフェイスで、コンフィギュレーション コマンド service-module enable を入力します。

embedded-service-engine 0/0 インターフェイスで、コンフィギュレーション コマンド service-module enable を入力します。![]() embedded-service-engine 0/0 インターフェイス下で、コンフィギュレーション no service-module enable を、入力します。

embedded-service-engine 0/0 インターフェイス下で、コンフィギュレーション no service-module enable を、入力します。![]() Embedded Service Engine のソフトウェア リリース バージョンの表示

Embedded Service Engine のソフトウェア リリース バージョンの表示![]() Embedded Service Engine ステータスの確認(定常またはダウン)

Embedded Service Engine ステータスの確認(定常またはダウン)![]() CPU、メモリ、インターフェイス情報などを含めて、Embedded Service Engine のハードウェア情報の表示

CPU、メモリ、インターフェイス情報などを含めて、Embedded Service Engine のハードウェア情報の表示

フィードバック

フィードバック