Cisco ASDM 7.6(x) リリース ノート

目次

- Cisco ASDM 7.6(x) リリース ノート

- 特記事項

- システム要件

- ASDM クライアントのオペレーティング システムとブラウザの要件

- Java およびブラウザの互換性

- ASDM のアイデンティティ証明書のインストール

- ASDM コンフィギュレーション メモリの増大

- Windows での ASDM コンフィギュレーション メモリの増大

- Mac OS での ASDM コンフィギュレーション メモリの増大

- ASA と ASDM の互換性

- VPN の互換性

- 新機能

- ASDM 7.6(2.150) の新機能

- ASA 9.6(2)/ASDM 7.6(2) の新機能

- ASA 9.6(1)/ASDM 7.6(1) の新機能

- ソフトウェアのアップグレード

- アップグレード パス

- アップグレード リンク

- 未解決のバグおよび解決されたバグ

- 未解決のバグ

- バージョン 7.6(2.150) で未解決のバグ

- バージョン 7.6(2) で未解決のバグ

- バージョン 7.6(1) で未解決のバグ

- 解決済みのバグ

- バージョン 7.6(2.150) で解決済みのバグ

- バージョン 7.6(2) で解決済みのバグ

- バージョン 7.6(1) で解決済みのバグ

- エンドユーザ ライセンス契約書

- 関連資料

First Published:

Last Updated:

Text Part Number:

Cisco ASDM 7.6(x) リリース ノート

このドキュメントには、Cisco ASA シリーズ対応 Cisco ASDM バージョン 7.6(x) のリリース情報が含まれます。

特記事項

Microsoft Azure サポートを含む ASAv 9.5.2(200) の各機能は 9.6(1) では使用できません。 これらは、9.6(2) では使用可能です。

ASDM 7.6(2) は、マルチ コンテキスト モードで AnyConnect クライアント プロファイルをサポートしています。この機能には、AnyConnect バージョン 4.2.00748 または 4.3.03013 以降が必要です。

(ASA 9.6.2)マルチモード設定を使用している場合のアップグレードの影響:9.5.2 から 9.6.1 にアップグレードし、続いて 9.6.2 にアップグレードすると、マルチモード設定の既存の RAVPN が動作を停止します。9.6.2 イメージへのアップグレード後に、各コンテキストの記憶域を提供し、すべてのコンテキストで新しい AnyConnect イメージを取得するための再設定が必要となります。

(ASA 9.6(2))SSH 公開キー認証使用時のアップグレードの影響:SSH 認証が更新されることにより、SSH 公開キー認証を有効にするための新たな設定が必要となります。そのため、公開キー認証を使用した既存の SSH 設定はアップグレード後機能しません。公開キー認証は、Amazon Web サービス(AWS)の ASAv のデフォルトであるため、AWS のユーザはこの問題を確認する必要があります。SSH 接続を失なう問題を避けるには、アップグレードの前に設定を更新します。または(ASDM アクセスが有効になっている場合)アップグレード後に ASDM を使用して設定を修正できます。

ユーザ名が「admin」の場合の設定例を示します。

username admin nopassword privilege 15 username admin attributes ssh authentication publickey 55:06:47:eb:13:75:fc:5c:a8:c1:2c:bb: 07:80:3a:fc:d9:08:a9:1f:34:76:31:ed:ab:bd:3a:9e:03:14:1e:1b hashedssh authentication コマンドを使用するには、アップグレードの前に次のコマンドを入力します。

aaa authentication ssh console LOCAL username admin password <password> privilege 15nopassword キーワードが存在している場合、これを維持するのではなく、代わりにユーザ名に対応したパスワードを設定することを推奨します。nopassword キーワードは、パスワードが入力できないのではなく、どのようなパスワードでも入力できることを意味します。9.6(2) より前のバージョンでは、aaa コマンドは SSH 公開キー認証に必須ではありませんでした。このため、nopassword キーワードはトリガーされませんでした。本バージョンより aaa コマンドは必須となり、password(または nopassword)キーワードが存在する場合、自動的に username の通常のパスワード認証を許可するようになりました。

アップグレード後は、 username コマンドに対する password または nopassword キーワードの指定は任意となり、ユーザがパスワードを入力できなくするよう指定できるようになります。よって、公開キー認証のみを強制的に使用する場合は、username コマンドを入力しなおします。

username admin privilege 15Firepower 9300 で ASA をアップグレードする場合のアップグレードの影響:バックエンドにおけるライセンス権限付与名義の変更により、ASA 9.6(1)/FXOS 1.1.4 にアップグレードした場合、最初のリロードの際にスタートアップ コンフィギュレーションが正しく解析されず、アドオンの権利付与に対応する設定が拒否されることがあります。

スタンドアロン ASA では、新バージョンでのリロード後、権限付与が処理され、「承認済み」状態になるのを待ち([show license all]または [Monitoring] > [Properties] > [Smart License])、そのまま設定を保存しないで、もう一度リロード([reload]または [Tools] > [System Reload])してください。リロードすると、スタートアップ コンフィギュレーションが正しく解析されます。

フェールオーバー ペアにアドオンの権限付与がある場合は、FXOS リリースノートのアップグレード手順に従い、さらに各装置のリロード後にフェールオーバーをリセットしてください([] または [Monitoring] > [Properties] > [Failover] > [Status]、[Monitoring] > [Failover] > [System] または [Monitoring] > [Failover] > [Failover Group] を選択後、[Reset Failover] をクリック)。

クラスタに関しては、FXOS のリリース ノートのアップグレード手順に従います。以降、さらなる操作は不要です。

ASA 5508-X および 5516-X を 9.5(x)以降へアップグレードする場合における問題:ASA バージョン 9.5(x)以降へアップグレードする前に、ジャンボ フレーム予約を一度も有効にしたことがない場合は、最大のメモリ フットプリントをチェックする必要があります。製造上の不具合により、ソフトウェアのメモリ制限が誤って適用されていることがあります。以下の修正を適用せずに 9.5(x)以降にアップグレードした場合、デバイスはブートアップ時にクラッシュします。この場合、ROMMON (Load an Image for the ASA 5500-X Series Using ROMMON) を使用して 9.4 にダウングレードし、次の手順を実行して再度アップグレードする必要があります。

次のコマンドを入力して障害のステータスをチェックします。

ciscoasa# show memory detail | include Max memory footprint Max memory footprint = 456384512 Max memory footprint = 0 Max memory footprint = 456384512456,384,512 より少ない値が [Max memory footprint] に戻される場合は障害が発生しているため、アップグレード前に次の手順を実施する必要があります。表示されるメモリが 456,384,512 以上であれば、この手順の残りをスキップして通常通りにアップグレードできます。

グローバル コンフィギュレーション モードを開始します。

ciscoasa# configure terminal ciscoasa(config)#一時的にジャンボ フレーム予約を有効にします。

ciscoasa(config)# jumbo-frame reservation WARNING: This command will take effect after the running-config is saved and the system has been rebooted. Command accepted. INFO: Interface MTU should be increased to avoid fragmenting jumbo frames during transmit

(注)

ASA はリロードしません。

設定を保存します。

ciscoasa(config)# write memory Building configuration... Cryptochecksum: b511ec95 6c90cadb aaf6b306 41579572 14437 bytes copied in 1.320 secs (14437 bytes/sec) [OK]ジャンボ フレーム予約を無効にします。

ciscoasa(config)# no jumbo-frame reservation WARNING: This command will take effect after the running-config is saved and the system has been rebooted. Command accepted.

(注)

ASA はリロードしません。

コンフィギュレーション ファイルを再保存します。

ciscoasa(config)# write memory Building configuration... Cryptochecksum: b511ec95 6c90cadb aaf6b306 41579572 14437 bytes copied in 1.320 secs (14437 bytes/sec) [OK]これで、バージョン 9.5(x)以降へアップグレードできます。

ASA 9.x で使用する RSA ツールキットのバージョンは、ASA 8.4 で使用されたバージョンとは異なるため、これらの 2 つのバージョン間で PKI の動作に違いが生じます。

たとえば、9.x ソフトウェアを実行している ASA では、フィールド長が 73 文字までの [Organizational Name Value](OU)フィールドをもつ証明書のインポートが許可されます。8.4 ソフトウェアを実行している ASA では、60 文字までの OU フィールド名をもつ証明書のインポートが許可されます。この相違のため、ASA 9.x でインポートできる証明書を ASA 8.4 ではインポートできません。ASA 9.x 証明書をバージョン 8.4 を実行している ASA にインポートしようとすると、エラー「ERROR: Import PKCS12 operation failed.」が表示されます。

システム要件

ASDM クライアントのオペレーティング システムとブラウザの要件

次の表には、ASDM に対応して推奨されるクライアント オペレーティング システムと Java のリストが表示されています。

表 1 オペレーティング システムとブラウザの要件 オペレーティング システム

ブラウザ

Java SE プラグイン

Internet Explorer

Firefox

Safari

Chrome

Microsoft Windows(英語および日本語):

8

7

Server 2012 R2

Server 2012

Server 2008

Yes

Yes

サポートなし

Yes

7.0 以降

Apple OS X 10.4 以降

サポートなし

Yes

Yes

Yes(64 ビット バージョンのみ)

7.0 以降

Red Hat Enterprise Linux 5(GNOME または KDE):

デスクトップ

Desktop with Workstation

該当なし

Yes

該当なし

Yes

7.0 以降

Java およびブラウザの互換性

次の表に、Java、ASDM、およびブラウザの互換性についての互換性警告を示します。

Java バージョン

条件

注意

7 アップデート 51

ASDM ランチャでは信頼できる証明書が必要

ランチャの使用を継続するには、次のいずれかを実行します。

Java 8 にアップグレードする、または Java を 7 Update 45 以下にダウングレードする。

ASA に既知の CA から信頼できる証明書をインストールする。

自己署名証明書をインストールし、Java に登録する(『Install an Identity Certificate for ASDM』を参照)。

または、Java Web Start を使用する。

(注) ASDM 7.1(5) 以前は、Java 7 Update 51 ではサポートされていません。すでに Java をアップグレード済みで、バージョン 7.2 以降にアップグレードするために ASDM を起動できない場合は、CLI を使用して ASDM をアップグレードするか、ASDM によって管理する各 ASA について Java コントロール パネルでセキュリティ例外を追加することができます。次の Web ページの「Workaround」の項を参照してください。

http://java.com/en/download/help/java_blocked.xml

セキュリティ例外を追加した後に、古いバージョンの ASDM を起動し、7.2 以降にアップグレードします。

Java Web Start を使用している場合、まれにオンライン ヘルプがロードされないことがある

まれに、オンライン ヘルプを起動したときに、ブラウザ ウィンドウがロードを行ってもコンテンツが表示されず、ブラウザにエラー「接続不可能」が表示されることがあります。

回避策:

7 アップデート 45

信頼できない証明書が使用されている場合、ASDM で、不足している権限属性に関する警告が黄色で表示される

Java のバグにより、ASA に信頼できる証明書がインストールされていない場合、JAR マニフェストに不足している権限属性に関する警告が黄色で表示されます。この警告は無視しても問題ありません。ASDM 7.2 以降には権限属性が含まれています。警告が表示されないようにするには、既知の CA から信頼できる証明書をインストールするか、ASA で自己署名証明書を生成します( を選択)。ASDM を起動して、証明書に関する警告が表示されたら、[Always trust connections to websites] チェック ボックスをオンにします。

7

ASA では強力な暗号化ライセンス(3DES/AES)が必要

ASDM では、ASA に SSL 接続する必要があります。シスコが提供している 3DES ライセンスを要求できます。

www.cisco.com/go/license にアクセスします。

[Continue to Product License Registration] をクリックします。

ライセンシング ポータルで、テキスト フィールドの横にある [Get Other Licenses] をクリックします。

ドロップダウン リストから、[IPS, Crypto, Other...] を選択します。

[Search by Keyword] フィールドに「ASA」と入力します。

[Product] リストで [Cisco ASA 3DES/AES License] を選択し、[Next] をクリックします。

ASA のシリアル番号を入力し、プロンプトに従って ASA の 3DES/AES ライセンスを要求します。

すべて

ASA が自己署名証明書または信頼できない証明書を使用する場合、Firefox と Safari では、IPv6 を介した HTTPS を使用して参照する場合にはセキュリティ例外を追加することはできません。https://bugzilla.mozilla.org/show_bug.cgi?id=633001 を参照してください。この警告は、Firefox または Safari から ASA に発信されるすべての SSL 接続に影響します(ASDM 接続を含む)。この警告を回避するには、信頼できる認証局が ASA に対して発行した適切な証明書を設定します。

RC4-MD5 および RC4-SHA1 アルゴリズム(これらのアルゴリズムはデフォルトでイネーブル)の両方を除外するために ASA の SSL 暗号化を変更した場合、Chrome の「SSL false start」機能のために Chrome は ASDM を起動できません。これらのアルゴリズムの 1 つを再度有効にすることを推奨します( ペインを参照)。または、Run Chromium with flags に従って --disable-sslfalse-start フラグを使用して Chrome の SSL false start を無効にできます。

サーバの IE9

サーバの Internet Explorer 9.0 の場合は、[Do not save encrypted pages to disk] オプションがデフォルトで有効になっています( を参照)。このオプションでは、最初の ASDM のダウンロードは失敗します。ASDM でダウンロードを行うには、このオプションを確実にディセーブルにしてください。

OS X

OS X では、ASDM の初回実行時に、Java のインストールを要求される場合があります。必要に応じて、プロンプトに従います。インストールの完了後に ASDM が起動します。

すべて(All)

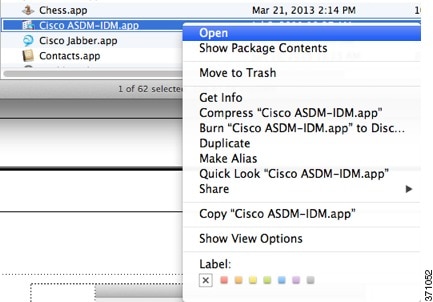

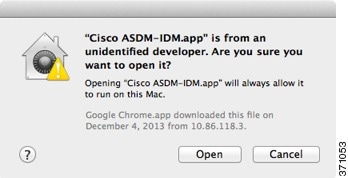

OS X 10.8 以降

ASDM は Apple Developer ID で署名されていないため、実行できるようにする必要があります。セキュリティの設定を変更しないと、エラー画面が表示されます。

ASDM のアイデンティティ証明書のインストール

Java 7 Update 51 以降を使用する場合、ASDM ランチャには信頼できる証明書が必要です。証明書の要件は、自己署名付きの ID 証明書をインストールすることによって簡単に満たすことができます。証明書をインストールするまで、Java Web Start を使用して ASDM を起動することができます。

ASDM と一緒に使用するために ASA に自己署名アイデンティティ証明書をインストールしたり、証明書を Java に登録したりするには、「ASDM のアイデンティティ証明書のインストール」を参照してください。

ASDM コンフィギュレーション メモリの増大

ASDM でサポートされる最大設定サイズは 512 KB です。このサイズを超えると、パフォーマンスの問題が生じることがあります。たとえば、コンフィギュレーションのロード時には、完了したコンフィギュレーションの割合がステータス ダイアログボックスに表示されます。このとき、サイズの大きいコンフィギュレーションでは、ASDM によってまだコンフィギュレーションの処理が行われていても、完了した割合の増分が停止し、操作が中断されているように見えます。このような状況が発生した場合は、ASDM システム ヒープ メモリの増大を検討することを推奨します。

Mac OS での ASDM コンフィギュレーション メモリの増大

手順

ASA と ASDM の互換性

ASA/ASDM ソフトウェアおよびハードウェアの要件およびモジュールの互換性を含む互換性の詳細については、「Cisco ASA Compatibility」を参照してください。

新機能

このセクションでは、各リリースの新機能を示します。

(注)

『syslog メッセージ ガイド』に、新規、変更済み、および廃止された syslog メッセージを記載しています。

ASA 9.6(2)/ASDM 7.6(2) の新機能

リリース:2016年8月24日

ASA 9.6(1)/ASDM 7.6(1) の新機能

リリース:2016年3月21日

(注)

Microsoft Azure サポートを含む ASAv 9.5.2(200) の各機能は 9.6(1) では使用できません。これらは、9.6(2) では使用可能です。

プラットフォーム機能

Firepower 4100 シリーズ の ASA

Firepower 4110、4120、4140 用の ASA を導入しました。

FXOS 1.1.4 が必要です。

追加または変更された画面はありません。

ISA 3000 の SD カードのサポート

ISA 3000 の外部ストレージとして SD カードが使用できるようになりました。カードは、ASA ファイル システムのディスク 3 として表示されます。プラグ アンド プレイをサポートするにはハードウェア バージョン 2.1 以降が必要です。ハードウェア バージョンをチェックするには、show module コマンドを使用します。

追加または変更された画面はありません。

ISA 3000 のデュアル電源サポート

ISA 3000 のデュアル電源では、ASA OS に望ましい構成としてデュアル電源を設定できます。1 つの電源に障害が発生すると、ASA はアラームを発します。デフォルトでは、ASA は単一電源を想定していますが、装備される電源のいずれかが機能しているかぎりアラームを発しません。

ASDM サポートはありません。

TCP/TLS トラフィック上の Diameter を検査し、厳密なプロトコル準拠チェックを適用し、クラスタ モードで SCTP 上の Diameter を検査できるようになりました。

次の画面が追加または変更されました。

の [add/edit] ウィザードの タブ

SCTP ステートフル インスペクションがクラスタ モードで動作するようになりました。また、クラスタ モードで SCTP ステートフル インスペクション バイパスを設定することもできます。

追加または変更された画面はありません。

H.460.18 互換性に関連する H.225 SETUP メッセージの前に着信する H.255 FACILITY メッセージに対する H.323 インスペクションのサポート。

H.225 FACILITY メッセージが H.225 SETUP メッセージの前に着信する(これは、エンドポイントが H.460.18 に準拠する場合に発生する場合があります)ことを許可するように H.323 インスペクション ポリシー マップを設定できるようになりました。

H.323 インスペクション ポリシー マップの [Call Attributes] タブにオプションが追加されました。

Security Exchange Protocol(SXP)バージョン 3 の Cisco TrustSec サポート。

ASA の Cisco Trustsec は、ホスト バインディングよりも効率的な SGT とサブネット間のバインディングを可能にする SXPv3 を実装するようになりました。

と [SGT Map Setup] ダイアログボックスが変更されました。

Firepower 4100 シリーズ のフロー オフロードのサポート。

ASA からオフロードされ、Firepower 4100 シリーズ の NIC で直接切り替える必要があるフローを特定できるようになりました。

FXOS 1.1.4 が必要です。

追加または変更された画面はありません。

ASA では、IKEv2 パケットのこの標準的なフラグメンテーションがサポートされるようになりました。これにより、Apple、Strongswan など、他の IKEv2 の実装との相互運用性を実現します。ASA は、AnyConnect クライアントなどの RFC-7383 をサポートしないシスコ製品との後方互換性を保つため、独自の IKEv2 フラグメンテーションを引き続きサポートします。

Firepower 9300 とFirepower 4100 シリーズでの VPN スループット パフォーマンス強化

crypto engine accelerator-bias コマンドが Firepower 9300 とFirepower 4100 シリーズ上の ASA セキュリティ モジュールでサポートされるようになりました。このコマンドにより、IPSec または SSL に対して暗号コアを「優先的に使用」できます。

追加または変更された画面はありません。

設定可能な SSH 暗号機能と HMAC アルゴリズム

ユーザは SSH 暗号化を管理するときに暗号化モードを選択し、さまざまなキー交換アルゴリズムに対して HMAC と暗号化を設定できます。アプリケーションに応じて、暗号の強度を強くしたり弱くする必要がある場合があります。セキュアなコピーのパフォーマンスは暗号化アルゴリズムに一部依存します。デフォルトで、ASA は 3des-cbc aes128-cbc aes192-cbc aes256-cbc aes128-ctr aes192-ctr aes256-ctr の順にアルゴリズムをネゴシエートします。提示された最初のアルゴリズム(3des-cbc)が選択された場合、aes128-cbc などの一層効率的なアルゴリズムが選択された場合よりも大幅にパフォーマンスが低下します。提案されたアルゴリズムを変更するには、たとえば、ssh cipher encryption custom aes128-cbc を使用します。

次の画面が導入されました。

9.1(7) 、9.4(3) および 9.5(3) でも使用可能です。

IPv6 の HTTP リダイレクト サポート

ASDM アクセスまたはクライアントレス SSL VPN 用の HTTPS に HTTP リダイレクトを有効にすると、IPv6 アドレスへ送信されるトラフィックもリダイレクトできるようになりました。

次の画面に機能が追加されました。

9.1(7) および 9.4(3) でも使用可能です。

ルーティング機能

IS-IS ルーティング

ASA で Intermediate System to Intermediate System(IS-IS)のルーティング プロトコルがサポートされました。IS-IS ルーティング プロトコルを使用した、データのルーティング、認証の実行、およびルーティング情報の再配布とモニタについて、サポートが追加されました。

[Configuration] > [Device Setup] > [Routing] > [ISIS]

[Monitoring] > [Routing] > [ISIS]

ハイ アベイラビリティとスケーラビリティの機能

ルーテッドおよびスパンド EtherChannel モードのサイト固有の IP アドレスのポート

スパンド EtherChannel のルーテッド モードでのサイト間クラスタリングの場合、サイト個別の MAC アドレスに加えて、サイト個別の IP アドレスを設定できるようになりました。サイト IP アドレスを追加することにより、グローバル MAC アドレスからの ARP 応答を防止するために、ルーティング問題の原因になりかねない Data Center Interconnect(DCI)経由の移動によるオーバーレイ トランスポート仮想化(OTV)デバイスの ARP 検査を使用することができます。MAC アドレスをフィルタ処理するために VACL を使用できないスイッチには、ARP 検査が必要です。

次の画面が変更されました。

管理機能

ローカルのusernameおよびenable パスワードでより長いパスワード(127文字まで)がサポートされます。

127 文字までのローカル usernameとenableパスワードを作成できます(以前の制限は 32 文字でした)。32 文字以上のパスワードを作成すると、PBKDF2(パスワード ベース キー派生関数 2)のハッシュを使用して設定に保存されます。これよりも短いパスワードは引き続き MD5 ベースのハッシュを使用します。

次の画面が変更されました。

CISCO-ENHANCED-MEMPOOL-MIB の cempMemPoolTable のサポート

CISCO-ENHANCED-MEMPOOL-MIB の cempMemPoolTable がサポートされました。これは、管理型システムのすべての物理エンティティのメモリプール モニタリング エントリのテーブルです。

(注) CISCO-ENHANCED-MEMPOOL-MIB は 64 ビットのカウンタを使用して、プラットフォーム上の 4 GB 以上のメモリのレポーティングをサポートします。

追加または変更された画面はありません。

9.1(7) および 9.4(3) でも使用可能です。

REST API バージョン 1.3.1

REST API バージョン 1.3.1 のサポートが追加されました。

ソフトウェアのアップグレード

未解決のバグおよび解決されたバグ

このリリースで未解決のバグおよび解決済みのバグには、Cisco Bug Search Tool を使用してアクセスできます。この Web ベース ツールから、この製品やその他のシスコ ハードウェアおよびソフトウェア製品でのバグと脆弱性に関する情報を保守する Cisco バグ追跡システムにアクセスできます。

(注)

Cisco Bug Search Tool にログインしてこのツールを使用するには、Cisco.com アカウントが必要です。アカウントがない場合は、アカウントを登録できます。シスコ サポート契約がない場合は、ID でのみバグを探すことができます。検索は実行できません。

Cisco Bug Search Tool の詳細については、Bug Search Tool Help & FAQ を参照してください。

未解決のバグ

バージョン 7.6(2.150) で未解決のバグ

バージョン 7.6(2) で未解決のバグ

バージョン 7.6(1) で未解決のバグ

シスコ サポート契約がある場合は、次のダイナミック検索を使用して、バージョン 7.6(1) で重大度 3 以上のすべての未解決のバグを検索できます:

次の一覧表は、このリリース ノートの発行時点で未解決のバグです。

解決済みのバグ

バージョン 7.6(2.150) で解決済みのバグ

バージョン 7.6(2) で解決済みのバグ

シスコ サポート契約がある場合は、次の検索を使用して、すべてのバグ解決済みのバグを検索できます:

次の一覧表は、このリリース ノートの発行時点で解決済みのバグです。

警告 ID 番号

説明

ASDM:IKEv2 接続プロファイルの [Send certificate chain] がグレーアウトされる

同じメトリックの異なるインターフェイスに複数のデフォルト ルートを設定できない

WebVPN が無効な場合に ASDM が SSL トラストポイントを変更しない

ASDM ERROR: % Incomplete command でコンテキストを作成できない

[Traffic Selection] タブが選択されると ASDM ダイナミック トンネルで any/any が許可されてしまう

フィードバック サービス プロファイルの間違ったファイル拡張子

コマンド認可で ASDM ロギング フィルタが動作しない

複数の ACE が一度に編集されると、ASDM が ACL のコメントを複製する

適用後に、ASDM NAT 免除インターフェイスを変更できない

ASDM が IKEv2 ポリシーでの aes-gcm 暗号方式の追加を許可しない

IKEv1 のみが有効な場合にグループポリシーを適用すると、IKEv2 が有効になる

ASDM キャプチャ(ASA クラスタの管理)が正しく機能しない

ASDM:「without-csd」CLI 設定が GUI に反映されない

ASDM が間違ってサービス オブジェクト定義をグループ化する

ASDM:マルチキャスト igmp アクセス グループ パネルの問題

ASDM:マルチキャスト PIM プロトコルの問題

複数のコメントを削除すると、ASDM が正しく行をインデックス付けしない

重複エラー メッセージが応答に含まれない

ASA5505 で ASDM を使用してインターフェイス セキュリティ レベルを設定できない

サービス オブジェクト グループを編集および追加すると、ASDM が送信元ポートを変更する

アルファベット順にソートした後、ASDM で AAA サーバ グループが不一致となる

AV をアクティブ化する DAP ルールが AV のインストールされていないクライアントと一致する

ASDM を介して Hostscan イメージをバックアップできない

ASDM から、nameif に or を含むインターフェイスに設定されたサーバが見つからない

ASDM に max-anyconnect-premium-or-essentials-limit を無効にするオプションがない

ASDM 7.6(1) で「User authenticated using MSCHAP」オプションが欠落している

オンボックス:コンテキストの切り替え後に ASDM の SFR への接続が失われる

DOC:HA:イメージをアクティブに設定する前に、ASDM イメージがスタンバイに事前アップロードされる

バージョン 7.6(1) で解決済みのバグ

シスコ サポート契約がある場合は、次の検索を使用して、すべてのバグ解決済みのバグを検索できます:

次の一覧表は、このリリース ノートの発行時点で解決済みのバグです。

ID

説明

Java 8 にアップグレード後に ASDM が MAC 上でハングする

オブジェクト グループからオブジェクトを削除する際、ASDM のコマンド順序に誤りがある

DAP ブックマーク リストが 245 文字を超えると、ASDM がリスト全体を削除する

ASDM が ACL でのコメントを置換する代わりに複製する

ASDM が IKEv2 ポリシーで 5 を超える Diffie-Hellman グループを設定できない

ASDM の暗号マップに矛盾がある

ASDM 7.5.2 がアクティブな AnyConnect クライアントを表示しない

ASDM で AnyConnect プロファイルを変更するとアクセスリスト エラーとなる

CLI から無効にするとヘルス チェック オプションが ASDM で同期されない

ASDM:ASDM を使用している AAA ルール設定で「any6」オプションが欠落している

実行コンフィギュレーションがシステム コンテキスト内で TFTP の誤ったインターフェイスに保存される

ASD:単一エントリの ACL が暗号マップを削除する

ASDM 7.6.1.11 が VPN セッションを表示できない。97% のローディングで先に進まない

ASDM が、CLI 2-255 であるにも関わらず、0-255 からの IPv6 ルーティング タイプの設定を許容してしまう

ASDM:10 文字を超えるコミュニティ名のルートマップ エントリを編集できない

マイナーな変更を追加すると、ASDM 設定が不必要に再適用される

ACL の変更後、ASDM が ACL を暗号マップに再適用できない

ASDM でエラー「The Maximum AnyConnect Sessions must be between 0 and 1」が発生する

ASDM ERROR: % Incomplete command でコンテキストを作成できない

Copyright © 2016, Cisco Systems, Inc. All rights reserved.

フィードバック

フィードバック