アセットの可視性

外部 ID ストアを使用した Cisco ISE への管理アクセス

Cisco ISE では、Active Directory、LDAP、RSA SecureID などの外部 ID ストアを介して管理者を認証できます。 外部 ID ストアを介した認証の提供に使用できる次の 2 つのモデルがあります。

-

外部認証および許可:管理者に関してローカル Cisco ISE データベースで指定されたクレデンシャルはなく、 許可は、外部 ID ストア グループ メンバーシップのみに基づきます。このモデルは、Active Directory および LDAP 認証で使用されます。

-

外部認証および内部許可:管理者の認証クレデンシャルは外部 ID ソースから取得され、許可および管理者ロール割り当てはローカル Cisco ISE データベース を使用して行われます。このモデルは、 RSA SecurID 認証で使用されます。この方法では、外部 ID ストアとローカル Cisco ISE データベースの両方で 同じユーザ名を設定する必要があります。

認証プロセス時、Cisco ISE は、外部 ID ストアとの通信が確立されなかった場合や失敗した場合はフォールバックし、 内部 ID データベースから認証の実行を試行するように設計されています。また、 外部認証が設定されている管理者には、ブラウザを起動してログインセッションを開始すると必ず、 ログインダイアログ の [ID ストア(Identity Store)] ドロップダウンセレクタから [内部(Internal)] を選択して Cisco ISE ローカルデータベースを介した認証を要求するオプションが依然として表示されます。

上級管理者グループに所属する管理者、および外部 ID ストアを使用して認証および認可するように設定されている管理者は、 CLI アクセス用に外部 ID ストアを使用して認証することもできます。

注 |

外部管理者認証を提供するこの方法は、管理者ポータルを介してのみ設定できます。Cisco ISE コマンドライン インターフェイス(CLI)では、これらの機能は設定されません。 |

ネットワークに既存の外部 ID ストアがまだない場合は、必要な外部 ID ストアをインストールし、 これらの ID ストアにアクセスするように Cisco ISE が設定されていることを確認します。

外部認証および許可

デフォルトでは、Cisco ISE によって内部管理者認証が提供されます。外部認証を設定するには、外部 ID ストアで定義している 外部管理者アカウントのパスワードポリシーを作成する必要があります。次に、 結果的に外部管理者 RBAC ポリシーの一部となるこのポリシーを外部管理者グループに適用できます。

ネットワークでは、外部 ID ストア経由の認証を提供するほかに、Common Access Card(CAC)認証デバイスを使用する必要もある場合があります。

外部認証を設定するには、次の手順を実行する必要があります。

-

外部 ID ストアを使用してパスワード ベースの認証を設定します。

-

外部管理者グループを作成します。

-

外部管理者グループ用のメニュー アクセスとデータ アクセスの権限を設定します。

-

外部管理者認証の RBAC ポリシーを作成します。

外部 ID ストアを使用したパスワードベースの 認証の設定

最初に、 Active Directory や LDAP などの外部 ID ストアを使用して認証を行う管理者のためのパスワードベースの認証を 設定する必要があります。

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

| ステップ 2 |

[認証方式(Authentication Method)] タブ で、[パスワードベース(Password Based)] を選択し、すでに設定されている外部 ID ソースの 1 つ を選択します。たとえば、作成した Active Directory インスタンスを 選択します。 |

| ステップ 3 |

外部 ID ストアを使用して 認証を行う管理者のためのその他の特定のパスワードポリシー を設定します。 |

| ステップ 4 |

[保存(Save)] をクリックします。 |

外部管理者グループの作成

外部 Active Directory または LDAP 管理者グループを作成する必要があります。これにより、Cisco ISE は外部 Active Directory または LDAP ID ストアで定義されているユーザ名を使用して、 ログイン時に入力した管理者ユーザ名とパスワードを 検証します。

Cisco ISE は、外部リソースから Active Directory または LDAP グループ情報をインポートし、それを ディクショナリ属性として保存します。次に、この属性を、外部管理者認証方式用の RBAC ポリシーを設定するときのポリシー要素の 1 つとして 指定できます。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [管理者アクセス(Admin Access)] > [管理者(Administrators)] > [管理者グループ(Admin Groups)] を選択します。 [マッピングされた外部グループ(External Groups Mapped)] 列には、内部 RBAC ロールにマップされている外部グループの数が表示されます。管理者ロールに対応する番号をクリックすると、 外部グループを表示できます(たとえば、[ネットワーク管理者(Super Admin)] に対して表示されている 2 をクリックすると、 2 つの外部グループの名前が表示されます)。 |

| ステップ 2 |

[追加(Add)] をクリックします。 |

| ステップ 3 |

名前とオプションの説明 を入力します。 |

| ステップ 4 |

[外部(External)] オプションボタン を選択します。 Active Directory ドメインに接続し、 参加している場合は、Active Directory インスタンス名が [名前(Name)] フィールドに 表示されます。 |

| ステップ 5 |

[外部グループ(External Groups)] ドロップダウン リスト ボックスから、この外部管理者グループに マッピングする Active Directory グループを選択します。 追加の Active Directory グループ をこの外部管理者グループにマッピングするために「+」記号をクリックします。 |

| ステップ 6 |

[保存(Save)] をクリックします。 |

内部読み取り専用管理者の作成

手順

| ステップ 1 |

[管理(Administration)]を選択します。 |

| ステップ 2 |

[追加(Add)] をクリックして、[管理ユーザの作成(Create An Admin User)] を選択します。 |

| ステップ 3 |

[読み取り専用(Read Only)] チェックボックスをオンにして読み取り専用管理者を作成します。 |

外部グループを読み取り専用管理者グループにマッピング

手順

| ステップ 1 |

[管理(Administration)] > [ID の管理(Identity Management)] > [外部 ID ソース(External Identity Sources)] を選択して、外部認証ソースを設定します。詳細については、「ユーザおよび外部 ID ソースの管理」の章を参照してください。 |

| ステップ 2 |

必要な外部 ID ソース(Active Directory や LDAP など)をクリックし、選択した ID ソースから グループを取得します。 |

| ステップ 3 |

[管理(Administration)] > [システム(System)] > [管理者アクセス(Admin Access)] > [認証(Authentication)] を選択して、管理者アクセスの認証方式を ID ソースとマッピングします。 |

| ステップ 4 |

[管理(Administration)] > [システム(System)] > [管理者アクセス(Admin Access)] > [管理者(Administrators)] > [管理者グループ(Admin Groups)] を選択し、[読み取り専用管理者(Read Only Admin)] グループを選択します。 |

| ステップ 5 |

タイプの [外部(External)] チェックボックスをオンにして、読み取り専用権限を提供する必要のある外部グループを選択します。 |

| ステップ 6 |

[保存(Save)] をクリックします。 読み取り専用管理者グループにマップされている外部グループは、他の管理者グループに割り当てることはできません。

|

外部管理者グループのメニューアクセス権限と データアクセス権限の設定

外部管理者グループに 割り当てることができるメニューアクセス権限とデータアクセス権限を設定する 必要があります。

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

| ステップ 2 |

次のいずれかをクリックします。

|

| ステップ 3 |

外部管理者グループの メニューアクセス権限とデータアクセス権限を指定します。 |

| ステップ 4 |

[保存(Save)] をクリックします。 |

外部管理者認証の RBAC ポリシーの 作成

外部 ID ストアを使用して管理者を 認証するように Cisco ISE を設定し、同時にカスタムメニューアクセス権限と データアクセス権限を指定するには、新しい RBAC ポリシーを設定する 必要があります。このポリシーには、認証用の外部管理者グループ、 および外部認証と許可を管理するための Cisco ISE メニューアクセス権限とデータアクセス権限が 存在している必要があります。

注 |

これらの新しい外部属性を指定するように既存 (システムプリセット)の RBAC ポリシーを変更することはできません。「テンプレート」 として使用する必要がある既存のポリシーがある場合は、 そのポリシーを複製し、名前を変更してから、新しい属性を割り当てます。 |

手順

| ステップ 1 |

[管理(Administration)]を選択します。 |

| ステップ 2 |

ルール名、 外部管理者グループ、および権限を指定します。 適切な外部管理者グループが 正しい管理者ユーザ ID に割り当てられている必要があることに注意して ください。問題の管理者が正しい外部管理者グループに関連付けられていることを 確認します。 |

| ステップ 3 |

[保存(Save)] をクリックします。 管理者としてログインした場合、 Cisco ISE RBAC ポリシーが管理者 ID を認証できないと、Cisco ISE では、 「認証されていない」ことを示すメッセージが表示され、管理者ポータル にアクセスできません。 |

内部許可を伴う認証に対する外部 ID ストアを使用した 管理アクセスの設定

この方法では、外部 ID ストアと ローカル Cisco ISE データベースの両方で同じユーザ名を 設定する必要があります。外部 RSA SecurID ID ストアを使用して管理者 認証を提供するように Cisco ISE を設定している場合、管理者のクレデンシャル 認証が RSA ID ストアによって実行されます。ただし、 許可(ポリシーアプリケーション)は、依然として Cisco ISE 内部データベースに従って行われます。また、外部認証と許可とは異なる、 留意する必要がある次の 2 つの重要な要素があります。

-

管理者の特定の 外部管理者グループを指定する必要はありません。

-

外部 ID ストアと ローカル Cisco ISE データベースの両方で同じユーザ名を設定する必要があります。

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

||

| ステップ 2 |

外部 RSA ID ストアの 管理者ユーザ名が Cisco ISE にも存在することを確認します。 [パスワード(Password)] の下の [外部(External)] オプションをクリックします。

|

||

| ステップ 3 |

[保存(Save)] をクリックします。 |

外部認証のプロセス フロー

管理者がログインすると、ログイン セッションはそのプロセスにおいて次の手順で処理されます。

-

管理者が RSA SecurID チャレンジを送信します。

-

RSA SecurID は、チャレンジ応答を返します。

-

管理者は、ユーザ ID とパスワードを入力する場合と同様に、ユーザ名および RSA SecurID チャレンジ応答 を Cisco ISE ログインダイアログに入力します。

-

管理者は、指定した ID ストアが外部 RSA SecurID リソースであることを確認します。

-

管理者は、[ログイン(Login)] をクリックします。

ログイン時、管理者には、RBAC ポリシーで指定されたメニュー アクセス項目とデータ アクセス項目のみが表示されます。

外部 ID ソース

これらのページでは、Cisco ISE が認証 および認可に使用するユーザデータが含まれる外部 ID ソースを設定および管理することができます。

LDAP ID ソースの設定

次の表では、[LDAP ID ソース(LDAP Identity Sources)] ページのフィールドについて説明します。これらのフィールドを使用して LDAP インスタンスを作成し、接続します。 このページへのナビゲーションパスは、[管理(Administration)] > [ID 管理(Identity Management)] > [外部 ID ソース(External Identity Sources)] >[LDAP] です。

LDAP 一般設定

以下の表では、[一般(General)] タブのフィールドについて説明します。

|

フィールド |

使用上のガイドライン |

||

|---|---|---|---|

|

名前(Name) |

LDAP インスタンスの名前を入力します。 この値は、サブジェクト DN および属性を取得するために検索で使用されます。 この値は string 型で、最大長は 64 文字です。 |

||

|

説明(Description) |

LDAP インスタンスの説明を入力します。 この値は string 型で、最大長は 1024 文字です。 |

||

|

スキーマ(Schema) |

次の組み込みのスキーマタイプの いずれかを選択するか、カスタムスキーマを作成できます。

|

||

|

|||

|

サブジェクト オブジェクト クラス(Subject Objectclass) |

サブジェクト DN および属性を取得するために検索で使用する値を入力します。 この値は string 型で、最大長は 256 文字です。 |

||

|

サブジェクト名属性(Subject Name Attribute) |

要求内の ユーザ名を含む属性の名前を入力します。この値は string 型で、最大長は 256 文字です。 |

||

|

グループ名属性(Group Name Attribute) |

[グループ名属性(Group Name Attribute)] フィールドに CN、DN またはサポートされる属性を入力します。

|

||

|

証明書属性(Certificate Attribute) |

証明書定義を含む 属性を入力します。証明書ベースの認証の場合、 クライアントによって提示された証明書を検証するために、 これらの定義が使用されます。 |

||

|

グループ オブジェクト クラス(Group Objectclass) |

グループとして認識されるオブジェクトを指定するために、検索に使用する値を入力します。 この値は string 型で、最大長は 256 文字です。 |

||

|

グループ マップ属性(Group Map Attribute) |

マッピング情報を含む 属性を指定します。この属性は、選択した参照方向に基づいて、 ユーザまたはグループ属性を指定できます。 |

||

|

サブジェクトオブジェクトにグループへの参照が含まれる(Subject Objects Contain Reference To Groups) |

所属するグループを指定する属性がサブジェクトオブジェクトに含まれている場合は、このオプションボタンをクリックします。 |

||

|

グループオブジェクトにサブジェクトへの参照が含まれる(Group Objects Contain Reference To Subjects) |

サブジェクトを指定する属性がグループオブジェクトに含まれている場合は、このオプションボタンをクリックします。 この値はデフォルト値です。 |

||

|

グループ内のサブジェクトをメンバー属性に保存 (Subjects In Groups Are Stored In Member Attribute As) |

([グループオブジェクトにサブジェクト への参照が含まれる(Group Objects Contain Reference To Subjects)] オプションボタンの選択時に限り使用可能)グループメンバー属性に メンバーが供給される方法を指定します(デフォルトは DN)。 |

||

|

ユーザ情報属性(User Info Attributes) |

デフォルトでは、事前定義された属性が次の組み込みのスキーマタイプのユーザ情報(名、姓、電子メール、電話番号、地域など)を収集するために使用されます。

事前定義されたスキーマの属性を編集すると、Cisco ISE が自動的にカスタムスキーマを作成します。 [スキーマ(Schema)] ドロップダウンリストから [カスタム(Custom)] オプションを選択し、要件に基づいてユーザ情報の属性を編集することもできます。 |

||

LDAP の接続 設定

以下の表では、[接続設定(Connection Settings)] タブのフィールドについて説明します。

|

フィールド |

使用上のガイドライン |

|---|---|

|

セカンダリ サーバの有効化(Enable Secondary Server) |

プライマリ LDAP サーバに障害が発生した場合にバックアップとして使用するセカンダリ LDAP サーバを有効にする場合は、このオプションをオンにします。 このチェックボックスをオンにする場合は、セカンダリ LDAP サーバの設定パラメータを 入力する必要があります。 |

|

プライマリ サーバとセカンダリ サーバ(Primary and Secondary Servers) |

|

|

ホスト名/IP(Hostname/IP) |

LDAP ソフトウェアを実行している マシンの IP アドレスまたは DNS 名を入力します。ホスト名は 1 ~ 256 文字か、または文字列として表される有効な IP アドレスです。 ホスト名の有効な文字は、英数字(a ~ z、A ~ Z、0 ~ 9)、ドット(.)、およびハイフン(-)だけです。 |

|

ポート(Port) |

LDAP サーバがリッスンしている TCP/IP ポート番号を入力します。 有効な値は 1 ~ 65,535 です。デフォルトは、LDAP 仕様の記述に従って 389 です。 ポート番号が不明な場合は、 LDAP サーバの管理者からポート番号を取得できます。 |

|

各 ISE ノードのサーバの指定(Specify server for each ISE node) |

プライマリおよびセカンダリ LDAP サーバのホスト名または IP および各 PSN のポートを設定するには、このチェックボックスをオンにします。 このオプションを有効にすると、導入環境のすべてのノードを表示するテーブルが表示されます。 ノードを選択し、プライマリおよびセカンダリ LDAP サーバのホスト名または IP および選択したノードのポートを設定する必要があります。 |

|

アクセス(Access) |

[匿名アクセス(Anonymous Access)]:LDAP ディレクトリの検索が匿名で行われるようにする場合にクリックします。 サーバではクライアントが区別されず、 認証されていないクライアントに対してアクセス可能に設定されているデータへの、 クライアント読み取りアクセスが許可されます。認証情報をサーバに送信することを許可する特定のポリシーがない場合、クライアントは匿名接続を使用する必要があります。 [認証されたアクセス(Authenticated Access)]:LDAP ディレクトリの検索が管理者のログイン情報によって行われるようにする場合にクリックします。 その場合、[管理者 DN(Admin DN)] および [パスワード(Password)] フィールドの情報を入力します。 |

|

管理者 DN(Admin DN) |

管理者の DN を 入力します。管理者 DN は、[ユーザ ディレクトリ サブツリー(User Directory Subtree)] 下のすべての 必要なユーザの検索およびグループの検索を行う権限を持つ LDAP アカウントです。指定した管理者に対して、検索でのグループ名属性の表示が許可されていない場合、該当 LDAP サーバで認証されたユーザのグループマッピングは失敗します。 |

|

パスワード(Password) |

LDAP 管理者アカウントのパスワードを入力します。 |

|

セキュアな認証(Secure Authentication) |

SSL を使用して Cisco ISE とプライマリ LDAP サーバ間の通信を暗号化する場合にクリックします。 [ポート(Port)] フィールド に LDAP サーバでの SSL に使用されるポート番号が入力されていることを確認します。このオプションを有効にした場合は、ルート CA を選択する必要があります。 |

|

LDAP サーバのルート CA(LDAP Server Root CA) |

ドロップダウンリストから信頼できるルート認証局を選択して、証明書によるセキュア認証を有効にします。 |

|

サーバ タイムアウト(Server timeout) |

プライマリ LDAP サーバでの接続または認証が失敗したと判断する前に Cisco ISE がプライマリ LDAP サーバからの応答を待つ秒数を入力します。 有効な値は 1 ~ 99 です。デフォルトは 10 です。 |

|

最大管理接続(Max. Admin Connections) |

特定の LDAP 設定に対して 実行できる LDAP 管理者アカウント権限での同時接続 の最大数(0 より大きい数)を入力します。これらの接続は、ユーザ ディレクトリ サブツリーおよびグループ ディレクトリ サブツリーの下にあるユーザおよびグループのディレクトリの検索に使用されます。 有効な値は 1 ~ 99 です。デフォルトは 20 です。 |

|

N 秒 ごとに再接続(Force reconnect every N seconds) |

このチェックボックス をオンにし、2 つ目のテキストボックスに、 サーバを指定された間隔で LDAP 接続を更新するための適切な値を入力します。有効な範囲は 1 ~ 60 分です。 |

|

サーバへのバインドをテスト(Test Bind To Server) |

LDAP サーバの詳細およびクレデンシャルが 正常にバインドできることをテストおよび確認する場合にクリックします。テストが 失敗した場合は、LDAP サーバの詳細を編集して再テストします。 |

|

フェールオーバー |

|

|

常にプライマリサーバに最初にアクセスする(Always Access Primary Server First) |

Cisco ISE の 認証と認可のために常にプライマリ LDAP サーバに最初にアクセスするように設定するには、 このオプションをクリックします。 |

|

経過後に プライマリサーバにフェールバック(Failback to Primary Server After) |

Cisco ISE は、接続を試行したプライマリ LDAP サーバが到達不能な場合、セカンダリ LDAP サーバへの接続を試行します。 再びプライマリ LDAP サーバを使用するように Cisco ISE を設定するには、このオプションをクリックし、テキストボックスに値を入力します。 |

次の表では、[ディレクトリ構成(Directory Organization)] タブのフィールドについて説明します。

|

フィールド |

使用上のガイドライン |

||

|---|---|---|---|

|

サブジェクト検索ベース(Subject Search Base) |

すべてのサブジェクトを含むサブツリーの DN を入力します。 次に例を示します。 o=corporation.com サブジェクトを含むツリーがベース DN である場合は、LDAP 設定に応じて o=corporation.com または dc=corporation,dc=com と入力します。 詳細については、LDAP データベースに関するドキュメントを参照してください。 |

||

|

グループ検索ベース(Group Search Base) |

すべてのグループを含むサブツリーの DN を入力します。 次に例を示します。 ou = 組織ユニット、 ou = 次の組織ユニット、o = corporation.com グループを含むツリーがベース DN である場合は、LDAP 設定に応じて o=corporation.com または dc=corporation,dc=com と入力します。 詳細については、LDAP データベースに関するドキュメントを参照してください。 |

||

|

形式での MAC アドレスの 検索(Search for MAC Address in Format) |

LDAP データベースでの検索に使用する、 Cisco ISE の MAC アドレス形式を入力します。内部 ID ソースの MAC アドレスは、xx-xx-xx-xx-xx-xx の形式で供給されます。 LDAP データベースの MAC アドレスは、異なる形式で供給できます。 ただし、Cisco ISE でホストルックアップ要求が受信されると、MAC アドレスは内部形式からこのフィールドで指定した形式に変換されます。 ドロップダウンリストを使用して、特定の形式での MAC アドレスの検索を有効にします。<format> は次のいずれかです。

選択する形式は、LDAP サーバに供給されている MAC アドレスの形式と一致している必要があります。 |

||

|

サブジェクト名の先頭から最後に出現する 区切り文字まで削除(Strip start of subject name up to the last occurrence of the separator) |

ユーザ名からドメインプレフィックスを削除するための適切なテキストを入力します。 ユーザ名の中で、このフィールドに指定した区切り文字が Cisco ISE で検出されると、そのユーザ名の初めから区切り文字までのすべての文字が削除されます。 ユーザ名に、<start_string> ボックスに指定した文字が複数含まれている場合は、Cisco ISE によって最後の区切り文字までの文字が削除されます。 たとえば、区切り文字がバックスラッシュ(\)で、ユーザ名が DOMAIN\user1 である場合、Cisco ISE によって user1 が LDAP サーバに送信されます。

|

||

|

最初に出現する区切り文字からサブジェクト名の末尾まで削除(Strip End of Subject Name from the First Occurrence of the Separator) |

ユーザ名からドメインサフィックスを削除するための適切なテキストを入力します。 ユーザ名の中で、このフィールドに指定した区切り文字が Cisco ISE で検出されると、その区切り文字からユーザ名の末尾までのすべての文字が削除されます。 ユーザ名に、このフィールドに指定した文字が複数含まれている場合は、Cisco ISE によって最初の区切り文字から文字が削除されます。 たとえば、区切り文字が @ で、ユーザ名が user1@domain の場合、Cisco ISE は user1 を LDAP サーバに送信します。

|

|

フィールド |

使用上のガイドライン |

|---|---|

|

追加(Add) |

[追加(Add)] > [グループの追加(Add Group)] を選択して新しいグループを追加するか、[追加(Add)] > [ディレクトリからグループを選択(Select Groups From Directory)] を選択して LDAP ディレクトリからグループを選択します。 グループの追加を 選択した場合は、新しいグループの名前を入力します。ディレクトリから選択する場合は、フィルタ基準を入力し、[グループの取得(Retrieve Groups)] をクリックします。 選択するグループの隣にあるチェックボックスをオンにし、[OK] をクリックします。 選択したグループが [グループ(Groups)] ページに表示されます。 |

|

フィールド |

使用上のガイドライン |

|---|---|

|

追加(Add) |

[追加(Add)] > [属性の追加(Add Attribute)] を選択して新しい属性を 追加するか、[追加(Add)] > [ディレクトリから属性を選択(Select Attributes From Directory)] を選択して LDAP サーバから 属性を選択します。 属性を追加する場合は、新しい属性の名前を入力します。 ディレクトリから選択する場合は、ユーザ名を入力し、[属性の取得(Retrieve Attributes)] をクリックしてユーザの属性を取得します。 選択する属性の隣にあるチェックボックスをオンにし、[OK] をクリックします。 |

LDAP 詳細設定

以下の表では、[詳細設定(Advanced Settings)] タブのフィールドについて説明します。

|

フィールド |

使用上のガイドライン |

|---|---|

|

[パスワードの変更を有効にする(Enable password change)] |

デバイス管理に PAP プロトコルを使用し、ネットワークアクセスに RADIUS EAP-GTC プロトコルを使用している場合に、パスワードが期限切れになるか、またはパスワードがリセットされるときに、ユーザがパスワードを変更できるようにするには、このチェックボックスをオンにします。 サポートされていないプロトコルでは、ユーザ認証が失敗します。 このオプションでは、ユーザが次回のログイン時にパスワードを変更できるようにもできます。 |

RADIUS トークン ID ソースの設定

| フィールド | 使用上のガイドライン |

|---|---|

|

名前(Name) |

RADIUS トークン サーバの名前を入力します。許容最大文字数は 64 文字です。 |

|

説明 |

RADIUS トークン サーバの説明を入力します。最大文字数は 1024 です。 |

|

SafeWord サーバ(SafeWord Server) |

RADIUS ID ソースが SafeWord サーバである場合はこのチェックボックスをオンにします。 |

|

セカンダリ サーバの有効化(Enable Secondary Server) |

プライマリに障害が発生した場合にバックアップとして使用する Cisco ISE のセカンダリ RADIUS トークン サーバを有効にするには、このチェックボックスをオンにします。 このチェックボックスをオンにする場合は、セカンダリ RADIUS トークン サーバを設定する必要があります。 |

|

常にプライマリ サーバに最初にアクセスする(Always Access Primary Server First) |

Cisco ISE が常にプライマリ サーバに最初にアクセスするには、このオプション ボタンをクリックします。 |

|

経過後にプライマリ サーバにフォールバック(Fallback to Primary Server after) |

プライマリサーバに到達できない場合に Cisco ISE がセカンダリ RADIUS トークンサーバを使用して認証できる時間(分単位)を指定するには、このオプションボタンをクリックします。 この時間を過ぎると、Cisco ISE はプライマリサーバに対する認証を再試行します。 |

| プライマリ サーバ(Primary Server) | |

|

ホスト名/アドレス(Host IP) |

プライマリ RADIUS トークン サーバの IP アドレスを入力します。このフィールドには、文字列として表される有効な IP アドレスを 入力できます。このフィールドで使用できる文字は、数字とドット(.)です。 |

|

共有秘密鍵(Shared Secret) |

この接続のプライマリ RADIUS トークン サーバで設定されている共有秘密を入力します。 |

|

認証ポート(Authentication Port) |

プライマリ RADIUS トークン サーバが受信しているポート番号を入力します。 |

|

サーバ タイムアウト(Server timeout) |

プライマリサーバがダウンしていると判断する前に Cisco ISE がプライマリ RADIUS トークンサーバからの 応答を待つ時間(秒単位)を指定します。 |

|

接続試行回数(Connection Attempts) |

セカンダリサーバ(定義されている場合)に移動する前、またはセカンダリサーバが定義されていない場合は要求をドロップする前に、Cisco ISE がプライマリサーバへの再接続を試行する回数を指定します。 |

| セカンダリ サーバ(Secondary Server) | |

|

ホスト名/アドレス(Host IP) |

セカンダリ RADIUS トークン サーバの IP アドレスを入力します。このフィールドには、文字列として表される有効な IP アドレスを入力できます。 このフィールドで使用できる文字は、数字とドット(.)です。 |

|

共有秘密鍵(Shared Secret) |

この接続のセカンダリ RADIUS トークン サーバで設定されている共有秘密を入力します。 |

|

認証ポート(Authentication Port) |

セカンダリ RADIUS トークン サーバが受信しているポート番号を入力します。有効な値は 1 ~ 65,535 です。デフォルトは 1812 です。 |

|

サーバ タイムアウト(Server timeout) |

セカンダリサーバがダウンしていると判断する前に Cisco ISE がセカンダリRADIUS トークンサーバからの応答を待つ時間(秒単位)を指定します。 |

|

接続試行回数(Connection Attempts) |

要求をドロップする前に Cisco ISE がセカンダリ サーバへの再接続を試行する回数を指定します。 |

RSA SecurID ID ソースの設定

RSA プロンプトの設定

次の表では、[RSA プロンプト(RSA Prompts)] タブ内のフィールドについて説明します。

|

フィールド |

使用上のガイドライン |

|---|---|

|

パスコード プロンプトの入力(Enter Passcode Prompt) |

パス コードを取得するテキスト文字列を入力します。 |

|

次のトークン コードの入力(Enter Next Token Code) |

次のトークンを要求するテキスト文字列を入力します。 |

|

PIN タイプの選択(Choose PIN Type) |

PIN タイプを要求するテキスト文字列を入力します。 |

|

システム PIN の受け入れ(Accept System PIN) |

システム生成の PIN を受け付けるテキスト文字列を入力します。 |

|

英数字 PIN の入力(Enter Alphanumeric PIN) |

英数字 PIN を要求するテキスト文字列を入力します。 |

|

数値 PIN の入力(Enter Numeric PIN) |

数値 PIN を要求するテキスト文字列を入力します。 |

|

PIN の再入力(Re-enter PIN) |

ユーザに PIN の再入力を要求するテキスト文字列を入力します。 |

RSA メッセージ設定(RSA Message Settings)

次の表では、[RSA メッセージ(RSA Messages)] タブ内のフィールドについて説明します。

|

フィールド |

使用上のガイドライン |

|---|---|

|

システム PIN メッセージの表示(Display System PIN Message) |

システム PIN メッセージのラベルにするテキスト文字列を入力します。 |

|

システム PIN 通知の表示(Display System PIN Reminder) |

ユーザに新しい PIN を覚えるように通知するテキスト文字列を入力します。 |

|

数字を入力する必要があるエラー(Must Enter Numeric Error) |

PIN には数字のみを入力するようにユーザに指示するメッセージを入力します。 |

|

英数字を入力する必要があるエラー(Must Enter Alpha Error) |

PIN には英数字のみを入力するようにユーザに指示するメッセージを入力します。 |

|

PIN 受け入れメッセージ(PIN Accepted Message) |

ユーザの PIN がシステムによって受け入れられたときに表示されるメッセージを入力します。 |

|

PIN 拒否メッセージ(PIN Rejected Message) |

ユーザの PIN がシステムによって拒否されたときに表示されるメッセージを入力します。 |

|

ユーザの PIN が異なるエラー(User Pins Differ Error) |

ユーザが不正な PIN を入力したときに表示されるメッセージを入力します。 |

|

システム PIN 受け入れメッセージ(System PIN Accepted Message) |

ユーザの PIN がシステムによって受け入れられたときに表示されるメッセージを入力します。 |

|

不正パスワード長エラー(Bad Password Length Error) |

ユーザが指定した PIN が、PIN 長ポリシーで指定されている範囲に収まらない場合に表示されるメッセージを入力します。 |

Cisco ISE ユーザ

この章では、ユーザという用語は ネットワークに定期的にアクセスする従業員と請負業者に加え、 スポンサーおよびゲストユーザを意味します。スポンサーは、スポンサーポータルからゲストユーザアカウントを 作成および管理する組織の従業員または請負業者 となります。ゲストユーザは、一定期間組織のネットワークリソースへの アクセスを必要とする外部ビジターです。

Cisco ISE ネットワーク上のリソースとサービスにアクセスするすべてのユーザのアカウントを作成する必要があります。従業員、請負業者、 およびスポンサー ユーザは、管理者ポータルから作成されます。

ユーザ ID

ユーザ ID は、ユーザに関する情報を保持するコンテナに似ており、ユーザのネットワーク アクセス クレデンシャルを形成します。各ユーザの ID は データにより定義され、ユーザ名、電子メールアドレス、パスワード、アカウントの説明、関連付けられている管理者グループ、 ユーザグループ、ロールなどが含まれます。

ユーザ グループ

ユーザグループは、特定の一連の Cisco ISE サービスおよび機能へのアクセスを許可する共通の権限セットを 共有する個々のユーザの集合です。

ユーザ ID グループ

ユーザのグループ ID は、 同じグループに属している特定のユーザグループを識別および説明する要素で 構成されています。グループ名は、このグループのメンバーが 持っている機能ロールの説明です。グループは、そのグループに属している ユーザのリストです。

デフォルト ユーザ ID グループ

Cisco ISE には、 次の事前定義されたユーザ ID グループが用意されています。

-

従業員:組織の従業員は このグループに所属します。

-

SponsorAllAccount:Cisco ISE ネットワークのすべてのゲスト アカウントを一時停止または復元できるスポンサー ユーザ。

-

SponsorGroupAccounts:同じスポンサーユーザグループのスポンサーユーザが 作成したゲストアカウントを一時停止できるスポンサーユーザ。

-

SponsorOwnAccounts:自身が作成したゲストアカウントのみを 一時停止できるスポンサーユーザ。

-

ゲスト:ネットワークの リソースへの一時的なアクセスを必要とする訪問者。

-

ActivatedGuest:アカウントが有効で、 アクティブになっているゲストユーザ。

ユーザ ロール

ユーザロールは、ユーザが Cisco ISE ネットワークで実行できるタスクやアクセスできるサービスを決定する 権限セットです。ユーザ ロールは、ユーザ グループに関連付けられています(ネットワーク アクセス ユーザなど)。

ユーザ アカウントのカスタム属性

Cisco ISE では、ネットワーク アクセス ユーザと管理者の両方に対して、ユーザ属性に基づいてネットワーク アクセスを制限することができます。 Cisco ISE では、一連の事前定義されたユーザ属性が用意されており、カスタム属性を作成することもできます。両方のタイプの属性が 認証ポリシーを定義する条件で使用できます。パスワードが指定された基準を満たすように、 ユーザアカウントのパスワードポリシーも定義できます。

カスタム ユーザ属性

[ユーザのカスタム属性(User Custom Attributes)] ページ([管理(Administration)] > [IDの管理(Identity Management)] > [設定(Settings)] > [ユーザのカスタム属性(User Custom Attributes)])で、追加のユーザアカウント属性を設定できます。このページに事前定義済みユーザ属性のリストを表示することもできます。事前定義済みユーザ属性を 編集することはできません。

新しいカスタム属性を追加するには、[ユーザのカスタム属性(User Custom Attributes)] ペインに必要な詳細を入力します。[ユーザのカスタム属性(User Custom Attributes)] ページに追加するカスタム属性と デフォルト値が、ネットワークアクセスユーザ ([管理(Administration)] > [ID の管理(Identity Management)] > [ID(Identities)] > [ユーザ(Users)] > [追加(Add)] / [編集(Edit)])または管理者ユーザ([管理(Administration)] > [システム(System)] > [管理者アクセス(Admin Access )] > [管理者(Administrators)] > [管理者ユーザ(Admin Users)] > [追加(Add)]/[編集(Edit)])の追加または編集時に表示されます。これらのデフォルト値は、ネットワークアクセスまたは管理者ユーザの追加または 編集時に変更できます。

ユーザ が [ユーザのカスタム属性(User Custom Attributes)] ページで、カスタム属性に対し次のデータ型を選択 できます。

-

[文字列(String)]:文字列の 最大長(文字列属性値の最大許容長)を指定 できます。

-

[整数(Integer)]:最小値と 最大値を設定できます(最小、最大の許容可能な整数値を指定 します)。

-

[列挙(Enum)]:各パラメータに次の値を指定できます。

-

内部値

-

表示値

デフォルト パラメータを指定することもできます。ネットワークアクセスまたは 管理者ユーザの追加または編集時に、[表示(Display)] フィールドに追加する値が 表示されます。

-

-

[浮動小数点数(Float)]

-

[パスワード(Password)]:最大文字列の 長さを指定できます。

-

[Long 型(Long)]:最小値と 最大値を設定できます。

-

[IP]:デフォルト の IPv4 または IPv6 アドレスを指定できます。

-

[ブール型(Boolean)]:True または False を デフォルト値として設定できます。

-

[日付(Date)]:カレンダーから 日付を選択し、デフォルト値として設定できます。日付 は yyyy-mm-dd 形式で表示されます。

ネットワークアクセスまたは 管理者ユーザの追加または編集時、これを必須属性とする場合は、[必須(Mandatory)] チェックボックス をオンにします。カスタム属性のデフォルト値を設定する こともできます。

カスタム属性は、認証ポリシーで使用できます。カスタム属性に設定するデータ型と許容範囲は、 ポリシー条件のカスタム属性の値に適用されます。

ユーザ認証の設定

すべての外部 ID ストアで、ネットワーク アクセス ユーザが自分のパスワードを変更できるわけではありません。詳細については、各 ID ソースのセクション を参照してください。

ネットワーク使用パスワードルールは、 [管理(Administration)]。

[パスワードポリシー(Password Policy)] タブの一部のフィールドに関する追加情報を次に示します。

- 必須の文字:

大文字または小文字が必要なユーザパスワードポリシーを設定するときに、ユーザの言語でこれらの文字がサポートされていない場合、 ユーザはパスワードを設定できません。UTF-8 文字をサポートするには、次のチェックボックス オプションをオフにする必要があります。

-

[小文字の英文字(Lowercase alphabetic characters)]

-

大文字の英文字(Uppercase alphabetic characters)

-

-

パスワード変更差分:

現在のパスワードを新しいパスワードに変更するときに変更する必要がある最小文字数を指定します。Cisco ISE では、文字の位置を変更することは変更とみなされません。

たとえば、パスワードの差分が 3 で、現在のパスワードが「?Aa1234?」の場合、「?Aa1567?」(「5」、「6」、「7」は 3 つの 新しい文字です)は有効な新しいパスワードです。「?Aa1562?」は、「?」、「2」、および「?」文字が現在のパスワードに含まれているため 無効です。文字位置が変更された場合でも、同じ文字が現在のパスワードに含まれているため、「Aa1234??」は無効になります。

また、パスワード変更差分では、以前の X パスワードが考慮されます。この X は、[パスワードは前のバージョンと異なっている必要があります(Password must be different from the previous versions)] の値です。パスワードの差分が 3 で、パスワードの履歴が 2 である場合は、過去 2 つのパスワードの一部ではない 4 文字を 変更する必要があります。

-

[辞書の単語(Dictionary words)]:辞書の単語、辞書の単語の逆順での使用、単語内の文字を別の文字で置き換えた単語の使用を制限する場合は、 このチェックボックスをオンにします。

「s」を「$」、「a」を「@」、「o」を「0」、「l」を「1」、「i」を「!」、「e」を「3」に置き換えることはできません。たとえば、Pa$$w0rd のような文字列は使用できません。

-

[デフォルトの辞書(Default Dictionary)]:Cisco ISE でデフォルトの Linux 辞書を使用するには、このオプションを選択します。デフォルトの辞書には約 480,000 件の英単語が含まれています。

-

[カスタム辞書(Custom Dictionary]:カスタマイズした辞書を使用するには、このオプションを選択します。[ファイルの選択(Choose File)] をクリックし、カスタム辞書ファイルを選択します。このテキストファイルでは、単語が改行文字で区切られ、拡張子は .dic、サイズは 20 MB 以下である必要があります。

-

エンドユーザは、定期的にパスワードを変更し、ユーザアカウントが一時的に無効にならないようにする必要があります。 [パスワードの有効期間(Password Lifetime)] セクションを使用して、パスワードのリセット間隔と通知を更新できます。パスワードの有効期間を設定するには、[パスワードが変更されていなかった場合は __ 後にユーザアカウントを無効にする(Disable user account after __ days if password was not changed)] チェックボックスをオンにし、入力ボックスに日数を入力します。パスワードのリセットに関する通知を有効にするには、[パスワードの有効期限が切れる __ 日前に通知を表示する(Display reminder __ days prior to password expiration)] チェックボックスをオンにして、パスワードの有効期限が切れる前にユーザに通知を送信する日数を入力値に入力します。

[アカウント無効化ポリシー(Account Disable Policy)] タブでは、既存のユーザアカウントを無効にするタイミングに関するルールを設定できます。詳細については、「グローバルにユーザアカウントを無効にする」を参照してください。

ユーザおよび 管理者用の自動パスワードの生成

Cisco ISE では、ユーザおよび管理者の作成ページで Cisco ISE パスワードポリシーに従うインスタントパスワードを生成するための [パスワードの生成(Generate Password)] オプションが導入 されています。これにより、 ユーザまたは管理者は設定する安全なパスワードを考えるために時間を費やすことなく、Cisco ISE によって生成されたパスワードを使用することができます。

-

ユーザ:[管理(Administration)] > [ID の管理(Identity Management)] > [ID(Identities)] > [ユーザ(Users)]。

-

管理者:[管理(Administration)] > [システム(System)] > [管理者アクセス(Admin Access)] > [管理者(Administrators)] > [管理者ユーザ(Admin Users)]。

-

ログイン管理者(現在の 管理者):[設定(Settings)] >[アカウント設定(Account Settings)] > [パスワードの変更(Change Password)]。

内部ユーザ操作

ユーザの追加

Cisco ISE では、 Cisco ISE ユーザの属性を表示、作成、編集、複製、削除、ステータス変更、インポート、 エクスポート、または検索できます。

Cisco ISE 内部データベースを使用する場合、Cisco ISE ネットワークのリソースまたはサービスへのアクセス を必要とするすべての新規ユーザのアカウントを作成する必要があります。

手順

| ステップ 1 |

[管理(Administration)] を選択します。 [ワークセンター(Work Centers)] ページにアクセスすることによって、ユーザを作成することもできます。 |

| ステップ 2 |

新しいユーザを作成するには、[追加(Add)](+)をクリックします。 |

| ステップ 3 |

フィールドの値を入力します。 !、%、:、;、[、{、|、}、]、`、?、=、<、>、\、および制御文字をユーザ名に使用しないでください。スペースのみのユーザ名も

許可されません。BYOD 用に Cisco ISE 内部認証局(CA)を使用する場合、ここに入力したユーザ名がエンドポイント証明書の

共通名として使用されます。Cisco ISE 内部 CA は、「+」または「*」の文字を [共通名(Common Name)] フィールドでサポートしていません。

|

| ステップ 4 |

[送信(Submit)] をクリックして、Cisco ISE 内部データベースに新しいユーザを作成します。 |

Cisco ISE ユーザ データのエクスポート

Cisco ISE 内部データベースからユーザデータ をエクスポートしなければならない場合があります。Cisco ISE では、パスワード保護された csv ファイル形式でユーザデータ をエクスポートすることができます。

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

| ステップ 2 |

データをエクスポートする ユーザに対応するチェックボックスをオンにします。 |

| ステップ 3 |

[選択済みをエクスポート(Export Selected)] をクリックします。 |

| ステップ 4 |

[キー(Key)] フィールドに、 パスワードを暗号化するためのキーを入力します。 |

| ステップ 5 |

[エクスポート開始(Start Export)] をクリックして、users.csv ファイルを作成します。 |

| ステップ 6 |

[OK] をクリックして、users.csv ファイルをエクスポートします。 |

Cisco ISE 内部ユーザのインポート

新しい内部アカウントを作成するために、CSV ファイルを使用して新しいユーザ データを ISE にインポートできます。ユーザアカウントをインポートできるページから、 テンプレート CSV ファイルをダウンロードできます。[管理(Administration)]でユーザをインポートできます。スポンサーはスポンサー ポータルでユーザをインポートできます。ゲスト アカウントのインポート方法については、『Sponsor Portal Guide』で説明しています。スポンサーゲストアカウントで使用される情報タイプの設定に関する詳細については、『Cisco ISE 管理者ガイド:ゲストと BYOD 』の「スポンサーアカウント作成のためのアカウントコンテンツの設定」のセクションを参照してください。

注 |

CSV ファイルにカスタム属性が含まれている場合、 カスタム属性に設定するデータタイプと許容範囲は、 インポート時にカスタム属性の値に適用されます。 |

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

| ステップ 2 |

[インポート(Import)] をクリックして、カンマ区切りテキストファイルからユーザを インポートします。 カンマ区切りテキストファイルがない 場合は、[テンプレートの生成(Generate a Template)] をクリックし、ヘッダー行に値が取り込まれている CSV ファイルを作成します。 |

| ステップ 3 |

[ファイル(File)] テキストボックスに、 インポートするユーザが含まれたファイル名を入力するか、[参照(Browse)] をクリックして、ファイルが配置されている場所 に移動します。 |

| ステップ 4 |

新しいユーザの作成、および既存のユーザの更新の両方を実行する必要がある場合は、[新しいユーザの作成、および新しいデータで既存のユーザを更新(Create new user(s) and update existing user(s) with new data)] チェックボックスをオン にします。 |

| ステップ 5 |

Cisco ISE 内部データベースに変更を保存するには、[保存(Save)] をクリック します。 |

注 |

すべてのネットワークアクセスユーザを 一度に削除しないことを推奨します。一度に削除すると、 特に非常に大規模なデータベースを使用している場合は、CPU スパイクとサービスのクラッシュにつながる 場合があるためです。 |

エンドポイント設定

次の表に、エンドポイントを作成し、エンドポイントにポリシーを割り当てるために使用できる [エンドポイント(Endpoints)] ページのフィールドを示します。 このページへのナビゲーションパスは、[ワークセンター(Work Centers)] です。

|

フィールド |

使用上のガイドライン |

|---|---|

|

MAC アドレス(MAC Address) |

エンドポイントを静的に作成するには、MAC アドレスを 16 進数形式で入力します。 MAC アドレスは、Cisco ISE 対応のネットワークに接続するインターフェイスのデバイス ID です。 |

|

スタティック割り当て(Static Assignment) |

[エンドポイント(Endpoints)] ページでエンドポイントを静的に作成する場合このチェックボックスをオンにすると、静的割り当てのステータスが static に設定されます。 エンドポイントの スタティック割り当てのステータスを静的から動的に、または動的から静的に 切り替えできます。 |

|

ポリシー割り当て |

(スタティック割り当てが選択されていない限り、デフォルトで無効)[ポリシー割り当て(Policy Assignment)] ドロップダウンリストから一致するエンドポイントポリシーを選択します。 次のいずれかを 実行できます。

|

|

スタティック グループ割り当て(Static Group Assignment) |

([スタティックグループ割り当て(Static Group Assignment)] が選択されていない限り、デフォルトで無効)エンドポイントを ID グループに静的に割り当てる場合、このチェックボックスをオンにします。 このチェックボックスをオンにした場合、 プロファイリングサービスは、前に他のエンドポイント ID グループに動的に割り当てられたエンドポイントの 次のエンドポイントポリシーの評価時に、 そのエンドポイント ID グループを変更しません。 このチェックボックスをオフにした場合、エンドポイント ID グループは、ポリシー設定に基づいて ISE プロファイラにより割り当てられたダイナミックグループです。 [スタティックグループ割り当て(Static Group Assignment)] オプションを選択しない場合、エンドポイントは、エンドポイントポリシーの次回評価時に一致する ID グループに自動的に割り当てられます。 |

|

ID グループ割り当て |

エンドポイントを割り当てるエンドポイント ID グループを選択します。 エンドポイントを静的に作成する場合、 またはエンドポイントのエンドポイントポリシーの 評価時に [一致する ID グループの作成(Create Matching Identity Group)] オプションを使用しない場合は、 エンドポイントを ID グループに割り当てることができます。 Cisco ISE には、次のシステムによって作成された次のエンドポイント ID グループがあります。

|

エンドポイントの LDAP からのインポートの設定

次の表では、LDAP サーバからのエンドポイントのインポートに使用できる [LDAP からのインポート(Import from LDAP)] ページのフィールドについて説明します。 このページへのナビゲーションパスは、[ワークセンター(Work Centers)] > [ネットワークアクセス(Network Access)] > [ID(Identities)] > [エンドポイント(Endpoints)] です。

|

フィールド |

使用上のガイドライン |

||

|---|---|---|---|

|

接続の設定 |

|||

|

ホスト |

LDAP サーバのホスト名または IP アドレスを入力します。 |

||

|

[ポート(Port)] |

LDAP サーバのポート番号を入力します。 デフォルトポート 389 を使用して LDAP サーバからインポートするか、 デフォルトポート 636 を使用して SSL を介して LDAP サーバからインポートできます。

|

||

|

セキュア接続を有効にする(Enable Secure Connection) |

SSL を介して LDAP サーバからインポートするには、[セキュア接続を有効にする(Enable Secure Connection)] チェックボックスをオンにします。 |

||

|

ルート CA 証明書名 |

ドロップダウン矢印をクリックして、信頼できる CA 証明書を表示します。 ルート CA 証明書名は、 LDAP サーバに接続する場合に必要となる信頼できる CA 証明書 を指します。Cisco ISE 内の CA 証明書は、追加(インポート)、編集、削除、およびエクスポートが可能です。 |

||

|

匿名バインド(Anonymous Bind) |

匿名バインドを有効にするには、[匿名バインド(Anonymous Bind)] チェックボックスをオンにします。 [匿名バインド(Anonymous Bind)] チェックボックスを オンにするか、または slapd.conf コンフィギュレーション ファイルの LDAP 管理者クレデンシャルを 入力する必要があります。 |

||

|

管理者 DN(Admin DN) |

slapd.conf コンフィギュレーション ファイルで LDAP 管理者に設定されている識別名(DN)を入力します。 管理者 DN フォーマット例: cn=Admin, dc=cisco.com, dc=com |

||

|

[パスワード(Password)] |

LDAP 管理者に設定されたパスワードを slapd.conf コンフィギュレーション ファイルに入力します。 |

||

|

ベース DN(Base DN) |

親エントリの認定者名 を入力します。 ベース DN フォーマット例: dc=cisco.com, dc=com |

||

|

クエリ設定(Query Settings) |

|||

|

MAC アドレス objectClass(MAC Address objectClass) |

MAC アドレスのインポートに 使用するクエリフィルタを入力します。たとえば、ieee802Device です。 |

||

|

MAC アドレス属性名(MAC Address Attribute Name) |

インポートに対して返される属性名 を入力します。たとえば、macAddress です。 |

||

|

プロファイル属性名(Profile Attribute Name) |

LDAP 属性の名前を 入力します。この属性は、LDAP サーバで定義されている各エンドポイントエントリの ポリシー名を保持します。 [プロファイル属性名(Profile Attribute Name)] フィールドを設定する場合は、次の点を考慮してください。

|

||

|

タイムアウト(秒)(Time Out [seconds]) |

時間を秒単位(1 ~ 60 秒)で入力します。 |

||

ID グループ操作

ユーザ ID グループの作成

ユーザ ID グループを追加する前に、 ユーザ ID グループを作成する必要があります。

手順

| ステップ 1 |

[管理(Administration)] を選択します。 [ワークセンター(Work Centers)] ページにアクセスして、ユーザ ID グループを作成することもできます。 |

| ステップ 2 |

[名前(Name)] フィールドおよび [説明(Description)] フィールドに 値を入力します。[名前(name)] フィールドでサポートされる文字は次のとおりです:スペース、# $ & ‘ ( ) * + - . / @ _。 |

| ステップ 3 |

[送信(Submit)] をクリックします。 |

ユーザ ID グループのエクスポート

Cisco ISE では、 ローカルに設定されたユーザ ID グループを csv ファイル形式でエクスポートすることができます。

手順

| ステップ 1 |

[管理(Administration)] > [ID の管理(Identity Management)] > [グループ(Groups)] > [ID グループ(Identity Groups)] > [ユーザ ID グループ(User Identity Groups)] を選択します。 |

| ステップ 2 |

エクスポートするユーザ ID グループに対応するチェックボックスをオンにし、[エクスポート(Export)] をクリックします。 |

| ステップ 3 |

[OK] をクリックします。 |

ユーザ ID グループのインポート

Cisco ISE では、ユーザ ID グループ を csv ファイル形式でインポートすることができます。

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

| ステップ 2 |

インポートファイルに使用するテンプレートを取得するには、[テンプレートの生成(Generate a Template)] をクリックします。 |

| ステップ 3 |

[インポート(Import)] をクリックして、 カンマ区切りテキストファイルからネットワークアクセスユーザをインポートします。 |

| ステップ 4 |

新しいユーザ ID グループの追加、および既存のユーザ ID グループの更新の両方を実行する必要がある場合は、[新しいデータで既存のデータを上書き(Overwrite existing data with new data)] チェックボックスをオン にします。 |

| ステップ 5 |

[インポート(Import)] をクリックします。 |

| ステップ 6 |

Cisco ISE データベースに変更を保存するには、[保存(Save)] をクリックします。 |

エンドポイント ID グループの設定

次の表に、 エンドポイントグループを作成するために使用できる [エンドポイント ID グループ(Endpoint Identity Groups)] ページの フィールドを示します。このページへのナビゲーション パスは、[管理(Administration)] > [ID の管理(Identity Management)] > [グループ(Groups)] > [エンドポイント ID グループ(Endpoint Identity Groups)] です。

|

フィールド |

使用上のガイドライン |

|---|---|

|

名前(Name) |

作成する エンドポイント ID グループの名前を入力します。 |

|

説明(Description) |

作成する エンドポイント ID グループの説明を入力します。 |

|

親グループ(Parent Group) |

新しく作成したエンドポイント ID グループを関連付けるエンドポイント ID グループを、[親グループ(Parent Group)] ドロップダウンリストから選択します。 |

最大同時 セッション数の設定

最適な パフォーマンスを得るために、同時ユーザセッション数を制限できます。ユーザレベル またはグループレベルで制限を設定できます。最大ユーザセッションの設定に応じて、 セッションカウントはユーザに適用されます。

ISE ノードごとに 各ユーザの同時セッションの最大数を設定できます。この制限を 超えるセッションは拒否されます。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [設定(Settings)] > [最大セッション数(Max Sessions)] > [ユーザ(User)] の順に選択します。 |

| ステップ 2 |

次のいずれか を実行します。

|

| ステップ 3 |

[保存(Save)] をクリックします。 |

最大セッション数を 1 に設定しており、ユーザが接続する WLC でサポートされているバージョンの WLC が稼働していない場合、 ユーザに対し、切断してから再接続するよう指示するエラーが表示されます。

グループの最大 同時セッション数

ID グループの 最大同時セッション数を設定できます。

グループ内の少人数の ユーザによってすべてのセッションが使用される場合があります。他のユーザからの新しいセッションの作成要求は、 セッション数がすでに最大設定値に達しているため、 拒否されます。Cisco ISE では、グループ内の各ユーザに 最大セッション制限を設定できます。特定の ID グループに所属する各ユーザは、 同じグループの他のユーザが開いているセッション数に関係なく、 制限以上はセッションを開くことが できません。特定のユーザのセッション制限を計算する場合は、 ユーザ 1 人あたりのグローバルセッション制限、ユーザが所属する ID グループあたりのセッション制限、 グループ内のユーザ 1 人あたりのセッション制限のいずれかの 最小設定値が優先されます。

ID グループの 同時セッションの最大数を設定するには、次の手順に従います。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [設定(Settings)] > [最大セッション数(Max Sessions)] > [グループ(Group)] の順に選択します。 設定 した ID グループがすべて一覧表示されます。 |

||

| ステップ 2 |

編集する グループの横にある [編集(Edit)] アイコンをクリックして、 次の値を入力します。

グループの 同時セッションの最大数、またはグループ内のユーザの同時セッションの最大数を [無制限(Unlimited)] に設定する には、[グループの最大セッション数/グループ内のユーザの最大セッション数(Max Sessions for User in Group/Max Sessions for User in Group)] フィールドを空白にし、ティックアイコンをクリックし、[保存(Save)] をクリックします。デフォルトでは、 両方の値が [無制限(Unlimited)] に設定されています。 |

||

| ステップ 3 |

[保存(Save)] をクリックします。 |

カウンタの時間 制限の設定

同時ユーザ セッションのタイムアウトを設定できます。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [設定(Settings)] > [最大セッション数(Max Sessions)] > [カウンタの時間制限(Counter Time Limit)] の順に選択します。 |

| ステップ 2 |

次のオプションの いずれかを選択します。

|

| ステップ 3 |

[保存(Save)] をクリックします。 |

[RADIUS ライブログ(RADIUS Live Logs)] ページで セッションカウントをリセットできます。[ID(Identity)]、[ID グループ(Identity Group)]、[サーバ(Server)] 列に 表示される [アクション(Actions)] アイコンをクリックして、セッションカウントを リセットします。セッションをリセットすると、セッションはカウンタから削除されます (これにより、新しいセッションが許可されます)。ユーザのセッションがカウンタから削除されても、 ユーザの接続は切断されません。

アカウントの無効化 ポリシー

Cisco ISE は、 Cisco Secure ACS と同等の機能を実現するために、ユーザおよび管理者のアカウント無効化ポリシーを 導入しています。ユーザまたは管理者の認証または問い合わせ時に、 Cisco ISE は [管理(Administration)] > [ID の管理(Identity Management)] > [設定(Settings)] >[ユーザ認証設定(User Authentication Settings)] ページでグローバルアカウント無効化ポリシー設定を確認し、 その設定に基づいて認証または結果を返します。

Cisco ISE は、 次の 3 つのポリシーを確認します。

-

指定した日付(yyyy-mm-dd)を超えたら ユーザアカウントを無効にする(Disable user accounts that exceed a specified date (yyyy-mm-dd)):設定された日付にユーザアカウントを 無効にします。ただ し、[管理(Administration)] > [ID の管理(Identity Management)] > [ID(Identities)] > [ユーザ(Users)] > [アカウント無効化ポリシー(Account Disable Policy)] で設定された個々のネットワークアクセスユーザのアカウント無効化ポリシー設定はグローバル設定よりも優先されます。

-

アカウント 作成時または最後の有効化から n 日後にユーザアカウントを無効にする(Disable user account after n days of account creation or last enable):アカウントの作成またはアカウントが 有効になった最後の日から指定した日数後にユーザアカウントを無効にします。 [管理(Administration)] > [ID の管理(Identity Management)] > [ID(Identities)] > [ユーザ(Users)] > [ステータス(Status)] でユーザのステータスを確認できます。

-

非アクティブに なってから n 日後にアカウントを無効にする(Disable accounts after n days of inactivity):設定した連続日数、認証されなかった管理者 およびユーザアカウントを無効化します。

Cisco Secure ACS から Cisco ISE に移行する際、Cisco Secure ACS ではネットワークアクセスユーザ用に指定したアカウント無効化ポリシーの 設定は Cisco ISE に移行されます。

個別のユーザ アカウントの無効化

Cisco ISE では、 アカウントの無効日が管理者ユーザによって指定された日付を超えた場合は、 各個人ユーザのユーザアカウントを無効にすることができます。

手順

| ステップ 1 |

[管理(Administration)] > [ID の管理(Identity Management)] > [ID(Identities)] > [ユーザ(Users)] を選択します。 |

||

| ステップ 2 |

[追加(Add)] をクリックして新しいユーザを作成するか、 既存のユーザの横のチェックボックスをオンにして [編集(Edit)] をクリックして既存のユーザの詳細を編集します。 |

||

| ステップ 3 |

[日付を超えたらアカウントを無効化する(Disable account if the date exceeds)] チェックボックスをオンにして、日付を選択します。 このオプションによって、 ユーザレベルで設定した日付を超えたときに、ユーザアカウントをディセーブルにすることが できます。必要に応じて、異なるユーザに異なる失効日を設定 できます。このオプションは、個々のユーザのグローバル コンフィギュレーションを無効に します。日付には、現在のシステム日付または将来の日付を設定 できます。

|

||

| ステップ 4 |

[送信(Submit)] をクリックして、個々のユーザのアカウント無効化ポリシー を設定します。 |

グローバルにユーザ アカウントを無効にする

特定の日付、アカウントの作成日または最終アクセス日から数日後、およびアカウントが非アクティブになってから数日後に、 ユーザアカウントを無効にすることができます。

手順

| ステップ 1 |

[管理(Administration)] > [ID の管理(Identity Management)] > [設定(Settings)] > [ユーザ認証設定(User Authentication Settings)] > [アカウント無効化ポリシー(Account Disable Policy)] を選択します。 |

| ステップ 2 |

次のいずれかの 操作を実行します。

|

| ステップ 3 |

[送信(Submit)] をクリックし、グローバルアカウント無効化ポリシー を設定します。 |

内部 ID ソースと外部 ID ソース

アイデンティティ ソースは、ユーザ情報を保存するデータベースです。Cisco ISE は、アイデンティティソースのユーザ情報を使用して、 認証時にユーザクレデンシャルを検証します。ユーザ情報には、グループ情報と、そのユーザに関連付けられているその他の属性が 含まれます。ID ソースに対してユーザ情報の追加、編集、および削除を行うことができます。

Cisco ISE では内部 ID ソースと外部 ID ソースがサポートされます。スポンサーとゲスト ユーザを認証するために両方のソースを使用できます。

内部 ID ソース

Cisco ISE には、ユーザ情報を保存できる内部ユーザ データベースがあります。内部ユーザデータベースのユーザは、 内部ユーザと呼ばれます。Cisco ISE には、Cisco ISE に接続するすべてのデバイスおよびエンドポイントに関する情報を格納する 内部エンドポイントデータベースもあります。

外部 ID ソース

Cisco ISE では、 ユーザ情報を含む外部 ID ソースを設定することができます。Cisco ISE は外部 ID ソースに接続して、認証用のユーザ情報を 取得します。外部 ID ソースには、Cisco ISE サーバおよび 証明書認証プロファイルの証明書情報も含まれます。Cisco ISE は外部 ID ソースとの通信に認証プロトコルを使用します。 次の表に、認証プロトコルおよびサポートされる外部 ID ソースを示します。

内部ユーザのポリシーを設定する際は、次の点に注意してください。

-

内部 ID ストアに対して内部ユーザを認証するための認証ポリシーを設定します。

-

次のオプションを選択して、内部ユーザ グループの許可ポリシーを設定します。

Identitygroup.Name EQUALS User Identity Groups: Group_Name

|

プロトコル(認証 タイプ) |

内部データベース |

Active Directory |

LDAP |

RADIUS トークン サーバまたは RSA |

||

|---|---|---|---|---|---|---|

|

EAP-GTC、PAP(プレーンテキスト パスワード) |

○ |

○ |

○ |

○ |

||

|

MS-CHAP パスワード ハッシュ: MSCHAPv1/v2 EAP-MSCHAPv2(PEAP、EAP-FAST、EAP-TTLS、または TEAP の内部メソッドとして) LEAP |

○ |

○ |

否 |

× |

||

|

EAP-MD5 CHAP |

○ |

否 |

× |

× |

||

|

EAP-TLS PEAP-TLS (証明書取得)

|

× |

○ |

○ |

否 |

クレデンシャルを保存する方法は、外部データソースの接続タイプと使用される機能に応じて異なります。

-

Active Directory ドメイン(パッシブ ID 用ではない)に参加する場合、参加に使用されるクレデンシャルは保存されません。Cisco ISE は、AD コンピュータアカウントが存在しない場合はそのアカウントを作成し、そのアカウントを使用してユーザを認証します。

-

LDAP およびパッシブ ID の場合、外部データソースへの接続に使用されるクレデンシャルは、ユーザの認証にも 使用されます。

外部 ID ソースの作成

Cisco ISE では、Active Directory、LDAP、RADIUS トークン、RSA SecurID サーバなどの外部 ID ソースに接続して、 認証/許可のユーザ情報を取得できます。外部 ID ソースには、証明書ベースの認証に必要な証明書認証 プロファイルも含まれています。

注 |

認証済みユーザ ID を受信して共有できるようにするパッシブ ID サービスを 使用するには、 『Cisco ISE Admin Guide: Asset Visibility』の「Additional Passive Identity Service Providers」の項を参照してください。 |

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

| ステップ 2 |

次のオプションの いずれかを選択します。

|

外部 ID ストア パスワードに対する内部ユーザの認証

Cisco ISE では、外部 ID ストア パスワードに対して内部ユーザを認証できます。Cisco ISE では、[管理(Administration)] > [ID の管理(Identity Management)] > [ID(Identities)] > [ユーザ(Users)] ページから、内部ユーザのパスワード ID ストアを選択するオプションが提供されます。管理者は、Cisco ISE の外部 ID ソースのリストから ID ストアを選択することができ、[ユーザ(Users)] ページでユーザを追加するか、 または編集します。内部ユーザのデフォルトのパスワード ID ストアは内部 ID ストアです。Cisco Secure ACS ユーザは、Cisco Secure ACS から Cisco ISE への移行中および移行後、同じパスワード ID ストアを維持します。

Cisco ISE は パスワードタイプに対し次の外部 ID ストアをサポートします。

-

Active Directory

-

LDAP

-

ODBC

-

RADIUS トークン サーバ

-

RSA SecurID サーバ

証明書認証プロファイル

プロファイルごとに、プリンシパルユーザ名として使用する証明書フィールドと、証明書のバイナリ比較を行うかどうかを指定する 必要があります。

証明書認証プロファイルの追加

Extensible Authentication Protocol-Transport Layer Security(EAP-TLS)証明書 ベースの認証方式を使用する場合は、 証明書認証プロファイルを作成する必要が あります。従来のユーザ名とパスワードの方法で認証する代わりに、 Cisco ISE はクライアントから受信した証明書をサーバ内の証明書と比較して ユーザの信頼性を確認します。

はじめる前に

スーパー管理者またはシステム管理者 である必要があります。

手順

| ステップ 1 |

[管理(Administration)] > [証明書認証プロファイル(Certificate Authentication Profile)] を選択します。 |

| ステップ 2 |

証明書認証プロファイルの 名前と説明(任意)を入力します。 |

| ステップ 3 |

ドロップダウンリストから ID ストア を選択します。 基本 証明書のチェックは ID ソースを必要としません。証明書にバイナリ 比較チェックが必要な場合は、ID ソースを選択する必要があります。 ID ソースとして Active Directory を選択した場合は、サブジェクト名、一般名、 およびサブジェクト代替名(すべての値)を使用してユーザを検索できます。 |

| ステップ 4 |

[証明書属性(Certificate Attribute)] または [証明書の任意のサブジェクトまたは代替名属性(Any Subject or Alternative Name Attributes in the Certificate)] から ID の使用を選択します。これは、ログで検索のために使用されます。 [証明書の任意のサブジェクトまたは代替名属性(Any Subject or Alternative Name Attributes in the Certificate)] を選択すると、Active Directory UPN がログ用のユーザ名として使用され、証明書のすべてのサブジェクト名および 代替名がユーザの検索に試行されます。このオプションは、ID ソースとして Active Directory を選択した場合にのみ使用できます。 |

| ステップ 5 |

クライアント証明書を ID ストアの証明書と 照合する場合に選択します。この場合、 ID ソース(LDAP または Active Directory)を選択する必要があります。[Active Directory] を選択した場合は、ID のあいまいさを解決するためにのみ証明書を照合することを選択 できます。

|

| ステップ 6 |

[送信(Submit)] をクリックして、 証明書認証プロファイルを追加するか、変更を保存します。 |

外部 ID ソースとしての Active Directory

Cisco ISE は、 ユーザ、マシン、グループ、属性などのリソースにアクセスするために、Microsoft Active Directory を 外部 ID ソースとして使用します。Active Directory での ユーザとマシンの認証では、Active Directory にリストされているユーザとデバイスに対してのみネットワーク アクセスを許可します。

|

ISE

コミュニティリソース

ISE Administrative Portal Access with AD Credentials Configuration Example |

Active Directory でサポートされる認証プロトコル および機能

Active Directory は、 一部のプロトコルを使用したユーザとマシンの認証、Active Directory ユーザパスワードの変更などの機能をサポートしています。次の表に、Active Directory でサポートされる 認証プロトコルおよびそれぞれの機能 を示します。

|

認証プロトコル |

機能 |

|---|---|

|

EAP-FAST およびパスワードベース の Protected Extensible Authentication Protocol(PEAP) |

MS-CHAPv2 および EAP-GTC の内部方式で EAP-FAST と PEAP を使用するパスワード変更機能を備えたユーザとマシンの認証 |

|

Password Authentication Protocol(PAP) |

ユーザおよびマシン 認証 |

|

Microsoft Challenge Handshake Authentication Protocol version 1(MS-CHAPv1) |

ユーザおよびマシン 認証 |

|

Microsoft Challenge Handshake Authentication Protocol version 2(MS-CHAPv2) |

ユーザおよびマシン 認証 |

|

Extensible Authentication Protocol-Generic Token Card(EAP-GTC) |

ユーザおよびマシン 認証 |

|

Extensible Authentication Protocol-Transport Layer Security(EAP-TLS) |

|

|

Extensible Authentication Protocol- Flexible Authentication via Secure Tunneling-Transport Layer Security(EAP-FAST-TLS) |

|

|

Protected Extensible Authentication Protocol-Transport Layer Security(PEAP-TLS) |

|

|

Lightweight Extensible Authentication Protocol(LEAP) |

ユーザ認証 |

許可ポリシーで使用する Active Directory 属性および グループの取得

Cisco ISE は、 許可ポリシールールで使用するために Active Directory からユーザまたはマシンの属性およびグループを 取得します。これらの属性は Cisco ISE ポリシーで使用され、 ユーザまたはマシンの承認レベルを決定します。Cisco ISE は、 認証が成功した後にユーザおよびマシンの Active Directory 属性を取得します。 認証とは別に、許可のために属性を取得することも できます。

Cisco ISE は、外部 ID ストア内の グループを使用してユーザまたはコンピュータに権限を割り当てることがあります(たとえば、 ユーザをスポンサーグループにマップします)。Active Directory の グループメンバーシップの次の制限事項に注意してください。

-

ポリシールールの 条件は、次のいずれかを参照します。ユーザまたはコンピュータのプライマリグループ、 ユーザまたはコンピュータが直接メンバーであるグループ、または間接的 (ネストされた)グループ。

-

ユーザまたはコンピュータの アカウントドメイン外のドメインローカルグループはサポートされません。

注 |

Active Directory 属性の値 msRadiusFramedIPAddress を IP アドレスとして使用できます。この IP アドレスは、許可プロファイルの ネットワークアクセスサーバ(NAS)に送信できます。msRADIUSFramedIPAddress 属性 は IPv4 アドレスだけをサポートします。ユーザ認証 では、ユーザに対し取得された msRadiusFramedIPAddress 属性値が IP アドレス 形式に変換されます。 |

属性およびグループは、 参加ポイントごとに取得され、管理されます。これらは許可ポリシーで使用されます (まず参加ポイントを選択し、次に属性を選択します)。許可のスコープごとに 属性またはグループを定義することはできませんが、 認証ポリシーでスコープを使用できます。認証ポリシーでスコープを使用する場合、 ユーザは 1 つの参加ポイントで認証されますが、ユーザの アカウントドメインへの信頼できるパスがある別の参加ポイント経由で属性またはグループを 取得することができます。認証ドメインを使用して、1 つの範囲内にある 2 つの参加ポイントで 認証ドメインが重複しないようにすることができます。

注 |

マルチ参加ポイント設定の許可プロセス時に、Cisco ISE は、特定のユーザが見つかるまで、 認証ポリシーに記載されている順序で参加ポイントを検索します。ユーザが見つかると、 参加ポイント内のユーザに割り当てられた属性とグループが、認証ポリシーを評価するために使用されます。 |

注 |

使用可能な Active Directory グループの最大数については、 Microsoft の制限を参照してください。 http://technet.microsoft.com/en-us/library/active-directory-maximum-limits-scalability(v=WS.10).aspx |

ルール に 、/、!、@、\、#、$、%、^、&、*、(、)、_、+、または ~ のような特殊文字を使用した Active Directory グループ名が含まれる場合、許可ポリシーは失敗します。

明示的な UPN の使用

ユーザ情報と Active Directory のユーザプリンシパル名(UPN)属性を照合する場合の不確実性を減らすため、 明示的な UPN を使用するように Active Directory を設定する必要があります。2 人のユーザが同じ 値 sAMAccountName を使用した場合、暗示的な UPN を使用すると、あいまいな結果が生成されます。

Active Directory で明示的な UPN を設定するには、[高度な調整(Advanced Tuning)] ページを開いて、属性 REGISTRY.Services\lsass\Parameters\Providers\ActiveDirectory\UseExplicitUPN を 1 に設定します。

ブール属性の サポート

Cisco ISE は、 Active Directory および LDAP ID ストアからのブール属性の取得をサポートしています。

Active Directory または LDAP のディレクトリ属性を設定する際に、 ブール属性を設定できます。これらの属性は、Active Directory または LDAP による 認証時に取得されます。

ブール属性は、 ポリシールール条件の設定に使用できます。

ブール属性値は、 文字列型として Active Directory または LDAP サーバから取得されます。Cisco ISE は、次のブール属性値をサポートしています。

|

ブール 属性 |

サポートされる 値 |

|---|---|

|

はい(True) |

t、T、true、 TRUE、True、1 |

|

いいえ(False) |

f、F、 false、FALSE、False、0 |

注 |

属性 置換はブール属性ではサポートされません。 |

文字列型として ブール属性(たとえば、msTSAllowLogon)を設定すると、Active Directory または LDAP サーバの 属性のブール値は Cisco ISE の文字列属性に 設定されます。属性タイプをブール型に変更したり、 ブール型として属性を手動で追加できます。

証明書ベースの認証の Active Directory 証明書 取得

Cisco ISE では、 EAP-TLS プロトコルを使用するユーザまたはマシン認証のための証明書取得がサポート されています。Active Directory 上のユーザまたはマシンレコードには、バイナリデータ型の証明書 属性が含まれています。この証明書属性に 1 つ以上の証明書を 含めることができます。Cisco ISE ではこの属性は userCertificate として識別され、この属性に対して他の名前を設定することはできません。Cisco ISE はこの証明書を取得し、バイナリ比較の実行に使用します。

証明書 認証プロファイルは、証明書の取得に使用する Active Directory のユーザを検索するために ユーザ名を取得するフィールド(たとえば、サブジェクト代替名(SAN)または一般名) を決定します。Cisco ISE は、 証明書を取得した後、この証明書とクライアント証明書との バイナリ比較を実行します。複数の証明書が受信された場合、 Cisco ISE は、いずれかが一致するかどうかをチェックするために証明書を比較します。 一致が見つかった場合、ユーザまたはマシン認証に合格します。

Active Directory ユーザ認証プロセス フロー

ユーザの認証または 問い合わせ時に、Cisco ISE は次のことをチェックします。

-

MS-CHAP および PAP 認証では、ユーザが無効かどうか、ロックアウトされているかどうか、期限切れかどうか、 またはログイン時間外かどうかを確認します。これらの条件のいくつかが true の場合、認証が失敗します。

-

EAP-TLS 認証 では、ユーザが無効かどうか、ロックアウトされているかどうかを確認します。 これらの条件のいくつかが一致する場合、認証が失敗します。

Active Directory マルチドメイン フォレストのサポート

Cisco ISE では、マルチドメインフォレスト の Active Directory がサポートされます。各フォレスト内で、Cisco ISE は単一のドメイン に接続しますが、Cisco ISE が接続されているドメインと他のドメイン間に 信頼関係が確立されている場合は、Active Directory フォレストの 他のドメインからリソースにアクセスできます。

Active Directory サービス をサポートする Windows サーバ オペレーティング システムの リストについては、『Release Notes for Cisco Identity Services Engine』を参照してください。

注 |

Cisco ISE は、 ネットワーク アドレス トランスレータの背後にあり、ネットワークアドレス変換(NAT)アドレスを 持つ Microsoft Active Directory サーバをサポートしません。 |

Active Directory と Cisco ISE の統合の前提条件

ここでは、Cisco ISE と統合する Active Directory を設定するために必要な手動での作業手順を説明します。ただしほとんどの場合、Cisco ISE が Active Directory を自動的に設定するようにできます。次に、Cisco ISE と Active Directory を統合するための前提条件を示します。

-

AD ドメイン設定の変更に必要な Active Directory ドメイン管理者クレデンシャルがあることを確認します。

-

ISE でのスーパー管理者またはシステム管理者の権限があることを確認します。

-

Cisco ISE サーバと Active Directory 間の時間を同期するために Network Time Protocol(NTP)サーバ設定を使用します。Cisco ISE CLI で NTP を設定できます。

-

Cisco ISE は、 双方向信頼がなく、相互の信頼がゼロである複数の Active Directory ドメイン と接続できます。特定の参加ポイントから他のドメインを照会する場合は、 参加ポイントと、アクセスする必要があるユーザ情報および マシン情報があるその他のドメインの間に信頼関係が確立されていることを 確認します。信頼関係が確立されていない場合は、信頼できないドメインへの別の 参加ポイントを作成する必要があります。信頼関係の確立の詳細について は、Microsoft Active Directory のドキュメントを参照してください。

-

Cisco ISE の参加先ドメインでは、少なくとも 1 つのグローバルカタログサーバが動作し、Cisco ISE からアクセス可能である必要があります。

さまざまな操作の実行に必要な Active Directory アカウント権限

| 参加操作 | 脱退処理 | Cisco ISE マシンアカウント |

|---|---|---|

|

参加操作には、次のアカウント権限が必要です。

参加操作を実行するために、ドメイン管理者である必要はありません。 |

脱退操作には、次のアカウント権限が必要です。

強制脱退(パスワードなしの脱退)を実行する場合、ドメインからマシン アカウントは削除されません。 |

Active Directory 接続と通信する Cisco ISE マシンアカウントには、次の権限が必要です。

Active Directory でマシン アカウントを事前に作成できます。SAM の名前が Cisco ISE アプライアンスのホスト名と一致する場合は、参加操作中に検索して再利用します。 複数の参加操作が実行される場合、参加ごとに複数のマシンアカウントが Cisco ISE 内で保持されます。 |

注 |

参加操作または脱退操作に使用するクレデンシャルは Cisco ISE に保存されません。新規に作成された Cisco ISE マシンアカウントのクレデンシャルのみが保存されます。これによって、エンドポイントプローブが実行できるようになります。 |

通信用に開放する ネットワークポート

|

プロトコル |

ポート(リモート ローカル) |

ターゲット |

認証 |

注記 |

|---|---|---|---|---|

|

DNS(TCP/UDP) |

49152 以上の乱数 |

DNS サーバ/AD ドメイン コントローラ |

いいえ |

— |

|

MSRPC |

445 |

ドメイン コントローラ |

あり |

— |

|

Kerberos(TCP/UDP) |

88 |

ドメイン コントローラ |

あり(Kerberos) |

MS AD/KDC |

|

LDAP(TCP/UDP) |

389 |

ドメイン コントローラ |

あり |

— |

|

LDAP(GC) |

3268 |

グローバル カタログ サーバ |

あり |

— |

|

NTP |

123 |

NTP サーバ/ドメイン コントローラ |

いいえ |

— |

|

IPC |

80 |

展開内のその他の ISE ノード |

あり(RBAC クレデンシャルを使用) |

— |

DNS サーバ

DNS サーバを設定する場合は、次のことに注意してください。

-

Cisco ISE に設定する DNS サーバで、使用するドメインのすべての正引きおよび逆引き DNS クエリを解決できる必要があります。

-

DNS 再帰によって遅延が発生してパフォーマンスが重大な悪影響を受ける可能性があるので、権威 DNS サーバで Active Directory レコードを解決することをお勧めします。

-

すべての DNS サーバで、追加サイト情報の有無に関係なく、DC、GC、および KDC の SRV クエリに回答できるようにする必要があります。

-

パフォーマンスを向上させるために、SRV 応答にサーバ IP アドレスを追加することを推奨します。

-

パブリック インターネットでクエリを実行する DNS サーバを使用しないでください。不明な名前を解決する必要がある場合に、ネットワークの情報が漏洩する可能性があります。

外部 ID ソースとしての Active Directory の設定

Easy Connect や PassiveID ワークセンターなどの機能を設定する際に、Active Directory を外部 ID ソースとして設定します。 これらの機能の詳細については、「Easy Connect」および「PassiveID ワークセンター」を参照してください。

外部 ID ソースとして Active Directory を設定する前に、次のことを確認します。

-

Microsoft Active Directory サーバがネットワーク アドレス トランスレータの背後にないこと、およびネットワークアドレス変換(NAT)アドレスを持たないこと。

-

参加操作用の Microsoft Active Directory アカウントが有効であり、[次回ログイン時にパスワードを変更(Change Password on Next Login)] を使用して設定されていないこと。

-

ISE のスーパー管理者またはシステム管理者の権限があること。

注 |

Cisco ISE が Active Directory に接続されているときに操作に関する問題がある場合は、[操作(Operations)] > [レポート(Reports)] で AD コネクタ操作レポートを参照してください。 |

外部 ID ソースとして Active Directory を設定するには、次のタスクを実行する必要があります。

はじめる前に

Cisco ISE ノードが、NTP サーバ、DNS サーバ、ドメインコントローラ、グローバルカタログサーバが配置されているネットワークと通信できることを確認します。 ドメイン診断ツールを実行して、これらのパラメータをチェックできます。

Active Directory と、パッシプ ID ワークセンターのエージェント、syslog、SPAN、およびエンドポイントの各プローブを使用するには、参加ポイントを作成する必要があります。

Active Directory と統合する際に IPv6 を使用する場合は、関連する ISE ノードで IPv6 アドレスが設定されていることを確認する必要があります。

手順

| ステップ 1 |

[管理(Administration)] > [ID 管理(Identity Management)] > [外部 ID ソース(External Identity Sources)] > [Active Directory] を選択します。 |

||||||

| ステップ 2 |

[追加(Add)] をクリックして、Active Directory 参加ポイント名設定のドメイン名と ID ストア名を入力します。 |

||||||

| ステップ 3 |

[送信(Submit)] をクリックします。 新しく作成された参加ポイントをドメインに参加させるかどうかを確認するポップアップが表示されます。 すぐに参加させる場合は [はい(Yes)] をクリックします。 [いいえ(No)] をクリックした場合、設定を保存すると、Active Directory ドメインの設定が(プライマリおよびセカンダリのポリシーサービスノードに)グローバルに保存されますが、いずれの Cisco ISE ノードもまだドメインに参加していません。 |

||||||

| ステップ 4 |

作成した新しい Active Directory 参加ポイントの横にあるチェックボックスをオンにして [編集(Edit)] をクリックするか、または左側のナビゲーションウィンドウから新しい Active Directory 参加ポイントをクリックします。展開の参加/脱退テーブルに、すべてのCisco ISE ノード、ノードのロール、およびそれぞれのステータスが表示されます。 |

||||||

| ステップ 5 |

参加ポイントがステップ 3 の間にドメインに参加しなかった場合は、関連する Cisco ISE ノードの横にあるチェックボックスをオンにし、[参加(Join)] をクリックして Active Directory ドメインに Cisco ISE ノードを参加させます。 設定を保存した場合も、これを明示的に実行する必要があります。1 回の操作で複数の Cisco ISE ノードをドメインに参加させるには、使用するアカウントのユーザ名とパスワードがすべての参加操作で同じである必要があります。 異なるユーザ名とパスワードが各 Cisco ISE ノードの参加に必要な場合は、Cisco ISE ノードごとに参加操作を個別に実行する必要があります。 |

||||||

| ステップ 6 |

表示される [ドメインへの参加(Join Domain)] ダイアログボックスで Active Directory のユーザ名とパスワードを入力します。 [ログイン情報の保存(Store Credentials)] を選択することを強く推奨します。これにより、管理者のユーザ名とパスワードが保存され、モニタ対象として設定されているすべてのドメインコントローラ(DC)に使用されます。

参加操作に使用するユーザは、ドメイン自体に存在する必要があります。 ユーザが異なるドメインまたはサブドメインに存在する場合、ユーザ名は jdoe@acme.com のように、UPN 表記で表記する必要があります。 |

||||||

| ステップ 7 |

(任意)[組織単位の指定(Specify Organizational Unit)] チェックボックスをオンにします。 このチェックボックスは、Cisco ISE ノードのマシンアカウントを CN=Computers,DC=someDomain,DC=someTLD 以外の特定の組織単位に配置する場合に、オンにする必要があります。 Cisco ISE は、指定された組織単位の下にマシンアカウントを作成するか、またはマシンアカウントがすでにある場合は、この場所に移動します。 組織単位が指定されていない場合、Cisco ISE はデフォルトの場所を使用します。 値は、完全識別名(DN)形式で指定する必要があります。 構文は、Microsoft のガイドラインに準拠する必要があります。 /'+,;=<> などの特別に予約された文字、ラインフィード、スペース、および改行は、バックスラッシュ(\)でエスケープする必要があります。 たとえば、OU=Cisco ISE\,US,OU=IT Servers,OU=Servers\ や Workstations,DC=someDomain,DC=someTLD のようにします。 マシンアカウントがすでに作成されている場合、このチェックボックスをオンにする必要はありません。 Active Directory ドメインに参加した後にマシンアカウントの場所を変更することもできます。 |

||||||

| ステップ 8 |

[OK] をクリックします。 Active Directory ドメインに参加させる複数のノードを選択できます。 参加操作に失敗した場合、失敗メッセージが表示されます。 各ノードの失敗メッセージをクリックして、そのノードの詳細なログを表示します。

|

次の作業

認証ドメインを設定します。

ドメイン コントローラの追加

手順

| ステップ 1 |

[ワークセンター(Work Centers)] > [PassiveID] > [プロバイダー(Providers)] を選択し、左側のパネルから [マッピングフィルタ(Mapping Filters)] を選択します。 |

||

| ステップ 2 |

作成した Active Directory 参加ポイントの隣にあるチェックボックスをオンにし、[編集(Edit)] をクリックします。展開の参加/脱退テーブルが、すべての Cisco ISE ノード、ノードのロール、およびそれぞれのステータスとともに表示されます。 |

||

| ステップ 3 |

[PassiveID] タブに移動し、[DC の追加(Add DCs)] をクリックします。

|

||

| ステップ 4 |

モニタ対象として参加ポイントに追加するドメインコントローラの隣にあるチェックボックスをオンにし、[OK] をクリックします。 ドメイン コントローラが [PassiveID] タブの [ドメイン コントローラ(Domain Controllers)] リストに表示されます。

|

||

| ステップ 5 |

ドメイン コントローラを設定します。 |

DC フェールオーバーメカニズムは DC 優先順位リストに基づいて管理されます。このリストは、フェールオーバーの発生時に DC が選択される順序を決定します。 ある DC がオフラインであるか、何らかのエラーのため到達不能な場合には、優先順位リストにおける優先順位が下がります。 DC がオンラインに戻ると、優先順位リストにおけるその優先順位が適宜調整されます(上がります)。

注 |

Cisco ISE は、認証フローの読み取り専用ドメイン コントローラをサポートしていません。 |

パッシブ ID の WMI の設定

はじめる前に

手順

Active Directory ドメインの脱退

この Active Directory ドメインまたはこの参加ポイントからユーザまたはマシンを認証する必要がなくなった場合、Active Directory ドメインを脱退できます。

コマンド ライン インターフェイスから Cisco ISE アプリケーション設定をリセットしたり、バックアップまたはアップグレード後に設定を復元したりすると、すでに参加している場合は脱退操作が実行され、Active Directory ドメインから Cisco ISE ノードが切断されます。 ただし、Cisco ISE ノードのアカウントは、Active Directory ドメインから削除されません。脱退操作は Active Directory ドメインからノードアカウントも削除するため、Active Directory ログイン情報を使用して管理者ポータルから脱退操作を実行することを推奨します。 これは、Cisco ISE ホスト名を変更する場合にも推奨されます。

はじめる前に

Active Directory ドメインを脱退しても、認証の ID ソースとして(直接的に、または ID ソース順序の一部として)Active Directory を引き続き使用する場合、認証が失敗する可能性があります。

手順

| ステップ 1 |

[管理(Administration)] > [ID 管理(Identity Management)] > [外部 ID ソース(External Identity Sources)] > [Active Directory] を選択します。 |

||

| ステップ 2 |

作成した Active Directory 参加ポイントの隣にあるチェックボックスをオンにし、[編集(Edit)] をクリックします。展開の参加/脱退テーブルが、すべての Cisco ISE ノード、ノードのロール、およびそれぞれのステータスとともに表示されます。 |

||

| ステップ 3 |

Cisco ISE ノードの隣にあるチェックボックスをオンにして [脱退(Leave)] をクリックします。 |

||

| ステップ 4 |

Active Directory のユーザ名とパスワードを入力し、[OK] をクリックしてドメインを脱退し、Cisco ISE データベースからマシンアカウントを削除します。 Active Directory ログイン情報を入力すると、Cisco ISE ノードは Active Directory ドメインを脱退し、Active Directory データベースから Cisco ISE マシンアカウントを削除します。

|

||

| ステップ 5 |

Active Directory ログイン情報がない場合は、[使用可能なログイン情報なし(No Credentials Available)] チェックボックスをオンにして、[OK] をクリックします。 [ログイン情報なしでドメインを脱退(Leave domain without credentials)] チェックボックスをオンにすると、プライマリ Cisco ISE ノードが Active Directory ドメインから脱退します。Active Directory 管理者は、参加させるときに Active Directory で作成されたマシンアカウントを手動で削除する必要があります。 |

Cisco ISE が参加しているドメインには、信頼関係がある他のドメインに対して可視性があります。 デフォルトでは、Cisco ISE はこれらすべての信頼ドメインに対する認証を許可するように設定されます。 Active Directory 導入環境との相互作用を認証ドメインのサブセットに限定できます。 認証ドメインを設定すると、選択したドメインに対してのみ認証が実行されるように、各参加ポイントに特定のドメインを選択できます。 認証ドメインを使用すると、参加ポイントから信頼されているすべてのドメインではなく、選択したドメインからのユーザのみが Cisco ISE で認証されるため、セキュリティが向上します。 また、認証ドメインは検索領域(つまり、着信ユーザ名または ID に一致するアカウントを検索する領域)を制限するため、認証要求処理のパフォーマンスが向上し、遅延が減少します。 これは、着信ユーザ名または ID にドメインマークアップ(プレフィクスまたはサフィックス)が含まれていない場合に特に重要です。 これらの理由から、認証ドメインを設定することをベストプラクティスとして強く推奨します。

手順

| ステップ 1 |

[管理(Administration)] > [ID 管理(Identity Management)] > [外部 ID ソース(External Identity Sources)] > [Active Directory] を選択します。 |

| ステップ 2 |

Active Directory の参加ポイントをクリックします。 |

| ステップ 3 |

[認証ドメイン(Authentication Domains)] タブをクリックします。 テーブルに、信頼ドメインのリストが表示されます。 デフォルトでは、Cisco ISE はすべての信頼ドメインに対する認証を許可します。 |

| ステップ 4 |

指定したドメインのみを許可するには、[すべての Active Directory ドメインを認証に使用(Use all Active Directory domains for authentication)] チェックボックスをオフにします。 |

| ステップ 5 |

認証を許可するドメインの隣にあるチェックボックスをオンにし、[選択の有効化(Enable Selected)] をクリックします。 [認証(Authenticate)] 列で、このドメインのステータスが [はい(Yes)] に変わります。 選択したドメインを無効にすることもできます。 |

| ステップ 6 |

[使用できないドメインを表示(Show Unusable Domains)] をクリックして、使用できないドメインのリストを表示します。 使用できないドメインは、一方向の信頼や選択的な認証などの理由により、Cisco ISE が認証に使用できないドメインです。 |

次の作業

Active Directory ユーザグループの設定

Active Directory ユーザ グループの設定

Active Directory ユーザ グループを許可ポリシーで使用できるように設定する必要があります。内部的には、Cisco ISE はグループ名のあいまいさの問題を解決し、グループ マッピングを向上させるためにセキュリティ ID(SID)を使用します。 SID により、グループ割り当てが正確に一致します。

手順

| ステップ 1 |

[管理(Administration)] > [ID 管理(Identity Management)] > [外部 ID ソース(External Identity Sources)] > [Active Directory] を選択します。 |

||

| ステップ 2 |

[グループ(Groups)] タブをクリックします。 |

||

| ステップ 3 |

次のいずれかを実行します。

ユーザ インターフェイス ログインのグループ名に二重引用符(")を使用しないでください。

|

||

| ステップ 4 |

グループを手動で選択する場合は、フィルタを使用してグループを検索できます。たとえば、admin* をフィルタ基準として入力し、[グループの取得(Retrieve Groups)] をクリックすると、admin で始まるユーザ グループが表示されます。アスタリスク(*)ワイルドカード文字を入力して、結果をフィルタリングすることもできます。 一度に取得できるのは 500 グループのみです。 |

||

| ステップ 5 |

許可ポリシーで使用可能にするグループの隣にあるチェックボックスをオンにし、[OK] をクリックします。 |

||

| ステップ 6 |

グループを手動で追加する場合は、新しいグループの名前と SID を入力します。 |

||

| ステップ 7 |

[OK] をクリックします。 |

||

| ステップ 8 |

[保存(Save)] をクリックします。

|

次の作業

Active Directory のユーザ属性を設定します。

Active Directory ユーザとマシンの属性の設定

認証ポリシーの条件で使用できるように Active Directory ユーザとマシンの属性を設定する必要があります。

手順

| ステップ 1 |

[管理(Administration)] > [ID 管理(Identity Management)] > [外部 ID ソース(External Identity Sources)] > [Active Directory] を選択します。 |

||

| ステップ 2 |

[属性(Attributes)] タブをクリックします。 |

||

| ステップ 3 |

[追加(Add)] > [属性の追加(Add Attribute)] を選択して属性を手動で追加するか、[追加(Add)] > [ディレクトリから属性を選択(Select Attributes From Directory)] を選択してディレクトリから属性のリストを選択します。 Cisco ISE では、属性タイプ IP を手動で追加するときに、ユーザ認証に IPv4 または IPv6 アドレスを使用して AD を設定できます。 |

||

| ステップ 4 |

ディレクトリからの属性の追加を選択した場合、ユーザの名前を [サンプルユーザ(Sample User)] フィールドまたは [マシンアカウント(Machine Account)] フィールドに入力し、[属性の取得(Retrieve Attributes)] をクリックしてユーザの属性リストを取得します。 たとえば、管理者属性のリストを取得するには administrator を入力します。アスタリスク(*)ワイルドカード文字を入力して、結果をフィルタ処理することもできます。

|

||

| ステップ 5 |

選択する Active Directory の属性の隣にあるチェックボックスをオンにし、[OK] をクリックします。 |

||

| ステップ 6 |

属性を手動で追加する場合は、新しい属性の名前を入力します。 |

||

| ステップ 7 |

[保存(Save)] をクリックします。 |

はじめる前に

Active Directory ドメインに Cisco ISE を参加させる必要があります。詳細については、「Active Directory 参加ポイントの追加および参加ポイントへの Cisco ISE ノードの参加」を参照してください。

手順

| ステップ 1 |

[管理(Administration)] > [ID 管理(Identity Management)] > [外部 ID ソース(External Identity Sources)] > [Active Directory] を選択します。 |

| ステップ 2 |

該当する Cisco ISE ノードの隣にあるチェックボックスをオンにして [編集(Edit)] をクリックします。 |

| ステップ 3 |

[高度な設定(Advanced Settings)] タブをクリックします。 |

| ステップ 4 |

必要に応じて、パスワード変更、マシン認証、およびマシン アクセス制限(MAR)の設定を変更します。 これらのオプションはデフォルトで有効になっています。 マシンアクセス制限の有効化 - エージングタイム:MAR キャッシュ内の MAC アドレスがタイムアウトし、削除されるまでの時間(時間単位)。 |

| ステップ 5 |

[ダイヤルインチェックを有効にする(Enable dial-in check)] チェックボックスをオンにして、認証中またはクエリ中にユーザのダイヤルインアクセス権をチェックします。ダイヤルインアクセス権が拒否されている場合は、チェックの結果により認証拒否の原因になります。 |

| ステップ 6 |

認証中またはクエリ中にサーバからユーザにコールバックするようにするには、[ダイヤルインクライアントのコールバックチェックを有効にする(Enable callback check for dial-in clients)] チェックボックスをオンにします。サーバによって使用される IP アドレスまたは電話番号は、発信者またはネットワーク管理者によって設定されます。 チェックの結果は、RADIUS 応答でデバイスに返されます。 |

| ステップ 7 |

プレーン テキスト認証に Kerberos を使用する場合は、[プレーン テキスト認証に Kerberos を使用(Use Kerberos for Plain Text Authentications)] チェックボックスをオンにします。デフォルトの推奨オプションは MS-RPC です。ケルベロスは ISE 1.2 で使用されます。 |

マシンアクセス制限(MAR)キャッシュ

アプリケーションサービスを手動で停止すると、Cisco ISE は、MAR キャッシュコンテンツ、calling-station-ID リスト、および対応するタイムスタンプを、ローカルディスクのファイルに保存します。 アプリケーションサービスを誤って再起動した場合、Cisco ISE はインスタンスの MAR キャッシュエントリを保存しません。アプリケーションサービスが再起動すると、Cisco ISE はキャッシュエントリの存続時間に基づいて、ローカルディスクのファイルから MAR キャッシュエントリを読み取ります。 再起動後にアプリケーションサービスが起動すると、Cisco ISE はそのインスタンスの現在の時刻と MAR キャッシュエントリの時刻を比較します。現在の時刻と MAR エントリの時刻の差が MAR キャッシュエントリの存続時間よりも大きい場合、Cisco ISE はディスクからそのエントリを取得しません。 それ以外の場合、Cisco ISE は MAR キャッシュエントリを取得し、その MAR キャッシュエントリの存続時間を更新します。

MAR キャッシュを設定するには、次の手順を実行します。

外部 ID ソースで定義されている Active Directory の [詳細設定(Advanced Settings)] タブで、次のオプションが選択されていることを確認します。

-

[マシン認証の有効化(Enable Machine Authentication)]:マシン認証を有効にします。

-

[マシンアクセス制限の有効化(Enable Machine Access Restriction)]:承認前にユーザとマシン認証を組み合わせます。

認証で MAR キャッシュを使用するには、次の手順を実行します。

認証ポリシーで WasMachineAuthenticated is True を使用します。このルールとクレデンシャルルールを使用すると、デュアル認証を行うことができます。マシン認証は、AD ログイン情報の前に実行する必要があります。

[システム(System)] > [展開(Deployment) ] ページでノードグループを作成した場合は、MAR のキャッシュ配布を有効にします。MAR のキャッシュ配布は、同じノードグループ内のすべての PSN に MAR キャッシュを複製します。

詳細情報

次の Cisco ISE コミュニティのページを参照してください。

-

EAP-TLS が使用可能な場合でも MAR が便利な理由:https://community.cisco.com/t5/policy-and-access/mar-why-is-it-useful/td-p/3213527

-

MAR エージングタイムと AnyConnect EAP-TLS の比較:https://community.cisco.com/t5/policy-and-access/ise-2-1-mar-aging-time-eap-tls/td-p/3209628

はじめる前に

Active Directory ドメインに Cisco ISE を参加させる必要があります。

手順

| ステップ 1 |

[管理(Administration)] > [ID 管理(Identity Management)] > [外部 ID ソース(External Identity Sources)] > [Active Directory] を選択します。 |

| ステップ 2 |

参加ポイントを選択します。 |

| ステップ 3 |

[高度な設定(Advanced Settings)] タブをクリックします。 |

| ステップ 4 |

[スキーマ(Schema)] セクションの [スキーマ(Schema)] ドロップダウンリストから [カスタム(Custom)] オプションを選択します。 必要に応じて、ユーザ情報の属性を更新できます。 これらの属性は、ユーザ情報(名、姓、電子メール、電話番号、地域など)の収集に使用されます。 事前設定された属性は、Active Directory スキーマ(組み込みのスキーマ)に使用されます。事前定義されたスキーマの属性を編集すると、Cisco ISE が自動的にカスタムスキーマを作成します。 |

Cisco ISE では、Active Directory ドメインへの複数参加がサポートされます。 Cisco ISE では、最大 50 の Active Directory 参加がサポートされます。 Cisco ISE は、双方向信頼がなく、相互の信頼がゼロである複数の Active Directory ドメインと接続できます。 Active Directory の複数ドメイン参加は、各参加の独自のグループ、属性、および許可ポリシーを持つ個別の Active Directory ドメインのセットで構成されます。

同じフォレストに複数回参加できます。つまり、必要に応じて、同じフォレスト内の複数のドメインに参加できます。

Cisco ISE は、一方向の信頼があるドメインに参加できます。 このオプションにより、一方向の信頼によって生じる権限の問題を回避できます。 いずれかの信頼ドメインに参加できるため、両方のドメインを確認できます。

-

参加ポイント:Cisco ISE では、Active Directory ドメインへの個別参加は、参加ポイントと呼ばれます。 Active Directory の参加ポイントは、Cisco ISE の ID ストアであり、認証ポリシーで使用できます。 参加ポイントには属性およびグループの関連ディクショナリがあり、許可条件で使用できます。

-

スコープ:グループ化された Active Directory の参加ポイントのサブセットは、スコープと呼ばれます。 単一参加ポイントの代わりに、認証結果として認証ポリシーでスコープを使用できます。 スコープは、複数の参加ポイントに対するユーザの認証に使用されます。 各参加ポイントに複数のルールを使用する代わりにスコープを使用すると、1 つのルールで同じポリシーを作成して、Cisco ISE が要求を処理する時間を削減でき、パフォーマンスの向上に役立ちます。 参加ポイントは、複数のスコープに存在できます。 スコープは、ID ソース順序に含めることができます。 スコープには関連するディクショナリがないため、認証ポリシー条件にスコープを使用することはできません。

Cisco ISE の新規インストールを実行する場合、デフォルトではスコープは存在しません。 これは、ノースコープモードと呼ばれます。 スコープを追加すると、Cisco ISE はマルチスコープ モードになります。必要に応じて、ノースコープモードに戻すことができます。 すべての参加ポイントは、Active Directory フォルダに移動されます。-

Initial_Scope は、ノースコープモードで追加された Active Directory 参加ポイントの保存に使用される暗黙のスコープです。 マルチスコープモードが有効な場合、すべての Active Directory 参加ポイントが自動作成された Initial_Scope に移動します。 Initial_Scope の名前を変更できます。

-

All_AD_Instances は組み込み型の疑似スコープで、Active Directory 設定には表示されません。 これは、認証結果としてポリシーおよび ID 順序にのみ示されます。 Cisco ISE で設定されたすべての Active Directory 参加ポイントを選択する場合は、このスコープを選択できます。

-

手順

| ステップ 1 |

[管理(Administration)] > [ID 管理(Identity Management)] > [外部 ID ソース(External Identity Sources)] > [Active Directory] を選択します。 |

| ステップ 2 |

[スコープモード(Scope Mode)] をクリックします。 Initial_Scope と呼ばれるデフォルトのスコープが作成され、現在のすべての参加ポイントがこのスコープに配置されます。

|

| ステップ 3 |

追加のスコープを作成するには、[追加(Add)] をクリックします。 |

| ステップ 4 |

新しいスコープの名前と説明を入力します。 |

| ステップ 5 |

[送信(Submit)] をクリックします。 |

ID 書き換えは、外部 Active Directory システムに渡される前に ID を操作するよう Cisco ISE に指示する拡張機能です。 ID を必要な形式(任意のドメインプレフィクスやサフィックスまたはその他の追加マークアップを含むまたは除く)に変更するためのルールを作成できます。

ID 書き換えルールは、サブジェクト検索、認証クエリ、許可クエリなどの操作のために、クライアントから受信したユーザ名またはホスト名に対して Active Directory に渡される前に適用されます。 Cisco ISE は条件のトークンを照合し、最初の 1 つが一致するとポリシーの処理を停止して、結果に応じて ID 文字列を書き換えます。

書き換え時、角カッコ [ ] で囲まれている([IDENTITY] など)内容はすべて、評価側では評価されず、代わりに文字列内のその場所に一致する文字列が付加される変数です。 角カッコで囲まれていない内容はすべて、ルールの評価側および書き換え側の両方で固定文字列として評価されます。

次に、ユーザが入力した ID が ACME\jdoe である場合の ID 書き換えの例を示します。

-

ID が ACME\[IDENTITY] と一致する場合、[IDENTITY] に書き換えます。

結果は jdoe になります。 このルールによって、Cisco ISE は、ACME プレフィクスを含むすべてのユーザ名を削除します。

-

ID が ACME\[IDENTITY] と一致する場合、[IDENTITY]@ACME.com に書き換えます。

結果は jdoe@ACME.com になります。 このルールによって、Cisco ISE は、サフィックス表記法のプレフィクスまたは NetBIOS 形式から UPN 形式に形式を変更します。

-

ID が ACME\[IDENTITY] と一致する場合、ACME2\[IDENTITY] に書き換えます。

結果は ACME2\jdoe になります。 このルールによって、Cisco ISE は、特定のプレフィクスを含むすべてのユーザ名を代替プレフィクスに変更します。

-

ID が [ACME]\jdoe.USA と一致する場合、[IDENTITY]@[ACME].com に書き換えます。

結果は jdoe\ACME.com になります。 このルールによって、Cisco ISE は、ドットの後のレルム(この場合は国)を削除し、適切なドメインと置き換えます。

-

ID が E=[IDENTITY] と一致する場合、[IDENTITY] に書き換えます。

結果は jdoe になります。 これは、ID が証明書から取得され、フィールドは電子メール アドレスで、Active Directory は件名で検索するように設定されている場合に作成できるルールの例です。 このルールは、「E=」を削除するように Cisco ISE に指示します。

-

ID が E=[EMAIL],[DN] と一致する場合、[DN] に書き換えます。

このルールは、証明書の件名を E=jdoe@acme.com、CN=jdoe、DC=acme、DC=com から純粋な DN、CN=jdoe、DC=acme、DC=com に変換します。 これは、ID が証明書の件名から取得され、Active Directory は DN でユーザを検索するように設定されている場合に作成できるルールの例です。 このルールによって、Cisco ISE は、電子メールのプレフィクスを削除し、DN を生成します。

次に、ID 書き換えルールを記述する際によくある間違いを示します。

-

ID が DOMAIN\[IDENTITY] と一致する場合、[IDENTITY]@[DOMAIN].com に書き換えます。

結果は jdoe@DOMAIN.com になります。 このルールでは、ルールの書き換え側に角カッコ [] の [DOMAIN] がありません。

-

ID が DOMAIN\[IDENTITY] と一致する場合、[IDENTITY]@[DOMAIN].com に書き換えます。

この場合も、結果は jdoe@DOMAIN.com になります。 このルールでは、ルールの評価側に角カッコ [] の [DOMAIN] がありません。

ID 書き換えルールは、常に、Active Directory 参加ポイントのコンテキスト内で適用されます。 認証ポリシーの結果としてスコープが選択されている場合でも、書き換えルールは、各 Active Directory 参加ポイントに適用されます。 EAP-TLS が使用されている場合、これらの書き換えルールは、証明書から取得される ID にも適用されます。

注 |

この設定タスクは任意です。 この設定タスクを実行すると、あいまいな ID エラーなどのさまざまな理由のために発生する認証エラーを削減できます。 |

はじめる前に

Active Directory ドメインに Cisco ISE を参加させる必要があります。

手順

| ステップ 1 |

[管理(Administration)] > [ID 管理(Identity Management)] > [外部 ID ソース(External Identity Sources)] > [Active Directory] を選択します。 |

| ステップ 2 |

[高度な設定(Advanced Settings)] タブをクリックします。 |

| ステップ 3 |

[ID 書き換え(Identity Rewrite)] セクションで、ユーザ名を変更する書き換えルールを適用するかどうかを選択します。 |

| ステップ 4 |

一致条件および書き換え結果を入力します。 表示されるデフォルトルールを削除し、要件に応じてルールを入力できます。 Cisco ISE は順番にポリシーを処理し、要求ユーザ名に一致する最初の条件が適用されます。 一致トークン(角カッコ内に含まれるテキスト)を使用して、元のユーザ名の要素を結果に転送できます。 いずれのルールにも一致しない場合、ID 名は変更されません。 [テスト開始(Launch Test)] ボタンをクリックして、書き換え処理をプレビューできます。 |

一部のタイプの ID には、プレフィクスまたはサフィックスのようなドメインマークアップが含まれます。 たとえば、ACME\jdoe などの NetBIOS ID では、「ACME」がドメインマークアップのプレフィクスで、同様に jdoe@acme.com などの UPN ID では、「acme.com」がドメインマークアップのサフィックスです。 ドメインプレフィクスは、組織内の Active Directory ドメインの NetBIOS(NTLM)名に一致し、ドメインサフィックスは、組織内の Active Directory ドメインの DNS 名または代替 UPN サフィックスに一致する必要があります。 たとえば、gmail.com は Active Directory ドメインの DNS 名ではないため、jdoe@gmail.com はドメインマークアップなしとして処理されます。

ID 解決設定では、Active Directory 展開に一致するように、セキュリティおよびパフォーマンスのバランスを調整する重要な設定を指定できます。 これらの設定を使用して、ドメインマークアップのないユーザ名およびホスト名の認証を調整できます。 Cisco ISE でユーザのドメインを認識できない場合、すべての認証ドメインでユーザを検索するように設定できます。 ユーザが 1 つのドメインで検出されても、Cisco ISE は ID のあいまいさがないことを保証するためにすべての応答を待ちます。 このプロセスは、ドメインの数、ネットワークの遅延、負荷などに応じて時間がかかる場合があります。

認証時に、ユーザおよびホストに完全修飾名(つまり、ドメインマークアップが含まれている名前)を使用することを強く推奨します。 たとえば、ユーザの UPN と NetBIOS 名、およびホストの FQDN SPN です。 これは、複数の Active Directory アカウントが受信ユーザ名と一致する(たとえば、jdoe が jdoe@emea.acme.com および jdoe@amer.acme.com と一致する)など、あいまいエラーが頻繁に生じる場合に特に重要です。 場合によっては、完全修飾名を使用することが、問題を解決する唯一の方法になります。 また、ユーザのパスワードが一意であることを保証するだけで十分な場合もあります。 したがって、一意の ID を最初から使用すると、効率が向上し、パスワードロックアウトの問題が減少します。

注 |

この設定タスクは任意です。 この設定タスクを実行すると、あいまいな ID エラーなどのさまざまな理由のために発生する認証エラーを削減できます。 |

はじめる前に

Active Directory ドメインに Cisco ISE を参加させる必要があります。

手順

| ステップ 1 |

[管理(Administration)] > [ID 管理(Identity Management)] > [外部 ID ソース(External Identity Sources)] > [Active Directory] を選択します。 |

| ステップ 2 |

[高度な設定(Advanced Settings)] タブをクリックします。 |

| ステップ 3 |

[ID 解決(Identity Resolution)] セクションで、ユーザ名またはマシン名の ID 解決に関する次の設定を定義します。 この設定によって、ユーザの検索と認証を詳細に制御できます。 最初に、マークアップなしの ID に対する設定を行います。 このような場合、次のオプションのいずれかを選択できます。

選択は、Cisco ISE での認証ドメインの設定に基づいています。 特定の認証ドメインのみ選択されている場合、(「参加しているフォレスト」または「すべてのフォレスト」選択の両方で)それらのドメインのみ検索されます。 2 番目の設定は、Cisco ISE がすべてのグローバルカタログ(GC)と通信できない場合に使用されます。この設定は、[認証ドメイン(Authentication Domains)] セクションで指定された設定に従うために必要です。 このような場合、次のオプションのいずれかを選択できます。

|

Active Directory からユーザ認証を検証するには、[ユーザのテスト(Test User)] ツールを使用できます。グループおよび属性を取得して調査することもできます。単一の参加ポイントまたはスコープのテストを実行できます。

手順

| ステップ 1 |

[管理(Administration)] > [ID 管理(Identity Management)] > [外部 ID ソース(External Identity Sources)] > [Active Directory] を選択します。 |

| ステップ 2 |

次のいずれかのオプションを選択します。

|

| ステップ 3 |

Active Directory のユーザ(またはホスト)のユーザ名とパスワードを入力します。 |

| ステップ 4 |

認証タイプを選択します。 ステップ 3 のパスワード入力は、ルックアップオプションを選択する場合は必要ありません。 |

| ステップ 5 |

すべての参加ポイントに対してこのテストを実行する場合は、このテストを実行する Cisco ISE ノードを選択します。 |

| ステップ 6 |

Active Directory からグループおよび属性を取得するには、[グループの取得(Retrieve Groups)] および [属性の取得(Retrieve Attributes)] チェックボックスをオンにします。 |

| ステップ 7 |

[テスト(Test)] をクリックします。 テスト操作の結果と手順が表示されます。手順で失敗の原因を特定し、トラブルシューティングできます。

また、Active Directory がそれぞれの処理手順(認証、ルックアップ、グループおよび属性の取得)を実行するのに要する時間(ミリ秒単位)を表示できます。操作にかかる時間がしきい値を超えると、Cisco ISE に警告メッセージが表示されます。 |

Active Directory の設定の削除

外部 ID ソースとして Active Directory を使用しない場合は、Active Directory の設定を削除する必要があります。別の Active Directory ドメインに参加する場合は、設定を削除しないでください。現在参加しているドメインから脱退し、新しいドメインに参加できます。

はじめる前に

Active Directory ドメインが残っていることを確認します。

手順

| ステップ 1 |

[管理(Administration)] > [ID 管理(Identity Management)] > [外部 ID ソース(External Identity Sources)] > [Active Directory] を選択します。 |

| ステップ 2 |

設定された Active Directory の横のチェックボックスをオンにします。 |

| ステップ 3 |

[ローカルノードステータス(Local Node Status)] が [参加していない(Not Joined)] としてリストされていることを確認します。 |

| ステップ 4 |

[削除(Delete)] をクリックします。 Active Directory データベースから設定を削除しました。 後で Active Directory を使用する場合は、有効な Active Directory の設定を再送信できます。 |

[Active Directory] ページの [ノードビュー(Node View)] ボタンを使用して、特定の Cisco ISE ノードのすべての Active Directory 参加ポイントのステータス、またはすべての Cisco ISE ノードの全参加ポイントのリストを表示できます。

手順

| ステップ 1 |

[管理(Administration)] > [ID 管理(Identity Management)] > [外部 ID ソース(External Identity Sources)] > [Active Directory] を選択します。 |

| ステップ 2 |

[ノードビュー(Node View)] をクリックします。 |

| ステップ 3 |

[ISE Node(ISE ノード)] ドロップダウンリストからノードを選択します。 テーブルに、Active Directory のステータスがノード別に一覧されます。展開に複数の参加ポイントと複数の Cisco ISE ノードがある場合、このテーブルが更新されるまでに数分かかる場合があります。

|

| ステップ 4 |

参加ポイントの [名前(Name)] リンクをクリックしてその Active Directory の参加ポイントページに移動し、その他の特定アクションを実行します。 |

| ステップ 5 |

[診断概要(Diagnostic Summary)] 列のリンクをクリックし、[診断ツール(Diagnostic Tools)] ページに移動して特定の問題のトラブルシューティングを行います。診断ツールには、ノードごとに各参加ポイントの最新の診断結果が表示されます。 |

診断ツールは、各 Cisco ISE ノードで実行されるサービスです。診断ツールを使用して、Active Directory 展開を自動的にテストおよび診断したり、Cisco ISE によって Active Directory が使用される場合に機能やパフォーマンスの障害の原因となる可能性がある問題を検出するための一連のテストを実行したりできます。

Cisco ISE が Active Directory に参加できない、または Active Directory に対して認証できない理由は複数あります。このツールは、Cisco ISE を Active Directory に接続するための前提条件が正しく設定されていることを確認するのに役立ちます。 また、ネットワーク、ファイアウォール設定、クロック同期、ユーザ認証などの問題の検出に役立ちます。 このツールは、手順をステップごとに説明したガイドとして機能し、必要に応じて、中間の各レイヤの問題を修正できます。

手順

| ステップ 1 |

[管理(Administration)] > [ID 管理(Identity Management)] > [外部 ID ソース(External Identity Sources)] > [Active Directory] を選択します。 |

| ステップ 2 |

[拡張ツール(Advanced Tools)] ドロップダウンリストをクリックし、[診断ツール(Diagnostic Tools)] を選択します。 |

| ステップ 3 |

診断を実行する Cisco ISE ノードを選択します。 Cisco ISE ノードを選択しない場合は、すべてのノードでテストが実行されます。 |

| ステップ 4 |

特定の Active Directory 参加ポイントを選択します。 Active Directory 参加ポイントを選択しない場合は、すべての参加ポイントでテストが実行されます。 |

| ステップ 5 |

オンデマンドで、またはスケジュールに基づいて診断テストを実行できます。

|

| ステップ 6 |

[テストの詳細の表示(View Test Details)] をクリックして、ステータスが [警告(Warning)] または [失敗(Failed)] のテストの詳細を確認します。 このテーブルで、特定のテストを再実行したり、実行中のテストを停止したり、特定のテストのレポートを表示したりできます。

|

Active Directory デバッグ ログの有効化

Active Directory デバッグ ログはデフォルトでは記録されません。展開でポリシー サービス ペルソナを担当する Cisco ISE ノードでこのオプションを有効にする必要があります。Active Directory のデバッグログを有効にすると、ISE のパフォーマンスに影響する場合があります。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [ロギング(Logging)] > [デバッグログの設定(Debug Log Configuration)] を選択します。 |

| ステップ 2 |

Active Directory のデバッグ情報を取得する Cisco ISE ポリシーサービスノードの隣のオプションボタンをクリックし、[編集(Edit)] をクリックします。 |

| ステップ 3 |

[Active Directory] オプション ボタンをクリックし、[編集(Edit)] をクリックします。 |

| ステップ 4 |

[Active Directory] の隣にあるドロップダウンリストから [デバッグ(DEBUG)] を選択します。 これにはエラー、警告、および verbose ログが含まれます。完全なログを取得するには、[トレース(TRACE)] を選択します。 |

| ステップ 5 |

[保存(Save)] をクリックします。 |

トラブルシューティング用の Active Directory ログ ファイルの入手

可能性がある問題をトラブルシューティングするには、Active Directory のデバッグログをダウンロードして表示します。

はじめる前に

Active Directory のデバッグ ロギングを有効にする必要があります。

手順

| ステップ 1 |

[操作(Operations)] > [トラブルシューティング(Troubleshoot)] > [ログのダウンロード(Download Logs)] を選択します。 |

| ステップ 2 |

Active Directory のデバッグログファイルを取得するノードをクリックします。 |

| ステップ 3 |

[デバッグ ログ(Debug Logs)] タブをクリックします。 |

| ステップ 4 |

このページを下にスクロールして ad_agent.log ファイルを見つけます。 このファイルをクリックしてダウンロードします。 |

アラーム

Cisco ISE は、Active Directory 関連のアクティビティをモニタしてトラブルシューティングを実行するためのさまざまなアラームおよびレポートを提供します。

-

構成済みネームサーバが使用不可(Configured nameserver not available)

-

参加しているドメインが使用不可(Joined domain is unavailable)

-

認証ドメインが使用不可(Authentication domain is unavailable)

-

Active Directory フォレストが使用不可(Active Directory forest is unavailable)

-

AD コネクタを再起動する必要があった(AD Connector had to be restarted)

-

AD:ISE アカウントパスワードの更新に失敗(AD: ISE account password update failed)

-

AD:マシン TGT のリフレッシュに失敗(AD: Machine TGT refresh failed)

レポート

-

RADIUS 認証レポート:このレポートには、Active Directory の認証および許可に関する詳細な手順が示されています。 このレポートは、[操作(Operations)] > [レポート(Reports)] > [認証サービスステータス(Auth Services Status)] > [RADIUS 認証(RADIUS Authentications)] にあります。

-

AD コネクタ操作レポート:AD コネクタ操作レポートには、Cisco ISE サーバのパスワード更新、ケルベロスチケットの管理、DNS クエリ、DC 検出、LDAP、および RPC 接続管理など、AD コネクタによって実行されるバックグラウンド操作のログが示されています。 Active Directory の障害が発生した場合、このレポートで詳細を確認して、考えられる原因を特定できます。 このレポートは、[操作(Operations)] > [レポート(Reports)] > [認証サービスステータス(Auth Services Status)] > [AD コネクタ操作(AD Connector Operations)] にあります。

高度な調整機能ではノード固有の設定が可能です。この設定は、システムパラメータの詳細な調整を伴う、シスコのサポート担当者の指示に基づくサポートアクションに使用されます。 これらの設定は、通常の管理フローを対象としていないため、指示の下でのみ使用する必要があります。

Active Directory アイデンティティ検索属性

Cisco ISE は、SAM と CN のいずれか、または両方の属性を使用してユーザを識別します。Cisco ISE リリース 2.2 パッチ 5 以降、および 2.3 パッチ 2 以降では、sAMAccountName 属性がデフォルトの属性として使用されます。 以前のリリースでは、SAM と CN の両方の属性がデフォルトで検索されていました。 この動作はリリース 2.2 パッチ 5 以降と 2.3 パッチ 2 以降で、CSCvf21978 バグ修正の一部として変更されました。 これらのリリースでは、sAMAccountName 属性のみがデフォルトの属性として使用されます。

実際の環境で必要に応じて、SAM と CN のいずれか、または両方を使用するように Cisco ISE を設定できます。SAM および CN が使用される場合、SAMAccountName 属性の値が一意でないと、Cisco ISE は CN 属性値も比較します。

注 |

デフォルトでは、Cisco ISE 2.4 の ID 検索の動作は SAM アカウント名のみを検索するように変更されました。このデフォルトの動作を変更するには、「Active Directory アイデンティティ検索の属性の設定」のセクションで説明しているように「IdentityLookupField」フラグの値を変更します。 |

Active Directory アイデンティティ検索の属性の設定

-

[管理(Administration)] > [ID 管理(Identity Management)] > [外部 ID ソース(External Identity Sources)] > [Active Directory] を選択します。[Active Directory] ウィンドウで、[拡張ツール(Advanced Tools)] をクリックし、[高度な調整(Advanced Tuning)] を選択します。次の詳細を入力します。

-

[ISE ノード(ISE Node)]:Active Directory に接続される ISE ノードを選択します。

-

[名前(Name)]:変更するレジストリキーを入力します。Active Directory 検索属性を変更するには、

REGISTRY.Services\lsass\Parameters\Providers\ActiveDirectory\IdentityLookupFieldと入力します。 -

[値(Value)]:ユーザを識別するために ISE で使用する属性を入力します。

-

SAM[SAM]:クエリで SAM のみを使用します(このオプションがデフォルトです)。

-

CN[CN]:クエリで CN のみを使用します。

-

SAMCN[CNSAM]:クエリで CN と SAM を使用します。

-

-

[コメント(Comment)]:変更内容を記述します(たとえば「デフォルト動作を SAM および CN に変更」)。

-

-

[値の更新(Update Value)] をクリックしてレジストリを更新します。

ポップアップウィンドウが表示されます。メッセージを読み取り、変更を受け入れます。ISE の AD コネクタサービスが再起動します。

検索文字列の例

次の例では、ユーザ名が次のようであると想定します。userd2only

-

SAM 検索文字列:

filter=[(&(|(objectCategory=person)(objectCategory=computer))(|(cn=userd2only)(sAMAccountName=userd2only)))] -

SAM および CN 検索文字列:

filter=[(&(|(objectCategory=person)(objectCategory=computer))(sAMAccountName=userd2only))]

Active Directory が構成された Cisco ISE を設定するには、グループポリシーを設定し、マシン認証のサプリカントを設定する必要があります。

Active Directory のグループ ポリシーの設定

グループポリシー管理エディタにアクセスする方法の詳細については、Microsoft Active Directory のマニュアルを参照してください。

手順

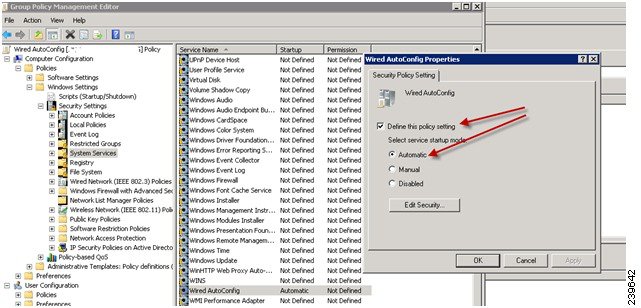

| ステップ 1 |

次の図に示すように、グループポリシー管理エディタを開きます。 ![[グループ ポリシー オブジェクト(Group Policy Objects)] の選択](/c/dam/en/us/td/i/200001-300000/230001-240000/239001-240000/239641.tif/_jcr_content/renditions/239641.jpg) |

| ステップ 2 |

新しいポリシーを作成し、わかりやすい名前を入力するか、既存のドメインポリシーに追加します。 例: |

| ステップ 3 |

次の図に示すように、[このポリシー設定を定義する(Define this policy setting)] チェックボックスをオンにして、サービス起動モードの [自動(Automatic)] オプションボタンをクリックします。  |

| ステップ 4 |

目的の組織単位またはドメイン Active Directory レベルでポリシーを適用します。 コンピュータは再起動したときにポリシーを受信し、このサービスが有効になります。 |

Active Directory に対する EAP-TLS マシン認証に Odyssey 5.x サプリカントを使用している場合は、サプリカントで次の設定を行う必要があります。

手順

| ステップ 1 |

Odyssey アクセス クライアントを起動します。 |

| ステップ 2 |

[ツール(Tools)] メニューから [Odyssey アクセスクライアント管理者(Odyssey Access Client Administrator)] を選択します。 |

| ステップ 3 |

[マシン アカウント(Machine Account)] アイコンをダブルクリックします。 |

| ステップ 4 |

[マシンアカウント(Machine Account)] ページから、EAP-TLS 認証のプロファイルを設定する必要があります。 |

マシン認証のための AnyConnect エージェント

マシン認証のために AnyConnect エージェントを設定する場合、次のいずれかを実行できます。

-

デフォルトのマシン ホスト名(プレフィクス「host/」を含む)を使用する。

-

新しいプロファイルを設定する。その場合、マシン名の前にプレフィクス「host/」を付加する必要があります。