安全な有線アクセス

Cisco ISE でのネットワークデバイスの定義

スイッチやルータなどのネットワークデバイスは、認証、許可、アカウンティング(AAA)クライアントであり、これを使用して、AAA サービス要求が Cisco ISE に送信されます。 Cisco ISE がネットワークデバイスとやり取りするように、ネットワークデバイスを定義する必要があります。 ネットワークデバイスを RADIUS または TACACS AAA に設定したり、プロファイリングサービスでプロファイリング エンドポイントの Cisco Discovery Protocol 属性および Link Layer Discovery Protocol 属性を収集するための Simple Network Management Protocol(SNMP)を設定したり、TrustSec デバイスの TrustSec 属性を設定することができます。 Cisco ISE に定義されていないネットワークデバイスは、Cisco ISE から AAA サービスを受信できません。

ネットワークデバイスの定義:

-

ネットワーク デバイスに応じたベンダー プロファイルを選択できます。プロファイルには、URL ダイレクトや許可変更の設定などの、デバイスに事前定義された設定が含まれています。

-

RADIUS 認証用の RADIUS プロトコルを設定できます。Cisco ISE はネットワークデバイスから RADIUS 要求を受信すると、対応するデバイス定義を探して設定されている共有秘密を取得します。 デバイス定義が見つかった場合、デバイスに設定されている共有秘密を取得し、それを要求内の共有秘密と照合してアクセスを認証します。 共有秘密が一致すると、RADIUS サーバは、さらにポリシーと設定に基づいて要求を処理します。 一致しない場合は、拒否応答がネットワーク デバイスに送信されます。失敗した認証レポートが生成され、失敗の理由が示されます。

-

TACACS+ 認証用の TACACS+ プロトコルを設定できます。 Cisco ISE はネットワークデバイスから TACACS+ 要求を受信すると、対応するデバイス定義を探して設定されている共有秘密を取得します。 デバイス定義が見つかった場合、デバイスに設定されている共有秘密を取得し、それを要求内の共有秘密と照合してアクセスを認証します。 共有秘密が一致すると、TACACS+ サーバは、さらにポリシーと設定に基づいて要求を処理します。 一致しない場合は、拒否応答がネットワーク デバイスに送信されます。 失敗した認証レポートが生成され、失敗の理由が示されます。

-

プロファイリングサービスがネットワークデバイスと通信し、ネットワークデバイスに接続されているエンドポイントをプロファイリングするように、ネットワークデバイス定義で簡易ネットワーク管理プロトコル(SNMP)を設定できます。

-

Cisco TrustSec ソリューションの一部となる可能性がある TrustSec 対応デバイスからの要求を処理するには、Cisco ISE に TrustSec 対応デバイスを定義する必要があります。 TrustSec ソリューションをサポートするスイッチはすべて TrustSec 対応デバイスです。

TrustSec デバイスでは IP アドレスは使用されません。代わりに、TrustSec デバイスが Cisco ISE と通信できるように、その他の設定を定義する必要があります。

TrustSec 対応デバイスは Cisco ISE との通信に TrustSec 属性を使用します。Nexus 7000 シリーズスイッチ、Catalyst 6000 シリーズスイッチ、Catalyst 4000 シリーズスイッチ、Catalyst 3000 シリーズスイッチなどの TrustSec 対応デバイスは、TrustSec デバイスの追加時に定義した TrustSec 属性を使用して認証されます。

注 |

Cisco ISE でネットワーク デバイスを設定する際には、共有秘密にバックスラッシュ(\)を含めないことをお勧めします。 これは、Cisco ISE をアップグレードすると、共有秘密にバックスラッシュが表示されなくなるためです。ただし、Cisco ISE をアップグレードせずに再イメージ化すると、共有秘密にバックスラッシュが表示されます。 |

Cisco ISE でのデフォルト ネットワーク デバイスの定義

注 |

基本的な RADIUS および TACACS 認証のみにデフォルトのデバイス定義を追加することを推奨します。高度なフローについては、ネットワーク デバイスごとに個別のデバイス定義を追加する必要があります。 |

Cisco ISE は、ネットワークデバイスから RADIUS または TACACS 要求を受信すると、対応するデバイス定義を検索して、ネットワークデバイス定義に設定されている共有秘密を取得します。

RADIUS または TACACS 要求が受信されると、Cisco ISE は次の手順を実行します。

-

要求内の IP アドレスに一致する特定の IP アドレスを探します。

-

範囲を調べて、要求内の IP アドレスが指定された範囲内にあるかどうかを確認します。

-

ステップ 1 と 2 の両方が失敗すると、要求の処理にデフォルトのデバイス定義(定義されている場合)が使用されます。

Cisco ISE は、そのデバイスのデバイス定義に設定されている共有秘密を取得し、それを RADIUS または TACACS 要求内の共有秘密と照合してアクセスを認証します。 デバイス定義が見つからない場合、Cisco ISE はデフォルトのネットワークデバイス定義から共有秘密を取得し、RADIUS または TACACS 要求を処理します。

Cisco ISE でのネットワークデバイスの追加

Cisco ISE でネットワークデバイスを追加したり、デフォルトのネットワークデバイスを使用したりできます。

また、[ワークセンター(Work Centers)] > [デバイス管理(Device Administration)] > [ネットワークリソース(Network Resources)] > [ネットワークデバイス(Network Devices)] ページで、ネットワークデバイスを作成することもできます。

はじめる前に

手順

| ステップ 1 |

[管理(Administration)]の順に選択します。 |

| ステップ 2 |

[追加(Add)] をクリックします。 |

| ステップ 3 |

ネットワークデバイスの [名前(Name)] を入力します。 |

| ステップ 4 |

IP アドレスを入力します。 |

| ステップ 5 |

(任意)[RADIUS認証設定(RADIUS Authentication Settings)] チェックボックスをオンにして、RADIUS プロトコル認証を設定します。 |

| ステップ 6 |

(任意)[TACACS認証設定(TACACS Authentication Settings)] チェックボックスをオンにして、TACACS プロトコル認証を設定します。 |

| ステップ 7 |

(任意)[SNMP の設定(SNMP Settings)] チェックボックスをオンにして、デバイス情報を収集するプロファイリングサービスの簡易ネットワーク管理プロトコルを設定します。 |

| ステップ 8 |

(任意)TrustSec 対応デバイスを設定するには [高度なTrustSec設定(Advanced Trustsec Settings)] チェックボックスをオンにします。 |

| ステップ 9 |

[送信(Submit)] をクリックします。 |

Cisco ISE へのネットワーク デバイスのインポート

カンマ区切り形式(CSV)ファイルを使用して、Cisco ISE ノードにデバイス定義のリストをインポートできます。 Cisco ISE にネットワークデバイスをインポートする前に、インポートしたテンプレートを更新する必要があります。 同じリソースタイプのインポートを同時に実行できません。 たとえば、2 つの異なるインポートファイルから同時にネットワークデバイスをインポートできません。

管理者ポータルから CSV テンプレートをダウンロードし、テンプレートにデバイス定義の詳細を入力し、Cisco ISE にインポート可能な CSV ファイルとしてテンプレートを保存できます。

デバイスのインポート中に、新しいレコードを作成するか、または既存のレコードを更新できます。 インポートされたデバイスの数の概要が表示され、インポートプロセス中に見つかったエラーが報告されます。 デバイスをインポートする際に、Cisco ISE で最初のエラーが発生した場合、既存のデバイス定義を新しい定義で上書きするか、またはインポートプロセスを停止するかを定義できます。

リリース間でインポートテンプレートが異なるため、Cisco ISE の以前のリリースでエクスポートされたネットワークデバイスをインポートすることはできません。

注 |

すべてのオクテットで IP 範囲を持つネットワーク デバイスをインポートできます。 |

手順

| ステップ 1 |

[管理(Administration)] の順に選択します。 |

| ステップ 2 |

[インポート(Import)] をクリックします。 |

| ステップ 3 |

[参照(Browse)] をクリックして、クライアントブラウザを実行しているシステムから CSV ファイルを選択します。 |

| ステップ 4 |

[新しいデータで既存のデータを上書き(Overwrite Existing Data with New Data)] チェックボックスをオンにします。 |

| ステップ 5 |

[最初のエラーでインポートを停止(Stop Import on First Error)] チェックボックスをオンにします。 |

| ステップ 6 |

[インポート(Import)] をクリックします。 |

Cisco ISE からのネットワーク デバイスのエクスポート

Cisco ISE で設定されたネットワークデバイスを CSV ファイル形式でエクスポートし、これを使用して別の Cisco ISE ノードにそれらのネットワークデバイスをインポートできます。

注 |

すべてのオクテットで IP 範囲を持つネットワーク デバイスをエクスポートできます。 |

手順

| ステップ 1 |

[管理(Administration)] の順に選択します。 |

| ステップ 2 |

[エクスポート(Export)] をクリックします。 |

| ステップ 3 |

ネットワークデバイスをエクスポートするには、 次のいずれかを行うことができます。

|

| ステップ 4 |

ローカルハードディスクに export.csv ファイルを保存します。 |

ネットワーク デバイス設定の問題のトラブルシューティング

手順

| ステップ 1 |

[操作(Operations)] > [トラブルシューティング(Troubleshoot)] > [診断ツール(Diagnostic Tools)] > [一般ツール(General Tools)] > [設定バリデータの評価(Evaluate Configuration Validator)] を選択します。 |

| ステップ 2 |

設定を評価するデバイスのネットワークデバイス IP アドレスを入力し、必要に応じて他のフィールドを指定します。 |

| ステップ 3 |

推奨テンプレートと比較する設定オプションを選択します。 |

| ステップ 4 |

[実行(Run)] をクリックします。 |

| ステップ 5 |

[ユーザ入力必須(User Input Required)] をクリックし、必要に応じてフィールドを変更します。 |

| ステップ 6 |

分析するインターフェイスの隣のチェックボックスをオンにして、[送信(Submit)] をクリックします。 |

| ステップ 7 |

[結果概要の表示(Show Results Summary)] をクリックします。 |

Execute Network Device Command 診断ツール

Execute Network Device Command 診断ツールを使用すると、ネットワーク デバイスに対して show コマンドを実行することができます。結果は、コンソールに表示される場合とまったく同じ形式であり、デバイスの設定における問題を特定するために使用できます。 設定が間違っていると思われる場合や、設定を検証したい場合、または単にどのように設定されているか関心がある場合に、使用することができます。

Cisco ISE でのサードパーティ ネットワーク デバイスのサポート

Cisco ISE は、ネットワーク デバイス プロファイルを使用して、サードパーティ製ネットワーク アクセス デバイス(NAD)をサポートします。 NAD プロファイルは、ベンダー側の導入に関係なく、シンプルなポリシー設定でサードパーティデバイスの機能を定義します。 ネットワーク デバイス プロファイルには、次のものが含まれています。

-

RADIUS、TACACS+、TrustSec などの、ネットワークデバイスがサポートするプロトコル。 デバイスに存在するベンダー固有の RADIUS ディクショナリを Cisco ISE にインポートできます。

-

デバイスが有線 MAB、802.1x などのさまざまなフローに使用する属性および値。 これを使用して、Cisco ISE は使用される属性に従ってデバイスに適切なフロータイプを検出できます。

-

デバイスが持つ認可変更(CoA)機能。 RFC 5176 では CoA 要求のタイプが定義されますが、要求に必要な属性はデバイスによって異なります。 RFC 5176 サポート付きのほとんどのシスコ以外のデバイスは、「プッシュ」および「切断」機能もサポートします。 RADIUS CoA タイプをサポートしていないデバイスについては、ISE も SNMP CoA をサポートします。 CoA タイプの詳細については、以降に説明します。

-

デバイスが MAB に使用する属性およびプロトコル。 さまざまなベンダーからのネットワークデバイスは、MAB 認証を異なる方法で実行します。

-

デバイスで使用される VLAN および ACL の権限。 プロファイルを保存すると、Cisco ISE は設定された各権限に対し許可プロファイルを自動的に生成します。

-

URL リダイレクションは、BYOD、ゲスト、ポスチャなどの高度なフローに必要です。デバイス内で見つかる URL リダイレクションには、スタティックとダイナミックの 2 つのタイプがあります。 スタティック URL リダイレクションの場合は、ISE ポータル URL をコピーして設定に貼り付けることができます。 ダイナミック URL リダイレクションの場合、ISE は RADIUS 属性を使用して、リダイレクト先をネットワーク デバイスに伝えます。また、デバイスがダイナミック URL もスタティック URL もサポートしていない場合には、ISE が URL リダイレクトをシミュレートする認証 VLAN を提供します。 認証 VLAN は、ISE ボックスで実行されている DHCP/DNS サービスに基づいています。認証 VLAN を作成するには、DHCP/DNS サービス設定を定義します。 詳細については、『Cisco ISE 管理者ガイド:エンドポイント プロファイリング 』の「DHCP および DNS サービス」のセクションを参照してください。URL リダイレクト フローの詳細については、以降に説明します。

ISE でデバイスを定義したら、これらのデバイスプロファイルを設定するか、ISE によって提供された事前設定済みデバイスプロファイルを使用して、Cisco ISE が基本フローや、プロファイラ、ゲスト、BYOD、MAB、ポスチャなどの高度なフローを有効にするために使用する機能を定義します。

URL リダイレクトメカニズムと認証 VLAN

ネットワークでサードパーティデバイスが使用されていて、デバイスがダイナミックまたはスタティック URL リダイレクトをサポートしていない場合、ISE が URL リダイレクトフローをシミュレートします。 このようなデバイスの URL リダイレクト シミュレーション フローは 、ISE ボックスで DHCP/DNS サービスを実行することで動作します(詳細については、『Cisco ISE 管理者ガイド:エンドポイント プロファイリング 』の「DHCP および DNS サービス」のセクションを参照してください)。認証 VLAN フローは次のとおりです。

-

ゲスト エンドポイントが NAD に接続します。

-

デバイスが ISE に RADIUS/MAB 要求を送信します。

-

ISE が認証/承認ポリシーを実行し、ユーザ アカウンティング情報を保存します。

-

ISE が認証 VLAN ID を含む RADIUS アクセス/承認メッセージを送信します。

-

ゲスト エンドポイントがネットワーク アクセスを受け取ります。

-

エンドポイントが DHCP 要求を送信し、ISE DHCP サービスからクライアント IP アドレスと ISE シンクホール DNS IP アドレスを取得します。

-

ゲスト エンドポイントがブラウザを開きます。ブラウザが DNS クエリを送信し、ISE IP アドレスを受け取ります。

-

エンドポイント HTTP または HTTPS 要求が ISE ボックスに送られます。

-

ISE は HTTP 301/Moved で応答し、ゲスト ポータル URL を提供します。エンドポイント ブラウザがゲスト ポータル ページにリダイレクトされます。

-

ゲスト エンドポイント ユーザが認証のためにログインします。

-

コンプライアンスの検証が完了すると、ISE は NAD に応答し、CoA の送信、エンドポイントの認証、シンクホールのバイパスを行います。

-

CoA に基づいて適切なアクセスがユーザに提供され、エンドポイントが企業 DHCP から IP アドレスを受信し、ユーザがネットワークを使用できるようになります。

エンドポイントが認証を通過する前にゲストエンドポイントによって不正なネットワークアクセスが行われないように、認証 VLAN は社内ネットワークから分離する必要があります。 認証 VLAN IP ヘルパーを設定して ISE マシンを示すか、いずれかの ISE ネットワーク インターフェイスを認証 VLAN に接続します。 VLAN(DHCP/DNS サーバ)設定の詳細については、『Cisco ISE 管理者ガイド:エンドポイント プロファイリング 』の「DHCP および DNS サービス」のセクションを参照してください。NAD 設定から VLAN IP ヘルパーを設定することで、複数の VLAN を 1 つのネットワーク インターフェイス カードに接続することができます。 IP ヘルパーの設定の詳細については、デバイス用のアドミニストレーション ガイドの指示を参照してください。 さらに、ゲストフローについて、通常のゲストフローと同様にゲストポータルを定義して、MAB 認証にバインドされる認証プロファイルでそのポータルを選択します。 ゲストポータルの詳細については、『Cisco ISE 管理者ガイド:ゲストと BYOD 』の「Cisco ISE ゲストサービス」のセクションを参照してください。

次の図に、認証 VLAN が定義されているときの基本的なネットワーク設定を示します(認証 VLAN が Cisco ISE ノードに直接接続されています)。

次の図に、認証 VLAN と IP ヘルパーを備えたネットワークを示します。

CoA タイプ

ISE は、RADIUS と SNMP の両方の CoA タイプをサポートします。RADIUS または SNMP CoA タイプのサポートは、基本的なフローでは必須ではありませんが、NAD が複雑なフローで機能するために必要です。 ISE から NAD を設定するときにデバイスによってサポートされる RADIUS および SNMP の設定を定義し、NAD プロファイルを設定するときに特定のフローのために使用される CoA タイプを示します。 NAD のプロトコルの定義の詳細については、『Cisco ISE 管理者ガイド:セキュアな有線アクセス 』の「ネットワークデバイス」のセクションを参照してください。ISE でデバイスと NAD のプロファイルを作成する前に、NAD でどのタイプがサポートされているかをサードパーティサプライヤに確認してください。

ネットワーク デバイス プロファイル

Cisco ISE は、ネットワーク デバイス プロファイルを使用して、一部のサードパーティ製ネットワーク アクセス デバイス(NAD)をサポートします。 これらのプロファイルによって、基本フローと、ゲスト、BYOD、MAB、ポスチャなどの高度なフローを有効にするために Cisco ISE が使用する機能が定義されます。

Cisco ISE には、いくつかのベンダーからのネットワークデバイスの定義済みプロファイルが含まれています。 Cisco ISE 2.1 は、次の表に示すベンダーデバイスでテスト済みです。

|

デバイスタイプ(Device Type) |

ベンダー |

CoA タイプ |

URL リダイレクト タイプ |

サポートされる/検証済みの使用例 |

||||

|

802.1X/ MAB |

CoA のないプロファイラ |

CoA があるプロファイラ |

ポスチャ(Posture) |

ゲスト/BYOD |

||||

|

ワイヤレス |

Aruba 7000、 InstantAP |

RADIUS |

スタティック URL |

√ |

√ |

√ |

√ |

√ |

|

Motorola RFS 4000 |

RADIUS |

ダイナミック URL |

√ |

√ |

√ |

√ |

√ |

|

|

HP 830 |

RADIUS |

スタティック URL |

√ |

√ |

√ |

√ |

√ |

|

|

Ruckus ZD 1200 |

RADIUS |

— |

√ |

√ |

√ |

√ |

√ |

|

|

有線 |

HP A5500 |

RADIUS |

ISE が提供する認証 VLAN |

√ |

√ |

√ |

√ |

√ |

|

HP 3800 および 2920(ProCurve) |

RADIUS |

ISE が提供する認証 VLAN |

√ |

√ |

√ |

√ |

√ |

|

|

Alcatel 6850 |

SNMP |

ダイナミック URL |

√ |

√ |

√ |

√ |

√ |

|

|

Brocade ICX 6610 |

RADIUS |

ISE が提供する認証 VLAN |

√ |

√ |

√ |

√ |

√ |

|

|

Juniper EX3300-24p |

RADIUS |

ISE が提供する認証 VLAN |

√ |

√ |

√ |

√ |

√ |

|

|

その他のサードパーティ製 NAD の場合は、デバイスのプロパティおよび機能を識別し、Cisco ISE でカスタム NAD プロファイルを作成する必要があります。 |

√ |

√ |

CoA サポートが必要です。 |

CoA サポートが必要です。 URL リダイレクトについて、有線デバイスに URL リダイレクトがない場合は、ISE 認証 VLAN を利用します。 ワイヤレス デバイスは認証 VLAN でテストされていません。 |

||||

定義済みプロファイルがないその他のサードパーティ製ネットワーク デバイス用のカスタム NAD プロファイルを作成できます。ゲスト、BYOD、ポスチャなどの高度なフローの場合、これらのフローは NAD の機能に依存するため、デバイスは RFC 5176、許可変更(CoA)をサポートしている必要があります。 ネットワーク デバイス プロファイルに必要な多くの属性については、デバイスの管理ガイドを参照する必要があります。

リリース 2.0 以前のシスコ以外の NAD を展開し、それらを使用するようにポリシールール/RADIUS ディクショナリを作成した場合、これらはアップグレード後に通常どおりに機能し続けます。

|

サードパーティ製 NAD プロファイルについては、 「ISE Third-Party NAD Profiles and Configs」を参照してください。 |

Cisco ISE でのサードパーティ製ネットワークデバイスの設定

Cisco ISE は、ネットワーク デバイス プロファイルを使用して、サードパーティ製ネットワーク アクセス デバイス(NAD)をサポートします。 これらのプロファイルによって、ゲスト、BYOD、MAB、ポスチャなどのフローを有効にするために Cisco ISE が使用する機能が定義されます。

手順

| ステップ 1 |

デバイスが ISE で設定されていることを確認します。ゲスト、BYOD またはポスチャのワークフローを設定している場合、認可変更(CoA)が定義され、NAD の URL リダイレクト機能が、関連する ISE ポータルをポイントするように設定されていることを確認します。 URL リダイレクトの場合は、ポータルのランディングページから ISE ポータルの URL をコピーできます。 ISE の NAD の CoA タイプおよび URL リダイレクトの設定に関する詳細については、 『Cisco ISE 管理者ガイド:セキュアな有線アクセス 』の「ネットワークデバイス」のセクションを参照してください。さらに、手順については、サードパーティ デバイスの管理ガイドを参照してください。 |

| ステップ 2 |

デバイスに適切な NAD プロファイルが ISE で利用できることを確認します。既存のプロファイルを表示するには、[管理(Administration)] > [ネットワークリソース(Network Resources)] > [ネットワークデバイスプロファイル(Network Device Profiles)] を選択します。 適切なプロファイルが ISE に存在しない場合は、 カスタムプロファイルを作成します。カスタムプロファイルの作成方法の詳細については、「ネットワーク デバイス プロファイルの作成」を参照してください。 |

| ステップ 3 |

設定する NAD に NAD プロファイルを割り当てます。 [管理(Administration)]の順に選択します。プロファイルを割り当てるデバイスを開き、[デバイスプロファイル(Device Profile)] ドロップダウンリストから適切なプロファイルを選択します。 |

| ステップ 4 |

ポリシールールを設定する場合は、許可プロファイルをステップ 1 で NAD プロファイルに明示的に設定する必要があります。または、VLAN または ACL を使用するだけの場合、あるいはネットワークに異なるベンダーからのさまざまなデバイスがある場合は、[いずれか(Any)] に設定します。 許可プロファイルの NAD プロファイルを設定するには、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [認証(Authorization)] > [許可プロファイル(Authorization Profiles)] を選択します。 関連する認可プロファイルを開き、[ネットワークデバイスプロファイル(Network Device Profiles)] ドロップダウンリストから関連する NAD プロファイルを選択します。ゲストフロー用に認証 VLAN を使用する場合、通常のゲストフローと同様に、ゲストポータルを定義し、MAB 認証にバインドされた認証プロファイルでそのポータルを選択する必要があります。 ゲストポータルの詳細については、『Cisco ISE 管理者ガイド:ゲストと BYOD 』の「Cisco ISE ゲストサービス」のセクションを参照してください。 |

ネットワーク デバイス プロファイルの作成

はじめる前に

-

カスタムプロファイルの作成方法の詳細については、『Network Access Device Profiles with Cisco Identity Services Engine』ドキュメントを確認してください。

-

ほとんどの NAD には、標準の IETF RADIUS 属性に加えて多数のベンダー固有の属性を提供する、ベンダー固有の RADIUS ディクショナリがあります。 ネットワーク デバイスにベンダー固有の RADIUS ディクショナリがある場合は、それを Cisco ISE にインポートします。 RADIUS ディクショナリが必要な手順については、サードパーティ製デバイスの管理ガイドを参照してください。ISE から、[ポリシー要素(Policy Elements)] > [ディクショナリ(Dictionaries)] > [システム(System)] > [RADIUS] > [RADIUSベンダー(RADIUS Vendors)] を選択します。 RADIUS ディクショナリのインポートの詳細については、『Cisco ISE 管理者ガイド:セキュアな有線アクセス 』の「RADIUS ベンダーディクショナリの作成」のセクションを参照してください。

-

ゲストやポスチャなどの複雑なフローの場合、デバイスは RFC 5176、許可変更(CoA)をサポートしている必要があります。

-

ネットワークデバイスのプロファイルを作成するためのフィールドと値の詳細については、『Cisco ISE 管理者ガイド:セキュアな有線アクセス 』の「ネットワーク デバイス プロファイルの設定」のセクションを参照してください。

手順

| ステップ 1 |

[管理(Administration)] > [ネットワークリソース(Network Resources)] > [ネットワークデバイスプロファイル(Network Device Profiles)] の順に選択します。 |

| ステップ 2 |

[追加(Add)] をクリックします。 |

| ステップ 3 |

ネットワークデバイスの名前と説明を入力します。 |

| ステップ 4 |

ネットワークデバイスのベンダーを選択します。 |

| ステップ 5 |

デバイスがサポートするプロトコルのチェックボックスをオンにします。 デバイスが RADIUS、TACACS+、TrustSec をサポートする場合には、各ボックスにマークを付けます。 実際に使用するプロトコルにのみマークを付ける必要があります。 デバイスが RADIUS をサポートしている場合は、[RADIUSディクショナリ(RADIUS Dictionaries)] フィールドのダイナミック ドロップダウン リストからネットワークデバイスで使用する RADIUS ディクショナリを選択します。 |

| ステップ 6 |

[テンプレート(Templates)] セクションから次のように関連情報を入力します。

|

| ステップ 7 |

[送信(Submit)] をクリックします。 |

Cisco ISE からのネットワーク デバイス プロファイルのエクスポート

XML ファイルを編集してから、そのファイルを新しいネットワークプロファイルとしてインポートするために、Cisco ISE で設定された単一または複数のネットワーク デバイス プロファイルを XML 形式でエクスポートします。

はじめる前に

『 Network Access Device Profiles with Cisco Identity Services Engine 』のドキュメントを参照してください。

手順

| ステップ 1 |

[管理(Administration)] > [ネットワークリソース(Network Resources)] > [ネットワークデバイスプロファイル(Network Device Profiles)] の順に選択します。 |

| ステップ 2 |

[エクスポート(Export)] をクリックします。 |

| ステップ 3 |

エクスポートするデバイスの隣にあるチェックボックスをオンにし、[エクスポート(Export)] > [選択済みをエクスポート(Export Selected)] を選択します。 |

| ステップ 4 |

DeviceProfiles.xml ファイルがローカル ハード ディスクにダウンロードされます。 |

Cisco ISE へのネットワーク デバイス プロファイルのインポート

Cisco ISE XML 構造を備えた単一の XML ファイルを使用して、ISE に単一または複数のネットワーク デバイス プロファイルをインポートできます。 複数のインポートファイルから同時にネットワーク デバイス プロファイルをインポートすることはできません。

通常は、まずテンプレートとして使用するために管理者ポータルから既存のプロファイルをエクスポートします。 必要に応じてデバイスプロファイルの詳細をファイルに入力し、XML ファイルとして保存してから、編集したファイルを Cisco ISE に再度インポートします。 複数のプロファイルを扱うには、単一の XML ファイルとして一緒に構造化された複数のプロファイルをエクスポートし、ファイルを編集してから一緒にインポートして、ISE で複数のファイルを作成します。

デバイス プロファイルのインポート中は、新しいレコードの作成のみができます。既存のプロファイルは上書きできません。 既存のプロファイルを編集してから上書きするには、既存のプロファイルをエクスポートし、ISE からそのプロファイルを削除してから、適切に編集した後にそのプロファイルをインポートします。

はじめる前に

『 Network Access Device Profiles with Cisco Identity Services Engine 』のドキュメントを参照してください。

手順

| ステップ 1 |

[管理(Administration)] > [ネットワークリソース(Network Resources)] > [ネットワークデバイスプロファイル(Network Device Profiles)] の順に選択します。 |

| ステップ 2 |

[インポート(Import)] をクリックします。 |

| ステップ 3 |

[参照(Browse)] をクリックして、クライアントブラウザを実行しているシステムから XML ファイルを選択します。 |

| ステップ 4 |

[インポート(Import)] をクリックします。 |

ネットワーク デバイス グループ(Network Device Groups)

Cisco ISE では、階層型ネットワーク デバイス グループ(NDG)を作成できます。 NDG は、地理的な場所、デバイスタイプ、ネットワーク内での相対的な位置(アクセスレイヤ、データセンターなど)のようなさまざまな基準に基づいて、ネットワークデバイスを論理的にグループ化するために使用できます。 たとえば、地理的な場所に基づいてネットワークデバイスを編成するには、大陸、地域、または国でグループ化できます。

-

アフリカ -> 南部 -> ナミビア

-

アフリカ -> 南部 -> 南アフリカ

-

アフリカ -> 南部 -> ボツワナ

デバイスタイプに基づいてネットワークデバイスをグループ化することもできます。

-

アフリカ -> 南部 -> ボツワナ -> ファイアウォール

-

アフリカ -> 南部 -> ボツワナ -> ルータ

-

アフリカ -> 南部 -> ボツワナ -> スイッチ

ネットワークデバイスは、1 つ以上の階層型 NDG に割り当てることができます。 したがって、Cisco ISE が、設定された NDG の順序リスト全体を参照して特定のデバイスに割り当てる適切なグループを決定するとき、同じデバイスプロファイルが複数のデバイスグループに適用されている場合、Cisco ISE は最初に一致したデバイスグループを適用します。

作成できる NDG の最大数に制限はありません。 NDG の階層レベル(親グループを含む)は最大 6 レベルまで作成できます。

ツリービューやフラットテーブルビューでデバイスグループ階層を表示できます。 ツリービューで、ルートノードはツリーの最上位に表示され、子グループが階層順序で次に続きます。 各ルートグループに属するすべてのデバイスを表示するには、[すべて展開(Expand All)] をクリックします。 ルートグループだけを表示するには、[すべて折りたたむ(Collapse All)] をクリックします。

フラットテーブルビューでは、各デバイスグループの階層が [グループ階層(Group Hierarchy)] 列に表示されます。

また、各子グループに割り当てられたネットワークデバイスの数を確認できます。 そのデバイスグループに割り当てられているすべてのネットワークデバイスを一覧表示する、[ネットワークデバイス(Network Devices)] ウィンドウを起動するには、この番号付きリンクをクリックしてください。 デバイスグループに追加デバイスを追加したり、別のデバイスグループに既存のデバイスを移動できます。

注 |

デバイスが割り当てられているデバイスグループは削除できません。 デバイスグループを削除する前に、すべての既存のデバイスを別のデバイスグループに移動する必要があります。 |

ルート ネットワーク デバイス グループ

Cisco ISE には、すべてのデバイスタイプとすべてのロケーションという 2 つの定義済みルート NDG が含まれます。 これらの事前定義された NDG を編集、複製、または削除することはできませんが、それらの下に新しいデバイスグループを追加できます。

ルート ネットワーク デバイス グループ(NDG)を作成し、[ネットワークデバイスグループ(Network Device Groups)] ページでそのルートグループの下に子 NDG を作成できます。

ポリシー評価で Cisco ISE が使用するネットワークデバイスの属性

新しいネットワーク デバイス グループを作成すると、新しいネットワークデバイス属性がシステムに定義されているデバイスディクショナリに追加され、ポリシー定義に使用できるようになります。 Cisco ISE では、デバイスタイプ、ロケーション、モデル名、およびネットワークデバイス上で実行しているソフトウェアバージョンなどのデバイスディクショナリ属性に基づいて認証ポリシーと許可ポリシーを設定できます。

Cisco ISE へのネットワーク デバイス グループのインポート

カンマ区切り形式(CSV)ファイルを使用して Cisco ISE ノードにネットワーク デバイス グループをインポートできます。 同じリソースタイプのインポートを同時に実行できません。 たとえば、2 つの異なるインポートファイルから同時にネットワーク デバイス グループをインポートできません。

管理者ポータルから CSV テンプレートをダウンロードし、テンプレートにデバイスグループの詳細を入力し、Cisco ISE にインポート可能な CSV ファイルとしてテンプレートを保存できます。

デバイスグループのインポート中に、新しいレコードを作成するか、または既存のレコードを更新できます。 デバイスグループをインポートする場合、Cisco ISE で最初のエラーが発生した場合、既存のデバイスグループを新しいグループで上書きするか、またはインポートプロセスを停止するかを定義できます。

手順

| ステップ 1 |

[管理(Administration)] の順に選択します。 |

| ステップ 2 |

[インポート(Import)] をクリックします。 |

| ステップ 3 |

[参照(Browse)] をクリックして、クライアントブラウザを実行しているシステムから CSV ファイルを選択します。 |

| ステップ 4 |

[新しいデータで既存のデータを上書き(Overwrite Existing Data with New Data)] チェックボックスをオンにします。 |

| ステップ 5 |

[最初のエラーでインポートを停止(Stop Import on First Error)] チェックボックスをオンにします。 |

| ステップ 6 |

[ネットワークデバイスグループ(Network Device Groups)] リストページに戻るには、[インポート(Import)] または [ネットワークデバイスグループリスト(Network Device Groups List)] リンクをクリックします。 |

Cisco ISE からのネットワーク デバイス グループのエクスポート

Cisco ISE に設定されたネットワーク デバイス グループを CSV ファイル形式でエクスポートし、これを使用して別の Cisco ISE ノードにそれらのネットワーク デバイス グループをインポートできます。

手順

| ステップ 1 |

[管理(Administration)] の順に選択します。 |

| ステップ 2 |

ネットワーク デバイス グループをエクスポートするには、次のいずれかを行うことができます。

|

| ステップ 3 |

ローカルハードディスクに export.csv ファイルを保存します。 |

ネットワーク デバイス グループ(Network Device Groups)

これらのページを使用すると、ネットワーク デバイス グループを設定し、管理することができます。

ネットワーク デバイス グループの設定

次の表では、ネットワーク デバイス グループを作成するために使用できる [ネットワークデバイスグループ(Network Device Groups)] ページのフィールドについて説明します。 このページへのナビゲーションパスは、[管理(Administration)] > [ネットワークリソース(Network Resources)] > [ネットワークデバイスグループ(Network Device Groups)] > [グループ(Groups)] です。

[ワークセンター(Work Centers)] > [デバイス管理(Device Administration)] > [ネットワークデバイスグループ(Network Device Groups)] >[ グループ(Groups)] ページでネットワーク デバイス グループを作成することもできます。

|

フィールド |

使用上のガイドライン |

|---|---|

|

名前(Name) |

ルート ネットワーク デバイス グループ(NDG)の名前を入力します。 ルート NDG の下位にあるすべての子ネットワーク デバイス グループに対して、新しいネットワーク デバイス グループの名前を入力します。 ルート ノードを含み、最大で 6 つのノードを NDG 階層に含めることができます。各 NDG 名は最大 32 文字です。 |

|

説明 |

ルートまたは子のネットワーク デバイス グループの説明を入力します。 |

|

親グループ(Parent Group) |

親グループとして既存のグループを選択するか、ルートグループとして、この新しいグループを追加できます。 |

ネットワーク デバイス グループのインポート設定

次の表では、Cisco ISE にネットワーク デバイス グループをインポートするために使用できる [ネットワークデバイスグループインポート(Network Device Group Import)] ページのフィールドについて説明します。 このページへのナビゲーションパスは、[管理(Administration)] > [ネットワークリソース(Network Resources)] > [ネットワークデバイスグループ(Network Device Groups)] > [グループ(Groups)] です。

|

フィールド |

使用上のガイドライン |

|---|---|

|

テンプレートの生成(Generate a Template) |

カンマ区切り形式(.csv)テンプレート ファイルを作成するには、このリンクをクリックします。 同じ形式のネットワーク デバイス グループ情報でテンプレートを更新し、それらのネットワーク デバイス グループを Cisco ISE 展開にインポートするためにローカルで保存します。 |

|

ファイル(File) |

作成したか、または Cisco ISE 展開から以前にエクスポートしたカンマ区切り形式ファイルの場所を参照するには、[参照(Browse)] をクリックします。 インポートを使用して、新しい、更新されたネットワーク デバイス グループ情報を含むネットワーク デバイス グループを別の Cisco ISE 展開にインポートできます。 |

|

新しいデータで既存のデータを上書き(Overwrite existing data with new data) |

Cisco ISE で既存のネットワーク デバイス グループをインポートファイル内のデバイスグループに置き換える場合は、このチェックボックスをオンにします。 このチェックボックスをオンにしない場合、インポートファイル内の新しいネットワーク デバイス グループがネットワーク デバイス グループ リポジトリに追加されます。 重複エントリは無視されます。 |

|

最初のエラーでインポートを停止(Stop Import on First Error) |

インポート中にエラーが発生すると、Cisco ISE にインポートを中止させる場合、このチェックボックスをオンにしますが、Cisco ISE はエラーのその時点までネットワーク デバイス グループをインポートします。 このチェックボックスがオフで、エラーが発生した場合は、エラーが報告され、Cisco ISE はデバイスグループを引き続きインポートします。 |

Cisco ISE でのテンプレートのインポート

Cisco ISE では、カンマ区切り形式(CSV)ファイルを使用して大量のネットワークデバイスやネットワーク デバイス グループをインポートできます。 テンプレートには、フィールドのフォーマットを定義するヘッダー行が含まれます。 ヘッダー行は編集しないでそのまま使用してください。

デフォルトで、[テンプレートの生成(Generate a Template)] リンクを使用して、Microsoft Office Excel アプリケーションに CSV ファイルをダウンロードし、このファイル形式をシステム上にローカルに保存できます。 [テンプレートの生成(Generate a Template)] リンクをクリックすると、Cisco ISE サーバは、[template.csv を開く(Opening template.csv)] ダイアログを表示します。 このダイアログを使用すると、template.csv ファイルを開いて、その template.csv ファイルにネットワークデバイスおよびネットワーク デバイス グループに適切な名前を付けて、システム上にローカルに保存できます。 このダイアログで template.csv ファイルを開くことを選択した場合、このファイルはデフォルトで Microsoft Office Excel アプリケーションで開かれます。

ネットワーク デバイスのインポート テンプレート形式

次の表では、テンプレートヘッダーのフィールドとネットワークデバイスの CSV ファイルにおけるこれらのフィールドの説明を示します。

|

フィールド |

説明 |

|---|---|

|

Name:文字列(32) |

(必須)このフィールドはネットワークデバイスの名前です。 これは、最大 32 文字の英数字文字列です。 |

|

Description:String(256) |

このフィールドは、ネットワークデバイスの任意の説明です。 最大 256 文字の文字列です。 |

|

IP Address:Subnets(a.b.c.d/m|...) |

(必須)このフィールドは、ネットワークデバイスの IP アドレスおよびサブネットマスクです。 (パイプ記号「|」で区切って複数の値を指定できます)。 IPv4 および IPv6 は、ネットワークデバイス(TACACS および RADIUS)設定および外部 RADIUS サーバ設定でサポートされるようになりました。 IPv4 アドレスを入力する場合は、範囲とサブネット マスクを使用できます。 |

|

Model Name:文字列(32) |

(必須)このフィールドはネットワークデバイスのモデル名です。 これは、最大 32 文字の文字列です。 |

|

Software Version:文字列(32) |

(必須)このフィールドはネットワークデバイスのソフトウェアバージョンです。 これは、最大 32 文字の文字列です。 |

|

Network Device Groups:文字列(100) |

(必須)このフィールドは、既存のネットワーク デバイス グループにする必要があります。 サブグループを指定できますが、親グループとサブグループの両方をスペースで区切って含める必要があります。 最大 100 文字の文字列(たとえば、Location#All Location#US)です。 |

|

Authentication:Protocol:String(6) |

これはオプションのフィールドです。認証に使用するプロトコルです。 唯一の有効な値は RADIUS です(大文字と小文字は区別されません)。 |

|

Authentication:Shared Secret:文字列(128) |

(認証プロトコルのフィールドの値を入力した場合は必須)このフィールドは、最大 128 文字の文字列です。 |

|

EnableKeyWrap:ブール(true|false) |

これはオプションのフィールドです。これはネットワークデバイスでサポートされている場合に限り有効です。 有効な値は true または false です。 |

|

EncryptionKey:文字列(ascii:16|hexa:32) |

(KeyWrap を有効にした場合は必須)セッションの暗号化に使用される暗号キーを示します。 ASCII:16 文字(バイト)の長さ 16 進数:32 文字(バイト)の長さ。 |

|

AuthenticationKey:文字列(ascii:20|hexa:40) |

(KeyWrap を有効にした場合は必須)。 RADIUS メッセージに対するキー付き Hashed Message Authentication Code(HMAC)の計算を示します。 ASCII:20 文字(バイト)の長さ 16 進数:40 文字(バイト)の長さ。 |

|

InputFormat:文字列(32) |

暗号化と認証キーの入力形式を示します。 有効な値は、ASCII または Hexadecimal です。 |

|

SNMP:Version:列挙(|2c|3) |

これはオプションのフィールドで、プロファイラサービスによって使用されます。 SNMP プロトコルのバージョンです。有効な値は 1、2c、または 3 です。 |

|

SNMP:RO Community:String(32) |

(SNMP バージョンのフィールドの値を入力した場合は必須)SNMP 読み取り専用のコミュニティ。 これは、最大 32 文字の文字列です。 |

|

SNMP:RW Community:String(32) |

(SNMP バージョンのフィールドの値を入力した場合は必須)SNMP 読み取り書き込みコミュニティ。 これは、最大 32 文字の文字列です。 |

|

SNMP:Username:String(32) |

これはオプションのフィールドです。これは、最大 32 文字の文字列です。 |

|

SNMP:Security Level:列挙(Auth|No Auth|Priv) |

(SNMP バージョン 3 を選択した場合は必須)有効な値は、Auth、No Auth、または Priv です。 |

|

SNMP:Authentication Protocol:列挙(MD5|SHA) |

(SNMP セキュリティレベルで Auth または Priv を入力した場合は必須)有効な値は、MD5 または SHA です。 |

|

SNMP:Authentication Password:文字列(32) |

(SNMP セキュリティレベルで Auth を入力した場合は必須)これは、最大 32 文字の文字列です。 |

|

SNMP:Privacy Protocol:列挙(DES|AES128|AES192|AES256|3DES) |

(SNMP セキュリティレベルで Priv を入力した場合は必須)有効な値は、DES、AES128、AES192、AES256、または 3DES です。 |

|

SNMP:Privacy Password:文字列(32) |

(SNMP セキュリティレベルで Priv を入力した場合は必須)これは、最大 32 文字の文字列です。 |

|

SNMP:Polling Interval:整数:600-86400 秒 |

これはオプションのフィールドで、SNMP ポーリング間隔を設定します。 有効な値は 600 ~ 86400 の整数です。 |

|

SNMP:Is Link Trap Query:ブール(true|false) |

これはオプションのフィールドで、SNMP リンクトラップを有効または無効にします。 有効な値は true または false です。 |

|

SNMP:Is MAC Trap Query:ブール(true|false) |

これはオプションのフィールドで、SNMP MAC トラップを有効または無効にします。 有効な値は true または false です。 |

|

SNMP:Originating Policy Services Node:文字列(32) |

これはオプションのフィールドです。 SNMP データのポーリングに使用される ISE サーバを示します。デフォルトでは自動ですが、別の値を割り当てて設定を上書きできます。 |

|

Trustsec:Device Id:文字列(32) |

これはオプションのフィールドです。これは、TrustSec デバイス ID で、最大 32 文字の文字列です。 |

|

Trustsec:Device Password:文字列(256) |

(TrustSec デバイス ID を入力した場合は必須)これは TrustSec デバイスのパスワードで、最大 256 文字の文字列です。 |

|

Trustsec:Environment Data Download Interval:整数:1-2147040000 秒 |

これはオプションのフィールドです。これは TrustSec 環境データのダウンロード間隔です。 有効な値は 1 ~ 24850 の整数です。 |

|

Trustsec:Peer Authorization Policy Download Interval:整数:1-2147040000 秒 |

これはオプションのフィールドです。これは TrustSec のピア許可ポリシーのダウンロード間隔です。 有効な値は 1 ~ 24850 の整数です。 |

|

Trustsec:Reauthentication Interval:整数:1-2147040000 秒 |

これはオプションのフィールドです。これは TrustSec の再認証間隔です。 有効な値は 1 ~ 24850 の整数です。 |

|

Trustsec:SGACL List Download Interval:整数:1-2147040000 秒 |

これはオプションのフィールドです。また、TrustSec SGACL リストのダウンロード間隔です。 有効な値は 1 ~ 24850 の整数です。 |

|

Trustsec:Is Other Trustsec Devices Trusted:ブール(true|false) |

これはオプションのフィールドです。 TrustSec が信頼できるかどうかを示します。有効な値は true または false です。 |

|

Trustsec:Notify this device about Trustsec configuration changes:文字列(ENABLE_ALL|DISABLE_ALL) |

これはオプションのフィールドです。 TrustSec デバイスに対する TrustSec 設定変更を通知します。有効な値は ENABLE_ALL または DISABLE_ALL です |

|

Trustsec:Include this device when deploying Security Group Tag Mapping Updates:ブール(true|false) |

これはオプションのフィールドです。 これは、SGT に含まれる TrustSec デバイスです。有効な値は true または false です。 |

|

Deployment:Execution Mode Username:文字列(32) |

これはオプションのフィールドです。 デバイス設定を編集する権限を持っているユーザ名です。これは、最大 32 文字の文字列です。 |

|

Deployment:Execution Mode Password:文字列(32) |

これはオプションのフィールドです。デバイスパスワードで、最大 32 文字の文字列です。 |

|

Deployment:Enable Mode Password:文字列(32) |

これはオプションのフィールドです。設定を編集するためのデバイスのイネーブルパスワードで、最大 32 文字の文字列です 。 |

|

Trustsec:PAC issue date:日付 |

これは、TrustSec デバイス用に Cisco ISE によって生成された最後の TrustSec PAC の発行日を表示するフィールドです。 |

|

Trustsec:PAC expiration date:日付 |

これは、TrustSec デバイス用に Cisco ISE によって生成された最後の TrustSec PAC の有効期限を表示するフィールドです。 |

|

Trustsec:PAC issued by:文字列 |

これは、TrustSec デバイス用に Cisco ISE によって生成された最後の TrustSec PAC の発行者(TrustSec 管理者)の名前を表示するフィールドです。 文字列です。 |

ネットワーク デバイス グループのインポート テンプレート形式

次の表に、テンプレートヘッダーのフィールドとネットワーク デバイス グループの CSV ファイルにおけるこれらのフィールドの説明を示します。

|

フィールド |

説明 |

|---|---|

|

Name:文字列(100) |

(必須)このフィールドはネットワーク デバイス グループの名前です。最大 100 文字の文字列です。NDG の完全な名前の長さは、最大 100 文字です。 たとえば、親グループ Global > Asia の下にサブグループ India を作成している場合、作成する NDG の完全な名前は Global#Asia#India になり、この完全な名前の長さは 100 文字を超えることはできません。 NDG の完全な名前の長さが 100 文字を超えた場合、NDG の作成は失敗します。 |

|

Description:String(1024) |

これは、オプションのネットワーク デバイス グループの説明です。これは、最大 1024 文字の文字列です。 |

|

Type:文字列(64) |

(必須)このフィールドはネットワーク デバイス グループのタイプです。これは、最大 64 文字の文字列です。 |

|

Is Root:ブール(true|false) |

(必須)これは、特定のネットワーク デバイス グループがルート グループかどうかを示すフィールドです。有効な値は true または false です。 |

Cisco ISE-NAD 通信を保護する IPsec セキュリティ

インターネット プロトコル セキュリテ(IPsec)は、インターネット プロトコルにセキュリティを提供するプロトコルのセットです。AAA プロトコル、RADIUS および TACACS+ は MD5 ハッシュアルゴリズムを使用します。 セキュリティを強化するため、Cisco ISE には IPsec 機能があります。IPsec は、送信者を認証し、送信中のデータ変更を検出し、送信されたデータを暗号化することで通信を保護します。

Cisco ISE は、トンネル モードとトランスポート モードで IPsec をサポートしています。Cisco ISE インターフェイスで IPsec を有効にし、ピアを設定すると、通信を保護するため Cisco ISE と NAD の間に IPsec トンネルが作成されます。

事前共有キーを定義するか、または IPsec 認証に X.509 証明書を使用できます。IPsec は、ギガビットイーサネット 1 ~ 5 のインターフェイスで有効にできます。 IPsec は PSN あたり 1 つの Cisco ISE インターフェイスでのみ設定できます。

IPSec は、スマート ライセンスがデフォルトで有効になっているため(e0/2—> eth2)、ギガビット イーサネット 2 で有効にすることはできません。ただし、IPSec を有効にする必要がある場合は、スマートライセンスに別のインターフェイスを選択する必要があります。

注 |

ギガビットイーサネット 0 とボンド 0(ギガビットイーサネット 0 およびギガビットイーサネット 1 インターフェイスがボンディングされている場合)は、Cisco ISE CLI の管理インターフェイスです。ギガビットイーサネット 0 およびボンド 0 では IPsec はサポートされていません。 |

必要なコンポーネントには次のものがあります。

-

Cisco ISE、リリース 2.2 以降

-

Cisco IOS ソフトウェア、C5921 ESR(埋め込み型サービスルータ)ソフトウェア(C5921_I86-UNIVERSALK9-M):ESR 5921 設定では、デフォルトでトンネルモードとトランスポートモードで IPsec がサポートされています。 Diffie-Hellman Group 14 および Group 16 がサポートされています。

注

C5921 ESR ソフトウェアは Cisco ISE リリース 2.2 以降に付属しています。このソフトウェアを使用可能にするには ESR ライセンスが必要です。ESR ライセンスの情報については、『Cisco 5921 Embedded Services Router Integration Guide』を参照してください。

Cisco ISE での RADIUS IPsec の設定

Cisco ISE で RADIUS IPsec を設定するには、次の操作を行う必要があります。

手順

| ステップ 1 |

Cisco ISE CLI からインターフェイスで IP アドレスを設定します。 ギガビット イーサネット 1 からギガビット イーサネット 5 インターフェイス(ボンド 1 およびボンド 2)では、IPsec がサポートされています。ただし、IPsec は Cisco ISE ノードの 1 つのインターフェイスでのみ設定できます。 |

||||

| ステップ 2 |

直接接続ネットワーク デバイスを IPsec ネットワーク デバイス グループに追加します。

|

||||

| ステップ 3 |

(オプション。スマートライセンスでのみ必要)。Cisco Smart Software Manager(CSSM)とのやりとりのために個別の管理インターフェイスを追加します。 また、ESR にはスマート ソフトウェア マネージャ サテライトも使用できます。 このためには、Cisco ISE CLI から次のコマンドを実行し、対応する管理インターフェイス(ギガビットイーサネット 1 ~ 5(またはボンド 1 または 2))を選択します。 ise/admin# license esr smart {interface} このインターフェイスは、Cisco.com に到達してシスコのオンライン ライセンス サーバにアクセスできる必要があります。 |

||||

| ステップ 4 |

Cisco ISE CLI から直接接続ゲートウェイにネットワークデバイスを追加します。 ip route [ destination network] [ network mask] gateway [ next-hop address] |

||||

| ステップ 5 |

IPsec に対し Cisco ISE ノードを有効にします。

|

||||

| ステップ 6 |

esr と入力して ESR シェルを開始します。

|

||||

| ステップ 7 |

(オプション:ステップ 3 でスマートライセンスを有効にしていない場合にのみ必要)。Classic ライセンスまたは Evaluation ライセンス(有効期間 90 日)を Cisco ISE アプライアンスに追加します。

|

||||

| ステップ 8 |

IPsec トンネルと、IPsec トンネル経由での RADIUS 認証を検証します。 |

ESR-5921 での X.509 証明書の設定とインストール

ESR-5921 で X.509 証明書を設定およびインストールするには、次の手順を実行します。

手順

| ステップ 1 |

esr と入力して ESR シェルを開始します。

|

||||

| ステップ 2 |

次のコマンドを使用して RSA キーペアを生成します。 例: |

||||

| ステップ 3 |

次のコマンドを使用してトラストポイントを作成します。 例: |

||||

| ステップ 4 |

次のコマンドを使用して CSR を生成します。 例: |

||||

| ステップ 5 |

CSR の出力をテキストファイルにコピーし、署名のために外部 CA に送信し、署名された証明書と CA 証明書を取得します。 |

||||

| ステップ 6 |

次のコマンドを使用して CA をインポートします。 例:CA 証明書の内容(「—BEGIN—」行と「—-End—」行を含む)をコピーして貼り付けます。 |

||||

| ステップ 7 |

次のコマンドを使用して、署名付き証明書をインポートします。 例:署名付き証明書の内容(「—BEGIN—」行と「—-End—」行を含む)をコピーして貼り付けます。 以下に、Cisco 5921 ESR で X.509 証明書を設定してインストールするときの出力の例を示します。 以下に、Cisco Catalyst 3850 で X.509 証明書を設定してインストールするときの出力の例を示します。 |

例:Cisco Catalyst 3850 での事前共有キー設定の出力

Cisco Catalyst 3850 で事前共有キーを設定する場合の出力の例を次に示します。

cat3850#show running-config

enable password lab

!

username lab password 0 lab

aaa new-model

!

aaa group server radius ise

server name ise-vm

deadtime 60

!

aaa authentication login default group radius local

aaa authentication enable default group radius enable

!

crypto isakmp policy 10

encr aes

hash sha256

authentication pre-share

group 16

crypto isakmp key 123456789 address 0.0.0.0

!

crypto ipsec security-association lifetime seconds 86400

!

crypto ipsec transform-set radius esp-aes esp-sha256-hmac

mode tunnel

!

crypto ipsec profile radius-profile

!

crypto map radius 10 ipsec-isakmp

set peer 192.168.20.1

set transform-set radius

match address 100

!

interface GigabitEthernet1/0/1

no switchport

ip address 192.168.20.2 255.255.255.0

crypto map radius

!

access-list 100 permit ip host 192.168.20.2 host 192.168.20.1

!

snmp-server community public RO

snmp-server community private RW

!

radius server rad-ise

address ipv4 192.168.20.1 auth-port 1645 acct-port 1646

key secret

Mobile Device Manager と Cisco ISE との相互運用性

モバイルデバイス管理(MDM)サーバはモバイル事業者、サービスプロバイダー、企業にわたって展開されたモバイルデバイスの保護、モニタ、管理、およびサポートを行います。 MDM サーバはポリシーサーバとして機能し、ポリシーサーバは展開環境のモバイルデバイスにある一部のアプリケーション(電子メールアプリケーションなど)の使用を制御します。 ただし、ネットワークは、ACL に基づいてエンドポイントへのきめ細かいアクセス権を提供できる唯一のエンティティです。 Cisco ISE は必要なデバイス属性について MDM サーバにクエリを行い、それらのデバイスに対してネットワーク アクセス コントロールを提供する ACL を作成します。

さまざまなベンダーからのサーバなど、複数のアクティブな MDM サーバをネットワークで実行できます。 これにより、ロケーションやデバイスタイプなどのデバイスの要因に基づいて、異なる MDM サーバに異なるエンドポイントをルーティングすることができます。

また、Cisco ISE は、シスコの MDM API バージョン 2 を使用して MDM サーバと統合し、デバイスが AnyConnect 4.1 および Cisco ASA 9.3.2 以降を介して VPN 経由でネットワークにアクセスできるようにします。

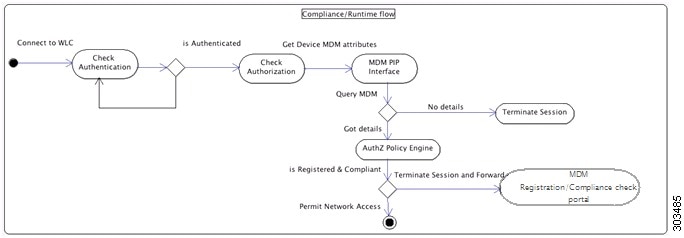

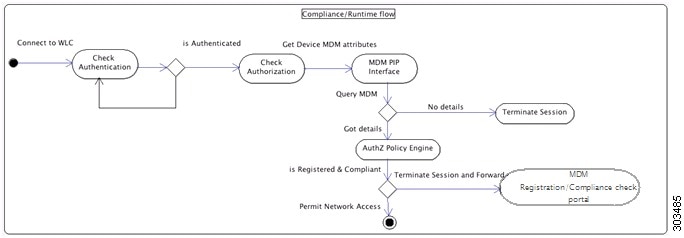

この図では、Cisco ISE が適用ポイントで、MDM ポリシー サーバがポリシー情報ポイントです。 Cisco ISE は、MDM サーバからデータを取得して、完全なソリューションを提供します。

1 つ以上の外部 Mobile Device Manager(MDM)サーバと相互運用するように Cisco ISE を設定できます。 サードパーティのこのタイプの接続を設定することによって、MDM データベースにある詳細情報を活用できます。 Cisco ISE は REST API コールを使用して、 外部 MDM サーバから情報を取得します。Cisco ISE はスイッチ、アクセスルータ、ワイヤレスアクセスポイント、その他のネットワーク アクセス ポイントに適切なアクセス コントロール ポリシーを適用して、Cisco ISE ネットワークへのリモートデバイスアクセスをより適切に制御します。

サポートされる MDM の使用例

Cisco ISE が外部 MDM サーバを使用して実行する機能は、次のとおりです。

-

デバイス登録の管理:ネットワークにアクセスする未登録のエンドポイントは、MDM サーバ上でホストされている登録ページにリダイレクトされます。 デバイス登録には、ユーザ ロール、デバイス タイプなどが含まれます。

-

デバイスの修復の処理:修復中のエンドポイントには制限付きアクセス権だけが付与されます。

-

エンドポイントデータの増加:Cisco ISE プロファイラを使用して収集できない、MDM サーバの情報でエンドポイントデータベースを更新します。 エンドポイントが MDM のモニタ対象デバイスの場合、Cisco ISE は [ワークセンター(Work Centers)] ページを使用して表示できる 6 つのデバイス属性を使用します。次に例を示します。

-

MDMImei: 99 000100 160803 3

-

MDMManufacturer: Apple

-

MDMModel: iPhone

-

MDMOSVersion: iOS 6.0.0

-

MDMPhoneNumber: 9783148806

-

MDMSerialNumber: DNPGQZGUDTF9

-

-

Cisco ISE は、4 時間ごとに MDM サーバをポーリングし、デバイス コンプライアンス データを確認します。これは管理者が設定できます。

-

MDM サーバを介したデバイス手順の発行:MDM サーバを介してユーザのデバイスに対するリモートアクションを発行します。 管理者は、ISE コンソールからリモート操作を開始します。

ベンダー MDM 属性

ISE で MDM サーバを設定すると、このベンダーの属性は ISE システムディクショナリに mdm という名前で新しいエントリに追加されます。次の属性は登録ステータスで使用され、MDM ベンダーで一般的にサポートされています。

-

DeviceRegisterStatus

-

DeviceCompliantStatus

-

DiskEncryptionStatus

-

PinLockStatus

-

JailBrokenStatus

-

Manufacturer

-

IMEI

-

SerialNumber

-

OsVersion

-

PhoneNumber

-

MDMServerName

-

MDMServerReachable

-

MEID

-

モデル

-

UDID

ベンダー固有の属性はサポートされませんが、ベンダーがその属性をサポートする場合は、ERS API を使用してベンダー固有の属性を変換できる場合があります。

新しい MDM ディクショナリ属性は許可ポリシーで使用可能です。

サポートされる MDM サーバ

サポートされる MDM サーバは、次のベンダーの製品です。

-

絶対値(Absolute)

-

AirWatch

-

Citrix XenMobile

-

Globo

-

Good Technology

-

IBM MaaS360

-

JAMF ソフトウェア

-

Meraki SM/EMM

-

MobileIron

-

SAP Afaria

-

SOTI

-

Symantec

-

Tangoe

-

Microsoft Intune - モバイルデバイス用

-

Microsoft SCCM - デスクトップデバイス用

MDM サーバにより使用されるポート

次の表に、相互に通信ができるように Cisco ISE と MDM サーバ間で開く必要のあるポートを示します。 MDM エージェントおよびサーバで開く必要があるポートのリストについては、MDM サーバのドキュメントを参照してください。

|

MDM サーバ |

ポート |

|---|---|

|

MobileIron |

443 |

|

Zenprise |

443 |

|

Good |

19005 |

|

Airwatch |

443 |

|

Afaria |

443 |

|

Fiberlink MaaS |

443 |

|

Meraki |

443 |

|

Microsoft Intune |

80 および 443 |

|

Microsoft SCCM |

80 および 443 |

MDM 統合プロセス フロー

ここでは、MDM 統合プロセスについて説明します。

-

ユーザはデバイスを SSID に関連付けます。

-

Cisco ISE は、MDM サーバに対して API コールを実行します。

-

この API コールは、このユーザのデバイスとデバイスのポスチャステータスのリストを戻します。

注

入力パラメータは、エンドポイントデバイスの MAC アドレスです。オフプレミスの Apple iOS デバイス(VPN 経由で Cisco ISE に接続するデバイス)の場合、これは UDID です。

-

ユーザのデバイスがこのリストにない場合、デバイスが登録されていないことを意味します。Cisco ISE は、Cisco ISE にリダイレクトされる許可要求を NAD に送信します。 ユーザが MDM サーバ ページに表示されます。

注

MDM ポータルを介して Cisco ISE ネットワークの外の MDM サーバに登録済みのデバイスを登録する必要があります。これは Cisco ISE、リリース 1.4 以降に適用されます。 ISE の以前のバージョンでは、Cisco ISE ネットワークの外に登録済みのデバイスはポスチャポリシーに準拠している場合に自動的に登録されます。

-

Cisco ISE は、MDM を使用してデバイスをプロビジョニングし、デバイスを登録するための適切なページをユーザに表示します。

-

ユーザは MDM サーバにデバイスを登録し、MDM サーバは Cisco ISE に要求をリダイレクトします(自動リダイレクションまたは手動のブラウザリフレッシュによって)。

-

Cisco ISE は MDM サーバに対して再度ポスチャステータスのクエリーを実行します。

-

ユーザのデバイスが MDM サーバで設定されているポスチャ(コンプライアンス)ポリシーに準拠していない場合、デバイスがポリシーに準拠しておらず、準拠する必要があることがユーザに通知されます。

-

ユーザのデバイスがポリシーに準拠するようになった後、MDM のサーバは内部テーブルのデバイスのステータスを更新します。

-

ここでユーザがブラウザをリフレッシュすると、制御が Cisco ISE に返されます。

-

Cisco ISE はコンプライアンス情報を取得するために MDM サーバを 4 時間ごとにポーリングし、必要に応じて許可変更(CoA)を発行します。 これは管理者が設定できます。また、Cisco ISE は 5 分ごとに MDM サーバをチェックして使用できるかどうかを確認します。

次の図は、MDM プロセスフローを示しています。

注 |

一度に 1 つの MDM サーバに登録できるデバイスは 1 台のみです。 別のベンダーから MDM サービスに同じデバイスを登録する場合、デバイスから前のベンダーのプロファイルを削除する必要があります。 MDM サービスは通常、「企業ワイプ」を提供し、これはデバイスからベンダーの設定のみを削除します(デバイス全体ではありません)。 ユーザはこのファイルを削除することもできます。たとえば、IOS デバイスで、[設定(Settings)] > [全般(General)] > [デバイス管理(Device management)] の順に移動し、削除の管理をクリックすることができます。 または、ISE の MyDevices ポータルに移動し、企業ワイプをクリックすることができます。 |

Cisco ISE による MDM サーバの設定

Cisco ISE で MDM サーバを設定するには、次の高レベルタスクを実行します。

手順

| ステップ 1 |

Azure に PAN の証明書をインポートする Intune を除き、Cisco ISE に MDM のサーバ証明書をインポートします。 |

| ステップ 2 |

Mobile Device Manager の定義を作成します。 |

| ステップ 3 |

ワイヤレス LAN コントローラの ACL を設定します。 |

| ステップ 4 |

MDM サーバに未登録のデバイスをリダイレクトするための許可プロファイルを設定します。 |

| ステップ 5 |

ネットワークに複数の MDM サーバがある場合は、各ベンダーに個別の許可プロファイルを設定します。 |

| ステップ 6 |

MDM 使用例の許可ポリシー ルールの設定 |

Cisco ISE への MDM サーバ証明書のインポート

Cisco ISE を MDM サーバに接続するには、Cisco ISE 証明書ストアに MDM サーバ証明書をインポートする必要があります。 MDM サーバに CA 署名付き証明書がある場合は、Cisco ISE 証明書ストアにルート CA をインポートする必要があります。

注 |

手順

| ステップ 1 |

MDM サーバ証明書を MDM サーバからエクスポートして、ローカルマシンに保存します。 |

| ステップ 2 |

[管理(Administration)] を選択します。 |

| ステップ 3 |

[参照(Browse)] をクリックして、MDM サーバから取得した MDM サーバ証明書を選択します。 |

| ステップ 4 |

わかりやすい名前を追加します。 |

| ステップ 5 |

[ISE内の認証用に信頼する(Trust for authentication within ISE)] チェックボックスをオンにします。 |

| ステップ 6 |

[送信(Submit)] をクリックします。 |

| ステップ 7 |

[証明書ストア(Certificate Store)] リストページに MDM サーバ証明書が一覧表示されることを確認します。 |

次の作業

.

ISE でのモバイルデバイス管理サーバの定義

外部 MDM サーバ用のモバイルデバイス管理(MDM)定義とデスクトップ デバイス マネージャ(SCCM)定義を 1 つ以上作成できます。

-

[管理(Administration)] の順に選択します。

-

[追加(Add)] をクリックします。

-

追加する MDM サーバの名前と説明を入力します。

-

[サーバタイプ(Server Type)] で、[モバイルデバイスマネージャ(Mobile Device Manager)] または [デスクトップデバイスマネージャ(Desktop Device Manager)] を選択します。 どちらを選択するかで、どのフィールドが次に表示されるかが決定します。 [デスクトップデバイスマネージャ(Desktop Device Manager)] を選択した場合は、 「 デスクトップデバイス管理」に進みます。 [モバイル デバイス マネージャ(Mobile Device Manager)] を選択した場合は、次の手順を続行します。

-

[認証タイプ(Authentication Type)] で、[ベーシック(Basic)] または [OAuth - クライアントクレデンシャル(OAuth - Client Credentials)] を選択します。 Microsoft Intune サーバを設定する [OAuth -クライアントクレデンシャル(OAuth - Client Credentials)] を選択した場合は、 「 モバイルデバイス管理 - OAuth - クライアントクレデンシャル(Mobile Device Management - OAuth - Client Credentials)」に進みます。 [ベーシック(Basic)] を選択した場合は、次の手順を続行します。

-

すべての画面で、MDM サーバ定義の名前と説明が求められます。ここでは、サーバと認証タイプに基づいて、その他のフィールドと手順について説明しています。

モバイルデバイス管理:ベーシック

-

ホスト名/IPアドレス(Host Name / IP Address):MDM サーバのホスト名または IP アドレスを入力します。

-

ポート(Port):MDM サーバとの接続に使用するポートを入力します。通常は 443。

-

インスタンス名(Instance Name):この MDM サーバに複数のインスタンスがある場合に、接続するインスタンスを入力します。

-

ポーリング間隔(Polling Interval):Cisco ISE が MDM サーバをポーリングしてコンプライアンスチェック情報を確認するためのポーリング間隔(分単位)を入力します。MDM サーバ上のポーリング間隔に一致するようにこの値を設定します。 有効な範囲は 15 ~ 1440 分です。 デフォルト値は 240 分です。ネットワーク上の少数のアクティブクライアントをテストする場合のみポーリング間隔を 60 分未満に設定することを推奨します。 多くのアクティブ クライアントを持つ実稼働環境でこの値を 60 分未満に設定すると、システムの負荷が大幅に増加し、パフォーマンスに悪影響を与える場合があります。

ポーリング間隔を 0 に設定すると、ISE は MDM サーバとの通信をディセーブルにします。

-

準拠デバイス再認証クエリの間隔(Time Interval For Compliance Device ReAuth Query):エンドポイントが認証または再認証されるときに、ISE はそのエンドポイントの MDM 変数を取得するのにキャッシュを使用します。キャッシュされた値が [準拠デバイス再認証クエリの間隔(Time Interval For Compliance Device ReAuth Query)] の値よりも古い場合、ISE は新しい値を取得するために、MDM サーバへのデバイスクエリを作成します。 準拠ステータスが変更されると、ISE は CoA をトリガーします。

有効な範囲は 1 ~ 1440 分です。デフォルト値は 1 分です。

モバイル デバイス管理 - OAuth - クライアント クレデンシャル(Mobile Device Management - OAuth - Client Credentials)

OAuth を使用するには、OAuth サーバの設定が必要です。これについては、「MDM サーバとしての Microsoft Intune の設定 」で説明します。

-

自動検出URL(Auto Discovery URL):Microsoft Azure 管理ポータルの「Microsoft Azure AD Graph API Endpoint」の値を入力します。この URL は、アプリケーションが Graph API を使用して Microsoft Azure AD ディレクトリのデータに直接アクセスできるエンドポイントです。 URL の形式は https://<hostname>/<tenant id>、たとえば、https://graph.ppe.windows.net/47f09275-5bc0-4807-8aae-f35cb0341329 です。

この URL の拡大バージョンもプロパティファイルに含まれます。形式は、https://<Graph_API_Endpoint>/<TenantId_Or_Domain>/servicePrincipalsByAppId/<Microsoft Intune AppId>/serviceEndpoints?api-version=1.6&client-request-id=<Guid.NewGuid()>です。 -

クライアントID(Client ID):アプリケーションの固有識別子。アプリケーションが、Microsoft Azure AD Graph API、Microsoft Intune API などの他のアプリケーションのデータにアクセスする場合に、この属性を使用します。

-

トークン発行URL(Token Issuing URL):前のステップの「Oauth2.0 Authorization Endpoint」の値を入力します。これは、アプリケーションが OAuth2.0 を使用してアクセス トークンを取得できるエンドポイントです。アプリケーションが認証されると、Microsoft Azure AD はアプリケーション(ISE)にアクセストークンを発行します。このトークンを使用するとアプリケーションから Graph API/Intune API を呼び出すことができます。

-

トークン対象者(Token Audience):トークンが対象とする受信者リソース。パブリックの既知の Microsoft Intune API の APP ID URL。

-

ポーリング間隔(Polling Interval):Cisco ISE が MDM サーバをポーリングしてコンプライアンスチェック情報を確認するためのポーリング間隔(分単位)を入力します。MDM サーバ上のポーリング間隔に一致するようにこの値を設定します。 有効な範囲は 15 ~ 1440 分です。 デフォルト値は 240 分です。ネットワーク上の少数のアクティブクライアントをテストする場合のみポーリング間隔を 60 分未満に設定することを推奨します。 多くのアクティブクライアントを持つ実稼働環境でこの値を 60 分未満に設定すると、システムの負荷が大幅に増加し、パフォーマンスに悪影響を与える場合があります。

ポーリング間隔を 0 に設定すると、ISE は MDM サーバとの通信をディセーブルにします。

-

準拠デバイス再認証クエリの間隔(Time Interval For Compliance Device ReAuth Query):エンドポイントが認証または再認証されるときに、ISE はそのエンドポイントの MDM 変数を取得するのにキャッシュを使用します。キャッシュされた値が [準拠デバイス再認証クエリの間隔(Time Interval For Compliance Device ReAuth Query)] の値よりも古い場合、ISE は新しい値を取得するために、MDM サーバへのデバイスクエリを作成します。 準拠ステータスが変更されると、ISE は CoA をトリガーします。

有効な範囲は 1 ~ 1440 分です。デフォルト値は 1 分です。

デスクトップデバイス管理

次の設定では、ISE と通信できるように SCCM サーバの WMI を設定する必要があります。 詳細については、「 ISE 用の Microsoft SCCM サーバの設定 」を参照してください。

-

ホスト名/IPアドレス(Host Name / IP Address):MDM サーバのホスト名または IP アドレスを入力します。

-

サイトまたはインスタンス名(Site or Instance Name):サイト名または、MDM サーバに複数のインスタンスがある場合はインスタンス名を入力します。

Microsoft Intune および SCCM のための ISE MDM サポート

-

Microsoft Intune:MDM-ISE はパートナー MDM サーバ管理モバイルデバイスとして、Microsoft の Intune デバイス管理をサポートします。

Intune サーバ管理モバイル デバイスの OAuth 2.0 クライアント アプリケーションとして ISE を設定します。ISE は、Azure からトークンを取得し、ISE Intune アプリケーションとのセッションを確立します。

Intune がクライアント アプリケーションとどのように通信するかについての詳細は、 https://msdn.microsoft.com/en-us/library/azure/dn645543.aspx を参照してください。

-

デスクトップ デバイス マネージャ(Microsoft SCCM):ISE は Microsoft System Center Configuration Manager(SCCM)を Windows コンピュータの管理用パートナー MDM サーバとしてサポートします。 ISE は、WMI を使用してコンプライアンス情報を SCCM サーバから取得し、その情報を使用してユーザの Windows デバイスへのネットワークアクセスを許可または拒否します。

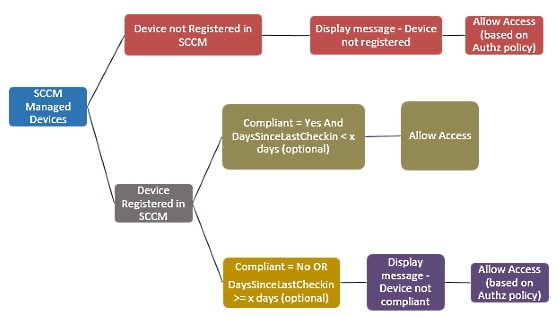

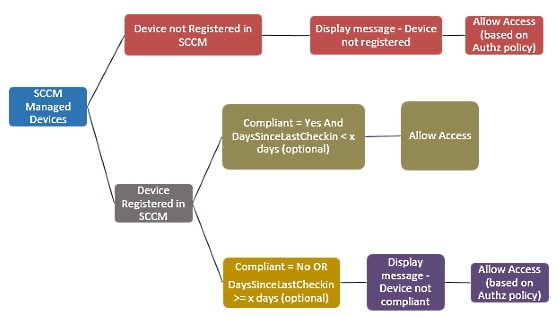

SCCM のワークフロー

ISE はデバイスが登録されているかについて、また登録済みの場合は準拠しているかどうかについて SCCM サーバから情報を取得できます。 次の図に、SCCM により管理されるデバイス用のワークフローを示します。

デバイスを接続し、SCCM ポリシーが一致すると、ISE はコンプライアンスと最終ログイン(チェックイン)時間を取得するために、許可ポリシーで指定されている SCCM サーバを照会します。 この情報を使用して、ISE はエンドポイントリストのデバイスのコンプライアンスステータスと lastCheckinTimeStamp を更新します。

デバイスが準拠していないか SCCM に登録されていない、およびリダイレクトプロファイルが許可ポリシーで使用されている場合、デバイスが準拠していないか SCCM に登録されていないというメッセージがユーザに表示されます。 ユーザがメッセージを受け取った後、ISE は SCCM 登録サイトへ CoA を発行できます。 承認ポリシーおよびプロファイルに基づいてユーザにアクセスを許可できます。

Microsoft SCCM サーバ接続の監視

ポーリングは SCCM 用に設定できません。

ISE は、SCCM サーバへの接続を検証し、ISE が SCCM サーバへの接続を失うとアラームを発生させる、MDM ハートビートジョブを実行します。 ハートビートジョブの間隔は設定できません。

MDM サーバとしての Microsoft Intune の設定

ISE の MDM サーバとして Microsoft Intune を設定することは、他の MDM サーバの設定とは少し異なります。Azure への ISE の接続および ISE への Azure の接続を設定するには、次の手順を使用します。

-

パブリック証明書を Intune/Azure Active Directory テナントから取得し、ISE にインポートして SSL ハンドシェイクをサポートします。

-

1. サイトがテナントを持つ Intune 管理コンソールまたは Azure 管理コンソールにログオンします。

-

ブラウザを使用して証明書の詳細を取得します。たとえば、Internet Explorer の場合は次のように操作します。

-

ブラウザのツールバーのロック シンボルをクリックしてから、[証明書の表示(View Certficates)] をクリックします。

-

[証明書(Certificate)] ウィンドウで、[認証パス(Certification Path)] タブを選択します。

-

Baltimore Cyber Trust ルートを見つけて、そのルート証明書をエクスポートします。

-

-

ISE で、[管理(Administration)] > [システム(System)] > [証明書(Certificates)] > [信頼できる証明書(Trusted Certificates)] の順に選択し、保存したルート証明書をインポートします。証明書に Azure MDM などのわかりやすい名前を付けます。

-

-

ISE 自己署名証明書をエクスポートし、InTune/Azure 用に準備をします。

-

PAN で、[管理(Administration)] > [システム(System)] > [証明書(Certificates)] > [システム証明書(System Certificates)] の順に移動し、デフォルトの自己署名サーバ証明書を選択して、[エクスポート(Export)] をクリックします。

-

[証明書のみエクスポート(Export Certificate Only)](デフォルト)を選択し、保存する場所を選択します。

エクスポートされた証明書ファイルに次の PowerShell スクリプトを実行します。

$cer = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2 $cer.Import(“mycer.cer”) $bin = $cer.GetRawCertData() $base64Value = [System.Convert]::ToBase64String($bin) $bin = $cer.GetCertHash() $base64Thumbprint = [System.Convert]::ToBase64String($bin) $keyid = [System.Guid]::NewGuid().ToString()次の手順で使用するため、$base64Thumbprint、$base64Value、 $keyid の値をメモしておきます。

-

-

Intune で ISE アプリケーションを作成します。

-

Microsoft Azure 管理ポータルで顧客ドメインにサインインし、[ディレクトリ(Directory)] > [アプリケーション(Applications)] > [アプリケーションの追加(Add an Application)] に移動して、[自分の組織が開発中のアプリケーションの追加(Add an application my organization is developing)] を選択します。

-

次のパラメータを使用して、Azure で ISE アプリケーションを設定します。

-

アプリケーション名(Application Name):ISE と入力します。

-

[WebアプリケーションまたはWebアプリ(WEB APPLICATION AND/OR WEB APP)] を選択します。

-

サインオン URL およびアプリ ID URL(SIGN-ON URL and APP ID URL):任意の有効な URL を追加します。この値は ISE では使用されません。

-

-

-

Azure からマニフェスト ファイルを取得し、ISE 証明書情報を追加して、更新されたマニフェストを Azure にアップロードします。

-

Microsoft Azure 管理ポータル(https://manage.windowsazure.com)で、AAD スナップインを開き、ISE アプリケーションに移動します。

[マニフェストの管理(Manage Manifest)] メニューからアプリケーション マニフェスト ファイルをダウンロードします。

-

-

次の例に示すように、マニフェスト json ファイルの keyCredentials フィールドを更新し、PowerShell スクリプトの $base64Value である、ISE からエクスポートされ、編集された証明書ファイルに置き換えます。Base64 Encoded String of ISE PAN cert

"keyCredentials": [ { “customKeyIdentifier“: “$base64Thumbprint_from_above”, “keyId“: “$keyid_from_above“, "type": "AsymmetricX509Cert", "usage": "Verify", "value": "Base64 Encoded String of ISE PAN cert" } ]

注

マニフェスト ファイルの名前は変更しないようにします。

KeyCredentials の複雑なタイプは、http://msdn.microsoft.com/en-us/library/azure/dn151681.aspx でドキュメント化されています。

-

Azure に更新されたマニフェスト ファイルをアップロードします。

-

Microsoft Azure 管理ポータルで、アプリ エンドポイントのリストに移動します。次のエンドポイント属性の値を使用して ISE を設定します。

-

MICROSOFT AZURE AD GRAPH API ENDPOINT

-

OAUTH 2.0 TOKEN ENDPOINT

-

-

ISE で、ISE の Intune サーバを設定します。設定と外部 MDM サーバの詳細については、「ISE でのモバイルデバイス管理サーバの定義」を参照してください。 Intune にとって重要なフィールドは次のとおりです。

-

自動検出URL(Auto Discovery URL):Microsoft Azure 管理ポータルの「Microsoft Azure AD Graph API Endpoint」の値を入力します。この URL は、アプリケーションが Graph API を使用して Microsoft Azure AD ディレクトリのデータに直接アクセスできるエンドポイントです。 URL の形式は https://<hostname>/<tenant id>、たとえば、https://graph.ppe.windows.net/47f09275-5bc0-4807-8aae-f35cb0341329 です。

この URL の拡大バージョンもプロパティファイルに含まれます。形式は、https://<Graph_API_Endpoint>/<TenantId_Or_Domain>/servicePrincipalsByAppId/<Microsoft Intune AppId>/serviceEndpoints?api-version=1.6&client-request-id=<Guid.NewGuid()>です。 -

クライアントID(Client ID):アプリケーションの固有識別子。アプリケーションが、Microsoft Azure AD Graph API、Microsoft Intune API などの他のアプリケーションのデータにアクセスする場合に、この属性を使用します。

-

トークン発行URL(Token Issuing URL):前のステップの「Oauth2.0 Authorization Endpoint」の値を入力します。これは、アプリケーションが OAuth2.0 を使用してアクセス トークンを取得できるエンドポイントです。アプリケーションが認証されると、Microsoft Azure AD はアプリケーション(ISE)にアクセストークンを発行します。このトークンを使用するとアプリケーションから Graph API/Intune API を呼び出すことができます。

-

トークン対象者(Token Audience):トークンが対象とする受信者リソース。パブリックの既知の Microsoft Intune API の APP ID URL。

-

Intune アプリケーションの詳細については、次のリンクを参照してください。

-

https://msdn.microsoft.com/en-us/library/azure/dn645543.aspx

-

https://azure.microsoft.com/en-us/documentation/articles/active-directory-authentication-scenarios

-

https://azure.microsoft.com/en-us/documentation/articles/active-directory-integrating-applications

-

https://azure.microsoft.com/en-us/documentation/articles/active-directory-application-manifest

Microsoft SCCM のポリシー設定の例

ポリシーでは次の新しいディクショナリエントリが使用され、SCCM をサポートすることができます。

-

MDM.DaysSinceLastCheckin:ユーザが最後に確認してからの日数、または SCCM のデバイスと同期してからの日数で、1 ~ 365 日です。

-

MDM.UserNotified:値は Y または N です。ユーザが登録されていないことをユーザに通知したかどうかを示します。 さらに、登録ポータルへの制限付きアクセスやリダイレクトを許可し、またはアクセスを拒否できます。

-

MDM.ServerType:値はモバイルデバイスマネージャの場合 MDM またはデスクトップ デバイス マネージャの場合 DM です。

次のサンプルポリシーセットで SCCM をサポートする一連のポリシーを示します。

|

ポリシー名 |

条件(IF) |

実行されるアクション(Then) |

|---|---|---|

|

SCCM_Comp |

Wireless_802.1X AND MDM:MDMServerName EQUALS SccmServer1 AND MDM:DeviceRegisterStatus EQUALS Registered |

PermitAccess |

|

SCCM_NonComp_Notify |

Wireless_802.1X AND MDM:MDMServerName EQUALS SccmServer1 AND MDM:DeviceCompliantStatus EQUALS NonCompliant AND MDM:UserNotified EQUALS 28 |

PermitAccess |

|

SCCM_NonComp_Days |

Wireless_802.1X AND MDM:MDMServerName EQUALS SccmServer1 AND MDM:MDMDeviceCompliantStatus EQUALS Registered AND MDM:DaysSinceLastCheckin EQUALS 28 |

SCCMRedirect |

|

SCCM_NonComp |

Wireless_802.1X AND MDM:MDMServerName EQUALS SccmServer1 AND MDM:DeviceCompliantStatus EQUALS NonCompliant AND MDM:DeviceRegisterStatus EQUALS Registered |

SCCMRedirect |

|

SCCM_UnReg_Notify |

Wireless_802.1X AND MDM:DeviceRegisterStatus EQUALS Registered AND MDM:UserNotified EQUALS Yes |

PermitAccess |

ISE 用の Microsoft SCCM サーバの設定

ISE は、WMI を使用して SCCM サーバと通信します。 WMI は、SCCM を実行している Windows サーバで設定する必要があります。

注 |

ISE 統合に使用するユーザ アカウントは、次のいずれかの条件を満たしている必要があります。

|

Windows 2008 R2、Windows 2012 および Windows 2012 R2 の場合、ドメイン管理グループは、デフォルトでは Windows オペレーティングシステムの特定のレジストリキーを完全に制御できません。 Active Directory の管理者は、Active Directory ユーザに次のレジストリキーに対する完全制御権限を付与する必要があります。

-

HKEY_CLASSES_ROOT\CLSID\{76A64158-CB41-11D1-8B02-00600806D9B6}

-

HKLM\Software\Classes\Wow6432Node\CLSID\{76A64158-CB41-11D1-8B02-00600806D9B6}

次の Active Directory のバージョンでは、レジストリ変更は不要です。

-

Windows 2003

-

Windows 2003R2

-

Windows 2008

完全な制御を許可するには、次に示すように、まず Active Directory 管理者がキーの所有権を取得する必要があります。

手順

| ステップ 1 |

キーを右クリックして [オーナー(Owner)] タブに移動します。 |

| ステップ 2 |

[アクセス許可(Permissions)] をクリックします。 |

| ステップ 3 |

[詳細設定(Advanced)] をクリックします。 |

Windows 2012 R2 の場合は、Active Directory ユーザに次のレジストリキーに対する完全制御権限を付与します。

-

HKEY_CLASSES_ROOT\CLSID\{76A64158-CB41-11D1-8B02-00600806D9B6} -

HKLM\Software\Classes\Wow6432Node\CLSID\{76A64158-CB41-11D1-8B02-00600806D9B6}

Active Directory ユーザがドメイン管理グループではなく、ドメインユーザグループに属している場合は、次の権限も必要です。

-

ISE がドメインコントローラに接続できるようにするレジストリキーを追加します(下記を参照)。

これらの権限は、次の Active Directory のバージョンでのみ必要となります。

-

Windows 2003

-

Windows 2003R2

-

Windows 2008

-

Windows 2008 R2

-

Windows 2012

-

Windows 2012 R2

-

Windows 2016

ISE がドメインユーザとして接続し、ログイン認証イベントを取得できるようにするには、ドメインコントローラに一部のレジストリキーを手動で追加する必要があります。 ドメインコントローラまたはドメイン内のマシンにはエージェントは必要ありません。

次のレジストリスクリプトは追加するキーを示しています。このスクリプトをコピーしてテキストファイルに貼り付け、.reg の拡張子を付けてファイルを保存し、ファイルをダブルクリックしてレジストリを変更できます。 レジストリキーを追加するには、ルートキーのオーナーである必要があります。

Windows Registry Editor Version 5.00

[HKEY_CLASSES_ROOT\CLSID\{76A64158-CB41-11D1-8B02-00600806D9B6}]

"AppID"="{76A64158-CB41-11D1-8B02-00600806D9B6}"

[HKEY_CLASSES_ROOT\AppID\{76A64158-CB41-11D1-8B02-00600806D9B6}]

"DllSurrogate"=" "

[HKEY_CLASSES_ROOT\Wow6432Node\AppID\{76A64158-CB41-11D1-8B02-00600806D9B6}]

"DllSurrogate"=" "

キー DllSurrogate の値に、2 つのスペースが含まれていることを確認します。

上記のスクリプトに示すように、空の行(ファイル末尾の空の行を含む)を保持してください。

ISE パッシブ ID サービスに使用される Active Directory ユーザには、ドメインコントローラで DCOM(リモート COM)を使用する権限が必要です。 dcomcnfg コマンドラインツールを使用して権限を設定できます。

手順

| ステップ 1 |

コマンドラインから dcomcnfg ツールを起動します。 |

| ステップ 2 |

[コンポーネントサービス(Component Services)] を展開します。 |

| ステップ 3 |

[コンピュータ(Computers)] > [マイコンピュータ(My Computer)] を展開します。 |

| ステップ 4 |

メニューバーで [アクション(Action)] を選択し、[プロパティ(properties)] をクリックして、[COMセキュリティ(COM Security)] をクリックします。 |

| ステップ 5 |

アクセスおよび起動の両方に対して ISE が使用するアカウントに [許可(Allow)] 権限があることを確認します。 Active Directory ユーザは、4 つすべてのオプション([アクセス権限(Access Permissions)] および [起動およびアクティベーションの権限(Launch and Activation Permissions)] の両方に対する [制限の編集(Edit Limits)] と [デフォルトの編集(Edit Default)])に追加する必要があります。 |

| ステップ 6 |

[アクセス権限(Access Permissions)] および [起動およびアクティベーションの権限(Launch and Activation Permissions)] の両方に対してすべてのローカルおよびリモートアクセスを許可します。   |

デフォルトでは、Active Directory ユーザには実行メソッドおよびリモートの有効化のための権限がありません。 wmimgmt.msc MMC コンソールを使用してアクセス権を付与できます。

手順

| ステップ 1 |

[スタート(Start)] > [実行(Run)] をクリックし、

|

| ステップ 2 |

[WMIコントロール(WMI Control)] を右クリックし、[プロパティ(Properties)] をクリックします。 |

| ステップ 3 |

[セキュリティ(Security)] タブで、[ルート(Root)] を展開し、[CIMV2] を選択します。 |

| ステップ 4 |

[セキュリティ(Security)] をクリックします。 |

| ステップ 5 |

次に示されているように、Active Directory ユーザを追加し、必要な権限を設定します。  |

WMI アクセス用にファイアウォール ポートを開く

Active Directory ドメイン コントローラのファイアウォール ソフトウェアは、WMI へのアクセスをブロックすることがあります。ファイアウォールをオフにするか、または次のポートへの特定の IP(ISE IP アドレス)のアクセスを許可することができます。

-

TCP 135:一般的な RPC ポート。非同期 RPC 発信をすると、このポートでリスニングしているサービスが、この要求を処理できるコンポーネントが使用しているポートをクライアントに通知します。

-

UDP 138:NetBIOS データグラム サービス

-

TCP 139:NetBIOS セッション サービス

-

TCP 445:SMB

注

Cisco ISE 1.3 以降は SMB 2.0 をサポートします。

数値の大きいポートは動的に割り当てられ、手動で設定できます。ターゲットとして %SystemRoot%\System32\dllhost.exe を追加することを推奨します。 このプログラムは、ポートを動的に管理します。

すべてのファイアウォール ルールを、特定の IP アドレス(ISE IP)に割り当てることができます。

未登録のデバイスのリダイレクトのための許可プロファイルの設定

各外部 MDM サーバの未登録のデバイスをリダイレクトするには、Cisco ISE で許可プロファイルを設定する必要があります。

はじめる前に

- Cisco ISE で MDM サーバ定義を作成したことを確認します。 正常に MDM サーバと ISE を統合した後に限り、MDM ディクショナリにデータが入力され、MDM ディクショナリ属性を使用して許可ポリシーを作成できます。

- 未登録のデバイスをリダイレクトするために、ワイヤレス LAN コントローラの ACL を設定します。

-

インターネット接続にプロキシを使用していて、MDM サーバが内部ネットワークの一部である場合は、プロキシバイパスリストに MDM サーバ名または IP アドレスを追加する必要があります。 [管理(Administration)] > [設定(Settings)] > [プロキシ設定(Proxy Settings)] の順に選択して、このアクションを実行します。

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [許可(Authorization)] > [許可プロファイル(Authorization Profiles)] > [追加(Add)] を選択します。 |

| ステップ 2 |

準拠していないまたは登録されていない未登録デバイスをリダイレクトするための許可プロファイルを作成します。 |

| ステップ 3 |

MDM サーバ名と一致する許可プロファイルの名前を入力します。 |

| ステップ 4 |

アクセスタイプとして ACCESS_ACCEPT を選択します。 |

| ステップ 5 |

[Web リダイレクション(Web Redirection)] チェックボックスをオンにし、ドロップダウン リストから [MDM リダイレクト(MDM Redirect)] を選択します。 |

| ステップ 6 |

ワイヤレス LAN コントローラ上で設定した ACL の名前を [ACL] フィールドに入力します。 |

| ステップ 7 |

[値(Value)] ドロップダウンリストから MDM ポータルを選択します。 |

| ステップ 8 |

ドロップダウンリストから、使用する MDM サーバを選択します。 |

| ステップ 9 |

[送信(Submit)] をクリックします。 |

次の作業

MDM 使用例の許可ポリシールールの設定

MDM 設定を完了するには、Cisco ISE で許可ポリシールールを設定する必要があります。

はじめる前に

-

Cisco ISE 証明書ストアに MDM サーバ証明書を追加します。

-

Cisco ISE で MDM サーバ定義を作成したことを確認します。 正常に MDM サーバと ISE を統合した後に限り、MDM ディクショナリにデータが入力され、MDM ディクショナリ属性を使用して許可ポリシーを作成できます。

-

未登録のデバイスまたは非準拠のデバイスをリダイレクトするために、ワイヤレス LAN コントローラの ACL を設定します。

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシーセット(Policy Sets)] を選択し、許可ポリシールールを表示するポリシーセットを展開します。 |

| ステップ 2 |

次のルールを追加します。

|

| ステップ 3 |

[保存(Save)] をクリックします。 |

デバイスのワイプまたはロック

Cisco ISE では、失われたデバイスをワイプしたり、PIN ロックをオンにしたりできます。 これは [エンドポイント(Endpoints)] ページから行うことができます。

手順

| ステップ 1 |

[ワークセンター(Work Centers)] > [ネットワークアクセス(Network Access)] > [ID(Identities)] > [エンドポイント(Endpoints)] を選択します。 |

| ステップ 2 |

ワイプまたはロックするデバイスの横にあるチェックボックスをオンにします。 |

| ステップ 3 |

[MDMアクセス(MDM Access)] ドロップダウンリストから、次のオプションのいずれかを選択します。

|

| ステップ 4 |

[はい(Yes)] をクリックして、デバイスをワイプまたはロックします。 |

Mobile Device Manager のレポートの表示

Cisco ISE では、MDM サーバ定義のすべての追加、更新、および削除を記録します。 これらのイベントは、選択された期間での任意のシステム管理者によるすべての設定変更を報告する「変更設定監査」レポートで表示できます。

[操作(Operations)] > [レポート(Reports)] > [変更設定監査(Change Configuration Audit)] > [MDM] を選択し、結果のレポートで表示する期間を指定します。

Mobile Device Manager のログの表示

[メッセージ カタログ(Message Catalog)] ページを使用して、Mobile Device Manager のログ メッセージを表示できます。[管理(Administration)]を選択します。MDM ログ エントリのデフォルトのレポーティング レベルは「INFO」です。レポーティング レベルを「DEBUG」または「TRACE」に変更できます。

Mobile Device Manager と Cisco ISE との相互運用性

モバイルデバイス管理(MDM)サーバはモバイル事業者、サービスプロバイダー、企業にわたって展開されたモバイルデバイスの保護、モニタ、管理、およびサポートを行います。 MDM サーバはポリシーサーバとして機能し、ポリシーサーバは展開環境のモバイルデバイスにある一部のアプリケーション(電子メールアプリケーションなど)の使用を制御します。 ただし、ネットワークは、ACL に基づいてエンドポイントへのきめ細かいアクセス権を提供できる唯一のエンティティです。 Cisco ISE は必要なデバイス属性について MDM サーバにクエリを行い、それらのデバイスに対してネットワーク アクセス コントロールを提供する ACL を作成します。

さまざまなベンダーからのサーバなど、複数のアクティブな MDM サーバをネットワークで実行できます。 これにより、ロケーションやデバイスタイプなどのデバイスの要因に基づいて、異なる MDM サーバに異なるエンドポイントをルーティングすることができます。

また、Cisco ISE は、シスコの MDM API バージョン 2 を使用して MDM サーバと統合し、デバイスが AnyConnect 4.1 および Cisco ASA 9.3.2 以降を介して VPN 経由でネットワークにアクセスできるようにします。

この図では、Cisco ISE が適用ポイントで、MDM ポリシー サーバがポリシー情報ポイントです。 Cisco ISE は、MDM サーバからデータを取得して、完全なソリューションを提供します。

1 つ以上の外部 Mobile Device Manager(MDM)サーバと相互運用するように Cisco ISE を設定できます。 サードパーティのこのタイプの接続を設定することによって、MDM データベースにある詳細情報を活用できます。 Cisco ISE は REST API コールを使用して、 外部 MDM サーバから情報を取得します。Cisco ISE はスイッチ、アクセスルータ、ワイヤレスアクセスポイント、その他のネットワーク アクセス ポイントに適切なアクセス コントロール ポリシーを適用して、Cisco ISE ネットワークへのリモートデバイスアクセスをより適切に制御します。

サポートされる MDM の使用例

Cisco ISE が外部 MDM サーバを使用して実行する機能は、次のとおりです。

-

デバイス登録の管理:ネットワークにアクセスする未登録のエンドポイントは、MDM サーバ上でホストされている登録ページにリダイレクトされます。 デバイス登録には、ユーザ ロール、デバイス タイプなどが含まれます。

-

デバイスの修復の処理:修復中のエンドポイントには制限付きアクセス権だけが付与されます。

-

エンドポイントデータの増加:Cisco ISE プロファイラを使用して収集できない、MDM サーバの情報でエンドポイントデータベースを更新します。 エンドポイントが MDM のモニタ対象デバイスの場合、Cisco ISE は [ワークセンター(Work Centers)] ページを使用して表示できる 6 つのデバイス属性を使用します。次に例を示します。

-

MDMImei: 99 000100 160803 3

-

MDMManufacturer: Apple

-

MDMModel: iPhone

-

MDMOSVersion: iOS 6.0.0

-

MDMPhoneNumber: 9783148806

-

MDMSerialNumber: DNPGQZGUDTF9

-

-

Cisco ISE は、4 時間ごとに MDM サーバをポーリングし、デバイス コンプライアンス データを確認します。これは管理者が設定できます。

-

MDM サーバを介したデバイス手順の発行:MDM サーバを介してユーザのデバイスに対するリモートアクションを発行します。 管理者は、ISE コンソールからリモート操作を開始します。

ベンダー MDM 属性

ISE で MDM サーバを設定すると、このベンダーの属性は ISE システムディクショナリに mdm という名前で新しいエントリに追加されます。次の属性は登録ステータスで使用され、MDM ベンダーで一般的にサポートされています。

-

DeviceRegisterStatus

-

DeviceCompliantStatus

-

DiskEncryptionStatus

-

PinLockStatus

-

JailBrokenStatus

-

Manufacturer

-

IMEI

-

SerialNumber

-

OsVersion

-

PhoneNumber

-

MDMServerName

-

MDMServerReachable

-

MEID

-

モデル

-

UDID

ベンダー固有の属性はサポートされませんが、ベンダーがその属性をサポートする場合は、ERS API を使用してベンダー固有の属性を変換できる場合があります。

新しい MDM ディクショナリ属性は許可ポリシーで使用可能です。

サポートされる MDM サーバ

サポートされる MDM サーバは、次のベンダーの製品です。

-

絶対値(Absolute)

-

AirWatch

-

Citrix XenMobile

-

Globo

-

Good Technology

-

IBM MaaS360

-

JAMF ソフトウェア

-

Meraki SM/EMM

-

MobileIron

-

SAP Afaria

-

SOTI

-

Symantec

-

Tangoe

-

Microsoft Intune - モバイルデバイス用

-

Microsoft SCCM - デスクトップデバイス用

MDM サーバにより使用されるポート

次の表に、相互に通信ができるように Cisco ISE と MDM サーバ間で開く必要のあるポートを示します。 MDM エージェントおよびサーバで開く必要があるポートのリストについては、MDM サーバのドキュメントを参照してください。

|

MDM サーバ |

ポート |

|---|---|

|

MobileIron |

443 |

|

Zenprise |

443 |

|

Good |

19005 |

|

Airwatch |

443 |

|

Afaria |

443 |

|

Fiberlink MaaS |

443 |

|

Meraki |

443 |

|

Microsoft Intune |

80 および 443 |

|

Microsoft SCCM |

80 および 443 |

MDM 統合プロセス フロー

ここでは、MDM 統合プロセスについて説明します。

-

ユーザはデバイスを SSID に関連付けます。

-

Cisco ISE は、MDM サーバに対して API コールを実行します。

-

この API コールは、このユーザのデバイスとデバイスのポスチャステータスのリストを戻します。

注

入力パラメータは、エンドポイントデバイスの MAC アドレスです。オフプレミスの Apple iOS デバイス(VPN 経由で Cisco ISE に接続するデバイス)の場合、これは UDID です。

-

ユーザのデバイスがこのリストにない場合、デバイスが登録されていないことを意味します。Cisco ISE は、Cisco ISE にリダイレクトされる許可要求を NAD に送信します。 ユーザが MDM サーバ ページに表示されます。

注

MDM ポータルを介して Cisco ISE ネットワークの外の MDM サーバに登録済みのデバイスを登録する必要があります。これは Cisco ISE、リリース 1.4 以降に適用されます。 ISE の以前のバージョンでは、Cisco ISE ネットワークの外に登録済みのデバイスはポスチャポリシーに準拠している場合に自動的に登録されます。

-

Cisco ISE は、MDM を使用してデバイスをプロビジョニングし、デバイスを登録するための適切なページをユーザに表示します。

-

ユーザは MDM サーバにデバイスを登録し、MDM サーバは Cisco ISE に要求をリダイレクトします(自動リダイレクションまたは手動のブラウザリフレッシュによって)。

-

Cisco ISE は MDM サーバに対して再度ポスチャステータスのクエリーを実行します。

-

ユーザのデバイスが MDM サーバで設定されているポスチャ(コンプライアンス)ポリシーに準拠していない場合、デバイスがポリシーに準拠しておらず、準拠する必要があることがユーザに通知されます。

-

ユーザのデバイスがポリシーに準拠するようになった後、MDM のサーバは内部テーブルのデバイスのステータスを更新します。

-

ここでユーザがブラウザをリフレッシュすると、制御が Cisco ISE に返されます。

-

Cisco ISE はコンプライアンス情報を取得するために MDM サーバを 4 時間ごとにポーリングし、必要に応じて許可変更(CoA)を発行します。 これは管理者が設定できます。また、Cisco ISE は 5 分ごとに MDM サーバをチェックして使用できるかどうかを確認します。

次の図は、MDM プロセスフローを示しています。

注 |

一度に 1 つの MDM サーバに登録できるデバイスは 1 台のみです。 別のベンダーから MDM サービスに同じデバイスを登録する場合、デバイスから前のベンダーのプロファイルを削除する必要があります。 MDM サービスは通常、「企業ワイプ」を提供し、これはデバイスからベンダーの設定のみを削除します(デバイス全体ではありません)。 ユーザはこのファイルを削除することもできます。たとえば、IOS デバイスで、[設定(Settings)] > [全般(General)] > [デバイス管理(Device management)] の順に移動し、削除の管理をクリックすることができます。 または、ISE の MyDevices ポータルに移動し、企業ワイプをクリックすることができます。 |

Cisco ISE による MDM サーバの設定

Cisco ISE で MDM サーバを設定するには、次の高レベルタスクを実行します。

手順

| ステップ 1 |

Azure に PAN の証明書をインポートする Intune を除き、Cisco ISE に MDM のサーバ証明書をインポートします。 |

| ステップ 2 |

Mobile Device Manager の定義を作成します。 |

| ステップ 3 |

ワイヤレス LAN コントローラの ACL を設定します。 |

| ステップ 4 |

MDM サーバに未登録のデバイスをリダイレクトするための許可プロファイルを設定します。 |

| ステップ 5 |

ネットワークに複数の MDM サーバがある場合は、各ベンダーに個別の許可プロファイルを設定します。 |

| ステップ 6 |

MDM 使用例の許可ポリシールールの設定 |

Cisco ISE への MDM サーバ証明書のインポート

Cisco ISE を MDM サーバに接続するには、Cisco ISE 証明書ストアに MDM サーバ証明書をインポートする必要があります。 MDM サーバに CA 署名付き証明書がある場合は、Cisco ISE 証明書ストアにルート CA をインポートする必要があります。

注 |

手順

| ステップ 1 |

MDM サーバ証明書を MDM サーバからエクスポートして、ローカルマシンに保存します。 |

| ステップ 2 |

[管理(Administration)] を選択します。 |

| ステップ 3 |

[参照(Browse)] をクリックして、MDM サーバから取得した MDM サーバ証明書を選択します。 |

| ステップ 4 |

わかりやすい名前を追加します。 |

| ステップ 5 |

[ISE内の認証用に信頼する(Trust for authentication within ISE)] チェックボックスをオンにします。 |

| ステップ 6 |

[送信(Submit)] をクリックします。 |

| ステップ 7 |

[証明書ストア(Certificate Store)] リストページに MDM サーバ証明書が一覧表示されることを確認します。 |

次の作業

.

ISE でのモバイルデバイス管理サーバの定義

外部 MDM サーバ用のモバイル デバイス管理(MDM)定義とデスクトップ デバイス マネージャ(SCCM)定義を 1 つ以上作成できます。

-

[管理(Administration)] の順に選択します。

-

[追加(Add)] をクリックします。

-

追加する MDM サーバの名前と説明を入力します。

-

[サーバタイプ(Server Type)] で、[モバイルデバイスマネージャ(Mobile Device Manager)] または [デスクトップデバイスマネージャ(Desktop Device Manager)] を選択します。 どちらを選択するかで、どのフィールドが次に表示されるかが決定します。 [デスクトップデバイスマネージャ(Desktop Device Manager)] を選択した場合は、 「 デスクトップデバイス管理」に進みます。 [モバイル デバイス マネージャ(Mobile Device Manager)] を選択した場合は、次の手順を続行します。

-

[認証タイプ(Authentication Type)] で、[ベーシック(Basic)] または [OAuth - クライアントクレデンシャル(OAuth - Client Credentials)] を選択します。 Microsoft Intune サーバを設定する [OAuth -クライアントクレデンシャル(OAuth - Client Credentials)] を選択した場合は、 「 モバイルデバイス管理 - OAuth - クライアントクレデンシャル(Mobile Device Management - OAuth - Client Credentials)」に進みます。 [ベーシック(Basic)] を選択した場合は、次の手順を続行します。

-

すべての画面で、MDM サーバ定義の名前と説明が求められます。ここでは、サーバと認証タイプに基づいて、その他のフィールドと手順について説明しています。

モバイルデバイス管理:ベーシック

-

ホスト名/IPアドレス(Host Name / IP Address):MDM サーバのホスト名または IP アドレスを入力します。

-

ポート(Port):MDM サーバとの接続に使用するポートを入力します。通常は 443。

-

インスタンス名(Instance Name):この MDM サーバに複数のインスタンスがある場合に、接続するインスタンスを入力します。

-

ポーリング間隔(Polling Interval):Cisco ISE が MDM サーバをポーリングしてコンプライアンスチェック情報を確認するためのポーリング間隔(分単位)を入力します。MDM サーバ上のポーリング間隔に一致するようにこの値を設定します。 有効な範囲は 15 ~ 1440 分です。 デフォルト値は 240 分です。ネットワーク上の少数のアクティブクライアントをテストする場合のみポーリング間隔を 60 分未満に設定することを推奨します。 多くのアクティブクライアントを持つ実稼働環境でこの値を 60 分未満に設定すると、システムの負荷が大幅に増加し、パフォーマンスに悪影響を与える場合があります。

ポーリング間隔を 0 に設定すると、ISE は MDM サーバとの通信をディセーブルにします。

-

準拠デバイス再認証クエリの間隔(Time Interval For Compliance Device ReAuth Query):エンドポイントが認証または再認証されるときに、ISE はそのエンドポイントの MDM 変数を取得するのにキャッシュを使用します。キャッシュされた値が [準拠デバイス再認証クエリの間隔(Time Interval For Compliance Device ReAuth Query)] の値よりも古い場合、ISE は新しい値を取得するために、MDM サーバへのデバイスクエリを作成します。 準拠ステータスが変更されると、ISE は CoA をトリガーします。

有効な範囲は 1 ~ 1440 分です。デフォルト値は 1 分です。

モバイル デバイス管理 - OAuth - クライアント クレデンシャル(Mobile Device Management - OAuth - Client Credentials)

OAuth を使用するには、OAuth サーバの設定が必要です。これについては、「MDM サーバとしての Microsoft Intune の設定 」で説明します。

-

自動検出URL(Auto Discovery URL):Microsoft Azure 管理ポータルの「Microsoft Azure AD Graph API Endpoint」の値を入力します。この URL は、アプリケーションが Graph API を使用して Microsoft Azure AD ディレクトリのデータに直接アクセスできるエンドポイントです。 URL の形式は https://<hostname>/<tenant id>、たとえば、https://graph.ppe.windows.net/47f09275-5bc0-4807-8aae-f35cb0341329 です。

この URL の拡大バージョンもプロパティファイルに含まれます。形式は、https://<Graph_API_Endpoint>/<TenantId_Or_Domain>/servicePrincipalsByAppId/<Microsoft Intune AppId>/serviceEndpoints?api-version=1.6&client-request-id=<Guid.NewGuid()>です。 -

クライアントID(Client ID):アプリケーションの固有識別子。アプリケーションが、Microsoft Azure AD Graph API、Microsoft Intune API などの他のアプリケーションのデータにアクセスする場合に、この属性を使用します。

-

トークン発行URL(Token Issuing URL):前のステップの「Oauth2.0 Authorization Endpoint」の値を入力します。これは、アプリケーションが OAuth2.0 を使用してアクセス トークンを取得できるエンドポイントです。アプリケーションが認証されると、Microsoft Azure AD はアプリケーション(ISE)にアクセストークンを発行します。このトークンを使用するとアプリケーションから Graph API/Intune API を呼び出すことができます。

-

トークン対象者(Token Audience):トークンが対象とする受信者リソース。パブリックの既知の Microsoft Intune API の APP ID URL。

-

ポーリング間隔(Polling Interval):Cisco ISE が MDM サーバをポーリングしてコンプライアンスチェック情報を確認するためのポーリング間隔(分単位)を入力します。MDM サーバ上のポーリング間隔に一致するようにこの値を設定します。 有効な範囲は 15 ~ 1440 分です。 デフォルト値は 240 分です。ネットワーク上の少数のアクティブクライアントをテストする場合のみポーリング間隔を 60 分未満に設定することを推奨します。 多くのアクティブクライアントを持つ実稼働環境でこの値を 60 分未満に設定すると、システムの負荷が大幅に増加し、パフォーマンスに悪影響を与える場合があります。

ポーリング間隔を 0 に設定すると、ISE は MDM サーバとの通信をディセーブルにします。

-

準拠デバイス再認証クエリの間隔(Time Interval For Compliance Device ReAuth Query):エンドポイントが認証または再認証されるときに、ISE はそのエンドポイントの MDM 変数を取得するのにキャッシュを使用します。キャッシュされた値が [準拠デバイス再認証クエリの間隔(Time Interval For Compliance Device ReAuth Query)] の値よりも古い場合、ISE は新しい値を取得するために、MDM サーバへのデバイスクエリを作成します。 準拠ステータスが変更されると、ISE は CoA をトリガーします。

有効な範囲は 1 ~ 1440 分です。デフォルト値は 1 分です。

デスクトップデバイス管理

次の設定では、ISE と通信できるように SCCM サーバの WMI を設定する必要があります。 詳細については、「 ISE 用の Microsoft SCCM サーバの設定 」を参照してください。

-

ホスト名/IPアドレス(Host Name / IP Address):MDM サーバのホスト名または IP アドレスを入力します。

-

サイトまたはインスタンス名(Site or Instance Name):サイト名または、MDM サーバに複数のインスタンスがある場合はインスタンス名を入力します。

Microsoft Intune および SCCM のための ISE MDM サポート

-

Microsoft Intune:MDM-ISE はパートナー MDM サーバ管理モバイルデバイスとして、Microsoft の Intune デバイス管理をサポートします。

Intune サーバ管理モバイル デバイスの OAuth 2.0 クライアント アプリケーションとして ISE を設定します。ISE は、Azure からトークンを取得し、ISE Intune アプリケーションとのセッションを確立します。

Intune がクライアント アプリケーションとどのように通信するかについての詳細は、 https://msdn.microsoft.com/en-us/library/azure/dn645543.aspx を参照してください。

-

デスクトップ デバイス マネージャ(Microsoft SCCM):ISE は Microsoft System Center Configuration Manager(SCCM)を Windows コンピュータの管理用パートナー MDM サーバとしてサポートします。 ISE は、WMI を使用してコンプライアンス情報を SCCM サーバから取得し、その情報を使用してユーザの Windows デバイスへのネットワークアクセスを許可または拒否します。

SCCM のワークフロー

ISE はデバイスが登録されているかについて、また登録済みの場合は準拠しているかどうかについて SCCM サーバから情報を取得できます。 次の図に、SCCM により管理されるデバイス用のワークフローを示します。

デバイスを接続し、SCCM ポリシーが一致すると、ISE はコンプライアンスと最終ログイン(チェックイン)時間を取得するために、許可ポリシーで指定されている SCCM サーバを照会します。 この情報を使用して、ISE はエンドポイントリストのデバイスのコンプライアンスステータスと lastCheckinTimeStamp を更新します。

デバイスが準拠していないか SCCM に登録されていない、およびリダイレクトプロファイルが許可ポリシーで使用されている場合、デバイスが準拠していないか SCCM に登録されていないというメッセージがユーザに表示されます。 ユーザがメッセージを受け取った後、ISE は SCCM 登録サイトへ CoA を発行できます。 承認ポリシーおよびプロファイルに基づいてユーザにアクセスを許可できます。

Microsoft SCCM サーバ接続の監視

ポーリングは SCCM 用に設定できません。

ISE は、SCCM サーバへの接続を検証し、ISE が SCCM サーバへの接続を失うとアラームを発生させる、MDM ハートビートジョブを実行します。 ハートビートジョブの間隔は設定できません。

MDM サーバとしての Microsoft Intune の設定

ISE の MDM サーバとして Microsoft Intune を設定することは、他の MDM サーバの設定とは少し異なります。Azure への ISE の接続および ISE への Azure の接続を設定するには、次の手順を使用します。

-

パブリック証明書を Intune/Azure Active Directory テナントから取得し、ISE にインポートして SSL ハンドシェイクをサポートします。

-

1. サイトがテナントを持つ Intune 管理コンソールまたは Azure 管理コンソールにログオンします。

-

ブラウザを使用して証明書の詳細を取得します。たとえば、Internet Explorer の場合は次のように操作します。

-

ブラウザのツールバーのロック シンボルをクリックしてから、[証明書の表示(View Certficates)] をクリックします。

-

[証明書(Certificate)] ウィンドウで、[認証パス(Certification Path)] タブを選択します。

-

Baltimore Cyber Trust ルートを見つけて、そのルート証明書をエクスポートします。

-

-

ISE で、[管理(Administration)] > [システム(System)] > [証明書(Certificates)] > [信頼できる証明書(Trusted Certificates)] の順に選択し、保存したルート証明書をインポートします。証明書に Azure MDM などのわかりやすい名前を付けます。

-

-

ISE 自己署名証明書をエクスポートし、InTune/Azure 用に準備をします。

-

PAN で、[管理(Administration)] > [システム(System)] > [証明書(Certificates)] > [システム証明書(System Certificates)] の順に移動し、デフォルトの自己署名サーバ証明書を選択して、[エクスポート(Export)] をクリックします。

-

[証明書のみエクスポート(Export Certificate Only)](デフォルト)を選択し、保存する場所を選択します。

エクスポートされた証明書ファイルに次の PowerShell スクリプトを実行します。

$cer = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2 $cer.Import(“mycer.cer”) $bin = $cer.GetRawCertData() $base64Value = [System.Convert]::ToBase64String($bin) $bin = $cer.GetCertHash() $base64Thumbprint = [System.Convert]::ToBase64String($bin) $keyid = [System.Guid]::NewGuid().ToString()次の手順で使用するため、$base64Thumbprint、$base64Value、 $keyid の値をメモしておきます。

-

-

Intune で ISE アプリケーションを作成します。

-

Microsoft Azure 管理ポータルで顧客ドメインにサインインし、[ディレクトリ(Directory)] > [アプリケーション(Applications)] > [アプリケーションの追加(Add an Application)] に移動して、[自分の組織が開発中のアプリケーションの追加(Add an application my organization is developing)] を選択します。

-

次のパラメータを使用して、Azure で ISE アプリケーションを設定します。

-

アプリケーション名(Application Name):ISE と入力します。

-

[WebアプリケーションまたはWebアプリ(WEB APPLICATION AND/OR WEB APP)] を選択します。

-

サインオン URL およびアプリ ID URL(SIGN-ON URL and APP ID URL):任意の有効な URL を追加します。この値は ISE では使用されません。

-

-

-

Azure からマニフェスト ファイルを取得し、ISE 証明書情報を追加して、更新されたマニフェストを Azure にアップロードします。

-

Microsoft Azure 管理ポータル(https://manage.windowsazure.com)で、AAD スナップインを開き、ISE アプリケーションに移動します。

[マニフェストの管理(Manage Manifest)] メニューからアプリケーション マニフェスト ファイルをダウンロードします。

-

-

次の例に示すように、マニフェスト json ファイルの keyCredentials フィールドを更新し、PowerShell スクリプトの $base64Value である、ISE からエクスポートされ、編集された証明書ファイルに置き換えます。Base64 Encoded String of ISE PAN cert

"keyCredentials": [ { “customKeyIdentifier“: “$base64Thumbprint_from_above”, “keyId“: “$keyid_from_above“, "type": "AsymmetricX509Cert", "usage": "Verify", "value": "Base64 Encoded String of ISE PAN cert" } ]

注

マニフェスト ファイルの名前は変更しないようにします。

KeyCredentials の複雑なタイプは、http://msdn.microsoft.com/en-us/library/azure/dn151681.aspx でドキュメント化されています。

-

Azure に更新されたマニフェスト ファイルをアップロードします。

-

Microsoft Azure 管理ポータルで、アプリ エンドポイントのリストに移動します。次のエンドポイント属性の値を使用して ISE を設定します。

-

MICROSOFT AZURE AD GRAPH API ENDPOINT

-

OAUTH 2.0 TOKEN ENDPOINT

-

-

ISE で、ISE の Intune サーバを設定します。設定と外部 MDM サーバの詳細については、「ISE でのモバイルデバイス管理サーバの定義」を参照してください。 Intune にとって重要なフィールドは次のとおりです。

-

自動検出URL(Auto Discovery URL):Microsoft Azure 管理ポータルの「Microsoft Azure AD Graph API Endpoint」の値を入力します。この URL は、アプリケーションが Graph API を使用して Microsoft Azure AD ディレクトリのデータに直接アクセスできるエンドポイントです。 URL の形式は https://<hostname>/<tenant id>、たとえば、https://graph.ppe.windows.net/47f09275-5bc0-4807-8aae-f35cb0341329 です。

この URL の拡大バージョンもプロパティファイルに含まれます。形式は、https://<Graph_API_Endpoint>/<TenantId_Or_Domain>/servicePrincipalsByAppId/<Microsoft Intune AppId>/serviceEndpoints?api-version=1.6&client-request-id=<Guid.NewGuid()>です。 -

クライアントID(Client ID):アプリケーションの固有識別子。アプリケーションが、Microsoft Azure AD Graph API、Microsoft Intune API などの他のアプリケーションのデータにアクセスする場合に、この属性を使用します。

-

トークン発行URL(Token Issuing URL):前のステップの「Oauth2.0 Authorization Endpoint」の値を入力します。これは、アプリケーションが OAuth2.0 を使用してアクセス トークンを取得できるエンドポイントです。アプリケーションが認証されると、Microsoft Azure AD はアプリケーション(ISE)にアクセストークンを発行します。このトークンを使用するとアプリケーションから Graph API/Intune API を呼び出すことができます。

-

トークン対象者(Token Audience):トークンが対象とする受信者リソース。パブリックの既知の Microsoft Intune API の APP ID URL。

-

Intune アプリケーションの詳細については、次のリンクを参照してください。

-

https://msdn.microsoft.com/en-us/library/azure/dn645543.aspx

-

https://azure.microsoft.com/en-us/documentation/articles/active-directory-authentication-scenarios

-

https://azure.microsoft.com/en-us/documentation/articles/active-directory-integrating-applications

-

https://azure.microsoft.com/en-us/documentation/articles/active-directory-application-manifest

Microsoft SCCM のポリシー設定の例

ポリシーでは次の新しいディクショナリエントリが使用され、SCCM をサポートすることができます。

-

MDM.DaysSinceLastCheckin:ユーザが最後に確認してからの日数、または SCCM のデバイスと同期してからの日数で、1 ~ 365 日です。

-

MDM.UserNotified:値は Y または N です。ユーザが登録されていないことをユーザに通知したかどうかを示します。 さらに、登録ポータルへの制限付きアクセスやリダイレクトを許可し、またはアクセスを拒否できます。

-

MDM.ServerType:値はモバイルデバイスマネージャの場合 MDM またはデスクトップ デバイス マネージャの場合 DM です。

次のサンプルポリシーセットで SCCM をサポートする一連のポリシーを示します。

|

ポリシー名 |

条件(IF) |

実行されるアクション(Then) |

|---|---|---|

|

SCCM_Comp |

Wireless_802.1X AND MDM:MDMServerName EQUALS SccmServer1 AND MDM:DeviceRegisterStatus EQUALS Registered |

PermitAccess |

|

SCCM_NonComp_Notify |

Wireless_802.1X AND MDM:MDMServerName EQUALS SccmServer1 AND MDM:DeviceCompliantStatus EQUALS NonCompliant AND MDM:UserNotified EQUALS 28 |

PermitAccess |

|

SCCM_NonComp_Days |

Wireless_802.1X AND MDM:MDMServerName EQUALS SccmServer1 AND MDM:MDMDeviceCompliantStatus EQUALS Registered AND MDM:DaysSinceLastCheckin EQUALS 28 |

SCCMRedirect |

|

SCCM_NonComp |

Wireless_802.1X AND MDM:MDMServerName EQUALS SccmServer1 AND MDM:DeviceCompliantStatus EQUALS NonCompliant AND MDM:DeviceRegisterStatus EQUALS Registered |

SCCMRedirect |

|

SCCM_UnReg_Notify |

Wireless_802.1X AND MDM:DeviceRegisterStatus EQUALS Registered AND MDM:UserNotified EQUALS Yes |

PermitAccess |

ISE 用の Microsoft SCCM サーバの設定

ISE は、WMI を使用して SCCM サーバと通信します。 WMI は、SCCM を実行している Windows サーバで設定する必要があります。

注 |

ISE 統合に使用するユーザ アカウントは、次のいずれかの条件を満たしている必要があります。

|

Windows 2008 R2、Windows 2012 および Windows 2012 R2 の場合、ドメイン管理グループは、デフォルトでは Windows オペレーティングシステムの特定のレジストリキーを完全に制御できません。 Active Directory の管理者は、Active Directory ユーザに次のレジストリキーに対する完全制御権限を付与する必要があります。

-

HKEY_CLASSES_ROOT\CLSID\{76A64158-CB41-11D1-8B02-00600806D9B6}

-

HKLM\Software\Classes\Wow6432Node\CLSID\{76A64158-CB41-11D1-8B02-00600806D9B6}

次の Active Directory のバージョンでは、レジストリ変更は不要です。

-

Windows 2003

-

Windows 2003R2

-

Windows 2008

完全な制御を許可するには、次に示すように、まず Active Directory 管理者がキーの所有権を取得する必要があります。

手順

| ステップ 1 |

キーを右クリックして [オーナー(Owner)] タブに移動します。 |

| ステップ 2 |

[アクセス許可(Permissions)] をクリックします。 |

| ステップ 3 |

[詳細設定(Advanced)] をクリックします。 |

Windows 2012 R2 の場合は、Active Directory ユーザに次のレジストリキーに対する完全制御権限を付与します。

-

HKEY_CLASSES_ROOT\CLSID\{76A64158-CB41-11D1-8B02-00600806D9B6} -

HKLM\Software\Classes\Wow6432Node\CLSID\{76A64158-CB41-11D1-8B02-00600806D9B6}

Active Directory ユーザがドメイン管理グループではなく、ドメインユーザグループに属している場合は、次の権限も必要です。

-

ISE がドメインコントローラに接続できるようにするレジストリキーを追加します(下記を参照)。

これらの権限は、次の Active Directory のバージョンでのみ必要となります。

-

Windows 2003

-

Windows 2003R2

-

Windows 2008

-

Windows 2008 R2

-

Windows 2012

-

Windows 2012 R2

-

Windows 2016