DUO 多要素認証について

Duo Multi-Factor Authentication(MFA)は、デジタルアカウントやシステムへの不正アクセスから保護するためのセキュリティ対策です。ユーザーは、アクセスを許可する前に、2 つ以上の形式の認証を提供する必要があります。通常は、既知の何か(パスワードまたは PIN)と所有している何か(スマートフォンまたはセキュリティトークン)の組み合わせを使用します。

リモートアクセス VPN ヘッドエンドを介して接続するリモートワーカーに対して、Cisco Secure Firewall Management Center を使用して MFA を設定できます。

対象読者

この使用例は、主に Cisco Secure Firewall Management Center を使用して、リモートアクセス VPN で組織のネットワークに接続するリモートワーカー向けに Duo MFA を設定するネットワーク管理者を対象としています。

このドキュメントでは、次の使用例について説明します。

-

RADIUS をプライマリ認証サーバーとして使用する Duo MFA。

-

プライマリ認証サーバーとして Microsoft Active Directory を使用する Duo MFA。

シナリオ

Nik 氏は組織のネットワーク管理者です。Nik 氏は、従業員がどこからでも組織のネットワークに接続できるように、リモートアクセス VPN の設定を担当しています。いくつかの理由から、リモートワーク環境はサイバー攻撃のリスクを高める可能性があります。ユーザー名とパスワードは、簡単に侵害される可能性があるため、VPN を介してネットワークにアクセスするための唯一の認証識別子にすることはできません。

そのため、Nik 氏は組織のネットワークに安全にアクセスするために、ユーザー名とパスワードに加えて追加情報を提供することをリモートワーカーに義務づける Duo MFA を使用することにしました。

Duo MFA を使用する利点

-

コンプライアンス要件:多くの業界や組織には、機密データとシステムを保護するために MFA を使用することを義務付けるコンプライアンス要件があります。Duo MFA は、これらの要件を満たすのに役立ちます。Duo は、連邦および公共部門の組織のセキュリティニーズを満たすように調整された FedRAMP Authorized 認証を提供します。

-

フィッシング攻撃からの保護:Duo MFA は、攻撃者がリモートワーカーのログイン情報を盗むフィッシング攻撃から保護するのに役立ちます。Duo MFA では、ユーザーがフィッシング攻撃に陥ってパスワードを入力した場合でも、攻撃者はアクセスするために 2 番目の要素を必要とします。

-

ユーザーの利便性:Duo MFA は、信頼できるデバイスを記憶するように設定できるため、ユーザーがログインするたびに第 2 要素を入力する必要がなくなります。これにより、セキュリティが維持されるとともに、ユーザーにとって認証プロセスの利便性が高まります。

-

設定が簡単:Duo は、リモートワーカーとその詳細情報を簡単に登録できるクラウドベースのソリューションです。

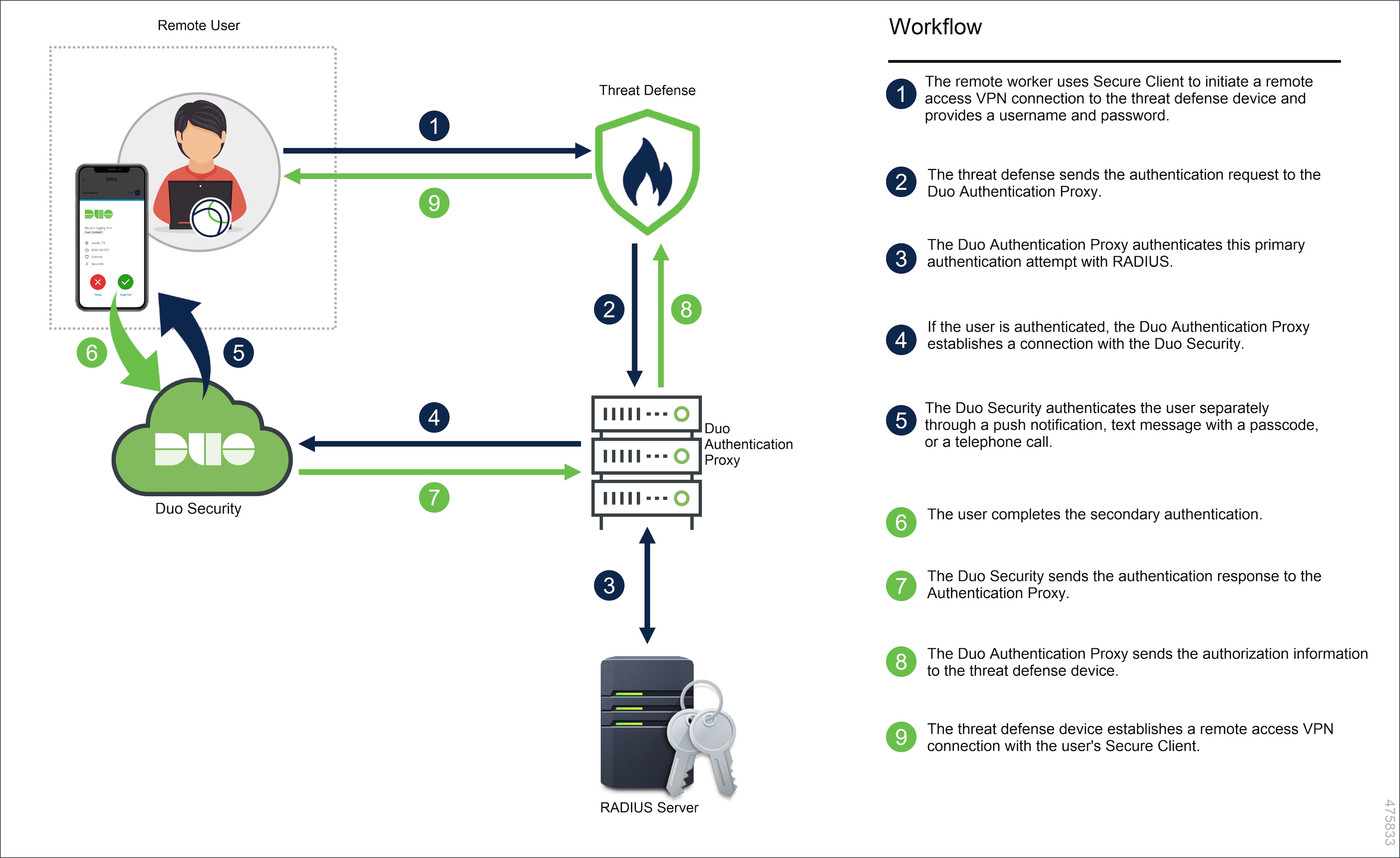

システムの仕組み

リモートワーカーは、ログイン情報を使用して認証する必要があり、その後に設定された Duo パスコード(プッシュ、電話、パスコード、または SMS)のいずれかを使用する必要があります。

DUO による多要素認証設定は、次のコンポーネントで構成されています。

-

Secure Firewall Management Center:リモートアクセス VPN ポリシーを設定し、ライブセッションを監視するためのオンプレミスマネージャです。

-

Secure Firepower Threat Defense:リモートワーカーが組織ネットワークに接続するための VPN トンネルを作成します。

-

Cisco Secure Client:このユーティリティは、脅威防御デバイスとの VPN セッションを確立するためにリモートワーカーのデバイスにインストールされます。

-

[プライマリ認証サーバー(Primary Authentication Server)]:プライマリ認証サーバーは、ユーザーログイン情報を保存するデータベースです。RADIUS または AD サーバーはプライマリ認証エージェントとして設定できます。

-

Duo Authentication Proxy:Duo Authentication Proxy は、脅威防御から認証要求を受信してプライマリ認証を実行し、Duo に接続してセカンダリ認証を行うオンプレミスのソフトウェアサービスです。

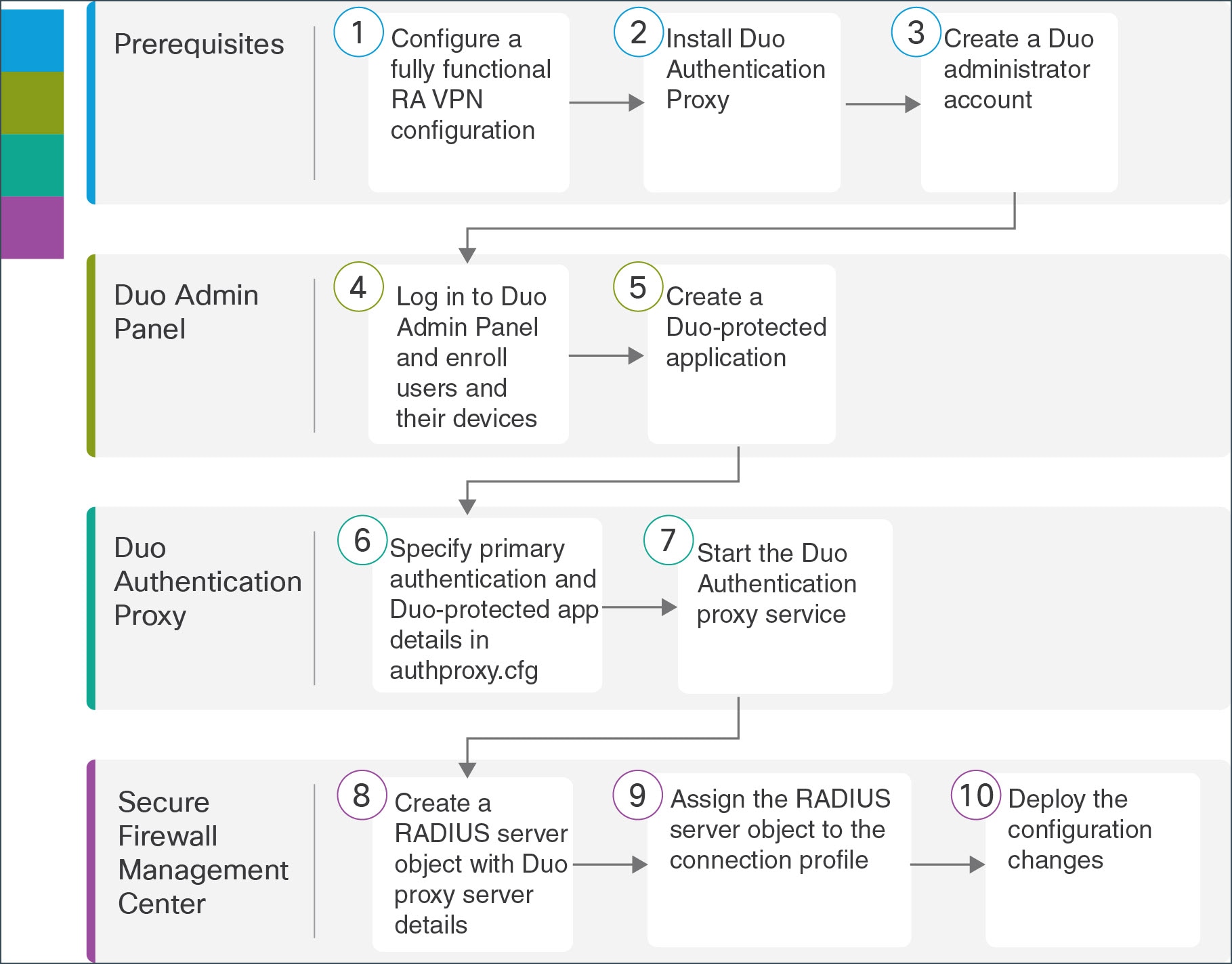

エンドツーエンドの手順

次の図は、リモートワーカー用に Duo MFA を設定するタスクを示しています。

|

ステップ |

アプリケーション |

説明 |

|---|---|---|

|

1 |

前提条件 |

完全に機能するリモートアクセス VPN を設定します。「Preferences」を参照してください。 |

|

2 |

前提条件 |

Duo Authentication Proxy をインストールします「Preferences」を参照してください。 |

|

3 |

前提条件 |

新しい管理者アカウントを作成します。「Preferences」を参照してください。 |

|

4 |

Duo Admin Panel |

Duo Admin Panel でユーザーとデバイスを登録します。 |

|

5 |

Duo Admin Panel |

Duo で保護されたアプリケーションを作成して、統合の詳細を生成します。「Create a Duo-protected Application」を参照してください。 |

|

6 |

Duo Authentication Proxy |

Duo Authentication Proxy Manager アプリケーションを設定して、「authproxy.cfg」ファイルを変更します。「Configure Duo Authentication Proxy」を参照してください。 |

|

7 |

Duo Authentication Proxy |

Duo Authentication Proxy サービスを開始します。「Configure Duo Authentication Proxy」を参照してください。 |

|

8 |

Management Center |

RADIUS サーバーオブジェクトを作成します。「Create a RADIUS Server Object for Duo」を参照してください。 |

|

9 |

Management Center |

RADIUS サーバーオブジェクトを接続プロファイルに割り当てます。「Assign RADIUS Server Object to Connection Profile using Management Center」を参照してください。 |

|

10 |

Management Center |

設定をデバイスに展開します。「Assign RADIUS Server Object to Connection Profile using Management Center」を参照してください。 |

前提条件

次の条件が満たされていることを確認します。

-

FMC 管理の脅威防御デバイスでリモートアクセス VPN が設定されている。

-

Windows/Linux ホストに Duo Authentication Proxy サーバーがインストールされている。詳細については、『Duo Authentication Proxy Reference』を参照してください。

(注) |

シームレスな設定のために、Proxy Manager をインストールすることをお勧めします。 |

-

新しい管理者アカウントが作成されている。『Getting Started with Duo Security』を参照してください。

(注) |

Duo Admin Panel でユーザーを追加する

手順

|

ステップ 1 |

Duo Admin Panel にログインします。 |

|

ステップ 2 |

組織のユーザーを Duo に登録します。「Enroll Users」を参照してください。

|

Duo-Protected アプリケーションの作成

Duo-Protected アプリケーションは、Duo と Cisco Secure Firewall Threat Defense リモートアクセス VPN を統合するサービスです。

手順

|

ステップ 1 |

Duo Admin Panel にログインします。 |

|

ステップ 2 |

を選択します。 |

|

ステップ 3 |

アプリケーションリストで Cisco Firepower Threat Defense VPN を探し、[保護(Protect)] をクリックします。

アプリケーションは、統合キー、秘密キー、および API ホスト名を生成します。Duo Authentication Proxy の設定を完了するには、この情報を指定する必要があります。 Duo でのアプリケーションの保護と追加のアプリケーションオプションの詳細については、「Protecting Applications」を参照してください。 |

|

ステップ 4 |

[保存(Save)] が表示されるまでページを下にスクロールします。 |

|

ステップ 5 |

[保存(Save)] をクリックします。 |

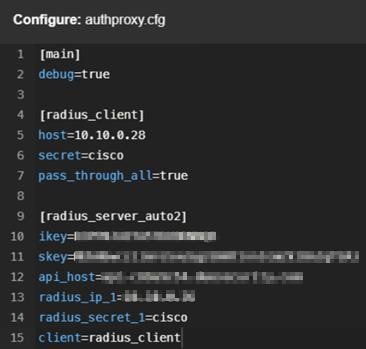

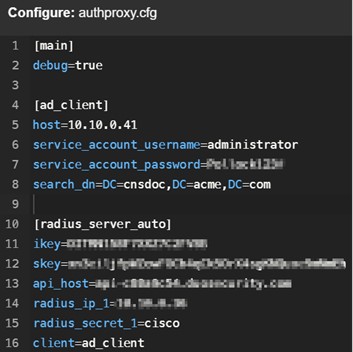

RADIUS または AD サーバーの詳細を使用した Duo Authentication Proxyの設定

RADIUS または Active Directory のいずれかを使用して、プライマリ認証を実行できます。

手順

|

ステップ 1 |

Duo Authentication Proxy がインストールされているホストにログインします。 |

||||||||||||||||||||||||

|

ステップ 2 |

Duo Authentication Proxy Manager アプリケーションを開きます。 削除可能なサンプルコンテンツが含まれている場合があります。 |

||||||||||||||||||||||||

|

ステップ 3 |

RADIUS をプライマリ認証サーバーとして使用するには、authoproxy.cfg ファイルを次の設定に変更します。

追加のオプション設定については、「RADIUS configuration」を参照してください。 |

||||||||||||||||||||||||

|

ステップ 4 |

AD サーバーをプライマリ認証サーバーとして使用するには、authoproxy.cfg ファイルを次の設定に変更します。

追加のオプション設定については、「Active Directory configuration」を参照してください。 |

||||||||||||||||||||||||

|

ステップ 5 |

[保存(Save)] をクリックします。 |

||||||||||||||||||||||||

|

ステップ 6 |

プロキシマネージャウィンドウの上部にある [サービスの開始(Start Service)] ボタンをクリックして、サービスを開始します。 |

||||||||||||||||||||||||

|

ステップ 7 |

[検証(Validate)] をクリックして、設定をテストします。ウィンドウで設定の問題が報告された場合は、ログファイルを読んでトラブルシューティングを行う必要があります。「Troubleshoot Duo Authentication Proxy Configuration」を参照してください。 |

Duo Authentication Proxy 設定の確認

手順

|

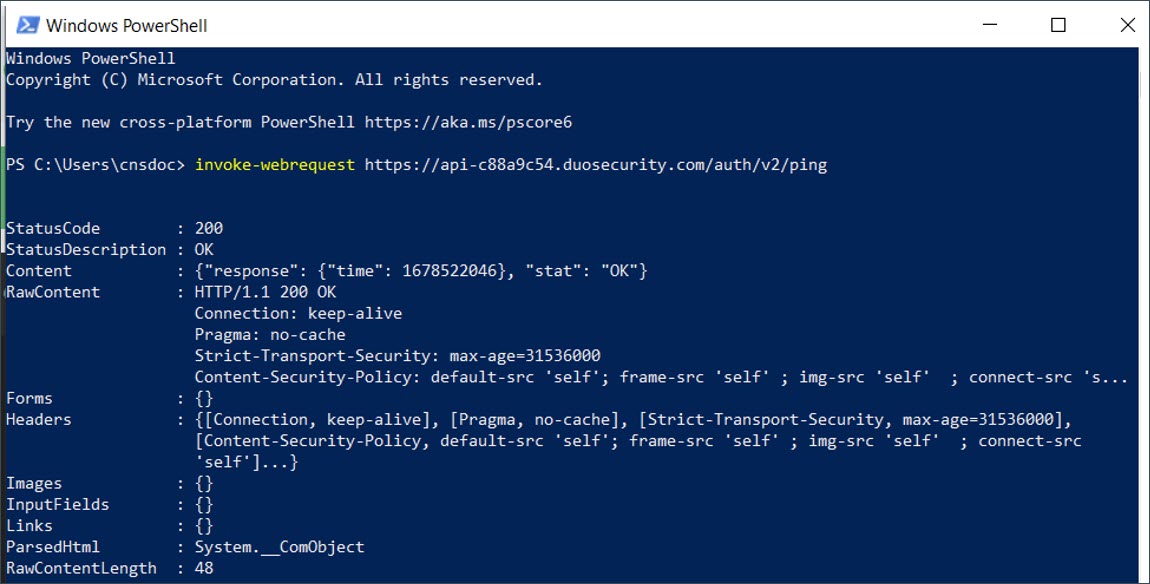

ステップ 1 |

Windows ホストで PowerShell アプリケーションを起動します。Linux ホストで同じコマンドを実行できます。 |

|

ステップ 2 |

Invoke-webrequest https://api-host/auth/v2/ping コマンドを実行します。api-host を、Duo-Protected アプリケーションから生成された Duo API ホスト名に置き換えます。 設定が正しい場合は、同様の応答が表示されます。  |

Duo の RADIUS サーバーオブジェクトの作成

Duo Authentication Proxy がインストールされている Windows/Linux マシンに関する情報を使用して、RADIUS サーバーオブジェクトを作成する必要があります。このオブジェクトは、AAA サーバー設定ページで認証サーバーとして使用します。

手順

|

ステップ 1 |

脅威防御ヘッドエンドを管理する Management Center にログインします。 |

||||||||||||

|

ステップ 2 |

Duo プロキシサーバーの詳細を使用してDuo RADIUS サーバーオブジェクトを作成します。

|

Management Center を使用した接続プロファイルへの Radius サーバーオブジェクトの割り当て

手順

|

ステップ 1 |

Management Center で、 を選択します。 |

||

|

ステップ 2 |

リストから既存のリモート アクセス VPN ポリシーを選択し、対応する [編集(Edit)] アイコンをクリックします。

|

||

|

ステップ 3 |

リモートアクセス VPN 設定で、プライマリ認証方式を [Duo RADIUS] に変更します。

|

||

|

ステップ 4 |

設定変更を展開します。『Cisco Secure Firewall Management Center Device Configuration Guide, XY』の「Configuration Deployment」の章にある「Deploy Configuration Changes」の項を参照してください。 |

接続のテスト

手順

|

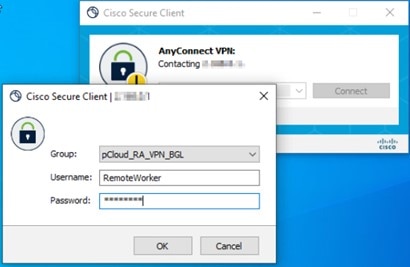

ステップ 1 |

Cisco Secure AnyConnect クライアントを起動し Duo RADIUS または Active Directory 認証を使用している VPN プロファイルを選択します。 |

|

ステップ 2 |

ユーザー名とパスワードを入力し、[OK] をクリックします。 自動パスコード、プッシュ、SMS、または電話を受信します。

|

|

ステップ 3 |

Duo 認証要求を承認します。クライアントは VPN に接続されます。 |

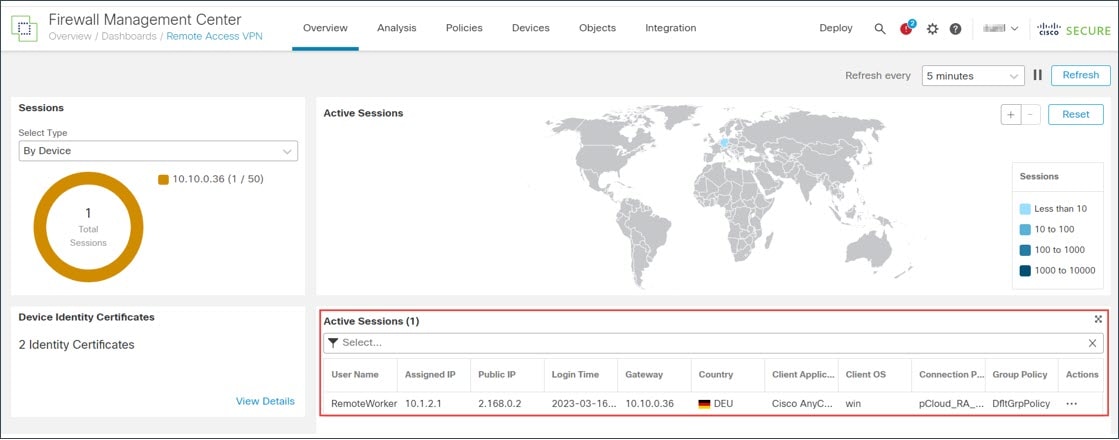

Management Center でのリモートアクセス VPN ライブセッションのモニタリング

Management Center はダッシュボードを提供し、デバイス上のアクティブなリモートアクセス VPN セッションからのリアルタイムデータをモニターします。ユーザーセッションに関連する問題をすばやく特定し、ネットワークとユーザーの問題を軽減できます。

Management Center で、 の順に選択します。

アクティブなセッションがダッシュボードに表示されます。

Duo Authentication Proxy 設定のトラブルシューティング

ログファイルを読んで、設定の問題を解決します。

リモートワーカーが VPN に接続できない

このセクションでは、リモートワーカーが直面している接続の問題を修復するための診断手順について説明します。

-

Duo Admin Panel がユーザー認証ログを受信しているかどうかを確認します。「View Authentication Log Report in the Duo Admin Panel」を参照してください。

-

リモートワーカーが Duo から通知を受信しているかどうかを確認します。「Verify User Configuration with Duo Push」を参照してください。

-

脅威防御がプライマリ認証サーバーに到達できるかどうかを確認します。「Determine Threat Defense Connectivity with Authentication Server」を参照してください。

(注)

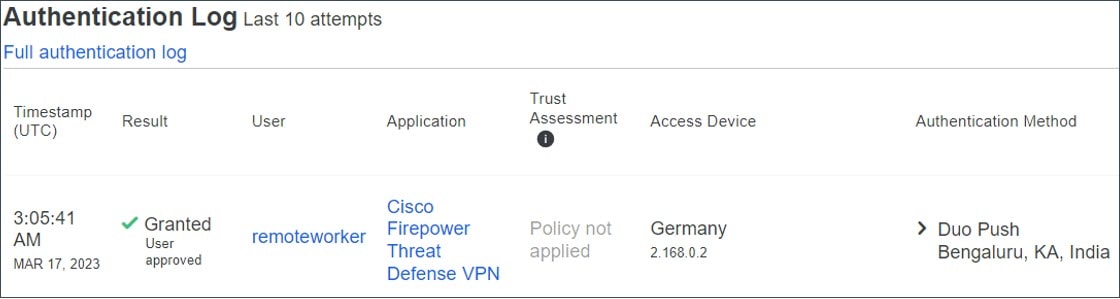

Duo Admin Panel で認証ログレポートを表示する

Duo Admin Panel には、ユーザーの MFA 認証が成功したか失敗したかを示すダッシュボードが表示されます。これらのログでは、ユーザー名、場所、時間、認証要素のタイプなどを使用して、ユーザーがどこでどのように認証したかが示されます。

手順

|

ステップ 1 |

Duo Admin Panel にログインします。 |

|

ステップ 2 |

[ダッシュボード(Dashboard)] をクリックします。 |

|

ステップ 3 |

[認証ログ(Authentication Log)] セクションで、認証ログを確認できます。

|

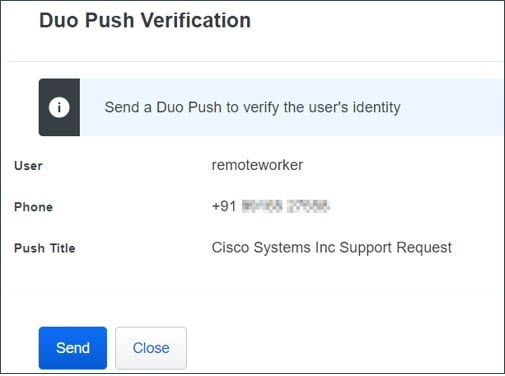

Duo Push でユーザー設定を確認する

Duo Admin Panel からリモートワーカーのスマートフォンに Duo プッシュトークンを送信して、詳細が正しく設定されているかどうかを確認できます。

手順

|

ステップ 1 |

Duo Admin Panel にログインします。 |

|

ステップ 2 |

[ユーザ(Users)] をクリックし、必要なリモートワーカーを検索します。

|

|

ステップ 3 |

ユーザー名のリンクをクリックして、ユーザーの詳細ページを開きます。 |

|

ステップ 4 |

ユーザーが Duo Mobile が有効になっているスマートフォンを接続している場合は、[Duo Pushの送信(Send Duo Push)] リンクが表示されます。リンクが表示されない場合は、リモートワーカーが Duo Push 用に電話をアクティブ化できるように支援が必要になることがあります。 |

|

ステップ 5 |

[Duo Pushの送信(Send Duo Push)] リンクをクリックします。  |

|

ステップ 6 |

リモートワーカーが Duo モバイルアプリケーションを使用してデバイスにアクセスできることを確認し、[送信(Send)] をクリックします。 正しく設定されている場合、リモートワーカーはスマートフォンで通知を受信します。 |

|

ステップ 7 |

リモートワーカーがリクエストを確認すると、確認メッセージが表示されます。  |

認証サーバーと脅威防御の接続の決定

始める前に

これは、脅威防御がプライマリ認証サーバーに到達できない場合に発生する可能性があります。

トラブルシューティングを行うために、認証サーバーと Duo Admin Panel で一時的なユーザーアカウントを作成します。

手順

|

ステップ 1 |

脅威防御 CLI にログインします。 |

||||

|

ステップ 2 |

system support diagnostic-cli を実行します。 |

||||

|

ステップ 3 |

show run aaa-server を実行します。 |

||||

|

ステップ 4 |

RADIUS サーバーオブジェクト名をコピーします。この例では、「Duo_RADIUS」は、Duo Authentication Proxy がインストールされているホスト情報を含む RADIUS サーバーオブジェクトの名前です。 |

||||

|

ステップ 5 |

test aaa authentication <radius server object name> host <host_ip_address> を実行します。

|

||||

|

ステップ 6 |

一時ユーザーアカウントのユーザー名とパスワードを入力します。 |

||||

|

ステップ 7 |

通知を受け取ります。 |

||||

|

ステップ 8 |

デバイスがサーバーに到達できる場合は、次のメッセージが表示されます。 INFO: Authentication Successful

|

フィードバック

フィードバック