Cisco Catalyst SD-WAN 設計ガイド

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

エンタープライズ環境は常に進化しています。モバイルおよび Internet-of-Things(IoT)デバイスのトラフィック、SaaS アプリケーション、およびクラウドの採用に対する需要が高まっています。さらに、セキュリティのニーズが高まり、アプリケーションに優先順位付けと最適化が必要になっています。この複雑さが増すにつれて、コストと運用費の削減が求められています。高可用性と拡張性は引き続き重要です。

従来の WAN アーキテクチャは、この進化する状況において大きな課題に直面しています。従来の WAN アーキテクチャでは、一般に複数の MPLS か MPLS とインターネットまたは LTE をアクティブ/バックアップ方式で使用したペアでトランスポートが構成され、ほとんどの場合、インターネットや software-as-a-service(SaaS)のトラフィックはインターネットアクセス用の中央のデータセンターまたは地域のハブにバックホールされます。これらのアーキテクチャには、帯域幅が十分でない、帯域幅のコストが高い、アプリケーションのダウンタイムがある、SaaS のパフォーマンスが低い、運用が複雑である、クラウド接続のワークフローが複雑である、導入やポリシーの変更に時間がかかる、アプリケーションの可視性に制限がある、ネットワークのセキュリティの保護が難しいなどの課題があります。

近年、このような課題に対処するために、ソフトウェア定義型ワイドエリア ネットワーキング(SD-WAN)ソリューションが進化してきました。SD-WAN は、ソフトウェア定義型ネットワーキング(SDN)の広範なテクノロジーの一部です。SDN は、基盤となるネットワーク インフラストラクチャをアプリケーションから切り離して抽象化し一元的に管理するネットワーク管理方法です。データプレーンの転送とコントロールプレーンを切り離すことで、ネットワークのインテリジェンスを集約し、ネットワークの高度な自動化、運用の簡素化、一元化されたプロビジョニング、モニタリング、トラブルシューティングが可能になります。SD-WAN は、このような SDN の原理を WAN に当てはめたものです。

Cisco® SD-WAN ソリューションは、企業でのデジタルおよびクラウド変革を実現する、エンタープライズ向けのオーバーレイ方式 WAN アーキテクチャです。ルーティング、セキュリティ、集中型ポリシー、およびオーケストレーションを大規模なネットワークに完全に統合します。このソリューションは、マルチテナント、クラウド経由のオペレーションを提供し、高度に自動化された、セキュア、スケーラブル、アプリケーション認識型で、優れた分析機能を備えています。Cisco Catalyst SD-WAN テクノロジーは、一般的な WAN 導入の問題と課題に対応します。次のような利点があります。

● 集中型ネットワークおよびポリシー管理、および運用の簡素化。変更管理と導入の時間を短縮します。

● MPLS と低コストブロードバンドの組み合わせ、またはアクティブ/アクティブ方式のトランスポートの組み合わせ。キャパシティを最適化し、帯域幅コストを削減します。

● データセンター、ブランチ、クラウドに拡張するトランスポートに依存しないオーバーレイ。

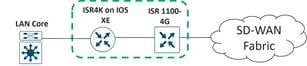

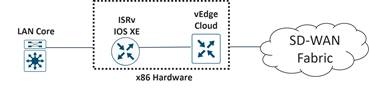

● 導入の柔軟性。コントロールプレーンとデータプレーンが分離されているため、制御コンポーネントをオンプレミスまたはクラウドに導入できます。Cisco WAN エッジルータの導入は、物理的または仮想的に行うことができ、ネットワーク内の任意の場所に導入できます。

● 堅牢で包括的なセキュリティ。データの強力な暗号化、エンドツーエンドのネットワーク セグメンテーション、ゼロトラスト セキュリティ モデルによるルータおよび制御コンポーネントの証明書 ID、コントロールプレーンの保護、アプリケーション ファイアウォール、Cisco Umbrella™ の挿入、ファイアウォール、他のネットワークサービスを含みます。

● パブリッククラウドへのシームレスな接続と、ブランチへの WAN エッジの移動。

● リアルタイムのサービスレベル契約(SLA)を適用するアプリケーション認識型ポリシーに加えて、アプリケーションの可視性と認識。

● SaaS アプリケーションの動的な最適化。ユーザのアプリケーション パフォーマンスが向上します。

● アプリケーションとインフラストラクチャを可視化する豊富な分析。迅速なトラブルシューティングを可能にし、効果的なリソース計画のための予測と分析を支援します。

この設計ガイドでは、Cisco Catalyst SD-WAN ソリューションの概要について説明します。コントロールプレーン、データプレーン、ルーティング、認証、SD-WAN デバイスのオンボーディングなど、ソリューションのアーキテクチャとコンポーネントについて説明します。SD-WAN コンポーネントの冗長性について説明し、多くの WAN エッジ導入の考慮事項と一般的なシナリオについて説明します。また、NAT、ファイアウォール、およびその他の導入計画の考慮事項にも焦点を当てています。

対象読者は、Cisco Catalyst SD-WAN ソリューションの理解を深めたい方、特に、組織の Cisco Catalyst SD-WAN の実装に適した設計を選択するために、仕組みと導入のベストプラクティスを理解する必要があるネットワークアーキテクトを対象としています。

この設計ガイドは、SD-WAN の関連する規範的な導入ガイドのコンパニオンガイドであり、最も一般的な SD-WAN の使用例の導入に関する詳細を提供します。このガイドは、SD-WAN マネージャバージョン 20.6 以前に基づいています。このガイドのトピックはすべてを網羅しているわけではありません。一部のトピックの下位レベルの技術的な詳細については、関連する規範的な導入ガイドまたは他のホワイトペーパーを参照してください。ドキュメントおよび他の参考資料の一覧については、付録 A を参照してください。

Cisco Catalyst SD-WAN、vEdge、および IOS XE SDWAN WAN エッジデバイスでは、2 つの主要なプラットフォーム間で機能に違いがあることに注意してください。一部の相違点と制限事項がガイドで指摘されていますが、SD-WAN の導入を計画する前に、Cisco Feature Navigator でサポート情報を確認してください。また、特定のソフトウェアリリースの詳細については、導入する前に、ソフトウェアリリースノートを参照してください。

| vEdge 技術的なヒント |

| vEdge プラットフォームのサポート終了と販売終了のお知らせがリリースされました。20.6 リリースは、vEdge 100s および vEdge 1000s でサポートされる最後のソフトウェアリリースです。20.9 リリースは、vEdge 2000s、5000s、および vEdge Cloud ルータでサポートされる最後のソフトウェアリリースです。 |

Cisco Catalyst SD-WAN ソリューションには、主に 4 つの使用例カテゴリがあります。

| 使用例 |

説明 |

| 自動化されたセキュアな WAN |

トランスポート非依存ネットワークを介したリモートオフィス、データセンター、およびパブリック/プライベートクラウド間のセキュアな接続 |

| アプリケーション パフォーマンスの最適化 |

リモートオフィスのユーザのアプリケーション エクスペリエンスの向上 |

| セキュアなダイレクト インターネット アクセス |

インターネットトラフィックをリモートオフィスでローカルにオフロード |

| マルチクラウド接続 |

セキュリティサービスを適用できる最適なパスおよび地域のコロケーション/エクスチェンジポイントを介して、クラウド(SaaS および IaaS)アプリケーションとリモートオフィスを接続します。 |

自動化されたセキュアな WAN

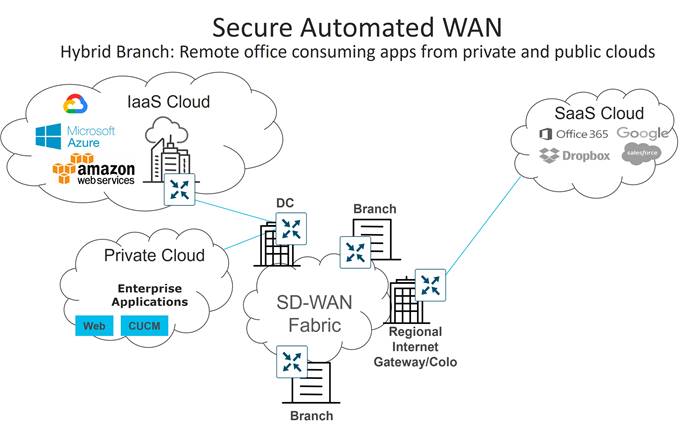

自動化されたセキュアな WAN の使用例では、トランスポート非依存ネットワークを介して、ブランチ、データセンター、コロケーション、パブリックおよびプライベートクラウド間のセキュアな接続を提供することに重点を置いています。また、ユビキタスでスケーラブルなポリシーとテンプレートを使用した合理化されたデバイスの導入、および新規インストール用の自動化されたノータッチプロビジョニングについても説明します。

以下は、このカテゴリに関連する使用例のサンプルです。

● 自動ゼロタッチプロビジョニング:ケーブルを使用してトランスポートネットワークに接続し、電源をオンにするだけで、WAN の任意の場所にルータをリモートでプロビジョニングできます。WAN エッジルータは、制御コンポーネントを自動的に検出して完全に認証し、準備された設定を自動的にダウンロードしてから、残りの既存ネットワークとの IPsec トンネルを確立します。自動プロビジョニングは、IT コストの削減に役立ちます。

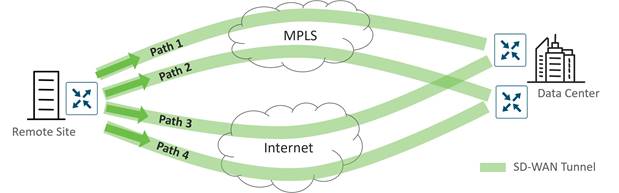

● 帯域幅拡張:使用可能なすべての WAN トランスポートとルーティング機能を活用して、アクティブ/アクティブ方式で使用可能なパスにトラフィックを分散することで、WAN 帯域幅を増やすことができます。トラフィックは、MPLS のような高品質で高価な回線から、わずかなコストで同じ可用性とパフォーマンスを実現できるブロードバンド回線にオフロードできます。アプリケーションの可用性は、パフォーマンスモニタリングと障害に関するプロアクティブな再ルーティングによって最大化されます。

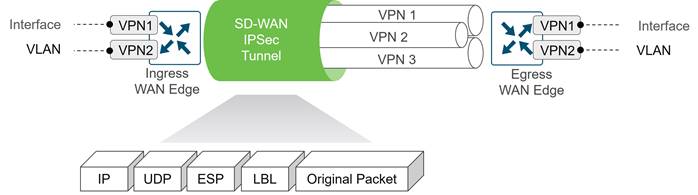

● VPN セグメンテーション:トラフィックの分離は、セキュリティ戦略の鍵となります。ルータに入るトラフィックは、ユーザトラフィックを分離するだけでなく、ルーティングテーブルを分離する VPN に割り当てられます。これにより、ある VPN のユーザは、明示的に設定しない限り、別の VPN にデータを送信できなくなります。トラフィックが WAN を介して送信される場合、ESP ヘッダーの後にラベルが挿入され、リモート宛先に到達したときにユーザのトラフィックが属する VPN を識別します。

● 中央管理:SD-WAN マネージャは、Day 0、Day 1、および Day 2 運用の一括管理により、障害、構成、アカウンティング、パフォーマンス、およびセキュリティを集中管理します。SD-WAN マネージャは、ユビキタスポリシーとテンプレートを使用して運用を簡素化し、導入を合理化し、変更管理と導入時間を削減します。

アプリケーション パフォーマンスの最適化

エンドユーザのアプリケーション パフォーマンスに影響を与える可能性のあるさまざまなネットワークの問題があります。これには、パケット損失、輻輳した WAN 回線、遅延が大きい WAN リンク、最適ではない WAN パス選択などがあります。高いユーザ生産性を実現するには、アプリケーション エクスペリエンスを最適化することが重要です。Cisco Catalyst SD-WAN ソリューションは、損失、ジッター、および遅延を最小限に抑え、WAN の遅延と転送エラーを克服して、アプリケーション パフォーマンスを最適化します。

次の Cisco Catalyst SD-WAN 機能は、アプリケーション パフォーマンスの最適化に役立ちます。

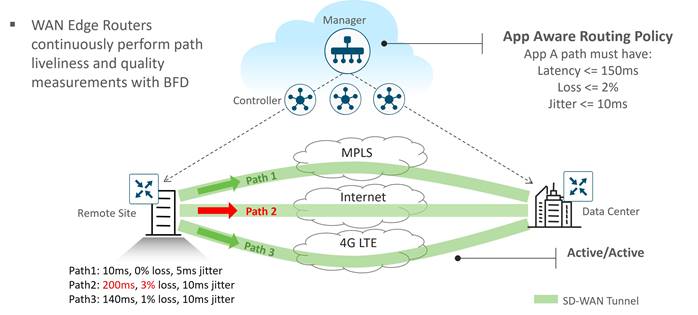

● アプリケーション認識型ルーティング:アプリケーション認識型ルーティングでは、トラフィック用にカスタマイズされた SLA ポリシーを作成し、BFD プローブによって取得されたリアルタイムのパフォーマンスを測定できます。アプリケーション トラフィックは、そのアプリケーションの SLA をサポートする WAN リンクに転送されます。パフォーマンスが低下している間は、SLA を超えると、トラフィックを他のパスに転送できます。

次の図は、アプリケーション A で、パス 1 と 3 は有効なパスですが、パス 2 は SLA に適合していないため、アプリケーション A のトラフィックを転送するためのパス選択では使用されないことを示しています。

● Quality of Service(QoS):QoS には、WAN ルータインターフェイス上のトラフィックの分類、スケジューリング、キューイング、シェーピング、およびポリシングが含まれます。この機能は、重要なアプリケーションフローの遅延、ジッター、およびパケット損失を最小限に抑えるように設計されています。

● 前方誤り訂正(FEC)とパケット複製:両方の機能はパケット損失の軽減に使用されます。FEC では、送信側 WAN エッジは 4 つのデータパケットごとにパリティパケットを挿入し、受信側 WAN エッジはパリティ値に基づいて失われたパケットを再構築できます。パケット複製では、送信側 WAN エッジは選択された重要なアプリケーションのすべてのパケットを一度に 2 つのトンネル経由で複製し、受信側 WAN エッジは重要なアプリケーションフローを再構築して重複パケットを廃棄します。

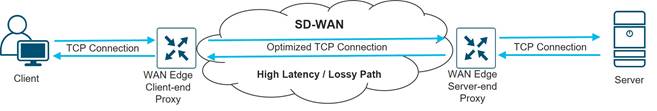

● TCP 最適化とセッション永続性:これらの機能は、長距離または高遅延の衛星リンクなどの、高遅延と低スループットに対処できます。TCP 最適化では、WAN エッジルータはクライアントとサーバ間の TCP プロキシとして機能します。セッションの永続性では、TCP の要求と応答のペアごとに新しい接続を作成する代わりに、単一の TCP 接続を使用して複数の要求と応答を送受信します。

● データ冗長性排除(DRE):この機能は、冗長な情報を削除する圧縮テクノロジーを使用した TCP 最適化の一種であり、WAN を介して送信されるデータのサイズを削減します。受信側は、接続先に送信する前にデータストリームを再構築できます。

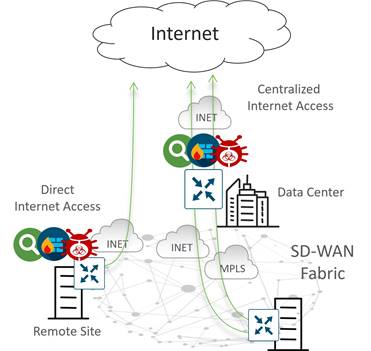

セキュアなダイレクト インターネット アクセス

従来の WAN では、ブランチサイトからのインターネットトラフィックは中央のデータセンターサイトにバックホールされ、そこでリターントラフィックがブランチに送り返される前に、セキュリティスタックによってトラフィックをスクラビングできます。徐々にアプリケーションにクラウドサービスを利用する企業が増加し、より多くのアプリケーションがインターネットベースになるにつれて、インターネットトラフィックの需要は増加していきます。セントラルサイトにトラフィックをバックホールすると、セントラルサイトのセキュリティおよびネットワークデバイスとリンクの帯域幅使用率が増加し、アプリケーション パフォーマンスに影響する遅延が増大します。

ダイレクト インターネット アクセス(DIA)は、VPN からのインターネット宛トラフィック(すべてのトラフィックまたはトラフィックのサブセット)がリモートサイトからローカルに出るようにすることで、これらの問題の解決に役立ちます。

リモートサイトのトラフィックはインターネットの脅威に対するセキュリティを必要とするため、DIA はセキュリティ上の課題を引き起こす可能性があります。Cisco Catalyst SD-WAN は、IOS XE SD-WAN デバイスの組み込み SD-WAN セキュリティ機能を利用するか、シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella クラウドを使用するセキュア アクセス サービス エッジ(SASE)モデルを利用することで、この問題を解決できます。SASE は、複数のネットワーキングおよびセキュリティ機能を単一の統合クラウドサービスに統合することで、ユーザーに安全なアプリケーションアクセスを提供します。

IOS XE SD-WAN セキュリティ機能には、エンタープライズ アプリケーション認識型ファイアウォール、侵入検知システム(IDS)/侵入防御システム(IPS)、DNS/Web レイヤセキュリティ、URL フィルタリング、SSL プロキシ、および高度なマルウェア防御(AMP)が含まれます。vEdge ルータは、アプリケーション認識型ファイアウォールをネイティブにサポートします。Cisco Umbrella クラウドは、複数のセキュリティ機能を統合し、クラウドベースのサービスとして提供します。これらの機能には、セキュア Web ゲートウェイ、DNS レイヤセキュリティ、クラウド提供ファイアウォール、クラウド アクセス セキュリティ ブローカ機能、脅威インテリジェンスが含まれます。Cisco SASE モデルには、二要素認証とエンドポイントセキュリティを提供する Cisco Duo と、インターネットとクラウドの可視性を提供して優れたユーザー アプリケーション エクスペリエンスを保証する Cisco Thousand Eyes も含まれています。

Cisco Catalyst SD-WAN ルータは、他のサードパーティのセキュア インターネット ゲートウェイ(SIG)プロバイダーにも接続できます。Zscaler を使用すると、複数のトンネルを自動的にプロビジョニングできるため、ユーザーは最小限の設定で迅速に展開ができます。これは、Umbrella SIG を使用して展開する現在の利点でもあります。

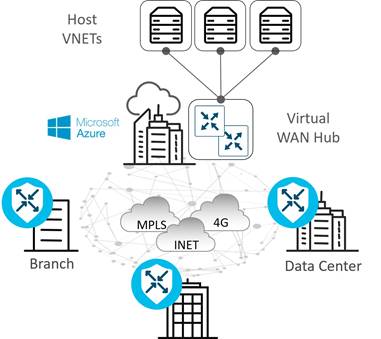

マルチクラウド接続

アプリケーションは複数のクラウドに移動し、複数のトランスポートを介して到達可能です。マルチクラウド接続の使用例カテゴリでは、IaaS または SaaS クラウドアプリケーションを最適なパスでリモートサイトに接続する方法と、セキュリティサービスを適用できる地域のコロケーション/交換ポイントを介して接続する方法を扱います。

次の使用例は、このカテゴリに関連付けられています。

● Infrastructure-as-a-Service(IaaS):IaaS は、インターネット経由でパブリッククラウド(AWS、Azure、Google Cloud など)で利用可能なネットワーク、コンピューティング、およびストレージのリソースをオンデマンドでエンドユーザーに提供します。従来、ブランチが IaaS リソースに到達するために、パブリック クラウド データ センターへのダイレクトアクセスはありませんでした。これは、通常、データセンターまたはコロケーションサイトを介したアクセスを必要とするためです。さらに、ブランチからパブリッククラウドへの一貫したセグメンテーションまたは QoS ポリシーがない状態で、プライベート クラウド データ センターの IaaS リソースに到達するために MPLS に依存していました。

Cisco Cloud onRamp for Multicloud(正式には Cloud onRamp for IaaS)は、データセンターまたはブランチからパブリッククラウドのワークロードへの接続を自動化する機能です。これは、SD-WAN オーバーレイの一部となる WAN エッジルータインスタンスを自動的にパブリッククラウドに導入し、データセンターまたはブランチにあるルータへのデータプレーン接続を確立します。SD-WAN の全機能をクラウドに拡張し、SD-WAN ファブリックとクラウド全体に共通のポリシーフレームワークを拡張します。Cisco Cloud onRamp for Multicloud は、データセンターを通過する必要がある SD-WAN サイトからのトラフィックを排除し、パブリッククラウドでホストされるアプリケーションのパフォーマンスを向上させます。

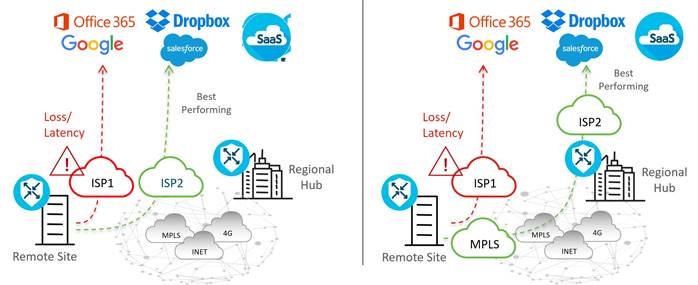

● Software-as-a-Service(SaaS):従来、ブランチは一元化されたデータセンターを介して SaaS アプリケーション(Salesforce、Box、Office 365 など)にアクセスしてきました。その結果、アプリケーションの遅延が増大し、ユーザーエクスペリエンスが予測不能になっていました。SD-WAN の進化に伴い、ダイレクト インターネット アクセスや、地域ゲートウェイまたはコロケーションサイトを介したアクセスなど、SaaS アプリケーションにアクセスするための追加のネットワークパスが可能になりました。ただし、ネットワーク管理者は、リモートサイトから SaaS アプリケーションのパフォーマンスを限定的にしか把握できない、またはまったくできない場合があります。そのため、エンドユーザ エクスペリエンスを最適化するために SaaS アプリケーションにアクセスするネットワークパスを選択することが問題となる可能性があります。また、ネットワークの変更や障害が発生した場合、影響を受けるアプリケーションを代替パスに簡単に移動する方法はありません。

Cloud onRamp for SaaS を使用すると、インターネットから直接、またはゲートウェイロケーションを介して、SaaS アプリケーションへのアクセスを簡単に設定できます。各 SaaS アプリケーションへの各パスのパフォーマンスを継続的にプローブ、測定、およびモニターし、損失と遅延に基づいて最適なパフォーマンスのパスを選択します。障害が発生した場合、SaaS トラフィックは更新された最適なパスに動的かつインテリジェントに移動されます。

Cloud onRamp for SaaS の基本的な利点に加えて、SD-WAN Cloud onRamp for SaaS と SD-WAN Cloud onRamp for Office 365の統合を改善するいくつかの新機能があります。これにより、洞察に富んだメトリック、個別の O365 アプリケーションのトラフィックフローのより詳細な制御、Microsoft テレメトリメトリックを考慮した最適でないパフォーマンスの自動修復がユーザーに提供されます。

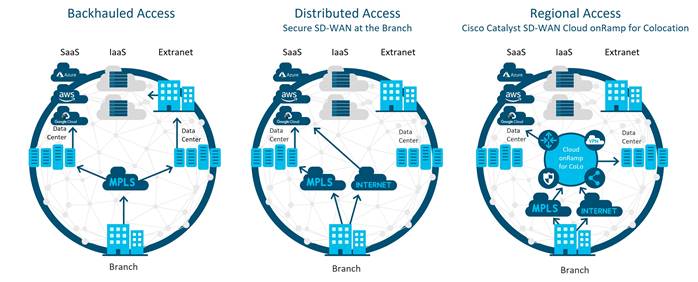

● 地域型マルチクラウドアクセス:従来の WAN は、セントラルサイトへのトラフィックのバックホールを利用し、そこでのセキュリティデバイスの一元化されたプロビジョニングに依存してトラフィックをスクラブします。これにより、セントラルサイトでの帯域幅要件が増加し、アプリケーションの遅延が増大します。DIA は、ブランチユーザがブランチからインターネットリソースおよび SaaS アプリケーションに直接アクセスできるようにすることで、これらの問題を軽減し、ユーザエクスペリエンスを向上させます。この分散型アプローチは効率的で非常に有益ですが、規制機関や企業のセキュリティポリシーにより、ブランチからのインターネットへのアクセスが禁止されている組織も多くあります。

これらの組織では、Cloud onRamp for Colocation を使用することで、ネットワークの戦略的なポイントでコロケーションを利用してネットワークとセキュリティスタックを統合し、遅延を最小限に抑えることにより、問題に対するハイブリッドアプローチが可能になります。コロケーションセンターは、組織が機器スペースを借りて、さまざまなネットワークおよびクラウド サービス プロバイダーに接続できるパブリックデータセンターです。エンドユーザの近くに戦略的に選択されたコロケーションは、パブリックおよびプライベート クラウド リソースへの高速アクセスを実現し、プライベートデータセンターを使用するよりもコスト効率が高くなります。

コロケーションでは、複数のネットワーク機能(WAN エッジルータ、プロキシ、ファイアウォール、ロードバランサ、IDS/IPS など)を仮想化できます。これらのサービスは残りの SD-WAN ネットワークにアナウンスされ、必要に応じて制御ポリシーとデータポリシーを使用して、これらのコロケーションリソースを介してトラフィックに影響を与えることができます。

コロケーションでは、複数のネットワーク機能(WAN エッジルータ、プロキシ、ファイアウォール、ロードバランサ、IDS/IPS など)を仮想化できます。これらのサービスは残りの SD-WAN ネットワークにアナウンスされ、必要に応じて制御ポリシーとデータポリシーを使用して、これらのコロケーションリソースを介してトラフィックに影響を与えることができます。

● ソフトウェア定義型のクラウドインターコネクト(SDCI)

企業のサイトをクラウド インフラストラクチャに接続し、信頼性が高くコスト効率も高い方法で高品質のアプリケーション体験をユーザーに提供するという課題があります。従来、インターネットや MPLS などのトランスポートが、サイトをクラウドアプリケーションに接続するために使用されていましたが、これらの接続は信頼性が低く、安全でない場合があります。MPLS トランスポートでさえ、どこでも使用できるわけではなく、セットアップに時間がかかる場合があります。SDCI は、サイトをインターコネクトするためと、地理的に分散したアクセス ポイント(PoP)を介してサイトをクラウド インフラストラクチャに接続するための両方に使用されます。これにより、お客様は専用のネットワークセグメントまたは「ミドルマイル」を構築できます。お客様は、SD-WAN を使用して、最も近い SDCI プロバイダー POP への選択したトランスポートを使用し、トラフィックを最適化できます。その後、トラフィックは SDCI プロバイダーのバックボーンに流れていくことができます。SDCI は、信頼性が高く、コスト効率が高い専用のセキュアな帯域幅を提供し、迅速かつ回数変更可能なオンボーディングを提供します。これには、お客様による追加のハードウェア投資は必要ありません。

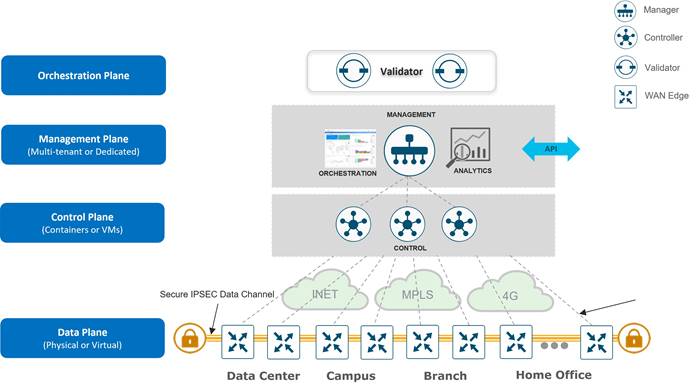

Cisco Catalyst SD-WAN ソリューションは、個別のオーケストレーション、管理、コントロール、およびデータの各プレーンで構成されています。

● オーケストレーション プレーンは、SD-WAN オーバーレイへの SD-WAN ルータの自動オンボーディングを支援します。

● 管理プレーンは、中央構成とモニタリングの役割を担います。

● コントロールプレーンは、ネットワークトポロジを構築して維持し、トラフィックが流れる場所を決定します。

● データプレーンは、コントロールプレーンからの決定に基づいてパケットを転送する役割を担います。

コンポーネント

| vEdge 技術的なヒント |

| Cisco SD-WAN は Cisco Catalyst SD-WAN にブランド変更されました。このブランド変更の一環として、vManage は SD-WAN マネージャに、vSmart は SD-WAN コントローラに、vBond は SD-WAN Validator に名前が変更されました。同時に、このドキュメントでは、vManage、vSmart、および vBond を SD-WAN 制御コンポーネントと呼びます。 |

Cisco Catalyst SD-WAN ソリューションの主要なコンポーネントは、SD-WAN マネージャネットワーク管理システム(管理プレーン)、SD-WAN コントローラ(コントロールプレーン)、SD-WAN Validator(オーケストレーション プレーン)、および WAN エッジルータ(データプレーン)で構成されます。

● SD-WAN マネージャ:この集中型ネットワーク管理システムは、ソフトウェアベースで、アンダーレイおよびオーバーレイネットワーク内のすべての Cisco Catalyst SD-WAN デバイスと接続されたリンクを容易にモニター、設定、および維持するための GUI インターフェイスを提供します。Day0、Day1、Day2 運用の一元管理を提供します。

● SD-WAN コントローラ:このソフトウェアベースのコンポーネントは、SD-WAN ネットワークの集中型コントロールプレーンの役割を担います。このコンポーネントは、各 WAN エッジルータへのセキュアな接続を維持し、Overlay Management Protocol(OMP)を介してルートおよびポリシー情報を配布し、ルートリフレクタとして動作します。また、WAN エッジルータから発信される暗号キー情報を反映することで、WAN エッジルータ間のセキュアなデータプレーン接続を調整し、非常にスケーラブルな IKE レスアーキテクチャを実現します。

● SD-WAN Validator:このソフトウェアベースのコンポーネントは、WAN エッジデバイスの初期認証を実行し、SD-WAN コントローラ、マネージャ、および WAN エッジ接続を調整します。また、ネットワークアドレス変換(NAT)の背後にあるデバイス間の通信を可能にするための重要な役割も担います。

● WAN エッジルータ:このデバイスは、ハードウェアアプライアンスまたはソフトウェアベースのルータとして使用でき、物理サイトまたはクラウドに配置され、1 つ以上の WAN トランスポートを介してサイト間でセキュアなデータプレーン接続を提供します。トラフィック転送、セキュリティ、暗号化、Quality of Service(QoS)、Border Gateway Protocol(BGP)や Open Shortest Path First(OSPF)などのルーティングプロトコルを担当します。

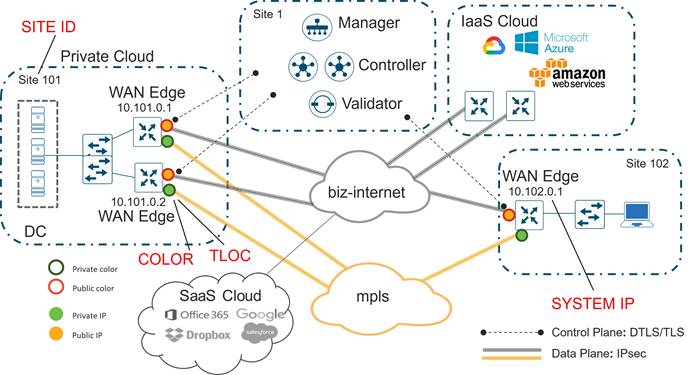

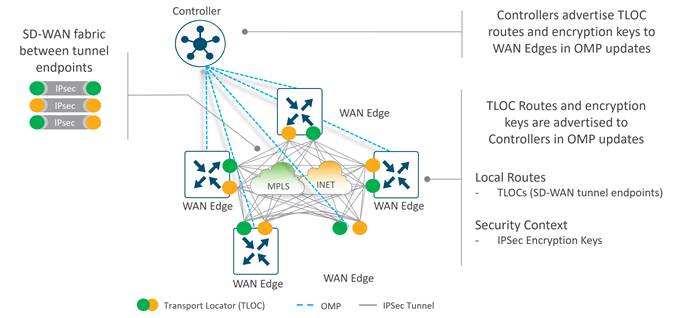

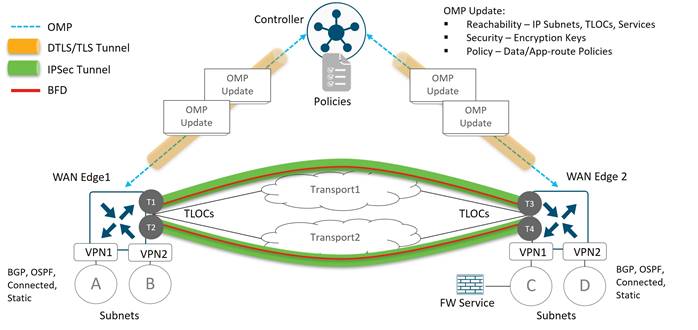

次の図は、Cisco Catalyst SD-WAN ソリューションのいくつかの側面を示しています。このサンプルトポロジは、プライベート MPLS トランスポートとパブリック インターネット トランスポートにそれぞれ直接接続された 2 つの WAN エッジサイトを示しています。クラウドベースの SD-WAN 制御コンポーネント(2 つの SD-WAN コントローラ、SD-WAN Validator、SD-WAN マネージャ)は、インターネット トランスポートを介して直接到達できます。さらに、このトポロジには、SaaS および IaaS アプリケーションへのクラウドアクセスも含まれます。

WAN エッジルータは、SD-WAN コントローラへの永続的 Datagram Transport Layer Security(DTLS)または Transport Layer Security(TLS)制御接続を形成し、各トランスポートを介して両方の SD-WAN コントローラに接続します。ルータは、SD-WAN マネージャへの永続的な DTLS または TLS 制御接続も形成しますが、トランスポートの 1 つだけを介します。WAN エッジルータは、各トランスポートで IPsec トンネルを使用して他の WAN エッジルータと安全に通信します。Bidirectional Forwarding Detection(BFD)プロトコルはデフォルトで有効になっており、これらの各トンネルで実行され、損失、遅延、ジッター、およびパスの障害を検出します。

サイト ID

サイト ID は、数値 1 〜 4294967295(2^32-1)を持つ SD-WAN オーバーレイネットワーク内のサイトの一意の識別子であり、アドバタイズされたプレフィックスの送信元の場所を識別します。この ID は、制御コンポーネントを含むすべての WAN エッジデバイスで設定する必要があり、同じサイトに存在するすべての WAN エッジデバイスで同じである必要があります。サイトには、データセンター、ブランチオフィス、キャンパスなどがあります。デフォルトでは、同じサイト ID を共有する同じサイト内の WAN エッジルータ間で IPsec トンネルは形成されません。

システム IP

システム IP は、インターフェイスアドレスとは無関係にデバイスを一意に識別する永続的なシステムレベルの IPv4 アドレスです。ルータ ID のように機能するため、アンダーレイでアドバタイズまたは認識される必要はありません。VPN 0 に存在するシステムインターフェイスに割り当てられ、アドバタイズされることはありません。ただし、ベストプラクティスは、このシステム IP アドレスをループバック インターフェイスに割り当て、任意のサービス VPN でアドバタイズすることです。その後、SNMP およびロギングの送信元 IP アドレスとして使用できるため、ネットワークイベントと SD-WAN マネージャ情報の関連付けが容易になります。

組織名

組織名は、SD-WAN オーバーレイに割り当てられる名前です。大文字と小文字が区別され、オーバーレイ内のすべての SD-WAN デバイスで設定されている組織名と一致する必要があります。これは、SD-WAN デバイスがオーバーレイネットワークに導入されたときに、証明書認証プロセスで照合するための組織単位(OU)フィールドを定義するために使用されます。

パブリック IP アドレスとプライベート IP アドレス

プライベート IP アドレス

WAN エッジルータでは、プライベート IP アドレスは SD-WAN デバイスのインターフェイスに割り当てられた IP アドレスです。これは、NAT 前のアドレスであり、名前にかかわらず、パブリックアドレス(パブリックにルーティング可能)またはプライベートアドレス(RFC 1918)のいずれかです。

パブリック IP アドレス

SD-WAN Validator によって検出された NAT 後のアドレス。このアドレスは、パブリックアドレス(パブリックにルーティング可能)またはプライベートアドレス(RFC 1918)のいずれかです。NAT がない場合、SD-WAN デバイスのプライベート IP アドレスとパブリック IP アドレスは同じです。

TLOC

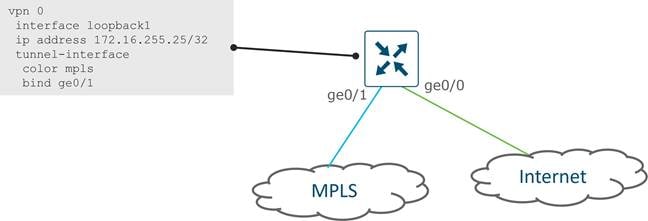

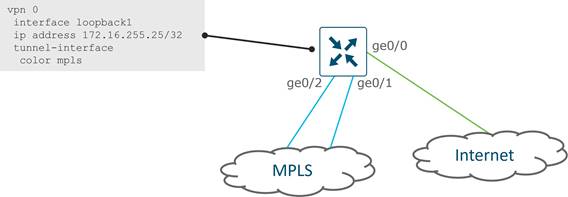

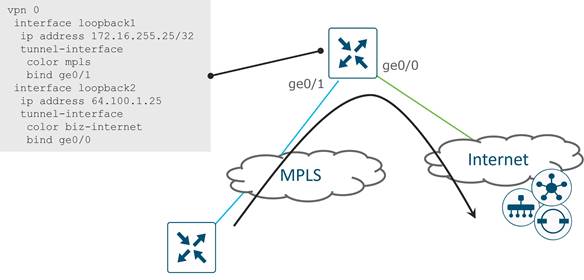

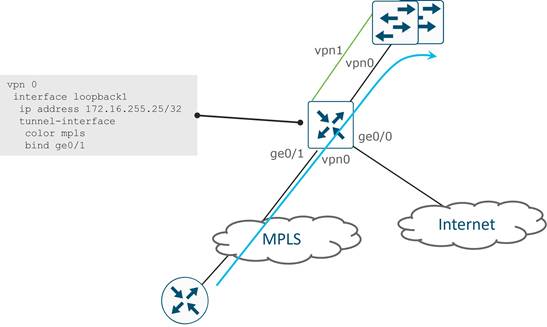

TLOC(トランスポートロケーション)は、WAN エッジルータが WAN トランスポートネットワークに接続する接続ポイントです。TLOC は一意に識別され、システム IP アドレス、リンクの色、およびカプセル化(Generic Routing Encapsulation(GRE)または IPsec)で構成される 3 つのタプルで表されます。

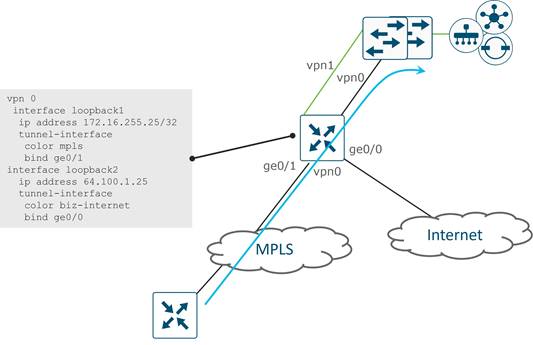

色

色属性は、WAN エッジルータまたは SD-WAN マネージャおよびコントローラに適用され、個々の TLOC の識別に役立ちます。異なる TLOC には異なる色のラベルが割り当てられます。図 10 の SD-WAN トポロジの例では、インターネット トランスポート TLOC に biz-internet と呼ばれるパブリックカラーを使用し、他のトランスポート TLOC には mpls と呼ばれるプライベートカラーを使用します。単一の WAN エッジルータに同じカラーを 2 回使用することはできません。

オーバーレイ マネジメント プロトコル(OMP)

BGP と同様の構造を持つ OMP ルーティングプロトコルは、SD-WAN オーバーレイネットワークを管理します。このプロトコルは SD-WAN コントローラ間と、SD-WAN コントローラと WAN エッジルータ間で動作します。ここでは、ルートプレフィックス、ネクストホップルート、暗号キー、ポリシー情報などのコントロールプレーン情報がセキュアな DTLS または TLS 接続を介して交換されます。SD-WAN コントローラは、BGP ルートリフレクタと同様に機能します。WAN エッジルータからルートを受信し、それらにポリシーを適用して処理し、オーバーレイネットワーク内の他の WAN エッジルータにルートをアドバタイズします。

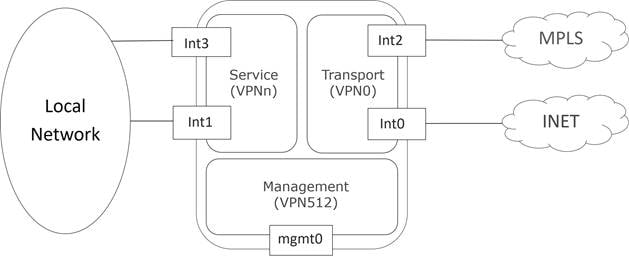

バーチャル プライベート ネットワーク(VPN)

SD-WAN オーバーレイでは、仮想プライベートネットワーク(VPN)がセグメンテーションを提供します。すでによく知られている仮想ルーティングおよびフォワーディング(VRF)によく似ています。各 VPN は相互に分離されており、それぞれに独自のフォワーディングテーブルがあります。インターフェイスまたはサブインターフェイスは、単一の VPN で明示的に設定され、複数の VPN の一部になることはできません。ラベルは、OMP ルート属性、およびパケットが属する VPN を識別するパケットのカプセル化で使用されます。

VPN 番号は、0 〜 65535 の値を持つ 4 バイトの整数ですが、複数の VPN が内部使用のために予約されているため、設定できる、または設定する必要がある VPN の最大数は 65525 です。WAN エッジデバイスと制御コンポーネントには、デフォルトで 2 つの主要な VPN、VPN 0 と VPN 512 があります。VPN 0 および 512 は、SD-WAN マネージャおよび SD-WAN コントローラで設定できる唯一の VPN であることに注意してください。SD-WAN Validator では、さらに多くの VPN を設定できますが、機能し、使用する必要があるのは VPN 0 と VPN 512 だけです。

● VPN 0 はトランスポート VPN です。これには、WAN トランスポートに接続するインターフェイスが含まれています。制御コンポーネントへのセキュアな DTLS/TLS 接続は、この VPN から開始されます。コントロールプレーンを確立し、IPsec トンネルトラフィックがリモートサイトに到達できるように、適切なネクストホップ情報を取得するために、この VPN 内でスタティックまたはデフォルトルート、あるいはダイナミック ルーティング プロトコルを設定する必要があります。

● VPN 512 は管理 VPN です。Cisco Catalyst SD-WAN デバイスとの間でアウトオブバンド管理トラフィックを伝送します。この VPN は OMP によって無視され、オーバーレイネットワークで伝送されません。

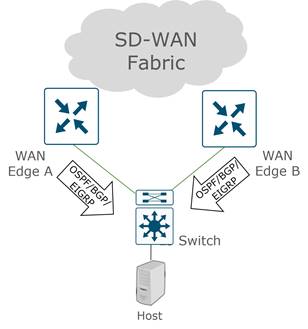

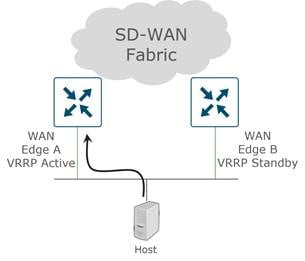

すでに定義されているデフォルト VPN に加えて、ローカルサイトネットワークに接続し、ユーザデータトラフィックを伝送するインターフェイスを含む 1 つ以上のサービス側 VPN を作成する必要があります。1 〜 511 の範囲でサービス VPN を選択することをお勧めしますが、デフォルトおよび予約済み VPN と重複しない限り、より大きな値を選択できます。サービス VPN は、OSPF または BGP、Virtual Router Redundancy Protocol(VRRP)、QoS、トラフィックシェーピング、ポリシングなどの機能に対して有効にできます。サイトの SD-WAN コントローラから受信した OMP ルートをサービス側 VPN ルーティングプロトコルに再配布することで、ユーザートラフィックを IPsec トンネル経由で他のサイトに転送できます。次に、サービス VPN ルートを OMP ルーティングプロトコルにアドバタイズすることで、ローカルサイトからのルートを他のサイトにアドバタイズできます。OMP ルーティングプロトコルは SD-WAN コントローラに送信され、ネットワーク内の他の WAN エッジルータに再配布されます。

次の図は、WAN エッジルータ上の VPN を示しています。インターフェイス Int0 および Int2 は、トランスポート VPN の一部です。Int1 と Int3 は、サイトのローカルネットワークに接続されたサービス VPN の一部です。mgmt0 ポートは VPN 512 の一部です。

| vEdge 技術的なヒント |

| 任意のインターフェイスをサブインターフェイスにすることもできます。この場合、サブインターフェイスが属するメイン(または親)物理インターフェイスは、VPN 0 で設定する必要があります。vEdge ルータ(すべてのコードバージョン)および IOS XE SD-WAN ルータ(17.4.1 より前のコードバージョン)では、802.1Q タグにより、サブインターフェイスの MTU は物理インターフェイスよりも 4 バイト低くする必要があります。メインインターフェイスの MTU を 1504 に設定し、サブインターフェイスの MTU をデフォルト(1500)のままにすることをお勧めします。17.4.1 以降を実行している IOS XE SD-WAN ルータでは、MTU 設定は必要ありません。 |

注:上記は、vEdge ルータ上で SD-WAN マネージャ設定を介して VPN が直接表示される方法を示しています。設定が SD-WAN マネージャから IOS XE SD-WAN ルータにプッシュされると、IOS XE SD-WAN ソフトウェアパーサーで受け入れられる形式に自動的に変換されます。いくつかの違いは次のとおりです。

● VPN キーワードの代わりに VRF 用語が使用されます

● グローバルテーブルは、VPN 0 を表すために使用されます

● VRF Mgmt-intf は管理インターフェイスでデフォルトで有効になっており、VPN 512 を表すために使用されます

| vEdge 技術的なヒント |

| IOS XE ルータは VRF 定義の名前を受け入れますが、IOS XE SD-WAN コードでは、VRF 定義は数字のみである必要があります。 |

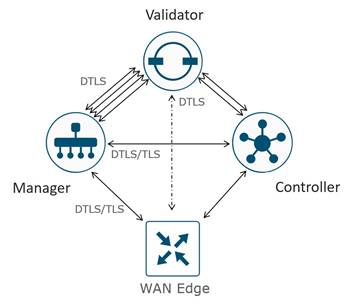

コントロール プレーン

制御接続

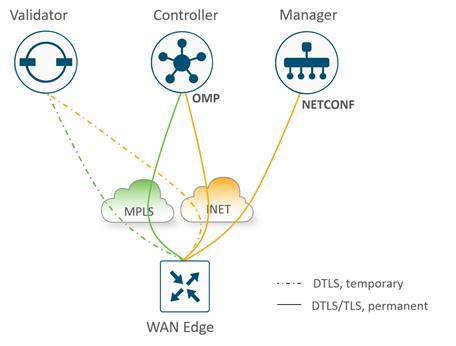

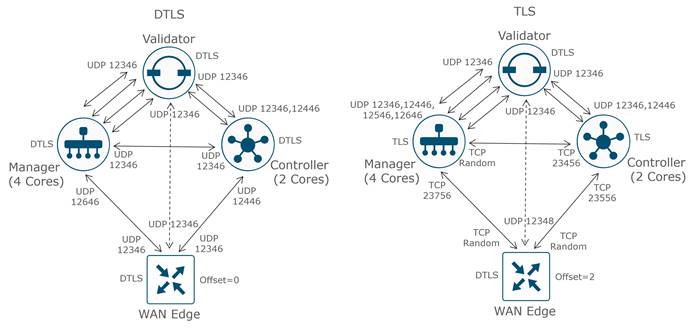

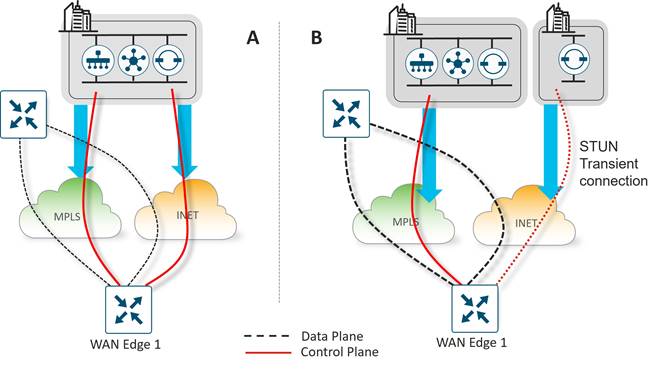

Cisco Catalyst SD-WAN マネージャおよびコントローラは、最初に SD-WAN Validator に接続して認証し、永続的な DTLS 接続を形成します。その後、相互に永続的な DTLS/TLS 接続を確立して維持します。WAN エッジデバイスも同様の方法でオンボードしますが、SD-WAN マネージャおよびコントローラとの一時的な SD-WAN Validator 接続をドロップし、DTLS/TLS 接続を維持します。次の図は、これを図で表したものです。

| vEdge 技術的なヒント |

| SD-WAN Validator への制御接続は常に DTLS です。デフォルトでは、SD-WAN マネージャおよびコントローラへの接続も DTLS ですが、これはセキュリティ制御プロトコルの TLS を設定することで、任意のデバイスで変更できます。1 つのデバイスが TLS 用に設定され、別のデバイスが DTLS 用に設定されている場合、2 つのデバイス間の制御接続に TLS が選択されます。TLS は TCP を使用し、TCP は確認応答を使用して信頼性を高めます。TCP も接続指向であるため、ファイアウォールは接続の状態を維持し、明示的にトラフィックを許可することなく、リターントラフィックを許可できます。 |

注:SD-WAN マネージャおよびコントローラの各コア(最大 8)は、SD-WAN マネージャと各 SD-WAN コントローラ間で単一の接続が維持されている間、各 SD-WAN Validator(単一のコアを持つ)への制御接続を開始して維持します。たとえば、SD-WAN コントローラに 2 つの vCPU がある場合(2 つのコアに変換されます)、SD-WAN コントローラから各 Validator への合計 2 つの制御接続が維持されます(各コアから 1 つ)。SD-WAN マネージャに 4 つの vCPU がある場合(4 つのコアに変換されます)、SD-WAN マネージャから各 Validator への合計 4 つの制御接続が維持されます(各コアから 1 つ)。コントローラ間では 1 つの制御接続のみが形成され、SD-WAN マネージャ間では 1 つの接続のみが形成されます。冗長 SD-WAN Validator 間で制御接続は形成されません。

WAN エッジ制御接続

WAN エッジルータは、デフォルトでは、プロビジョニングされたすべてのトランスポートで制御接続を確立しようとします。まず、各トランスポートで SD-WAN Validator との接続を開始してから、他の制御コンポーネントへの接続を試みます。複数の Validator が存在する場合、トランスポートごとに 1 つの SD-WAN Validator 制御接続のみが確立されます。トランスポートは、一度に 1 つずつ試行されます。通常は、最も小さいポート番号に接続されたトランスポートから開始されます。WAN エッジルータは、各トランスポートを介して SD-WAN コントローラへの永続的な接続を確立し、1 つのトランスポートのみを介して SD-WAN マネージャへの単一の永続的な接続を確立します。これは、接続を確立する最初の WAN エッジルータです。その後、SD-WAN Validator 接続が終了します。WAN エッジルータはすべての SD-WAN コントローラに接続する必要はなく、ネットワークの冗長性の設計と設定に依存します。技術的には、WAN エッジルータがコントロールプレーン情報を受信するには、1 つのトランスポートを介した SD-WAN コントローラへの単一の接続で十分ですが、冗長性を確保するために、通常は複数のトランスポートを介した追加の SD-WAN コントローラが設定されます。WAN エッジルータが SD-WAN マネージャクラスタに接続する場合、制御接続は 1 つの SD-WAN マネージャインスタンスにハッシュされ、すべてのメンバーとの接続を確立する必要はありません。

WAN エッジルータが適切な数の制御コンポーネント(SD-WAN マネージャへの DTLS/TLS 、2 つのコントローラのそれぞれへのトランスポートごとの DTLS/TLS 接続、およびデフォルトで 2 つのコントローラのそれぞれへの 1 つの OMP セッション)に接続できない場合、WAN エッジ接続は「不均衡」と見なされることに注意する必要があります。この場合、WAN エッジは、正しい数の制御接続が再確立されるまで、TLOC を介して Validator への永続的な接続を確立します。

| vEdge 技術的なヒント |

| すべての SD-WAN コントローラ接続が失われた場合、WAN エッジルータは OMP グレースフル リスタート タイマー(デフォルトでは 12 時間)の間、最新のコントロールプレーン情報を使用して動作し続けます。 |

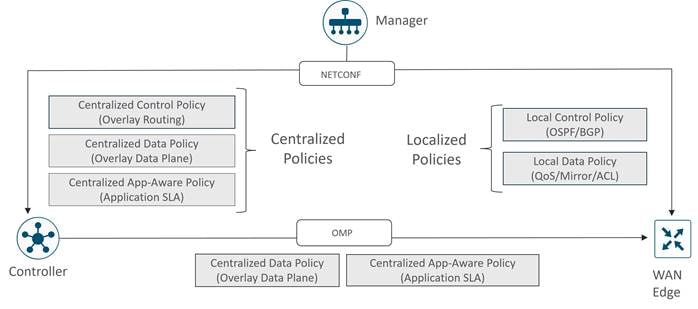

セキュアな接続が確立されると、SD-WAN マネージャが NETCONF を使用して WAN エッジデバイスをプロビジョニングし、SD-WAN コントローラと WAN エッジの間で OMP ピアリングが確立されます。OMP ピアリングはシステム IP アドレスを使用して確立され、複数の DTLS/TLS 接続が存在する場合でも、WAN エッジデバイスと SD-WAN コントローラの間で確立されるピアリングセッションは 1 つだけです。

| vEdge 技術的なヒント |

| SD-WAN マネージャへの接続に使用されるトランスポートは 1 つだけであるため、トンネルインターフェイスで vmanage-connection-preference パラメータをより高い値に設定することで、トランスポート設定に影響を与えることができます。デフォルト値は 5 です。値 0 は、トンネルを介して SD-WAN マネージャへの接続が行われないことを示すために使用されます。これは、LTE などの従量制リンクに実装されることがよくあります。 |

制御接続の概要

次に、制御コンポーネントと WAN エッジルータの制御接続の概要を示します。

● 各 SD-WAN コントローラコア(最大 8)と各 SD-WAN Validator 間の永続的な DTLS 接続

● 各 SD-WAN マネージャコア(最大 8)と各 SD-WAN Validator 間の永続的な DTLS 接続

● 各 SD-WAN マネージャと各 SD-WAN コントローラ間の永続的な TLS または DTLS 接続

● SD-WAN コントローラ間の TLS または DTLS 接続のフルメッシュ(各ペア間に 1 つの接続)

● SD-WAN マネージャ クラスタ インスタンス間の TLS または DTLS 接続のフルメッシュ(各ペア間に 1 つの接続)*

● 各 WAN エッジと 1 つの SD-WAN Validator 間の一時的な DTLS 接続(各トランスポートに 1 つの接続)

● 各 WAN エッジと 1 つの SD-WAN マネージャインスタンス間の永続的な TLS または DTLS 接続(1 つのトランスポートを介して 1 つの接続のみが選択されます)

● デフォルトでは、各 WAN エッジと 2 つの SD-WAN コントローラ間の永続的な TLS または DTLS 接続(各トランスポートを介したそれぞれへの接続**)

* SD-WAN マネージャ クラスタ インスタンスの場合、例として統計専用であり、WAN エッジデバイスを処理しない一部のインスタンスは、トンネルインターフェイスなしで設定できるため、これらのインスタンスへの制御接続は構築されません。

** SD-WAN コントローラの場合、接続数は WAN エッジルータの max-control-connections および max-omp-sessions の設定によって異なります。

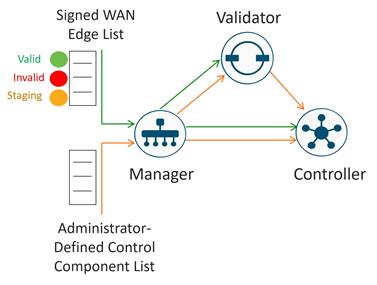

許可リストモデル

すべての WAN エッジデバイスと制御コンポーネントは、許可リストモデルを使用して相互に認証します。この場合、デバイスは、接続を確立してネットワークへのアクセスを許可する前に承認される必要があります。

SD-WAN マネージャによって配布される 2 つの許可リストがあります。1 つは制御コンポーネント用、もう 1 つは WAN エッジデバイス用です。

● 許可制御コンポーネントリスト:許可制御コンポーネントリストは、管理者が SD-WAN マネージャ ユーザー インターフェイスに制御コンポーネントを手動で追加した結果です。このリストは、SD-WAN マネージャから制御コンポーネントに配布でき、その後、SD-WAN Validator から SD-WAN コントローラに配布できます。

● WAN エッジデバイスの許可シリアル番号リスト:WAN エッジデバイスのデジタル署名付き許可シリアル番号リストは、http://software.cisco.com のプラグアンドプレイ接続ポータルから変更および取得できます。リストは、SD-WAN オーバーレイの適切なスマートアカウントとバーチャルアカウントにアクセスできる有効な Cisco CCO アカウントを持つユーザーが、SD-WAN マネージャから手動で取得するか、自動的に同期できます。20.3.1 では、.CSV ファイルを使用した未署名の許可シリアル番号リストもサポートされており、プラグアンドプレイポータルにアクセスする必要はありません。ファイルは SD-WAN マネージャにアップロードまたは同期された後、SD-WAN マネージャによってすべての制御コンポーネントに配布されます。WAN エッジの許可シリアル番号リストを使用して、管理者は個々の WAN エッジルータのアイデンティティの信頼性を決定および設定できます。次のオプションがあります。

◦ [Valid]:ルータは SD-WAN ネットワークで完全に動作することが許可されています。

◦ [Invalid]:ルータは SD-WAN ネットワークで許可されていないため、制御コンポーネントとの制御接続は確立されません。

◦ [Staging]:ルータは制御コンポーネントとの制御接続を認証および形成できますが、OMP は WAN エッジルータにルート、データポリシー、または TLOC を送信しないため、トラフィックは転送されません。この状態では、実稼働 SD-WAN ネットワークへの参加を許可する前に、ルータをプロビジョニングしてテストできます。

WAN エッジの許可シリアル番号リストが SD-WAN マネージャにロードまたは同期されると、デバイスを検証するオプションが表示されます。リストをインポートする前にデバイスを検証するチェックボックスをオンにすると、すべてのデバイスがデフォルトで [Valid] になります。検証するチェックボックスをオンにしない場合、すべてのデバイスはデフォルトで [Invalid] になります。ルータが制御コンポーネントとの制御接続を形成し、SD-WAN ネットワークに参加する前に、各デバイスを [Valid] に設定する必要があります。

ID

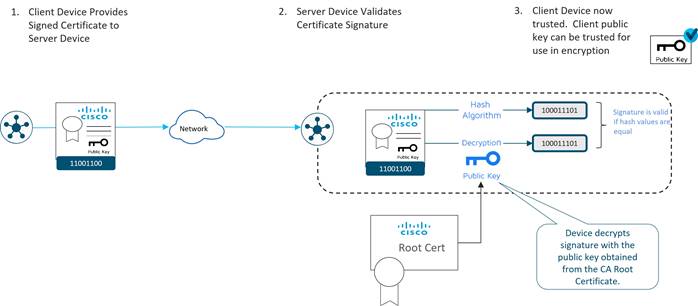

デバイス間の認証には、証明書を介したデバイス ID の検証が含まれます。

デバイス証明書の検証の仕組み:

● クライアントデバイスは、CA 署名付きデバイス証明書をサーバに提示します。

● サーバは、次の方法で証明書の署名を検証します

1. 証明書データに対してハッシュアルゴリズムを実行して値を取得する

2. CA ルート証明書から取得した公開キーを使用して証明書の署名を復号し、2 番目の値を取得する

両方の値が等しい場合、署名は有効です。

● これでクライアントデバイスが信頼され、暗号化で使用するためにクライアント公開キーを信頼できるようになります。

デバイス証明書を検証するには、対応するルート証明書が必要であることに注意してください。

デバイス証明書を検証するには、対応するルート証明書が必要であることに注意してください。

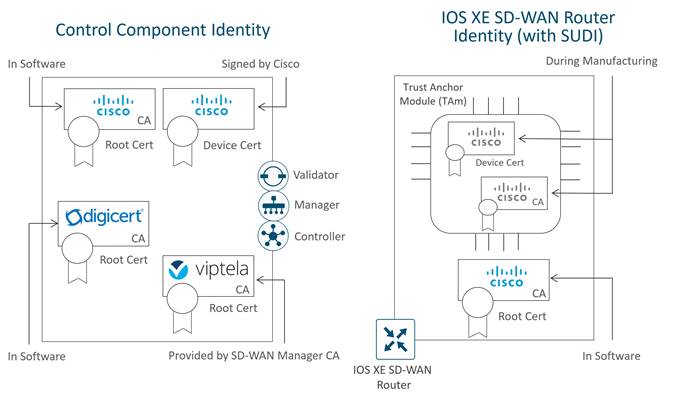

制御コンポーネント ID

制御コンポーネント ID は、Symantec/Digicert またはシスコ署名付き証明書、あるいはエンタープライズ CA 証明書によって提供されます。ネットワーク内の各制御コンポーネントには、証明書が署名され、インストールされている必要があります。また、制御コンポーネント証明書をインストールする前に、対応する CA のルート証明書チェーンも各制御コンポーネントにインストールする必要があります。他の SD-WAN 制御コンポーネントおよびソフトウェアデバイスのデバイス証明書を検証するために、追加のルートチェーンがインストールされます。一部のルート証明書チェーンはプリロードされているか、自動的にインストールされます。また、エンタープライズルート CA などの他のルート証明書チェーンは管理者がインストールする必要があります。

| vEdge 技術的なヒント |

| 2023 年 3 月 31 日現在、シスコは Cisco Catalyst SD-WAN の Symantec/Digicert 制御コンポーネント X.509 証明書のスポンサーをしていないため、これらの証明書はシスコによって署名およびリリースされません。Symantec/Digicert 証明書は、Digicert から直接購入し、エンタープライズ CA メソッドを使用して SD-WAN マネージャバージョン 20.3.6、20.6.4、20.7.1 以降に手動でインストールした場合は、引き続き使用できます。詳細については、『Field Notice』を参照してください。 |

WAN エッジルータ ID

vEdge ハードウェアルータの ID は、Avnet によって署名されたデバイス証明書によって提供され、製造プロセスで生成されて、トラステッド プラットフォーム モジュール(TPM)チップに焼き付けられます。トラステッド プラットフォーム モジュールには、Avnet ルート証明書チェーンも存在します。Symantec/Digicert および Cisco ルート証明書は、制御コンポーネントの証明書を信頼するためにソフトウェアにプリロードされています。追加のルート証明書は、手動でロードするか、SD-WAN マネージャによって自動的に配布するか、ZTP 自動プロビジョニングプロセス中にインストールできます。

IOS XE SD-WAN ハードウェアルータの ID は、ASR 1002-X を除き、安全な固有デバイス ID(SUDI)によって提供されます。これは、ハードウェアで保護されているキーペアに関連付けられた X.509v3 証明書です(トラストアンカーモジュールまたは TAm)。TAm には、SUDI デバイス証明書のルート証明書チェーンも存在します。Symantec/Digicert および Cisco ルート証明書は、制御コンポーネントの証明書を信頼するためにソフトウェアにプリロードされています。追加のルート証明書は、手動でロードするか、SD-WAN マネージャによって自動的に配布するか、プラグアンドプレイ(PnP)自動プロビジョニングプロセス中にインストールできます。

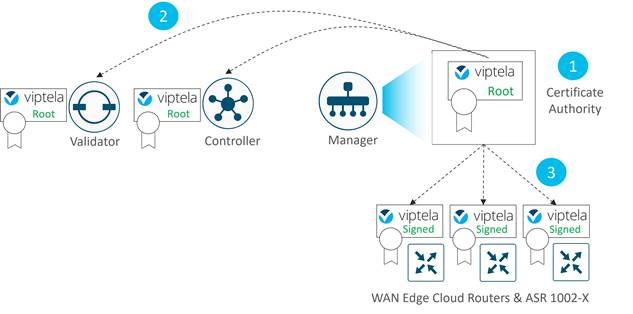

vEdge クラウドルータ、ISRv ルータ、Catalyst 8000v、CSR1000v ルータ、および Cisco ASR 1002-X ルータには、デバイス証明書がプリインストールされていません。各デバイスは、SD-WAN マネージャによって生成され、一時的な ID を目的としてデバイスの導入時に設定されるワンタイムパスワード(OTP)/トークンを使用します。デバイスが一時的に認証されると、SD-WAN マネージャによって永続的な ID が提供されます。SD-WAN マネージャは、これらのデバイスの証明書を生成してインストールするための認証局(CA)として動作できます。

次の図に示します。

1. WAN エッジクラウドルータおよび ASR 1002-X の認証局(CA)として機能する SD-WAN マネージャ。

2. SD-WAN マネージャは、Viptela ルート証明書を SD-WAN Validator と SD-WAN コントローラに配布して、WAN エッジクラウド ID を検証します。

3. WAN エッジルータが OTP 経由で認証されると、SD-WAN マネージャ CA は Viptela 署名付き証明書を発行し、それ以降は認証に使用されます。

SD-WAN マネージャクラスタがある場合、各 SD-WAN マネージャはデバイスの証明書に署名し、対応するルート証明書を配布します。

証明書

次の図は、制御コンポーネントと IOS XE SD-WAN ルータ用にインストールされたデバイス証明書とルート証明書のサブセットを示しています。この例では、Cisco PKI 証明書が制御コンポーネントにインストールされます。

この例では、シスコデバイス証明書が制御コンポーネント ID 用にインストールされ、シスコルート証明書チェーンが使用されて他の制御コンポーネント証明書を信頼し、Viptela ルート証明書チェーンが使用されてクラウドルータと IOS XE SD-WAN ルータ(SUDI なし)証明書を信頼します。IOS XE-WAN ルータの場合、シスコデバイス証明書は製造時にハードウェアにロードされ、制御コンポーネント証明書を信頼するために、シスコルート証明書チェーンがソフトウェアに存在します。

制御コンポーネントにインストールされている証明書と TAm にインストールされている証明書は両方ともシスコによって発行されていますが、同じ CA ルートチェーンを共有していないため、CA ルートチェーンを使用して他方を検証または信頼することはできません。

SD-WAN デバイスの認証/認可

制御コンポーネントが相互に認証する場合、通常は次のようになります。

1. 相手側の制御コンポーネントから信頼できるデバイス証明書を受信します。

2. 証明書のシリアル番号を SD-WAN マネージャから配布された許可シリアル番号リストと比較します(Validator に対する認証の場合を除く)。

3. 受信した証明書 OU の組織名をローカルに設定された OU と比較します(WAN エッジハードウェアデバイスに対する認証の場合を除く)。

4. 証明書ルート認証局(CA)の信頼を検証します。

WAN エッジデバイスが制御コンポーネントに認証される場合、WAN エッジルータは通常次のようになります。

1. 制御コンポーネントから信頼できるデバイス証明書を受信します。

2. 受信した証明書 OU の組織名をローカルに設定された OU と比較します。

3. 証明書ルート認証局(CA)の信頼を検証します。

制御コンポーネントが WAN エッジデバイスに対して認証する場合、制御コンポーネントは次のことを行います。

1. 256 ビットのランダム値を WAN エッジルータに送信します。この値は、WAN エッジルータによって秘密キーを使用して署名されます。

2. WAN エッジから、シリアル番号とシャーシ番号、WAN エッジの秘密キーで署名された 256 ビット値、および信頼できるボード ID 証明書(CA ルート証明書チェーンも含む)を受信します。

3. 証明書のシリアル番号を SD-WAN マネージャから配布された許可シリアル番号リストと比較します。

4. ボード ID 証明書から抽出された公開キーを使用して、256 ビット値を確認します。

5. 証明書ルート認証局(CA)の信頼を検証します。

認証および認可が成功すると、DTLS/TLS 接続が確立されます。

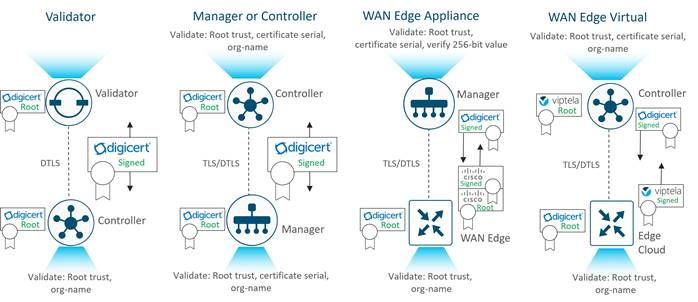

次の図は、Symantec/Digicert またはシスコの証明書を使用して、異なるデバイスが相互に認証する方法を示しています。エンタープライズ CA 証明書も同様に動作します。通常、次のことに注意してください。

● 制御コンポーネントおよび WAN エッジデバイスはクライアントとして機能し、サーバーとして機能する Validator との接続を開始します

● SD-WAN マネージャは、サーバーとして機能するコントローラとの接続を開始するクライアントとして機能します

● SD-WAN コントローラは、他の SD-WAN コントローラとの接続を開始するクライアントとして機能し、パブリック IP アドレスが最も大きいコントローラがサーバーとして機能します

● WAN エッジデバイスは、サーバーとして機能する SD-WAN マネージャおよび SD-WAN コントローラとの接続を開始するクライアントとして機能します

Cisco Catalyst SD-WAN ソリューションの証明書の導入については、『Cisco Catalyst SD-WAN Controller Certificates and Authorized Serial Number File Deployment Guide』(https://www.cisco.com/c/en/us/td/docs/solutions/CVD/SDWAN/cisco-sdwan-controller-cert-deploy-guide.html)を参照してください。

オーケストレーション プレーン

WAN エッジのオーバーレイへの移行

オーバーレイネットワークに参加するには、WAN エッジルータが SD-WAN マネージャへのセキュアな接続を確立して設定ファイルを受信できるようにし、SD-WAN コントローラとのセキュアな接続を確立してオーバーレイネットワークに参加できるようにする必要があります。SD-WAN マネージャとコントローラの検出は自動的に行われ、最初に SD-WAN Validator へのセキュアな接続を確立します。

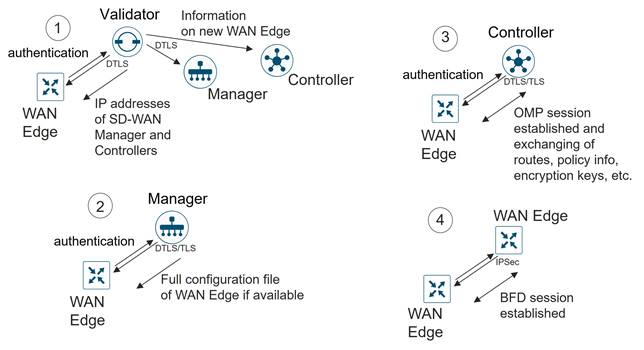

次の図は、WAN エッジルータをオーバーレイに追加するときに発生するイベントのシーケンスを示しています。

1. 最小限のブートストラップ設定または自動プロビジョニング(ZTP または PnP)プロセスによって、WAN エッジルータは最初に、暗号化された DTLS 接続を介して SD-WAN Validator で認証を試みます。認証されると、SD-WAN Validator は、SD-WAN マネージャネットワーク管理システム(NMS)と SD-WAN コントローラの IP アドレスを WAN エッジルータに送信します。また、SD-WAN Validator は、ドメインに参加する新しい WAN エッジルータを SD-WAN コントローラおよびマネージャに通知します。

2. WAN エッジルータは、SD-WAN マネージャおよびコントローラとのセキュアな DTLS または TLS セッションの確立を開始し、SD-WAN Validator とのセッションを切断します。WAN エッジルータが SD-WAN マネージャ NMS で認証されると、SD-WAN マネージャは WAN エッジルータに設定をプッシュします(使用可能な場合)。

3. WAN エッジルータは、各トランスポートリンクを介して SD-WAN コントローラへの DTLS/TLS 接続を確立しようとします。SD-WAN コントローラに認証されると、OMP セッションを確立し、プレフィックス、TLOC、サービスルート、暗号キー、およびポリシーを含むルートを学習します。

4. WAN エッジルータは、IPsec を使用して各トランスポートを介してリモート TLOC への BFD セッションを確立しようとします。

WAN エッジルータのオンボーディング

WAN エッジルータをネットワーク上で稼働させる方法は複数あります。1 つの方法は、手動の方法です。手動の方法では、デバイスへのコンソールを確立し、いくつかの設定行を設定できます。または、ゼロタッチプロビジョニング(ZTP)やプラグアンドプレイ(PnP)のような自動プロビジョニング方式を使用します。この場合、WAN エッジルータをネットワークに接続して電源を入れると、自動的にプロビジョニングされます。さらに、ブートストラップ方式を使用するオプションがあります。これは、IOS XE SD-WAN ルータにのみ適用され、ブートフラッシュまたは USB キーを介して設定がロードされ、デバイスを SD-WAN ネットワークに接続できます。自動プロビジョニングの要件が満たされていない場合に使用することができます。仮想クラウドルータのオンボーディングでは、SD-WAN マネージャを介してデバイス証明書を永続的に取得する前に、ワンタイムパスワード(OTP)を一時的に認証するよう設定します。手動および自動の方法について、以下に簡単に説明します。オンボーディングデバイスの詳細については、『Cisco SD-WAN: WAN Edge Onboarding Prescriptive Deployment Guide』を参照してください。

手動

手動の設定方法では、最小のネットワーク接続と最小の識別情報を SD-WAN Validator の IP アドレスまたはホスト名とともに設定します。WAN エッジルータは SD-WAN Validator に接続し、そこから他のネットワーク制御コンポーネントを検出しようとします。WAN エッジルータを正常に起動するために、WAN エッジルータで設定する必要があるものがいくつかあります。

● トランスポートネットワークに接続されたインターフェイスに IP アドレスとゲートウェイアドレスを設定するか、または Dynamic Host Configuration Protocol(DHCP)を設定して、IP アドレスとゲートウェイアドレスを動的に取得します。WAN エッジは、ネットワーク経由で SD-WAN Validator に到達できる必要があります。

● SD-WAN Validator の IP アドレスまたはホスト名を設定します。ホスト名を設定する場合は、WAN エッジルータがそのホスト名を解決できる必要があります。これを行うには、VPN 0 で有効な DNS サーバアドレスまたはスタティックホスト名 IP アドレスマッピングを設定します。

● 組織名、システム IP アドレス、およびサイト ID を設定します。必要に応じて、ホスト名を設定します。

| vEdge 技術的なヒント |

| 上記の要件に加えて、WAN エッジルータには有効な証明書がインストールされている必要がありますが、工場出荷時にはほとんどのハードウェアベースの WAN エッジルータに証明書がすでにインストールされています。また、システムクロックは、証明書認証のために正確な時刻を反映する必要があり、必要に応じて手動または Network Time Protocol(NTP)を使用して設定できますが、新しいデバイスをオンボーディングする際にこれに対処する必要はほとんどありません。 |

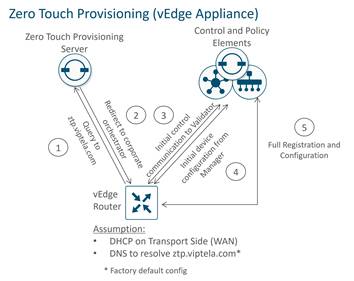

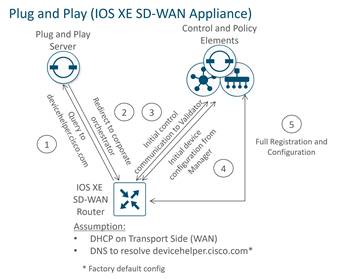

自動デバイスプロビジョニング(ZTP または PnP)

vEdge デバイスの自動デバイスプロビジョニングはゼロタッチプロビジョニング(ZTP)と呼ばれ、IOS XE SD-WAN デバイスの場合はプラグアンドプレイ(PnP)と呼ばれます。プロセスは非常に似ていますが、2 つの異なるサービスが関係しています。どちらのサービスもクラウドベースのサービスとして利用でき、インターネットを介して到達できますが、オンプレミスのサービスを展開することもできます。

自動プロビジョニング手順は、WAN エッジルータの電源が初めて投入されたときに開始されます。vEdge ルータは、ホスト名が ztp.viptela.com の ZTP サーバーへの接続を試み、SD-WAN Validator 情報を取得します。IOS XE SD-WAN ルータの場合、ホスト名 devicehelper.cisco.com を使用して PnP サーバに接続しようとします。SD-WAN Validator 情報が取得されると、その後、SD-WAN マネージャおよびコントローラに接続して、その完全な設定を取得し、オーバーレイネットワークに参加できます。

自動デバイスプロビジョニングには、いくつかの要件があります。

自動デバイスプロビジョニングには、いくつかの要件があります。

● ハードウェア vEdge アプライアンスでは、特定のポートのみがデフォルトで DHCP クライアント インターフェイスとして事前設定されており、ZTP に使用できます。次の表に、ZTP が機能するためにネットワークに接続する必要があるポートの概要を示します。IOS XE SD-WAN デバイスでは、管理インターフェイス(GigabitEthernet0)を除くすべてのルーテッド ギガビット イーサネット インターフェイスで PnP がサポートされます。

表 1. vEdge ZTP インターフェイス

| vEdge モデル |

インターフェイス |

| vEdge 5000 |

ge0/0(スロット 0 のネットワークモジュール用) |

| vEdge 2000 |

ge2/0 |

| vEdge 1000、ISR1100-4G/8G |

ge0/0 |

| vEdge 100b/m |

ge0/4 |

| vEdge 100wm |

ge0/4、cellular0 |

| ISR1100-4GLTE |

ge0/4、cellular0 |

● WAN エッジルータは、DHCP を介して IP アドレスを取得するか、自動 IP を使用して IP アドレスを検出できる必要があります。

● ネットワーク内の WAN エッジルータのゲートウェイルータは、パブリック DNS サーバーに到達可能で、vEdge デバイスの場合は ztp.viptela.com、インターネット上の IOS XE SD-WAN デバイスの場合は devicehelper.cisco.com に到達できる必要があります。または、vEdge および IOS XE SD-WAN ルータのオンボーディングを支援するために、オンプレミスの ZTP サーバーを設定できます。

● SD-WAN デバイスを https://software.cisco.com の PnP ポータルに正しく入力し、SD-WAN Validator ホスト名または IP アドレス情報を定義するコントローラプロファイルに関連付ける必要があります。

● SD-WAN マネージャには、WAN エッジデバイスに接続された WAN エッジルータのデバイス設定テンプレートが必要です。プロセスを機能させるには、このデバイステンプレートにシステム IP とサイト ID を含める必要があります。これがないと、ZTP または PnP プロセスは成功しません。

データ プレーン

このセクションでは、Cisco Catalyst SD-WAN データプレーンがどのように確立されるかを確認し、その実現に役立つコンポーネントに焦点を当てます。

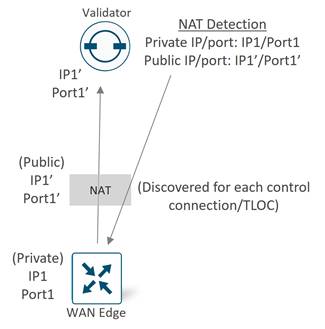

NAT トラバーサルファシリテータとしての SD-WAN Validator

SD-WAN 制御コンポーネントまたは SD-WAN ルータは、知らないうちに NAT デバイスの背後にある可能性があります。SD-WAN ネットワークでコントロールプレーンとデータプレーンの接続を正常に確立するには、ネットワークの外部から接続する IP アドレス/ポートを知ることが重要です。SD-WAN Validator は重要な役割を果たし、Session Traversal Utilities for NAT(STUN)サーバーとして機能します。これにより、他の制御コンポーネントと SD-WAN ルータは、マッピング/変換された独自の IP アドレスとポート番号を検出できます。SD-WAN デバイスは TLOC とともにこの情報をアドバタイズするため、他の SD-WAN デバイスは接続を成功させるための情報を保持します。

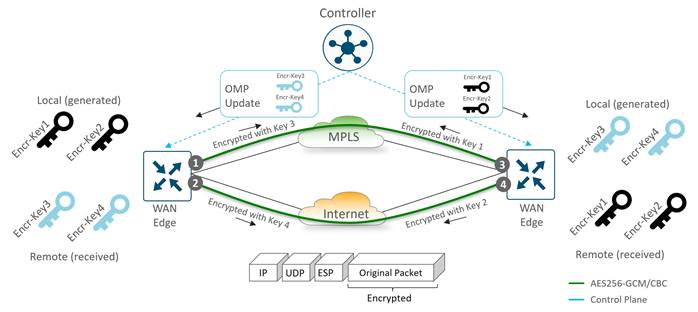

データプレーンのプライバシーと暗号化

WAN エッジルータは、データを暗号化および復号化する暗号キーを使用して、IPsec を使用してルータ間で交換されるデータトラフィックを保護します。従来の IPsec 環境では、ピア間のキー交換を容易にするためにインターネット キー エクスチェンジ(IKE)が使用されます。これにより、ペアごとのキーが作成され、各デバイスがフルメッシュ環境で n^2 個のキー交換と(n-1)個の異なるキーを管理する必要があります。Cisco Catalyst SD-WAN ネットワークでより効率的なスケーリングを実現するために、WAN エッジルータと制御コンポーネント間で ID がすでに確立されているため、IKE は実装されていません。DTLS または TLS を使用してすでに認証、暗号化、および改ざんされているコントロールプレーンは、AES-256 対称キーの通信に使用されます。各 WAN エッジルータは TLOC ごとに 1 つの AES キーを生成し、この情報を OMP ルートパケットで SD-WAN コントローラに送信します。その後、このパケットはすべての WAN エッジルータに配布されます。

各キーのライフタイムはデフォルトで 24 時間です。12 時間ごとに新しいキーが生成され、SD-WAN コントローラに送信されてから、他の WAN エッジルータに配布されます。つまり、常に 2 つのキーが存在します。WAN エッジルータが新しく生成されたキーを使用するように切り替わる間、最後の既知のキーはさらに 12 時間保持され、トラフィックはいずれかのキーを使用して受け入れられます。SD-WAN コントローラへの OMP セッションが失われた場合、WAN エッジルータは、保持している最後の情報(設定、ポリシー、ルート、および IPsec キー)を最大 12 時間(OMP グレースフル リスタート タイマーの長さ)使用し続けます。OMP の停止がいつ発生するかを知る方法がないため、2 つのキーにより、12 時間の OMP グレースフル リスタート タイマーをサポートできます。

| vEdge 技術的なヒント |

| ペアワイズキーは、19.2 vEdge および 16.12.1b IOS XE SD-WAN コード以降でも設定できます。ペアワイズキーは引き続き AES256 対称暗号化アルゴリズムを使用しますが、SD-WAN ルータがオーバーレイ内の他のすべての SD-WAN ルータと同じ TLOC キーを共有する代わりに、この方法ではパスを共有する各 SD-WAN ルータと一意の TLOC キーを共有します。 |

データプレーントラフィックの暗号化では、Encapsulating Security Payload(ESP)の修正バージョンを使用してデータパケットペイロードを保護します。暗号化アルゴリズムは AES-256 GCM ですが、必要に応じて AES-256 CBC にフォールバックできます(マルチキャストトラフィックの場合)。データの整合性と信頼性を検証する認証アルゴリズムは設定可能であり、SD-WAN コントローラと交換される TLOC プロパティに含まれます。デフォルトでは、AH-SHA1 HMAC と ESP HMAC-SHA1 の両方が設定されます。複数の認証タイプが設定されている場合は、2 つのポイント間の最も強力な方式(AH-SHA1 HMAC)が選択されます。

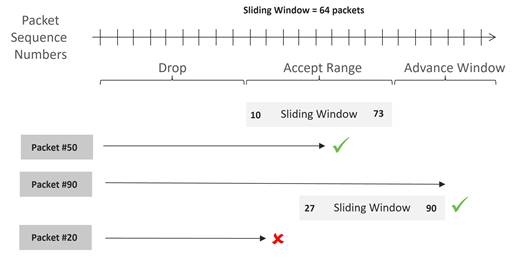

アンチリプレイ

アンチリプレイ保護により、IPsec パケットは攻撃者によるパケットの挿入または変更から保護されます。送信者は連続して増加するシーケンス番号を IPsec パケットに割り当てます。パケットは常に順序どおりに到着するとは限らないため、接続先はこれらのシーケンス番号をチェックし、受け入れるシーケンス番号のスライディングウィンドウを維持します。重複するシーケンス番号を持つパケットはドロップされます。スライディングウィンドウの左側に到着したパケットは古いと見なされ、接続先はそれらをドロップします。スライディングウィンドウの右側に到着したパケットの場合、パケットが検証され、最大値を持つパケットシーケンス番号にスライディングウィンドウが進められます。

アンチリプレイは無効化できません。デフォルトでは、スライディングウィンドウは 512 パケットに設定されています。これは 2 の累乗である必要があり、replay-window コマンドを使用して 64 〜 4096 の範囲で設定できます。大量の優先順位の高いトラフィックと組み合わせた QoS などの特定のネットワークシナリオでは、512 パケットは十分な大きさのウィンドウサイズではない可能性があるため、アンチリプレイは非常に多くの正当なパケットをドロップする可能性があります。このウィンドウサイズは最大 4096 に設定することをお勧めします。

以下の図にアンチリプレイ機能を示します。スライディングウィンドウ内のシーケンス番号が付いた到着したパケットは受け入れられ、ウィンドウの右側に到着したパケットは受け入れられてスライディングウィンドウが進み、スライディングウィンドウの左側に到着したパケットは廃棄されます。

複数のシーケンス番号スペース(マルチ SNS)

暗号化後に発生する QoS キューイングにより、非優先パケットがキューに入れられて遅延し、リプレイウィンドウが失われる可能性があるため、アンチリプレイドロップが発生する可能性があります。アンチリプレイウィンドウを最大化することが役立つ場合もありますが、すべての状況で問題を解決できるわけではありません。

SD-WAN は、IOS XE SD-WAN ルータに実装された複数のシーケンス番号スペース(マルチ SNS)でこれを軽減します。マルチ SNS は、セキュリティ アソシエーションごとに複数の一意のシーケンス番号スペースを維持します。スペースは、出力キューイングスキームと一致するため、特定のキュー内のすべてのパケットが同じシーケンス番号スペースからシーケンス番号を受信します。これにより、同じシーケンス番号スペース内のパケットが同じキューを通過するため、出力 QoS によってパケットの順序が変更される可能性がなくなります。

マルチ SNS は、QoS が設定されているかどうかに関係なく、SD-WAN オーバーレイトンネルに対して常に有効です。デフォルトでは、BFD トラフィック用(キュー 0)とデータトラフィック用(キュー 2)の 2 つのスペースが使用されます。QoS が設定されると、定義されたクラスごとに一意のシーケンス番号スペースが自動的に作成されます(IOS XE SD-WAN ルータでは最大 8 つ)。各 QoS クラスには、ESP/AH ヘッダーの 32 ビット SPI フィールドにエンコードされた SNS グループがあります。

IPsec トンネルの両側で同じ数のクラスが設定された QoS を持つことが重要です。そうしないと、アンチリプレイがパケットを無差別にドロップする可能性があります。

データプレーンセキュリティおよびその他のセキュリティトピックの詳細については、https://www.cisco.com/c/en/us/td/docs/routers/sdwan/configuration/security/vedge/security-book/security-overview.html を参照してください。

トランスポートロケータ(TLOC)

トランスポートロケータ(TLOC)は、WAN エッジルータが WAN トランスポートネットワークに接続する接続ポイントです。TLOC は一意に識別され、システム IP アドレス、カラー、およびカプセル化(Generic Routing Encapsulation(GRE)または IPsec)で構成される 3 つのタプルで表されます。TLOC ルートは、OMP を介して SD-WAN コントローラにアドバタイズされます。これには、各 TLOC に関連付けられたプライベートおよびパブリック IP アドレスとポート番号、およびカラーと暗号キーを含む多数の属性が含まれます。これらの TLOC ルートとその属性は、他の WAN エッジルータに配布されます。これで、TLOC 属性と暗号キー情報が判明したため、WAN エッジルータは他の WAN エッジルータと IPsec を使用して BFD セッションの形成を試みることができます。

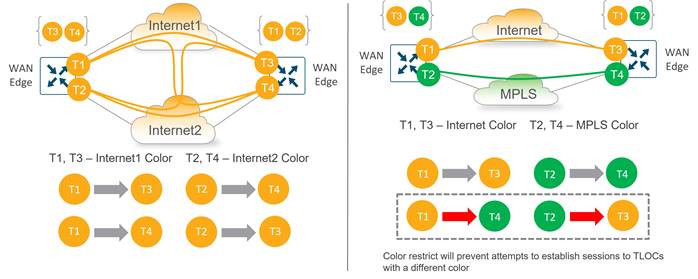

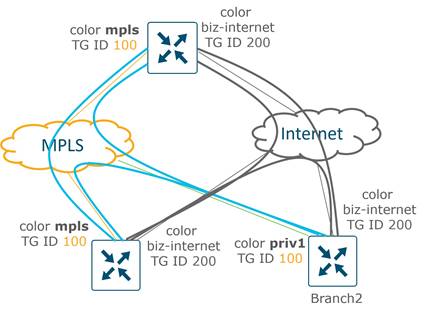

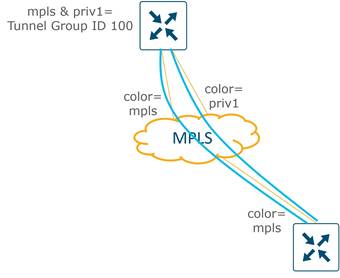

デフォルトでは、WAN エッジルータは、異なるカラーでマークされた他のトランスポートに属する TLOC を含む、各 WAN トランスポートを介してすべての TLOC への接続を試みます。これは、異なる場所に異なるインターネット トランスポートがある場合(たとえば、相互に直接通信する必要がある場合)に役立ちます。この動作を防ぐために、トンネルのカラーとともに指定できる restrict キーワードがあります。これにより、異なるカラーの TLOC への BFD セッションを確立しようとする試みが防止されます。これは一般に、プライベートトランスポートで、パブリックトランスポートとのセッションの形成を防ぐために使用されます。

次の図は、restrict キーワードが BFD セッションの確立にどのように影響するかを示しています。左の図では、すべての TLOC が相互にセッションを確立できるように、restrict キーワードが使用されていません。右の図では、restrict キーワードが MPLS カラーで使用されているため、MPLS TLOC は他の MPLS TLOC とのセッションのみを形成できます。

カラー

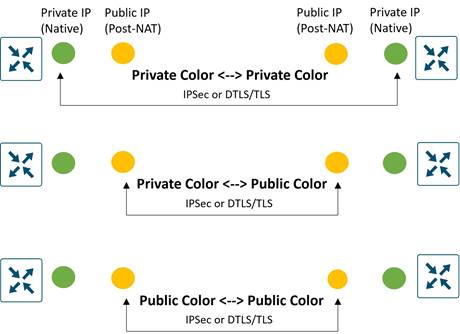

カラーは、WAN エッジデバイスで終端する個々の WAN トランスポートを識別するために使用される抽象概念です。カラーは静的に定義されたキーワードであり(自由形式のラベルではありません)、個々のトランスポートをパブリックまたはプライベートとして識別するため、重要です。メトロイーサネット、mpls、および private1、private2、private3、private4、private5、private6 のカラーは、プライベートカラーと見なされます。これらは、プライベートネットワーク、またはトランスポート IP エンドポイントの NAT アドレッシングがない場所で使用されることを目的としています。パブリックカラーは、3g、biz-internet、blue、bronze、custom1、custom2、custom3、default、gold、green、lte、public-internet、red、silver です。これらは、パブリックネットワーク、またはトランスポート IP エンドポイントのパブリック IP アドレッシングをネイティブまたは NAT 経由で使用する場所で使用されることを目的としています。コントロールプレーンまたはデータプレーンを介して通信する場合、カラーによってプライベート IP アドレスまたはパブリック IP アドレスの使用が決まります。

| vEdge 技術的なヒント |

| WAN エッジルータでは、すべての TLOC がプライベート IP アドレスとパブリック IP アドレスのペアに関連付けられます。 プライベート IP アドレスは、SD-WAN デバイスのインターフェイスに割り当てられた IP アドレスです。これは、NAT 前のアドレスであり、名前にかかわらず、パブリックにルーティング可能なアドレスまたはプライベート(RFC 1918)のいずれかです。 パブリック IP アドレスは、SD-WAN Validator によって検出された NAT 後のアドレスです。このアドレスは、パブリックにルーティング可能なアドレスまたはプライベート(RFC 1918)アドレスのいずれかです。NAT がない場合、SD-WAN デバイスのプライベート IP アドレスとパブリック IP アドレスは同じです。 |

プライベートカラーとパブリックカラー間の通信

SD-WAN デバイスが SD-WAN Validator と通信して認証を行うと、Validator は交換中に SD-WAN デバイスのピアプライベート IP アドレス/ポート番号とピアパブリックアドレス/ポート番号の両方の設定を学習します。NAT が関係する場合、プライベート IP アドレスはインターフェイスに割り当てられたネイティブ IP アドレスを参照し、パブリック IP アドレスは NAT 後の IP アドレスを参照します。

2 つの SD-WAN デバイスがプライベートカラーのインターフェイスを使用して相互に通信しようとすると、両側がリモートデバイスのプライベート IP アドレスに接続しようとします。一方または両側がパブリックカラーを使用している場合、各側はリモートデバイスのパブリック IP アドレスへの接続を試みます。

| vEdge 技術的なヒント |

| サイト ID が同じで、カラーがパブリックの場合は、代わりにプライベート IP アドレスが通信に使用されることに注意してください。これは、たとえば、同じサイトのオンプレミスにある SD-WAN マネージャまたは SD-WAN コントローラと、または同じファイアウォールの背後にあるオンプレミスコントローラ間で通信しようとする WAN エッジルータで発生します。 |

次の図は、一般的な動作を示しています。これらのルールは以下に適用されます。

● 他の WAN エッジルータへの IPsec を使用する WAN エッジルータ

● WAN エッジルータと SD-WAN マネージャおよびコントローラ間の DTLS/TLS 接続

● SD-WAN マネージャおよび SD-WAN コントローラ間の DTLS/TLS 接続

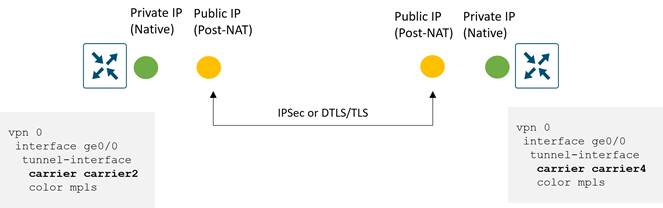

キャリア設定

プライベートカラーを使用していて他のプライベートカラーと通信するために NAT が必要な場合は、構成内のキャリア設定によってプライベート IP アドレスかパブリック IP アドレスのどちらを使用するかが決定されます。この設定を使用して、1 つまたは両方が NAT を使用している場合は、2 つのプライベートカラーがセッションを確立します。キャリア設定がインターフェイス間で同じ場合、プライベート IP アドレスがインターフェイス間で使用され、キャリア設定が異なる場合は、パブリック IP アドレスが使用されます。次の図にこれを示します。

パブリック IP アドレスとプライベート IP アドレスの例

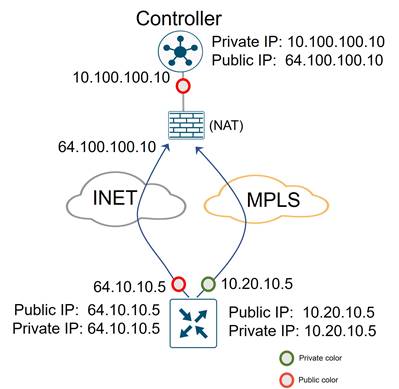

次の例は、カラーのあるパブリック IP アドレスとプライベート IP アドレスをネットワークで使用する方法を示しています。次の図は、プライベート(RFC 1918)IP アドレスでアドレス指定された SD-WAN コントローラ インターフェイスを示していますが、ファイアウォールはそのアドレスを、WAN エッジルータが到達するために使用するパブリックにルーティング可能な IP アドレスに変換します。また、RFC 1918 IP アドレスが設定された MPLS インターフェイスと、パブリックにルーティング可能な IP アドレスが設定されたインターネット インターフェイスを備えた WAN エッジルータも示しています。WAN エッジルータのプライベート IP アドレスを変換する NAT がないため、パブリック IP アドレスとプライベート IP アドレスはどちらの場合も同じです。

SD-WAN コントローラのトランスポートカラーはパブリックカラーに設定され、WAN エッジでは、インターネット側がパブリックカラーに設定され、MPLS 側がプライベートカラーに設定されます。WAN エッジルータは、SD-WAN コントローラ インターフェイス上のパブリックカラーにより、リモートパブリック IP アドレス(64.100.100.10)を宛先として使用して、どちらかのトランスポートのコントローラに到達します。

双方向フォワーディング検出(BFD)

Cisco WAN エッジルータでは、BFD はピア間で自動的に開始され、無効化できません。IPsec トンネルにカプセル化されたトポロジ内のすべての WAN エッジルータ間およびすべてのトランスポート間で動作します。BFD はエコーモードで動作します。つまり、WAN エッジルータによって BFD パケットが送信されると、受信側の WAN エッジルータはそれらを処理せずに返します。その目的はパスの活性度を検出することであり、損失、遅延、ジッターなどのアプリケーション認識型ルーティングの品質測定も実行できます。BFD は、停電と電圧低下の両方のシナリオを検出するために使用されます。

トンネルの活性度

IPsec トンネルが稼働しているかどうかを検出するために、BFD hello パケットは、すべてのトンネルインターフェイスで、デフォルトで 1000 ミリ秒(1 秒)ごとに送信されます。デフォルトの BFD 乗数は 7 です。これは、7 つの連続した hello が失われたら、トンネルがダウンしたと宣言されることを意味します。BFD hello の間隔と乗数は、カラーごとに設定できます。

BFD パケットは、CS6 または IP Precedence 6 に相当する DSCP 48 でマークされます。パケットは、回線上で送信される前に低遅延高プライオリティ QoS キュー(LLQ)に配置されますが、LLQ ポリサーの対象にはなりません。めったに必要ではありませんが、WAN インターフェイスで出力 ACL を使用して DSCP 値を変更できます。

| vEdge 技術的なヒント |

| クラスごとのアプリケーション認識型ルーティング機能は、SD-WAN マネージャバージョン 20.4.1 および IOS XE SD-WAN バージョン 17.4.1a で導入されました。BFD プローブは、そのクラスのトラフィックに割り当てられているのと同じ DSCP 値を使用してクラスごとに割り当てることができるため、プローブはプロバイダーネットワークを介して同様の経路(QoS ポリシーを含む)を通過します。 |

パス品質

BFD は、停電状態の検出だけでなく、損失、遅延、ジッターなどのさまざまなパス特性の測定にも使用されます。これらの測定値は、アプリケーション認識型ルーティングポリシーで定義された設定済みのしきい値と比較されます。また、ビジネスクリティカルなアプリケーションに最適な品質を提供するために、結果に基づいてダイナミックパスを決定できます。

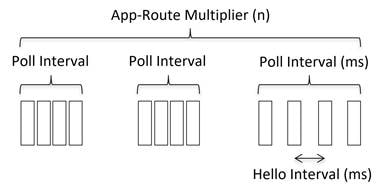

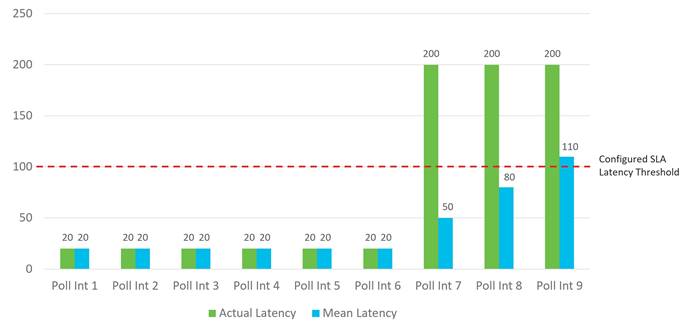

測定のために、WAN エッジルータはすべての BFD hello パケットのパケット損失、遅延、およびジッター情報を収集します。この情報は、poll-interval 時間(デフォルトでは 10 分)にわたって収集され、各統計の平均がこの poll-interval 時間にわたって計算されます。次に、SLA 基準に対してレビューする必要がある poll-interval の平均の数を指定するために、乗数が使用されます。デフォルトでは、乗数は 6 であるため、損失、遅延、およびジッターの 6 x 10 分の poll-interval の平均がレビューされ、SLA しきい値と比較されてから、しきい値を超えているかどうかの決定が行われます。計算はローリングします。つまり、7 番目のポーリング間隔で、最新の情報に対応するために最も古いポーリングデータが廃棄され、最新のデータを使用して SLA 基準と比較されます。

統計平均は設定された SLA 基準との比較に使用されるため、コンバージェンスがどの程度迅速に行われるかは、パラメータがしきい値からどれだけ離れているかによって異なります。デフォルト設定を使用した場合の最適なケースは、1 回のポーリング間隔(10 分)の完了後にしきい値を超えた状態が発生し、最悪のケースは、6 回のポーリング間隔(60 分)の完了後に発生します。しきい値を超えた状態が発生すると、トラフィックはより最適なパスに移動されます。

次の図に、遅延が突然増加したときにしきい値を超えた状態が認識された例を示します。poll-interval 7 の開始時に遅延が 20 ミリ秒から 200 ミリ秒に急増すると、6 ポーリング間隔にわたる遅延の平均が設定された SLA しきい値の 100 ミリ秒を超えるまでに 3 ポーリング間隔の計算が必要になります。

アプリケーションルートの poll-interval 値を調整することもできますが、設定が低すぎると、損失、遅延、およびジッターの値によって誤検出が発生し、トラフィックが不安定になる可能性があるため、注意が必要です。平均計算のためには、ポーリング間隔ごとに十分な数の BFD hello が存在することが重要です。そうしないと、1 つの BFD hello が失われたときに、誤って大きな損失率が集計される場合があります。また、これらのタイマーを小さくすると、WAN エッジルータの全体的な規模とパフォーマンスに影響する可能性があります。

1 秒の hello の場合、展開する必要がある最も低いアプリケーションルートの poll-interval は 120 秒です。間隔が 6 の場合、2 分間のベストケースと 12 分間のワーストケースの後で、しきい値を超えたことが宣言され、トラフィックが現在のパスから移動されます。さらにタイマーを調整する場合は、十分にテストして慎重に使用する必要があります。

NAT

ブランチサイトで使用される NAT タイプは、サイトが接続を形成して相互に直接通信できるかどうかに影響する可能性があるため、SD-WAN 設計では慎重に考慮する必要があります。

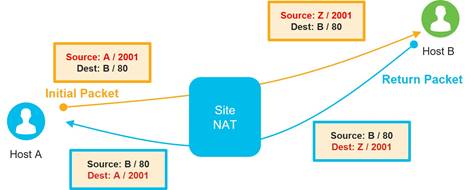

すべての NAT タイプで、IP ネットワークパケットの送信元 IP アドレス、送信元ポート、宛先 IP、および宛先ポートのマッピングを作成できます。次の一般的な例では、送信元 NAT を使用して、パケットの送信元プライベート(RFC 1918)IP アドレス A をパブリックにルーティング可能な送信元 IP アドレス Z に変更し、ホストがインターネットベースのサーバ(ホスト B)に接続できるようにします。応答パケットがインターネットから返されると、宛先 IP アドレス Z は元の IP アドレス A にマッピングされ、発信元ホストに配信されます。

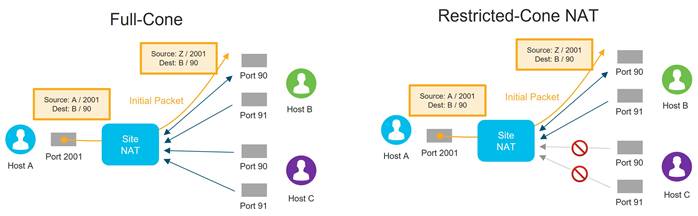

考慮すべき動作が異なる 4 種類の NAT があります。

● Full-Cone NAT:この NAT タイプは 1 対 1 の NAT とも呼ばれ、最も制限の少ない NAT タイプです。これにより、1 つのローカル IP アドレスとポートが 1 つのパブリック IP アドレスとポートにマッピングされます。NAT 変換が発生するか、または静的な 1 対 1 の NAT がローカル IP アドレスおよびポートに設定されると、任意のポートをソースとする外部ホストは、マッピングされた NAT IP アドレスおよびポートを介してローカルホストにデータを送信できます。

● Restricted-Cone NAT:この NAT は Full-Cone NAT に似ていますが、より制限的です。内部ホスト A が外部ホスト B にパケットを送信し、ローカル IP アドレスとポートの NAT 変換が行われると、マッピングされた NAT IP アドレスとポートを介してローカルホスト A にデータを送信できるのは外部ホスト B(任意のポートをソースとする)だけです。

● Port-Restricted-Cone NAT:この NAT は Restricted-Cone NAT に似ていますが、制限にポート番号が含まれます。内部ホスト A が外部ホスト B とポート番号 X にパケットを送信し、ローカル IP アドレスとポートの NAT 変換が行われると、マッピングされた NAT IP アドレスとポートを介してローカルホスト A にデータを送信できるのは外部ホスト B(ポート X のみをソースとする)だけです。

● 対称 NAT:これは最も制限の厳しい NAT であり、Port-Restricted-Cone NAT と似ています。マッピングされた NAT IP アドレスとポートを介してローカルホスト A にデータを送信できるのは外部ホスト B(ポート X のみをソースとする)だけです。対称 NAT は、ホスト A が異なる宛先と通信するたびに一意の送信元ポートが使用される点で異なります。対称 NAT は、STUN サーバが学習する IP アドレス/ポートマッピングが別のホストへの異なるマッピングであるため、STUN サーバで問題を引き起こす可能性があります。

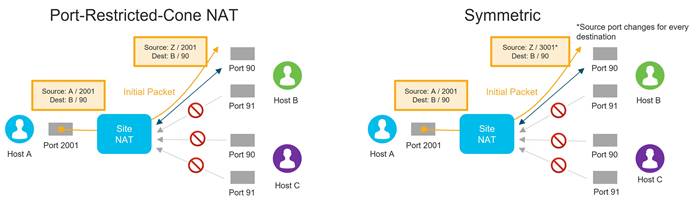

NAT の推奨事項

WAN エッジルータではいくつかのタイプの NAT がサポートされていますが、フルメッシュトラフィックが必要な場合は、パスにファイアウォールが存在しても、WAN エッジトンネルの少なくとも一方の側で、常に 2 番目の WAN エッジへのインバウンド接続を確実に開始できるように注意してください。ブランチで実行されている NAT タイプ(restricted-cone、port-restricted cone、または対称 NAT)に関係なく、データセンターまたはハブサイトで full-cone または 1 対 1 の NAT を設定することを推奨します。ブランチは、IPsec を使用して少なくとも問題なくハブサイトにトラフィックを送信できます。対称 NAT を実行するファイアウォールを持つ 2 つのサイトでは、トンネル接続の形成に問題があります。これは、この NAT が両側の送信元ポートをランダムなポート番号に変換し、トラフィックを外部から開始できないためです。あるサイトで設定された対称 NAT には、他のサイトとの間に直接 IPsec トンネルを確立するために、他のサイトに full-cone NAT または NAT なしの場合はパブリック IP が必要です。直接接続できないサイトは、データセンターまたは他の中央サイトを介して相互に到達できるように設定する必要があります。

| vEdge 技術的なヒント |

| WAN エッジルータが、対称 NAT を使用して NAT デバイスの背後に展開される場合があります。WAN エッジルータが不均衡になった(DTLS/TLS または OMP セッションを介して適切な数の制御コンポーネントに接続されなくなった)場合、TLOC 上の Validator への永続的な接続を確立しようとします。対称 NAT により、WAN エッジの新しいパブリック送信元ポート番号が検出されるため、すべてのコントロールプレーンおよびデータプレーン接続の WAN エッジ送信元ポート番号が変更されます。これにより、BFD が再確立されます。ネットワークに 3 つ以上の vBond がある場合、BFD フラッピングを伴う継続的な送信元ポートの変更が発生する可能性があります。この問題は、20.9.5/17.9.5、20.12.3/17.12.3、20.14/17.14 以降で修正されています。 |

次の表に、さまざまな NAT タイプの組み合わせと、対応する IPsec トンネルステータスを示します。

| vEdge 技術的なヒント |

| NAT の背後にある GRE カプセル化トンネルでは、1 対 1 の NAT のみがサポートされます。GRE パケットには L4 ヘッダーがないため、ポートオーバーロードを使用する NAT はどのタイプもサポートされません。 |

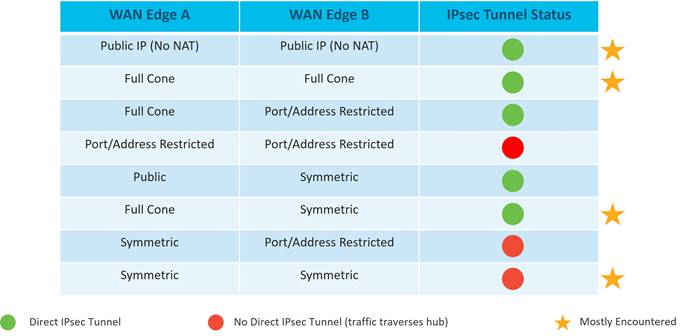

アンダーレイとオーバーレイルーティング

Cisco Catalyst SD-WAN ネットワークは、アンダーレイネットワークとオーバーレイネットワークの 2 つの部分に分かれています。アンダーレイネットワークは、ルータやスイッチなどのネットワークデバイスを接続し、従来のルーティングメカニズムを使用してデバイス間でトラフィックをルーティングする物理ネットワーク インフラストラクチャです。SD-WAN ネットワークでは、通常、これは WAN エッジルータからトランスポートネットワークへの接続、およびトランスポートネットワーク自体で構成されます。アンダーレイネットワークに接続するネットワークポートは、VPN 0(トランスポート VPN)の一部です。トランスポートネットワークのサービス プロバイダー ゲートウェイへの接続を取得するには、通常、静的デフォルトゲートウェイを設定する(最も一般的)か、BGP や OSPF などのダイナミック ルーティング プロトコルを設定します。アンダーレイネットワークのルーティングプロセスは VPN 0 に限定され、その主な目的は、IPsec トンネルを構築してオーバーレイネットワークを形成できるように、他の WAN エッジルータ上の TLOC への到達可能性を確保することです。

アンダーレイネットワークを使用してサイト間を通過する IPsec トンネルは、SD-WAN オーバーレイネットワークの形成に役立ちます。オーバーレイ管理プロトコル(OMP)は、BGP に似た TCP ベースのプロトコルで、オーバーレイネットワークのルーティングを提供します。このプロトコルは、セキュアな DTLS または TLS 接続を介してコントロールプレーン情報が交換される SD-WAN コントローラと WAN エッジルータ間で実行されます。SD-WAN コントローラは、ルートリフレクタと同様に機能します。WAN エッジルータからルートを受信し、それらにポリシーを適用して処理し、オーバーレイネットワーク内の他の WAN エッジルータにルートをアドバタイズします。

OMP の概要

OMP は WAN エッジルータと SD-WAN コントローラの間で実行し、SD-WAN コントローラ同士の間のフルメッシュとしても実行します。DTLS/TLS 制御接続が形成されると、OMP は自動的に有効になります。OMP ピアリングはシステム IP を使用して確立され、複数の DTLS/TLS 接続が存在する場合でも、WAN エッジデバイスと SD-WAN コントローラの間で確立されるピアリングセッションは 1 つだけです。OMP は、ルートプレフィックス、ネクストホップルート、暗号キー、およびポリシー情報を交換します。

OMP は、WAN ルータから SD-WAN コントローラへの 3 種類のルートをアドバタイズします。

● OMP ルート(vRoute)は、WAN エッジルータのローカルサイトまたはサービス側から学習されるプレフィックスです。プレフィックスは、スタティックルートまたは接続ルートとして、または OSPF、BGP、EIGRP プロトコル内から発信され、OMP に再配布されるため、オーバーレイ全体で伝送されます。OMP ルートは、ルートの BGP ネクストホップ IP アドレスに類似したトランスポートロケーション(TLOC)情報や、オリジン、オリジンメトリック、発信元、プリファレンス、サイト ID、タグ、VPN などのその他の属性をアドバタイズします。OMP ルートは、それが向かう先の TLOC がアクティブな場合にのみ、フォワーディングテーブルにエントリされます。

● TLOC ルートは、WAN トランスポートに接続された TLOC を、TLOC のプライベート IP アドレスとパブリック IP アドレス、キャリア、プリファレンス、サイト ID、タグ、重み付け、暗号キー情報などの追加の属性とともにアドバタイズします。

● サービスルートは WAN エッジのローカルサイトネットワークに接続されているサービス(ファイアウォール、IPS、アプリケーション最適化など)を表し、他の拠点でのサービス挿入に使用できます。さらに、これらのルートには、発信元のシステム IP、TLOC、および VPN-ID が含まれます。VPN ラベルは、この更新タイプで送信され、リモートサイトで処理される VPN を SD-WAN コントローラに通知します。

デフォルトでは、OMP は、等コストパスの場合に最適なルートのみをアドバタイズします。SD-WAN コントローラで send-backup-paths OMP パラメータを有効にすることをお勧めします。これにより、OMP は、特定のプレフィックスの最適なパスではない追加の有効なパスをアドバタイズします。これにより、コンバージェンスが向上するだけでなく、WAN エッジルータが TLOC の可用性に基づいて最適なパスを決定できるようになります。

さらに、OMP は、特定のプレフィックスに対して 4 つの等コストパスだけをアドバタイズします。この制限は、それぞれが 2 つの異なるトランスポートに接続されたデュアル WAN エッジルータを使用するサイトでは簡単に到達できるため、設計によっては不十分な場合があります。SD-WAN コントローラの send-path-limit OMP パラメータ、またはプレフィックスごとにアドバタイズされるパスの数を最大 16 に設定することを推奨します。send-path-limit パラメータには、最適パスとバックアップパスの両方が含まれます。WAN エッジルータはデフォルトで 4 つの等コストパスのみをインストールすることに注意してください。この値を大きくする場合は、WAN エッジルータの ecmp-limit OMP パラメータを使用して変更します。

デフォルトでは、接続ルート、スタティックルート、および OSPF(エリア内およびエリア間)ルートタイプは、サービス側 VPN から OMP に自動的に配布されます。他のすべてのルートタイプ(OSPF 外部ルートを含む)は、明示的に設定する必要があります。OMP ルートには、vEdge ルータの場合は 250、IOS XE SD-WAN ルータの場合は 251 の管理距離が割り当てられるため、ローカルサイトのルートが優先されます。

OMP ルーティングおよびパス選択の詳細については、「Unicast Overlay Routing Overview」を参照してください。

グレースフルリスタート

OMP ピアが使用できなくなった場合、OMP グレースフルリスタートにより、他の OMP ピアは一時的に動作を継続できます。WAN エッジルータが SD-WAN コントローラへの接続を失った場合、ルータは最後に確認された正常なルーティング情報を使用してトラフィックの転送を続行できます。デフォルトの OMP グレースフルリスタート値は 12 時間で、最大 604,800 秒(7 日間に相当)に設定できます。IPsec キー再生成タイマーはデフォルトで 24 時間に設定されており、両方のタイマーを設定できますが、IPsec キー再生成タイマーは OMP グレースフル リスタート タイマーの値の 2 倍以上にする必要があります。これは、SD-WAN コントローラが IPsec キーを WAN エッジルータに配布し、SD-WAN コントローラへの接続が失われた場合、グレースフルリスタート時間内に IPsec キー再生成が発生すると、トラフィックが失われるためです。

WAN エッジルータとコントローラ間(およびコントローラ間)のセキュアなセッションは、デフォルトでは DTLS(User Datagram Protocol(UDP)ベース)です。デフォルトのベース送信元ポートは 12346 です。WAN エッジは、最初のポートでの接続試行が失敗した場合、デバイスが相互に接続を確立しようとするときに、異なる送信元ポートを試行するポートホッピングを使用できます。WAN エッジはポートを 20 ずつ増やし、ポート 12366、12386、12406、および 12426 を試行してから 12346 に戻ります。ポートホッピングは、WAN エッジルータではデフォルトで設定されますが、グローバルに、またはトンネルインターフェイスごとに無効にできます。デフォルトでは、ポートホッピングはコントローラで無効になっているため、無効のままにしておく必要があります。複数のコアを持つ SD-WAN マネージャおよび SD-WAN コントローラの制御接続には、コアごとに異なるベースポートがあります。

| vEdge 技術的なヒント |

| ポートホッピングが発生すると BFD およびデータ接続が中断される可能性があるため、データセンター、地域ハブ、または集約トラフィックが存在する場所の SD-WAN ルータではポートホッピングを無効にすることをお勧めします。また、プライベートカラーの制御トラフィックが別のサイトを使用して SD-WAN 制御コンポーネントに到達する可能性があるので、ブランチでプライベートカラーが設定された TLOC でも無効にすることをお勧めします。また、制御接続の中断はポートホッピングを引き起こし、同様に BFD に影響を与える可能性があります。 |

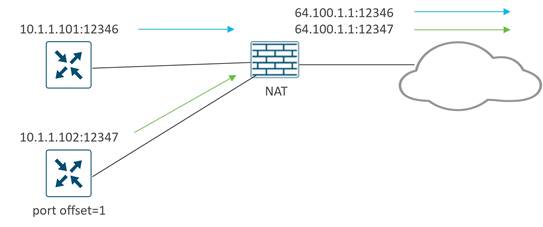

同じ NAT デバイスの背後にあり、パブリック IP アドレスを共有する WAN エッジルータの場合、各 WAN エッジが同じポート番号を使用して同じコントローラに接続しようとすることは望ましくありません。NAT またはポートホッピングにより、両方のデバイスが一意の送信元ポートを使用できる場合がありますが、代わりにベースポート番号 12346 にオフセットを設定して、WAN エッジルータ間でポートの試行を一意(およびさらに確定的)にすることができます。ポートオフセットが 1 の場合、WAN エッジはベースポート 12347 を使用し、ポート 12367、12387、12407、および 12427 でポートホップを使用します。ポートオフセットは明示的に設定する必要があり、デフォルトではポートオフセットは 0 です。

または、UDP ベースではなく TCP ベースの SD-WAN マネージャおよび SD-WAN コントローラに TLS を使用して接続できます。ただし、SD-WAN Validator 接続は常に DTLS を使用します。TCP ポートはランダムなポート番号から WAN エッジで発信され、複数のコアを持つコントローラへの制御接続には、DTLS の場合と同様に、コアごとに異なるベースポートがあります。

DTLS および TLS 制御接続の例を次の図に示します。SD-WAN マネージャおよびコントローラ上のすべてのコアは SD-WAN Validator への永続的な接続を行い、WAN エッジルータは DTLS のみを使用して SD-WAN Validator への一時的な接続を行うことに注意してください。WAN エッジルータは、1 つの SD-WAN マネージャおよび SD-WAN コントローラコアにのみ接続します。SD-WAN マネージャおよび WAN エッジルータは、SD-WAN コントローラに接続するときにクライアントとして機能するため、TLS を使用する場合、送信元ポートはランダムな TCP ポート(1024 超)です。TLS の例の WAN エッジルータはオフセット 2 で設定されているため、SD-WAN Validator に接続するときに DTLS 送信元ポートのオフセットを使用します。

WAN エッジルータから別の WAN エッジルータへの IPsec トンネルカプセル化では、DTLS で定義されたポートと同様の UDP が使用されます。

ネットワーク内のすべてのファイアウォールで、WAN エッジルータとコントローラ間、およびコントローラ間の通信が許可されていることを確認します。リターントラフィックも許可するように設定されていることを確認します。次の表に、コントロールプレーンとデータプレーンのトラフィックに使用されるポートの概要を示します。

表 2. SD-WAN デバイス接続用の DTLS、TLS、および IPsec ポート

| 送信元デバイス |

送信元ポート |

接続先デバイス |

宛先ポート |

| マネージャ/コントローラ(DTLS) |

Core1 = UDP 12346 |

Validator |

UDP 12346 |

| マネージャ(DTLS) |

UDP 12346 |

コントローラ |

UDP 12346 |

| マネージャ(DTLS) |

UDP 12346 |

マネージャ |

UDP 12346 |

| コントローラ(DTLS) |

UDP 12346 |

コントローラ |

UDP 12346 |

| WAN エッジ(DTLS) |

UDP 12346+n、12366+n、12386+n、12406+n、および 12426+n。ここで、n は 0 〜 19 で、設定されたオフセットを表します |

Validator |

UDP 12346 |

| WAN エッジ(DTLS) |

UDP 12346+n、12366+n、12386+n、12406+n、および 12426+n。ここで、n は 0 〜 19 で、設定されたオフセットを表します |

マネージャ/コントローラ |

Core1 = UDP 12346 |

| マネージャ(TLS) |

TCP ランダムポート番号(1024 超) |

コントローラ |

TCP 23456 |

| マネージャ(TLS) |

TCP ランダムポート番号(1024 超) |

マネージャ |

TCP 23456 |

| コントローラ(TLS) |

TCP ランダムポート番号(1024 超) |

コントローラ |

TCP 23456 |

| WAN エッジ(TLS) |

TCP ランダムポート番号(1024 超) |

マネージャ/コントローラ |

Core1 = TCP 23456 |

| WAN エッジ(IPsec) |

UDP 12346+n、12366+n、12386+n、12406+n、および 12426+n。ここで、n は 0 〜 19 で、設定されたオフセットを表します |

WAN エッジ |

UDP 12346+n、12366+n、12386+n、12406+n、および 12426+n。ここで、n は 0 〜 19 で、設定されたオフセットを表します |

IOS XE SD-WAN ルータの NAT 過負荷インターフェイスの背後にあるポート

パブリックトランスポートへの TLOC 拡張を使用する場合、WAN エッジデバイスからの制御およびデータ接続用の送信元 IP アドレスとポートは、通常、パブリックトランスポートに直接接続されている WAN エッジ デバイス インターフェイスからの NAT 過負荷の影響を受けます。NAT 過負荷ポート番号は 5062 ~ 6200 の範囲で変更できます。

| 送信元デバイス |

送信元ポート |

接続先 |

| IOS XE SD-WAN NAT 過負荷インターフェイスの背後にある WAN エッジ(DTLS/IPsec) |

UDP 5062-6200 |

任意 |

NAT インターフェイス(およびループバック インターフェイス)の過負荷の場合は、CLI アドオンテンプレートで ip nat settings preserve-sdwan-ports コマンドを使用して、代わりに SD-WAN の既知のポートを選択できます(Cisco IOS XE SD-WAN リリース 17.10.1a 以降)。

VPN 0 トランスポートの追加ポート

トランスポート インターフェイスの VPN 0 では、ほとんどすべての通信が DTLS/TLS または IPsec を介して行われますが、他にも考慮すべきポートがいくつかあります。

ネットワーク設定プロトコル(NETCONF)

NETCONF プロトコルは、ネットワークデバイスを管理および設定するメカニズムを定義します。SD-WAN マネージャは、主に DTLS/TLS を介した SD-WAN デバイスとの通信に NETCONF を使用しますが、DTLS/TLS 接続が形成される前に NETCONF がネイティブに使用される状況がいくつかあります。

● 制御コンポーネント(SD-WAN マネージャ、Validator、またはコントローラ)が SD-WAN マネージャに追加されると、SD-WAN マネージャインスタンスは NETCONF を使用してそこから情報を取得し、デバイスとして GUI に追加できるようになります。これは、最初にコントローラを SD-WAN マネージャに追加する場合、または SD-WAN マネージャインスタンスをクラスタに追加するか、追加の SD-WAN コントローラまたは Validator を追加することによって、水平方向に段階的に拡張する場合です。

● 制御コンポーネントがリロードまたはクラッシュした場合、暗号化された DTLS/TLS セッションが再形成される前に、その制御コンポーネントは NETCONF を使用して SD-WAN マネージャと通信します。

● NETCONF は、DTLS/TLS 接続が形成される前に SD-WAN マネージャ GUI を介して制御コンポーネントから証明書署名要求を生成するときに、SD-WAN マネージャからも使用されます。

NETCONF は、AES-256-GCM を使用して暗号化された SSH であり、TCP 宛先ポート 830 を使用します。

セキュアシェル(SSH)

SSH は、セキュアでないネットワーク上でセキュアな暗号化チャネルを提供します。通常は、リモートマシンにログインしてコマンドを実行するために使用されますが、すべての SD-WAN デバイスとの間でファイル転送(SFTP)およびセキュアコピー(SCP)にも使用できます。コントローラ間で DTLS/TLS 接続がまだ形成されていない場合、SD-WAN マネージャは SCP を使用して署名付き証明書をコントローラ上にインストールします。SSH は TCP 宛先ポート 22 を使用します。

Network Time Protocol(NTP)

NTP は、ネットワークデバイス間のクロック同期に使用されるプロトコルです。NTP サーバが使用されており、VPN 0 WAN トランスポートを介してネイティブにアクセスできる場合は、NTP がファイアウォールを通過できることを確認します。NTP は UDP ポート 123 を使用します。

ドメインネームシステム(DNS)

DNS は、ホスト名を解決するために DNS サーバを使用しており、サーバが VPN 0 トランスポートを介してネイティブに到達可能である場合に必要になることがあります。SD-WAN Validator または NTP サーバー名を解決するために DNS が必要になる場合があります。DNS は UDP ポート 53 を使用します。

Hypertext Transfer Protocol Secure (HTTPS)(SD-WAN マネージャ)

HTTPS は、SD-WAN マネージャへの管理者ユーザーまたはオペレータのセキュアなアクセスを提供し、VPN 0 インターフェイスを介してアクセスできます。SD-WAN マネージャは、TCP ポート 443 または 8443 を使用してアクセスできます。

SD-WAN マネージャは、HTTPS(TCP ポート 443)を使用して、証明書サービスやプラグアンドプレイポータルなどの複数のサービスに到達します。Symantec/Digicert 証明書の場合、宛先ホストは certmanager.blu.websecurity.symauth.net で、Cisco PKI 証明書の場合は、宛先は cloudso.cisco.com で、その後に apx.cisco.com が続きます。また、WAN エッジルータの許可シリアル番号リストを自動的にダウンロードするためにシスコ プラグ アンド プレイ ポータルに同期する場合、SD-WAN マネージャは宛先 cloudso.cisco.com に続いて apx.cisco.com を使用して HTTPS に到達する必要があります。

トンネルインターフェイスで許可されるプロトコル

VPN 0 トランスポート インターフェイスにはトンネルが設定されているため、コントロールおよびデータプレーンのトラフィックを暗号化し、ネイティブトラフィックを制限できます。DTLS または TLS 以外に、次のネイティブプロトコルがデフォルトでインターフェイスを介して許可されます。

DHCP

DNS

ICMP

HTTPS

| vEdge 技術的なヒント |

| SD-WAN デバイスの VPN 0 内のトランスポート インターフェイス下のトンネルで、必要な追加プロトコルも許可されていることを確認します。SD-WAN マネージャ GUI を使用して、VPN インターフェイス機能テンプレートのトンネルインターフェイスでプロトコルを有効または無効にできます。CLI では、コマンドは tunnel-interface の下の allow-service [protocol] です。すべての SD-WAN デバイスで ntp および dns を有効にし、コントローラで netconf を有効にする必要がある場合があります。証明書をインストールする目的でコントローラを導入する場合は、コントローラで ssh を有効にすることを検討してください。また、ネットワーク内のすべてのファイアウォールがこの通信を許可していることを確認します。 可能であれば、トランスポート インターフェイスで ssh を無効にします。SD-WAN マネージャからの SSH は暗号化され、オーバーレイを通過するため、SD-WAN マネージャ制御接続を確立できる場合は、インターフェイスでネイティブ SSH を許可する必要はありません。SSH が許可され、誰かが SSH セッションを試行し、不正なログインを 5 回連続して入力した場合、ユーザには 15 分の厳密なロックアウト期間が適用されます。その時間内にログインを試行すると、タイマーがリセットされ、無期限のロックアウト状態が発生する可能性があります。セカンダリユーザ名とパスワードを netadmin 権限で設定することも推奨されます。 |

これらの追加ポートの概要は次のとおりです。

表 3. SD-WAN デバイス通信用の追加 VPN 0 プロトコルの概要

| サービス |

プロトコル/ポート |

方向 |

| NETCONF |

TCP 830 |

bidirectional |

| SSH |

TCP 22 |

bidirectional |

| NTP |

UDP 123 |

outgoing |

| DNS |

UDP 53 |

outgoing |

| HTTPS |

TCP 443/8443 |

bidirectional |

コントローラ管理用のポート

SD-WAN デバイスの VPN 512 インターフェイスでは、追加の管理プロトコルを使用できます。これらの概要は次のとおりです。

表 4. SD-WAN デバイスの管理プロトコルの概要

| サービス |

プロトコル/ポート |

方向 |

| NETCONF |

TCP 830 |

bidirectional |

| SSH |

TCP 22 |

incoming |

| SNMP クエリ |

UDP 161 |

incoming |

| RADIUS |

UDP 1812 |

outgoing |

| SNMP トラップ |

UDP 162 |

outgoing |

| Syslog |

UDP 514 |

outgoing |

| TACACS |

TCP 49 |

outgoing |

| HTTPS(SD-WAN マネージャ) |

TCP 443、8443 |

incoming |

SD-WAN マネージャクラスタリングおよびディザスタリカバリ用のポート

SD-WAN マネージャクラスタの場合、コントローラのクラスタインターフェイスで次のポートを使用できます。クラスタメンバー間に存在するファイアウォール内で正しいポートが開かれていることを確認します。

表 5. SD-WAN マネージャクラスタリングに必要なポートの概要

| SD-WAN マネージャサービス |

プロトコル/ポート |

方向 |

| アプリケーションサーバ |

TCP 80、443、7600、8080、8443、57600 |

bidirectional |

| 設定データベース |

TCP 5000、7474、7687 |

bidirectional |

| 調整サーバ |

TCP 2181、2888、3888 |

bidirectional |

| メッセージバス |

TCP 4222、6222、8222 |

bidirectional |

| 統計データベース |

TCP 9200、9300 |

bidirectional |

| デバイス設定のトラッキング(NCS および NETCONF) |

TCP 830 |

bidirectional |

| Cloud Agent |

TCP 8553 |

bidirectional |

| Cloud Agent V2 |

TCP 50051 |

bidirectional |

| SD-AVC |

TCP 10502、10503 |

bidirectional |

ディザスタリカバリが設定されている場合は、プライマリクラスタとスタンバイクラスタ間のデータセンターのアウトオブバンド インターフェイスで次のポートが開かれていることを確認します。

表 6. SD-WAN マネージャ ディザスタ リカバリに必要なポートの概要

| SD-WAN マネージャサービス |

プロトコル/ポート |

方向 |

| ディザスタリカバリ |

TCP 8443、830 |

bidirectional |

概要

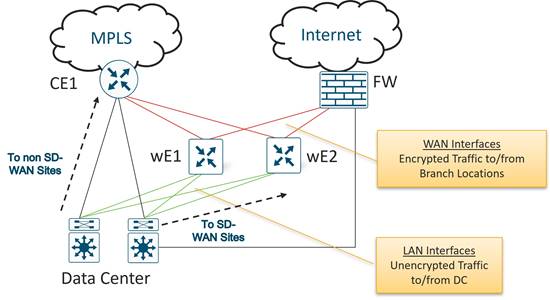

SD-WAN の導入では、まず制御コンポーネントを導入して設定し、次にメインハブまたはデータセンターのサイト、最後にリモートサイトの順に設定します。各サイトが導入されると、最初にコントロールプレーンが確立され、その後自動的にデータプレーンが確立されます。サイトを SD-WAN に移行する際には、SD-WAN サイトと非 SD-WAN サイト間のルーティングにハブサイトを使用することをお勧めします。

制御コンポーネント導入オプション

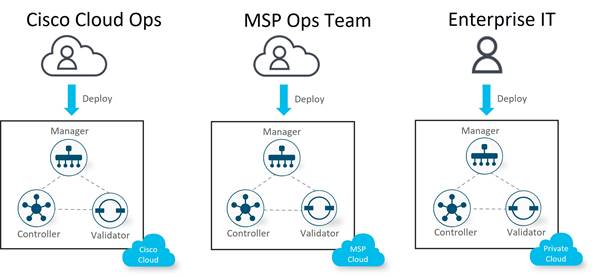

お客様は、複数の柔軟な制御コンポーネント導入オプションを利用できます。制御コンポーネントは次のように導入できます。

● シスコがホストするクラウド内。これは推奨モデルであり、制御コンポーネントは AWS または Azure に導入できます。単一または複数のゾーンを導入に使用できます。ほとんどのお客様は、導入が容易で拡張性に優れているため、シスコのクラウドホスト型制御コンポーネントを選択します。シスコは、証明書を使用して制御コンポーネントをプロビジョニングし、規模と冗長性の要件を満たします。シスコは、バックアップ/スナップショットとディザスタリカバリを担当します。お客様には、SD-WAN マネージャへのアクセス権が付与され、デバイスの設定テンプレートと制御およびデータポリシーが作成されます。

● マネージド サービス プロバイダー(MSP)またはパートナーがホストするクラウド内。これはプライベートクラウドでホストされるか、パブリッククラウドでホストされ、AWS または Azure に導入されます。通常、MSP またはパートナーは、制御コンポーネントのプロビジョニングと、バックアップおよびディザスタリカバリを担当します。

● 組織が所有するプライベートクラウドまたはデータセンターでのオンプレミス。通常、お客様は、制御コンポーネントのプロビジョニングと、バックアップおよびディザスタリカバリを担当します。金融機関や政府機関などの一部のお客様は、主にセキュリティおよびコンプライアンスの理由により、オンプレミス導入を選択する場合があります。

MSP には、これらの導入のいずれかを持つお客様が存在し、各タイプの導入で異なるレベルのサービスと管理オプションを提供する場合があることに注意してください。

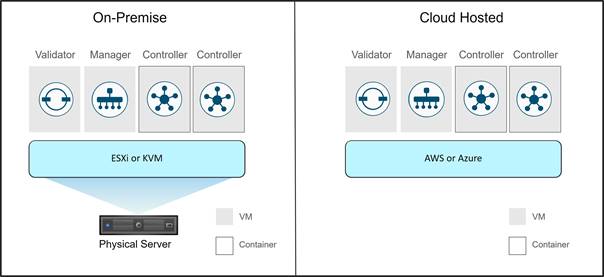

クラウドホスト型の導入では、制御コンポーネントを Amazon Web Services(AWS)または Microsoft Azure に導入できます。オンプレミス型または SP ホスト型の導入では、制御コンポーネントは ESXi または KVM のデータセンターに導入されます。仮想マシン(VM)またはコンテナのいずれかを導入できます。

シスコのクラウドホスト型導入(推奨)

Cisco Catalyst SD-WAN 制御コンポーネントのクラウドホスト型導入は、シスコがオーケストレーションし、導入と拡張が容易で高可用性であるため、推奨される導入モードです。制御コンポーネントに接続するには、インターネットへの到達可能性が必要です。欠点は、2 番目のトランスポートを介してインターネットに到達できない場合、制御接続の冗長性がないことです。

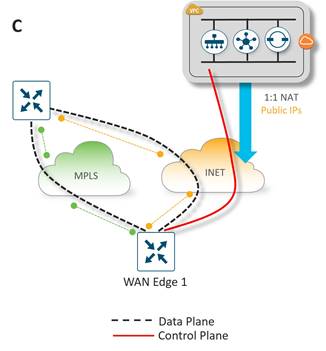

次の図は、クラウドホスト型の導入例です。制御コンポーネントはパブリッククラウドでホストされ、インターネット トランスポート経由で到達可能です。WAN エッジルータは、すべてのトランスポートを介して制御コンポーネントへの制御接続を確立しようとします。3 種類の一般的なシナリオがあります。

● 導入 A では、インターネット トランスポートは MPLS トランスポートからエクストラネットまたは直接接続を介して到達可能であるため、WAN エッジ 1 は両方のトランスポートから制御コンポーネントに直接接続できます。このため、MPLS クラウドは、ネットワークに応じて、制御コンポーネントのパブリックにルーティング可能な IP アドレス、またはデフォルトルートをアドバタイズします。

● 導入 B では、MPLS トランスポートにエクストラネット接続がなく、代わりに、両方のトランスポートに接続されている地域のハブまたはデータセンターサイトを経由してルーティングされることでインターネットに到達できます。このため、データセンターサイトは、ネットワークに応じて、制御コンポーネントのパブリックにルーティング可能な IP アドレス、またはデフォルトルートをアドバタイズします。

● 導入 C では、インターネット トランスポートは MPLS トランスポートから到達できないため、WAN エッジ 1 はインターネット トランスポートからのみ制御コンポーネントに接続できます。TLOC 情報は引き続きインターネット トランスポートから OMP 経由で受信されるため、WAN エッジ 1 は MPLS トランスポートを介してデータプレーン IPsec 接続を確立できます。インターネット トランスポートに障害が発生した場合のコントロールプレーンの冗長性はありません。

| vEdge 技術的なヒント |

| 導入 C では、MPLS トンネルインターフェイスで max-control-connections 0 を使用する必要があります。これにより、TLOC に制御接続がないことが WAN エッジルータに通知されます。MPLS TLOC はインターネット側の制御接続を介してアドバタイズされますが、データプレーン接続は MPLS トランスポートを介して他の WAN エッジルータと引き続き形成できます。 |

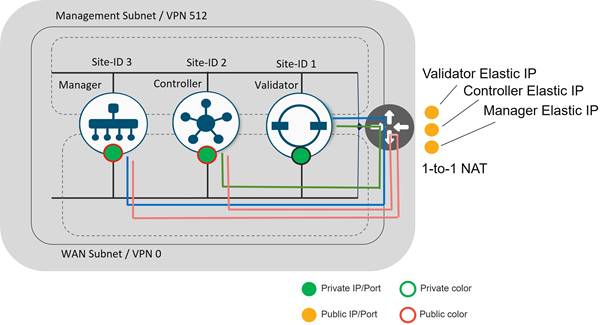

クラウドホスト型導入制御コンポーネントの通信

クラウドホスト型環境では、制御コンポーネントは仮想ゲートウェイの背後に配置されます。各制御コンポーネントはプライベート IP アドレスでアドレス指定され、仮想ゲートウェイは、各プライベート コントローラ アドレスを個別のパブリックにルーティング可能な IP アドレスに変換して 1 対 1 の NAT を適用し、インターネット経由で到達可能にします。

SD-WAN マネージャおよび SD-WAN コントローラは、トンネルインターフェイスでパブリックカラーを使用します。これにより、常にパブリック IP アドレスを使用して WAN エッジデバイスと通信します。SD-WAN Validator インターフェイスにはカラーの概念はありません。

SD-WAN コントローラと SD-WAN マネージャには、Validator のパブリック IP アドレスを指す SD-WAN Validator 設定があります。いずれかの制御コンポーネントが SD-WAN Validator と通信しようとすると、トラフィックはゲートウェイを通過し、ゲートウェイは SD-WAN コントローラおよび SD-WAN マネージャのプライベート IP に 1 対 1 の送信元 NAT を適用します。次に、SD-WAN Validator は NAT が実行されたパブリック IP アドレスを使用して SD-WAN コントローラおよび SD-WAN マネージャと通信するため、リターントラフィックもゲートウェイを通過する必要があります。SD-WAN Validator がパブリックアドレスを介して SD-WAN コントローラおよび SD-WAN マネージャと通信することは、SD-WAN Validator がこれらの IP アドレスを学習し、オーバーレイに接続する WAN エッジデバイスにそれらのパブリック IP アドレスを渡すことができるための要件です。

SD-WAN マネージャと SD-WAN コントローラは、NAT が実行されたパブリック IP アドレスを介して相互に通信します。これは、パブリックカラー設定とサイト ID 設定が異なるためです。サイト ID が等しければ、プライベート IP アドレスを介して通信し、その通信のゲートウェイをバイパスします。

オンプレミス制御コンポーネントの導入

このタイプの制御コンポーネントの導入では、制御コンポーネントはデータセンターまたはプライベートクラウドにオンプレミスで導入されます。通常、企業の IT 組織は制御コンポーネントのプロビジョニングとバックアップとディザスタリカバリを担当します。金融機関や政府機関などの一部のお客様は、主にセキュリティ コンプライアンスの理由により、オンプレミス導入を選択する場合があります。

次の図は、オンプレミス導入の 2 つの例です。導入 A では、WAN エッジ 1 は両方のトランスポートからデータセンターの制御コンポーネントに接続できます。導入 B では、制御コンポーネントはプライベート MPLS を介してのみ到達可能です。追加の SD-WAN Validator がインターネットに導入され、インターネットにアクセスできる WAN エッジデバイスの STUN サーバーとして機能し、それらをプライベート制御コンポーネントの IP アドレスにリダイレクトします。TLOC 情報は引き続き MPLS トランスポートから OMP 経由で受信されるため、WAN エッジ 1 はインターネット トランスポートを介してデータプレーン IPsec 接続を確立できます。

オンプレミスの導入では、NAT、パブリック IP、および/またはプライベート IP を使用して制御コンポーネントを配置する方法が複数あります。オンプレミスの導入の一般的なオプションは次のとおりです。

● 制御接続は、パブリックにルーティング可能な IP アドレスを使用して、インターネット トランスポートと MPLS トランスポートの両方を介して確立されます。パブリックにルーティング可能な IP アドレスは、制御コンポーネントに直接割り当てることも、1 対 1 の NAT を使用して割り当てることもできます。

● 制御接続は、プライベート(RFC 1918)IP アドレスを使用して MPLS トランスポートを介して確立され、パブリックにルーティング可能な IP アドレスを使用してインターネットを介して確立されます。SD-WAN Validator は、いずれかのトランスポートからアクセス可能な、パブリックにルーティング可能な IP アドレスを使用できます。または、MPLS トランスポートを介して、プライベート RFC 1918 IP アドレス経由でアクセスできます。

制御コンポーネントの冗長性および高可用性

制御コンポーネントの冗長性は、制御コンポーネントのタイプに応じてさまざまな方法で実現されます。

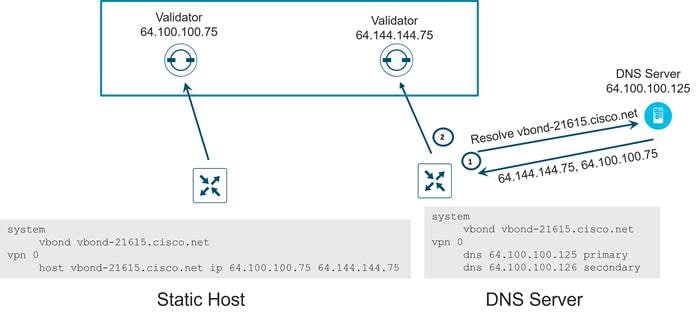

SD-WAN Validator

SD-WAN Validator の冗長性は、複数の SD-WAN Validator を起動し、単一の完全修飾ドメイン名(FQDN)を使用して SD-WAN Validator を参照することで実現されます。FQDN は、WAN エッジルータか、SD-WAN コントローラまたは SD-WAN マネージャの system vbond コンフィギュレーション コマンドで使用されます。適切な冗長性を維持するために、クラウドから管理する場合はさまざまな地域で、またはオンプレミスで導入する場合はさまざまな地理的場所/データセンターで、SD-WAN Validator を使用することをお勧めします。これにより、SD-WAN デバイスがネットワークに参加しようとしているときに、少なくとも 1 つの SD-WAN Validator が常に使用可能になります。

ドメインネームサーバー(DNS)では、複数の IP アドレスが SD-WAN Validator の FQDN に関連付けられます。通常、すべての SD-WAN Validator IP アドレスは DNS クエリアに戻され、各 IP アドレスは接続が成功するまで連続して試行されます。DNS リストへの開始点インデックスは、ハッシュ関数によって決定されます。DNS サーバが使用できない場合は、代替手段としてスタティック ホスト ステートメントを WAN エッジで設定できます。

ネットワークに存在する SD-WAN Validator が 1 つだけの場合でも、SD-WAN Validator にはドメイン名を使用することをお勧めします。これにより、オーケストレータを追加してもネットワークで設定を変更する必要がなくなります。

各 SD-WAN Validator は、SD-WAN マネージャおよび SD-WAN コントローラの各コアへの永続的な接続を確立することに注意してください。これにより、SD-WAN Validator がネットワークに参加している WAN エッジルータに使用できない制御コンポーネントの IP アドレスを提供しないようにすることができます。SD-WAN Validator 自体またはそれらの間で保持される状態間の制御接続はありません。

次の図は、スタティック ホスト ステートメントまたは DNS サーバーを使用した WAN エッジルータからの SD-WAN Validator 冗長性を示しています。WAN エッジルータは、IP アドレスを学習し、SD-WAN マネージャおよび SD-WAN コントローラに対して認証を行う前に、まず各トランスポートを介して SD-WAN Validator に接続する必要があります。

SD-WAN コントローラ

SD-WAN コントローラの場合、アクティブ/アクティブ方式で動作するコントローラを追加することで冗長性が実現されます。適切な冗長性を維持するために、クラウドから管理する場合はさまざまな地域で、またはオンプレミスで導入する場合はさまざまな地理的場所/データセンターで、SD-WAN コントローラを使用することをお勧めします。

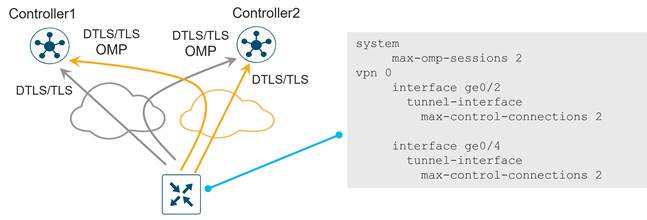

デフォルトでは、WAN エッジルータは、各トランスポートを介して 2 つの SD-WAN コントローラに接続します。SD-WAN コントローラの 1 つに障害が発生した場合、他の SD-WAN コントローラがネットワークのコントロールプレーンの処理をシームレスに引き継ぎます。SD-WAN コントローラが存在し、ドメイン内で動作している限り、ネットワークは中断することなく動作を継続できます。SD-WAN コントローラは、相互に DTLS/TLS 接続のフルメッシュを維持し、OMP セッションのフルメッシュが形成されます。OMP セッションでは、ルート、TLOC、ポリシー、サービス、および暗号キーを交換することで、SD-WAN コントローラの同期が維持されます。

| vEdge 技術的なヒント |

| すべての WAN エッジルータは、接続先の SD-WAN コントローラに関係なく、ネットワークの同一ビューを表示する必要があるため、すべての制御ポリシーが各 SD-WAN コントローラで同一であることが非常に重要です。すべての SD-WAN コントローラが SD-WAN マネージャによって管理されている場合、SD-WAN マネージャはすべての SD-WAN コントローラに集中型ポリシーを適用するため、それらの制御ポリシーは同一になります。 |

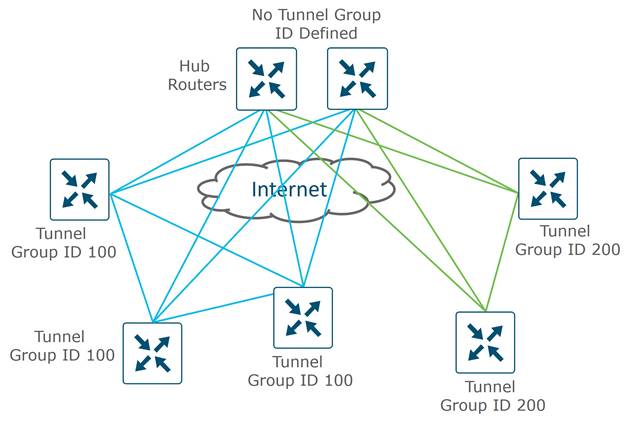

VPN 0 の各インターフェイストンネルで max-control-connections コマンドを使用して、各 TLOC を介して WAN ルータが SD-WAN コントローラと確立する SD-WAN コントローラ接続の数を制御できます。デフォルトの設定は 2 です。さらに、システム設定の下に max-mp-sessions コマンドがあり、これも調整できます。このデフォルトの設定も 2 です。同じ SD-WAN コントローラに対して行われる接続の数は、同じ OMP セッションの一部と見なされることに注意してください。WAN エッジの max-control-connections で許容される数を超える SD-WAN コントローラがネットワークにある場合、WAN エッジルータの制御接続は SD-WAN コントローラのサブセットにハッシュされます。

次の図では、WAN エッジは各トランスポートを介して 2 つの DTLS または TLS 制御接続を確立します(各 SD-WAN コントローラに対して 1 つ)。OMP はこの接続を介して動作します。各 TLOC からの接続は max-control-connections コマンド(2)によって制限され、合計 OMP セッションは max-mp-sessions コマンド(2)によって制限されます。

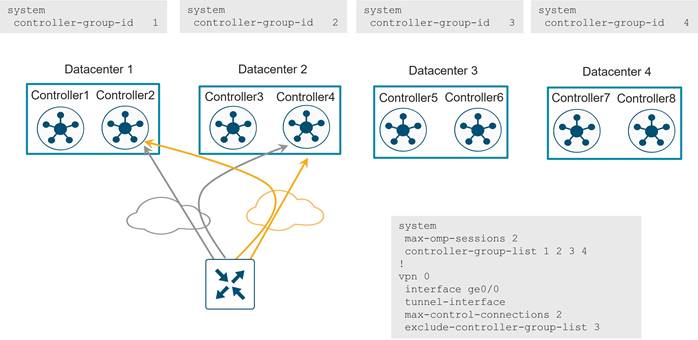

SD-WAN コントローラのアフィニティ

ネットワークが拡大し、より多くの SD-WAN コントローラがネットワークに追加され、グローバルに分散された場合、アフィニティを使用して、拡張を管理し、WAN エッジルータが接続する SD-WAN コントローラを選択できます。これは、WAN エッジデバイスを同じ地域のコントローラに接続する場合に重要であり、冗長性のために適切な SD-WAN コントローラに接続するのに役立ちます。たとえば、West データセンターに 2 つの SD-WAN コントローラがあり、East データセンターに 2 つの SD-WAN コントローラがあり、WAN エッジルータを 2 つの SD-WAN コントローラに接続する場合、1 つの WAN Edge ルータを West データセンターの両方の SD-WAN コントローラに接続したくはありません。適切な冗長性を確保するには、West データセンターの SD-WAN コントローラへの接続を 1 つ、East データセンターの SD-WAN コントローラへの接続を 1 つにする必要があります。

コントローラグループを使用してアフィニティを実現できます。各 SD-WAN コントローラは、コントローラグループに割り当てられます。コントローラグループ内では、WAN エッジルータは SD-WAN コントローラに接続します。その SD-WAN コントローラが使用できなくなると、WAN エッジは同じコントローラグループ内の別の SD-WAN コントローラへの接続を試みます。

SD-WAN コントローラへの接続数を最小限に抑えながら、適切なレベルの冗長性を維持することをお勧めします。デフォルトでは、各 TLOC の max-control-connections は 2 で、max-omp-sessions は 2 です。そのため、WAN エッジデバイスは、最大で 2 つの異なる SD-WAN コントローラとの接続を確立します。SD-WAN コントローラはコントローラグループ ID を使用して設定され、WAN エッジルータは接続先のグループ ID の優先順位に従ってコントローラグループリストを使用して設定されます。

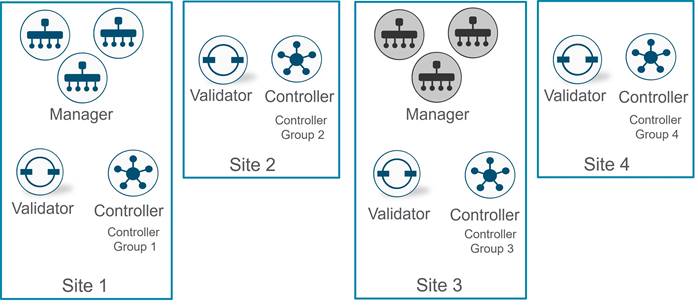

次の図に、地域に応じた導入でのアフィニティの使用例を示します。この図は、4 つのデータセンターを示しています。SD-WAN コントローラは、データセンター 1 の controller-group-id 1、データセンター 2 の controller-group-id 2、データセンター 3 の controller-group-id 3、データセンター 4 の controller-group-id 4 の一部です。各 DC は異なる地域にあります。

WAN エッジルータでは次の設定が行われます。

● max-omp-sessions 2:WAN エッジデバイスは、最大 2 つの異なる SD-WAN コントローラを接続できます(2 つのデバイス間で形成される DTLS/TLS セッションの数に関係なく、SD-WAN コントローラごとに 1 つの OMP セッションが確立されます)。

● max-control-connections 2:WAN エッジデバイスは、TLOC ごとに 2 つの SD-WAN コントローラに接続できます。

● controller-group-list 1 2 3 4:WAN エッジルータが属するコントロールグループを優先順に示します。ルータは、同じコントローラグループ内のコントローラに接続できます。WAN エッジルータは、コントローラの現在の状態と WAN エッジ設定セッションの制限に基づいて、明示的に除外されていないすべてのコントローラグループに接続しようとします。この例では、ルータは最初にグループ 1 の SD-WAN コントローラに接続し、次に各トランスポートのグループ 2 に接続しようとします。ソフトウェアは、コンフィギュレーションに表示される順序でコントローラグループリストを評価することに注意してください。除外されたコントローラグループを含むすべてのコントローラグループをこのリストに含める必要があります。

● exclude-controller-group-list 3:特定のトンネルの非優先 SD-WAN コントローラのコントローラグループを除外します。このコマンドに一覧表示されるコントローラグループは、controller-group-list コマンドで設定されたコントローラグループのサブセットである必要があります。

controller-group-id 1 の SD-WAN コントローラが使用できなくなると、WAN エッジルータは controller-group-id 1 の別の SD-WAN コントローラへの接続を試みます。controller-group-id 1 と 2 の両方が使用できない場合、WAN エッジルータは controller-group-id 3 を除く controller-group-list(4)内の別の使用可能なグループ、または exclude-controller-group-id コマンドで定義した別のグループに接続しようとします。controller-group-list に他のコントローラグループがリストされていない場合、最後の手段として、ルータは SD-WAN オーバーレイへの完全な損失を回避するために、controller-group-list で除外された SD-WAN コントローラへの接続を試行します。

各コントローラグループの SD-WAN コントローラの数は同じにすることをお勧めします。各 SD-WAN コントローラは、ネットワーク全体で同じハードウェアリソース機能を持つ必要があります。

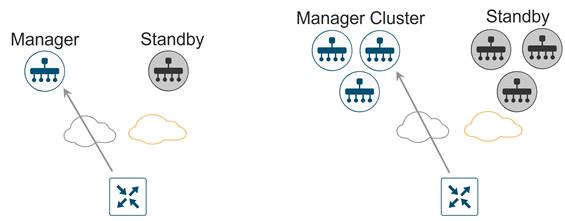

SD-WAN マネージャネットワーク管理システム(NMS)

SD-WAN マネージャは、スタンドアロンとクラスタリングの 2 つの基本的な方法で導入できます。プライマリクラスタ内のすべての SD-WAN インスタンスはアクティブモードで動作します。SD-WAN マネージャクラスタの目的は拡張性です。単一の SD-WAN マネージャ障害に対する冗長性レベルは提供しますが、クラスタレベルの障害に対する保護は行いません。クラスタメンバー間のデータベース レプリケーションには 4 ミリ秒以下の遅延が必要なため、地理的な場所をまたいだクラスタリングは推奨されません。したがって、クラスタのメンバーは同じサイトに存在する必要があります。冗長性は、スタンバイモードのバックアップ SD-WAN マネージャまたはバックアップ SD-WAN マネージャクラスタで実現されます。

SD-WAN マネージャは、単一ノード、3 ノードクラスタ、または 6 ノードクラスタとして導入できます。1 つのノードまたはクラスタをプライマリとして導入し、もう 1 つをバックアップとして導入することを推奨します。冗長性を実現するために、プライマリおよびバックアップを 2 つの異なる地理的な場所に導入することを推奨します。

WAN エッジルータは、いずれかのトランスポートを介して SD-WAN に接続します。WAN エッジのトンネルインターフェイスの vmanage-connection-preference <number> コマンドで、使用するトランスポートを制御できます。SD-WAN マネージャへの接続に使用する特定のトンネルインターフェイスを優先するには、より高いプリファレンス値を使用します。SD-WAN マネージャ接続には最高の帯域幅のリンクを使用し、可能な場合はセルラーインターフェイスを使用しないようにします。ゼロ値は、トンネルインターフェイスが SD-WAN マネージャに接続しないことを示します。少なくとも 1 つのトンネルインターフェイスにゼロ以外の値を設定する必要があります。

シスコがホストするクラウド導入では、スタンバイ SD-WAN マネージャインスタンスは導入されないことに注意してください。Cisco Cloud Ops は、SD-WAN マネージャバックアップとディザスタリカバリを処理します。

SD-WAN マネージャリソースのサイジングでは、WAN エッジデバイスの数だけでなく、WAN エッジルータから SD-WAN マネージャが受信、処理、および保存することが予想される統計の量も考慮する必要があります。

Cisco Catalyst SD-WAN アプリケーション インテリジェンス エンジン(SAIE)

Cisco Catalyst SD-WAN アプリケーション インテリジェンス エンジン(SAIE)は、アプリケーション分類のアーキテクチャです。アプリケーションの可視性のためにパケットの内容を特定し、統計収集のために情報を記録できます。ローカライズされたポリシーを介してアプリケーションの可視性を有効にすると、ルータでフローレコードが有効になり、NBAR2 が WAN エッジルータのアプリケーション分類エンジンとして使用されます。トラフィックフロー統計とその分類情報は SD-WAN マネージャに送信され、収集および処理され、SD-WAN マネージャ GUI に表示できます。

WAN エッジルータは統計または集約された統計(20.6/17.6 コード以降)を保存し、SD-WAN マネージャは事前に定義された間隔で各 WAN エッジルータからこのデータをプルし、SD-WAN マネージャで処理/分析されて保存されます。これらの統計には、SAIE 統計データだけでなく、インターフェイス統計、QoS、アプリケーションルート統計、ファイアウォール統計などの他の統計も含まれることに注意してください。SAIE 統計は、通常、統計データの大部分を占めます。

生成された統計情報は、API コール(https://<SD-WAN Manager IP>/dataservice/management/elasticsearch/index/size/estimate)を使用して実行中のシステムで推定できます。

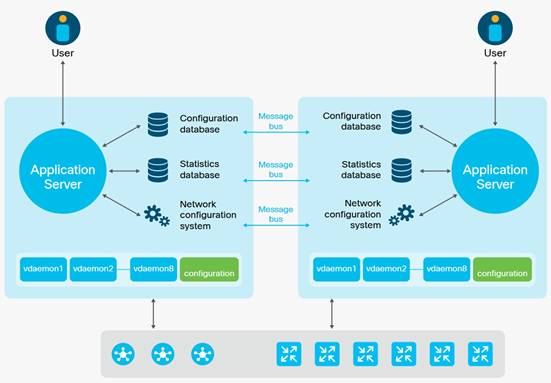

SD-WAN マネージャクラスタリング

SD-WAN マネージャクラスタは、さまざまな NMS サービスの負荷を分散し、SD-WAN マネージャサービスに高可用性と拡張性を提供します。SD-WAN マネージャクラスタは、少なくとも 3 つの SD-WAN マネージャ サーバー インスタンスで構成され、それぞれがアクティブで独立して実行されます。SD-WAN マネージャサーバーと WAN ルータ間の制御接続もロードバランシングされます。制御接続(各 SD-WAN マネージャインスタンスから各 SD-WAN コントローラへ、各 SD-WAN マネージャインスタンスから他の各 SD-WAN マネージャインスタンスへ、および各 SD-WAN マネージャインスタンスコアから各 SD-WAN Validator へ)は、フルメッシュ型です。

SD-WAN マネージャクラスタは、クラスタが動作している間は単一の SD-WAN マネージャサーバーの障害を許容するように設計する必要がありますが、高可用性を確保するためには、SD-WAN マネージャクラスタが存在するサイトに対するクラスタ障害または接続障害の場合に、スタンバイクラスタが導入されている必要があります。

SD-WAN マネージャサーバーは、いくつかの主要なサービスを実行します。次の内容で構成されています。

● アプリケーションサーバ:管理者セッションの Web サーバ(GUI)です。ユーザーはステータスとネットワークイベントを表示でき、証明書、ソフトウェア、デバイスの再起動、および SD-WAN マネージャクラスタ設定を管理できます。

● 統計データベース:オーバーレイネットワーク内のすべての SD-WAN デバイスからの統計データ、監査ログ、アラーム、およびイベントが保存されます。

● 設定データベース:デバイスインベントリ、ポリシー、証明書、および SD-WAN デバイスの設定と状態が保存されます。

● メッセージングサーバー:このサービスは、クラスタ内の SD-WAN マネージャデバイス間でメッセージを渡し、データを共有し、動作を調整します。SD-WAN マネージャデバイスは、それらの間でメッセージバスを介して情報を共有します。これは、特にクラスタ内のデバイスと通信するための VPN 0 の個別のインターフェイスです。

● ネットワーク設定システム:このシステムは、SD-WAN デバイスに設定をプッシュし、SD-WAN デバイスから設定を取得します。

SD-WAN マネージャクラスタを導入する際には、次の点に注意してください。

● クラスタリングのために、VPN 0(トランスポート)および VPN 512(管理)に使用されるインターフェイスに加えて、3 番目のインターフェイスが必要です。このインターフェイスは、クラスタ内の SD-WAN マネージャサーバー間の通信および同期に使用されます。このインターフェイスは 1 Gbps 以上で、遅延は 4 ms 以下である必要があります。10 Gbps インターフェイスが推奨されます。

● ESXi では、インターフェイスに VMXNET3 アダプタを使用することをお勧めします。VMXNET3 は 10 Gbps の速度をサポートします。VMXNET3 NIC を使用可能にするには、ESXi 5.0 以降(VM バージョン 8)の互換性設定で、[Edit Settings] > [VM Options] > [General Options] で、VMXNET3 をサポートするゲスト OS バージョン(Ubuntu Linux(64 ビット)または Red Hat Linux 5(64 ビット)以降など)を選択します。

● 設定および統計情報サービスは、少なくとも 3 つの SD-WAN マネージャデバイスで実行する必要があります。各サービスは奇数のデバイスで実行する必要があります。これは、書き込み操作中のデータの整合性を確保するために、SD-WAN マネージャデバイスのクォーラム(単純な過半数)が実行中で同期している必要があるためです。

● クラスタを変更すると、サービスの再起動とクラスタの再同期が必要になる場合があります。クラスタ設定の変更は、メンテナンス期間中に行う必要があります。

ディザスタリカバリ

SD-WAN Validator と SD-WAN コントローラはステートレスです。仮想マシンのスナップショットは、メンテナンスまたは設定変更の前に作成できます。CLI モードで実行している場合は、設定をコピーして保存できます。また、SD-WAN マネージャで機能テンプレートまたは CLI テンプレートが設定されている場合(SD-WAN マネージャから集中型ポリシーを作成して適用する場合は SD-WAN コントローラに必要)、それらの設定は SD-WAN マネージャスナップショットおよびデータベースとともに保存されます。ディザスタリカバリのシナリオでは、スナップショットを復元したり、デバイスを再導入したり、SD-WAN マネージャから設定テンプレートをプッシュしたりできます。

SD-WAN マネージャは唯一のステートフル SD-WAN 制御コンポーネントであり、そのバックアップはアクティブモードで導入できません。SD-WAN マネージャサーバーの場合、スナップショットを作成し、データベースを定期的にバックアップする必要があります。

さまざまなディザスタリカバリ方式を使用できます。一般的なディザスタリカバリのシナリオでは、アクティブ SD-WAN マネージャまたは SD-WAN マネージャクラスタは、少なくとも 1 つのアクティブな SD-WAN コントローラと SD-WAN Validator とともに、1 つのデータセンターサイトに存在します。2 番目のデータセンターでは、スタンバイ(非アクティブ)SD-WAN マネージャまたは SD-WAN マネージャクラスタが、少なくとも 1 つのアクティブな SD-WAN コントローラと SD-WAN Validator とともに導入されます。アクティブな SD-WAN マネージャまたは SD-WAN マネージャクラスタで、各 SD-WAN マネージャインスタンスは、両方のデータセンターの SD-WAN コントローラおよび SD-WAN Validator への制御接続を確立します。スタンバイ SD-WAN マネージャまたは SD-WAN マネージャクラスタがアクティブになると、両方のデータセンターの SD-WAN コントローラと SD-WAN Validator への制御接続が確立されます。

次のディザスタリカバリ方式を使用できます。

● 手動(SD-WAN マネージャスタンドアロンまたはクラスタ):バックアップ SD-WAN マネージャサーバーまたは SD-WAN マネージャクラスタは、コールドスタンバイ状態でシャットダウンされたままになります。アクティブデータベースの定期的なバックアップが作成され、プライマリ SD-WAN マネージャまたは SD-WAN マネージャクラスタがダウンすると、スタンバイ SD-WAN マネージャまたは SD-WAN マネージャクラスタが手動で起動され、バックアップデータベースが復元されます。

● 管理者トリガーフェールオーバー(SD-WAN マネージャスタンドアロンまたはクラスタ)(推奨):管理者トリガー ディザスタ リカバリ スイッチオーバー オプションは、バージョン 19.2 以降のクラスタまたはバージョン 20.5.1 以降の単一ノードで設定できます。データは、プライマリとセカンダリの SD-WAN マネージャノード/クラスタ間で自動的に複製されます。必要に応じて、セカンダリ SD-WAN マネージャノード/クラスタへのスイッチオーバーが手動で実行されます。

制御コンポーネントのスケーリング

各制御コンポーネントのスケーリングは、リリースごとに変更される場合があります。https://www.cisco.com/c/en/us/td/docs/routers/sdwan/release/notes/compatibility-and-server-recommendations/server-requirements.html を参照し、特定のリリースの Cisco Catalyst SD-WAN 制御コンポーネントの推奨コンピューティングリソースを確認し、導入に必要な vCPU、RAM、ストレージ要件および制御コンポーネントの数を入手してください。このドキュメントには、単一のオーバーレイでテストされた各制御コンポーネントのインスタンスの最大数もリストされています。推奨される Cisco SD-WAN コントローラおよび Validator インスタンスの数は、2 つの場所(データセンターまたはクラウド地域)に制御コンポーネントが導入されていることを前提としており、冗長性のための設計が行われ、コントローラの半分が 1 つの場所に導入され、残りの半分が他の場所に導入されます。また、コントローラグループ/アフィニティが設定されていない WAN エッジルータごとに 2 つの TLOC があることを前提としています。

| vEdge 技術的なヒント |

| 制御コンポーネントの導入設計で、追加のデータセンター、より多くの TLOC、コントローラグループ/アフィニティ設定など、異なる前提条件が使用されており、追加の設計支援が必要な場合は、シスコの営業担当者に連絡して、導入前に設計を検証してください。 |

大規模な SD-WAN ネットワークの設計方法の詳細については、『Cisco SD-WAN Large Global WAN Design Case Study』を参照してください。

制御コンポーネントの導入例

制御コンポーネントは、いくつかの異なる方法で導入できます。次に、一定数の WAN エッジデバイスに対する地域およびグローバル制御コンポーネントの導入例をいくつか示します。設計の計画時に、単一のデバイス障害が発生した場合や、到達できない地域にデータセンター全体が存在する場合に、残りの制御コンポーネントがネットワークの残りの部分を処理できる必要があることを確認します。SD-WAN コントローラアフィニティを使用して設計する場合は、グループが処理できる接続の数に注意してください。また、障害が発生したときに WAN エッジルータにサービスを提供することを設計で想定している場合は、別のアフィニティグループに障害が発生した場合に、必要な数の接続を処理できる容量があることを確認してください。また、WAN エッジルータは、障害シナリオでトラフィック/ルーティングの中断を防ぐために 1 つの SD-WAN 接続のみが必要で、SD-WAN Validator は、新しい導入、デバイスのリロード、インターフェイスのリセットなどによってネットワークに参加または再参加するとき、または、障害中に WAN エッジデバイスが「不均衡」になり、制御を失う、または他の制御コンポーネントへの OMP 接続を失うときに、WAN エッジルータで必要であることに注意してください。

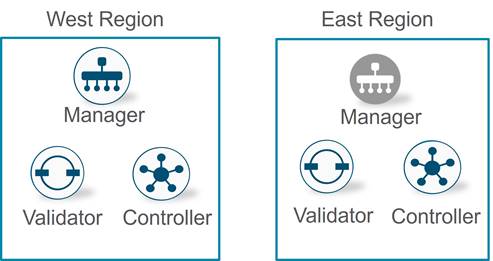

1. 最小限の制御コンポーネント設計:Cisco Catalyst SD-WAN アプリケーション インテリジェンス エンジン(SAIE)が無効になっている、デバイス数が 1000 以下のネットワークの例を 2 つ示します。20.9.x リリースで実行されている WAN エッジルータごとに 2 つのトランスポート/TLOC を想定しています。

◦ この地域の例では、この設計には 1 つのアクティブ SD-WAN マネージャと 1 つのスタンバイ SD-WAN マネージャ、2 つの SD-WAN Validator、および 2 つの異なる地域に分割された 2 つの SD-WAN コントローラが含まれています。

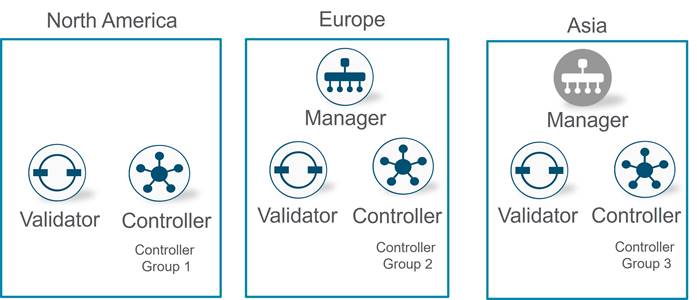

◦ この例では、制御コンポーネントは世界中のさまざまな地理的地域に集中しています。この設計には、3 つの SD-WAN Validator、3 つの SD-WAN コントローラ、および 1 つのアクティブ SD-WAN マネージャと 1 つのスタンバイ SD-WAN マネージャが含まれています。SD-WAN コントローラアフィニティは、WAN エッジデバイスが地理的に最も近い 2 つのエリア(北米とヨーロッパ、またはヨーロッパとアジアなど)の SD-WAN コントローラに接続するために使用されます。

2. 小規模な制御コンポーネント設計(4000 台のデバイス)。Cisco Catalyst SD-WAN アプリケーション インテリジェンス エンジン(SAIE)が無効になっている、デバイス数が 4000 のネットワークの例を示します。20.9.x リリースで実行されている WAN エッジルータごとに 2 つのトランスポート/TLOC を想定しています。

◦ この例では、1 つのアクティブ SD-WAN マネージャクラスタと 1 つのスタンバイ SD-WAN マネージャクラスタが含まれ、それぞれに 3 つの SD-WAN マネージャインスタンスがあります。また、4 つの SD-WAN Validator、4 つの SD-WAN コントローラが含まれており、地域内またはグローバルで複数のサイトに分割されています。SD-WAN コントローラアフィニティは、WAN エッジデバイスが地理的に近い 2 つのエリアの SD-WAN コントローラに接続するために使用されます。

ドキュメントによると、必要な Validator は 2 つだけですが、この例では、コントローラとともにすべての場所に Validator が導入されていることに注意してください。または、このネットワークを 2 つのデータセンターで導入し、それぞれに 2 つのコントローラと 1 つまたは 2 つの Validator を配置することもできます。

WAN エッジルータは、リモートサイト、キャンパス、およびデータセンターに導入され、SD-WAN オーバーレイネットワークを介してサイトとの間でデータトラフィックをルーティングします。

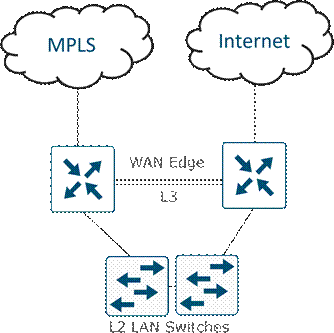

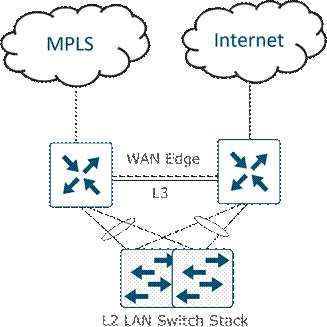

サイトに WAN エッジルータを導入する場合は、トラフィックスループットとサポートされるトンネル数などに応じてプラットフォームを選択し、適切なサイズにする必要があります。冗長性を確保するために、2 番目の WAN エッジルータを追加することをお勧めします。導入時には、適切な冗長性を確保するために、WAN エッジルータは通常、すべてのトランスポートに接続されます。

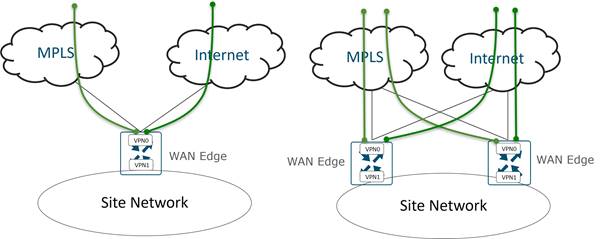

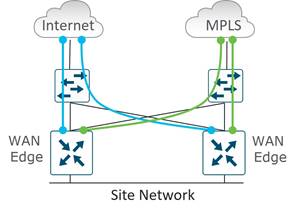

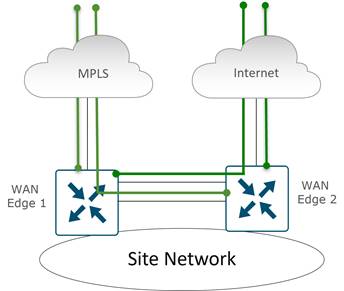

次の図は、単一のルータサイトとデュアルルータサイトを示しており、各 WAN エッジルータは両方のトランスポートに接続しています。

IPsec カプセル化トンネルは、他の WAN エッジルータのロケーションへのデータトラフィックを暗号化し、BFD セッションもこれらのトンネル上で形成されます。サービス VPN から発信されるユーザトラフィックは、トンネルに転送されます。トランスポートまたはトランスポートへのリンクがダウンし、WAN エッジルータがその状態を検出すると、BFD がタイムアウトし、両側のトンネルがダウンします。残りのトランスポートまたはトランスポートリンクは、トラフィックに使用できます。デュアルルータサイトでは、ルータの 1 つに障害が発生すると、両方のトランスポートへの接続が残っている残りのルータがサイトのルーティングを引き継ぎます。

トランスポート側

アンダーレイ

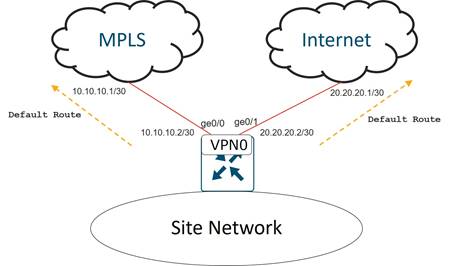

アンダーレイには、トランスポート VPN(VPN 0)と各トランスポートへの接続が含まれます。簡単にするために、ダイナミックルーティングではなく、可能な限り VPN 0 でスタティックルーティングを使用することを推奨しますが、ループバックまたは TLOC Extension インターフェイスをアドバタイズするには、VPN 0 でのダイナミックルーティングが必要になる場合があります。また、レガシーネットワークに接続するためにアンダーレイルーティングを実行する必要がある特定のサイトでも必要になることがあります。いずれにしても、アンダーレイネットワークとオーバーレイネットワークを可能な限り混在させないように注意する必要があります。BGP、OSPF、および RIP v1/2(IOS XE SD-WAN のみ)は、トランスポート VPN でサポートされるダイナミック ルーティング プロトコルです。

通常、VPN 0 でのルーティングに必要なのは、各トランスポートのネクストホップ IP アドレスを指定するデフォルトルートだけです。その目的は、他の WAN エッジルータへの IPsec カプセル化データトンネルを構築し、SD-WAN 制御コンポーネントへのコントロールプレーン DTLS/TLS トンネルを構築することです。VPN 0 内に複数のデフォルトルートが存在する可能性があります。これは、選択されるルートがトンネルの送信元 IP アドレスに依存するためです。トンネルの送信元 IP アドレスは、デフォルトルートのネクストホップ IP アドレスと同じサブネット内にある必要があります。

接続の選択

アンダーレイを確立するために必要なのは、WAN エッジルータからトランスポート サービス プロバイダーへの IP 接続だけです。トランスポート サービス プロバイダーは、トンネルサブネットルート情報をリモート SD-WAN サイトに伝播します。トランスポートへの接続は複数の方法で行うことができますが、可能な限りトランスポートの近くに配置することをお勧めします。

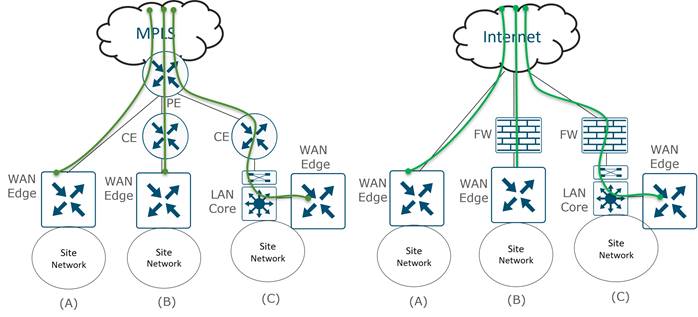

一般的な接続の選択肢は次のとおりです。

● (A)MPLS では、WAN エッジルータはカスタマーエッジ(CE)ルータを完全に置き換えることができるため、WAN エッジルータから MPLS トランスポートのプロバイダーエッジ(PE)ルータに直接接続できます。インターネット トランスポートの場合、WAN エッジルータはファイアウォールなしでインターネット トランスポートに直接接続されます。この接続タイプは、ブランチサイトでよく見られます。

● (B)MPLS では、MPLS トランスポートに接続する CE ルータの背後に WAN エッジルータを配置できます。これは、次のような理由で CE ルータを所定の場所に保持する必要がある場合に使用されます。

◦ CE ルータは、SRST/音声や DLSW など、SD-WAN ルータでサポートされていない機能を有効にしてネットワーク接続またはネットワークサービスを提供します。

◦ CE ルータは、SD-WAN の導入時に移行されない SD-WAN サイトに直接アクセスします。

◦ 中断を最小限に抑えてサイトに SD-WAN を導入するために、CE ルータはそのままにしておく必要があります。

インターネット トランスポートの場合、企業のセキュリティポリシーで要求されている場合は、WAN エッジルータをファイアウォールの背後に配置できます。この接続タイプは、データセンターサイトでよく見られます。

● (C)MPLS およびインターネット トランスポートの両方で、CE またはファイアウォールが必要であるが、SD-WAN ルータの CE またはファイアウォールに直接接続できない場合、WAN エッジルータをトランスポート接続の LAN スイッチに直接接続できます。

SD-WAN ルータおよびファイアウォール

SD-WAN ルータは、ファイアウォールの背後に配置する必要はありませんが、セキュリティポリシーで規定されている場合は可能です。通常、ブランチの WAN ルータはトランスポートに直接接続し、別のファイアウォール アプライアンスの背後には配置しません。WAN エッジルータのトランスポート物理インターフェイスにトンネルが設定されている場合、WAN エッジルータの物理インターフェイスはデフォルトで限られた数のプロトコルのみに制限されます。デフォルトでは、DTLS/TLS および IPsec パケットに加えて、DHCP、DNS、ICMP、および HTTPS ネイティブパケットがインターフェイスに許可されます。アンダーレイルーティングの SSH、NTP、STUN、NETCONF、OSPF および BGP ネイティブパケットはデフォルトでオフになっています。不要なものはすべて無効にし、インターフェイスで許可するネイティブプロトコルを最小限に抑えることを推奨します。さらに、WAN エッジルータは、WAN エッジの許可シリアル番号リストに含まれ、許可されているデバイスによってのみ、証明書認証によって SD-WAN オーバーレイに許可された他の WAN エッジルータとだけ、IPsec 接続を形成できます。

ファイアウォールが WAN エッジルータの前に配置されている場合、ファイアウォールは WAN エッジルータデータプレーン接続の AES 256 ビット暗号化 IPsec パケットと、WAN エッジコントロールプレーン接続の DTLS/TLS 暗号化パケットを認識するため、ほとんどのトラフィックをファイアウォールで検査できません。ただし、ファイアウォールを使用する場合は、ファイアウォールの必要なポートを開くことで、SD-WAN ルータの IPsec および DTLS/TLS 接続に対応する必要があります。NAT を適用する必要がある場合は、特にデータセンターサイトで 1 対 1 の NAT を使用することを推奨します。他の NAT タイプはブランチで使用できますが、対称 NAT は他のサイトとのデータプレーン接続の問題を引き起こす可能性があるため、導入する際には注意が必要です。

直接インターネットトラフィックおよび PCI コンプライアンスの使用例では、IOS XE SD-WAN ルータは、アプリケーション ファイアウォール、IPS/IDS、マルウェア保護、および URL フィルタリングを含む独自のネイティブの完全なセキュリティスタックをサポートします。このセキュリティスタックのサポートにより、追加のセキュリティハードウェアをリモートサイトに導入してサポートする必要がなくなります。vEdge ルータは、独自のゾーンベース ファイアウォールをサポートします。どちらのルータタイプも、クラウドベースのセキュリティのためのセキュア インターネット ゲートウェイ(SIG)として Cisco Umbrella と統合できます。IOS XE SD-WAN セキュリティ機能の詳細については、『Security Policy Design Guide for Cisco IOS-XE SD-WAN Devices』を参照してください。

TLOC Extension

WAN エッジルータを各トランスポートに直接接続できず、1 つのトランスポートに接続できる WAN エッジルータが 1 つだけである場合があります。

または、スイッチを各トランスポートに接続し、SD-WAN ルータを接続されたスイッチを介して各トランスポートに接続することもできます。これは、ソリューションのコストが増加し、別のデバイスの管理が必要になるため、通常はブランチでは推奨されません。

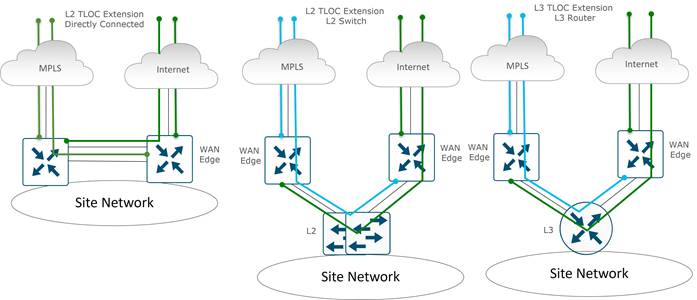

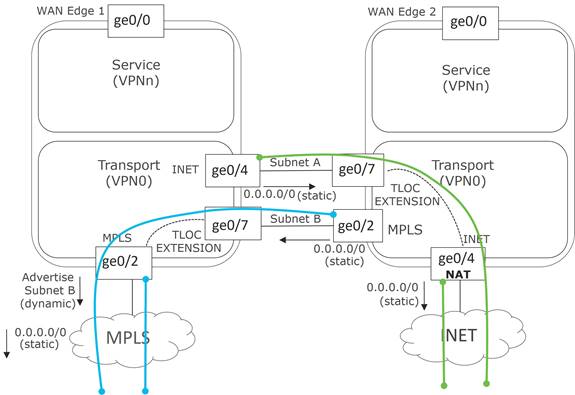

TLOC Extension により、各 WAN エッジルータは、隣接する WAN エッジルータ上の TLOC Extension インターフェイスを介して反対のトランスポートにアクセスできます。次の図では、WAN エッジ 1 が MPLS トランスポートに直接接続し、WAN エッジ 2 の TLOC Extension インターフェイスを使用して INET トランスポートに接続しています。次に、WAN エッジ 2 は INET トランスポートに直接接続し、WAN エッジ 1 の TLOC Extension インターフェイスを使用して MPLS トランスポートに接続します。TLOC Extension インターフェイスからトランスポートへの接続は透過的です。図の WAN エッジ 1 ルータには、トンネルが設定された 2 つの物理インターフェイス(MPLS へのトンネルとインターネットへのトンネル)があり、インターネットへのトンネルが別の SD-WAN ルータを通過することを認識していません。

TLOC Extension タイプ