Cisco ASA 5500 バージョン 8.3 用移行 ガイド

目次

Cisco ASA 5500 バージョン 8.3 以降への移行

以前の設定、NAT 移行ファイル、およびブートアップ エラー ログの自動バックアップ

ACE のインターフェイス IP アドレスでは、実際のアドレスか マップ アドレスかを判別できない

8.3 および 8.4 から 8.4(2) への NAT の移行の例

同じ NAT ID で複数の global コマンドを使用する場合のネットワーク オブジェクトの命名規則

Cisco ASA 5500 バージョン 8.3 以降への移行

リリース:2010 年 3 月 8 日

更新日:2013 年 4 月 3 日

このマニュアルでは、Cisco ASA 5500 オペレーティング システム(OS)を以前のバージョンからバージョン 8.3 以降にアップグレードする場合の設定移行プロセスについて説明します。

•![]() 「移行について」

「移行について」

•![]() 「アクセス リストの移行における実際の IP アドレス」

「アクセス リストの移行における実際の IP アドレス」

•![]() 「NAT 移行」

「NAT 移行」

ソフトウェアのアップグレード

CLI を使用してソフトウェアをアップグレードするには、以下の URL にある『 Cisco ASA 5500 Series Configuration Guide using the CLI 』の「Managing Software and Configurations」の章を参照してください。

http://www.cisco.com/en/US/docs/security/asa/asa83/configuration/guide/admin_swconfig.html

ASDM を使用してソフトウェアをアップグレードするには、以下の URL にある『 Cisco ASA 5500 Series Configuration Guide using ASDM 』の「Managing Software and Configurations」の章を参照してください。

http://www.cisco.com/en/US/docs/security/asa/asa83/asdm63/configuration_guide/admin_swconfig.html

移行について

ここでは、移行機能、元の設定ファイルの自動バックアップ、新しく移行した設定の保存について説明します。この項では、次のトピックについて取り上げます。

•![]() 「移行対象機能」

「移行対象機能」

•![]() 「以前の設定、NAT 移行ファイル、およびブートアップ エラー ログの自動バックアップ」

「以前の設定、NAT 移行ファイル、およびブートアップ エラー ログの自動バックアップ」

移行対象機能

バージョン 8.3 での主な変更点のうち、移行が必要なものは次のとおりです。

•![]() アクセス リストで実際の IP アドレスが必要(サポートされている機能でアクセス リストが使用されている場合):NAT や PAT が使用されている場合、従来はアクセス リストを使用するすべての機能について、アクセス リストで マップ アドレスとポートを指定する必要がありました。現在は、サポートされている機能の一部で、実際の変換されていない IP アドレスとポートを使用する必要があります (それ以外の機能では引き続きマップ IP アドレスを使用します)。

アクセス リストで実際の IP アドレスが必要(サポートされている機能でアクセス リストが使用されている場合):NAT や PAT が使用されている場合、従来はアクセス リストを使用するすべての機能について、アクセス リストで マップ アドレスとポートを指定する必要がありました。現在は、サポートされている機能の一部で、実際の変換されていない IP アドレスとポートを使用する必要があります (それ以外の機能では引き続きマップ IP アドレスを使用します)。

•![]() NAT:NAT 機能は再設計により柔軟性と機能性が向上しました。すべての NAT および NAT 関連コマンドが再設計されています。

NAT:NAT 機能は再設計により柔軟性と機能性が向上しました。すべての NAT および NAT 関連コマンドが再設計されています。

•![]() 名前付きネットワークおよびサービス オブジェクト:ネットワークおよびサービス オブジェクトが NAT 用に自動的に作成されます。

名前付きネットワークおよびサービス オブジェクト:ネットワークおよびサービス オブジェクトが NAT 用に自動的に作成されます。

(注) 他の機能でも、アクセス リストやオブジェクト グループなどの名前付きネットワークおよびサービス オブジェクトを使用できますが、NAT 以外の機能に使用するオブジェクトは自動的には作成されません。

8.3 または 8.4(1) から 8.4(2) にアップグレードすると、スタティック アイデンティティ NAT の移行が実行され、既存機能が保持されます。詳細については、「8.3 および 8.4 から 8.4(2) への NAT の移行の例」を参照してください。

以前の設定、NAT 移行ファイル、およびブートアップ エラー ログの自動バックアップ

以前のスタートアップ コンフィギュレーションは自動的にフラッシュ メモリに保存されます。すべての移行メッセージが含まれる NAT 移行ファイルおよびブートアップ エラー ログも自動的にフラッシュ メモリに保存されます。

コンフィギュレーション ファイルのバックアップ

従来のスタートアップ コンフィギュレーション ファイルのうち、次のファイルはフラッシュ メモリに保存されます。

•![]() シングル モード コンフィギュレーション ファイルまたはマルチ モード システム設定: disk0: major_minor_maint_interim _startup_cfg.sav ( major_minor_maint_interim は従来の OS バージョン番号)

シングル モード コンフィギュレーション ファイルまたはマルチ モード システム設定: disk0: major_minor_maint_interim _startup_cfg.sav ( major_minor_maint_interim は従来の OS バージョン番号)

•![]() マルチ モード コンテキスト設定(フラッシュ メモリにある場合): disk0: major_minor_maint_interim _ context _cfg.sav ( major_minor_maint_interim は従来の OS バージョン番号、 context はコンテキスト名)

マルチ モード コンテキスト設定(フラッシュ メモリにある場合): disk0: major_minor_maint_interim _ context _cfg.sav ( major_minor_maint_interim は従来の OS バージョン番号、 context はコンテキスト名)

コンフィギュレーション ファイルを保存できるだけのメモリがない場合、エラー メッセージがASAのコンソールに表示され、ブートアップ エラー ログ ファイルに保存されます。移行処理の一部として保存されたファイルは削除され、移行が中止されます。

NAT 移行ファイル

NAT 設定を移行すると、次のファイルがルート ディレクトリに追加されます。nat_ident_migrate。この空のファイルがある場合は構成が移行されたことを示し、これによってブート アップ時の再移行を防ぎます。

アクセス リストの移行における実際の IP アドレス

NAT または PAT を使用する場合、一部の機能ではアクセス リストにマップ アドレスおよびポートが必要なくなります。これらの機能については、必ず変換されていない実際のアドレスとポートを使用する必要があります。実際のアドレスとポートを使用すると、NAT 設定を変更してもアクセス リストを変更する必要はなくなります。この項では、次のトピックについて取り上げます。

実際の IP アドレスを使用する機能

現在、次のコマンドでアクセス リストの実際の IP アドレスを使用しています。これらの機能で使用するすべての access-list コマンドは、特に記載されているものを除き自動的に移行されます。ネットワーク オブジェクト グループを使用するアクセス リスト( object-group network コマンド)では、オブジェクト グループ内の IP アドレスは移行時に実際の IP アドレスに変換されます。

•![]() モジュラ ポリシー フレームワークの match access-list コマンド

モジュラ ポリシー フレームワークの match access-list コマンド

•![]() ボットネット トラフィック フィルタの dynamic-filter enable classify-list コマンド

ボットネット トラフィック フィルタの dynamic-filter enable classify-list コマンド

•![]() WCCP の wccp redirect-list group-list コマンド

WCCP の wccp redirect-list group-list コマンド

(注) WCCP の wccp redirect-list group-list コマンドは自動的には移行されません。WCCP アクセス リストは起動後にダウンロードされるため、自動移行は発生しません。実際の IP アドレスが設定されたアクセス リストを使用するには、手動で wccp redirect-list group-list コマンドを変更する必要があります。

たとえば、従来は NAT を使用している内部ホストに外部ホストがアクセスできるようにするには、 access-group コマンドを使用して外部インターフェイスで受信アクセス リストを適用していました。この場合、アクセス リストの内部ホストのマップ アドレスを指定する必要がありました。これは、そのアドレスが外部ネットワークで使用できるアドレスとなるためです。バージョン 8.3 以降では、アクセス リストで実際のアドレスを指定する必要があります。

次の機能では、マップ アドレスではなく実際のアドレスを使用するようになりました。

(注) WCCP リダイレクションは自動的には移行されません。WCCP ACL は起動後にダウンロードされるため、自動移行できません。実際の IP アドレスを使用するには、手動で ACL を変更する必要があります。

実際の IP アドレスの移行の命名規則

•![]() 多くの場合、移行後に access-list コマンドが元の名前で作成されます。そのため、アクセス リスト名を参照する設定は変更されません。アクセス リストが複数の機能に適用されていて、変換の結果複数の ACE が生成された場合、異なる 2 つのアクセス リストが作成され、元のアクセス リストは削除されます。新しいアクセス リストの名前は、元の名前にサフィックスを追加した「 元の名前_ migration _X 」( X は 1 から始まる番号)という形式になります。

多くの場合、移行後に access-list コマンドが元の名前で作成されます。そのため、アクセス リスト名を参照する設定は変更されません。アクセス リストが複数の機能に適用されていて、変換の結果複数の ACE が生成された場合、異なる 2 つのアクセス リストが作成され、元のアクセス リストは削除されます。新しいアクセス リストの名前は、元の名前にサフィックスを追加した「 元の名前_ migration _X 」( X は 1 から始まる番号)という形式になります。

•![]() オブジェクト グループの内容を実際の IP アドレスに変更する必要がある場合、「 元の名前_X 」( X は 1 から始まる番号)という新しい object-group コマンドが作成されます。アクセス リストでは新しい object-group コマンドが参照されます。

オブジェクト グループの内容を実際の IP アドレスに変更する必要がある場合、「 元の名前_X 」( X は 1 から始まる番号)という新しい object-group コマンドが作成されます。アクセス リストでは新しい object-group コマンドが参照されます。

syslog メッセージの移行

次の syslog メッセージについては、宛先 IP アドレスが mapped-id 形式から real-ip 形式に変更され、syslog 内のアドレスが設定と一致するようになりました。

•![]() access-group コマンドの syslog ID 106001 が変更されました。

access-group コマンドの syslog ID 106001 が変更されました。

•![]() access-group コマンドの syslog ID 106100 が変更されました。

access-group コマンドの syslog ID 106100 が変更されました。

•![]() access-group コマンドの syslog ID 106023 が変更されました。

access-group コマンドの syslog ID 106023 が変更されました。

•![]() set connection コマンドの syslog ID 201010、201011、201012、201013 が変更されました。

set connection コマンドの syslog ID 201010、201011、201012、201013 が変更されました。

実際の IP アドレスの移行の例

表 1 は、アクセス リストが実際の IP アドレスを使用するように移行する方法を示しています。参考のため、NAT 設定が従来の設定の中に示されています。NAT 移行については、「NAT 移行」を参照してください。

実際の IP アドレスの移行のメッセージと制限

この項では、実際の IP アドレスの移行に関連するメッセージについて説明します。一部のメッセージは移行できない設定に関連しているため、ユーザの介入が必要です。また、メッセージが生成されない他の条件についても一覧にして紹介します。この項では、次のトピックについて取り上げます。

実際の IP アドレスの移行のメッセージ

バージョン 8.3 を最初にリロードすると、次のメッセージが表示されます。

表 2 は、表示されるその他のメッセージの一覧です。

ACE のインターフェイス IP アドレスでは、実際のアドレスか マップ アドレスかを判別できない

インターフェイスに属する IP アドレスがある ACE を使用していて、対応する NAT コマンドが interface キーワードを使用してインターフェイス IP アドレスを識別している場合、移行スクリプトでは NAT コマンドと ACE を対応させることができず、ACE の IP アドレスが実際のアドレスかマップアドレスかを判別できません。

この場合、移行スクリプトでは IP アドレスを移行できないため、IP アドレスを手動で実際の IP アドレスに変更する必要があります。または、ACE で interface キーワードを使用するよう設定を変更します。

たとえば、移行前は outside インターフェイスの PAT が内部ホストに対して定義されています。

アクセス リストの定義には interface キーワードではなくインターフェイス IP アドレスを使用します。

バージョン 8.3 に移行する場合、 static コマンドが access-list コマンドと対応しないため、アクセス リストは実際の IP アドレス(10.2.2.2)には移行されません。 interface キーワードを使用していれば、アクセス リストは interface キーワードではなく実際の IP アドレスを使用するよう正しく移行されています。

移行後にアクセス リストを修正するには、アクセス リストが実際の IP アドレス(10.2.2.2)を使用するよう設定を変更します。

NAT 移行

NAT 機能は再設計により柔軟性と機能性が向上しました。すべての NAT および NAT 関連コマンドが再設計されています。この項では、NAT 設定を新しい NAT コマンドに移行する方法について説明します。ASDM ユーザの場合は、関連する「ASDM」の項を参照してください。この項では、次のトピックについて取り上げます。

•![]() 「8.3 および 8.4 から 8.4(2) への NAT の移行の例」

「8.3 および 8.4 から 8.4(2) への NAT の移行の例」

(注) ほぼすべての NAT 設定がシームレスに移行されます。まれにユーザの介入が必要になることがありますが、その場合はユーザに対して通知されます。移行後に通知なくセキュリティが低下することはありません。「NAT 移行のメッセージ」を参照してください。

従来の NAT コマンド

次のコマンドはサポートされません。これらのコマンドは新しいコマンドに移行し、設定から削除されます。

•![]() sysopt nodnsalias :このコマンドは移行されません。新しい NAT コマンドで dns オプションを設定してください。

sysopt nodnsalias :このコマンドは移行されません。新しい NAT コマンドで dns オプションを設定してください。

新しい NAT コマンド

表 3 に新しい NAT コマンドを示します。「NAT 用の補助コマンド」も参照してください。

(注) 8.4(2) に、no-proxy-arp、route-lookup、pat-pool、および round-robin キーワードが追加されました。

ASDM では、既存の NAT 規則が新しい 2 種類の規則に移行されます。

[Configuration] > [Firewall] > [Objects] > [Network Objects/Groups] > [Add/Edit Network Object]

NAT 用の補助コマンド

新しい NAT コマンドに移行できるようにするため、 表 4 に示すように追加コマンドが作成されています。

作成されたコマンドの命名規則などのネットワーク オブジェクトやサービス オブジェクトの詳細については、「ネットワークおよびサービス オブジェクトの移行」を参照してください。

これまでのリリースでは、ASDM は名前付きネットワーク オブジェクトをサポートしていました。現在、プラットフォームではコマンドによりこれらのオブジェクトを適切にサポートしています。設定のすべての名前付きネットワーク オブジェクトの表示に加えて、ASDM は、設定で使用されている IP アドレスのオブジェクトを自動的に作成します。この自動生成されるオブジェクトは IP アドレスによって識別され、プラットフォーム設定オブジェクトとしては存在しません。これらのオブジェクトの 1 つに名前を割り当てると、ASDM は、プラットフォーム設定に名前付きネットワーク オブジェクトを追加します。

(注) ASDM は、name コマンドから派生したオブジェクトを表示しなくなりました。以前は、ASDM において name コマンドから派生した名前付きオブジェクトを使用することがありました。name コマンドの IP アドレスが移行されなかった場合(「ネットワークおよびサービス オブジェクトの移行」を参照)、これらのオブジェクトは、IP アドレスによって識別される自動作成オブジェクトで置換されます。

NAT 規則の順序の維持

従来の NAT 設定では、NAT コマンドの順序の評価は NAT の種類に基づいて行われ、場合によってはコマンドが設定内に登場する順序に基づいて行われていました。新しい NAT の順序は 3 つのセクションがあるテーブルに基づいています。

•![]() セクション 1(Twice NAT 規則):これらの規則は設定内に登場する順序に基づいて評価されます。移行のため、このセクションには移行済みのポリシー NAT 規則が含まれています。

セクション 1(Twice NAT 規則):これらの規則は設定内に登場する順序に基づいて評価されます。移行のため、このセクションには移行済みのポリシー NAT 規則が含まれています。

•![]() セクション 2(ネットワーク オブジェクト NAT(生成済み)規則):これらの規則は内部規則に基づいて評価されます。設定内での順序は評価基準とはなりません(詳しくは『 Cisco ASA 5500 Series Configuration Guide using ASDM 』または『 Cisco ASA 5500 Series Configuration Guide using the CLI 』を参照してください)。移行のため、このセクションには標準 NAT 規則が含まれています。

セクション 2(ネットワーク オブジェクト NAT(生成済み)規則):これらの規則は内部規則に基づいて評価されます。設定内での順序は評価基準とはなりません(詳しくは『 Cisco ASA 5500 Series Configuration Guide using ASDM 』または『 Cisco ASA 5500 Series Configuration Guide using the CLI 』を参照してください)。移行のため、このセクションには標準 NAT 規則が含まれています。

•![]() セクション 3(ネットワーク オブジェクト NAT 規則の後に評価するよう明確に指定された Twice NAT 規則):セクション 1 と同様に、これらの規則は設定内に登場する順序に基づいて評価されます。ただし、評価の順序はセクション 1 とセクション 2 の規則より後となります。このセクションは NAT 移行には使用しません。

セクション 3(ネットワーク オブジェクト NAT 規則の後に評価するよう明確に指定された Twice NAT 規則):セクション 1 と同様に、これらの規則は設定内に登場する順序に基づいて評価されます。ただし、評価の順序はセクション 1 とセクション 2 の規則より後となります。このセクションは NAT 移行には使用しません。

ネットワークが重複する場合(たとえば、標準スタティック NAT 規則がダイナミック ポリシー NAT 規則と重複する場合)、標準スタティック NAT 規則はセクション 2 ではなくセクション 1 に移行され、設定の順序が維持されます。たとえば、従来の設定が次のようになっている場合、ネットワークが重複しています。この場合、スタティック コマンドはセクション 1 の Twice NAT 規則に移行されます。

NAT 移行のガイドラインと制限

•![]() ダイナミック アイデンティティ NAT( nat 0 コマンド)は移行されません。「NAT 移行のメッセージ」を参照してください。スタティック アイデンティティ NAT は他の static コマンドと同様に処理され、標準 NAT かポリシー NAT かによって変換が異なります。

ダイナミック アイデンティティ NAT( nat 0 コマンド)は移行されません。「NAT 移行のメッセージ」を参照してください。スタティック アイデンティティ NAT は他の static コマンドと同様に処理され、標準 NAT かポリシー NAT かによって変換が異なります。

•![]() NAT 免除( nat 0 access-list コマンド)は、アップグレードするリリースに応じて異なる方法で移行されます。詳細については、「NAT 免除」を参照してください。

NAT 免除( nat 0 access-list コマンド)は、アップグレードするリリースに応じて異なる方法で移行されます。詳細については、「NAT 免除」を参照してください。

•![]() 8.3(1)、8.3(2)、または 8.4(1) から 8.4(2) にアップグレードすると、アイデンティティ NAT の移行が実行され、既存機能が保持されます。詳細については、「8.3 および 8.4 から 8.4(2) への NAT の移行の例」を参照してください。

8.3(1)、8.3(2)、または 8.4(1) から 8.4(2) にアップグレードすると、アイデンティティ NAT の移行が実行され、既存機能が保持されます。詳細については、「8.3 および 8.4 から 8.4(2) への NAT の移行の例」を参照してください。

•![]() 標準 NAT コマンドに dns オプションが設定されている場合、移行対象となります。スタティック PAT コマンドとポリシー NAT コマンドの dns オプションは無視されます。

標準 NAT コマンドに dns オプションが設定されている場合、移行対象となります。スタティック PAT コマンドとポリシー NAT コマンドの dns オプションは無視されます。

•![]() 従来の NAT コマンドの接続設定: conn-max 、 emb-limit 、 norandomseq 、 nailed などのオプションはサービス ポリシーに移動されます。

従来の NAT コマンドの接続設定: conn-max 、 emb-limit 、 norandomseq 、 nailed などのオプションはサービス ポリシーに移動されます。

–![]() class-map :class-conn-param- protocol - n

class-map :class-conn-param- protocol - n

–![]() access-list :acl-conn-param- protocol - n

access-list :acl-conn-param- protocol - n

–![]() policy-map :policy-conn-param- interface

policy-map :policy-conn-param- interface

NAT 移行に関連するこの他の命名規則については、「オブジェクト移行の命名規則」を参照してください。

8.3 および 8.4 から 8.4(2) への NAT の移行の例

8.3(1)、8.3(2)、または 8.4(2) をすでに実行している場合、既存の機能を保持するため、すべてのアイデンティティ NAT ステートメントは次の新しいキーワードを使用するように移行されます。

•![]() route-lookup (ルーテッド ファイアウォール モードのみ)

route-lookup (ルーテッド ファイアウォール モードのみ)

バージョン 8.4(2) 以降では、アイデンティティ NAT は、プロキシ ARP を実行し、デフォルトで、NAT 設定を使用して出力インターフェイスを決定します。8.3(1)、8.3(2)、8.4(2) にあった機能を維持するため、プロキシ ARP はディセーブルにされ、新しいキーワードを使用してルート検索が実行され、出力インターフェイスが決定されます。プロキシ ARP をイネーブルにする場合(まれな要件)、または出力インターフェイスを決定するために NAT 設定を使用する場合は、移行後に手動でキーワードを排除します。

unidirectional キーワードがある場合(8.3(2) または 8.4(1)への NAT 免除規則の最初の移行の場合など)、キーワードは除外されます。

表 5 に、スタティック アイデンティティ NAT の移行の例を示します。

8.2 以前からの NAT の移行の例

•![]() 「NAT 免除」

「NAT 免除」

スタティック NAT/PAT

表 6 に、スタティック NAT/PAT の移行の例を示します。

ダイナミック NAT/PAT

表 7 に、ダイナミック NAT/PAT の移行の例を示します。

NAT 免除

NAT 免除( nat 0 access-list コマンド)はポリシー NAT の一形態で、スタティック Twice NAT に変換されます。免除されたインターフェイスとセキュリティ レベルが低いすべてのインターフェイスとの間で規則が作成されます。外部 NAT については、免除されたインターフェイスとセキュリティ レベルが高いすべてのインターフェイスとの間で規則が作成されます。同じセキュリティ レベルの通信をイネーブルにした場合、免除されたインターフェイスと同じセキュリティ レベルのインターフェイスとの間で規則が作成されます。

NAT 免除( nat 0 access-list コマンド)は、Twice NAT 規則に移行されます。NAT 免除がどのように移行されるかに関して、アップグレードするバージョンに固有の情報は、次の注を参照してください。

•![]() バージョン 8.3(1):警告 #CSCtf89372 が表示されることがあります。8.4(2) に直接移行することが推奨されます。この警告の詳細については、次の URL の Bug Toolkit を参照してください。

バージョン 8.3(1):警告 #CSCtf89372 が表示されることがあります。8.4(2) に直接移行することが推奨されます。この警告の詳細については、次の URL の Bug Toolkit を参照してください。

http://tools.cisco.com/Support/BugToolKit/action.do?hdnAction=searchBugs

•![]() バージョン 8.3(2) から 8.4(1): unidirectional キーワードが追加されました。 unidirectional キーワードは、接続を開始するために、送信元ネットワークのトラフィックのみを許可します。この移行の変更は、CSCtf89372 を解消するために、実施されました。NAT 免除が通常双方向であるため、 unidirectional キーワードを取り除いて元の機能を復元する必要がある場合があります。具体的には、この変更により、NAT 免除ルールを含む、多くの VPN 設定に悪い影響があります(この新しい問題については CSCti36048 を参照してください)。手動による介入を避けるために、8.4(2) に移行することが推奨されます。

バージョン 8.3(2) から 8.4(1): unidirectional キーワードが追加されました。 unidirectional キーワードは、接続を開始するために、送信元ネットワークのトラフィックのみを許可します。この移行の変更は、CSCtf89372 を解消するために、実施されました。NAT 免除が通常双方向であるため、 unidirectional キーワードを取り除いて元の機能を復元する必要がある場合があります。具体的には、この変更により、NAT 免除ルールを含む、多くの VPN 設定に悪い影響があります(この新しい問題については CSCti36048 を参照してください)。手動による介入を避けるために、8.4(2) に移行することが推奨されます。

この問題が発生した場合、次のような syslog メッセージが表示されます。

%ASA-5-305013: Asymmetric NAT rules matched for forward and reverse flows; Connection for icmp src Outside:192.168.1.5 dst inside:10.10.5.20 (type 8, code 0) denied due to NAT reverse path failure

•![]() バージョン 8.4(2) 以降: unidirectional キーワードは追加されなくなります。代わりに、新しい no-proxy-arp キーワード 、および route-lookup キーワードが追加されます。警告 CSCtf89372 および CSCti36048 の両方が、このリリースで解決されます。

バージョン 8.4(2) 以降: unidirectional キーワードは追加されなくなります。代わりに、新しい no-proxy-arp キーワード 、および route-lookup キーワードが追加されます。警告 CSCtf89372 および CSCti36048 の両方が、このリリースで解決されます。

この項で紹介する例では、システムには inside(レベル 100)、outside(レベル 0)、dmz(レベル 50)の 3 つのインターフェイスがあります。

表 8 に、NAT 免除の移行の例を示します。

NAT コントロール

nat-control コマンドは非推奨となっています。セキュリティの高いインターフェイスからセキュリティの低いインターフェイスまでの、すべてのトラフィックを変換する要件を維持するため、各インターフェイスのセクション 2 の末尾に NAT 規則が挿入され、残りのトラフィックがすべて拒否されます。 nat-control コマンドは、旧バージョンのASAで定義された NAT コンフィギュレーションに対して使用されました。NAT ルールが存在しないことに基づくのではなく、アクセス コントロールにアクセス ルールを使用して、ASAを通過するトラフィックを阻止することがベスト プラクティスです。

表 9 に、NAT コントロールの移行の例を示します。

DNS Rewrite

標準 NAT コマンドに dns オプションが設定されている場合、移行対象となります。スタティック PAT コマンドとポリシー NAT コマンドの dns オプションは無視されます。

表 10 に、DNS リライトの移行の例を示します。

Connection Settings

従来の NAT コマンドの接続設定: conn-max 、 emb-limit 、 norandomseq 、 nailed などのオプションはサービス ポリシーに移動されます。

命名規則については、 「NAT 移行のガイドラインと制限」 を参照してください。

表 11 に接続設定の移行の例を示します。

送信元 NAT と宛先 NAT

バージョン 8.3 よりも前では、ポリシー NAT を使用して送信元 NAT と宛先 NAT を指定していましたが、送信元 NAT アドレス上でしか NAT は実行されませんでした。バージョン 8.3 以降では、必要があれば NAT を宛先アドレスに対しても設定できます。従来の設定では、この機能を実現するには、1 件の接続に対し、送信元 NAT と宛先 NAT の NAT 規則を別々に、あわせて 2 件設定する必要がありました。移行の過程で、別々の 2 件の NAT 規則が結合され、1 件の Twice NAT コマンドが生成されます。

表 12 にの送信元 NAT と宛先 NAT の移行の例を示します。

alias コマンド

alias コマンドは任意のインターフェイスにある IP ネットワークのアドレスを、別のインターフェイス経由で接続している別の IP ネットワークのアドレスに変換します。

表 13 に alias の移行の例を示します。

NAT 移行のメッセージ

一部の NAT 設定は自動的には移行されません。また、元の設定とやや異なる場合もあります。 表 14 は表示される可能性があるエラー メッセージと、各メッセージに関する情報の一覧です。

| エラー メッセージ The following 'nat' command didn't have a matching 'global' rule on interface '<name>' and was not migrated. 説明 global コマンドが欠落しています。 nat コマンドに対応する global コマンドがない場合、この nat コマンドは削除され、移行されません。 推奨処置 対応する global コマンドが存在しているはずの場合、新しい NAT コマンドで設定を再作成する必要があります。 |

| エラー メッセージ Alias command was migrated between interfaces ‘any’ and ‘inside’ as an estimate. 説明 alias コマンドの移行です。 alias コマンドは、セキュリティ レベルが同じまたは低いインターフェイスの間で適用されます。移行後、規則は所定のインターフェイスと 任意 のインターフェイスの間に追加されます。新しい規則は自分自身を含むすべてのインターフェイスに適用されるため、これは意味が異なります。 推奨処置 移行方法としては比較的安全で、多くの場合は特別な注意を払う必要はありません。移行の例については、「alias コマンド」を参照してください。 |

| エラー メッセージ Identity-NAT was not migrated. If required, an appropriate bypass NAT rule needs to be added. 説明 アイデンティティ NAT が移行されていません。アイデンティティ NAT( nat 0 コマンド)は移行されません。また、そのインターフェイスの nat-control コマンドも移行されません。 推奨処置 スタティック NAT コマンド(オブジェクトまたは Twice NAT)を使用して、新しいアイデンティティ NAT 規則を手動で追加します。 |

| エラー メッセージ Range a.b.c.d-p.q.r.s also includes broadcast address as mapped value. 説明 外部スタティック ポリシー NAT の宛先とブロードキャスト アドレスが重複しています。従来は /31 サブネットを使用してグローバル プールからブロードキャスト アドレスを削除するよう global コマンドを設定していました。新しい NAT コマンドでこの機能を設定することはできません。ダイナミック NAT 規則と外部スタティック ポリシー NAT 規則で宛先が重複している場合、移行した設定にはマップされた送信元のブロードキャスト アドレスが含まれます。これらのアドレスを削除するには、ユーザの介入が必要です。 推奨処置 マップされたオブジェクトからブロードキャスト アドレスを削除します。 nat (inside) 10 10.0.0.0 255.0.0.0 global (outside) 10 192.168.1.3-192.168.2.3 netmask 255.255.255.254 (ブロードキャスト アドレス 192.168.1.255 は自動的にプールから削除されます) access-list SNAT extended permit ip 10.10.10.0 255.255.255.0 192.168.2.0 255.255.255.0 static (outside,inside) 10.1.1.0 access-list SNAT object network obj-192.168.1.3-192.168.2.3 (192.168.1.255 はこのプールから自動的には削除されません。192.168.1.255 が割り当てられないようにするには、ネットワーク グループを作成して、次の nat コマンドで使用します。 object-group network global_pool object network obj-192.168.2.0 nat (inside,outside) source dynamic obj-10.0.0.0 obj-192.168.1.3-192.168.2.3 destination static obj-10.1.1.0 obj-10.10.10.0 nat (outside,inside) source static obj-10.10.10.0 obj-10.1.1.0 destination static obj-192.168.2.0 obj-192.168.2.0 |

| エラー メッセージ The nodnsalias option is deprecated. Use 'dns' option in nat command to enable/disable dns rewrite. 説明 sysopt nodnsalias コマンドが移行されていません。 alias コマンドがサポートされていないため、 sysopt nodnslias コマンドは非推奨となっています。 推奨処置 DNS リライトをイネーブルまたはディセーブルにするには、新しい NAT コマンドで dns オプションを使用します。 |

ネットワークおよびサービス オブジェクトの移行

ここでは、ネットワークおよびサービス オブジェクトの移行について説明します。次の項目を取り上げます。

オブジェクトでサポートされる機能

バージョン 8.3 では次の機能で名前付きのネットワークおよびサービス オブジェクトを使用しています。

•![]() NAT:詳細については、「NAT 移行」を参照してください。NAT では名前付き IP アドレス(name コマンド を使用)を使用できなくなりました。

NAT:詳細については、「NAT 移行」を参照してください。NAT では名前付き IP アドレス(name コマンド を使用)を使用できなくなりました。

•![]() アクセス リスト: access-list コマンド。アクセス リストでは名前付き IP アドレス(name コマンド を使用)を使用できなくなりました。

アクセス リスト: access-list コマンド。アクセス リストでは名前付き IP アドレス(name コマンド を使用)を使用できなくなりました。

•![]() オブジェクト グループ: object-group network および object-group service コマンド。名前付き IP アドレスは、オブジェクト グループ、およびネットワーク オブジェクトでは引き続き許可されます。

オブジェクト グループ: object-group network および object-group service コマンド。名前付き IP アドレスは、オブジェクト グループ、およびネットワーク オブジェクトでは引き続き許可されます。

オブジェクトの移行

新しいネットワークおよびサービス オブジェクト( object network および object service コマンド)は、次の場合、既存のコマンドに置換されます。

•![]() 各ネットワーク オブジェクト NAT コマンドに対して、変換する実際の IP アドレスを表すために、 object network コマンドが作成されます。

各ネットワーク オブジェクト NAT コマンドに対して、変換する実際の IP アドレスを表すために、 object network コマンドが作成されます。

•![]() 新しい nat コマンドでインライン値の代わりにオブジェクトが必要な場合、ネットワークおよびサービス オブジェクトが自動的に作成されます。

新しい nat コマンドでインライン値の代わりにオブジェクトが必要な場合、ネットワークおよびサービス オブジェクトが自動的に作成されます。

•![]() 名前付き IP アドレス( name コマンドを使用)を NAT で使用し、 names コマンドがイネーブルである場合、新しい nat コマンドでインライン IP アドレスが使用された場合にも、ネットワーク オブジェクトが作成されます。

名前付き IP アドレス( name コマンドを使用)を NAT で使用し、 names コマンドがイネーブルである場合、新しい nat コマンドでインライン IP アドレスが使用された場合にも、ネットワーク オブジェクトが作成されます。

•![]() access-list コマンドが NAT で使用されていた IP アドレスを含み、その IP アドレスに対して NAT 移行がネットワーク オブジェクトを作成した場合、ネットワーク オブジェクトは、 access-list コマンドの IP アドレスを置換します。

access-list コマンドが NAT で使用されていた IP アドレスを含み、その IP アドレスに対して NAT 移行がネットワーク オブジェクトを作成した場合、ネットワーク オブジェクトは、 access-list コマンドの IP アドレスを置換します。

•![]() access-list コマンドで名前付き IP アドレスを使用し( name コマンド使用)、 names コマンドがイネーブルな場合、オブジェクトは名前を置換します。

access-list コマンドで名前付き IP アドレスを使用し( name コマンド使用)、 names コマンドがイネーブルな場合、オブジェクトは名前を置換します。

•![]() 複数の global コマンドが同じ NAT ID を共有している場合、インライン IP アドレスに対して作成されたネットワーク オブジェクトで構成されるネットワーク オブジェクト グループが作成されます。

複数の global コマンドが同じ NAT ID を共有している場合、インライン IP アドレスに対して作成されたネットワーク オブジェクトで構成されるネットワーク オブジェクト グループが作成されます。

•![]() name コマンドが設定に存在するが、 nat または access-list コマンドで使用されていない。

name コマンドが設定に存在するが、 nat または access-list コマンドで使用されていない。

•![]() object-group コマンドで使用される name コマンド。

object-group コマンドで使用される name コマンド。

•![]() NAT または name コマンドによる名前付きに使用されていない、 access-list コマンドで使用されている IP アドレス。

NAT または name コマンドによる名前付きに使用されていない、 access-list コマンドで使用されている IP アドレス。

(注) name コマンドは引き続き設定内に存在し、ネットワーク オブジェクトをサポートしていない機能で使用できます。

これまでのリリースでは、ASDM は名前付きネットワーク オブジェクトをサポートしていました。現在、プラットフォームではコマンドによりこれらのオブジェクトを適切にサポートしています。

ASDM も、設定で使用されている IP アドレスの非名前付きオブジェクトを自動的に作成します。これらの自動作成されるオブジェクトは IP アドレス によってのみ識別され、名前がなく、プラットフォーム設定に名前付きオブジェクトとしては存在しません。

これらの非名前付き ADSM オブジェクトの 1 つに名前を手動で割り当てると、ASDM は、プラットフォーム設定に名前付きネットワーク オブジェクトを追加します。名前を追加しなければ、ASDM 専用オブジェクトのままです。

移行の一部として名前付きオブジェクトを ASA が作成する場合、合致する非名前付き ASDM 専用オブジェクトは、名前付きオブジェクトに置換されます。唯一の例外は、ネットワーク オブジェクト グループの非名前付きオブジェクトです。ネットワーク オブジェクト グループ内にある IP アドレスの名前付きオブジェクトを ASA が作成する場合、ASDM は非名前付きオブジェクトを維持したまま、重複したオブジェクトを ASDM で作成します。これらのオブジェクトをマージするには、[Tools > Migrate Network Object Group Members] を選択します。

(注) ASDM は、name コマンドから派生したオブジェクトを表示しなくなりました。以前は、ASDM において name コマンドから派生した名前付きオブジェクトを使用することがありました。name コマンドの IP アドレスが移行されなかった場合、これらのオブジェクトは、IP アドレスによって識別される自動作成オブジェクトで置換されます。

オブジェクト移行の命名規則

•![]() 「同じ NAT ID で複数の global コマンドを使用する場合のネットワーク オブジェクトの命名規則」

「同じ NAT ID で複数の global コマンドを使用する場合のネットワーク オブジェクトの命名規則」

名前または IP アドレスが移行される場合の詳細については、「オブジェクトの移行」を参照してください。

name コマンドの命名規則

names コマンドがイネーブルである場合、移行された name コマンドに対して、 object network コマンドに同じ名前が使用されます。

たとえば、次の name コマンドが NAT で使用されます。

次の object network コマンドが作成されます。

names コマンドがイネーブルではなく、IP アドレスがネットワーク オブジェクトに移行された場合は、 name コマンドと同じ IP アドレスのネットワーク オブジェクトが設定に含まれることはありますが、ネットワーク オブジェクトの名前は自動的に生成され(「インライン IP アドレスの命名規則」を参照)、 name コマンドと同じ名前ではありません。

インライン IP アドレスの命名規則

インラインで使用する移行された IP アドレスの場合、次の命名規則により作成されます。

(注) NAT のインスタンスのうち 1 つだけをオブジェクト上でイネーブルにできます。特定のホストまたはサブネットに複数の NAT ポリシーが割り当てられている場合は、別のネットワーク オブジェクト obj-a.b.c.d-01 が作成されます。

表 15 に、ホストとサブネットのインライン オブジェクトの移行に関する名前設定の例を示します。

表 16 に、範囲のインライン オブジェクトの移行に関する名前の設定の例を示します。

インライン プロトコルの命名規則

インラインで使用する移行されたプロトコルの場合、サービス オブジェクトは obj- inline_text という命名規則により作成されます。

表 17 に、プロトコルのインライン オブジェクトの移行に関する名前の設定の例を示します。

同じ NAT ID で複数の global コマンドを使用する場合のネットワーク オブジェクトの命名規則

複数の global コマンドが同じ NAT ID を共有している場合、インライン IP アドレスに対して作成されたネットワーク オブジェクトで構成されるネットワーク オブジェクト グループが作成されます。 og-global - interface_nat-id という命名規則が使用されます。

global (outside) 1 10.76.6.111

global (outside) 1 10.76.6.109-10.76.6.110

object network obj-10.76.6.111

バージョン 8.3 からのダウングレード

バージョン 8.3 にアップグレードすると、コンフィギュレーションが移行されます。既存のコンフィギュレーションは、自動的にフラッシュ メモリに保存されます。たとえば、8.2(1) から 8.3(1) にアップグレードすると、既存の 8.2(1) コンフィギュレーションはフラッシュ メモリ内の 8_2_1_0_startup_cfg.sav というファイルに保存されます。

この項では、ダウングレードする方法について説明します。次の項目を取り上げます。

アクティベーション キーの互換性に関する情報

任意の旧バージョンから最新バージョンにアップグレードした場合、アクティベーション キーの互換性は存続します。ただし、ダウングレード機能の維持には問題が生じる場合があります。

•![]() バージョン 8.1 以前にダウングレードする場合:アップグレード後に、 8.2 よりも前 に導入された機能のライセンスを追加でアクティブ化すると、ダウングレードした場合でも旧バージョンに対するアクティベーション キーの互換性は存続します。ただし、 8.2 以降 で導入された機能ライセンスをアクティブ化した場合は、アクティベーション キーの下位互換性がなくなります。互換性のないライセンス キーがある場合は、次のガイドラインを参照してください。

バージョン 8.1 以前にダウングレードする場合:アップグレード後に、 8.2 よりも前 に導入された機能のライセンスを追加でアクティブ化すると、ダウングレードした場合でも旧バージョンに対するアクティベーション キーの互換性は存続します。ただし、 8.2 以降 で導入された機能ライセンスをアクティブ化した場合は、アクティベーション キーの下位互換性がなくなります。互換性のないライセンス キーがある場合は、次のガイドラインを参照してください。

–![]() 旧バージョンでアクティベーション キーを入力した場合は、そのキーがASAで使用されます(バージョン 8.2 以降でアクティブ化した新しいライセンスがない場合)。

旧バージョンでアクティベーション キーを入力した場合は、そのキーがASAで使用されます(バージョン 8.2 以降でアクティブ化した新しいライセンスがない場合)。

–![]() 新しいシステムで、以前のアクティベーション キーがない場合は、旧バージョンと互換性のある新しいアクティベーション キーを要求する必要があります。

新しいシステムで、以前のアクティベーション キーがない場合は、旧バージョンと互換性のある新しいアクティベーション キーを要求する必要があります。

•![]() バージョン 8.2 以前にダウングレードする場合:バージョン 8.3 では、よりロバストな時間ベース キーの使用およびフェールオーバー ライセンスの変更が次のとおり導入されました。

バージョン 8.2 以前にダウングレードする場合:バージョン 8.3 では、よりロバストな時間ベース キーの使用およびフェールオーバー ライセンスの変更が次のとおり導入されました。

–![]() 複数の時間ベースのアクティベーション キーがアクティブな場合、ダウングレード時には一番最近アクティブ化された時間ベース キーのみがアクティブになれます。他のキーはすべて非アクティブ化されます。最後の時間ベース ライセンスが 8.3 で導入された機能に対応している場合、そのライセンスは旧バージョンでの使用はできなくても、アクティブ ライセンスのままです。永続キーまたは有効な時間ベース キーを再入力してください。

複数の時間ベースのアクティベーション キーがアクティブな場合、ダウングレード時には一番最近アクティブ化された時間ベース キーのみがアクティブになれます。他のキーはすべて非アクティブ化されます。最後の時間ベース ライセンスが 8.3 で導入された機能に対応している場合、そのライセンスは旧バージョンでの使用はできなくても、アクティブ ライセンスのままです。永続キーまたは有効な時間ベース キーを再入力してください。

–![]() フェールオーバー ペアに不一致のライセンスがある場合、ダウングレードによりフェールオーバーはディセーブルになります。キーが一致した場合でも、使用するライセンスは、結合されたライセンスではなくなります。

フェールオーバー ペアに不一致のライセンスがある場合、ダウングレードによりフェールオーバーはディセーブルになります。キーが一致した場合でも、使用するライセンスは、結合されたライセンスではなくなります。

–![]() 1 つの時間ベース ライセンスをインストールしているが、それが 8.3 で導入された機能に対応している場合、ダウングレードの実行後、その時間ベース ライセンスはアクティブなままです。この時間ベース ライセンスをディセーブルにするには、永続キーを再入力する必要があります。

1 つの時間ベース ライセンスをインストールしているが、それが 8.3 で導入された機能に対応している場合、ダウングレードの実行後、その時間ベース ライセンスはアクティブなままです。この時間ベース ライセンスをディセーブルにするには、永続キーを再入力する必要があります。

手順の詳細

/noconfirm オプションを指定すると、プロンプトは表示されずにダウングレードされます。 image_url は、disk0、disk1、tftp、ftp、または smb 上の古いイメージへのパスです。 old_config_url は、保存されている移行前のコンフィギュレーションへのパスです(デフォルトでは、disk0 に保存されます)。8.3 よりも前のアクティベーション キーに戻る必要がある場合は、そのアクティベーション キーを入力できます。

このコマンドは、次の機能を完了するためのショートカットです。

1.![]() ブート イメージ コンフィギュレーションのクリア( clear configure boot )。

ブート イメージ コンフィギュレーションのクリア( clear configure boot )。

2.![]() 古いイメージへのブート イメージの設定( boot system )。

古いイメージへのブート イメージの設定( boot system )。

3.![]() (任意)新たなアクティベーション キーの入力( activation-key )。

(任意)新たなアクティベーション キーの入力( activation-key )。

4.![]() 実行コンフィギュレーションのスタートアップ コンフィギュレーションへの保存( write memory )。これにより、BOOT 環境変数を古いイメージに設定します。このため、リロードすると古いイメージがロードされます。

実行コンフィギュレーションのスタートアップ コンフィギュレーションへの保存( write memory )。これにより、BOOT 環境変数を古いイメージに設定します。このため、リロードすると古いイメージがロードされます。

5.![]() 古いコンフィギュレーションのスタートアップ コンフィギュレーションへのコピー( copy old_config_url startup-config )。

古いコンフィギュレーションのスタートアップ コンフィギュレーションへのコピー( copy old_config_url startup-config )。

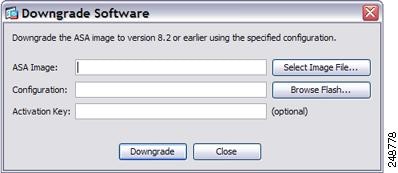

ステップ 1![]() [Tools] > [Downgrade Software] を選択します。

[Tools] > [Downgrade Software] を選択します。

[Downgrade Software] ダイアログボックスが表示されます。

ステップ 2![]() ASA イメージの場合、[Select Image File] をクリックします。

ASA イメージの場合、[Select Image File] をクリックします。

[Browse File Locations] ダイアログボックスが表示されます。

ステップ 3![]() 次のいずれかのオプション ボタンをクリックします。

次のいずれかのオプション ボタンをクリックします。

•![]() [Remote Server]:ドロップダウン リストで [ftp]、[smb]、[http] のいずれかを選択し、以前のイメージ ファイルのパスを入力します。

[Remote Server]:ドロップダウン リストで [ftp]、[smb]、[http] のいずれかを選択し、以前のイメージ ファイルのパスを入力します。

•![]() [Flash File System]:[Browse Flash] をクリックして、ローカル フラッシュ ファイル システムにある以前のイメージ ファイルを選択します。

[Flash File System]:[Browse Flash] をクリックして、ローカル フラッシュ ファイル システムにある以前のイメージ ファイルを選択します。

ステップ 4![]() [Configuration] で [Browse Flash] をクリックし、移行前の設定ファイルを選択します (デフォルトでは disk0 に保存されています)。

[Configuration] で [Browse Flash] をクリックし、移行前の設定ファイルを選択します (デフォルトでは disk0 に保存されています)。

ステップ 5![]() (任意)バージョン 8.3 よりも前のアクティベーション キーに戻す場合は、[Activation Key] フィールドで以前のアクティベーション キーを入力します。

(任意)バージョン 8.3 よりも前のアクティベーション キーに戻す場合は、[Activation Key] フィールドで以前のアクティベーション キーを入力します。

1.![]() ブート イメージ コンフィギュレーションのクリア( clear configure boot )。

ブート イメージ コンフィギュレーションのクリア( clear configure boot )。

2.![]() 古いイメージへのブート イメージの設定( boot system )。

古いイメージへのブート イメージの設定( boot system )。

3.![]() (任意)新たなアクティベーション キーの入力( activation-key )。

(任意)新たなアクティベーション キーの入力( activation-key )。

4.![]() 実行コンフィギュレーションのスタートアップ コンフィギュレーションへの保存( write memory )。これにより、BOOT 環境変数を古いイメージに設定します。このため、リロードすると古いイメージがロードされます。

実行コンフィギュレーションのスタートアップ コンフィギュレーションへの保存( write memory )。これにより、BOOT 環境変数を古いイメージに設定します。このため、リロードすると古いイメージがロードされます。

5.![]() 古いコンフィギュレーションのスタートアップ コンフィギュレーションへのコピー( copy old_config_url startup-config )。

古いコンフィギュレーションのスタートアップ コンフィギュレーションへのコピー( copy old_config_url startup-config )。

フィードバック

フィードバック