新規および変更情報

次の表は、この最新リリースまでの主な変更点の概要を示したものです。ただし、今リリースまでの変更点や新機能の一部は表に記載されていません。

|

Cisco APIC のリリース バージョン |

特長 |

説明 |

|---|---|---|

|

5.2(4) |

同じカプセル化の使用のサポート |

同じ VMM ドメインを持つ IPv4 および IPv6 アドレスファミリに同じカプセル化を使用できます。VMM ドメインの展開中に、両方のアドレスファミリが使用可能な場合、両方が展開されます。 |

|

5.2(3) |

さまざまな外部 VLAN カプセル化の使用のサポート。さまざまな外部カプセル化インスタンスのすべてが単一のレイヤ 2 ドメインの一部として扱われます。 |

さまざまな外部 VLAN カプセル化の使用のサポート。さまざまな外部カプセル化インスタンスのすべてが単一のレイヤ 2 ドメインの一部として扱われます。 |

|

5.2(1) |

OSPF でサポートされるネクストホップ伝達と BGP で再配布される静的ルート |

リリース 5.2(1) より前のリリースでは、ネクストホップ伝達は BGP でのみサポートされています。リリース 5.2(1) 以降のリリースでは、ネクストホップ伝達は、BGP で再配布される OSPF およびスタティックルートでもサポートされています。 |

|

BGP で再配布されたルートの ACI ファブリックで伝達される複数のネクストホップのサポート |

BGP で再配布されたルートの ACI ファブリックで伝達される複数のネクストホップのサポートが利用可能です。 |

|

|

5.0(1) |

セカンダリ IP とフローティングセカンダリ IP |

アンカーリーフノードの共通 IP としてセカンダリ IP を使用できます。フローティングセカンダリ IP は、同じフローティング SVI で追加のフローティング IP サブネットを有効にします。 |

|

物理ドメイン |

物理ドメインを使用すると、VMM ドメインを統合せずに仮想ルータでフローティング L3Out 機能を使用したり、L3Out 論理インターフェイスパス構成なしで物理ルータを使用したりできるようになります。 |

|

|

ACI 内部エンドポイントからフローティング L3Out への最適ではないトラフィックの回避 |

Cisco ACI リリース 5.0(1) より前のリリースでは、外部ルータが非アンカーリーフノードに接続されている場合でも、ACI 内部エンドポイントからフローティング L3Out へのトラフィックは、アンカーリーフノードに送られた後、非アンカーリーフノードを通って外部ルータに送られます。これは最適なトラフィックパスではありません。Cisco ACI リリース 5.0(1) 以降のリリースでは、ネクストホップ伝達と直接接続されたホストルート アドバタイジングを使用して、この最適ではないトラフィックパスを回避できます。 |

|

|

4.2(1) |

VMware VDS Virtual Machine Manager(VMM)ドメインの外部ネットワーク接続のフローティングレイヤ 3(L3Out) |

新しいフローティング L3Out 機能を使用すると、論理インターフェイスを指定せずに L3Out を設定できます。これにより、ルーティングを必要とする仮想デバイス(たとえば、仮想ルータ)を 1 つのサーバーから別のサーバーに移動できます。その結果、仮想デバイスも 1 つのリーフスイッチから別のリーフスイッチに移動します。 |

Cisco フローティング L3Out について

Cisco Application Policy Infrastructure Controller(APIC)リリース 4.2(1) 以降のリリースでは、仮想環境で複数のレイヤ 3 外部ネットワーク接続(L3Out)論理インターフェイスパスを指定する必要がなくなりました。

このフローティング L3Out 機能を使用すると、論理インターフェイスを指定せずに L3Out を設定できます。この機能により、仮想マシンがホスト間を移動する際に、ルーティングを維持するために複数の L3Out 論理インターフェイスを設定する必要がなくなります。フローティング L3Out は、VMware vSphere 分散スイッチ(VDS)でサポートされています。

Cisco APIC リリース 5.0(1) 以降のリリースでは、物理ドメインがサポートされています。

詳細については、「フローティング L3Out を使用して外部ネットワーク接続を簡素化する」のナレッジベース記事を参照してください。

仮想環境の L3Out の構成

L3Out を構成する場合は、境界リーフスイッチから仮想デバイスが存在するハイパーバイザのアップリンクへの L3Out 論理インターフェイスパスを構成する必要があります。ただし、ハイパーバイザリソースがクラスタに集約される場合、仮想機能の仮想マシンが常に同じホストで実行されるという保証はありません。

Cisco APIC リリース 4.2(1) より前のリリースでは、仮想マシンが移動した場合にルーティング機能を維持するには、境界リーフスイッチから仮想マシンをホストできるすべてのハイパーバイザに、可能な限り L3Out 論理インターフェイスを構成する必要がありました。L3Out スイッチ仮想インターフェイス (SVI) と VLAN プログラミングが自動で行われないため、このような追加設定が必要でした。

たとえば、12 個のリーフスイッチを持つハイパーバイザクラスタがある場合、仮想マシンはその 12 個のリーフスイッチのすべてに移動する可能性があります。つまり、すべてのリーフノードインターフェイスから対応するすべてのサーバーに L3Out を展開するポリシーを作成する必要がありました。

しかしながら、フローティング L3Out を構成するとプロセス全体が簡素化されます。フローティング L3Out を構成すると、各 L3Out 論理インターフェイスを構成する必要はありません。

物理ドメインの L3Out の構成

Cisco Application Policy Infrastructure Controller(APIC)リリース 5.0(1) 以降のリリースでは、物理ドメインがサポートされています。この機能拡張により、VMM ドメイン統合をせずに仮想ルータでフローティング L3Out 機能を使用したり、L3Out 論理インターフェイスパス構成なしで物理ルータを使用したりできます。

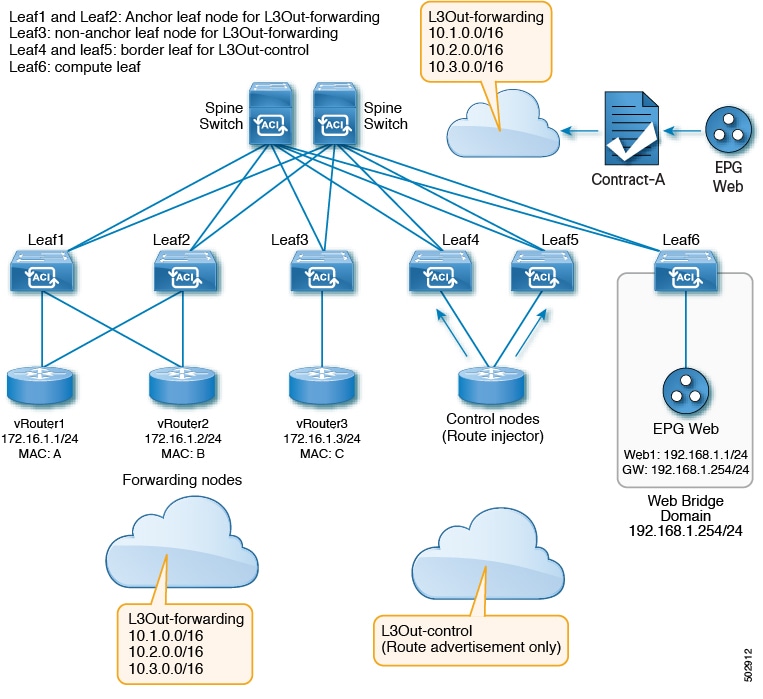

フローティング L3Out トポロジ

このセクションでは、フローティングレイヤ 3 外部ネットワーク接続 (L3Out) 機能を使用するためのトポロジ例について説明します。

-

アンカーノード:この例では、L3Out ピアリングのルーティングセッションが実行されるアンカーリーフノードとして機能する 2 つのリーフスイッチがあります。アンカーリーフノードとして機能するリーフスイッチの数または数に関する要件はありません。

Leaf1 と Leaf2 にはプライマリ IP アドレスとフローティング IP アドレスがあり、必要に応じてセカンダリ IP とフローティングセカンダリ IP を持つことができます。この例では仮想ポートチャネル(vPC)を使用していますが、vPC は必須ではありません。

-

非アンカーノード:この例では、非アンカーリーフノードとして機能する 2 つのリーフスイッチがあります。非アンカーリーフノードとして機能するリーフスイッチの数または数に関する要件はありません。非アンカーリーフノードは、L3Out ピアリングのルーティングセッションを作成しません。これは、アンカーノードと L3Out ルータ間のパススルーとして機能します。

非アンカーリーフノードにはフローティング IP アドレスがあり、必要に応じてフローティングセカンダリ IP を持つことができます。VMware vDS VMM ドメインの場合、フローティング IP アドレスは、仮想ルータがリーフノードに接続されている場合にのみ展開されます。それが物理ドメインであり、リーフ ポートがフローティング L3Out に関連付けられた L3Out ドメインを持つ AEP を使用している場合、フローティング IP アドレスが展開されます。フローティング IP アドレスは、非アンカーリーフノードの一般的な IP アドレスです。これは、ルータ仮想マシン(VM)がデータパスを介して非アンカーリーフノードの背後に移動する場合に、その場所を特定するために使用されます。

-

仮想ルータ:仮想ルータは、ルータ、ファイアウォール、またはルーティング情報を使用するその他のデバイスです。

L3Out を設定すると、アンカーノードのトップオブラック (ToR) スイッチに L3Out ブリッジドメインが作成されます。仮想ルータが非アンカーノードのホストに移動すると、Cisco Application Policy Infrastructure Controller (APIC) は新しい非アンカーリーフに L3Out ブリッジドメインを展開します。また、フローティング IP アドレス、データセンターのルート、およびポリシーを適用するためのコントラクトもインストールします。

(注)

上記のユースケースは、VMM ドメインのみに関係します。Cisco APIC リリース 5.0(1) では、仮想ルータの代わりに物理ドメインのサポートが追加されています。

-

トラフィックフロー:この例では、仮想ルータが移動する前に、アンカーノードを経由する外部トラフィックはスパインスイッチに送られ、次にホスト 4 の Web エンドポイントに送られます。リターントラフィックは、アンカーリーフノードを介して仮想ルータに戻ります。

仮想ルータが非アンカー Leaf3 の下のホスト 3 に移動する場合、外部トラフィックは Leaf3 を介してファブリックに到着し、スパインスイッチを介してホスト 4 の Web エンドポイントに到達します。リターントラフィックはアンカーリーフノードに戻り、そして仮想ルータに戻ります。

(注)

Cisco ACI リリース 5.0 を使用すると、この最適ではないパスを回避できます。詳細については、ACI 内部 EP からフローティング L3Out への最適ではないトラフィックの回避を参照してください。

フローティング L3Out からベネフィットのシナリオ

次のリストでは、フローティングレイヤ 3 外部ネットワーク接続(L3Out)が有効なシナリオの例を示しています。フローティング L3Out の構成は、各シナリオで同じです。

-

物理ドメイン:移動しない物理ルータですが、フローティング L3Out を利用することで、L3Out の論理インターフェイス構成が不要になるため、構成を簡素化できます。

-

ハイパーバイザクラスタでホストされている仮想ファイアウォールまたはルータ:リソーススケジューリングは動的に管理されます(たとえば、VMware Distributed Resource Scheduler(DRS)を使用)。仮想マシン(VM)のホスト境界は、単一のホストではなく、クラスタ自体です。

-

高可用性(HA)を持つ仮想ファイアウォールまたはルータ:ハイパーバイザ HA メカニズムでは、ハイパーバイザクラスタ内の使用可能なホストでファイアウォール VM を再起動します。(たとえば、VMware HA)。これは、アクティブ/アクティブまたはアクティブ/スタンバイなどのファイアウォール冗長メカニズムに追加されます。

-

複数のルータへの ECMP ロードバランシング:フローティング L3Out を使用すると、L3Out 論理インターフェイス構成なしで複数のルータを接続できます。

-

メンテナンスモード:ハイパーバイザをアップグレードする必要がある場合、VM 管理者はホストを退避します。つまり、ファイアウォールのライブ移行を実行するか、VM をハイパーバイザクラスタ内の別のホストにルーティングします。

-

ディザスタリカバリ:ストレッチクラスタでは、一部のノードで停止することが予想されます。VM は、停止しないと予想されるホストに移動します。

フローティング L3Out の考慮事項と制限事項

次のリストは、フローティングレイヤ 3 外部ネットワーク接続 (L3Out) 機能の要件と制限の一部をまとめたものです。

-

リリース 5.2(1) で導入されたマルチプロトコル再帰ネクストホップ伝達機能には、次の考慮事項と制限事項が適用されます。

-

再帰ルートのネクストホップ伝達を構成する場合、IPv6 リンクローカルアドレスはサポートされません。この状況では、IPv6 のグローバルアドレスを使用する必要があります。

Not-So-Stubby Area(NSSA)への再配布により、Type 7 として知られている特別なタイプのリンクステート アドバタイズメント(LSA)が作成されます。Type 7 は、NSSA エリア内でのみ存在できます。ルートは、グローバルアドレスとしてネクストホップを持つこのタイプ 7 LSA として学習する必要があります。つまり、OSPF プロトコル(l3out-ospf)のみが有効になっている転送ノードの L3Out は、OSPF エリアフィールドで NSSA エリアオプションを使用する必要があります。

-

静的ルートに複数のネクストホップが使用されている場合、ネクストホップの 1 つがダウンしていると、ルートは最適ではない可能性があります。詳細については、CSCvy10946 を参照してください。

-

CLI を介してマルチプロトコル再帰ネクストホップ伝達機能を設定する場合、次の制限があります。

-

ネクストホップの変更されていないルートマップは、BGP ピアではサポートされていません。

-

ルートプロファイル テンプレートは一致ルールをサポートしていません。

-

-

-

リリース 5.0(1) で導入された、ACI 内部エンドポイントからフローティング L3Out への最適ではないトラフィックを回避するためのサポートの一部として、「ACI 内部 EP からフローティング L3Out への最適ではないトラフィックの回避」 および 「直接接続されたホスト ルート アドバタイジングの構成(L3Out 転送ノード)」 で説明されているように、ボーダーリーフスイッチで接続されたホストルートを学習し、それらを ACI ファブリックに再配布するためにもサポートを利用できました。リリース 5.2(1) より前のリリースでは、ACI ファブリックから接続されたホストルートを明示的にアドバタイズするようにエクスポートルールを設定した場合、これらの接続されたホストルートは ACI ファブリックからアドバタイズされていました。

リリース 5.2(1) 以降のリリースでは、この動作は変更されており、接続されたホストルートは ACI ファブリックから移動することが暗黙的に拒否されます。

-

リリース 5.0(1) より前のリリースでは、フローティング L3Out 機能は VMware vDS VMM ドメインでのみサポートされていました。VMware vDS VMM ドメインでのフローティング L3Out の考慮事項には、次のものがあります。

-

フローティング L3Out が展開されている場合は、VMM によって自動的に作成されるポートグループを使用します。手動で作成されたポートグループおよびトランキングポートグループはサポートされていません。

-

仮想ルータが L3Out ポートグループに接続されているホストがリーフノードにない場合、フローティング L3Out スイッチ仮想インターフェイス (SVI) はプログラムされません。

-

仮想ルータが移動してポートグループに接続されると、リーフノードに SVI がプログラムされます。これは、即時展開の即時性を持つ Virtual Machine Manager (VMM) ドメインの通常のエンドポイントグループ (EPG) と同じです。

-

VMM ドメインを持つセカンダリフローティング IP は、リリース 5.0(1) でのみサポートされています。前のリリースにダウングレードする前に、セカンダリアドレス設定を削除する必要があります。

-

-

リリース 5.0(1) 以降のリリースでは、物理ドメインがサポートされています。

-

仮想ポートチャネル(vPC)インターフェイスが外部ルータ接続に使用され、vPC ペアの 1 つのリーフスイッチがアンカーリーフノードである場合、同じ vPC ペアの他のリーフスイッチもアンカーリーフノードである必要があります。同じ VLAN カプセル化の同じ vPC ペア内のアンカーリーフノードと非アンカーリーフノードの混合はサポートされていません。

-

場合によっては、単一の L3Out を使用して目的の結果を達成できない場合があり、その結果を得るには、代わりに 2 つの異なる L3Out を構成する必要があります(たとえば、BGP と OSPF の両方にファブリックへのルートを再配布する場合など)。

たとえば、次の構成が必要な状況を考えてみます。

-

境界リーフスイッチのループバック IP アドレスと外部ルータのループバック IP アドレスの間で確立される eBGP セッション

-

境界リーフスイッチと外部ルータのループバック IP アドレスのルートを交換するように構成された OSPF

-

OSPF は、外部ノードから学習した追加ルートを ACI ファブリックに再配布するようにも設定されています

その構成を取得するには、OSPF と BGP の両方を使用してルートをファブリックに再配布する必要があるため、既存の L3Out 制限のため、単一の L3Out を使用してその構成を持つことはできません。

OSPF と BGP の両方がルートを ACI ファブリックに再配布する必要がある場合は、次のように、2 つの異なる L3Out で OSPF と BGP を構成する必要があります。

-

BGP プロトコルのみを有効にして (l3out-bgp)、次の設定で最初の L3Out を作成します。

-

l3out-bgp で、Select SVI または Select Floating SVI ページに移動します。

、その後 in the SVI またはFloating SVI タブで +

次に、以下を構成します。

-

[Encap] フィールドで、VLAN 設定を構成します。

-

[Encap 範囲(Encap Scope)] フィールドで、[VRF] を選択します。

-

-

[l3out-bgp]()の下でループバックを構成します。

-

l3out-bgp ループバックと制御ノードのループバックの間に BGP ピアを作成します。

-

BGP ピア接続プロファイルエリアで、インポート ルート制御プロファイルを構成します。

このルートマップを使用して、外部制御ノードのループバック IP アドレスがインポートされていないことを確認します。

-

BGP ピア接続プロファイルエリアでエクスポート ルート制御プロファイルを構成します。

この外部ルート制御プロファイルには、ファブリックからエクスポートするために必要なすべてのルートを含める必要がありますが、このルートマップで l3out-bgp のループバック IP アドレスをエクスポートしないでください(l3out-bgp のループバック IP アドレスはエクスポートが一致ルールの一部ではないか、ルートマップに l3out-bgp のループバック IP アドレスを拒否する明示的な拒否エントリが必要です)。

-

-

OSPF プロトコルのみを有効にして(l3out-ospf)、次の設定で 2 番目の L3Out を作成します。

-

l3out-ospf で、Select SVI または Select Floating SVI ページに移動します。

、その後、in the SVI または Floating SVI タブで+

次に、以下を構成します。

-

[Encap] フィールドで、VLAN 設定を構成します。

-

[Encap 範囲(Encap Scope)] フィールドで、[VRF] を選択します。

-

-

l3out-ospf からの l3out-bgp のループバックを含む、必要なすべての直接ルートをエクスポートするエクスポートルートマップを作成します。

で、右クリックして [ルート制御のインポートおよびエクスポートのルートマップの作成(Create Route Map For Import and Export Route Control)] を選択し、次に [デフォルトエクスポート(default-export)] を選択します。

この default-export の一致条件は、必要なすべてのルートと l3out-bgp のループバック IP アドレスである必要があります。

-

インポートルート制御の適用が L3Out で明示的に設定されていない限り、外部ノードのループバック IP アドレスは ACI ファブリックで学習されます。インポートルート制御の適用が L3Out で設定されている場合、このデフォルトインポートの一致条件には、必要なすべてのルートと外部ノードのループバック IP アドレスが含まれている必要があります。

-

このシナリオは、フローティング L3Out だけでなく、標準の L3Out にも適用できることに注意してください。

-

-

L3Out の他の論理インターフェイスと同様に、フローティング SVI 構成は Cisco APIC レベルであり、Cisco ACI MSO(Multi-Site Orchestrator)レベルではありません。ただし、MSO は、フローティング SVI を含む L3Out を参照できます。

-

Cisco APIC はポッド間でのフローティング L3Out をサポートします。

-

Cisco APIC は、リモートリーフダイレクトが有効になっている場合でも、リモートリーフスイッチによるフローティング L3Out をサポートしていません。リモートリーフスイッチは、フローティング L3Out のアンカーリーフまたは非アンカーリーフにすることはできません。

-

非アンカーノードは、論理ノードプロファイルの下で構成しないでください。

-

IPv4 および IPv6 アドレスファミリを使用するフローティング L3Out には、次のルールが適用されます。

-

同じリーフノード上の同じ L3Out の IPv4 および IPv6 アドレスファミリの場合、異なる L3Out 論理インターフェイスプロファイルが必要です。

-

物理ドメイン:同じカプセル化の場合、IPv4 および IPv6 アドレスファミリに同じアンカーリーフノードを使用する必要があります。リーフノードの異なるセットを IPv4 および IPv6 アドレスファミリのアンカーにすることはできません。

-

VMM ドメイン:Cisco APIC リリース 5.2(4) より前のリリースでは、IPv4 および IPv6 アドレスファミリに異なるカプセル化を使用する必要があります。IPv4 および IPv6 フローティング SVI インターフェイスには、異なるポートグループが作成されます。

Cisco APIC リリース 5.2(4) 以降のリリースでは、同じカプセル化を使用できます。VMM ドメインと同じ L3Out の IPv4 および IPv6 アドレスファミリ用に 1 つのポートグループが作成されます。フローティング SVI の展開中に、両方のアドレスファミリが L3Out で設定されている場合、IPv4 と IPv6 の両方のフローティング SVI がリーフノードに展開されます。

-

-

静的ルートの場合、外部ルータは、アンカーリーフスイッチのプライマリまたはセカンダリ IP アドレスをネクストホップとして使用する必要があります。

-

フローティング L3Out で、適切な Bidirectional Forwarding Detection (BFD) タイマーを選択してください。仮想ルータがクラスタ内のあるホストから別のホストに移動すると、1 ~ 2 秒のトラフィック損失が生じる可能性があります。BFD TX/RX 間隔は 700 ミリ秒以上にすることをお勧めします。

-

プライマリ IP アドレスとフローティングプライマリ IP アドレスが同じサブネットにあることを確認してください。

-

フローティング L3out SVI と非フローティング L3out SVI は、同じプライマリ IP アドレスを使用している限り、同じ VLAN カプセル化を使用して同じリーフスイッチ上に存在できます。

-

フローティング L3Out には、第 2 世代のリーフスイッチが必要です。第 1 世代スイッチは、アンカースイッチまたは非アンカースイッチとして構成できません。ただし、第 1 世代スイッチを非境界リーフスイッチまたは計算リーフスイッチとして使用できます。

-

1 つのリーフ スイッチで、外部ネットワーク IP の ARP を手動でクリアした場合は、ARP テーブルの整合性を維持するためにアンカーリーフスイッチと非アンカーリーフスイッチのすべてでクリアする必要があります。

-

ファブリック インターコネクトの背後にある UCS B シリーズ ブレード スイッチで ESXi を実行する場合は、[ファブリック フェールオーバー(Fabric Failover)] を無効のままにして、ESXi で実行されている DVS が障害発生時に冗長性を実現できるようにすることを推奨します。有効にすると、展開に使用する LLDP/CDP パケットがアクティブおよびスタンバイ仮想スイッチポート(vEth)で表示され、フラッピングと展開の問題が継続的に発生する可能性があります。Cisco ACI

フローティング L3Out の構成の前提条件

フローティングレイヤ 3 外部ネットワーク通信 (L3Out) を構成する前に、次のタスクを実行する必要があります。

ソフトウェア要件

-

Cisco Application Centric Infrastructure (ACI) ファブリックに Cisco APIC リリース 4.2(1) 以降がインストールされている。

-

物理ドメインのフローティング L3Out には、Cisco APIC リリース 5.0(1) 以降が必要です。

-

ネクストホップ伝達および直接ホスト アドバタイズメント ルート制御プロファイル(BGP でのみサポート)の構成が必要な最適ではないパスを回避するには、Cisco APIC リリース 5.0(1) 以降が必要です。

-

マルチプロトコルの再帰ルート解決には、Cisco APIC リリース 5.2(1) 以降が必要です。

-

OSPF と、BGP で再配布されたスタティックルートを使用したネクストホップ伝達を使用した最適ではないパスの回避。転送ノードの隣接関係は、リリース 5.2(1) より前のリリースで提供されていた直接接続された隣接関係だけでなく、OSPF および静的プロトコルを介して形成できます。

-

BGP で再配布されたルートの ACI ファブリックで伝達される複数のネクストホップ。

-

-

-

テナント、ブリッジドメイン、および仮想ルーティングおよび転送 (VRF) インスタンスを作成しました。

-

Cisco ACI ファブリック内でルートを伝達させるための、BGP ルートリフレクタポリシーを構成します。

ハードウェア要件

正しいリーフスイッチがあることを確認してください。フローティング L3Out は、次のトップオブラックスイッチをサポートしていません。

-

Cisco Nexus 9332PQ

-

Cisco Nexus 9372PX

-

Cisco Nexus 9372TX

-

Cisco Nexus 9396PX

-

Cisco Nexus 9396TX

-

Cisco Nexus 93120TX

-

Cisco Nexus 93128TX

-

Cisco Nexus 9372PX-E

-

Cisco Nexus 9372TX-E

フローティング L3Out を構成するためのワークフロー

このセクションでは、VMware vSwitch 分散スイッチ(VDS)または物理ドメインを使用するときに、フローティングレイヤ 3 外部ネットワーク接続(L3Out)を構成するために実行する必要があるタスクの概要について説明します。

-

注意事項と考慮事項を読んで理解してください。

フローティング L3Out の考慮事項と制限事項の項を参照してください。

-

ソフトウェアおよびハードウェアの要件など、すべての前提条件を満たします。

フローティング L3Out の構成の前提条件の項を参照してください。

-

VMM または物理ドメインの一部である VLAN プールと、フローティング L3Out で使用するレイヤ 3 ドメインを構成します。

手順 「フローティング L3Out の VLAN プールを構成する」 を参照してください。

-

物理ドメインまたは VMware VDS Virtual Machine Manager(VMM)ドメインを作成し、フローティング L3Out 用に作成した VLAN プールを指定します。

物理ドメインの作成については、手順 「GUI を使用した物理ドメインの作成」 を参照してください。

VMM ドメインの作成については、手順 「VMware VDS の VMM ドメイン プロファイルを作成する」 を参照してください。

(注)

使用する VMM ドメインまたは物理ドメインをすでに作成しているが、フローティング L3Out 用に正しく構成された VLAN 範囲を持つ VLAN プールがない場合は、手順 「既存の VMM ドメイン VLAN プールの VLAN 範囲の構成」 を使用して正しい VLAN 範囲で VLAN プールを作成します。

-

レイヤ 3 ドメインを作成し、フローティング L3Out 用に作成した VLAN プールを指定します。

手順 「レイヤ 3 ドメインの作成」 を参照してください。

(注)

使用するレイヤ 3 ドメインをすでに作成しているが、フローティング L3Out 用に正しく設定された VLAN 範囲を持つ VLAN プールがない場合は、手順 「既存の L3Out ドメイン VLAN プールの VLAN 範囲の構成 」を使用して正しい VLAN 範囲を持つ VLAN プールを追加します。

-

フローティング L3Out を構成します。

手順 「フローティング L3Out の作成」 を参照してください。

-

L3Out 構成が正しいことを確認します。

L3Out 構成の検証の項を参照してください。

GUI を使用したフローティング L3Out の構成

フローティング L3Out の VLAN プールを構成する

特に、フローティングレイヤ 3 外部ネットワーク接続(L3Out)で使用する VLAN プールを構成します。

(注) |

L3Out の VLAN プールには、静的 VLAN 範囲がなければなりません。また、VMware vSphere Distributed Switch (VDS) Virtual Machine Manager (VMM) ドメイン、物理ドメイン、およびレイヤ 3 ドメインについても同様に必要です。フローティング L3Out の VLAN プールを構成した後、VMM または物理ドメインとレイヤ 3 ドメインを構成し、各ドメインに同じ VLAN 範囲を追加します。 事前に VLAN プールを作成する代わりに、VMM、物理、レイヤ 3 ドメインの作成中に VLAN プールを構成できます。手順 VMware VDS の VMM ドメイン プロファイルを作成する および レイヤ 3 ドメインの作成 を参照してください。 |

手順

| ステップ 1 |

Cisco Application Policy Infrastructure Controller(APIC)にログインします。 |

| ステップ 2 |

に移動します。 |

| ステップ 3 |

[ポリシー] ナビゲーションウィンドウで、[プール(Pools)] フォルダを展開し、[VLAN] フォルダを右クリックして、[VLAN プールの作成(Create VLAN Pool)] を選択します。 |

| ステップ 4 |

[VLAN プールの作成(Create VLAN Pool)]ダイアログボックスで、次の手順を行います。

|

次のタスク

VMM およびレイヤ 3 ドメインを作成します。

VMware VDS の VMM ドメイン プロファイルを作成する

VMware vSphere Distributed Switch (VDS) の Virtual Machine Manager (VMM) プロファイルをまだ作成しておらず、フローティングレイヤ 3 外部ネットワーク通信 (L3Out) を使用する場合は、この手順を使用します。

(注) |

フローティング L3Out を使用するには、VMM ドメインの静的 VLAN 範囲を持つ VLAN プールを構成する必要があります。また、VLAN 範囲は L3Out ドメインの VLAN プールと同じである必要があります。たとえば、L3Out ドメインと Virtual Machine Manager (VMM) ドメインの範囲は、いずれも 200 ~ 209 にする必要があります。 VMware VDS の VMM プロファイルをすでに作成している場合でも、VLAN プールを正しく構成できます。手順 「既存の VMM ドメイン VLAN プールの VLAN 範囲の構成」 を参照してください。 |

始める前に

VMM ドメインプロファイルを構成する前に、次のタスクを実行してください。

-

すべてのファブリックノードが検出され、構成されていることを確認します。

-

Cisco Application Policy Infrastructure Controller (APIC) でインバウンド(inb)またはアウトオブバンド(oob)管理を構成します。ただし、inb は必須ではありません。

-

VMware vCenter がインストールして構成し、インバンド/アウトオブバンド管理ネットワークを介して到達可能であることを確認します。

-

十分な VLAN ID があることを確認します。確認できない場合、ポート EPG はカプセル化が使用できないことを報告する可能性があります。

-

VMware vCenter に対する管理者/ルートのクレデンシャルがあることを確認します。

-

インターフェイスおよびスイッチのプロファイルを作成します。

-

(オプション) アタッチ可能なエンティティ プロファイル (AEP) を作成します。

vCenter ドメイン プロファイルの作成中には、AEP を選択するかまたは作成するように求められます。事前に AEP を作成する場合には、『Cisco APIC 基本構成ガイド』 の「グローバル接続可能なアクセスエンティティのプロファイルの作成」に記載されている手順に従ってください。

手順

| ステップ 1 |

Cisco APIC にログインします。 |

| ステップ 2 |

移動 。 |

| ステップ 3 |

[インベントリ(Inventory)] ナビゲーションウィンドウで、[VMM ドメイン(VMM Domains)] を展開し、[VMware] を右クリックし、[vCenter ドメインの作成(Create vCenter Domain)] を選択します。 または、[インベントリ(Inventory)] ナビゲーションウィンドウで [クイックスタート(Quick Start)] を選択し、中央の作業ペインで [(VMware ハイパーバイザ)vCenter ドメインプロファイルの作成((VMware hypervisor) Create a vCenter Domain Profile)] を選択することもできます。 |

| ステップ 4 |

Create vCenter Domain ダイアログボックスで、次の手順を実行します: |

次のタスク

レイヤ 3 ドメインプロファイルをまだ作成していない場合は作成します。手順 「レイヤ 3 ドメインの作成」 を参照してください。

既存の VMM ドメイン VLAN プールの VLAN 範囲の構成

使用する Virtual Machine Manager (VMM) ドメインをすでに作成している場合は、この手順を使用して、既存のフローティングレイヤ 3 外部ネットワーク接続 (L3Out) の VLAN 範囲を構成します。フローティング L3Out を使用するには、正しい設定を持つ VMM ドメインの VLAN プールを構成する必要があります。

(注) |

フローティング L3Out を構成する予定の場合は、静的 VLAN 範囲を持つ VLAN プールを構成する必要があります。また、VLAN 範囲はレイヤ 3 ドメインの VLAN プールと同じである必要があります。たとえば、レイヤ 3 ドメインと Virtual Machine Manager (VMM) ドメインの範囲は、いずれも 200 ~ 209 である必要があります。 |

始める前に

VMM ドメインプロファイルを作成しておく必要があります。手順 「VMware VDS の VMM ドメイン プロファイルを作成する」 を参照してください。

手順

| ステップ 1 |

Cisco Application Policy Infrastructure Controller(APIC)にログインします。 |

||

| ステップ 2 |

移動 。 |

||

| ステップ 3 |

[インベントリ(Inventory)] ナビゲーションウィンドウで、[VMM Domains] および [VMware] フォルダを展開し、関連する VMM ドメインを選択します。 |

||

| ステップ 4 |

中央の [ドメイン(Domain)] 作業ペインで、[VLAN プール(VLAN Pool)] ドロップダウンリストから既存の VLAN プールを選択します。 |

||

| ステップ 5 |

[Encap ブロック(Encap Blocks)] エリアで、[+](プラス)アイコンをクリックします。 |

||

| ステップ 6 |

[範囲の作成(Create Ranges)] ダイアログボックスで、VLAN プールの範囲を入力します。

|

||

| ステップ 7 |

[割り当てモード(Allocation Mode)] フィールドで、[静的割り当て(Static Allocation)] を選択します。 |

||

| ステップ 8 |

[OK] をクリックします。 |

||

| ステップ 9 |

[Create VLAN Pool] ダイアログボックスで、[Submit] をクリックします。 |

||

| ステップ 10 |

中央の [ドメイン(Domain)] 作業ペインで、[送信(Submit)] をクリックします。 |

次のタスク

レイヤ 3 ドメインをまだ作成していない場合は作成します。レイヤ 3 ドメインの作成の項を参照してください。

レイヤ 3 ドメインの作成

レイヤ 3 外部ネットワーク接続(L3Out)を作成する前に、レイヤ 3 ドメインを作成します。

(注) |

フローティングレイヤ 3 外部ネットワーク接続 (L3Out) を構成する場合は、レイヤ 3 ドメインの静的 VLAN 範囲を持つ VLAN プールを構成する必要があります。また、VLAN 範囲は、VMM ドメインまたは物理ドメインの VLAN プールと同じである必要があります。たとえば、L3Out ドメインと Virtual Machine Manager (VMM) または物理ドメインの範囲は、いずれも 200~209 である必要があります。 レイヤ 3 ドメインをすでに作成している場合でも、VLAN プールを正しく設定できます。手順 「既存の L3Out ドメイン VLAN プールの VLAN 範囲の構成」 を参照してください。 |

手順

| ステップ 1 |

Cisco Application Policy Infrastructure Controller(APIC)にログインします。 |

| ステップ 2 |

|

| ステップ 3 |

[ポリシー(Policies)] ナビゲーションウィンドウで、[物理ドメインと外部ドメイン(Physical and External Domains)] を展開し、[L3 ドメイン(L3 Domains)] フォルダを右クリックして、[L3 ドメインの作成(Create L3 Domain)] をクリックします。 |

| ステップ 4 |

[vCenter ドメインの作成(Create vCenter Domain)] ダイアログボックスで、次の手順を実行します。 |

| ステップ 5 |

[L3 ドメインの作成(Create vCenter Domain)] ダイアログボックスで [送信(Submit)] をクリックします。 |

次のタスク

すでに注記を確認済みの場合は、VMware vSwitch Distributed Switch (VDS) の Virtual Machine Manager (VMM) ドメインプロファイルを作成します。VMware VDS の VMM ドメイン プロファイルを作成するの項を参照してください。

既存の L3Out ドメイン VLAN プールの VLAN 範囲の構成

使用するレイヤ 3 ドメインをすでに作成している場合は、この手順を使用して、既存のフローティングレイヤ 3 外部ネットワーク接続 (L3Out) の VLAN 範囲を構成します。フローティング L3Out を使用するには、正しい設定を持つレイヤ 3 ドメインの VLAN プールを構成する必要があります。

(注) |

フローティングレイヤ 3 外部ネットワーク接続 (L3Out) を構成する場合は、静的 VLAN 範囲を持つ VLAN プールを構成する必要があります。また、VLAN 範囲は VMM ドメインの VLAN プールと同じである必要があります。たとえば、L3Out ドメインと Virtual Machine Manager (VMM) ドメインの範囲は、いずれも 200 ~ 209 にする必要があります。 |

始める前に

レイヤ 3 ドメインを作成しておく必要があります。手順 「レイヤ 3 ドメインの作成」 を参照してください。

手順

| ステップ 1 |

Cisco Application Policy Infrastructure Controller(APIC)にログインします。 |

||

| ステップ 2 |

に移動します。 |

||

| ステップ 3 |

[ポリシー(Policies)] ナビゲーションウィンドウで、[物理ドメインと外部ドメイン(Physical and External Domains)] と [L3 ドメイン(L3 Domains)] フォルダを展開し、[レイヤ 3 ドメイン(Layer 3 domain)] をクリックします。 |

||

| ステップ 4 |

中央の [L3 ドメイン(L3 Domain)] 作業ペインで、[VLAN プール(VLAN Pool)] ドロップダウンリストから既存の VLAN プールを選択します。 |

||

| ステップ 5 |

[Encap ブロック(Encap Blocks)] エリアで、[+](プラス)アイコンをクリックします。 |

||

| ステップ 6 |

[範囲の作成(Create Ranges)] ダイアログボックスで、VLAN プールの範囲を入力します。

|

||

| ステップ 7 |

[割り当てモード(Allocation Mode)] フィールドで、[静的割り当て(Static Allocation)] を選択します。 |

||

| ステップ 8 |

[OK] をクリックします。 |

||

| ステップ 9 |

[Create VLAN Pool] ダイアログボックスで、[Submit] をクリックします。 |

||

| ステップ 10 |

中央の [ドメイン(Domain)] 作業ペインで、[送信(Submit)] をクリックします。 |

次のタスク

VMM ドメインをまだ作成していない場合は、VMM ドメインを作成します。VMware VDS の VMM ドメイン プロファイルを作成するの項を参照してください。

GUI を使用した物理ドメインの作成

このセクションでは、Cisco APIC GUI を使用した物理ドメインの作成方法について説明します。

手順

| ステップ 1 |

メニューバーで、 をクリックします。 |

||

| ステップ 2 |

ナビゲーションバーから、[物理ドメインと外部ドメイン(Physical and External Domains)] を展開します。 ナビゲーションバーに [物理ドメイン(Physical Domains)] フォルダが表示されます。 |

||

| ステップ 3 |

ナビゲーションバーで、[物理ドメイン(Physical Domains)] フォルダを右クリックし、[物理ドメインの作成(Create Physical Domain)] を選択します。 [物理ドメインの作成(Create Physical Domain)] ダイアログボックスが表示されます。 |

||

| ステップ 4 |

[物理ドメインの作成(Create Physical Domain)] ダイアログの各フィールドに適切な値を入力します。

|

||

| ステップ 5 |

完了したら、[送信(Submit)] をクリックします。 |

フローティング L3Out の作成

この手順の手順に従って、フローティング L3Out 機能を使用してレイヤ 3 外部ネットワーク接続 (L3Out) を作成します。VMM ドメインを持つフローティング L3Out である場合、この手順により、VMware VDS にポートグループが作成されます。

始める前に

L3Out を作成する前に、次のタスクを実行しておく必要があります。

-

ノード、ポート、機能プロファイル、アクセス可能な接続エンティティのプロファイル(AEP)、およびレイヤ 3 ドメインを構成しておきます。

-

VMM ドメインまたは物理ドメインを作成しておきます。

手順

| ステップ 1 |

Cisco Application Policy Infrastructure Controller(APIC)にログインします。 |

| ステップ 2 |

|

| ステップ 3 |

テナント ナビゲーション ペインで [ネットワーキング(Networking)] を展開し、[L3Outs] を右クリックして [L3Out の作成(Create L3Out)] を選択します。 |

| ステップ 4 |

[L3Out の作成] ダイアログボックスの、1. [アイデンティティ(Identity)] ダイアログボックスで、次の手順を実行します。 |

| ステップ 5 |

[L3Out の作成(Create L3Out)] ダイアログボックスの、2. [ノードとインターフェイス(Nodes and Interfaces)] ダイアログボックスで、次の手順を実行します。 |

| ステップ 6 |

[L3Out の作成(Create L3Out)] ダイアログボックスの、3. [プロトコル(Protocols)] ダイアログボックスで、次の手順を実行します。 |

| ステップ 7 |

[L3Out の作成(Create L3Out)] ダイアログボックスの、4. [外部 EPG(External EPG)] ダイアログ ボックスで、次の手順を実行します。 |

次のタスク

フローティング L3Out が Cisco APIC に存在すること、およびポートグループが VMware VDS に存在することを確認します。手順 「L3Out 構成の検証」 を参照してください。

セカンダリ IP の構成

このセクションでは、フローティング SVI の論理インターフェイス プロファイルを作成して、セカンダリ IP を作成する方法について説明します。

手順

| ステップ 1 |

ナビゲーション ペインから、の順に移動します。 [論理インターフェイス プロファイル(Logical Interface Profile)] 画面が作業ペインに表示されます。 |

||

| ステップ 2 |

作業ペインで、[フローティング SVI] タブをクリックします。 |

||

| ステップ 3 |

[アンカーリーフノード(anchor leaf node)] をダブルクリックします。 [フローティング SVI] ダイアログが表示されます。 |

||

| ステップ 4 |

[IPv4 セカンダリ / IPv6 追加アドレス(IPv4 Secondary / IPv6 Additional Addresess)] フィールドを見つけ、[+] をクリックし、 [アドレス(Address)] および [IPv6 DAD] フィールドを有効にして適切な値を入力します。

|

||

| ステップ 5 |

完了したら、[OK] をクリックします。 |

CLI を使用したフローティング L3Out の構成

CLI を使用したフローティング L3Out に対する VLAN プールの作成

このセクションでは、外部ネットワーク接続のフローティングレイヤ 3(L3Out)で使用する VLAN プールを特別に構成する方法を示します。

(注) |

L3Out の VLAN プールには、静的 VLAN 範囲がなければなりません。また、VMware vSphere Distributed Switch(VDS)Virtual Machine Manager(VMM)ドメインとレイヤ 3 ドメインについても同じである必要があります。VLAN プールを構成した後で、VMM およびレイヤ 3 ドメインを構成し、各ドメインに同じ VLAN プールを追加します。 |

手順

|

フローティング L3Out の VLAN プールを構成するには、次の手順を実行します。 例: |

次のタスク

VMware VDS の VMM ドメイン プロファイルを作成します。

CLI を使用した VMware VDS の VMM ドメイン プロファイルの構成

VMware vSphere Distributed Switch (VDS) の Virtual Machine Manager (VMM) プロファイルをまだ作成しておらず、フローティングレイヤ 3 外部ネットワーク通信 (L3Out) を使用する場合は、この手順を使用します。

(注) |

フローティングレイヤ 3 外部ネットワーク接続 (L3Out) を使用する場合は、VMM ドメインの静的 VLAN 範囲を持つ VLAN プールを構成する必要があります。また、VLAN プールは L3Out ドメインの VLAN プールと同じである必要があります。たとえば、L3Out ドメインと Virtual Machine Manager (VMM) ドメインの範囲は、いずれも 200 ~ 209 にする必要があります。 |

始める前に

VMM ドメインプロファイルを構成する前に、次のタスクを実行してください。

-

すべてのファブリックノードが検出され、構成されていることを確認します。

-

Cisco Application Policy Infrastructure Controller (APIC) でインバウンド (inb) またはアウトオブバンド (oob) 管理を構成します。ただし、inb は必須ではありません。

-

VMware vCenter がインストールして構成し、インバンド/アウトオブバンド管理ネットワークを介して到達可能であることを確認します。

-

十分な VLAN ID があることを確認します。確認できない場合、ポート EPG はカプセル化が使用できないことを報告する可能性があります。

-

VMware vCenter に対する管理者/ルートのクレデンシャルがあることを確認します。

-

インターフェイスおよびスイッチのプロファイルを作成します。

-

(オプション) アタッチ可能なエンティティ プロファイル (AEP) を作成します。

-

vCenter ドメイン プロファイルの作成中には、AEP を選択するかまたは作成するように求められます。事前に AEP を作成する場合には、『Cisco APIC 基本構成ガイド 』 の「グローバル接続可能なアクセスエンティティのプロファイルの作成」に記載されている手順に従ってください。

手順

|

VMware VDS の VMM ドメインプロファイルを構成するには: 例: |

次のタスク

フローティング L3Out を構成します。

CLI を使用したフローティング L3Out の構成

このセクションでは、フローティング L3Out を作成する方法を示します。

始める前に

次のものを作成しておく必要があります。

-

フローティング L3Out 用の VLAN プール

-

VMware VDS 用の VMM ドメインプロファイル

手順

|

フローティング L3Out を構成するには: 例: |

次のタスク

-

(オプション)セカンダリ IP/フローティング IP を構成します。

-

フローティング L3Out が Cisco APIC に存在し、ポートグループが VMware VDS に存在することを確認します。

CLI を使用したセカンダリ IP の構成

このセクションでは、CLI を使用してセカンダリ IP およびフローティングセカンダリ IP を構成する方法を示します。

手順

|

セカンダリおよびフローティングセカンダリ IP を構成するには、次の手順を実行します。 |

REST API を使用したフローティング L3Out の構成

REST API を使用したフローティング L3Out の VLAN プールの構成

このセクションでは、外部ネットワーク接続のフローティングレイヤ 3(L3Out)で使用する VLAN プールを特別に構成する方法を示します。

手順

|

フローティング L3Out の VLAN プールを構成するには 例: |

次のタスク

VMware VDS の VMM ドメインプロファイルを構成する

REST API を使用した VMware VDS の VMM ドメイン プロファイルの構成

VMware vSphere Distributed Switch (VDS) の Virtual Machine Manager (VMM) プロファイルをまだ作成しておらず、フローティングレイヤ 3 外部ネットワーク通信 (L3Out) を使用する場合は、この手順を使用します。

(注) |

フローティングレイヤ 3 外部ネットワーク接続 (L3Out) を使用する場合は、VMM ドメインの静的 VLAN 範囲を持つ VLAN プールを構成する必要があります。また、VLAN プールは L3Out ドメインの VLAN プールと同じである必要があります。たとえば、L3Out ドメインと Virtual Machine Manager (VMM) ドメインの範囲は、いずれも 200 ~ 209 にする必要があります。 |

手順

|

VMware VDS の VMM ドメインプロファイルを構成するには: 例: |

次のタスク

レイヤ 3 ドメインを構成します。

REST API を使用したレイヤ 3 ドメインの構成

レイヤ 3 外部ネットワーク接続(L3Out)を作成する前に、レイヤ 3 ドメインを作成します。

手順

|

レイヤ 3 ドメインを設定するには、次の手順を実行します。 例: |

次のタスク

フローティング L3Out を構成する

REST API を使用したフローティング L3Out の構成

このセクションでは、REST API を使用してフローティング L3Out を構成する方法を示します。

手順

|

フローティング L3Out を構成するには: 例: |

次のタスク

フローティング L3Out 構成を確認します。

REST API を使用した セカンダリ IP の構成

このセクションでは、REST API を使用してセカンダリおよびフローティングセカンダリ IP を構成する方法を示します。

手順

|

セカンダリおよびフローティングセカンダリ IP を構成するには、次の手順を実行します。 |

REST API を使用した IPv4 と IPv6 で同じ VLAN カプセル化の構成

このセクションでは、同じ VMM ドメインを使用して、IPv4 と IPv6 の両方のアドレスファミリに同じ VLAN カプセル化を構成する方法を示します。

手順

|

IPv4 と IPv6 に同じ VLAN カプセル化を構成するには: 上記の構成で使用されるアドレスの例は、IPv4 の場合は 60.60.60.1、IPv6 の場合は 2021::1 です。VLAN カプセル化は両方とも 100 です。 |

ACI 内部 EP からフローティング L3Out への最適ではないトラフィックの回避

ACI リリース 5.0(1) より前のリリースでは、外部ルータが非アンカーリーフノードの下に接続されている場合でも、ACI 内部エンドポイントからフローティング L3Out へのトラフィックは、アンカーリーフノードに進んだ後、非アンカーリーフノードを通って、外部ルータに進みます。これは、最適なトラフィックパスではありません。Cisco ACI リリース 5.0(1) 以降のリリースでは、この最適ではないトラフィックパスを回避できます。

この最適ではないパスを回避するには、ネクストホップ伝達と直接ホスト アドバタイズメントルート制御プロファイルを構成する必要があります。

リリース 5.0(1) から 5.2(1) では、ネクストホップ伝達を使用したこの最適ではないパスの回避は、BGP でのみサポートされています。これらのリリースでは、非アンカーリーフノードで学習されたローカルの隣接関係が BGP で再配布され、ACI ファブリック内で BGP ルートとして伝送されます(リリース 5.0(1) から 5.2(1) での最適ではないトラフィックを回避する設定の例 を参照)。

マルチプロトコル再帰ルート解決のサポート

リリース 5.2(1) 以降で、ネクストホップ伝達を使用してこの最適ではないパスを回避することは、BGP で再配布される OSPF および静的ルートでもサポートされます。この場合、リリース 5.2(1) より前のリリースで提供された直接接続された隣接だけでなく、OSPF および静的プロトコルを介して転送ノード隣接を形成できます。さらに、リリース 5.2(1) 以降のリリースでは、BGP で再配布されたルートの ACI ファブリックで伝達される複数のネクストホップのサポートも利用できます。

このタイプの設定では、BGP 制御ノードがルートを ACI ファブリックに挿入するたびに、BGP 制御ノードによって渡されるネクストホップが OSPF 隣接ルートを介して学習されます。これにより、マルチレベルの再帰が発生し、BGP ルートのネクストホップが OSPF ルートを介して解決され、OSPF ルートが最終的に ACI ファブリック内で形成された直接的な隣接を介して解決されます。

これらの機能強化により、次の図に示すルート伝達フローなど、1 つの VRF で複数のプロトコルセッションを持つことができます。

最初の図 リリース 5.2(1) での最適ではないトラフィックを回避する設定の例:第 1 段階 では、構成の準備段階が示されています。この図では次のようになっています。

-

Leaf3 と Leaf4 は、L3Out-BGP と L3Out-OSPF の両方のアンカーリーフノードです。

-

Leaf5 と Leaf6 は、非アンカーリーフノードです。

-

4 つすべてのリーフノード(Leaf3 から Leaf6)にまたがるオレンジと緑の線は、非アンカー SVI の到達可能性を示しています。

-

BGP および OSPF セッションは、外部ルータとアンカーリーフノード(Leaf3 および Leaf4)の間にあります。

次の図 リリース 5.2(1) での最適ではないトラフィックを回避する設定の例:第 2 段階 では、プロセスの次の段階が示されています。この段階のプロセス:

-

転送ノードは、フローティング SVI 動作を使用して、非アンカーリーフノードペア(Leaf5 と Leaf6)に移動しました。

-

BGP および OSPF プロトコルセッションは、移動後も引き続き外部ルータとアンカーリーフノード(Leaf3 および Leaf4)の間にあります。

-

計算リーフノードは、転送ノードが接続されている非アンカーリーフノードペア(Leaf5 と Leaf6)を介して 172.16.1.1 を指し示すようになりました。

設定手順については、「マルチプロトコル再帰ネクスト ホップ伝達」を参照してください。

Cisco APIC GUI を使用した ACI 内部 EP からフローティング L3Out への最適ではないトラフィックの回避の構成

ネクストホップ伝達(制御ノードのための L3Out)

このセクションでは、ルートマップの一致ルールと設定ルールを作成し、ルートマップを作成し、BGP ピア接続プロファイルでルート制御プロファイルを構成し、再配布用のルートプロファイルを構成する方法について説明します。

始める前に

次を設定する必要があります。

-

制御ノードの L3Out またはフローティング L3Out

(注)

制御ノードの L3Out は VMM ドメインではなく、物理ドメインにある必要があります。

-

転送ノードのフローティング L3Out

(注)

転送ノードの L3Out は、VMM ドメインではなく、物理ドメインにある必要があります。

-

BD、EPG、および EPG と L3Out EPG 間のコントラクト

手順

| ステップ 1 |

ルートマップの一致ルールを作成するには: |

||

| ステップ 2 |

ルートマップの設定ルールを作成するには、次の手順を実行します。 |

||

| ステップ 3 |

ルート制御のためのルート マップを作成するには: |

||

| ステップ 4 |

BGP ピア接続プロファイルでルート制御プロファイルを構成するには:

|

次のタスク

直接接続されたホスト ルート アドバタイジングの構成(L3Out 転送ノード)

このセクションでは、ルートマップの一致ルールと設定ルールを作成し、ルートマップを作成して、再配布用のルートプロファイルを構成する方法について説明します。

始める前に

次を設定する必要があります。

-

制御ノードの L3Out またはフローティング L3Out

(注)

制御ノードの L3Out は VMM ドメインではなく、物理ドメインにある必要があります。

-

転送ノードのフローティング L3Out

(注)

転送ノードの L3Out は、VMM ドメインではなく、物理ドメインにある必要があります。

-

BD、EPG、および EPG と L3Out EPG 間のコントラクト

手順

| ステップ 1 |

ルートマップの一致ルールを作成するには: |

| ステップ 2 |

ルート制御のためのルート マップを作成するには: |

| ステップ 3 |

L3Out での再配布用のルート制御プロファイルを設定するには、次の手順を実行します。 |

CLI を使用した ACI 内部 EP からフローティング L3Out への最適でないトラフィックの回避の設定

このセクションでは、CLI を使用してネクストホップの伝達と直接接続されたホストルート アドバタイジングを構成する方法を示します。

始める前に

次を設定する必要があります。

-

制御ノードの L3Out またはフローティング L3Out

-

転送ノードのフローティング L3Out

-

BD、EPG、および EPG と L3Out EPG 間のコントラクト

手順

| ステップ 1 |

ネクストホップ伝達を構成するには: 例: |

| ステップ 2 |

直接接続ホストルート アドバタイジングの構成: 例: |

REST API を使用した ACI 内部 EP からフローティング L3Out への最適でないトラフィックの回避の設定

このセクションでは、REST API を使用してネクストホップ伝達と直接接続されたホストルート アドバタイジングを構成する方法を示します。

始める前に

次を設定する必要があります。

-

制御ノードの L3Out またはフローティング L3Out

-

転送ノードのフローティング L3Out

-

BD、EPG、および EPG と L3Out EPG 間のコントラクト

手順

| ステップ 1 |

ネクストホップ伝達を構成するには: 例: |

| ステップ 2 |

直接接続ホストルート アドバタイジングの構成: 例: |

マルチプロトコル再帰ネクスト ホップ伝達

次のセクションでは、APIC GUI および REST API を使用して、リリース 5.2(1) で導入されたマルチプロトコル再帰ネクストホップ伝達を設定する手順について説明します。

マルチプロトコル再帰ネクスト ホップ伝達に必要なポリシーの構成

必要な再配布の方法に応じて、マルチプロトコルの再帰ネクストホップ伝達用に構成する必要がある特定のポリシーがあります。ここでは、これらのポリシーを構成する手順について説明します。

BGP 再帰ネクスト ホップ伝達に必要なポリシーの構成

手順

| ステップ 1 |

BGP ネクストホップ伝達のルート制御用のルートマップの一致ルールを作成します。 |

| ステップ 2 |

BGP ネクストホップ伝達のルート制御のためのルートマップの設定ルールを作成します。 |

| ステップ 3 |

BGP ネクストホップ伝達のルート制御用のルートマップを作成します。 |

接続されたホスト再配布のための必要なポリシーの構成

この手順では、MP-BGP ファブリックに再配布する必要がある SVI に接続されている接続ホストルートまたはサブネットを指定します。

手順

| ステップ 1 |

接続されたホストの再配布ポリシーのルート制御用のルートマップの一致ルールを作成します。 |

| ステップ 2 |

接続されたホストの再配布ポリシーのルート制御用のルートマップを作成します。 |

L3Out での静的再頒布またはインターリークに必要なポリシーの構成

この手順では、設定されたアクションルールのネクスト ホップ伝達とマルチパスを使用して、ネクストホップを MP-BGP ファブリックに伝達する必要がある OSPF ルートのルートマップを設定します。これら 2 つのセットアクションルールを 1 つのルートマップに組み合わせると、使用可能なすべてのネクストホップが選択され、MP-BGP ファブリックに伝達します。

手順

| ステップ 1 |

ACI ファブリックでルートを再配布するためのパスの最大数を構成します。 これは、ステップ 3 の [マルチパス(Multipath)] フィールドを構成する前に必要な手順です。 |

| ステップ 2 |

L3Out での静的再配布またはインターリークのルート制御用のルートマップの一致ルールを作成します。 |

| ステップ 3 |

L3Out でのスタティック再配布またはインターリークの経路制御のために、ルートマップの設定ルールを作成します。 |

| ステップ 4 |

L3Out での静的再配布またはインターリークのルート制御用のルートマップを作成します。 |

GUI を使用したマルチプロトコル再帰ネクストホップ伝達の設定

ACI ファブリックでマルチプロトコル再帰ネクストホップ伝達を行うには、BGP と OSPF の両方でファブリック内のルートを再配布する必要があります。ただし、フローティング L3Out の考慮事項と制限事項 で説明されているように、既存の L3Out の制限により、単一の L3Out で BGP と OSPF の両方を設定することはできません。したがって、2 つの個別の L3Out を構成する必要があります。

-

制御ノード用の 1 つの L3Out、BGP プロトコルのみが有効(l3out-bgp)

-

転送ノード用の 1 つの L3Out、OSPF プロトコルのみが有効(l3out-ospf)

手順

| ステップ 1 |

BGP プロトコルのみを有効にして、制御ノードの最初の L3Out を作成します(l3out-bgp)。 |

| ステップ 2 |

転送ノード用の 2 番目の L3Out を OSPF プロトコルのみを有効(l3out-ospf)にして作成します。 |

| ステップ 3 |

BGP ネクストホップ伝達のルート制御用のルートマップを l3out-bgp L3Out に適用し、このルートマップをインポートポリシーとして構成します。 |

| ステップ 4 |

使用する再配布方法を決定します。 利用可能な再配布方法は 3 つあります。

適切な手順に進み、これらの再配布方法を構成します。 |

| ステップ 5 |

次の手順を使用して、接続されたルートをピックアップするように L3Out を設定します。 この例では、転送ノードの L3Out は l3out-ospf です。 |

| ステップ 6 |

次の手順を使用して、L3Out の下にインターリークポリシーを接続します。 この例では、転送ノードの L3Out は l3out-ospf です。 |

| ステップ 7 |

次の手順を使用して、境界リーフスイッチで学習した静的プロトコルルートを MP-BGP ファブリックに再配布します。 この例では、転送ノードと制御ノード(l3out-bgp)に 1 つの L3Out があると想定しています。 |

CLI を使用したファブリックでルートを再配布するためのパスの最大数の構成

次の例では、CLI を使用して BGP 最大パス機能を設定する方法の情報を提供します。

始める前に

次のフィールドの許容値については、Cisco APIC ドキュメンテーション ページの 『Verified Scalability Guide for Cisco APIC』を参照してください。https://www.cisco.com/c/en/us/support/cloud-systems-management/application-policy-infrastructure-controller-apic/tsd-products-support-series-home.html

手順

|

次のコマンドを入力します。ここで、 |

CLI を使用した複数のネクストホップの構成

次の例では、CLI を使用して複数のネクストホップを構成する方法に関する情報を説明します。

手順

|

次のコマンドを入力します。特に、 |

REST API を使用したファブリックでルートを再配布するためのパスの最大数の構成

さらに多くのパスを設定できるようにする 2 つのプロパティは、bgpCtxAfPol オブジェクトの maxEcmp と maxEcmpIbgp です。これら 2 つのプロパティを設定した後、実装の残り部分に反映されます。ECMP ポリシーは VRF レベルで適用されます。

次の例では、REST API を使用して BGP 最長パス機能を設定する方法の情報を提供します。

始める前に

次のフィールドの許容値については、Cisco APIC ドキュメンテーション ページの 『Verified Scalability Guide for Cisco APIC』を参照してください。https://www.cisco.com/c/en/us/support/cloud-systems-management/application-policy-infrastructure-controller-apic/tsd-products-support-series-home.html

手順

|

ファブリックでルートを再配布するためのパスの最大数を設定するには、以下のように登録します。 |

REST API を使用した複数のネクストホップの構成

手順

|

複数のネクストホップを構成するには、次を送信します。 |

SVI での複数の L3Out のカプセル化のサポート

リリース 5.2(3) より前では、SVI で設定された L3Out は、外部ブリッジ ドメインごとに 1 つの VLAN カプセル化に制限されます。

リリース 5.2(3) 以降、さまざまな外部 VLAN カプセル化を使用するためのサポートが利用可能になりました。異なる外部カプセル化インスタンスはすべて、単一のレイヤ 2 ドメインの一部として扱われます。それぞれが異なるカプセル化を使用する複数の SVI で設定された L3Out は、単一の外部ブリッジドメインにグループ化できます。この単一の外部ブリッジドメインは、単一の VXLAN ネットワーク識別子 (VNID) を使用し、単一のブロードキャストドメインになります。異なるカプセル化で構成された SVI は、同じサブネット内の IP アドレスを使用できます。

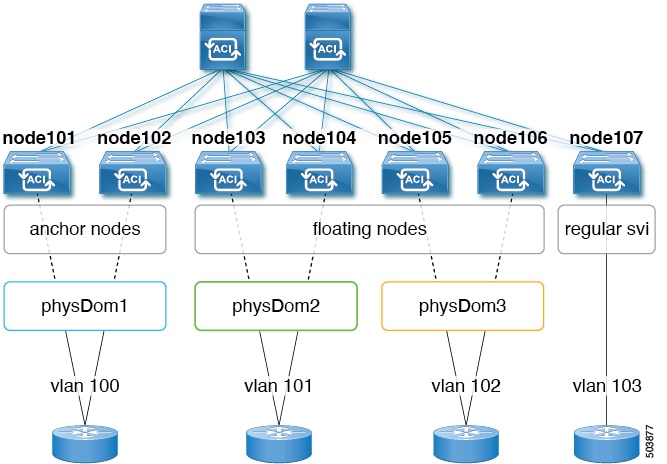

非アンカー ノードで設定される異なるアクセス カプセル化の単一フローティング SVI

次の図は、物理ドメインモデルを使用した単一のフローティング SVI の構成を示しています。

上記のユースケースを構成するには:

-

アンカーノードとして、リーフスイッチ node101 および node102 に関連付けられた接続可能なエンティティプロファイル (AEP) アンカーノードを使用して、物理ドメイン physDom1 を作成します。

-

必要なアクセスカプセル化セットごとに追加の物理ドメインを作成します。

-

リーフスイッチ node103 および node104 に関連付けられた AEP floating-set1 を使用して、物理ドメイン physDom2 を作成します。

-

リーフスイッチ node105 および node106 に関連付けられた AEP floating-set2 を使用して、物理ドメイン physDom3 を作成します。

-

node101をアンカーノードとしてカプセル化 vlan100 を使用してフローティングSVI vlif-100を作成します。

-

node102をアンカーノードとしてカプセル化 vlan100 を使用してフローティングSVI vlif-100を作成します。

-

フローティング SVI に物理ドメインパス属性を追加します。

-

アクセスカプセル化 vlan101 で追加された物理ドメイン physDom2

-

アクセスカプセル化 vlan102 で追加された物理ドメイン physDom3

物理ドメイン physDom1 はアンカーノードに関連付けられているため、親 SVI カプセル化を使用することに注意してください。

-

次の図は、複数の SVI が異なるアクセス カプセル化でグループ化されている設定を示しています。

この使用ケースでは:

-

vlif-100 では、リーフ スイッチ node101 および node102 がアンカー ノードであり、リーフ スイッチ node103、node104、node105、および node106 が非アンカーノードです。

-

次のリーフ スイッチは VPC ペアです。

-

node101 および node102

-

node103 および node104

-

node105 および node106

-

複数の SVI をレイヤ 2 ブリッジ グループにグループ化する上記の使用例を設定します。

-

encapsulation vlan100 でフローティング SVI vlif-100 を作成します。

-

アクセス カプセル化 vlan100(vlif-100 アンカー カプセル化と同じカプセル化)を使用して、リーフ スイッチ node101 および node102 を設定します。

-

残りのリーフ スイッチに異なるアクセス カプセル化を設定します。

-

アクセス カプセル化 vlan101 でリーフ スイッチ node103 および node104 を設定します。

-

アクセス カプセル化 vlan102 を使用してリーフ スイッチ node105 および node106 を設定します。

-

-

リーフ スイッチ node107 で、カプセル化 vlan103 を使用して通常の SVI svi-103 を作成します。

-

フローティング SVI vlif-100 と通常の SVI svi-103 をグループ化して、単一のレイヤ 2 ブロードキャスト ドメインの一部として動作させます。

-

ブリッジ ドメイン プロファイルを作成します。

ブリッジドメインプロファイルは、新しいMO l3extBdProfileで表されます。

-

ブリッジ ドメイン プロファイルの一意の名前文字列を指定します。

-

同じブリッジ ドメイン プロファイルにグループ化する必要がある通常およびフローティング SVI のそれぞれを関連付けます。

-

SVI をブリッジ ドメイン プロファイルに関連付けます。

この関連付けには、l3extBdProfileCont と l3extRsBdProfile の 2 つの新しい MO を使用できます。

-

注意事項と制約事項

-

この機能のユースケースは、外部仮想ルータへの接続です。レイヤ 2 ループは、外部デバイス/ハイパーバイザによってブロックされます。ループを防止するためにスパニングツリープロトコルに依存する外部スイッチでこの機能を使用すると、ループが発生する可能性があります。

-

SVI またはフローティング SVI は、外部ブリッジ ドメイン プロファイルの設定後に削除され、再度追加されます。

-

外部ブリッジ ドメイン プロファイルは L3Out スコープです。ノードでは、同じ外部ブリッジ ドメイン プロファイルに 2 つの異なるアクセス カプセル化マッピングを設定することはできません。

-

展開するアクセス カプセル化ごとに個別の物理ドメインと AEP を作成します。

-

これらの各 AEP の一部であるノードは、オーバーラップしないようにする必要があります。

-

アンカー ノードとこれらのアンカー ノードのVPCペアは、単一の物理ドメインと AEP の一部である必要があります。

-

アンカー ノードを持つ物理ドメインを指す L3Out ダイナミック接続(l3extRsDynPathAtt)には、アクセス カプセル化が設定されていないか、親仮想論理インターフェイス プロファイル(virtualLIfP)で設定されているカプセル化と同じアクセス カプセル化が必要です。

-

同じフローティング SVI またはブリッジ プロファイル グループの下で、異なるアクセス カプセル化を使用して同じ物理ドメインを設定しないでください。

-

ブリッジ ドメインのグループ化は、カプセル化スコープ ctx(APIC GUI の VRF オプション)ではサポートされていません。

-

異なる回線カプセル化を持つグループ化された SVI は、共通ノードを共有できません。

-

同じリーフノードで同じ VLAN カプセル化を使用する同じ L3Out を持つ IPv4 および IPv6 アドレスファミリの場合、異なる L3Out 論理インターフェイスプロファイルが必要です。これは、1 つの論理インターフェイスプロファイルに、同じリーフノード上の同じ VLAN カプセル化を持つ複数のフローティング SVI を含められないためです。両方の L3Out 論理インターフェイスプロファイルは、フローティング SVI のパス属性設定で同じドメインを持っている必要があります。

-

リリース 5.2(3) から SVI による L3Out の複数のカプセル化がサポートされていない以前のリリースにダウングレードする場合、複数のカプセル化や外部ブリッジ ドメイン プロファイルで設定された L3Out で次のアクションが実行されます。

-

複数のカプセル化サポートに使用される新しいアロケータ(l3extBdProfileEncapAllocator)が削除されます。

-

すべての外部ブリッジ ドメイン プロファイル(新しい l3extBdProfile MO)が削除されます。

-

すべての新しい l3extBdProfileCont MO が削除されます。

-

すべての新しい l3extRsBdProfile MOが削除されます。

-

明示的なカプセル化設定を持つすべての L3Out ダイナミック接続(l3extRsDynPathAtt MO)が削除されます。

-

-

リリース 5.2(4) から前のリリースにダウングレードすると、同じ SVI カプセル化を使用するが、異なるアドレスファミリを持つフローティング L3Out の下にある VMM ドメインの動的アタッチメントが削除されます。

-

5.2(4) より前から 5.2(4) にアップグレードし、IPv4 または IPv6 の 異なる カプセル化から IPv4 または IPv6 の 同じ カプセル化に移行する場合は、既存の論理インターフェイスプロファイルを削除し、 IPv4 または IPv6 アドレスファミリの両方で同じカプセル化を使用して追加する必要があります。

GUI を使用して SVI で複数の L3Out のカプセル化を設定する

手順

| ステップ 1 |

SVI グループ化に使用される外部ブリッジ グループ プロファイルを作成するには、次の手順を実行します。 |

| ステップ 2 |

フローティング SVI を外部ブリッジ ドメイン プロファイルに関連付けるには、次の手順を実行します。 |

| ステップ 3 |

通常の SVI をブリッジ ドメイン プロファイルに関連付けるには、次の手順を実行します。 |

| ステップ 4 |

非アンカー(フローティング)ノードの個別のカプセル化を指定するには、次の手順を実行します。 |

CLI を使用して SVI で複数の L3Out のカプセル化を設定する

手順

| ステップ 1 |

CLI を使用して APIC にログインし、コンフィギュレーション モードとテナント コンフィギュレーション モードを開始します。 |

| ステップ 2 |

次のコマンドを入力して、SVI グループ化に使用する外部ブリッジ プロファイルを作成します。 |

| ステップ 3 |

次のコマンドを入力して、フローティング SVI をブリッジ ドメイン プロファイルに関連付けます。 |

| ステップ 4 |

次のコマンドを入力して、通常の SVI をブリッジ ドメイン プロファイルに関連付けます。 |

REST API を使用した複数の SVI 付き L3Out のカプセル化の設定

手順

| ステップ 1 |

次の例のような投稿を入力して、SVI グループ化に使用する外部ブリッジ プロファイルを作成します。 |

| ステップ 2 |

次の例のような投稿を入力して、フローティング SVI をブリッジ ドメイン プロファイルに関連付けます。 |

| ステップ 3 |

次の例のように投稿を入力して、通常の SVI をブリッジ ドメイン プロファイルに関連付けます。 |

| ステップ 4 |

フローティング ノードの個別のカプセル化を指定するには、次の例のような投稿を入力します。 |

L3Out 構成の検証

フローティングレイヤ 3 外部ネットワーク接続 (L3Out) を構成したら、VMware vCenter でのポートグループの作成と Cisco Application Policy Infrastructure Controller (APIC) でのリーフノード構成を確認します。

VMware vCenter のフローティング L3Out ポート グループの検証

VMM ドメインを持つフローティング L3Out である場合は、VMware vCenter のレイヤ 3 外部接続 (L3Out) 用にポートグループが生成されていることを確認します。

始める前に

VMM ドメインでフローティング L3Out を構成しておく必要があります。

手順

| ステップ 1 |

VMware vCenter にログインします。 |

| ステップ 2 |

データセンターと VMware VDS に移動し、VMware VDS を展開してポートグループを表示します。 |

| ステップ 3 |

左側のナビゲーションウィンドウで、L3Out 用に生成されたポートグループを見つけます。 ポートグループの名前は、Tenant_name|L3Out_name|VLAN-number の形式です。 たとえば、テナント名が Floating、L3Out 名が ExtConnect1、VLAN 番号が 205 の場合、ポートグループ名は Floating|ExtConnect1|205 です。 |

| ステップ 4 |

[サマリ(Summary)] タブで、VLAN ID が VLAN 範囲の最後の番号と同じであること、および分散ポートグループの詳細の情報が正しいことを確認します。 |

次のタスク

リーフノードのフローティング L3Out を確認します。

Cisco APIC GUI を使用してリーフ ノードのフローティング L3Out の検証

リーフノードに正しい IP アドレスがあることを確認します。

始める前に

フローティング L3Out を構成しておく必要があります。

手順

| ステップ 1 |

Cisco Application Policy Infrastructure Controller(APIC)にログインします。 |

| ステップ 2 |

に移動します。 |

| ステップ 3 |

[インベントリ(Inventory)] ナビゲーションウィンドウで、[pod]、[anchor_leaf_pod_leaf_node]、[インターフェイス(Interfaces)] フォルダ、[外部 SVI インターフェイス(External SVI Interfaces)] フォルダを展開します。 |

| ステップ 4 |

フローティング L3Out のインターフェイスをクリックします。 名前の形式は vlan-VLAN_ID にする必要があります。たとえば、レイヤ 3 および VMM ドメイン用に設定した VLAN が 205 の場合、インターフェイスの名前は vlan-205 です。 |

| ステップ 5 |

[ルーテッド VLAN インターフェイス(Routed Vlan Interface)] の中央の作業ペインで、IP アドレスがプライマリ IP アドレスであり、インターフェイスが稼働中であることを確認します。 |

| ステップ 6 |

リーフスイッチの実際の VLAN に属するインターフェイス VLAN ID に注意してください。 VLAN ID は、中央の作業ペインの [プロパティ(Properties)] リストの上部に表示されます。 |

| ステップ 7 |

[インベントリ(Inventory)] ナビゲーションウィンドウの [インターフェイス(Interfaces)] フォルダで、[物理インターフェイス(Physical Interfaces)] フォルダを選択します。 |

| ステップ 8 |

[インターフェイス(Interfaces)] 中央の作業ペインで、[物理インターフェイス(Physical Interfaces)] タブを選択します。 |

| ステップ 9 |

[物理インターフェイス(Physical Interfaces)] を選択します(たとえば、eth 1/8 および eth 1/9)。Oper Vlans 列を展開し、メモした VLAN ID がリストにあることを確認します。 |

| ステップ 10 |

手順 3 で非アンカーリーフノードを選択して、非アンカーリーフノードに対してこの手順を繰り返します。 |

CLI を使用したフローティング L3Out の検証

このセクションでは、フローティング L3Out 構成を検証する方法を示します。

手順

| ステップ 1 |

リーフノード(アンカーリーフ)のフローティング L3Out を確認するには: この例では、アンカーリーフにはプライマリ IP、セカンダリ IP、およびフローティングプライマリ IP があります。 例: |

| ステップ 2 |

非アンカーリーフノードでフローティング L3Out を確認するには: VMM ドメインを使用する場合、外部 VM が接続されていない場合は、非アンカーリーフにはフローティング IP がありません。物理ドメインを使用する場合、フローティング IP と VLAN は AEP に基づいてプロビジョニングされます。リーフにフローティング L3Out の L3Out ドメインを含む AEP がある場合、フローティング IP がプロビジョニングされます。 例: |

フィードバック

フィードバック